Inleiding

In dit document wordt beschreven hoe u Microsoft Entra ID Single Sign-on configureert voor verificatie naar de Cisco Secure Email Encryption Service.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

Gebruikte componenten

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

-

Geregistreerde envelop maakt SSO-aanmelding mogelijk voor eindgebruikers die SAML gebruiken.

-

Microsoft Entra SSO biedt toegang tot uw software-as-a-service (SaaS)-apps, cloud-apps of on-premises apps vanaf elke locatie met eenmalige aanmelding.

-

Geregistreerde envelop kan worden ingesteld als een beheerde identiteitstoepassing die is verbonden met Microsoft Entra met verificatiemethoden die multi-factor-verificatie bevatten, omdat alleen-wachtwoordverificatie niet veilig is en niet wordt aanbevolen.

-

SAML is een op XML gebaseerde open standaard data-indeling die beheerders in staat stelt om naadloos toegang te krijgen tot een gedefinieerde set applicaties na het aanmelden bij een van die applicaties.

-

Voor meer informatie over SAML, zie: Wat is SAML?

Configureren

Microsoft Entra ID

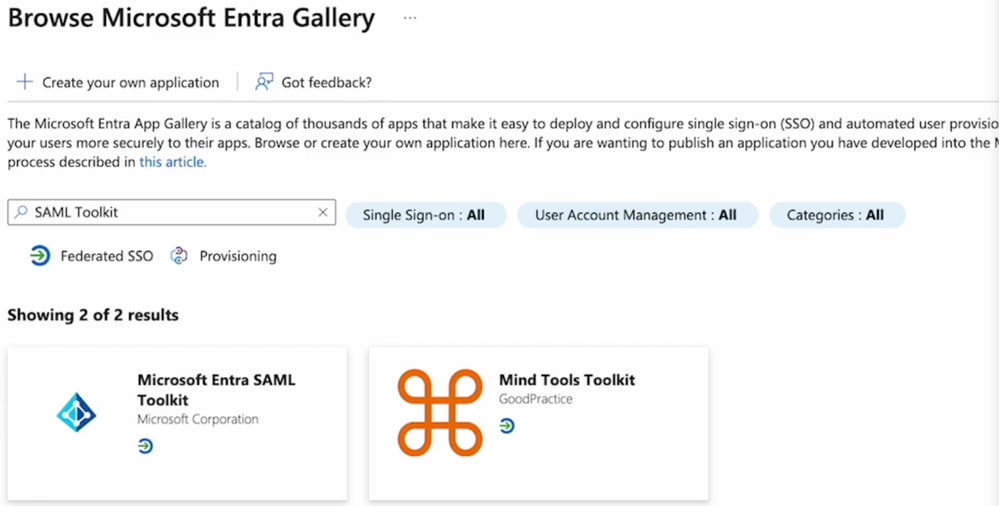

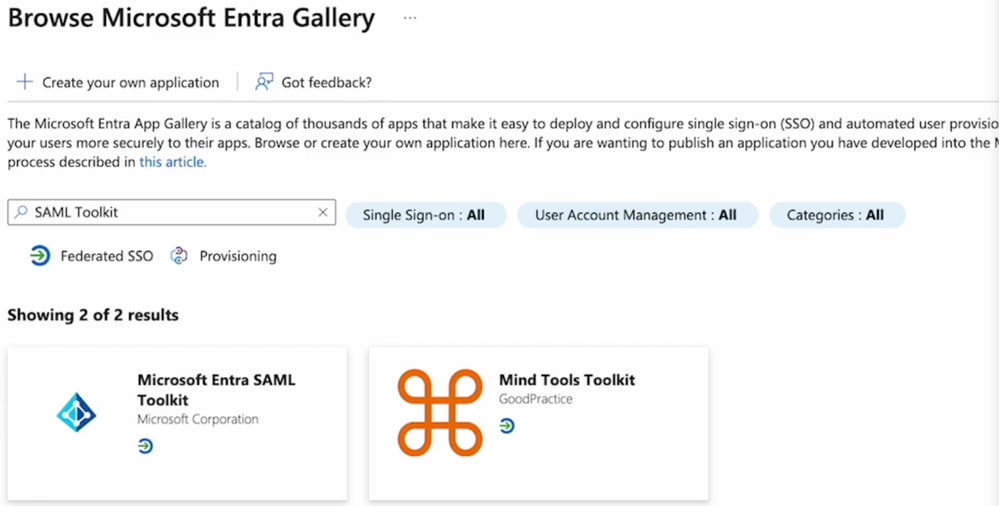

1. Navigeer naar het Microsoft Entra ID-beheercentrum en klik op de knop Toevoegen. Selecteer Enterprise Application en zoek naar Microsoft Entra SAML Toolkit, zoals weergegeven in de afbeelding:

Bladeren door Microsoft Entra Gallery

Bladeren door Microsoft Entra Gallery

2. Noem het met een betekenisvolle waarde en klik op Maken. Bijvoorbeeld CRES Single Sign On.

Opmerking: Als u wilt dat alle gebruikers zich kunnen aanmelden bij het CRES-portaal, moet u handmatig Vereiste toewijzing uitschakelen onder de eigenschappen CRES Sign On (SAML-toolkit) en voor Toewijzing Vereist selecteer Nee.

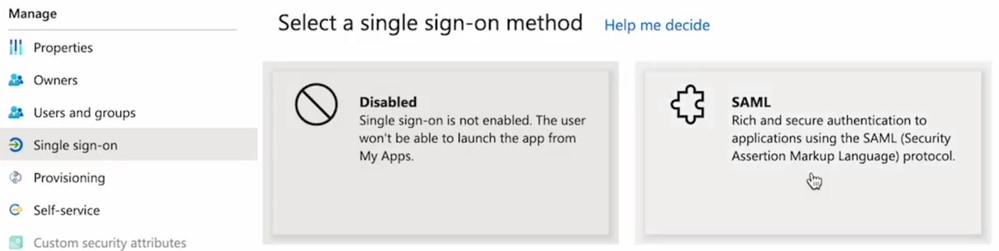

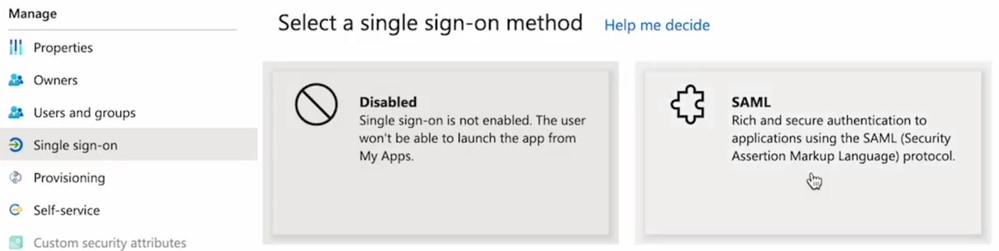

3. Navigeer naar het linkerzijpaneel, klik onder de sectie Beheren op Eenmalige aanmelding en selecteer SAML.

4. Klik in het deelvenster Basisconfiguratie van SAML op Bewerken en vul de kenmerken als volgt in:

-

Identificatiecode (Entiteit-ID): https://res.cisco.com/

-

Beantwoord-URL (Bewering Consumer Service-URL): https://res.cisco.com/websafe/ssourl

-

Inloggen op URL: https://res.cisco.com/websafe/ssourl

-

Klik op Save (Opslaan).

5. Klik in het deelvenster Kenmerken en claims op Bewerken.

Klik onder Vereiste claim op de unieke gebruikersidentificatiecode (naam-ID) om deze te bewerken.

| Naam |

naamruimte |

bronkenmerk |

| e-mailadres |

Geen waarde |

user.userprincipalname |

| voornaam |

Geen waarde |

user.givenname |

| achternaam |

Geen waarde |

user.surname |

Zorg ervoor dat u het veld Naamruimte voor elke claim wist, zoals hieronder wordt weergegeven:

6. Zodra de secties Attributen en claims zijn ingevuld, wordt de laatste sectie SAML-ondertekeningscertificaat ingevuld. Sla de volgende waarden op zoals ze in het CRES-portaal zijn vereist:

- Selecteer de link Certificaat (Base64) Downloaden.

Cisco Email Encryption Service

1. Meld u als beheerder aan bij het organisatieportaal van de Secure Email Encryption Service.

2. Selecteer op het tabblad Accounts het tabblad Accounts beheren en klik op uw accountnummer.

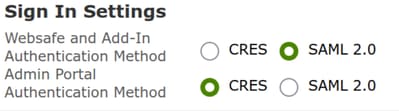

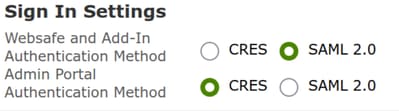

3. Blader op het tabblad Details naar de verificatiemethode en selecteer SAML 2.0.

4.- Vul de kenmerken als volgt in:

-

Naam alternatief e-mailkenmerk voor eenmalige aanmelding: e-mailadres

-

Entiteits-ID SSO-serviceprovider*: https://res.cisco.com/

-

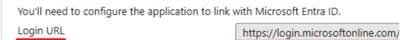

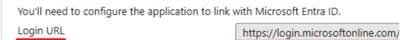

Klantenservice-URL voor eenmalige aanmelding*: Deze link wordt verstrekt door Entra ID, onder

-

SSO-afmeldings-URL: leeg laten

5.- Klik op SAML activeren.

Verifiëren

Er verschijnt een nieuw venster waarin wordt bevestigd dat na een succesvolle aanmelding de SAML-verificatie is ingeschakeld. Klik op Next (Volgende). Het leidt u door naar de inlogpagina van uw Identity Provider. Log in met uw SSO-referenties. Na een succesvolle aanmelding kunt u het venster sluiten. Klik op Save (Opslaan).

Problemen oplossen

Als het venster u niet heeft doorgestuurd naar de aanmeldpagina van uw identiteitsprovider, wordt een tracering geretourneerd die u de fout geeft. Controleer de Attributen en claims, zorg ervoor dat deze is geconfigureerd met dezelfde naam als in de sectie CRES-verificatiemethode. Het e-mailadres van de gebruiker dat wordt gebruikt in de SAML-aanmelding moet overeenkomen met het e-mailadres in CRES. Gebruik geen aliassen.

Feedback

Feedback