Inleiding

Dit document beschrijft de configuraties om de Cisco Secure Email Gateway Spam Quarantine te bekijken in een gedeelde postvak in Exchange Online (O365).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Implementatie van Security Assertion Markup Language (SAML)-verificatie voor toegang tot de SPAM-quarantaine

- Informatie over gebruikers en gedeelde mailboxen in Exchange Online

- Toewijzing van gebruikers aan de noodzakelijke gedeelde postvakken

- Toegang tot het EntraID-portal om een toepassing te maken

- Toegang tot de Cisco Cloud Email Security (CES)-rapportageconsole om de gedeelde mailboxservice te activeren

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Er zijn ook andere configuraties beschikbaar om dergelijke e-mails te beheren. Deze omvatten het inschakelen van SPAM-meldingen om e-mailrelease zonder authenticatie toe te staan of het maken van een aangepast beleid om gemarkeerde e-mails om te leiden naar de Junk-map van de betreffende mailbox in Exchange Online.

Configuratie

Als aan alle vereisten is voldaan, kunt u deze configuratiestappen volgen:

Stap 1. Maak een toepassing in EntraID

Alvorens Cisco Secure Email Gateway te configureren, moet u de benodigde toegang in EntraID instellen:

- Toegang tot EntraID.

- Kies App-registraties.

- Klik op Nieuwe registratie en gebruik 'Cisco CES gedeelde postvak' als naam.

- Kies Accounts alleen in deze organisatiegids (e-mailsecdemo alleen - Eén huurder).

- In Redirect URL, kies web en voer de link naar uw SPAM Quarantaine gebied, opgemaakt likehttps://XXXXX-YYYY.iphmx.com/.

- Klik op Registreren.

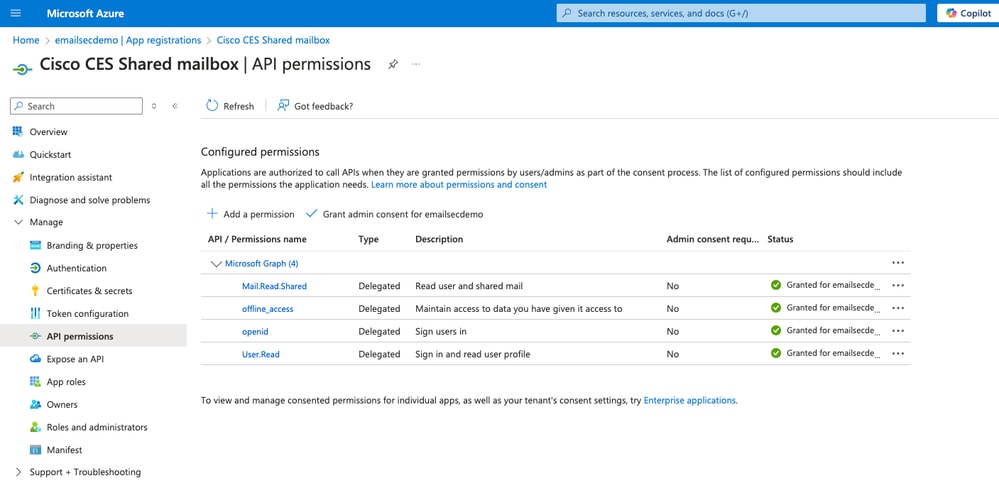

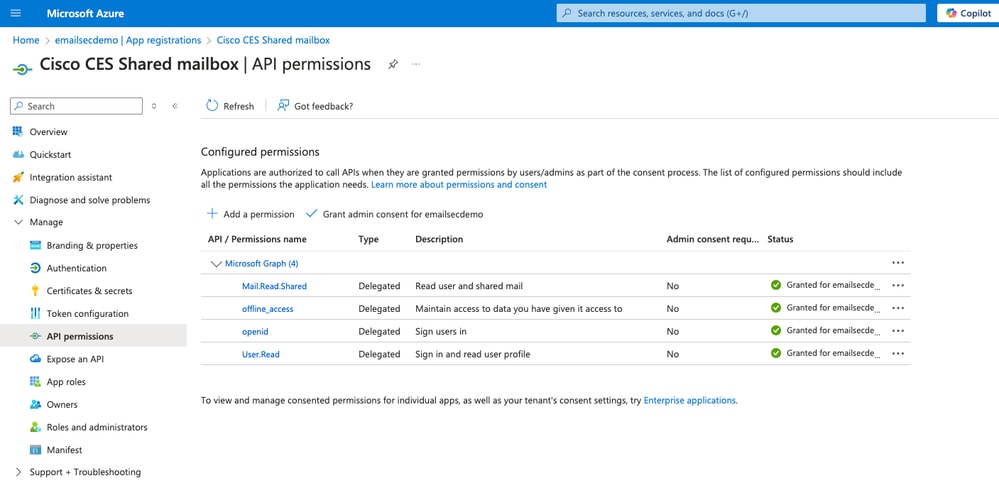

Toewijzen van toegangsrechten

- Open de nieuwe toepassing.

- Navigeer naar API-toegangsrechten.

- Wijs deze Microsoft Graph-rechten toe:

Mail.Read.Shared: Gedelegeerd, laat leesgebruiker en gedeelde post toe

offline_toegang: Gedelegeerd, staat het handhaven van toegang tot verleende gegevens toe

Openbaar: Gedelegeerd, laat gebruikers toe om in te loggen

Gebruiker.Lezen: Gedelegeerd, kunt u inloggen en gebruikersprofiel lezen

- Klik tot slot op Toestemming verlenen voor e-maildemo.

Credentials aanmaken

- Navigeer in het scherm Overzicht van toepassingen naar Client Credentials.

- Maak een 'Clientgeheim' en bewaar de waarde op een veilige plaats, omdat deze verdwijnt na het opslaan.

Stap 2. Cisco Cloud e-mail security configureren

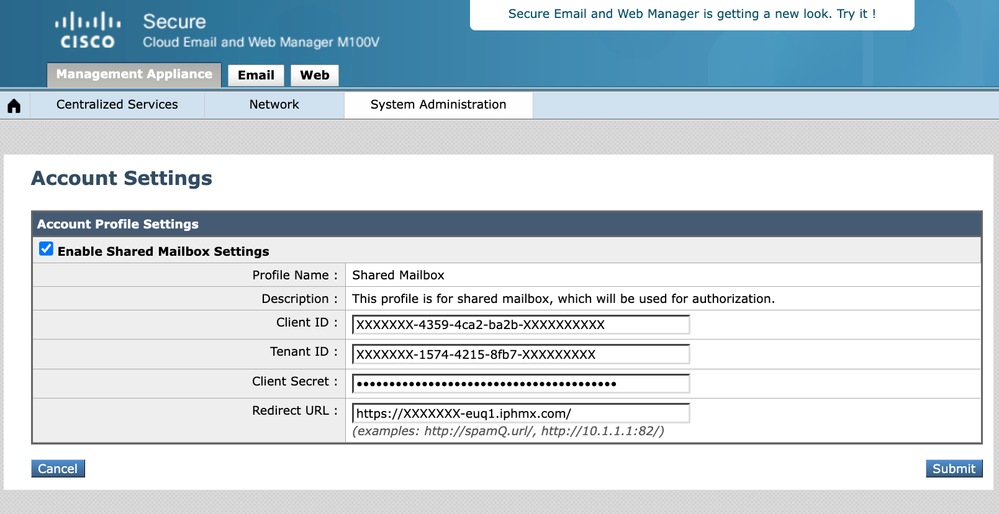

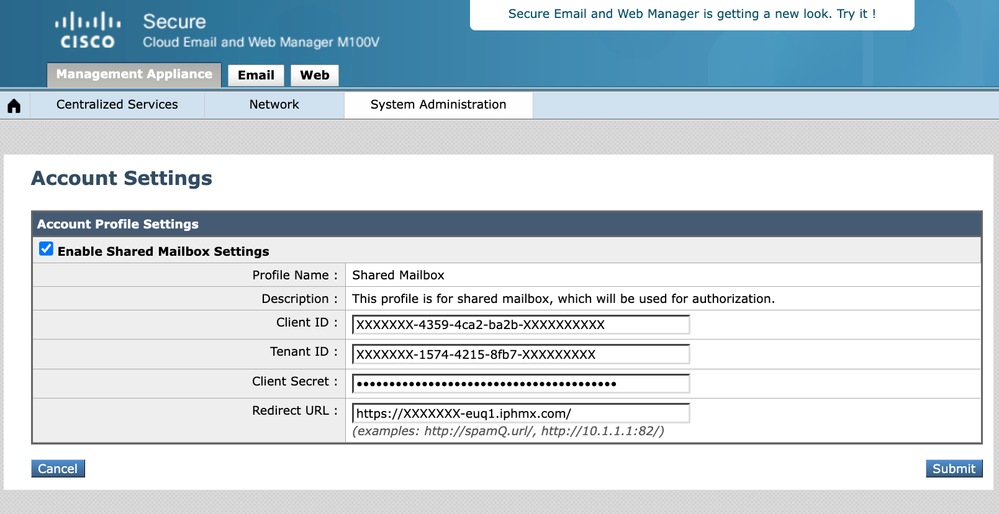

- Open de rapportageconsole en open systeembeheer > Accountinstellingen.

- Activeer en configureer de gedeelde mailboxservice.

- Klik op Instellingen bewerken, schakel de service in en voeg de gewenste velden toe. Gebruik de informatie van de toepassing die in EntraID en het Clientgeheim wordt gemaakt.

- Configureer de Redirect URL consistent met de EntraID-configuratie.

- Klik op Indienen en test met een gebruiker die toegang heeft tot een gedeeld postvak.

Testen

Voer een test uit met een gebruiker die toegang heeft tot een gedeelde mailbox.

In de SPAM quarantaine, is er een nieuwe optie Beeld Berichten voor brievenbus, waar u alle gedeelde brievenbussen kunt toevoegen u toegang tot hebt.

- Open de SPAM-quarantaine en log in bij een normale gebruiker met SAML.

- Klik op Berichten bekijken voor postvak.

- Schrijf het gedeelde postvake-mailadres waartoe de gebruiker toegang heeft en klik op Postvak toevoegen.

- Klik op Berichten bekijken voor postvak en kies de gedeelde postvak om te bekijken.

Aanvullende informatie

In het GUI Log van Spam Quarantine, kunt u controleren wanneer een gebruiker een e-mail vrijgeeft. Indien geverifieerd, kunt u identificeren wie het vrijgegeven heeft. Voor gedeelde mailboxen, analyseer logboekspoor-ID en controleer welke gebruiker zelfde ID heeft:

Wed Jan 15 20:00:43 2025 Info: req:68.232.128.211 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW releasing MIDs [2587]

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 303 POST /Dispatcher HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /Search HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:00:56 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:01:15 2025 Info: login:68.69.70.212 user:shared1@domainabc.comsession:5RwUAJcoaVYxN6nZ3xcW email: shared1@domainabc.comThe HTTPS session has been established successfully.

Wed Jan 15 20:01:15 2025 Info: req:68.69.70.212 user:user1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 POST /Dispatcher HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Wed Jan 15 20:01:15 2025 Info: req:68.69.70.212 user:shared1@domainabc.com id:5RwUAJcoaVYxN6nZ3xcW 200 GET /yui_webui HTTP/1.0 Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.0.0 Safari/537.36

Het logbestand toont aan dat user1@domainabc.com en shared1@domainabc.com dezelfde sessie-id 5RwUAJcoaVYxN6nZ3xcW gebruiken. Dit betekent dat beide gebruikers dezelfde sessie in het systeem delen of gebruiken. Dit geeft aan dat shared1 werkt in het kader van de sessie die oorspronkelijk door gebruiker1 is gestart.

Feedback

Feedback