Inleiding

In dit document wordt beschreven hoe u Captive Portal-verificatie (actieve verificatie) en Eenmalige aanmelding (passieve verificatie) configureert.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Bronvuur Vuurkracht apparaten

- Virtuele apparaatmodellen

- Light Weight Directory Service (LDAP)

- Firepower UserAgent

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Firepower Management Center (FMC) versie 6.0.0 en hoger

- Firepower sensor versie 6.0.0 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Captive Portal Authentication of Active Authentication vraagt om een aanmeldingspagina en gebruikersreferenties zijn vereist voor een host om toegang tot internet te krijgen.

Single-Sign-On of Passive Authentication biedt een gebruiker naadloze verificatie voor netwerkbronnen en internettoegang zonder meerdere gebruikersreferenties. De Single-Sign-on-verificatie kan worden bereikt door Firepower-gebruikersagent of NTLM-browserverificatie.

Opmerking: voor Captive Portal Authentication moet het toestel zich in de routemodus bevinden.

Configureren

Stap 1. De Firepower User Agent configureren voor eenmalige aanmelding

In dit artikel wordt uitgelegd hoe u Firepower User Agent kunt configureren op een Windows-systeem:

Installatie en verwijdering van Sourcefire User Agent

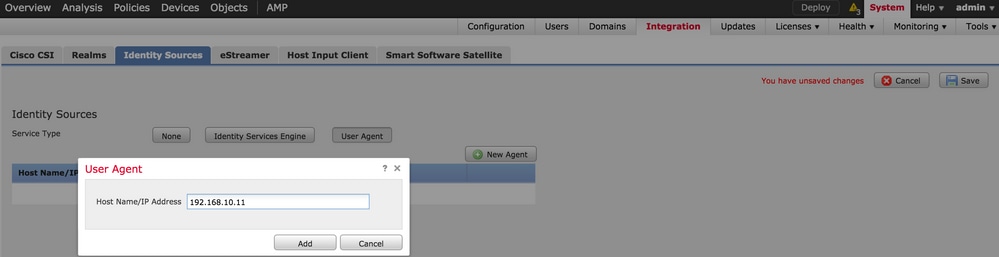

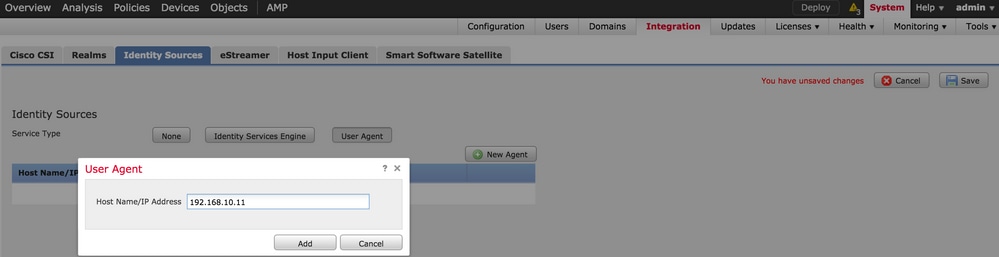

Stap 2. Het Firepower Management Center (FMC) integreren met de User Agent

Meld u aan bij Firepower Management Center en navigeer naar Systeem > Integratie > Identiteitsbronnen. Klik op de optie Nieuwe agent. Configureer het IP-adres van het User Agent-systeem en klik op de knop Toevoegen.

Klik op Opslaan om de wijzigingen op te slaan.

Stap 3. Firepower integreren met Active Directory

Stap 3.1 Creëer de wereld

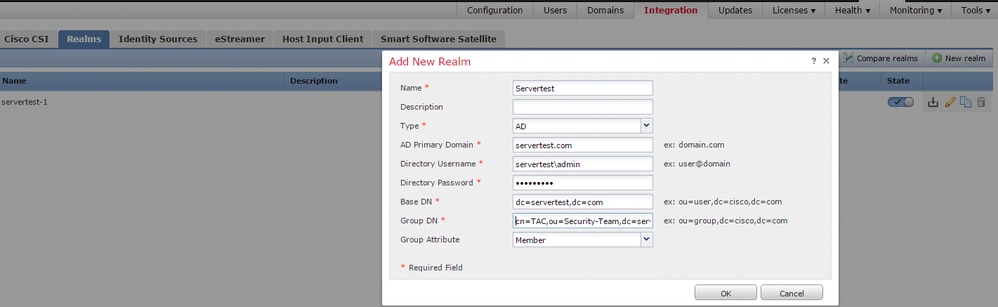

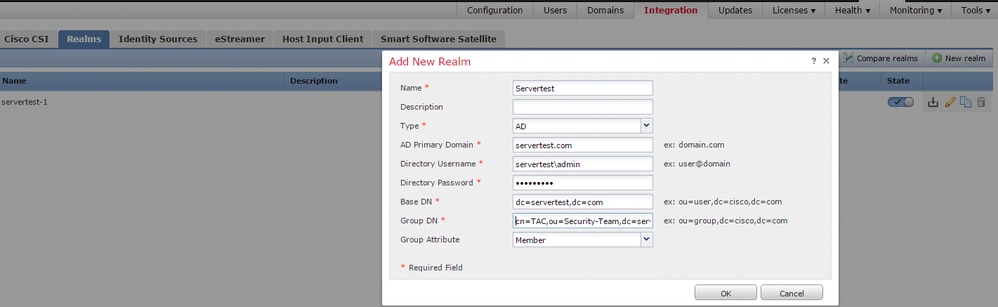

Meld u aan bij de FMC en navigeer naar Systeem > Integratie > Realm. Klik op de optie Nieuw rijk toevoegen.

Naam en beschrijving: Geef een naam/beschrijving om het rijk uniek te identificeren.

Type: AD

AD Primair domein: Domeinnaam van Active Directory

Directory-gebruikersnaam: <gebruikersnaam>

Wachtwoord directory: <wachtwoord>

Base-DN: domein of specifiek ODN van waaruit het systeem een zoekopdracht start in de LDAP-database

Groep-DN: groep-DN

Groepsattribuut: Lid

Dit artikel helpt u om de waarden voor basis-DN en groep-DN te achterhalen.

Active Directory LDAP-objectkenmerken identificeren

Stap 3.2 Voeg de directoryserver toe

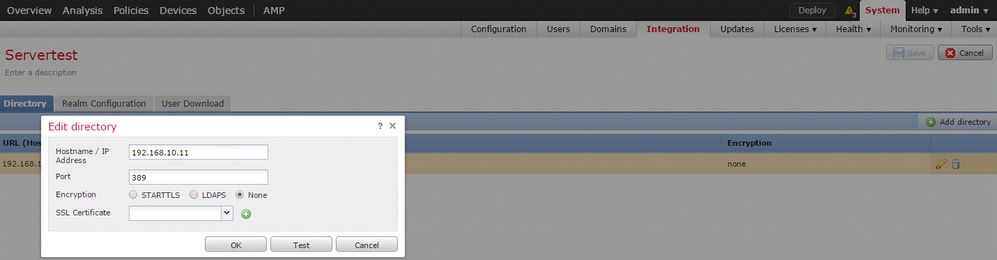

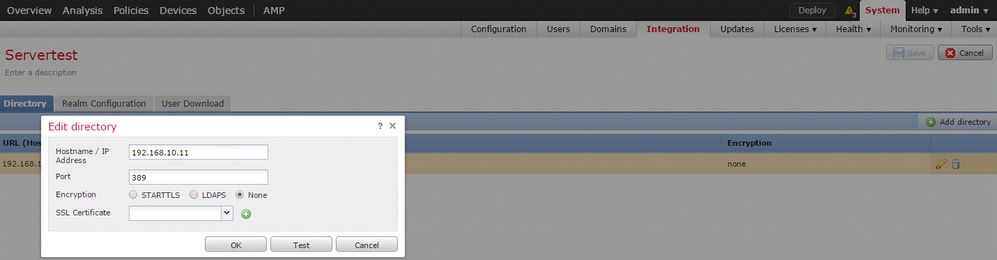

Klik op de knop Toevoegen om naar de volgende stap te gaan en klik vervolgens op de optie Map toevoegen.

Hostnaam/IP-adres: het IP-adres/de hostnaam van de AD-server configureren.

Poort: 389 (Active Directory LDAP-poortnummer)

Versleuteling/SSL-certificaat: (optioneel) Als u de verbinding tussen de FMC- en AD-server wilt versleutelen, raadpleegt u de

Artikel: Verificatie van verificatieobject op FireSIGHT-systeem voor Microsoft AD-verificatie via SSL/TLS.

Klik op de knop Test om te controleren of FMC verbinding kan maken met de AD-server.

Stap 3.3 Wijzig de realmconfiguratie

Navigeer naar Realm Configuration om de integratieconfiguratie van de AD-server te controleren en u kunt de AD-configuratie wijzigen.

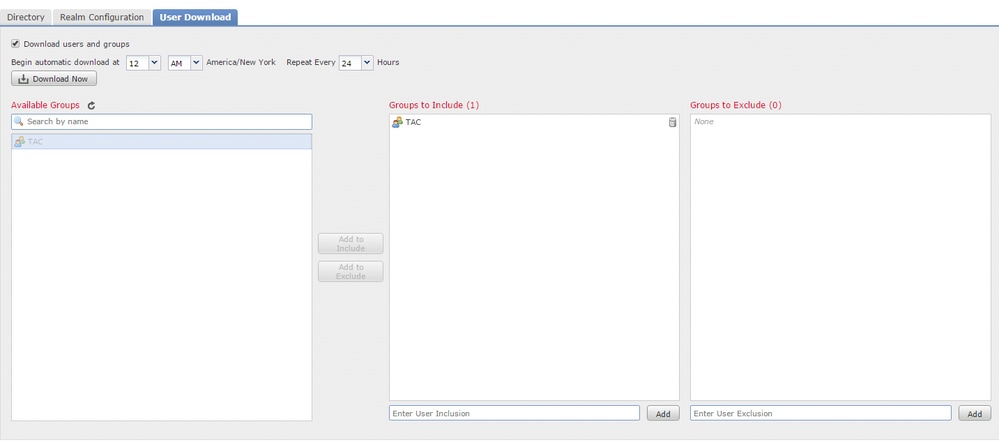

Stap 3.4 Download de gebruikersdatabase

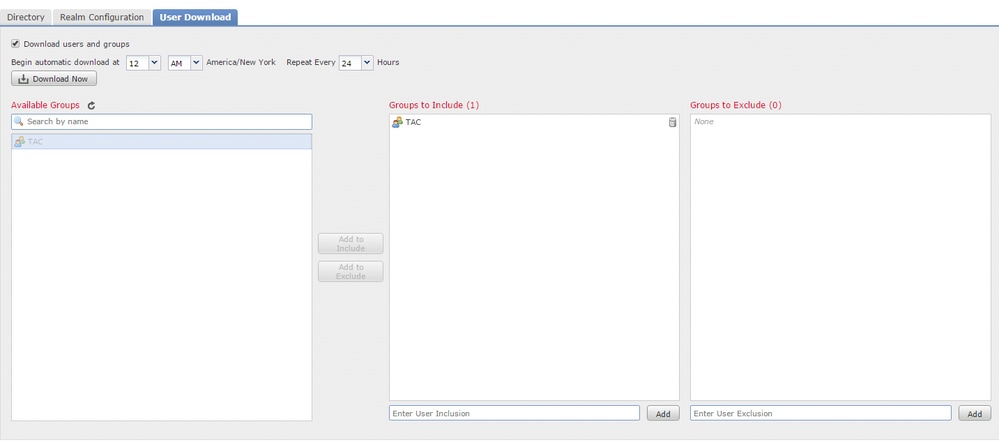

Navigeer naar de optie Gebruiker downloaden om de gebruikersdatabase op te halen van de AD-server.

Schakel het selectievakje in om Gebruikers en groepen downloaden te downloaden en het tijdsinterval in te stellen voor de frequentie waarmee FMC contact opneemt met AD om de gebruikersdatabase te downloaden.

Selecteer de groep en plaats deze in de optie Inclusief waarvoor u de verificatie wilt configureren.

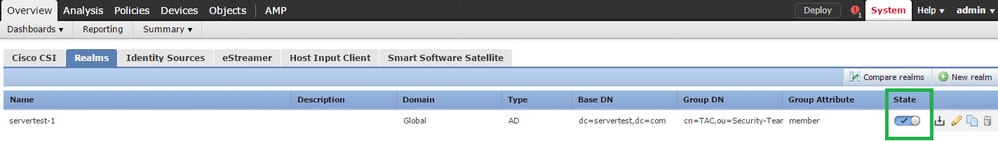

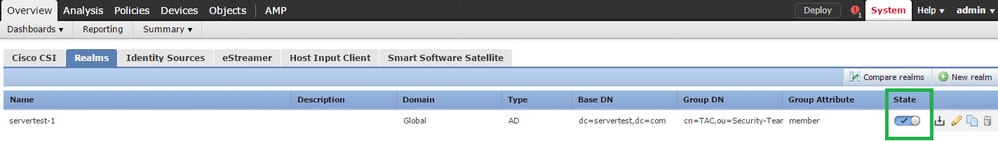

Schakel de AD-status in, zoals wordt weergegeven in de afbeelding:

Stap 4. Het identiteitsbeleid configureren

Een identiteitsbeleid voert gebruikersverificatie uit. Als de gebruiker zich niet verifieert, wordt de toegang tot netwerkbronnen geweigerd. Dit zorgt voor rolgebaseerde toegangscontrole (RBAC) in het netwerk en de bronnen van uw organisatie.

Stap 4.1 Captive Portal (actieve verificatie)

Active Authentication vraagt om een gebruikersnaam/wachtwoord in de browser om een gebruikersidentiteit te identificeren om een verbinding mogelijk te maken. De browser verifieert de gebruiker met een verificatiepagina of authenticeert geruisloos met NTLM-verificatie. NTLM gebruikt de webbrowser om authenticatie-informatie te verzenden en te ontvangen. Active Authentication gebruikt verschillende typen om de identiteit van de gebruiker te verifiëren. Verschillende vormen van authenticatie zijn:

- HTTP Basic: Bij deze methode vraagt de browser om gebruikersreferenties.

- NTLM: NTLM maakt gebruik van Windows-werkstationreferenties en onderhandelt erover met Active Directory via een webbrowser. U moet de NTLM-verificatie inschakelen in de browser. Gebruikersverificatie gebeurt op transparante wijze zonder dat wordt gevraagd om referenties. Het biedt een eenmalige aanmeldervaring voor gebruikers.

- HTTP Negotiate: In dit type probeert het systeem te verifiëren met NTLM. Als dit mislukt, gebruikt de sensor het HTTP Basic-verificatietype als een terugvalmethode en wordt een dialoogvenster voor gebruikersreferenties gevraagd.

- HTTP-antwoordpagina: Dit is vergelijkbaar met het HTTP-basistype, maar hier wordt de gebruiker gevraagd om de verificatie in te vullen in een HTML-formulier dat kan worden aangepast.

Elke browser heeft een specifieke manier om de NTLM-verificatie in te schakelen en daarom houden ze zich aan browserrichtlijnen om de NTLM-verificatie mogelijk te maken.

Als u de referenties veilig wilt delen met de gerouteerde sensor, moet u een zelf ondertekend servercertificaat of een openbaar ondertekend servercertificaat installeren in het identiteitsbeleid.

Generate a simple self-signed certificate using openSSL -

Step 1. Generate the Private key

openssl genrsa -des3 -out server.key 2048

Step 2. Generate Certificate Signing Request (CSR)

openssl req -new -key server.key -out server.csr

Step 3. Generate the self-signed Certificate.

openssl x509 -req -days 3650 -sha256 -in server.csr -signkey server.key -out server.crt

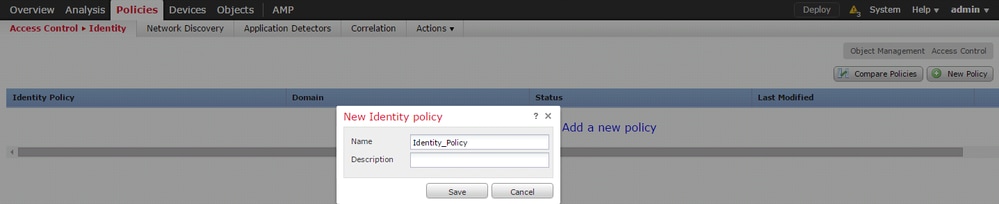

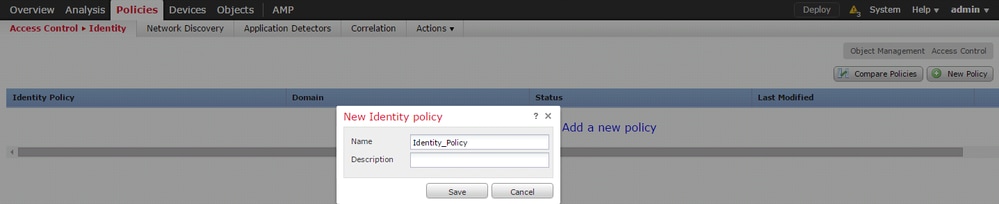

Navigeer naar Beleid > Toegangscontrole > Identiteit. Klik op Beleid toevoegen en geef een naam aan het beleid op en sla het op.

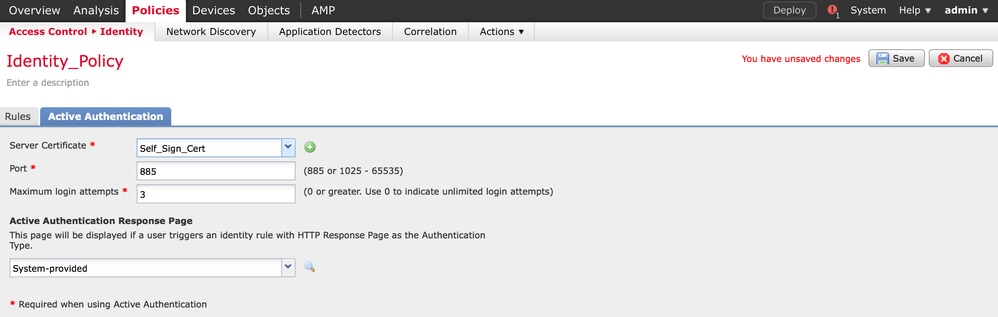

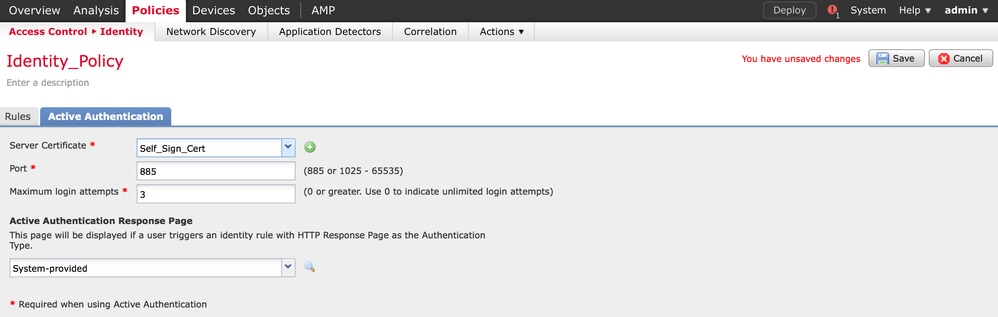

Navigeer naar het tabblad Active Authentication en klik in de optie Servercertificaat op het pictogram (+) en upload het certificaat en de private sleutel die u in de vorige stap met openSSL hebt gegenereerd.

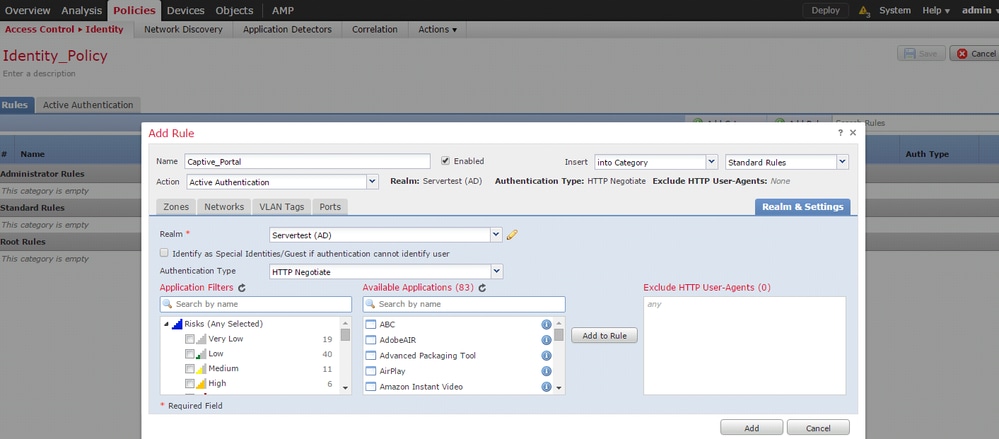

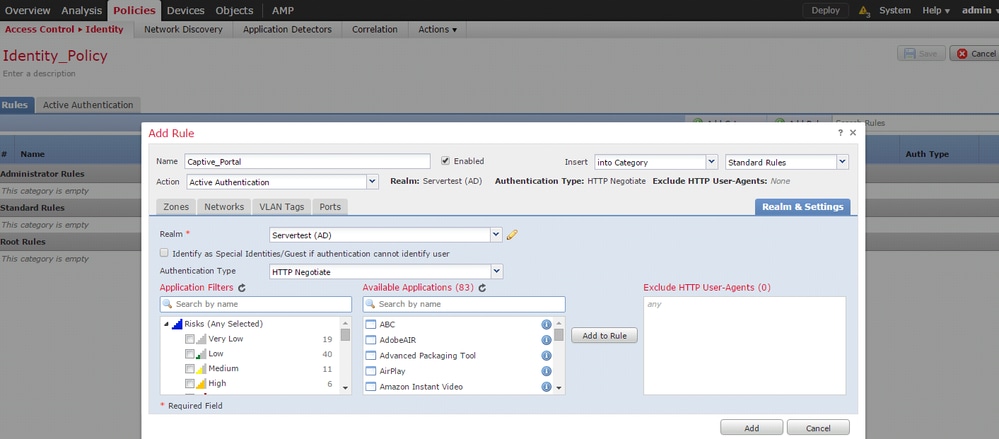

Klik nu op de knop Regel toevoegen en geef een naam aan de Regel en kies de actie als Actieve verificatie. Definieer de bron-/bestemmingszone, bron-/bestemmingsnetwerk waarvoor u de gebruikersverificatie wilt inschakelen.

Selecteer de Realm, die u in de vorige stap hebt geconfigureerd en het verificatietype dat het beste bij uw omgeving past.

ASA-configuratie voor Captive Portal

Configureer voor de ASA Firepower-module deze opdrachten op de ASA om het captive portal te configureren.

ASA(config)# captive-portal global port 1055

Zorg ervoor dat de serverpoort, TCP 1055, is geconfigureerd in de poortoptie van het tabblad Actieve verificatie van het identiteitsbeleid.

Voer de volgende opdracht uit om de actieve regels en het aantal treffers te controleren:

ASA# show asp table classify domain captive-portal

Opmerking: De opdracht voor de captive portal is beschikbaar in ASA versie 9.5(2) en hoger.

Stap 4.2 Eenmalige aanmelding (passieve verificatie)

Wanneer een domeingebruiker zich bij passieve verificatie aanmeldt en in staat is de AD te verifiëren, peilt de Firepower User Agent de toewijzingsgegevens van de gebruikers-IP uit de beveiligingslogboeken van AD en deelt deze informatie met Firepower Management Center (FMC). FMC stuurt deze gegevens naar de sensor om de toegangscontrole af te dwingen.

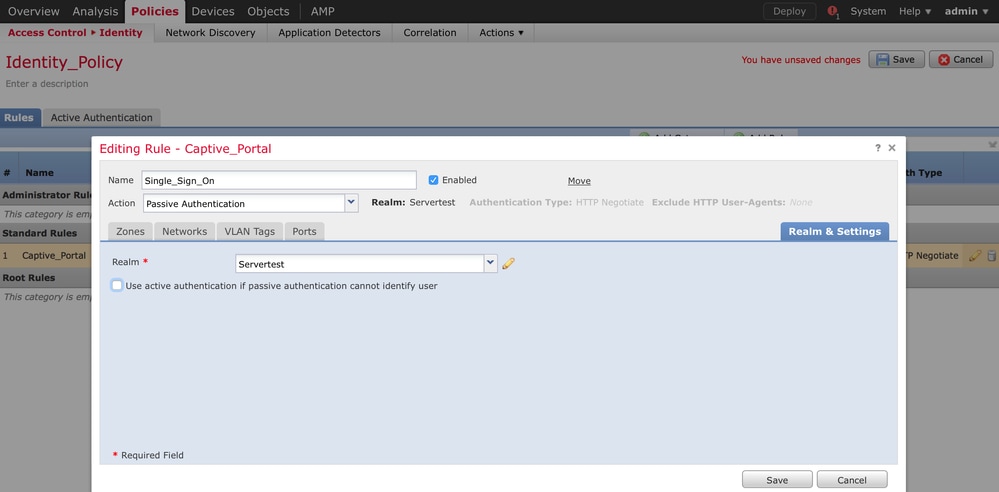

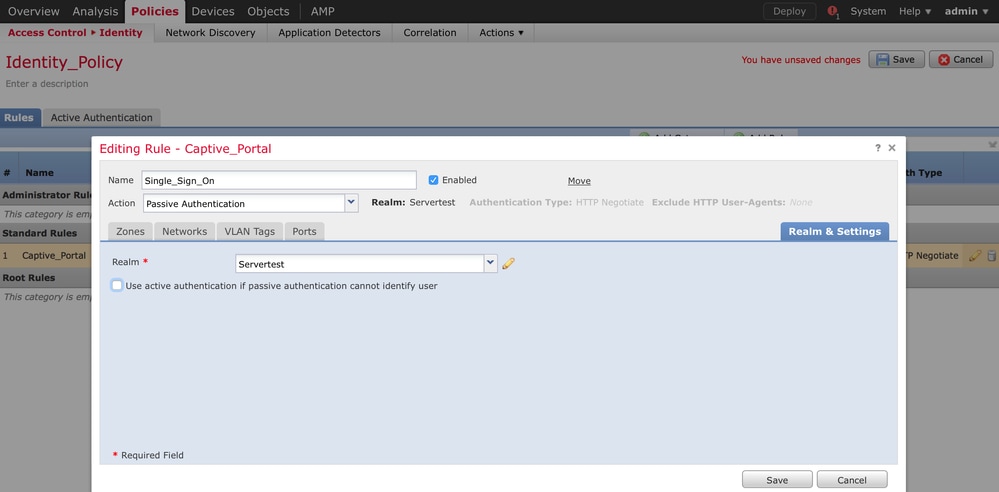

Klik op de knop Regel toevoegen en geef de regel een naam en kies de actie als passieve verificatie. Definieer de bron-/bestemmingszone, bron-/bestemmingsnetwerk waarvoor u de gebruikersverificatie wilt inschakelen.

Selecteer de Realm die u in de vorige stap hebt geconfigureerd en het verificatietype dat het beste bij uw omgeving past, zoals in deze afbeelding wordt weergegeven.

Hier kunt u een terugvalmethode als actieve verificatie kiezen als passieve verificatie de gebruikersidentiteit niet kan identificeren.

Stap 5. Het toegangscontrolebeleid configureren

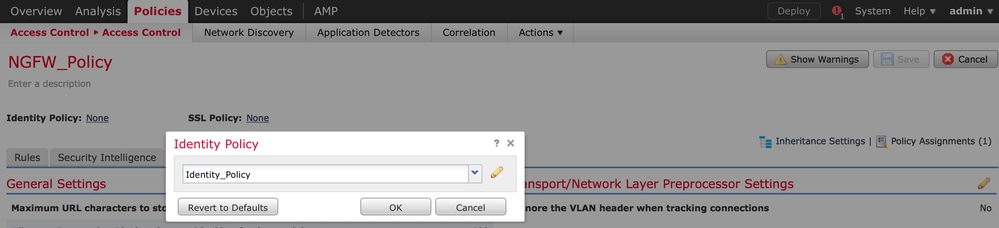

Navigeer naar Beleid > Toegangscontrole > Beleid maken/bewerken.

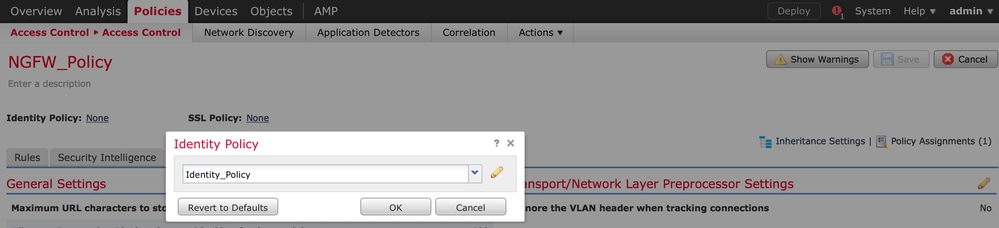

Klik op het identiteitsbeleid (linkerbovenhoek), kies het identificatiebeleid dat u in de vorige stap hebt geconfigureerd en klik op de knop OK, zoals weergegeven in deze afbeelding.

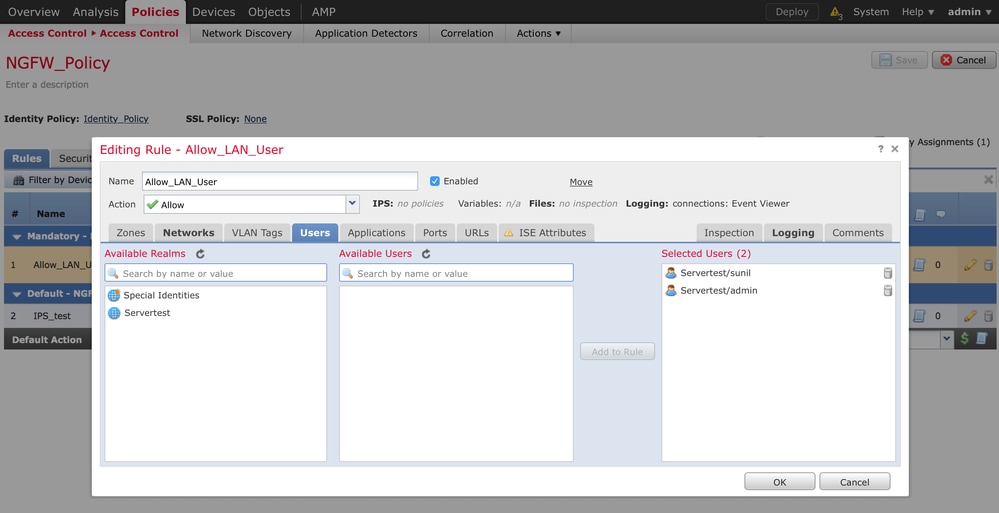

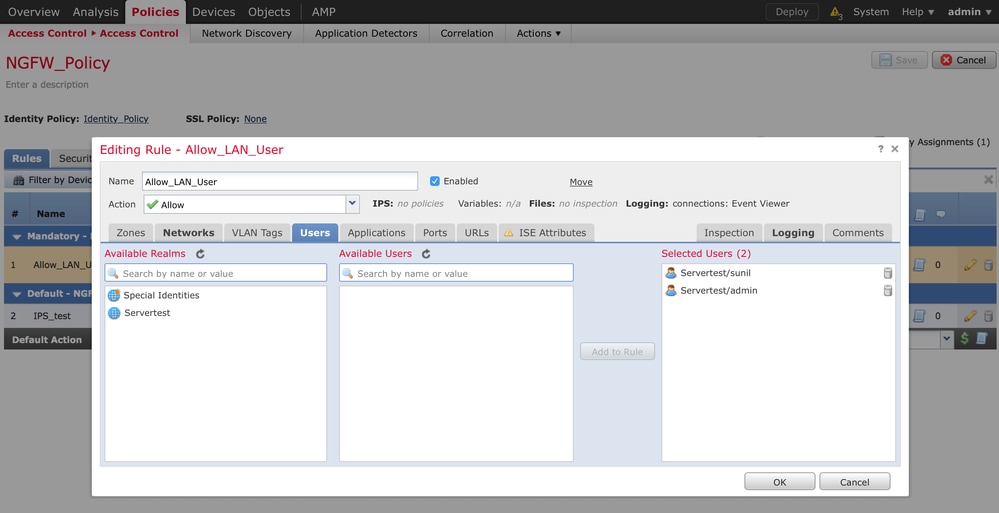

Klik op de knop Regel toevoegen om een nieuwe regel toe te voegen. Navigeer naar Gebruikers en selecteer de gebruikers waarvoor de regel voor toegangscontrole wordt afgedwongen, zoals in deze afbeelding wordt weergegeven. Klik op OK en klik op Opslaan om de wijzigingen op te slaan.

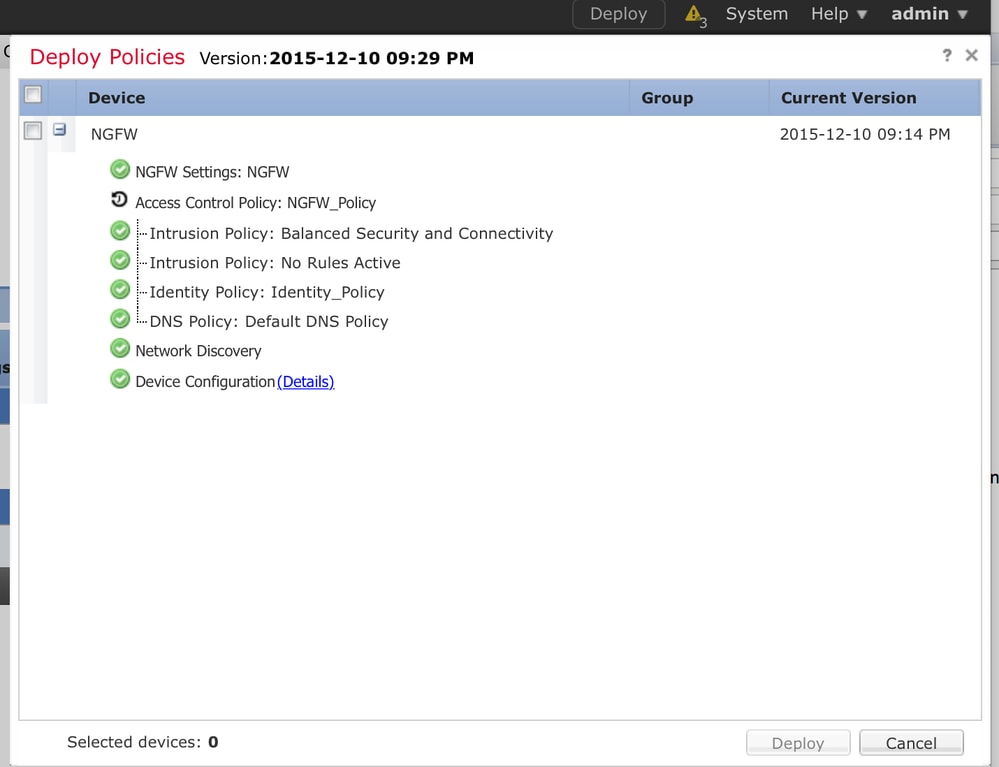

Stap 6. Het toegangscontrolebeleid implementeren

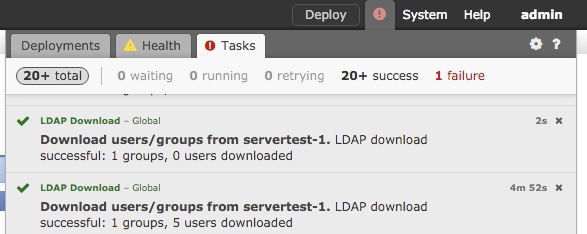

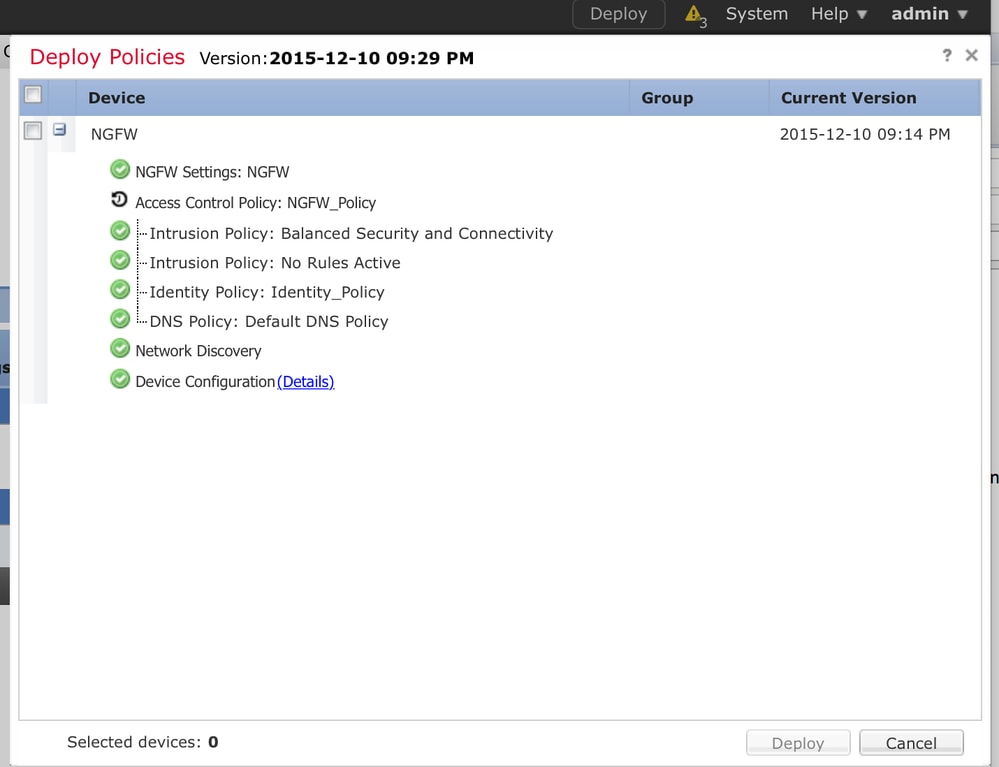

Navigeer naar de optie Implementeren. Kies het apparaat en klik op de optie Implementeren om de configuratiewijziging naar de sensor te duwen. Bewaak de implementatie van het beleid vanuit het pictogram Berichtencentrum (pictogram tussen implementatie en systeemoptie) en zorg ervoor dat het beleid met succes moet worden toegepast, zoals in deze afbeelding wordt weergegeven.

Stap 7. Bewaak gebeurtenissen en verbindingen van gebruikers

Momenteel zijn actieve gebruikerssessies beschikbaar in de sectie Analyse > Gebruikers > Gebruikers.

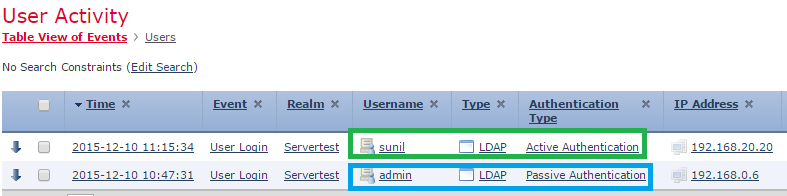

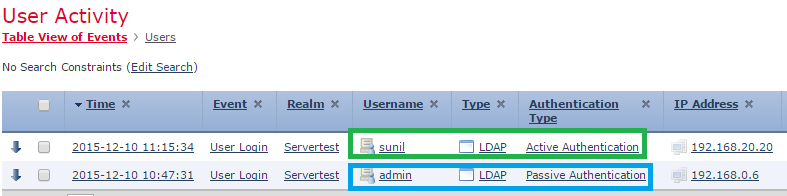

Controle van gebruikersactiviteiten helpt te achterhalen welke gebruiker is gekoppeld aan welk IP-adres en hoe de gebruiker door het systeem wordt gedetecteerd, hetzij door actieve of passieve verificatie: Analyse > Gebruikers > Gebruikersactiviteit.

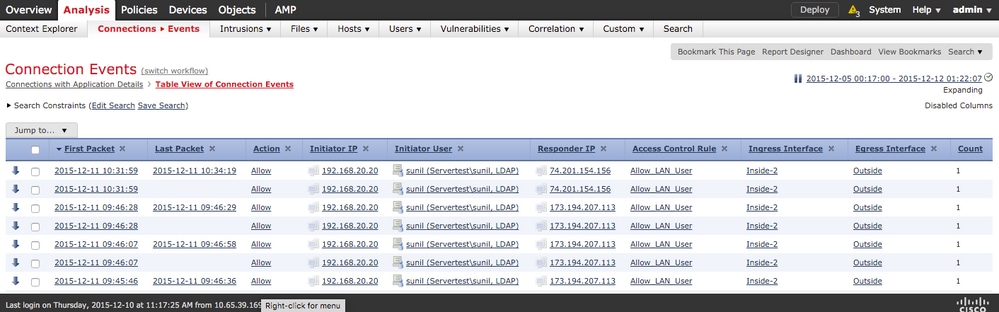

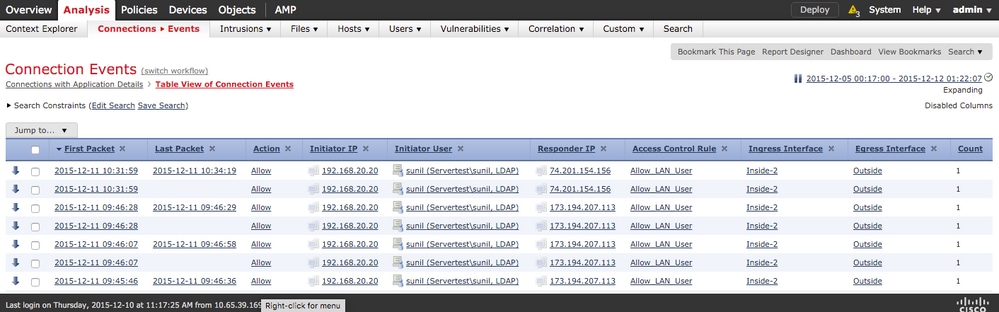

Navigeer naar Analyse > Verbindingen > Gebeurtenissen om het type verkeer te controleren dat door de gebruiker wordt gebruikt.

Verifiëren en problemen oplossen

Navigeer naar Analyse > Gebruikers om de regel voor gebruikersverificatie/authenticatie/toewijzing/toegang van gebruikers-IP te controleren die is gekoppeld aan de verkeersstroom.

Connectiviteit tussen FMC en User Agent controleren (passieve verificatie)

Firepower Management Center (FMC) maakt gebruik van TCP-poort 3306 om logboekgegevens over gebruikersactiviteiten van de User Agent te ontvangen.

Gebruik deze opdracht in de FMC om de status van de FMC-service te controleren.

admin@firepower:~$ netstat -tan | grep 3306

Voer packet capture uit op de FMC om de connectiviteit met de User Agent te verifiëren.

admin@firepower:~$ sudo tcpdump -i eth0 -n port 3306

Navigeer naar Analyse > Gebruikers > Gebruikersactiviteit om te controleren of de FMC aanmeldingsgegevens van de User Agent ontvangt.

Connectiviteit tussen FMC en Active Directory controleren

FMC gebruikt TCP-poort 389 om de gebruikersdatabase op te halen uit de Active Directory.

Voer packet capture uit op de FMC om de connectiviteit met de Active Directory te verifiëren.

admin@firepower:~$ sudo tcpdump -i eth0 -n port 389

Zorg ervoor dat de gebruikersreferenties die in de FMC Realm-configuratie worden gebruikt, voldoende bevoegdheden hebben om de AD-gebruikersdatabase op te halen.

Controleer de FMC-realmconfiguratie en controleer of de gebruikers/groepen zijn gedownload en of de time-out van de gebruikerssessie correct is geconfigureerd.

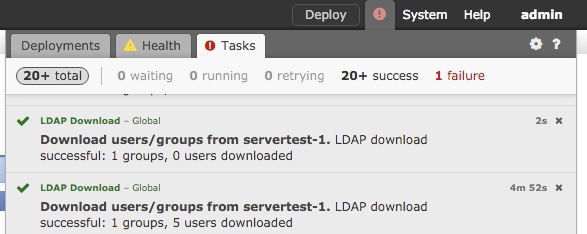

Navigeer naar Berichtencentrum > Taken en zorg ervoor dat de taak die gebruikers/groepen downloaden succesvol is voltooid, zoals weergegeven in deze afbeelding.

Connectiviteit tussen Firepower Sensor en Eindsysteem controleren (actieve verificatie)

Controleer voor actieve verificatie of het certificaat en de poort correct zijn geconfigureerd in het FMC-identiteitsbeleid. Standaard luistert de Firepower-sensor op TCP-poort 885 voor actieve verificatie.

Beleidsconfiguratie en beleidsimplementatie controleren

Zorg ervoor dat de velden Realm, Authenticatietype, User Agent en Action correct zijn geconfigureerd in Identity Policy.

Zorg ervoor dat het identiteitsbeleid correct is gekoppeld aan het toegangscontrolebeleid.

Navigeer naar Berichtencentrum > Taken en zorg ervoor dat de beleidsimplementatie met succes wordt voltooid.

De gebeurtenissenlogboeken analyseren

De gebeurtenissen Verbinding en Gebruikersactiviteit kunnen worden gebruikt om vast te stellen of de aanmelding van de gebruiker al dan niet succesvol is. Deze gebeurtenissen

U kunt ook controleren welke regel voor toegangscontrole op de stroom wordt toegepast.

Navigeer naar Analyse > Gebruiker om de logboeken voor gebruikersevenementen te controleren.

Navigeer naar Analyse > Verbindingsgebeurtenissen om de verbindingsgebeurtenissen te controleren.

Gerelateerde informatie

Feedback

Feedback