Identificeer Active Directory LDAP-objectkenmerken voor configuratie van verificatieobjecten

Inleiding

Dit document beschrijft hoe u de eigenschappen van Active Directory (AD) LDAP-objecten kunt identificeren om verificatie-object te configureren op de lijst voor externe verificatie.

Identificeer LDAP-objectkenmerken

Alvorens een verificatieobject te configureren op een FireSIGHT Management Center voor externe verificatie, is het noodzakelijk om de AD LDAP-kenmerken van gebruikers en beveiligingsgroepen te identificeren, zodat de externe verificatie werkt zoals bedoeld. Om dit te doen, kunnen wij Microsoft verstrekte GUI gebaseerde LDAP client, Ldp.exe, of om het even welke browser van de derde partij LDAP gebruiken. In dit artikel gebruiken we ldp.exe om lokaal of op afstand verbinding te maken, te binden en te bladeren door de AD-server en de kenmerken te identificeren.

Stap 1: Start de toepassing ldp.exe. Ga naar het menu Start en klik op Uitvoeren. Typ ldp.exe en druk op de knop OK.

Stap 2: Maak verbinding met de server. Selecteer Verbinding en klik op Verbinden.

- Voer de hostnaam of het IP-adres van de AD-server in om verbinding te maken met een AD Domain Controller (DC) vanaf een lokale computer.

- Als u lokaal verbinding wilt maken met een AD DC, voert u localhost als server in.

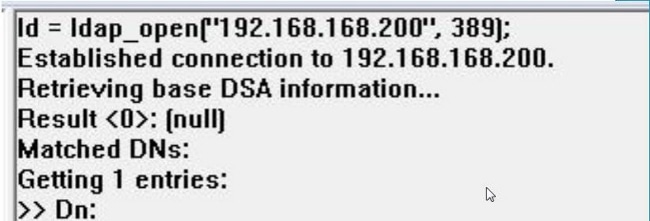

De volgende screenshot toont een externe verbinding vanaf een Windows-host:

In de volgende schermafbeelding wordt de lokale verbinding op een AD DC weergegeven:

Stap 3. Bind aan de AD DC. Ga naar Verbinding > Bind. Voer de gebruikersnaam, het wachtwoord en het domein in. Klik op OK.

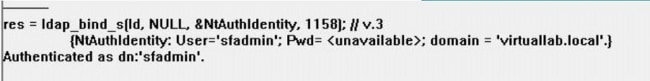

Wanneer een verbindingspoging succesvol is, ziet u als volgt een uitvoer:

Ook de uitvoer in het linkerdeelvenster van ldp.exe zal een succesvolle binding met de AD DC tonen.

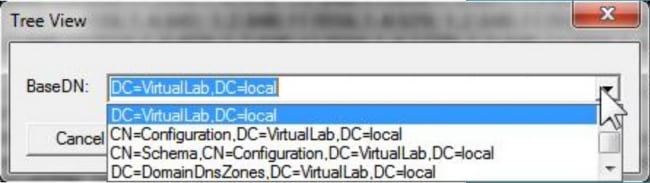

Stap 4: Blader door de mappenstructuur. Klik op Beeld > Boom, selecteer het domein BaseDN in de vervolgkeuzelijst en klik op OK. Deze basis-DN is de DN die wordt gebruikt op het verificatieobject.

Stap 5: Dubbelklik in het linkerdeelvenster van ldp.exe op de AD-objecten om de containers uit te vouwen tot het niveau van bladobjecten en te navigeren naar de AD Security Group waar de gebruikers lid van zijn. Zodra u de groep hebt gevonden, klikt u met de rechtermuisknop op de groep en selecteert u vervolgens Kopieer ISDN.

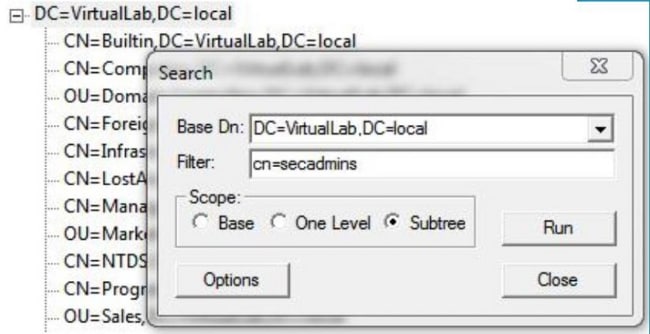

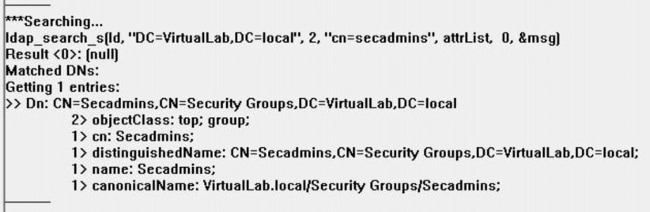

Als u niet zeker weet in welke Organisatorische Eenheid (OU) de groep zich bevindt, klik dan met de rechtermuisknop op de Base DN of Domain en selecteer Zoeken. Indien hierom wordt gevraagd, voert u cn=<group name> in als filter en substructuur als scope. Zodra u het resultaat hebt, kunt u het DN-kenmerk van de groep kopiëren. Het is ook mogelijk om een wildcard zoekopdracht uit te voeren zoals cn=*admin*.

Het basisfilter in het verificatieobject moet als volgt zijn:

- Enkelvoudige groep:

Basisfilter: (memberOf=<Security_group_DN>)

- Meervoudige groepen:

Basisfilter: (|(memberOf=<group1_DN>)(lidOf=<group2_DN>)(lidOf=<groupN_DN))

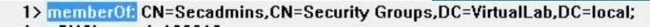

In het volgende voorbeeld, merk op dat de gebruikers van de advertentie memberOf attributen hebben die het Basisfilter aanpassen. Het getal dat voorafgaat aan de eigenschap memberOf geeft het aantal groepen aan waarvan de gebruiker lid is. De gebruiker is lid van slechts één veiligheidsgroep, secadmins.

Stap 6: Navigeer naar de gebruikersaccounts die u als imitatie-account wilt gebruiken in het verificatieobject en klik met de rechtermuisknop op de gebruikersaccount om DN te kopiëren.

Gebruik deze ISDN voor gebruikersnaam in het verificatieobject. Voorbeeld,

Gebruikersnaam: CN=sfdc1,CN=Service-accounts, DC=VirtualLab, DC=lokaal

Gelijkaardig aan groepsonderzoek, is het ook mogelijk om een gebruiker met CN of specifieke attributen zoals name=sfdc1 te zoeken.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

19-Dec-2014

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback