Cisco Secure Desktop (CSD 3.1.x) op ASA 7.2.x voor Windows Configuration Voorbeeld met ASDM

Inhoud

Inleiding

Cisco Secure Desktop (CSD) breidt de beveiliging van SSL VPN-technologie uit. CSD biedt een afzonderlijke partitie op het werkstation van een gebruiker voor sessieactiviteit. Dit vaultgebied wordt versleuteld tijdens sessies en volledig verwijderd aan het einde van een SSL VPN-sessie. Windows kan worden geconfigureerd met de volledige beveiligingsvoordelen van CSD. Macintosh, Linux en Windows CE hebben alleen toegang tot de functies Cache Cleaner, Web Browsing en File Access. CSD kan worden geconfigureerd voor Windows-, Macintosh-, Windows CE- en Linux-apparaten op deze platforms:

-

Cisco adaptieve security applicatie (ASA) 5500 Series

-

Cisco-routers waarop Cisco IOS®-softwarereleases 12.4(6)T en hoger wordt uitgevoerd

-

Cisco VPN 3000 Series concentrators versie 4.7 en hoger

-

Cisco WebVPN-module op Catalyst 6500 en 7600 Series routers

Opmerking: met CSD release 3.3 kunt u nu Cisco Secure Desktop configureren voor gebruik op externe computers die Microsoft Windows Vista uitvoeren. Voorheen was Cisco Secure Desktop beperkt tot computers met Windows XP of 2000. Raadpleeg het gedeelte New Feature Enhanced - Secure Desktop op Vista van de Releaseopmerkingen voor Cisco Secure Desktop, release 3.3, voor meer informatie.

Dit voorbeeld betreft voornamelijk de installatie en configuratie van CSD op de ASA 5500 Series voor Windows-clients. Optionele configuraties voor Windows CE, Mac en Linux clients worden toegevoegd voor voltooiing.

CSD wordt gebruikt in combinatie met SSL VPN-technologie (Clientloze SSL VPN, Thin-Client SSL VPN of SSL VPN Client (SVC)). CSD voegt waarde toe aan de beveiligde sessies van SSL VPN-technologie.

Voorwaarden

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

Eisen voor het ASA-apparaat

-

Cisco CSD-release 3.1 of hoger

-

Cisco ASA-softwareversie 7.1.1 of hoger

-

Cisco Adaptieve Security Device Manager (ASDM) release 5.1.1 of hoger

Opmerking: CSD versie 3.2 ondersteunt alleen ASA versie 8.x

Opmerking: zie Toegang tot HTTPS voor ASDM toestaan om de ASA te kunnen configureren door de ASDM.

Vereisten voor clientcomputers

-

Externe clients moeten lokale administratieve rechten hebben; het is niet nodig, maar het wordt ten zeerste aanbevolen.

-

Externe clients moeten een Java Runtime Environment (JRE) versie 1.4 of hoger hebben.

-

Remote-clientbrowsers: Internet Explorer 6.0, Netscape 7.1, Mozilla 1.7, Safari 1.2.2 of Firefox 1.0

-

Cookies ingeschakeld en Popups toegestaan op externe clients

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco ASDM versie 5.2(1)

-

Cisco ASA versie 7.2(1)

-

Cisco CSD versie 3.1.1.32-k9.pkg

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden gebruikt, zijn begonnen met een uitgeschakelde (standaard) configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen. De in deze configuratie gebruikte IP-adressen zijn RFC 1918-adressen. Deze IP-adressen zijn niet legaal op internet en mogen alleen worden gebruikt in een testlabomgeving.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Achtergrondinformatie

CSD werkt met SSL VPN-technologie, zodat de Clientless, Thin-Client of SVC geactiveerd moeten worden voordat de CSD wordt geconfigureerd.

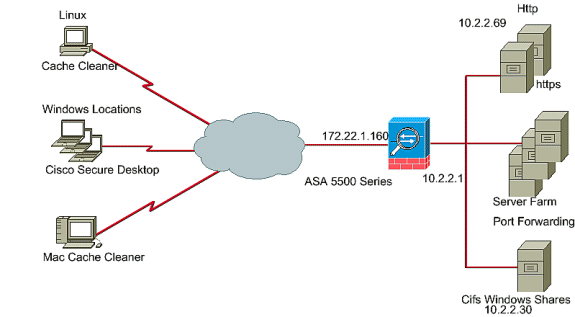

Netwerkdiagram

Verschillende Windows Locaties kunnen worden geconfigureerd met de volledige beveiligingsaspecten van CSD. Macintosh, Linux en Windows CE hebben alleen toegang tot de Cache Cleaner en/of web browsing en bestandstoegang.

Het netwerk in dit document is als volgt opgebouwd:

CSD op de ASA configureren voor Windows-clients

Configureer CSD op de ASA voor Windows Clients met vijf belangrijke stappen:

-

De CSD-software op Cisco ASA verkrijgen, installeren en inschakelen.

-

Optionele configuratie voor Windows CE, Macintosh en Linux clients.

De CSD-software verkrijgen, installeren en inschakelen

Voltooi deze stappen om de CSD-software op Cisco ASA te verkrijgen, te installeren en in te schakelen.

-

Download de CSD software securedesktop-asa*.pkg en lees me bestanden naar uw beheerstation van de website Cisco Software Download.

-

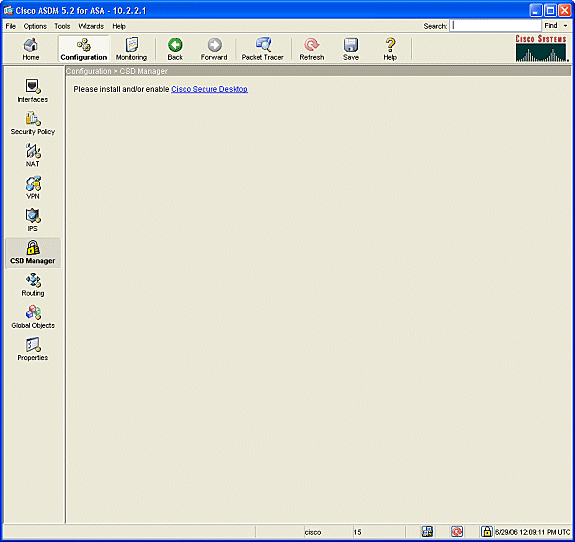

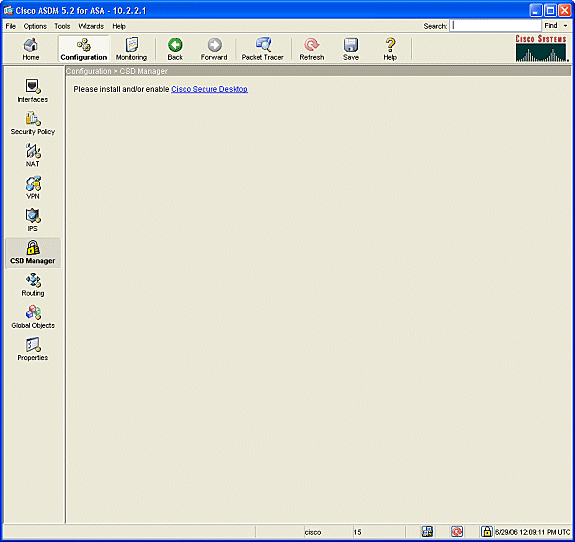

Log in op ASDM en klik op de knop Configuration. Klik in het linkermenu op de knop CSD Manager en klik op de koppeling Cisco Secure Desktop.

-

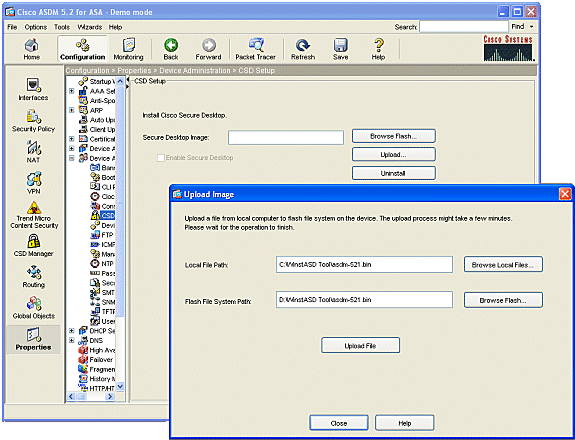

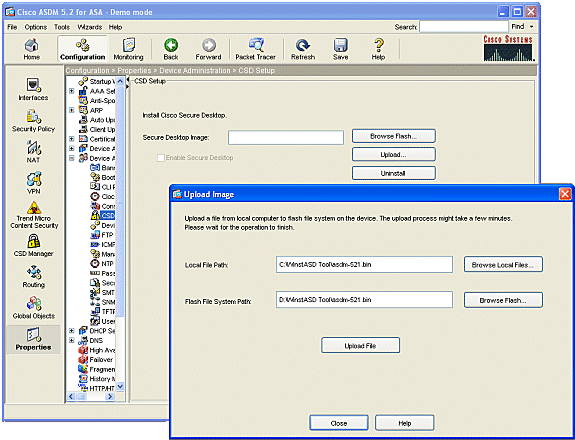

Klik op Upload om het venster Afbeelding uploaden weer te geven.

-

Of voer het pad van het nieuwe .pkg bestand in op het beheerstation of klik op Bladeren door lokale bestanden om bestand te vinden.

-

Of voer de locatie in op de flitser waarin u het bestand wilt plaatsen of klik op Bladeren Flash.

-

Klik op Uploadbestand.

-

Klik wanneer hierom wordt gevraagd op OK > Sluiten > OK.

-

-

Zodra het cliëntbeeld om wordt geladen te flitsen, controleer het de controlevakje van de Enable SSL VPN Cliënt, en klik dan van toepassing zijn.

-

Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

Windows-locaties definiëren

Voltooi deze stappen om Windows Locaties te definiëren.

-

Klik op de knop Configuration.

-

Klik in het linkermenu op de knop CSD Manager en klik op de koppeling Cisco Secure Desktop.

-

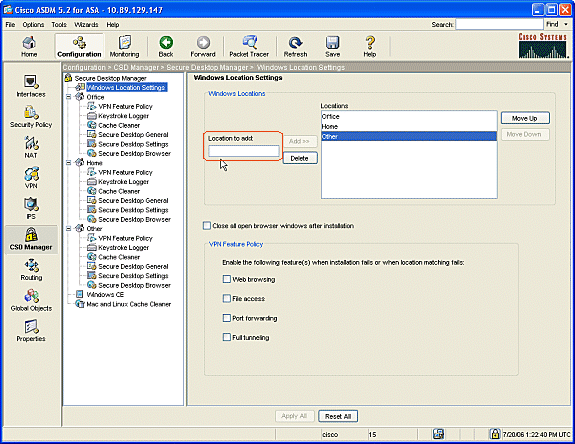

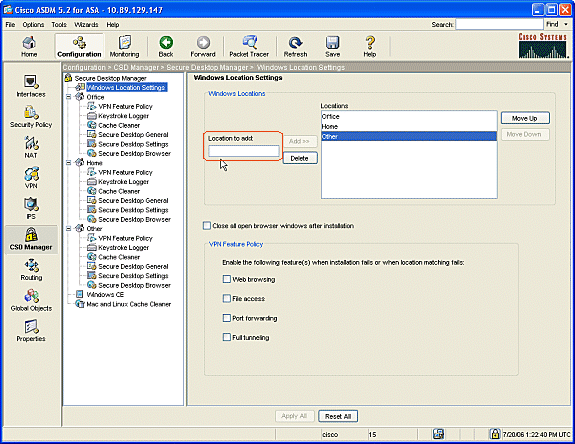

Klik in het navigatiedeelvenster op Windows Locatie-instellingen.

-

Typ een locatienaam in het veld Plaats om toe te voegen en klik op Toevoegen.

Neem nota van de drie plaatsen in dit voorbeeld: Office, Home en anderen.

-

Office vertegenwoordigt werkstations die zich binnen de beveiligingsgrens van het bedrijf bevinden.

-

Home vertegenwoordigt gebruikers die thuis werken.

-

Andere staat voor elke andere locatie dan de twee genoemde locaties.

-

-

Maak uw eigen locaties afhankelijk van de lay-out van uw netwerkarchitectuur voor sales, gasten, partners en anderen.

-

Terwijl u Windows Locaties maakt, wordt het navigatiedeelvenster uitgebreid met configureerbare modules voor elke nieuwe locatie. Klik op Alles toepassen.

-

Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

Identificatie van Windows-locaties

Voltooi deze stappen om de Identificatie van de Plaats van Windows te bepalen.

-

Identificeer de locaties die zijn gemaakt in Defined Windows Locaties.

-

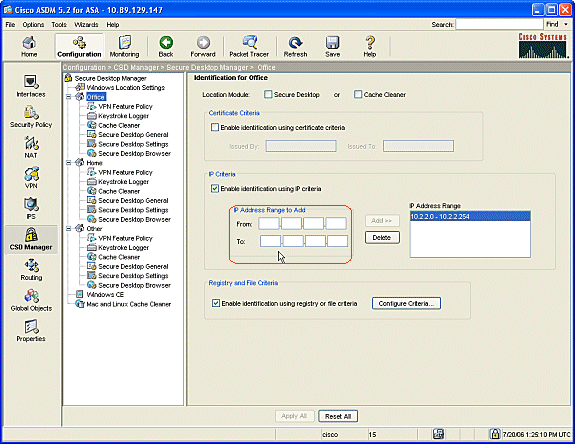

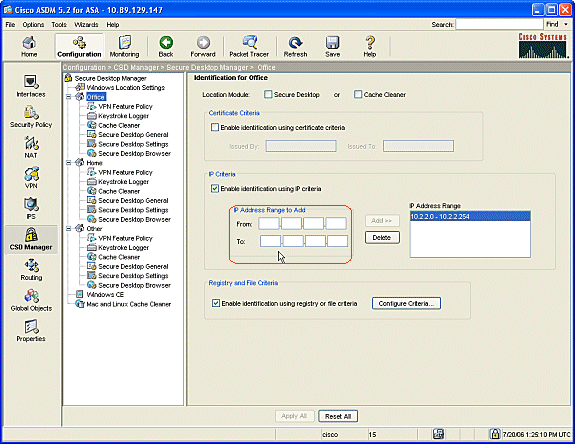

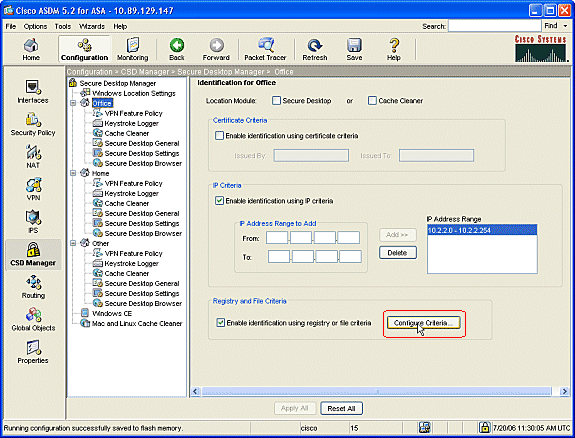

Om de locatie Office te identificeren, klikt u op Office in het navigatiedeelvenster.

-

Schakel de optie Secure Desktop en Cache Cleaner uit omdat dit interne computers zijn.

-

Controleer Identificatie inschakelen aan de hand van IP-criteria.

-

Voer het IP-adresbereik van uw interne computers in.

-

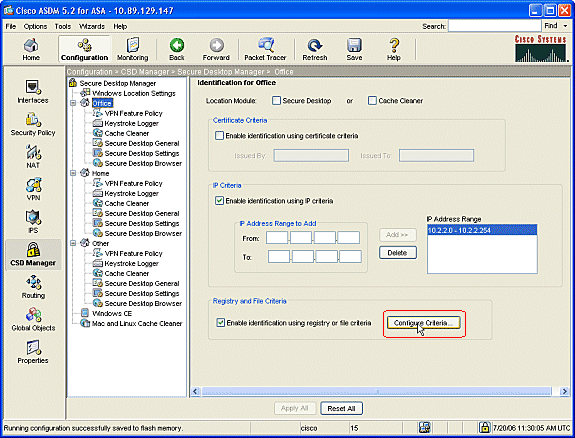

Controleer Identificatie inschakelen met registratie- of bestandscriteria. Dit maakt een onderscheid tussen interne kantoormedewerkers en incidentele gasten op het netwerk.

-

-

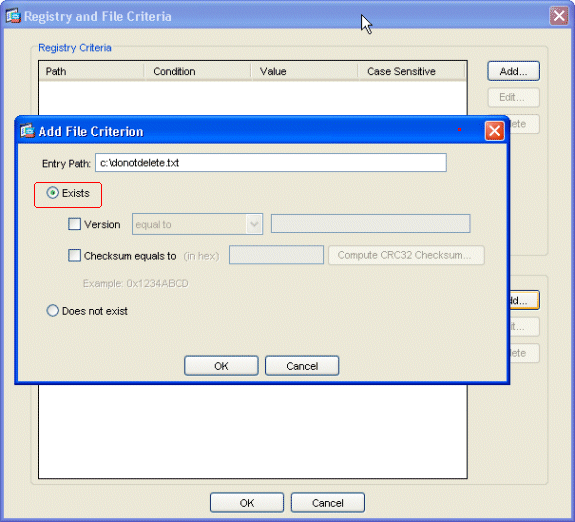

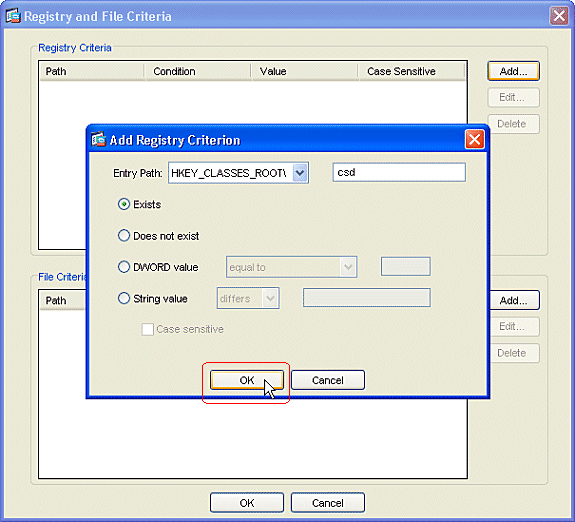

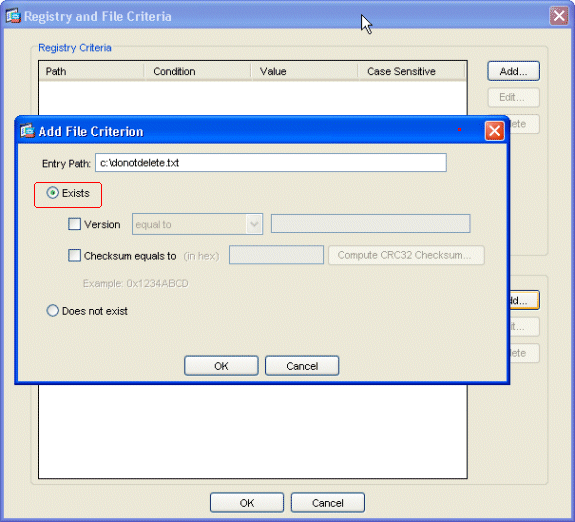

Klik op Criteria configureren. Er wordt een eenvoudig voorbeeld van een bestand "DoNotDelete.txt" geconfigureerd. Dit bestand moet op uw interne Windows-computers bestaan en is gewoon een plaatsaanduiding. U kunt ook een Windows-registersleutel configureren om interne kantoorcomputers te identificeren. Klik op OK in het venster Add File Criterium. Klik op OK in het venster Register en File Criteria.

-

Klik op Alles toepassen in het venster Identificatie voor Office. Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

-

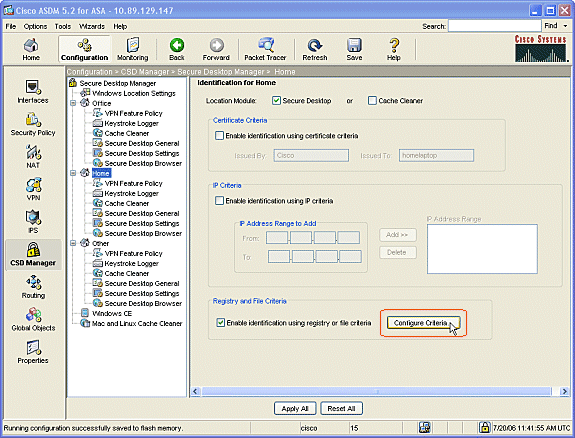

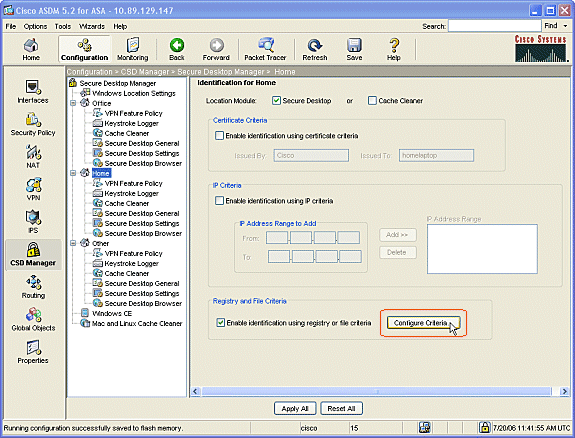

Om de locatie Home te identificeren, klikt u op Home in het navigatiedeelvenster.

-

Controleer Identificatie inschakelen met registratie- of bestandscriteria.

-

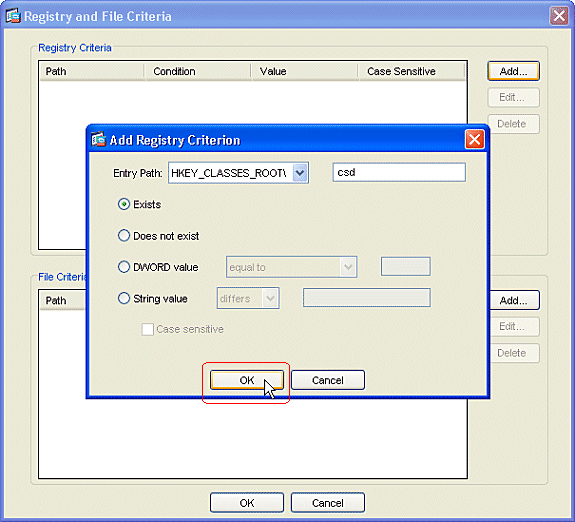

Klik op Criteria configureren.

-

-

De cliënten van de huiscomputer moeten met deze registratiesleutel door een Beheerder zijn gevormd. Klik op OK in het venster Registercriterium toevoegen. Klik op OK in het venster Register en File Criteria.

-

Controleer onder Location Module of Secure Desktop. Klik op Alles toepassen in het venster Identificatie voor startpunt. Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

-

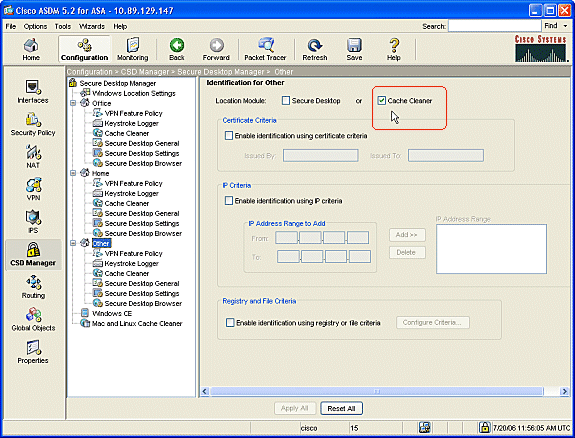

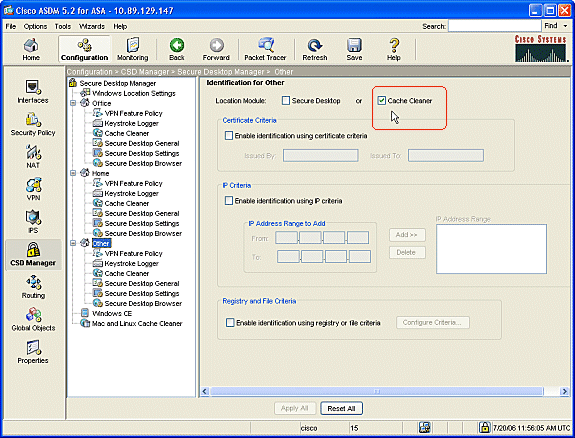

Als u de locatie Overige wilt identificeren, klikt u op Overige in het navigatiedeelvenster.

-

Schakel alleen het vakje Cache Cleaner in en verwijder alle andere vakjes.

-

Klik op Alles toepassen in het venster Identificatie voor ander venster.

-

Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

-

Windows Locatiemodule configureren

Voltooi deze stappen om de modules onder elk van de drie plaatsen te vormen u creeerde.

-

Voor Office-clients, doe niets aangezien Secure Desktop en Cache Cleaner niet zijn gekozen in de vorige stappen. Met de ASDM-toepassing kunt u de Cache Cleaner configureren, zelfs als deze niet is gekozen in een vorige stap. Houd de standaardinstellingen voor de Office-locaties.

Opmerking: het VPN-functiebeleid wordt in deze stap niet besproken, maar in een volgende stap voor alle locaties.

-

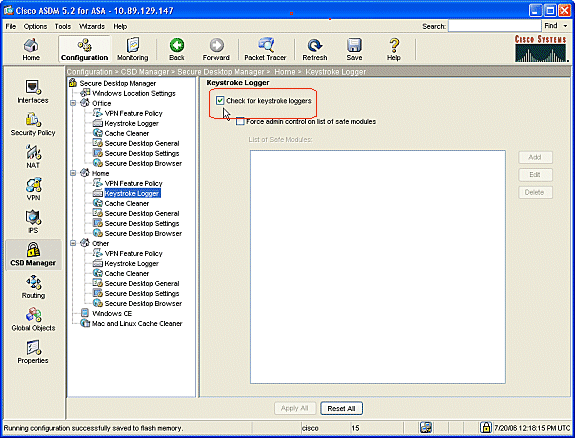

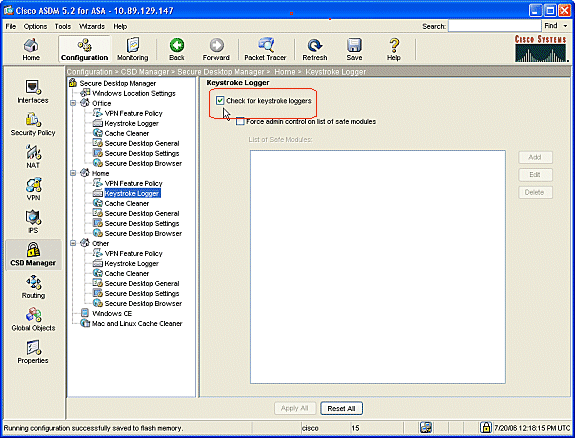

Klik voor Home-clients op Home en Keystone Logger in het navigatiedeelvenster.

-

Controleer in het venster Toetsenaanslaglogger op aanslagloggers.

-

Klik op Alles toepassen in het venster Toetsenaanslag Logger.

-

Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

-

-

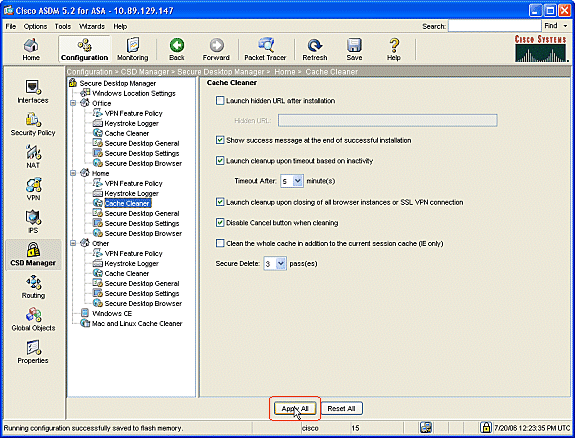

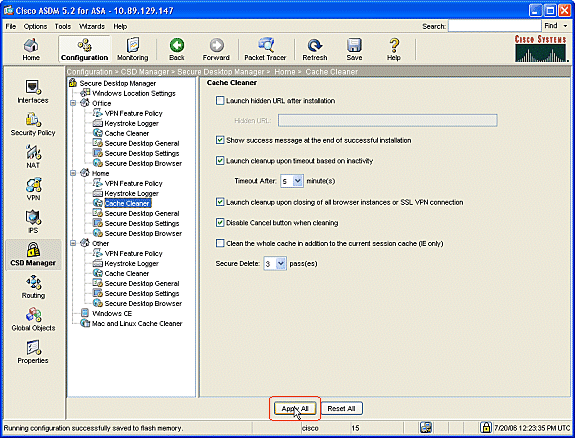

Kies onder Thuis Cache Cleaner en de parameters die bij uw omgeving passen.

-

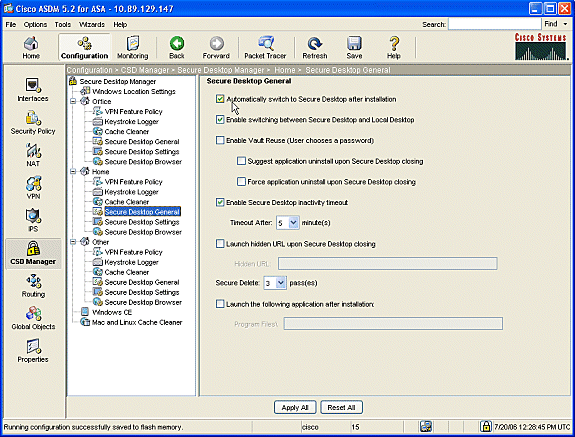

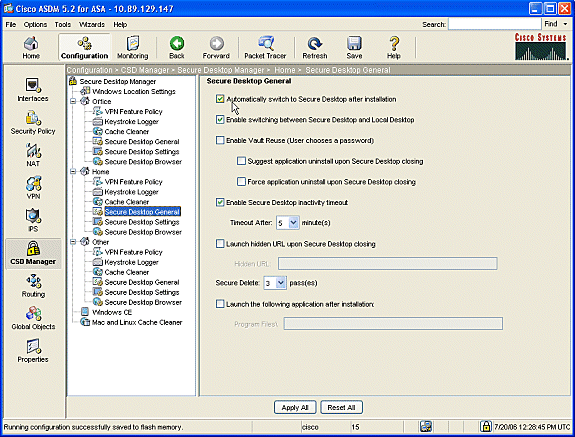

Kies onder Home de optie Secure Desktop General en de parameters die bij uw omgeving passen.

-

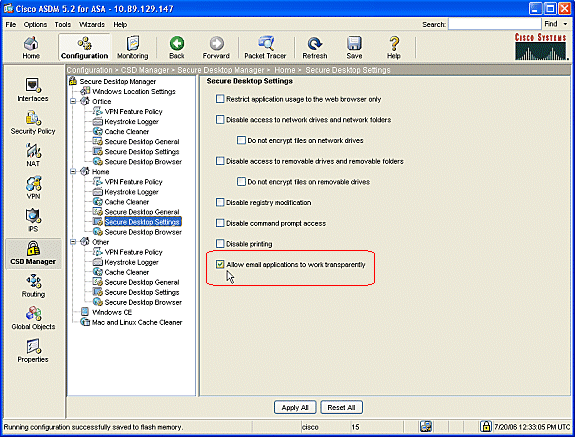

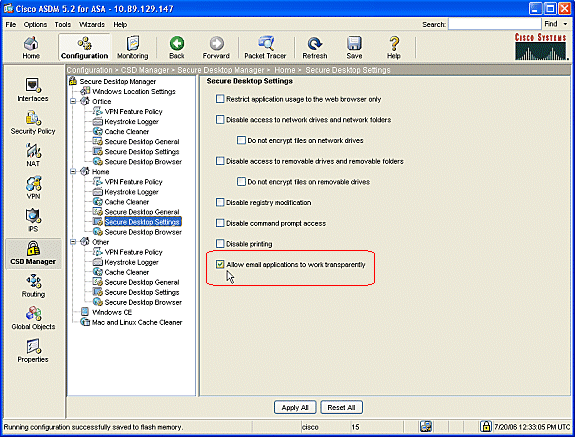

Kies onder Thuis de optie Beveiligde desktopinstellingen.

-

Controleer Toestaan e-mail toepassingen om transparant te werken, en vorm de andere instellingen aan uw omgeving.

-

Klik op Alles toepassen.

-

Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

-

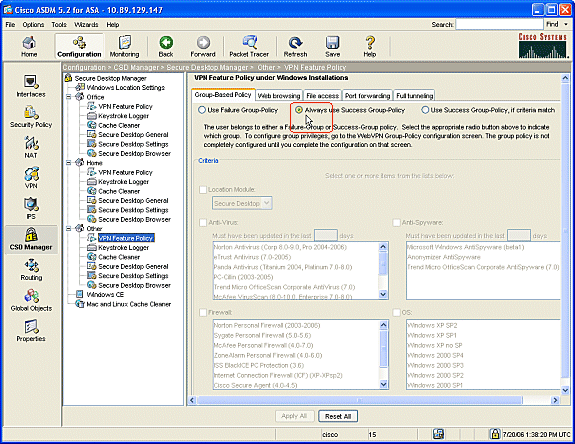

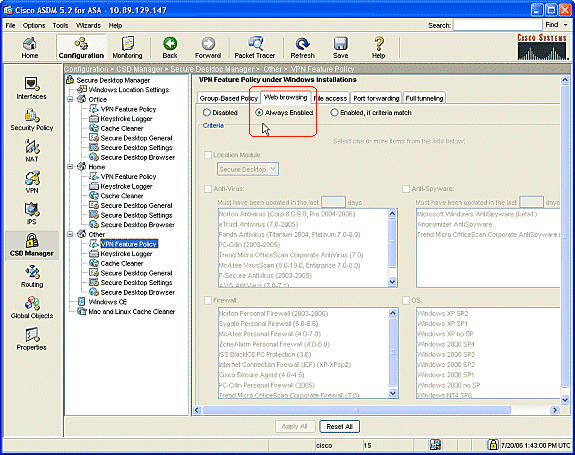

Windows-locatiefuncties configureren

Configureer het VPN-functiebeleid voor elk van de locaties die u hebt gemaakt.

-

Klik in het navigatiedeelvenster op Office en klik vervolgens op VPN-functiebeleid.

-

Klik op het tabblad Groepsgebaseerd beleid.

-

Klik op het keuzerondje Altijd Success Group-Policy.

-

Klik op het tabblad Web browsen en controleer de knop Altijd ingeschakeld.

-

Volg dezelfde procedure voor de tabbladen Bestandstoegang, Poortdoorsturen en Volledig tunnelen.

-

Klik op Alles toepassen.

-

Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

-

-

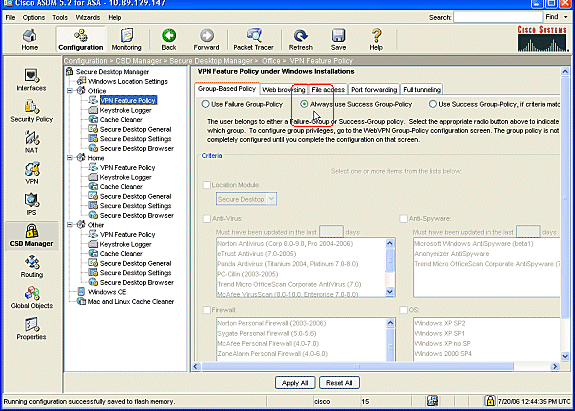

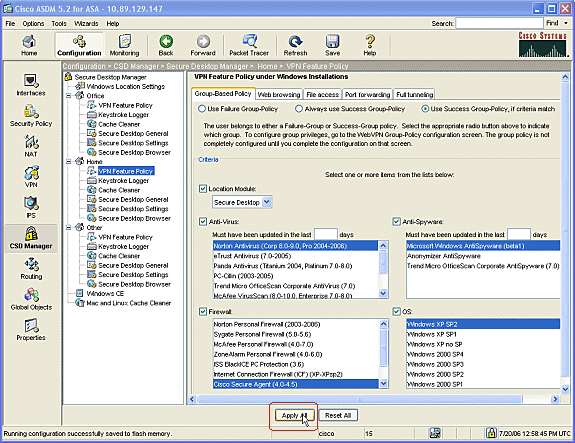

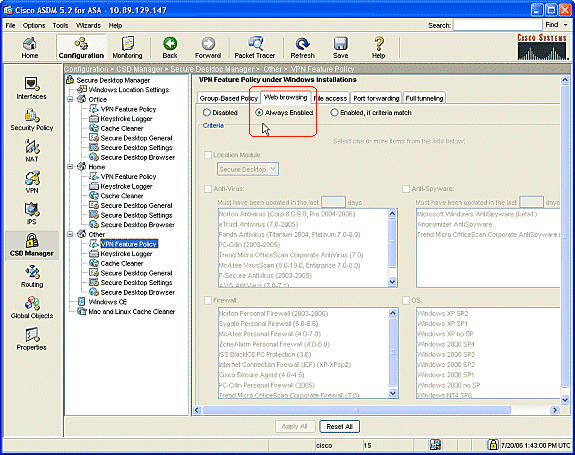

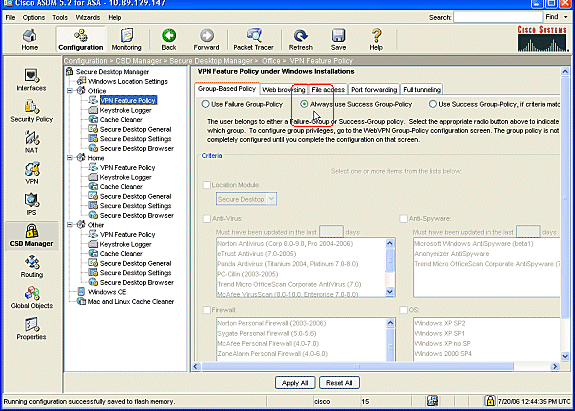

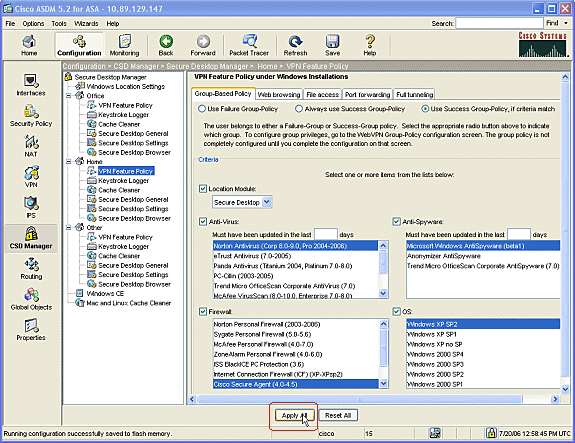

Voor thuisgebruikers kan elk bedrijf een specifiek beleid vereisen voordat toegang is toegestaan. Klik in het navigatiedeelvenster op Start en klik op VPN Feature Policy.

-

Klik op het tabblad Groepsgebaseerd beleid.

-

Klik op het keuzerondje Success Group-Policy gebruiken als vooraf ingestelde criteria overeenkomen, zoals een specifieke registersleutel, bekende bestandsnaam of digitaal certificaat.

-

Schakel het selectievakje Location Module in en kies Secure Desktop.

-

Kies de gebieden Anti-Virus, Anti-Spyware, Firewall en OS in overeenstemming met het beveiligingsbeleid van uw bedrijf. Thuisgebruikers mogen alleen op het netwerk actief zijn als hun computers voldoen aan de ingestelde criteria.

-

-

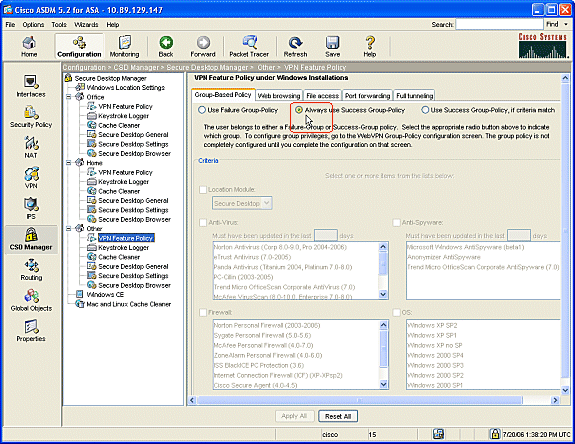

Klik in het navigatiedeelvenster op Overige en klik op VPN-functiebeleid.

-

Klik op het tabblad Groepsgebaseerd beleid.

-

Klik op het keuzerondje Altijd Success Group-Policy.

-

-

Klik voor clients in deze VPN Feature Policy-locatie op het tabblad Webbladeren en klik op de radiofrequentie Altijd ingeschakeld.

-

Klik op het tabblad Toegang tot bestand en klik op de knop Uitschakelen.

-

Herhaal de stap met de tabbladen Port Forwarding en Full Tunneling.

-

Klik op Alles toepassen.

-

Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

-

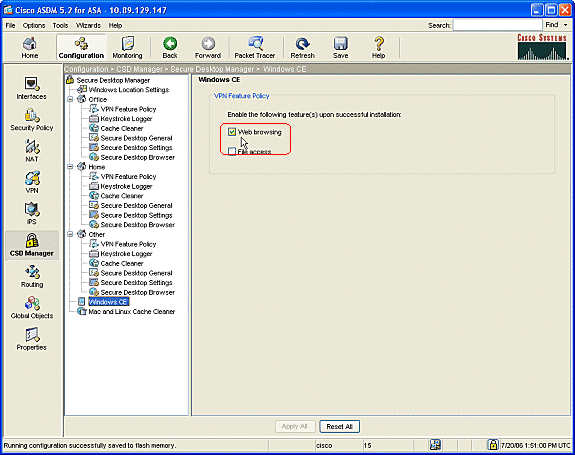

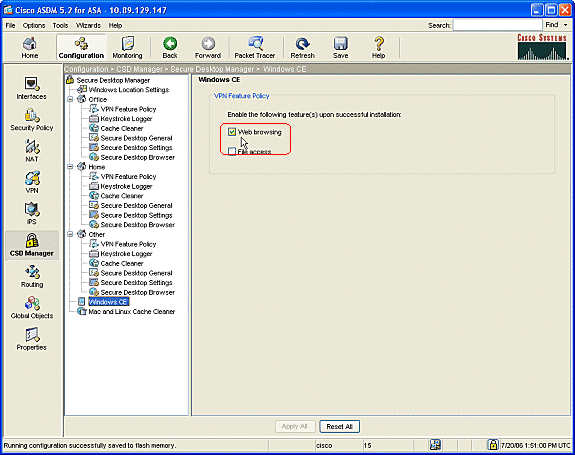

Optionele configuraties voor Windows CE-, Macintosh- en Linux-clients

Deze configuraties zijn optioneel.

-

Als u Windows CE kiest in het navigatiedeelvenster, schakelt u het selectievakje Web browsing in.

-

Als u kiest voor Mac en Linux Cache Cleaner uit het navigatiedeelvenster, controleer dan de Launch cleanup op wereldwijde time-out radiofrequentie.

-

Verander de timeout naar je specificatie.

-

Controleer onder het gebied VPN Feature Policy het bladeren door het web, de bestandstoegang en de poortdoorsturen van radiofrequenties voor deze clients.

-

-

Of u nu kiest voor Windows CE of Mac en Linux Cache Cleaner, klik op Apply All.

-

Klik op Opslaan en klik vervolgens op Ja om de wijzigingen te aanvaarden.

Configureren

Configuratie

Deze configuratie weerspiegelt de wijzigingen die ASDM heeft aangebracht om CSD in staat te stellen: De meeste CSD-configuraties worden in een afzonderlijk bestand opgeslagen.

| CiscoASA |

|---|

ciscoasa#show running-config Building configuration... ASA Version 7.2(1) ! hostname ciscoasa domain-name cisco.com enable password 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0/0 nameif outside security-level 0 ip address 172.22.1.160 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.1 255.255.255.0 ! interface Ethernet0/2 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address management-only ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name cisco.com no pager logging enable logging asdm informational mtu outside 1500 mtu inside 1500 !--- ASDM location on disk0 asdm image disk0:/asdm521.bin no asdm history enable arp timeout 14400 nat-control timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute !--- some group policy attributes group-policy GroupPolicy1 internal group-policy GroupPolicy1 attributes vpn-tunnel-protocol IPSec l2tp-ipsec webvpn webvpn functions url-entry file-access file-entry file-browsing username user1 password mbO2jYs13AXlIAGa encrypted privilege 15 username user1 attributes vpn-group-policy GroupPolicy1 username cisco password 3USUcOPFUiMCO4Jk encrypted privilege 15 username cisco attributes vpn-group-policy DfltGrpPolicy webvpn port-forward none port-forward-name value Application Access http server enable http 10.2.2.0 255.255.255.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart !--- tunnel group information tunnel-group DefaultWEBVPNGroup general-attributes default-group-policy GroupPolicy1 tunnel-group DefaultWEBVPNGroup webvpn-attributes hic-fail-group-policy GroupPolicy1 nbns-server 10.2.2.30 timeout 2 retry 2 telnet timeout 5 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global !--- webvpn parameters webvpn port 1443 enable outside enable inside !--- csd location csd image disk0:/securedesktop-asa-3.1.1.32-k9.pkg csd enable customization DfltCustomization title text YOUR-COMPANY SSL VPN Services title style background-color: rgb(204,204,255);color: rgb(51,0,255); border-bottom:5px groove #669999;font-size:larger;vertical-align:middle;text-align: left;font-weight:bold url-list ServerList "Windows Shares" cifs://10.2.2.30 1 url-list ServerList "Tacacs Server" http://10.2.2.69:2002 2 tunnel-group-list enable prompt hostname context Cryptochecksum:a840d81f0af21d869db4fa559e83d6d0 : end ! end |

Verifiëren

Gebruik deze sectie om te bevestigen dat uw configuraties voor Clientless SSL VPN, Thin-Client SSL VPN, of SSL VPN Cliënt (SVC) behoorlijk werken.

Test CSD met een PC die is geconfigureerd met verschillende Windows Locaties. Elke test moet een andere toegang bieden in overeenstemming met het beleid dat u in het bovenstaande voorbeeld hebt geconfigureerd.

U kunt het poortnummer en de interface wijzigen waar Cisco ASA op WebVPN-verbindingen let.

-

De standaardpoort is 443. Als u de standaardpoort gebruikt, is de toegang https://ASA IP Address.

-

Het gebruik van een andere poort verandert de toegang tot https://ASA IP Address:newportnumber.

Opdrachten

Verscheidene show bevelen worden geassocieerd met WebVPN. U kunt deze opdrachten uitvoeren via de opdrachtregelinterface (CLI) om statistieken en andere informatie te tonen. Om het gebruik van show opdrachten in detail te zien, raadpleegt u WebVPN Configuration verifiëren.

Opmerking: De Output Interpreter Tool (alleen geregistreerde klanten) (OIT) ondersteunt bepaalde show opdrachten. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Als u problemen hebt met de externe client, controleert u deze:

-

Zijn pop-ups, Java en / of ActiveX ingeschakeld in de webbrowser? Deze moeten mogelijk worden ingeschakeld, afhankelijk van het type SSL VPN-verbinding dat wordt gebruikt.

-

De klant moet de digitale certificaten accepteren die aan het begin van de sessie worden gepresenteerd.

Opdrachten

Verscheidene debug bevelen worden geassocieerd met WebVPN. Zie Opdrachten voor gedetailleerde informatie over deze opdrachten gebruiken met WebVPN Debug Opdrachten..

Opmerking: het gebruik van debug-opdrachten kan een nadelige invloed hebben op uw Cisco-apparaat. Raadpleeg Important Information on Debug Commands (Belangrijke informatie over opdrachten met debug) voordat u debug-opdrachten opgeeft.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

07-Jul-2006

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback