ASA 8.2.X configuratievoorbeeld van TCP-omzeilingsfunctie

Inhoud

Inleiding

Dit document beschrijft hoe de functie voor het omzeilen van de TCP-status moet worden geconfigureerd. Deze functie maakt uitgaande en inkomende stromen mogelijk via afzonderlijke Cisco ASA 5500 Series adaptieve security applicaties.

Voorwaarden

Licentievereisten

Cisco ASA 5500 Series adaptieve security applicaties moeten minimaal de basislicentie hebben.

Gebruikte componenten

De informatie in dit document is gebaseerd op Cisco adaptieve security applicatie (ASA) met versie 8.2(1) en hoger.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Raadpleeg de Cisco Technical Tips Conventions voor informatie over documentconventies.

TCP-statustypass

Standaard wordt al het verkeer dat door de Cisco adaptieve security applicatie (ASA) passeert, geïnspecteerd met behulp van het adaptieve security algoritme en is dit toegestaan via of verwijderd op basis van het beveiligingsbeleid. Om de firewallprestaties te maximaliseren, controleert ASA de staat van elk pakket (bijvoorbeeld, is dit een nieuwe verbinding of een gevestigde verbinding?) en wijst het toe aan of het sessiebeheerspad (een nieuw verbinding SYN-pakket), het snelle pad (een bestaande verbinding) of het besturingsplatform (geavanceerde inspectie).

TCP-pakketten die overeenkomen met bestaande verbindingen in het snelle pad kunnen door het adaptieve security apparaat gaan zonder elk aspect van het beveiligingsbeleid opnieuw te controleren. Deze optie maximaliseert de prestaties. De methode die echter wordt gebruikt om de sessie in het snelle pad vast te stellen (waarbij het SYN-pakket wordt gebruikt) en de controles die in het snelle pad plaatsvinden (zoals TCP-volgnummer) kunnen in de weg staan van asymmetrische routeringsoplossingen: zowel de uitgaande als de inkomende stroom van een verbinding moet door dezelfde ASA gaan.

Een nieuwe verbinding gaat bijvoorbeeld naar ASA 1. Het SYN-pakket gaat door het sessiebeheerpad en een vermelding voor de verbinding wordt toegevoegd aan de snelle padtabel. Als volgende pakketten van deze verbinding door ASA 1 gaan, zullen de pakketten de ingang in de snelle weg aanpassen en door overgegaan worden. Als volgende pakketten naar ASA 2 gaan, waar er geen SYN-pakket was dat door het sessiebeheerpad ging, dan is er geen ingang in het snelle pad voor de verbinding, en de pakketten worden gedropt.

Als u asymmetrische routing hebt geconfigureerd op stroomopwaartse routers en er tussen twee ASA’s verkeersafwisselingen zijn, dan kunt u TCP-statustypass voor specifiek verkeer configureren. De TCP-stateomzeiling verandert de manier waarop sessies worden ingesteld in het snelle pad en schakelt de snelle padcontroles uit. Deze eigenschap behandelt veel TCP-verkeer aangezien het een UDP-verbinding behandelt: wanneer een niet-SYN-pakket dat overeenkomt met de gespecificeerde netwerken de ASA ingaat en er geen snelle padingang is, dan gaat het pakket door het sessiebeheerpad om de verbinding in het snelle pad te vestigen. Eenmaal op het snelle pad passeert het verkeer de snelle padcontroles.

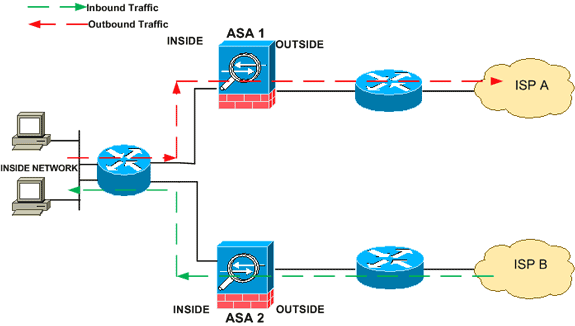

Dit beeld verstrekt een voorbeeld van asymmetrische routing, waarbij het uitgaande verkeer door een andere ASA gaat dan het inkomende verkeer:

Opmerking: de functie voor het omzeilen van TCP-statussen is standaard uitgeschakeld op de Cisco ASA 5500 Series adaptieve security applicaties.

Ondersteuningsinformatie

Deze sectie verschaft de ondersteuningsinformatie voor de functie TCP-statustypass.

-

Context Mode-wordt ondersteund in één- en meerdere contextmodus.

-

Firewallmodus: ondersteund in gerouteerde en transparante modus.

-

failover—Ondersteunt failover.

Deze functies worden niet ondersteund wanneer u TCP-statustypass gebruikt:

-

Toepassingsinspectie-toepassingsinspectie vereist zowel inkomend als uitgaand verkeer om door dezelfde ASA te gaan, zodat de toepassingsinspectie niet wordt ondersteund met TCP-statustypass.

-

AAA-geverifieerde sessies—Wanneer een gebruiker authenticeert met één ASA, wordt verkeer dat terugkeert via de andere ASA geweigerd omdat de gebruiker niet heeft geverifieerd met die ASA.

-

TCP-onderschepping, maximale embryonale verbindingsgrens, TCP-sequentienummer randomisatie—De ASA houdt de status van de verbinding niet bij, zodat deze functies niet worden toegepast.

-

TCP-normalisatie: de TCP-normalizer is uitgeschakeld.

-

SSM- en SSC-functionaliteit: u kunt geen TCP-statustypass en enige toepassing gebruiken die op een SSM of SSC wordt uitgevoerd, zoals IPS of CSC.

NAT-richtlijnen: Aangezien de vertaalsessie afzonderlijk voor elke ASA wordt ingesteld, moet u statische NAT op beide ASA’s configureren voor TCP-omzeilingsverkeer. als u dynamische NAT gebruikt, zal het voor de sessie over ASA 1 gekozen adres verschillen van het voor de sessie over ASA 2 gekozen adres.

Configureren

In deze sectie wordt beschreven hoe u de functie TCP-omzeiling kunt configureren op de Cisco ASA 5500 Series adaptieve security applicatie (ASA).

Functieconfiguratie voor TCP-omzeiling

Voltooi deze stappen om de functie TCP-omzeiling op de Cisco ASA 5500 Series adaptieve security applicatie te configureren:

-

Gebruik het class-map class_map_name commando om een class map te maken. De klassenkaart wordt gebruikt om het verkeer te identificeren waarvoor u stateful firewall inspection wilt uitschakelen. De klassenkaart die in dit voorbeeld wordt gebruikt is tcp_bypass.

ASA(config)#class-map tcp_bypass

-

Gebruik de match parameter opdracht om interessant verkeer in de class map op te geven. Wanneer u het modulaire beleidskader gebruikt, gebruikt u de opdracht toegangslijst in de configuratiemodus klasse-kaart om een toegangslijst te gebruiken om verkeer te identificeren waarop u acties wilt toepassen. Hier is een voorbeeld van deze configuratie:

ASA(config)#class-map tcp_bypass ASA(config-cmap)#match access-list tcp_bypass

tcp_bypass is de naam van de toegangslijst die in dit voorbeeld wordt gebruikt. Verwijs naar het Identificeren van verkeer (Layer 3/4 Class Map) voor meer informatie over het specificeren van het interessante verkeer.

-

Gebruik de policy-map naam opdracht om een policy-map toe te voegen of een policy-map te bewerken (die al aanwezig is) die de acties instelt die moeten worden uitgevoerd met het class-map-verkeer dat al is opgegeven. Wanneer u het Modular Policy Framework gebruikt, gebruikt u de opdracht policy-map (zonder het sleutelwoord type) in de globale configuratiemodus om acties toe te wijzen aan verkeer dat u hebt geïdentificeerd met een Layer 3/4-klassekaart (de opdracht class-map of class-map type management). In dit voorbeeld is de beleidskaart tcp_bypass_policy:

ASA(config-cmap)#policy-map tcp_bypass_policy

-

Gebruik het klassenbevel in beleid-kaart configuratiewijze om de klassenkaart (tcp_bypass) toe te wijzen die reeds aan de beleidskaart (tcp_bypass_policy) wordt gecreëerd waar u acties aan het verkeer van de klassenkaart kunt toewijzen. In dit voorbeeld, is de klassenkaart tcp_bypass:

ASA(config-cmap)#policy-map tcp_bypass_policy ASA(config-pmap)#class tcp_bypass

-

Gebruik de ingestelde verbinding geavanceerde-opties tcp-staat-bypass opdracht in klasse configuratie modus om de TCP state bypass functie in te schakelen. Deze opdracht werd geïntroduceerd in versie 8.2(1). De modus voor de klassenconfiguratie is toegankelijk vanuit de configuratiemodus voor de beleidsmap zoals in dit voorbeeld:

ASA(config-cmap)#policy-map tcp_bypass_policy ASA(config-pmap)#class tcp_bypass ASA(config-pmap-c)#set connection advanced-options tcp-state-bypass

-

Gebruik de service-policy policy policy_name [ global | interface intf ], opdracht in globale configuratiemodus om wereldwijd een beleidskaart op alle interfaces of op een gerichte interface te activeren. Gebruik de no form van deze opdracht om het servicebeleid uit te schakelen. Gebruik de opdracht Service-Policy om een reeks beleidsregels op een interface mogelijk te maken.global past de beleidskaart toe op alle interfaces, en interface past het beleid toe op één interface. Er is slechts één algemeen beleid toegestaan. U kunt het globale beleid op een interface met voeten treden door een de dienstbeleid op die interface toe te passen. U kunt slechts één beleidskaart op elke interface toepassen.

ASA(config-pmap-c)#service-policy tcp_bypass_policy outside

Hier is een voorbeeldconfiguratie voor de omleiding van TCP-status:

!--- Configure the access list to specify the TCP traffic !--- that needs to by-pass inspection to improve the performance.

ASA(config)#access-list tcp_bypass extended permit tcp 10.1.1.0 255.255.255.224 any

!--- Configure the class map and specify the match parameter for the !--- class map to match the interesting traffic.

ASA(config)#class-map tcp_bypass

ASA(config-cmap)#description "TCP traffic that bypasses stateful firewall"

ASA(config-cmap)#match access-list tcp_bypass

!--- Configure the policy map and specify the class map !--- inside this policy map for the class map.

ASA(config-cmap)#policy-map tcp_bypass_policy

ASA(config-pmap)#class tcp_bypass

!--- Use the set connection advanced-options tcp-state-bypass !--- command in order to enable TCP state bypass feature.

ASA(config-pmap-c)#set connection advanced-options tcp-state-bypass

!--- Use the service-policy policymap_name [ global | interface intf ] !--- command in global configuration mode in order to activate a policy map !--- globally on all interfaces or on a targeted interface.

ASA(config-pmap-c)#service-policy tcp_bypass_policy outside

ASA(config-pmap-c)#static (inside,outside) 192.168.1.224 10.1.1.0 netmask

255.255.255.224

Verifiëren

De show conn opdracht toont het aantal actieve TCP- en UDP-verbindingen en geeft informatie over verbindingen van verschillende typen. Om de verbindingsstaat voor het aangewezen verbindingstype te tonen, gebruik het show conn bevel in bevoorrechte wijze EXEC. Deze opdracht ondersteunt IPv4- en IPv6-adressen. De uitvoerweergave voor verbindingen die TCP-statustypass gebruiken, bevat de vlag b.

Problemen oplossen

Fout

ASA toont deze foutmelding zelfs nadat de TCP-state-bypass optie is ingeschakeld.

%PIX|ASA-4-313004:Denied ICMP type=icmp_type, from source_address oninterface interface_name to dest_address:no matching session

ICMP-pakketten zijn door het security apparaat laten vallen vanwege beveiligingscontroles die zijn toegevoegd door de stateful ICMP-functie die meestal ofwel ICMP-echoantwoorden zijn zonder een geldig echoverzoek dat al is doorgegeven via het security apparaat of ICMP-foutmeldingen die niet gerelateerd zijn aan TCP-, UDP- of ICMP-sessies die al in het security apparaat zijn ingesteld.

ASA geeft dit logbestand weer, zelfs als de TCP-statustypass is ingeschakeld omdat het niet mogelijk is deze functionaliteit uit te schakelen (dat wil zeggen, de ICMP-retourvermeldingen voor Type 3 in de verbindingstabel te controleren). Maar de functie TCP-statustypass werkt correct.

Gebruik deze opdracht om te voorkomen dat deze berichten verschijnen:

hostname(config)#no logging message 313004

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

10-May-2010

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback