Inleiding

In dit document wordt beschreven hoe u de implementatie van een RAVPN configureert op FTD die wordt beheerd door de on-box FDM-manager die versie 6.5.0 en hoger uitvoert.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van de configuratie van Remote Access Virtual Private Network (RAVPN) in Firepower Device Manager (FDM).

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Firepower Threat Defense (FTD) met versie 6.5.0-115

- Cisco AnyConnect Secure Mobility Client, versie 4.7.01076

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

vergunning

- Firepower Threat Defense geregistreerd bij het slimme licentieportaal met Export Controlled Features ingeschakeld (zodat het tabblad RAVPN-configuratie kan worden ingeschakeld)

- Alle AnyConnect-licenties ingeschakeld (APEX, Plus of alleen VPN)

Achtergrondinformatie

De configuratie van FTD via FDM levert problemen op wanneer u probeert via de externe interface verbindingen tot stand te brengen voor AnyConnect-clients terwijl het beheer via dezelfde interface wordt geopend. Dit is een bekende beperking van FDM. Verbeteringsverzoek Cisco bug ID CSCvm76499 is ingediend voor dit probleem.

Configureren

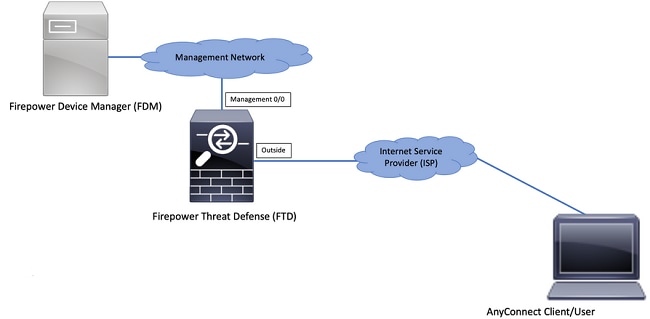

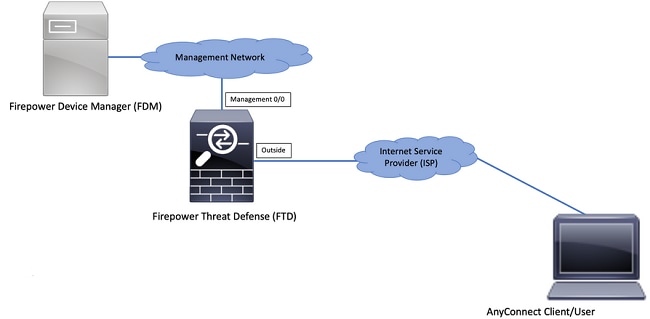

Netwerkdiagram

AnyConnect-clientverificatie met behulp van Local.

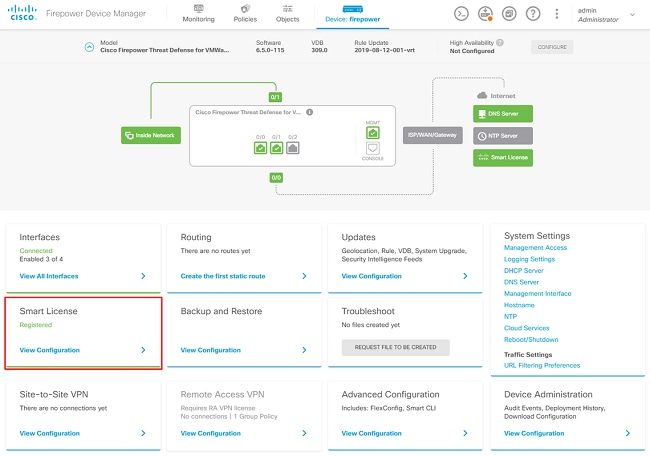

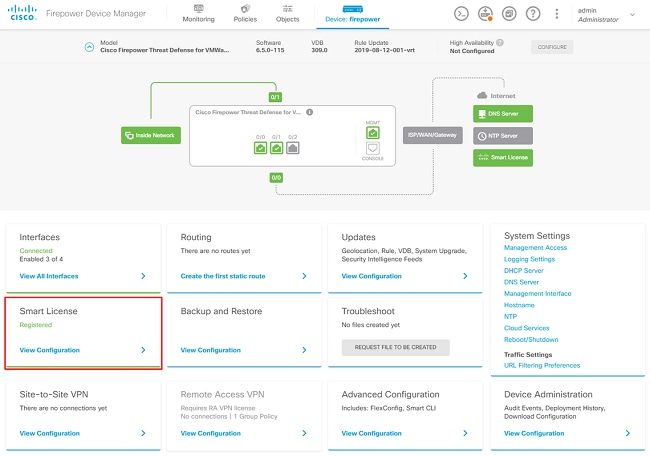

Licenties controleren op de FTD

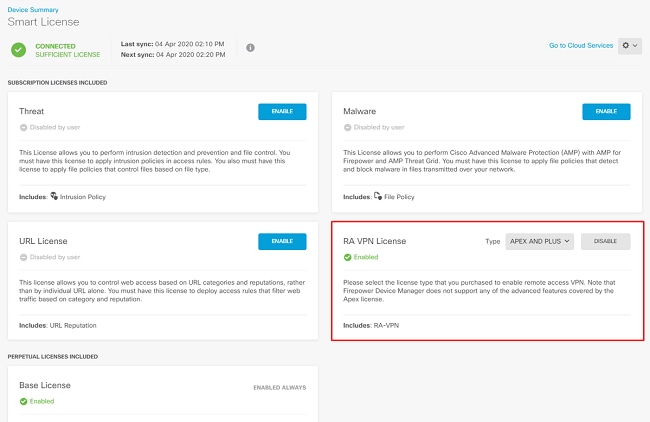

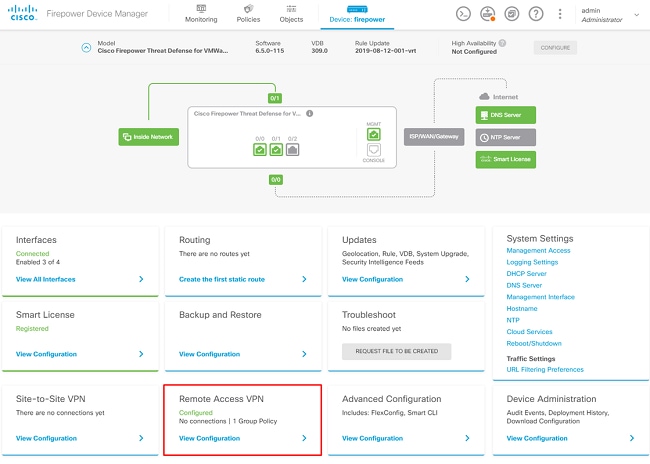

Stap 1. Controleer of het apparaat is geregistreerd bij Smart Licensing, zoals weergegeven in de afbeelding.

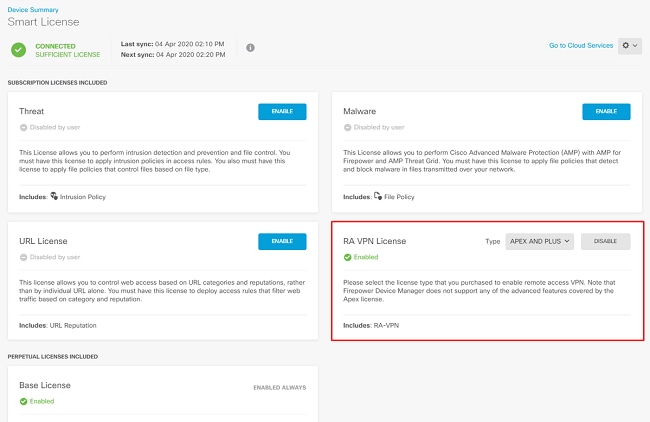

Stap 2. Controleer of AnyConnect-licenties zijn ingeschakeld op het apparaat, zoals wordt weergegeven in de afbeelding.

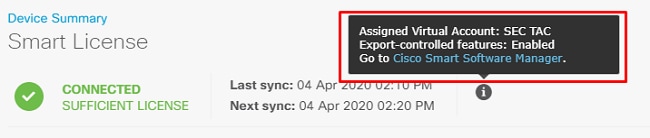

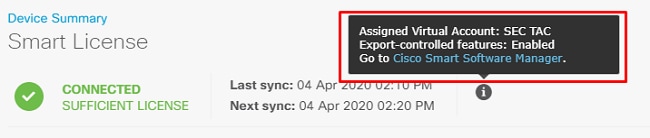

Stap 3. Controleer of Exportgestuurde functies zijn ingeschakeld in de token zoals weergegeven in de afbeelding.

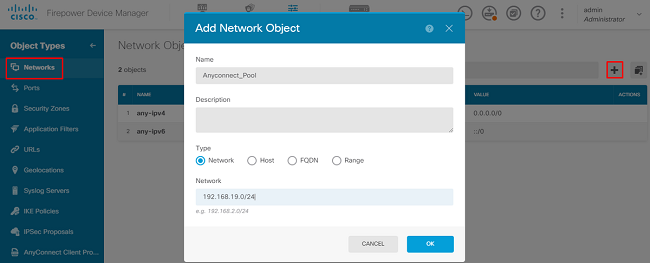

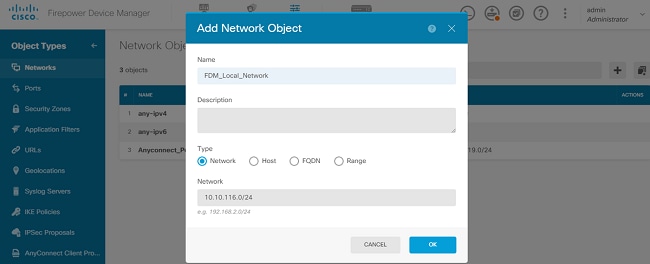

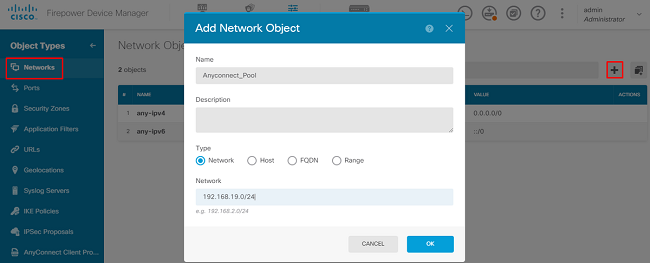

Beveiligde netwerken definiëren

Navigeer naarObjects > Networks > Add new NetworkEuropa. Configureer VPN Pool en LAN Networks vanuit FDM GUI. Maak een VPN-pool om te worden gebruikt voor toewijzing van lokale adressen aan AnyConnect-gebruikers, zoals weergegeven in de afbeelding.

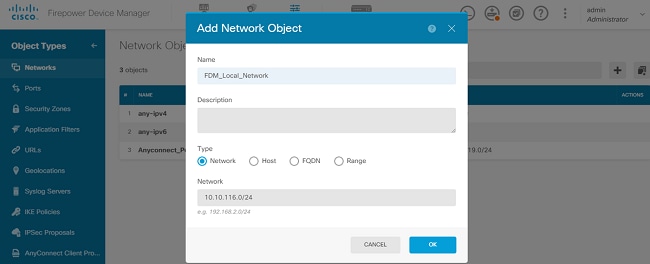

Maak een object voor het lokale netwerk achter het FDM-apparaat zoals weergegeven in de afbeelding.

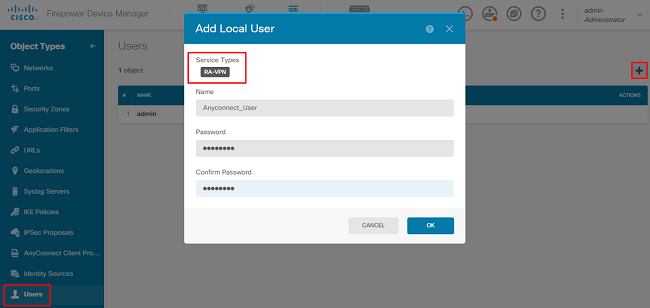

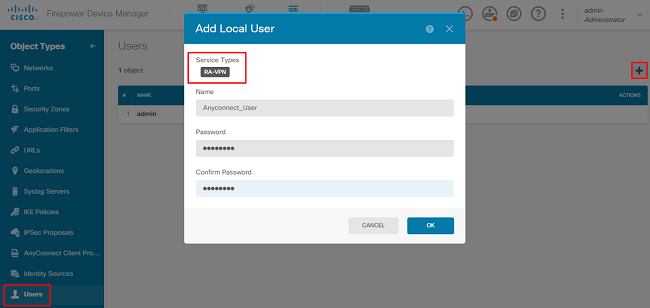

Lokale gebruikers maken

Navigeer naarObjects > Users > Add UserEuropa. Voeg VPN-lokale gebruikers toe die via AnyConnect verbinding maken met FTD. Maak lokale gebruikers zoals in de afbeelding wordt weergegeven.

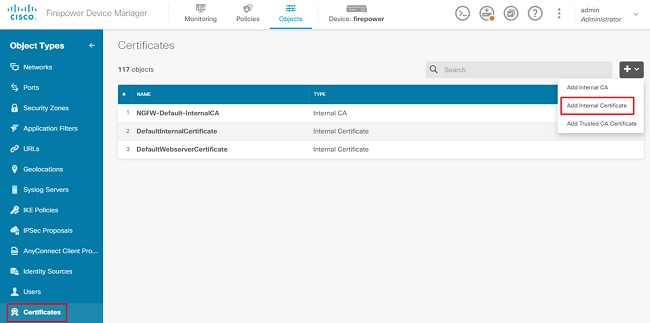

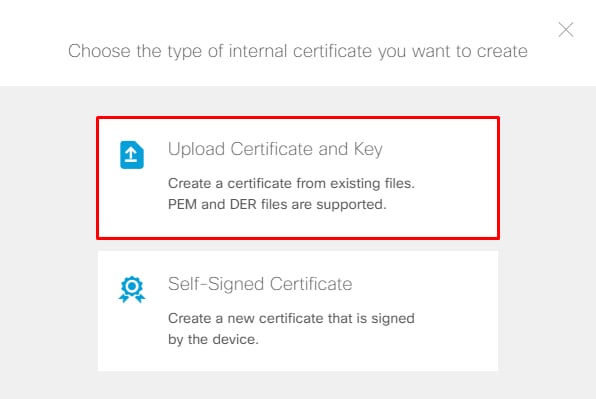

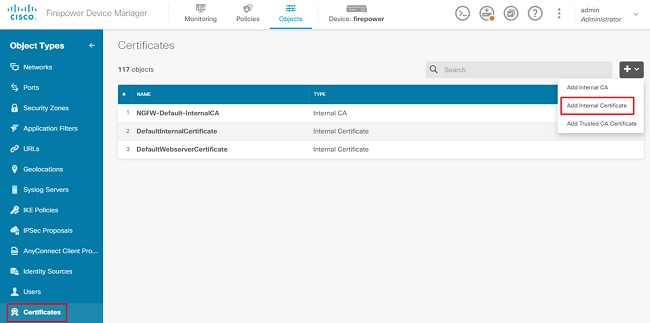

Certificaat toevoegen

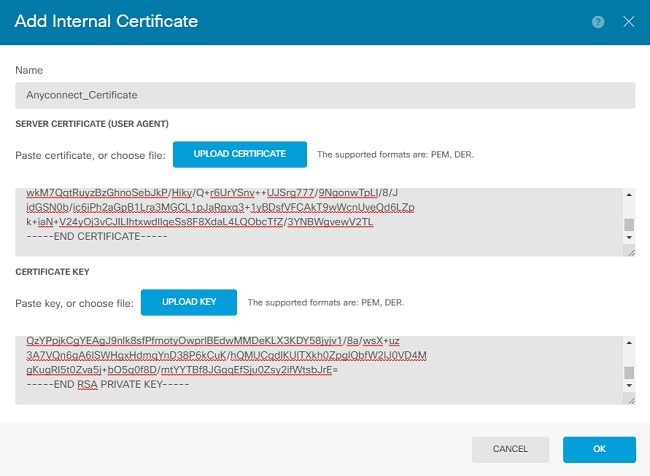

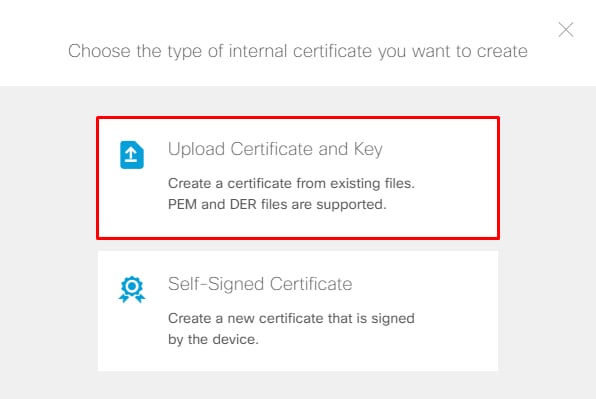

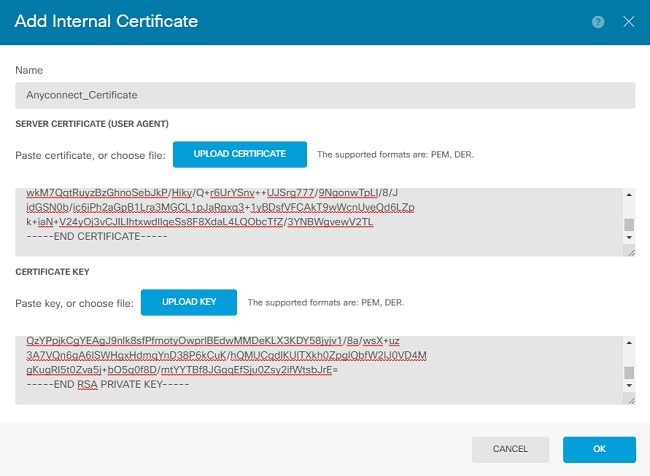

Navigeer naarObjects > Certificates > Add Internal CertificateEuropa. Configureer een certificaat zoals getoond in de afbeelding.

Upload zowel het certificaat als de private key zoals getoond in de afbeelding.

Het certificaat en de sleutel kunnen worden geüpload door te kopiëren en te plakken, of de uploadknop voor elk bestand zoals weergegeven in de afbeelding.

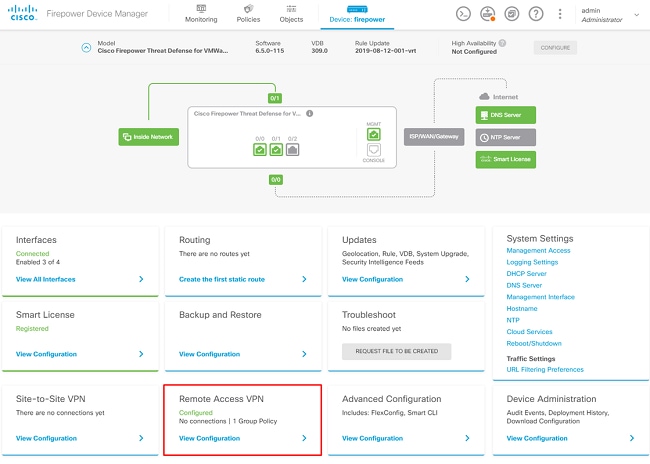

Remote Access VPN configureren

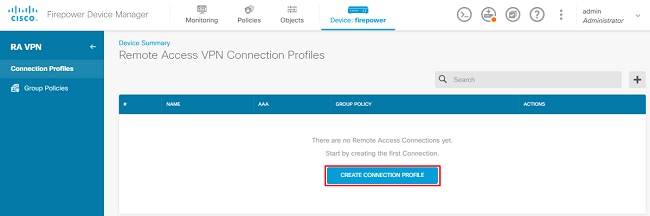

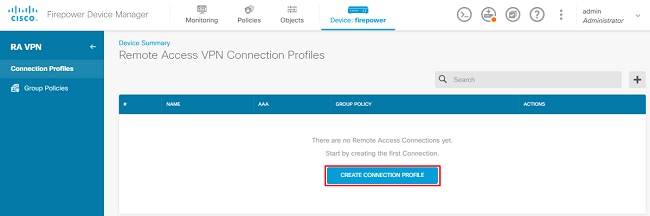

Navigeer naarRemote Access VPN > Create Connection ProfileEuropa. Navigeer door de RA VPN Wizard op FDM zoals weergegeven in de afbeelding.

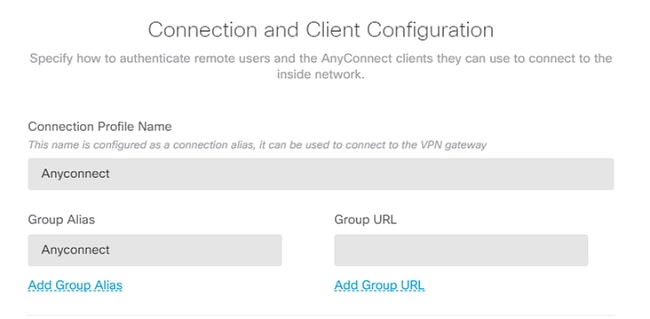

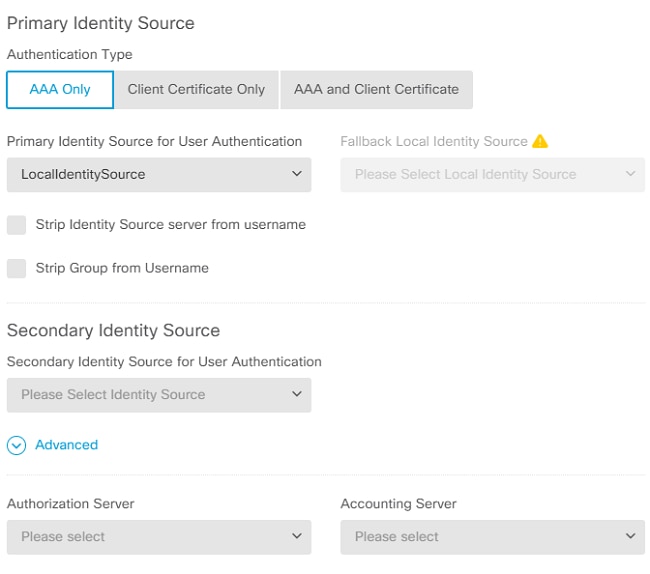

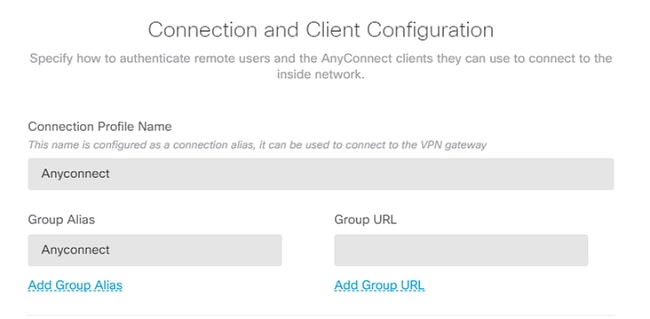

Maak een verbinding profiel en start de configuratie zoals weergegeven in de afbeelding.

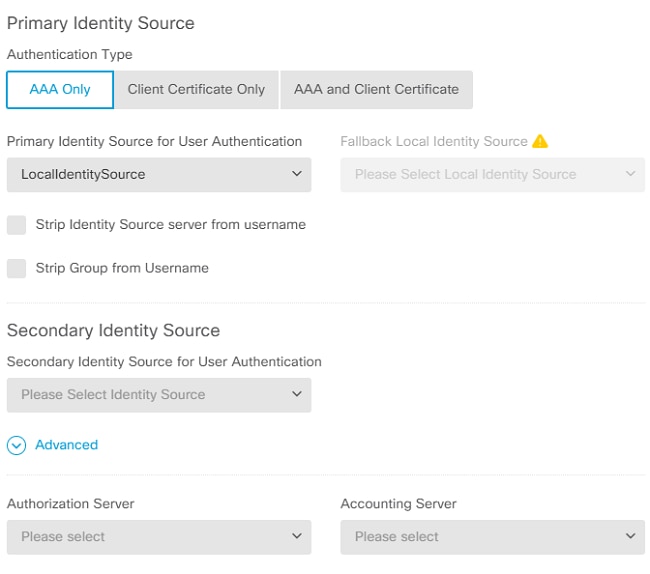

Kies de verificatiemethoden zoals weergegeven in de afbeelding. Deze handleiding maakt gebruik van lokale verificatie.

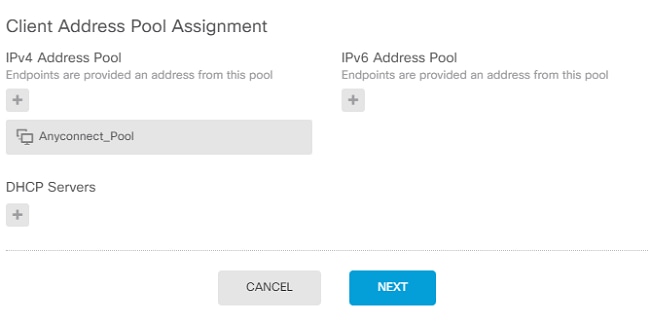

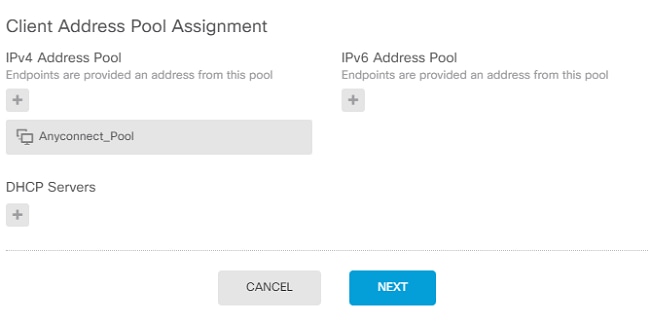

Kies hetAnyconnect_Poolobject zoals getoond in de afbeelding.

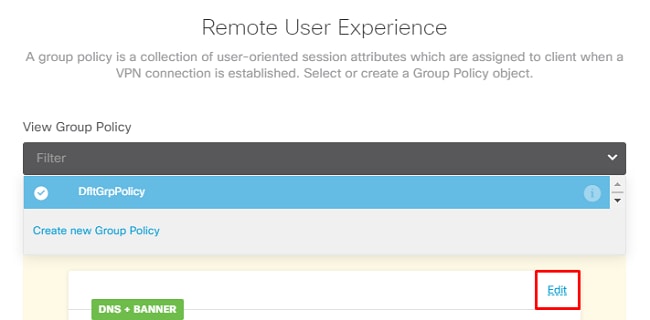

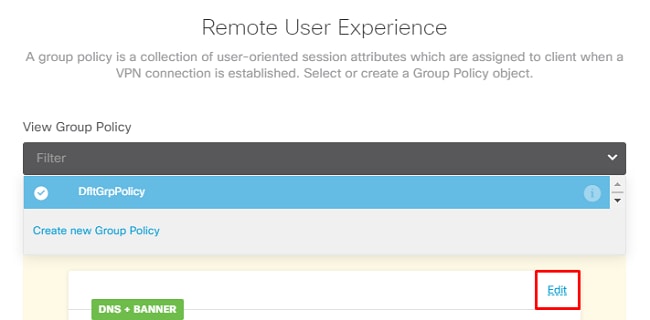

Op de volgende pagina wordt een samenvatting van het standaardgroepsbeleid weergegeven. Een nieuw groepsbeleid kan worden gemaakt wanneer u op de vervolgkeuzelijst drukt en de gewenste optie kiestCreate a new Group Policy. Voor deze handleiding wordt het standaardgroepsbeleid gebruikt. Kies de optie Bewerken boven aan het beleid, zoals weergegeven in de afbeelding.

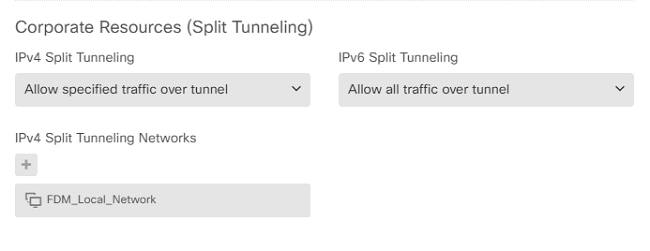

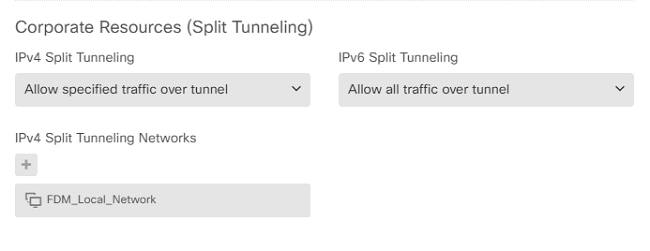

Voeg in het groepsbeleid Split tunneling toe, zodat gebruikers die zijn verbonden met AnyConnect alleen verkeer verzenden dat is bestemd voor het interne FTD-netwerk via de AnyConnect-client, terwijl al het andere verkeer de ISP-verbinding van de gebruiker verlaat, zoals in de afbeelding wordt weergegeven.

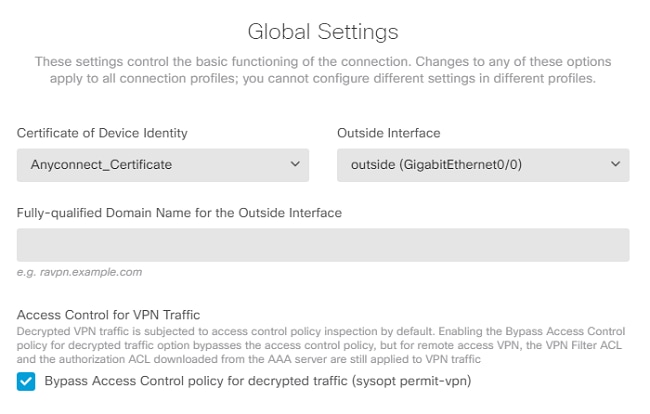

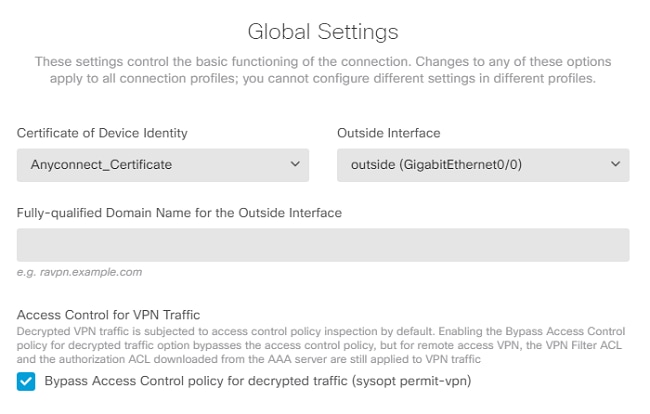

Op de volgende pagina kiest u de toevoegingAnyconnect_Certificatein het gedeelte Certificaat. Kies vervolgens de interface waarop de FTD luistert naar AnyConnect-verbindingen. Kies het Bypass Access Control beleid voor gedecodeerd verkeer (sysopt permit-vpn). Dit is een optioneel commando als hetsysopt permit-vpnniet is gekozen. Er moet een toegangscontrolebeleid worden gemaakt waarmee verkeer van de AnyConnect-clients toegang heeft tot het interne netwerk, zoals wordt weergegeven in de afbeelding.

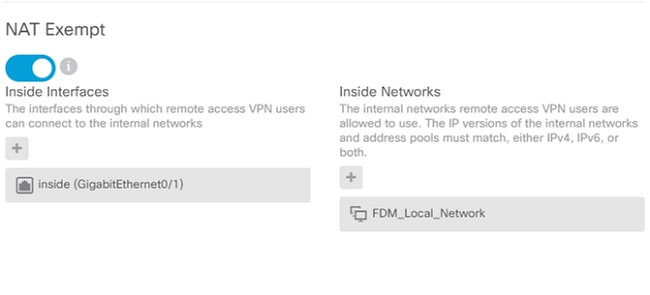

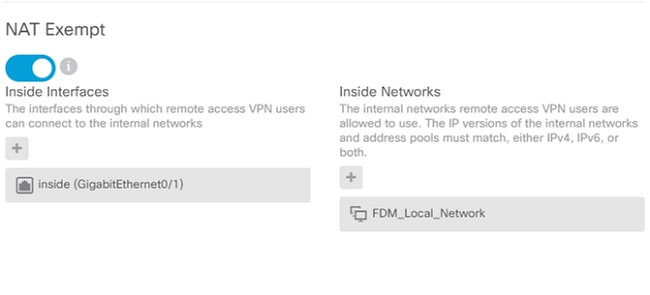

NAT-vrijstelling kan handmatig worden geconfigureerd onderPolicies > NATof het kan automatisch worden geconfigureerd door de wizard. Kies de interne interface en de netwerken die AnyConnect-clients nodig hebben om toegang te krijgen, zoals weergegeven in de afbeelding.

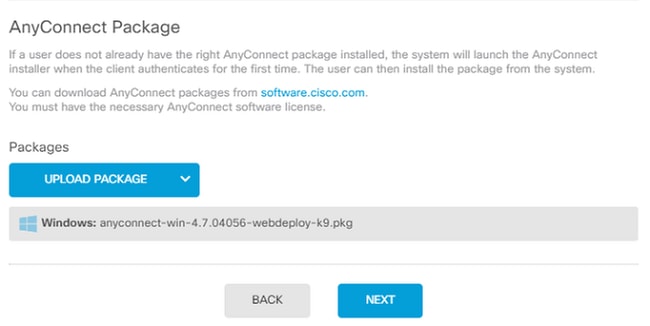

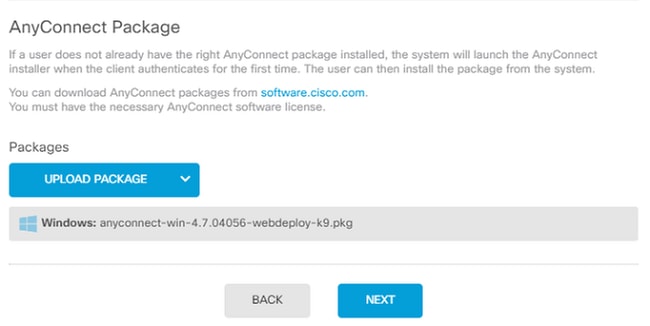

Kies het AnyConnect-pakket voor elk besturingssysteem (Windows/Mac/Linux) waarmee gebruikers verbinding kunnen maken, zoals weergegeven in de afbeelding.

De laatste pagina geeft een overzicht van de gehele configuratie. Controleer of de juiste parameters zijn ingesteld en druk op de knop Voltooien en implementeer de nieuwe configuratie.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

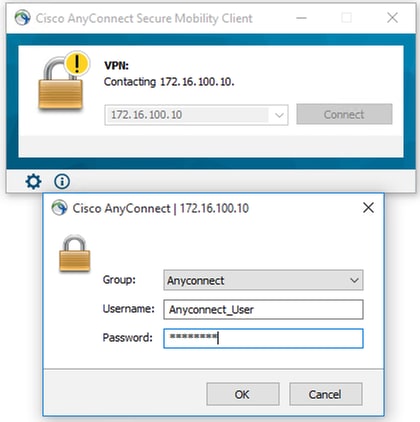

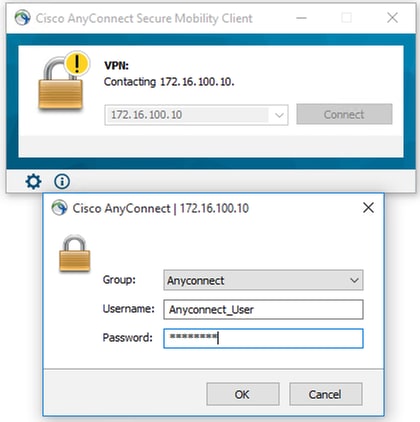

Zodra de configuratie is geïmplementeerd, probeert u verbinding te maken. Als u een FQDN hebt dat wordt opgelost naar het IP-adres buiten de FTD, voert u dit in het vak AnyConnect-verbinding in. In dit voorbeeld wordt het externe IP-adres van de FTD gebruikt. Gebruik de gebruikersnaam/het wachtwoord dat is aangemaakt in de sectie objecten van FDM zoals weergegeven in de afbeelding.

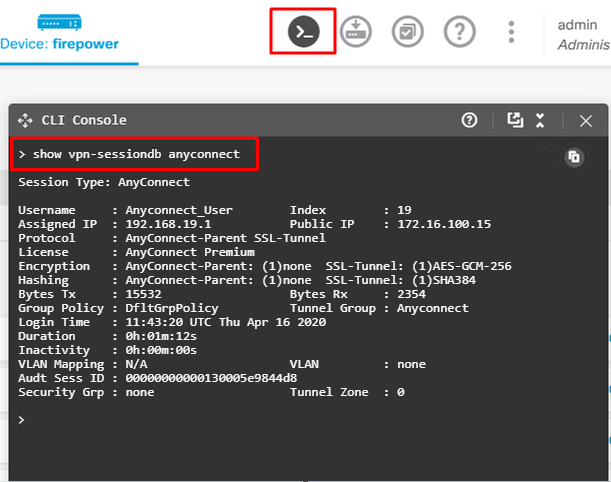

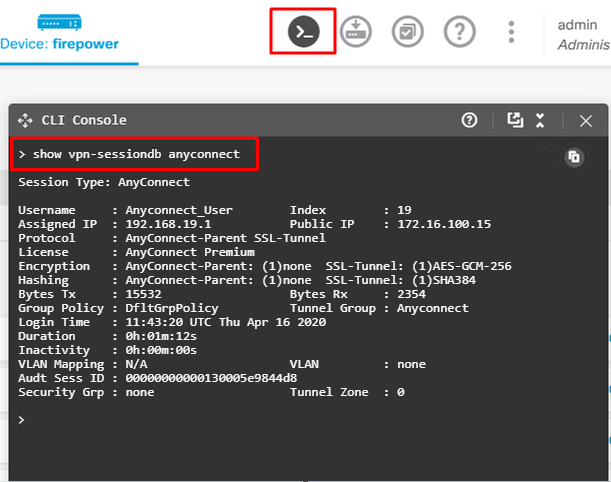

Met ingang van FDM 6.5.0 is er geen manier om de AnyConnect-gebruikers te controleren via de FDM GUI. De enige optie is om de AnyConnect-gebruikers via CLI te controleren. De CLI-console van de FDM GUI kan ook worden gebruikt om te controleren of gebruikers zijn verbonden. Gebruik deze opdracht, Show vpn-sessiondb anyconnect.

Dezelfde opdracht kan rechtstreeks vanuit de CLI worden uitgevoerd.

> show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : Anyconnect_User Index : 15

Assigned IP : 192.168.19.1 Public IP : 172.16.100.15

Protocol : AnyConnect-Parent SSL-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384

Bytes Tx : 38830 Bytes Rx : 172

Group Policy : DfltGrpPolicy Tunnel Group : Anyconnect

Login Time : 01:08:10 UTC Thu Apr 9 2020

Duration : 0h:00m:53s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 000000000000f0005e8e757a

Security Grp : none Tunnel Zone : 0

Problemen oplossen

Dit gedeelte bevat de informatie die u kunt gebruiken om problemen met uw configuratie op te lossen.

Als een gebruiker geen verbinding kan maken met de FTD met SSL, voert u deze stappen uit om de SSL-onderhandelingsproblemen te isoleren:

- Controleer of het IP-adres buiten FTD via de computer van de gebruiker kan worden gekoppeld.

- Gebruik een externe sniffer om te controleren of de TCP-handshake in drie richtingen succesvol is.

Problemen met AnyConnect-client

Deze sectie bevat richtlijnen voor het oplossen van de twee meest voorkomende problemen met AnyConnect VPN-clients. Een handleiding voor probleemoplossing voor de AnyConnect-client vindt u hier: Handleiding voor probleemoplossing voor AnyConnect VPN-clients.

Aanvankelijke connectiviteitsproblemen

Als een gebruiker initiële connectiviteitsproblemen heeft, schakelt u AnyConnect voor foutopsporingwebvpnin op de FTD en analyseert u de foutopsporingsberichten. Debugs moeten worden uitgevoerd op de CLI van de FTD. Gebruik de opdracht.debug webvpn anyconnect 255 Verzamel een DART-bundel van het clientsysteem om de logs van AnyConnect op te halen. Instructies voor het verzamelen van een DART bundel vindt u hier: DART bundels verzamelen.

Verkeersspecifieke kwesties

Als een verbinding succesvol is, maar het verkeer over de SSL VPN-tunnel mislukt, kijk dan naar de verkeersstatistieken op de client om te controleren of het verkeer wordt ontvangen en verzonden door de client. Gedetailleerde clientstatistieken zijn beschikbaar in alle versies van AnyConnect. Als de klant aangeeft dat het verkeer wordt verzonden en ontvangen, controleert u de FTD op ontvangen en verzonden verkeer. Als de FTD een filter toepast, wordt de filternaam weergegeven en kunt u kijken naar de ACL-vermeldingen om te controleren of uw verkeer wordt weggelaten. Veelvoorkomende verkeersproblemen die gebruikers ervaren zijn:

- Routeringsproblemen achter de FTD - Het interne netwerk kan pakketten niet terugleiden naar de toegewezen IP-adressen en VPN-clients.

- Toegangscontrolelijsten blokkeren verkeer.

- Netwerkadresvertaling wordt niet omzeild voor VPN-verkeer.

Voor meer informatie over VPN's voor externe toegang op de FTD beheerd door FDM, vindt u de volledige configuratiehandleiding hier: FTD voor externe toegang beheerd door FDM.

Feedback

Feedback