Inleiding

In dit document wordt beschreven hoe AnyConnect Dynamic Split Tunnel kan worden geconfigureerd voor Firepower Threat Defense (FTD), beheerd door Firepower Management Center.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco AnyConnect

- Basiskennis van het Firepower Management Center (FMC)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- FMC versie 7.0

- FTD versie 7.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

De configuratie van de AnyConnect Dynamic Split Tunnel op FTD beheerd door FMC is volledig beschikbaar op FMC versie 7.0 en nieuwer. Als u een oudere versie uitvoert, moet u deze configureren via FlexConfig, zoals wordt aangegeven in de instructies Advanced AnyConnect VPN Deployment for Firepower Threat Defense met FMC.

Met Dynamic Split Tunnel-configuratie kunt u de split tunnel-configuratie verfijnen op basis van DNS-domeinnamen. Omdat de IP-adressen die zijn gekoppeld aan volledig gekwalificeerde domeinnamen (FQDN) kunnen veranderen, biedt de gesplitste tunnelconfiguratie op basis van DNS-namen een meer dynamische definitie van welk verkeer wel of niet is opgenomen in de Virtual Private Network (VPN)-tunnel voor externe toegang. Als adressen die worden geretourneerd voor uitgesloten domeinnamen zich bevinden in de adressenpool die is opgenomen in de VPN, worden die adressen vervolgens uitgesloten. Uitgesloten domeinen worden niet geblokkeerd. In plaats daarvan wordt het verkeer naar die domeinen buiten de VPN-tunnel gehouden.

Opmerking: u kunt ook Dynamic Split Tunnel configureren om domeinen te definiëren die in de tunnel moeten worden opgenomen en die anders zouden worden uitgesloten op basis van het IP-adres.

Beperkingen

Op dit moment worden deze functies nog niet ondersteund:

- Dynamic Split Tunnel wordt niet ondersteund op Cisco iOS-apparaten. Zie Cisco bug ID CSCvr54798

- Dynamic Split Tunnel wordt niet ondersteund op AnyConnect Linux-clients. Zie Cisco-bug IDCSCvt64988

Configureren

In dit gedeelte wordt beschreven hoe u AnyConnect Dynamic Split Tunnel configureert op FTD die wordt beheerd door FMC.

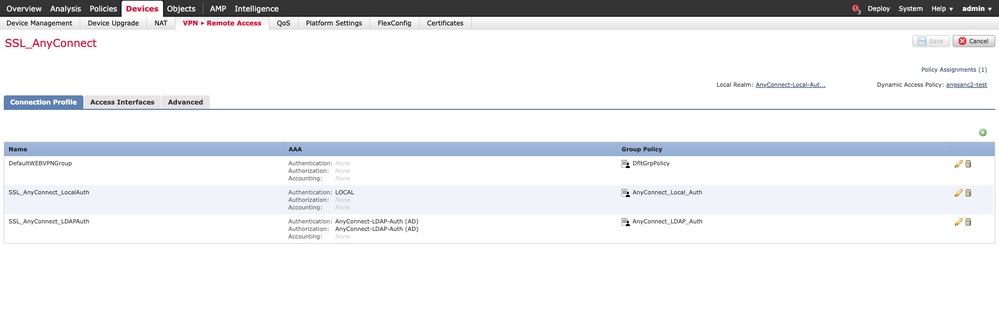

Stap 1. Het groepsbeleid bewerken om Dynamic Split Tunnel te gebruiken

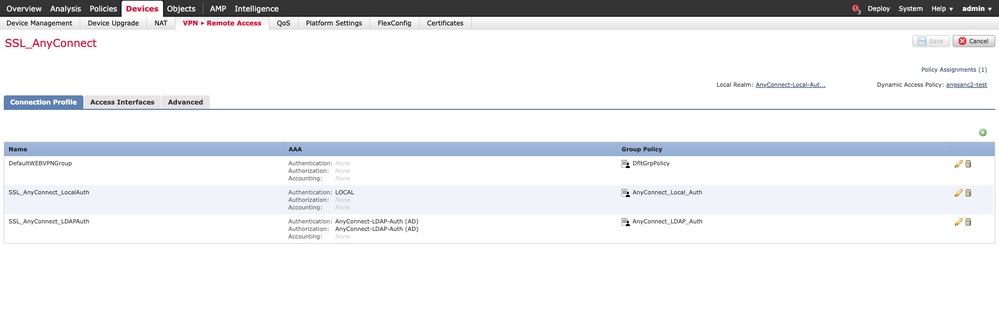

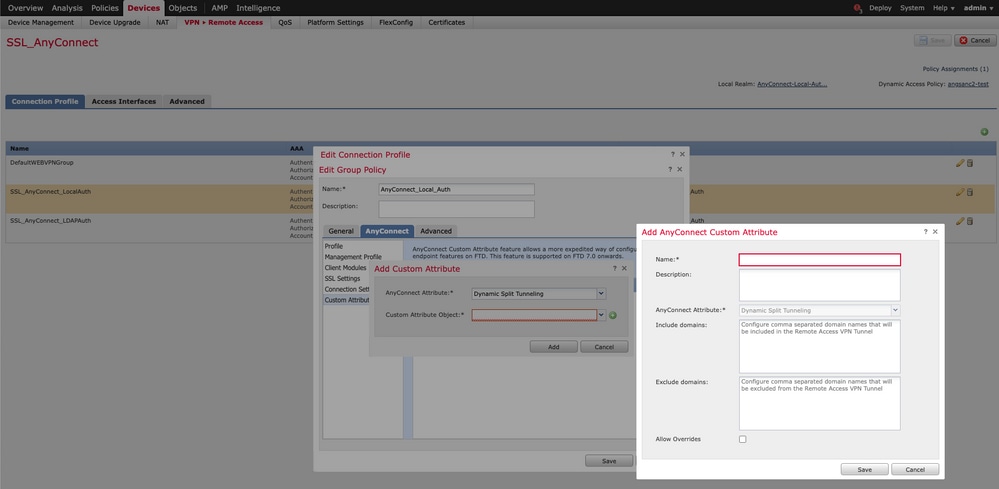

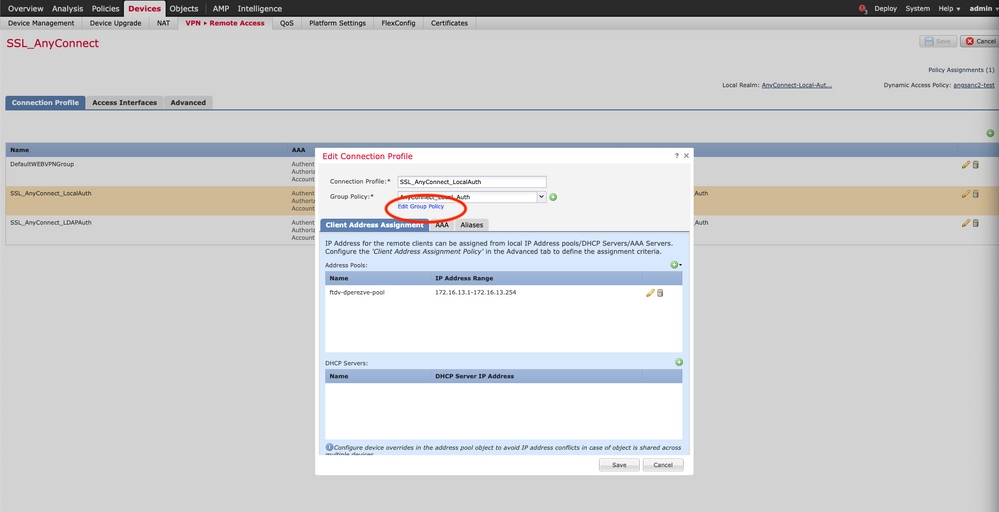

1. Navigeer in de FMC naar Apparaten > VPN > Externe toegang en selecteer het verbindingsprofiel dat u wilt toepassen:

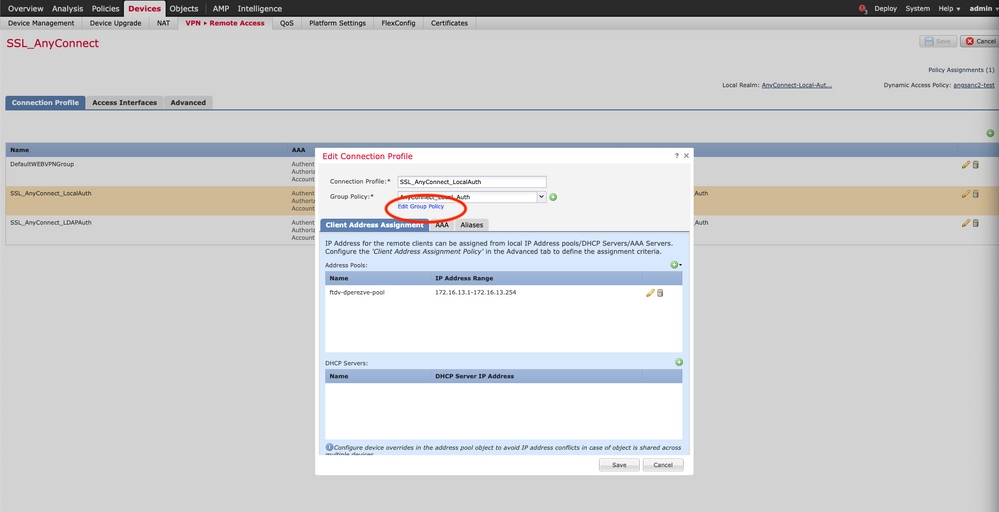

2. Selecteer Groepsbeleid bewerken om een van de reeds gemaakte groepsbeleidsregels te wijzigen.

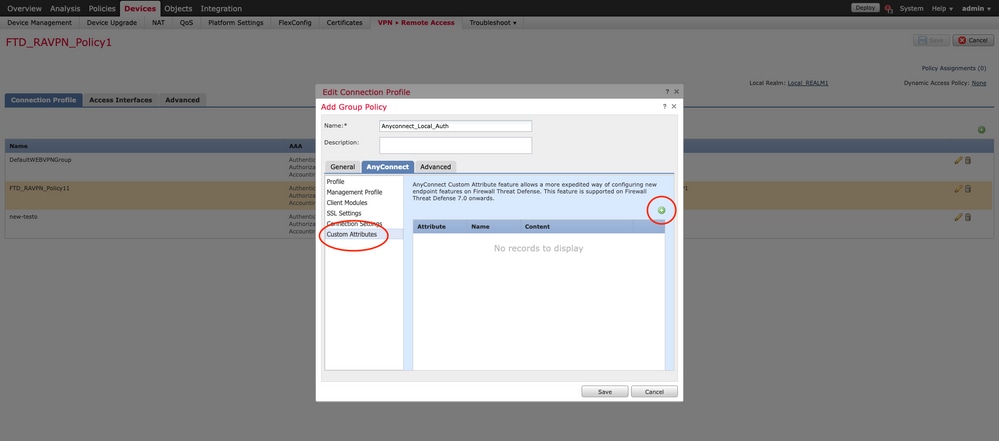

Stap 2. Het aangepaste AnyConnect-kenmerk configureren

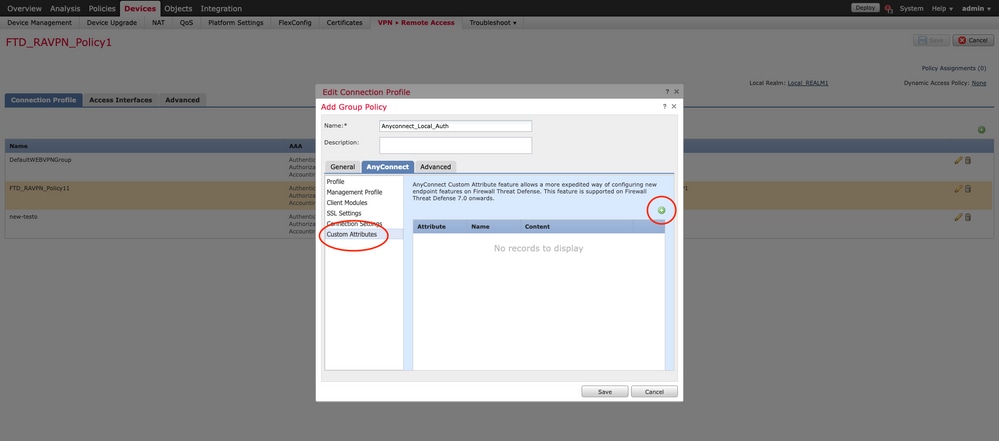

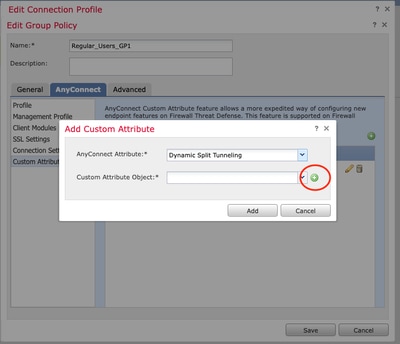

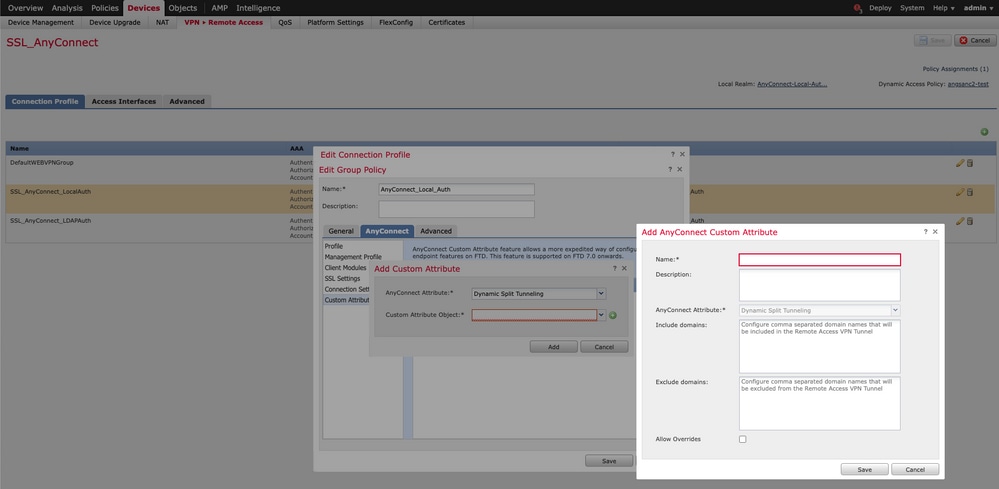

1. Navigeer in de configuratie Groepsbeleid naar AnyConnect > Aangepaste kenmerken, klik op de knop Toevoegen (+):

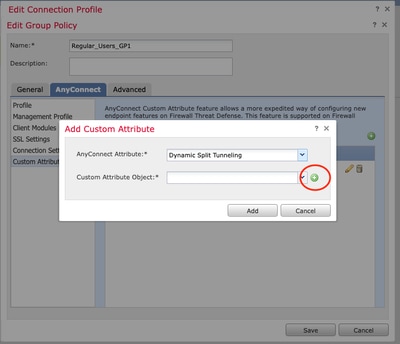

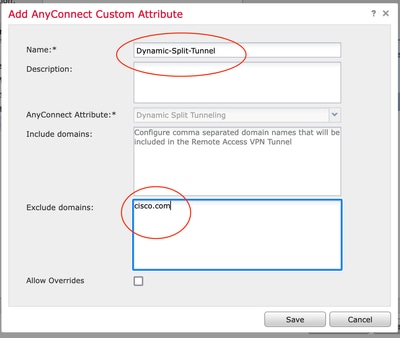

2. Selecteer het AnyConnect-kenmerk Dynamic Split Tunneling en klik op de knop (+) om een nieuw aangepast attribuutobject te maken:

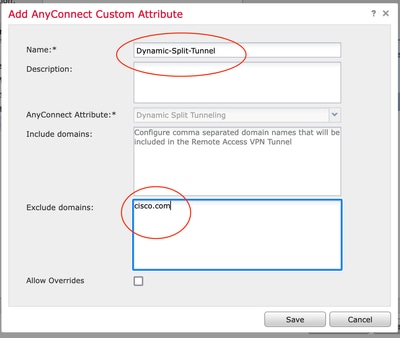

3. Voer de naam van het aangepaste AnyConnect-kenmerk in en configureer de domeinen die dynamisch moeten worden opgenomen of uitgesloten.

Opmerking: u kunt alleen domeinen opnemen of uitsluiten configureren.

In dit voorbeeld hebt u cisco.com geconfigureerd als het domein dat moet worden uitgesloten en hebt u het aangepaste kenmerk Dynamic-Split-Tunnel genoemd, zoals in de afbeelding wordt weergegeven:

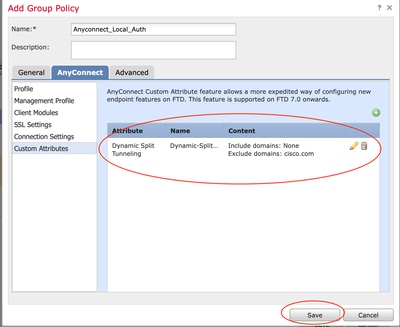

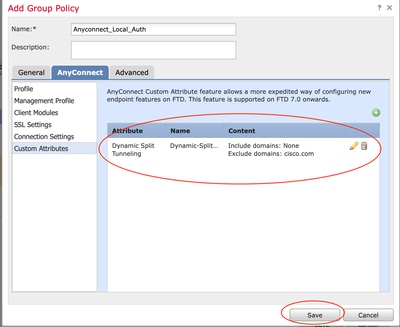

Stap 3. De configuratie controleren, opslaan en implementeren

Controleer of het geconfigureerde aangepaste kenmerk correct is, sla de configuratie op en implementeer de wijzigingen in de FTD in kwestie.

Verifiëren

U kunt deze opdrachten op de FTD uitvoeren via de Command Line-interface (CLI) om de Dynamic Split Tunnel-configuratie te bevestigen:

- Running-config WebVPN weergeven

- Aangepaste gegevens voor Running-Config AnyConnect weergeven

- toon running-config group-policy <Naam van de groep-policy>

In dit voorbeeld is de configuratie:

ftd# show run group-policy AnyConnect_Local_Auth

group-policy AnyConnect_Local_Auth attributes

vpn-idle-timeout 30

vpn-simultaneous-logins 3

vpn-session-timeout none

vpn-filter none

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelspecified

ipv6-split-tunnel-policy-tunnelall

split-tunnel-network-list value AC_networks

Default-domain none

split-dns none

address-pools value AC_pool

anyconnect-custom dynamic-split-exclude-domains value cisco.com

anyconnect-custom dynamic-split-include-domains none

ftd# show run webvpn

webvpn

enable outside

anyconnect-custom-attr dynamic-split-exclude-domains

anyconnect-custom-attr dynamic-split-include-domains

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

content-security-policy

anyconnect image disk0:/csm/anyconnect-win-4.1005111-webdeploy-k9.pkg regex "Windows"

anyconnect profiles xmltest disk0:/csm/xmltest.xml

anyconnect enable

tunnel-group-list enable

cache

disable

certificate-group-map cert_map_test 10 cert_auth

error-recovery disable

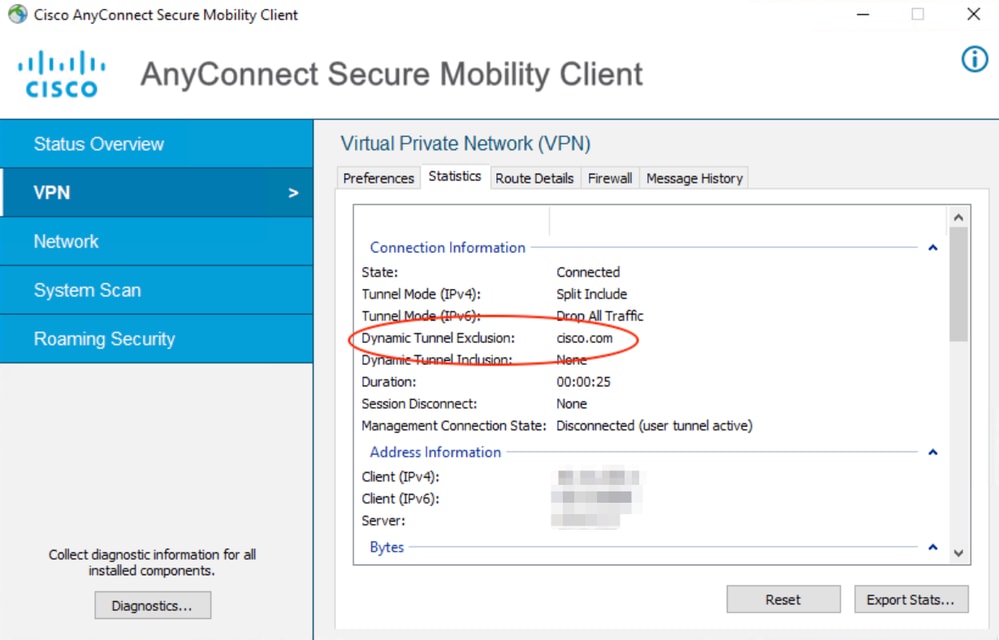

Om de geconfigureerde uitsluitingen van dynamische tunnels op de client te controleren:

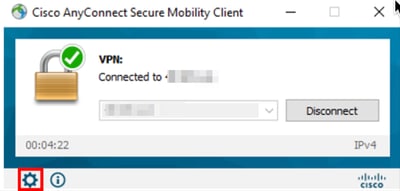

1. Start de AnyConnect-software en klik op het tandwielpictogram, zoals in de afbeelding te zien is:

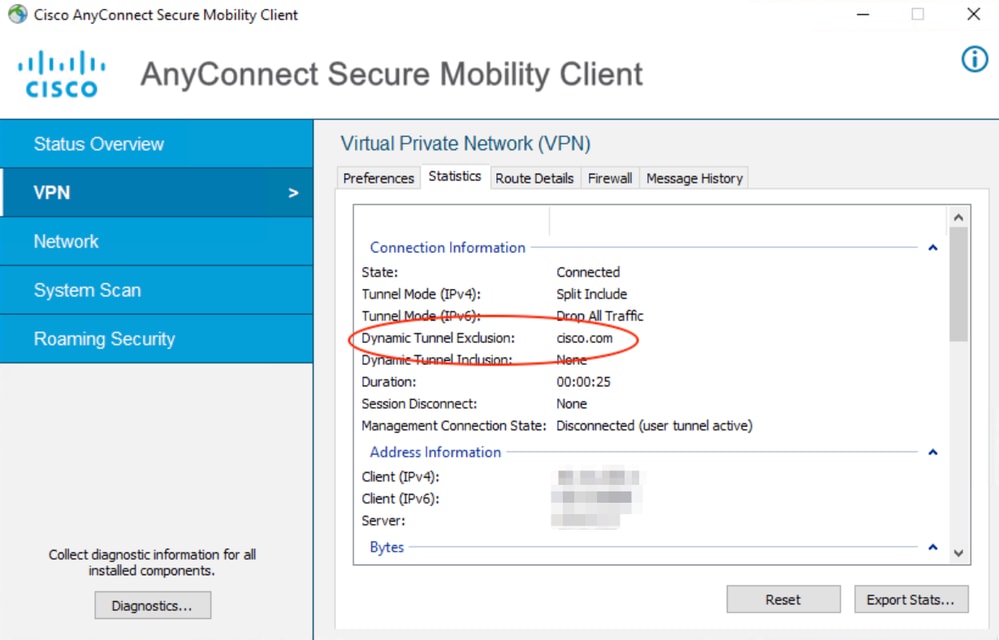

2. Navigeer naar VPN > Statistieken en bevestig de domeinen die worden weergegeven onder Uitsluiting/Opname dynamisch splitsen:

Problemen oplossen

U kunt de diagnosetool voor AnyConnect (DART) gebruiken om de gegevens te verzamelen die nuttig zijn om problemen met de installatie en verbinding van AnyConnect op te lossen.

DART verzamelt de logboeken, status en diagnostische informatie voor analyse door de Cisco Technical Assistance Center (TAC) en heeft geen beheerdersbevoegdheden nodig om op het clientapparaat te werken.

Probleem

Als een jokerteken is geconfigureerd in de aangepaste kenmerken van AnyConnect, bijvoorbeeld *.cisco.com, wordt de AnyConnect-sessie verbroken.

Oplossing

U kunt de domeinwaarde cisco.com gebruiken om de wildcard te vervangen. Met deze wijziging kunt u domeinen zoals www.cisco.com en tools.cisco.com opnemen of uitsluiten.

Gerelateerde informatie

Feedback

Feedback