Inleiding

In dit document wordt beschreven hoe een adaptieve security applicatie (ASA) IPsec Virtual Tunnel Interface (VTI) verbinding met Azure kan worden geconfigureerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Een ASA verbond rechtstreeks met internet met een openbaar statisch IPv4-adres waarop ASA 9.8.1 of hoger wordt uitgevoerd.

- Een Azure-account

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In ASA 9.8.1 werd de functie IPsec VTI uitgebreid om IKEv2 te gebruiken, maar het is nog steeds beperkt tot sVTI IPv4 via IPv4. Deze configuratiegids is gemaakt met behulp van de ASA CLI-interface en de Azure Portal. De configuratie van het Azure-portal kan ook worden uitgevoerd door PowerShell of API. Raadpleeg voor meer informatie over de Azure-configuratiemethoden de Azure-documentatie.

Opmerking: momenteel wordt VTI alleen ondersteund in single-context, routed mode.

Configureren

Deze handleiding gaat ervan uit dat de Azure-cloud niet is geconfigureerd. Sommige van deze stappen kunnen worden overgeslagen als de middelen reeds zijn gevestigd.

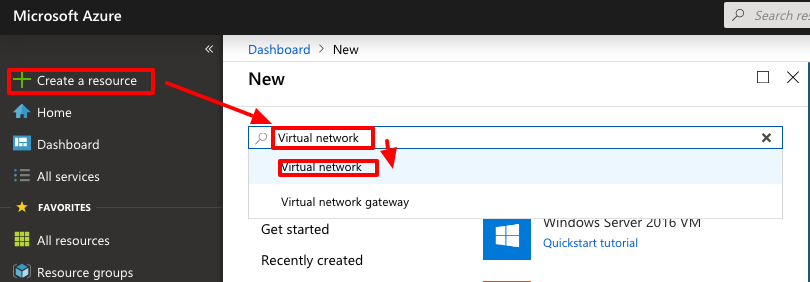

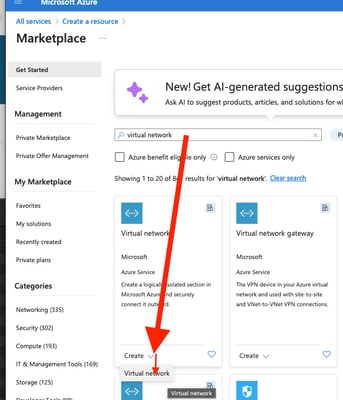

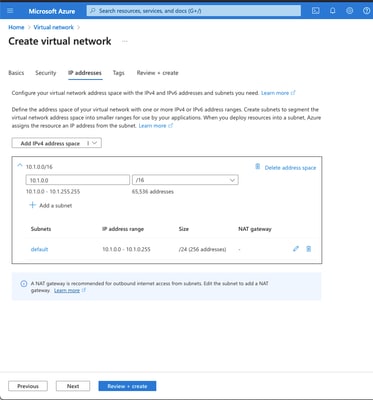

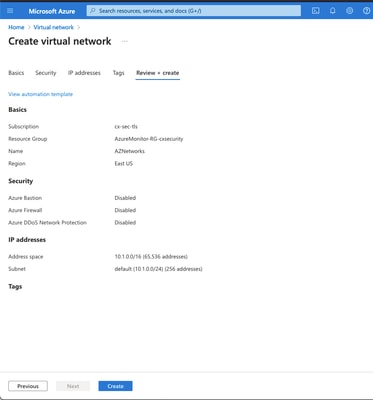

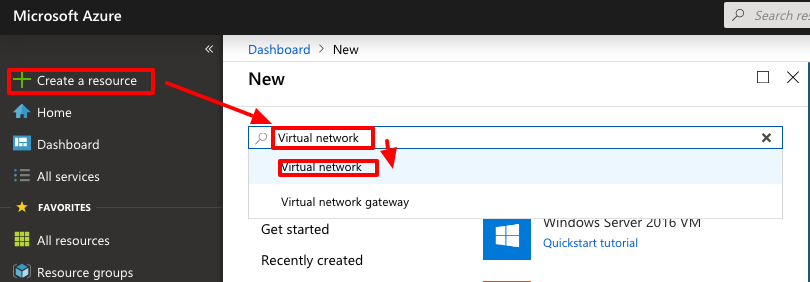

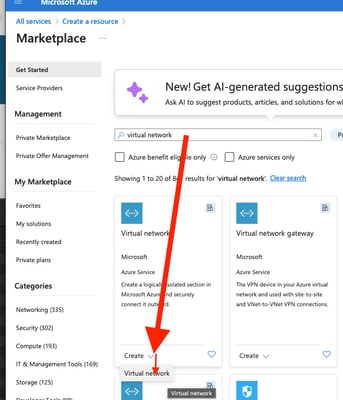

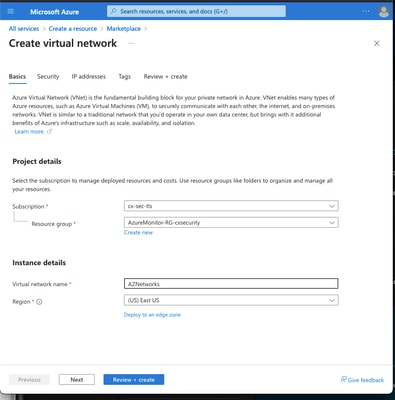

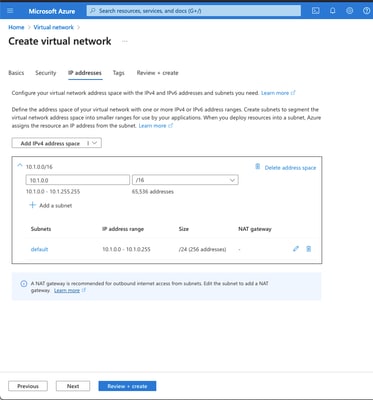

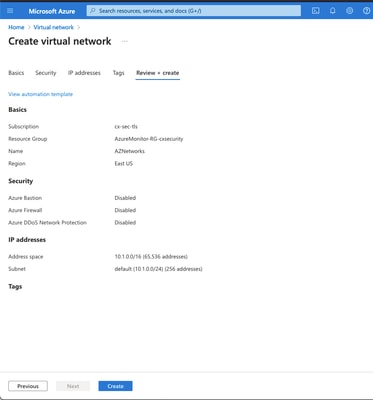

Stap 1. Een netwerk in Azure configureren.

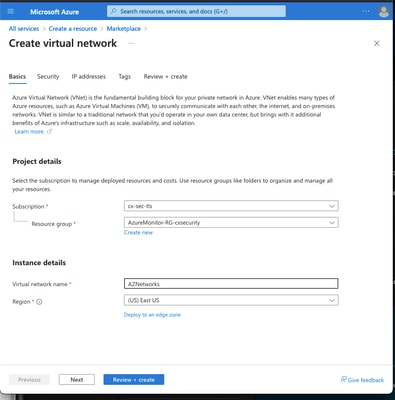

Dit is de netwerkadresruimte die in de Azure Cloud woont. Deze adresruimte moet groot genoeg zijn om subnetwerken binnen de adresruimte aan te passen, zoals wordt aangegeven in de afbeelding.

|

| Naam |

Een naam voor de IP-adresruimte die in de cloud wordt gehost |

| Adresruimte |

Het hele CIDR-gamma wordt gehost in Azure. In dit voorbeeld wordt 10.1.0.0/16 gebruikt. |

| Subnetnaam |

De naam voor het eerste subnetnetwerk dat binnen het virtuele netwerk wordt gemaakt en waaraan VM's doorgaans zijn gekoppeld. Subnet genoemd wordt gebrek gewoonlijk gecreëerd. |

| Subnetadresbereik |

Een subnetverbinding die binnen het virtuele netwerk wordt gemaakt. |

|

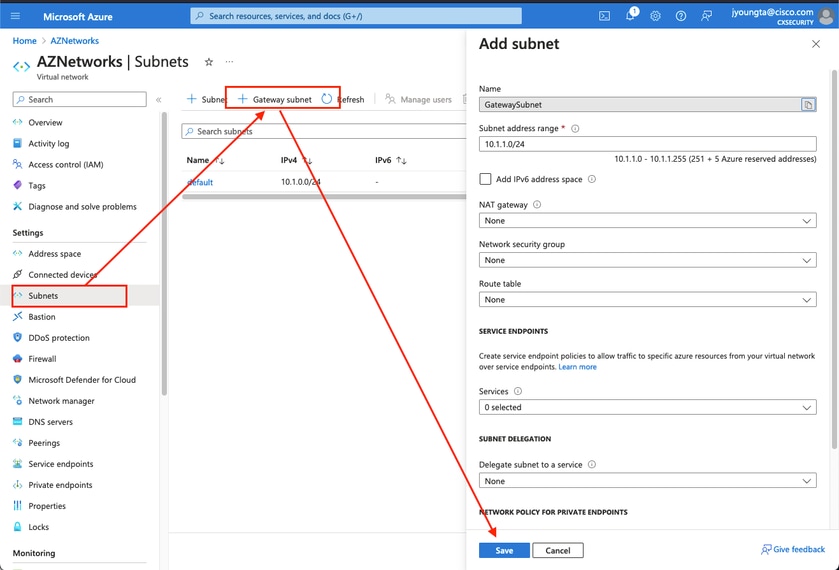

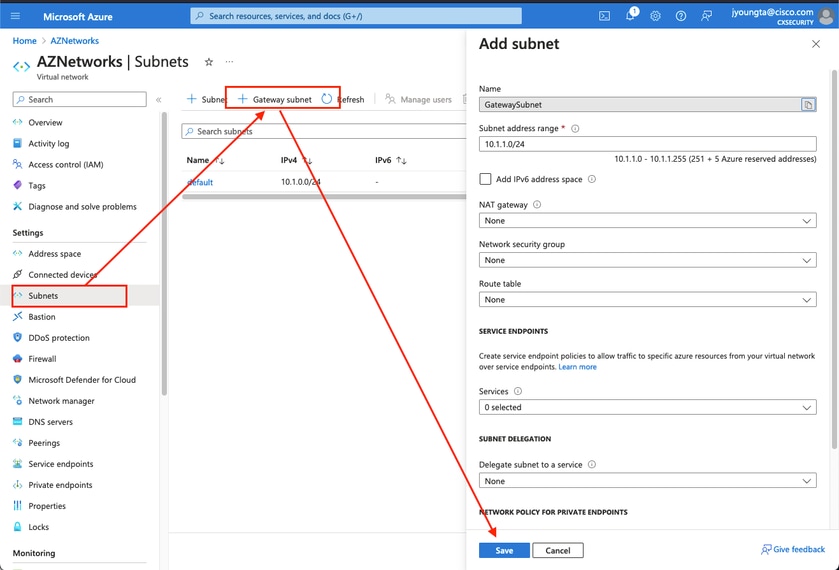

Stap 2. Wijzig het virtuele netwerk om een gateway-subnet te maken.

Navigeer naar het virtuele netwerk en voeg een gatewaysubnetje toe. In dit voorbeeld wordt 10.1.1.0/24 gebruikt.

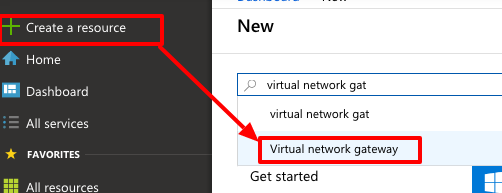

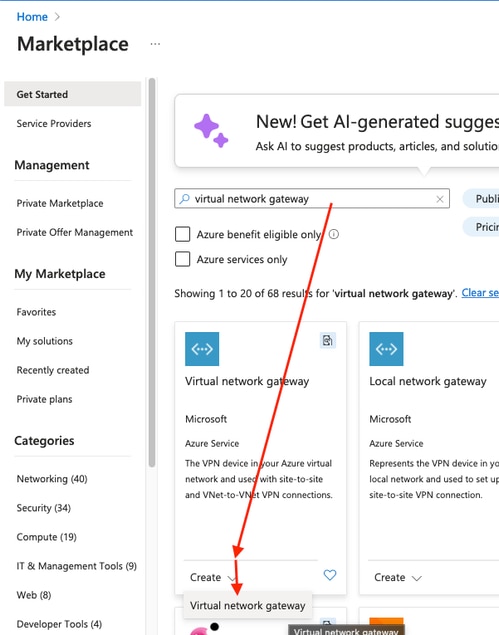

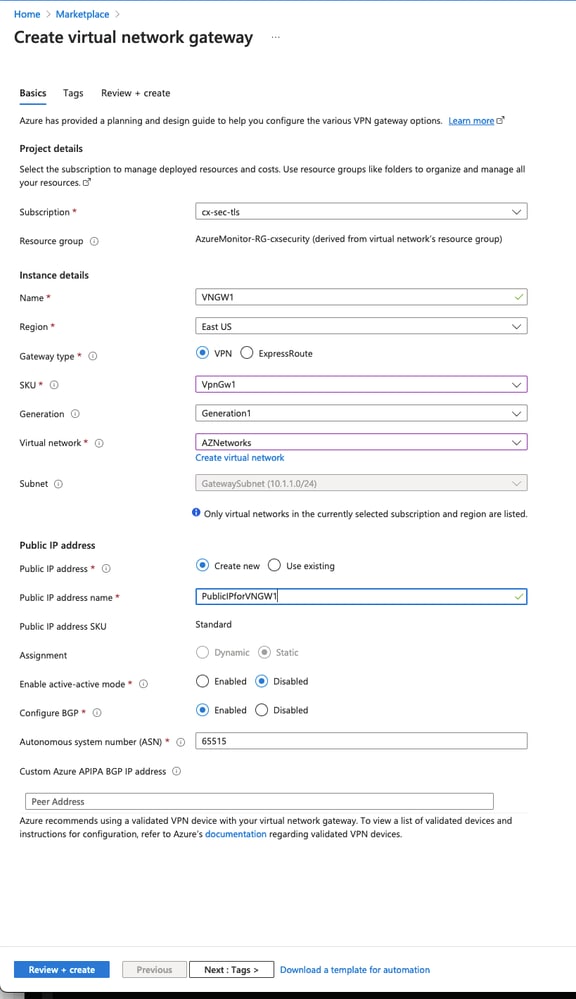

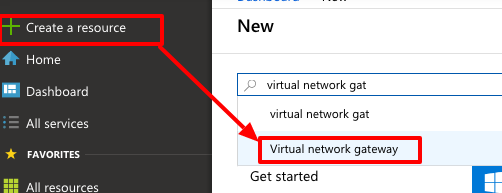

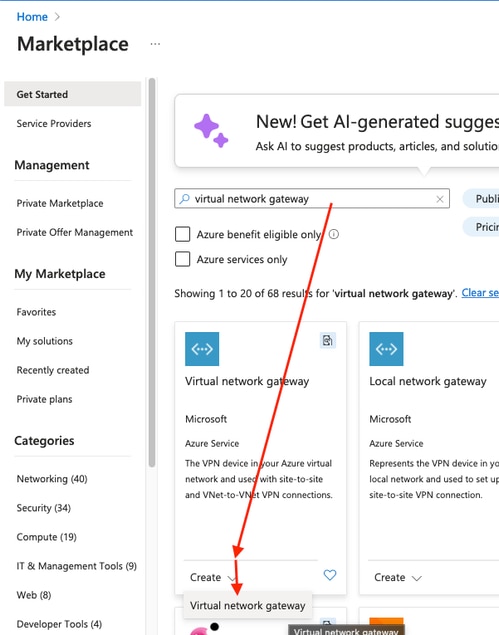

Stap 3. Maak een virtuele netwerkgateway.

Dit is het VPN-eindpunt dat wordt gehost in de cloud. Dit is het apparaat waarmee de ASA de IPsec-tunnel bouwt. Bij deze stap wordt ook een openbaar IP-adres gemaakt dat wordt toegewezen aan de virtuele netwerkgateway. Deze stap kan 15 - 20 minuten duren om te voltooien.

|

| Naam |

Naam voor de Virtual Network Gateway |

| Type gateway |

Selecteer VPN omdat dit een IPsec VPN is. |

| VPN-type |

Selecteer op route gebaseerd omdat dit een VTI is. Op beleid gebaseerd wordt gebruikt wanneer een cryptokaart VPN wordt gedaan. |

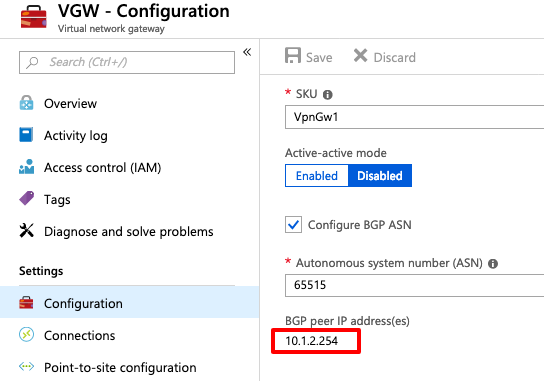

| SKU |

U dient VPNGw1 of hoger te selecteren op basis van de benodigde hoeveelheid verkeer. Basic ondersteunt geen BGP-protocol (border gateway protocol). |

| Ingeschakeld actieve/actieve modus |

Schakel deze functie niet in. Op het tijdstip van de publicatie heeft de ASA niet de mogelijkheid om de BGP-sessie te betrekken van een loopback of in de interface. Azure staat slechts 1 IP-adres toe voor de BGP-peer. |

| Openbaar IP-adres |

Maak een nieuw IP-adres en wijs een naam toe aan de bron. |

| BGP ASN configureren |

Schakel dit selectievakje in om BGP op de link in te schakelen. |

| ASN |

Laat dit het 65515. Dit is de ASN Azure die zich presenteert. |

|

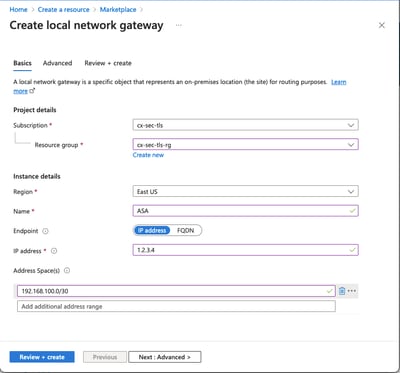

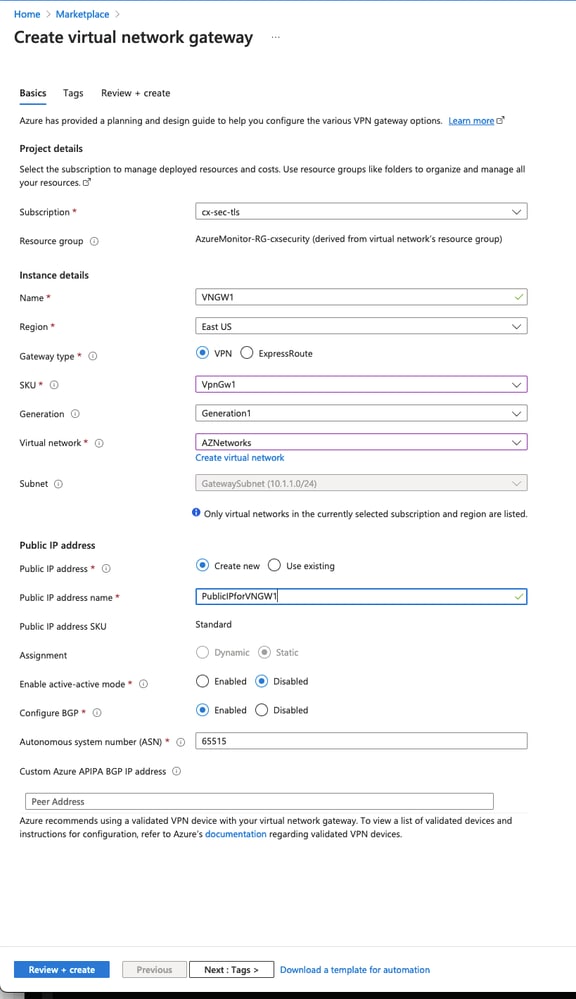

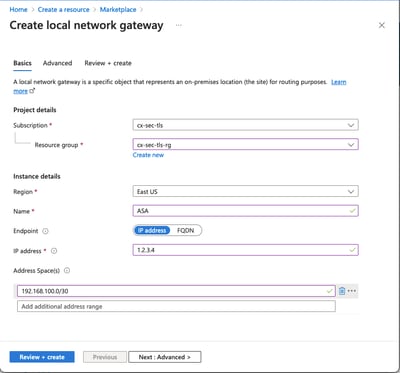

Stap 4. Maak een lokale netwerkgateway.

Een lokale netwerkgateway is de bron die de ASA vertegenwoordigt.

|

| Naam |

Een naam voor de ASA |

| IP-adres |

Het openbare IP-adres van de buiteninterface van de ASA. |

| Adresruimte |

Subnet wordt gevormd op VTI later. |

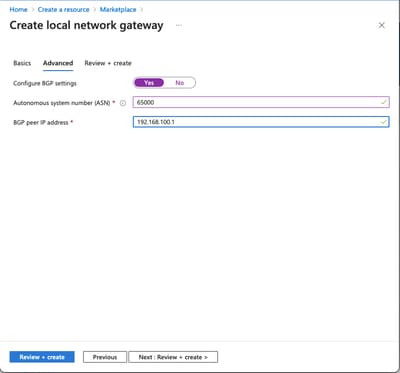

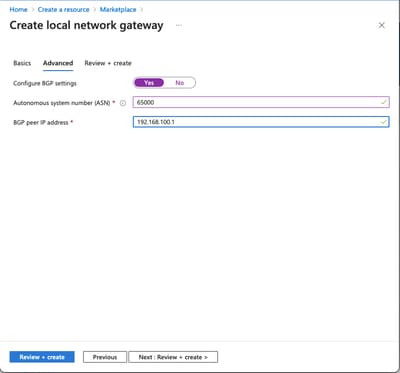

| BGP-instellingen configureren |

Controleer dit om BGP in te schakelen. |

| ASN |

Deze ASN is ingesteld op de ASA. |

| BGP peer IP-adres |

Het IP-adres wordt ingesteld op de ASA VTI-interface. |

|

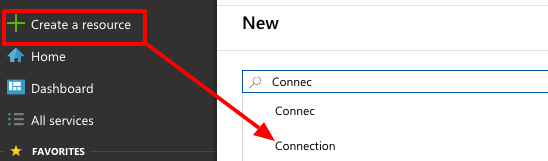

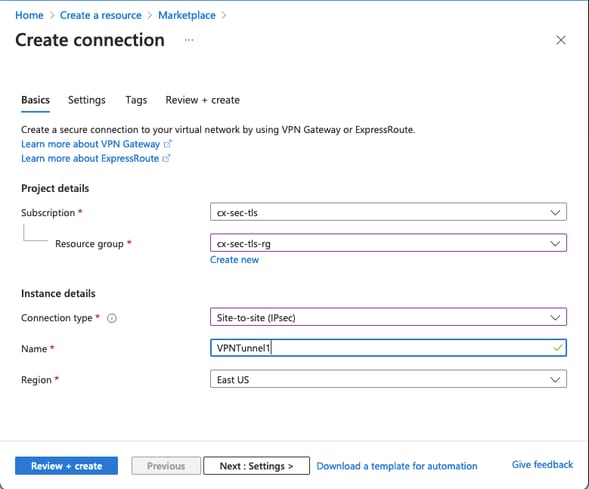

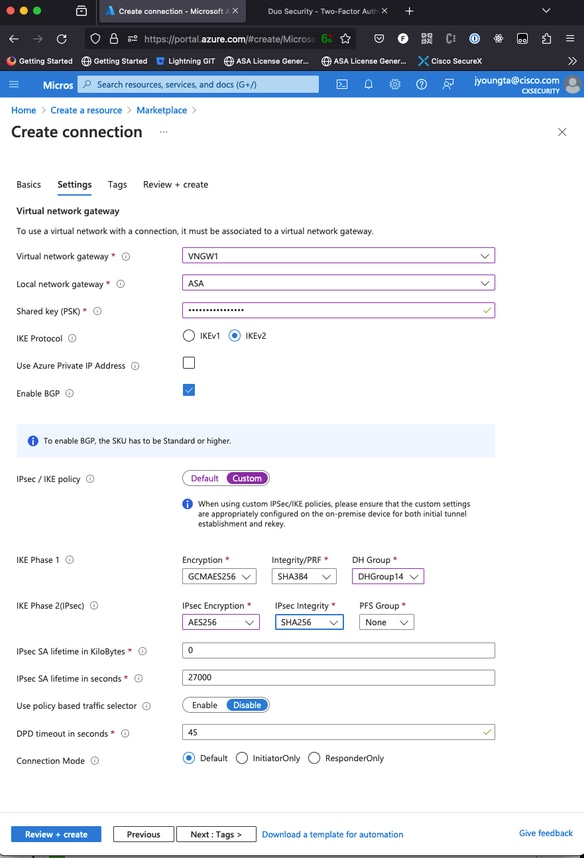

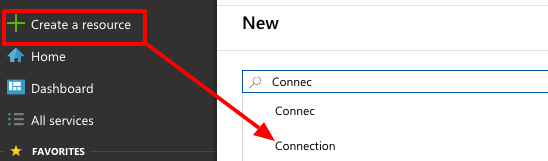

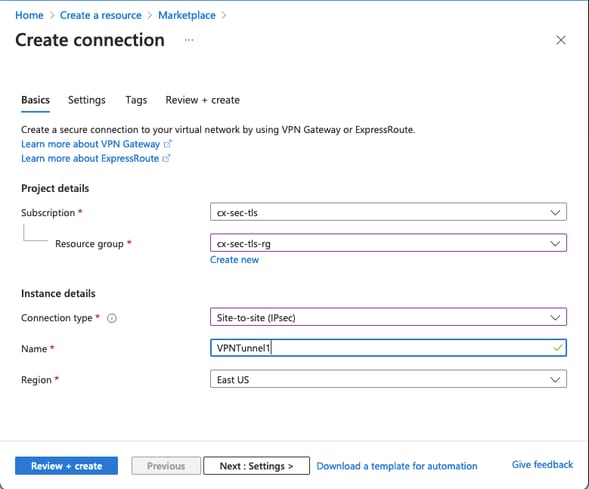

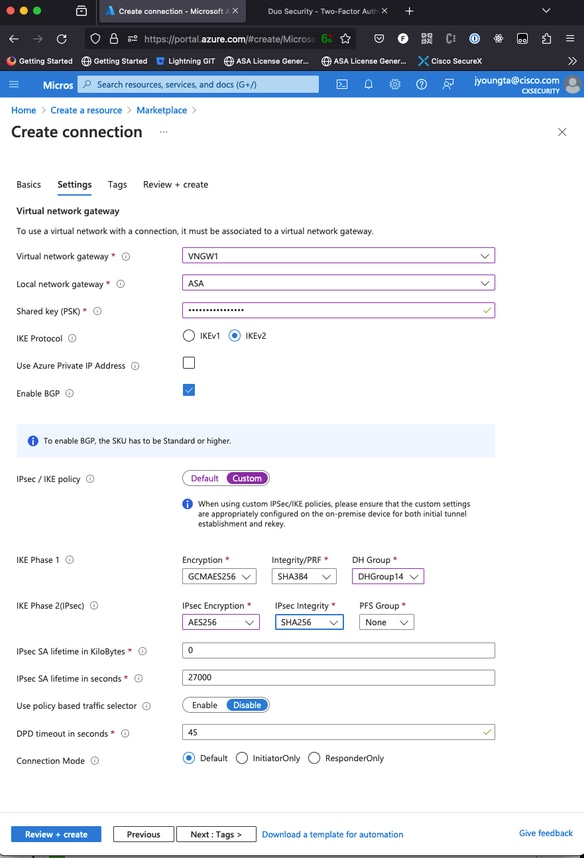

Stap 5. Maak een nieuwe verbinding tussen de virtuele netwerkgateway en de lokale netwerkgateway zoals in de afbeelding.

Stap 6. Configureer de ASA.

Schakel eerst IKEv2 in op de buiteninterface en configureer vervolgens het IKEv2-beleid.

crypto ikev2 policy 10

encryption aes-gcm-256 aes-gcm-192 aes-gcm

integrity null

group 14 5 2

prf sha512 sha384 sha256 sha

lifetime seconds 86400

crypto ikev2 policy 20

encryption aes-256 aes-192 aes

integrity sha512 sha384 sha256 sha

group 14 5 2

prf sha512 sha384 sha256 sha

lifetime seconds 86400

crypto ikev2 enable outside

Stap 6. Configureer een IPsec-transformatieset en een IPsec-profiel.

crypto ipsec ikev2 ipsec-proposal AZURE-PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto ipsec profile AZURE-PROPOSAL

set ikev2 ipsec-proposal AZURE-PROPOSAL

Stap 8. Configureer de tunnelgroep.

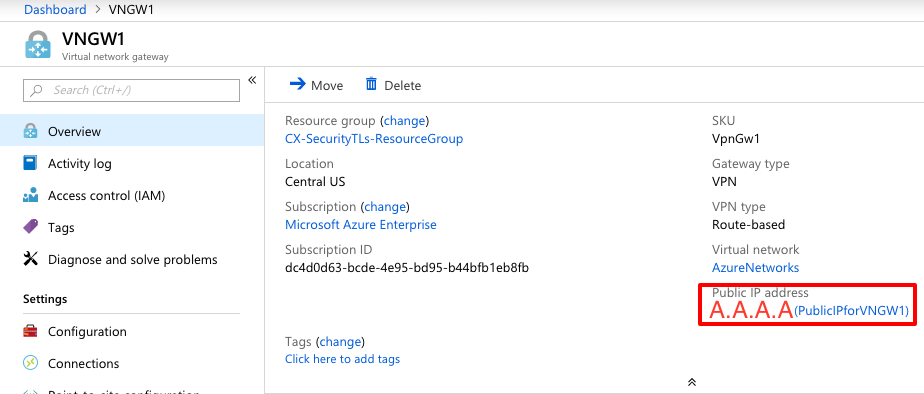

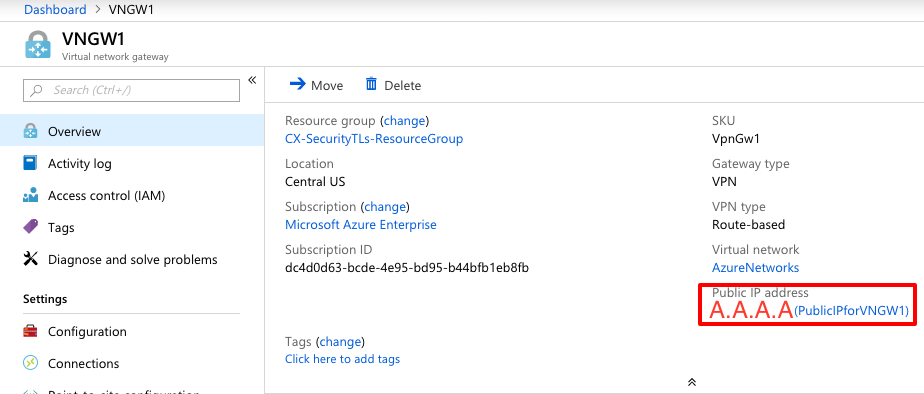

Ontvang het openbare IPv4-adres van de virtuele netwerkgateway die in Stap 3 is gemaakt, zoals in het beeld wordt getoond.

Configureer vervolgens op de ASA, een groepsbeleid en een tunnelgroep met de vooraf gedeelde sleutel die in Stap 3 is gedefinieerd.

group-policy AZURE internal

group-policy AZURE attributes

vpn-tunnel-protocol ikev2

tunnel-group A.A.A.A type ipsec-l2l

tunnel-group A.A.A.A general-attributes

default-group-policy AZURE

tunnel-group A.A.A.A ipsec-attributes

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

Stap 9. Configureer de tunnelinterface.

In Stap 4 configureer de Local Network Gateway, een netwerkadres en een IP-adres voor de geconfigureerde BGP-verbinding. Dat is het IP adres en netwerk om op VTI te vormen.

interface Tunnel1

nameif AZURE

ip address 192.168.100.1 255.255.255.252

tunnel source interface outside

tunnel destination A.A.A.A

tunnel mode ipsec ipv4

tunnel protection ipsec profile AZURE-PROPOSAL

no shutdown

Stap 10.

Optie 1. Dynamische routering configureren. Routes uitwisselen met Azure met behulp van BGP.

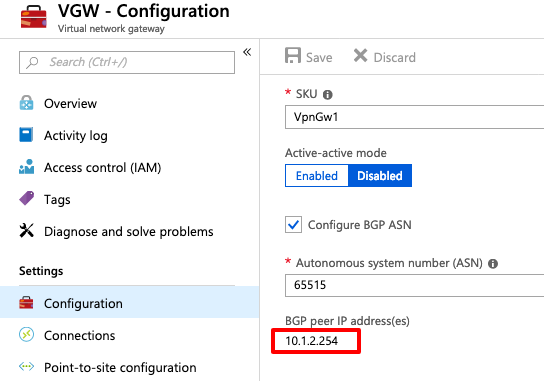

Zoek het IP-adres van de BGP-router in Azure om de configuratie van de virtuele netwerkgateway te bekijken die in stap 3 is gemaakt. In dit voorbeeld is het 10.1.2.254.

Voor ASA, vorm een statische route die aan 10.1.2.254 uit de Tunnel VTI wijst. In dit voorbeeld, 192.168.100.2 is binnen hetzelfde subnetje als de VTI. Ook al heeft geen apparaat dat IP-adres, de ASA installeert de route die wijst op de VTI-interface.

route AZURE 10.1.2.254 255.255.255.255 192.168.100.2 1

Configureer vervolgens BGP op de ASA. Het netwerk 192.168.2.0/24 is de interne interface van de ASA en een route die in de cloud wordt gepropageerd. Daarnaast worden de netwerken die in Azure zijn geconfigureerd geadverteerd naar de ASA.

router bgp 65000

bgp log-neighbor-changes

bgp graceful-restart

address-family ipv4 unicast

neighbor 10.1.2.254 remote-as 65515

neighbor 10.1.2.254 ebgp-multihop 255

neighbor 10.1.2.254 activate

network 192.168.2.0

network 192.168.100.0 mask 255.255.255.252

no auto-summary

no synchronization

exit-address-family

Optie 2. Statische routing configureren - statisch routes configureren op zowel de ASA als Azure. Configureer de ASA om verkeer naar de Azure-netwerken via de VTI-tunnel te versturen.

route AZURE 10.1.0.0 255.255.0.0 192.168.100.2 1

Wijs de lokale netwerkgateway aan die in Stap 4 is gemaakt met netwerken die achter de ASA en het subnet op de tunnelinterface bestaan en voeg de prefixes toe onder de sectie Aanvullende netwerkruimtes toevoegen.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Stap 1. Controleer dat een IKEv2-sessie is ingesteld met de opdracht crypto ikev2 sa tonen.

ciscoasa# show crypto ikev2 sa

IKEv2 SAs:

Session-id:6, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

2006974029 B.B.B.B. /500 A.A.A.A/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA96, DH Grp:2, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/4640 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

ESP spi in/out: 0x74e90416/0xba17723a

Stap 2. Controleer dat een IPsec SA ook wordt onderhandeld met het gebruik van de opdracht show crypto ipsec sa.

ciscoasa# show crypto ipsec sa

interface: AZURE

Crypto map tag: __vti-crypto-map-3-0-1, seq num: 65280, local addr: B.B.B.B

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: A.A.A.A

#pkts encaps: 240, #pkts encrypt: 240, #pkts digest: 240

#pkts decaps: 377, #pkts decrypt: 377, #pkts verify: 377

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 240, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: B.B.B.B/500, remote crypto endpt.: A.A.A.A/500

path mtu 1500, ipsec overhead 78(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: BA17723A

current inbound spi : 74E90416

inbound esp sas:

spi: 0x74E90416 (1961427990)

SA State: active

transform: esp-aes-256 esp-sha-256-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, VTI, }

slot: 0, conn_id: 1722, crypto-map: __vti-crypto-map-3-0-1

sa timing: remaining key lifetime (kB/sec): (3962863/24100)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0xFFFFFFFF 0xFFFFFFFF

outbound esp sas:

spi: 0xBA17723A (3122098746)

SA State: active

transform: esp-aes-256 esp-sha-256-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, VTI, }

slot: 0, conn_id: 1722, crypto-map: __vti-crypto-map-3-0-1

sa timing: remaining key lifetime (kB/sec): (4008947/24100)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

ciscoasa#

Stap 3. Controleer de connectiviteit via de tunnel met de BGP externe router met het gebruik van ping en ping tcp om Layer 3-routing en Layer 4-connectiviteit voor BGP of de endpointresources te valideren als u statische routing gebruikt.

ciscoasa# ping 10.1.2.254

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.2.254, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 40/42/50 ms

ciscoasa# ping tcp 10.1.2.254 179

Type escape sequence to abort.

No source specified. Pinging from identity interface.

Sending 5 TCP SYN requests to 10.1.2.254 port 179

from 192.168.100.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 41/42/42 ms

ciscoasa#

Stap 4. Wanneer u BGP gebruikt, verifieert u welke BGP-connectiviteitsroutes naar Azure en de routeringstabel van de ASA zijn ontvangen en geadverteerd.

ciscoasa# show bgp summary

BGP router identifier 192.168.100.1, local AS number 65000

BGP table version is 6, main routing table version 6

4 network entries using 800 bytes of memory

5 path entries using 400 bytes of memory

2/2 BGP path/bestpath attribute entries using 416 bytes of memory

1 BGP AS-PATH entries using 24 bytes of memory

0 BGP route-map cache entries using 0 bytes of memory

0 BGP filter-list cache entries using 0 bytes of memory

BGP using 1640 total bytes of memory

BGP activity 14/10 prefixes, 17/12 paths, scan interval 60 secs

Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd

10.1.2.254 4 65515 73 60 6 0 0 01:02:26 3

ciscoasa# show bgp neighbors 10.1.2.254 routes

BGP table version is 6, local router ID is 192.168.100.1

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*> 10.1.0.0/16 10.1.2.254 0 65515 i <<< This is the virtual network defined in Azure

* 192.168.100.0/30 10.1.2.254 0 65515 i

r> 192.168.100.1/32 10.1.2.254 0 65515 i

Total number of prefixes 3

ciscoasa# show bgp neighbors 10.1.2.254 advertised-routes

BGP table version is 6, local router ID is 192.168.100.1

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*> 192.168.2.0 0.0.0.0 0 32768 i <<< These are the routes being advertised to Azure

*> 192.168.100.0/30 0.0.0.0 0 32768 i <<<

Total number of prefixes 2

ciscoasa#

ciscoasa# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is 10.1.251.33 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via B.B.B.C, outside

B 10.1.0.0 255.255.0.0 [20/0] via 10.1.1.254, 01:03:33

S 10.1.2.254 255.255.255.255 [1/0] via 192.168.100.2, AZURE

C B.B.B.A 255.255.255.224 is directly connected, outside

L B.B.B.B 255.255.255.255 is directly connected, outside

C 192.168.2.0 255.255.255.0 is directly connected, inside

L 192.168.2.2 255.255.255.255 is directly connected, inside

C 192.168.100.0 255.255.255.252 is directly connected, AZURE

L 192.168.100.1 255.255.255.255 is directly connected, AZURE

Stap 5. Ping een apparaat over de tunnel. In dit voorbeeld is het een Ubuntu VM die in Azure draait.

ciscoasa# ping 10.1.0.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.0.4, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 40/42/50 ms

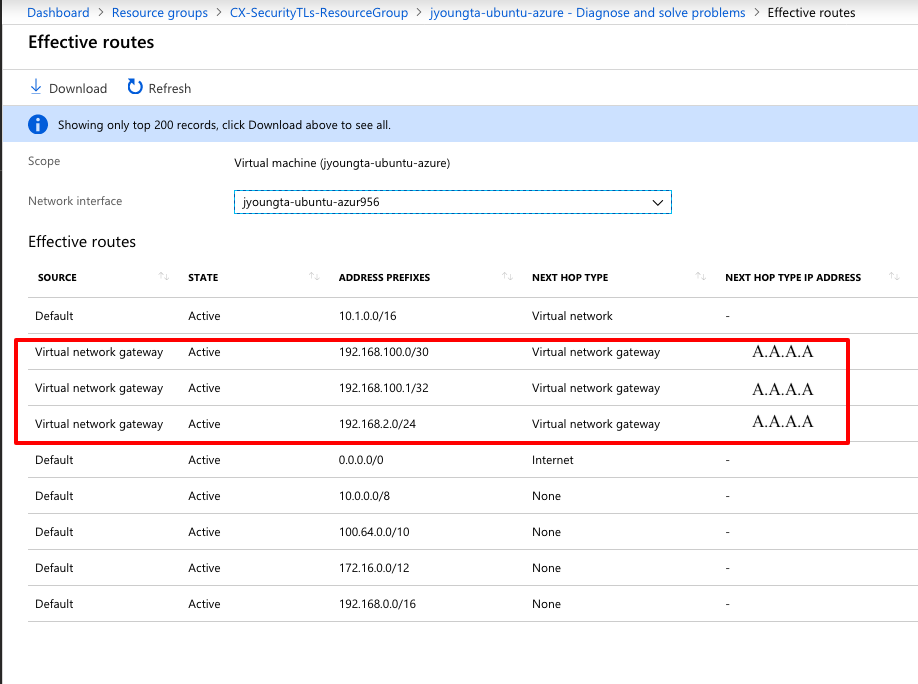

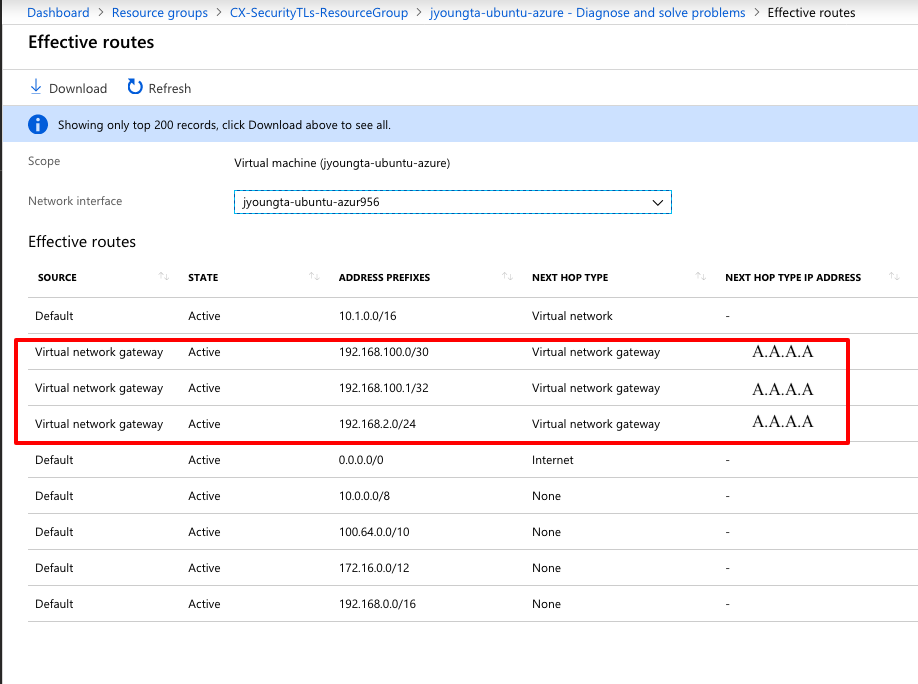

Bekijk nu de effectieve routes op de externe VM. Zij moeten de routes tonen die de ASA aan de wolk zoals getoond in het beeld adverteerde.

Problemen oplossen

Er is momenteel geen specifieke informatie beschikbaar om problemen met deze configuratie op te lossen.

Feedback

Feedback