Inleiding

Dit document beschrijft hoe u een statische routegebaseerde site-to-site VPN-tunnel kunt configureren op basis van een Firepower Threat Defence die wordt beheerd door een VCC.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basis begrip van hoe een VPN-tunnel werkt.

- Ga na hoe u door het Firepower Management Center (FMC) kunt navigeren.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Cisco Firepower Management Center versie 6.7.0

- Cisco Firepower Threat Defence (FTD) versie 6.7.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Op route gebaseerde VPN maakt het mogelijk om interessant verkeer te versleutelen of te verzenden via een VPN-tunnel en verkeer te routeren in plaats van beleid/toegangslijst zoals in op beleid gebaseerde of op Crypto-kaart gebaseerde VPN. Het coderingsdomein is ingesteld om verkeer toe te staan dat de IPsec-tunnel binnenkomt. IPsec Local en Remote Traffic Selectors zijn ingesteld op 0.0.0.0/0.0.0..0. Dit betekent dat om het even welk verkeer dat in de IPsec-tunnel wordt gerouteerd wordt versleuteld ongeacht de bron/doelsubnetverbinding.

Dit document concentreert zich op Statische Virtual Tunnel Interface (SVTI) configuratie. Raadpleeg voor Dynamic Virtual Tunnel Interface (DVTI)-configuratie op Secure Firewall deze optie DVTI configureren met Multi-SA op Secure Firewall.

Beperkingen en beperkingen

Dit zijn bekende beperkingen en beperkingen voor routegebaseerde tunnels op FTD:

Deze algoritmen worden niet langer ondersteund door FMC/FTD versie 6.7.0 voor nieuwe VPN-tunnels (FMC ondersteunt alle verwijderde algoritmen voor het beheer van FTD < 6.7):

- 3DES, DES en NULL-encryptie worden niet ondersteund in IKE-beleid.

- DH-groepen 1, 2 en 24 worden niet ondersteund in IKE-beleid en IPsec-voorstel.

- MD5-integriteit wordt niet ondersteund in IKE-beleid.

- PRF MD5 wordt niet ondersteund in IKE-beleid.

- DES, 3DES, AES-GMAC, AES-GMAC-192 en AES-GMAC-256 versleutelingsalgoritmen worden niet ondersteund in IPsec-voorstel.

Opmerking: dit geldt voor zowel de site-to-site route als voor op beleid gebaseerde VPN-tunnels. Om een oudere FTD van het FMC te upgraden naar 6.7, wordt een pre-validatiecontrole gestart waarin de gebruiker wordt gewaarschuwd voor veranderingen die betrekking hebben op de verwijderde algoritmen die de upgrade blokkeren.

| FTD 6.7 beheerd via FMC 6.7 |

Beschikbare configuratie |

Site-to-site VPN-tunnel |

| Fresh Install |

Er zijn zwakke algoritmen beschikbaar, maar deze kunnen niet worden gebruikt om het FTD 6.7-apparaat te configureren.

|

Er zijn zwakke algoritmen beschikbaar, maar deze kunnen niet worden gebruikt om het FTD 6.7-apparaat te configureren. |

|

Upgrade: FTD alleen geconfigureerd met zwakke algoritmen.

|

Upgrade van FMC 6.7 UI, een pre-validatiecontrole toont een fout. De upgrade wordt geblokkeerd tot de aanpassing.

|

Na FTD-upgrade, en veronderstel dat de peer zijn instellingen niet heeft gewijzigd, dan wordt de tunnel beëindigd.

|

|

Upgrade: FTD alleen geconfigureerd met enkele zwakke algoritmen en enkele sterke algoritmen.

|

Upgrade van FMC 6.7 UI, een pre-validatiecontrole toont een fout. De upgrade wordt geblokkeerd tot de aanpassing.

|

Na FTD-upgrade, en veronderstel dat de peer sterke algoritmen heeft, dan wordt de tunnel opnieuw ingesteld.

|

|

Upgrade: Klasse C land (heeft geen sterke crypto licentie.)

|

DES is toegestaan. |

DES is toegestaan. |

.

Opmerking: er is geen extra licentie nodig, routegebaseerde VPN kan worden geconfigureerd in zowel gelicentieerde als evaluatiemodi. Zonder crypto compliance (Export Controlled Properties Enabled) kan alleen DES gebruikt worden als een encryptie algoritme.

Configuratiestappen op FMC

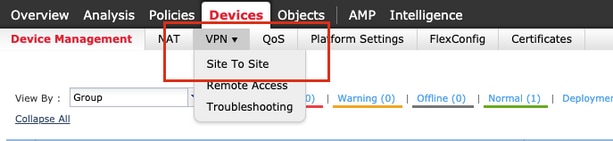

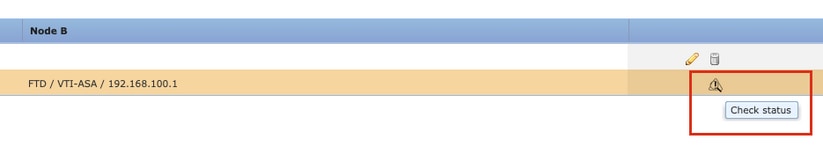

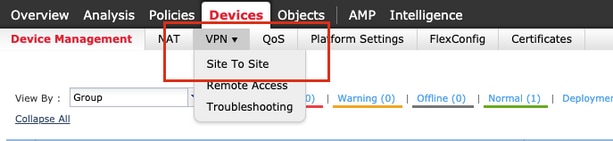

Stap 1. Ga naar Apparaten >VPN >Site to Site.

Stap 2. Klik op VPN toevoegen en kies Firepower Threat Defence Device, zoals in de afbeelding.

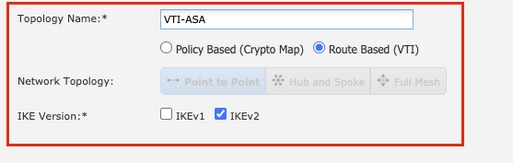

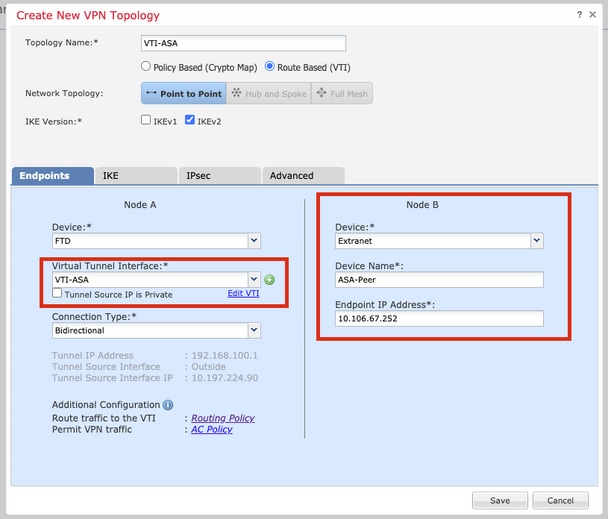

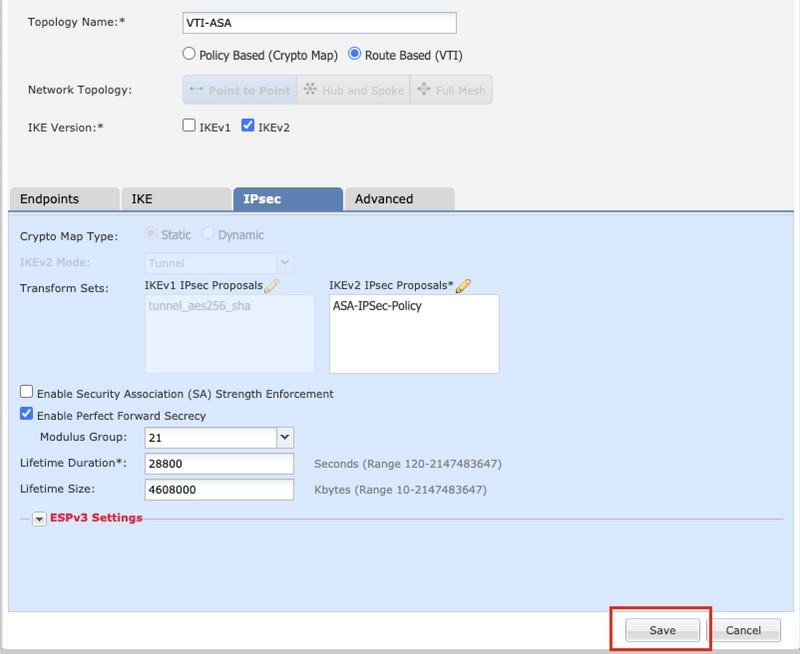

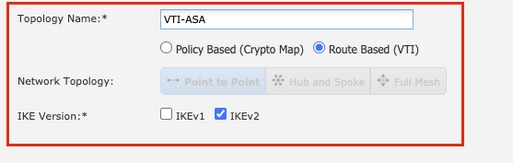

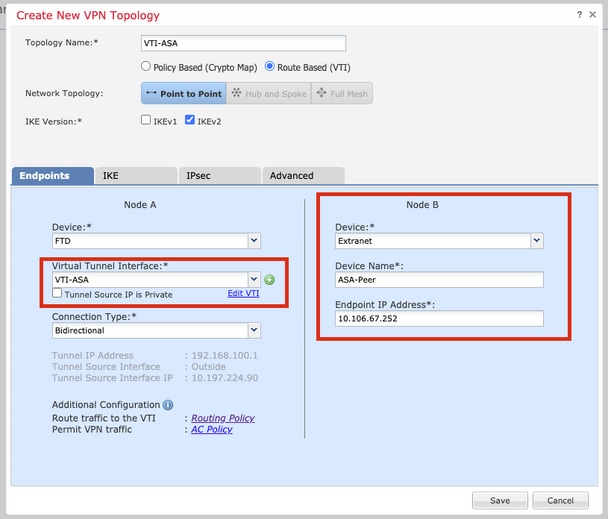

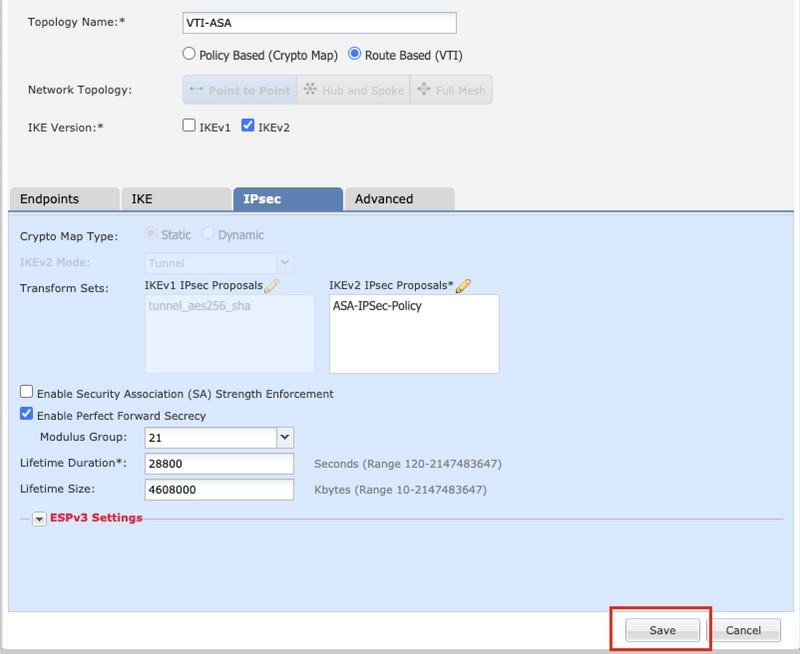

Stap 3. Verstrek een Naam van de Topologie en selecteer het Type van VPN als Gebaseerde Route (VTI). Kies de IKE-versie.

Voor deze demonstratie:

Naam topologie: VTI-ASA

IKE versie: IKEv2

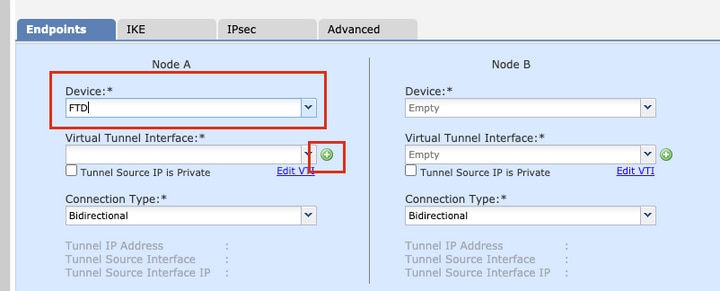

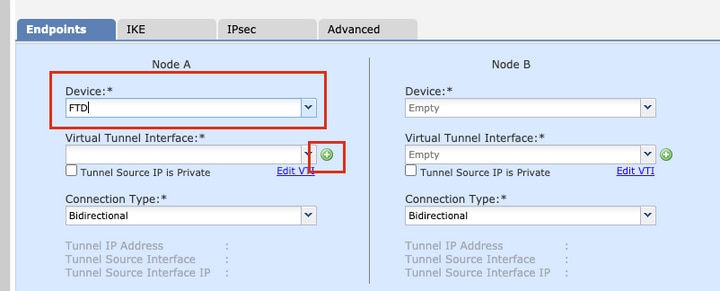

Stap 4. Kies het apparaat waarop de tunnel moet worden geconfigureerd, U kunt kiezen om een nieuwe virtuele tunnelinterface toe te voegen (klik op het + pictogram), of selecteer een van de lijst die bestaat.

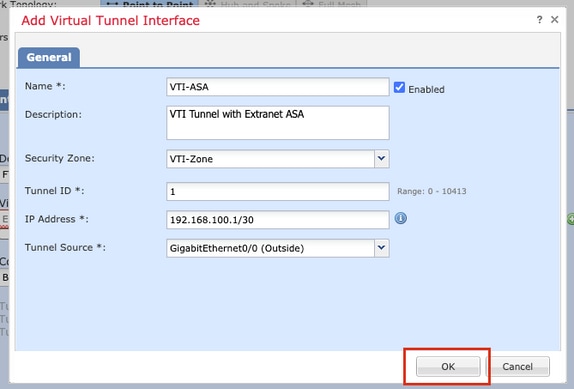

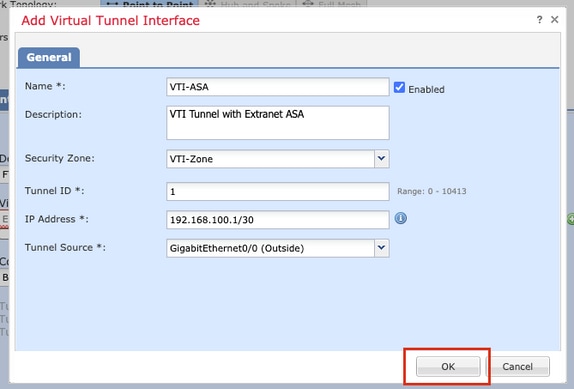

Stap 5. Definieer de parameters van de Nieuwe Virtuele Tunnel Interface. Klik op OK.

Voor deze demonstratie:

Naam: VTI-ASA

Beschrijving (optioneel): VTI Tunnel met Extranet ASA

Security Zone: VTI-Zone

Tunnel-id: 1

IP-adres: 192.168.100.1/30

Tunnelbron: Gigabit Ethernet0/0 (buiten)

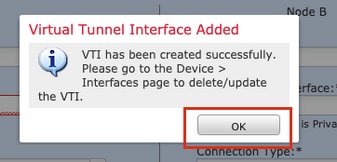

Stap 6. Klik op OK in het popupvenster met de vermelding dat het nieuwe VTI is gemaakt.

Stap 7. Kies het nieuwe VTI of een VTI die onder de Virtuele interface van de Tunnel bestaat. Verstrek de informatie voor Knooppunt B (dat het peer apparaat is).

Voor deze demonstratie:

Apparaat: Extranet

Apparaatnaam: ASA-peer

IP-adres voor endpoints: 10.106.67.252

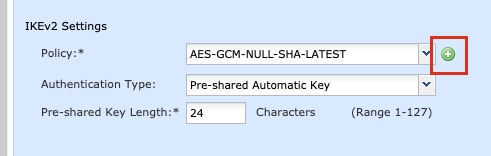

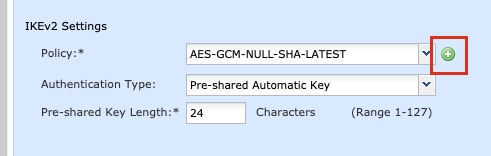

Stap 8. Navigeer naar het tabblad IKE. U kunt ervoor kiezen een vooraf gedefinieerd beleid te gebruiken of op de +-knop naast het tabblad Beleid te klikken en een nieuw tabblad te maken.

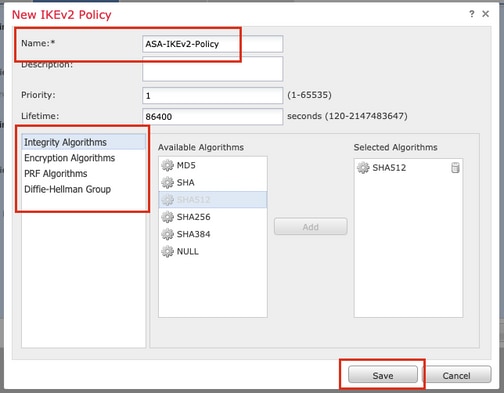

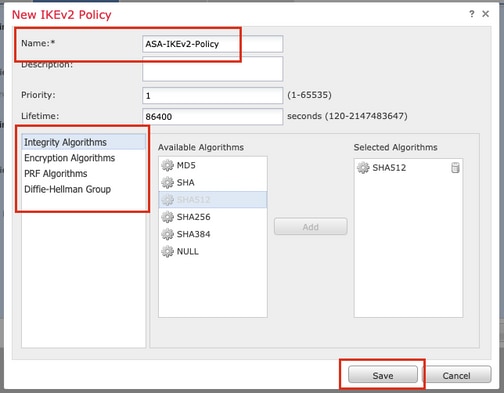

Stap 9. (Optioneel, als u een nieuw IKEv2-beleid maakt.) Geef een naam voor het beleid en selecteer de algoritmen die in het beleid moeten worden gebruikt. Klik op Save (Opslaan).

Voor deze demonstratie:

Naam: ASA-IKEv2-Policy

Integriteitsalgoritmen: SHA-512

Encryptiealgoritmen: AES-256

PRF-algoritmen: SHA-512

Diffie-Hellman groep: 21

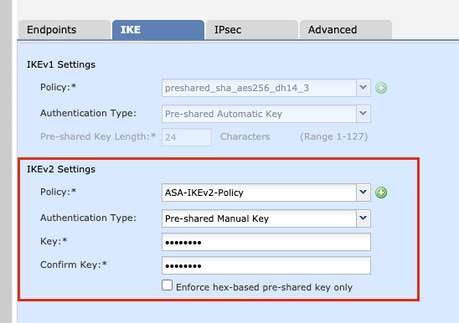

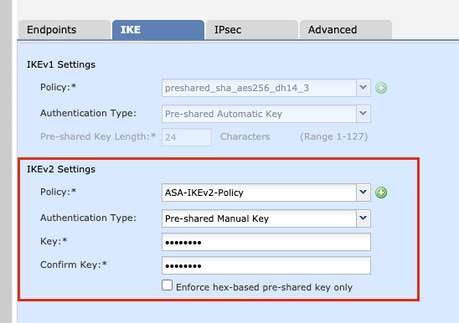

Stap 10. Kies het nieuwe gemaakt of het beleid dat bestaat. Selecteer het verificatietype. Als een Vooraf gedeelde Handmatige Sleutel wordt gebruikt, verstrek de sleutel in de Sleutel en bevestig Sleutelvakjes.

Voor deze demonstratie:

Beleid: ASA-IKEv2-Policy

Verificatietype: Vooraf gedeelde handmatige sleutel

Sleutel: cisco123

Bevestig sleutel: cisco123

Opmerking: als beide eindpunten op hetzelfde VCC zijn geregistreerd, kan ook de optie van Pre-Shared Automatic Key (Vooraf gedeelde automatische sleutel) worden gebruikt.

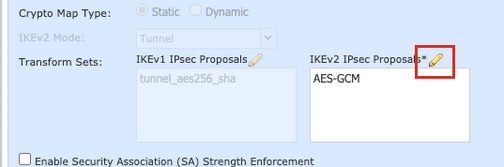

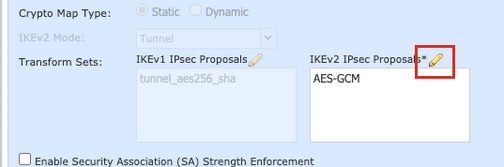

Stap 11. Navigeer naar het tabblad IPsec. U kunt ervoor kiezen om een vooraf gedefinieerd IKEv2 IPsec-voorstel te gebruiken of een nieuw voorstel te maken. Klik op de knop Bewerken naast het tabblad Voorstel voor IKEv2 IPsec.

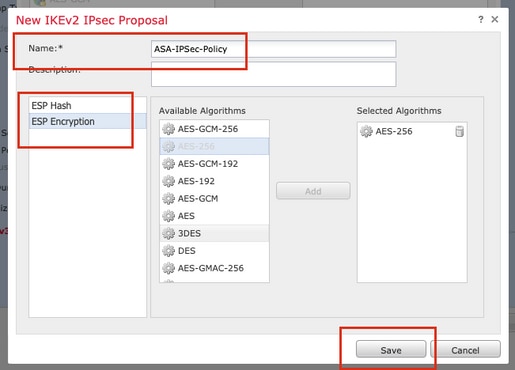

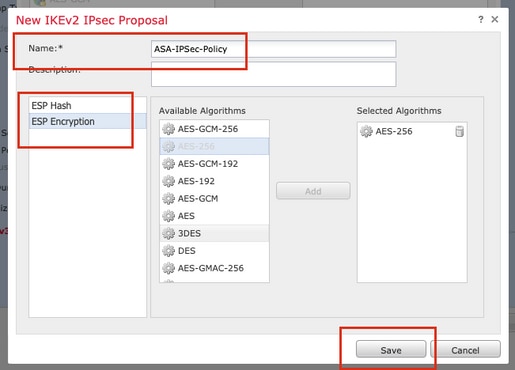

Stap 12. (Optioneel, als u een nieuw IKEv2 IPsec-voorstel maakt.) Geef een naam voor het voorstel en selecteer de algoritmen die in het voorstel moeten worden gebruikt. Klik op Save (Opslaan).

Voor deze demonstratie:

Naam: ASA-IPSec-Policy

ESP-hash: SHA-512

ESP-encryptie: AES-256

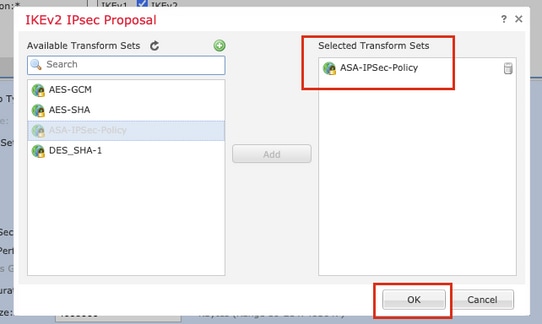

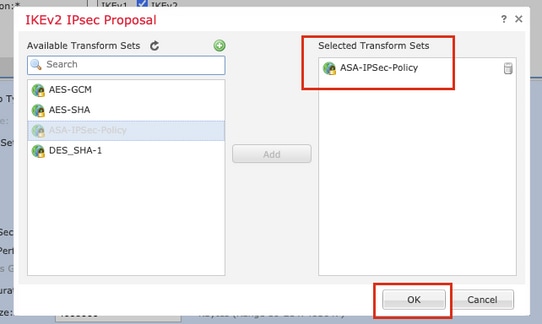

Stap 13. Kies het nieuwe voorstel of voorstel dat bestaat uit de lijst met voorstellen die beschikbaar zijn. Klik op OK.

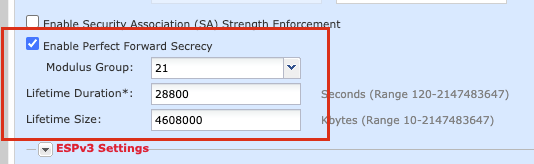

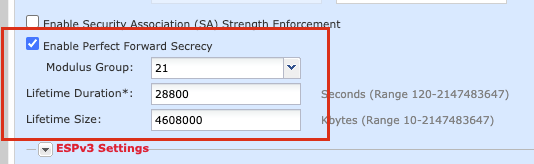

Stap 14. (Optioneel) Kies de perfecte voorwaartse instellingen voor geheimhouding. Configureer de duur en de grootte van de levensduur van IPsec.

Voor deze demonstratie:

Perfect Forward Secrecy: Modulus Groep 21

Levensduur: 28800 (standaard)

Levensduur Grootte: 4608000 (standaard)

Stap 15. Controleer de ingestelde instellingen. Klik op Opslaan, zoals in deze afbeelding.

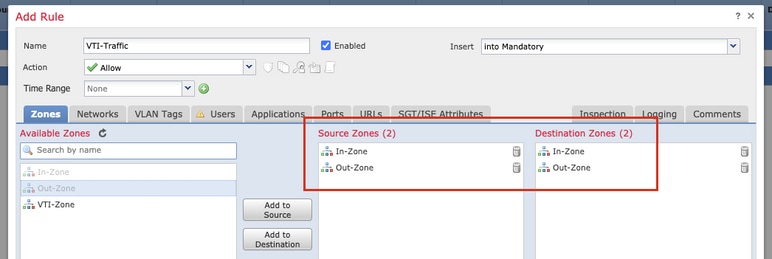

Stap 16. Configureer het toegangscontrolebeleid. Ga naar Beleid > Toegangsbeheer > Toegangsbeheer. Bewerk het beleid dat op het FTD wordt toegepast.

Opmerking: sysopt connection license-vpn werkt niet met routegebaseerde VPN-tunnels. De toegangscontroleregels moeten worden geconfigureerd voor zowel IN > OUT-zones als OUT > IN-zones.

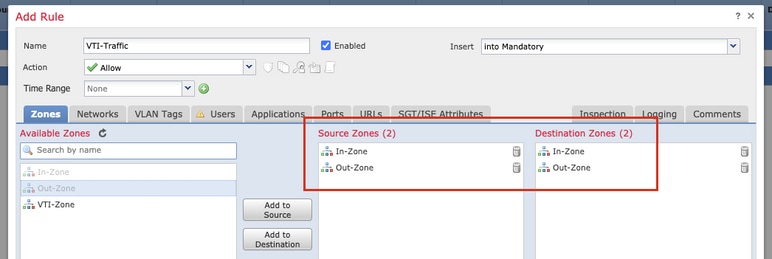

Geef de bronzones en de doelzones op in het tabblad Zones.

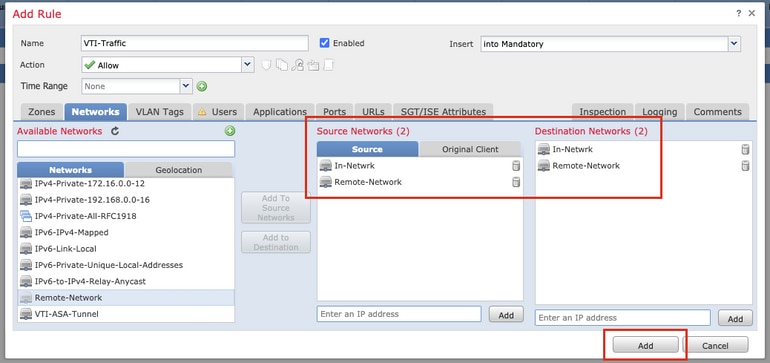

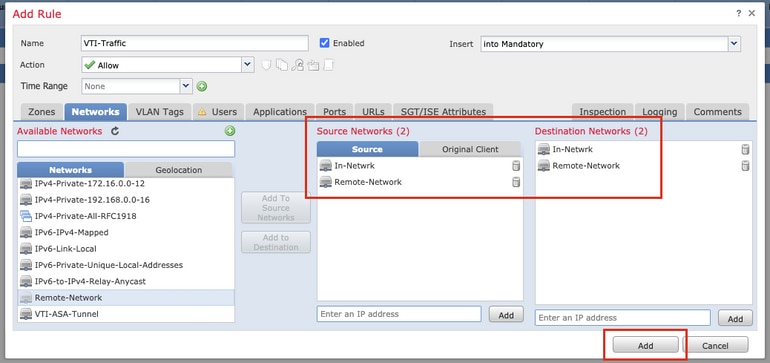

Verstrek de Bronnetwerken, Bestemmingsnetwerken in het tabblad Netwerken. Klik op Add (Toevoegen).

Voor deze demonstratie:

Bronzones: In-Zone en Out-Zone

Doelzones: out-zone en in-zone

Bronnetwerken: In-Network en Remote-Network

Bestemmingsnetwerken: Remote-Network en In-Network

Stap 17. Voeg de routing toe via de VTI-tunnel. Navigeer naar Apparaten > Apparaatbeheer. Bewerk het apparaat waarop de VTI-tunnel is ingesteld.

Navigeer naar statische route onder het tabblad Routing. Klik op Route toevoegen.

Verstrek de interface, kies het Netwerk, verstrek de Gateway. Klik op OK.

Voor deze demonstratie:

Interface: VTI-ASA

Netwerk: Remote-Network

Gateway: VTI-ASA-Tunnel

Stap 18. Blader naar Implementatie > Implementatie. Kies de FTD waarop de configuratie moet worden geïmplementeerd en klik op Implementeren.

Configuratie naar de FTD CLI geduwd na succesvolle implementatie:

crypto ikev2 policy 1

encryption aes-256

integrity sha512

group 21

prf sha512

lifetime seconds 86400

crypto ikev2 enable Outside

crypto ipsec ikev2 ipsec-proposal CSM_IP_1

protocol esp encryption aes-256

protocol esp integrity sha-512

crypto ipsec profile FMC_IPSEC_PROFILE_1

set ikev2 ipsec-proposal CSM_IP_1

set pfs group21

group-policy .DefaultS2SGroupPolicy internal

group-policy .DefaultS2SGroupPolicy attributes

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

vpn-tunnel-protocol ikev1 ikev2

tunnel-group 10.106.67.252 type ipsec-l2l

tunnel-group 10.106.67.252 general-attributes

default-group-policy .DefaultS2SGroupPolicy

tunnel-group 10.106.67.252 ipsec-attributes

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

interface Tunnel1

description VTI Tunnel with Extranet ASA

nameif VTI-ASA

ip address 192.168.100.1 255.255.255.252

tunnel source interface Outside

tunnel destination 10.106.67.252

tunnel mode ipsec ipv4

tunnel protection ipsec profile FMC_IPSEC_PROFILE_1

Verifiëren

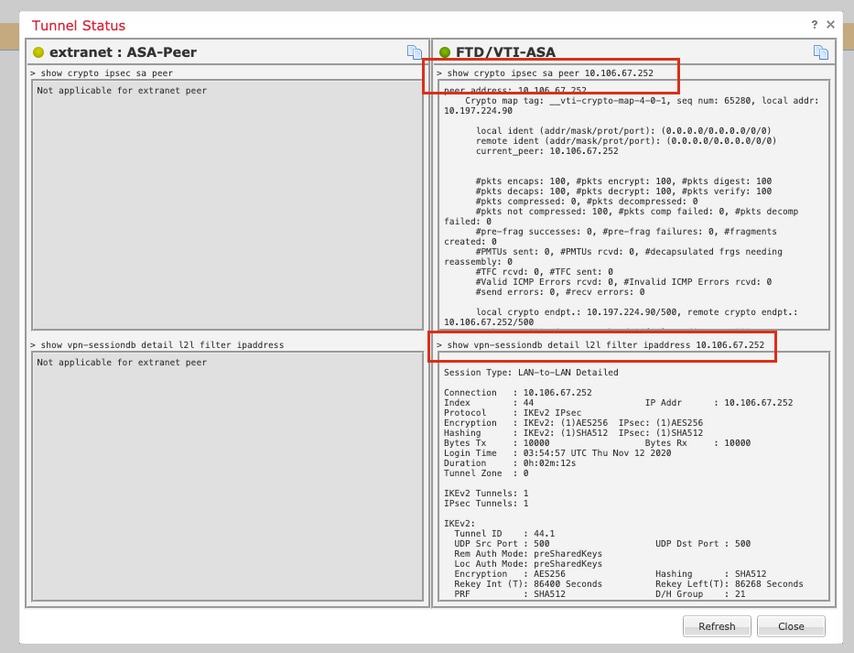

Van FMC GUI

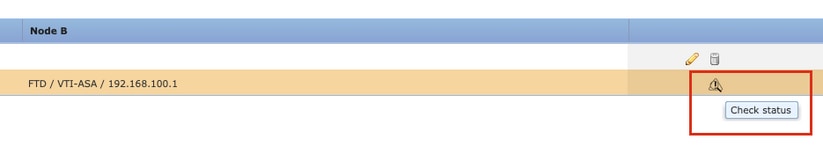

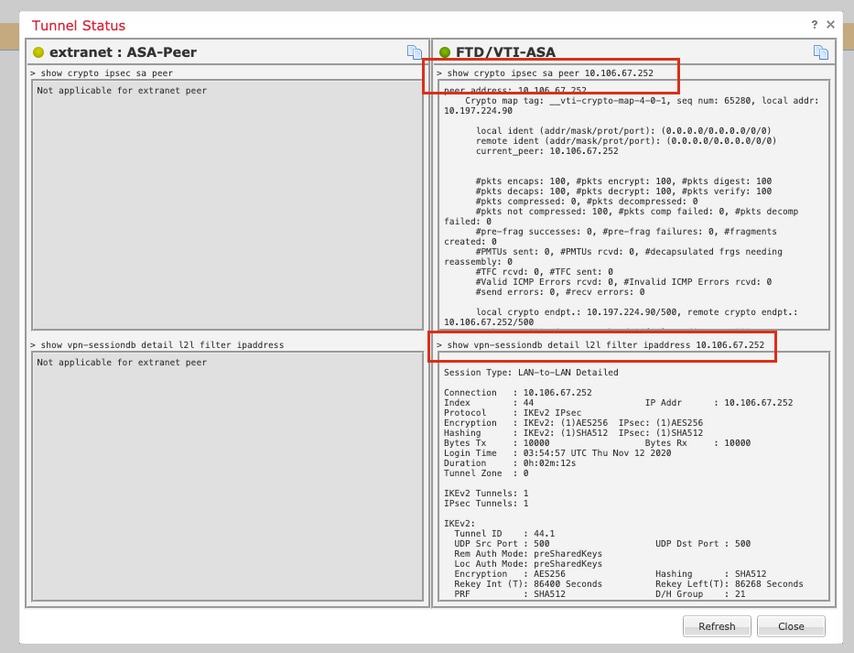

Klik op de optie Status controleren om de live status van de VPN-tunnel vanuit de GUI zelf te bewaken

Dit omvat de volgende opdrachten die zijn overgenomen van de FTD CLI:

- crypto ipsec tonen als peer <peer IP-adres>

- toon vpn-sessiondb detail l2l filter ipaddress <Peer IP Address>

Van FTD CLI

Deze opdrachten kunnen vanuit de FTD CLI worden gebruikt om de configuratie en de status van de VPN-tunnels te bekijken.

show running-config crypto

show running-config nat

show running-config route

show crypto ikev1 sa detailed

show crypto ikev2 sa detailed

show crypto ipsec sa detailed

show vpn-sessiondb detail l2l

Feedback

Feedback