Omleiding van verkeer naar SIG configureren met gegevensbeleid: terugvallen naar routering

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u een gegevensbeleid configureert zodat verkeer kan terugvallen op routering wanneer SIG-tunnels uitvallen.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van Cisco Software Defined Wide Area Network (SDWAN)-oplossing.

Voordat u een gegevensbeleid toepast voor het omleiden van toepassingsverkeer naar een SIG, moet u SIG-tunnels configureren.

Gebruikte componenten

Het beleid in dit artikel is getest op softwareversie 20.9.1 en Cisco IOS-XE 17.9.1.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrond

Met deze functie kunt u internetgebonden verkeer configureren om door de Cisco SD-WAN-overlay te worden geleid, als een terugvalmechanisme, wanneer alle SIG-tunnels zijn uitgeschakeld.

Deze functie is geïntroduceerd in Cisco IOS XE Release 17.8.1a en Cisco vManage Release 20.8.1

probleemdefinitie

Voorafgaand aan versie 20.8 is de SIG-actie in het gegevensbeleid standaard strikt. Als de SIG-tunnels stilliggen, wordt het verkeer stilgelegd.

Softwarearchitectuur

U kunt een extra optie hebben om ervoor te kiezen niet streng te zijn en terug te vallen op routering om verkeer over de overlay te verzenden.

Routering kan leiden tot de overlapping of andere doorstuurpaden zoals NAT-DIA.

Samengevat kan het verwachte gedrag als volgt zijn:

- U hebt de optie om SIG-actie te kiezen als standaard strikte of terugvalroutering.

- Standaardgedrag is streng. Als de SIG-tunnels stilliggen, wordt het verkeer stilgelegd.

- Als terugvalroutering is ingeschakeld,

- Als de SIG-tunnels omhoog zijn, wordt het verkeer over SIG gestuurd.

- Als de SIG-tunnels DOWN zijn, wordt het verkeer NIET afgevoerd. Het verkeer ondergaat een normale route.

Opmerking: Routering kan ook via NAT DIA worden uitgevoerd, als de gebruiker zowel SIG-route (via configuratie of via beleidsactie) als NAT DIA heeft geconfigureerd (ip nat-route vrf 1 0.0.0.0.0.0.0 global) en als de tunnel uitvalt, zou de routering naar NAT DIA wijzen. Als u zich zorgen maakt over de beveiliging (d.w.z. al het verkeer kan via overlay of via SIG maar niet via DIA), moet NAT DIA niet worden geconfigureerd.

- Als de SIG-tunnel UP wordt, worden alleen nieuwe stromen over SIG gestuurd. Eventuele huidige stromen zouden de SIG-actie niet ondergaan.

- Als de SIG-tunnel DOWN wordt, verloopt al het verkeer via routing, zowel de huidige als de nieuwe stromen.

Opmerking: Huidige stromen gaan op SIG-tunnel voor en overgeschakeld naar routing kan einde-tot-eind sessie breken. Nieuwe stromen ondergaan routering

Configuratie

vSmart-beleid

gegevensbeleid

vSmart-1# show running-config policy policy data-policy _VPN10_sig-default-fallback-to-routing vpn-list VPN10 sequence 1 match source-data-prefix-list Default ! action accept count Count_26488854sigsig-action fallback-to-routing! ! default-action drop ! ! lists vpn-list VPN10 vpn 10 ! data-prefix-list Default ip-prefix 0.0.0.0/0 ! site-list Site300 site-id 300 ! ! !

Beleid toepassen

vSmart-1# show running-config apply-policy

apply-policy

site-list Site300

data-policy _VPN10_sig-default-fallback-to-routing all

!

!

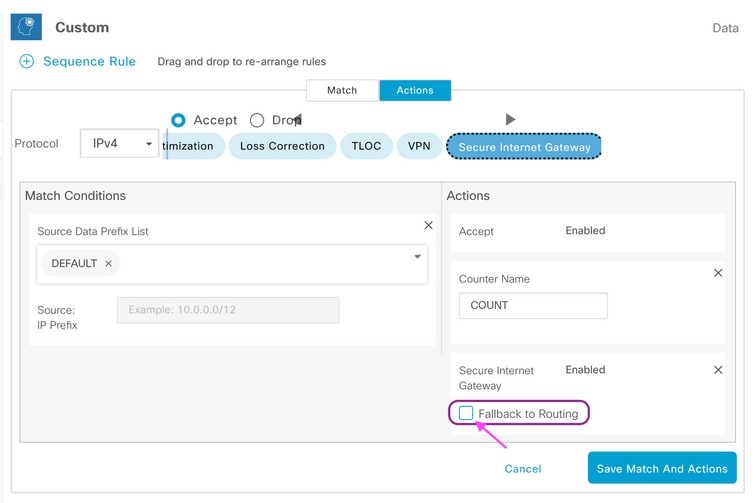

Wanneer de Policy Builder voor het vSmart-beleid wordt gebruikt, vinkt u het selectievakje Terugvallen naar routering aan om internetverkeer door de Cisco SD-WAN-overlay te leiden wanneer alle SIG-tunnels zijn uitgeschakeld.

Wanneer Fallback to Routing actie is geselecteerd op UI, fallback-to-routing en sig-actie worden toegevoegd aan de configuratie onder actie accepteren.

Verifiëren op McEdge

Beleid

Site300-cE1#show sdwan policy from-vsmart

from-vsmart data-policy _VPN10_sig-default-fallback-to-routing

direction all

vpn-list VPN10

sequence 1

match

source-data-prefix-list Default

action accept

count Count_26488854

sig

sig-action fallback-to-routing

default-action drop

from-vsmart lists vpn-list VPN10

vpn 10

from-vsmart lists data-prefix-list Default

ip-prefix 0.0.0.0/0bevestigen

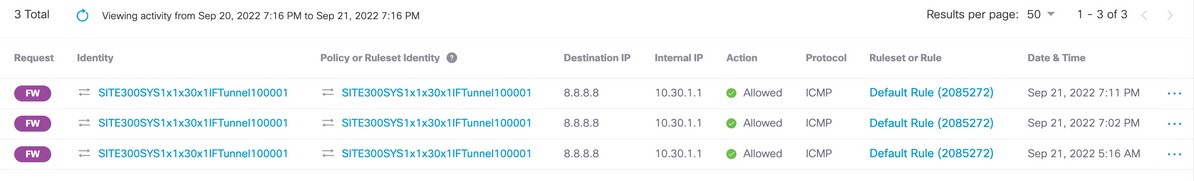

Bevestig dat het verkeer wordt gerouteerd met behulp van ping.

Site300-cE1# ping vrf 10 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/6/9 ms

Site300-cE1#U kunt het pad controleren dat het verkeer naar verwachting zal volgen met de opdracht servicepad voor het weergeven van het sdwan-beleid.

Site300-cE1# show sdwan policy service-path vpn 10 interface GigabitEthernet 3 source-ip 10.30.1.1 dest-ip 8.8.8.8 protocol 6 all

Number of possible next hops: 1

Next Hop: Remote

Remote IP: 0.0.0.0, Interface Index: 29

Site300-cE1# show sdwan policy service-path vpn 10 interface GigabitEthernet 3 source-ip 10.30.1.1 dest-ip 8.8.8.8 protocol 17 all

Number of possible next hops: 1

Next Hop: Remote

Remote IP: 0.0.0.0, Interface Index: 29

Tellers voor gegevensbeleid controleren

Wis eerst de tellers met de opdracht Wis het gegevensbeleid van het sdwan-beleid om te beginnen bij 0. U kunt controleren of de teller was met de opdracht gegevensbeleid-filter tonen.

Site300-cE1#clear sdwan policy data-policy

Site300-cE1#show sdwan policy data-policy-filter _VPN10_sig-default-fallback-to-routing

data-policy-filter _VPN10_sig-default-fallback-to-routing

data-policy-vpnlist VPN10

data-policy-counter Count_26488854

packets 0

bytes 0

data-policy-counter default_action_count

packets 0

bytes 0

Gebruik ping om een paar pakketten te verzenden die u via de SIG-tunnel verwacht te routeren.

Site300-cE1# ping vrf 10 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/7/11 ms

Site300-cE1#Controleer of de ICMP-pakketten uw gegevensbeleidsreeks raken met de opdracht gegevensbeleidsfilter weergeven.

Site300-cE1#show sdwan policy data-policy-filter _VPN10_sig-default-fallback-to-routing

data-policy-filter _VPN10_sig-default-fallback-to-routing

data-policy-vpnlist VPN10

data-policy-counter Count_26488854

packets 5

bytes 500

data-policy-counter default_action_count

packets 0

bytes 0

Packet Trace

Stel een pakkettracering in om te begrijpen wat er gebeurt met de pakketten met de router.

Site300-cE1#show platform packet-trace summary

Pkt Input Output State Reason

12 INJ.2 Gi1 FWD

13 Tu100001 internal0/0/rp:0 PUNT 11 (For-us data)

14 INJ.2 Gi1 FWD

15 Tu100001 internal0/0/rp:0 PUNT 11 (For-us data)

16 INJ.2 Gi1 FWD

17 Tu100001 internal0/0/rp:0 PUNT 11 (For-us data)

18 INJ.2 Gi1 FWD

19 Tu100001 internal0/0/rp:0 PUNT 11 (For-us data)

20 INJ.2 Gi1 FWD

21 Tu100001 internal0/0/rp:0 PUNT 11 (For-us data)

Pakket 12

Een fragment uit pakket 12 toont de traffic hit sequentie 1 in het databeleid en wordt doorgestuurd naar SIG.

Feature: SDWAN Data Policy IN

VPN ID : 10

VRF : 1

Policy Name : sig-default-fallback-VPN10 (CG:1)

Seq : 1

DNS Flags : (0x0) NONE

Policy Flags : 0x10110000

Nat Map ID : 0

SNG ID : 0

Action : REDIRECT_SIG Success 0x3

Action : SECONDARY_LOOKUP Success

Het opzoeken van de invoer voor de uitvoerinterface toont de tunnelinterface (logisch).

Feature: IPV4_INPUT_LOOKUP_PROCESS_EXT

Entry : Input - 0x81418130

Input : internal0/0/rp:0

Output : Tunnel100001

Lapsed time : 446 ns

Na de IPSec-codering wordt de invoerinterface ingevuld.

Feature: IPSec

Result : IPSEC_RESULT_SA

Action : ENCRYPT

SA Handle : 42

Peer Addr : 8.8.8.8

Local Addr: 10.30.1.1

Feature: IPV4_OUTPUT_IPSEC_CLASSIFY

Entry : Output - 0x81417b48

Input : GigabitEthernet1

Output : Tunnel100001

Lapsed time : 4419 ns

De router neemt een aantal andere acties en verzendt het pakket vervolgens naar de GigabitEthernet1-interface.

Feature: MARMOT_SPA_D_TRANSMIT_PKT

Entry : Output - 0x8142f02c

Input : GigabitEthernet1

Output : GigabitEthernet1

Lapsed time : 2223 ns

Pakket 13

De router ontvangt het antwoord van Remote IP (8.8.8.8), maar weet niet zeker wie het moet verzenden zoals aangegeven door Uitvoer: <onbekend> in de uitvoer.

Feature: IPV4(Input)

Input : Tunnel100001

Output : <unknown>

Source : 8.8.8.8

Destination : 10.30.1.1

Protocol : 1 (ICMP)

Feature: DEBUG_COND_INPUT_PKT

Entry : Input - 0x813eb360

Input : Tunnel100001

Output : <unknown>

Lapsed time : 109 ns

Omdat het pakket intern wordt gegenereerd, wordt het door de router verbruikt en wordt de uitvoer weergegeven als <internal0/0/rp:0>.

Feature: INTERNAL_TRANSMIT_PKT_EXT

Entry : Output - 0x813ebe6c

Input : Tunnel100001

Output : internal0/0/rp:0

Lapsed time : 5785 ns

Hierna wordt het pakket gepunteerd op het Cisco IOSd-proces, dat de acties op het pakket registreert. Het IP-adres van de lokale interface in VRF 10 is 10.30.1.1.

IOSd Path Flow: Packet: 13 CBUG ID: 79

Feature: INFRA

Pkt Direction: IN

Packet Rcvd From DATAPLANE

Feature: IP

Pkt Direction: IN

Packet Enqueued in IP layer

Source : 8.8.8.8

Destination : 10.30.1.1

Interface : Tunnel100001

Feature: IP

Pkt Direction: IN

FORWARDED To transport layer

Source : 8.8.8.8

Destination : 10.30.1.1

Interface : Tunnel100001

Feature: IP

Pkt Direction: IN

CONSUMED Echo reply

Source : 8.8.8.8

Destination : 10.30.1.1

Interface : Tunnel100001

Fallback-naar-routering controleren

U kunt de failover simuleren met een administratieve uitschakeling op de Transport Interface (TLOC) (GigabitEthernet1), die Biz-Internet is. Het heeft een internetverbinding.

Gigabit Ethernet2 - MPLS TLOC is UP/UP, maar heeft geen internetverbinding. De controlestatus is te zien in de weergave van de uitvoer van de zwanenbesturingselementen local-properties wan-interface-list.

Site300-cE1#show sdwancontrollocal-properties wan-interface-list

PUBLIC PUBLIC PRIVATE PRIVATE PRIVATE MAX RESTRICT/ LAST SPI TIME NAT VM

INTERFACE IPv4 PORT IPv4 IPv6 PORT VS/VM COLOR STATE CNTRL CONTROL/ LR/LB CONNECTION REMAINING TYPE CON REG

STUN PRF ID

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

GigabitEthernet1 10.2.6.2 12346 10.2.6.2 :: 12346 0/0 biz-internet down 2 yes/yes/no No/No 0:19:51:05 0:10:31:41 N 5 Default

GigabitEthernet2 10.1.6.2 12346 10.1.6.2 :: 12346 2/1 mpls up 2 yes/yes/no No/No 0:23:41:33 0:06:04:21 E 5 Default

Vanuit de korte uitvoer van de IP-interface wordt de Gigabit Ethernet1-interface weergegeven.

Site300-cE1#show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet1 10.2.6.2 YES other administratively down down

GigabitEthernet2 10.1.6.2 YES other up upTunnel 100001 bevindt zich in een UP/DOWN-toestand.

Tunnel100001 10.2.6.2 YES TFTP up downEr is nu geen internetverbinding, dus de bereikbaarheid naar 8.8.8.8 mislukt vanaf VRF 10.

Site300-cE1# ping vrf 10 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

U.U.U

Success rate is 0 percent (0/5)De opdracht Show Sewan Policy Service-Path geeft aan dat de standaard OMP-route (fallback-to-routing) om naar het DC (datacenter) te gaan naar verwachting zal worden genomen.

Het IP-adres van de lokale router MPLS TLOC is 10.1.6.2.

Site300-cE1#show sdwan policy service-path vpn 10 interface GigabitEthernet 3 source-ip 10.30.1.1 dest-ip 8.8.8.8 protocol 6 all

Number of possible next hops: 1

Next Hop: IPsec

Source: 10.1.6.2 12346 Destination: 10.1.2.2 12366 Local Color: mpls Remote Color: mpls Remote System IP: 10.1.10.1

Site300-cE1#show sdwan policy service-path vpn 10 interface GigabitEthernet 3 source-ip 10.30.1.1 dest-ip 8.8.8.8 protocol 17 all

Number of possible next hops: 1

Next Hop: IPsec

Source: 10.1.6.2 12346 Destination: 10.1.2.2 12366 Local Color: mpls Remote Color: mpls Remote System IP: 10.1.10.1

Op het parapluportaal

Voorbeeld Productiegegevensbeleid

Een typisch voorbeeld van een productiegegevensbeleid.

data-policy _VPN10_SIG_Fall_Back

vpn-list VPN10

sequence 1

match

app-list Google_Apps

source-ip 0.0.0.0/0

!

action accept

sig

sig-action fallback-to-routing

!

!

default-action dropHet komt overeen met de Google Apps van elke bron en valt terug naar routering, als er een probleem is.

Gerelateerde informatie

Cisco IOS-XE SDWAN-beleidsdocumentatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

01-Nov-2022

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Shankar VemulapalliTechnisch leider op het gebied van Customer Delivery Engineering

- Geregisseerd door Kendra DodsonTechnisch leider op het gebied van Customer Delivery Engineering

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback