GETVPN configureren met COOP-sleutelservers en certificaatverificatie

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt beschreven hoe u Group Encrypted Transport VPN (GETVPN) configureert om digitale certificaten te gebruiken voor verificatie en COOP-sleutelservers.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Group Encrypted Transport VPN (GETVPN)

- Public Key Infrastructure (PKI)

- Certificaatautoriteit (CA)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- CSR1000V - Cisco IOS® XE, versie 16.12.03 - als Cisco IOS® XE Key Server, groepslid en CA Server.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In een GETVPN-implementatie is de Key Server de belangrijkste entiteit omdat de KS het controlevlak onderhoudt. Met één apparaat om een complete GETVPN-groep te beheren, creëert het een single point of failure.

Om dit scenario te verzachten, ondersteunt GETVPN meerdere Key Servers, coöperatieve (COOP) KS's genaamd, die redundantie en herstel bieden als een Key Server onbereikbaar wordt.

Configureren

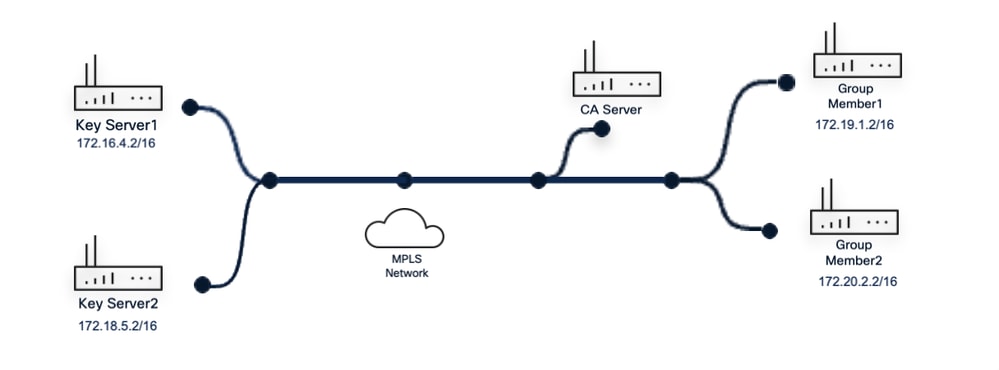

Netwerkdiagram

GETVPN-topologie

GETVPN-topologie

Configuraties

PKI voor authenticatie

PKI gebruikt zijn infrastructuur om de belangrijkste beheerproblemen bij het gebruik van PSK's te overwinnen. De PKI-infrastructuur fungeert als een certificeringsinstantie (CA) die identiteitscertificaten afgeeft (en vervolgens onderhoudt).

Elke router van een groepslid waarvan de certificaatinformatie overeenkomt met de ISAKMP-identiteit, is geautoriseerd en kan zich registreren bij de KS.

Opmerking: Certificaten kunnen door elke CA worden uitgegeven. Voor deze handleiding wordt een CSR1000V geconfigureerd als een CA om certificaten af te geven aan alle apparaten in de implementatie om hun identiteit te verifiëren.

CA# crypto pki-server weergeven

Crypto PKI Server CA-Server

databaseniveau volledig

database archief pkcs12 wachtwoord 7 1511021F07257A767B73

issuer-name CN=Root-CA.cisco.com OU=LAB

Toekenning Auto Hash SHA255

Levensduurcertificaat 5000

Levensduur CA-certificaat 7300

EKU Server-Auth Client-Auth

Database-URL NVRAM

1.- Bij PKI-gebaseerde implementaties moet het identiteitscertificaat van een certificeringsinstantie (CA) voor elk apparaat worden verkregen. Maak in de routers van de hoofdserver en het groepslid een RSA-sleutelpaar dat wordt gebruikt in hun trustpointconfiguratie.

Opmerking: voor de demonstratie van deze handleiding hebben alle belangrijke servers en routers van groepsleden in deze topologie dezelfde configuratie.

Sleutelserver

KS(config)# crypto key generate rsa modulus 2049 general-keys label pkikey

The name for the keys will be: pkikey

% The key modulus size is 2049 bits

% Generating 2049 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 0 seconds)

KS(config)# crypto pki trustpoint GETVPN

KS(config)# enrollment url http://10.191.61.120:80

KS(config)# subject-name OU=GETVPN_KS

KS(config)# revocation-check none

KS(config)# rsakeypair pkikey

KS(config)# auto-enroll 70

groepslid

GM(config)# crypto key generate rsa modulus 2049 general-keys label pkikey

The name for the keys will be: pkikey

% The key modulus size is 2049 bits

% Generating 2049 bit RSA keys, keys are non-exportable...

[OK] (elapsed time was 0 seconds)

GM(config)# crypto pki trustpoint GETVPN

GM(ca-trustpoint)# enrollment url http://10.191.61.120:80

GM(ca-trustpoint)# subject-name OU=GETVPN_GM

GM(ca-trustpoint)# revocation-check none

GM(ca-trustpoint)# rsakeypair pkikey

GM(ca-trustpoint)# auto-enroll 70

Opmerking: de RSA-sleutelnaam wordt op alle apparaten opnieuw gebruikt om consistentie te behouden en heeft geen invloed op andere instellingen, omdat elke RSA-sleutel uniek is in zijn computationele waarde.

2.- Het certificaat van de certificeringsinstantie moet eerst in het vertrouwenspunt worden geïnstalleerd. Dit kan worden gedaan door het trustpoint te authenticeren of rechtstreeks in te schrijven. Omdat er geen CA-certificaat is geïnstalleerd, wordt eerst de verificatieprocedure voor Trustpoint geactiveerd.

Sleutelserver

KS(config)# crypto pki enroll GETVPN

% You must authenticate the Certificate Authority before

you can enroll with it.

% Attempting authentication first.

Certificate has the following attributes:

Fingerprint MD5: CD60821B 034ACFCF D1FD66D3 EA27D688

Fingerprint SHA1: 3F0C3A05 9BC786B4 8828007A 78A3973D B507F9C4

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Start certificate enrollment ..

% Create a challenge password. You need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password is not saved in the configuration.

Please make a note of it.

Password:

Re-enter password:

% The subject name in the certificate includes: OU=GETVPN_KS

% The subject name in the certificate includes: get-KS

% Include the router serial number in the subject name? [yes/no]: no

% Include an IP address in the subject name? [no]: no

Request certificate from CA? [yes/no]: yes

% Certificate request sent to Certificate Authority

% The 'show crypto pki certificate verbose GETVPN' command will show the fingerprint.

groepslid

GM(config)# crypto pki enroll GETVPN

% You must authenticate the Certificate Authority before

you can enroll with it.

% Attempting authentication first.

Certificate has the following attributes:

Fingerprint MD5: E184D9EC 2D6499B3 D5D78E8A CD0B910C

Fingerprint SHA1: A31EE77D A4FFA2B7 90F39933 00337A6D 46CBE32E

% Do you accept this certificate? [yes/no]: y

% Trustpoint CA certificate accepted.

% Start certificate enrollment ..

% Create a challenge password. You need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password is not saved in the configuration.

Please make a note of it.

Password:

Re-enter password:

% The subject name in the certificate will include: OU=GETVPN

% The subject name in the certificate will include: get_GM

% Include the router serial number in the subject name? [yes/no]: n

% Include an IP address in the subject name? [no]: n Request certificate from CA? [yes/no]: y

% Certificate request sent to Certificate Authority

% The 'show crypto pki certificate verbose GETVPN' commandwill show the fingerprint.

3-Controleer op beide apparaten dat de nieuw uitgegeven certificaten worden geïmporteerd in hun respectieve geauthenticeerde trustpoints (het CA-certificaat moet ook worden geïmporteerd) met behulp van de opdracht 'crypto pki-certificaten tonen'.

Sleutelserver

KS# show crypto pki certificates verbose GETVPN

. Certificate

Status: Available

Version: 3

Certificate Serial Number (hex): 05

Certificate Usage: General Purpose

Issuer:

cn=Root-CA.cisco.com OU=LAB

Subject:

Name: get-KS

hostname=get-KS

ou=GETVPN_KS

Validity Date:

start date: 11:58:27 UTC Sep 9 2025

end date: 11:58:27 UTC May 19 2039

Subject Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (2049 bit)

Signature Algorithm: SHA256 with RSA Encryption

Fingerprint MD5: 51576B28 1203C5EC 06FF408E F90B0E47

Fingerprint SHA1: 9D5B10E5 E9418C00 895E6DC7 9BE86624 B273CF15

X509v3 extensions:

X509v3 Key Usage: A0000000

Digital Signature

Key Encipherment

X509v3 Subject Key ID: 3A1012CD 1FB41E07 5B64742B 778B1E24 E1F07A92

X509v3 Authority Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

Authority Info Access:

Extended Key Usage:

Client Auth

Server Auth

Cert install time: 11:58:28 UTC Sep 9 2025

Associated Trustpoints: GETVPN

Storage: nvram:Root-CAcisco#5.cer

Key Label: pkikey

Key storage device: private config

CA Certificate

Status: Available

Version: 3

Certificate Serial Number (hex): 01

Certificate Usage: Signature

Issuer:

cn=Root-CA.cisco.com OU=LAB

Subject:

cn=Root-CA.cisco.com OU=LAB

Validity Date:

start date: 11:28:11 UTC Sep 9 2025

end date: 11:28:11 UTC Sep 4 2045

Subject Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (1024 bit)

Signature Algorithm: SHA256 with RSA Encryption

Fingerprint MD5: E184D9EC 2D6499B3 D5D78E8A CD0B910C

Fingerprint SHA1: A31EE77D A4FFA2B7 90F39933 00337A6D 46CBE32E

X509v3 extensions:

X509v3 Key Usage: 86000000

Digital Signature

Key Cert Sign

CRL Signature

X509v3 Subject Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

X509v3 Basic Constraints:

CA: TRUE

X509v3 Authority Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

Authority Info Access:

Cert install time: 11:58:16 UTC Sep 9 2025

Associated Trustpoints: GETVPN

Storage: nvram:Root-CAcisco#1CA.cer

groepslid

GM# show crypto pki certificates verbose GETVPN

Certificate

Status: Available

Version: 3

Certificate Serial Number (hex): 08

Certificate Usage: General Purpose

Issuer:

cn=Root-CA.cisco.com OU=LAB

Subject:

Name: get_GM

hostname=get_GM

ou=GETVPN

Validity Date:

start date: 12:05:19 UTC Sep 9 2025

end date: 12:05:19 UTC May 19 2039

Subject Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (2049 bit)

Signature Algorithm: SHA256 with RSA Encryption

Fingerprint MD5: CA8AF53B B7424CD6 4C94F689 6FDD441F

Fingerprint SHA1: 8ACE3BC0 5BC6BBF1 D9696805 2998AFDB 2A73A65E

X509v3 extensions:

X509v3 Key Usage: A0000000

Digital Signature

Key Encipherment

X509v3 Subject Key ID: F3C5E024 F93B09A0 4F99215E 34EB9C88 553C7CAD

X509v3 Authority Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

Authority Info Access:

Extended Key Usage:

Client Auth

Server Auth

Associated Trustpoints: GETVPN

Storage: nvram:Root-CAcisco#8.cer

Key Label: pkikey

CA Certificate

Status: Available

Version: 3

Certificate Serial Number (hex): 01

Certificate Usage: Signature

Issuer:

cn=Root-CA.cisco.com OU=LAB

Subject:

cn=Root-CA.cisco.com OU=LAB

Validity Date:

start date: 11:28:11 UTC Sep 9 2025

end date: 11:28:11 UTC Sep 4 2045

Subject Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (1024 bit)

Signature Algorithm: SHA256 with RSA Encryption

Fingerprint MD5: E184D9EC 2D6499B3 D5D78E8A CD0B910C

Fingerprint SHA1: A31EE77D A4FFA2B7 90F39933 00337A6D 46CBE32E

X509v3 extensions:

X509v3 Key Usage: 86000000

Digital Signature

Key Cert Sign

CRL Signature

X509v3 Subject Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

X509v3 Basic Constraints:

CA: TRUE

X509v3 Authority Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

Authority Info Access:

Associated Trustpoints: GETVPN

Storage: nvram:Root-CAcisco#1CA.cer

Opmerking: zorg ervoor dat het opgegeven certificaat de juiste parameters heeft om de identiteit van het apparaat te valideren, zoals de algemene naam (GN), uitgebreid sleutelgebruik (EKU), geldigheidsdatum.

GETVPN configureren

Belangrijke functies van GETVPN vertrouwen op de vorige configuratie die wordt aanbevolen te zijn geconfigureerd vóór ISAKMP- en GDOI-functies.

4.- Genereer op de primaire Key Server een exporteerbare RSA-sleutel met het label 'getKey'. Deze sleutel moet identiek zijn op alle Key Server. Daarom is de exporteerbare functie essentieel voor de volgende stappen:

KS(config)# crypto key generate rsa general-keys label getKey modulus 1024 exportable

The name for the keys will be: getKey

% The key modulus size is 1024 bits

% Generating 1024 bit RSA keys, keys are exportable.

.. [OK] (elapsed time was 0 seconds)

5.- Definieer een uitgebreide toegangslijst met het interessante verkeer dat de routers van het groepslid moeten versleutelen bij het passeren. Definieer op de secundaire sleutelserver dezelfde toegangslijst met dezelfde naam.

primaire-sleutelserver

KS(config)# ip access-list extended data_plane

KS(config-ext-nacl)# 10 permit ip 10.0.0.0 0.0.0.255 172.16.0.0 0.0.255.255

KS(config-ext-nacl)# 20 permit ip 172.16.0.0 0.0.255.255 10.0.0.0 0.0.0.255

Secundaire sleutelserver

KS2(config)# ip access-list extended data_plane

KS2(config-ext-nacl)# 10 permit ip 10.0.0 0.0.0.255 172.16.0.0 0.0.255.255

KS2(config-ext-nacl)# 20 permit ip 172.16.0.0 0.0.255.255 10.0.0.0 0.0.0.255

6- Configureer het ISAKMP-beleid, het IPsec-transformatieprofiel en het IPsec-profiel dat wordt gebruikt om de beveiligde connectiviteit met de GM's tot stand te brengen om te beginnen met de uitwisseling van GDOI-groepsberichten.

KS(config)# crypto isakmp policy 10

KS(config-isakmp)# encryption aes 256

KS(config-iskamp)# hash sha256

KS(config-iskamp)# group 14

KS(config-iskamp)# lifetime 3600

KS(config)# crypto ipsec transform-set get-ts esp-aes esp-sha-hmac

KS(config)# crypto ipsec profile gdoi-profile

KS(ipsec-profile)# set security-association lifetime seconds 7200

KS(ipsec-profile)# set transform-set get-ts

COOP configureren

7.- Bij een coöperatieve implementatie moeten de betrokken Key Servers een identieke configuratie hebben. Exporteer de eerder gemaakte exporteerbare RSA-sleutel van de primaire sleutelserver en importeer zowel private als publieke sleutels in de secundaire sleutelserver (KS2). In een scenario waarin de primaire Key Server niet meer reageert, gaat de secundaire Key Server verder met de controle van de rekey naar alle GM-apparaten binnen de groep.

primaire-sleutelserver

KS(config)# crypto key export rsa getKey pem terminal 3des cisco123

% Key name: getKey Usage: General Purpose Key Key data:

-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCFtHBAdGV3ZPaGQcsAqO

1H9gmJWJNEeQvTND/oSrhN+jSSm+8f27RvDnIMYLDl9MndZ+rPqCPM/3NXE07

5bOsrT7B2uOpCBmAJK9iiTsfr01Qc4Izu5fwWcK2CN5OvLhyR2pKPviqwkSmGS

zbaErQCH7evvjutYHE6DhOTTLubxQIDAQAB

-----END PUBLIC KEY-----

-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: DES-EDE3-CBC,AA98923B28E00DCCto1Wym6cRvqEXBlt97UZdGyusf3cW/iumb7oD9/09q5if4ouoE

brPykL3No0WMI7h56WQPiAHzLu5IZ+CTQHwwgYvXwHNpOHjmTMOgf9FG856GosM3kjP58QDupSc1W70+C9

zsCM3QmwbRs6JGBP5Rb36f+895xoyqzWA8G5sQlizE1oP4lM3Zx5DukgTXLzIDL7w0dPEYBd1aDhAJQf8dB/Zu

GvQWxad4gL6SssEyzigbzdSdRwBS+0DLOm05hOUU8rNiWit1TCsTPflwuTjlyxgRbyKvtXdoURvuTP3M6/DOppe2

n26bXC2DcURk8nMtIrIHAPvvh5KbxdyHtBrvgmlZH/ryKfx33fPoVu/TaYggMoWFTizfBgr643UoFOIcFgdhasQsn8Lb

AI286GHqCOw2AxDcoMzcanQYw1VNgHG7SUsbaday7enuJtwbf2Pjkf9u0vo7bw2y8OiIXgrhQ9FOugNVqL+Ik7C

2PkLiQvQwuYi8J9SgM+391aFrf0NRXFHrM7T9MQcBBIcbo0BtfG4ICBuIltpG+BpCty/XW99dvuhqh9hjqfy2sKqF4H

K3EGAmhHSTV2wqxTvK/UQbNt7zbXwLGy326tDdYg6BSQYNjcaTADwPzd1PBa5JJJ1v9ZIRJSy42l7wWcuYAZpJ

9CRnKpLvW1CGhNqk5kmJzypqmurWtuzxJQiJhysp5halOicdjEKVVr1SHLOxxmCJ09rJe27degR2iwvvWQjewrA0K

5Bu+jzxSeQAxbUAXGiIfp9hCL8jq4ac/g+OafCqyHETJd8m5Yr6W9/0bGLnsEzNLbhgPR7A==

-----END RSA PRIVATE KEY-----

Secundaire sleutelserver

KS2(config)# crypto key import rsa getKey pem exportable terminal cisco123

% Enter PEM-formatted public General Purpose key or certificate.

% End with a blank line or "quit" on a line by itself.

-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCFtHBAdGV3ZPaGQcsAqO

1H9gmJWJNEeQvTND/oSrhN+jSSm+8f27RvDnIMYLDl9MndZ+rPqCPM/3NXE07

5bOsrT7B2uOpCBmAJK9iiTsfr01Qc4Izu5fwWcK2CN5OvLhyR2pKPviqwkSmGSz

baErQCH7evvjutYHE6DhOTTLubxQIDAQAB

-----END PUBLIC KEY-----

quit

% Enter PEM-formatted encrypted private General Purpose key.

% End with "quit" on a line by itself.

-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: DES-EDE3-CBC,AA98923B28E00DCCto1Wym6cRvqEXBlt97UZdGyusf3cW/iumb7oD9/09q5if4ouoE

brPykL3No0WMI7h56WQPiAHzLu5IZ+CTQHwwgYvXwHNpOHjmTMOgf9FG856GosM3kjP58QDupSc1W70+C9

zsCM3QmwbRs6JGBP5Rb36f+895xoyqzWA8G5sQlizE1oP4lM3Zx5DukgTXLzIDL7w0dPEYBd1aDhAJQf8dB/Zu

GvQWxad4gL6SssEyzigbzdSdRwBS+0DLOm05hOUU8rNiWit1TCsTPflwuTjlyxgRbyKvtXdoURvuTP3M6/DOppe2

n26bXC2DcURk8nMtIrIHAPvvh5KbxdyHtBrvgmlZH/ryKfx33fPoVu/TaYggMoWFTizfBgr643UoFOIcFgdhasQsn8Lb

AI286GHqCOw2AxDcoMzcanQYw1VNgHG7SUsbaday7enuJtwbf2Pjkf9u0vo7bw2y8OiIXgrhQ9FOugNVqL+Ik7C

2PkLiQvQwuYi8J9SgM+391aFrf0NRXFHrM7T9MQcBBIcbo0BtfG4ICBuIltpG+BpCty/XW99dvuhqh9hjqfy2sKqF4H

K3EGAmhHSTV2wqxTvK/UQbNt7zbXwLGy326tDdYg6BSQYNjcaTADwPzd1PBa5JJJ1v9ZIRJSy42l7wWcuYAZpJ

9CRnKpLvW1CGhNqk5kmJzypqmurWtuzxJQiJhysp5halOicdjEKVVr1SHLOxxmCJ09rJe27degR2iwvvWQjewrA0K

5Bu+jzxSeQAxbUAXGiIfp9hCL8jq4ac/g+OafCqyHETJd8m5Yr6W9/0bGLnsEzNLbhgPR7A==

-----END RSA PRIVATE KEY-----

quit

% Key pair import succeeded.

8- Periodieke ISAKMP moet worden geconfigureerd voor de COOP KS's. Op deze manier kan de primaire KS de secundaire Key Servers bewaken

primaire-sleutelserver

KS(config)# crypto isakmp keepalive 15 periodic

Secundaire sleutelservers

KS2(config)# crypto isakmp keepalive 15 periodic

COOP Key Servers wisselen eenrichtingscommunicatie uit van primair naar secundair. Als een secundaire KS gedurende een interval van 30 seconden niets van de primaire KS hoort, probeert de secundaire KS contact op te nemen met de primaire KS en vraagt deze om bijgewerkte informatie. Als de secundaire KS gedurende een interval van 60 seconden niets van de primaire KS hoort, wordt een COOP-herverkiezingsproces geactiveerd en wordt een nieuwe primaire KS gekozen.

Opmerking: Periodieke DPD tussen GM en KS is niet vereist.

De keuze tussen de belangrijkste servers is gebaseerd op de geconfigureerde waarde met de hoogste prioriteit. Als ze hetzelfde zijn, is het gebaseerd op het hoogste IP-adres. Configureer op elke Key Server dezelfde GDOI-groep met hetzelfde cryptobeleid, uitgebreide toegangslijsten.

primaire-sleutelserver

KS(config)# crypto gdoi group GETVPN

KS(config-gkm-group)# identity number 484

KS(config-gkm-group)# server local

KS(gkm-local-server)# rekey lifetime seconds 86400

KS(gkm-local-server)# rekey retransmit 40 number 2

KS(gkm-local-server)#rekey authentication mypubkey rsa getKey

KS(gkm-local-server)# rekey transport unicast

9.- Schakel binnen dezelfde lokale serverinstellingen het cryptobeleid in dat is bedoeld voor het dataverkeer en de toegangslijst die eerder zijn geconfigureerd.

KS(gkm-local-server)# sa ipsec 10

KS(gkm-sa-ipsec)# profile gdoi-profile

KS(gkm-sa-ipsec)# match address ipv4 data_plane

Over de instellingen van de lokale server is het configuratieniveau waar de COOP-sleutelserverfunctie is ingeschakeld, de prioriteit bepaalt de rol voor deze sleutelserver. De secundaire Key Servers moeten expliciet worden geconfigureerd zodat alle KS zich bewust zijn van elkaar.

KS(gkm-sa-ipsec)# exit

KS(gkm-local-server)# redundancy

KS(gdoi-coop-ks-config)# local priority 100

KS(gdoi-coop-ks-config)# peer address ipv4 172.18.5.2

Het laatste deel van de COOP Key Server-configuratie is de definitie van het bron-IP-adres van het sleutelpakket, dat een IP-adres is dat is geconfigureerd in een van de interfaces van de Key Server-router.

KS(gdoi-coop-ks-config)# exit

KS(gkm-local-server)# address ipv4 172.16.4.2

Repliceer dezelfde configuratiestappen op de secundaire sleutelserver en configureer een lagere prioriteit om de router als een secundaire server te identificeren en het primaire KS-adres te registreren.

Secundaire sleutelserver

KS2(config)# crypto gdoi group GETVPN

KS2(config-gkm-group)# identity number 484

KS2(config-gkm-group)# server local

KS2(gkm-local-server)# rekey lifetime seconds 86400

KS2(gkm-local-server)# rekey retransmit 40 number 2

KS2(gkm-local-server)# rekey authentication mypubkey rsa getKey

KS2(gkm-local-server)# rekey transport unicast

KS2(gkm-local-server)# sa ipsec 10

KS2(gkm-sa-ipsec)# profile gdoi-profile

KS2(gkm-sa-ipsec)# match address ipv4 data_plane

KS2(gkm-sa-ipsec)# exit

KS2(gkm-local-server)# redundancy

KS2(gdoi-coop-ks-config)# local priority 78

KS2(gdoi-coop-ks-config)# peer address ipv4 172.16.4.2

KS2(gdoi-coop-ks-config)# exit

KS2(gkm-local-server)# address ipv4 172.18.5.2

10.- Via een router van een groepslid bestaat de GDOI-groepsinstelling uit minder configuratie in vergelijking met de Keys-servers. Een groepslid hoeft alleen het ISAKMP-beleid te hebben geconfigureerd, dezelfde verificatiemethode te gebruiken, de GDOI-groep te gebruiken en de IP-adressen te hebben van de belangrijkste servers waarop de GM-router zich kan registreren.

groepslid

GM(config)# crypto isakmp policy 10

GM(config-isakmp)# encryption aes 256

GM(config-isakmp)# hash sha256

GM(config-isakmp)# group 14

GM(config-isakmp)# lifetime 3600

GM(config)# crypto gdoi group GETVPN

GM(config-gkm-group)# identity number 484

GM(config-gkm-group)# server address ipv4 172.18.5.2

GM(config)# crypto map getvpn 10 gdoi

GM(config-crypto-map)# set group GETVPN

GM(config)# interface GigabitEthernet1

GM(config-if)# crypto map getvpn

Groepslid 2

GM2(config)# crypto isakmp policy 10

GM2(config-isakmp)# encryption aes 256

GM2(config-isakmp)# hash sha256

GM2(config-isakmp)# group 14

GM2(config-isakmp)# lifetime 3600

GM2(config)# crypto gdoi group GETVPN

GM2(config-gkm-group)# identity number 484

GM2(config-gkm-group)# server address ipv4 172.16.4.2

GM2(config-gkm-group)# server address ipv4 172.18.5.2

GM2(config)# crypto map getvpn 10 gdoi

GM2(config-crypto-map)# set group GETVPN

GM2(config)# interface GigabitEthernet1

GM2(config-if)# crypto map getvpn

Verifiëren

Controleer de instellingen in elke fase van de configuratie als volgt:

ACL's voor dataverkeer op belangrijke servers

Deze show commando wordt gebruikt om te bevestigen dat er geen fouten met de interessante verkeer gedefinieerd.

KS# show ip access-lists data_plane Extended IP access list data_plane

10 permit ip 10.0.0.0 0.0.0.255 172.16.0.0 0.0.255.255

20 permit ip 172.16.0.0 0.0.255.255 10.0.0.0 0.0.0.255

KS2# show ip access-lists data_plane Extended IP access list data_plane

10 permit ip 10.0.0.0 0.0.0.255 172.16.0.0 0.0.255.255

20 permit ip 172.16.0.0 0.0.255.255 10.0.0.0 0.0.0.255

COOP-registratiestatus:

De opdracht 'show crypto gkm ks coop' geeft de huidige COOP-status weer tussen de Key Servers, waarbij wordt aangegeven wie de primaire Key Server is, de GDOI-groep waartoe ze behoren, hun individuele en peer-prioriteit en timers met betrekking tot de volgende berichten die moeten worden verzonden van primaire naar secundaire servers.

primaire-sleutelserver

KS# show crypto gkm ks coop

Crypto Gdoi Group Name :GETVPN

Group handle: 1073741826, Local Key Server handle: 1073741826

Local Address: 10.191.61.114

Local Priority: 100

Local KS Role: Primary , Local KS Status: Alive

Local KS version: 1.0.27

Primary Timers:

Primary Refresh Policy Time: 20

Remaining Time: 5

Per-user timer remaining time: 0

Antireplay Sequence Number: 63046

Peer Sessions:

Session 1:

Server handle: 1073741827

Peer Address: 10.191.61.115

Peer Version: 1.0.23

Peer Priority: 75

Peer KS Role: Secondary , Peer KS Status: Alive

Antireplay Sequence Number: 0

IKE status: Established

Counters:

Ann msgs sent: 63040

Ann msgs sent with reply request: 3

Ann msgs recv: 32

Ann msgs recv with reply request: 4

Packet sent drops: 3

Packet Recv drops: 0

Total bytes sent: 42550002

Total bytes recv: 22677

Secundaire sleutelserver

KS2# show crypto gkm ks coop

Crypto Gdoi Group Name :GETVPN

Group handle: 1073741829, Local Key Server handle: 1073741827

Local Address: 10.191.61.115

Local Priority: 75

Local KS Role: Secondary , Local KS Status: Alive

Local KS version: 1.0.23

Secondary Timers:

Sec Primary Periodic Time: 30

Remaining Time: 11, Retries: 0

Invalid ANN PST recvd: 0

New GM Temporary Blocking Enforced?: No

Per-user timer remaining time: 0

Antireplay Sequence Number: 4

Peer Sessions:

Session 1:

Server handle: 1073741828

Peer Address: 10.191.61.114

Peer Version: 1.0.27

Peer Priority: 100

Peer KS Role: Primary , Peer KS Status: Alive

Antireplay Sequence Number: 30

IKE status: Established

Counters:

Ann msgs sent: 2

Ann msgs sent with reply request: 1

Ann msgs recv: 28

Ann msgs recv with reply request: 1

Packet sent drops: 1

Packet Recv drops: 0

Total bytes sent: 468

Total bytes recv: 16913

Geeft informatie weer voor de groep GETVPN en versie-informatie over de coöperatieve sleutelserver.

KS# show crypto gdoi group GETVPN ks coop version

Cooperative key server infra Version : 2.0.0

Client : KS_POLICY_CLIENT Version : 2.0.0

Client : GROUP_MEMBER_CLIENT Version : 2.0.1

Client : SID_CLIENT Version : 1.0.1

Registratie groepslid

GM# show crypto gkm group GETVPN

Group Name : GETVPN

Group Identity : 484

Group Type : GDOI (ISAKMP)

Crypto Path : ipv4

Key Management Path : ipv4

Rekeys received : 0

IPSec SA Direction : Both

Group Server list : 10.191.61.115

Group Member Information For Group GETVPN:

IPSec SA Direction : Both

ACL Received From KS : gdoi_group_GETVPN_temp_acl

Group member : 10.191.61.116 vrf: None

Local addr/port : 10.191.61.116/848

Remote addr/port : 10.191.61.115/848

fvrf/ivrf : None/None

Version : 1.0.25

Registration status : Registered

Registered with : 10.191.61.115

Re-registers in : 5642 sec

Succeeded registration: 1

Attempted registration: 1

Last rekey from : UNKNOWN

Last rekey seq num : 0

Unicast rekey received: 0

Rekey ACKs sent : 0

Rekey Received : never

PFS Rekey received : 0

DP Error Monitoring : OFF

IPSEC init reg executed : 0

IPSEC init reg postponed : 0

Active TEK Number : 1

SA Track (OID/status) : disabled

Fail-Close Revert : Disabled

allowable rekey cipher: any

allowable rekey hash : any

allowable transformtag: any ESP

Rekeys cumulative

Total received : 0

After latest register : 0

Rekey Acks sents : 0

ACL Downloaded From KS 10.191.61.115:

access-list permit ip 10.0.0.0 0.0.0.255 172.16.0.0 0.0.255.255

access-list permit ip 172.16.0.0 0.0.255.255 10.0.0.0 0.0.0.255

KEK POLICY:

Rekey Transport Type : Unicast

Lifetime (secs) : 85185

Encrypt Algorithm : 3DES

Key Size : 192

Sig Hash Algorithm : HMAC_AUTH_SHA

Sig Key Length (bits) : 1296

TEK POLICY for the current KS-Policy ACEs Downloaded:

GigabitEthernet1:

IPsec SA:

spi: 0x535F673B(1398761275)

transform: esp-aes esp-sha-hmac

sa timing:remaining key lifetime (sec): (5988)

Anti-Replay(Counter Based) : 64

tag method : disabled

alg key size: 16 (bytes)

sig key size: 20 (bytes)

encaps: ENCAPS_TUNNEL

KGS POLICY:

REG_GM: local_addr 10.191.61.116 overall chech

P2P POLICY:

REG_GM: local_addr 10.191.61.116

Problemen oplossen

COOP-sleutelserverselectie

De syslog-berichten kunnen helpen bij het volgen en identificeren van problemen met het COOP-proces. GDOI-foutopsporing inschakelen op de COOP-sleutelservers om alleen informatie over dit proces weer te geven.

KS# debug crypto gdoi ks coop

Wanneer het COOP-verkiezingsproces begint, wordt het volgende syslog-bericht weergegeven op alle belangrijke servers.

%GDOI-5-COOP_KS_ELECTION: KS entering election mode in group GETVPN (Previous Primary = NONE)

Na het voltooien van het selectieproces geeft het bericht "COOP_KS_TRANS_TO_PRI" informatie weer over de nieuwe primaire Key Server, het bericht wordt weergegeven op primaire en secundaire Key Servers. De eerste voorverkiezing zal naar verwachting "GEEN" tonen bij de eerste keer van het verkiezingsproces.

%GDOI-5-COOP_KS_TRANS_TO_PRI: KS 172.16.4.2 in group GETVPN transitioned to Primary (Previous Primary = NONE)

Als er sprake is van herselectie van de hoofdserver, bevat het bericht het IP-adres van de vorige primaire server.

%GDOI-5-COOP_KS_TRANS_TO_PRI: KS 172.18.5.2 in group GETVPN transitioned to Primary (Previous Primary = 172.16.4.2)

Wanneer de connectiviteit verloren gaat voor COOP Secondary Key Servers, wordt het bericht "COOP_KS_UNREACH" weergegeven. Primary KS volgt de status van alle secundaire KS's en gebruikt dit bericht om verlies van connectiviteit met een secundaire KS aan te geven. Een secundaire KS volgt alleen de toestand van de primaire KS. Dit bericht op de secundaire KS duidt op verlies van connectiviteit met de primaire KS.

%GDOI-3-COOP_KS_UNREACH: Cooperative KS 172.18.5.2 Unreachable in group GETVPN

Wanneer de connectiviteit tussen de COOP-KS's wordt hersteld, wordt een "COOP_KS_REACH"-bericht weergegeven.

%GDOI-5-COOP_KS_REACH: Reachability restored with Cooperative KS 172.18.5.2 in group GETVPN.

PKI-inschrijvingsproblemen

Wanneer u problemen met het inschrijven of verifiëren van trustpoint opspoort, gebruikt u PKI-foutopsporing.

debug crypto pki messages

debug crypto pki transactions

debug crypto pki validation

debug crypto pki api

debug crypto pki callback

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

07-Oct-2025

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Angel Sanchez Garciatechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback