Problemen oplossen met MAC Flaps/Loop op Cisco Catalyst-Switches

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u problemen met de MAC Flaps/Loop op Cisco Catalyst-Switches kunt oplossen.

Voorwaarden

Vereisten

Cisco raadt u aan om een grondige kennis te hebben van basisschakelconcepten en een goed begrip van Spanning Tree Protocol (STP) en de functies ervan op Cisco Catalyst-Switches.

Gebruikte componenten

De informatie in dit document is gebaseerd op Cisco Catalyst-Switches met alle versies (dit document is niet beperkt tot specifieke software- of hardwareversies).

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit document is een handleiding voor het systematisch oplossen van problemen met MAC-flappen of lusproblemen op de Cisco Catalyst-switches. MAC-flaps / -lussen zijn verstoringen in een netwerk veroorzaakt door inconsistenties in de MAC-adrestabellen van switches. Dit document bevat niet alleen stappen om deze problemen te identificeren en op te lossen, maar ook praktische voorbeelden voor een beter begrip.

Wat is MAC flappen?

Een MAC-flap treedt op wanneer een switch een frame ontvangt met hetzelfde MAC-bronadres, maar vanuit een andere interface dan de interface waarvan hij oorspronkelijk heeft geleerd. Dit zorgt ervoor dat de switch tussen de poorten flappert en de MAC-adrestabel met de nieuwe interface bijwerkt. Deze situatie kan instabiliteit in het netwerk veroorzaken en leiden tot prestatieproblemen.

In een Cisco-switch wordt MAC-flapping meestal geregistreerd als een bericht dat hierop lijkt:

"%SW_MATM-4-MACFLAP_NOTIF: Host xxxx.xxxx.xxxx in vlan x is flapping between port (1) and port (2)"

In dit voorbeeld werd het MAC-adresxxxx.xxxx.xxxxeerst geleerd op de interfacepoort (1) en vervolgens gezien op de interfacepoort (2), waardoor een MAC-flap ontstond.

De meest voorkomende oorzaak van MAC-flapping is een Layer 2-lus in het netwerk, vaak als gevolg van een verkeerde configuratie van STP of problemen met redundante koppelingen. Andere oorzaken kunnen defecte hardware, softwarebugs of zelfs beveiligingsproblemen zoals MAC-spoofing zijn.

Problemen met MAC-flaps oplossen omvat vaak het identificeren en oplossen van lussen in het netwerk, het controleren van apparaatconfiguraties of het bijwerken van apparaatfirmware / software.

Algemene richtlijnen voor troubleshooting

- Identificeer de MAC-flapping: zoek naar logs in uw switch die MAC-flapping aangeven. In een Cisco-switch ziet het logbericht er bijvoorbeeld als volgt uit:

%SW_MATM-4-MACFLAP_NOTIF: Host [mac_address] in vlan [vlan_id] is flapping between port [port_id_1] and port [port_id_2]

- Let op het MAC-adres en de interfaces: het logboekbericht geeft u het MAC-adres dat flappert en de interfaces waartussen het flappert. Let op deze als ze helpen bij uw onderzoek.

- Onderzoek de betrokken interfaces: gebruik de CLI van de switch om de betrokken interfaces te onderzoeken. U kunt commando's zoals

show interfacesofshow mac address-tablegebruiken om te zien welke apparaten zijn verbonden met de interfaces en waar het MAC-adres wordt geleerd. - Traceer het Flapping MAC-adres: MAC leert via de poorten X en Y. De ene poort leidt ons naar waar die MAC is aangesloten en de andere leidt ons naar de lus. Kies een poort en begin met het gebruik van de opdracht

show mac address-tablevoor elke Layer 2-switch in het pad. - Controleer op fysieke lussen: kijk naar uw netwerktopologie om te zien of er fysieke lussen zijn. Dit kan gebeuren als er meerdere paden tussen switches bestaan. Als een lus wordt gevonden, moet u uw netwerk opnieuw configureren om de lus te verwijderen.

- STP controleren: STP is ontworpen om lussen in uw netwerk te voorkomen door bepaalde paden te blokkeren. Als STP verkeerd is geconfigureerd, voorkomt het geen lussen zoals het moet zijn. Gebruik commando's zoals

show spanning-treeom de STP-configuratie te controleren. Controleer ook op TCN's (Topology Change Notifications) met de opdrachtshow spanning-tree detail | include ieee|occur|from|is. - Controleer op dubbele MAC-adressen: als twee apparaten in uw netwerk hetzelfde MAC-adres hebben (meestal te zien in High Availability (HA) -instellingen en meerdere Network Interface Controller of Cards (NIC's)), kan dit MAC-flappen veroorzaken. Gebruik de opdracht

show mac address-tableom te zoeken naar dubbele MAC-adressen in uw netwerk. - Controleren op defecte hardware of kabels: defecte netwerkkabels of hardware kunnen ervoor zorgen dat frames naar de verkeerde interfaces worden verzonden, wat leidt tot MAC-flapping. Controleer de fysieke staat van uw kabels en overweeg hardware uit te wisselen om te zien of het probleem aanhoudt. Interfaceflappen kan ook MAC-flapperen op switches veroorzaken.

- Controleer op softwarebugs: soms kan MAC-flapping worden veroorzaakt door bugs in de software van uw netwerkapparaten. Controleer de zoekfunctie voor bugs.

Hulpmiddel voor het zoeken naar bugs: https://bst.cloudapps.cisco.com/bugsearch

Hulp bij het zoeken naar bugs: https://www.cisco.com/c/en/us/support/web/tools/bst/bsthelp/index.html#search

- Neem contact op met TAC-ondersteuning: als u alles hebt geprobeerd en het probleem zich blijft voordoen, is het misschien tijd om contact op te nemen met Cisco TAC-ondersteuning. Zij kunnen verdere hulp bieden.

Casestudy 1

Probleembeschrijving

De eWLC-controller ondervindt een verlies van connectiviteit met de gateway en pakketdruppels voorkomen dat toegangspunten zich bij de controller aansluiten.

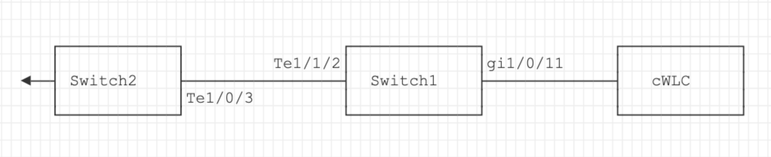

Topologie

Stappen voor probleemoplossing

MAC-flapperen werd vastgesteld op de switch (Switch 1) die is verbonden met de eWLC.

*Aug 5 05:52:50.750: %SW_MATM-4-MACFLAP_NOTIF: Host 0000.5e00.0101 in vlan 4 is flapping between port Gi1/0/11 and port Te1/1/2

*Aug 5 05:53:03.327: %SW_MATM-4-MACFLAP_NOTIF: Host 0000.5e00.0101 in vlan 4 is flapping between port Gi1/0/11 and port Te1/1/2

*Aug 5 05:53:21.466: %SW_MATM-4-MACFLAP_NOTIF: Host 0000.5e00.0101 in vlan 4 is flapping between port Gi1/0/11 and port Te1/1/2

MAC leren:

Voer de opdrachtshow mac address-table address in om het MAC-adres te controleren dat op de poort is geleerd.

Switch1#show mac address-table address 0000.5e00.0101

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

4 0000.5e00.0101 DYNAMIC Gi1/0/11

4 0000.5e00.0101 DYNAMIC Te1/1/2

Configuratie van poorten Gi1/0/11 en Te1/1/2:

Voer de opdrachtshow running-config interface in om de interfaceconfiguratie te controleren.

interface GigabitEthernet1/0/11

switchport trunk native vlan 4

switchport mode trunk

end

interface TenGigabitEthernet1/1/2

switchport mode trunk

end

CDP-buren van poorten Gi1/0/11 en Te1/1/2:

Voer de opdrachtshow cdp neighbors in om de details van verbonden apparaten te controleren.

Switch1#show cdp neighbors gi1/0/11

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

eWLC Gig 1/0/11 130 R T C9115AXI- Gig 0 < ----- eWLC Controller

Switch1#show cdp neighbors gi1/1/2

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

Switch2

Ten 1/1/2 163 R S I C9500-16X Ten 1/0/3 < ----- Uplink Switch

MAC Leren op Switch 2 (Uplink Switch):

Voer de opdrachtshow mac address-table address in om het MAC-adres te controleren dat op de poort is geleerd.

Switch2#show mac address-table address 0000.5E00.0101

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

4 0000.5e00.0101 STATIC Vl4 < ----- VRRP MAC of Vlan4

4 0000.5e00.0101 DYNAMIC Te1/0/13 < ----- Learning from Switch1 (eWLC connected Switch)

Switch2#show vrrp vlan 4

Vlan4 - Group 1 - Address-Family IPv4

State is MASTER

State duration 5 days 4 hours 22 mins

Virtual IP address is x.x.x.x

Virtual MAC address is 0000.5E00.0101 < ------ VRRP MAC of Vlan4

Advertisement interval is 1000 msec

Hoofdoorzaak

Er werd nagegaan of de Virtual Router Redundancy Protocol (VRRP) ID van Switch 2 en de eWLC hetzelfde waren, wat resulteerde in het genereren van dezelfde virtual MAC door de VRRP.

resolutie

Het probleem werd opgelost na het wijzigen van de VRRP-instantie op de WLC, waardoor een dubbele MAC op de switch ontstond die leidde tot een verlies van connectiviteit met de gateway en pakketdruppels, waardoor de toegangspunten niet konden toetreden tot de controller.

Casestudy 2

Probleembeschrijving

Sommige servers zijn ontoegankelijk of hebben een aanzienlijke latentie/afname.

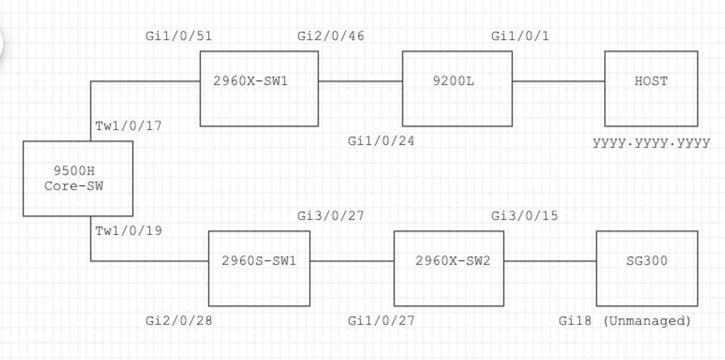

Topologie

Stappen voor probleemoplossing

1. Merkte MAC flapperen optreden op de Core switch.

Nov 14 08:36:34.637: %SW_MATM-4-MACFLAP_NOTIF: Host xxxx.xxxx.xxxx in vlan 1 is flapping between port Twe1/0/19 and port Twe1/0/5

Nov 14 08:36:34.838: %SW_MATM-4-MACFLAP_NOTIF: Host yyyy.yyyy.yyyy in vlan 1 is flapping between port Twe1/0/17 and port Twe1/0/19

Nov 14 08:36:34.882: %SW_MATM-4-MACFLAP_NOTIF: Host zzzz.zzzz.zzzz in vlan 1 is flapping between port Po1 and port Twe1/0/19

2. Kies het MAC-adresyyyy.yyyy.yyyyvoor het probleemoplossingsproces.

MAC leren:

Voer de opdrachtshow mac address-table address in om het MAC-adres te controleren dat op de poort is geleerd.

Core-SW#show mac address-table address yyyy.yyyy.yyyy

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

1 yyyy.yyyy.yyyy DYNAMIC Twe1/0/17

CDP-buurlanden van de havens Twe 1/0/17 en Twe 1/0/19:

Voer de opdrachtshow cdp neighbors in om de details van verbonden apparaten te controleren.

Core-SW#show cdp neighbors Twe 1/0/17

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

2960X-SW1

Twe 1/0/17 162 S I WS-C2960X Gig 1/0/51

Core-SW#show cdp neighbors Twe 1/0/19

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

2960S-SW1

Twe 1/0/19 120 S I WS-C2960S Gig 2/0/28

Logbestanden van 2960X-SW1 aangesloten op Core-SW Twe1/0/17:

MAC is aan hetyyyy.yyyy.yyyyflapperen tussen poort Gi1/0/51 en Gi2/0/46 (9200L).

2960X-SW1#show mac address-table address yyyy.yyyy.yyyy

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

1 yyyy.yyyy.yyyy DYNAMIC Gi1/0/51

2960X-SW1#show mac address-table address yyyy.yyyy.yyyy

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

1 yyyy.yyyy.yyyy DYNAMIC Gi2/0/46

2960X-SW1#show run interface gi 1/0/51

Building configuration...

Current configuration : 62 bytes

!

interface GigabitEthernet1/0/51

switchport mode trunk

end

2960X-SW1#show run interface gi 2/0/46

Building configuration...

Current configuration : 62 bytes

!

interface GigabitEthernet2/0/46

switchport mode trunk

end

Logboeken van 9200L:

(Dit lijkt de geldige poort voor dit MAC-adres te zijn.)

9200L#show mac address-table address yyyy.yyyy.yyyy

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

1 yyyy.yyyy.yyyy DYNAMIC Gi1/0/1

9200L#show run interface gi 1/0/1

Building configuration...

Current configuration : 62 bytes

!

interface GigabitEthernet1/0/1

switchport mode access

end

2960S-SW1 aangesloten op Core-SW Twe1/0/19:

(Dit lijkt een luspad te zijn.) De poort op de Core-SW werd afgesloten om de lus te verzachten.

MAC-flappen werden echter nog steeds waargenomen op de Core-SW.

Logbestanden van 2960S-SW1:

Nov 14 08:36:34.637: %SW_MATM-4-MACFLAP_NOTIF: Host xxxx.xxxx.xxxx in vlan 1 is flapping between port Gi3/0/27 and port Gi2/0/26

Nov 14 08:36:34.838: %SW_MATM-4-MACFLAP_NOTIF: Host yyyy.yyyy.yyyy in vlan 1 is flapping between port Gi3/0/27 and port Gi2/0/26

Nov 14 08:36:34.882: %SW_MATM-4-MACFLAP_NOTIF: Host zzzz.zzzz.zzzz in vlan 1 is flapping between port Gi3/0/27 and port Gi2/0/26

2960S-SW1#show run interface gi 3/0/27

Building configuration...

Current configuration : 62 bytes

!

interface GigabitEthernet3/0/27

switchport mode trunk

end

2960S-SW1#show cdp neighbor gi 3/0/27

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

2960X-SW2

Gig 3/0/27 176 S I WS-C2960X Gig 1/0/27

Logbestanden van 2960X-SW2:

2960X-SW2#show run interface gi 3/0/15

Building configuration...

Current configuration : 39 bytes

!

interface GigabitEthernet3/0/15

end

2960X-SW2#show cdp neighbor gi 3/0/15

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

SG300 Gig 3/0/15 157 S I SG300-28P gi18

2960X-SW2#config terminal

2960X-SW2(config)#interface gi 3/0/15

2960X-SW2(config-if)#shutdown

Hoofdoorzaak

MAC-flaps werden gezien vanwege de SG300 (onbeheerde) switch die op het netwerk was aangesloten.

resolutie

Het MAC-flapperprobleem werd opgelost door de poort af te sluiten die was aangesloten op de onbeheerde switch SG300.

preventie

STP Portfast:

STP PortFast zorgt ervoor dat een Layer 2 LAN-poort onmiddellijk de doorstuurstatus invoert, waarbij de luister- en leerstatus wordt omzeild. STP PortFast voorkomt het genereren van STP-TCN's, die niet zinvol zijn vanuit poorten die geen STP Bridge Protocol Data Units (BPDU's) ontvangen. STP PortFast alleen configureren op poorten die zijn aangesloten op eindhostapparaten die VLAN's beëindigen en waarvan de poort nooit STP-BPDU's mag ontvangen, zoals werkstations, servers en poorten op routers die niet zijn geconfigureerd om overbrugging te ondersteunen.

BPDU Guard:

STP BPDU Guard vormt een aanvulling op de functionaliteit van STP PortFast. Op STP PortFast-poorten beschermt STP BPDU Guard Layer 2-lussen die STP niet kan bieden wanneer STP PortFast is ingeschakeld. STP BPDU Guard schakelt poorten uit die BPDU's ontvangen.

Root Guard:

Root Guard voorkomt dat poorten STP-root-poorten worden. Gebruik STP Root Guard om te voorkomen dat ongeschikte poorten STP-root-poorten worden. Een voorbeeld van een ongeschikte poort is een poort die verbinding maakt met een apparaat dat buiten de directe netwerkbeheerderscontrole valt.

Loop Guard:

Loop Guard is een Cisco gepatenteerde optimalisatie voor de STP. Loop Guard beschermt Layer 2-netwerken tegen lussen die optreden wanneer iets de normale doorgifte van BPDU's op point-to-point-koppelingen verhindert (bijvoorbeeld een storing in de netwerkinterface of een drukke CPU). Loop guard vormt een aanvulling op de bescherming tegen unidirectionele verbindingsfouten die wordt geboden door Unidirectional Link Detection (UDLD). Loop guard isoleert storingen en laat STP convergeren naar een stabiele topologie waarbij de defecte component wordt uitgesloten van de STP-topologie.

BPDU-filter:

Hiermee wordt de STP uitgeschakeld. BPDU's worden niet verzonden of verwerkt bij ontvangst. Het komt vaak voor bij serviceproviders, niet noodzakelijkerwijs bij bedrijfsnetwerken.

UDLD agressief:

Het door Cisco gepatenteerde UDLD-protocol bewaakt de fysieke configuratie van de koppelingen tussen apparaten en poorten die UDLD ondersteunen. UDLD detecteert het bestaan van unidirectionele links. UDLD kan zowel normaal als agressief werken. Normaal-modus UDLD classificeert een koppeling als unidirectioneel als de ontvangen UDLD-pakketten geen informatie bevatten die correct is voor het buurapparaat. Naast de functionaliteit van de normale modus UDLD, zet de agressieve modus UDLD poorten in de foutgeschakelde status als de relatie tussen twee eerder gesynchroniseerde buren niet kan worden hersteld.

Stormbesturing:

Traffic storm control wordt geïmplementeerd in hardware en heeft geen invloed op de algehele prestaties van de switch. Doorgaans zijn eindstations zoals pc's en servers de bron van uitzendverkeer dat kan worden onderdrukt. Om onnodige verwerking van overtollig uitzendverkeer te voorkomen, schakelt u stormbesturing in voor uitzendverkeer op toegangspoorten die verbinding maken met eindstations en op poorten die verbinding maken met belangrijke netwerkknooppunten.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

22-Feb-2024

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Saquib ZeyaCisco TAC Engineer

- Anaya KalawatCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback