ASA configureren voor toegang tot SMTP-mailserver in DMZ, binnen en buiten netwerken

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u een Cisco Adaptive Security Appliance (ASA) configureert voor toegang tot een SMTP-server (Simple Mail Transfer Protocol) die zich in de gedemilitariseerde zone (DMZ), in het netwerk of buiten het netwerk bevindt.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ASA met softwareversie 9.1 of hoger

- Cisco Router uit de 2800C-reeks met Cisco IOS® Softwarerelease 15.1(4)M6

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configureren

In dit gedeelte wordt beschreven hoe u de ASA configureert om de mailserver in het DMZ-netwerk, het interne netwerk of het externe netwerk te bereiken.

Opmerking: Gebruik de opzoekfunctie voor opdrachten (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

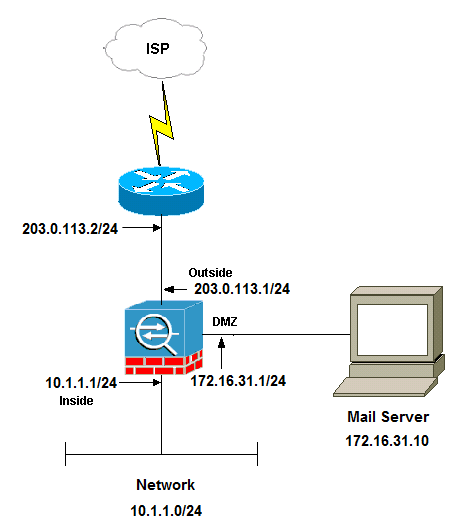

Mailserver in het DMZ-netwerk

Netwerkdiagram

De configuratie die in dit gedeelte wordt beschreven, maakt gebruik van deze netwerkconfiguratie:

Opmerking: de IP-adresseringsschema's die in dit document worden gebruikt, zijn niet wettelijk routeerbaar op internet. Het zijn RFC 1918-adressen die zijn gebruikt in een laboratoriumomgeving.

De netwerkconfiguratie die in dit voorbeeld wordt gebruikt, heeft de ASA met een binnennetwerk op 10.1.1.0/24 en een buitennetwerk op 203.0.113.0/24. De mailserver met IP-adres 172.16.31.10 bevindt zich in het DMZ-netwerk. Als u de mailserver wilt openen via het interne netwerk, moet u de NAT (Identity Network Address Translation) configureren.

Om de externe gebruikers toegang te geven tot de mailserver, moet u een statische NAT en een toegangslijst configureren, die in dit voorbeeld outside_int is, zodat de externe gebruikers toegang kunnen krijgen tot de mailserver en de toegangslijst kunnen binden aan de externe interface.

ASA-configuratie

Dit is de ASA-configuratie voor dit voorbeeld:

show run

: Saved

:

ASA Version 9.1(2)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

xlate per-session deny tcp any4 any4

xlate per-session deny tcp any4 any6

xlate per-session deny tcp any6 any4

xlate per-session deny tcp any6 any6

xlate per-session deny udp any4 any4 eq domain

xlate per-session deny udp any4 any6 eq domain

xlate per-session deny udp any6 any4 eq domain

xlate per-session deny udp any6 any6 eq domain

passwd 2KFQnbNIdI.2KYOU encrypted

names

!--- Configure the dmz interface.

interface GigabitEthernet0/0

nameif dmz

security-level 50

ip address 172.16.31.1 255.255.255.0

!

!--- Configure the outside interface.

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 203.0.113.1 255.255.255.0

!--- Configure inside interface.

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

boot system disk0:/asa912-k8.bin

ftp mode passive

!--- This access list allows hosts to access

!--- IP address 172.16.31.10 for the SMTP port from outside.

access-list outside_int extended permit tcp any4 host 172.16.31.10 eq smtp

object network obj1-10.1.1.0

subnet 10.1.1.0 255.255.255.0

nat (inside,outside) dynamic interface

!--- This network static does not use address translation.

!--- Inside hosts appear on the DMZ with their own addresses.

object network obj-10.1.1.0

subnet 10.1.1.0 255.255.255.0

nat (inside,dmz) static obj-10.1.1.0

!--- This Auto-NAT uses address translation.

!--- Hosts that access the mail server from the outside

!--- use the 203.0.113.10 address.

object network obj-172.16.31.10

host 172.16.31.10

nat (dmz,outside) static 203.0.113.10

access-group outside_int in interface outside

route outside 0.0.0.0 0.0.0.0 203.0.113.2 1

timeout xlate 3:00:00

timeout pat-xlate 0:00:30

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

!--- The inspect esmtp command (included in the map) allows

!--- SMTP/ESMTP to inspect the application.

policy-map global_policy

class inspection_default

inspect dns maximum-length 512

inspect ftp inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

!--- The inspect esmtp command (included in the map) allows

!--- SMTP/ESMTP to inspect the application.

service-policy global_policy global

ESMTP TLS-configuratie

Als u TLS-codering (Transport Layer Security) gebruikt voor e-mailcommunicatie, laat de inspectiefunctie Extended Simple Mail Transfer Protocol (ESMTP) (standaard ingeschakeld) in de ASA de pakketten vallen. Als u de e-mails met TLS ingeschakeld wilt laten, schakelt u de ESMTP-inspectiefunctie uit, zoals in het volgende voorbeeld wordt getoond.

Opmerking: raadpleeg de Cisco bug ID CSCtn08326 (alleen geregistreerde klanten) voor meer informatie.

ciscoasa(config)#policy-map global_policy

ciscoasa(config-pmap)#class inspection_default

ciscoasa(config-pmap-c)#no inspect esmtp

ciscoasa(config-pmap-c)#exit

ciscoasa(config-pmap)#exit

Mailserver in het interne netwerk

Netwerkdiagram

De configuratie die in dit gedeelte wordt beschreven, maakt gebruik van deze netwerkconfiguratie:

De netwerkconfiguratie die in dit voorbeeld wordt gebruikt, heeft de ASA met een binnennetwerk op 10.1.1.0/24 en een buitennetwerk op 203.0.113.0/24. De mailserver met het IP-adres 10.1.2.10 bevindt zich in het interne netwerk.

ASA-configuratie

Dit is de ASA-configuratie voor dit voorbeeld:

ASA#show run

: Saved

:

ASA Version 9.1(2)

!

--Omitted--

!

!--- Define the IP address for the inside interface.

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!--- Define the IP address for the outside interface.

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 203.0.113.1 255.255.255.0

!

--Omitted--

!--- Create an access list that permits Simple

!--- Mail Transfer Protocol (SMTP) traffic from anywhere

!--- to the host at 203.0.113.10 (our server). The name of this list is

!--- smtp. Add additional lines to this access list as required.

!--- Note: There is one and only one access list allowed per

!--- interface per direction, for example, inbound on the outside interface.

!--- Because of limitation, any additional lines that need placement in

!--- the access list need to be specified here. If the server

!--- in question is not SMTP, replace the occurrences of SMTP with

!--- www, DNS, POP3, or whatever else is required.

access-list smtp extended permit tcp any host 10.1.2.10 eq smtp

--Omitted--

!--- Specify that any traffic that originates inside from the

!--- 10.1.2.x network NATs (PAT) to 203.0.113.9 if

!--- such traffic passes through the outside interface.

object network obj-10.1.2.0

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) dynamic 203.0.113.9

!--- Define a static translation between 10.1.2.10 on the inside and

!--- 203.0.113.10 on the outside. These are the addresses to be used by

!--- the server located inside the ASA.

object network obj-10.1.2.10

host 10.1.2.10

nat (inside,outside) static 203.0.113.10

!--- Apply the access list named smtp inbound on the outside interface.

access-group smtp in interface outside

!--- Instruct the ASA to hand any traffic destined for 10.1.2.0

!--- to the router at 10.1.1.2.

route inside 10.1.2.0 255.255.255.0 10.1.1.2 1

!--- Set the default route to 203.0.113.2.

!--- The ASA assumes that this address is a router address.

route outside 0.0.0.0 0.0.0.0 203.0.113.2 1

Mailserver in het externe netwerk

Netwerkdiagram

De configuratie die in dit gedeelte wordt beschreven, maakt gebruik van deze netwerkconfiguratie:

ASA-configuratie

Dit is de ASA-configuratie voor dit voorbeeld:

ASA#show run

: Saved

:

ASA Version 9.1(2)

!

--Omitted--

!--- Define the IP address for the inside interface.

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!--- Define the IP address for the outside interface.

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 203.0.113.1 255.255.255.0

!

--Omitted--

!--- This command indicates that all addresses in the 10.1.2.x range

!--- that pass from the inside (GigabitEthernet0/2) to a corresponding global

!--- destination are done with dynamic PAT.

!--- As outbound traffic is permitted by default on the ASA, no

!--- static commands are needed.

object network obj-10.1.2.0

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) dynamic interface

!--- Creates a static route for the 10.1.2.x network.

!--- The ASA forwards packets with these addresses to the router

!--- at 10.1.1.2

route inside 10.1.2.0 255.255.255.0 10.1.1.2 1

!--- Sets the default route for the ASA Firewall at 203.0.113.2

route outside 0.0.0.0 0.0.0.0 203.0.113.2 1

--Omitted--

: end

Verifiëren

Gebruik de informatie die in deze sectie wordt verstrekt om te controleren of uw configuratie goed werkt.

Mailserver in het DMZ-netwerk

TCP Ping

De TCP-ping test een verbinding via TCP (de standaardinstelling is Internet Control Message Protocol (ICMP)). Een TCP-ping verzendt SYN-pakketten en beschouwt de ping als succesvol als het bestemmingsapparaat een SYN-ACK-pakket verzendt. U kunt maximaal twee gelijktijdige TCP-pings tegelijk uitvoeren.

Hierna volgt een voorbeeld:

ciscoasa(config)# ping tcp

Interface: outside

Target IP address: 203.0.113.10

Destination port: [80] 25

Specify source? [n]: y

Source IP address: 203.0.113.2

Source port: [0] 1234

Repeat count: [5] 5

Timeout in seconds: [2] 2

Type escape sequence to abort.

Sending 5 TCP SYN requests to 203.0.113.10 port 25

from 203.0.113.2 starting port 1234, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Connection

De ASA is een stateful Firewall en het retourverkeer van de mailserver mag terug via de Firewall omdat het overeenkomt met een verbinding in de Firewall-verbindingstabel. Het verkeer dat overeenkomt met een huidige verbinding is toegestaan via de firewall zonder te worden geblokkeerd door een interface Access Control List (ACL).

In het volgende voorbeeld maakt de client op de externe interface een verbinding met de 203.0.113.10-host van de DMZ-interface. Deze verbinding wordt gemaakt met het TCP-protocol en is gedurende twee seconden niet actief geweest. De verbindingsvlaggen geven de huidige status van deze verbinding aan:

ciscoasa(config)# show conn address 172.16.31.10

1 in use, 2 most used

TCP outside 203.0.113.2:16678 dmz 172.16.31.10:25, idle 0:00:02, bytes 921, flags UIO

Logboekregistratie

De ASA Firewall genereert syslogs tijdens normaal gebruik. De syslogs variëren in breedsprakigheid op basis van de logboekconfiguratie. Deze output toont twee syslogs die verschijnen op niveau zes (het informatieve niveau) en niveau zeven (het debuggen niveau):

ciscoasa(config)# show logging | i 172.16.31.10

%ASA-7-609001: Built local-host dmz:172.16.31.10

%ASA-6-302013: Built inbound TCP connection 11 for outside:203.0.113.2/16678

(203.0.113.2/16678) to dmz:172.16.31.10/25 (203.0.113.10/25)

De tweede syslog in dit voorbeeld geeft aan dat de firewall een verbinding in de verbindingstabel heeft gebouwd voor dit specifieke verkeer tussen de client en de server. Als de firewall is geconfigureerd om deze verbindingspoging te blokkeren, of als een andere factor het maken van deze verbinding heeft geremd (beperkte middelen of een mogelijke verkeerde configuratie), genereert de firewall geen logboek dat aangeeft dat de verbinding is gemaakt. In plaats daarvan zou het een reden registreren voor het weigeren van de verbinding of een indicatie over de factor die de verbinding heeft geremd.

Als de ACL aan de buitenkant bijvoorbeeld niet is geconfigureerd om 172.16.31.10 op poort 25 toe te staan, ziet u dit log wanneer het verkeer wordt geweigerd:

%ASA-4-106100: access-list outside_int geweigerd tcp outside/203.0.113.2(3756) ->

DMZ/172.16.31.10(25) HIT-CNT 5 300-seconden interval

Dit gebeurt wanneer een ACL ontbreekt of verkeerd is geconfigureerd, zoals hier wordt weergegeven:

access-list outside_int extended permit tcp any4 host 172.16.31.10 eq http

access-list outside_int extended deny ip any4 any4

NAT-vertalingen (Xlate)

Om te bevestigen dat de vertalingen zijn gemaakt, kunt u de Xlate (vertaling) tabel controleren. De opdracht show xlate, in combinatie met het lokale trefwoord en het interne host-IP-adres, toont alle items die aanwezig zijn in de vertaaltabel voor die host. De volgende uitvoer laat zien dat er momenteel een vertaling is gebouwd voor deze host tussen de DMZ en de externe interfaces. Het IP-adres van de DMZ-server wordt vertaald naar het 203.0.113.10-adres volgens de vorige configuratie. De vlaggen die worden vermeld (s in dit voorbeeld) geven aan dat de vertaling statisch is.

ciscoasa(config)# show nat detail

Manual NAT Policies (Section 1)

1 (dmz) to (outside) source static obj-172.16.31.10 obj-203.0.113.10

translate_hits = 7, untranslate_hits = 6

Source - Origin: 172.16.31.10/32, Translated: 203.0.113.10/32

Auto NAT Policies (Section 2)

1 (dmz) to (outside) source static obj-172.16.31.10 203.0.113.10

translate_hits = 1, untranslate_hits = 5

Source - Origin: 172.16.31.10/32, Translated: 203.0.113.10/32

2 (inside) to (dmz) source static obj-10.1.1.0 obj-10.1.1.0

translate_hits = 0, untranslate_hits = 0

Source - Origin: 10.1.1.0/24, Translated: 10.1.1.0/24

3 (inside) to (outside) source dynamic obj1-10.1.1.0 interface

translate_hits = 0, untranslate_hits = 0

Source - Origin: 10.1.1.0/24, Translated: 203.0.113.1/24

ciscoasa(config)# show xlate

4 in use, 4 most used

Flags: D - DNS, e - extended, I - identity, i - dynamic, r - portmap,

s - static, T - twice, N - net-to-net

NAT from dmz:172.16.31.10 to outside:203.0.113.10

flags s idle 0:10:48 timeout 0:00:00

NAT from inside:10.1.1.0/24 to dmz:10.1.1.0/24

flags sI idle 79:56:17 timeout 0:00:00

NAT from dmz:172.16.31.10 to outside:203.0.113.10

flags sT idle 0:01:02 timeout 0:00:00

NAT from outside:0.0.0.0/0 to dmz:0.0.0.0/0

flags sIT idle 0:01:02 timeout 0:00:00

Mailserver in het interne netwerk

TCP Ping

Hier is een voorbeeld van TCP ping-uitvoer:

ciscoasa(config)# PING TCP

Interface: outside

Target IP address: 203.0.113.10

Destination port: [80] 25

Specify source? [n]: y

Source IP address: 203.0.113.2

Source port: [0] 1234

Repeat count: [5] 5

Timeout in seconds: [2] 2

Type escape sequence to abort.

Sending 5 TCP SYN requests to 203.0.113.10 port 25

from 203.0.113.2 starting port 1234, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Connection

Hier is een voorbeeld van verbindingsverificatie:

ciscoasa(config)# show conn address 10.1.2.10

1 in use, 2 most used

TCP outside 203.0.113.2:5672 inside 10.1.2.10:25, idle 0:00:05, bytes 871, flags UIO

Logboekregistratie

Hier is een voorbeeld van een syslog:

%ASA-6-302013: Built inbound TCP connection 553 for outside:203.0.113.2/19198

(203.0.113.2/19198) to inside:10.1.2.10/25 (203.0.113.10/25)

NAT-vertalingen (Xlate)

Hier zijn enkele voorbeelden van nat-details tonen en xlate-opdrachtuitgangen tonen:

ciscoasa(config)# show nat detail

Auto NAT Policies (Section 2)

1 (inside) to (outside) source static obj-10.1.2.10 203.0.113.10

translate_hits = 0, untranslate_hits = 15

Source - Origin: 10.1.2.10/32, Translated: 203.0.113.10/32

2 (inside) to (dmz) source static obj-10.1.1.0 obj-10.1.1.0

translate_hits = 0, untranslate_hits = 0

Source - Origin: 10.1.1.0/24, Translated: 10.1.1.0/24

3 (inside) to (outside) source dynamic obj1-10.1.1.0 interface

translate_hits = 0, untranslate_hits = 0

Source - Origin: 10.1.1.0/24, Translated: 203.0.113.1/24

ciscoasa(config)# show xlate

NAT from inside:10.1.2.10 to outside:203.0.113.10

flags s idle 0:00:03 timeout 0:00:00

Mailserver in het externe netwerk

TCP Ping

Hier is een voorbeeld van TCP ping-uitvoer:

ciscoasa# PING TCP

Interface: inside

Target IP address: 203.1.113.10

Destination port: [80] 25

Specify source? [n]: y

Source IP address: 10.1.2.10

Source port: [0] 1234

Repeat count: [5] 5

Timeout in seconds: [2] 2

Type escape sequence to abort.

Sending 5 TCP SYN requests to 203.1.113.10 port 25

from 10.1.2.10 starting port 1234, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Connection

Hier is een voorbeeld van verbindingsverificatie:

ciscoasa# show conn address 203.1.113.10

1 in use, 2 most used

TCP inside 10.1.2.10:13539 outside 203.1.113.10:25, idle 0:00:02, bytes 898, flags UIO

Logboekregistratie

Hier is een voorbeeld van een syslog:

ciscoasa# show logging | i 203.1.113.10

%ASA-6-302013: Built outbound TCP connection 590 for outside:203.1.113.10/25

(203.1.113.10/25) to inside:10.1.2.10/1234 (203.0.113.1/1234)

NAT-vertalingen (Xlate)

Hier is een voorbeeld van show xlate command output:

ciscoasa# show xlate | i 10.1.2.10

TCP PAT from inside:10.1.2.10/1234 to outside:203.0.113.1/1234 flags ri idle

0:00:04 timeout 0:00:30

Problemen oplossen

De ASA biedt meerdere tools waarmee connectiviteit kan worden opgelost. Als het probleem zich blijft voordoen nadat u de configuratie hebt geverifieerd en de uitvoer hebt gecontroleerd die in de vorige sectie zijn beschreven, kunnen deze tools en technieken u helpen de oorzaak van uw verbindingsfout te bepalen.

Mailserver in het DMZ-netwerk

packet-tracer

Met de pakkettracerfunctionaliteit op de ASA kunt u een gesimuleerd pakket opgeven en alle verschillende stappen, controles en functies bekijken die de firewall doorloopt wanneer deze verkeer verwerkt. Met deze tool is het handig om een voorbeeld van verkeer te identificeren waarvan u denkt dat het door de firewall moet kunnen gaan en die vijftuppel te gebruiken om het verkeer te simuleren. In het volgende voorbeeld wordt de packet tracer gebruikt om een verbindingspoging te simuleren die aan deze criteria voldoet:

- Het gesimuleerde pakket komt aan de buitenkant.

- Het gebruikte protocol is TCP.

- Het gesimuleerde IP-adres van de client is 203.0.113.2.

- De client verzendt verkeer dat afkomstig is van poort 1234.

- Het verkeer is bestemd voor een server op IP-adres 203.0.113.10.

- Het verkeer is bestemd voor haven 25.

Hier is een voorbeeld van packet tracer output:

packet-tracer input outside tcp 203.0.113.2 1234 203.0.113.10 25 detailed

--Omitted--

Phase: 2

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

nat (dmz,outside) source static obj-172.16.31.10 obj-203.0.113.10

Additional Information:

NAT divert to egress interface dmz

Untranslate 203.0.113.10/25 to 172.16.31.10/25

Result:

input-interface: outside

input-status: up

input-line-status: up

output-interface: dmz

output-status: up

output-line-status: up

Action: allow

Hier is een voorbeeld van de Cisco Adaptive Security Device Manager (ASDM):

Merk op dat er geen vermelding is van de DMZ-interface in de vorige uitgangen. Dit is door packet tracer design. De tool vertelt u hoe de firewall dat type verbindingspoging verwerkt, inclusief hoe het het zou routeren en uit welke interface.

Tip: Raadpleeg voor meer informatie over de functie Packet Tracer het gedeelte Tracing packets with Packet Tracer van de configuratiehandleiding voor de Cisco ASA 5500-reeks met behulp van de CLI, 8.4 en 8.6.

pakketopname

De ASA Firewall kan verkeer vastleggen dat zijn interfaces binnenkomt of verlaat. Deze functie voor het vastleggen van gegevens is erg handig omdat hiermee definitief kan worden aangetoond of er verkeer aankomt op of vertrekt vanuit een firewall. Het volgende voorbeeld toont de configuratie van twee opnamen met de naam capd en capout op respectievelijk de DMZ- en externe interfaces. De capture-opdrachten gebruiken een overeenkomend trefwoord, waarmee u specifiek kunt zijn over het verkeer dat u wilt vastleggen.

Voor de capd-opname in dit voorbeeld wordt aangegeven dat u wilt overeenkomen met het verkeer op de DMZ-interface (ingangen of uitgangen) die overeenkomt met TCP-host 172.16.31.10/host 203.0.113.2. Met andere woorden, u wilt elk TCP-verkeer vastleggen dat wordt verzonden vanaf host 172.16.31.10 naar host 203.0.113.2, of vice versa. Het gebruik van het trefwoord match stelt de firewall in staat om dat verkeer bidirectioneel vast te leggen. De vastlegopdracht die is gedefinieerd voor de externe interface verwijst niet naar het IP-adres van de interne mailserver omdat de firewall een NAT uitvoert op het IP-adres van die mailserver. Als gevolg hiervan kunt u het IP-adres van die server niet koppelen. In plaats daarvan gebruikt het volgende voorbeeld het woord any om aan te geven dat alle mogelijke IP-adressen aan die voorwaarde zouden voldoen.

Nadat u de opnamen hebt geconfigureerd, moet u proberen opnieuw een verbinding tot stand te brengen en doorgaan met het bekijken van de opnamen met de opdracht capture <capture_name> weergeven. In dit voorbeeld kunt u zien dat de externe host verbinding kon maken met de mailserver, zoals blijkt uit de drievoudige TCP-handshake die wordt gezien in de opnamen:

ASA# capture capd interface dmz match tcp host 172.16.31.10 any

ASA# capture capout interface outside match tcp any host 203.0.113.10

ASA# show capture capd

3 packets captured

1: 11:31:23.432655 203.0.113.2.65281 > 172.16.31.10.25: S 780523448:

780523448(0) win 8192 <mss 1460,nop,wscale 2,nop,nop,sackOK>

2: 11:31:23.712518 172.16.31.10.25 > 203.0.113.2.65281: S 2123396067:

2123396067(0) ack 780523449 win 8192 <mss 1024,nop,nop,sackOK,nop,wscale 8>

3: 11:31:23.712884 203.0.113.2.65281 > 172.16.31.10.25. ack 2123396068

win 32768

ASA# show capture capout

3 packets captured

1: 11:31:23.432869 203.0.113.2.65281 > 203.0.113.10.25: S 1633080465:

1633080465(0) win 8192 <mss 1380,nop,wscale 2,nop,nop,sackOK>

2: 11:31:23.712472 203.0.113.10.25 > 203.0.113.2.65281: S 95714629:

95714629(0) ack 1633080466 win 8192 <mss 1024,nop,nop,sackOK,nop,wscale 8>

3: 11:31:23.712914 203.0.113.2.65281 > 203.0.113.10.25: . ack 95714630

win 32768

Mailserver in het interne netwerk

packet-tracer

Hier is een voorbeeld van packet tracer output:

CLI : packet-tracer input outside tcp 203.0.113.2 1234 203.0.113.10 25 detailed

--Omitted--

Phase: 2

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

object network obj-10.1.2.10

nat (inside,outside) static 203.0.113.10

Additional Information:

NAT divert to egress interface inside

Untranslate 203.0.113.10/25 to 10.1.2.10/25

Phase: 3

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group smtp in interface outside

access-list smtp extended permit tcp any4 host 10.1.2.10 eq smtp

Additional Information:

Forward Flow based lookup yields rule:

in id=0x77dd2c50, priority=13, domain=permit, deny=false

hits=1, user_data=0x735dc880, cs_id=0x0, use_real_addr, flags=0x0, protocol=6

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=0

dst ip/id=10.1.2.10, mask=255.255.255.255, port=25, tag=0, dscp=0x0

input_ifc=outside, output_ifc=any

Mailserver in het externe netwerk

packet-tracer

Hier is een voorbeeld van packet tracer output:

CLI : packet-tracer input inside tcp 10.1.2.10 1234 203.1.113.10 25 detailed

--Omitted--

Phase: 2

Type: ROUTE-LOOKUP

Subtype: input

Result: ALLOW

Config:

Additional Information:

in 203.1.113.0 255.255.255.0 outside

Phase: 3

Type: NAT

Subtype:

Result: ALLOW

Config:

object network obj-10.1.2.0

nat (inside,outside) dynamic interface

Additional Information:

Dynamic translate 10.1.2.10/1234 to 203.0.113.1/1234

Forward Flow based lookup yields rule:

in id=0x778b14a8, priority=6, domain=nat, deny=false

hits=11, user_data=0x778b0f48, cs_id=0x0, flags=0x0, protocol=0

src ip/id=10.1.2.0, mask=255.255.255.0, port=0, tag=0

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=0, dscp=0x0

input_ifc=inside, output_ifc=outside

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

13-May-2015

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Aastha Bhardwaj, Divya Subramanian, Prapanch Ramamoorthy, and Dinkar SharmaCisco TAC Engineers.

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback