Configureer de Identity Provider voor Cisco Identity Service om SSO in te schakelen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de configuratie van de Identity Provider (IDP) voor Cisco Identity Service (IDs) om Single Sign On (SSO) in te schakelen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Unified Contact Center Express (UCS X) release 11.5 of Cisco Unified Contact Center Enterprise release 11.5 of Packaged Contact Center Enterprise (PCE) release 11.5, zoals van toepassing

- Microsoft Active Directory - AD geïnstalleerd op Windows Server

- Active Directory Federation Service (ADFS) versie 2.0/3.0

Opmerking: de referenties naar dit document UCCX in het scherm nemen en bevatten voorbeelden. De configuratie is echter gelijk met betrekking tot Cisco IDs (UCCX/UCCE/PCCE) en de IDP.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Cisco IDs-implementatiemodellen

| Product |

Implementatie |

| UCCX |

coresident |

| PCCE |

Co-resident met CUIC (Cisco Unified Intelligence Center) en LD (Live Data) |

| UCS |

Co-resident met CUIC en LD voor 2k implementaties. Standalone voor 4k en 12k implementaties. |

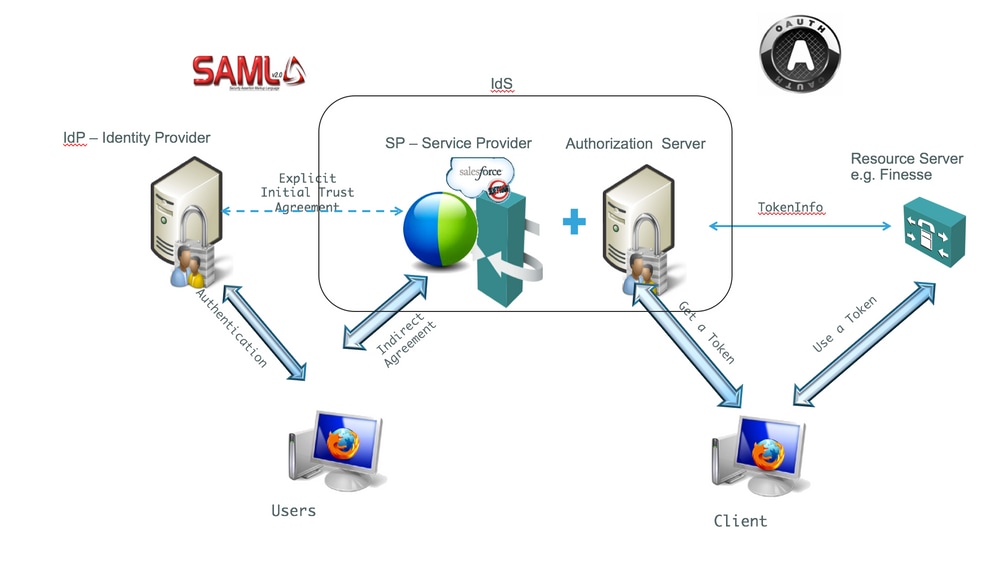

Overzicht van SSO

Cisco biedt veel services in verschillende vormen en als eindgebruiker wilt u slechts eenmaal inloggen om toegang te hebben tot alle Cisco-services. Als u contactpersonen wilt vinden en beheren vanuit een van de Cisco-toepassingen en -apparaten, maakt u gebruik van alle mogelijke bronnen (Corporate Directory, Outlook, Mobile contacts, Facebook, LinkedIn, History) en laat u deze op een standaard en consistente manier renderen die de benodigde informatie biedt om hun beschikbaarheid te kennen en hoe u het best contact met hen kunt opnemen.

SSO met SAML (Security Assertion Markup Language) richt zich op deze eis. SAML/SSO biedt de mogelijkheid voor gebruikers om in meerdere apparaten en services te loggen via een gemeenschappelijke account- en autorisatie-identiteit, genaamd de IDp. De SSO-functionaliteit is vanaf UCCX/UCCE/PCCE 11.5 beschikbaar.

Overzicht van configuratie

Configureren

Verificatietypen

Cisco IDs ondersteunt alleen formuliergebaseerde verificatie van id’s.

Verwijs naar deze artikelen MSDN om te leren hoe te om de Verificatie van de Vorm in ADFS toe te laten.

- Raadpleeg voor ADFS 2.0 dit Microsoft TechNet-artikel,

http://social.technet.microsoft.com/wiki/contents/articles/1600.ad-fs-2-0-how-to-change-the-local-authentication-type.aspx. - Raadpleeg voor ADFS 3.0 dit Microsoft TechNet-artikel,

https://learn.microsoft.com/en-us/archive/blogs/josrod/enabled-forms-based-authentication-in-adfs-3-0

Opmerking: Cisco IdS 11.6 en hoger ondersteunt zowel formuliergebaseerde als Kerberos-verificatie. Om Kerberos-verificatie te kunnen laten werken, moet u de op formulier gebaseerde verificatie uitschakelen.

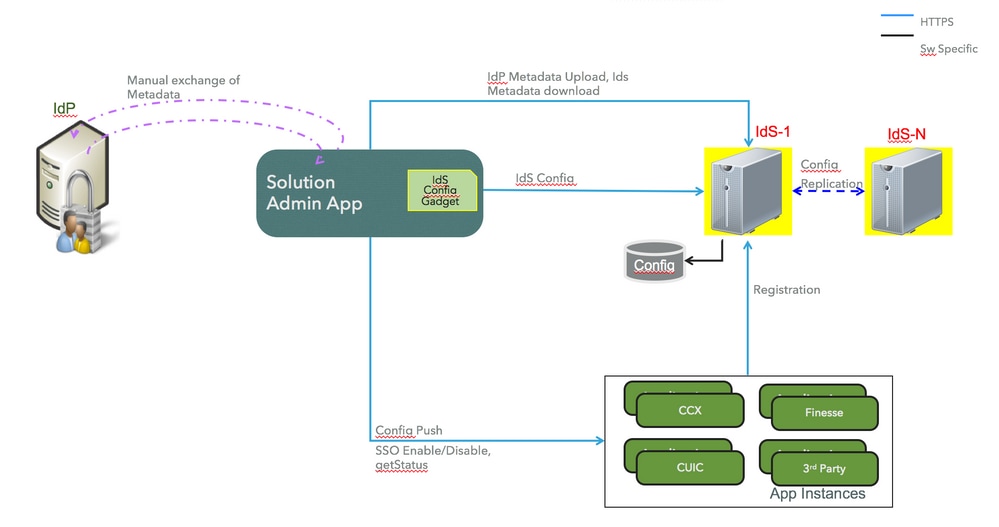

Vertrouwensrelatie instellen

Voor onboarding en om toepassingen in staat te stellen Cisco-id’s voor SSO te gebruiken, voert u de metagegevensuitwisseling uit tussen de ID’s en IDP.

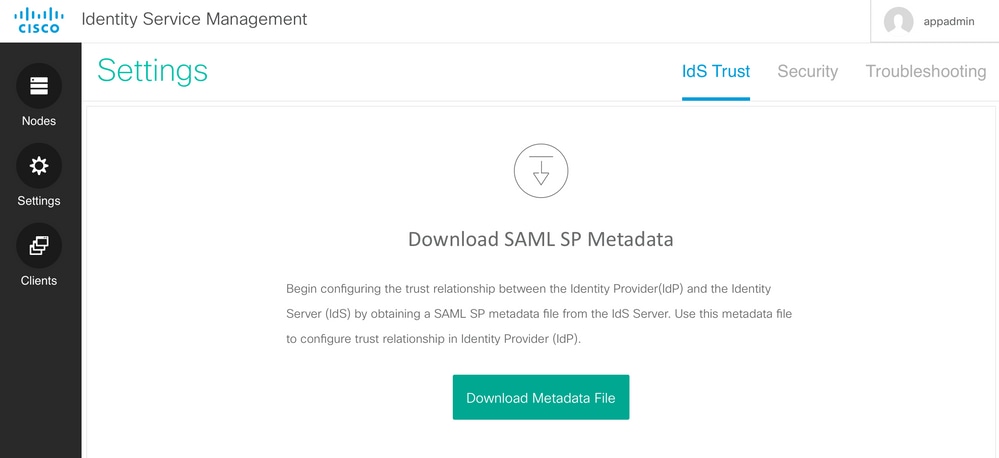

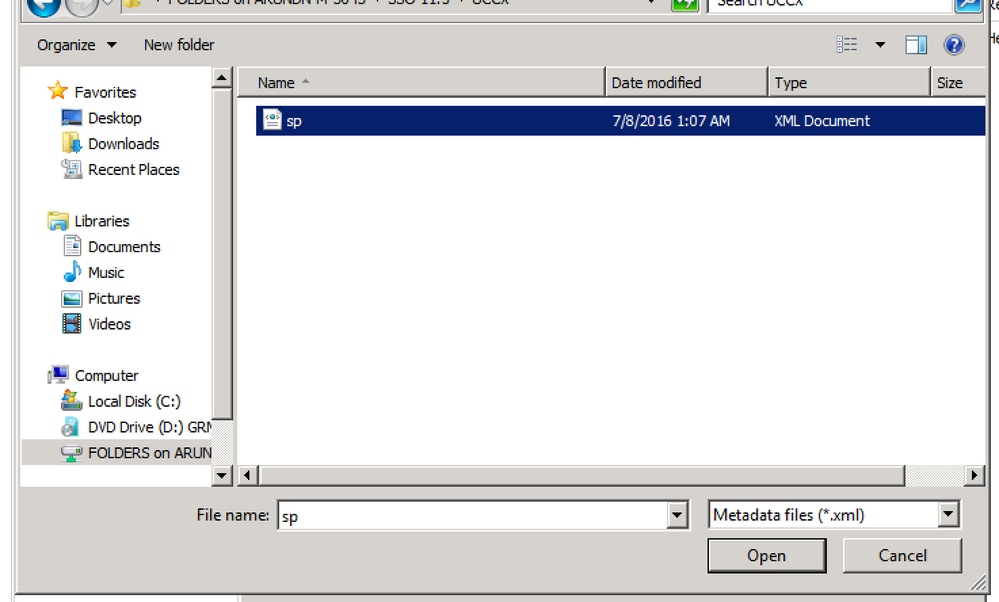

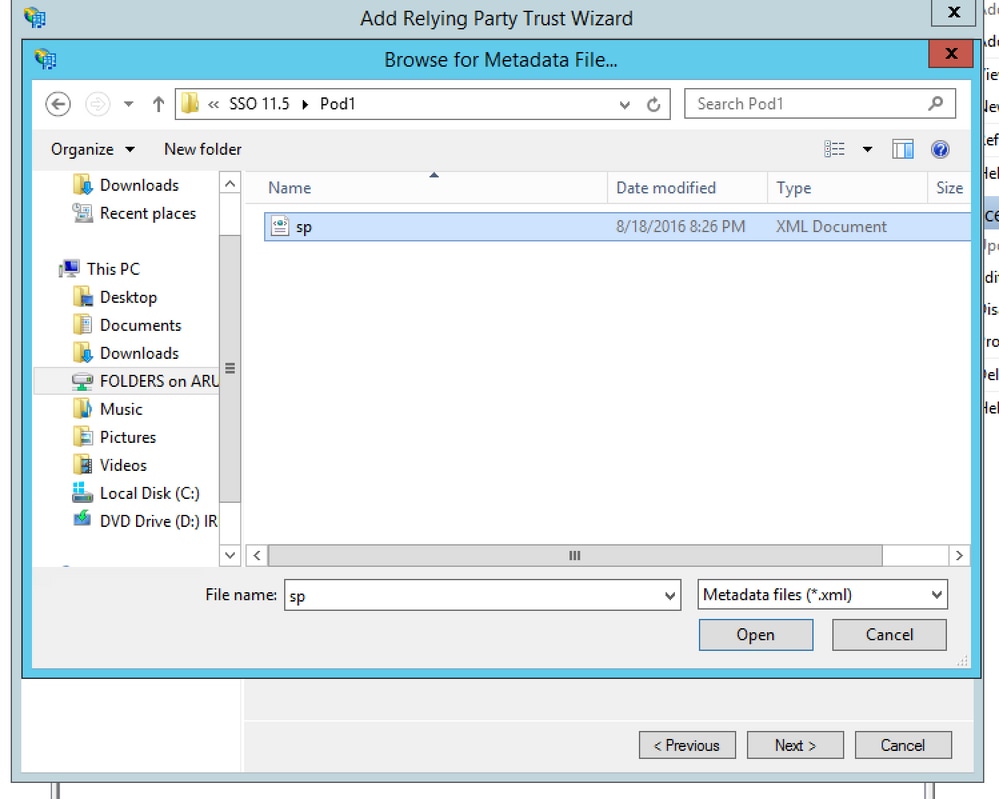

- Het bestand SAML SP Metadata downloaden

sp.xml. - Van

Settings, naarIdS Trusttabblad op de pagina IDs-beheer.

- Download het bestand met IDP-metagegevens uit de IDP via de URL:

https://<ADFS-server>/federationmetadata/2007-06/federationmetadata.xml

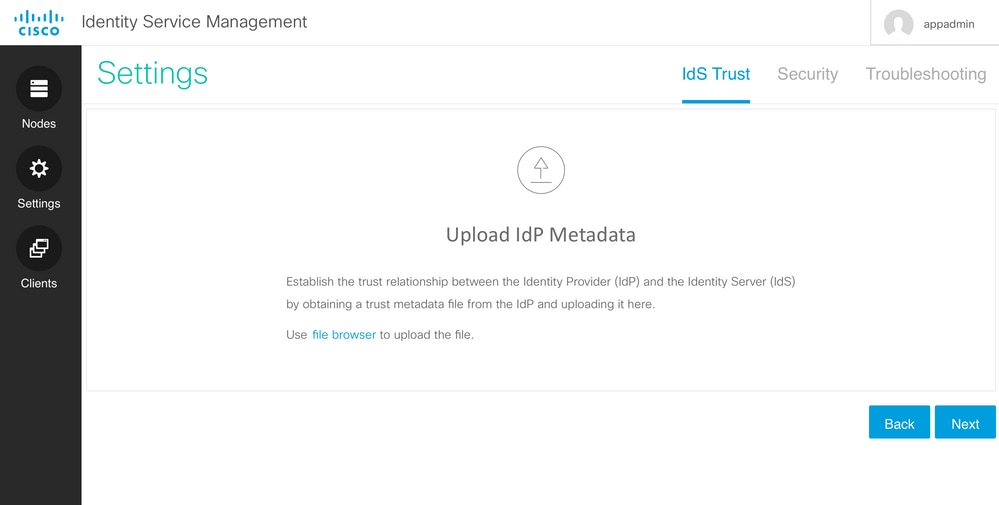

- Upload op de pagina IDs Management het bestand IdP Metadata dat in de vorige stap is gedownload.

Dit is de procedure om de IDs-metagegevens te uploaden en Claimregels toe te voegen. Dit is beschreven voor ADFS 2.0 en 3.0.

ADFS 2,0

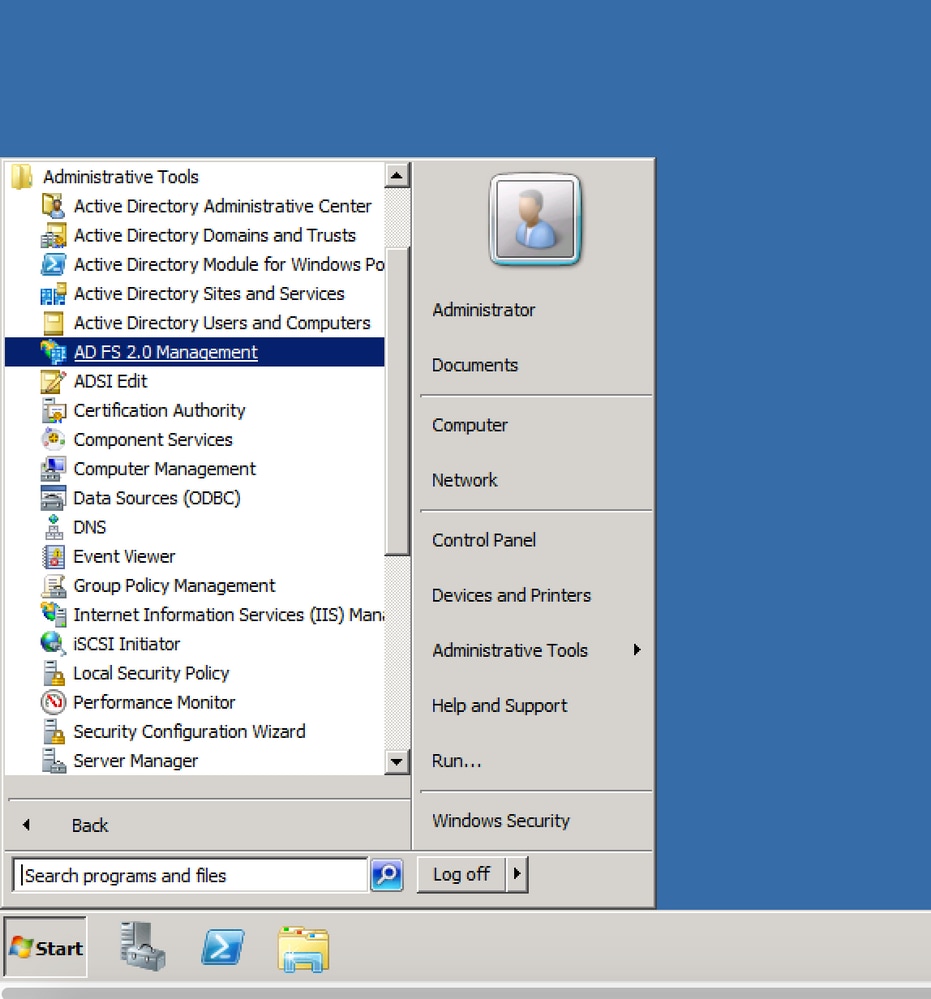

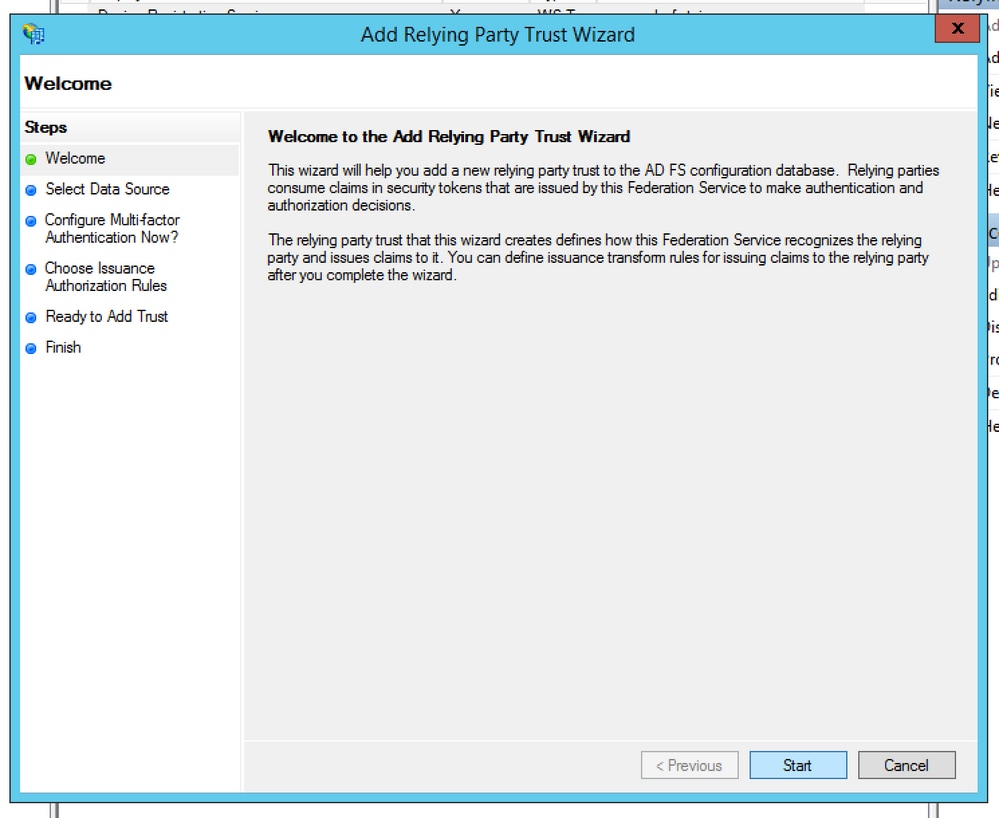

Stap 1. Navigeer in de ADFS-server naar Start > All Programs > Administrative Tools > ADFS 2.0 Management, zoals aangegeven op de afbeelding:

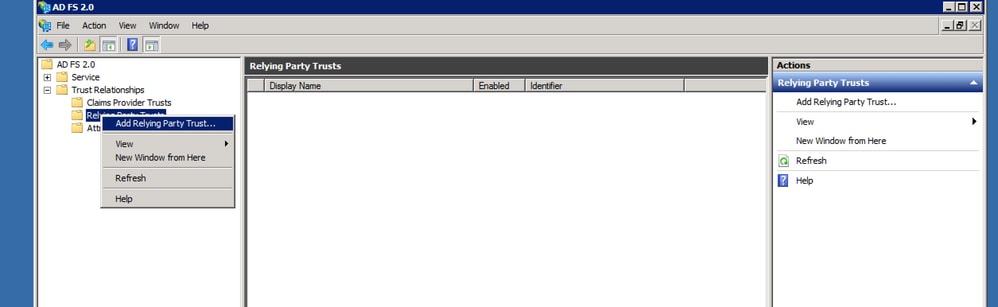

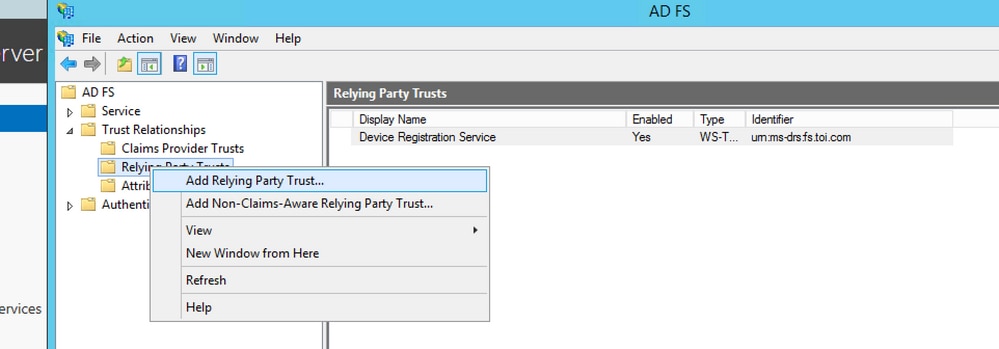

Stap 2. Naar navigeren Add ADFS 2.0 > Trust Relationship > Relying Party Trust, zoals aangegeven op de afbeelding:

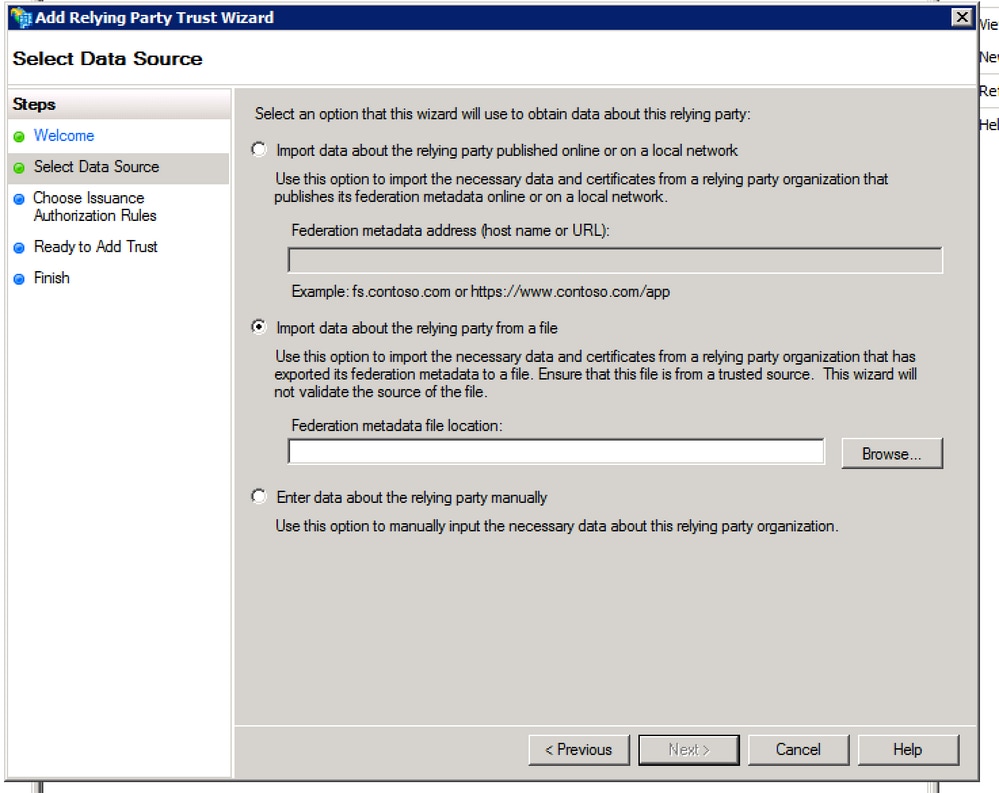

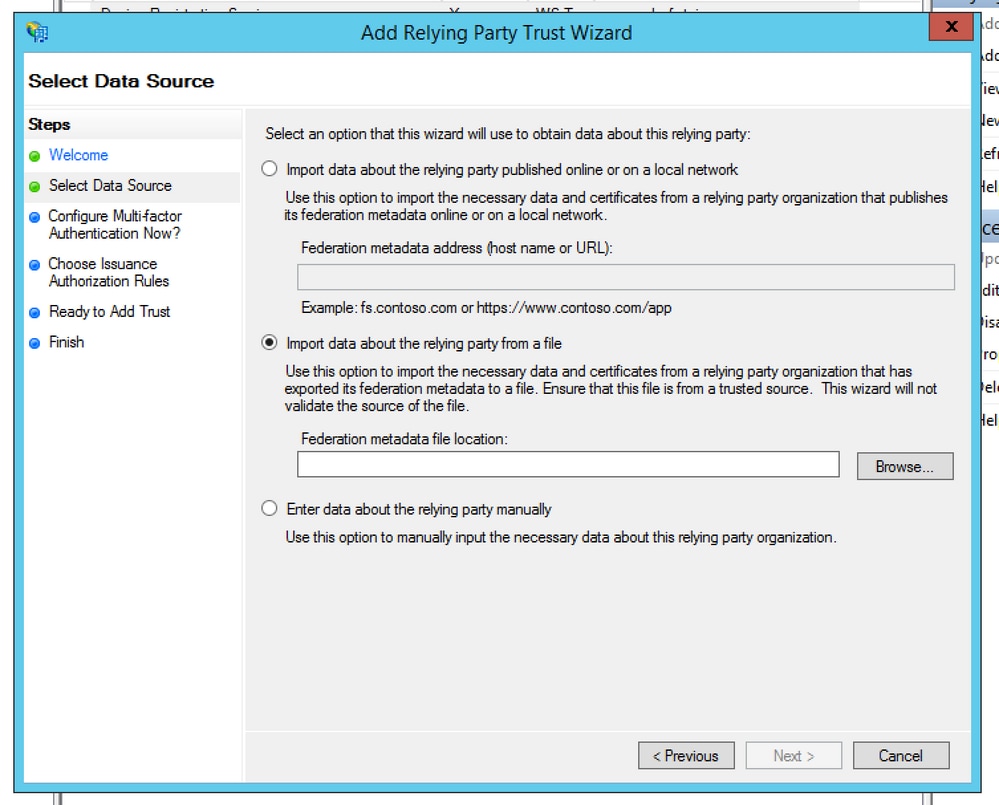

Stap 3. Kies de optie zoals in de afbeelding Import data about the relying party from a file.

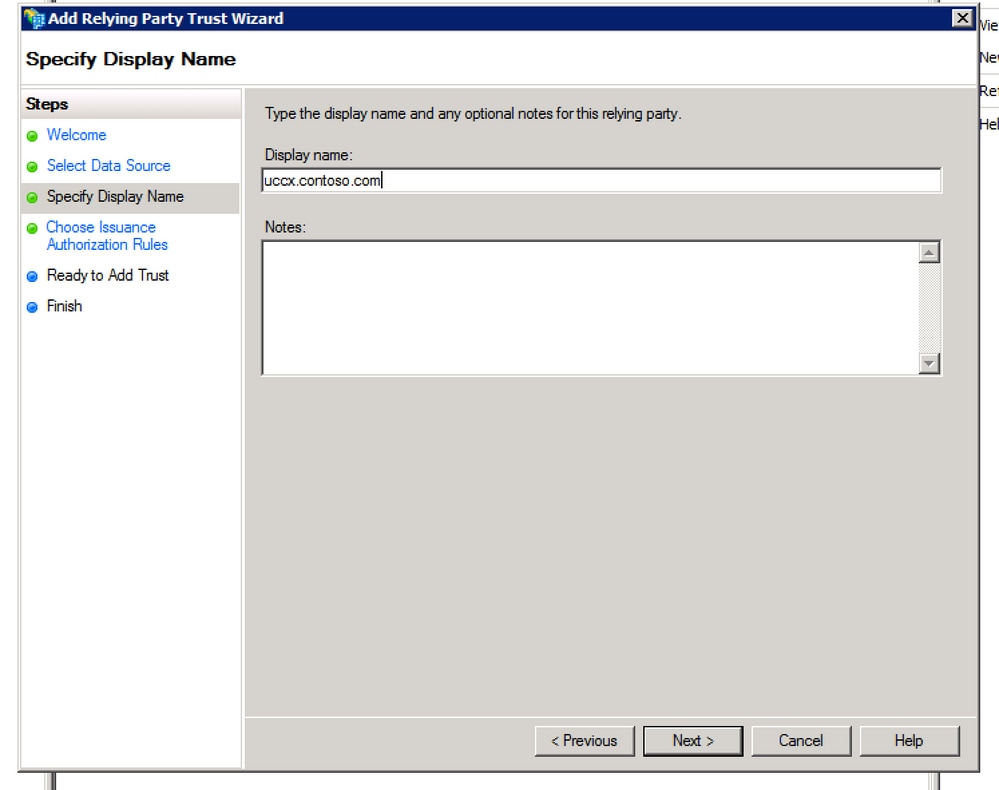

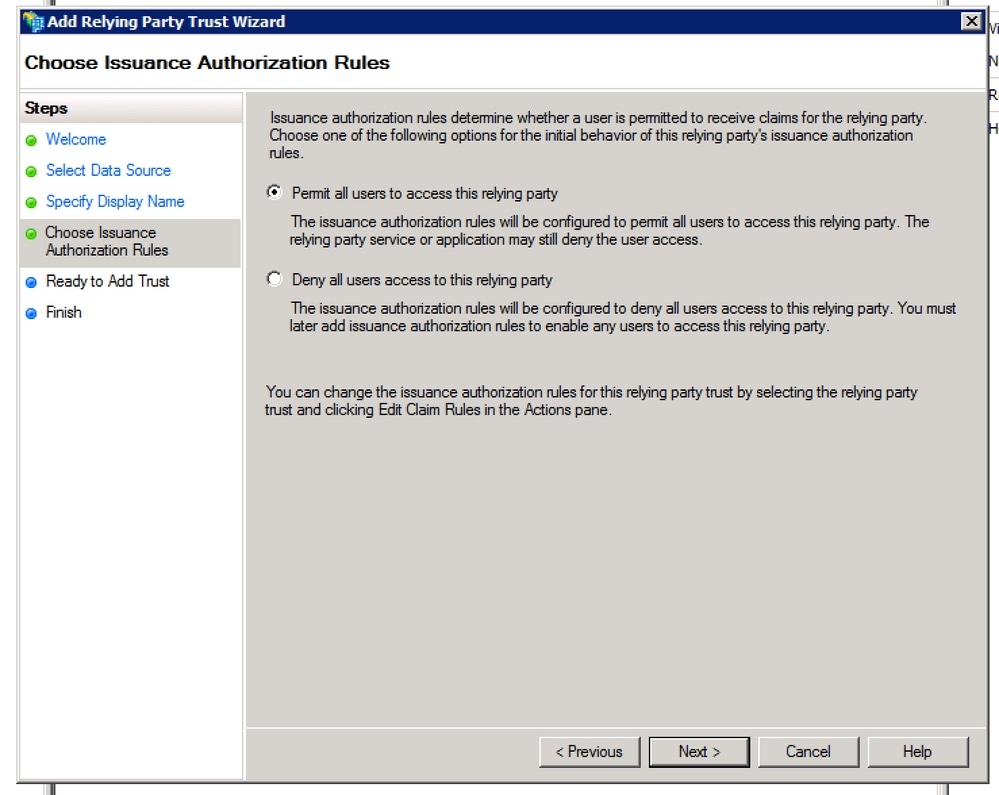

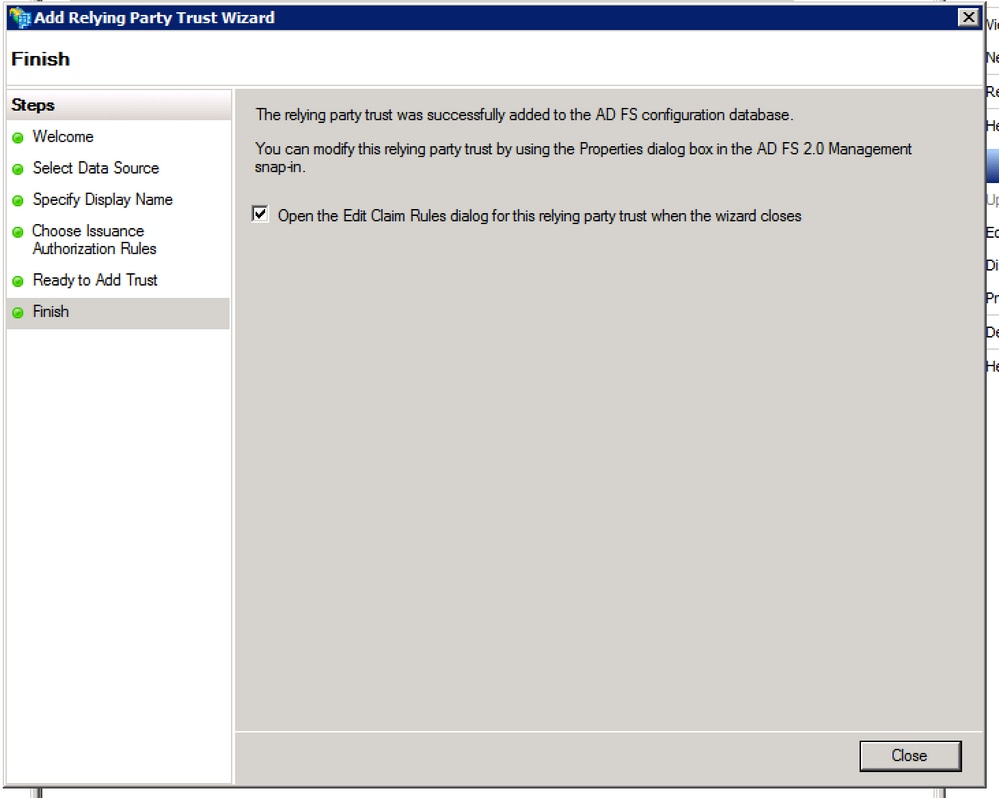

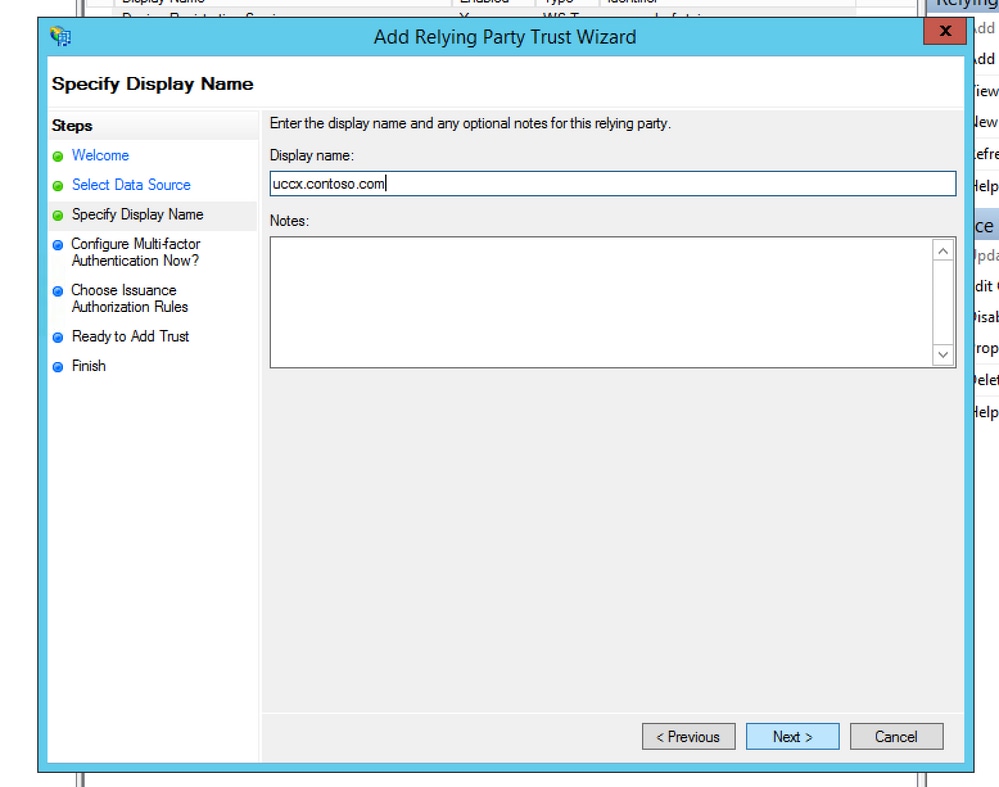

Stap 4. Voltooi de oprichting van de Relying Party Trust.

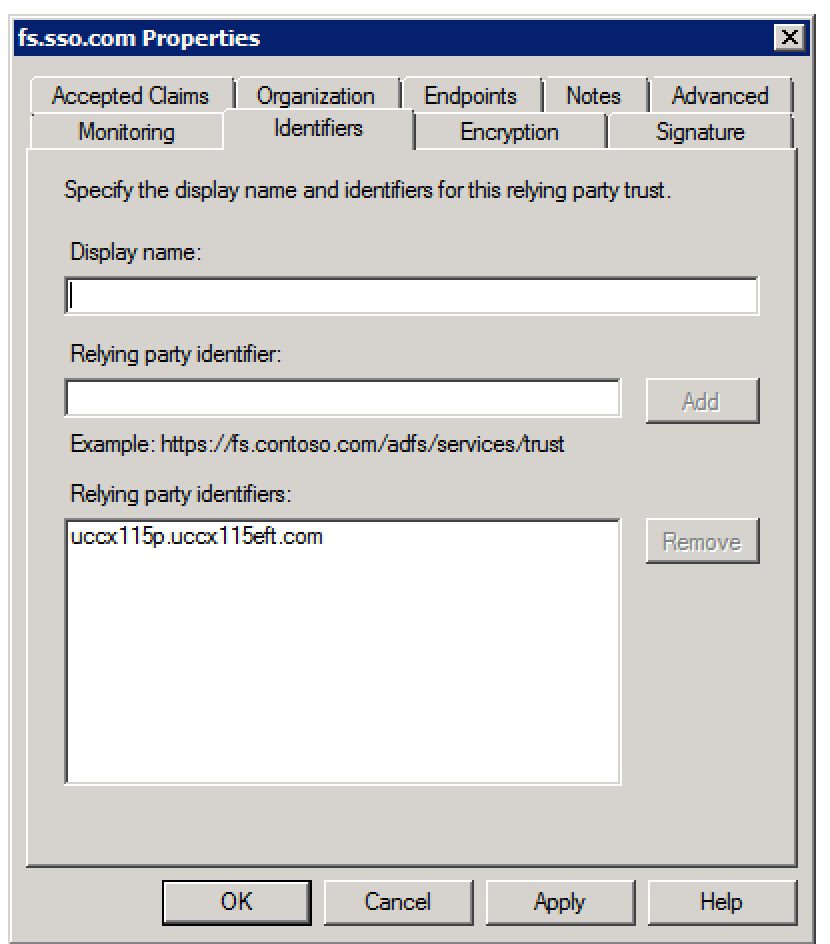

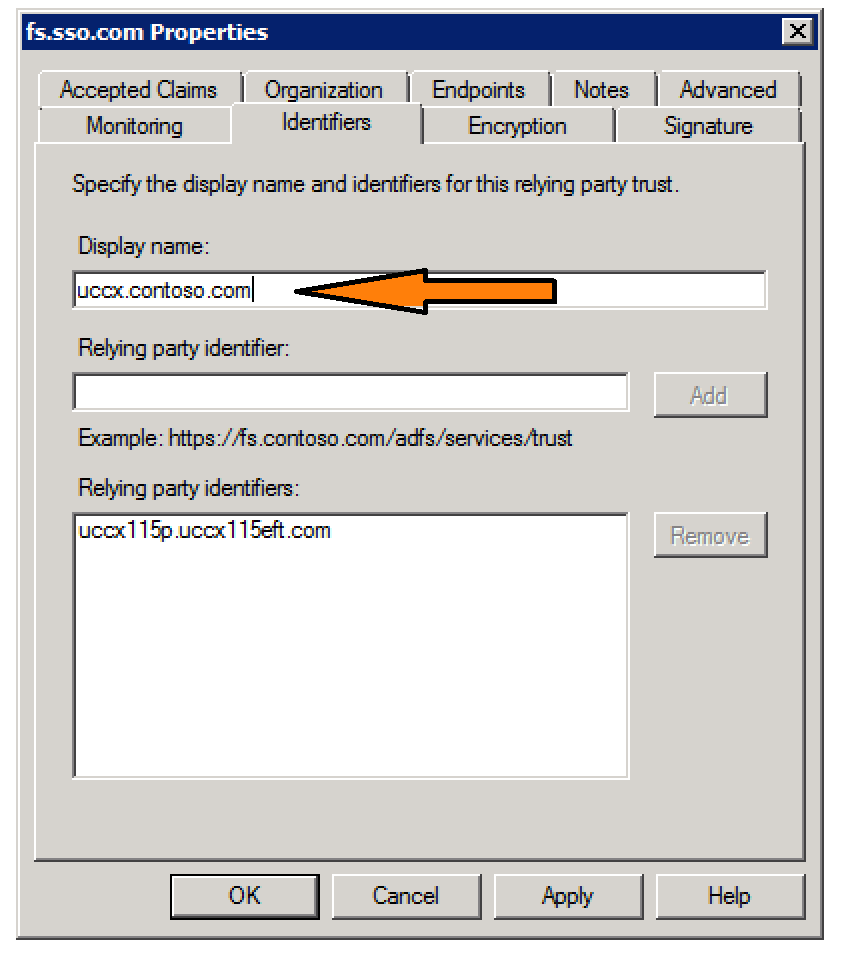

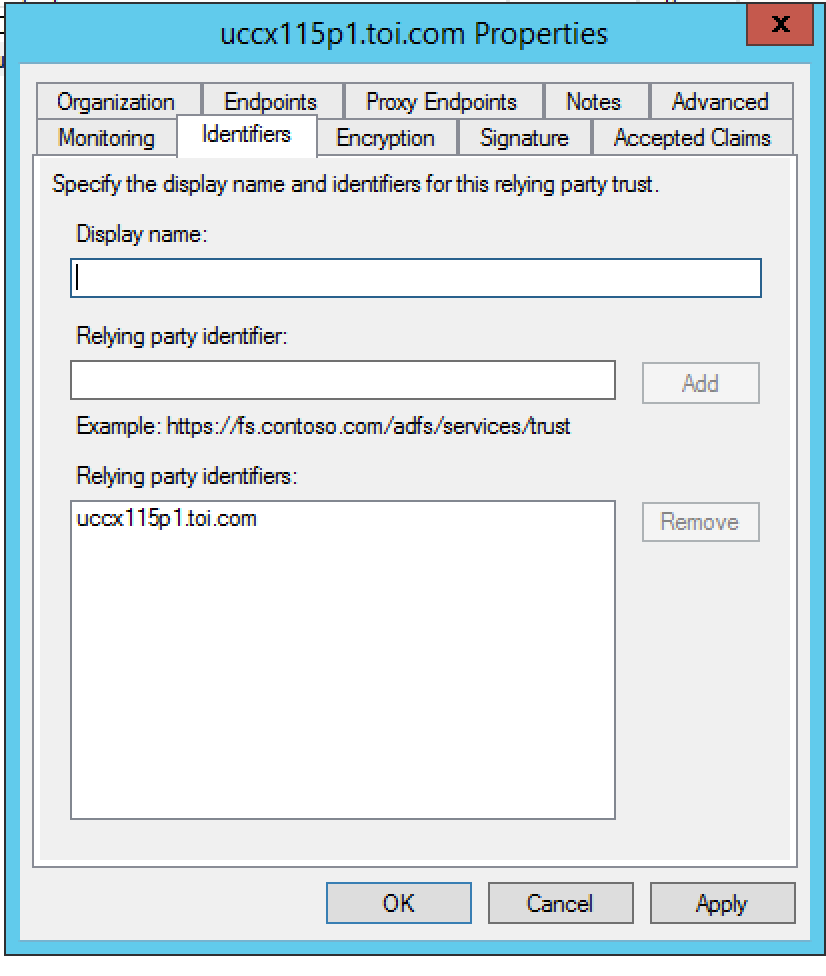

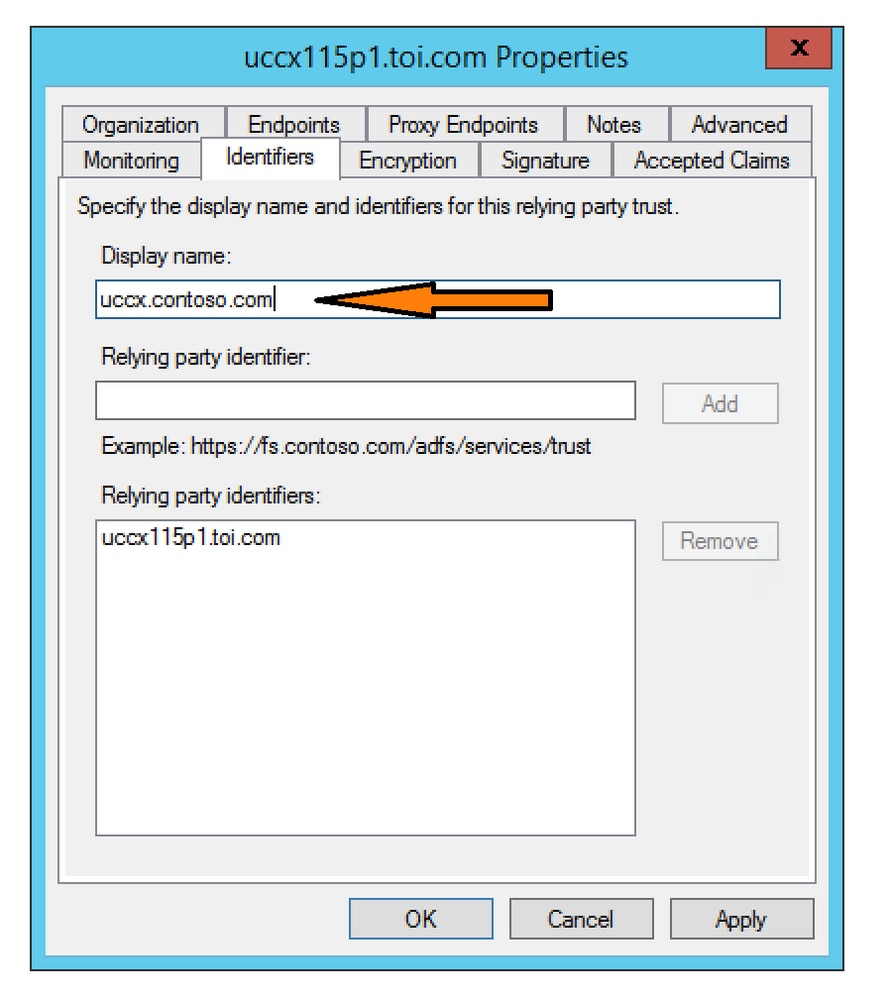

Stap 5. Kies in de eigenschappen van de Relying Party Trust de Identifier tabblad.

Stap 6. Stel de id in als de volledig gekwalificeerde hostnaam van de Cisco Identity Server waarvan u de id wilt ontvangen sp.xml is gedownload.

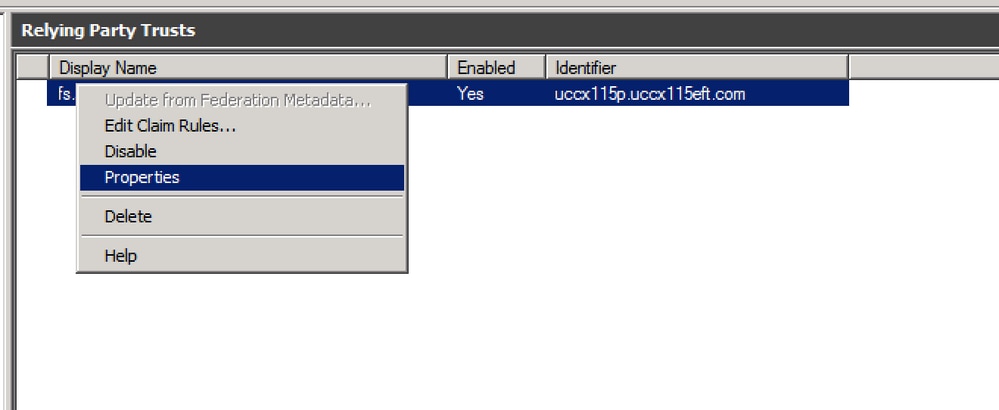

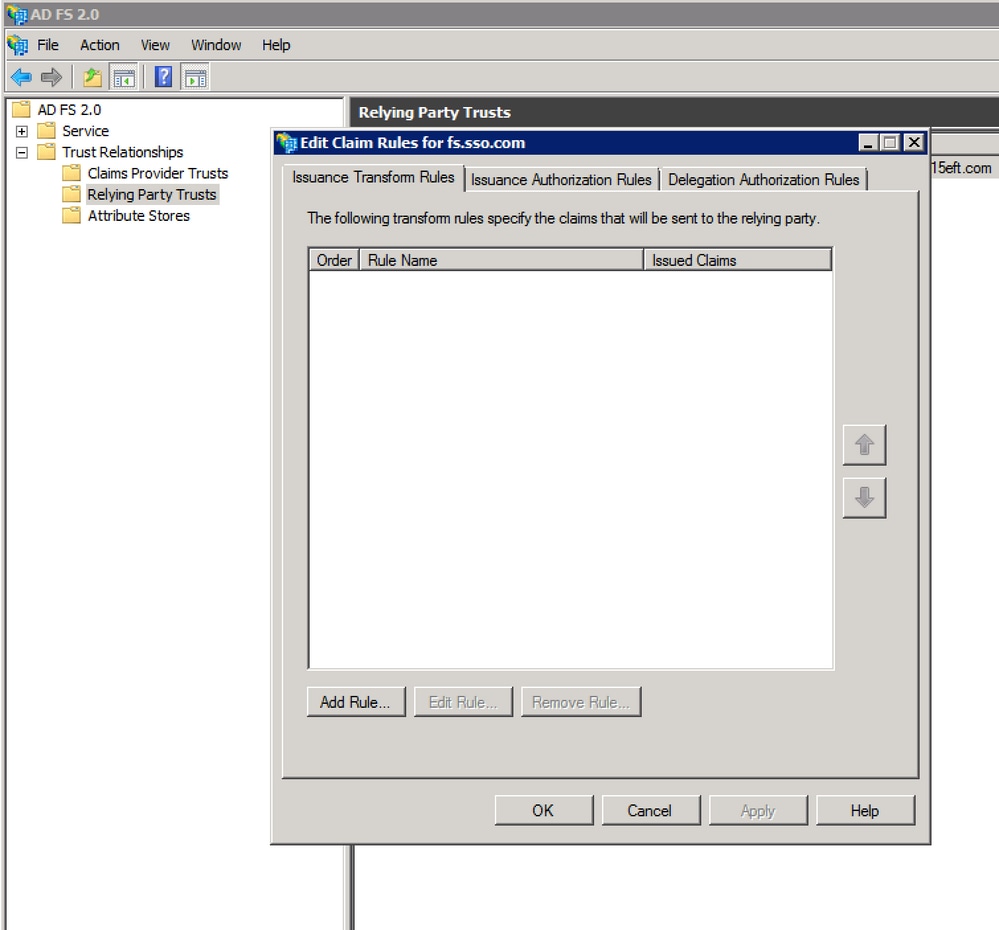

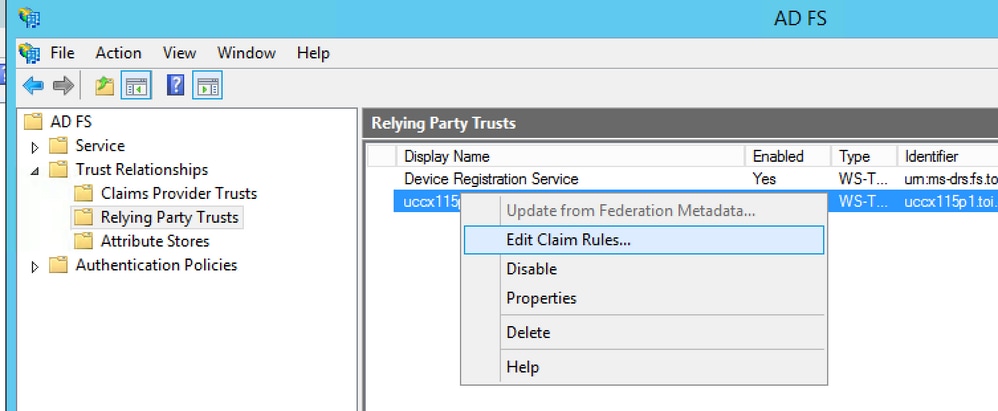

Stap 7. Klik met de rechtermuisknop op Relying Party Trust en klik vervolgens op Edit Claim Rules.

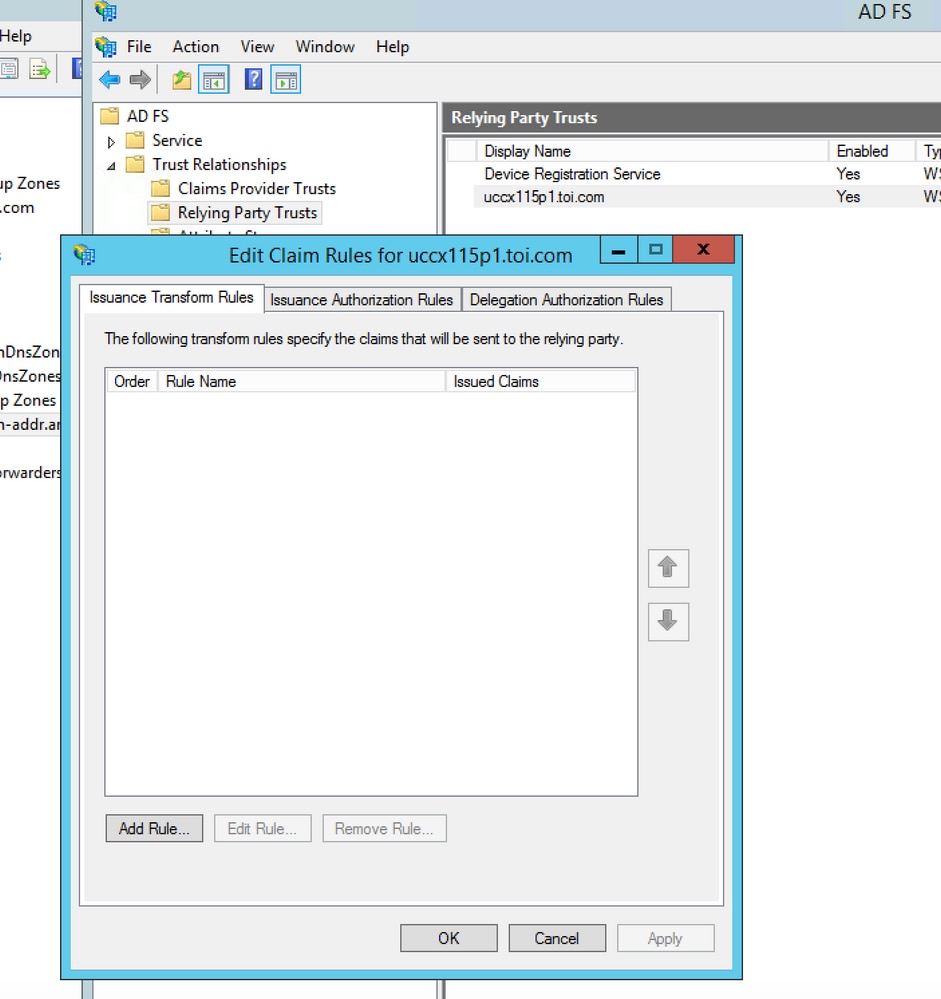

U moet twee claimregels toevoegen, één is wanneer de LDAP (Lighweight Directory Access Protocol) attributen worden aangepast terwijl de tweede door aangepaste claimregels wordt bepaald.

uid - Dit kenmerk is nodig voor de toepassingen om de geverifieerde gebruiker te identificeren.

user_main - Deze eigenschap is nodig door Cisco IDs om het domein van de geverifieerde gebruiker te identificeren.

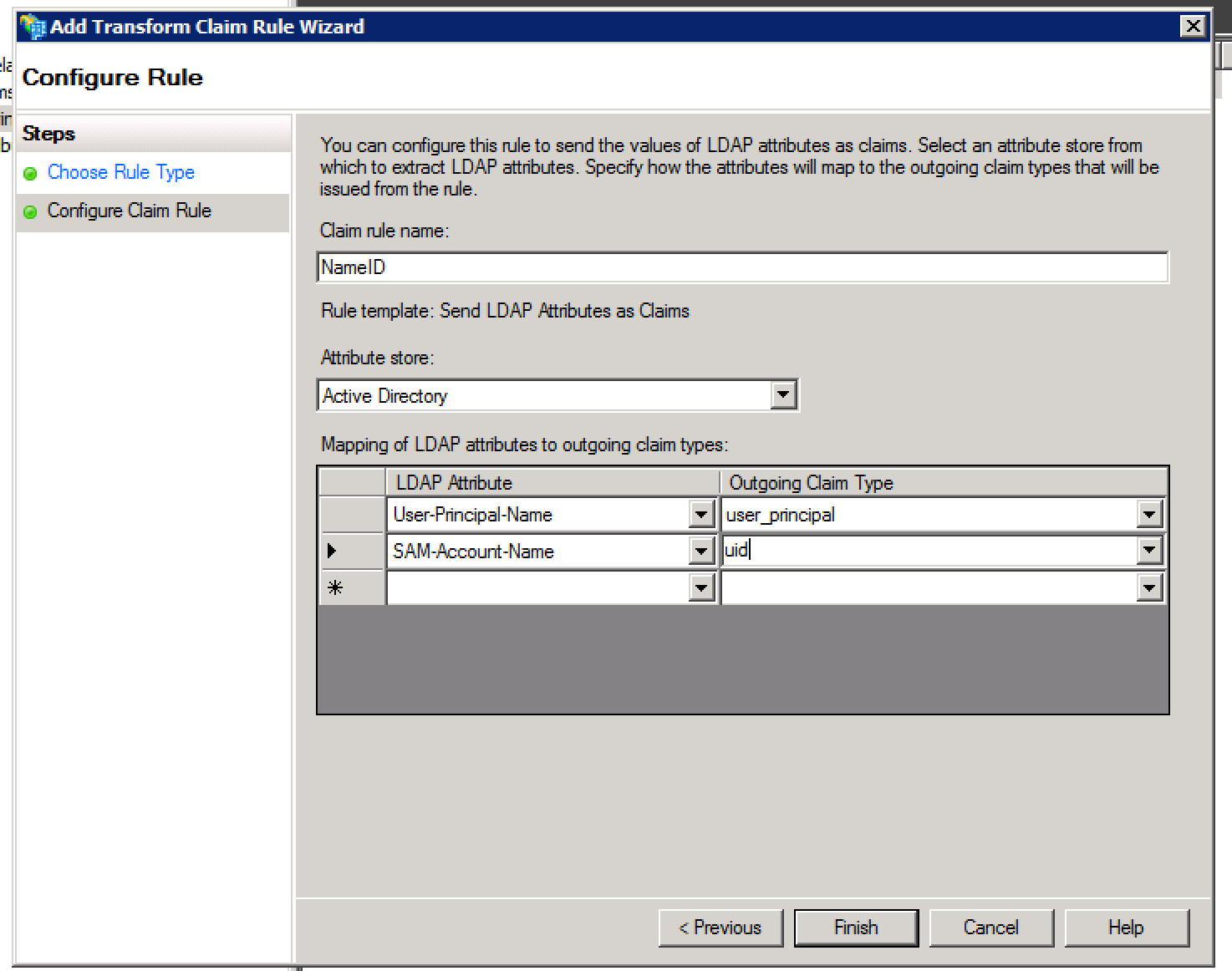

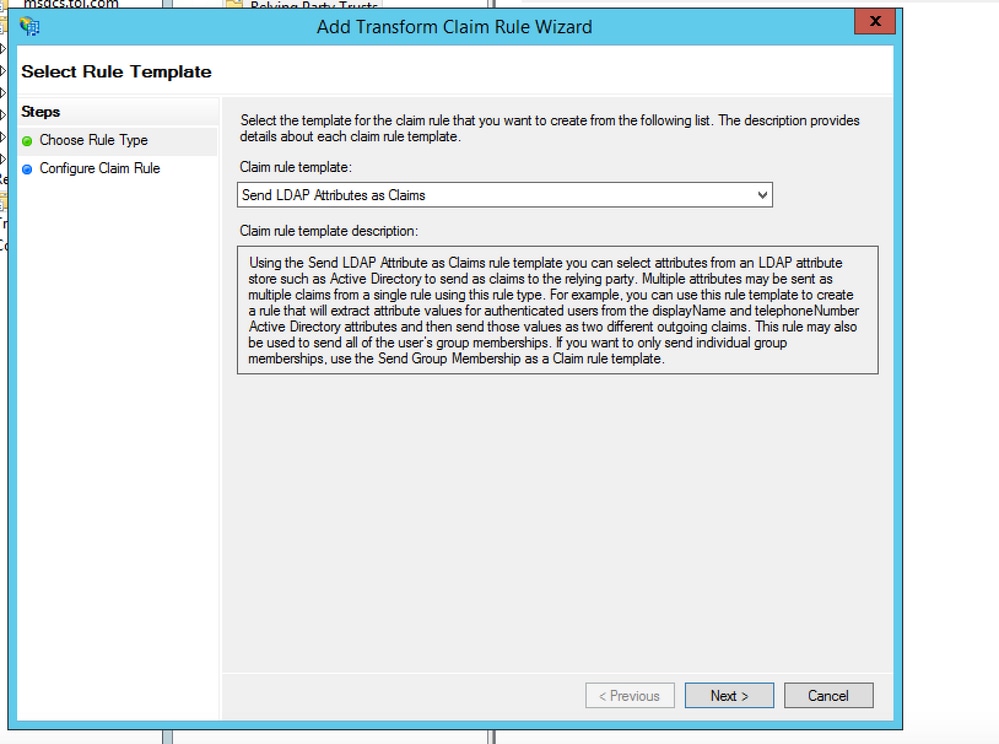

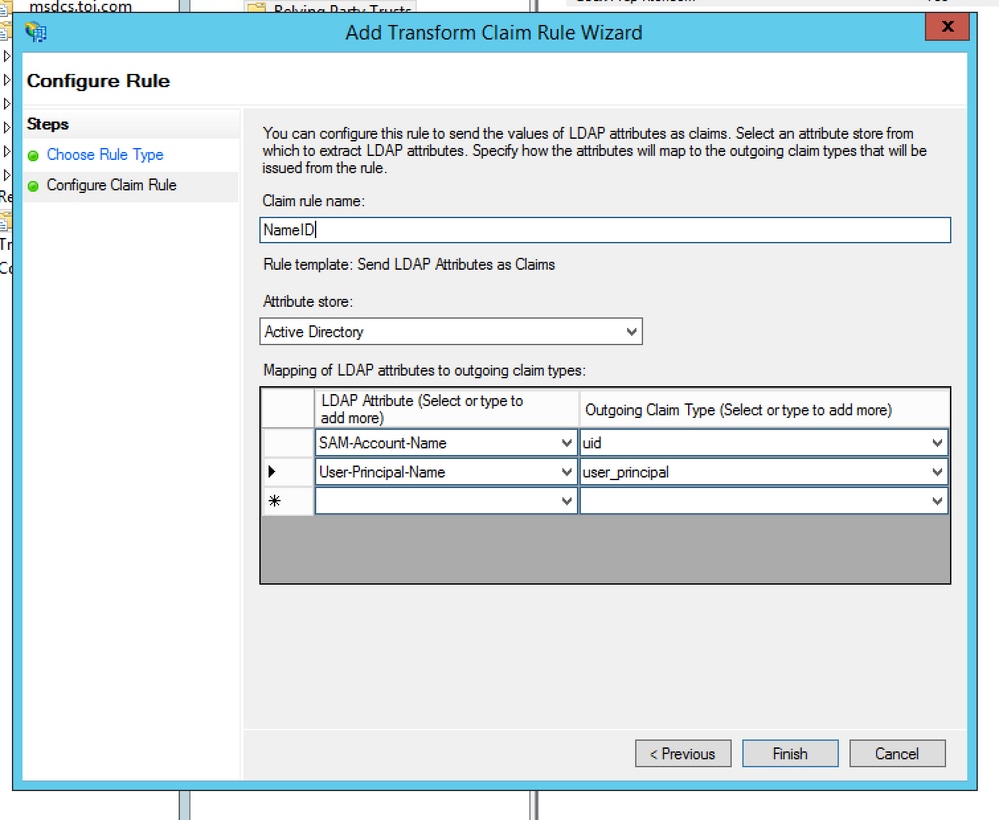

Claimregel 1:

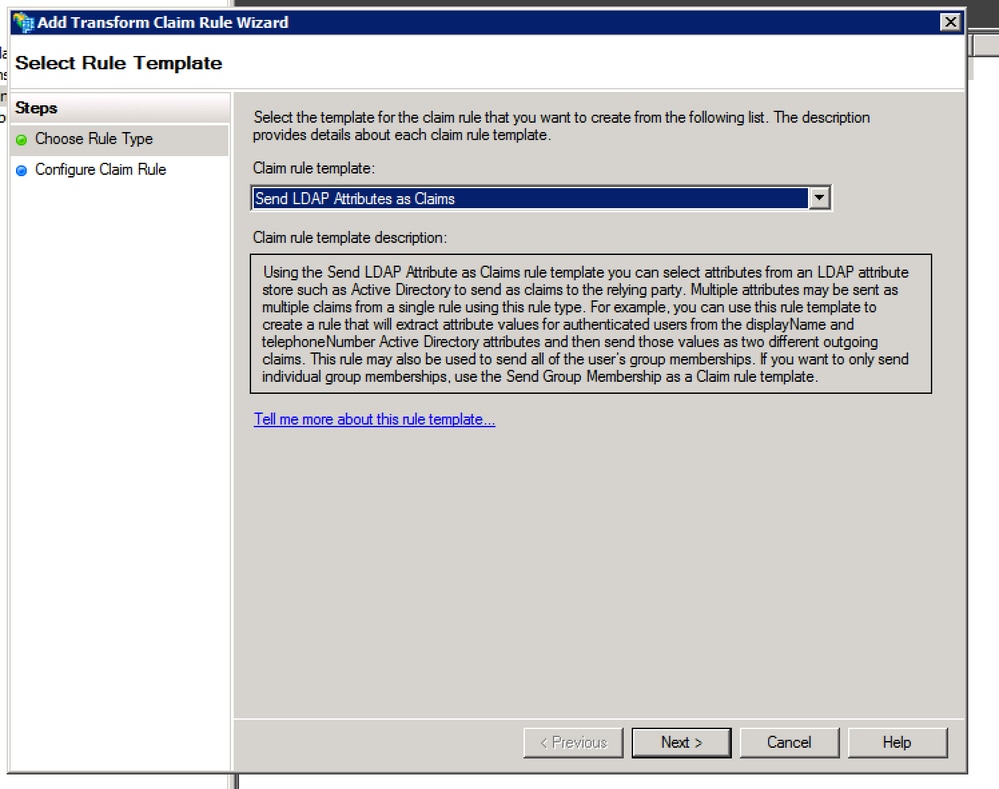

Een regel op naam toevoegen NameID van het type (de waarden van LDAP-kenmerk als vorderingen verzenden):

- Kenmerkopslag als actieve map kiezen

- Map LDAP-kenmerk

User-Principal-Nameinuser_principal(kleine letters) - Kies het LDAP-kenmerk dat als

userIdvoor gebruikers van toepassingen om in te loggen en toe te wijzen aanuid(kleine letters)

Voorbeeld van configuratie wanneer SamAccountName moet worden gebruikt als gebruikersidentificatie:

- Toewijzing van het LDAP-kenmerk

SamAccountNameinuid. - Toewijzing van het LDAP-kenmerk

User-Principal-Nameinuser_principal.

Voorbeeldconfiguratie wanneer UPN moet als gebruikersidentificatie worden gebruikt:

- Toewijzing van het LDAP-kenmerk

User-Principal-Nameinuid. - Toewijzing van het LDAP-kenmerk

User-Principal-Nameinuser_principal.

Voorbeeld van configuratie wanneer PhoneNumber moet als gebruikersidentificatie worden gebruikt:

- Breng de LDAP attributen phoneNumber aan in kaart

uid. - Toewijzing van het LDAP-kenmerk

User-Principal-Nameinuser_principal.

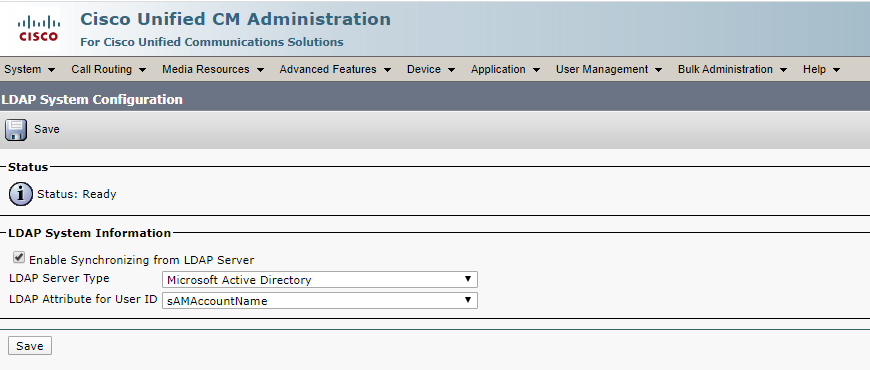

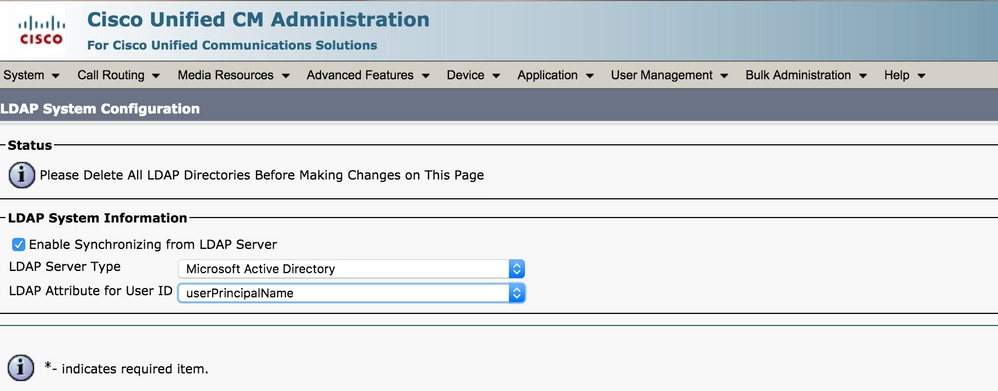

Opmerking: u moet ervoor zorgen dat het LDAP-kenmerk dat voor de gebruikers-id op CUCM LDAP sync is geconfigureerd, overeenkomt met wat als LDAP-kenmerk is geconfigureerd voor uid in de ADFS-claimregel NameID. Dit is voor de goede werking van de CUIC en Finesse login.

Opmerking: dit document verwijst naar beperkingen op de naam van de claimregel en geeft namen weer zoals NameID, Fully Qualified Domain Name (FQDN) van UCCX, enzovoort. Hoewel de aangepaste velden en namen op verschillende secties kunnen worden toegepast, worden de namen van de claimregels en de weergavenamen overal standaard gehouden om de consistentie en de beste praktijken in de naamgevingsconventie te behouden.

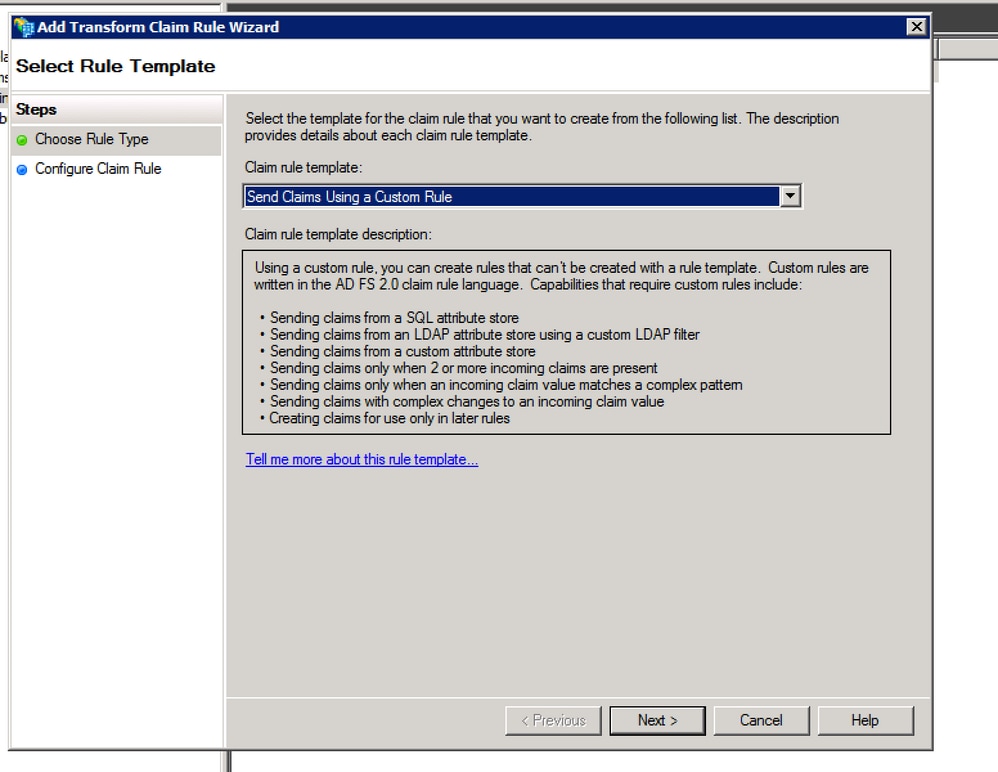

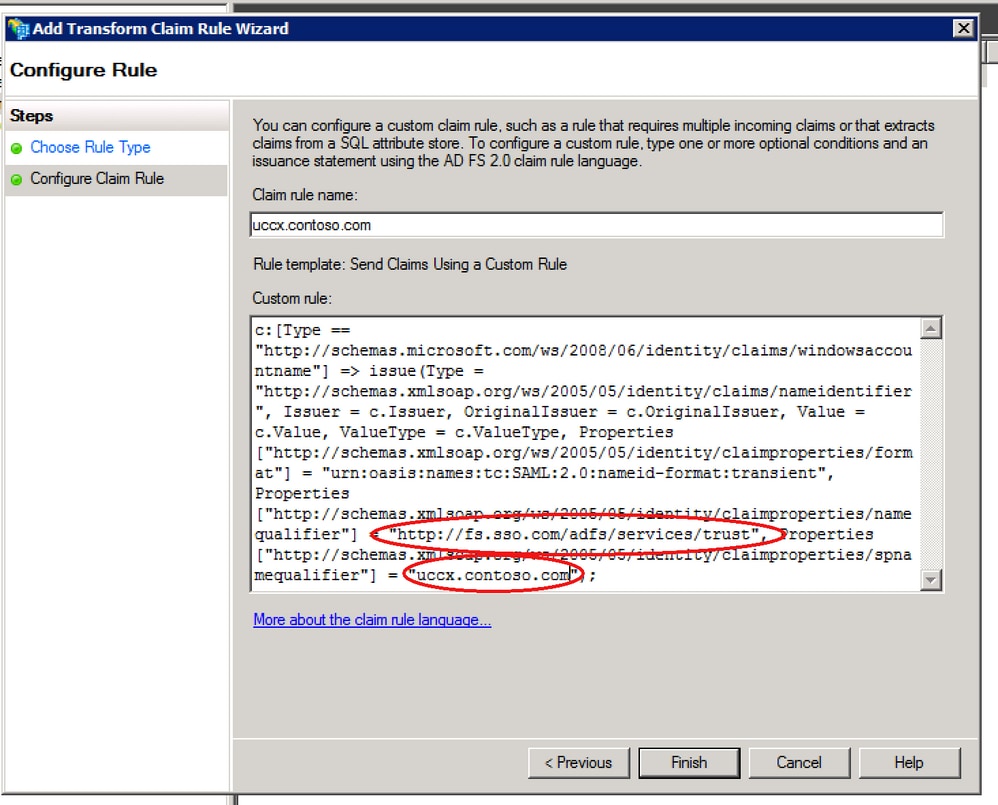

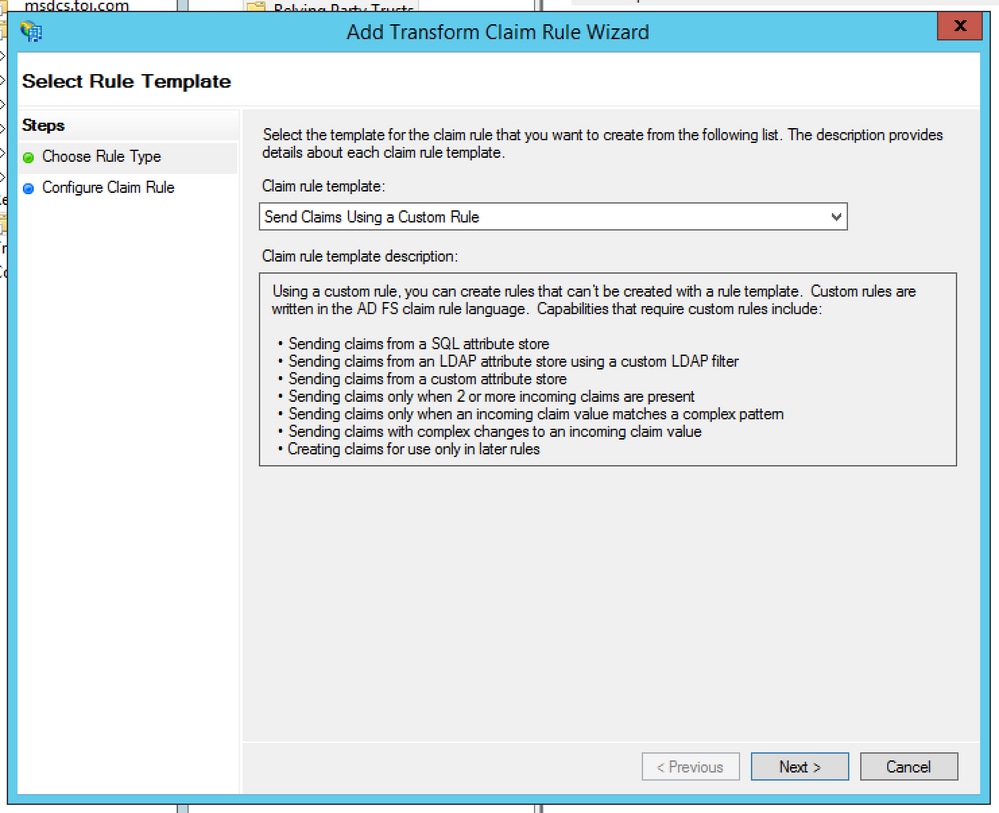

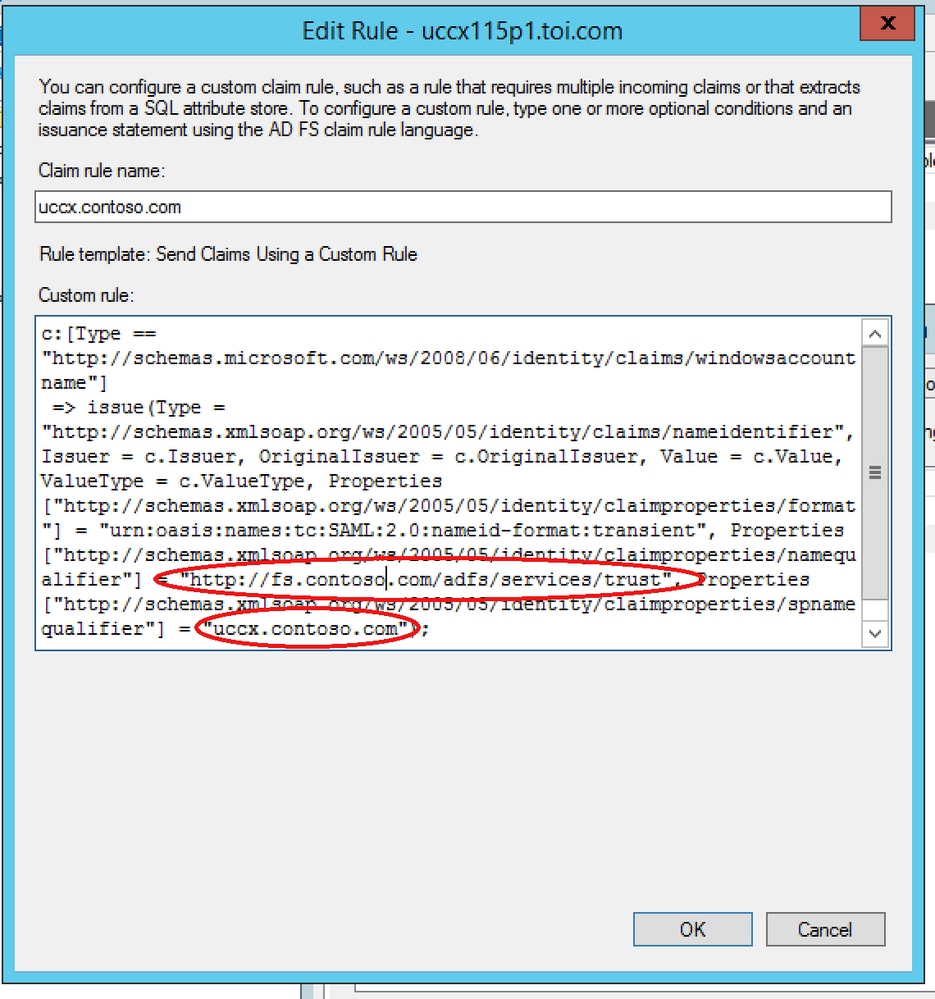

Claimregel 2:

- Voeg een andere regel van het type aangepaste claimregel toe met de naam als de volledig gekwalificeerde hostnaam van Cisco Identity Server en voeg deze regeltekst toe.

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<ADFS Server FQDN>/ADFS/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<fully qualified hostname of IdS/UCCX>");

- In het Cisco Identity Server-cluster zijn alle volledig gekwalificeerde hostnamen die van het primaire knooppunt of het uitgeversknooppunt van Cisco Identity Server.

- De <volledig gekwalificeerde hostnaam van Cisco Identity Server> is hoofdlettergevoelig, zodat deze exact overeenkomt (case inclusief) met de Cisco Identity Server FQDN.

- De <ADFS-server FQDN> is hoofdlettergevoelig, zodat deze exact (case inbegrepen) overeenkomt met de ADFS-FQDN.

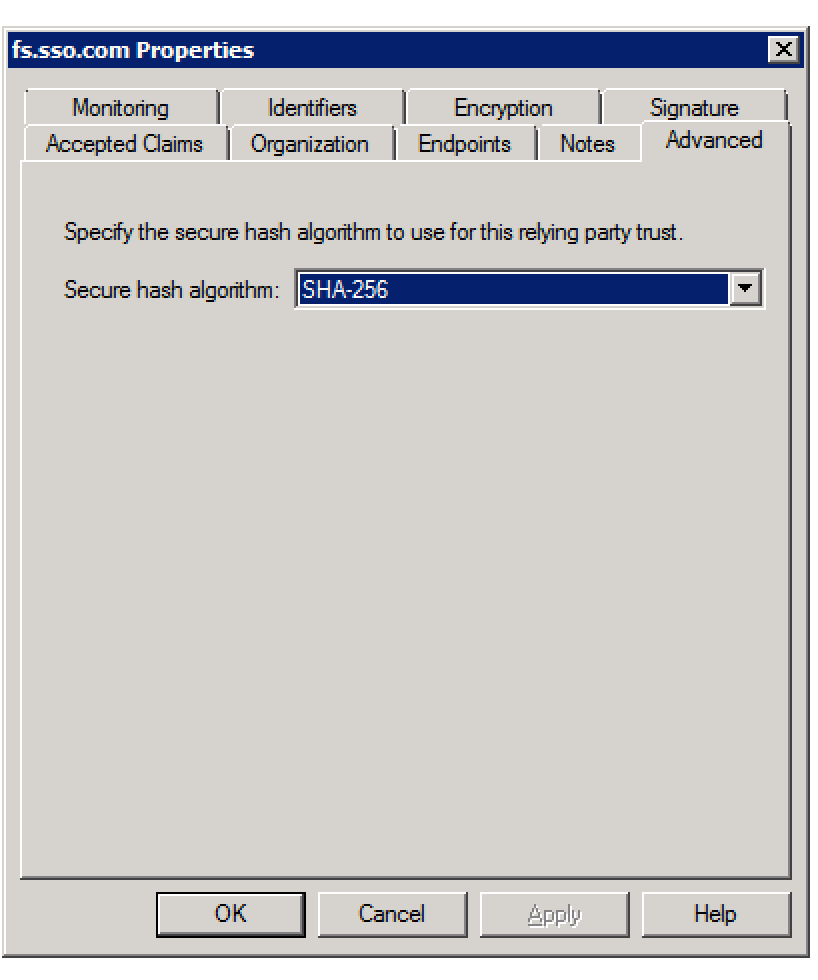

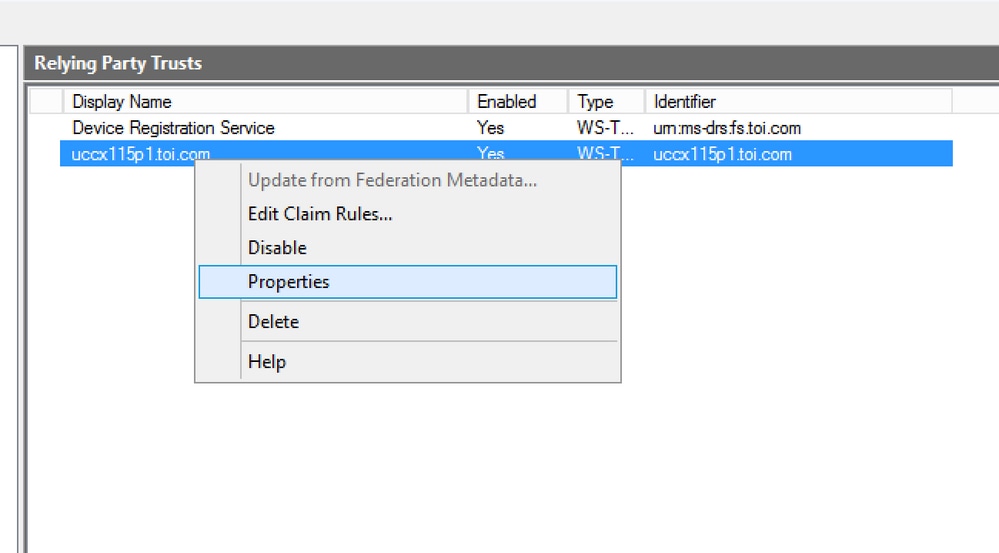

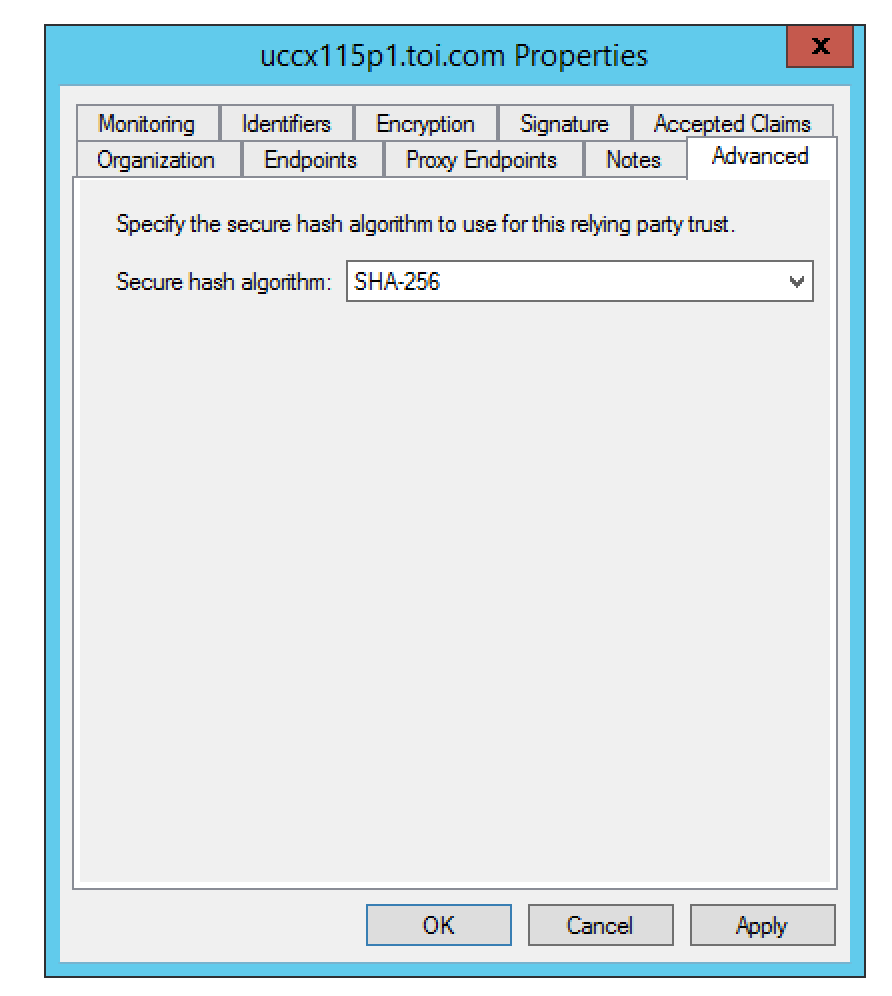

Stap 8. Klik met de rechtermuisknop op Relying Party Trust en klik vervolgens op Properties en kies het tabblad Geavanceerd, zoals in de afbeelding wordt weergegeven.

Stap 9. Zoals in het beeld wordt getoond, kies Secure Hash Algorithm (SHA) als SHA-256.

Stap 10. Klik OK.

ADFS 3,0

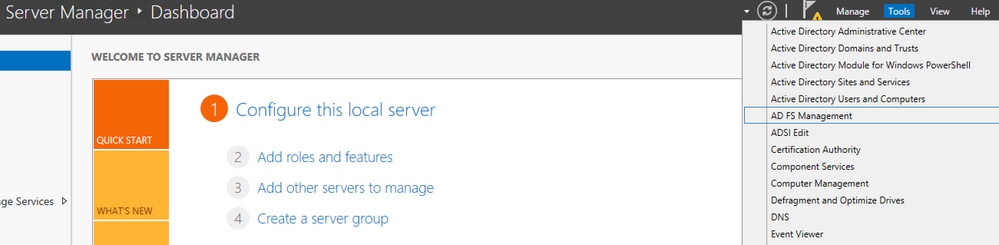

Stap 1. Ga in de ADFS-server naar Server Manager > Tools > ADFS Management.

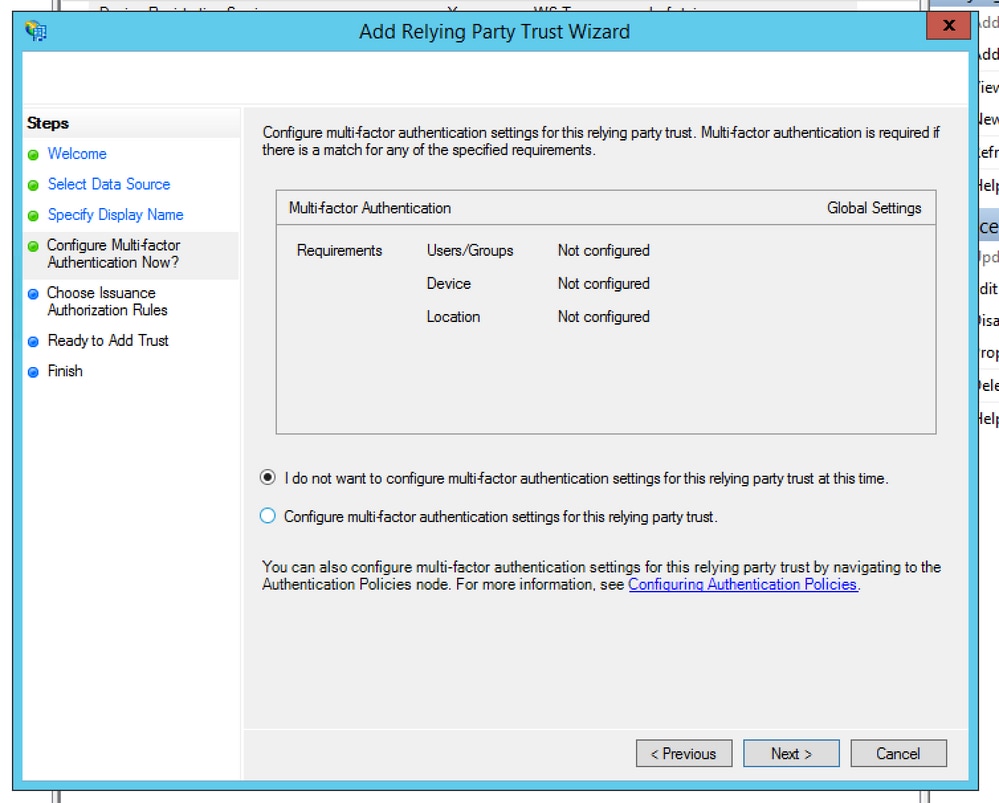

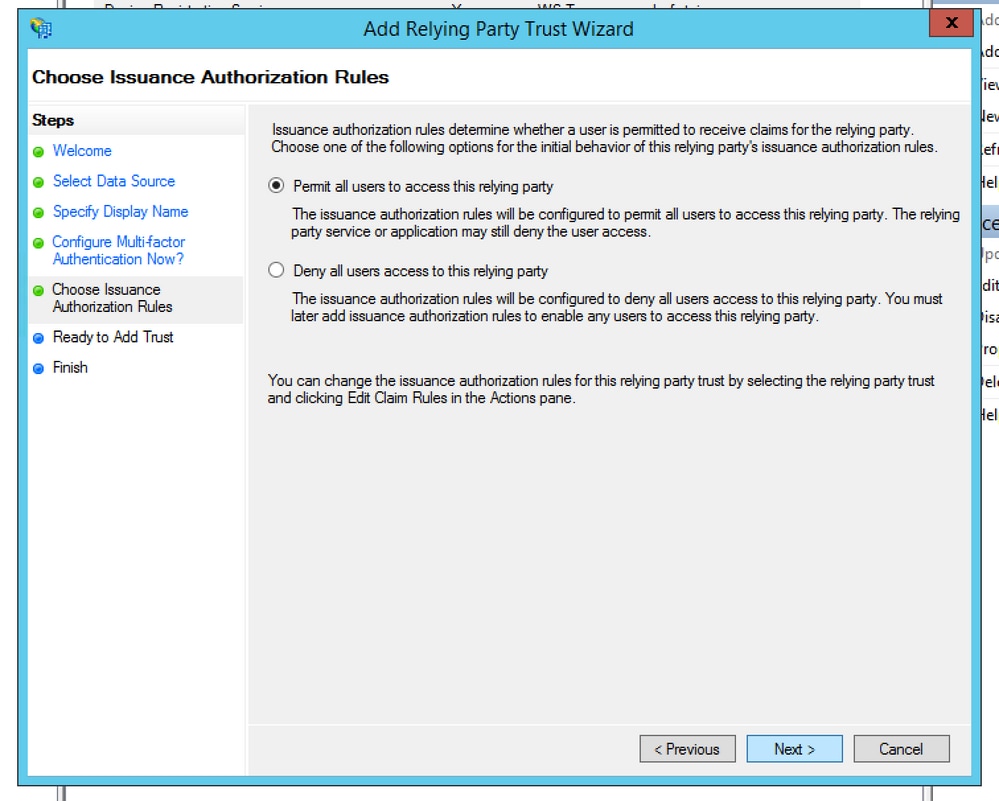

Stap 2. Naar navigeren ADFS > Trust Relationship > Relying Party Trust.

Stap 3. Kies de optie Import data about the relying party from a file.

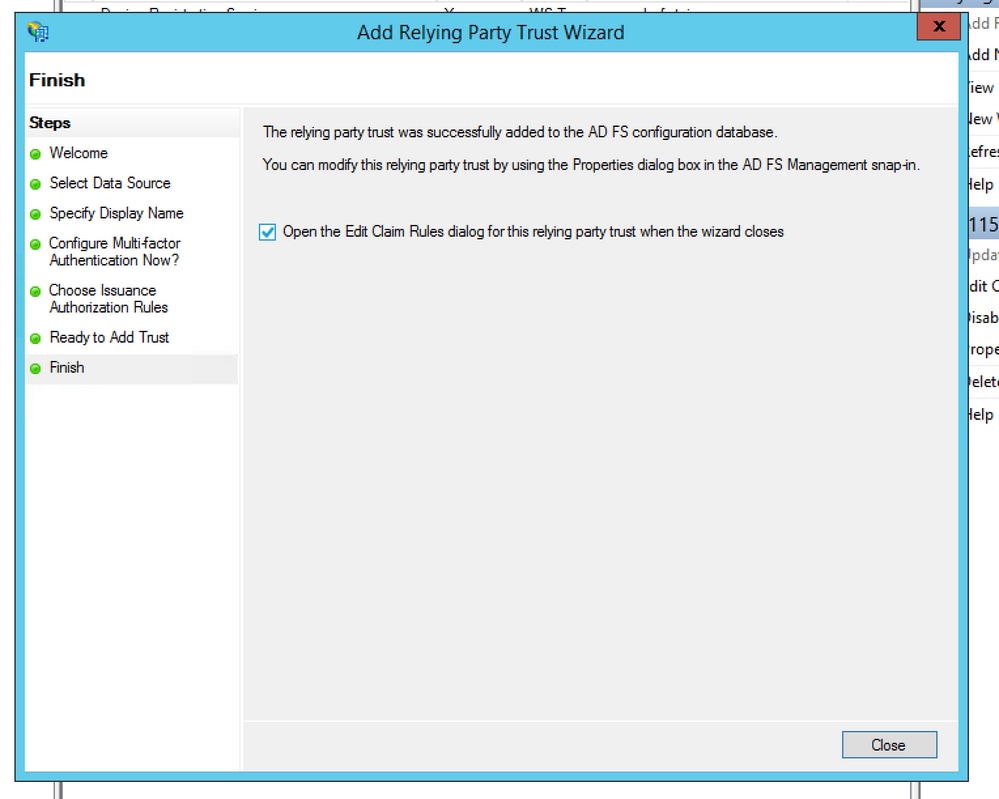

Stap 4. Voltooi de oprichting van de Relying Party Trust.

Stap 5. Kies in eigenschappen van de Relying Party Trust de optie Identifier tabblad.

Stap 6. Stel de id in als de volledig gekwalificeerde hostnaam van de Cisco Identity Server waarvan u de id wilt ontvangen sp.xml is gedownload.

Stap 7. Klik met de rechtermuisknop op Relying Party Trust en klik vervolgens op Edit Claim Rules.

U moet twee claimregels toevoegen, één is wanneer de LDAP-kenmerken worden aangepast en de tweede door middel van aangepaste claimregels.

uid - Dit kenmerk is nodig zodat de toepassingen de geverifieerde gebruiker kunnen identificeren.

user_main - Deze eigenschap is nodig door Cisco IDs om het domein van de geverifieerde gebruiker te identificeren.

Claimregel 1:

Een regel op naam toevoegen NameID van type (de waarden van LDAP-kenmerk als vorderingen verzenden):

- Kenmerkopslag als actieve map kiezen

- Map LDAP-kenmerk

User-Principal-Nameinuser_principal(kleine letters) - Kies het LDAP-kenmerk dat als

userIdvoor gebruikers van toepassingen om in te loggen en toe te wijzen aanuid(kleine letters)

Voorbeeldconfiguratie wanneer SamAccountName moet worden gebruikt als gebruikers-id:

- Toewijzing van het LDAP-kenmerk

SamAccountNameinuid. - Toewijzing van het LDAP-kenmerk

User-Principal-Nameinuser_principal.

Voorbeeldconfiguratie wanneer UPN als gebruikers-id moet worden gebruikt:

- Toewijzing van het LDAP-kenmerk

User-Principal-Nameinuid. - Toewijzing van het LDAP-kenmerk

User-Principal-Nameinuser_principal.

Voorbeeldconfiguratie wanneer PhoneNumber moet als gebruikersidentificatie worden gebruikt:

- Toewijzing van het LDAP-kenmerk

telephoneNumberinuid. - Toewijzing van het LDAP-kenmerk

User-Principal-Nameinuser_principal.

Opmerking: u moet ervoor zorgen dat het LDAP-kenmerk dat voor de gebruikers-id op CUCM LDAP sync is geconfigureerd, overeenkomt met wat als LDAP-kenmerk is geconfigureerd voor uid in de ADFS-claimregel NameID. Dit is voor de juiste functie van CUIC en Finesse login.

Opmerking: dit document verwijst naar beperkingen op de naam van de claimregel en weergavenamen zoals NameID, FQDN van UCCX, enzovoort. Hoewel de douanevelden en de namen op verschillende secties van toepassing kunnen zijn, worden de namen van de vorderingsregel en de vertoningsnamen door de hele tijd gehouden om consistentie en voor beste praktijken in de noemende overeenkomst te handhaven.

Claimregel 2:

- Voeg een andere regel van het type aangepaste claimregel toe met de naam als de volledig gekwalificeerde hostnaam van Cisco Identity Server en voeg deze regeltekst toe.

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<ADFS Server FQDN>/ADFS/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<fully qualified hostname of IdS/UCCX>");

- In het Cisco Identity Server-cluster zijn alle volledig gekwalificeerde hostnamen die van het primaire knooppunt of het uitgeversknooppunt van Cisco Identity Server.

- De <volledig gekwalificeerde hostnaam van Cisco Identity Server> is hoofdlettergevoelig, zodat deze exact overeenkomt (case inclusief) met de Cisco Identity Server FQDN.

- De <ADFS-server FQDN> is hoofdlettergevoelig, zodat deze exact (case inbegrepen) overeenkomt met de ADFS-FQDN.

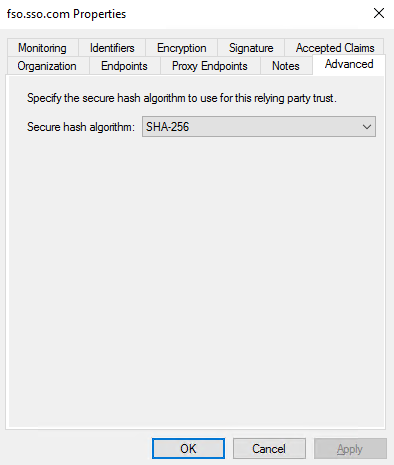

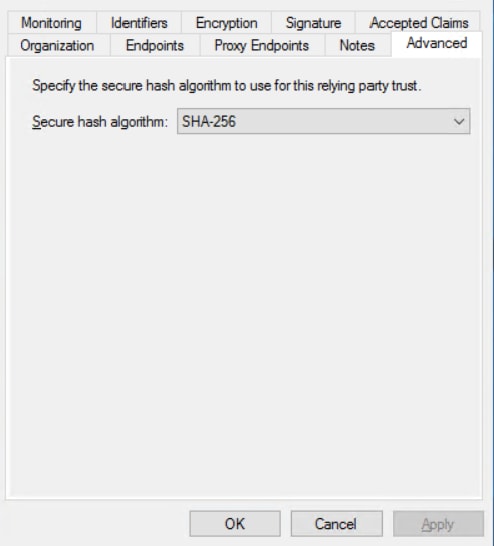

Stap 8. Klik met de rechtermuisknop op Relying Party Trust en klik vervolgens op Properties en kies de advanced tabblad.

Stap 9. Zoals in het beeld wordt getoond, kies SHA als SHA-256.

Stap 10. Klik OK.

Deze stappen zijn verplicht na stap 10.

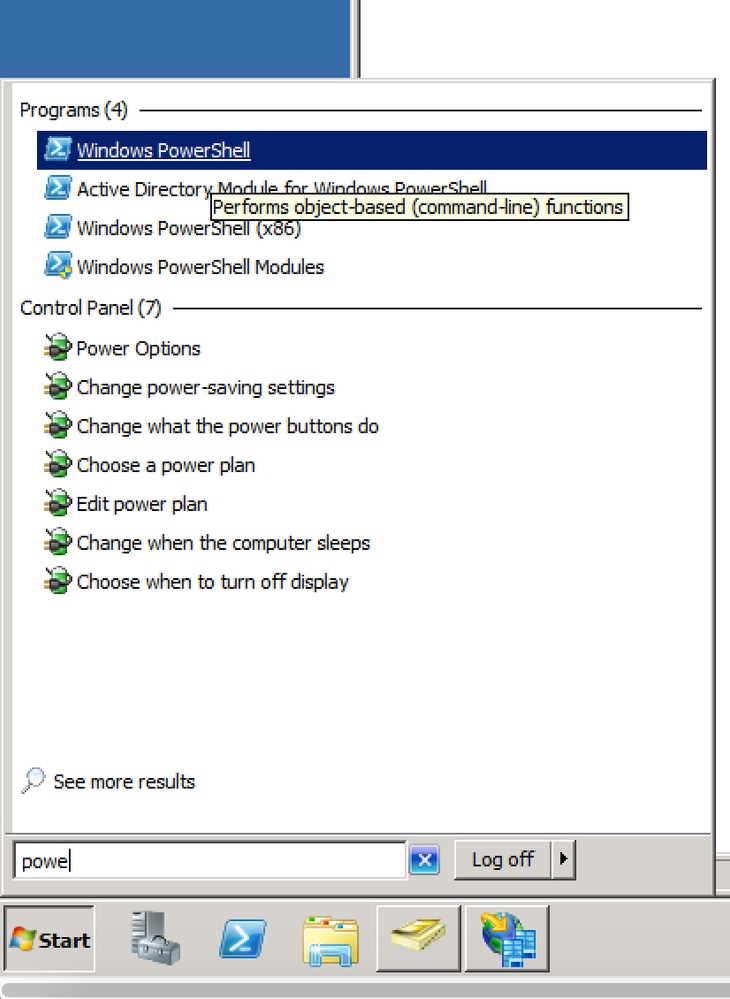

Ondertekende SAML-opmerkingen voor het Relying Party Trust (Cisco ID’s) inschakelen

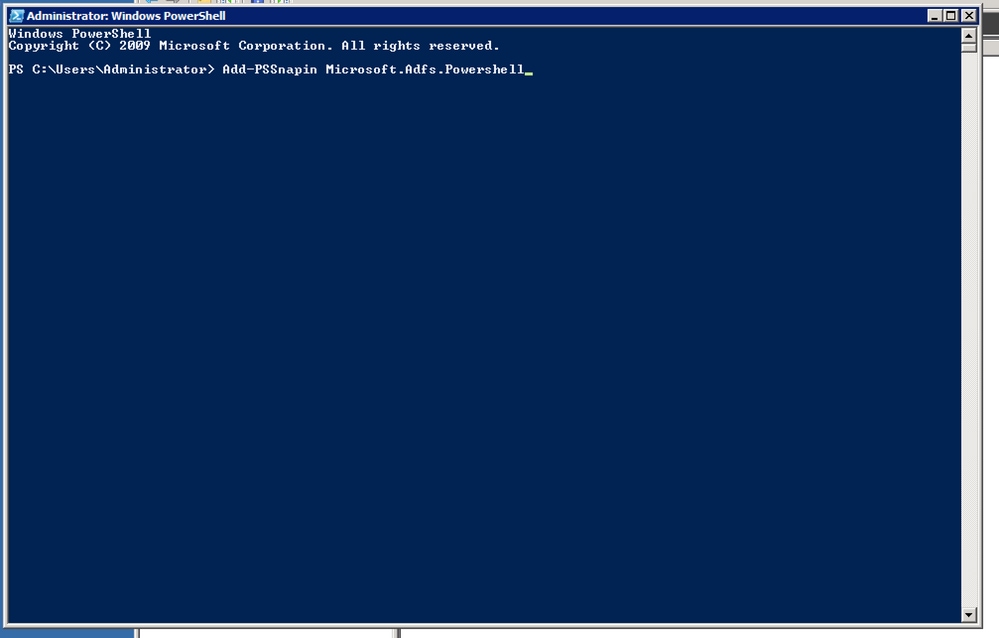

Stap 1. Klik Start en voer de PowerShell in om windows powershell te openen.

Stap 2. Voeg ADFS CmdLet toe aan de PowerShell met de opdracht Add-PSSnapin Microsoft.Adfs.Powershell.

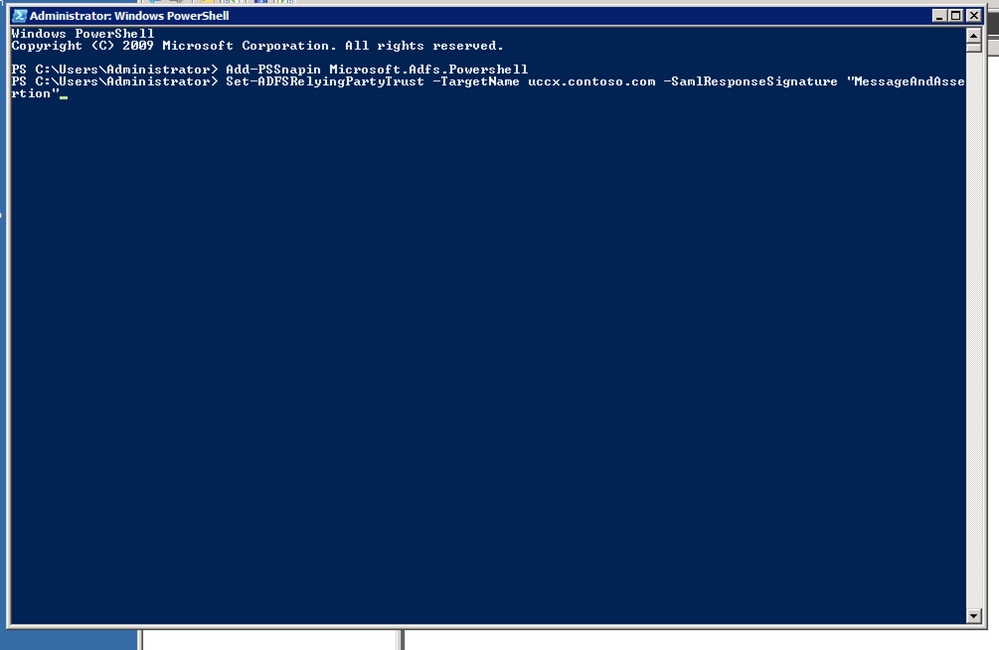

Stap 3. Voer de opdracht uit. Set-ADFSRelyingPartyTrust -TargetName

.

Opmerking: Stap 2. is niet nodig als u ADFS 3.0 gebruikt, aangezien de CmdLet al is geïnstalleerd als deel van de toevoeging van de rollen en functies.

Opmerking:

is hoofdlettergevoelig, zodat het overeenkomt (case inclusief) met wat is ingesteld in het tabblad Identifier van de Relying Party Trust-eigenschappen.

Opmerking: van UCS versie 12.0 ondersteunt Cisco IDs SHA-256. De Relying Party Trust gebruikt SHA-256 om het SAML-verzoek te ondertekenen en verwacht dezelfde reactie van ADFS.

Voor een configuratie met meerdere domeinen voor gefederaliseerde ADFS

In het geval van Federatie in ADFS, waar een ADFS in een bepaald domein federated SAML-verificatie biedt voor gebruikers in andere geconfigureerde domeinen, zijn deze extra configuraties nodig.

Voor deze sectie verwijst de term primaire ADFS naar de ADFS die in IDs moet worden gebruikt. De term gefederaliseerde ADFS geeft die ADFS aan, waarvan de gebruikers kunnen inloggen via IDs en dus de primaire ADFS zijn.

Federale ADFS-configuratie

In elk van de gefedereerde ADFS moet de Relying Party Trust worden gecreëerd voor de primaire ADFS en moeten de claimregels worden geconfigureerd zoals vermeld in de vorige sectie.

Primaire ADFS-configuratie

Voor primaire ADFS is, naast de Relying Party Trust voor ID’s, deze extra configuratie nodig.

Toevoegen Claim Provider Trust met de ADFS waaraan de federatie moet worden opgericht.

In de Claim Provider Trust moet de Pass through or Filter an Incoming Claim de regels worden geconfigureerd met pass-through alle claimwaarden als optie:

- Naam-ID

- Selecteer Naam-ID in de

Incoming Claim Typedropbox - Kiezen

Transientals optie voor Inkomende NameID-indeling - uid: Dit is een gebruikelijke bewering. Voer in het veld de waarde uid in

Incoming Claim Typedropbox - user_principal: Dit is een aangepaste claim. Typ de waarde user_main in het veld

Incoming Claim Typedropbox

In de Relying Party Trust voor ID’s voegt u Pass though or Filter an Incoming Claim regels met doorwerking van alle claimwaarden als optie.

- NaamIDFromSubdomein

- Selecteer Naam-ID van

Incoming Claim Typedropbox - Kiezen

Transientals optie voor Inkomende NameID-indeling - uid: Dit is een gebruikelijke bewering. Typ de waarde uid in het veld

Incoming Claim Typedropbox - user_principal: Dit is een aangepaste claim. Typ de waarde user_main in het veld

Incoming Claim Typedropbox

ADFS automatisch certificaatrollover

Automatische certificaatrollover wordt ondersteund voor UCS X 11.6.1 en hoger. (Dit probleem is opgelost met de upgrade van de Fedlet-bibliotheek naar versie 14.0 in UCS X 11.6.)

Kerberos-verificatie (geïntegreerde Windows-verificatie)

Geïntegreerde Windows-verificatie (IWA) biedt een mechanisme voor de verificatie van de gebruikers, maar maakt het niet mogelijk dat referenties worden verzonden over het netwerk. Wanneer u geïntegreerde Windows-verificatie inschakelt, wordt werkt op basis van tickets om knooppunten in staat te stellen te communiceren via een niet-beveiligd netwerk om hun identiteit op een veilige manier aan elkaar te bewijzen. Het stelt gebruikers in staat om in te loggen op een domein na aanmelding bij hun Windows-machines.

Opmerking: Kerberos-verificatie wordt alleen ondersteund vanaf 11.6 en hoger.

Domeingebruikers die al zijn ingelogd op de domeincontroller (DC) worden naadloos ingelogd op SSO-clients zonder dat ze de referenties opnieuw hoeven in te voeren. Voor niet-domeingebruikers valt IWA terug naar New Technology Local Area Network Manager (NTLM) en verschijnt het inlogdialoogvenster. De kwalificatie voor IDs met IWA-verificatie gebeurt met Kerberos tegen ADFS 3.0.

Stap 1. Open de opdrachtprompt van Windows en voer het programma uit als een beheerder om de HTTP-service te registreren met de setspn opdracht setspn -s http/

.

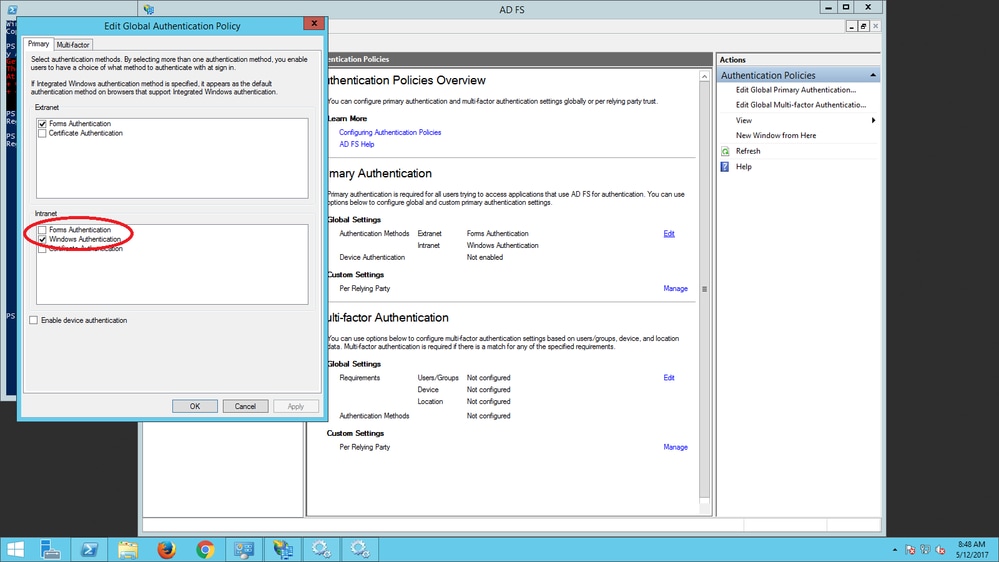

Stap 2. Schakel Formulierverificatie uit en schakel Windows-verificatie in voor Intranet-sites. Naar navigeren ADFS Management > Authentication Policies > Primary Authentication > Global Settings > Edit. Zorg er onder Intranet voor dat alleen Windows-verificatie wordt gecontroleerd (uitschakelen van formulierverificatie).

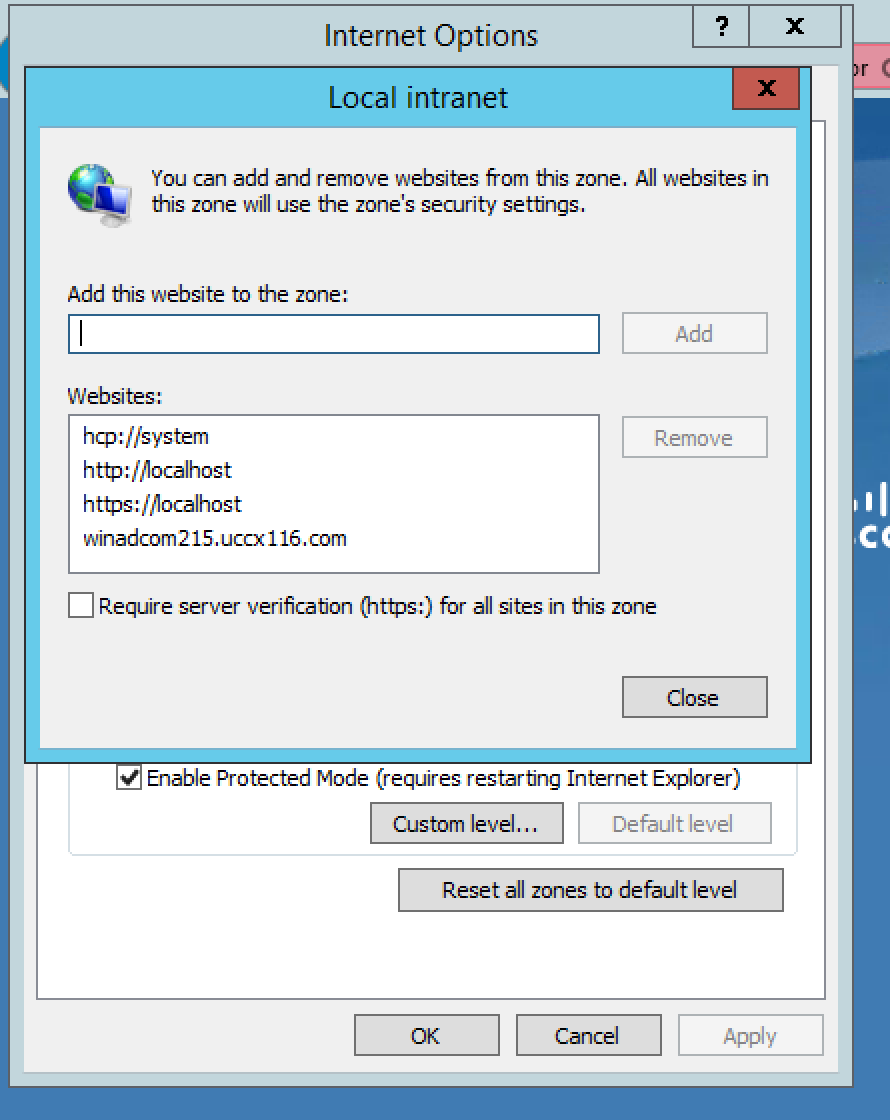

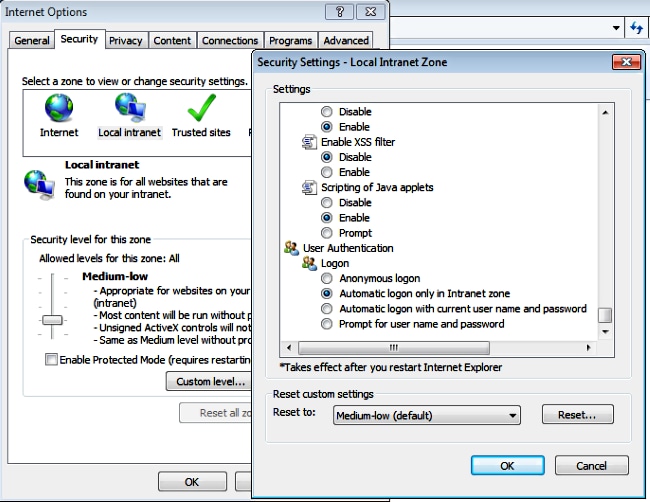

Configuratie voor Microsoft Internet Explorer voor IP-ondersteuning

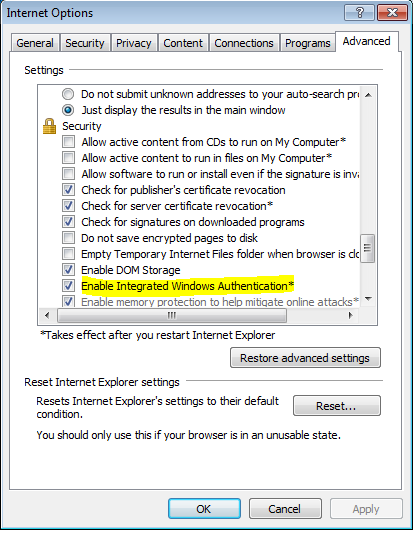

Stap 1. Zorg ervoor dat Internet Explorer > Advanced > Enable Integrated Windows Authentication wordt gecontroleerd.

Stap 2. ADFS-URL moet worden toegevoegd aan Security > Intranet zones > Sites (winadcom215.uccx116.com is de ADFS-URL).

Stap 3. Zorg ervoor datInternet Explorer > Security > Local Intranet > Security Settings > User Authentication - Logon is ingesteld om de inlogreferenties voor intranetsites te gebruiken.

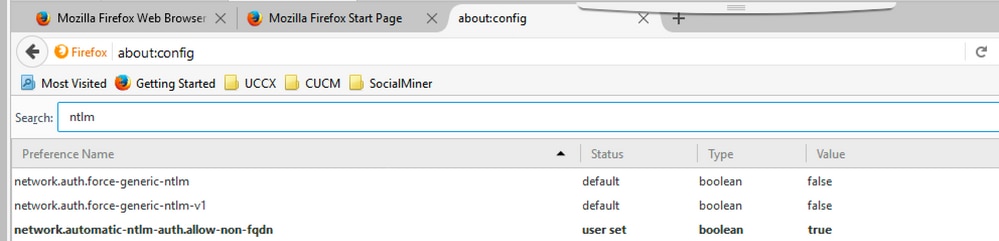

Configuratie vereist voor Mozilla Firefox voor IWA-ondersteuning

Stap 1. Voer de configuratiemodus voor Firefox in. Open Firefox en voer in about:config in de URL. Accepteer de risicoverklaring.

Stap 2. Zoeken naar ntlm en de network.automatic-ntlm-auth.allow-non-fqdn en zet het op waarheid.

Stap 3. Stel de network.automatic-ntlm-auth.trusted-uris naar het domein of expliciet de ADFS URL.

Configuratie vereist voor Google Chrome voor IWA-ondersteuning

Google Chrome in Windows gebruikt de instellingen van Internet Explorer, dus configureer binnen Internet Explorer Tools > Internet Options van het Configuratiescherm onder Internet Options binnen de subcategorie Network and Internet.

Verdere configuratie voor SSO

Dit document beschrijft de configuratie vanuit de IDp-beeldverhouding voor SSO om met de Cisco-id’s te integreren. Raadpleeg de afzonderlijke productconfiguratiehandleidingen voor meer informatie:

Verifiëren

Deze procedure wordt gebruikt om te bepalen of het Relying Party Trust op de juiste wijze is ingesteld tussen Cisco ID’s en IDP.

- Voer vanuit browser de URL in https://<ADFS_FQDN>/adfs/ls/IdpInitiatedSignOn.aspx?loginToRp=<IDS_FQDN>

- ADFS geeft het inlogformulier op. Dit is beschikbaar bij de opgegeven configuratie.

- Voor een succesvolle verificatie moet de browser doorsturen naar https://<IDS_FQDN>:8553/ids/saml/response, en er verschijnt een pagina met een controlelijst.

Opmerking: De pagina Checklist die als onderdeel van het verificatieproces wordt weergegeven, is geen fout, maar een bevestiging dat het vertrouwen naar behoren is gevestigd.

Problemen oplossen

Raadpleeg https://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/200662-ADFS-IdS-Troubleshooting-and-Common-Prob.html voor informatie over probleemoplossing.

UCS SSO-URL’s voor omzeilen/herstellen

- Cisco Unified CX-beheer

- Cisco Unified CX-servicesmodule

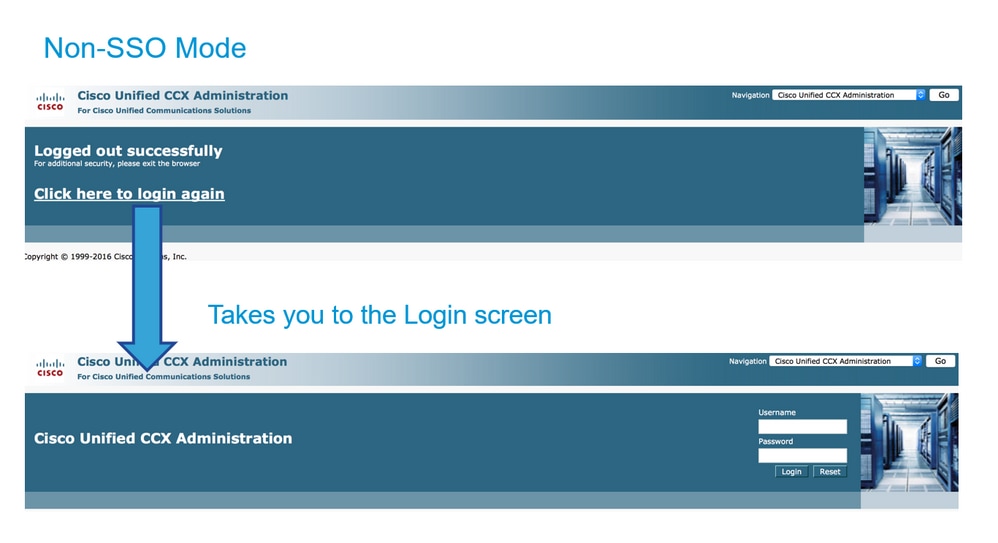

SSO uitschakelen

- GUI: navigeren naar

CCX Administration > Single Sign-On (SSO) > Disable. - CLI:

set authmode non_sso(deze opdracht moet SSO voor zowel Pub als Sub uitschakelen; kan worden uitgevoerd vanaf beide op de UCCX knooppunten in het geval van een High Availability (HA)-cluster).

Schermafbeeldingen

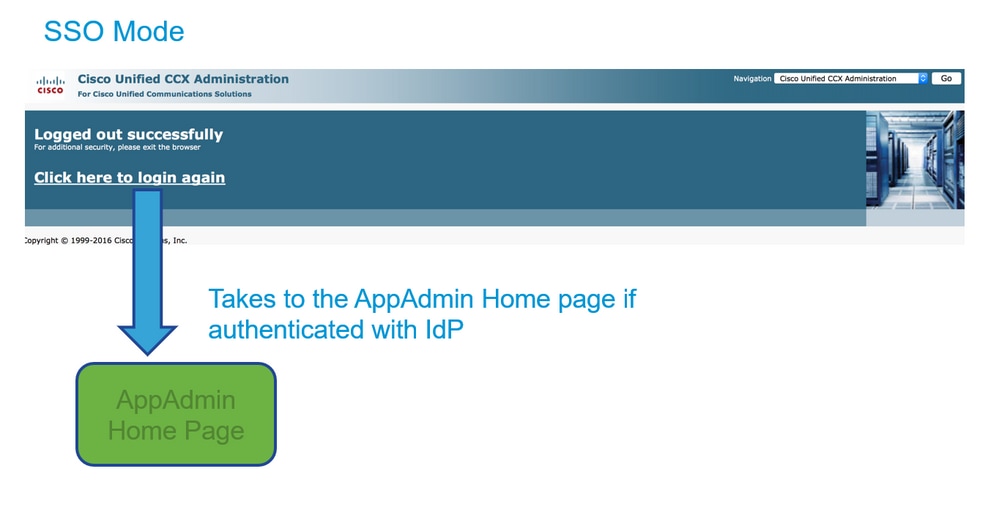

CCX-beheer - Non_SSO

CCX-beheer - SSO ingeschakeld

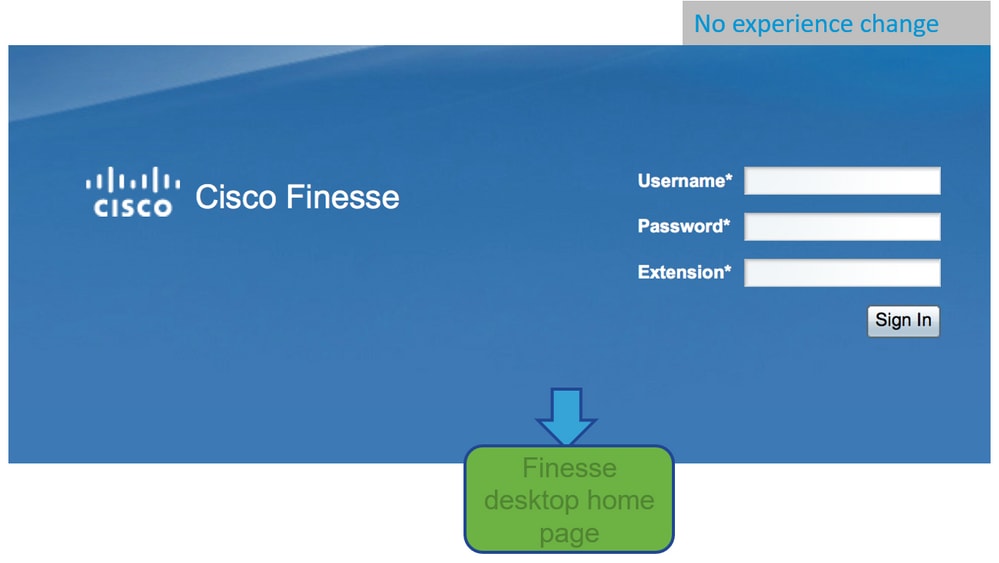

Finesse Login - Niet-SSO

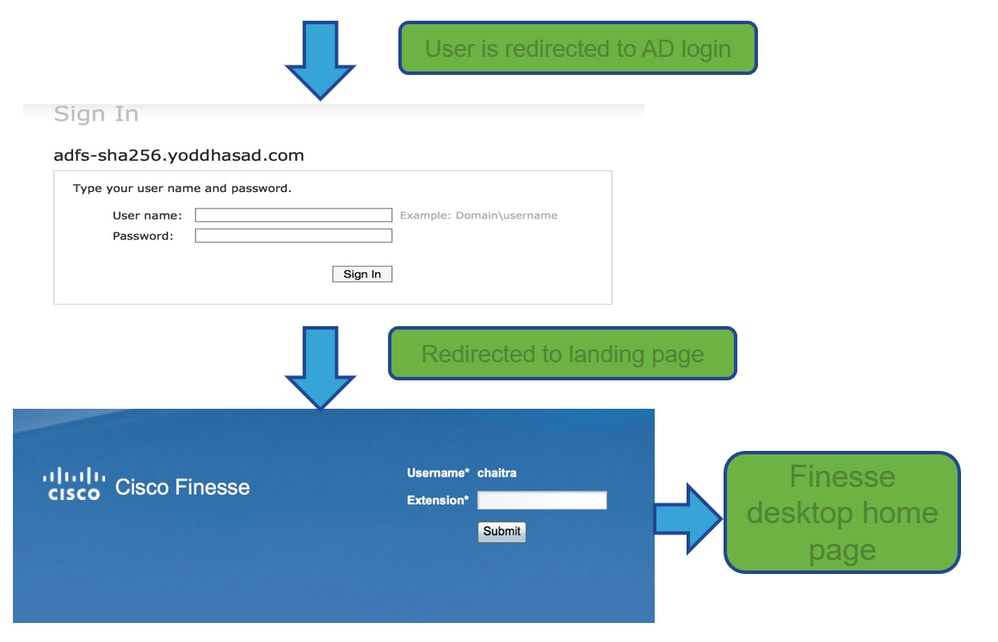

Aanmelden bij Finesse - SSO ingeschakeld

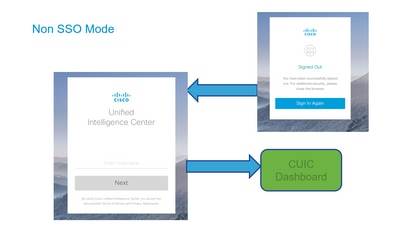

CUIC - niet-SSO

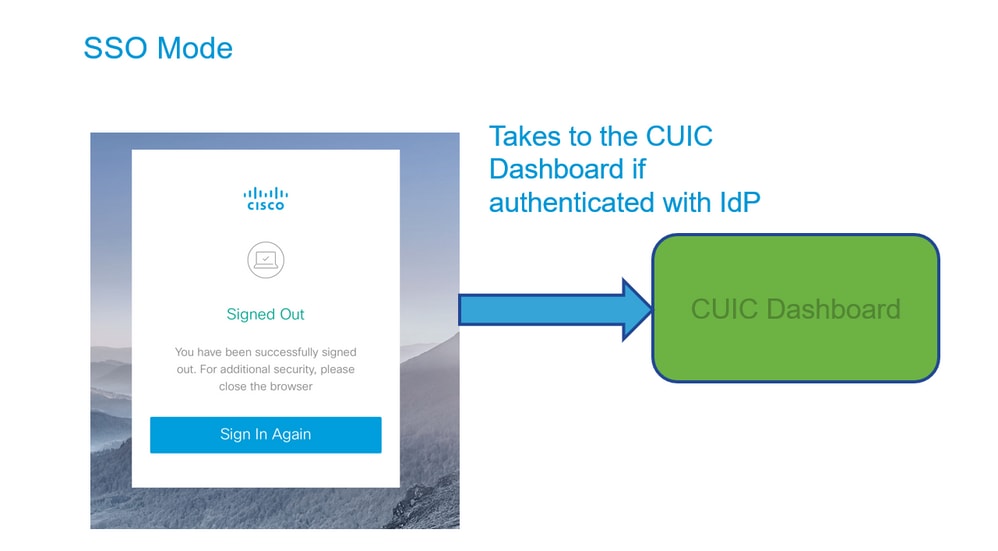

CUC - SSO ingeschakeld

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

24-Aug-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Arundeep NagarajCisco TAC Engineer

- Venkatesh VedurumudiCisco engineering

- Joshua RajaCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback