Inleiding

Dit document beschrijft de certificaatconfiguraties die voor UCCE SSO vereist zijn. De configuratie van deze functie omvat verschillende certificaten voor HTTPS, digitale handtekeningen en encryptie.

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- UCCE, release 11.5

- Microsoft Active Directory (AD) - AD geïnstalleerd op Windows-server

- Active Directory Federation Service (ADFS) versie 2.0/3.0

Gebruikte componenten

UCS 11,5

Windows 2012 R2

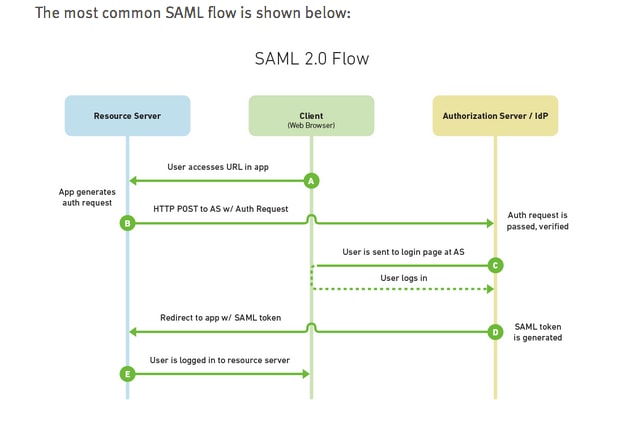

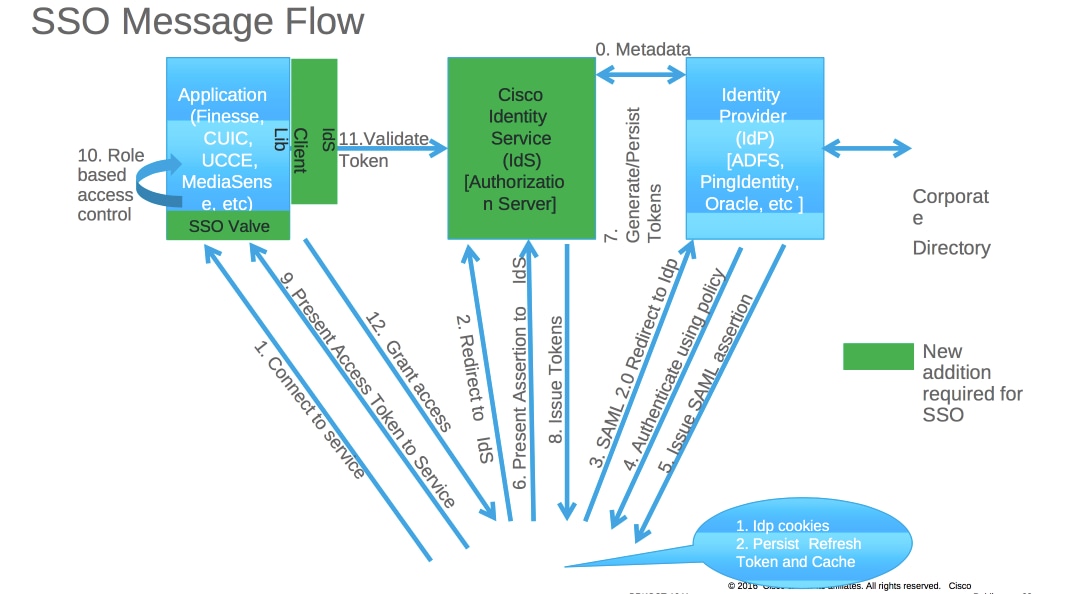

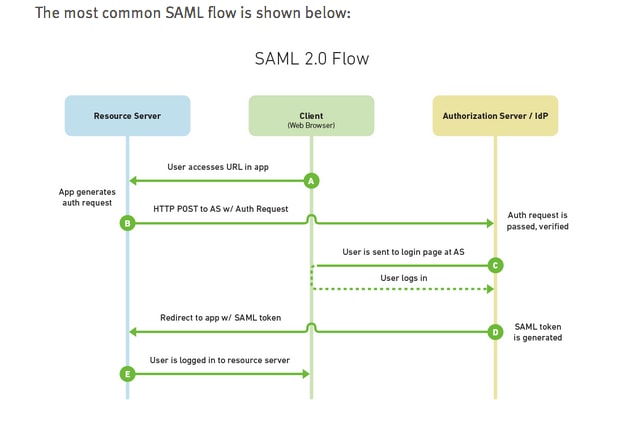

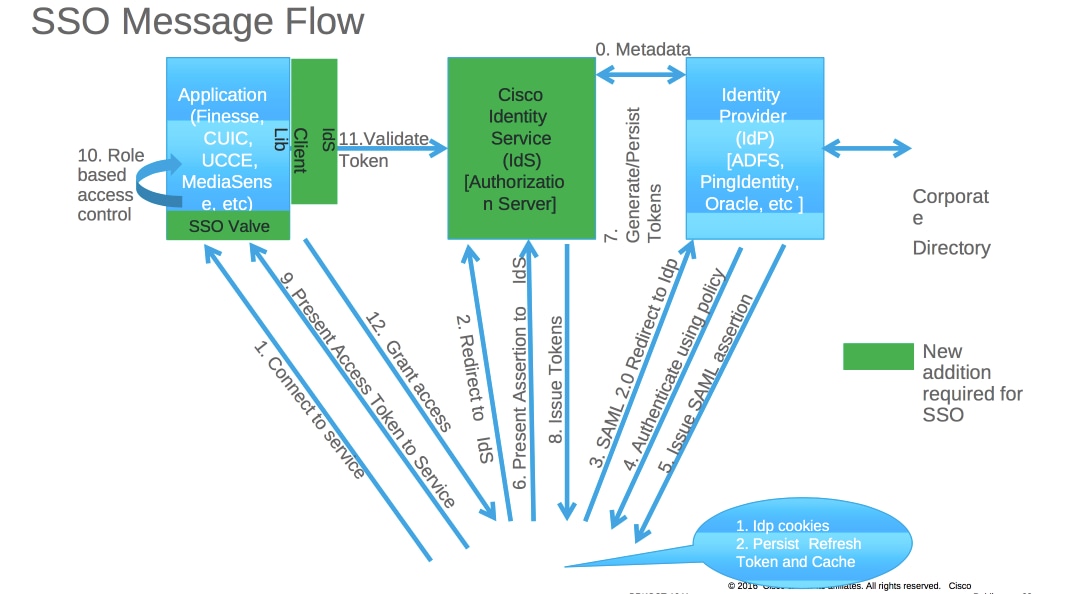

Deel A. SSO-berichtenstroom

Wanneer SSO is ingeschakeld, wanneer de agent zich aanmeldt bij het bureaublad van Finesse:

- Finesse-server leidt agent browser om te communiceren met Identity Service (IDS)

- IDS leidt agent browser om naar Identity Provider (IDP) met SAML-verzoek

- IDP genereert SAML-token en gaat over naar IDS-server

- Wanneer het token werd gegenereerd, gebruikt elke keer dat de agent naar de applicatie bladert, het dit geldige token voor het inloggen

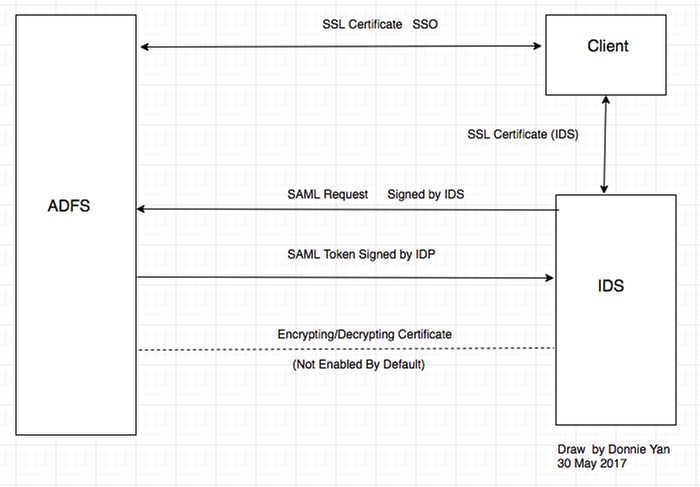

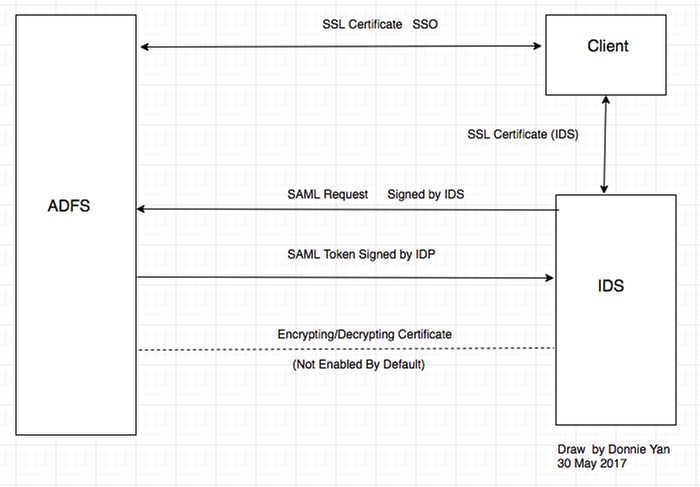

Deel B. Certificaten die worden gebruikt in ontheemden en IDS

IDP-certificaten

- SSL-certificaat (SSO)

- Token Signing-certificaat

- Token - decrypting

IDS-certificaten

- SAML-certificaat

- Handtekeningstoets

- Encryptieswitch

Deel C. IADP-certificering in detail en configuratie

SSL-certificaat (SSO)

- Dit certificaat wordt gebruikt tussen IDP en client. De klant moet op SSO-certificaat vertrouwen

- SSL-certificaat wordt geplaatst om de sessie tussen client en IDP-server te versleutelen. Dit certificaat is niet specifiek voor ADFS, maar specifiek voor IIS

- Het onderwerp van het SSL-certificaat moet overeenkomen met de naam die wordt gebruikt in de ADFS-configuratie

Stappen om SSL-certificaat voor SSO te configureren (lokaal lab met interne CA ondertekend)

Stap 1. Maak SSL-certificaat met certificaatondertekeningsaanvraag (CSR) en onderteken door interne CA voor ADFS.

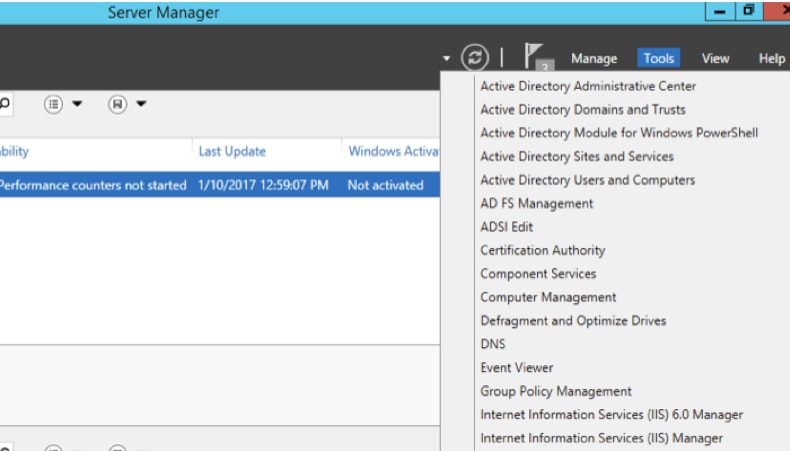

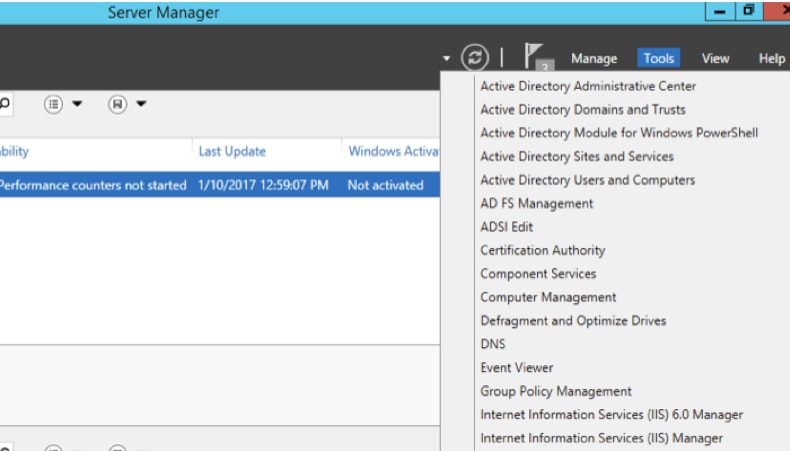

- Open Server Manager.

- Klik op Gereedschappen.

- Klik op Internet Information Services (IIS) Manager.

- Selecteer de lokale server.

- Selecteer Servercertificaten.

- Klik op Functie openen (actiepaneel).

- Klik op certificaataanvraag maken.

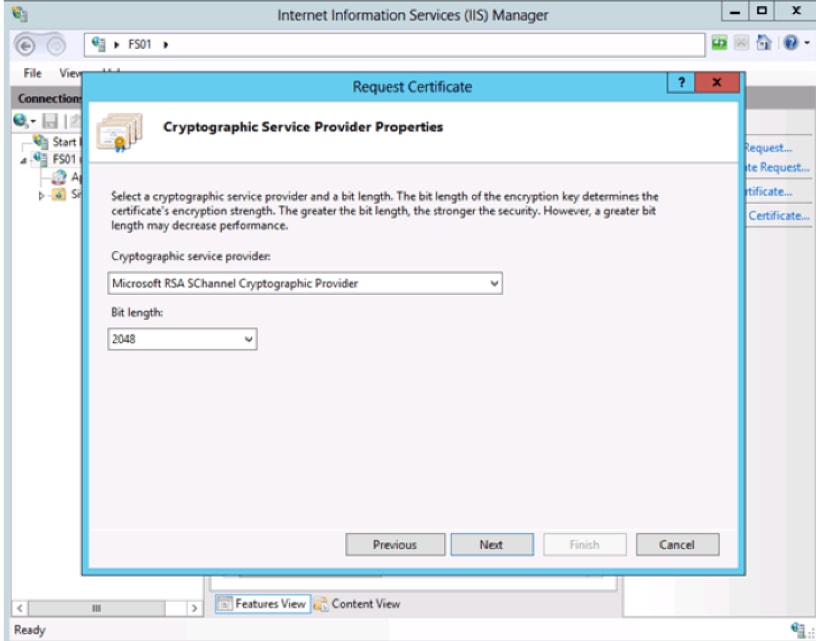

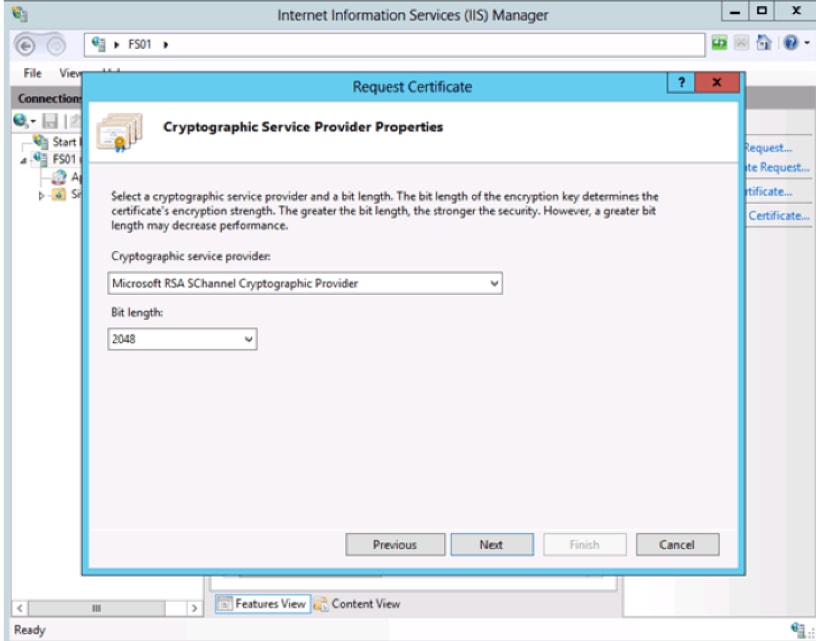

- Laat de provider van de cryptografische service standaard achter.

- Verander de bitlengte in 2048.

- Klik op Next (Volgende).

- Selecteer een locatie om het gevraagde bestand op te slaan.

- Klik op Finish (Voltooien).

Stap 2. CA ondertekent de CSR die uit stap 1 is gegenereerd.

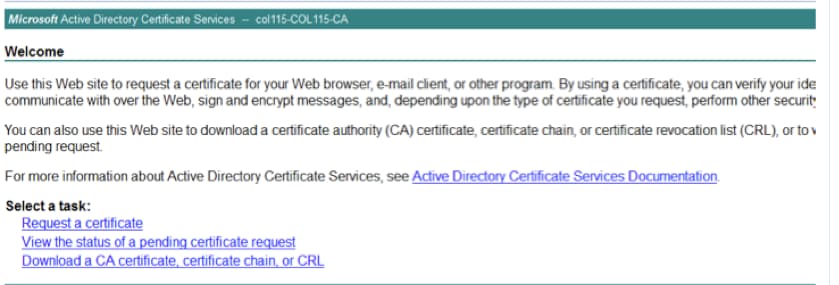

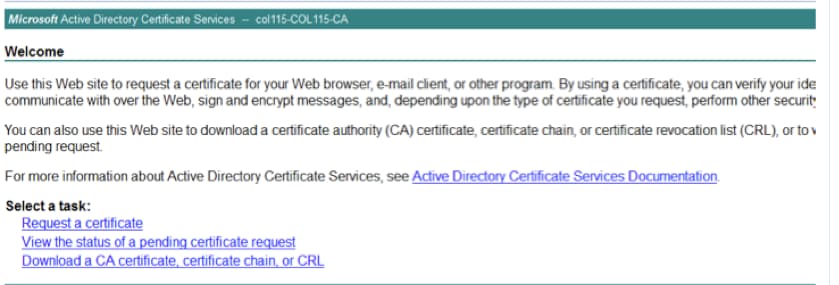

- Open CA-server om deze CSR te gebruiken http:<CA Server ip address>/certsrv/.

-

Klik op Certificaat aanvragen.

-

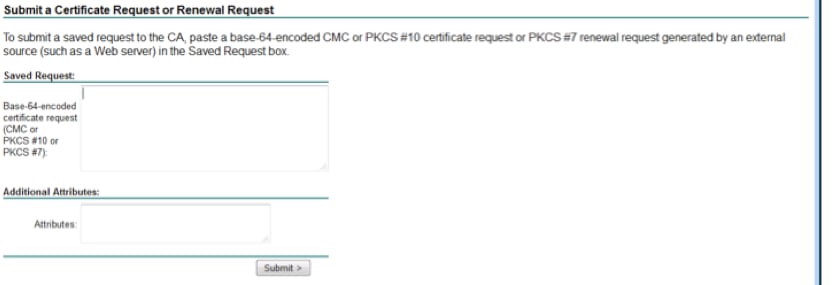

Klik op Geavanceerd certificaatverzoek.

-

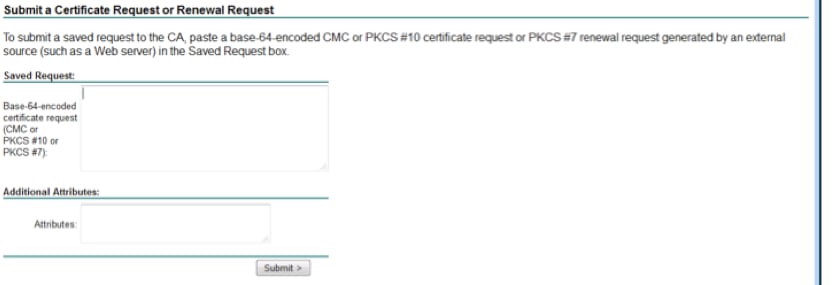

Kopieer de CSR naar Based-64 encoded certificate request.

-

Indienen.

-

Download het ondertekende certificaat.

Stap 3. Installeer het ondertekende certificaat terug naar de ADFS-server en wijs het toe aan de ADFS-functie.

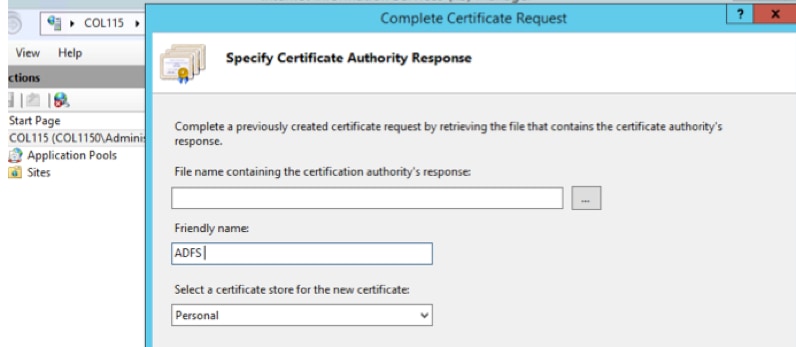

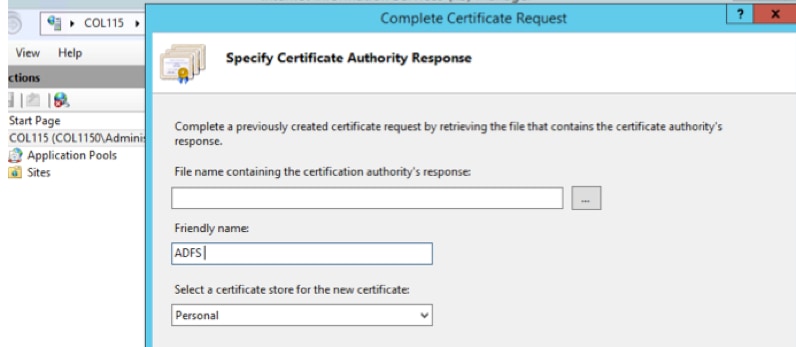

1. Installeer het ondertekende certificaat opnieuw op de ADFS-server. Hiervoor opent u Server Manager>Gereedschappen>Klik op Internet Information Services (IIS) Manager>.

Lokale server>Servercertificaat>Functie openen (actiepaneel).

2. Klik op certificaataanvraag voltooien.

3. Selecteer het pad naar het volledige CSR-bestand dat u hebt ingevuld en gedownload van de third party certificate provider.

4. Voer de vriendelijke naam voor het certificaat in.

5. Selecteer Persoonlijk als certificaatarchief.

6. Klik op OK.

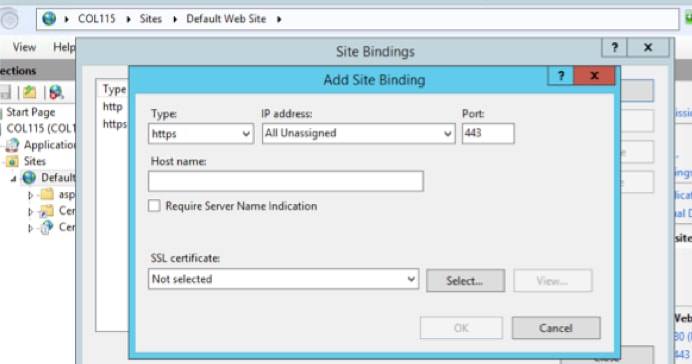

7. In dit stadium werden alle certificaten toegevoegd. SSL-certificaattoewijzing is nu vereist.

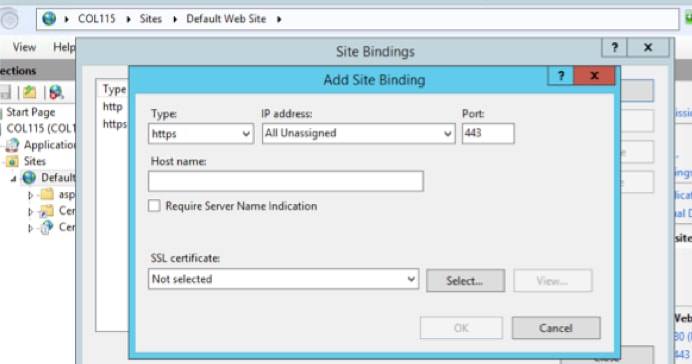

8. Breid de lokale server uit>Sites uitvouwen>Selecteer Standaardwebsite >Klik op Bindingen (actievenster).

9. Klik op Toevoegen.

10. Verander het type in HTTPS.

1. Selecteer uw certificaat in het uitrolmenu.

12. Klik op OK.

Nu is SSL-certificaat voor ADFS-server toegewezen.

Opmerking: Tijdens de installatie van de ADFS-functie moet een vorig SSL-certificaat worden gebruikt.

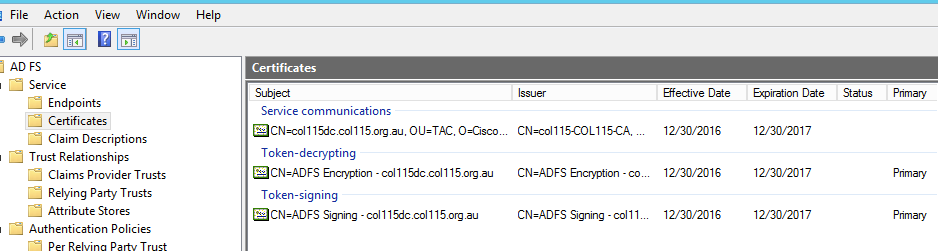

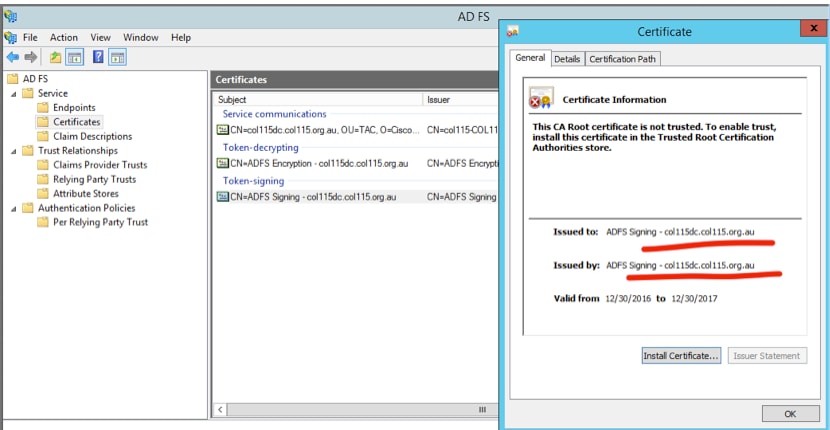

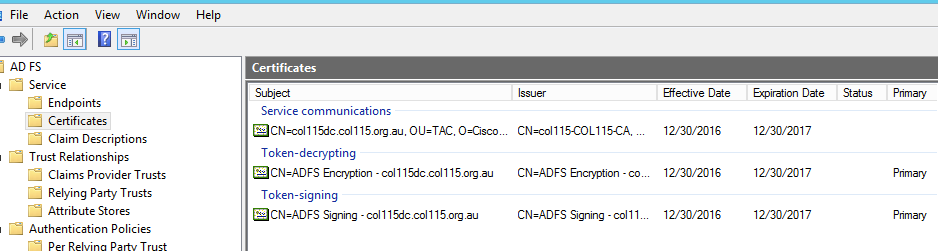

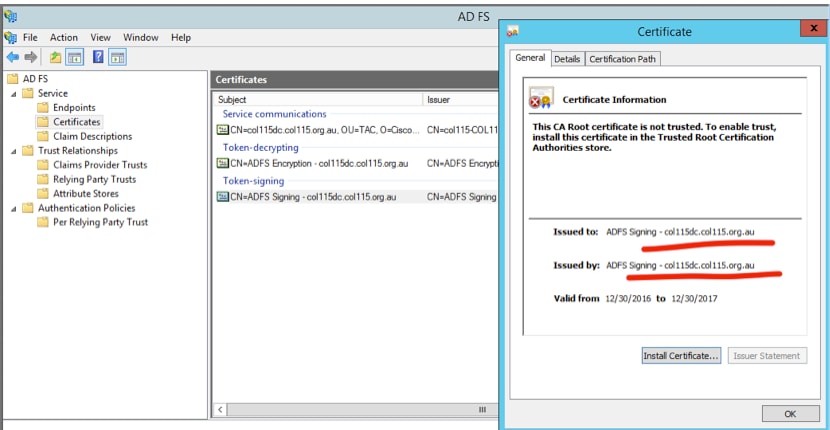

Token Signing-certificaat

ADFS genereert een zelfondertekend certificaat voor een token-ondertekeningscertificaat. Standaard is het een jaar geldig.

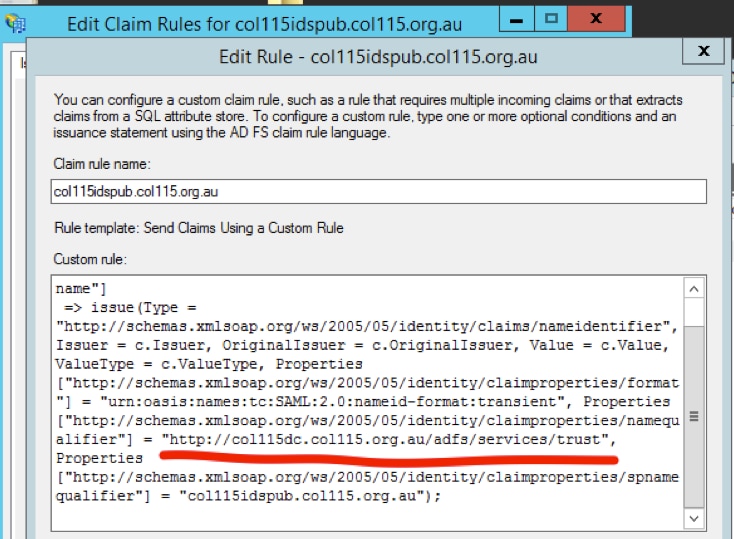

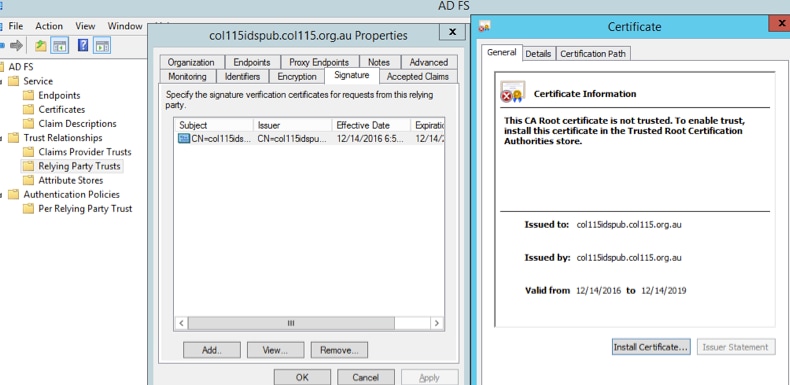

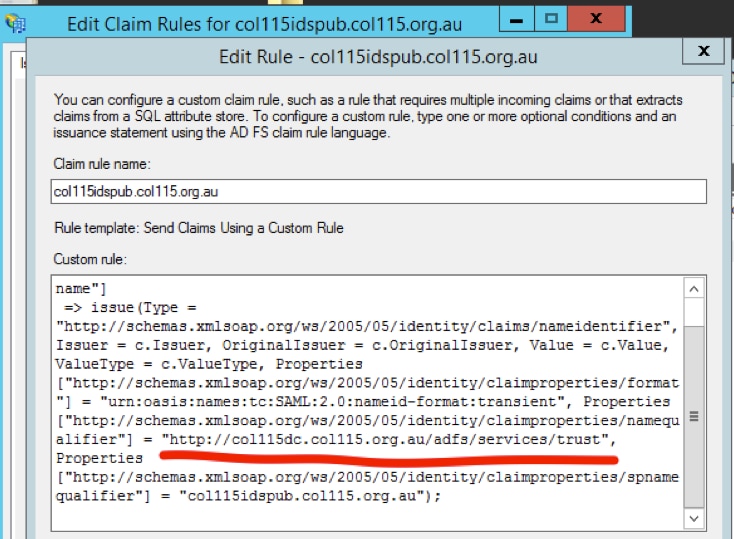

Het door IDP gegenereerde SAML-token wordt ondertekend door een private sleutel van ADFS (Token Signing Certificate Private Part). IDS gebruikt vervolgens de openbare ADFS-toets om te verifiëren. Deze garantie ondertekend token wordt niet aangepast.

Het Token Signing-certificaat wordt gebruikt telkens wanneer een gebruiker toegang moet krijgen tot een Relying Party-toepassing (Cisco IDS).

Hoe krijgt Cisco IDS-server de openbare sleutel van Token Singing Certificate?

Dit gebeurt door ADFS-metagegevens te uploaden naar IDS-server en vervolgens de openbare sleutel van ADFS door te geven aan IDS-server. Op deze manier krijgt IDS de openbare sleutel van de ADFS-server.

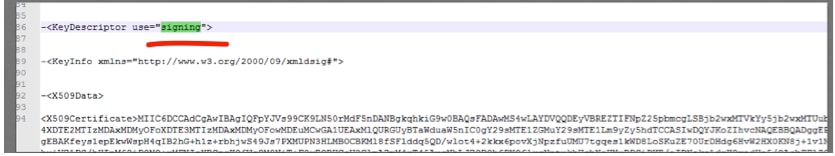

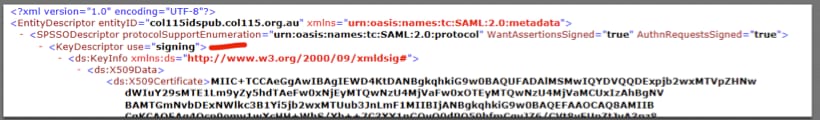

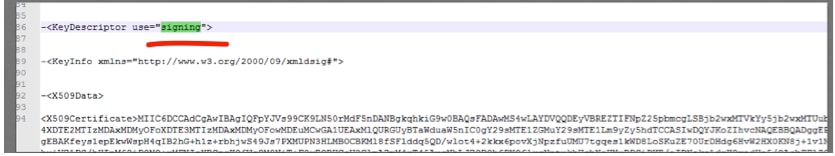

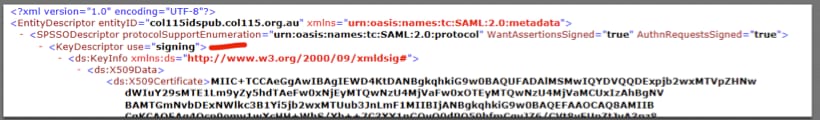

Je moet IDP metadata downloaden van ADFS. Raadpleeg voor het downloaden van IDP-metagegevens de link https:// <FQDN of ADFS>/federationmetadata/2007-06/federationmetadata.xml.

Van ADFS-metagegevens

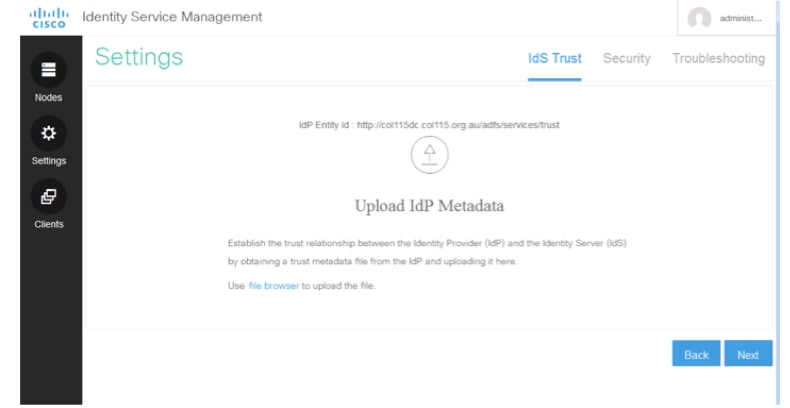

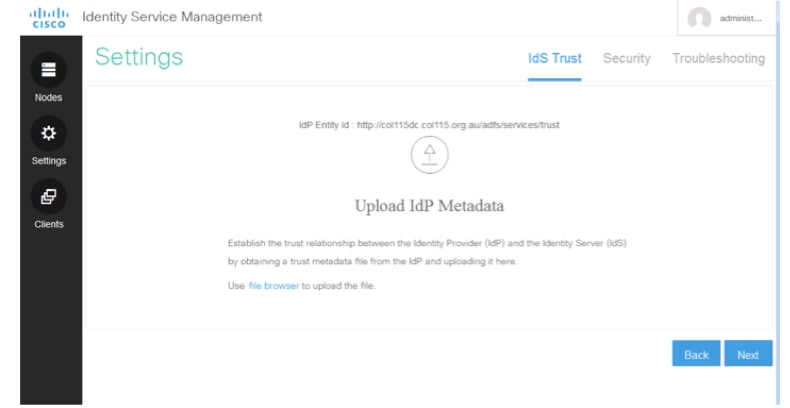

Van ADFS-metagegevens ADFS-metagegevens uploaden naar IDS

ADFS-metagegevens uploaden naar IDS

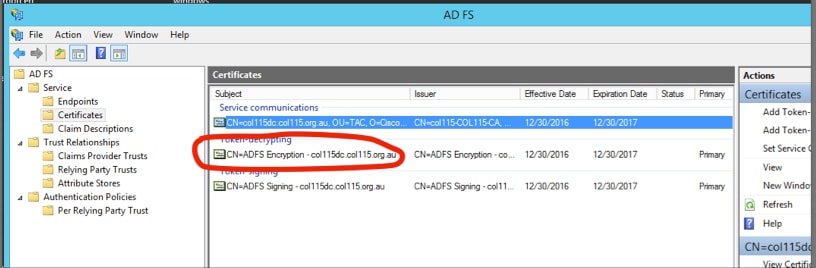

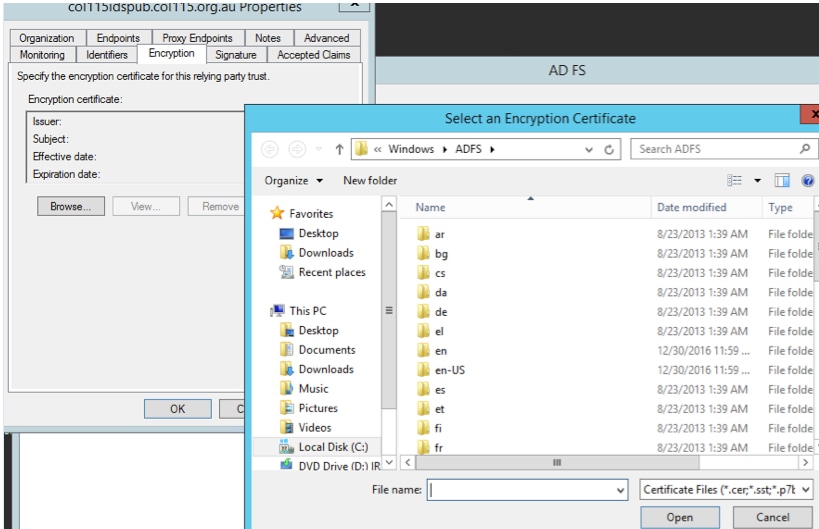

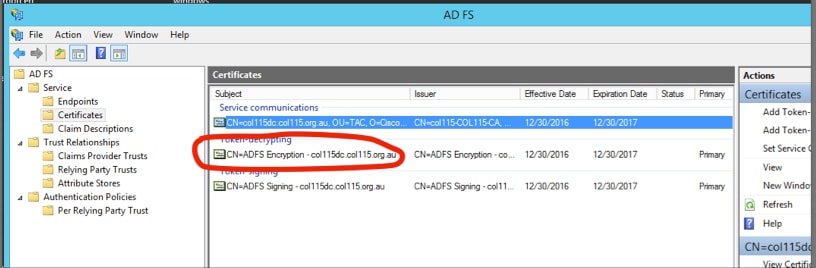

Token-decryptie

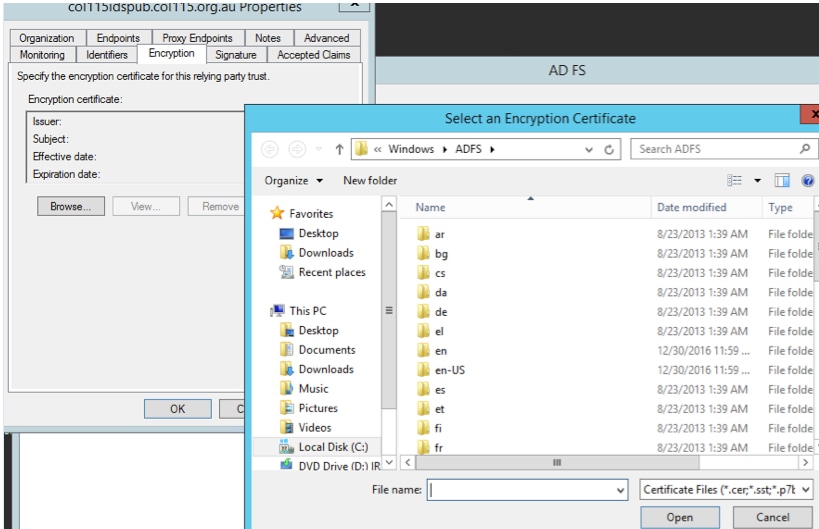

Dit certificaat genereert automatisch door een ADFS-server (zelf ondertekend). Als het token versleuteling nodig heeft, gebruikt ADFS IDS openbare sleutel om het te decoderen. Maar als u ADFS-token-crypting ziet, betekent dit NIET dat het token is versleuteld.

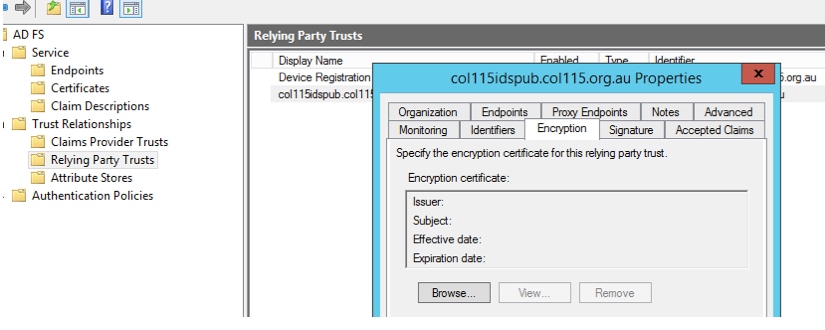

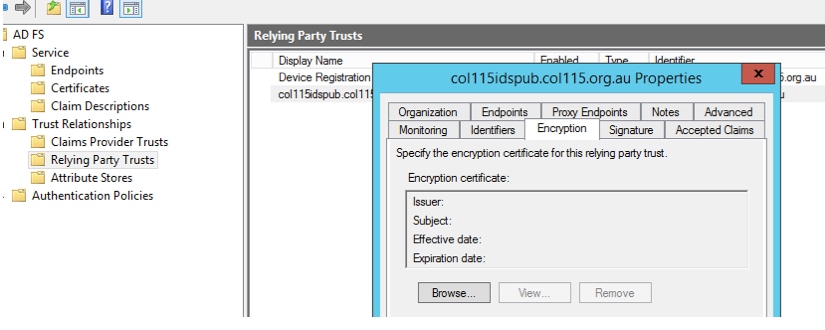

Als u wilt zien of de token-encryptie is ingeschakeld voor een specifieke Relying Party-toepassing, moet u het coderingstabblad op een specifieke Relying Party-toepassing controleren.

Dit beeld toont dat de token-encryptie NIET ingeschakeld was.

Encryptie is NIET ingeschakeld

Encryptie is NIET ingeschakeld

Deel D. zijcertificaat Cisco IDS

- SAML-certificaat

- Encryptieswitch

- Handtekeningstoets

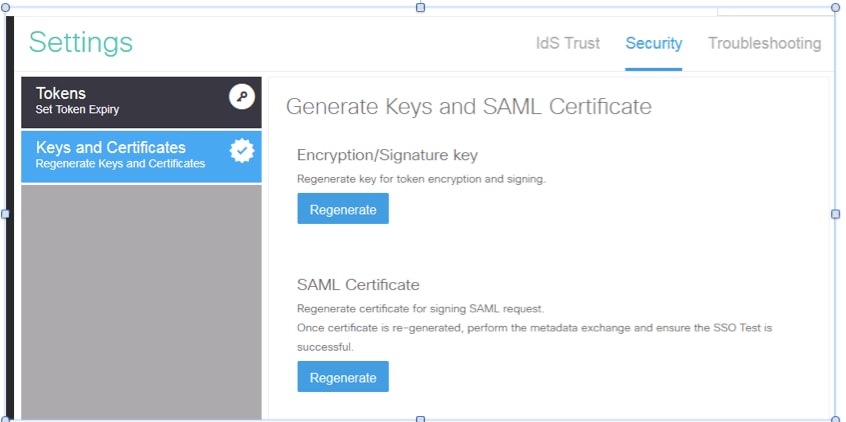

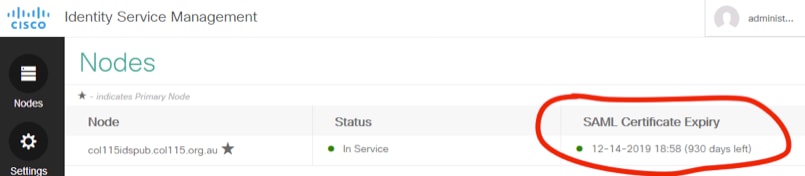

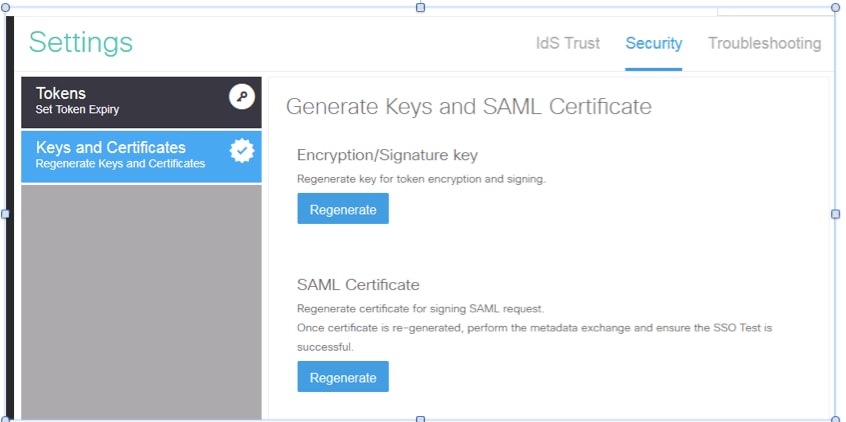

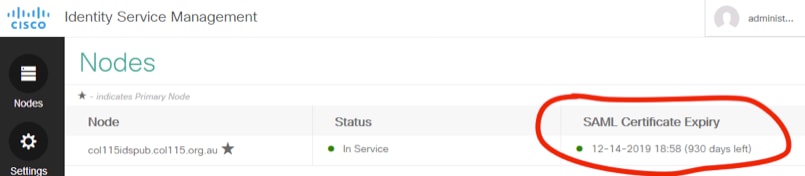

SAML-certificaat

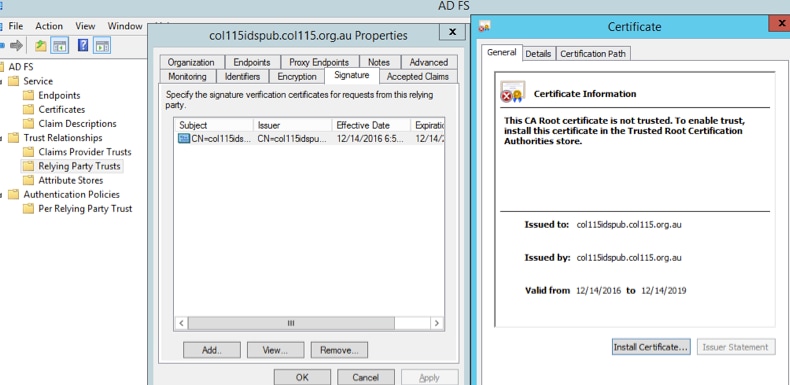

Dit certificaat wordt gegenereerd door IDS-server (zelf ondertekend). Standaard is het 3 jaar geldig.

Dit certificaat wordt gebruikt voor het ondertekenen van een SAML-verzoek en het verzenden naar IDP (ADFS). Deze openbare sleutel is in de meta-gegevens IDS, en moet in ADFS server worden ingevoerd.

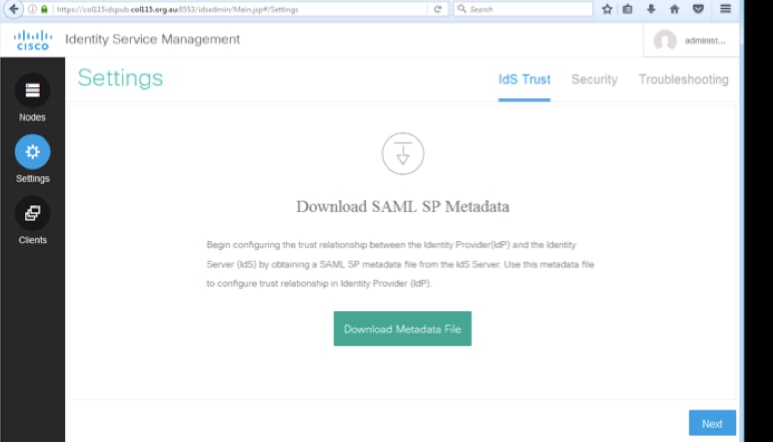

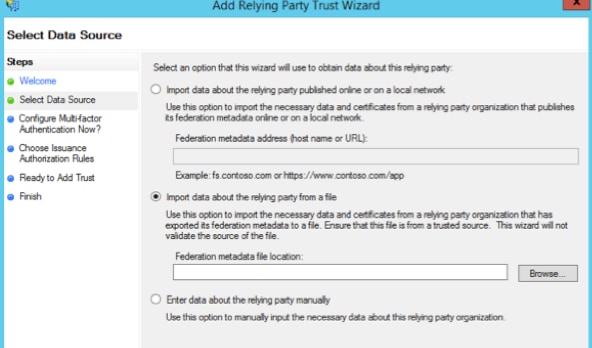

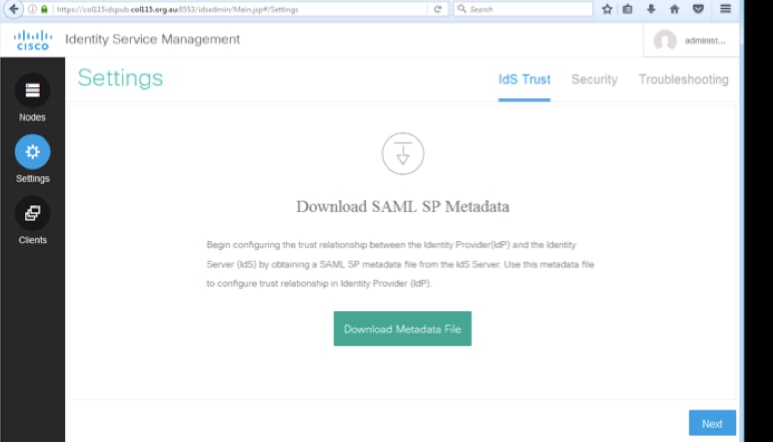

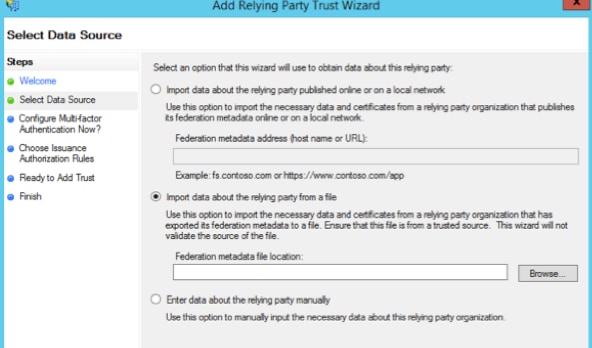

1.Download SAML SP metadata van IDS server.

2. Blader naar https://<idsserver FQDN>:8553/idsadmin/.

3. Selecteer instellingen en download SAML SP metadata en sla deze op.

Metagegevens van IDS-server

Metagegevens van IDS-server

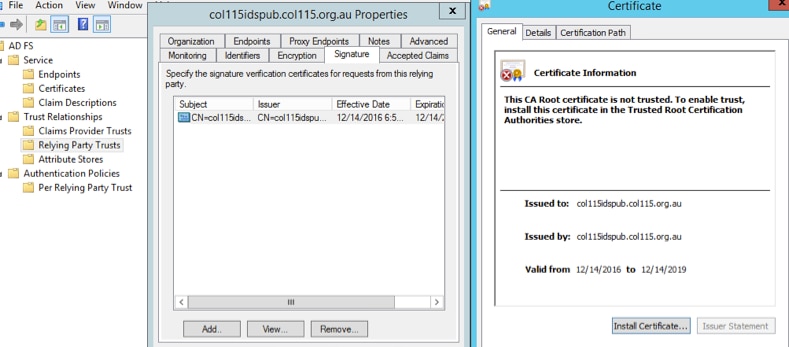

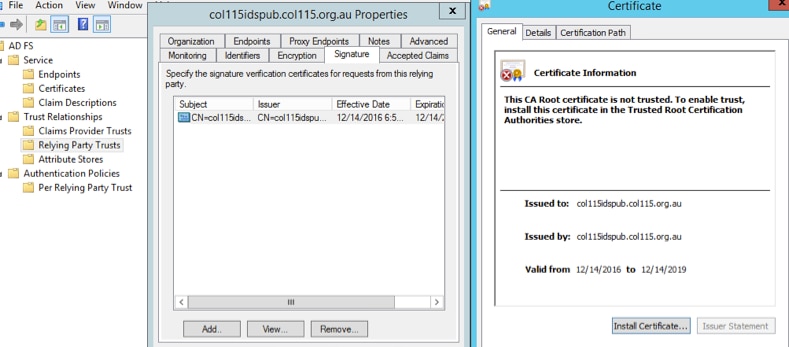

importeren naar ADFS-server

importeren naar ADFS-server Verifiëren vanaf ADFS-kant

Verifiëren vanaf ADFS-kant

Wanneer IDS het SAML-certificaat regenereert - het certificaat wordt gebruikt om het SAML-verzoek te ondertekenen - voert het de uitwisseling van Metadata uit.

Encryptie/handtekeningstoets

Encryptie is standaard niet ingeschakeld. Als de encryptie wordt toegelaten, moet het aan ADFS worden geüpload.

Referentie :

http://www.cisco.com/c/en/us/td/docs/voice_ip_comm/cust_contact/contact_center/icm_enterprise/icm_enterprise_11_5_1/Configuration/Guide/UCCE_BK_U882D859_00_ucce-features-guide/UCCE_BK_U882D859_00_ucce-features-guide_chapter_0110.pdf

Feedback

Feedback