Beveiligde SIP-signalering configureren in Contact Center Enterprise

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

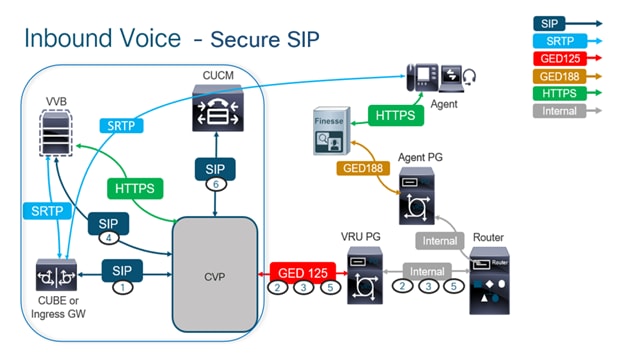

In dit document wordt beschreven hoe u de SIP-signalering (Session Initiation Protocol) kunt beveiligen in de uitgebreide oproepstroom van Contact Center Enterprise (CCE).

Voorwaarden

Het genereren en importeren van certificaten valt buiten het bereik van dit document, dus certificaten voor Cisco Unified Communication Manager (CUCM), Customer Voice Portal (CVP)-callserver, Cisco Virtual Voice Browser (CVVB) en Cisco Unified Border Element (CUBE) moeten worden gemaakt en geïmporteerd in de respectieve componenten. Als u zelf ondertekende certificaten gebruikt, moet certificaatuitwisseling tussen verschillende componenten worden uitgevoerd.

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- CCE

- CVP

- KUBUS

- CUCM

- CVVB

Gebruikte componenten

De informatie in dit document is gebaseerd op Package Contact Center Enterprise (PCCE), CVP, CVVB en CUCM versie 12.6, maar is ook van toepassing op de eerdere versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Het volgende diagram toont de componenten die betrokken zijn bij SIP-signalering in de uitgebreide oproepstroom van het contactcentrum. Wanneer een spraakoproep naar het systeem komt, komt deze eerst via de ingangsgateway of CUBE, dus start beveiligde SIP-configuraties op CUBE. Configureer vervolgens CVP, CVVB en CUCM.

Taak 1. CUBE Secure Configuration

Configureer in deze taak CUBE om de SIP-protocolberichten te beveiligen.

Vereiste configuraties:

- Een standaard Trustpoint configureren voor de SIP User Agent (UA)

- Wijzig de inbelpeers om Transport Layer Security (TLS) te gebruiken

Stappen:

- Open Secure Shell (SSH) sessie naar CUBE.

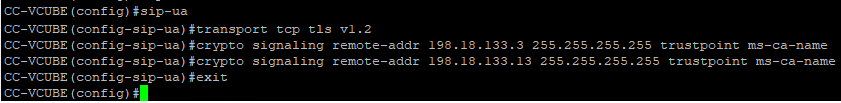

- Voer deze opdrachten uit zodat de SIP-stapel het certificaat Certificate Authority (CA) van de CUBE gebruikt. CUBE zorgt voor een SIP TLS-verbinding van/naar CUCM (198.18.133.3) en CVP (198.18.133.13).

conf t

sip-ua

transport tcp tls v1.2

crypto signaling remote-addr 198.18.133.3 255.255.255.255 trustpoint ms-ca-name

crypto signaling remote-addr 198.18.133.13 255.255.255.255 trustpoint ms-ca-name

exit

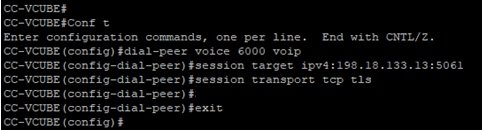

- Voer deze opdrachten uit om TLS in te schakelen op de uitgaande kiesschijf peer to CVP. In dit voorbeeld wordt dial-peer tag 6000 gebruikt om oproepen naar CVP te routeren.

Conf t

dial-peer voice 6000 voip

session target ipv4:198.18.133.13:5061

session transport tcp tls

exit

Taak 2. CVP Secure-configuratie

Configureer in deze taak de CVP-oproepserver om de SIP-protocolberichten (SIP TLS) te beveiligen.

Stappen:

- Log in bij

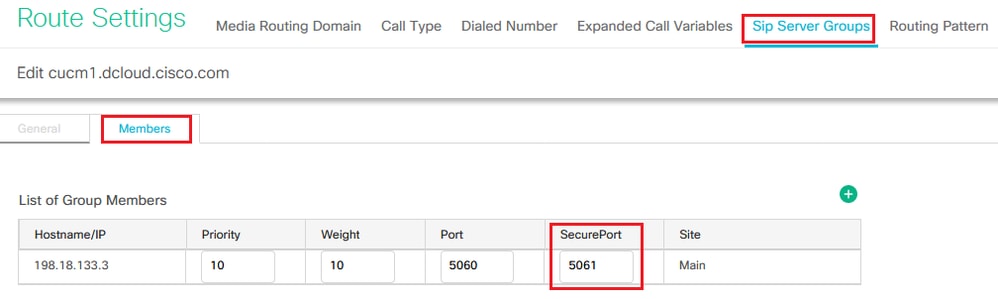

UCCE Web Administration. - Navigeer naar

Call Settings > Route Settings > SIP Server Group.

Op basis van uw configuraties hebt u SIP-servergroepen geconfigureerd voor CUCM, CVVB en CUBE. U moet voor alle SIP-poorten 5061 instellen. In dit voorbeeld worden deze SIP-servergroepen gebruikt:

cucm1.dcloud.cisco.comvoor CUCMvvb1.dcloud.cisco.comvoor CVVBcube1.dcloud.cisco.comvoor CUBE

- Klik op

cucm1.dcloud.cisco.comen vervolgens op hetMemberstabblad, dat de details van de groepsconfiguratie van de SIP-server weergeeft. InstellenSecurePortop en5061klikkenSave.

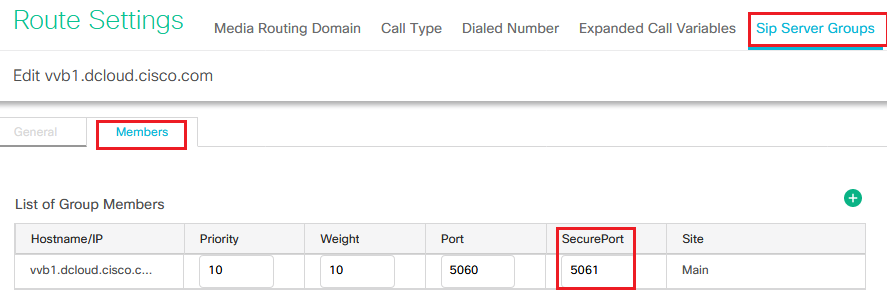

- Klik op

vvb1.dcloud.cisco.comen vervolgens op hetMemberstabblad. Stel SecurePort in op5061en klik opSave.

Taak 3. CVVB Secure Configuration

In deze taak configureert u CVVB om de SIP-protocolberichten (SIP TLS) te beveiligen.

Stappen:

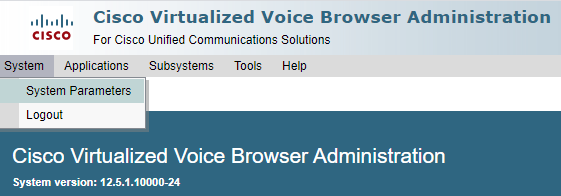

- Log in

Cisco VVB Administration - Navigeer naar

System > System ParametersEuropa.

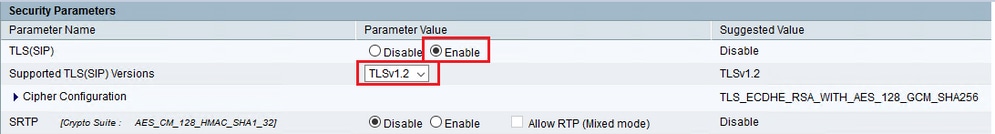

- Kies in het

Security ParametersgedeelteEnablevoorTLS(SIP). BlijfSupported TLS(SIP) versionzoalsTLSv1.2jij.

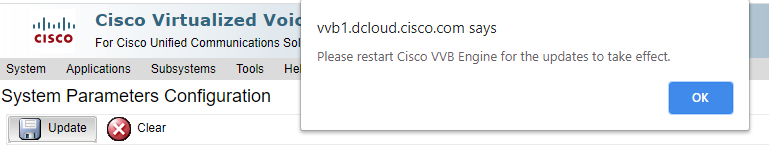

- Klik op Bijwerken. Klik

Okwanneer u wordt gevraagd de CVVB-engine opnieuw te starten.

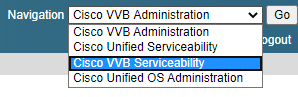

- Deze veranderingen vereisen een herstart van de Cisco VVB-engine. Om de VVB-engine opnieuw te starten, navigeert u naar

Cisco VVB Serviceabilityen klikt uGoop.

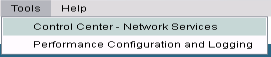

- Navigeer naar

Tools > Control Center – Network Services.

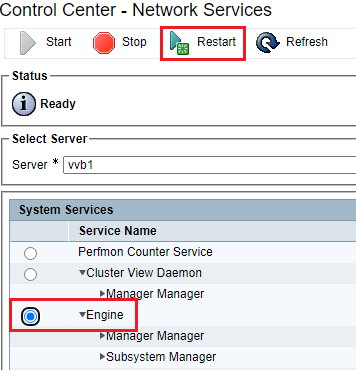

- Kies

Engineen klikRestartop.

Taak 4. CUCM Secure Configuration

Voer de volgende configuraties uit om SIP-berichten op CUCM te beveiligen:

- CUCM-beveiligingsmodus instellen op Gemengde modus

- SIP Trunk-beveiligingsprofielen configureren voor CUBE en CVP

- Beveiligingsprofielen van SIP Trunk koppelen aan respectieve SIP Trunks

- Apparaatcommunicatie van beveiligde agents met CUCM

CUCM-beveiligingsmodus instellen op Gemengde modus

CUCM ondersteunt twee beveiligingsmodi:

- Niet-beveiligde modus (standaardmodus)

- Gemengde modus (veilige modus)

Stappen:

- Meld u aan bij de

Cisco Unified CM Administrationinterface om de beveiligingsmodus in te stellen op Gemengde modus.

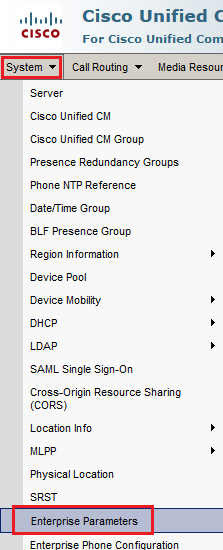

- Nadat u met succes bent ingelogd op CUCM, navigeert u naar

System > Enterprise Parameters.

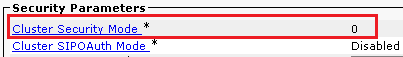

- Controleer onder het

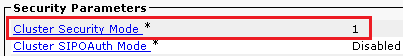

Security ParametersCluster Security Modeis ingesteld op0.

- Als de beveiligingsmodus voor clusters is ingesteld op 0, betekent dit dat de beveiligingsmodus voor clusters is ingesteld op niet-beveiligd. U moet de gemengde modus van CLI inschakelen.

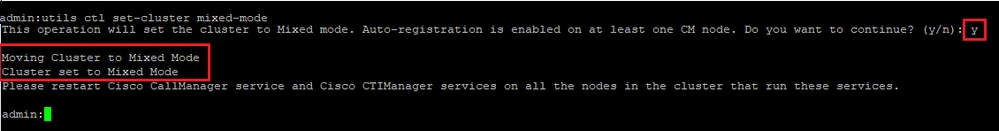

- Open een SSH-sessie naar de CUCM.

- Voer deze opdracht uit nadat u zich via SSH hebt aangemeld bij CUCM:

utils ctl set-cluster mixed-mode

- Typ

yen klik op Enter wanneer u daarom wordt gevraagd. Met deze opdracht wordt de beveiligingsmodus voor het cluster ingesteld op de modus voor gemengd.

- De wijzigingen kunnen pas van kracht worden als u opnieuw start

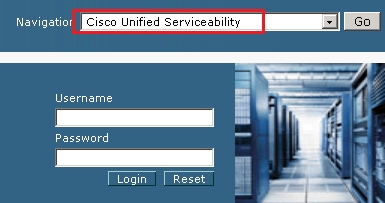

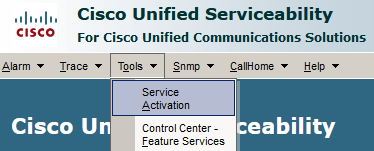

Cisco CallManagerenCisco CTIManagerservices aanbiedt. - Om de services opnieuw op te starten, navigeert u en logt u in op

Cisco Unified Serviceability

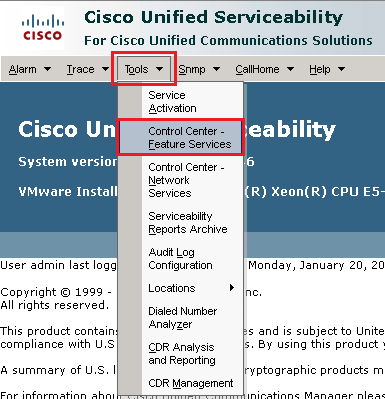

- Nadat u bent ingelogd, navigeert u naar

Tools > Control Center – Feature Services.

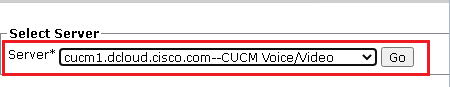

- Kies de server en klik op

Go.

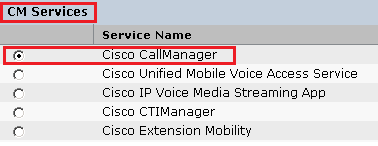

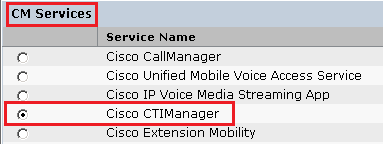

- Kies onder de CM-services

Cisco CallManagerRestartknop boven aan de pagina.

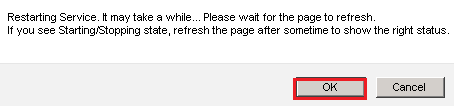

- Bevestig het pop-upbericht en klik op

OK. Wacht tot de service opnieuw is gestart.

- Nadat de

Cisco CallManagerservice opnieuw is gestart, kiest u CiscoCTIManageren klikt u op deRestartCisco CTIManagerknop om de service opnieuw te starten.

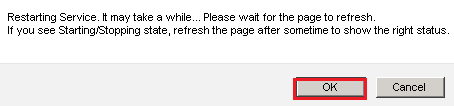

- Bevestig het pop-upbericht en klik op

OK. Wacht tot de service opnieuw is gestart.

- Nadat de services opnieuw zijn gestart, controleert u of de clusterbeveiligingsmodus is ingesteld op de gemengde modus en navigeert u naar CUCM-beheer, zoals uitgelegd in stap 5. Controleer vervolgens de

Cluster Security Mode. Nu moet het op1nul worden gezet.

SIP Trunk-beveiligingsprofielen configureren voor CUBE en CVP

Stappen:

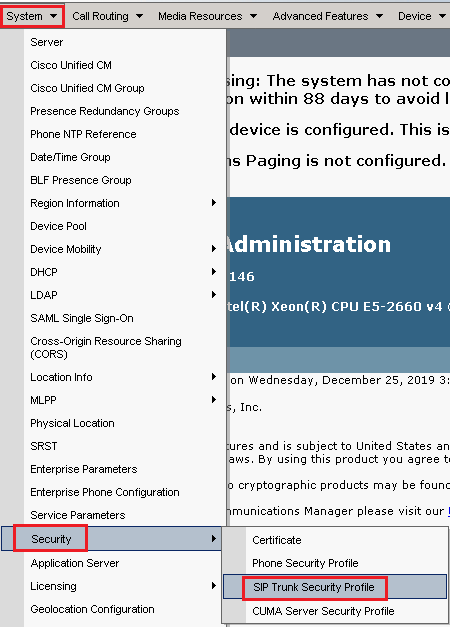

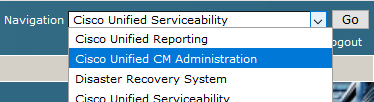

- Log in op de

CUCM administrationinterface. - Nadat u zich succesvol hebt aangemeld bij CUCM, navigeert u naar om een

System > Security > SIP Trunk Security Profile

- Klik linksboven op

Add Newom een nieuw profiel toe te voegen.

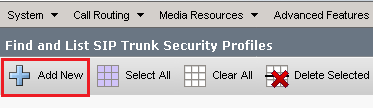

- Configureer

SIP Trunk Security Profilezoals weergegeven in deze afbeelding en klikSavelinksonder op de pagina om deze teSaveopenen.

5. Zorg ervoor dat deSecure Certificate Subject or Subject Alternate Namenaam wordt ingesteld op de gemeenschappelijke benaming (GN) van het certificaat CUBE, zoals deze moet overeenkomen.

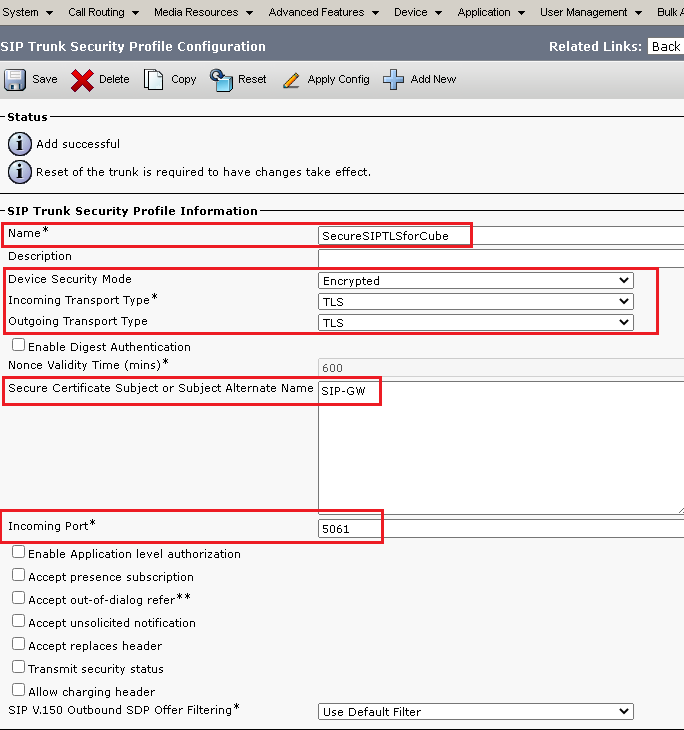

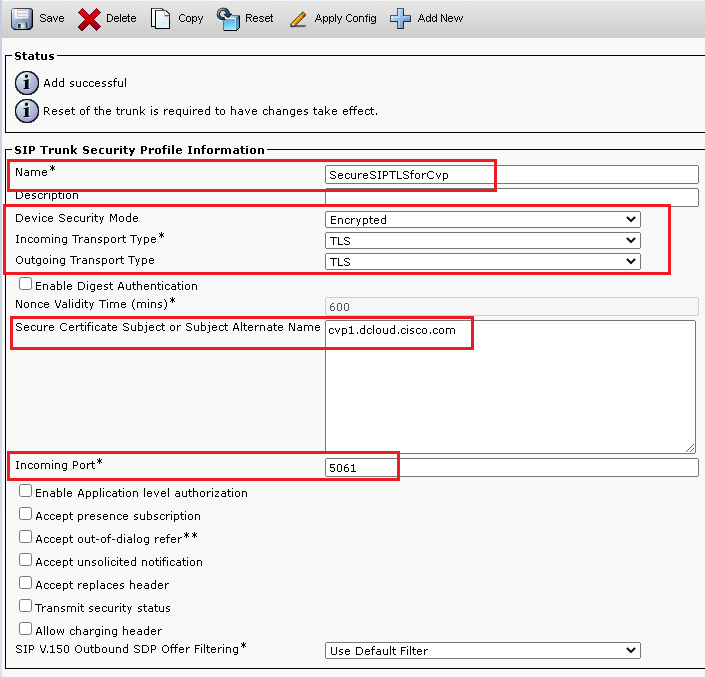

6. Klik op deCopyknop en wijzig deNamenaarSecureSipTLSforCVP en de Secure Certificate Subject naar de CN van het CVP-callservercertificaat, omdat deze moet overeenkomen. Klik op deSave

Beveiligingsprofielen van SIP Trunk koppelen aan respectieve SIP Trunks

Stappen:

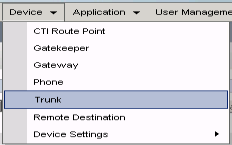

- Navigeer op de pagina CUCM-beheer naar

Device > Trunk.

- Zoeken naar CUBE trunk. In dit voorbeeld is de naam CUBE trunk

vCube. Klik op de knop .Find

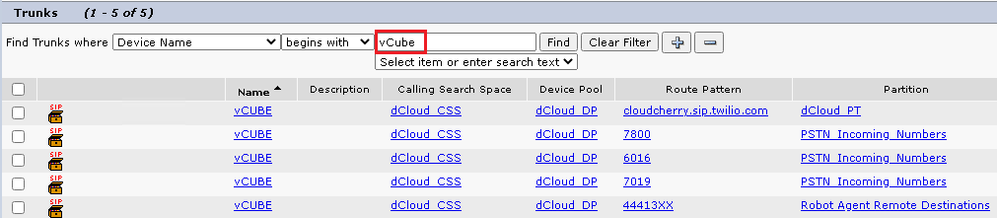

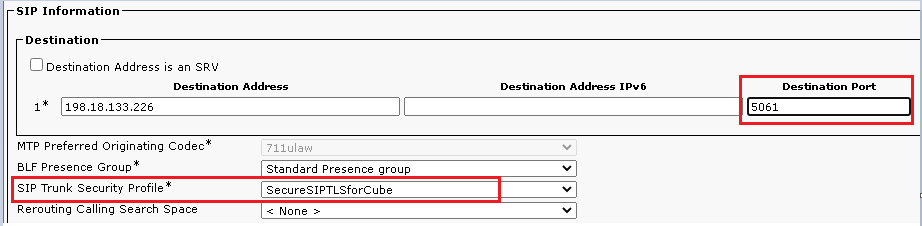

- Klik op vCUBE om de configuratiepagina van de vCUBE-trunk te openen.

- Scroll naar beneden naar

SIP Informationsectie en verander deDestination Portrichting5061. - Veranderen

SIP Trunk Security ProfilenaarSecureSIPTLSForCubeschool.

- Klik

SaveRestom wijzigingen toe teSavepassen en te wijzigen.

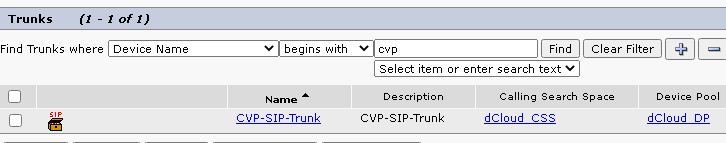

- Navigeer naar

Device > Trunken zoek naar CVP-trunk. In dit voorbeeld is de naam van de CVP-stamcvp-SIP-Trunk. Klik op de knop .Find

- Klik

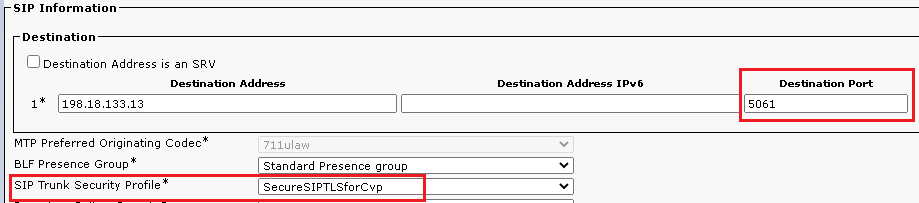

CVP-SIP-Trunkom de CVP trunk configuratiepagina te openen. - Scroll naar beneden naar

SIP Informationsectie en veranderDestination Portin5061. - Veranderen

SIP Trunk Security ProfilenaarSecureSIPTLSForCvpLexus.

- Klik

Savevervolgens opRestom wijzigingen toe tesavepassen.

Apparaatcommunicatie van beveiligde agents met CUCM

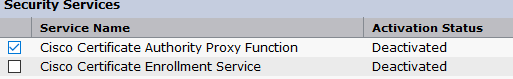

Om beveiligingsfuncties voor een apparaat in te schakelen, moet u een lokaal significant certificaat (LSC) installeren en een beveiligingsprofiel aan dat apparaat toewijzen. De LSC beschikt over de publieke sleutel voor het eindpunt, die is ondertekend door de private sleutel van de Certificate Authority Proxy Function (CAPF). Het is standaard niet geïnstalleerd op telefoons.

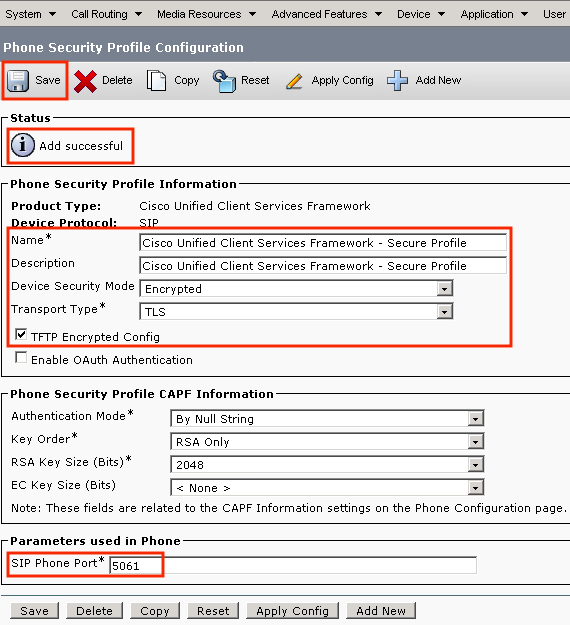

Stappen:

- Log in bij

Cisco Unified Serviceability Interface. - Navigeer naar

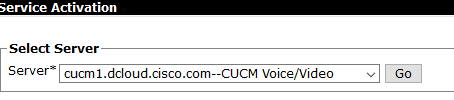

Tools > Service Activation.

- Kies de CUCM-server en klik op

Go.

- Controleer

Cisco Certificate Authority Proxy Functionen klikSaveom de service te activeren. KlikOkom te bevestigen.

- Zorg ervoor dat de service is geactiveerd en navigeer vervolgens naar

Cisco Unified CM Administration.

- Nadat u zich met succes hebt aangemeld bij CUCM-beheer, navigeert u naar

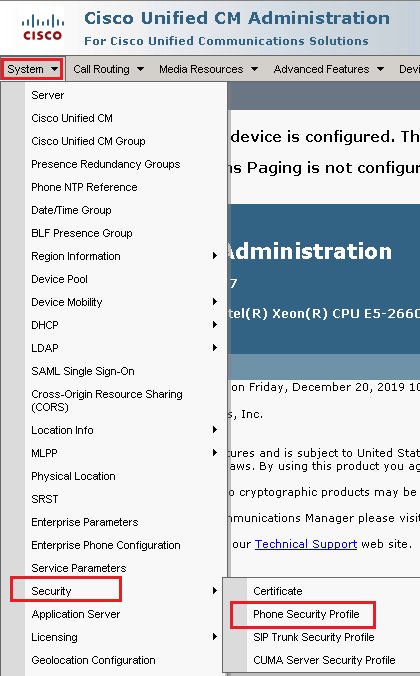

System > Security > Phone Security Profileom een apparaatbeveiligingsprofiel voor het agentapparaat te maken.

- Zoek de beveiligingsprofielen die overeenkomen met het apparaattype van uw agent. In dit voorbeeld wordt een zachte telefoon gebruikt, dus kies

Cisco Unified Client Services Framework - Standard SIP Non-Secure Profile. Klik op de knopCopy om dit profiel te kopiëren.

om dit profiel te kopiëren.

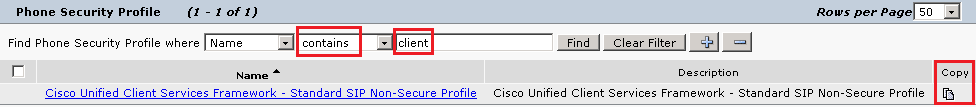

- Wijzig de naam van het profiel in

Cisco Unified Client Services Framework - Secure Profile, wijzig de parameters zoals weergegeven in deze afbeelding en klik links bovenaan de pagina opSave.

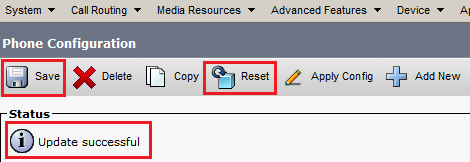

- Nadat het profiel van het telefoonapparaat is gemaakt, navigeert u naar

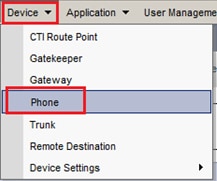

Device > Phone.

- Klik op

Findom alle beschikbare telefoons weer te geven en klik vervolgens op Telefoonagent. - De configuratiepagina van de telefoonagent wordt geopend. Zoeken naar

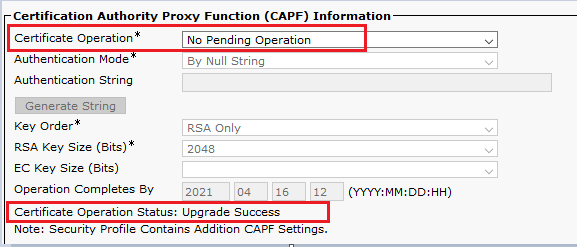

Certification Authority Proxy Function (CAPF) Informationsectie. Om LSC te installeren, moet u dezeCertificate OperationopInstall/Upgradeen op een toekomstige datumOperation Completes byinstellen.

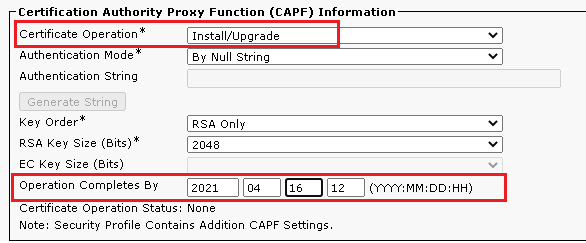

- Zoeken naar

Protocol Specific Informationsectie. VeranderenDevice Security ProfilenaarCisco Unified Client Services Framework – Secure Profileschool.

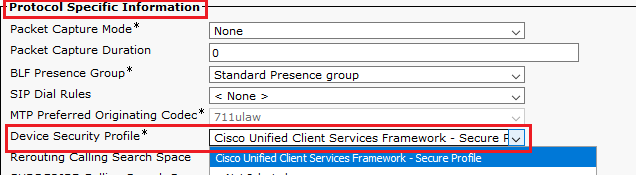

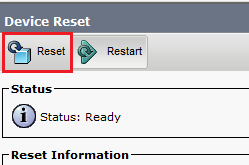

- Klik linksboven

Saveop de pagina. Controleer of de wijzigingen zijn opgeslagen en klik opReset.

- Er wordt een pop-upvenster geopend. Klik hierop om

Resetde actie te bevestigen.

- Nadat het agentapparaat zich opnieuw heeft geregistreerd bij CUCM, moet u de huidige pagina vernieuwen en controleren of de LSC is geïnstalleerd. Controleer

Certification Authority Proxy Function (CAPF) Informationsectie,Certificate Operationmoet worden ingesteld opNo Pending Operation, en is ingesteldCertificate Operation StatusopUpgrade Success.

- Verwijs stappen. 7-13 om andere agents en apparaten die u wilt gebruiken om SIP met CUCM te beveiligen.

Verifiëren

Voer de volgende stappen uit om te controleren of de SIP-signalering goed is beveiligd:

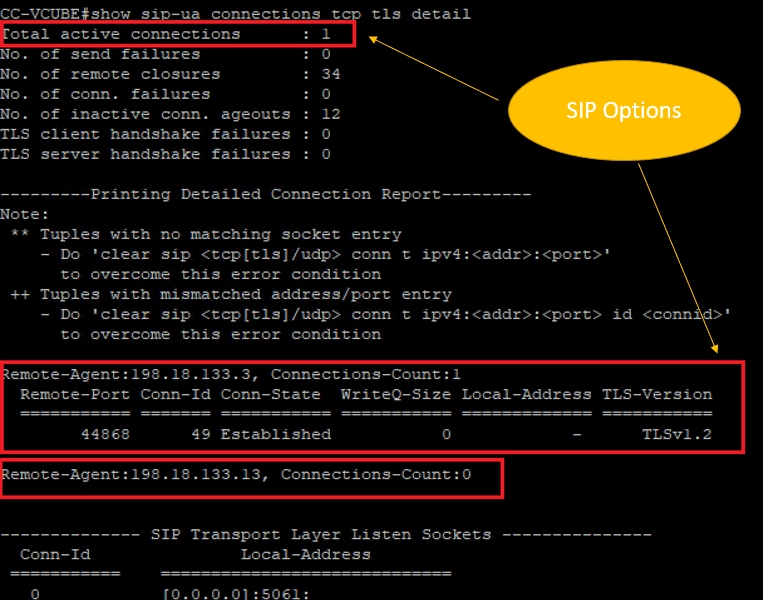

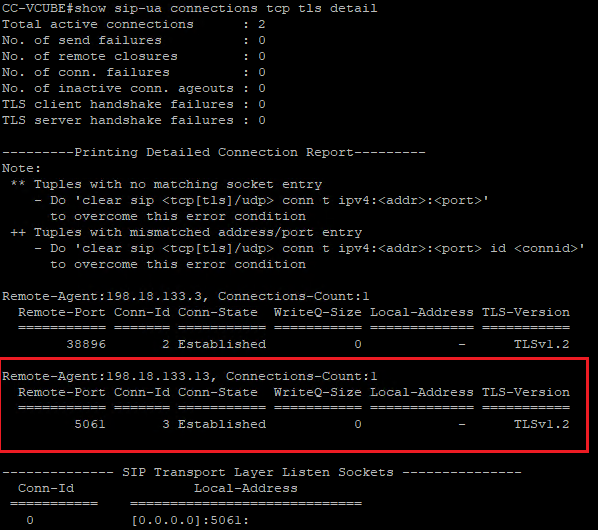

- Open SSH-sessie naar vCUBE, voer de opdracht uit

show sip-ua connections tcp tls detailen bevestig dat er momenteel geen TLS-verbinding met CVP is gemaakt (198.18.133.13).

Opmerking: op dit moment is slechts één actieve TLS-sessie met CUCM voor SIP-opties ingeschakeld op CUCM (198.18.133.3). Als geen SIP-opties zijn ingeschakeld, bestaat er geen SIP TLS-verbinding.

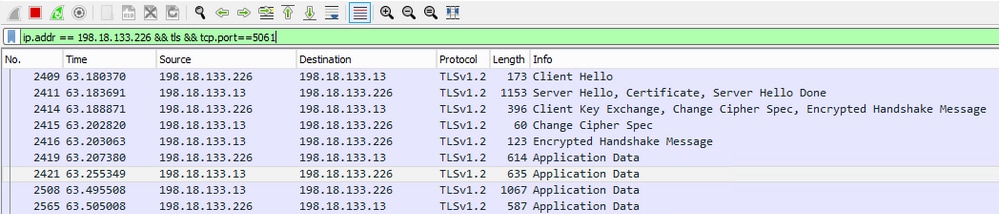

- Meld u aan bij CVP en start Wireshark.

- Maak een proefgesprek met het nummer van het contactcentrum.

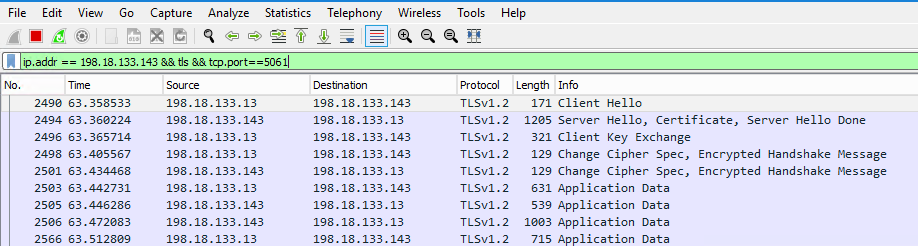

- Navigeer naar de CVP-sessie; voer op Wireshark dit filter uit om SIP-signalering met CUBE te controleren:

ip.addr == 198.18.133.226 && tls && tcp.port==5061

Controleer: is SIP over TLS-verbinding tot stand gebracht? Zo ja, dan bevestigt de uitvoer dat SIP-signalen tussen CVP en CUBE zijn beveiligd.

5. Controleer de SIP TLS-verbinding tussen CVP en CVVB. Voer in dezelfde Wireshark-sessie dit filter uit:

ip.addr == 198.18.133.143 && tls && tcp.port==5061

Controleer: is SIP over TLS-verbinding tot stand gebracht? Zo ja, dan bevestigt de uitgang dat SIP-signalen tussen CVP en CVVB zijn beveiligd.

6. U kunt de SIP TLS-verbinding met CVP ook controleren vanuit CUBE. Navigeer naar de vCUBE SSH-sessie en voer deze opdracht uit om beveiligde sip-signalen te controleren:show sip-ua connections tcp tls detail

Controleer: is SIP over TLS-verbinding tot stand gebracht met CVP? Zo ja, dan bevestigt de uitvoer dat SIP-signalen tussen CVP en CUBE zijn beveiligd.

7. Op dit moment is de oproep actief en hoort u Music on Hold (MOH) omdat er geen agent beschikbaar is om de oproep te beantwoorden.

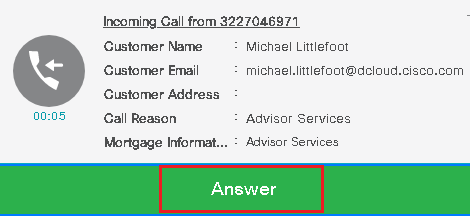

8. De agent beschikbaar stellen om de oproep te beantwoorden.

.

9. Agent wordt gereserveerd en de oproep wordt naar hem / haar doorgestuurd. KlikAnswerom de oproep te beantwoorden.

10. Oproep maakt verbinding met de agent.

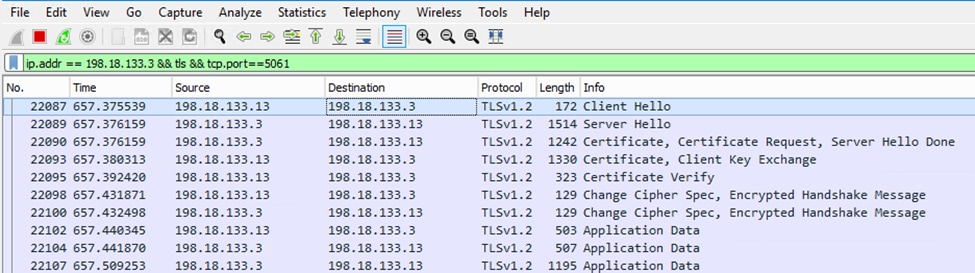

11. Om SIP-signalen tussen CVP en CUCM te verifiëren, navigeert u naar de CVP-sessie en voert u dit filter uit in Wireshark:ip.addr == 198.18.133.3 && tls && tcp.port==5061

Controleer: zijn alle SIP-communicatie met CUCM (198.18.133.3) via TLS? Zo ja, dan bevestigt de uitvoer dat SIP-signalen tussen CVP en CUCM zijn beveiligd.

Problemen oplossen

Als TLS niet is ingesteld, voert u deze opdrachten uit op CUBE om foutopsporingssoftware voor TLS in te schakelen voor het oplossen van problemen:

Debug ssl openssl errorsDebug ssl openssl msgDebug ssl openssl states

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

23-Nov-2022

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Mohamed Mohassebtechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback