Secure Client NAM voor Dot1x configureren met Windows en ISE 3.2

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt beschreven hoe u de Secure Client Network Analysis Module (NAM) kunt configureren onder Windows.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van wat een RADIUS-aanvrager is

- Punt1x

- PEAP

- PKI

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Windows 10 Pro versie 22H2 gebouwd 19045.3930

- ISE 3.2

- Cisco C1117 Cisco IOS® XE Software, versie 17.12.02

- Active Directory 2016

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In dit document wordt beschreven hoe u Secure Client NAM configureert op Windows. De optie Pre-deploy en de profieleditor worden gebruikt om dot1x-verificatie uit te voeren. Ook worden enkele voorbeelden gegeven van hoe dit wordt bereikt.

In netwerken is een aanvrager een entiteit aan het ene uiteinde van een point-to-point LAN-segment dat wil worden geverifieerd door een authenticator die aan het andere uiteinde van die link is gekoppeld.

De IEEE 802.1X-standaard gebruikt de term supplicant om te verwijzen naar hardware of software. In de praktijk is een aanvrager een softwaretoepassing die op een computer van de eindgebruiker is geïnstalleerd.

De gebruiker roept de aanvrager op en dient referenties in om de computer met een beveiligd netwerk te verbinden. Als de verificatie slaagt, staat de verificator de computer doorgaans toe om verbinding te maken met het netwerk.

Informatie over Network Access Manager

Network Access Manager is clientsoftware die een beveiligd Layer 2-netwerk biedt in overeenstemming met het beleid.

Het detecteert en selecteert het optimale Layer 2-toegangsnetwerk en voert apparaatverificatie uit voor toegang tot zowel bekabelde als draadloze netwerken.

Network Access Manager beheert de gebruikers- en apparaatidentiteit en de netwerktoegangsprotocollen die nodig zijn voor veilige toegang.

Het werkt intelligent om te voorkomen dat eindgebruikers verbindingen maken die in strijd zijn met het door de beheerder gedefinieerde beleid.

De Network Access Manager is ontworpen als een single-homed, waardoor slechts één netwerkverbinding tegelijk mogelijk is.

Ook hebben bekabelde verbindingen een hogere prioriteit dan draadloze verbindingen, dus als u bent aangesloten op het netwerk met een bekabelde verbinding, wordt de draadloze adapter uitgeschakeld zonder IP-adres.

Configureren

Netwerkdiagram

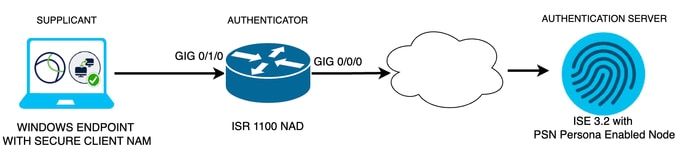

Het is van cruciaal belang om te begrijpen dat voor dot1x-authenticaties 3 onderdelen nodig zijn;

- de aanvrager die dot1x kan doen,

- de authenticator, ook bekend als NAS/NAD, die dient als een proxy die het dot1x-verkeer binnen RADIUS inkapselt,

- en de verificatieserver.

In dit voorbeeld wordt de aanvrager op verschillende manieren geïnstalleerd en geconfigureerd. Later wordt een scenario met de netwerkapparaatconfiguratie en de verificatieserver weergegeven.

Netwerkdiagram

Netwerkdiagram

Configuraties

- Download en installeer Secure Client NAM (Network Access Manager).

- Download en installeer Secure Client NAM-profieleditor.

- Algemene standaardconfiguraties

- Scenario 1: Configureer de Secure Client NAM Supplicant for PEAP (MS-CHAPv2)-gebruikersverificatie.

- Scenario 2: Configureer de Secure Client NAM Supplicant voor EAP-FAST tegelijkertijd terwijl de gebruikers- en systeemverificatie worden geconfigureerd.

- Scenario 3 Deel 1: Configureer de Secure Client NAM Supplicant voor EAP-TLS.

- Scenario 3 Deel 2: De NAD- en ISE-demonstratie configureren.

1. Secure Client NAM (Network Access Manager) downloaden en installeren

Cisco Software Download

Typ Secure Client 5 op de zoekbalk van de productnaam.

Downloads Home > Beveiliging > VPN- en Endpoint-beveiligingsclients > Beveiligde client (inclusief AnyConnect) > Beveiligde client 5 > AnyConnect VPN-clientsoftware.

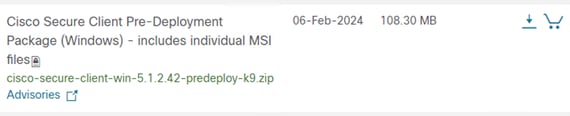

In dit configuratievoorbeeld wordt versie 5.1.2.42 gebruikt.

Er zijn meerdere manieren om Secure Client te implementeren op Windows-apparaten; van SCCM, van de Identity-service-engine en van de VPN-headend. In dit artikel is de gebruikte installatiemethode echter de methode die vóór de implementatie wordt gebruikt.

Zoek op de pagina naar het bestand Cisco Secure Client Headend Deployment Package (Windows).

MSI-zipbestand

MSI-zipbestand

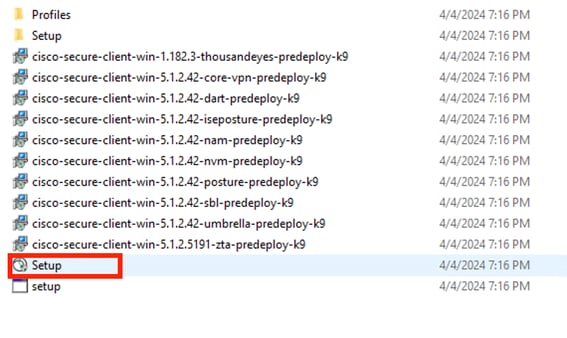

Klik op Instellen zodra u het bestand hebt gedownload en uitgepakt.

Beveiligde clientbestanden

Beveiligde clientbestanden

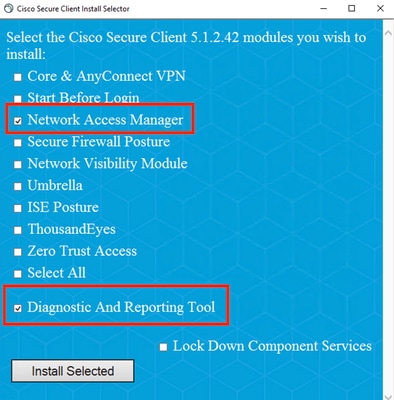

Installeer de modules Network Access Manager en Diagnostics and Reporting Tool.

Waarschuwing: als u de Cisco Secure Client Wizard gebruikt, wordt de VPN-module automatisch geïnstalleerd en verborgen in de GUI. NAM werkt niet als de VPN-module niet is geïnstalleerd. Als u afzonderlijke MSI-bestanden of een andere installatiemethode gebruikt, moet u de VPN-module installeren.

Selector installeren

Selector installeren

Klik op Install Selected (Selectie installeren).

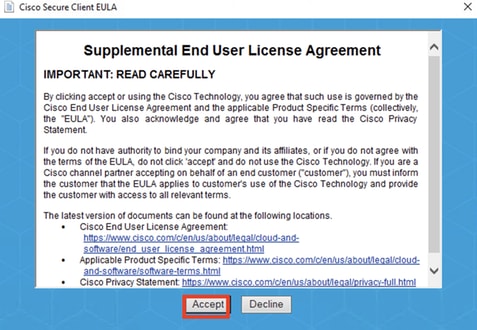

Accepteer de EULA.

EULA-venster

EULA-venster

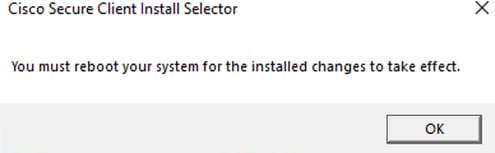

Een herstart is vereist na de installatie van de NAM.

Venster Opnieuw opstarten vereist

Venster Opnieuw opstarten vereist

Eenmaal geïnstalleerd kan het worden gevonden en geopend vanuit de Windows-zoekbalk.

Secure Client-programma

Secure Client-programma

2. Download en installeer de Secure Client NAM Profile Editor.

Cisco Network Access Manager Profile Editor is vereist om de Dot1x-voorkeuren te configureren.

Op dezelfde pagina als waar Secure Client is gedownload, wordt de optie Profieleditor gevonden.

In dit voorbeeld wordt de optie met versie 5.1.2.42 gebruikt.

Profieleditor

Profieleditor

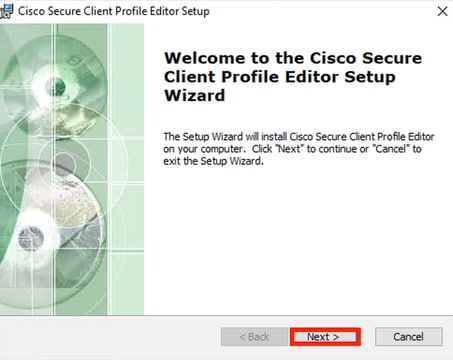

Nadat u het hebt gedownload, gaat u verder met de installatie.

Voer het MSI-bestand uit.

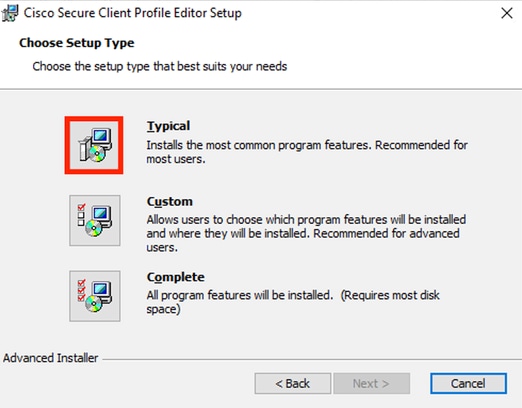

Venster Profieleditor instellen

Venster Profieleditor instellen

Gebruik de optie Typische installatie.

Profieleditor instellen

Profieleditor instellen

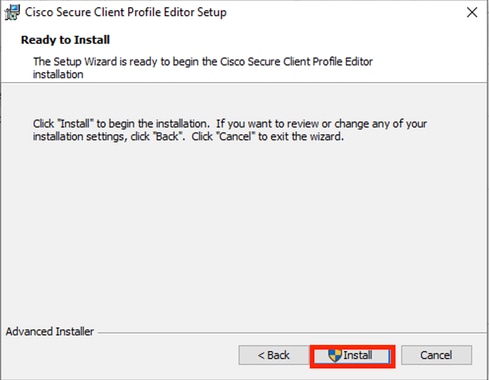

Installatievenster

Installatievenster

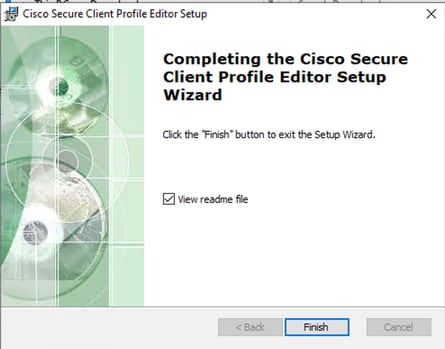

Klik op Finish (Voltooien).

Einde van de profieleditor instellen

Einde van de profieleditor instellen

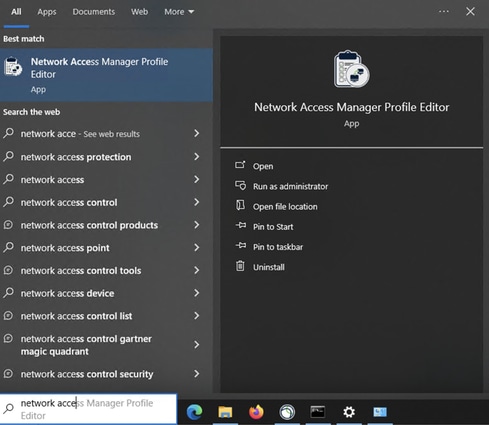

Open na installatie de profieleditor van Network Access Manager op de zoekbalk.

Profieleditor voor NAM op de zoekbalk

Profieleditor voor NAM op de zoekbalk

De installatie van Network Access Manager en Profile Editor is voltooid.

3. Algemene standaardconfiguraties

Alle scenario's die in dit artikel worden gepresenteerd, bevatten configuraties voor:

- clientbeleid

- Authenticatiebeleid

- Netwerkgroepen

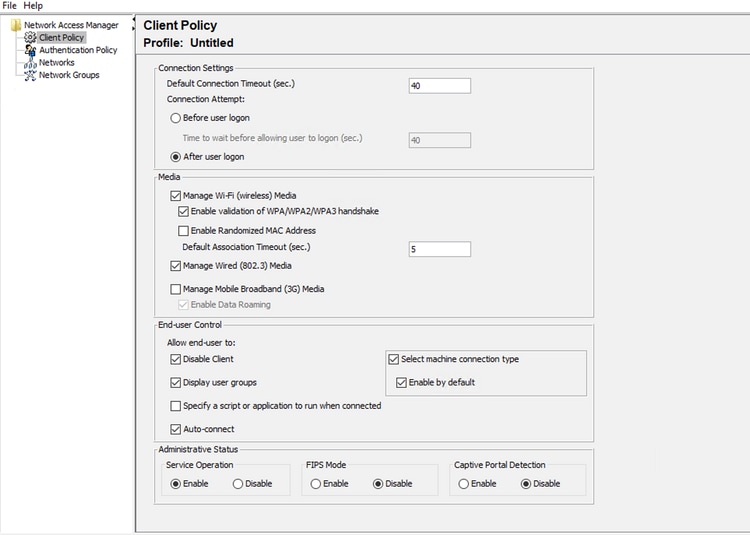

NAM Profile Editor Clientbeleid

NAM Profile Editor Clientbeleid

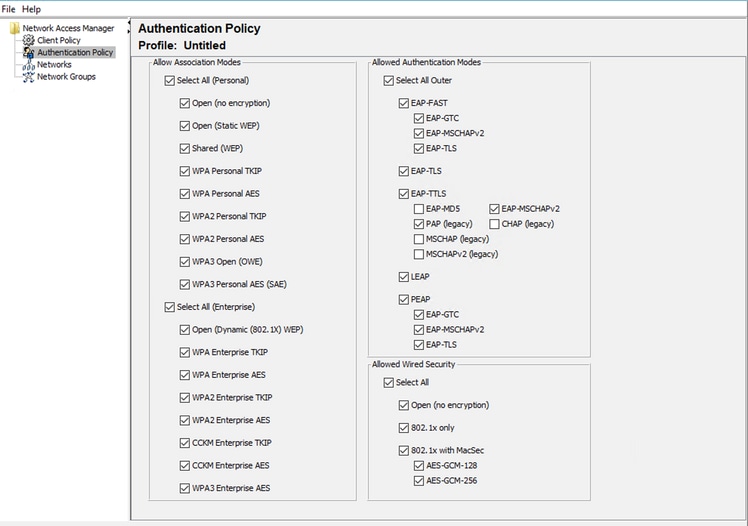

Verificatiebeleid van de NAM-profieleditor

Verificatiebeleid van de NAM-profieleditor

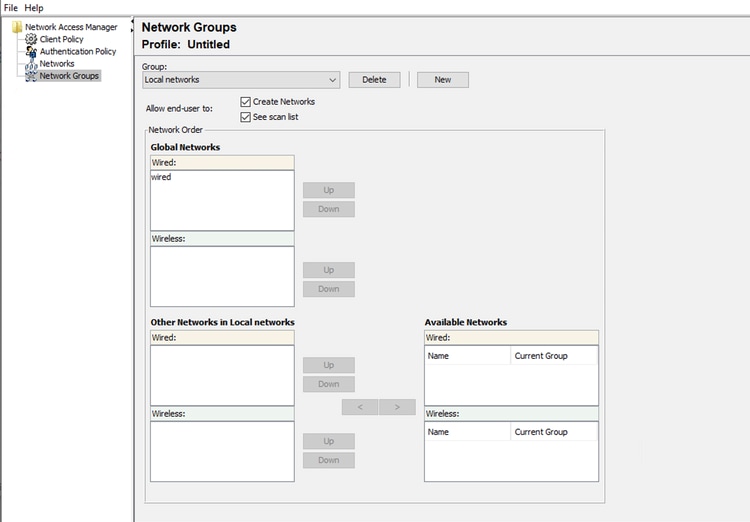

Tabblad Netwerkgroepen

Tabblad Netwerkgroepen

4. Scenario 1: Secure Client NAM Supplicant voor PEAP (MS-CHAPv2)-gebruikersverificatie configureren

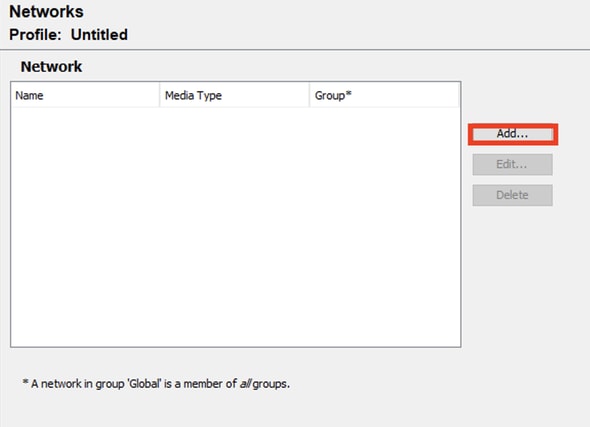

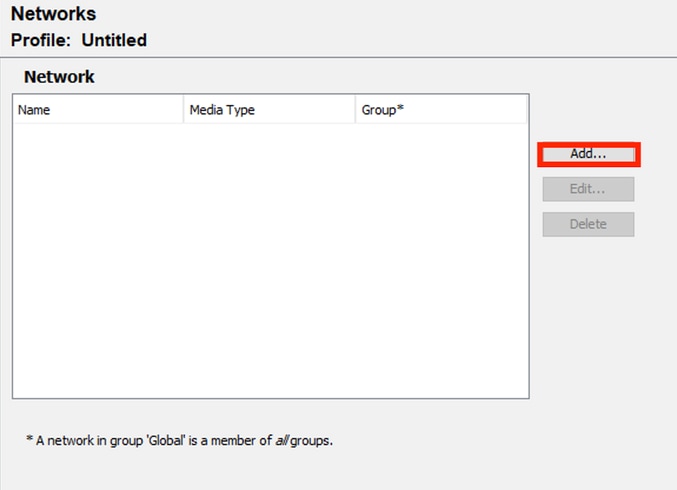

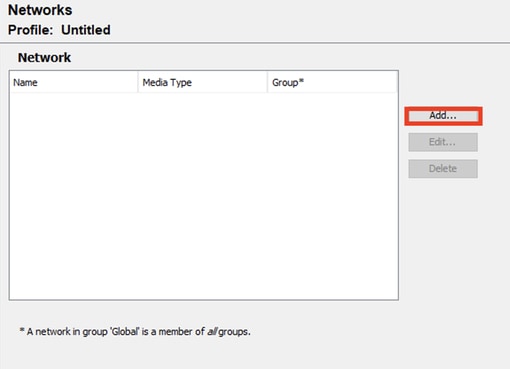

Navigeer naar de sectie Netwerken.

Het standaard netwerkprofiel kan worden verwijderd.

Klik op Add (Toevoegen).

Netwerkprofiel maken

Netwerkprofiel maken

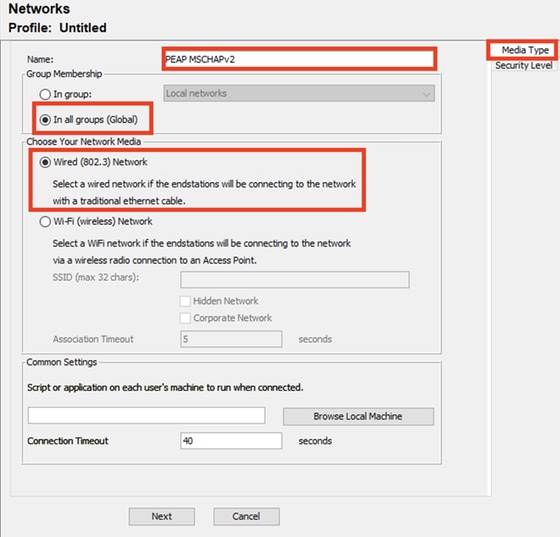

Geef het profiel van het netwerk een naam.

Selecteer Global for Group Membership. Selecteer Bedrade netwerk media.

Sectie Mediatype netwerkprofiel

Sectie Mediatype netwerkprofiel

Klik op Next (Volgende).

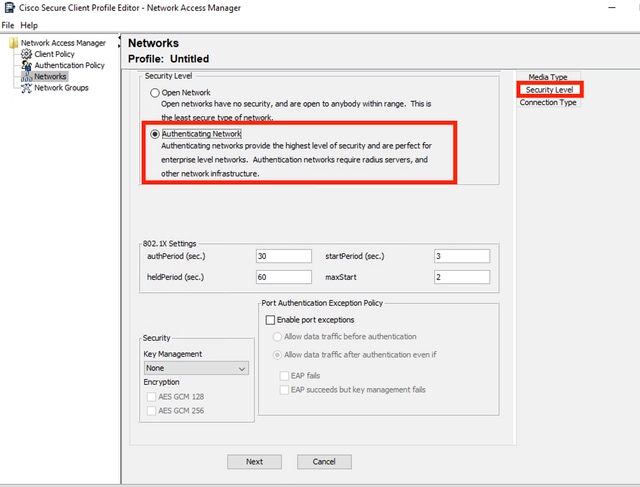

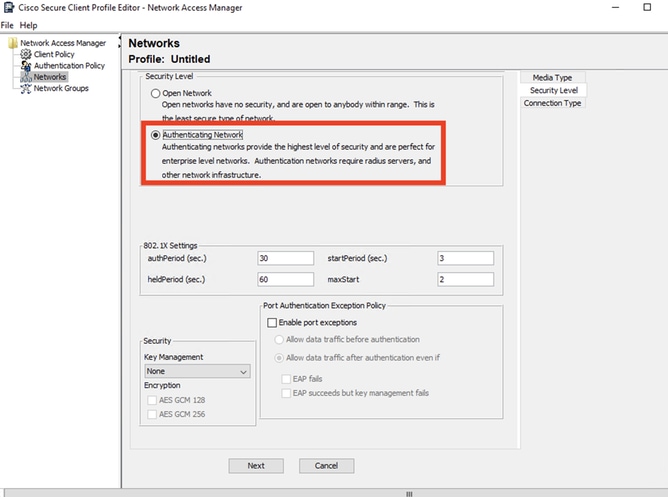

Selecteer Netwerk verifiëren en gebruik de standaardinstelling voor de overige opties in het gedeelte Beveiligingsniveau.

Beveiligingsniveau netwerkprofiel

Beveiligingsniveau netwerkprofiel

Klik op Volgende om door te gaan met de sectie Verbindingstype.

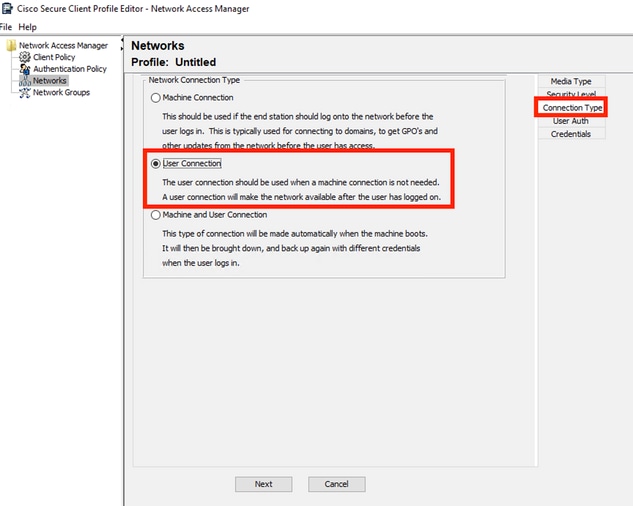

Type netwerkprofielverbinding

Type netwerkprofielverbinding

Selecteer het verbindingstype Gebruiker.

Klik op Volgende om door te gaan met de sectie Gebruikersverificatie die nu beschikbaar is.

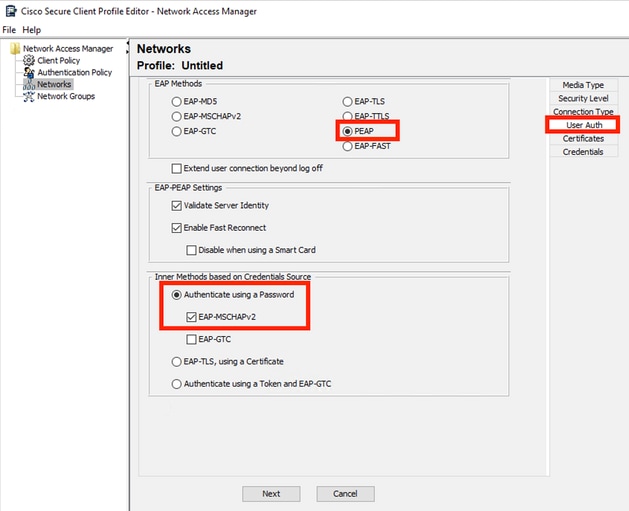

Selecteer PEAP als algemene EAP-methode.

Auth netwerkprofiel gebruiker

Auth netwerkprofiel gebruiker

Wijzig de standaardwaarden in de EAP-PEAP-instellingen niet.

Ga verder met de sectie Innerlijke methoden op basis van bronreferenties.

Selecteer Authenticate using a Password (Verifiëren met behulp van een wachtwoord) van de verschillende interne methoden die voor EAP PEAP bestaan en selecteer EAP-MSCHAPv2.

Klik op Volgende om door te gaan naar de sectie Certificaat.

Opmerking: de sectie Certificaat wordt weergegeven omdat de optie Serveridentiteit valideren in EAP-PEAP-instellingen is geselecteerd. Voor EAP PEAP wordt de inkapseling uitgevoerd met behulp van het servercertificaat.

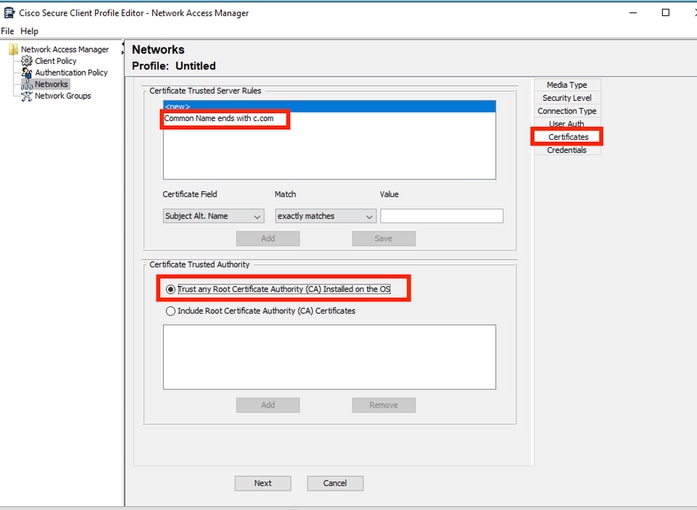

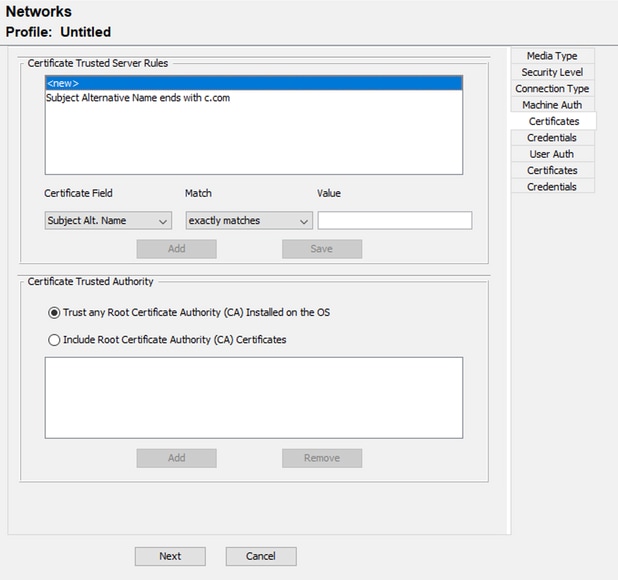

In het gedeelte Certificaten, in Certificaat vertrouwde serverregels, wordt de regel Common Name end with c.com gebruikt.

In dit gedeelte van de configuratie wordt verwezen naar het certificaat dat de server gebruikt tijdens de EAP PEAP-stroom.

Als Identity Service Engine (ISE) wordt gebruikt in uw omgeving, kunt u de algemene naam van het EAP-certificaat voor de Policy Server-node gebruiken.

Sectie Netwerkprofielcertificaat

Sectie Netwerkprofielcertificaat

U kunt twee opties selecteren in Vertrouwde certificeringsinstantie. Voor dit scenario wordt de optie Trust any Root Certificate Authority (CA) Installed on the OS gebruikt in plaats van een specifiek CA-certificaat toe te voegen dat het RADIUS EAP-certificaat heeft ondertekend.

Met deze optie vertrouwt het Windows-apparaat elk EAP-certificaat dat is ondertekend door een certificaat dat is opgenomen in Certificaten van het programma Gebruikerscertificaten beheren — Huidige gebruiker > Vertrouwde basiscertificeringsinstanties > Certificaten.

Klik op Next (Volgende).

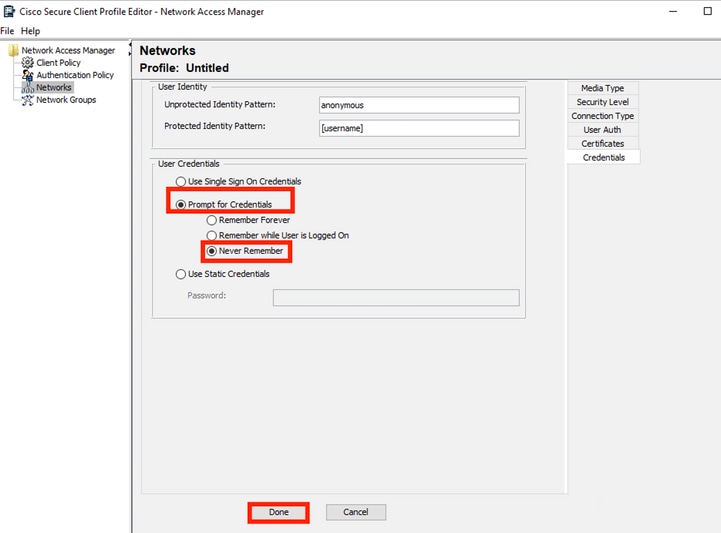

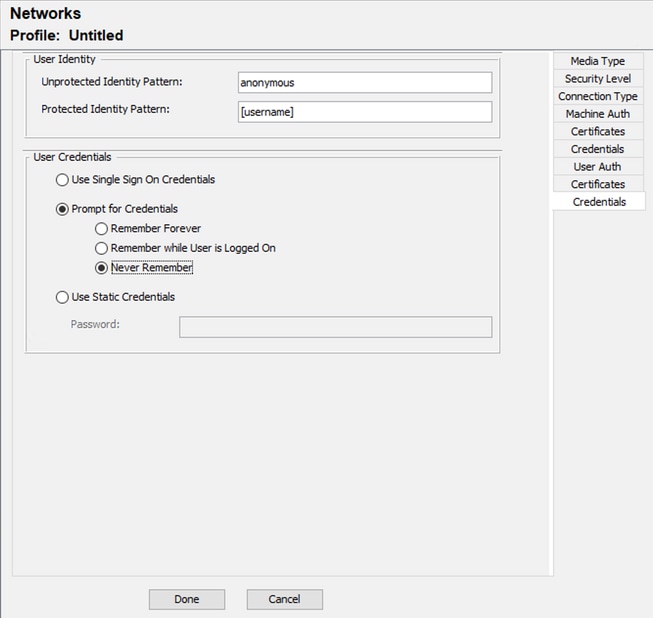

Sectie Netwerkprofielreferenties

Sectie Netwerkprofielreferenties

In de sectie Inloggegevens wordt alleen de sectie Gebruikersreferenties gewijzigd.

De optie Vragen om referenties > Nooit onthouden is geselecteerd, dus bij elke verificatie moet de gebruiker die de verificatie uitvoert, zijn referenties invoeren.

Klik op Gereed.

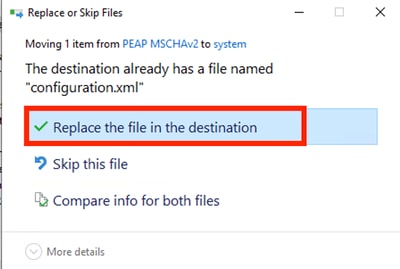

Sla het profiel Secure Client Network Access Manager op als configuration.xml met de optie Bestand > Opslaan als.

Als u Secure Client Network Access Manage het profiel wilt laten gebruiken dat zojuist is gemaakt, vervangt u het bestand configuration.xml in de volgende directory door het nieuwe bestand:

C:\ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system

Opmerking: Het bestand moet de naam configuration.xml hebben, anders werkt het niet.

Bestandssectie vervangen

Bestandssectie vervangen

5. Scenario 2: Secure Client NAM Supplicant configureren voor EAP-FAST gelijktijdige gebruikers- en machineverificatie

Open de NAM Profile Editor en navigeer naar de sectie Networks.

Klik op Add (Toevoegen).

Tabblad NAM-profieleditor Netwerk

Tabblad NAM-profieleditor Netwerk

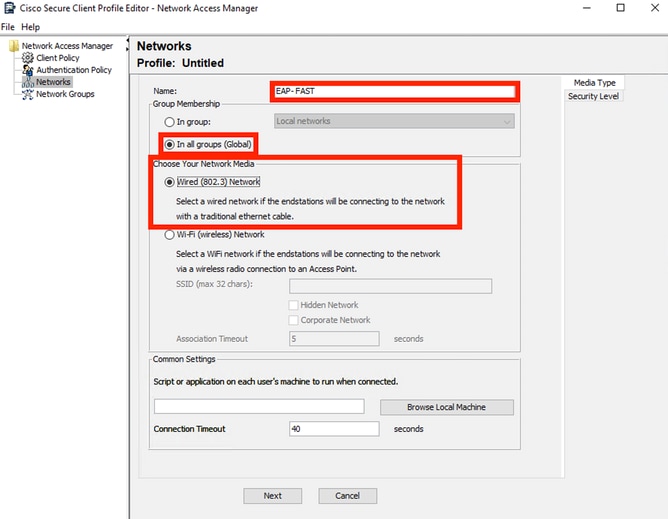

Voer een naam in het netwerkprofiel in.

Selecteer Global for Group Membership. Selecteer Bedrade netwerkmedia.

Sectie Mediatype

Sectie Mediatype

Klik op Next (Volgende).

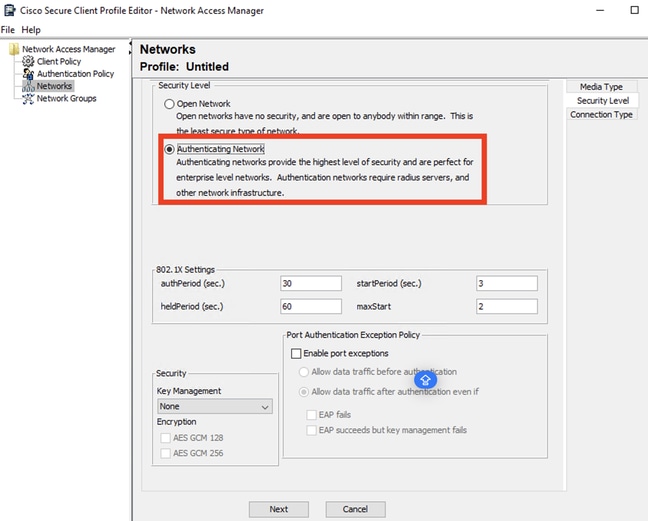

Selecteer Netwerk verifiëren en wijzig de standaardwaarden voor de overige opties in deze sectie niet.

Sectie Profieleditor op beveiligingsniveau

Sectie Profieleditor op beveiligingsniveau

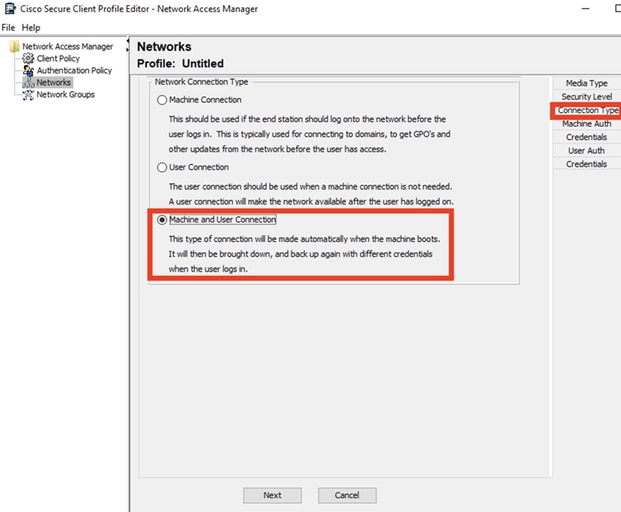

Klik op Volgende om door te gaan met de sectie Verbindingstype.

Sectie Verbindingstype

Sectie Verbindingstype

Configureer de gebruiker- en systeemverificatie tegelijkertijd door de derde optie te selecteren.

Klik op Next (Volgende).

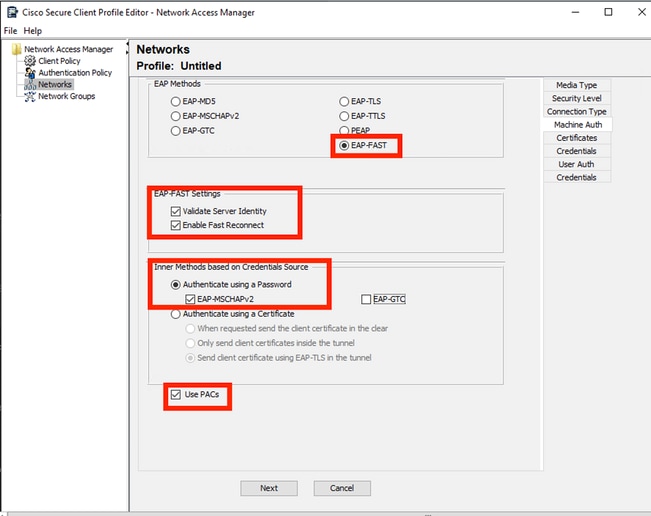

sectie Machine Auth

sectie Machine Auth

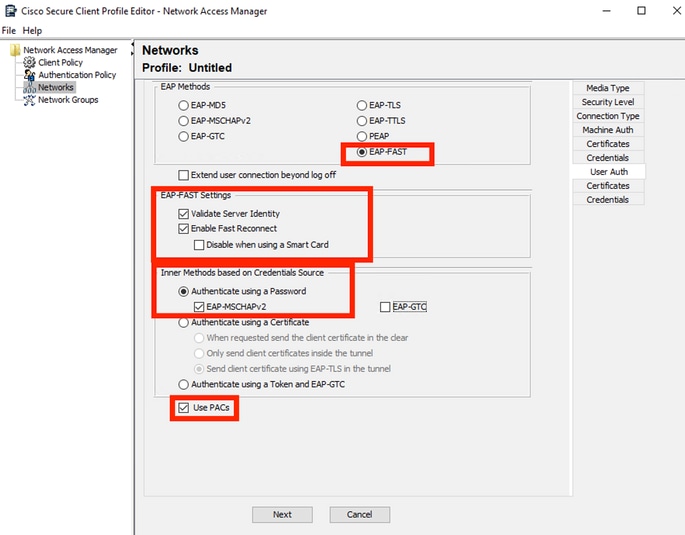

Selecteer in de sectie Machine Auth de optie EAP-FAST als EAP-methode. Wijzig de standaardwaarden van de EAP FAST-instellingen niet.

Selecteer voor de sectie Innerlijke methoden op basis van bronreferenties Authenticeren met een wachtwoord en EAP-MSCHAPv2 als methode.

Selecteer vervolgens de optie PAC's gebruiken.

Klik op Next (Volgende).

In het gedeelte Certificaten eindigt in Certificaat vertrouwde serverregels de algemene naam van de regel met c.com.

In dit gedeelte wordt verwezen naar het certificaat dat de server gebruikt tijdens de EAP PEAP-stroom.

Als de Identity Service Engine (ISE) in uw omgeving wordt gebruikt, kan de algemene naam van het EAP-certificaat van de Policy Server-node worden gebruikt.

Sectie Machine Auth Server Certificate Trust

Sectie Machine Auth Server Certificate Trust

U kunt twee opties selecteren in Vertrouwde certificeringsinstantie. Gebruik voor dit scenario de optie Trust any Root Certificate Authority (CA) Installed on the OS, in plaats van een specifiek CA-certificaat toe te voegen dat het RADIUS EAP-certificaat heeft ondertekend.

Met deze optie vertrouwt Windows elk EAP-certificaat dat is ondertekend door een certificaat dat is opgenomen in het programma Gebruikerscertificaten beheren (Huidige gebruiker > Vertrouwde basiscertificeringsinstanties > Certificaten).

Klik op Next (Volgende).

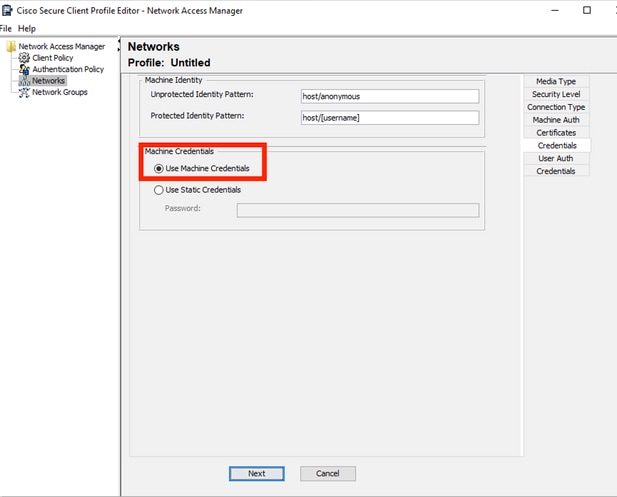

sectie Machineauth-referenties

sectie Machineauth-referenties

Selecteer Inloggegevens machine gebruiken in de sectie Inloggegevens machine.

Klik op Next (Volgende).

Sectie Gebruikersverificatie

Sectie Gebruikersverificatie

Selecteer EAP-FAST als EAP-methode voor Gebruikersverificatie.

Wijzig de standaardwaarden in het gedeelte EAP-FAST-instellingen niet.

Selecteer voor de sectie Innerlijke methode op basis van bronreferenties de optie Verifiëren met een wachtwoord en EAP-MSCHAPv2 als methode.

Selecteer PAC's gebruiken.

Klik op Next (Volgende).

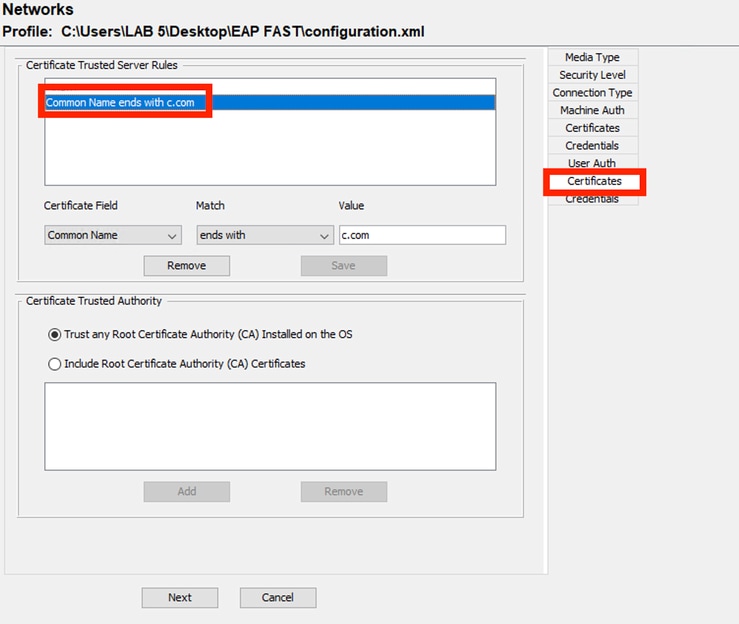

In de sectie Certificaten, in Certificaat Vertrouwde Serverregels, is de regel Algemene naam eindigt met c.com.

Deze configuraties zijn voor het certificaat dat de server gebruikt tijdens de EAP PEAP-stroom. Als ISE in uw omgeving wordt gebruikt, kan de algemene naam van het EAP-certificaat van de Policy Server-node worden gebruikt.

Sectie Vertrouwen gebruikerscertificaat Auth Server

Sectie Vertrouwen gebruikerscertificaat Auth Server

U kunt twee opties selecteren in Vertrouwde certificeringsinstantie. Voor dit scenario wordt de optie Trust any Root Certificate Authority (CA) Installed on the OS gebruikt in plaats van een specifiek CA-certificaat toe te voegen dat het RADIUS EAP-certificaat heeft ondertekend.

Klik op Next (Volgende).

Gebruikersreferenties voor auteurs

Gebruikersreferenties voor auteurs

In de sectie Inloggegevens wordt alleen de sectie Gebruikersreferenties gewijzigd.

De optie Vragen om referenties > Nooit onthouden is geselecteerd. Bij elke authenticatie moet de gebruiker dus zijn referenties invoeren.

Klik op de knop Gereed.

Selecteer Bestand > Opslaan als en sla het Secure Client Network Access Manager-profiel op als configuration.xml.

Als u wilt dat Secure Client Network Access Manager het profiel gebruikt dat zojuist is gemaakt, vervangt u het bestand configuration.xml in de volgende directory door de nieuwe map:

C:\ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system

Opmerking: Het bestand moet de naam configuration.xml hebben, anders werkt het niet.

6. Scenario 3: Secure Client NAM Supplicant configureren voor EAP TLS-gebruikerscertificaatverificatie

Open NAM Profile Editor en navigeer naar de sectie Networks.

Klik op Add (Toevoegen).

Sectie Netwerkcreatie

Sectie Netwerkcreatie

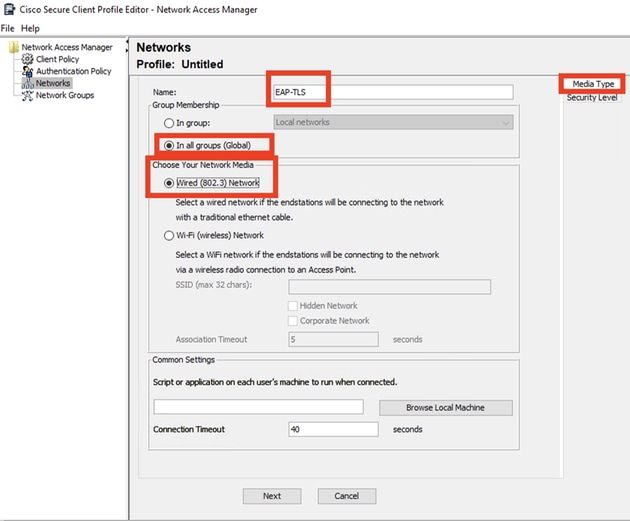

Geef het netwerkprofiel een naam, in dit geval wordt de naam gebruikt met het EAP-protocol dat voor dit scenario wordt gebruikt.

Selecteer Global for Group Membership. en bekabelde netwerk media.

Sectie Mediatype

Sectie Mediatype

Klik op Next (Volgende).

Selecteer Netwerk verifiëren en wijzig de standaardwaarden voor de overige opties in het gedeelte Beveiligingsniveau niet.

veiligheidsniveau

veiligheidsniveau

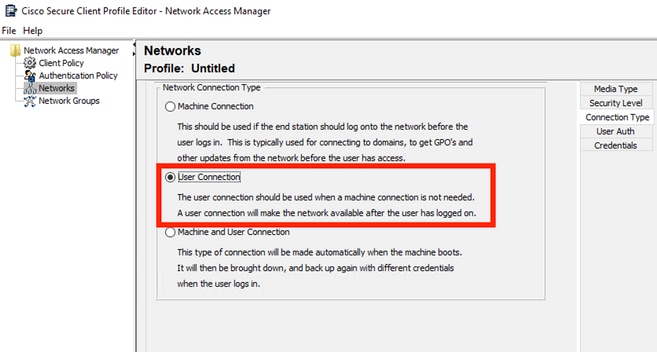

Dit scenario is voor gebruikersverificatie met behulp van een certificaat. Daarom wordt de optie Gebruikersverbinding gebruikt.

Verbindingstype

Verbindingstype

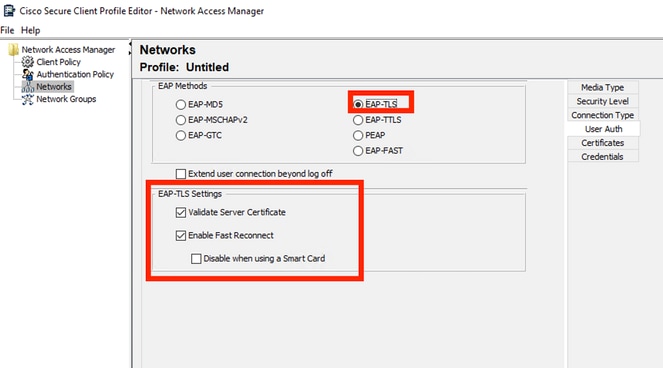

Configureer EAP-TLS als de EAP-methode. Wijzig de standaardwaarden in het gedeelte EAP-TLS-instellingen niet.

Auteurssectie van gebruiker

Auteurssectie van gebruiker

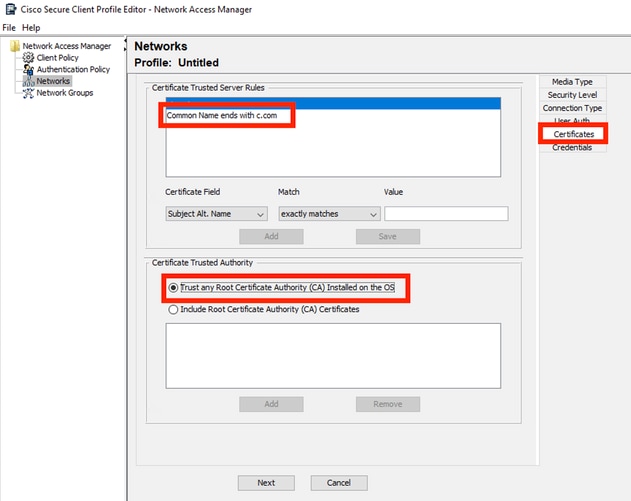

Maak in het gedeelte Certificaten een regel die overeenkomt met het AAA EAP-TLS-certificaat. Als u ISE gebruikt, vindt u deze regel in het gedeelte Beheer > Systeem > Certificaten.

Selecteer in het gedeelte Vertrouwde certificeringsinstantie de optie Vertrouw elke basiscertificeringsinstantie (CA) die op het besturingssysteem is geïnstalleerd.

Instellingen voor vertrouwen van gebruikerscertificaat voor Auth Server

Instellingen voor vertrouwen van gebruikerscertificaat voor Auth Server

Klik op Next (Volgende).

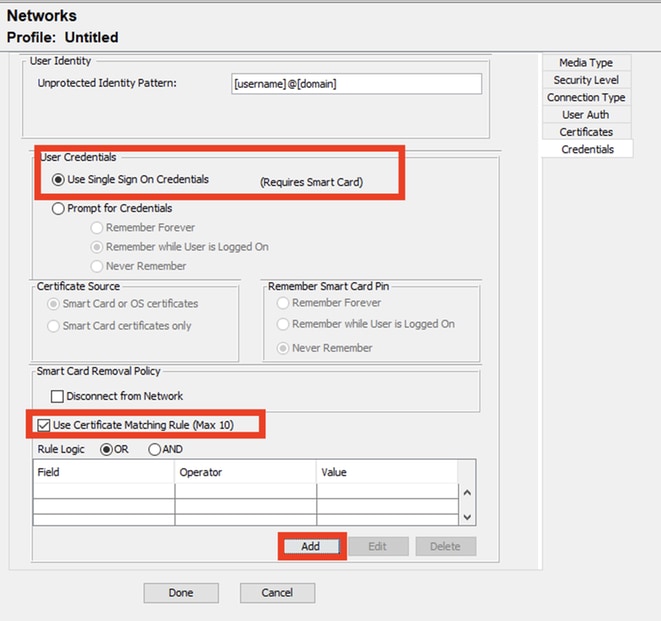

Wijzig de standaardwaarden in het eerste deel niet voor de gebruikersreferenties.

Sectie Gebruikersreferenties

Sectie Gebruikersreferenties

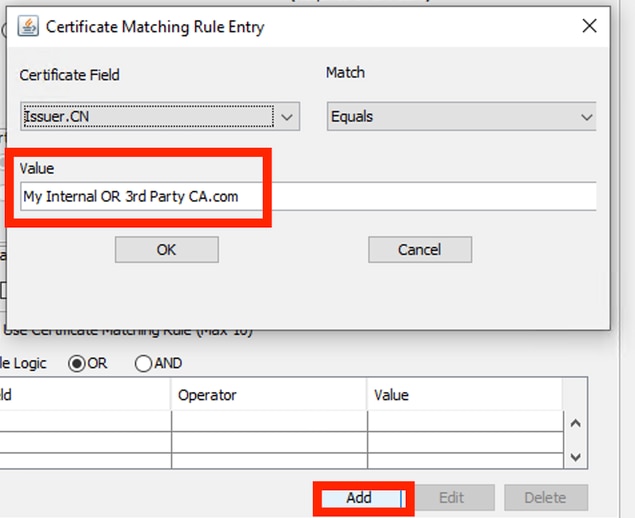

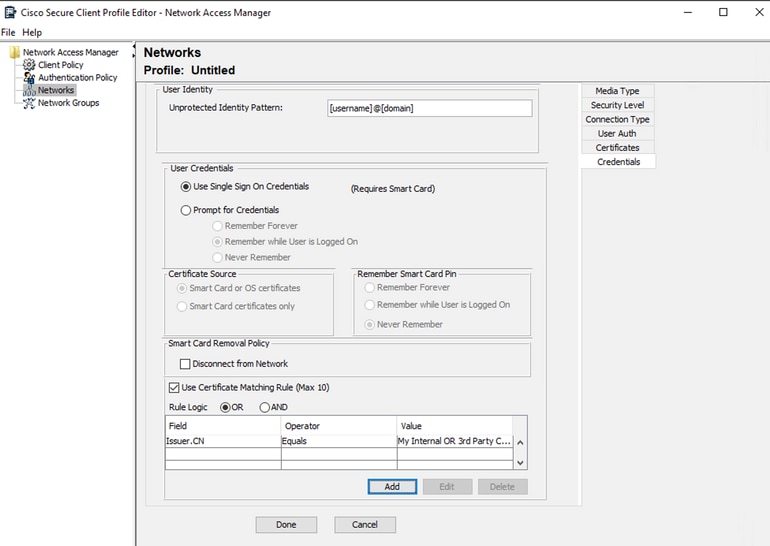

Het is belangrijk om een regel te configureren die overeenkomt met het identiteitscertificaat dat de gebruiker tijdens het EAP TLS-proces verstuurt. Om dit te doen, klikt u op het selectievakje naast Certificaatvergelijkingsregel gebruiken (Max. 10).

Klik op Add (Toevoegen).

Venster Certificaatovereenkomende regel

Venster Certificaatovereenkomende regel

Vervang de waarde My Internal OR 3rd Party CA.com string door de CN van het gebruikerscertificaat.

Sectie Gebruikersreferenties Auteurscertificaat

Sectie Gebruikersreferenties Auteurscertificaat

Klik op Gereed om de configuratie te voltooien.

Selecteer Bestand > Opslaan als om het Secure Client Network Access Manager-profiel op te slaan als configuration.xml.

Als u wilt dat Secure Client Network Access Manager het profiel gebruikt dat zojuist is gemaakt, vervangt u het bestand configuration.xml in de volgende directory door de nieuwe map:

C:\ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system

Opmerking: Het bestand moet de naam configuration.xml hebben, anders werkt het niet.

7. Configureer ISR 1100 en ISE om verificaties op basis van scenario 1 PEAP MSCHAPv2 toe te staan

Configureer de ISR 1100-router.

Dit gedeelte behandelt de basisconfiguratie die de NAD moet hebben om dot1x te laten werken.

Opmerking: Voor de ISE-implementatie met meerdere knooppunten wijst u elke knooppunt aan waarvoor de Policy Server Node-persona is ingeschakeld. U kunt dit controleren door naar ISE te gaan op het tabblad Beheer > Systeem > Implementatie.

aaa new-model

aaa session-id common

!

aaa authentication dot1x default group ISE-CLUSTER

aaa authorization network default group ISE-CLUSTER

aaa accounting system default start-stop group ISE-CLUSTER

aaa accounting dot1x default start-stop group ISE-CLUSTER

!

aaa server radius dynamic-author

client A.B.C.D server-key <Your shared secret>

!

!

radius server ISE-PSN-1

address ipv4 A.B.C.D auth-port 1645 acct-port 1646

timeout 15

key <Your shared secret>

!

!

aaa group server radius ISE-CLUSTER

server name ISE-PSN-1

!

interface GigabitEthernet0/1/0

description "Endpoint that supports dot1x"

switchport access vlan 15

switchport mode access

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast

Identiteitsservicemotor configureren 3.2.

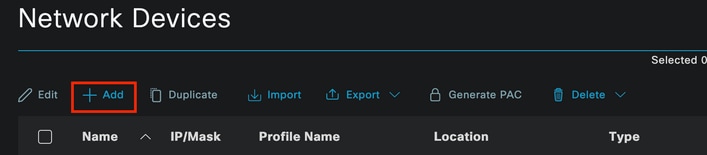

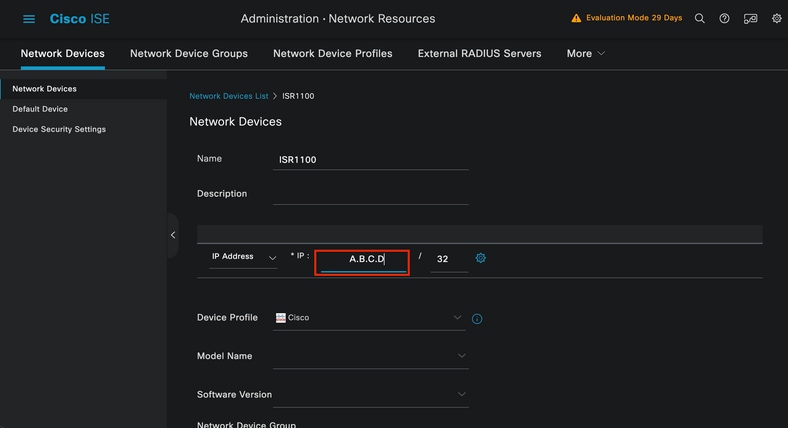

Configureer het netwerkapparaat.

Voeg de ISR NAD toe aan ISE Beheer > Netwerkbronnen > Netwerkapparaten.

Klik op Add (Toevoegen).

Sectie Netwerkapparaat

Sectie Netwerkapparaat

Wijs een naam toe aan de NAD die u aan het maken bent. Voeg de IP van het netwerkapparaat toe.

Maken van netwerkapparaat

Maken van netwerkapparaat

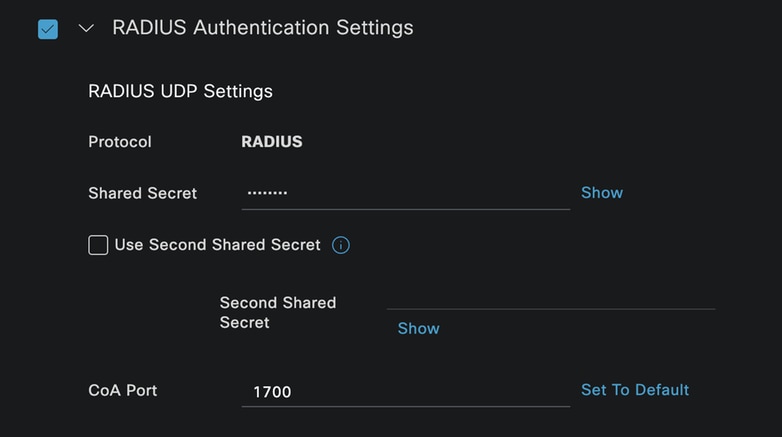

Voeg aan de onderkant van dezelfde pagina hetzelfde gedeelde geheim toe dat u hebt gebruikt in de configuratie van uw netwerkapparaat.

Instellingen voor straal van netwerkapparaat

Instellingen voor straal van netwerkapparaat

De wijzigingen opslaan.

Configureer de identiteit die wordt gebruikt om het eindpunt te verifiëren.

ISE lokale authenticatie wordt gebruikt. Externe ISE-authenticatie wordt niet uitgelegd in dit artikel.

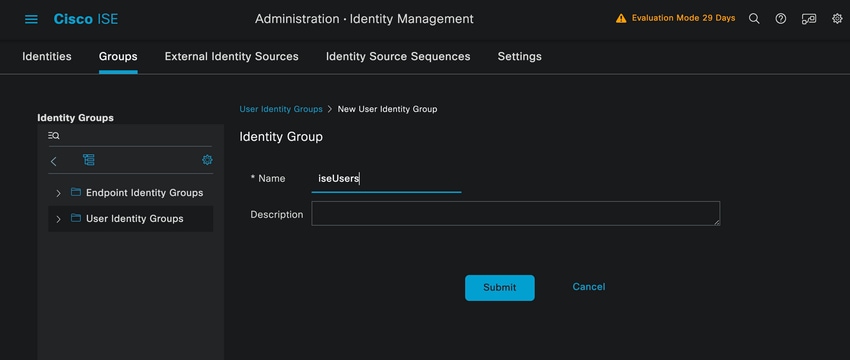

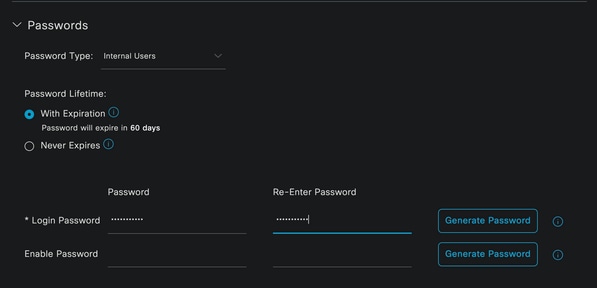

Navigeer naar het tabblad Beheer > Identiteitsbeheer > Groepen en maak de groep aan waarvan de gebruiker deel uitmaakt. De identiteitsgroep die voor deze demonstratie is gemaakt, is iseUsers.

Creatie van identiteitsgroepen

Creatie van identiteitsgroepen

Klik op Indienen.

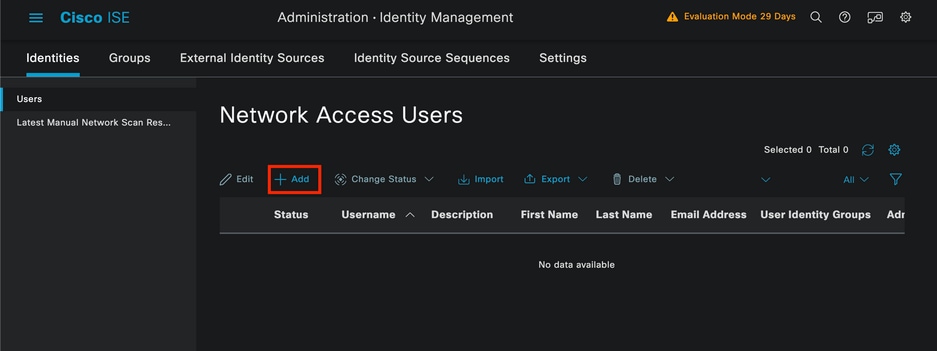

Navigeer naar Beheer > Identiteitsbeheer > tabblad Identiteit.

Klik op Add (Toevoegen).

Sectie Gebruikers netwerktoegang

Sectie Gebruikers netwerktoegang

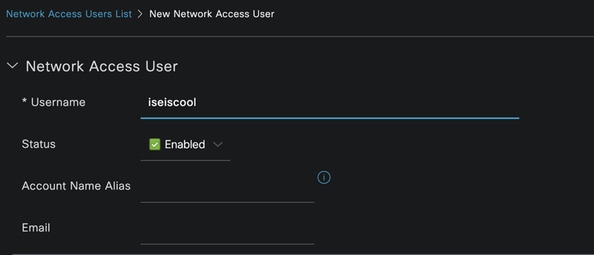

Als onderdeel van de verplichte velden beginnen met de naam van de gebruiker. De gebruikersnaam iseiscool wordt in dit voorbeeld gebruikt.

Maken van netwerktoegang door gebruiker

Maken van netwerktoegang door gebruiker

Wachtwoord toewijzen aan de gebruiker. VanillaISE97 wordt gebruikt.

Sectie Wachtwoord aanmaken gebruiker

Sectie Wachtwoord aanmaken gebruiker

Wijs de gebruiker toe aan de groep iseUsers.

Gebruikersgroeptoewijzing

Gebruikersgroeptoewijzing

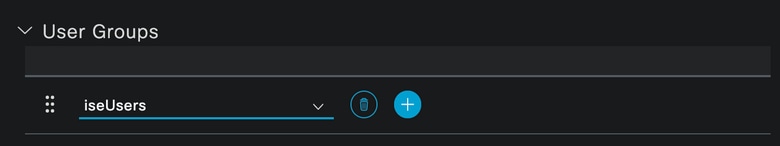

Configureer de beleidsset.

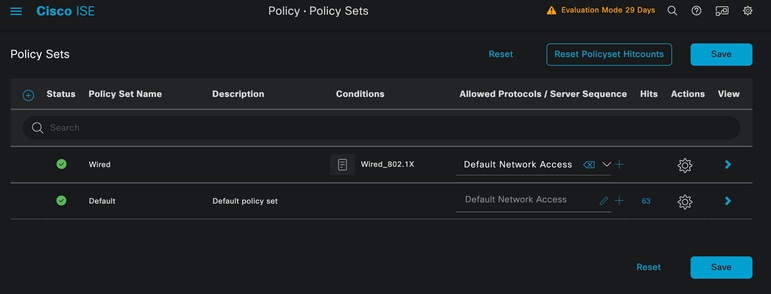

Navigeer naar het menu ISE > Beleid > Beleidsreeksen.

De standaardbeleidsset kan worden gebruikt. Echter, een genaamd Wired is gemaakt voor dit voorbeeld.

Opmerking: het classificeren en differentiëren van de beleidssets helpt bij het oplossen van problemen,

Opmerking: Als het pictogram Toevoegen of Plus niet zichtbaar is, kan op het tandwielpictogram van een willekeurige beleidsset worden geklikt en selecteer Nieuwe rij hierboven invoegen.

Opties tandwielpictogram

Opties tandwielpictogram

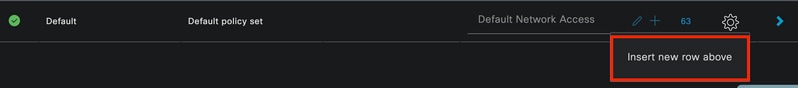

De gebruikte staat is Wired 8021x. Sleep het en klik vervolgens op Gebruik.

Verificatiebeleidsconditie-studio

Verificatiebeleidsconditie-studio

Selecteer Standaardnetwerktoegang in het gedeelte Toegestane protocollen.

Algemene weergave van beleidssets

Algemene weergave van beleidssets

Klik op Save (Opslaan).

2.d. Configureer het beleid voor verificatie en autorisatie.

Klik op het > pictogram.

Bedrade beleidsset

Bedrade beleidsset

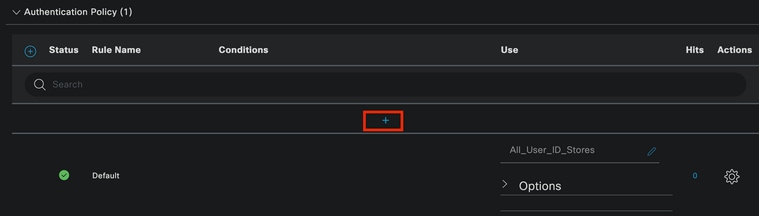

Vouw het gedeelte Authenticatiebeleid uit.

Klik op het + icoon.

Authenticatiebeleid

Authenticatiebeleid

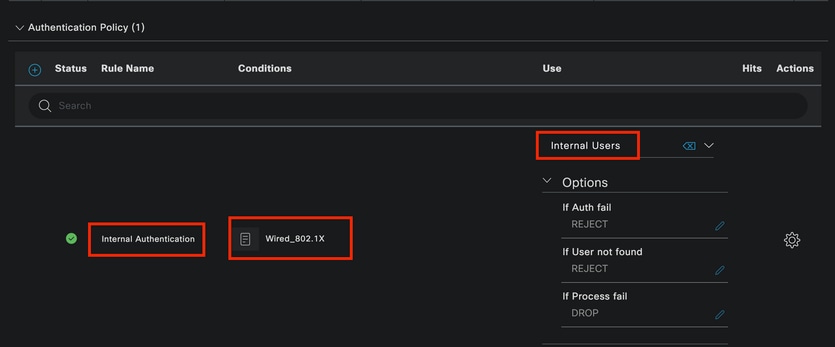

Wijs een naam toe aan het verificatiebeleid. In dit voorbeeld wordt interne verificatie gebruikt.

Klik op het + pictogram in de kolom Voorwaarden voor dit nieuwe verificatiebeleid.

De vooraf geconfigureerde voorwaarde Wired Dot1x wordt gebruikt.

Selecteer ten slotte in de kolom Gebruik de optie Interne gebruikers.

Authenticatiebeleid

Authenticatiebeleid

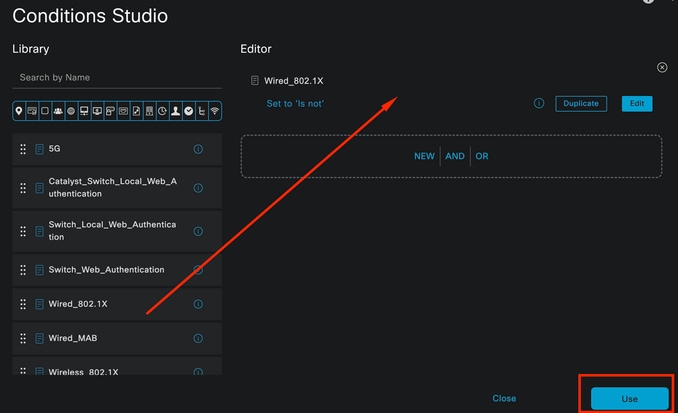

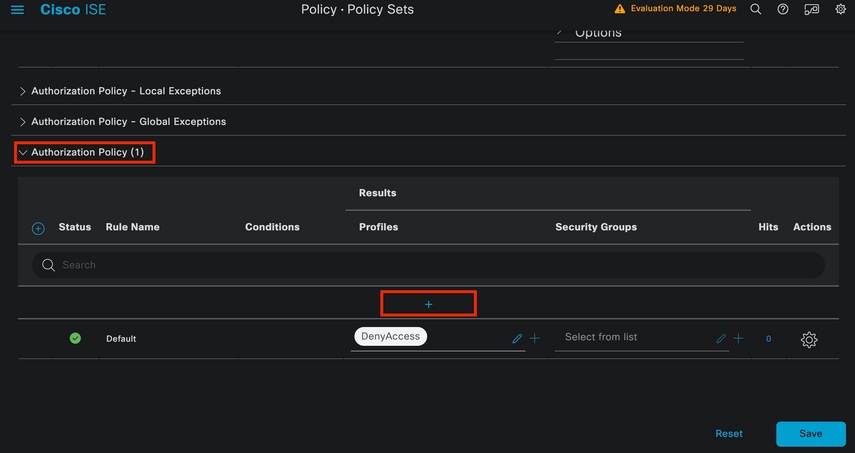

Machtigingsbeleid.

De sectie Autorisatiebeleid bevindt zich onderaan de pagina. Vouw het uit en klik op het pictogram +.

machtigingsbeleid

machtigingsbeleid

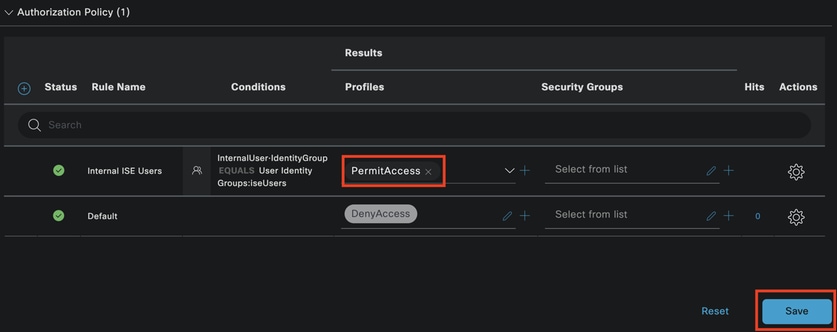

Noem het onlangs gemaakte machtigingsbeleid. In dit configuratievoorbeeld wordt de naam Internal ISE Users gebruikt.

Als u een voorwaarde voor dit machtigingsbeleid wilt maken, klikt u op het + pictogram in de kolom Voorwaarden.

De groep IseUsers wordt gebruikt.

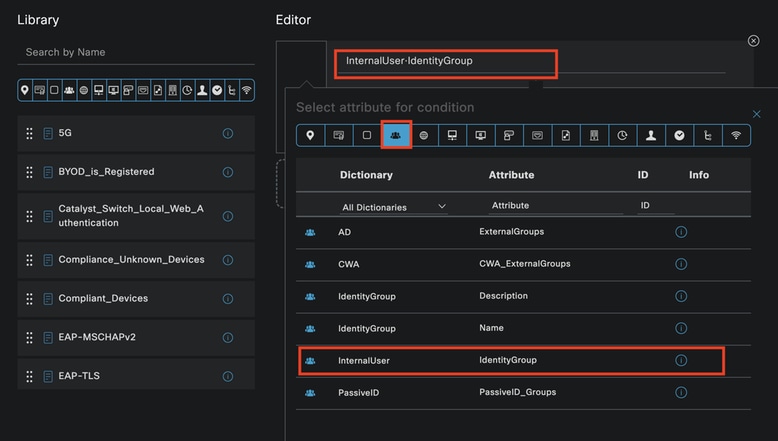

Klik op de sectie Attribuut.

Selecteer het pictogram IdentityGroup.

Selecteer in het woordenboek het woordenboek InternalUser dat bij het kenmerk IdentityGroup wordt geleverd.

Aanmaken van voorwaarden

Aanmaken van voorwaarden

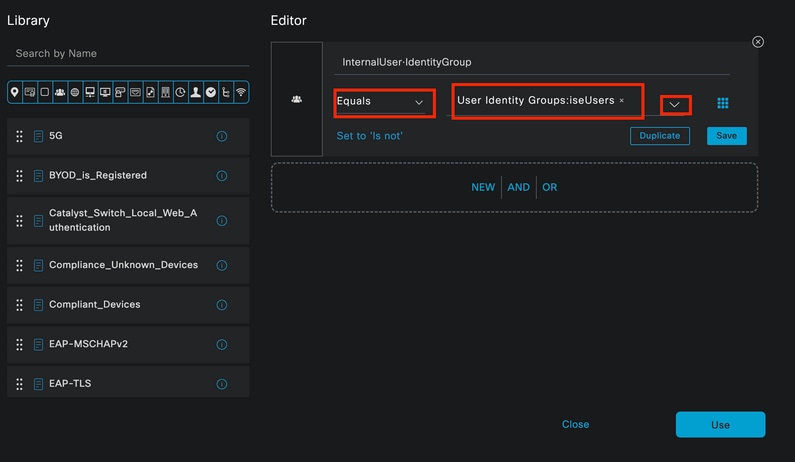

Selecteer de operator Gelijk.

Selecteer in Gebruikersidentiteitsgroepen de groep IseUsers.

Aanmaken van voorwaarden

Aanmaken van voorwaarden

Klik op Gebruiken.

Voeg het resultaat autorisatieprofiel toe.

Het vooraf geconfigureerde profiel Permit Access wordt gebruikt.

Opmerking: Merk op dat de verificaties die naar ISE komen en deze set van bekabelde Dot1x-beleid raken die geen deel uitmaken van de ISEU-gebruikers van de gebruikersgroep, het standaard autorisatiebeleid raken, dat het resultaat DenyAccess heeft.

machtigingsbeleid

machtigingsbeleid

Klik op Save (Opslaan).

Verifiëren

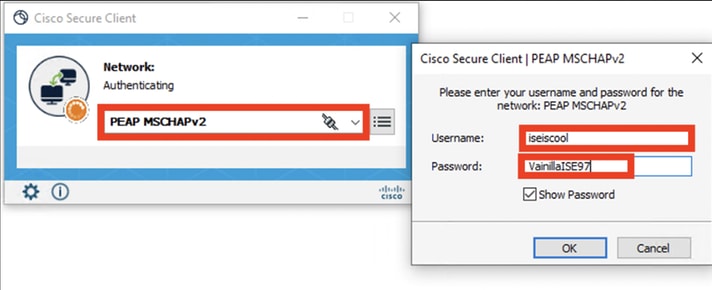

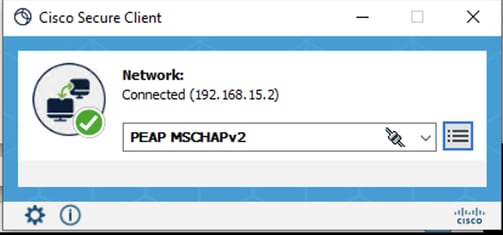

Nadat de configuratie is voltooid, vraagt de beveiligde client om de referenties en wordt het gebruik van het PEAP MSCHAPv2-profiel opgegeven.

De eerder gemaakte referenties worden ingevoerd.

Secure Client NAM

Secure Client NAM

Als het eindpunt correct wordt geverifieerd,. NAM geeft aan dat het is aangesloten.

Secure Client NAM

Secure Client NAM

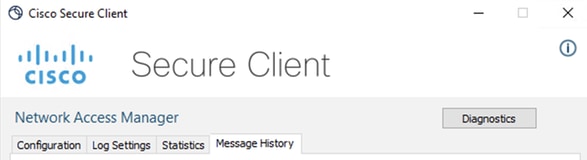

Door op het informatiepictogram te klikken en naar het gedeelte Berichtgeschiedenis te navigeren, worden de details van elke stap die NAM heeft uitgevoerd weergegeven.

Beveiligde berichtgeschiedenis van client

Beveiligde berichtgeschiedenis van client

Beveiligde berichtgeschiedenis van client

Beveiligde berichtgeschiedenis van client

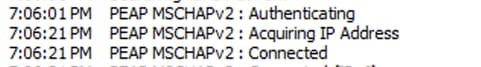

Navigeer van ISE naar Operations > Radius LiveLogs om de details van de authenticatie te bekijken. Zoals te zien is in de volgende afbeelding wordt de gebruikersnaam weergegeven die is gebruikt.

Ook andere details zoals:

- Tijdstempel.

- MAC-adres.

- Gebruikte beleidsset.

- Authenticatiebeleid.

- Machtigingsbeleid.

- Andere relevante informatie.

Live-logs van ISE RADIUS

Live-logs van ISE RADIUS

Aangezien u kunt zien dat het de juiste beleidsregels raakt en het resultaat een succesvolle verificatiestatus is, wordt geconcludeerd dat de configuratie correct is.

Problemen oplossen

Probleem: het NAM-profiel wordt niet gebruikt door de beveiligde client.

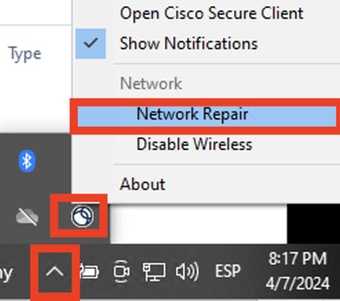

Als het nieuwe profiel dat in de profieleditor is gemaakt, niet door de NAM wordt gebruikt, gebruikt u de optie Netwerkreparatie voor een beveiligde client.

U kunt deze optie vinden door te navigeren naar de Windows-balk > Klik op het pictogram circumflex > Klik met de rechtermuisknop op het pictogram Beveiligde client > Klik op Netwerkreparatie.

Sectie Netwerkherstel

Sectie Netwerkherstel

Probleem 2: Logs moeten worden verzameld voor verdere analyse.

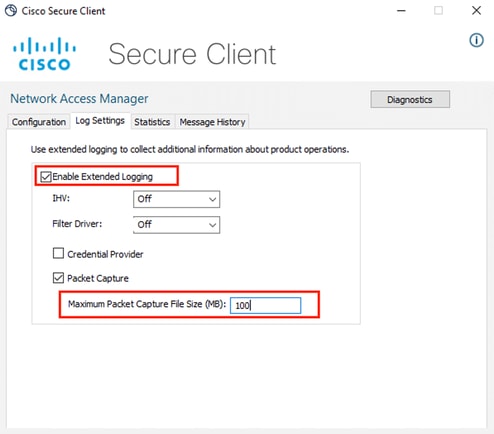

1. Uitgebreide NAM-registratie inschakelen

Open NAM en klik op het tandwielpictogram.

NAM-interface

NAM-interface

Navigeer naar het tabblad Loginstellingen. Schakel het selectievakje Uitgebreide logboekregistratie inschakelen in.

Stel de bestandsgrootte voor pakketopname in op 100 MB.

Instellingen voor veilig NAM-logboek van client

Instellingen voor veilig NAM-logboek van client

2. Het probleem reproduceren.

Zodra uitgebreide logboekregistratie is ingeschakeld, wordt het probleem meerdere keren gereproduceerd om ervoor te zorgen dat de logs worden gegenereerd en het verkeer wordt vastgelegd.

3. Verzamel Secure Client DART-bundel.

Navigeer vanuit Windows naar de zoekbalk en typ Cisco Secure Client Diagnostics and Reporting Tool.

DART-module

DART-module

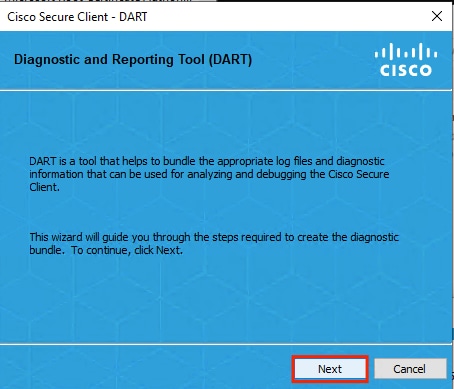

Tijdens het installatieproces heb je deze module ook geïnstalleerd. Het is een hulpmiddel dat helpt bij het oplossen van problemen door logs en relevante dot1x-sessiegegevens te verzamelen.

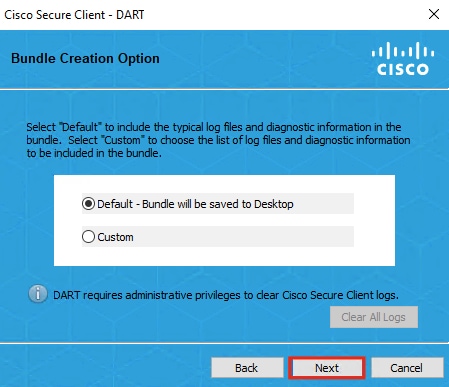

Klik op Volgende in het eerste venster.

DART-module

DART-module

Klik nogmaals op Volgende, zodat de logbundel op het bureaublad kan worden opgeslagen.

DART-module

DART-module

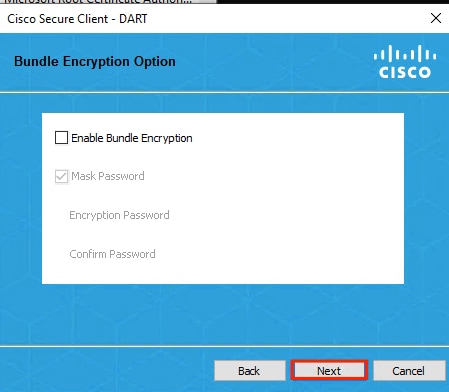

Schakel indien nodig het selectievakje Bundelcodering inschakelen in.

DART-module

DART-module

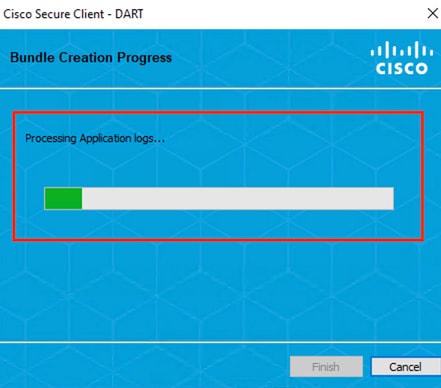

De DART-logboekverzameling wordt gestart.

DART-logboekverzameling

DART-logboekverzameling

Het kan 10 minuten of langer duren voordat het proces is voltooid.

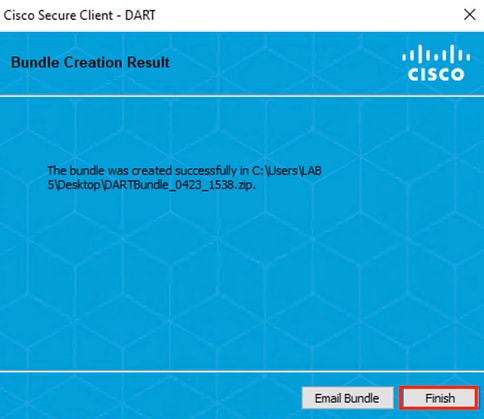

Resultaat maken DART-bundel

Resultaat maken DART-bundel

Het DART-resultaatbestand is te vinden in de desktopdirectory.

DART-resultaatbestand

DART-resultaatbestand

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

29-Apr-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- David Albanil De CastillaCisco Security Technical Consulting Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback