ISE TrustSec Allow-List Model (standaard Deny IP) inschakelen met SDA

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

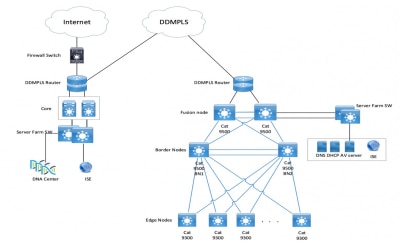

In dit document wordt beschreven hoe u het machtigingslijstmodel (Standaard IP-weigering) van TrustSec inschakelt in Software Defined Access (SDA). Dit document omvat meerdere technologieën en onderdelen, waaronder Identity Services Engine (ISE), Digital Network Architecture Center (DNAC) en switches (Border and Edge).

Er zijn twee TrustSec-modellen beschikbaar:

- Deny-List Model (Default Permit IP) - In dit model is de standaardactie Permit IP en moeten eventuele beperkingen expliciet worden geconfigureerd met behulp van Security Group Access Lists (SGACL's). Dit wordt meestal gebruikt wanneer u geen volledig inzicht hebt in de verkeersstromen binnen hun netwerk. Dit model is vrij eenvoudig te implementeren.

- Allow-List Model (Default Deny IP) - In dit model is de standaardactie Deny IP en daarom moet het vereiste verkeer expliciet worden toegestaan met het gebruik van SGACL's. Dit wordt over het algemeen gebruikt wanneer u een goed begrip hebt van het soort verkeersstromen binnen hun netwerk. Dit model vereist een gedetailleerde studie van het besturingsvliegverkeer en heeft het potentieel om ALLE verkeer te blokkeren, op het moment dat het is ingeschakeld.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Dot1x/MAC-verificatiebypass (MAB)

- Cisco TrustSec (CTS)

- Security Exchange Protocol (SXP)

- webproxy

- Firewallconcepten

- DNAC

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- 9300 Edge en 9500 Border Nodes (switches) met Cisco IOS® release 16.9.3

- DNAC 1.3.0.5

- ISE 2.6 patch 3 (twee knooppunten - redundante implementatie)

- DNAC en ISE zijn geïntegreerd

- Randknooppunten en randknooppunten worden geleverd door DNAC

- De SXP-tunnel wordt ingesteld van ISE (luidspreker) naar beide grensknooppunten (luisteraar)

- IP-adresgroepen worden toegevoegd aan host onboarding

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Netwerkdiagram

Configuratie

Dit zijn de stappen om het Allow-List Model (Default Deny IP) in te schakelen:

- Wijzig de SGT-tag (Security Group Tag) van Switches van Onbekend in TrustSec-apparaten.

- Schakel op rollen gebaseerde CTS-handhaving uit.

- IP-SGT-toewijzing op grens- en rand-switches met behulp van DNAC-sjabloon.

- Fallback SGACL met behulp van DNAC-sjabloon.

- Allow-List inschakelen (standaard Deny IP) in Trustsec Matrix.

- SGT maken voor Eindpunt/Gebruikers.

- Maak SGACL voor Eindpunt/Gebruikers (voor Productie Overlay Traffic).

Stap 1. Wijzig de SGT-Switches van Onbekend in TrustSec-apparaten.

Standaard is onbekende SGT geconfigureerd voor netwerkapparaatautorisatie. Als u deze verandert in TrustSec Device SGT, krijgt u meer zichtbaarheid en kunt u SGACL maken die specifiek is voor verkeer dat door de Switch wordt geïnitieerd.

Navigeer naar Werkcentra > TrustSec > Trustsec-beleid > Netwerkapparaatautorisatie en wijzig dit vervolgens in Trustsec_Devices van Unknown.

Stap 2. Schakel rolgebaseerde CTS-handhaving uit.

- Zodra het Allow-List-model (Default Deny) is geïnstalleerd, wordt al het verkeer geblokkeerd in de fabric, waaronder onderliggend multicast- en uitzendverkeer zoals Intermediate System-to-Intermediate System (IS-IS), Bidirectional Forwarding Detection (BFD) en Secure Shell (SSH) -verkeer.

- Alle TenGig-poorten die verbinding maken met de fabric-rand en de rand moeten met deze opdracht worden geconfigureerd. Met dit in de plaats, het verkeer geïnitieerd vanuit deze interface en dat komt naar deze interface is niet onderworpen aan handhaving.

Interface tengigabitethernet 1/0/1 no cts role-based enforcement

Opmerking: Dit kan worden aangevuld met het gebruik van een bereiksjabloon in DNAC voor eenvoud. Anders moet elke switch tijdens de provisioning handmatig worden ingevuld. Het volgende codefragment laat zien hoe u dit kunt doen via een DNAC-sjabloon.

interface range $uplink1 no cts role-based enforcement

Raadpleeg deze URL voor het document voor meer informatie over DNAC-sjablonen.

Stap 3. IP-SGT-toewijzing op grens- en rand-Switches met DNAC-sjabloon.

Het idee is dat Local IP-SGT-mapping beschikbaar moet zijn op de switches, zelfs als alle ISE's naar beneden gaan. Dit zorgt ervoor dat Underlay is ingeschakeld en de connectiviteit met de kritieke bronnen intact is.

De eerste stap is om kritische diensten te binden aan een SGT. Bijvoorbeeld Basic_Network_Services/1000. Enkele van deze diensten zijn:

- Onderliggend/ISIS-subnet

- ISE/DNAC

- monitoringinstrument

- Het subnet van AP in geval van OTT

- Terminalserver

- Kritieke services - bijvoorbeeld IP Phone

Een voorbeeld wordt hier getoond:

cts role-based sgt-map <ISE/DNAC Subnet> sgt 1000 cts role-based sgt-map sgt 2 cts role-based sgt-map <Wireless OTT Infra> sgt 1000 cts role-based sgt-map <Underlay OTT AP Subnet> sgt 2 cts role-based sgt-map <Monitoring Tool IP> sgt 1000 cts role-based sgt-map vrf CORP_VN <Voice Gateway and CUCM Subnet> sgt 1000

Stap 4. Fallback SGACL met DNAC-sjabloon.

Een SGT-mapping is nutteloos totdat een relevante SGACL is gemaakt met behulp van de SGT, en daarom zou onze volgende stap zijn om een SGACL te maken die fungeert als een lokale Fallback in het geval dat ISE-knooppunten naar beneden gaan (wanneer ISE-services zijn uitgeschakeld, SXP-tunnel gaat naar beneden en dus SGACL's en IP SGT-mapping niet dynamisch wordt gedownload).

Deze configuratie wordt naar alle Edge- en border-nodes gepusht.

Fallback Rolgebaseerd ACL/Contract:>

ip access-list role-based FALLBACK permit ip

Vertrouw apparaten op TrustSec-apparaten:

cts role-based permissions from 2 to 2 FALLBACK

Boven SGACL Zorgen voor communicatie binnen Fabric switches en onderliggende IP's

Vertrouw apparaten op SGT 1000:

cts role-based permissions from 2 to 1000 FALLBACK

Boven SGACL Zorg voor communicatie van switches en toegangspunten naar ISE, DNAC, WLC en Monitoring Tools

SGT 1000 voor TrustSec-apparaten:

cts role-based permissions from 1000 to 2 FALLBACK

Boven SGACL Zorg voor communicatie van toegangspunten naar ISE, DNAC, WLC en Monitoring Tools naar switches

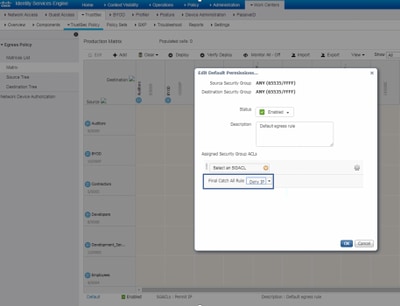

Stap 5. Allow-List Model inschakelen (standaard Deny) in TrustSec Matrix.

De eis is om het meeste verkeer op het netwerk te weigeren en in mindere mate toe te staan. Dan zijn er minder beleidsregels nodig als u standaard weigeren met expliciete vergunningsregels gebruikt.

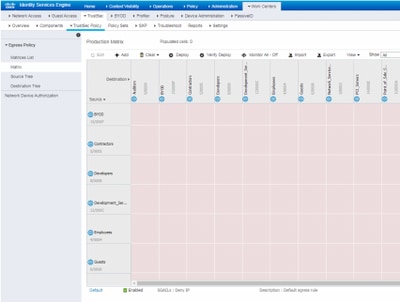

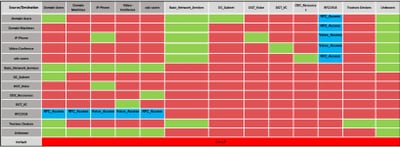

Navigeer naar Werkcentra > Trustsec > TrustSec-beleid > Matrix > Standaard en wijzig deze in Alles weigeren in de laatste regel voor vangst.

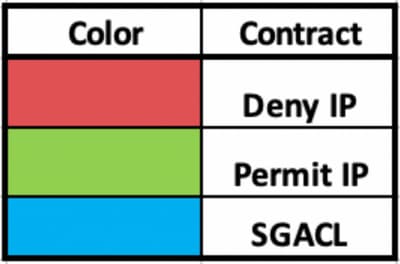

Opmerking: Deze afbeelding vertegenwoordigt (Alle kolommen zijn standaard in rood), Standaard Deny is ingeschakeld en alleen selectief verkeer kan worden toegestaan na het maken van SGACL.

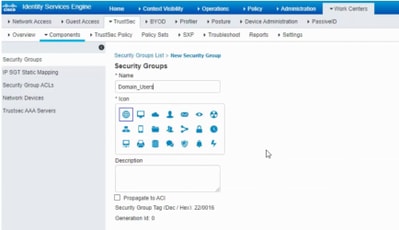

Stap 6. SGT maken voor Eindpunt/Gebruikers.

In de SDA-omgeving mag de nieuwe SGT alleen worden gemaakt op basis van de DNAC GUI, omdat er veel gevallen van databasecorruptie zijn als gevolg van de mismatch van de SGT-database in ISE/DNAC.

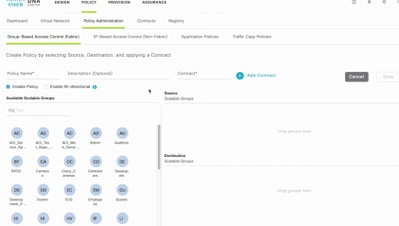

Als u SGT wilt maken, meldt u zich aan bij DNAC > Policy > Group-Based Access Control > Scalable Groups > Add Groups, een pagina leidt u door naar ISE Scalable Group, klikt u op Add, voert u de SGT-naam in en slaat u deze op.

Dezelfde SGT wordt weerspiegeld in DNAC via PxGrid-integratie. Dit is dezelfde procedure voor alle toekomstige SGT-creatie.

Stap 7. SGACL maken voor eindpunten/gebruikers (voor productieoverlayverkeer).

In SDA Environment kan de nieuwe SGT alleen worden gemaakt met behulp van de DNAC GUI.

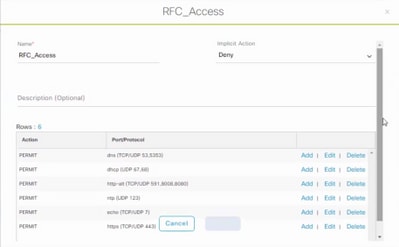

Policy Name: Domain_Users_Access Contract : Permit Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: Domain_Users, Basic_Network_Services, DC_Subnet, Unknown (Drag from Available Security Group) Policy Name: RFC_Access Contract : RFC_Access (This Contract contains limited ports) Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: RFC1918 (Drag from Available Security Group)

Om een contract aan te maken, meldt u zich aan bij DNAC en navigeert u naar Beleid > Contracten > Contracten toevoegen > Vereist protocol toevoegen en klikt u vervolgens op Opslaan.

Als u een contract wilt maken, meldt u zich aan bij DNAC en navigeert u naar Beleid > Groepsgebaseerd toegangsbeheer > Groepsgebaseerd toegangsbeleid > Beleid toevoegen > Beleid maken (met de gegeven informatie) klik nu op Opslaan en Implementeren.

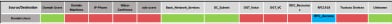

Zodra SGACL/Contract is geconfigureerd vanuit DNAC, wordt het automatisch weergegeven in ISE. Hier is een voorbeeld van eenrichtingsmatrxweergave voor een sgt.

SGACL Matrix, zoals weergegeven in deze afbeelding, is een voorbeeldweergave voor het model Allow-list (Default Deny).

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

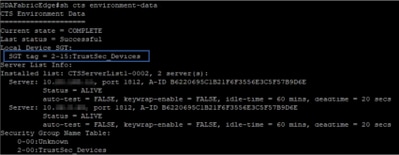

Netwerkapparaat SGT

Voer deze opdracht uit om de SGT van de switches te controleren die ISE heeft ontvangen: cts-omgevingsgegevens weergeven

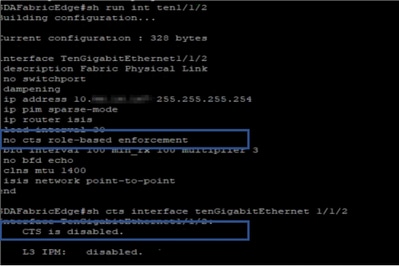

Handhaving op Uplink-poorten

Voer de volgende opdrachten in om de handhaving op de uplinkinterface te controleren:

- Run-interface <uplink> weergeven

- CTS-interface <uplink-interface> weergeven

Lokale IP-SGT-toewijzing

Voer deze opdracht in om lokaal geconfigureerde IP-SGT-toewijzingen te verifiëren: sgt-toewijzen op basis van rollen

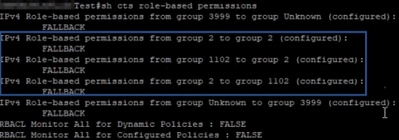

Lokale FALLBACK SGACL

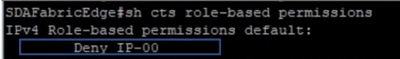

Voer de volgende opdracht uit om FALLBACK SGACL te verifiëren: sh cts role-based permission

Opmerking: SGACL gepusht door ISE heeft een prioriteit boven lokale SGACL.

Allow-List (standaard Deny) inschakelen op Fabric-Switches

Voer deze opdracht in om het model Allow-list (Default Deny) te verifiëren: sh cts role-based permission

SGACL voor Endpoint Connected to Fabric

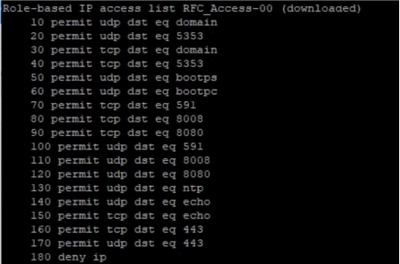

Voer deze opdracht uit om de gedownloade SGACL van ISE te verifiëren: sh cts role-based permission

Verifieer het contract dat is gemaakt door DNAC

Voer deze opdracht uit om de gedownloade SGACL van ISE te controleren: toegangslijst <ACL/Contractnaam> weergeven

Onderliggende SGACL-teller op Switches

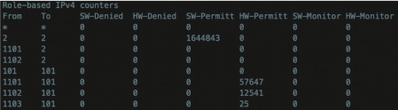

Voer de volgende opdracht uit om de SGACL-beleidshits te controleren: Op rollen gebaseerde teller tonen

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Aflevering 1. In het geval dat beide ISE-knooppunten zijn uitgeschakeld. ( Alleen als de grensknooppunten worden gebruikt als noord-zuid-handhavingspunt)

In het geval dat beide ISE-nodes down zijn, wordt de IP-naar-SGT-toewijzing die door ISE is ontvangen, verwijderd op de border nodes en worden alle DGT's als onbekend gelabeld en stoppen alle gebruikerssessies die bestaan na 5-6 minuten.

Opmerking: dit probleem is alleen van toepassing wanneer sgt (xxxx) -> onbekende (0) SGACL-toegang is beperkt tot DHCP, DNS en webproxypoort.

Oplossing:

- Een SGT (bijv. RFC1918).

- Duw het RFC-privé-IP-bereik naar beide randen.

- De toegang tot DHCP, DNS en webproxy beperken vanaf sgt (xxxx) -> RFC1918

- Maak/wijzig sgacl sgt (xxxx) --> onbekend met IP-contract voor vergunning.

Als nu beide ise-nodes naar beneden gaan, worden SGACL-sgt->unknown-hits weergegeven en blijft de bestaande sessie intact.

Uitgave 2. IP-Phone One-Way Voice of geen stem.

Verlenging van IP-conversie gebeurde op SIP en daadwerkelijke spraakcommunicatie vindt plaats via RTP tussen IP en IP. CUCM en Voice Gateway werden toegevoegd aan DGT_Voice.

Oplossing:

- Dezelfde locatie of oost-west spraakcommunicatie kan worden ingeschakeld door verkeer van IP_Phone --> IP_Phone toe te staan.

- De rest van de locatie kan worden toegestaan door het bereik van het RTP-protocol Permitting in DGT RFC1918. Hetzelfde bereik kan worden toegestaan voor IP_Phone --> Onbekend.

Uitgave 3. Critical VLAN Endpoint heeft geen netwerktoegang.

DNAC levert switch met kritisch VLAN voor gegevens en volgens de configuratie krijgen alle nieuwe aansluitingen tijdens ISE-uitval Critical VLAN en SGT 3999. Het beleid Standaardweigering in trustsec beperkt de nieuwe verbinding tot toegang tot netwerkbronnen.

Oplossing:

Push SGACL voor kritische SGT op alle Edge en Border switches met behulp van DNAC Template

cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

Deze opdrachten worden toegevoegd aan het gedeelte Configuratie.

Opmerking: Alle opdrachten kunnen worden gecombineerd tot één sjabloon en kunnen worden gepusht tijdens het inrichten.

Aflevering 4. Packet Drop-in Critical VLAN.

Zodra de machine zich in een kritisch VLAN bevindt vanwege ISE-knooppunten, is er elke 3-4 minuten een pakketdaling (maximaal 10 waargenomen dalingen) voor alle eindpunten in een kritisch VLAN.

Waarnemingen: Authenticatietellers nemen toe wanneer servers DOOD zijn. Cliënten proberen zich te verifiëren met PSN wanneer servers zijn gemarkeerd als DOOD.

Oplossing/oplossing:

In het ideale geval kan er geen verzoek om authenticiteit van een eindpunt zijn als ISE PSN-knooppunten zijn uitgeschakeld.

Druk deze opdracht in onder radius server met DNAC:

automate-tester username auto-test probe-on

Met deze opdracht in de switch verzendt het periodieke testverificatieberichten naar de RADIUS-server. Er wordt gezocht naar een RADIUS-reactie van de server. Een succesbericht is niet nodig - een mislukte verificatie is voldoende omdat wordt aangetoond dat de server in leven is.

Aanvullende informatie

Definitieve sjabloon voor DNAC:

interface range $uplink1 no cts role-based enforcement ! . cts role-based sgt-map <ISE Primary IP> sgt 1102 cts role-based sgt-map <Underlay Subnet> sgt 2 cts role-based sgt-map <Wireless OTT Subnet>sgt 1102 cts role-based sgt-map <DNAC IP> sgt 1102 cts role-based sgt-map <SXP Subnet> sgt 2 cts role-based sgt-map <Network Monitoring Tool IP> sgt 1102 cts role-based sgt-map vrf CORP_VN <Voice Gateway Subnet> sgt 1102 ! ip access-list role-based FALLBACK permit ip ! cts role-based permissions from 2 to 1102 FALLBACK cts role-based permissions from 1102 to 2 FALLBACK cts role-based permissions from 2 to 2 FALLBACK cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

Opmerking: alle uplinkinterfaces in edge-nodes worden zonder afdwinging geconfigureerd en de aanname is dat uplink alleen verbinding maakt met border-nodes. Op Border-knooppunten moeten uplinkinterfaces naar edge-knooppunten worden geconfigureerd zonder handhaving en dat moet handmatig worden gedaan.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

08-May-2020

|

Eerste vrijgave |

Bijdrage van

- Nitesh KalalCisco Advanced Services

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback