Inleiding

In dit document worden de stappen beschreven die nodig zijn om de Cisco Identity Services Engine te integreren met Catalyst Center om de TACACS+-verificatie in te schakelen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

-

Beheerderstoegang tot zowel Cisco ISE als Cisco Catalyst Center.

-

Basiskennis van AAA (Authenticatie, Autorisatie en Boekhouding) concepten.

-

Werkende kennis van het TACACS+ protocol.

-

Netwerkconnectiviteit tussen Catalyst Center en de ISE-server.

Gebruikte componenten

De informatie in dit document is gebaseerd op deze hardware- en softwareversie:

-

Cisco Catalyst Center versie 2.3.7.x

-

Cisco Identity Services Engine (ISE) versie 3.x (of hoger)

-

TACACS+-protocol voor externe gebruikersverificatie

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Met deze integratie kunnen externe gebruikers zich aanmelden bij Catalyst Center voor administratieve toegang en beheer.

Configureren

Cisco Identity Services Engine (ISE)

Licentie en inschakelen van de TACACS+-services

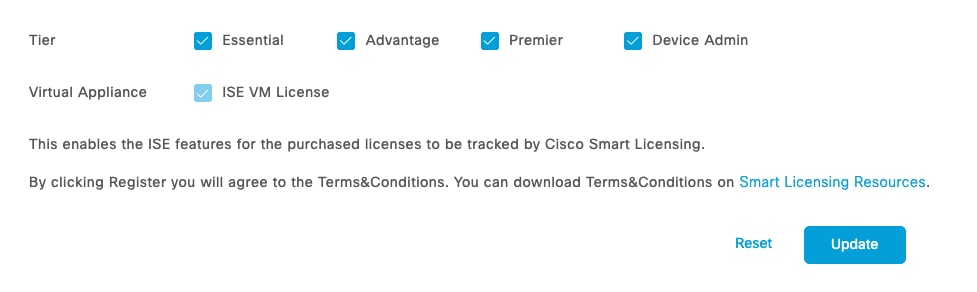

Voordat u begint met de TACACS+-configuratie in ISE, moet u bevestigen dat de juiste licentie is geïnstalleerd en dat de functie is ingeschakeld.

-

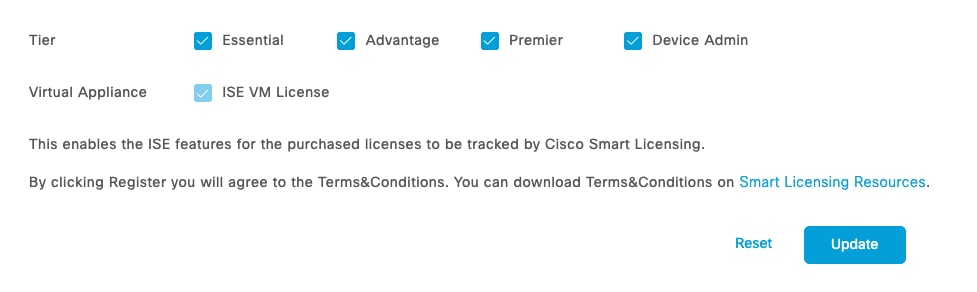

Controleer of u de PID-licentie L-ISE-TACACS-ND= in het Cisco Smart Software Manage- of Cisco License Central-portaal hebt.

Schakel Apparaatbeheer in het ISE-licentieportaal in.

- De Device Admin-licentie (PID: L-ISE-TACACS-ND=) maakt TACACS+-services mogelijk op een Policy Service Node (PSN).

-

Navigeer naar:

Beheer > Systeem > Licenties

- Schakel het selectievakje voor Apparaatbeheer onder de laagopties in.

Apparaatbeheer

Apparaatbeheer

Licentieapparaatbeheer

Licentieapparaatbeheer

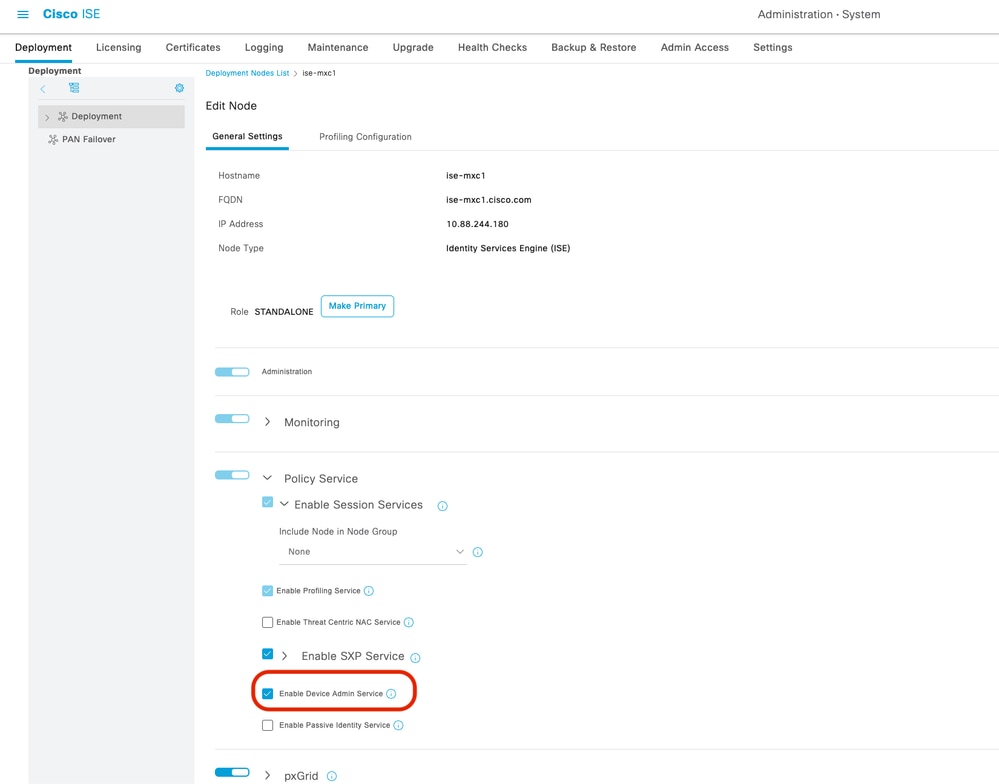

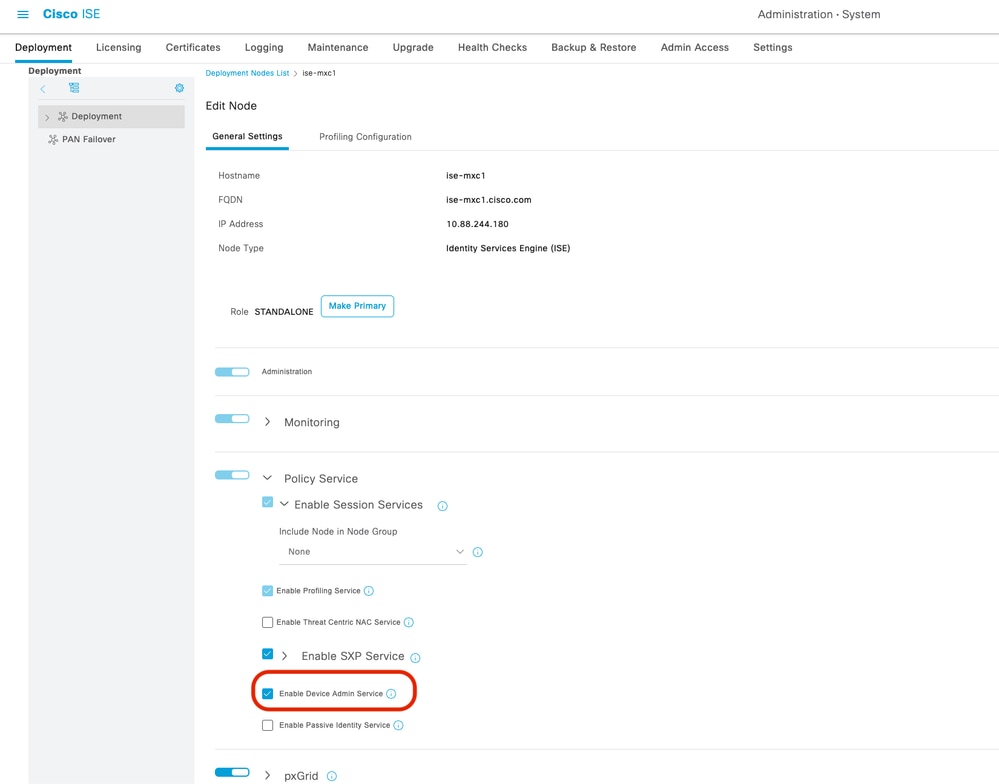

3. Schakel de Apparaatbeheerservice in op de ISE-node waarop de TACACS+-service wordt uitgevoerd.

Beheer > Systeem > Implementatie > De node selecteren

Apparaatbeheerservice inschakelen

Apparaatbeheerservice inschakelen

Admin-gebruiker maken en netwerkapparaat toevoegen

1. Maak de beheerdersgebruiker aan.

Workcenters > Netwerktoegang > Identiteiten > Netwerktoegang gebruiker

-

Voeg een nieuwe gebruiker toe (bijvoorbeeld catc-user).

-

Als de gebruiker al bestaat, gaat u verder met de volgende stap.

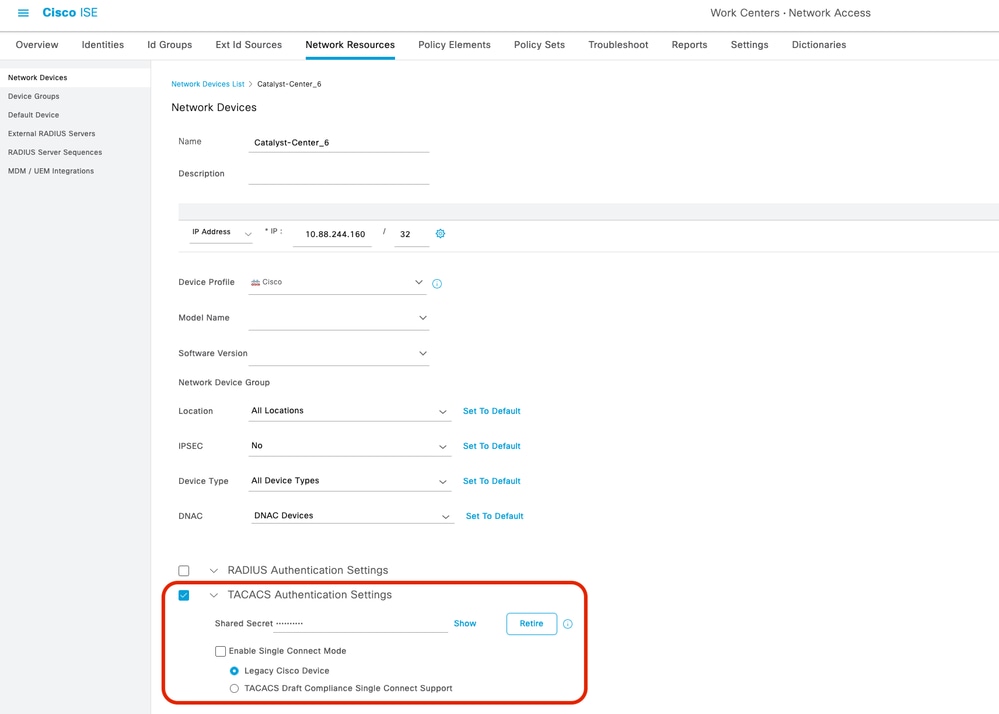

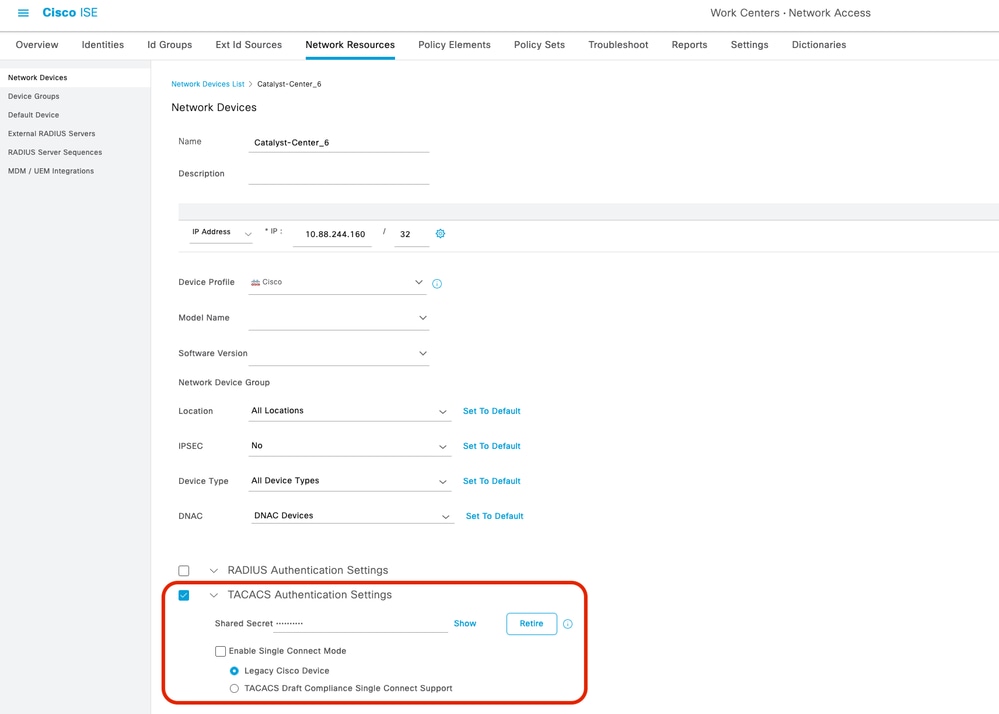

2. Maak het netwerkapparaat aan.

Workcenters > Netwerktoegang > Identiteiten > Netwerkbron

-

Voeg het IP-adres van Catalyst Center toe, of definieer het subnet waar het IP van Catalyst Center zich bevindt.

-

Als het apparaat al bestaat, controleert u of het de volgende parameters bevat:

-

De TACACS-verificatie-instellingen zijn ingeschakeld.

-

Het gedeelde geheim is geconfigureerd en bekend (sla deze waarde op, zoals later vereist in Catalyst Center).

TACACS-verificatie-instellingen

TACACS-verificatie-instellingen

TACACS+ profiel configureren

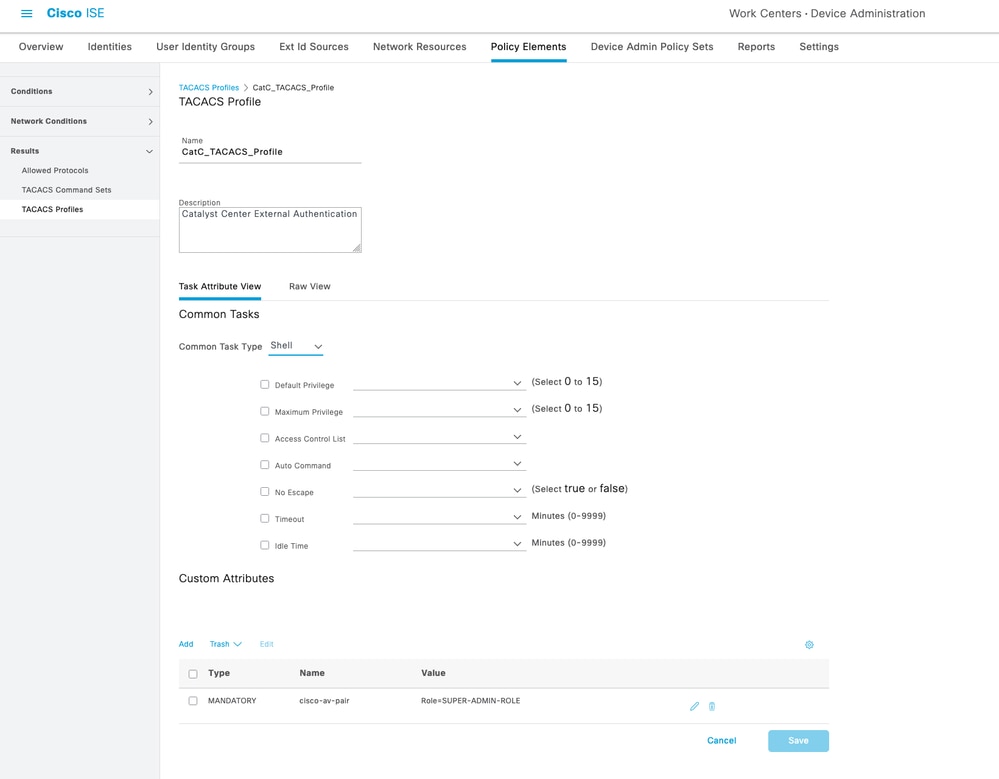

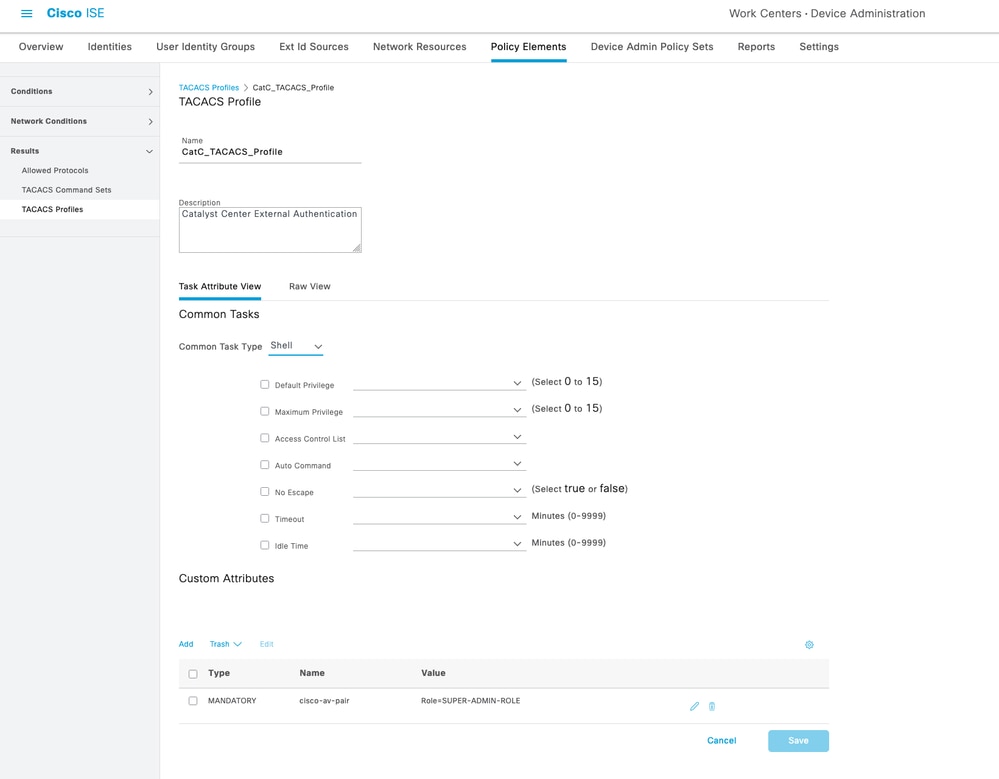

1. Maak een nieuw TACACS+ profiel aan.

Workcenters > Apparaatbeheer > Beleidselementen > Resultaten > TACACS-profielen

TACACS+-profiel

TACACS+-profiel

Opmerking: Cisco Catalyst Center ondersteunt externe verificatie-, autorisatie- en boekhoudservers (AAA) voor toegangscontrole. Als u een externe server gebruikt voor verificatie en autorisatie van externe gebruikers, kunt u externe verificatie inschakelen in Cisco Catalyst Center. De standaardinstelling voor het AAA-kenmerk komt overeen met het standaardinstelling voor het gebruikersprofiel.

De standaard AAA-attribuutwaarde van het TACACS-protocol is cisco-av-pair.

De standaard AAA-attribuutwaarde van het RADIUS-protocol is Cisco-AVPair.

Wijziging is alleen vereist als uw AAA-server een aangepast kenmerk heeft in het gebruikersprofiel. Op de AAA-server is het formaat van de AAA-attribuutwaarde Role=role1. Op de Cisco Identity Services Engine (Cisco ISE)-server kan de gebruiker tijdens het configureren van het RADIUS- of TACACS-profiel een cisco av-pair als AAA-kenmerk selecteren of invoeren.

U kunt het AAA-kenmerk bijvoorbeeld handmatig selecteren en configureren als cisco-av-pair=Role=SUPER-ADMIN-ROLE of Cisco-AVPair=Role=SUPER-ADMIN-ROLE.

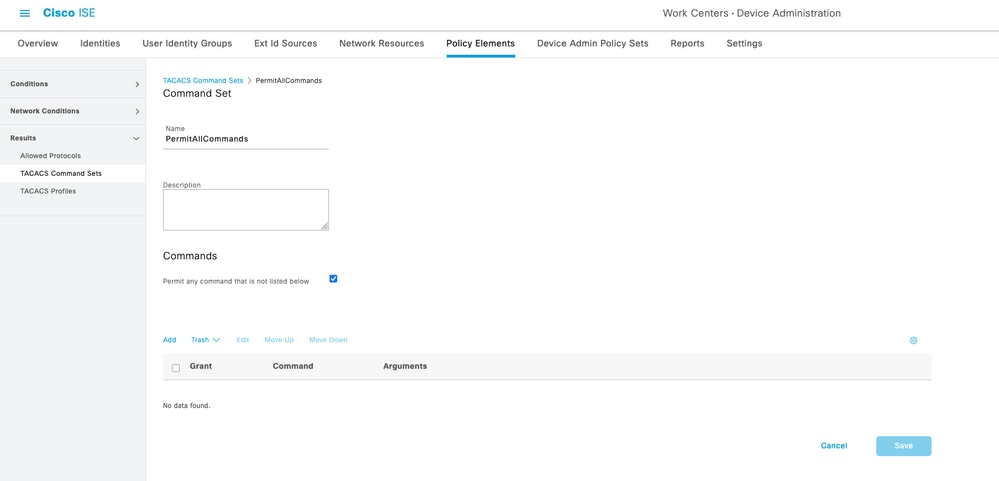

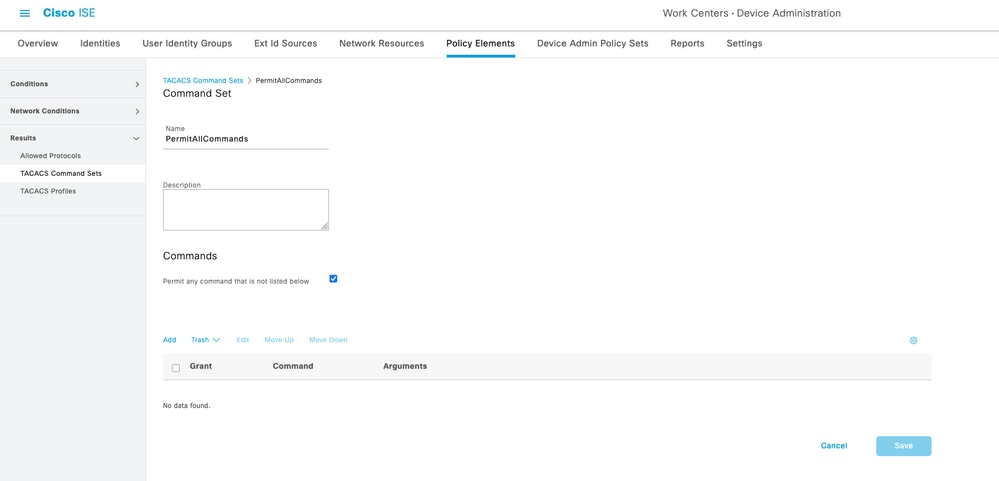

2. Maak een TACACS+-opdrachtset aan.

Workcenters > Apparaatbeheer > Beleidselementen > Resultaten > TACACS-opdrachtsets

TACACS-opdrachtsets

TACACS-opdrachtsets

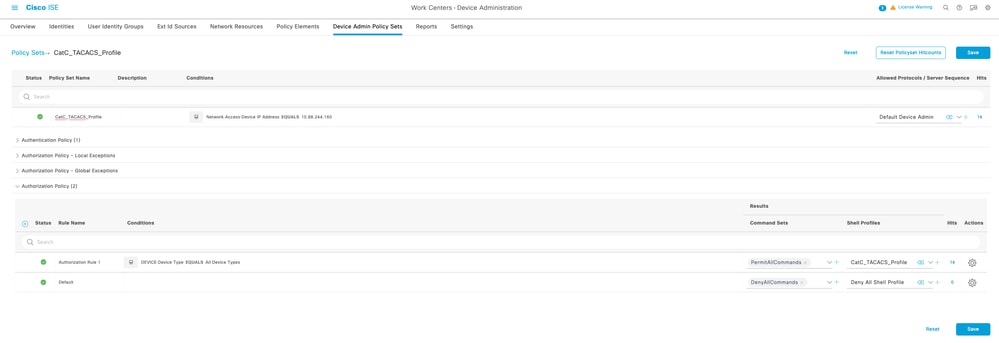

TACACS+-beleid configureren

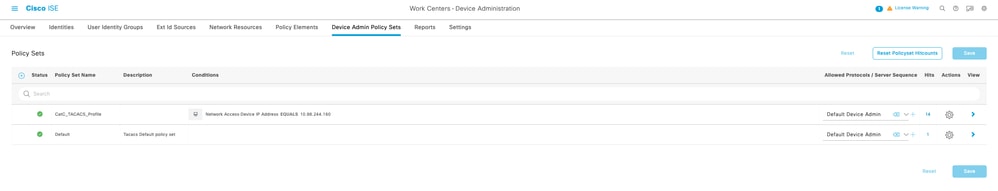

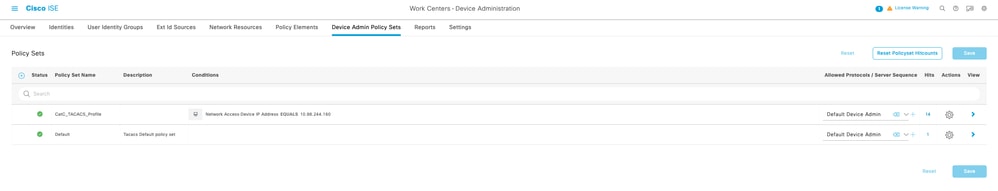

1. Maak een nieuwe TACACS+-beleidsset aan.

Workcenters > Apparaatbeheer > Beleidsset Apparaatbeheer

IP-adres Catalyst Center

IP-adres Catalyst Center

1.3 Selecteer Standaardapparaatbeheer in de toegestane protocollen/serverreeks.

Selecteer Standaardapparaatbeheer

Selecteer Standaardapparaatbeheer

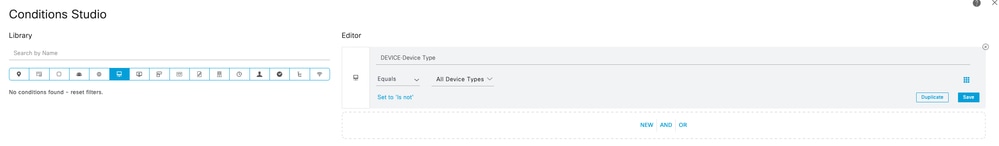

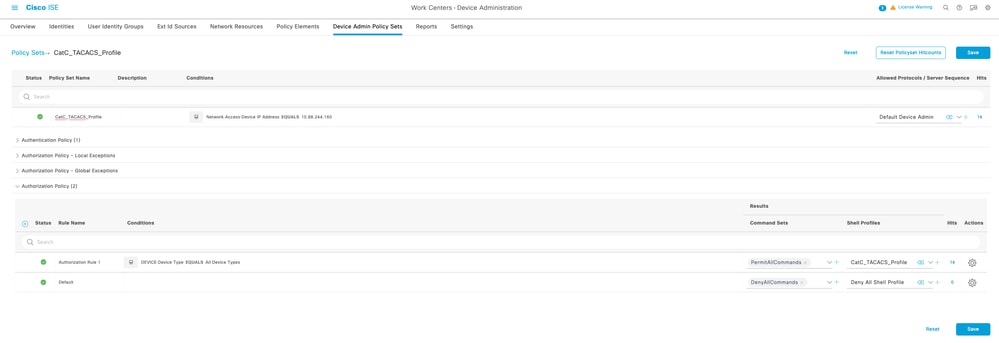

2. Configureer de beleidsset.

-

Klik rechts op de pijl (> ) om de beleidsset uit te vouwen en te configureren.

-

Voeg een nieuwe regel toe onder Machtigingsbeleid.

-

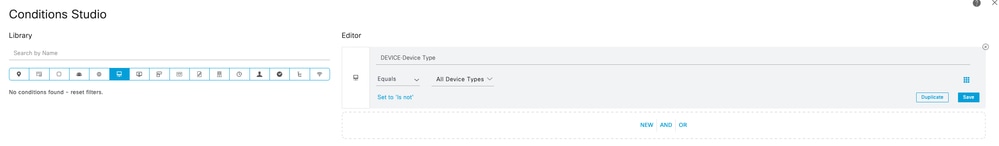

Configureer de nieuwe regel als volgt:

Alle apparaattypen

Alle apparaattypen

TACACS+-opdrachtset

TACACS+-opdrachtset

Cisco Catalyst Center

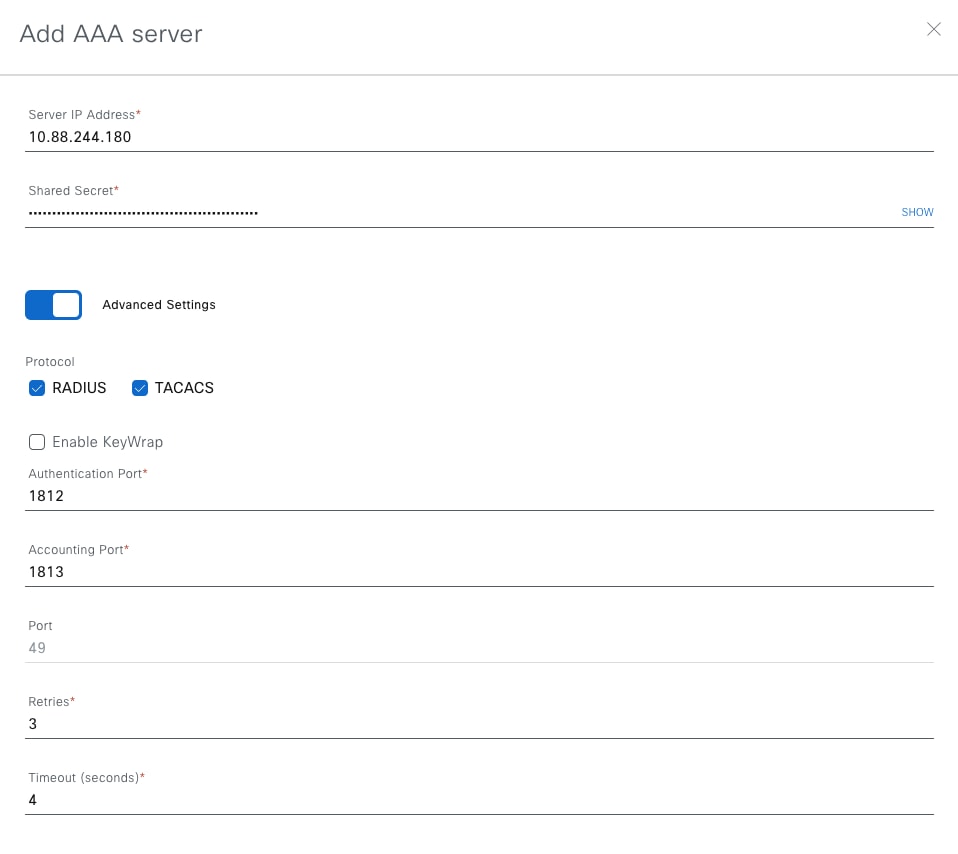

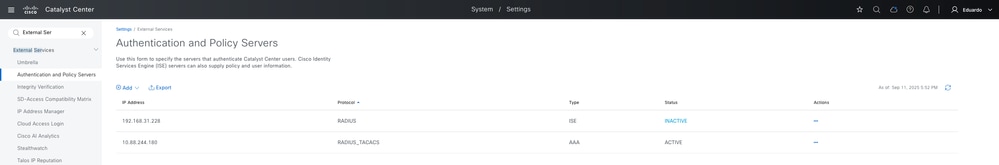

De ISE/AAA-server configureren

1. Meld u aan bij de webinterface van Catalyst Center.

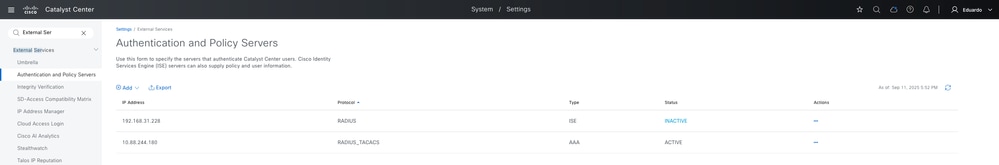

Hoofdmenu > Systeem > Instellingen > Externe services > Verificatie- en beleidsservers

2. Een nieuwe server toevoegen. U kunt kiezen tussen ISE of AAA.

- Voor deze demo wordt de AAA server optie gebruikt.

Opmerking: voor een Catalyst Center-cluster kan slechts één ISE-cluster worden geconfigureerd.

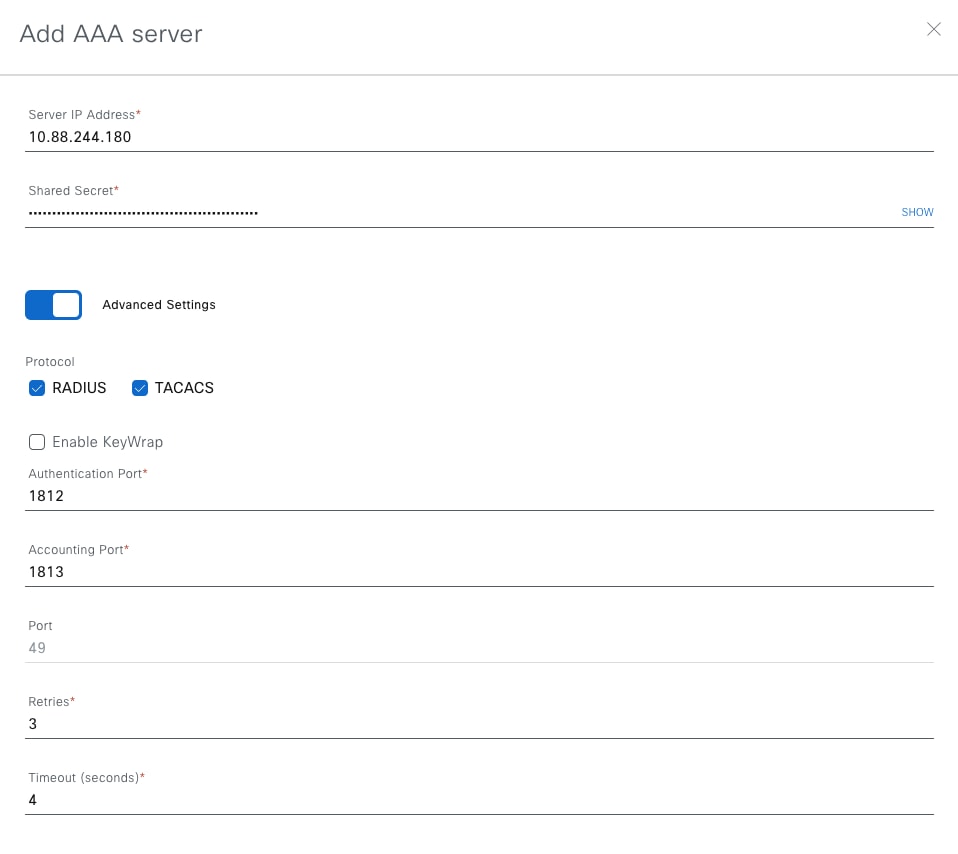

3. Configureer deze opties en sla vervolgens op:

-

Voer het IP-adres van de AAA-server in.

-

Voeg het gedeelde geheim toe (hetzelfde geheim dat is geconfigureerd in de Cisco ISE Network Resource).

-

Schakel Geavanceerde instellingen in op Aan (Aan).

-

Controleer de optie TACACS.

Verificatie- en beleidsservers

Verificatie- en beleidsservers

Geavanceerde instellingen

Geavanceerde instellingen

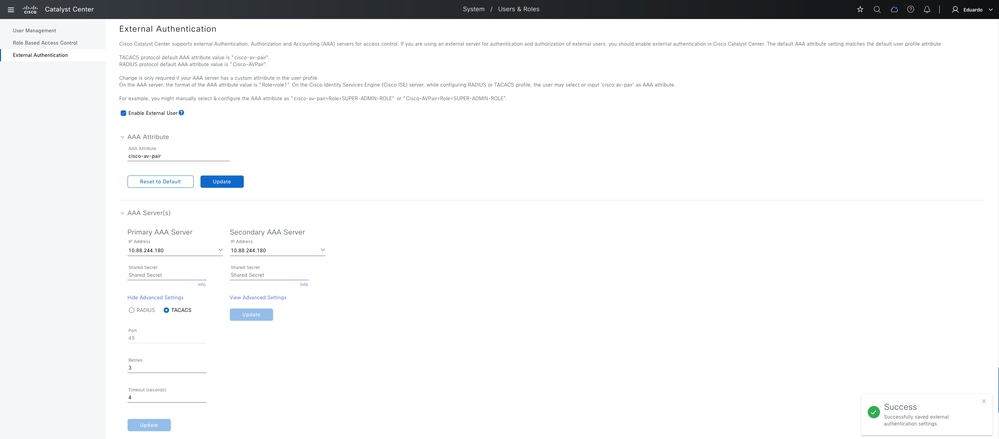

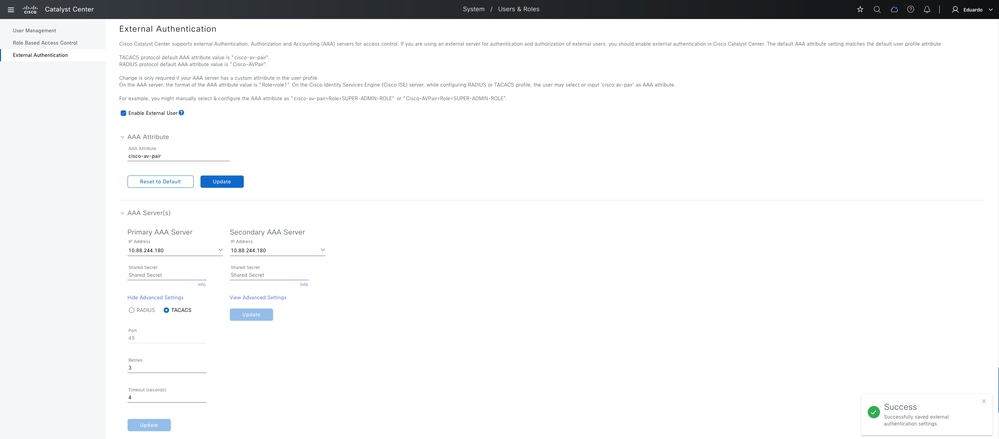

De externe verificatie inschakelen en configureren.

1. Navigeer naar de pagina Externe verificatie:

Hoofdmenu > Systeem > Gebruiker en rol > Externe verificatie

2. Voeg het AAA-kenmerk cisco-av-pair toe en klik op Bijwerken om de wijzigingen op te slaan.

Opmerking: Deze stap is niet verplicht omdat het standaardkenmerk voor TACACS+ al cisco-av-pair is, maar het wordt als een best practice beschouwd om het expliciet te configureren.

3. Selecteer onder Primaire AAA-server de eerder geconfigureerde AAA-server.

-

Klik op Geavanceerde instellingen bekijken om extra opties weer te geven.

-

Selecteer de optie TACACS+.

-

Voer het gedeelde geheim in dat is geconfigureerd in de netwerkbron van Cisco ISE.

-

Klik op Bijwerken om de wijzigingen op te slaan.

4. Schakel het selectievakje Externe gebruiker in.

externe verificatie

externe verificatie

Verifiëren

-

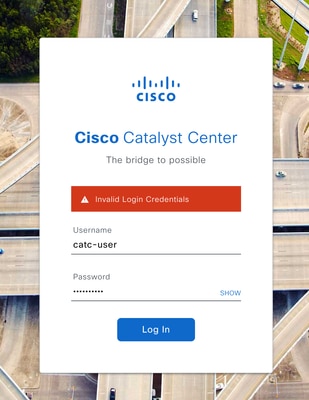

Open een nieuwe browsersessie of gebruik de incognitomodus en log in op de webpagina Catalyst Center met de gebruikersaccount die is geconfigureerd in Cisco ISE.

-

Controleer in Catalyst Center of de aanmelding succesvol is.

Inloggen Catalyst Center configureren Externe verificatie TACACS met ISE

Inloggen Catalyst Center configureren Externe verificatie TACACS met ISE

-

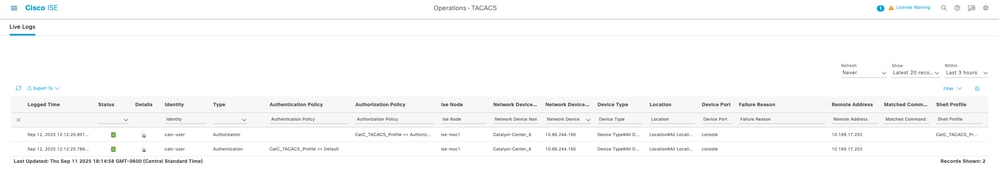

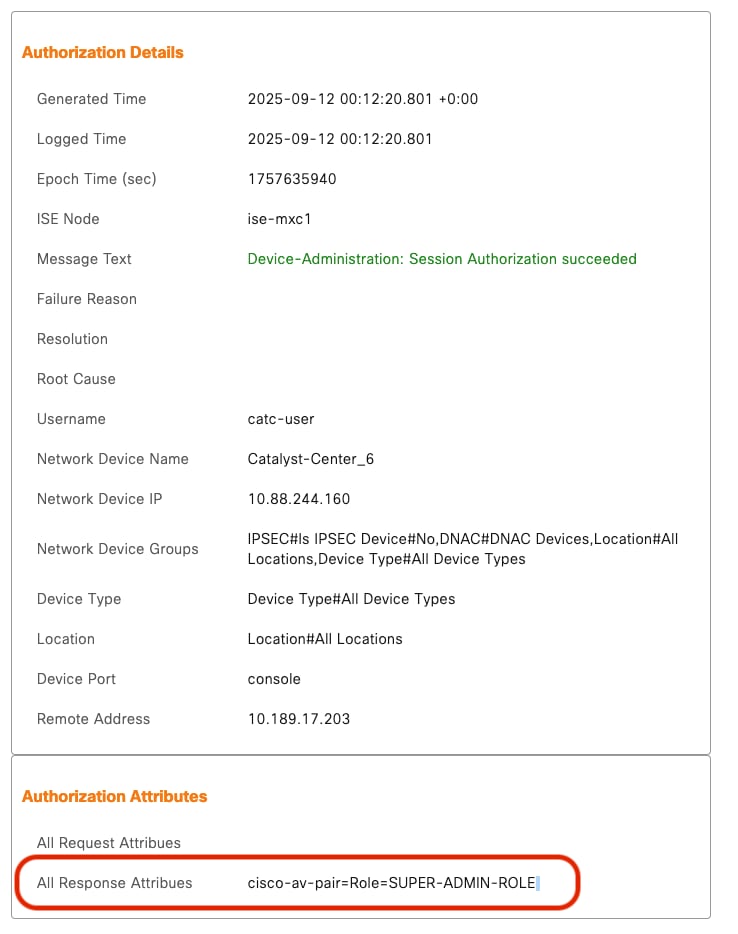

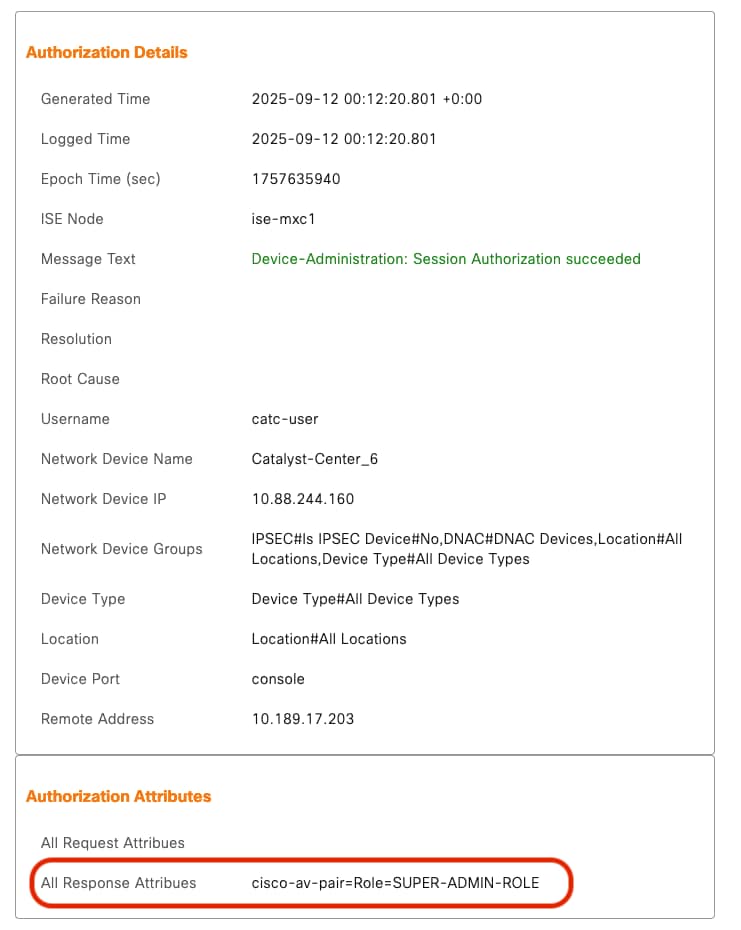

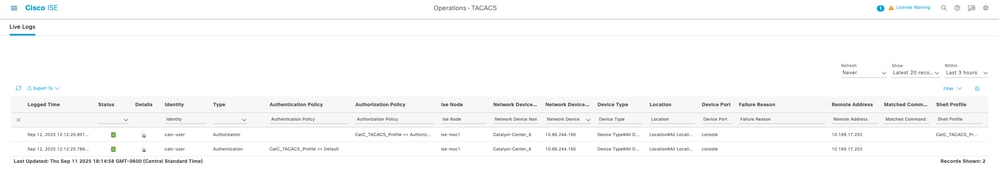

Vanuit Cisco ISE de logboeken valideren:

Bewerkingen > TACACS > Live-logs

-

Verificatiestatus: Pass

-

Autorisatie status: Pass

Live-logs

Live-logs

-

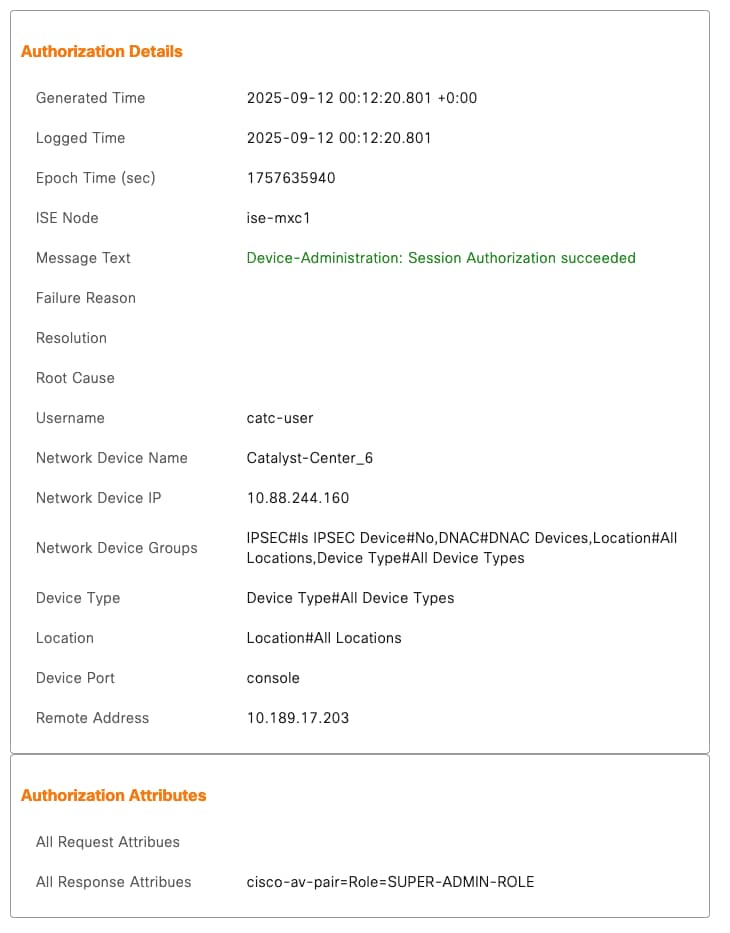

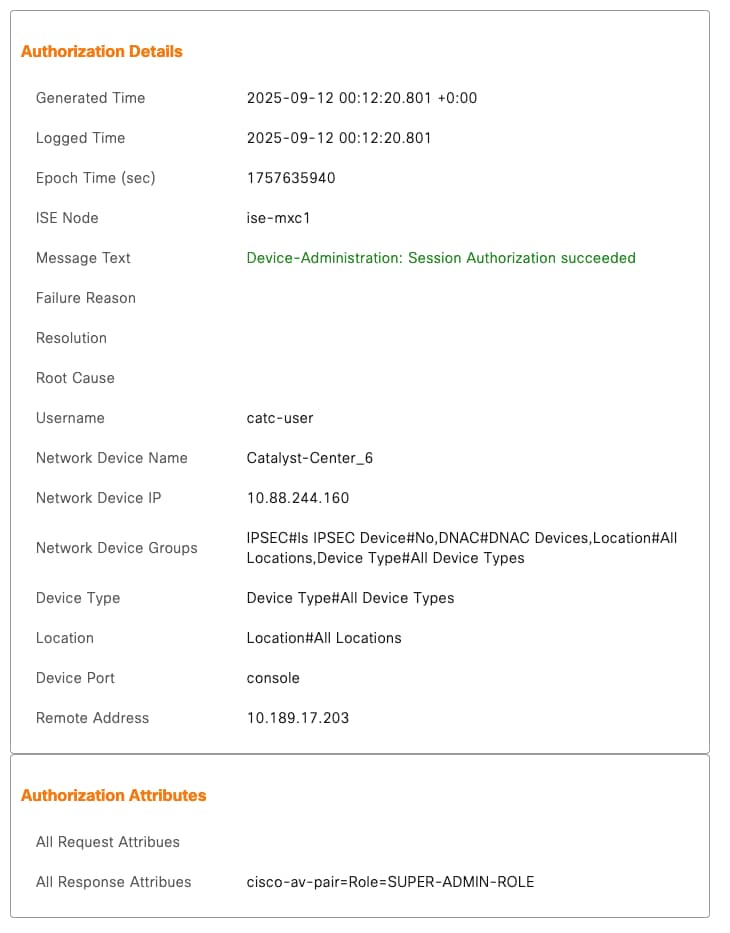

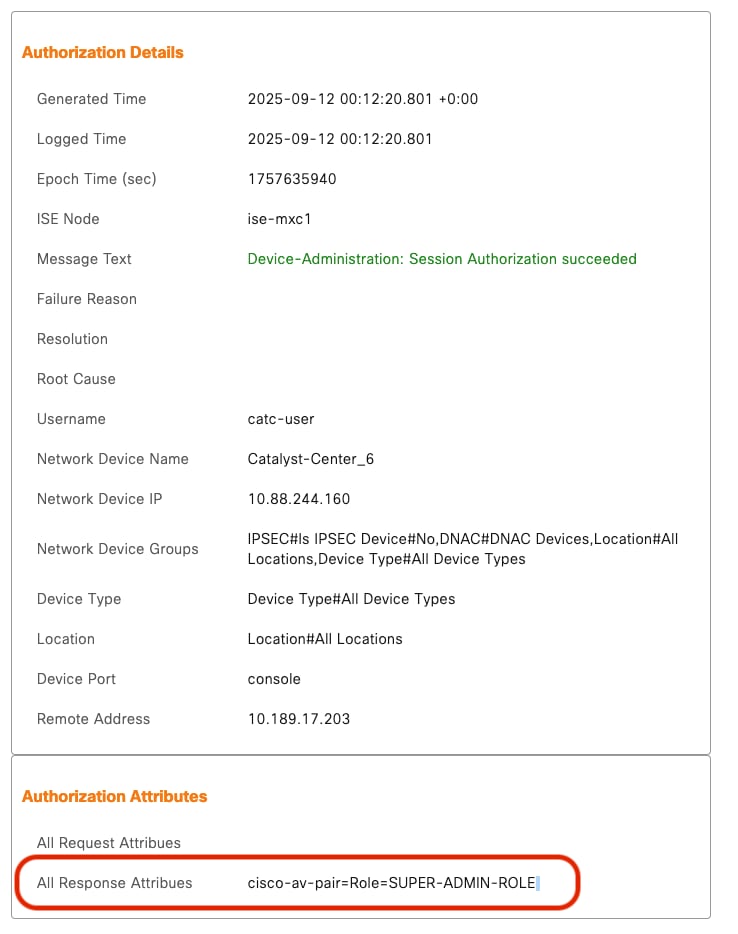

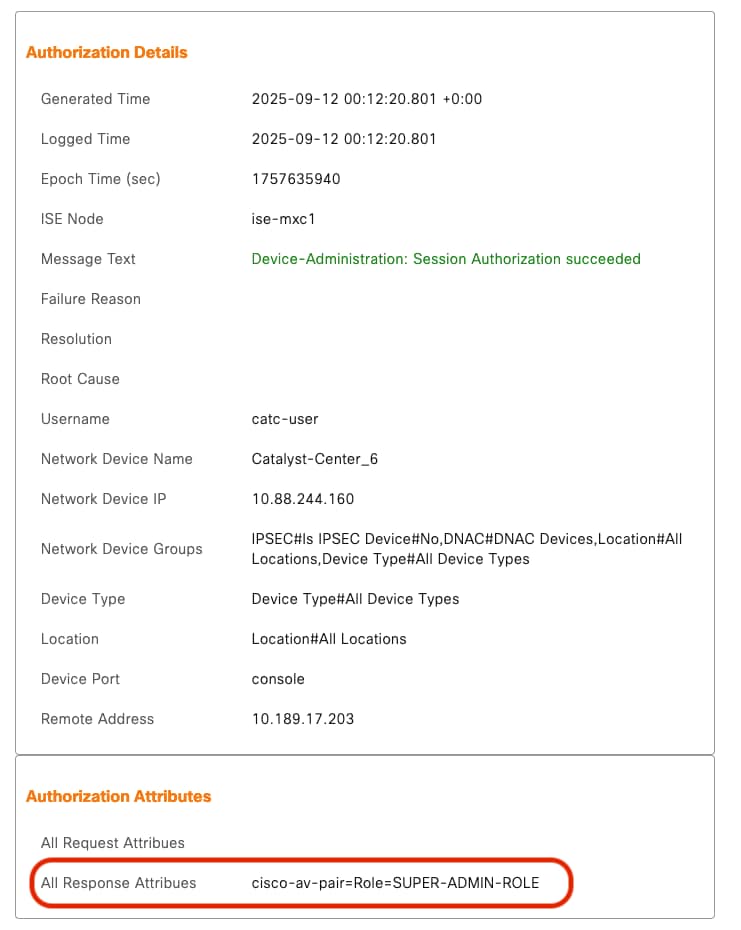

Vergelijk in de Autorisatiedetails de volgende uitvoer met:

cisco-av-pair=Rol=SUPER-ADMIN-ROL

cisco-av-pair=Rol=SUPER-ADMIN-ROL

Problemen oplossen

Hier zijn enkele veelvoorkomende problemen die u kunt tegenkomen tijdens de integratie en hoe u ze kunt identificeren:

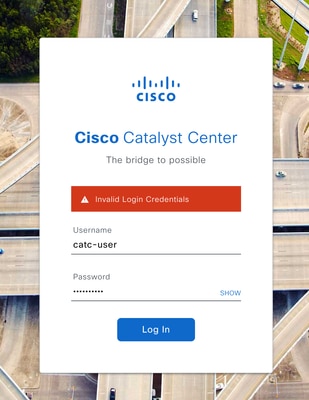

1. Misconfiguratie van attributen

Symptoom in Catalyst Center: ongeldige aanmeldingsreferenties

Misconfiguratie van attributen

Misconfiguratie van attributen

Misconfiguratie van attributen

Misconfiguratie van attributen

Voorbeeld:

Misconfiguratie van attributen

Misconfiguratie van attributen

Misconfiguratie van attributen

Misconfiguratie van attributen

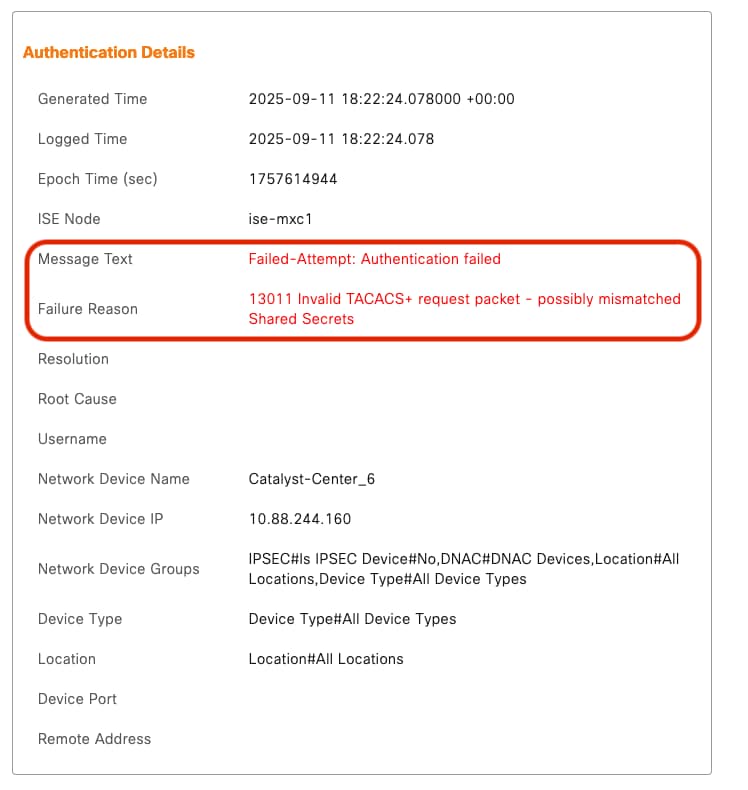

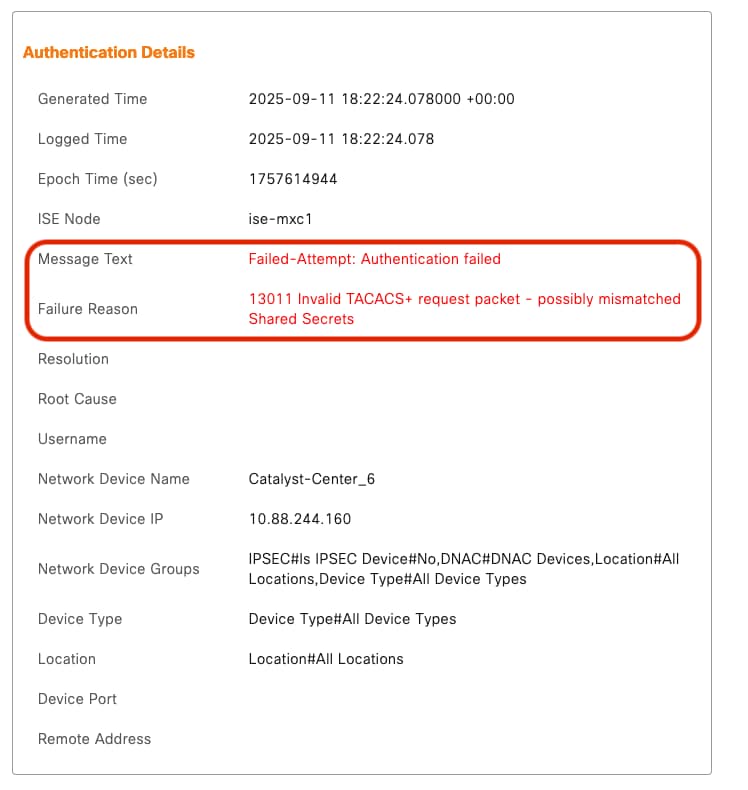

2. Gedeelde geheime mismatch

-

Symptoom: verificatiepakketten mislukken tussen Catalyst Center en Cisco ISE.

-

Mogelijke oorzaak: Het gedeelde geheim dat is geconfigureerd in de netwerkbron van ISE komt niet overeen met het gedeelde geheim dat is geconfigureerd in Catalyst Center > Externe verificatie.

Hoe te verifiëren:

Voorbeeld:

Gedeelde geheime mismatch

Gedeelde geheime mismatch

Feedback

Feedback