Inleiding

In dit document wordt beschreven hoe u Application Centric Infrastructure (ACI) Lightweight Directory Access Protocol (LDAP)-verificatie configureert.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- ACI-beleid voor verificatie, autorisatie en boekhouding (AAA)

- LDAP

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Application Policy Infrastructure Controller (APIC) versie 5.2(7f)

- Ubuntu 10 .04 met slapd en phpLDAPadmin

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

In deze sectie wordt beschreven hoe APIC kan worden geconfigureerd om te integreren met de LDAP-server en LDAP als de standaardverificatiemethode te gebruiken.

Configuraties

Stap 1. Groepen/gebruikers maken op Ubuntu phpLDAPadmin

Opmerking: Als u Ubuntu als een LDAP-server wilt configureren, raadpleegt u de officiële Ubuntu-website voor uitgebreide richtlijnen. Als er een bestaande LDAP-server is, begint u met stap 2.

In dit document is basis-DNdc=dclab,dc=comen behoren twee gebruikers (Gebruiker1 en Gebruiker2) tot Groups (DCGroup).

Stap 2. LDAP-providers configureren op APIC

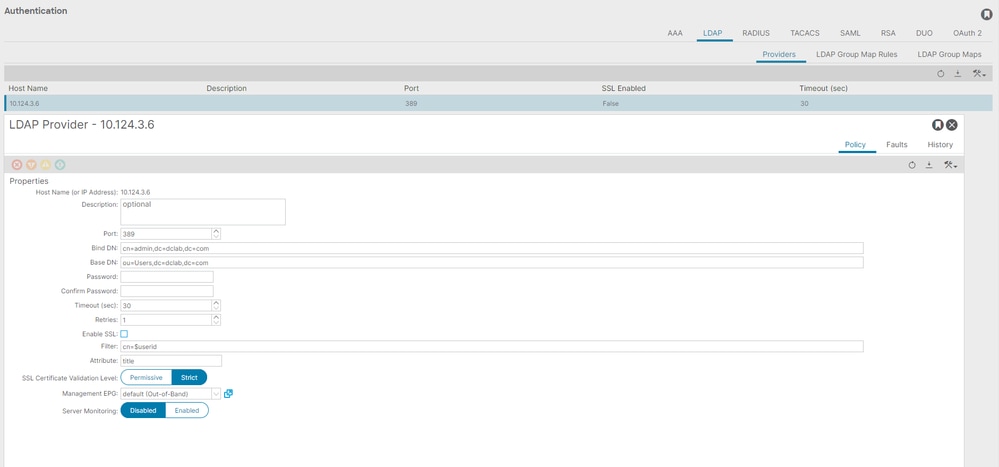

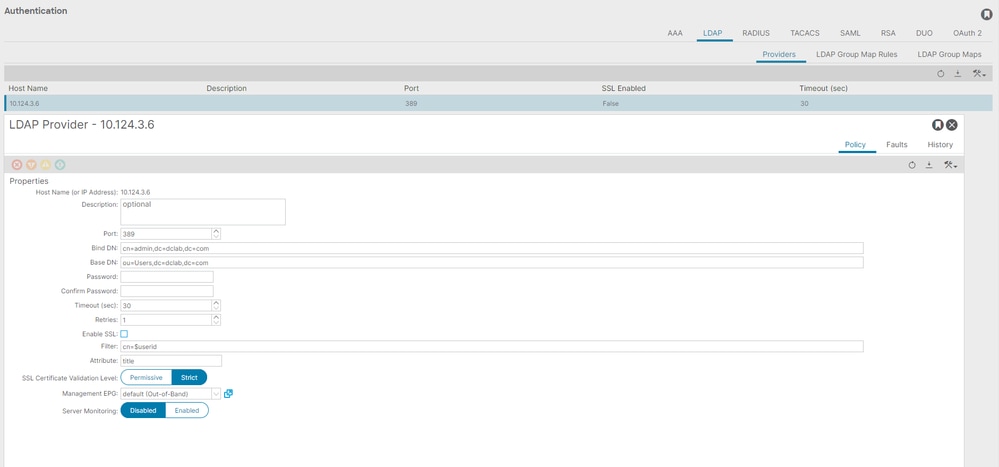

Navigeer in de APIC-menubalk naarAdmin > AAA > Authentication > LDAP > Providerszoals weergegeven in de afbeelding.

Bind DN: De bind DN is de referentie die u gebruikt om te verifiëren tegen een LDAP. De APIC verifieert met behulp van deze account om de directory op te vragen.

Base DN: Deze string wordt door de APIC gebruikt als referentiepunt voor het zoeken en identificeren van gebruikersinvoer in de directory.

Wachtwoord: Dit is het wachtwoord dat nodig is voor de Bind DN die nodig is om toegang te krijgen tot de LDAP-server en dat overeenkomt met het wachtwoord dat is ingesteld op uw LDAP-server.

SSL inschakelen: als u een interne CA of een zelf ondertekend certificaat gebruikt, moet u Permissive kiezen.

Filter: De standaardfilterinstelling iscn=$useridwanneer de gebruiker wordt gedefinieerd als een object met een algemene naam (CN), wordt het filter gebruikt om te zoeken naar de objecten in het basis-DN.

Attribuut: Attribuut wordt gebruikt om groepslidmaatschap en rollen te bepalen. ACI biedt hier twee opties:memberOfen isCiscoAVPair.memberOftitle wordt in plaats daarvan gebruikt.

Management Endpoint Group (EPG): Connectiviteit met de LDAP-server wordt bereikt via de In-band of Out-of-band EPG, afhankelijk van de gekozen aanpak voor netwerkbeheer.

Stap 3. LDAP Group Map-regels configureren

Navigeer in de menubalk naarAdmin > AAA > Authentication > LDAP > LDAP Group Map Ruleszoals weergegeven in de afbeelding.

Gebruikers in DCGroup hebben beheerdersrechten. Daaromcn=DCGroup, ou=Groups, dc=dclab, dc=com. Awijst de Groep DN het beveiligingsdomein toe aanAllen wijst de rollen vanadminmetwrite privilege.

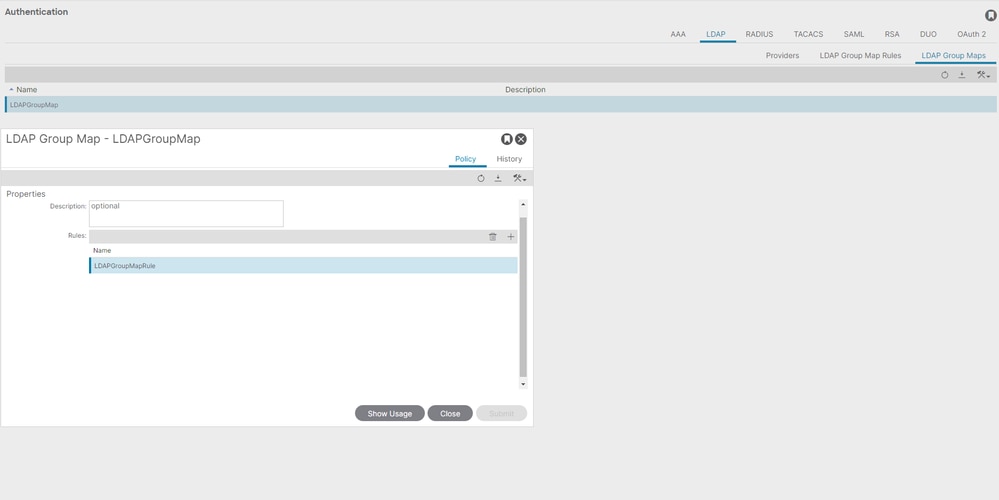

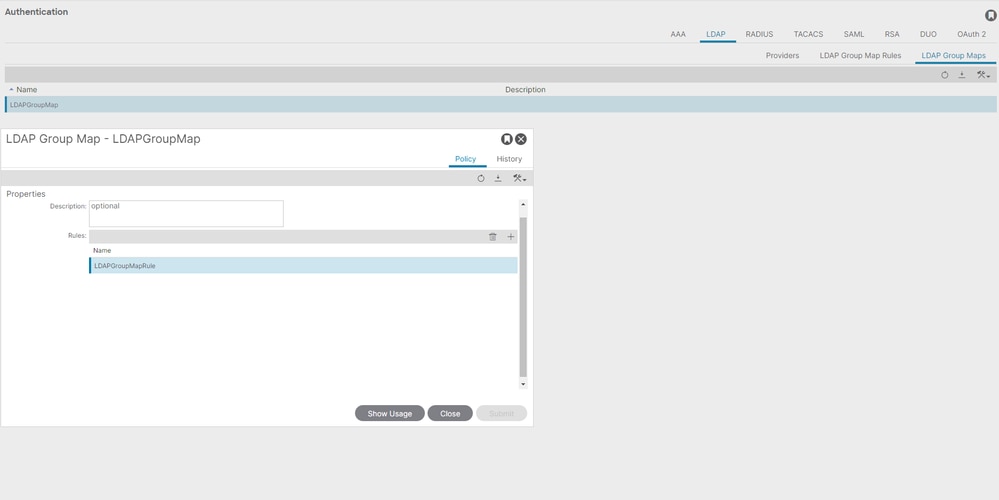

Stap 4. LDAP-groepskaarten configureren

Navigeer in de menubalk naarAdmin > AAA > Authentication > LDAP > LDAP Group Mapszoals weergegeven in de afbeelding.

Maak een LDAP-groepskaart met LDAP-groepskaartregels die in stap 2 zijn gemaakt.

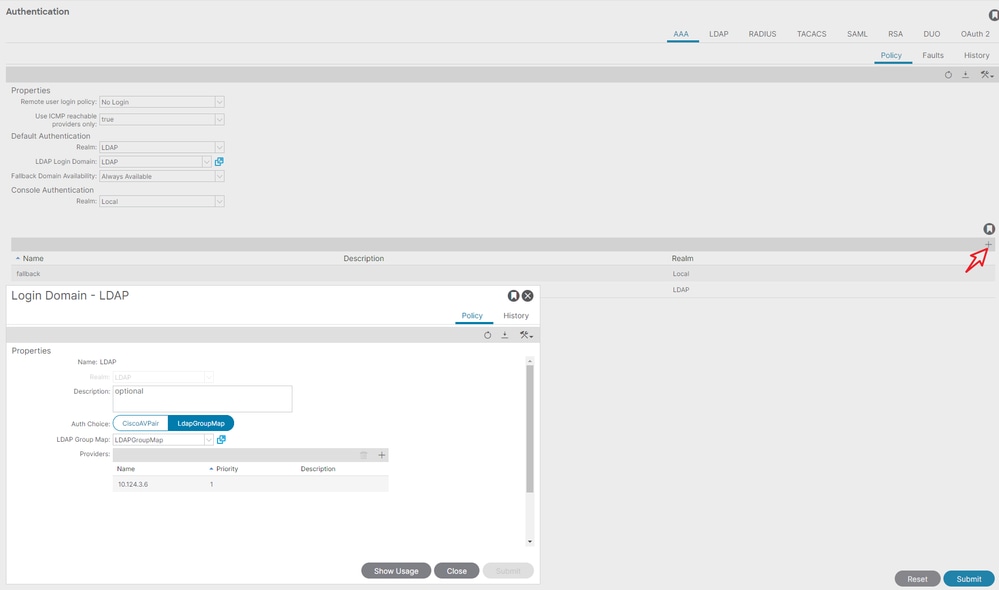

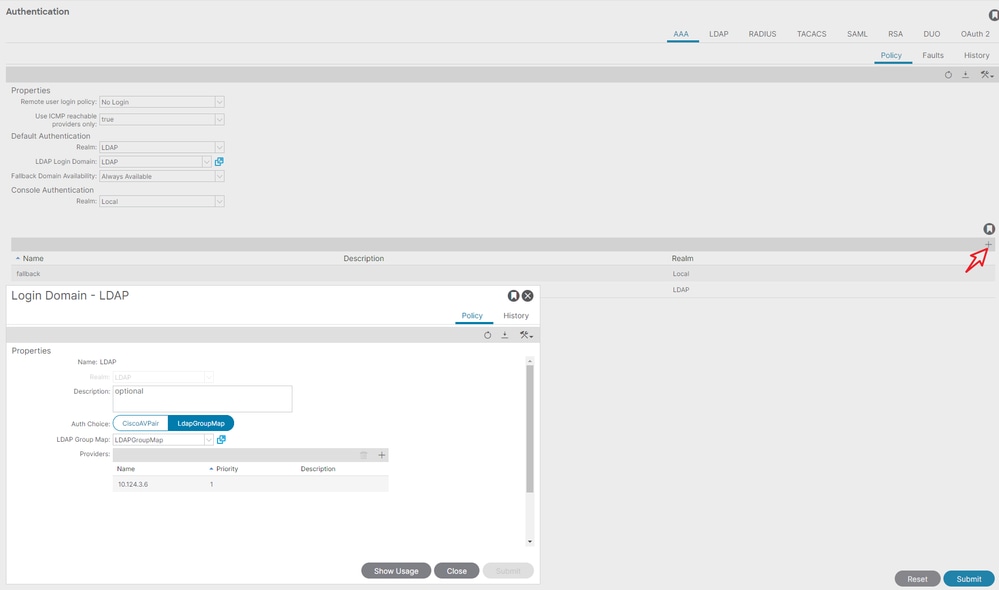

Stap 5. AAA-verificatiebeleid configureren

Navigeer in de menubalk naarAdmin > AAA > Authentication > AAA > Policy > Create a login domainzoals weergegeven in de afbeelding.

Navigeer in de menubalk naarAdmin > AAA > Authentication > AAA > Policy > Default Authenticationzoals weergegeven in de afbeelding.

Wijzig de standaardverificatieRealmin LDAP en selecteerLDAP Login Domain Gemaakt.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Controleer of de LDAP-gebruiker zichUser1aanmeldt bij APIC met beheerdersrol en schrijfbevoegdheid.

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

Wanneer de gebruiker niet bestaat in de LDAP-database:

Wanneer het wachtwoord niet juist is:

Wanneer de LDAP-server niet bereikbaar is:

Opdrachten voor troubleshooting:

apic1# moquery -c aaaLdapProvider

Total Objects shown: 1

# aaa.LdapProvider

name : 10.124.3.6

SSLValidationLevel : strict

annotation :

attribute : title

basedn : ou=Users,dc=dclab,dc=com

childAction :

descr :

dn : uni/userext/ldapext/ldapprovider-10.124.3.6

enableSSL : no

epgDn : uni/tn-mgmt/mgmtp-default/oob-default

extMngdBy :

filter : cn=$userid

key :

lcOwn : local

modTs : 2024-03-26T07:01:51.868+00:00

monPolDn : uni/fabric/monfab-default

monitorServer : disabled

monitoringPassword :

monitoringUser : default

nameAlias :

operState : unknown

ownerKey :

ownerTag :

port : 389

retries : 1

rn : ldapprovider-10.124.3.6

rootdn : cn=admin,dc=dclab,dc=com

snmpIndex : 1

status :

timeout : 30

uid : 15374

userdom : :all:

vrfName :

apic1# show aaa authentication

Default : ldap

Console : local

apic1# show aaa groups

Total number of Groups: 1

RadiusGroups :

RsaGroups :

TacacsGroups :

LdapGroups : LDAP

apic1# show aaa sessions

Username User Type Host Login Time

---------- ---------- --------------- ------------------------------

User1 remote 10.140.233.70 2024-04-08T07:51:09.004+00:00

User1 remote 10.140.233.70 2024-04-08T07:51:11.357+00:00

Als u meer hulp nodig hebt, neemt u contact op met Cisco TAC.

Gerelateerde informatie

Feedback

Feedback