Inleiding

Dit document beschrijft elk type fout en de procedure wanneer u deze fout ziet. Tijdens de normale werking van een Cisco Application Centric Infrastructure (ACI) Fabric kan de beheerder fouten zien voor bepaalde typen pakketdrops.

Beheerde objecten

In Cisco ACI worden alle fouten vermeld onder Managed Objects (MO). Bijvoorbeeld, een fout F11245 - ingress drop packets rate (l2IngrPktsAg15min: dropRate) heeft betrekking op de parameter dropRate in MO l2IngrPktsAg15min.

In deze sectie worden enkele voorbeelden van beheerde objecten (MO's) geïntroduceerd die betrekking hebben op fouten in droppakketten.

| |

Voorbeeld |

Beschrijving |

Voorbeeldparameters |

Steekproef tegen MO

Fouten die worden opgeworpen

|

| l2IngrPKTS |

l2IngrPkts5min

l2IngrPkts15min

l2IngrPkts1h

en zo verder.

|

Dit vertegenwoordigt de statistieken van het inkomenspakket per VLAN gedurende elke periode. |

dropRate

overstromingssnelheid

multicastRate

unicasttarief

|

vlanCktEP (VLAN) |

| l2IngrPKTSAg |

l2IngrPktsAg15min

l2IngrPKTSAg1h

l2IngrPKTSAg1d

en zo verder.

|

Dit vertegenwoordigt de statistieken van het inkomenspakket per EPG, BD, VRF, enzovoort. EPG-stats vertegenwoordigen bijvoorbeeld aggregatie van VLAN-stats die tot de EPG behoren.

|

dropRate

overstromingssnelheid

multicastRate

unicasttarief

|

fvAEPg (EPG)

fvAp (toepassingsprofiel)

fvBD (BD)

l3extOut (L3OUT)

|

| DeqptIngrDropPKTS |

eqptIngrDropPkts15min

eqptIngrDropPkts1h

eqptIngrDropPkts1d

en zo verder.

|

Dit vertegenwoordigt ingress drop packet statistieken per interface gedurende elke periode. |

*1 forwarding rate

*1 foutenpercentage

*1 bufferpercentage

|

l1PhysIf (fysieke poort)

pcAggrIf (poortkanaal)

|

*1: Deze tellers in eqptIngrDropPets kunnen ten onrechte worden verhoogd vanwege een ASIC-beperking in verschillende Nexus 9000-platforms, omdat SUP_REDIRECT-pakketten worden geregistreerd als forward drops. Zie ook Cisco bug ID CSCvo68407  en Cisco bug ID CSCvn72699

en Cisco bug ID CSCvn72699  voor meer details en vaste versies.

voor meer details en vaste versies.

Typen hardwaredruppeltellers

Op Nexus 9000-switches die in de ACI-modus worden uitgevoerd, zijn er 3 belangrijke hardwaretellers voor reden voor het laten vallen van de toegangsinterface op de ASIC.

Een dropRate in l2IngrPkts, l2IngrPktsAg omvat deze tellers. Drie parameters (forwardingRate, errorRate, bufferRate) in de tabel voor eqptIngrDropPets vertegenwoordigen elk drie interfacetellers.

doorsturen

Forward drops zijn pakketten die op het LookUp-blok (LU) van de ASIC worden gedropt. In LU-blok wordt een pakketdoorstuurbeslissing gemaakt op basis van de pakketkopinformatie. Als de beslissing is om het pakket te laten vallen, wordt Forward Drop geteld. Er zijn verschillende redenen waarom dit kan gebeuren, maar laten we het hebben over de belangrijkste:

SECURITY_GROUP_DENY

Een daling vanwege ontbrekende contracten om de communicatie mogelijk te maken.

Wanneer een pakket in het weefsel komt, kijkt de switch naar de bron- en bestemmings-EPG om te zien of er een contract is dat deze communicatie mogelijk maakt. Als de bron en het doel zich in verschillende EPG's bevinden en er geen contract is dat dit pakkettype tussen hen toestaat, laat de switch het pakket vallen en labelt het als SECURITY_GROUP_DENY. Dit verhoogt de Forward Drop-teller.

VLAN_XLATE_MISS

Een daling vanwege een onjuist VLAN.

Wanneer een pakket de fabric binnenkomt, kijkt de switch naar het pakket om te bepalen of de configuratie op de poort dit pakket toestaat. Een frame komt bijvoorbeeld de stof binnen met een 802.1Q-tag van 10. Als de switch VLAN 10 op de poort heeft, controleert deze de inhoud en neemt een beslissing over het doorsturen op basis van de bestemmings-MAC. Als VLAN 10 echter niet op de poort staat, wordt deze verwijderd en als VLAN_XLATE_MISS bestempeld. Dit verhoogt de Forward Drop-teller.

De reden voor XLATE of Translate is dat in ACI de leaf-switch een frame met een 802.1Q-encap neemt en dit vertaalt naar een nieuw VLAN dat wordt gebruikt voor VXLAN en andere normalisatie in de fabric. Als het frame wordt geleverd met een VLAN dat niet is geïmplementeerd, mislukt de vertaling.

ACL_DROP

Een daling vanwege sup-tcam.

sup-tcam in ACI-switches bevat speciale voorschriften die moeten worden toegepast bovenop de normale L2/L3-doorstuurbeslissing. Regels in sup-tcam zijn ingebouwd en kunnen niet door de gebruiker worden geconfigureerd. Het doel van sup-tcam-regels is voornamelijk om enkele uitzonderingen of een deel van het vliegverkeer te regelen en niet bedoeld om door gebruikers te worden gecontroleerd of gemonitord. Wanneer het pakket sup-tcam-regels raakt en de regel is om het pakket te laten vallen, wordt het gedropte pakket geteld als ACL_DROP en wordt de Forward Drop-teller verhoogd. Wanneer dit gebeurt, betekent dit meestal dat het pakket op het punt staat te worden doorgestuurd tegen basis ACI Forwarding-principes.

Hoewel de dropnaam ACL_DROP is, is deze ACL niet hetzelfde als de normale toegangscontrolelijst die kan worden geconfigureerd op zelfstandige NX-OS-apparaten of andere routing-/switchapparaten.

SUP_REDIRECT

Dit is geen druppel.

Een sup redirected pakket (bijvoorbeeld CDP/LLDP/UDLD/BFD enzovoort) kan worden geteld als Forward Drop, zelfs als het pakket correct wordt verwerkt en doorgestuurd naar de CPU.

Dit is te wijten aan ASIC-implementatiebeperking met op Cloud Scale ASIC (EX/FX/FX2/FX3/GX/GX2) gebaseerde ACI N9k-switches.

Fout

Wanneer de switch een ongeldig frame ontvangt op een van de interfaces op het voorpaneel, wordt dit als een fout weggelaten. Voorbeelden hiervan zijn frames met FCS- of CRC-fouten. Wanneer u kijkt naar Uplink / Downlink-bladpoorten of Spine-poorten, kunt u het beste controleren op FCS / CRC-fouten met behulp van de weergave-interface. Onder normale bewerkingen wordt echter verwacht dat de foutpakketten toenemen op Uplink/Downlinks-poorten van bladeren of Spine-poorten, omdat deze teller ook frames bevat die door het systeem worden gesnoeid en naar verwachting niet uit de interface worden verzonden.

Voorbeeld: TTL-fouten voor gerouteerde pakketten, dezelfde interface voor broadcast/flooded frames.

buffer

Wanneer de switch een frame ontvangt en er geen buffercredits beschikbaar zijn voor ingress of egress, wordt het frame met Buffer verwijderd. Dit duidt meestal op congestie ergens in het netwerk. De link die de fout toont, kan vol zijn of de link met de bestemming kan overbelast zijn.

Drop-statussen weergeven in CLI

Beheerde objecten

Beveilig Shell (SSH) naar een van de APIC en voer deze opdrachten uit.

apic1# moquery -c l2IngrPktsAg15min

Dit biedt alle objectinstanties voor deze klasse l2IngrPktsAg15min.

Hier is een voorbeeld met een filter om een specifiek object te bevragen. In dit voorbeeld wordt alleen een object met attributen dn weergegeven dat tn-TENANT1/ap-APP1/epg-EPG1 bevat.

In dit voorbeeld wordt ook egrep gebruikt om alleen de vereiste kenmerken weer te geven.

Voorbeeld uitvoer 1: EPG-tegenobject (l2IngrPktsAg15min) van tenant TENANT1, toepassingsprofiel APP1, epg EPG1.

apic1# moquery -c l2IngrPktsAg15min -f 'l2.IngrPktsAg15min.dn*"tn-TENANT1/ap-APP1/epg-EPG1"' | egrep 'dn|drop[P,R]|rep'

dn : uni/tn-TENANT1/ap-APP1/epg-EPG1/CDl2IngrPktsAg15min

dropPer : 30 <--- number of drop packet in the current periodic interval (600sec)

dropRate : 0.050000 <--- drop packet rate = dropPer(30) / periodic interval(600s)

repIntvEnd : 2017-03-03T15:39:59.181-08:00 <--- periodic interval = repIntvEnd - repIntvStart

repIntvStart : 2017-03-03T15:29:58.016-08:00 = 15:39 - 15:29

= 10 min = 600 sec

Of we kunnen een andere optie -d gebruiken in plaats van -c om een specifiek object te krijgen als je het object dn kent.

Voorbeeld uitvoer 2: EPG-tegenobject (l2IngrPktsAg15min) van tenant TENANT1, toepassingsprofiel APP1, epg EPG2.

apic1# moquery -d uni/tn-TENANT1/ap-APP1/epg-EPG2/CDl2IngrPktsAg15min | egrep 'dn|drop[P,R]|rep'

dn : uni/tn-jw1/BD-jw1/CDl2IngrPktsAg15min

dropPer : 30

dropRate : 0.050000

repIntvEnd : 2017-03-03T15:54:58.021-08:00

repIntvStart : 2017-03-03T15:44:58.020-08:00

Hardwaretellers

Als u fouten ziet, of Packet drops op switchpoorten wilt controleren met behulp van de CLI, is de beste manier om dit te doen door de platformtellers in hardware te bekijken. De meeste, maar niet alle tellers worden weergegeven met behulp van de weergave-interface. De 3 belangrijkste redenen voor een val kunnen alleen worden bekeken met behulp van de platformtellers. Voer de volgende stappen uit om deze te bekijken:

blad

SSH naar het blad en voer deze opdrachten uit.

ACI-LEAF# vsh_lc

module-1# interne tellers van het platform weergeven poort <X>

* waarbij X het poortnummer vertegenwoordigt

Voorbeelduitvoer voor etherent 1/31:

ACI-LEAF# vsh_lc

vsh_lc

module-1#

module-1# show platform internal counters port 31

Stats for port 31

(note: forward drops includes sup redirected packets too)

IF LPort Input Output

Packets Bytes Packets Bytes

eth-1/31 31 Total 400719 286628225 2302918 463380330

Unicast 306610 269471065 453831 40294786

Multicast 0 0 1849091 423087288

Flood 56783 8427482 0 0

Total Drops 37327 0

Buffer 0 0

Error 0 0

Forward 37327

LB 0

AFD RED 0

----- snip -----ruggegraat

Voor een boxtype ruggengraat (N9K-C9336PQ) is het precies hetzelfde als Leaf.

Voor modulaire stekels (N9K-C9504 enzovoort) moet u eerst de specifieke lijnkaart bevestigen voordat u de platformtellers kunt bekijken. SSH naar de wervelkolom en voer de volgende opdrachten uit:

ACI-SPINE# vsh

ACI-SPINE# koppelmodule <X>

module-2# Toon platform interne tellers poort <Y>.

* waarbij X het modulenummer vertegenwoordigt voor de lijnkaart die u wilt bekijken

Y staat voor het poortnummer

Voorbeelduitvoer voor ethernet 2/1:

ACI-SPINE# vsh

Cisco iNX-OS Debug Shell

This shell can only be used for internal commands and exists

for legacy reasons. User can use ibash infrastructure as this

will be deprecated.

ACI-SPINE#

ACI-SPINE# attach module 2

Attaching to module 2 ...

To exit type 'exit', to abort type '$.'

Last login: Mon Feb 27 18:47:13 UTC 2017 from sup01-ins on pts/1

No directory, logging in with HOME=/

Bad terminal type: "xterm-256color". Will assume vt100.

module-2#

module-2# show platform internal counters port 1

Stats for port 1

(note: forward drops includes sup redirected packets too)

IF LPort Input Output

Packets Bytes Packets Bytes

eth-2/1 1 Total 85632884 32811563575 126611414 25868913406

Unicast 81449096 32273734109 104024872 23037696345

Multicast 3759719 487617769 22586542 2831217061

Flood 0 0 0 0

Total Drops 0 0

Buffer 0 0

Error 0 0

Forward 0

LB 0

AFD RED 0

----- snip -----

fouten

F112425 - Ingress Drop Packets Rate (l2IngrPktsAg15min: dropRate)

Beschrijving:

Een van de populaire redenen voor deze fout is dat Layer 2-pakketten worden gedropt met de Forward Drop-reden. Er zijn verschillende redenen, maar de meest voorkomende is:

Op sommige platforms (zie Cisco bug ID CSCvo68407) is er een beperking waarbij L2-pakketten die moeten worden omgeleid naar de CPU (bijvoorbeeld CDP / LLDP / UDLD / BFD, enzovoort), worden geregistreerd als een Forward Drop en worden gekopieerd naar de CPU. Dit is te wijten aan een beperking van de ASIC die in deze modellen wordt gebruikt.

Resolutie:

De beschreven druppels zijn puur cosmetisch, dus de aanbeveling voor de beste praktijk is om de drempel voor de fout te verhogen, zoals weergegeven in het gedeelte Stats Threshold. Zie hiervoor de instructies in de statusdrempel.

F100264 - Ingress Buffer Drop Packets Rate (eqptIngrDropPkts5min: bufferRate)

Beschrijving:

Deze fout kan toenemen wanneer pakketten worden gedropt op een poort met reden Buffer. Zoals eerder vermeld, gebeurt dit meestal wanneer er congestie is op een interface aan de in- of uitrijrichting.

Resolutie:

Deze fout vertegenwoordigt de werkelijke gevallen pakketten in de omgeving als gevolg van congestie. De gedropte pakketten kunnen problemen veroorzaken met toepassingen die in de ACI-structuur worden uitgevoerd. Netwerkbeheerders kunnen de pakketstroom isoleren en bepalen of de congestie te wijten is aan onverwachte verkeersstromen, inefficiënte taakverdeling, enzovoort, of verwacht gebruik op die poorten.

F100696 - Ingress Forwarding Drop Packets (eqptIngrDropPkts5min: forwardingRate)

Opmerking: Een ASIC-beperking zoals eerder vermeld voor F11245 kan ertoe leiden dat deze fouten ook worden verhoogd. Zie Cisco-bug-ID CSCvo68407  voor nadere bijzonderheden.

voor nadere bijzonderheden.

Deze fout wordt veroorzaakt door een paar scenario's. De meest voorkomende is:

Beschrijving 1) Spine Drops

Als deze fout wordt gezien op een Spine-interface, kan dit te wijten zijn aan verkeer naar een onbekend eindpunt. Wanneer een ARP- of IP-pakket wordt doorgestuurd naar de wervelkolom voor een proxy-zoekopdracht en het eindpunt onbekend is in de fabric, wordt een speciaal Glean-pakket gegenereerd en naar alle bladeren op het juiste BD (interne) multicast-groepsadres verzonden. Dit activeert een ARP-verzoek van elk blad in het Bridge Domain (BD) om het eindpunt te ontdekken. Vanwege een beperking wordt het door het blad ontvangen glean-pakket ook weer teruggekaatst in de stof en veroorzaakt het een doorstuurval op de wervelkolom-link die is verbonden met het blad. De Forward Drop in dit scenario wordt alleen verhoogd op Generation 1 Spine Hardware.

Resolutie 1)

Omdat bekend is dat het probleem wordt veroorzaakt door een apparaat dat onnodig veel onbekend Unicast-verkeer naar de ACI-structuur stuurt, moet worden uitgezocht welk apparaat dit veroorzaakt en of dit kan worden voorkomen. Dit wordt meestal veroorzaakt door apparaten die scannen of sonderen naar IP-adressen op subnetten voor bewakingsdoeleinden. Om te vinden wat IP dit verkeer verzendt, SSH op het blad dat is aangesloten op de wervelkolom interface die de fout toont.

Vanaf daar kunt u deze opdracht uitvoeren om het IP-adres van de bron (sip) te zien dat het glean-pakket activeert:

ACI-LEAF# show ip arp internal event-history event | grep glean | grep sip | more

[116] TID 11304:arp_handle_inband_glean:3035: log_collect_arp_glean;sip = 192.168.21.150;dip = 192.168.20.100;info = Received glean packet is an IP packet

[116] TID 11304:arp_handle_inband_glean:3035: log_collect_arp_glean;sip = 192.168.21.150;dip = 192.168.20.100;info = Received glean packet is an IP packet

In deze voorbeelduitvoer wordt het Glean-pakket geactiveerd door 192.168.21.150 en wordt aanbevolen om te zien of dit kan worden beperkt.

Beschrijving 2) Bladdruppels

Als deze fout wordt gezien op een blad interface, de meest waarschijnlijke oorzaak is te wijten aan SECURITY_GROUP_DENY druppels genoemd.

Resolutie 2)

ACI-blad houdt een logboek bij van pakketten die zijn geweigerd vanwege overtredingen. Dit logboek legt ze niet allemaal vast om CPU-bronnen te beschermen, maar het biedt u nog steeds een enorme hoeveelheid logs.

Als de interface waarop de fout wordt verhoogd deel uitmaakt van een poortkanaal, moet u deze opdracht en grep voor het poortkanaal gebruiken. Anders kan de fysieke interface worden opgepakt.

Dit logboek kan snel worden omgerold, afhankelijk van de hoeveelheid contractdruppels.

ACI-LEAF# show logging ip access-list internal packet-log deny | grep port-channel2 | more

[ Sun Feb 19 14:16:12 2017 503637 usecs]: CName: jr:sb(VXLAN: 2129921), VlanType: FD_VLAN, Vlan-Id: 59, SMac: 0x8c604f0288fc, DMac:0x0022bdf819ff, SIP: 192.168.21.150, DIP: 192.168.20.3, SPort: 0, DPort: 0, Src Intf: port-channel2, Pr

oto: 1, PktLen: 98

[ Sun Feb 19 14:16:12 2017 502547 usecs]: CName: jr:sb(VXLAN: 2129921), VlanType: FD_VLAN, Vlan-Id: 59, SMac: 0x8c604f0288fc, DMac:0x0022bdf819ff, SIP: 192.168.21.150, DIP: 192.168.20.3, SPort: 0, DPort: 0, Src Intf: port-channel2, Pr

oto: 1, PktLen: 98

In dit geval probeert 192.168.21.150 ICMP-berichten (IP-protocolnummer 1) te verzenden naar 192.168.20.3. Er is echter geen contract tussen de 2 EPG's dat ICMP toestaat, dus het pakket is verwijderd. Als ICMP wordt verondersteld te zijn toegestaan, kan een contract worden toegevoegd tussen de twee EPG's.

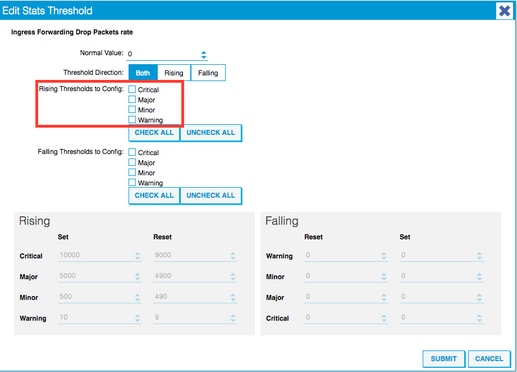

statusdrempel

In dit gedeelte wordt beschreven hoe u een drempelwaarde voor een statistiekenobject kunt wijzigen, waardoor mogelijk een fout tegen een valteller kan worden opgeworpen.

Een drempelwaarde voor statistieken van elk object (bijvoorbeeld l2IngrPkts, eqptIngrDropPkts) wordt geconfigureerd via Monitoring Policy voor verschillende objecten.

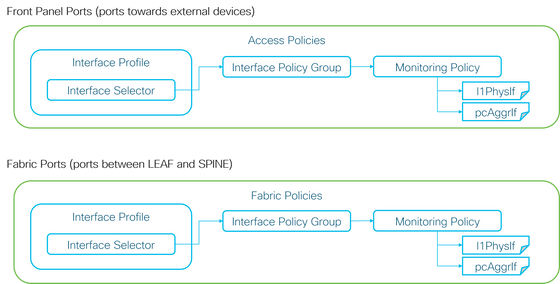

Zoals vermeld in de tabel aan het begin, wordt eqptIngrDropPets gemonitord onder, bijvoorbeeld, l1PhysIf objecten door middel van Monitoring Policy.

Forward Drop Packets Rate in eqptIngrDropPkts

Hiervoor zijn twee delen.

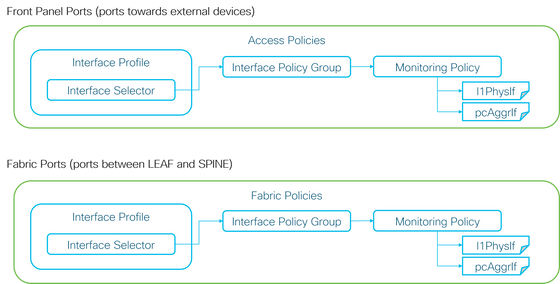

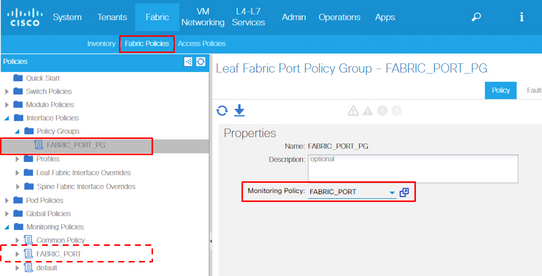

+ Toegangsbeleid (poorten naar externe apparaten. ook bekend als poorten op het voorpaneel)

+ Verbindingsbeleid (poorten tussen LEAF en SPINE. ook bekend als stofpoorten)

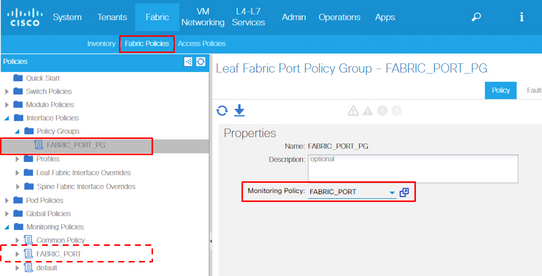

Aan elk poortobject (l1PhysIf, pcAggrIf) kon via Interface Policy Group een eigen monitoringbeleid worden toegewezen, zoals in de afbeelding hierboven wordt weergegeven.

Standaard is er een standaardcontrolebeleid onder zowel Fabric > Access Policies en Fabric > Fabric Policies in APIC GUI. Deze standaardbeleidsregels voor bewaking worden aan alle poorten toegewezen. Het standaardcontrolebeleid onder Toegangsbeleid is voor poorten op het voorpaneel en het standaardcontrolebeleid onder Verbindingsbeleid is voor verbindingspoorten.

Tenzij drempelwaarden per poort moeten worden gewijzigd, kan het standaardbeleid voor bewaking in elke sectie direct worden gewijzigd om de wijziging toe te passen op alle poorten op het voorpaneel en/of op alle verbindingspoorten.

Dit voorbeeld is om drempelwaarden voor Forward Drop in eqptIngrDropPets op fabric-poorten (Fabric Policies) te wijzigen. Voer hetzelfde uit onder Verbinding > Toegangsbeleid voor poorten op het voorpaneel.

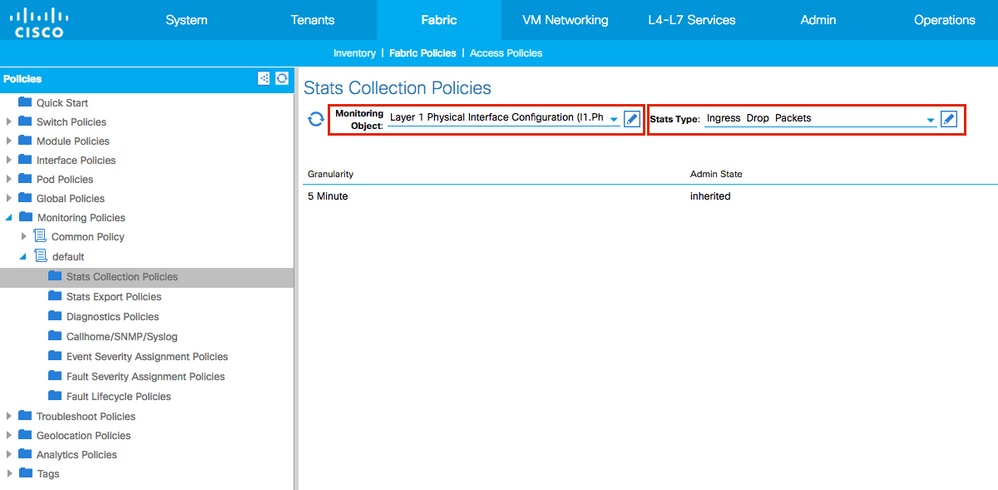

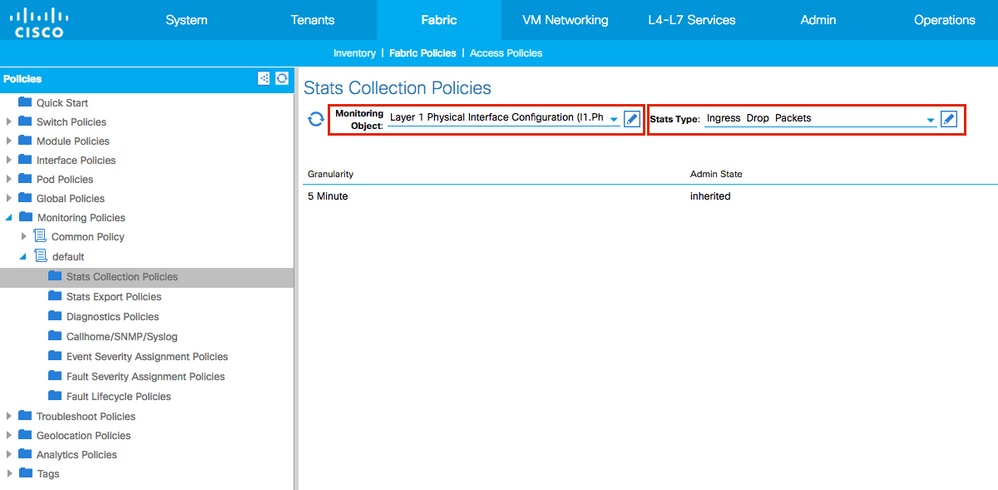

1. Navigeer naar Fabric >Fabric Policies>Bewakingsbeleid.

2. Klik met de rechtermuisknop en selecteer Bewakingsbeleid maken.

(Als de drempelwaardewijziging op alle structuurpoorten kan worden toegepast, navigeert u naar standaard in plaats van een nieuwe te maken.)

3. Vouw het nieuwe monitoringbeleid of de standaardinstelling uit en navigeer naar Beleid voor statusverzameling.

4. Klik op het potloodpictogram voor het monitoringobject in het rechterdeelvenster en selecteer Layer 1 Physical Interface Configuration (l1.PhysIf).

(Stap 4 kan worden overgeslagen wanneer het standaardbeleid wordt gebruikt.)

5. Kies in de vervolgkeuzelijst Bewakingsobject in het rechterdeelvenster de optie Layer 1 Physical Interface Configuration (l1.PhysIf) en Stats Type, kies Ingress Drop Packets

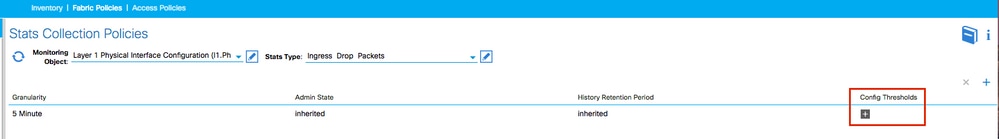

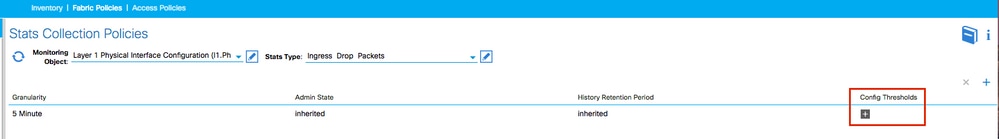

6. Klik op + naast Drempelwaarden configureren.

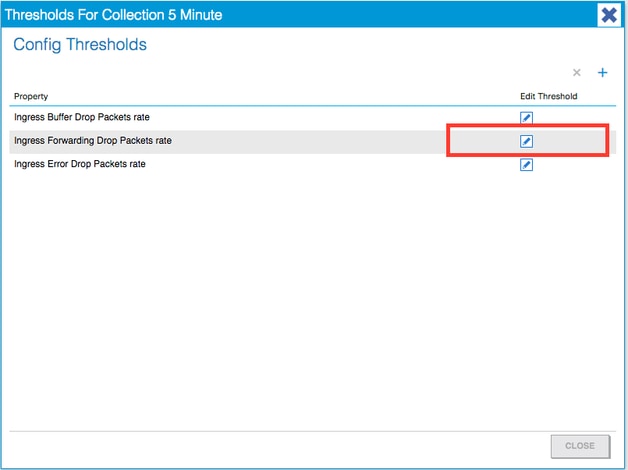

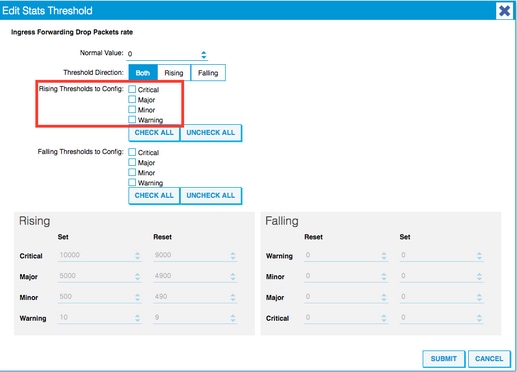

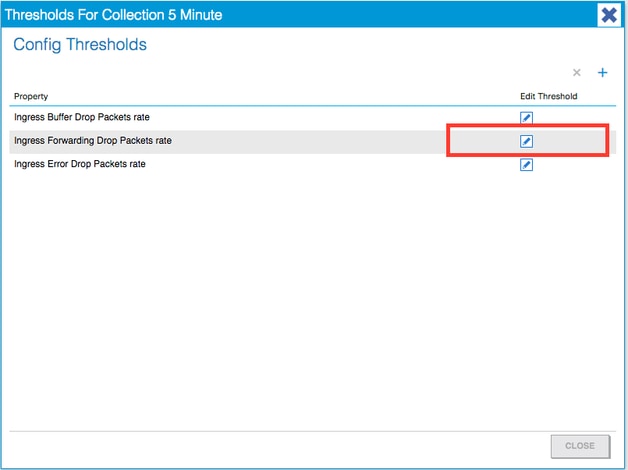

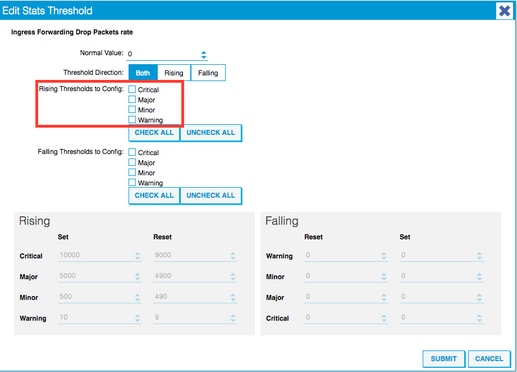

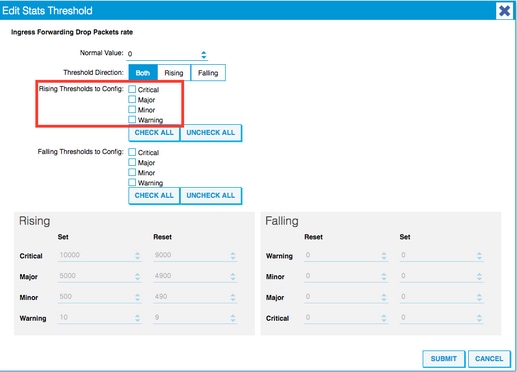

7. Bewerk de drempelwaarde voor het doorsturen van drop.

8. De aanbeveling is om de stijgende drempels niet toe te passen voor kritische, belangrijke, minder belangrijke en waarschuwing voor het doorstuurpercentage.

9. Dit nieuwe monitoringbeleid toepassen op de Interface Policy Group voor vereiste poorten. Vergeet niet om het interfaceprofiel, het profiel van de Switch, enzovoort in het structuurbeleid dienovereenkomstig te configureren.

(Stap 9 kan worden overgeslagen wanneer het standaardbeleid wordt gebruikt.)

10. Als dit geldt voor poorten op het voorpaneel (toegangsbeleid), voert u hetzelfde uit voor Geaggregeerde interface (pc.AggrIf) als voor Layer 1 Physical Interface Configuration (l1.PhysIf) zodat dit nieuwe bewakingsbeleid zowel op poortkanalen als op fysieke poorten kan worden toegepast.

(Stap 10 kan worden overgeslagen wanneer het standaardbeleid wordt gebruikt.)

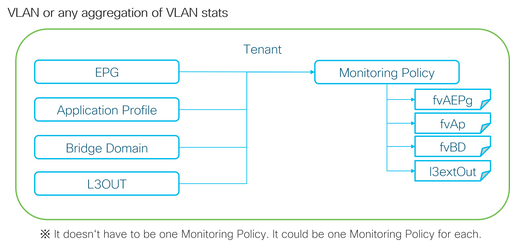

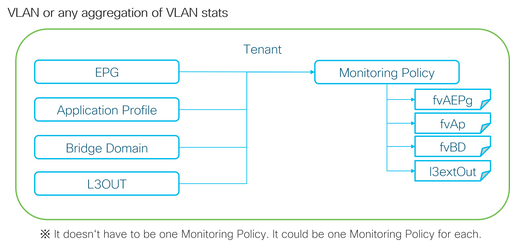

Ingress Drop Packets Rate in l2IngrPktsAg

Hiervoor zijn meerdere porties.

Zoals de bovenstaande afbeelding laat zien, wordt l2IngrPktsAg onder veel objecten gemonitord. De bovenstaande afbeelding toont slechts enkele voorbeelden, maar niet alle objecten voor l2IngrPktsAg. De drempel voor statistieken wordt echter geconfigureerd via Monitoring Policy en eqptIngrDropPets onder l1PhysIf of pcAggrIf.

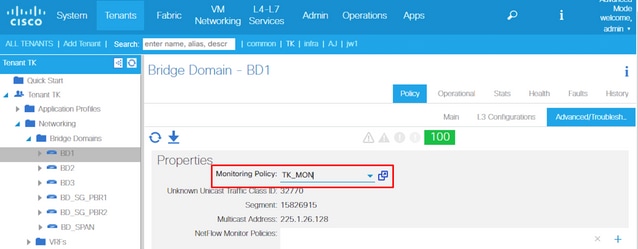

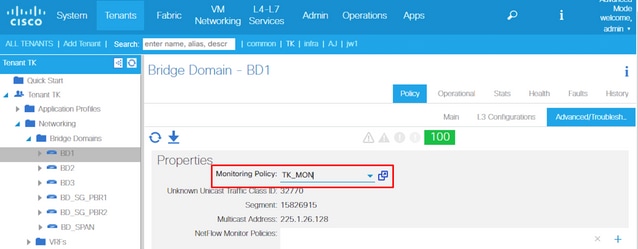

Aan elk object ( EPG(fvAEPg), Bridge Domain(fvBD), enzovoort) kan een eigen monitoringbeleid worden toegewezen, zoals in de afbeelding hierboven wordt weergegeven.

Standaard gebruiken al deze objecten onder tenant het standaardcontrolebeleid onder Tenant > gemeenschappelijk > controlebeleid > standaard, tenzij anders geconfigureerd.

Tenzij het nodig is om drempels per component te wijzigen, kan het standaard monitoringbeleid onder tenant common direct worden gewijzigd om de wijziging voor alle gerelateerde componenten toe te passen.

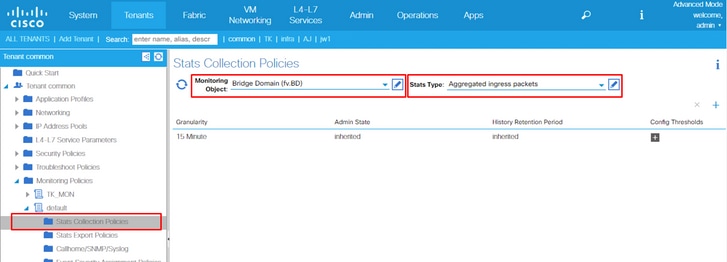

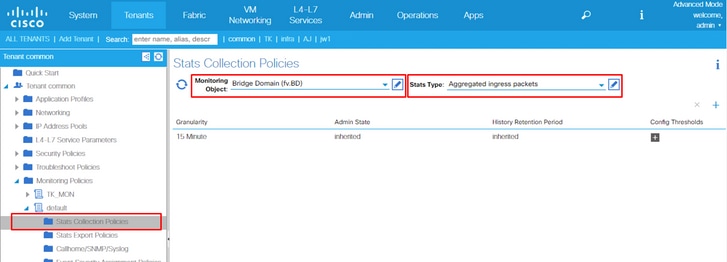

Dit voorbeeld is om drempelwaarden voor Ingress Drop Packets Rate te wijzigen in l2IngrPktsAg15min op Bridge Domain.

1. Navigeer naar Huurder > (naam huurder) > Controlebeleid.

(huurder moet gemeenschappelijk zijn als het standaard monitoringbeleid wordt gebruikt of als het nieuwe monitoringbeleid voor alle huurders moet worden toegepast)

2. Klik met de rechtermuisknop en selecteer Bewakingsbeleid maken.

(Als de drempelwaardewijziging op alle componenten kan worden toegepast, navigeert u naar standaard in plaats van een nieuwe te maken.)

3. Vouw het nieuwe monitoringbeleid of de standaardinstelling uit en navigeer naar Beleid voor statusverzameling.

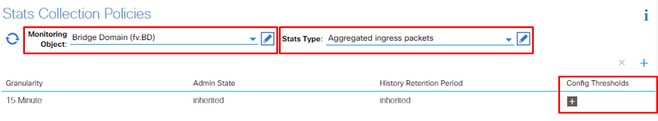

4. Klik op het potloodpictogram voor het monitoringobject in het rechterdeelvenster en selecteer Bridge Domain (fv.BD).

(Stap 4 kan worden overgeslagen wanneer het standaardbeleid wordt gebruikt.)

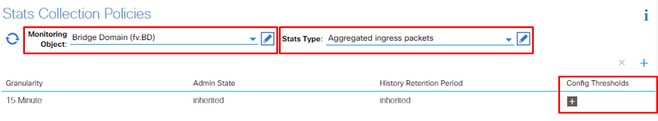

5. Kies in de vervolgkeuzelijst Monitoring Object in het rechterdeelvenster Bridge Domain (fv.BD) en Statustype, kies Geaggregeerde ingresspakketten.

6. Klik op + naast Drempelwaarden configureren.

7. Bewerk de drempelwaarde voor het doorsturen van drop.

8. De aanbeveling is om de stijgende drempels niet toe te passen voor kritische, belangrijke, minder belangrijke en waarschuwing voor het doorstuurpercentage.

9. Pas dit nieuwe monitoringbeleid toe op het brugdomein waarvoor een drempelwaardewijziging vereist is.

(Stap 9 kan worden overgeslagen wanneer het standaardbeleid wordt gebruikt.)

OPMERKING:

Niet-standaardcontrolebeleid kan geen configuraties bevatten die aanwezig zijn in het standaardcontrolebeleid. Als deze configuraties hetzelfde moeten blijven als het standaardcontrolebeleid, moeten gebruikers de standaardconfiguratie voor het controlebeleid controleren en hetzelfde beleid voor het niet-standaardcontrolebeleid handmatig configureren.

Feedback

Feedback