ASAv in GoTo (L3)-modus met gebruik van AVS-ACI 1.2(x) Release

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt beschreven hoe u een Application Virtual Switch (AVS)-switch met een Adaptive Security Virtual Appliance (ASAv)-firewall in Routed/GOTO-modus kunt implementeren als een L4-L7-servicegrafiek tussen twee eindpuntgroepen (EPG's) om client-naar-servercommunicatie tot stand te brengen met behulp van ACI 1.2(x) Release.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Toegangsbeleid geconfigureerd en interfaces up and in service

- EPG, Bridge Domain (BD) en Virtual Routing and Forwarding (VRF) al geconfigureerd

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

Hardware en software:

- UCS C220 - 2.0(6d)

- ESXi/vCenter - 5,5

- ASAv - asa-device-pkg-1.2.4.8

- AVS - 5.2.1.SV3.1.10

- APIC - 1.2(1i)

- Blad/stekels - 11.2(1i)

- Apparaatpakketten *.zip al gedownload

Kenmerken:

- AVS

- ASAv

- EPG's, BD, VRF

- Toegangscontrolelijst (ACL)

- L4-L7 Service Graph

- vCenter

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

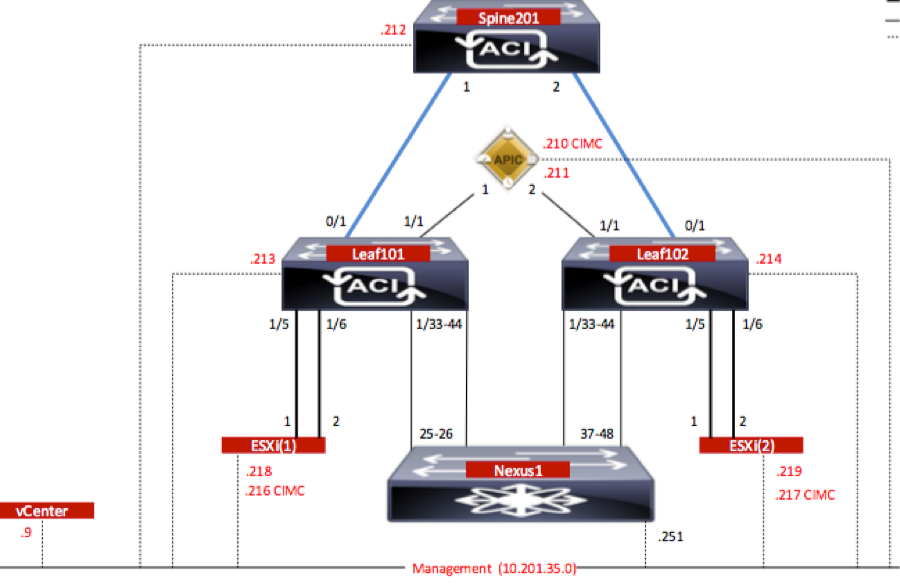

Netwerkdiagram

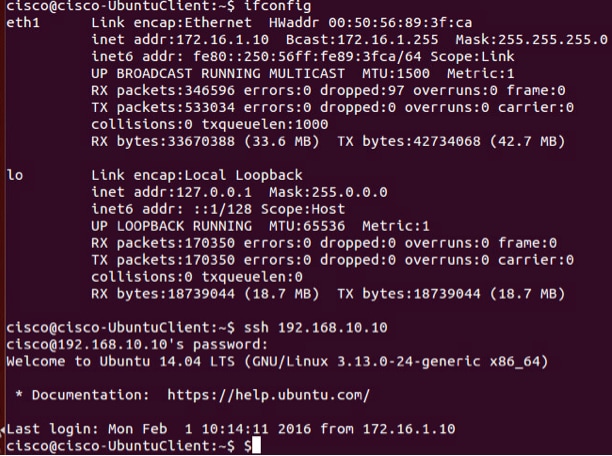

Zoals te zien is in de afbeelding,

Configuraties

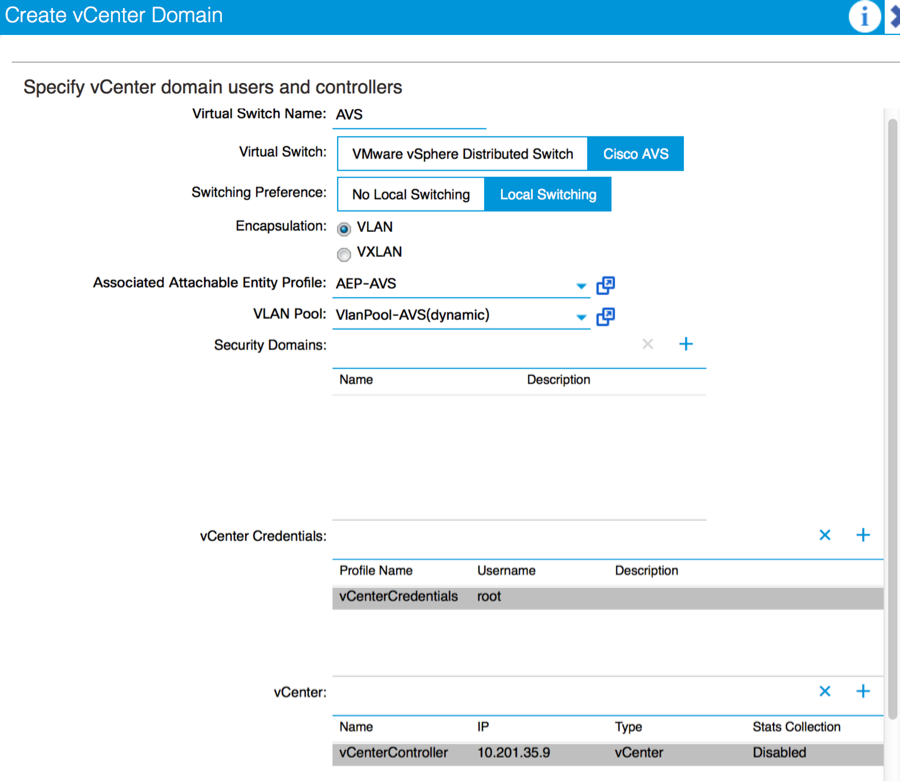

AVS Initial Setup maakt een VMware vCenter Domain (VMM-integratie)2

Opmerking:

- U kunt meerdere datacenters en DVS-vermeldingen (Distributed Virtual Switch) maken onder één domein. U kunt echter slechts één Cisco AVS aan elk datacenter toewijzen.

- Implementatie van servicegrafieken met Cisco AVS wordt ondersteund vanuit Cisco ACI Release 1.2(1i) met Cisco AVS Release 5.2(1)SV3(1.10). De volledige configuratie van de servicegrafiek wordt uitgevoerd op de Cisco Application Policy Infrastructure Controller (Cisco APIC).

- De implementatie van virtuele machines (VM's) met Cisco AVS wordt alleen ondersteund op VMM-domeinen (Virtual Machine Manager) met Virtual Local Area Networks (VLAN)-inkapselingsmodus. De compute VM's (de provider- en consumentenVM's) kunnen echter deel uitmaken van VMM-domeinen met Virtual Extensible LAN (VXLAN) of VLAN-inkapseling.

- Houd er ook rekening mee dat als lokaal schakelen wordt gebruikt, Multicast-adres en -pool niet vereist zijn. Als er geen lokale switch is geselecteerd, moet de Multicast-pool worden geconfigureerd en mag het AVS Fabric-brede multicast-adres geen deel uitmaken van de Multicast-pool. Al het verkeer dat afkomstig is van de AVS is ofwel VLAN of VXLAN ingekapseld.

Navigeer naar VM Networking > VMware > Create vCenter Domain, zoals weergegeven in de afbeelding:

Als u Port-channel of VPC (Virtual Port-channel) gebruikt, is het raadzaam het vSwitch-beleid in te stellen voor het gebruik van Mac Pinning.

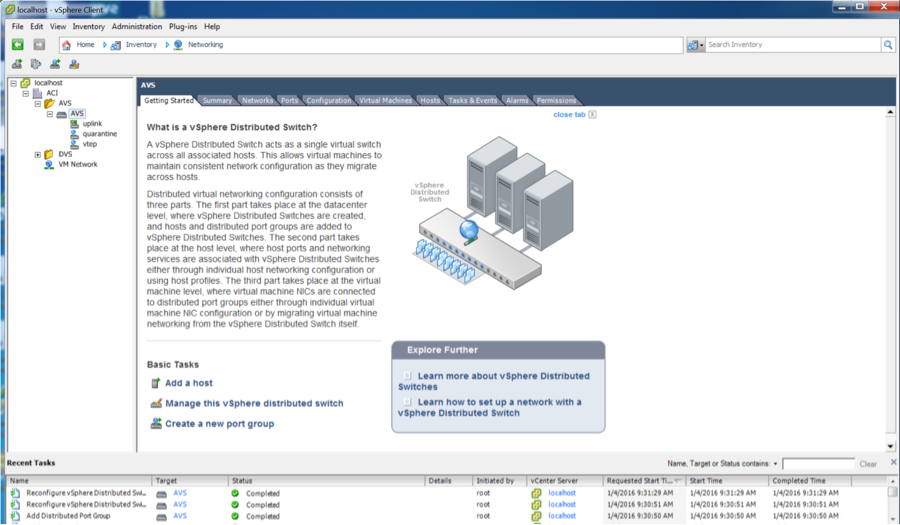

Hierna moet APIC de configuratie van de AVS-switch naar vCenter pushen, zoals in de afbeelding wordt weergegeven:

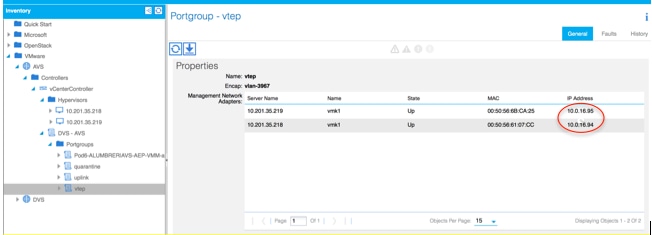

Op APIC ziet u dat een VXLAN Tunnel Endpoint (VTEP)-adres is toegewezen aan de VTEP-poortgroep voor AVS. Dit adres wordt toegewezen ongeacht de connectiviteitsmodus die wordt gebruikt (VLAN of VXLAN)

De Cisco AVS-software installeren in vCenter

- Download vSphere Installation Bundle (VIB) van CCO via deze link

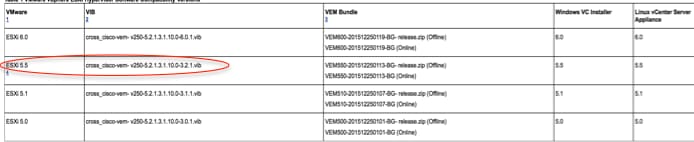

Opmerking: in dit geval gebruiken we ESX 5.5, tabel 1, toont de compatibiliteitsmatrix voor ESXi 6.0, 5.5, 5.1 en 5.0

Tabel 1 - Compatibiliteit met hostsoftwareversies voor ESXi 6.0, 5.5, 5.1 en 5.0

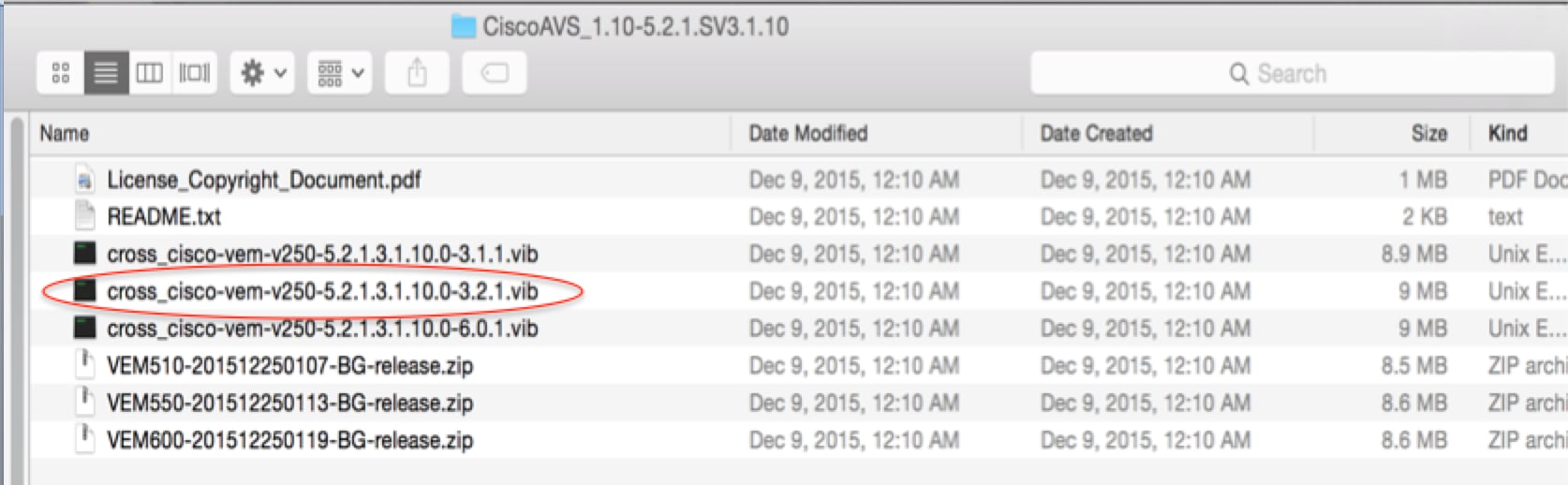

Binnen het ZIP-bestand zijn er 3 VIB-bestanden, één voor elk van de ESXi-hostversies, selecteer degene die geschikt is voor ESX 5.5, zoals weergegeven in de afbeelding:

- Kopieer het VIB-bestand naar ESX Datastore - dit kan via CLI of rechtstreeks vanuit vCenter

Opmerking: Als er een VIB-bestand op de host bestaat, verwijdert u het met de opdracht esxcli software vib verwijderen.

ESXCLI Software VIB Remove -N Cross_Cisco-VEM-V197-5.2.1.3.1.5.0-3.2.1.VIB

of door rechtstreeks door de Datastore te bladeren.

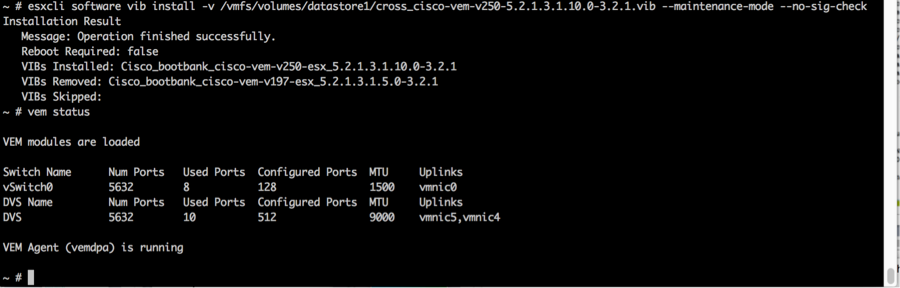

- Installeer de AVS-software met de volgende opdracht op de ESXi-host:

ESXCLI-SOFTWARE VIB INSTALLEREN -V /VMFS/VOLUMES/DATASTORE1/CROSS_CISCO-VEM-V250-5.2.1.3.1.10.0-3.2.1.VIB --ONDERHOUDS-MODUS --GEEN-SIG-CONTROLE

- Zodra de Virtual Ethernet-module (VEM) is geïnstalleerd, kunt u hosts toevoegen aan uw AVS:

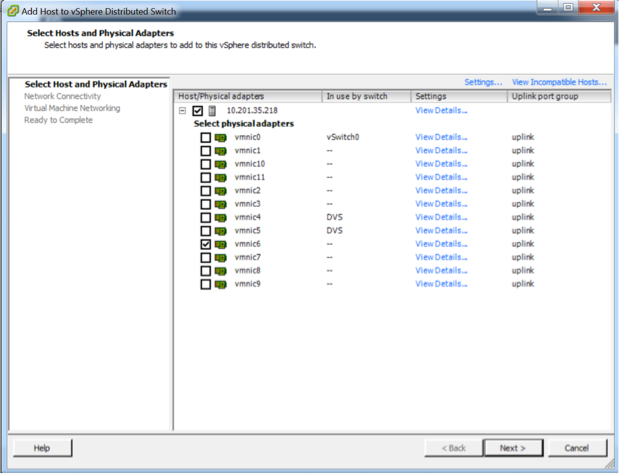

Kies in het dialoogvenster Host toevoegen aan vSphere Distributed Switch de virtuele NIC-poorten die zijn verbonden met de leaf-switch (in dit voorbeeld verplaatst u alleen vmnic6), zoals in de afbeelding wordt getoond:

- Klik op Volgende

- Klik in het dialoogvenster Netwerkconnectiviteit op Volgende

- Klik in het dialoogvenster Netwerken virtuele machine op Volgende

- Klik in het dialoogvenster Klaar voor voltooiing op Voltooien

Opmerking: Als meerdere ESXi-hosts worden gebruikt, moeten ze allemaal de AVS/VEM uitvoeren, zodat ze kunnen worden beheerd van Standard switch naar DVS of AVS.

Hiermee is de AVS-integratie voltooid en zijn we klaar om door te gaan met L4-L7 ASAv-implementatie:

ASAv Eerste installatie

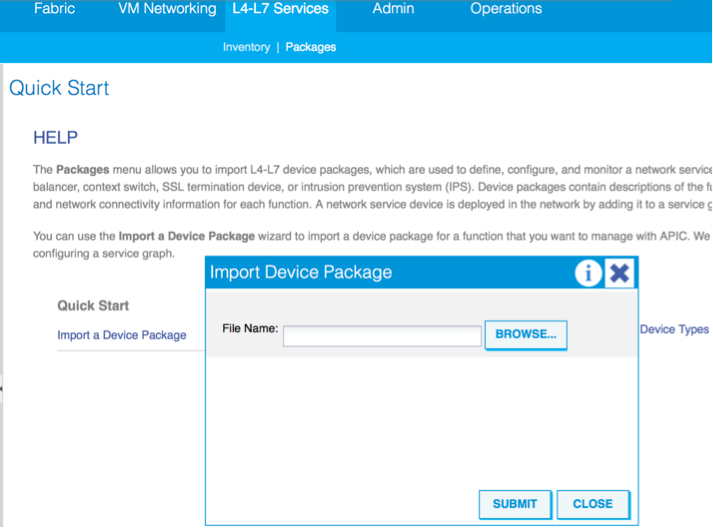

- Download het Cisco ASAv Device Package en importeer het in APIC:

Navigeer naar L4-L7 Services > Pakketten > Apparaatpakket importeren, zoals weergegeven in de afbeelding:

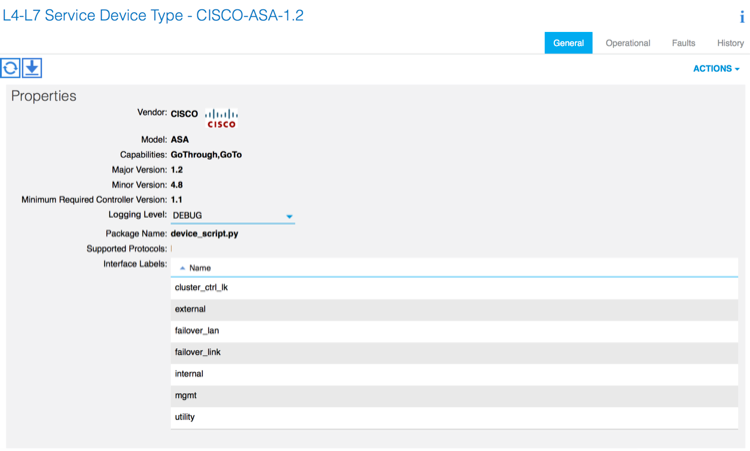

- Als alles goed werkt, ziet u het geïmporteerde apparaatpakket dat de map L4-L7 Service Device Types uitbreidt, zoals in de afbeelding wordt weergegeven:

Voordat u doorgaat, zijn er enkele aspecten van de installatie die moeten worden bepaald voordat de daadwerkelijke L4-L7-integratie wordt uitgevoerd:

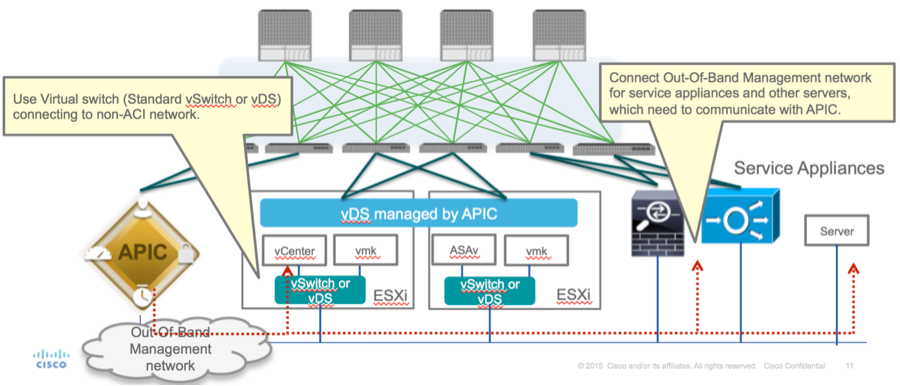

Er zijn twee soorten beheernetwerken, In-Band Management en Out-Of-Band (OOB), deze kunnen worden gebruikt om apparaten te beheren die geen deel uitmaken van de basis Application Centric Infrastructure (ACI) (blad, stekels of apic-controller), waaronder ASAv, Loadbalancers, enz.

In dit geval wordt OOB voor ASAv ingezet met het gebruik van Standaard vSwitch. Voor bare metal ASA of andere serviceapparaten en/of servers, sluit u de OOB-beheerpoort aan op de OOB-switch of het OOB-netwerk, zoals in de afbeelding wordt weergegeven.

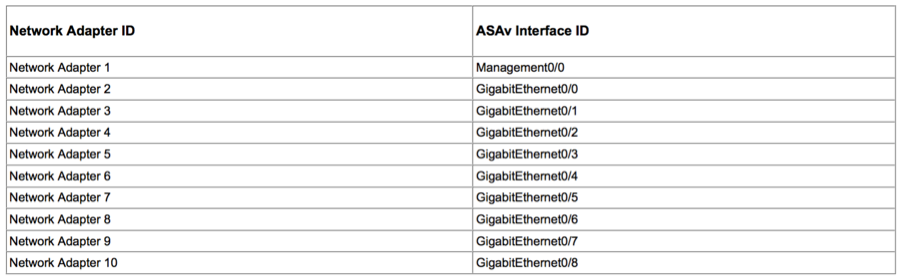

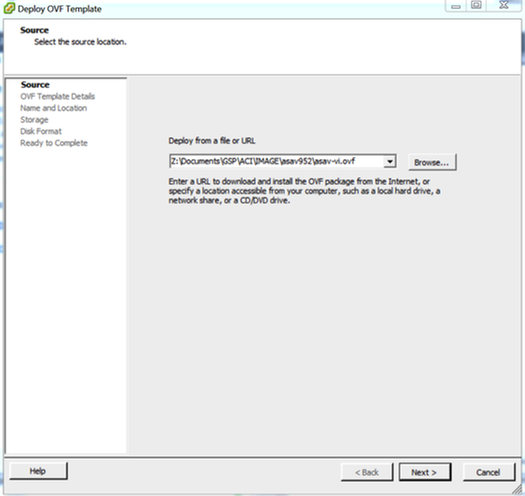

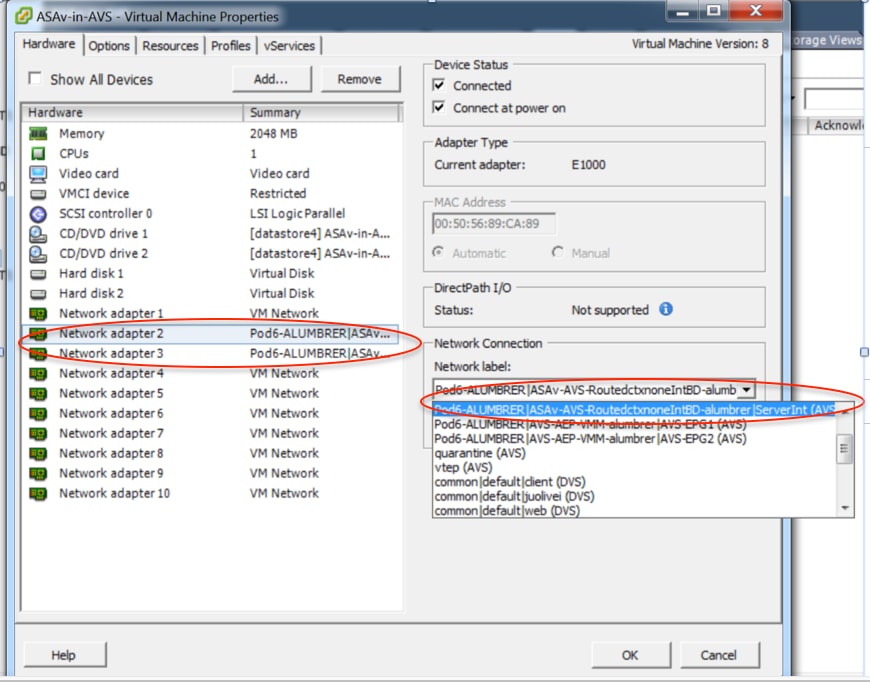

De ASAv OOB-beheerpoortverbinding moet ESXi-uplinkpoorten gebruiken om via OOB met APIC te communiceren. Bij het toewijzen van vNIC-interfaces komt Netwerkadapter1 altijd overeen met de Management0/0-interface op de ASAv en worden de overige interfaces van het gegevensvlak gestart vanaf Netwerkadapter2.

Tabel 2 toont de overeenstemming van de ID's van de netwerkadapter en de interface-ID's van ASAv:

Tabel 2

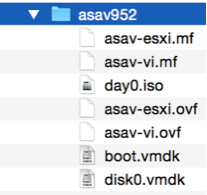

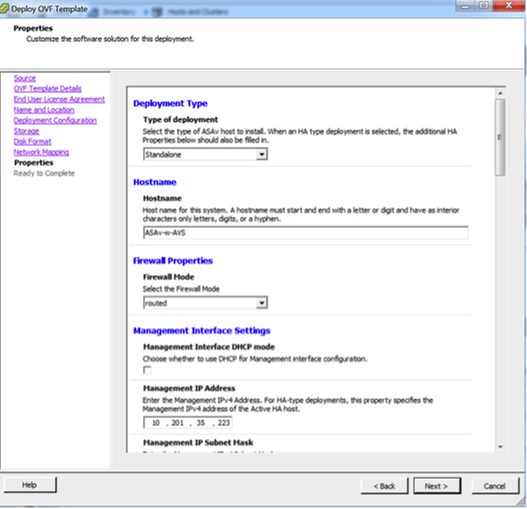

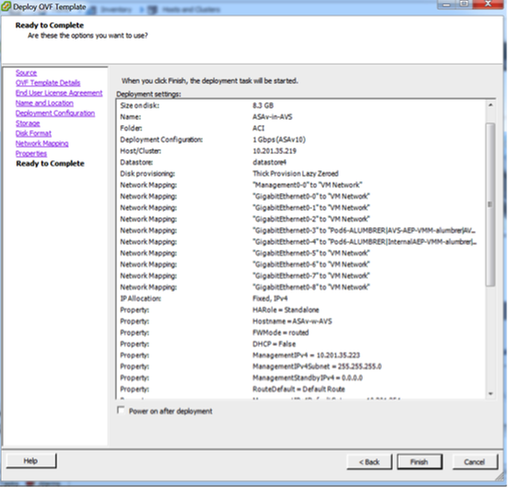

- Implementeer de ASAv VM via de wizard van Bestand>OVF-sjabloon (Open Virtualization Format) implementeren

- Selecteer asav-esxi als u zelfstandige ESX Server of asav-vi wilt gebruiken voor vCenter. In dit geval wordt vCenter gebruikt.

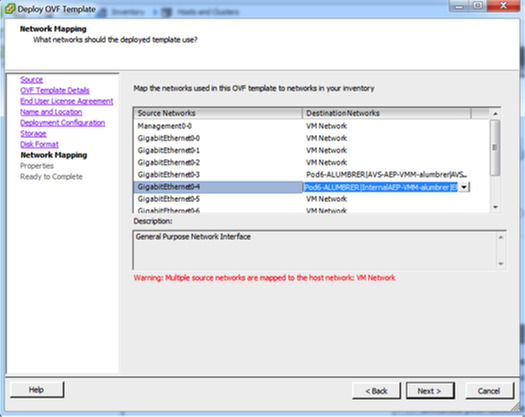

- Ga door de installatiewizard en accepteer de algemene voorwaarden. In het midden van de wizard kunt u verschillende opties bepalen, zoals hostnaam, beheer, ip-adres, firewallmodus en andere specifieke informatie met betrekking tot ASAv. Vergeet niet om OOB-beheer voor ASAv te gebruiken, omdat u in dit geval Interfacebeheer 0/0 moet behouden terwijl u de VM Network (Standard Switch) gebruikt en Gigabit Ethernet 0-8 de standaardnetwerkpoorten is.

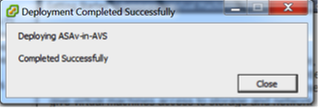

- Klik op Voltooien en wacht tot de implementatie van ASAv is voltooid

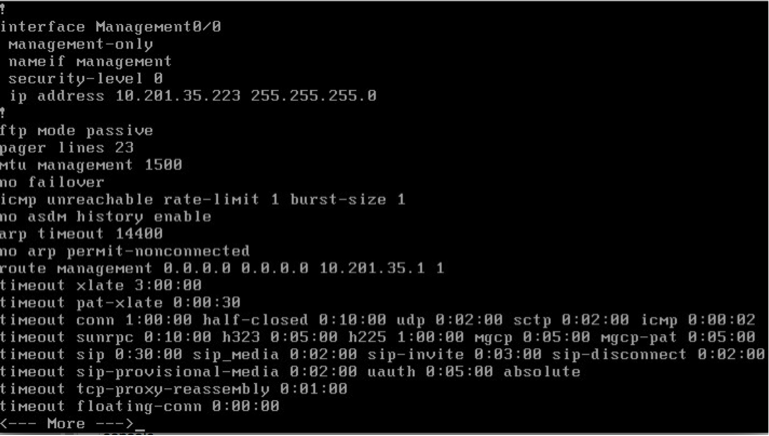

- Schakel uw ASAv VM in en log in via de console om de initiële configuratie te controleren

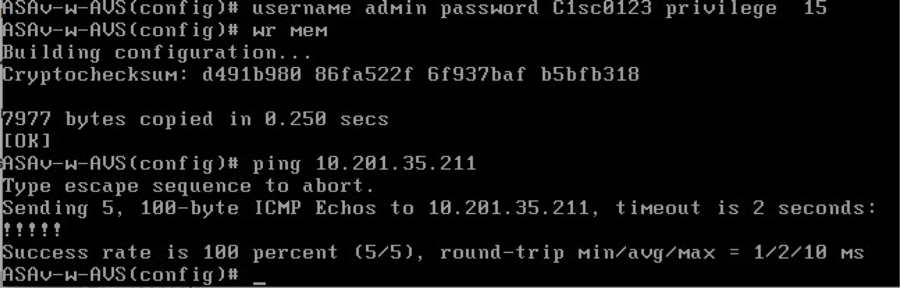

- Zoals in het image wordt getoond, is een bepaalde beheerconfiguratie al naar de ASAv-firewall gepusht. De gebruikersnaam en het wachtwoord van de beheerder configureren. Deze gebruikersnaam en wachtwoord wordt door de APIC gebruikt om in te loggen en de ASA te configureren. De ASA moet connectiviteit hebben met het OOB-netwerk en moet de APIC kunnen bereiken.

Gebruikersnaam Beheerderswachtwoord <device_password> Versleuteld privilege 15

Bovendien kunt u vanuit de globale configuratiemodus http-server inschakelen:

HTTP-server inschakelen

HTTP 0.0.0.0.0.0.0.0 Beheer

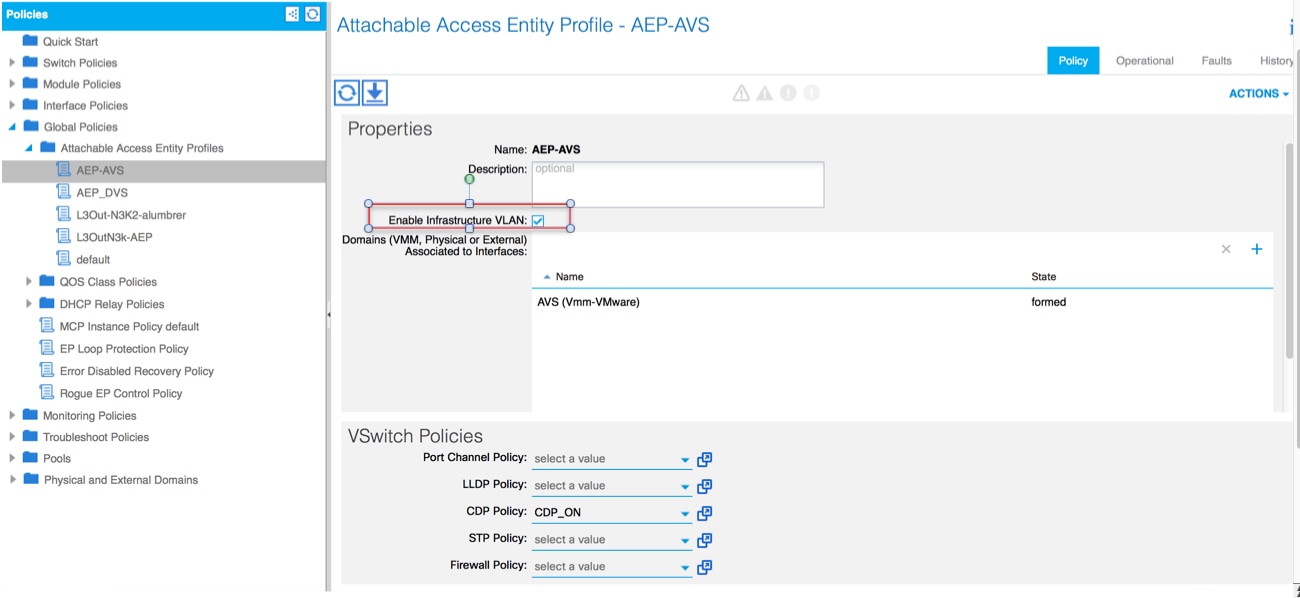

L4-L7 voor ASAv Integratie in APIC:

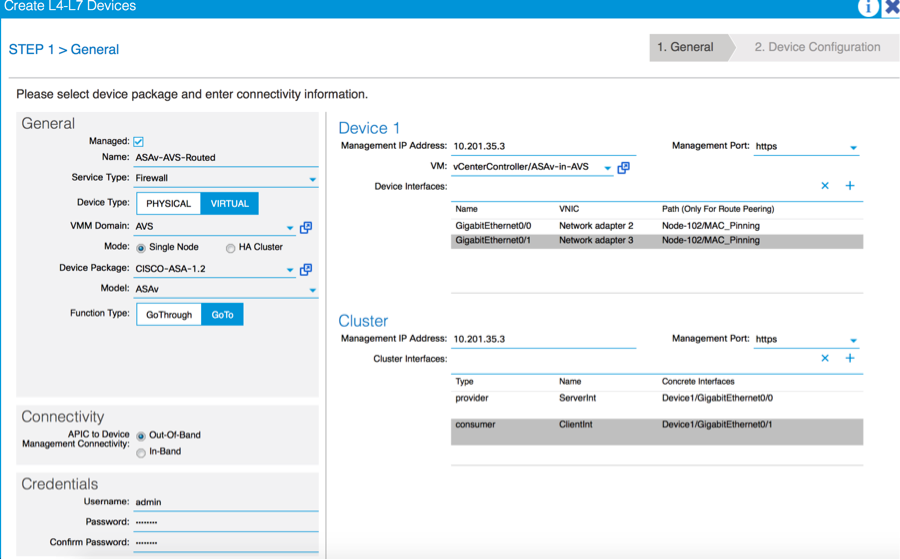

- Meld u aan bij de ACI GUI en klik op de Huurder waar de servicegrafiek wordt geïmplementeerd. Vouw L4-L7-services uit onder in het navigatievenster en klik met de rechtermuisknop op L4-L7-apparaten en klik op L4-L7-apparaten maken om de wizard te openen

-

Voor deze implementatie worden de volgende instellingen toegepast:

-Beheerde modus

-Firewallservice

-Virtueel apparaat

-Verbonden met AVS-domein met één node

ASA-V-model

-Gerouteerde modus (GoTo)

-Beheeradres (moet overeenkomen met het adres dat eerder aan de Mgmt0/0-interface was toegewezen)

- Gebruik HTTPS als APIC standaard gebruikt de meest veilige protocol om te communiceren met ASAv

- De juiste definitie van de apparaatinterfaces en de clusterinterfaces is van cruciaal belang voor een succesvolle implementatie

Gebruik voor het eerste deel tabel 2 in de vorige sectie om de ID's van de netwerkadapter goed af te stemmen op de interface-ID's van ASAv die u wilt gebruiken. Het pad verwijst naar de fysieke poort of het poortkanaal of de VPC die de in- en uitgangen van de firewallinterfaces mogelijk maakt. In dit geval bevindt ASA zich in een ESX-host, waarbij in en uit hetzelfde zijn voor beide interfaces. In een fysiek apparaat zouden binnen en buiten de firewall (FW) verschillende fysieke poorten zijn.

Voor het tweede deel moeten de clusterinterfaces altijd worden gedefinieerd zonder uitzonderingen (zelfs als Cluster HA niet wordt gebruikt), omdat het objectmodel een koppeling heeft tussen de mIf-interface (meta-interface op het apparaatpakket), de LIf-interface (bladinterface zoals extern, intern, binnen, enz.) en de CIf (concrete interface). De L4-L7 concrete apparaten moeten worden geconfigureerd in een apparaatclusterconfiguratie en deze abstractie wordt een logisch apparaat genoemd. Het logische apparaat heeft logische interfaces die zijn toegewezen aan concrete interfaces op het concrete apparaat.

In dit voorbeeld wordt de volgende associatie gebruikt:

Gi0/0 = vmnic2 = ServerInt/provider/server > EPG1

Gi0/1 = vmnic3 = ClientInt/consumer/client > EPG2

Opmerking: voor failover/HA-implementaties is Gigabit Ethernet 0/8 vooraf geconfigureerd als de failover-interface.

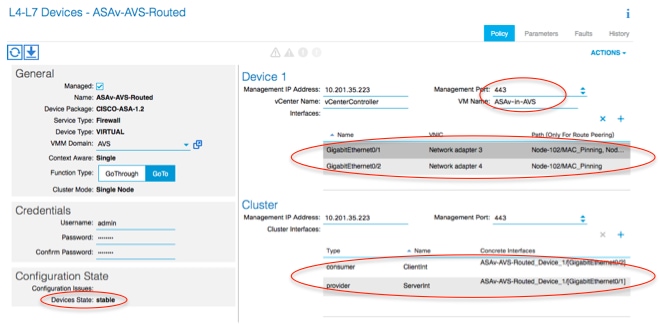

De apparaatstatus moet stabiel zijn en u moet klaar zijn om het functieprofiel en de servicegrafieksjabloon te implementeren

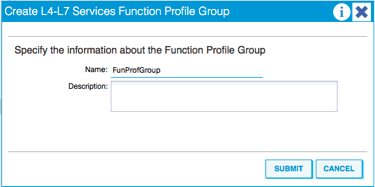

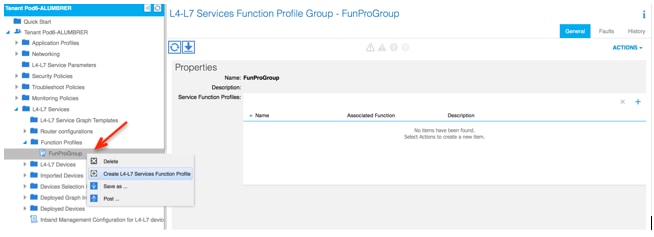

Service Graph Temple

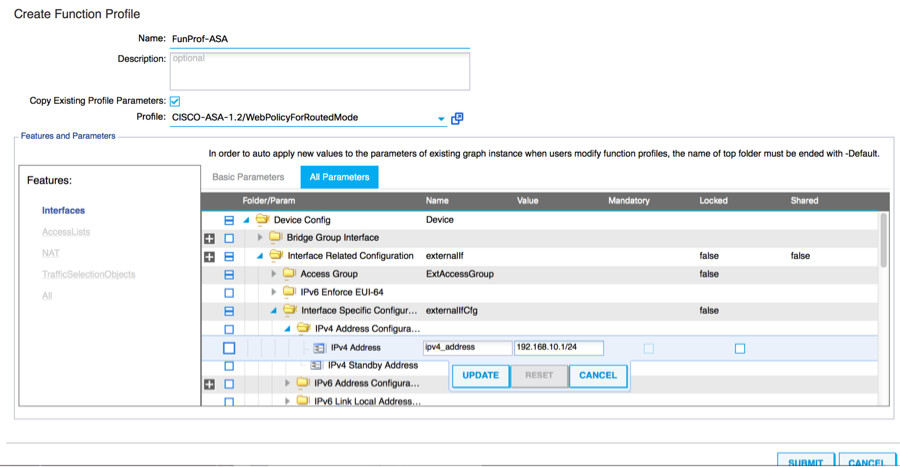

Maak eerst een Functieprofiel voor ASAv, maar daarvoor moet u Functieprofielgroep maken en vervolgens L4-L7 Services Functieprofiel onder die map, zoals weergegeven in de afbeelding:

- Selecteer WebPolicyForRoutedMode Profile in het vervolgkeuzemenu en configureer de interfaces in de firewall. Vanaf hier zijn de stappen optioneel en kunnen ze later worden geïmplementeerd / gewijzigd. Deze stappen kunnen in een paar verschillende stadia van de implementatie worden uitgevoerd, afhankelijk van hoe herbruikbaar of aangepast de servicegrafiek kan zijn.

Voor deze oefening vereist een gerouteerde firewall (GoTo-modus) dat elke interface een uniek IP-adres heeft. Standaard ASA-configuratie heeft ook een interfacebeveiligingsniveau (externe interface is minder veilig, interne interface is veiliger). U kunt ook de naam van de interface wijzigen volgens uw vereiste. Standaardinstellingen worden in dit voorbeeld gebruikt.

- Vouw de interfacespecifieke configuratie uit en voeg het IP-adres en beveiligingsniveau voor ServerInt toe met de volgende indeling voor het IP-adres x.x.x.x.x/y.y.y.y of x.x.x.x/yy. Herhaal het proces voor de ClientInt-interface.

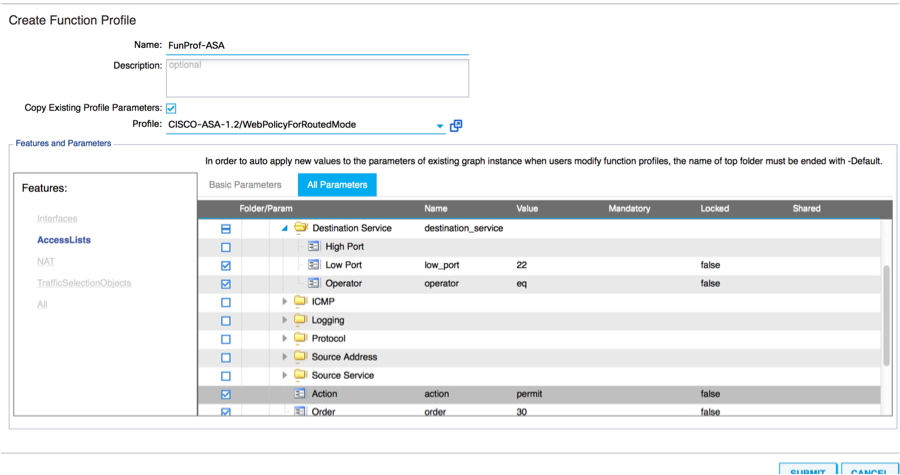

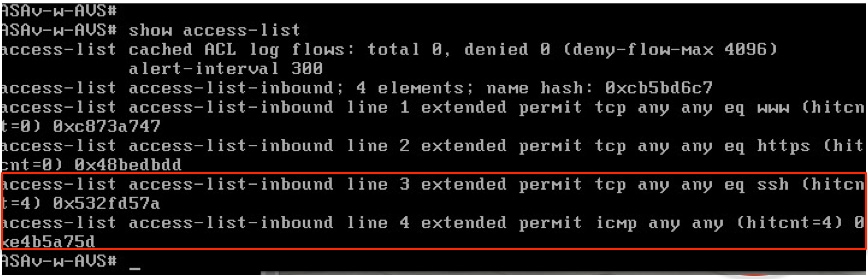

Opmerking: U kunt ook de standaardinstellingen voor de toegangslijst wijzigen en uw eigen basissjabloon maken. Standaard bevat de RoutedMode-sjabloon regels voor HTTP en HTTPS. Voor deze oefening worden SSH en ICMP toegevoegd aan de lijst met toegestane externe toegangspunten.

- Klik vervolgens op Indienen

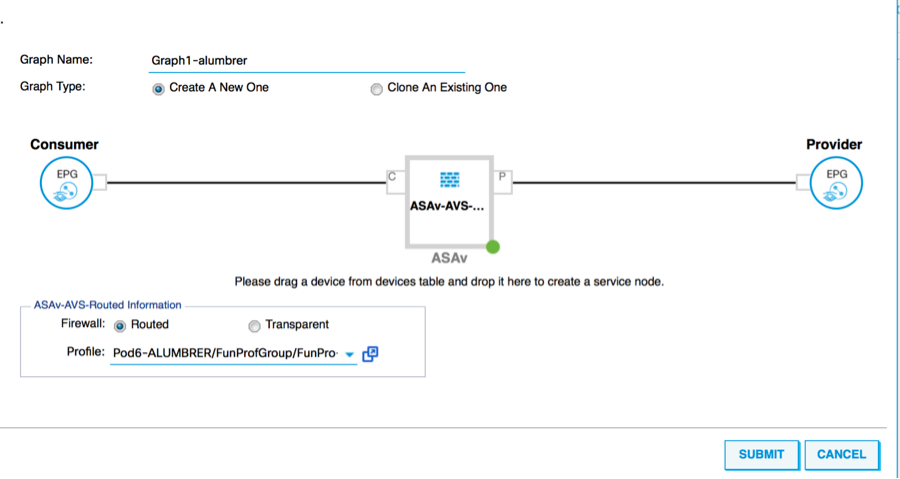

- Maak nu de sjabloon voor de servicegrafiek

- Sleep het apparaatcluster naar rechts om de relatie tussen de consument en de provider te vormen, selecteer de gerouteerde modus en het eerder gemaakte functieprofiel.

- Controleer de template op fouten. De sjablonen zijn gemaakt om herbruikbaar te zijn, ze moeten vervolgens worden toegepast op bepaalde EPG's enz.

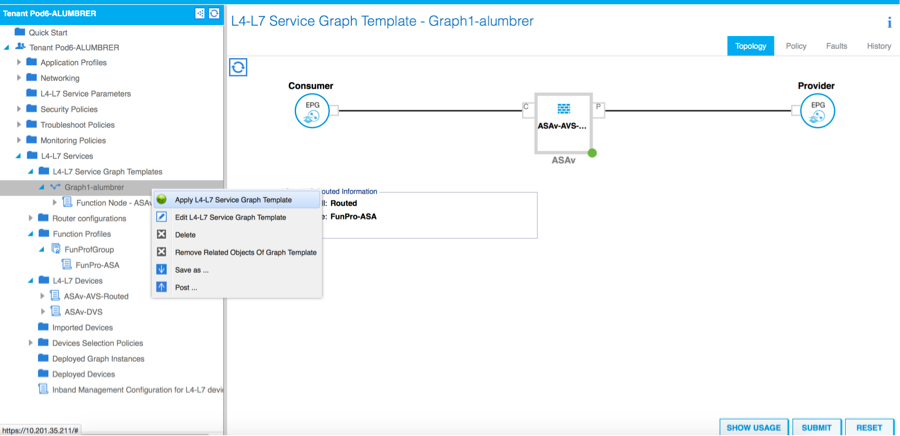

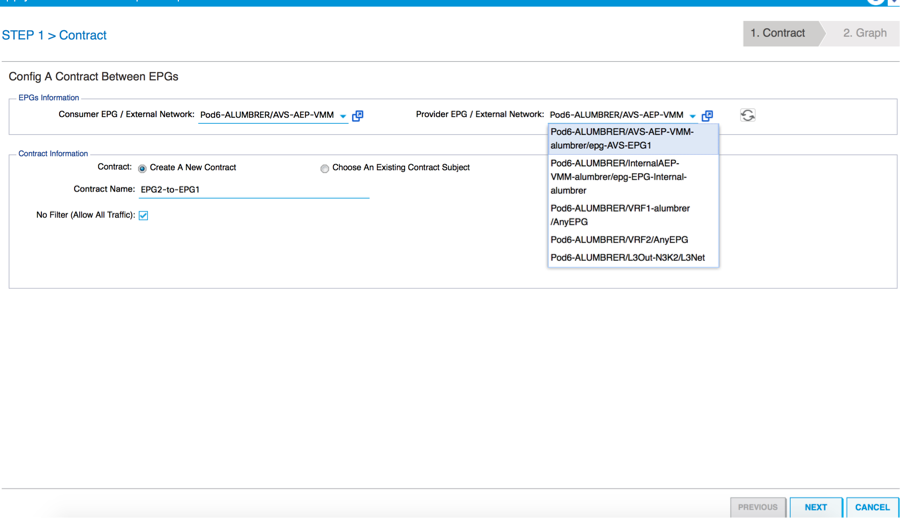

- Als u een sjabloon wilt toepassen, klikt u met de rechtermuisknop en selecteert u L4-L7-servicegrafieksjabloon toepassen

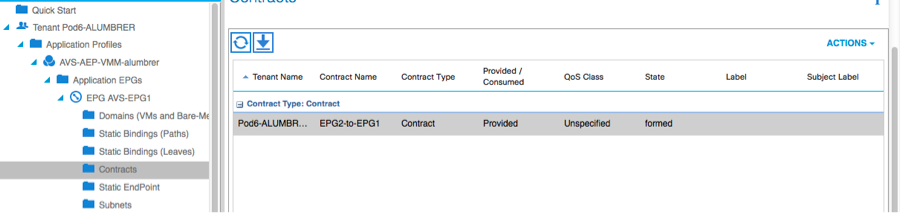

- Bepaal welke EPG aan de kant van de consument en de provider zal zijn. AVS-EPG2 is de Consument (Klant) en AVS-EPG1 is de Aanbieder (server). Vergeet niet dat er geen filter is toegepast, hierdoor kan de firewall alle filtering uitvoeren op basis van de toegangslijst die is gedefinieerd in het laatste gedeelte van deze wizard.

- Klik op Volgende

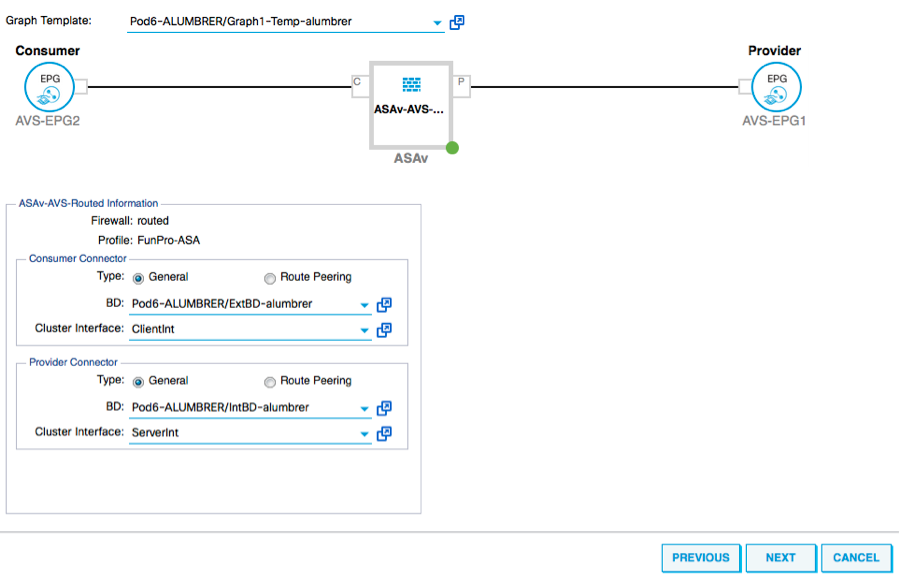

- Controleer de BD-informatie voor elk van de EPG's. In dit geval is EPG1 de Provider op de IntBD DB en is EPG2 de Consument op BD ExtBD. EPG1 maakt verbinding via de firewallinterface ServerInt en EPG2 wordt verbonden via de interface ClientInt. Beide FW-interfaces worden de DG voor elk van de EPG's, zodat het verkeer te allen tijde de firewall moet passeren.

- Klik op Volgende

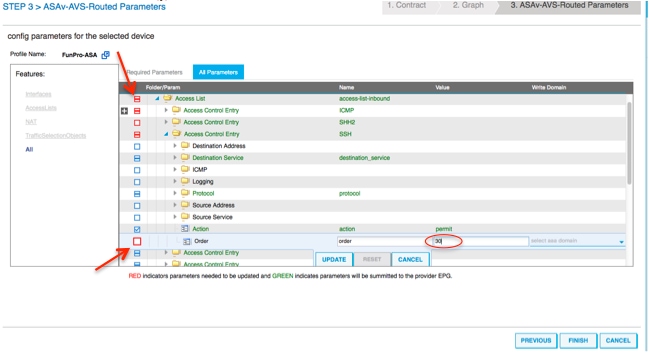

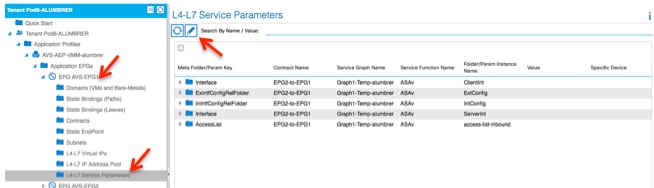

- Klik in de sectie Config Parameters op All Parameters en controleer of er RED-indicatoren zijn die moeten worden bijgewerkt/geconfigureerd. In de uitvoer zoals weergegeven in de afbeelding kan worden opgemerkt dat de volgorde op de toegangslijst is gemist. Dit komt overeen met de regelvolgorde die u ziet in een show ip-toegangslijst X.

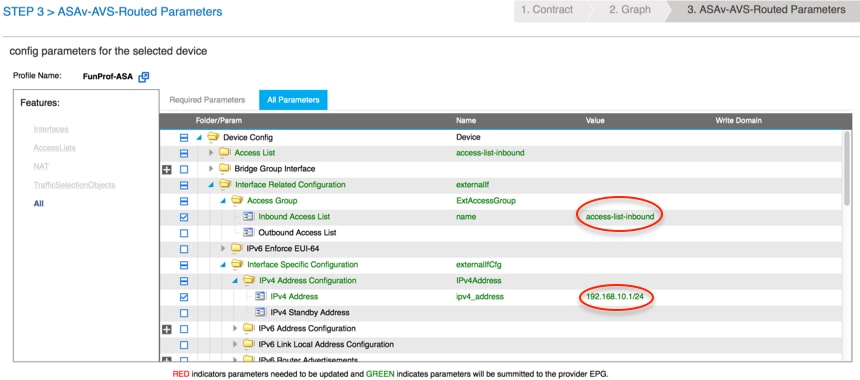

- U kunt ook de IP-adressen controleren die zijn toegewezen via het eerder gedefinieerde functieprofiel, hier is een goede kans om informatie te wijzigen als dat nodig is. Zodra alle parameters zijn ingesteld, klikt u op Voltooien, zoals weergegeven in de afbeelding:

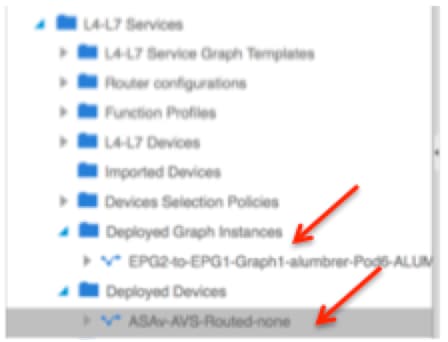

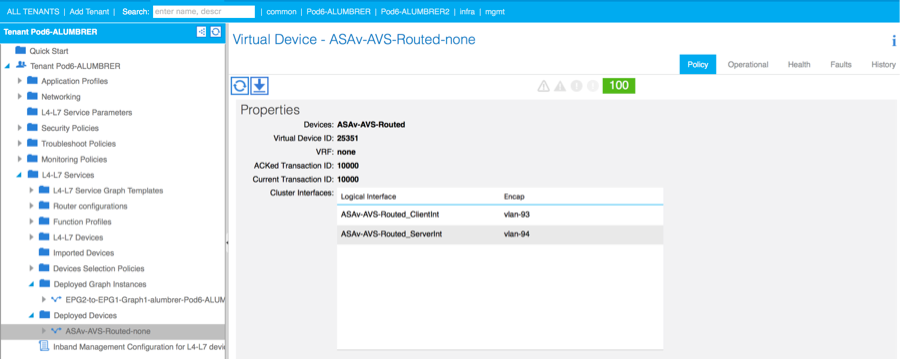

- Als alles goed gaat, worden een nieuw geïmplementeerd apparaat en een nieuwe Graph-instantie weergegeven.

Verifiëren

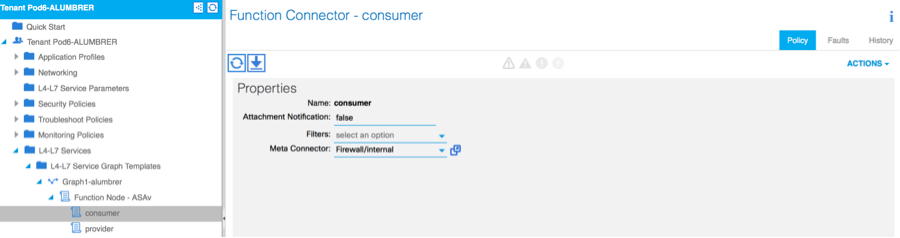

- Een belangrijk ding om na te gaan na het maken van de servicegrafiek is dat de relatie tussen de consument en de provider is gemaakt met de juiste meta-connector. Controleer onder Eigenschappen van de functieaansluiting.

Opmerking: elke interface van de firewall wordt toegewezen met een encap-vlan van de AVS Dynamic Pool. Controleer of er geen fouten zijn.

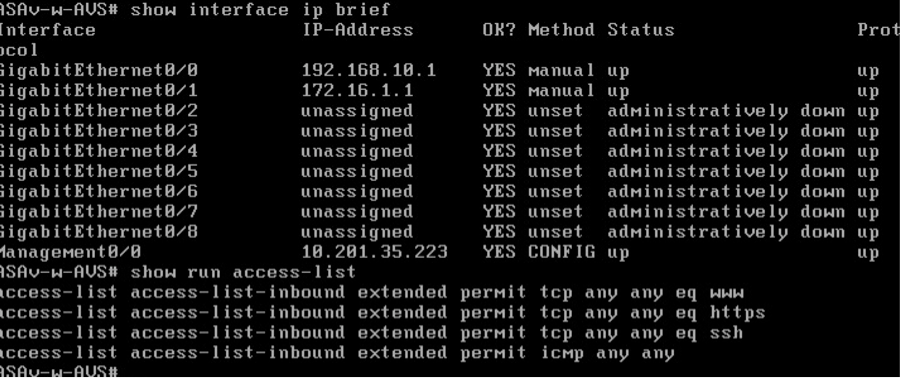

- Nu kunt u ook de informatie verifiëren die naar de ASAv is gepusht

- Een nieuw contract wordt toegewezen onder de EPG's. Als u vanaf nu iets op de toegangslijst moet wijzigen, moet de wijziging worden uitgevoerd vanuit de L4-L7-serviceparameters van de Provider EPG.

- Op vCenter kunt u ook controleren of de schaduw-EPG's zijn toegewezen aan elk van de FW-interfaces:

Voor deze test had ik de 2 EPG's die communiceerden met standaardcontracten, deze 2 EPG's bevinden zich in verschillende domeinen en verschillende VRF's, dus het lekken van routes tussen hen was eerder geconfigureerd. Dit vereenvoudigt een beetje nadat u de servicegrafiek hebt ingevoegd, omdat de FW de routering en filtering tussen de 2 EPG's instelt. Het DG dat voorheen in het kader van de EPG en de BD was geconfigureerd, kan nu op dezelfde wijze als de contracten worden verwijderd. Alleen het contract dat door de L4-L7 wordt geduwd, moet onder de EPG's blijven.

Als het standaardcontract wordt verwijderd, kunt u bevestigen dat het verkeer nu door de ASAv stroomt, moet de toegangslijst met opdrachtweergave het aantal treffers weergeven voor de regel die wordt verhoogd elke keer dat de client een verzoek naar de server verzendt.

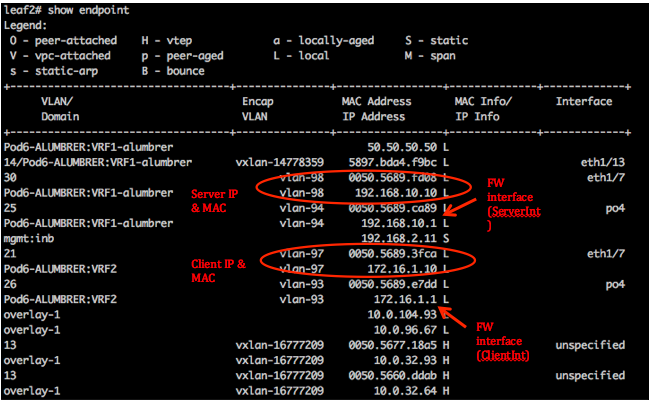

Aan de linkerkant moeten eindpunten worden geleerd voor client- en server-VM's en de ASAv-interfaces

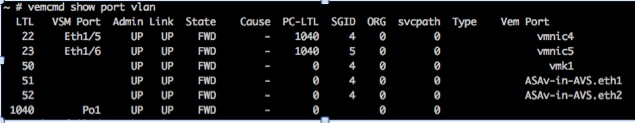

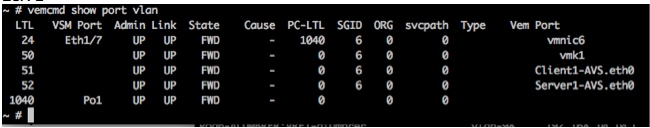

zie beide firewall-interfaces die aan de VEM zijn gekoppeld.

ESX-1

ESX-2

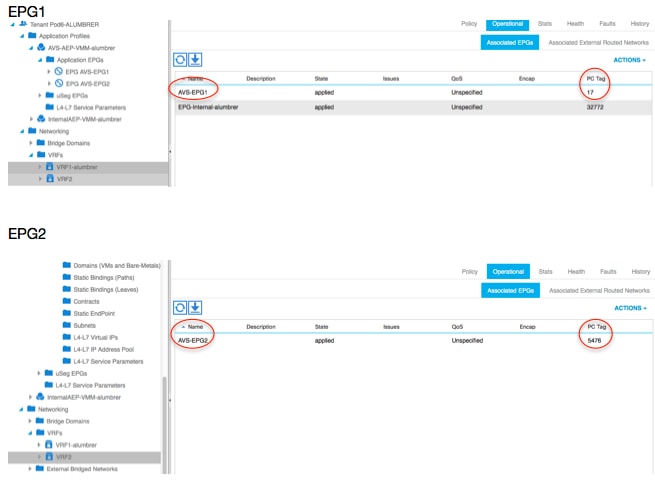

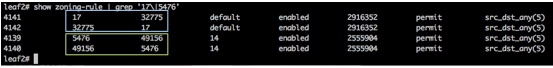

Ten slotte kunnen de Firewall-regels ook op bladniveau worden geverifieerd als we de pc-tags voor bron- en bestemmings-EPG's kennen:

Filter-ID's kunnen worden gekoppeld aan de pc-tags op het blad om de FW-regels te verifiëren.

Opmerking: de EPG PCTags / Sclass communiceren nooit rechtstreeks. De communicatie wordt onderbroken of aan elkaar gekoppeld via de schaduw-EPG's die zijn gemaakt door de L4-L7-servicegrafiekinvoeging.

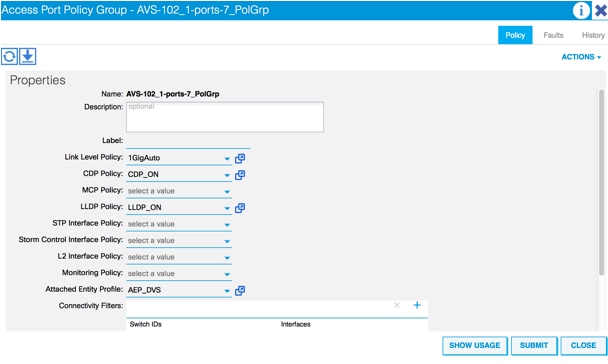

En communicatie tussen client en server werkt.

Problemen oplossen

VTEP-adres is niet toegewezen

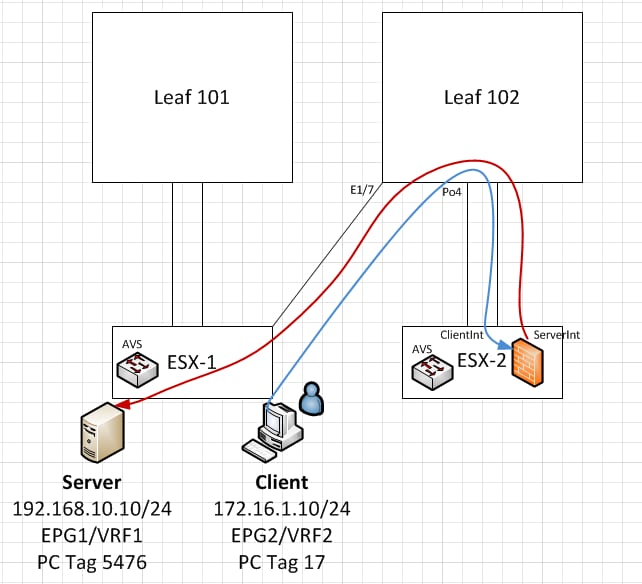

Controleer of Infrastructure Vlan is gecontroleerd onder de AEP:

Niet-ondersteunde versie

Controleer of de VEM-versie correct is en het juiste ESXi VMWare-systeem ondersteunt.

~ # vem version Running esx version -1746974 x86_64 VEM Version: 5.2.1.3.1.10.0-3.2.1 OpFlex SDK Version: 1.2(1i) System Version: VMware ESXi 5.5.0 Releasebuild-1746974 ESX Version Update Level: 0

VEM en Fabric communicatie werkt niet

- Check VEM status vem status - Try reloading or restating the VEM at the host: vem reload vem restart - Check if there’s connectivity towards the Fabric. You can try pinging 10.0.0.30 which is (infra:default) with 10.0.0.30 (shared address, for both Leafs) ~ # vmkping -I vmk1 10.0.0.30 PING 10.0.0.30 (10.0.0.30): 56 data bytes --- 10.0.0.30 ping statistics --- 3 packets transmitted, 0 packets received, 100% packet loss If ping fails, check: - Check OpFlex status - The DPA (DataPathAgent) handles all the control traffic between AVS and APIC (talks to the immediate Leaf switch that is connecting to) using OpFlex (opflex client/agent).

All EPG communication will go thru this opflex connection. ~ # vemcmd show opflex Status: 0 (Discovering) Channel0: 0 (Discovering), Channel1: 0 (Discovering) Dvs name: comp/prov-VMware/ctrlr-[AVS]-vCenterController/sw-dvs-129 Remote IP: 10.0.0.30 Port: 8000 Infra vlan: 3967 FTEP IP: 10.0.0.32 Switching Mode: unknown Encap Type: unknown NS GIPO: 0.0.0.0 you can also check the status of the vmnics at the host level: ~ # esxcfg-vmknic -l Interface Port Group/DVPort IP Family IP Address Netmask Broadcast MAC Address MTU TSO MSS Enabled Type vmk0 Management Network IPv4 10.201.35.219 255.255.255.0 10.201.35.255 e4:aa:5d:ad:06:3e 1500 65535 true STATIC vmk0 Management Network IPv6 fe80::e6aa:5dff:fead:63e 64 e4:aa:5d:ad:06:3e 1500 65535 true STATIC, PREFERRED vmk1 160 IPv4 10.0.32.65 255.255.0.0 10.0.255.255 00:50:56:6b:ca:25 1500 65535 true STATIC vmk1 160 IPv6 fe80::250:56ff:fe6b:ca25 64 00:50:56:6b:ca:25 1500 65535 true STATIC, PREFERRED ~ # - Also on the host, verify if DHCP requests are sent back and forth: ~ # tcpdump-uw -i vmk1 tcpdump-uw: verbose output suppressed, use -v or -vv for full protocol decode listening on vmk1, link-type EN10MB (Ethernet), capture size 96 bytes 12:46:08.818776 IP truncated-ip - 246 bytes missing! 0.0.0.0.bootpc > 255.255.255.255.bootps: BOOTP/DHCP, Request from 00:50:56:6b:ca:25 (oui Unknown), length 300 12:46:13.002342 IP truncated-ip - 246 bytes missing! 0.0.0.0.bootpc > 255.255.255.255.bootps: BOOTP/DHCP, Request from 00:50:56:6b:ca:25 (oui Unknown), length 300 12:46:21.002532 IP truncated-ip - 246 bytes missing! 0.0.0.0.bootpc > 255.255.255.255.bootps: BOOTP/DHCP, Request from 00:50:56:6b:ca:25 (oui Unknown), length 300 12:46:30.002753 IP truncated-ip - 246 bytes missing! 0.0.0.0.bootpc > 255.255.255.255.bootps: BOOTP/DHCP, Request from 00:50:56:6b:ca:25 (oui Unknown), length 300

Op dit punt kan worden vastgesteld dat de communicatie tussen de ESXi-host en de Leaf niet goed werkt. Sommige verificatieopdrachten kunnen aan de bladzijde worden gecontroleerd om de hoofdoorzaak te bepalen.

leaf2# show cdp ne

Capability Codes: R - Router, T - Trans-Bridge, B - Source-Route-Bridge

S - Switch, H - Host, I - IGMP, r - Repeater,

V - VoIP-Phone, D - Remotely-Managed-Device,

s - Supports-STP-Dispute

Device-ID Local Intrfce Hldtme Capability Platform Port ID

AVS:localhost.localdomainmain

Eth1/5 169 S I s VMware ESXi vmnic4

AVS:localhost.localdomainmain

Eth1/6 169 S I s VMware ESXi vmnic5

N3K-2(FOC1938R02L)

Eth1/13 166 R S I s N3K-C3172PQ-1 Eth1/13

leaf2# show port-c sum

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

F - Configuration failed

-------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

-------------------------------------------------------------------------------

5 Po5(SU) Eth LACP Eth1/5(P) Eth1/6(P)Er zijn 2 poorten die in de ESXi worden gebruikt en die via een Po5 zijn verbonden

leaf2# show vlan extended VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------- 13 infra:default active Eth1/1, Eth1/20 19 -- active Eth1/13 22 mgmt:inb active Eth1/1 26 -- active Eth1/5, Eth1/6, Po5 27 -- active Eth1/1 28 :: active Eth1/5, Eth1/6, Po5 36 common:pod6_BD active Eth1/5, Eth1/6, Po5 VLAN Type Vlan-mode Encap ---- ----- ---------- ------------------------------- 13 enet CE vxlan-16777209, vlan-3967 19 enet CE vxlan-14680064, vlan-150 22 enet CE vxlan-16383902 26 enet CE vxlan-15531929, vlan-200 27 enet CE vlan-11 28 enet CE vlan-14 36 enet CE vxlan-15662984Uit de bovenstaande uitvoer kan worden opgemerkt dat het Infra Vlan niet is toegestaan of wordt doorgegeven via de Uplinks-poorten die naar de ESXi-host gaan (1/5-6). Dit duidt op een verkeerde configuratie met het interfacebeleid of het interfacebeleid dat is geconfigureerd op APIC.

Controleer beide:

Toegangsbeleid > Interfacebeleid > Profielen > Toegangsbeleid > Switch > Profielen

In dit geval zijn de interfaceprofielen gekoppeld aan de verkeerde AEP (oude AEP gebruikt voor DVS), zoals weergegeven in de afbeelding:

Na het instellen van de juiste AEP voor AVS, kunnen we nu zien dat de Infra Vlan wordt gezien door de juiste ontkoppelingen bij de Leaf:

leaf2# show vlan extended

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

13 infra:default active Eth1/1, Eth1/5, Eth1/6,

Eth1/20, Po5

19 -- active Eth1/13

22 mgmt:inb active Eth1/1

26 -- active Eth1/5, Eth1/6, Po5

27 -- active Eth1/1

28 :: active Eth1/5, Eth1/6, Po5

36 common:pod6_BD active Eth1/5, Eth1/6, Po5

VLAN Type Vlan-mode Encap

---- ----- ---------- -------------------------------

13 enet CE vxlan-16777209, vlan-3967

19 enet CE vxlan-14680064, vlan-150

22 enet CE vxlan-16383902

26 enet CE vxlan-15531929, vlan-200

27 enet CE vlan-11

28 enet CE vlan-14

36 enet CE vxlan-15662984

and Opflex connection is restablised after restarting the VEM module:

~ # vem restart

stopDpa

VEM SwISCSI PID is

Warn: DPA running host/vim/vimuser/cisco/vem/vemdpa.213997

Warn: DPA running host/vim/vimuser/cisco/vem/vemdpa.213997

watchdog-vemdpa: Terminating watchdog process with PID 213974

~ # vemcmd show opflex

Status: 0 (Discovering)

Channel0: 14 (Connection attempt), Channel1: 0 (Discovering)

Dvs name: comp/prov-VMware/ctrlr-[AVS]-vCenterController/sw-dvs-129

Remote IP: 10.0.0.30 Port: 8000

Infra vlan: 3967

FTEP IP: 10.0.0.32

Switching Mode: unknown

Encap Type: unknown

NS GIPO: 0.0.0.0

~ # vemcmd show opflex

Status: 12 (Active)

Channel0: 12 (Active), Channel1: 0 (Discovering)

Dvs name: comp/prov-VMware/ctrlr-[AVS]-vCenterController/sw-dvs-129

Remote IP: 10.0.0.30 Port: 8000

Infra vlan: 3967

FTEP IP: 10.0.0.32

Switching Mode: LS

Encap Type: unknown

NS GIPO: 0.0.0.0

Gerelateerde informatie

Installatie van virtuele Switch van toepassing

Cisco Systems, Inc. Cisco Application Virtual Switch Installation Guide, versie 5.2(1)SV3(1.2)ASAv implementeren met VMware

Cisco Systems, Inc. Cisco Adaptive Security Virtual Appliance (ASAv) Snelstartgids, 9.4

Ontwerp van servicegrafieken met Cisco Application Centric Infrastructure-whitepaper

Ontwerp van servicegrafieken met Cisco Application Centric Infrastructure-whitepaper

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

11-Apr-2016

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Aida LumbrerasCisco Advanced Services Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback