영역 및 영역 시퀀스 정보

영역은 Firepower Management Center와 사용자가 모니터링하는 서버의 사용자 계정 간 연결을 의미합니다. 또한 서버의 연결 설정 및 인증 필터 설정을 지정합니다. 영역에는 다음과 같은 기능이 있습니다.

-

활동을 모니터링할 사용자 및 사용자 그룹을 지정할 수 있습니다.

-

신뢰할 수 있는 사용자는 물론 일부 신뢰할 수 없는 사용자, 즉 트래픽 기반 탐지로 탐지한 POP3 및 IMAP 사용자와 트래픽 기반 탐지로 탐지한 사용자, TS 에이전트 또는 ISE/ISE-PIC의 사용자 메타데이터에 대한 사용자 저장소를 쿼리합니다.

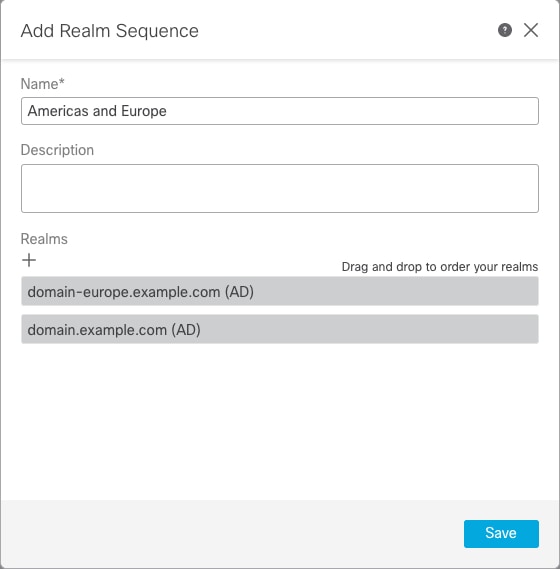

영역 시퀀스는 ID 정책에 사용할 두 개 이상의 Active Directory 영역으로 구성된 순서가 지정된 목록입니다. 영역 시퀀스를 ID 규칙과 연결할 경우 Firepower System은 영역 시퀀스에 지정된 순서대로 Active Directory 도메인을 검색합니다.

한 영역 내에 여러 도메인 컨트롤러를 디렉터리로 추가할 수 있지만, 이러한 컨트롤러는 같은 기본 영역 정보를 공유해야 합니다. 영역 내의 디렉터리는 모두 LDAP 서버이거나 모두 AD(Active Directory) 서버여야 합니다. 영역을 활성화하고 나면 다음번에 Firepower Management Center이 서버를 쿼리할 때 저장한 변경 사항이 적용됩니다.

사용자 인식을 수행하려면 지원되는 서버 유형에 대해 영역을 구성해야 합니다. 시스템은 이러한 연결을 이용해 POP3 및 IMAP 사용자에 연결된 데이터의 서버를 쿼리하고, 트래픽 기반 탐지를 통해 검색한 LDAP 사용자 관련 데이터를 수집합니다.

시스템은 POP3 및 IMAP 로그인에서 이메일 주소를 사용하여 Active Directory, OpenLDAP의 LDAP 사용자에 대해 상관관계를 지정합니다. 예를 들어 매니지드 디바이스가 LDAP 사용자와 동일한 이메일 주소의 사용자에 대해 POP3 로그인을 탐지하면, 시스템은 LDAP 사용자의 메타데이터를 해당 사용자와 연결합니다.

사용자 제어를 수행하려는 경우 다음을 구성할 수 있습니다.

-

AD 서버 또는 ISE/ISE-PIC용의 영역 또는 영역 시퀀스

참고

사용자, 그룹, 영역, 엔드포인트 위치 또는 엔드포인트 프로파일 조건이 아닌 SGT ISE 속성 조건을 설정하려는 경우 또는 ID 정책을 사용하여 네트워크 트래픽을 필터링하는 경우에만 영역 또는 영역 시퀀스 설정이 선택 사항입니다.

-

TS 에이전트에 대한 AD 서버의 영역 또는 영역 시퀀스

-

캡티브 포털의 경우, LDAP 영역입니다.

영역 시퀀스는 LDAP에 대해 지원되지 않습니다.

사용자 동기화 정보

Firepower Management Center과 LDAP 또는 AD 서버 간 연결을 구성하는 영역 또는 영역 시퀀스를 설정해 탐지한 특정 사용자에 대한 사용자 및 사용자 그룹 메타데이터를 검색할 수 있습니다.

-

ISE/ISE-PIC에서 보고하거나 캡티브 포털을 통해 인증하는 LDAP 및 AD 사용자. 이 메타데이터는 사용자 인식 및 사용자 제어에 사용할 수 있습니다.

-

트래픽 기반 탐지에서 탐지된 POP3 및 IMAP 사용자 로그인(해당 사용자의 이메일 주소가 LDAP 또는 AD 사용자와 동일한 경우). 이 메타데이터는 사용자 인식에 사용할 수 있습니다.

Firepower Management Center에서는 각 사용자에 대한 다음과 같은 정보 및 메타데이터를 얻습니다.

-

LDAP 사용자 이름

-

이름 및 성

-

이메일 주소

-

부서

-

전화 번호

사용자 활동 데이터 정보

사용자 활동 데이터는 사용자 활동 데이터베이스에 저장되며 사용자 ID 데이터는 사용자 데이터베이스에 저장됩니다. 액세스 컨트롤에서 저장하고 사용할 수 있는 최대 사용자 수는 Firepower Management Center 모델에 따라 달라집니다. 포함할 사용자 및 그룹을 선택할 때는 총 사용자 수가 모델 제한보다 작은지 확인하십시오. 액세스 컨트롤 파라미터가 너무 광범위하면, Firepower Management Center에서는 최대한 많은 사용자의 정보를 가져오며 검색에 실패한 사용자 수를 메시지 센터의 Tasks(작업) 탭 페이지에 보고합니다.

선택적으로 매니지드 디바이스가 사용자 인식 데이터를 감시하는 서브넷을 제한하기 위해 Cisco Firepower Threat Defense 명령 참조에 설명된 대로 configure identity-subnet-filter 명령을 사용할 수 있습니다.

참고 |

사용자 저장소에서 시스템이 탐지한 사용자를 제거할 경우, Firepower Management Center은(는) 절대로 사용자 데이터베이스에서 해당 사용자를 제거하지 않습니다. 반드시 수동으로 삭제해야 합니다. 그러나 Firepower Management Center이(가) 신뢰할 수 있는 사용자 목록을 다음에 업데이트할 때 LDAP 변경 사항이 액세스 컨트롤 규칙에 반영됩니다. |

영역 및 신뢰할 수 있는 도메인

FMC에서 영역을 구성하는 경우, 영역은 Active Directory 또는 LDAP 도메인에 연결됩니다.

서로를 신뢰하는 Microsoft Active Directory (AD) 도메인은 일반적으로 forest(포레스트)라고 합니다. 이 신뢰 관계는 도메인이 다양한 방법으로 서로의 리소스에 액세스하게 할 수 있습니다. 예를 들어 도메인 A에 정의된 사용자 계정은 도메인 B에 정의된 그룹의 멤버로 표시할 수 있습니다.

시스템 및 신뢰할 수 있는 도메인

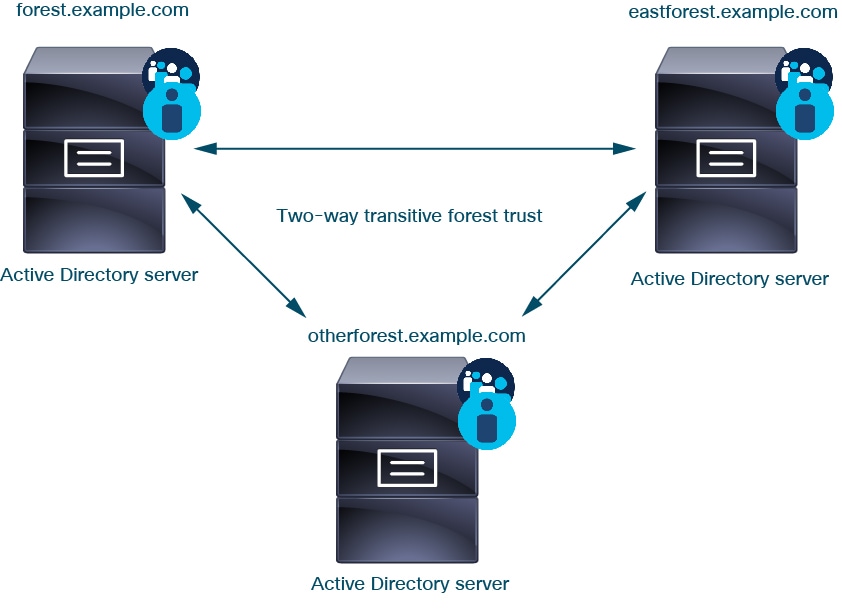

시스템은 신뢰 관계에서 설정된 AD 포리스트를 지원합니다. 신뢰 관계에는 여러 가지 유형이 있습니다. 이 가이드에서는 양방향, 전환 포리스트 신뢰 관계에 대해 설명합니다. 다음의 간단한 예에서는 두 개의 포리스트(forest.example.com 및 eastforest.example.com )를 보여줍니다. 각 포리스트의 사용자 및 그룹은 다른 포리스트의 AD에 의해 인증될 수 있습니다. 이렇게 하면 포리스트를 설정할 수 있습니다.

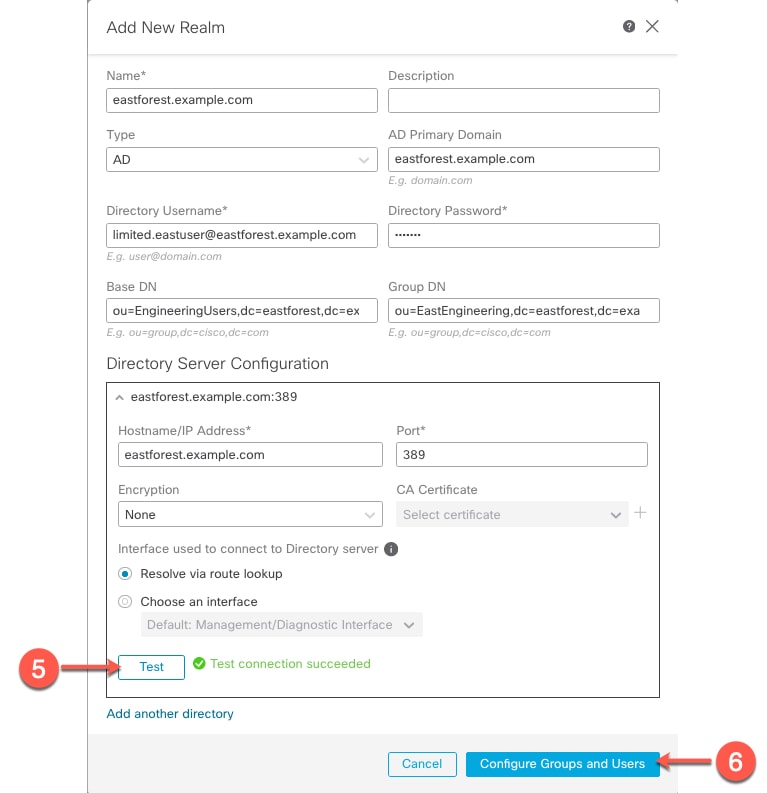

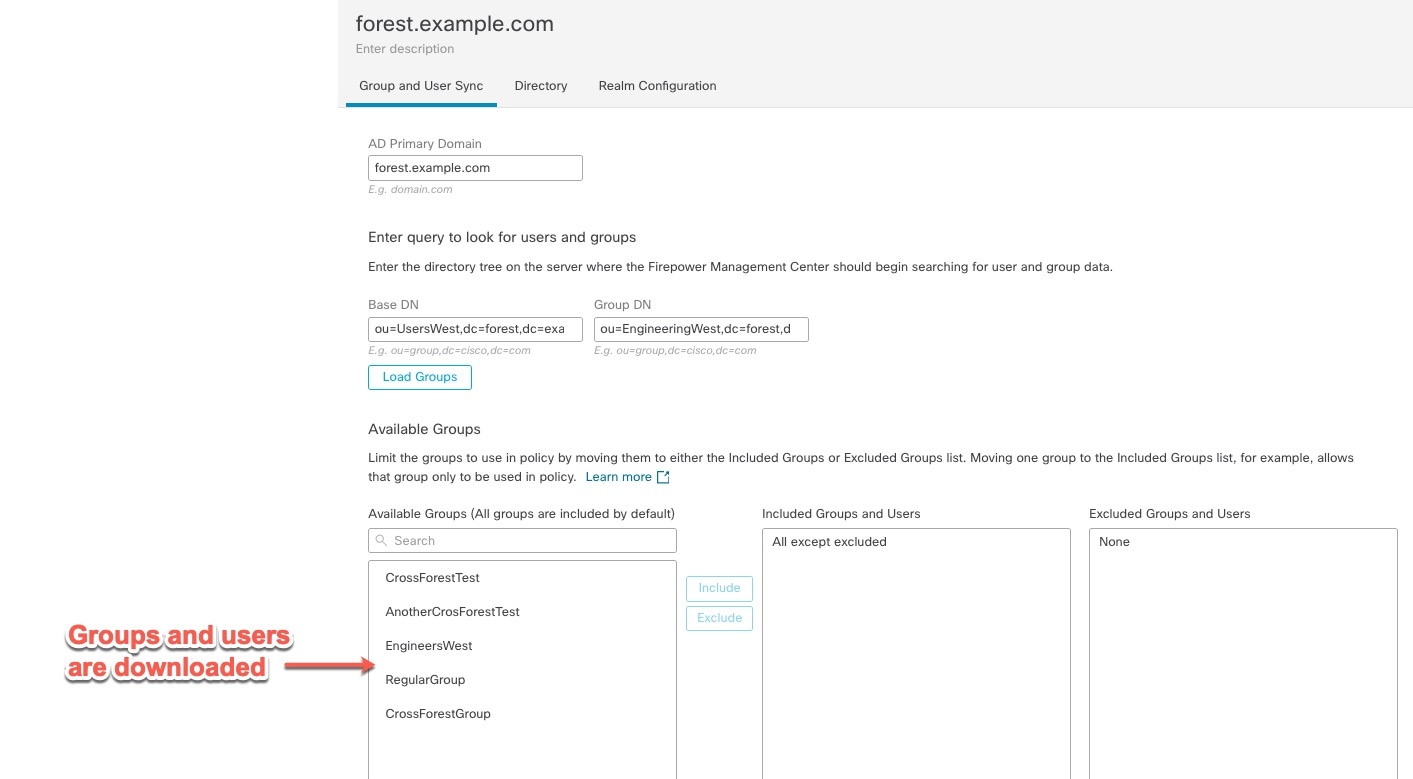

각 포리스트에 대해 하나의 영역과 각 도메인 컨트롤러에 대해 하나의 디렉토리를 사용하여 시스템을 설정하면 시스템은 ID 정책에서 두 포리스트의 모든 사용자 및 그룹을 사용할 수 있습니다.

이 예를 계속 진행하려면 AD 포리스트 3개(그중 하나는 하위 도메인 또는 독립적인 포리스트일 수 있음)가 있고, 모두 양방향 전이 포리스트 관계로 설정되어 있다고 가정합니다. 모든 사용자 및 그룹은 3개 포리스트뿐 아니라 시스템에서 사용할 수 있습니다. (위의 예에서와 같이 3개의 AD 포리스트를 모두 영역으로 설정하고 모든 도메인 컨트롤러를 해당 영역의 디렉터리로 설정해야 합니다.)

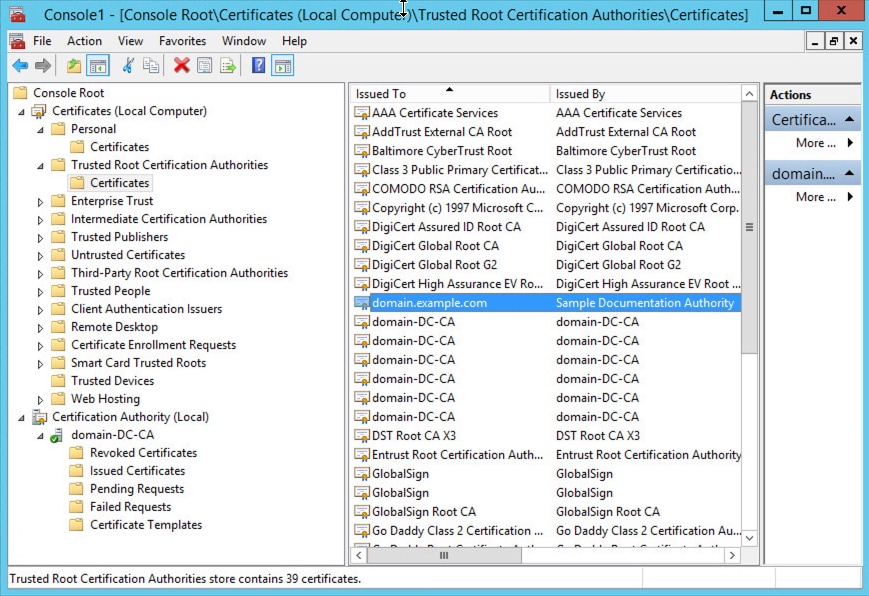

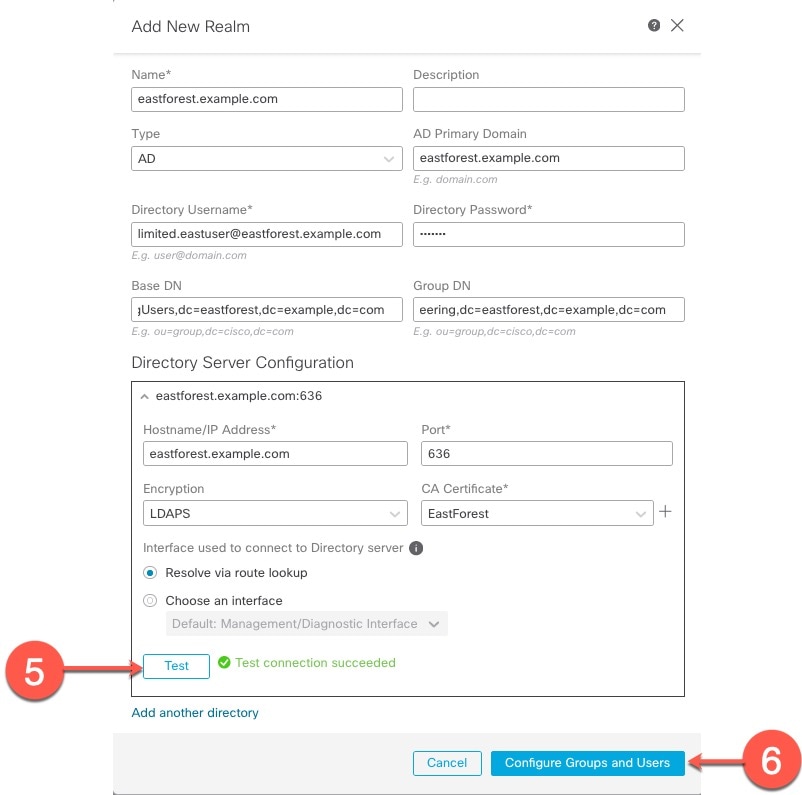

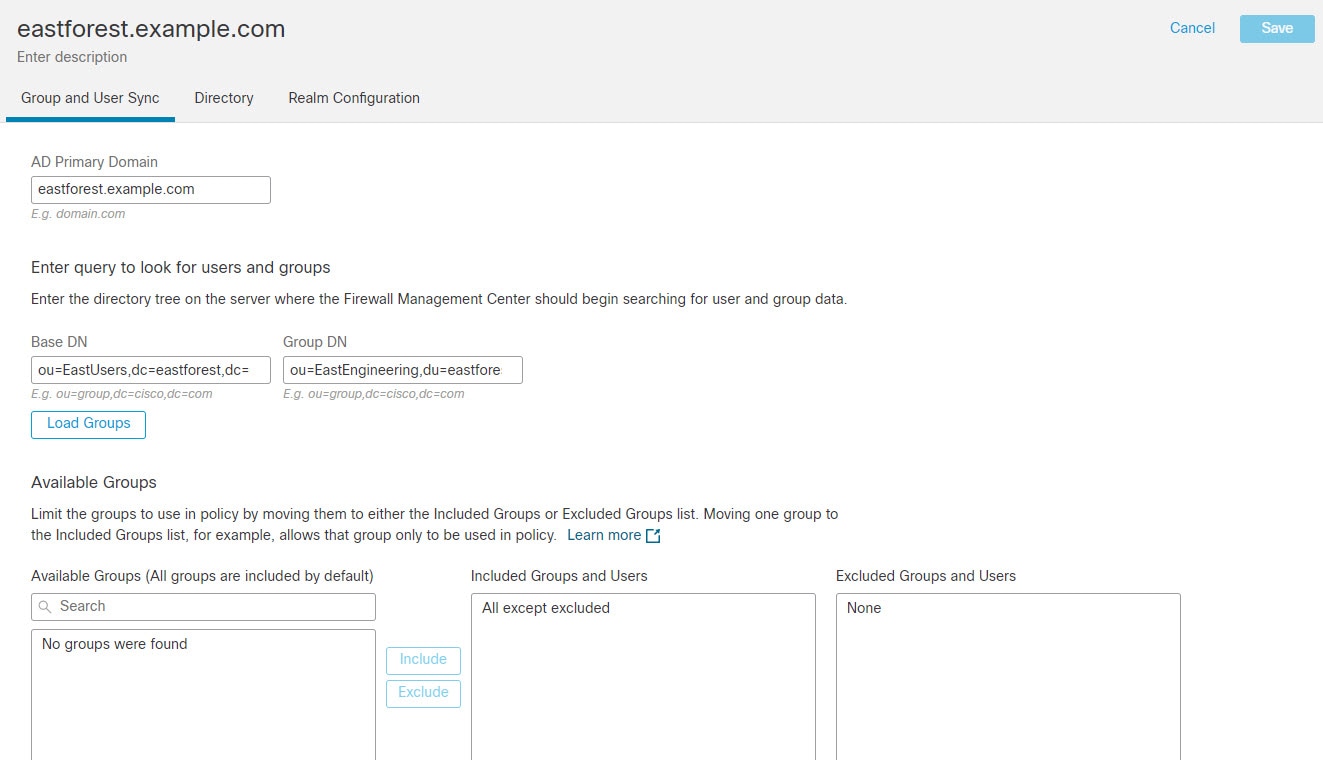

마지막으로 양방향 전이 포리스트 트러스트를 사용하는 2 포리스트 시스템의 사용자 및 그룹에 대해 ID 정책을 적용할 수 있도록 FMC를 설정할 수 있습니다. 각 포리스트에 하나 이상의 도메인 컨트롤러가 있으며 각 도메인 컨트롤러가 서로 다른 사용자 및 그룹을 인증한다고 가정해 보겠습니다. FMC가 해당 사용자 및 그룹에 대해 ID 정책을 시행할 수 있도록 하려면 각 포리스트를 FMC 영역으로, 각 도메인 컨트롤러를 해당 영역의 FMC 디렉터리로 설정해야 합니다.

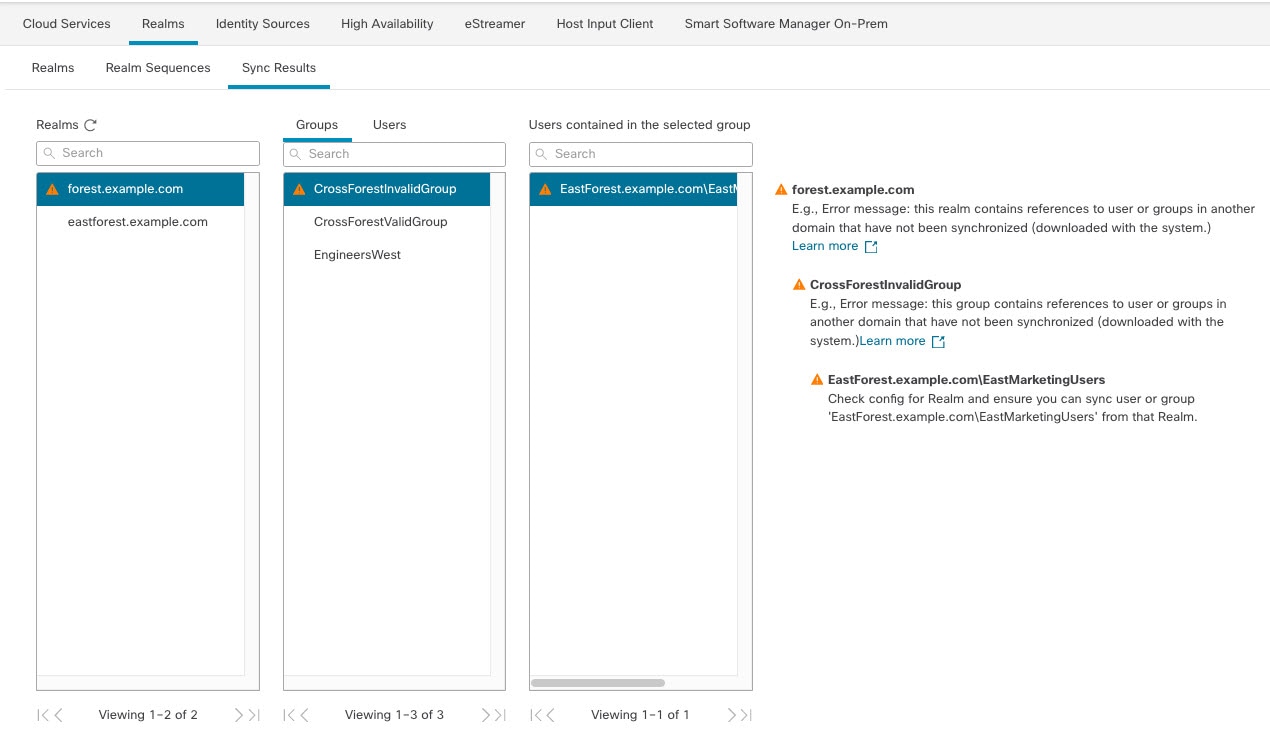

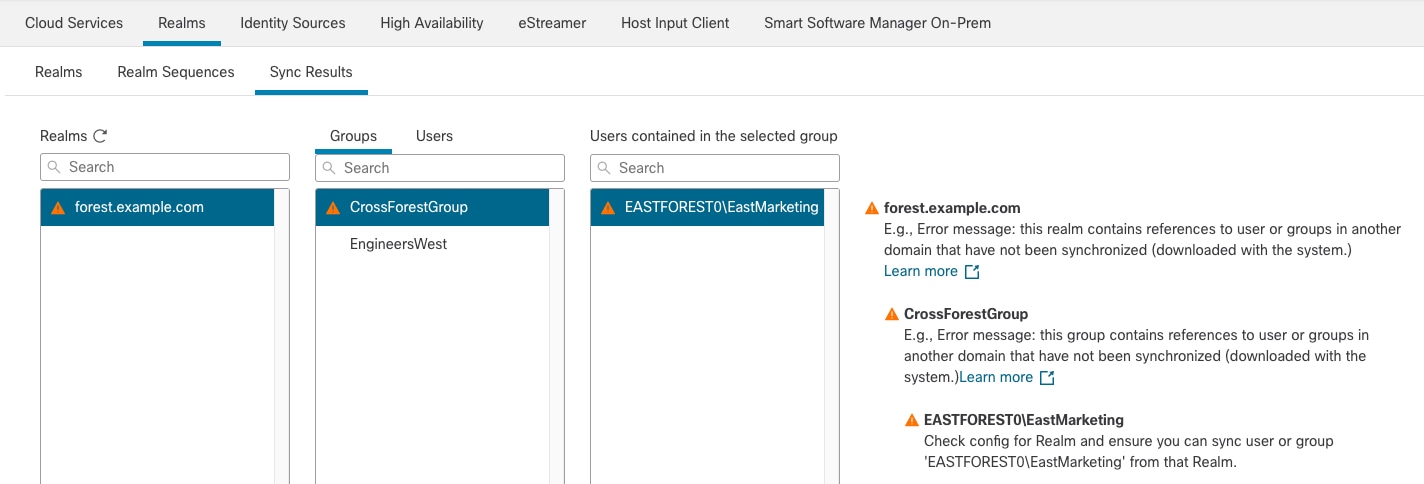

FMC를 올바르게 설정하지 못하면 일부 사용자 및 그룹을 정책에서 사용할 수 없습니다. 이 경우 사용자와 그룹을 동기화하려고 할 때 경고가 표시됩니다.

위의 예를 사용하여 다음과 같이 FMC를 설정합니다.

-

다음을 위한 영역 forest.example.com

-

다음을 위한 영역의 디렉토리 AMERICAS.forest.example.com

-

다음을 위한 영역의 디렉토리 ASIA.forest.example.com

-

-

다음을 위한 영역 eastforest.example.com

-

다음을 위한 영역의 디렉토리 EUROPE.eastforest.example.com

-

참고 |

FMC는 AD 필드 msDS-PrincipalName 를 사용하여 각 도메인 컨트롤러에서 사용자 및 그룹 이름을 찾기 위한 참조를 확인합니다. msDS-PrincipalName 7은(는) NetBIOS 이름을 반환합니다. |

영역에 지원되는 서버

다음과 같은 서버 유형에 연결하도록 영역을 구성할 수 있습니다. 단, Firepower Management Center에서 TCP/IP를 통해 이러한 서버에 액세스할 수 있어야 합니다.

|

서버 유형 |

ISE/ISE-PIC 데이터 검색용으로 지원되는지 여부 |

TS 에이전트 데이터 검색용으로 지원되는지 여부 |

캡티브 포털 데이터 검색용으로 지원되는지 여부 |

|---|---|---|---|

|

Windows Server 2012, 2016 및 2019의 Microsoft Active Directory |

예 |

예 |

예 |

|

Linux의 OpenLDAP |

아니요 |

아니요 |

예 |

참고 |

TS 에이전트가 다른 패시브 인증 ID 소스(ISE/ISE-PIC)와 공유하는 Microsoft Active Directory Windows Server에 설치된 경우, FMC는 TS 에이전트 데이터에 우선순위를 둡니다. TS 에이전트 및 수동 ID 소스가 동일한 IP 주소별로 활동을 보고할 경우, TS 에이전트 데이터만 FMC에 로깅됩니다. |

서버 그룹 컨피그레이션과 관련하여 다음 사항에 유의하십시오.

-

사용자 그룹 또는 그룹 내의 사용자에 대해 사용자 제어를 수행하려면 LDAP 또는 Active Directory 서버에서 사용자 그룹을 구성해야 합니다.

-

그룹 이름은 LDAP가 내부에서 사용하기 때문에 S-로 시작해선 안 됩니다.

그룹 이름과 조직 단위 이름에는 별표(

*), 등호(=), 백슬래시(\) 같은 특수문자가 있으면 안 됩니다. 특수문자가 있으면 해당 그룹이나 조직 단위의 사용자는 다운로드되지 않으며 ID 정책에 사용할 수 없습니다. - 서버의 하위 그룹 멤버인 사용자를 추가하거나 제외하는 Active Directory 영역을 설정하는 경우, Microsoft는 Windows Server 2012에서 Active Directory의 그룹당 사용자 수가

5,000명 이하일 것을 권장합니다. 자세한 내용은 MSDN의 Active Directory 최대 제한 - 확장성을 참조하십시오.

필요한 경우 Active Directory 서버 구성을 수정하여 이러한 기본값 제한을 늘리고 더 많은 사용자를 수용할 수 있습니다.

-

원격 데스크탑 서비스 환경의 서버가 보고한 사용자를 고유하게 식별하려면, Cisco TS(Terminal Services) 에이전트를 설정해야 합니다. TS 에이전트를 설치 및 구성하면 개별 사용자에게 고유 포트가 할당되므로, Firepower System이 해당 사용자를 고유하게 식별할 수 있습니다. (Microsoft는 Terminal Services(터미널 서비스)라는 용어를 Remote Desktop Services(원격 데스크탑 서비스)로 변경했습니다.)

TS 에이전트에 대한 자세한 내용은 Cisco TS(Terminal Services) 에이전트 가이드를 참조하십시오.

지원되는 서버 개체 클래스 및 속성 이름

영역의 서버가 반드시 다음 표에 나와 있는 속성 이름을 사용해야 Firepower Management Center에서 해당 서버의 사용자 메타데이터를 검색합니다. 서버에서 속성 이름이 잘못된 경우 Firepower Management Center에서는 해당 속성의 정보를 데이터베이스에 입력할 수 없습니다.

|

메타데이터 |

FMC 특성 |

LDAP ObjectClass |

Active Directory 속성 |

OpenLDAP 속성 |

|---|---|---|---|---|

|

LDAP 사용자 이름 |

사용자 이름 |

|

samaccountname |

cn uid |

|

이름 |

First Name(이름) |

givenname |

givenname |

|

|

last name(성) |

Last Name(성) |

sn |

sn |

|

|

email address(이메일 주소) |

Email(이메일) |

userprincipalname(메일에 값이 없는 경우) |

|

|

|

department |

부서 |

department distinguishedname(부서에 값이 없는 경우) |

ou |

|

|

전화번호 |

전화번호 |

telephonenumber |

telephonenumber |

참고 |

그룹에 대한 LDAP ObjectClass는 group, groupOfNames, (group-of-names for Active Directory) 또는 groupOfUniqueNames입니다. |

ObjectClasses 및 속성에 대한 자세한 내용은 다음 참조 자료를 참조하십시오.

)

)

)

) )

) )

)

(지금 다운로드)를 클릭 한 다음

(지금 다운로드)를 클릭 한 다음  )

)

)

) )

) )

) )

)

)

) 피드백

피드백