사용자 정보

매니지드 디바이스에서 맞춤형 사용자 계정을 내부 사용자로 추가할 수 있으며, LDAP 또는 RADIUS 서버에 외부 사용자로 추가할 수 있습니다. 매니지드 디바이스 각각은 별도 사용자 계정을 유지 관리합니다. 예를 들어 사용자를 management center에 추가하는 경우, 해당 사용자만 management center에 액세스할 수 있습니다. 해당 사용자 이름을 사용해 매니지드 디바이스에 직접 로그인할 수 없습니다. 매니지드 디바이스에서 사용자를 별도로 추가해야 합니다.

내부 및 외부 사용자

매니지드 디바이스는 두 가지 유형의 사용자를 지원합니다.

-

내부 사용자—디바이스는 사용자 인증을 위해 로컬 데이터베이스를 검사합니다.

-

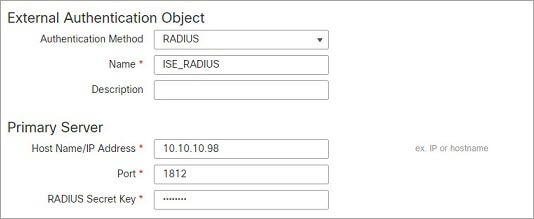

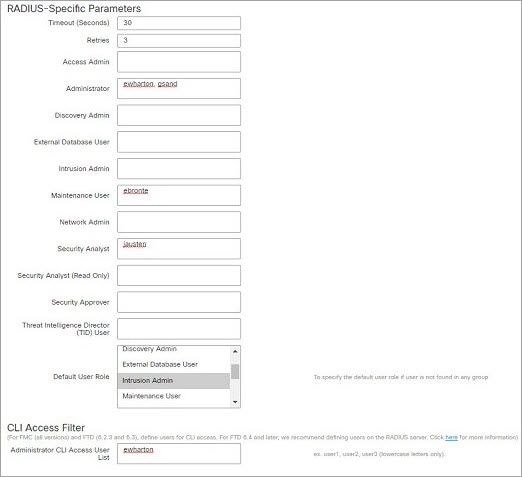

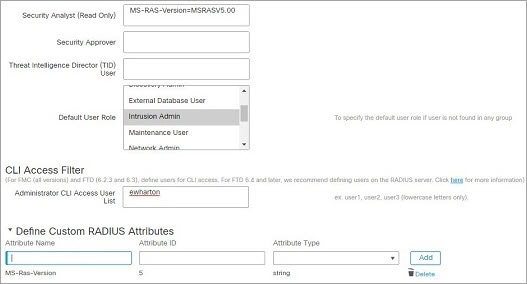

외부 사용자—사용자가 로컬 데이터베이스에 없는 경우, 시스템이 외부 LDAP 또는 RADIUS 인증 서버에 쿼리합니다.

웹 인터페이스 및 CLI 액세스

management center에는 웹 인터페이스, CLI(콘솔 (시리얼 포트 또는 키보드 및 모니터)에서 액세스하거나 SSH를 사용하여 관리 인터페이스에 액세스할 수 있음) 및 Linux 셸이 있습니다. 관리 UI에 대한 자세한 내용은 Firepower System 유저 인터페이스을 참조하십시오.

FMC 사용자 유형 및 액세스 가능한 UI에 대한 다음 정보를 참조하십시오.

-

관리 사용자 - management center은 두 개의 서로 다른 내부 관리자 사용자를 지원합니다. 하나는 웹 인터페이스용이며 다른 하나는 CLI 액세스용입니다. 시스템 초기화 프로세스에서 두 관리자 계정의 비밀번호를 동기화하기 때문에 처음에는 두 계정이 동일하지만, 서로 다른 내부 메커니즘을 이용해 추적하며 초기 구성 후에 달라질 수 있습니다. 시스템 초기화에 관한 자세한 내용은 모델에 맞는 시작 가이드를 참조하십시오. (웹 인터페이스 관리자의 암호를 변경하려면 시스템 (

) > Users(사용자)를 사용합니다. CLI 관리자의 암호를 변경하려면, management center CLI 명령 configure password 을 사용합니다.)

) > Users(사용자)를 사용합니다. CLI 관리자의 암호를 변경하려면, management center CLI 명령 configure password 을 사용합니다.)

-

내부 사용자 - 웹 인터페이스에 추가된 내부 사용자는 웹 인터페이스 액세스만 할 수 있습니다.

-

외부 사용자 - 외부 사용자가 웹 인터페이스에 액세스할 수 있으며, 선택적으로 CLI 액세스를 구성할 수 있습니다.

-

SSO 사용자 - SSO 사용자는 웹 인터페이스 액세스만 가능합니다.

경고 |

CLI 사용자는 expert 명령을 사용하여 Linux 셸에 액세스할 수 있습니다. Cisco TAC가 지시하거나 management center 설명서에서 명시적으로 지시하지 않는 한, Linux 셸은 사용하지 않는 것이 좋습니다. CLI 사용자는 Linux 셸에서

|

사용자 역할

CLI 사용자 역할

management center의 CLI 외부 사용자는 사용자 역할이 없습니다. CLI 사용자는 사용 가능한 명령을 모두 사용할 수 있습니다.

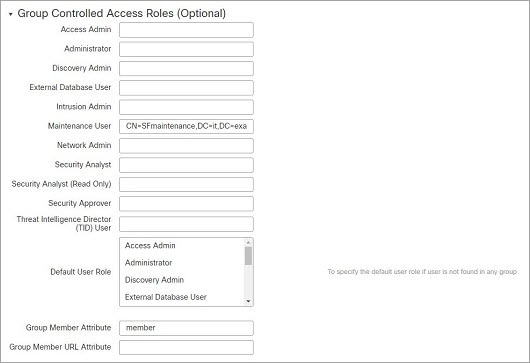

웹 인터페이스 사용자 역할

사용자 권한은 할당된 사용자 역할을 기반으로 합니다. 예를 들어, 분석가에게 Security Analyst(보안 분석가) 및 Discovery Admin(검색 관리자) 같은 사전 정의된 역할을 부여하고 디바이스를 관리하는 보안 관리자를 위해 Admin(관리자) 역할을 남겨둘 수 있습니다. 조직의 요구 사항에 부합하는 액세스 권한을 가진 맞춤형 사용자 역할을 생성할 수도 있습니다.

management center는 다음의 사전 정의된 사용자 역할을 포함합니다.

참고 |

동시 세션 제한을 위해 시스템에서 읽기 전용으로 간주하는 사전 정의된 사용자 역할은 시스템 ( |

- 액세스 관리자

-

Policies(정책) 메뉴에서 액세스 제어 정책 및 관련된 기능에 대한 액세스를 제공합니다. 액세스 관리자는 정책을 구축할 수 없습니다.

- 관리자

-

관리자는 제품의 모든 항목에 액세스할 수 있습니다. 해당 세션은 보안 침해 시 더 심각한 위험을 초래하므로 로그인 세션 시간 초과에서 면제할 수 없습니다.

관리자 역할의 사용은 보안을 위해 필요한 경우로 제한해야 합니다.

- 검색 관리자

-

Policies(정책) 메뉴에서 네트워크 검색, 애플리케이션 탐지 및 상관 관계 기능에 대한 액세스를 제공합니다. 검색 관리자는 정책을 구축할 수 없습니다.

- 외부 데이터베이스 사용자(읽기 전용)

-

JDBC SSL 연결을 지원하는 애플리케이션을 사용하여 데이터베이스에 읽기 전용 액세스를 제공합니다. 타사 애플리케이션으로 어플라이언스를 인증하려면 시스템 설정에서 데이터베이스 액세스를 활성화해야 합니다. 외부 데이터베이스 사용자는 웹 인터페이스에서 Help(도움말) 메뉴의 온라인 도움말 관련 옵션에만 액세스할 수 있습니다. 이 역할의 기능이 웹 인터페이스와 무관하므로 용이한 지원 및 비밀번호 변경에 대한 액세스만 제공됩니다.

- 침입 관리자

-

Policies(정책) 및 Objects(개체) 메뉴에서 모든 침입 정책, 침입 규칙 및 네트워크 분석 정책 기능에 대한 액세스를 제공합니다. 침입 관리자는 정책을 구축할 수 없습니다.

- 유지 보수 사용자

-

모니터링 및 유지 보수 기능에 대한 액세스를 제공합니다. 유지 보수 사용자는 Health(상태) 및 System(시스템) 메뉴에서 유지 보수 관련 옵션에 액세스할 수 있습니다.

- 네트워크 관리자

-

Policies(정책) 메뉴에서 액세스 제어, SSL 검사, DNS 정책 및 ID 정책 기능에 대한 액세스를 비롯해 Devices(디바이스) 메뉴에서 디바이스 구성 기능에 대한 액세스도 제공합니다. 네트워크 관리자는 디바이스에 구성 변경 사항을 구축할 수 있습니다.

- 보안 분석가

-

Overview(개요), Analysis(분석), Health(상태) 및 System(시스템) 메뉴에서 보안 이벤트 분석 기능에 대한 액세스와 상태 이벤트에 대한 읽기 전용 액세스를 제공합니다.

- 보안 분석가(읽기 전용)

-

Overview(개요), Analysis(분석), Health(상태) 및 System(시스템) 메뉴에서 보안 이벤트 분석 기능과 상태 이벤트 기능에 대한 읽기 전용 액세스를 제공합니다.

이 역할의 사용자는 다음 작업도 수행할 수 있습니다.

-

특정 디바이스에 대한 상태 모니터 페이지에서 문제 해결 파일을 생성하고 다운로드합니다.

-

사용자 기본 설정에서 파일 다운로드 기본 설정을 지정합니다.

-

사용자 기본 설정에서 이벤트 로그 보기의 기본 기간을 설정합니다(Audit Log Time Window(감사 로그 시간 기간) 제외).

-

- 보안 승인자

-

Policies(정책) 메뉴에서 액세스 제어 및 관련된 정책과 네트워크 검색 정책에 대한 제한된 액세스를 제공합니다. 보안 승인자는 이러한 정책을 확인하고 구축할 수 있지만 정책을 변경할 수는 없습니다.

- TID(Threat Intelligence Director) 사용자

-

Intelligence(인텔리전스) 메뉴에서 Threat Intelligence Director 구성에 대한 액세스를 제공합니다. TID(Threat Intelligence Director) 사용자는 TID를 확인하고 구성할 수 있습니다.

사용자 암호

다음 규칙은 LOM(Lights-Out Management)을 사용하거나 사용하지 않도록 설정한 management center의 내부 사용자 계정에 대한 비밀번호에 적용됩니다. 외부에서 인증한 계정이나 보안 인증 규정 준수를 활성화한 시스템에서는 다른 비밀번호 요구 사항이 적용됩니다. 자세한 내용은 Management Center에 대한 외부 인증 구성 및 보안 인증서 컴플라이언스를 참고하십시오.

management center 초기 설정에서, 시스템은 관리자 사용자에게 아래 테이블에서 설명하는 강력한 비밀번호 요구 사항을 준수하는 계정 비밀번호를 설정하도록 요구합니다. 물리적 management center의 경우 LOM이 활성화된 강력한 비밀번호 요건이 사용되며, 가상 Management Center의 경우 LOM이 활성화되지 않은 강력한 비밀번호 요건이 사용됩니다. 이때 시스템은 웹 인터페이스 관리자와 CLI 액세스 관리자의 비밀번호를 동기화합니다. 초기 구성이 끝나면 웹 인터페이스 관리자는 강력한 비밀번호 요구 사항을 제거할 수 있지만, CLI 액세스 관리자는 LOM이 활성화되지 않은 강력한 비밀번호 요구사항을 준수해야 합니다.

|

LOM 활성화되지 않음 |

LOM 활성화 |

|

|---|---|---|

|

비밀번호 강도 확인 설정 |

비밀번호는 다음을 포함해야 합니다.

시스템은 영어사전에 실린 수많은 단어는 물론 일반적인 비밀번호 해킹 기법으로 쉽게 해독할 수 있는 문자열을 포함하는 특수한 사전을 이용해 비밀번호를 검사합니다. |

비밀번호는 다음을 포함해야 합니다.

특수 문자 규칙은 물리적 management center 시리즈에 따라 다릅니다. 아래 마지막 글머리 기호에 나열된 특수 문자만 선택하는 방법을 권장합니다. 비밀번호에는 사용자 이름을 포함하지 마십시오. 시스템은 영어사전에 실린 수많은 단어는 물론 일반적인 비밀번호 해킹 기법으로 쉽게 해독할 수 있는 문자열을 포함하는 특수한 사전을 이용해 비밀번호를 검사합니다. |

|

비밀번호 강도 확인 해제 |

비밀번호는 관리자가 사용자에 대해 설정한 최소 문자 수 이상을 포함해야 합니다. (자세한 내용은 내부 사용자 추가의 내용을 참조하십시오.) |

비밀번호는 다음을 포함해야 합니다.

특수 문자 규칙은 물리적 management center 시리즈에 따라 다릅니다. 아래 마지막 글머리 기호에 나열된 특수 문자만 선택하는 방법을 권장합니다. 비밀번호에는 사용자 이름을 포함하지 마십시오. |

)

)

)

) )

)

피드백

피드백