소개

이 문서에서는 Wi-Fi 6E WLAN Layer 2 보안을 구성하는 방법 및 여러 클라이언트에서 예상되는 사항에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco WLC(Wireless Lan Controller) 9800

- Wi-Fi 6E를 지원하는 Cisco AP(액세스 포인트)

- IEEE 표준 802.11ax.

- 툴: Wireshark v4.0.6

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

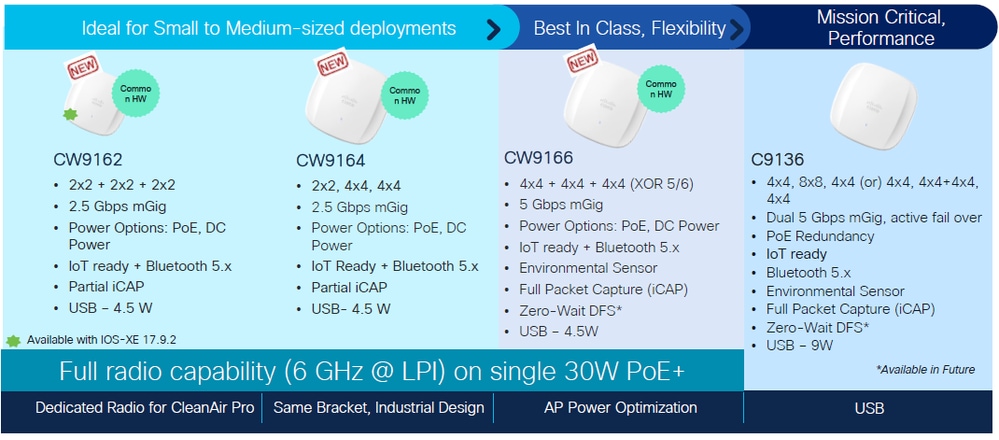

- IOS® XE 17.9.3이 포함된 WLC 9800-CL

- AP C9136, CW9162, CW9164 및 CW9166.

- Wi-Fi 6E 클라이언트

- Lenovo X1 Carbon Gen11(Intel AX211 Wi-Fi 6 및 6E 어댑터, 드라이버 버전 22.200.2(1).

- Netgear A8000 Wi-Fi 6 및 6E Adapter with driver v1(0.0.108);

- Android 13이 있는 휴대폰 픽셀 6a;

- 휴대 전화 삼성 S23 안드로이드 13.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

Wi-Fi 6E는 완전히 새로운 표준이 아니라 확장형이라는 것을 알아야 합니다. 기본적으로 Wi-Fi 6E는 Wi-Fi 6(802.11ax) 무선 표준을 6GHz 무선 주파수 대역으로 확장한 것입니다.

Wi-Fi 6E는 최신 Wi-Fi 표준인 Wi-Fi 6를 기반으로 구축되지만, Wi-Fi 6E 장치 및 애플리케이션만 6GHz 대역에서 작동할 수 있습니다.

Wi-Fi 6E 보안

Wi-Fi 6E는 Wi-Fi Protected Access 3(WPA3) 및 Opportunistic Wireless Encryption(WISE)으로 보안을 제공하며 개방형 및 WPA2 보안과 역호환성이 없습니다.

이제 Wi-Fi 6E 인증에 WPA3 및 향상된 개방 보안이 필수이며 Wi-Fi 6E에도 AP 및 클라이언트에서 PMF(Protected Management Frame)가 필요합니다.

6GHz SSID를 구성할 때 다음과 같은 특정 보안 요구 사항을 충족해야 합니다.

- WISE, SAE 또는 802.1x-SHA256을 사용하는 WPA3 L2 보안

- 보호된 관리 프레임 사용;

- 다른 L2 보안 방법은 허용되지 않습니다. 즉 혼합 모드가 가능하지 않습니다.

WPA3

WPA3은 WPA2보다 우수한 인증을 활성화하여 Wi-Fi 보안을 개선하고 암호화 강도를 높이며 중요 네트워크의 복원력을 향상시킵니다.

WPA3의 주요 기능은 다음과 같습니다.

- PMF(Protected Management Frame)는 유니캐스트 및 브로드캐스트 관리 프레임을 보호하고 유니캐스트 관리 프레임을 암호화합니다. 즉, 무선 침입 탐지 및 무선 침입 방지 시스템snow는 클라이언트 정책을 적용하는 무차별 대입(brute-force) 방식이 적습니다.

- SAE(Simultaneous Authentication of Equals)는 비밀번호 기반 인증 및 키 합의 메커니즘을 활성화합니다. 이는 무차별 대입 공격으로부터 보호합니다.

- 전환 모드는 WPA2를 사용하여 WPA3을 지원하지 않는 클라이언트를 연결하는 혼합 모드입니다.

WPA3은 지속적인 보안 개발 및 적합성과 상호 운용성에 관한 것입니다.

WPA3(WPA2와 동일)을 지정하는 정보 요소가 없습니다. WPA3은 AKM/암호 그룹/PMF 조합으로 정의됩니다.

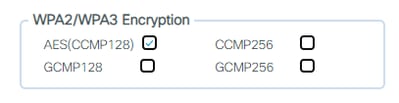

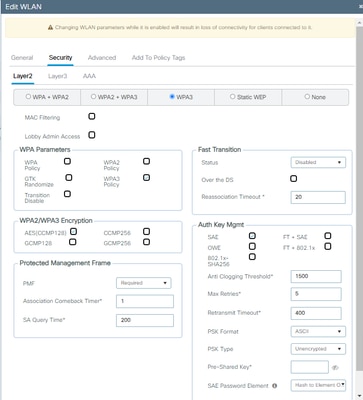

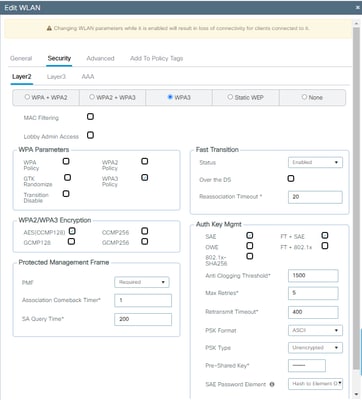

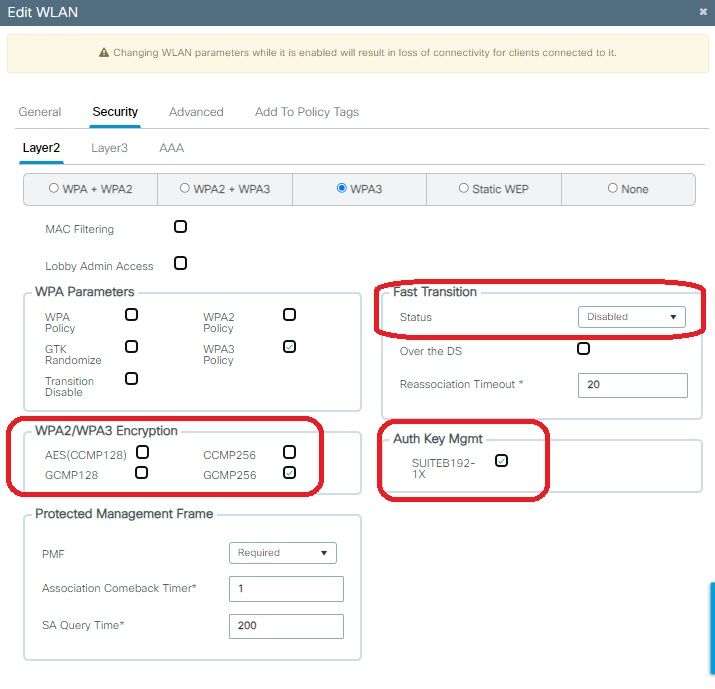

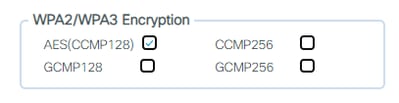

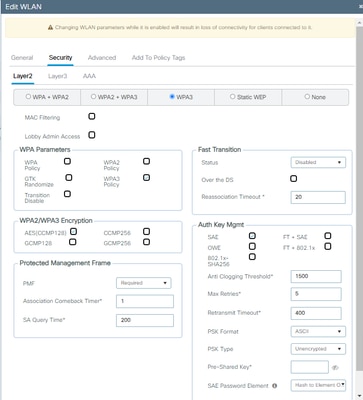

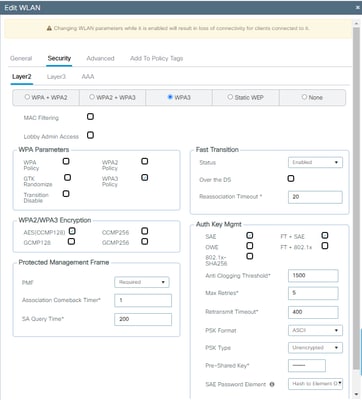

9800 WLAN 컨피그레이션에서는 4개의 서로 다른 WPA3 암호화 알고리즘을 사용할 수 있습니다.

이는 GCMP(Galois/Counter Mode Protocol) 및 CCMP(Counter Mode with Cipher Block Chaining Message Authentication Code Protocol)를 기반으로 합니다. AES(CCMP128), CCMP256, GCMP128 및 GCMP256:

WPA2/3 암호화 옵션

WPA2/3 암호화 옵션

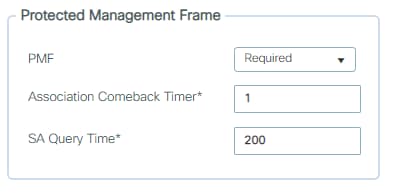

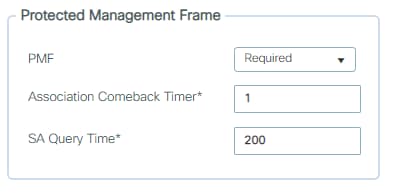

PMF

PMF를 활성화하면 WLAN에서 PMF가 활성화됩니다.

기본적으로 802.11 관리 프레임은 인증되지 않으므로 스푸핑으로부터 보호되지 않습니다. MFP(Infrastructure Management Protection Frame) 및 802.11w PMF(Protected Management Frame)는 이러한 공격을 차단합니다.

PMF 옵션

PMF 옵션

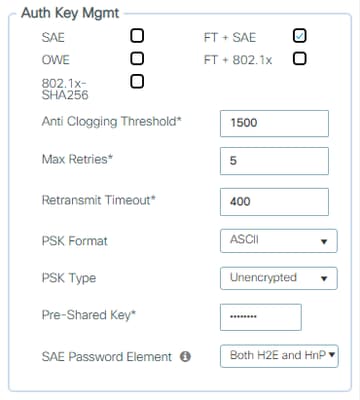

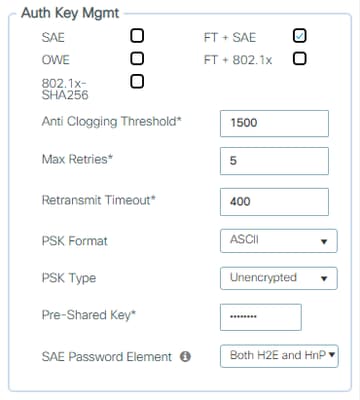

인증 키 관리

다음은 17.9.x 버전에서 사용할 수 있는 AKM 옵션입니다.

AKM 옵션

AKM 옵션

GUI에는 "FT + 802.1x-SHA256"이 없습니다. 그 이유는 다음과 같습니다.

- 802.1X는 AKM 1을 의미하며 표준 802.1X - SHA1입니다. GUI에서는 "WPA2" 또는 "WPA2+3" 정책에 대해서만 제안합니다.

- FT + 802.1x는 AKM 3이며 실제로 802.1X-SHA256을 초과하는 FT입니다. 이 기능은 WPA2에서 이미 사용할 수 있었지만, 이미 SHA256을 사용하므로 WPA3 호환으로 사용할 수 있습니다.

- 802.1X - SHA256은 WPA3을 준수하는 AKM입니다.

참고: 초기 사양에 따르면 802.1X는 WPA3 규정 준수의 일부였습니다. 현재 802.1X-FT 및 802.1X-SHA256만 WPA3 호환 항목으로 간주됩니다. 또한 클라이언트가 프레임에 WPA 버전을 지정하지 않고 AKM(예: 802.1X,802.1X-FT 또는 802.1X-SHA256)을 협상합니다. 따라서 802.1X를 AKM으로 협상한 경우 클라이언트가 실제로 WPA3에 대해 구성된 경우(또는 그 반대) WPA2로 표시되는 클라이언트가 표시될 수 있습니다. 802.1X는 WPA 2 또는 WPA3일 수 있으므로 WLC 또는 AP에서 이러한 AKM을 사용할 때 클라이언트가 사용할 WPA 버전을 확인하는 것은 불가능합니다. 더 강력한 AKM은 분명히 WPA3에만 연결됩니다.

FT 클라이언트만 지원하려는 경우 "FT+802.1x"만 있는 WPA3 SSID를 가질 수 있습니다. FT 및 비 FT 클라이언트를 모두 지원하려는 경우 FT+802.1x 및 802.1x-SHA256을 사용하는 WPA3 SSID를 가질 수 있습니다.

요약하면, 기존 WPA3이 이미 WPA3 규격을 준수했으므로 WPA3의 경우 802.1x에서 FT에 대해 다른 AKM은 없습니다.

이 표에서는 IEEE Std 802.11™-2020 문서에 정의된 여러 AKM 값을 보여줍니다.

AKM 8 및 9는 SAE와 함께 사용되고, AKM 1,3,5,11은 WPA3-엔터프라이즈 전용 또는 WPA3-엔터프라이즈 전환에 사용되며, AKM 12,13은 192비트를 사용하는 WPA3-엔터프라이즈, AKM 18은 OWE(Enhanced Open)에 사용됩니다.

|

오이

|

제품군 유형

|

인증 유형

|

설명

|

|

00-0F-AC

|

0

|

예약됨

|

예약됨

|

|

00-0F-AC

|

1

|

표준 802.1x - SHA1

|

SHA1을 지원하는 IEEE 표준 802.1X를 통해 협상된 인증

|

|

00-0F-AC

|

2

|

PSK - SHA-1

|

SHA1을 지원하는 사전 공유 키

|

|

00-0F-AC

|

3

|

FT over 802.1x - SHA256

|

SHA256을 지원하는 IEEE Std 802.1X를 통해 협상된 빠른 전환 인증

|

|

00-0F-AC

|

4

|

PSK를 통한 FT - SHA256

|

SHA-256을 지원하는 PSK를 사용하는 빠른 전환 인증

|

|

00-0F-AC

|

5

|

표준 802.1x - SHA256

|

IEEE Std 802.1X를 통해 협상된 인증

|

|

00-0F-AC

|

6

|

PSK - SHA256

|

SHA256을 지원하는 사전 공유 키

|

|

00-0F-AC

|

7

|

TDLS

|

SHA256을 지원하는 TPK 핸드셰이크

|

|

00-0F-AC

|

8

|

SAE - SHA256

|

SHA256을 사용하여 등호 동시 인증

|

|

00-0F-AC

|

9

|

FT over SAE - SHA256

|

SHA256을 사용하여 Equals(같음)의 빠른 동시 인증 전환

|

|

00-0F-AC

|

10

|

APPeerKey 인증 - SHA256

|

SHA-256을 사용한 APPeerKey 인증

|

|

00-0F-AC

|

11

|

표준 802.1x SuiteB - SHA256

|

SHA-256을 지원하는 Suite B 호환 EAP 방법을 사용하여 IEEE Std 802.1X를 통해 협상된 인증

|

|

00-0F-AC

|

12

|

표준 802.1x SuiteB - SHA384

|

SHA384를 지원하는 CNSA Suite 호환 EAP 방법을 사용하여 IEEE Std 802.1X를 통해 협상된 인증

|

|

00-0F-AC

|

13

|

FT over 802.1x - SHA384

|

SHA384를 지원하는 IEEE Std 802.1X를 통해 협상된 빠른 전환 인증

|

|

00-0F-AC

|

14

|

SHA256 및 AES-SIV-256의 FILS

|

SHA-256 및 AES-SIV-256을 사용한 FILS 또는 IEEE Std 802.1X를 통해 협상된 인증을 통한 키 관리

|

|

00-0F-AC

|

15

|

SHA384 및 AES-SIV-512가 포함된 FILS

|

SHA-384 및 AES-SIV-512를 사용한 FILS 또는 IEEE Std 802.1X를 통해 협상된 인증을 통한 키 관리

|

|

00-0F-AC

|

16

|

FILS(SHA256) 상의 FT

|

SHA-256 및 AES-SIV-256을 사용하는 FILS를 통한 빠른 전환 인증 또는 IEEE Std 802.1X를 통해 협상된 인증

|

|

00-0F-AC

|

17

|

FILS를 통한 FT(SHA384)

|

SHA-384 및 AES-SIV-512를 사용하는 FILS를 통한 빠른 전환 인증 또는 IEEE Std 802.1X를 통해 협상된 인증

|

|

00-0F-AC

|

18

|

예약됨

|

WiFi Alliance의 OWE에 사용

|

|

00-0F-AC

|

19

|

FT over PSK - SHA384

|

SHA384와 함께 PSK를 사용하는 빠른 전환 인증

|

|

00-0F-AC

|

20

|

PSK-SHA384

|

SHA384를 지원하는 사전 공유 키

|

|

00-0F-AC

|

21-255

|

예약됨

|

예약됨

|

|

00-0F-AC

|

모두

|

공급업체별

|

공급업체별

|

일부 AKM은 2005년 NSA(National Security Agency)에 의해 정의된 암호화 알고리즘 집합(128비트 및 192비트 보안 강도 제공)인 "SuiteB"를 참조한다는 점에 유의하십시오. NSA는 2018년 최소 192비트 보안을 제공하기 위해 Suite B를 CNSA(Commercial National Security Algorithm Suite)로 교체했습니다. WPA3-엔터프라이즈 192비트 모드에서는 AES-256-GCMP 암호화를 사용하며 다음과 같은 CNSA 승인 암호 그룹을 사용합니다.

- AES-256-GCMP: 인증된 암호화.

- 키 파생 및 키 확인을 위한 HMAC-SHA-384

- ECDHandECDSA키 설정 및 인증을 위해 384비트 타원 곡선을 사용합니다.

빌린 돈

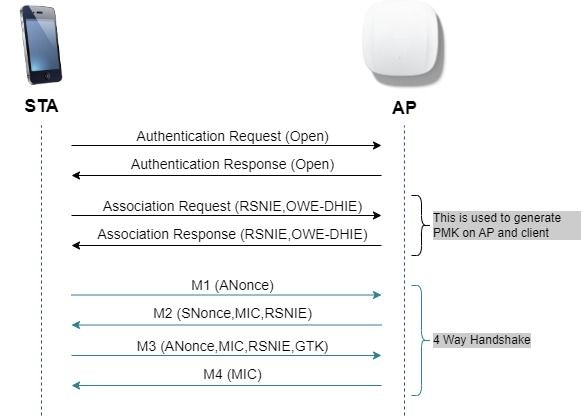

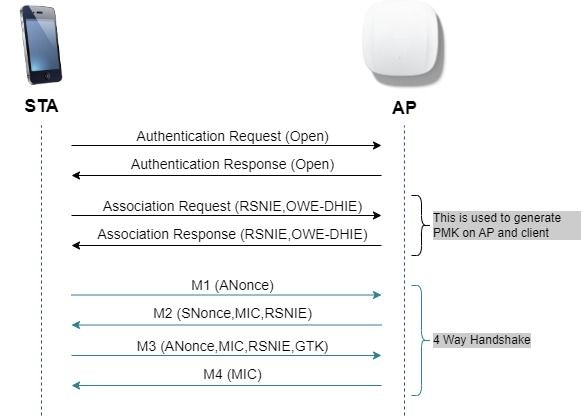

OWE(Opportunistic Wireless Encryption)는 무선 미디어(IETF RFC 8110)의 암호화를 제공하는 IEEE 802.11의 확장입니다. OWE 기반 인증의 목적은 AP와 클라이언트 간의 개방적이고 안전하지 않은 무선 연결을 피하는 것입니다. OWE는 Cryptography 기반의 Diffie-Hellman 알고리즘을 사용하여 무선 암호화를 설정합니다. OWE를 사용하면 클라이언트와 AP는 액세스 절차 중에 Diffie-Hellman 키 교환을 수행하고 4-way 핸드셰이크로 결과 PMK(pairwise master key) 암호를 사용합니다. OWE를 사용하면 개방형 또는 공유 PSK 기반 네트워크가 구축된 구축에서 무선 네트워크 보안이 향상됩니다.

OWE 프레임 교환

OWE 프레임 교환

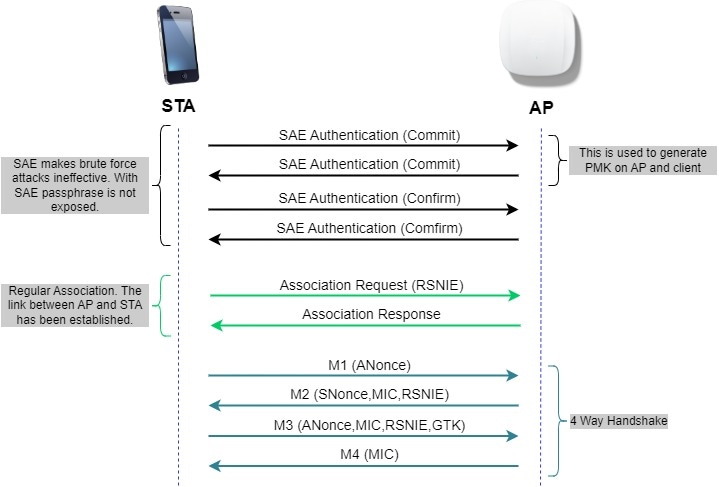

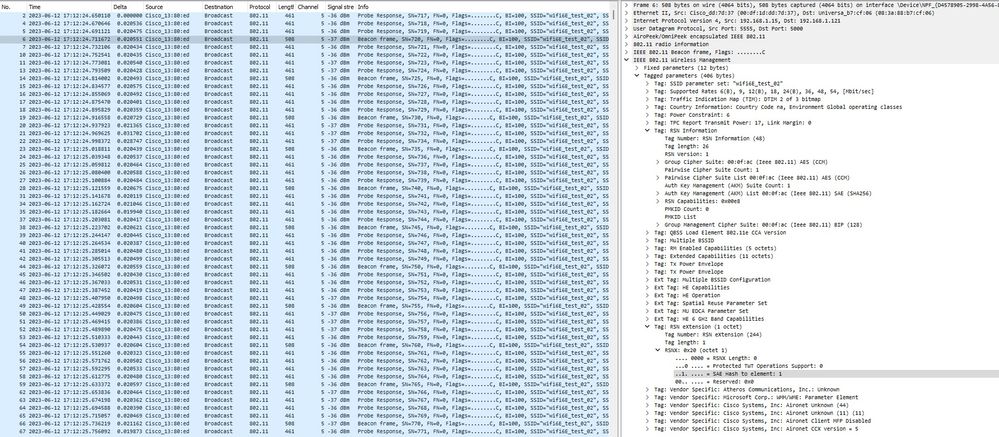

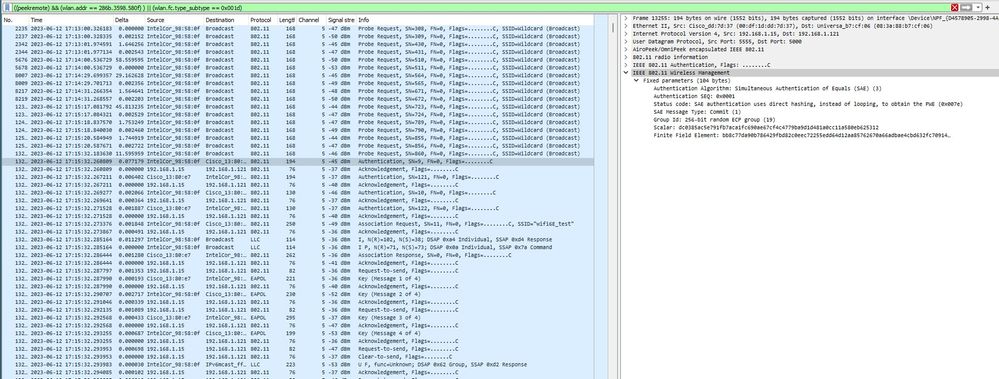

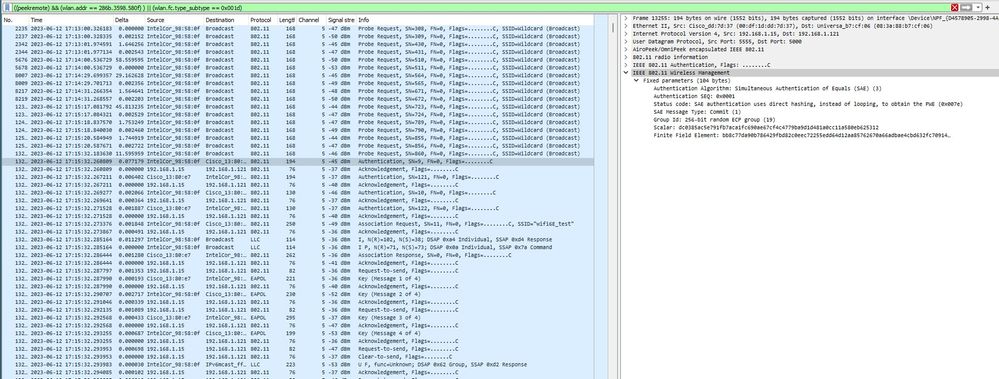

새우

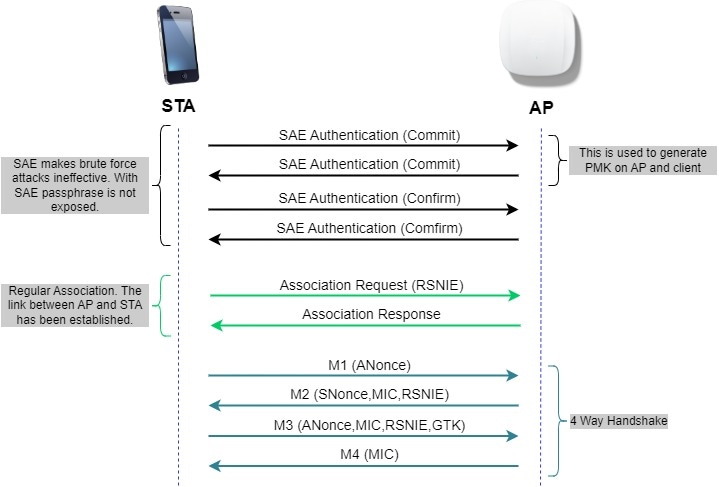

WPA3은 Simultaneous Authentication of Equals라는 새로운 인증 및 키 관리 메커니즘을 사용합니다. 이 메커니즘은 SAE H2E(Hash-to-Element)를 사용하여 더욱 향상됩니다.

WPA3 및 Wi-Fi 6E에서는 H2E를 사용하는 SAE가 필수입니다.

SAE는 이산 로그 암호화를 사용하여 오프라인 사전 공격에 강할 수 있는 비밀번호를 사용하여 상호 인증을 수행하는 방식으로 효율적인 교환을 수행합니다.

오프라인 사전 공격은 공격자가 추가 네트워크 상호작용 없이 가능한 비밀번호를 시도하여 네트워크 비밀번호를 확인하려고 시도하는 것입니다.

클라이언트가 액세스 포인트에 연결할 때 SAE 교환을 수행합니다. 성공하면 세션 키가 파생되는 암호화 방식의 강력한 키가 각각 생성됩니다. 기본적으로 클라이언트와 액세스 포인트는 커밋(commit) 및 확인 단계로 진행됩니다.

일단 약속이 있으면 클라이언트와 액세스 포인트는 생성할 세션 키가 있을 때마다 확인 상태로 이동할 수 있습니다. 이 방법은 순방향 비밀성을 사용합니다. 즉 침입자가 하나의 키를 해독할 수 있지만 다른 모든 키를 해독할 수는 없습니다.

SAE 프레임 교환

SAE 프레임 교환

Hash-to-Element(H2E)

H2E(Hash-to-Element)는 새로운 PWE(SAE Password Element) 메서드입니다. 이 방법에서, SAE 프로토콜에서 사용되는 비밀 PWE는 비밀번호로부터 생성된다.

H2E를 지원하는 스테이션(STA)이 AP와 SAE를 시작할 때 AP가 H2E를 지원하는지 확인한다. 대답이 "예"인 경우 AP는 H2E를 사용하여 SAE Commit 메시지에 새로 정의된 상태 코드 값을 사용하여 PWE를 파생시킵니다.

STA가 HnP(Hunting-and-Pecking)를 사용하면 전체 SAE exchange는 변경되지 않습니다.

H2E를 사용하는 동안 PWE 파생은 다음 구성 요소로 나뉩니다.

참고: 6GHz는 Hash-to-Element SAE PWE 방식만 지원합니다.

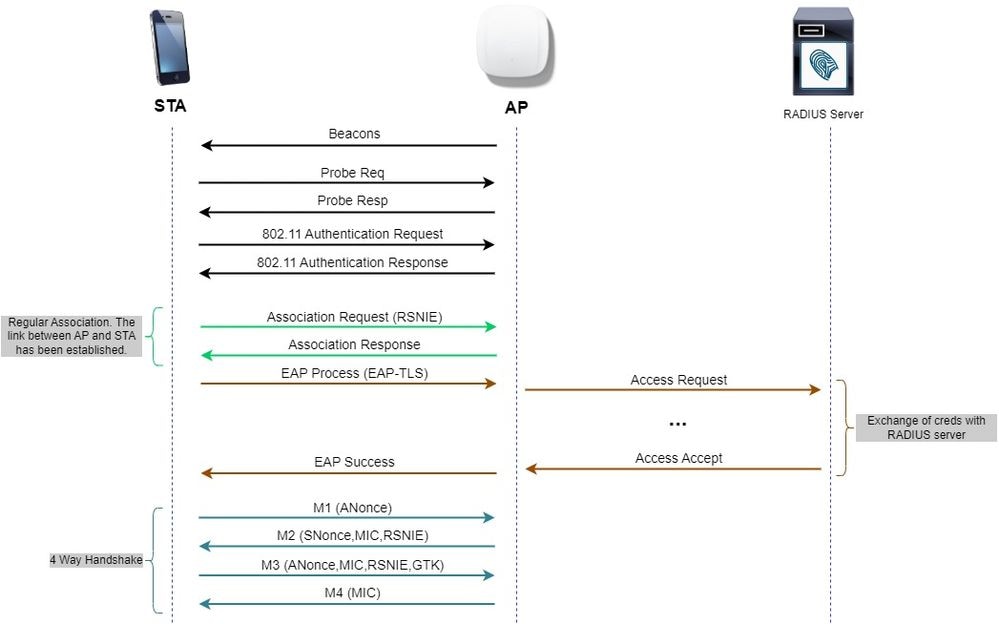

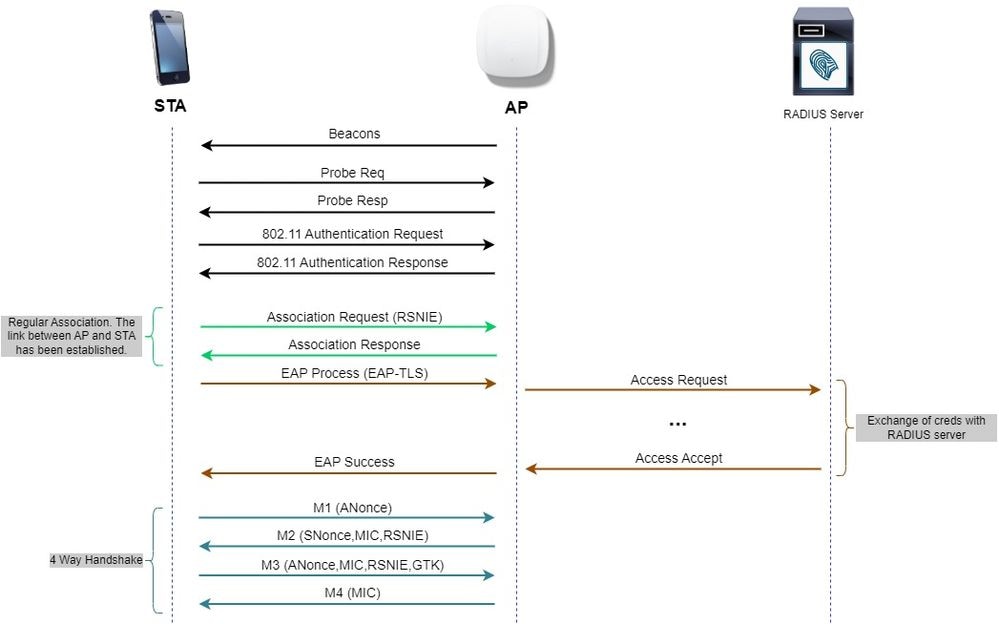

802.1x라고도 하는 WPA-엔터프라이즈

WPA3-Enterprise는 가장 안전한 WPA3 버전으로, RADIUS 서버와의 사용자 인증을 위해 사용자 이름과 비밀번호를 802.1X와 함께 사용합니다. 기본적으로 WPA3은 128비트 암호화를 사용하지만 선택적으로 구성할 수 있는 192비트 암호화 강도 암호화를 도입하여 민감한 데이터를 전송하는 모든 네트워크를 추가로 보호합니다.

WPA3 엔터프라이즈 다이어그램 흐름

WPA3 엔터프라이즈 다이어그램 흐름

레벨 세트: WPA3 모드

- WPA3-개인

- WPA3-개인 전용 모드

- WPA3-개인 전환 모드

- 구성 규칙: AP에서 WPA2-Personal이 활성화될 때마다 관리자가 명시적으로 재지정하지 않는 한 WPA2-Personal 전용 모드에서 작동하도록 WPA3-Personal 전환 모드도 기본적으로 활성화해야 합니다

- WPA3-엔터프라이즈

- WPA3-엔터프라이즈 전용 모드

- 모든 WPA3 연결에 대해 PMF를 협상합니다.

- WPA3-엔터프라이즈 전환 모드

- PMF는 WPA3 연결을 위해 협상됩니다.

- WPA2 연결용 PMF(선택 사항)

- WPA3-Enterprise suite-B "192비트" 모드 - CNSA(Commercial National Security Algorithm)

- 연방 정부에만 국한되지 않고

- 컨피그레이션 오류를 방지하기 위한 일관된 암호화 암호 그룹

- 암호화 및 더 나은 해시 기능을 위해 GCMP 및 ECCP 추가(SHA384)

- PMF 필요

-

WPA3 192비트 보안은 EAP-TLS에 배타적이어야 합니다. EAP-TLS에서는 신청자 및 RADIUS 서버 모두에 인증서가 필요합니다.

-

WPA3 192비트 엔터프라이즈를 사용하려면 RADIUS 서버가 다음 중 하나의 허용된 EAP 암호를 사용해야 합니다.

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

클라이언트 보안 호환성 매트릭스를 포함하여 Cisco WLAN의 WPA3 구현에 대한 자세한 내용은 WPA3 구축 가이드를 참조하십시오.

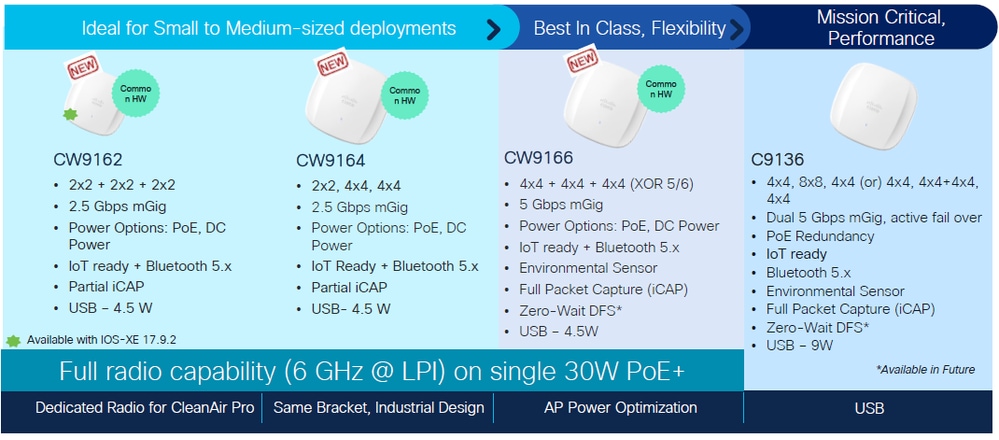

Cisco Catalyst Wi-Fi 6E AP

Wi-Fi 6E 액세스 포인트

Wi-Fi 6E 액세스 포인트

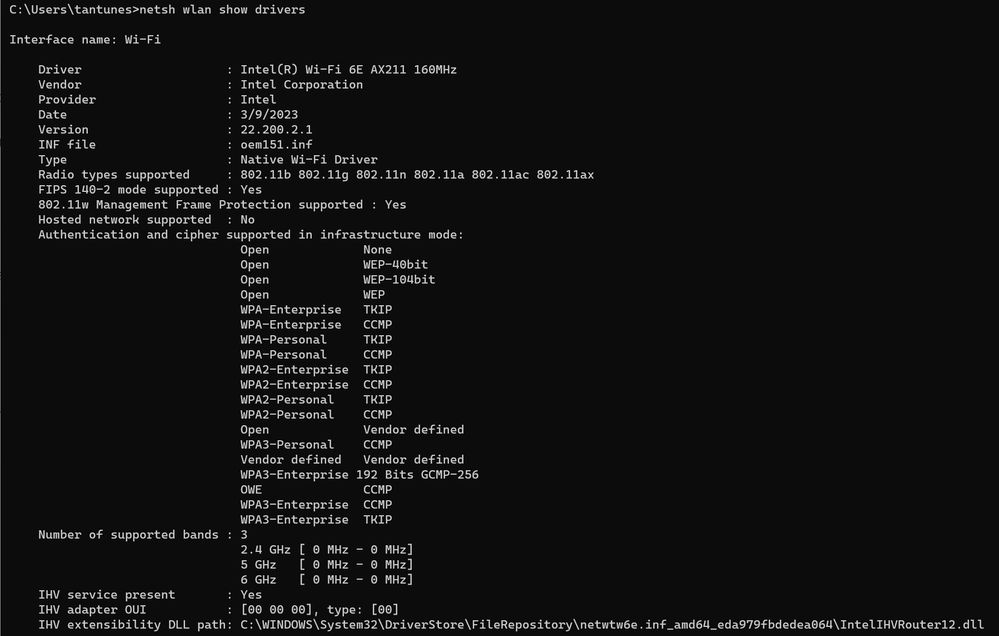

클라이언트 지원 보안 설정

WiFi Alliance 웹 페이지 제품 찾기를 사용하여 WPA3-Enterprise를 지원하는 제품을 찾을 수 있습니다.

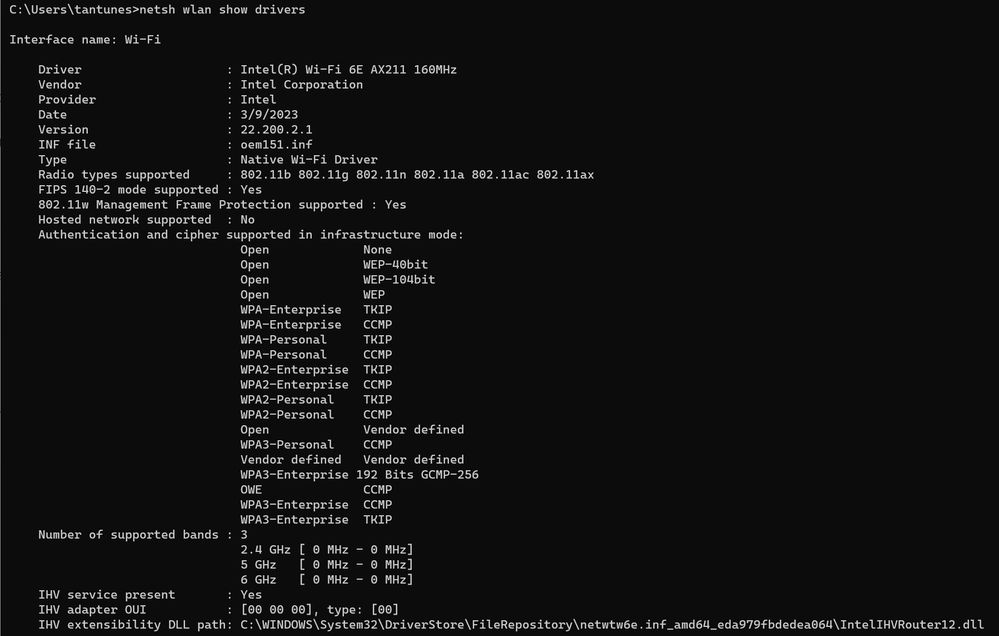

Windows 디바이스에서는 "netsh wlan show drivers" 명령을 사용하여 어댑터에서 지원하는 보안 설정이 무엇인지 확인할 수 있습니다.

다음은 인텔 AX211의 출력입니다.

클라이언트 AX211용 _netsh wlan show driver_의 Windows 출력

클라이언트 AX211용 _netsh wlan show driver_의 Windows 출력

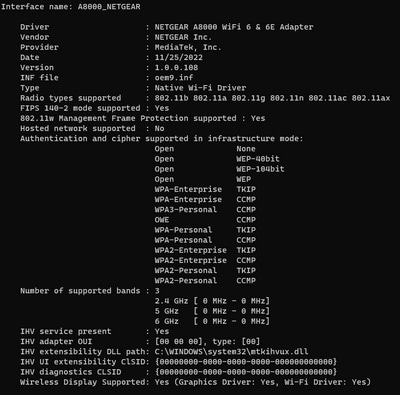

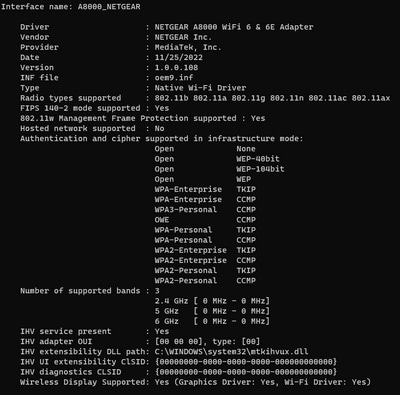

넷기어 A8000:

클라이언트 Netgear A8000s용 _netsh wlan show driver_의 Windows 출력

클라이언트 Netgear A8000s용 _netsh wlan show driver_의 Windows 출력

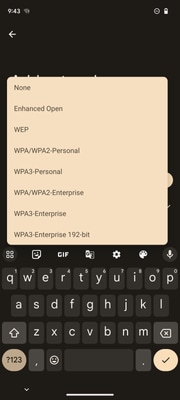

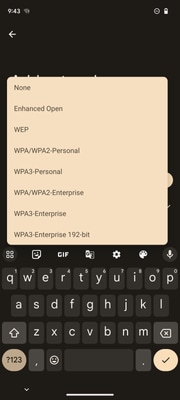

Android 픽셀 6a:

Android Pixel6a에서 지원되는 보안 설정

Android Pixel6a에서 지원되는 보안 설정

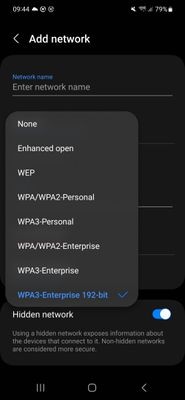

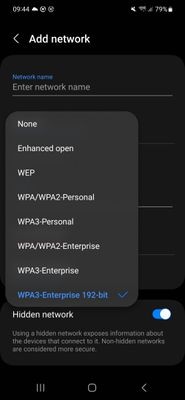

삼성 S23:

Android S23에서 지원되는 보안 설정

Android S23에서 지원되는 보안 설정

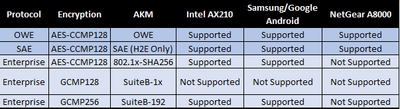

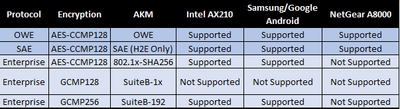

이전 결과를 바탕으로 이 테이블을 마무리할 수 있습니다.

각 클라이언트에서 지원하는 보안 프로토콜

각 클라이언트에서 지원하는 보안 프로토콜

구성

이 섹션에는 기본 WLAN 컨피그레이션이 표시됩니다. 사용되는 정책 프로필은 중앙 연결/인증/DHCP/스위칭을 사용하여 항상 동일합니다.

이 문서에서는 각 Wi-Fi 6E Layer 2 보안 조합을 구성하는 방법과 컨피그레이션 및 예상 동작을 확인하는 방법을 다룹니다.

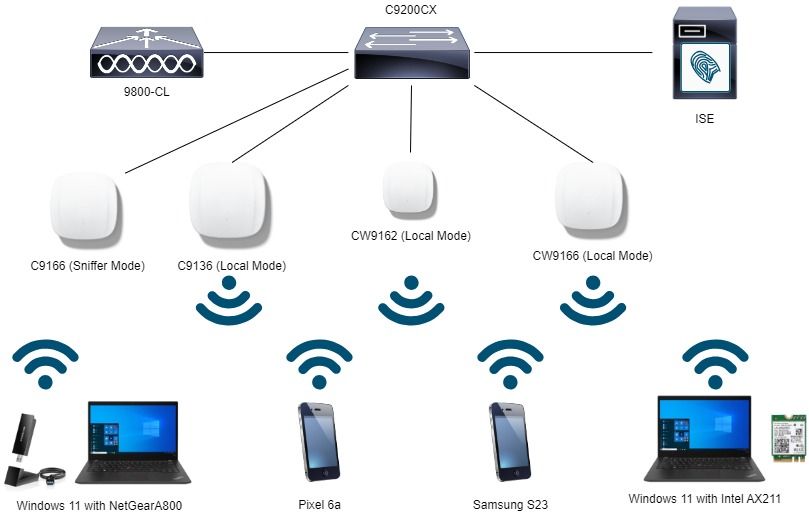

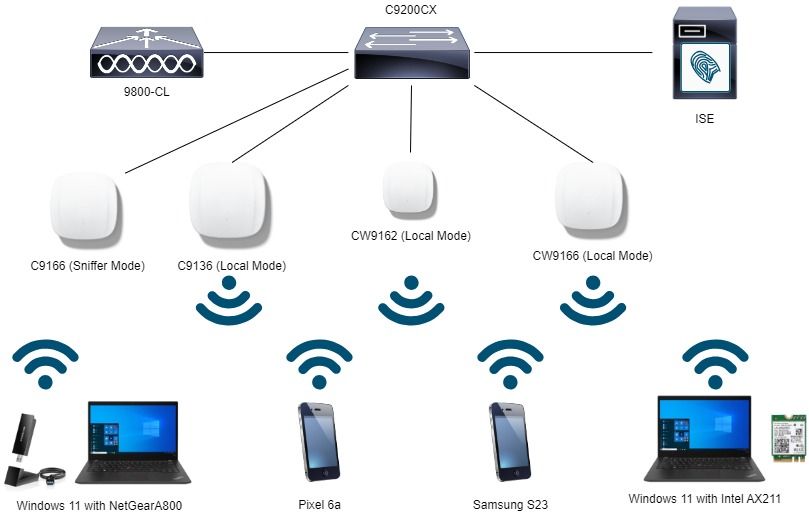

네트워크 다이어그램

네트워크 다이어그램

네트워크 다이어그램

설정

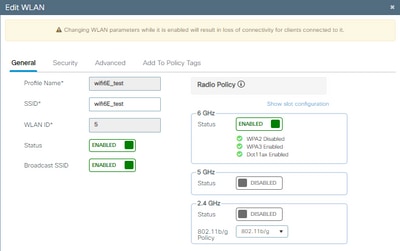

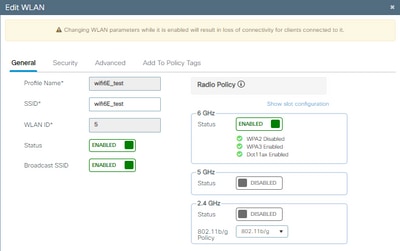

Wi-Fi 6E에는 WPA3가 필요하며 WLAN Radio Policy에 대한 제한 사항은 다음과 같습니다.

기본 컨피그레이션

WLAN은 6GHz 전용 무선 정책 및 UPR(Broadcast Probe Response) 검색 방법으로 구성되었습니다.

WLAN 기본 컨피그레이션

WLAN 기본 컨피그레이션

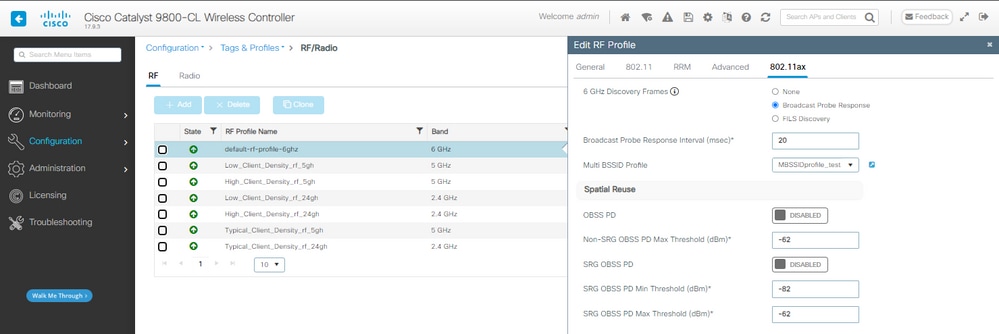

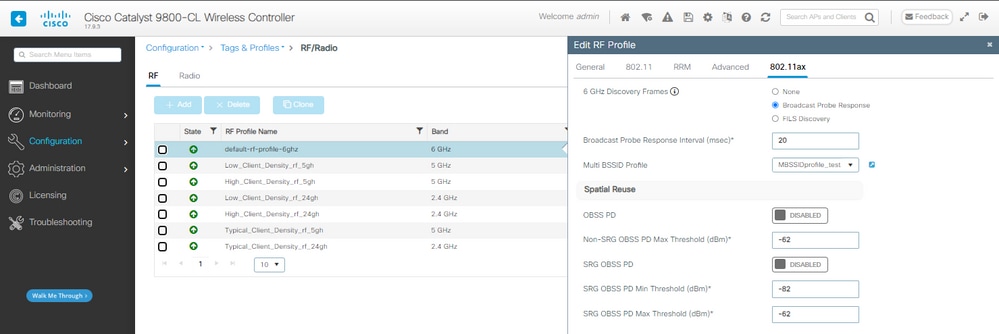

6GHz RF 프로파일 컨피그레이션

6GHz RF 프로파일 컨피그레이션

다음을 확인합니다.

보안 확인

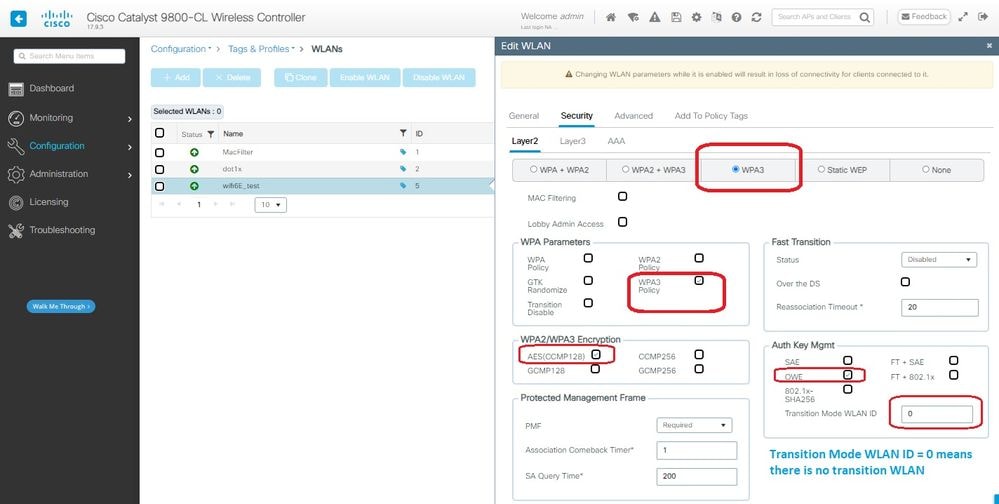

이 섹션에서는 다음 WPA3 프로토콜 조합을 사용하는 보안 컨피그레이션 및 클라이언트 연결 단계에 대해 설명합니다.

- WPA3-엔터프라이즈

- AES(CCMP128) + 802.1x-SHA256

- AES(CCMP128) + 802.1x-SHA256 + FT

- GCMP128 암호 + SUITEB-1X

- GCMP256 암호 + SUITEB192-1X

참고: 이 문서를 작성할 때 GCMP128 암호 + SUITEB-1X를 지원하는 클라이언트가 없더라도 브로드캐스트되는 것을 관찰하고 비콘에서 RSN 정보를 확인하기 위해 테스트되었습니다.

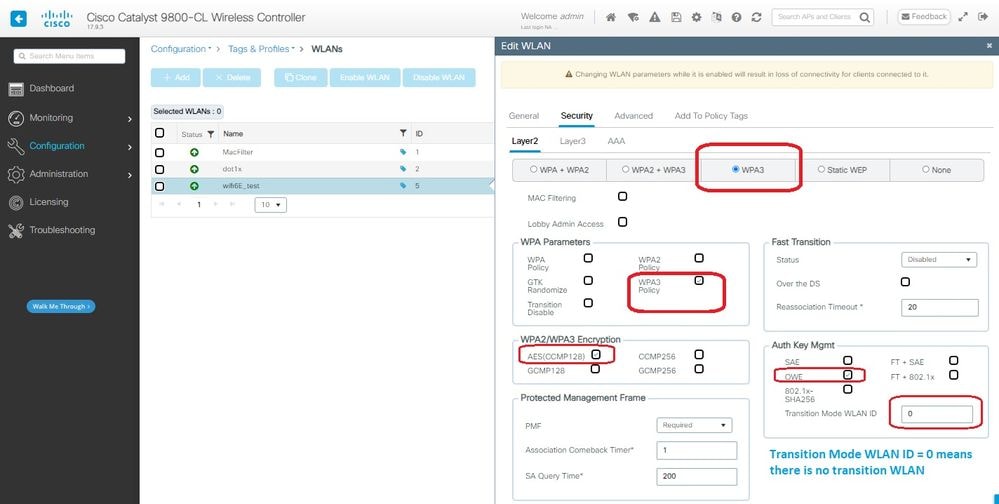

WPA3 - AES(CCMP128) + 부채

다음은 WLAN 보안 컨피그레이션입니다.

OWE 보안 설정

OWE 보안 설정

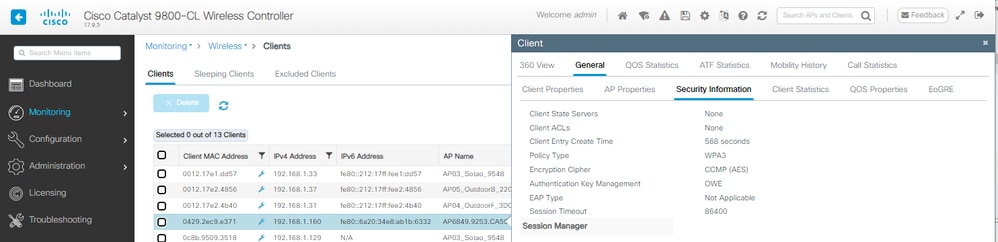

WLAN Security(WLAN 보안) 설정의 WLC GUI에서 보기:

WLC GUI의 WLAN 보안 설정

WLC GUI의 WLAN 보안 설정

여기서는 Wi-Fi 6E 클라이언트 연결 프로세스를 관찰할 수 있습니다.

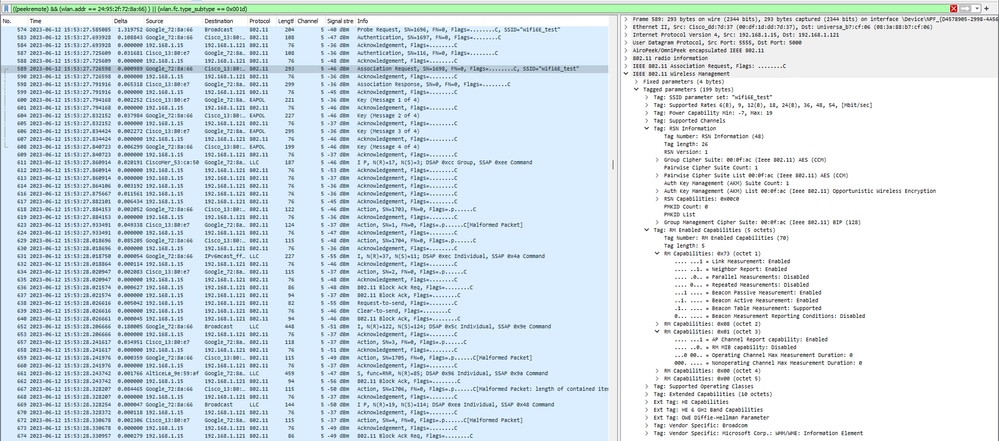

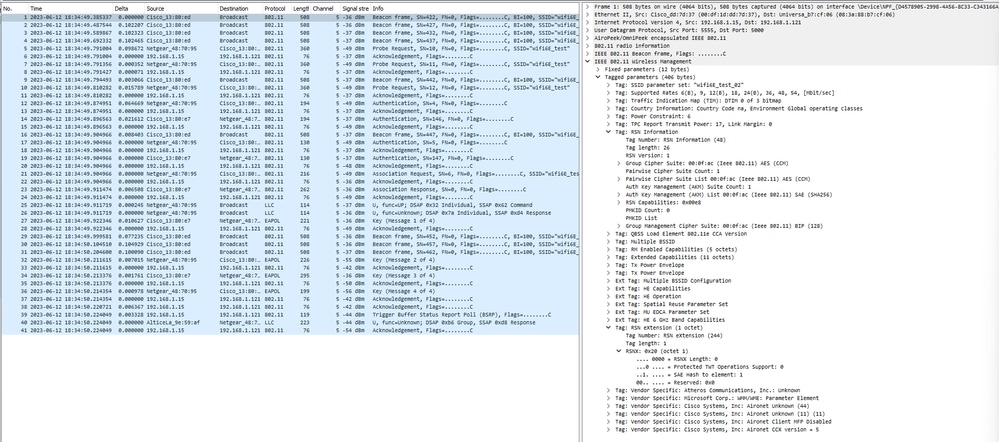

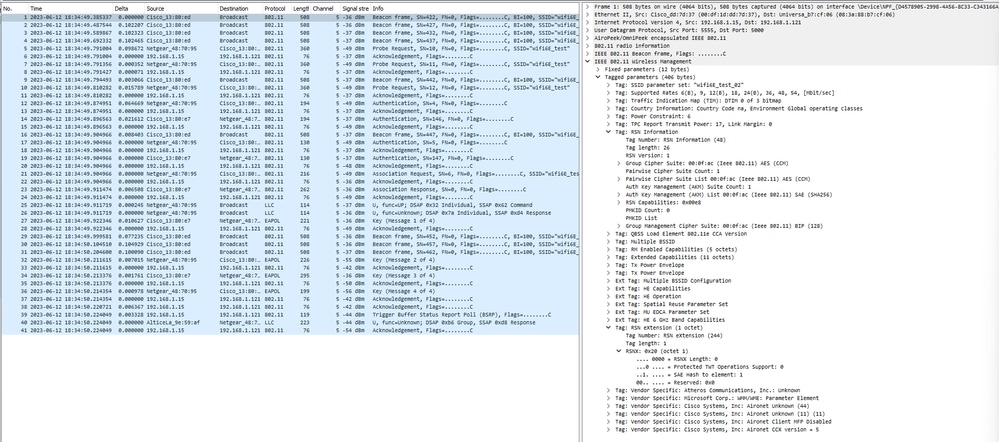

인텔 AX211

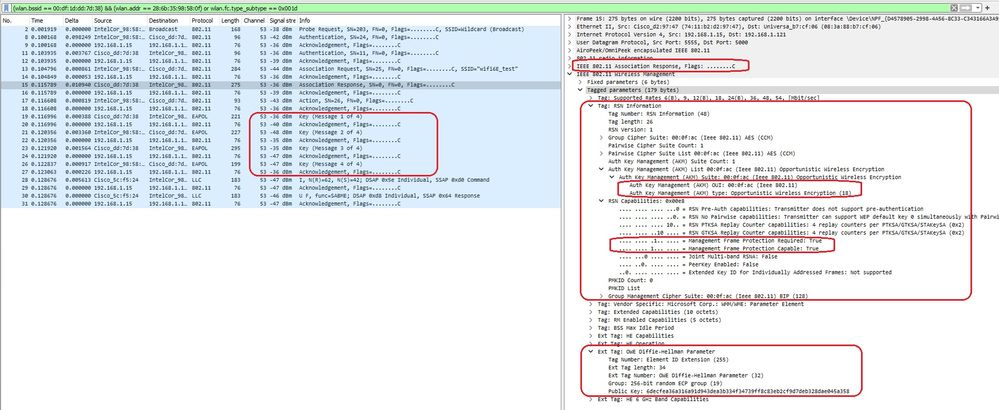

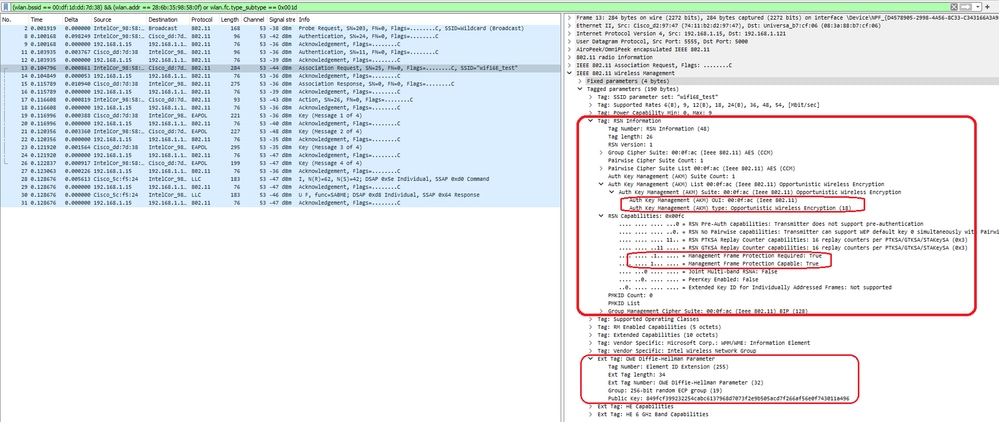

여기에서는 클라이언트 Intel AX211의 전체 연결 프로세스를 보여줍니다.

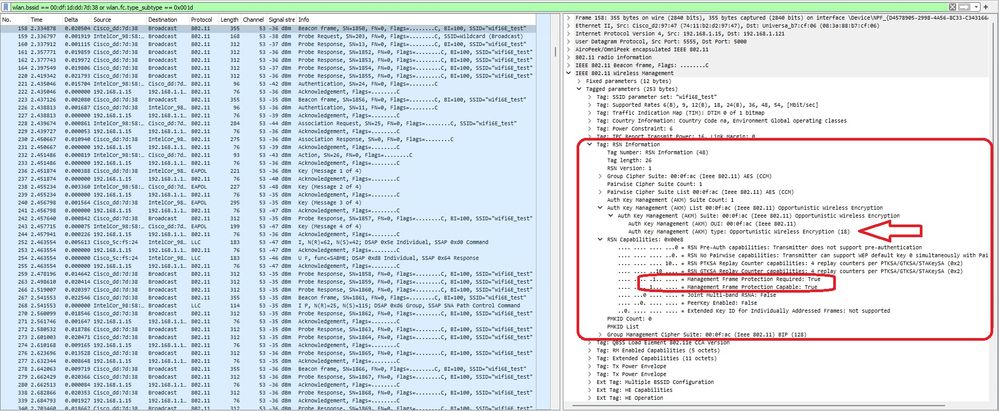

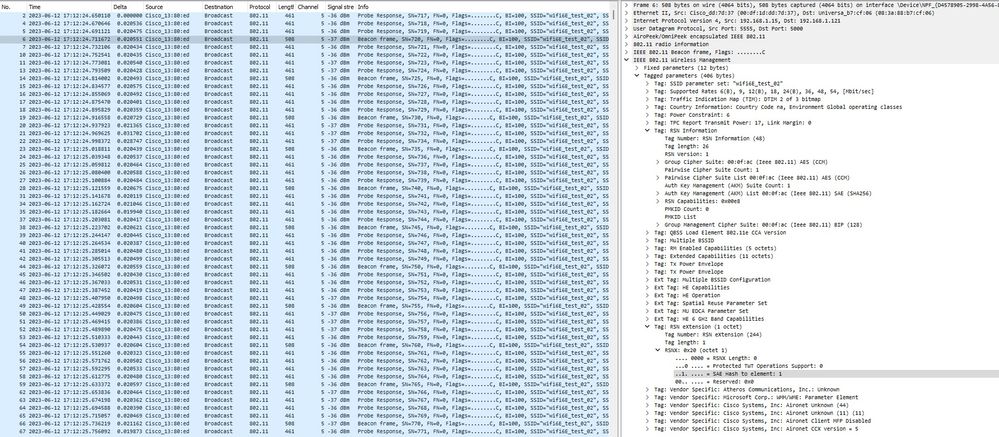

OWE 디스커버리

여기에서 비콘 OTA를 볼 수 있습니다. AP는 RSN 정보 요소 아래에서 OWE에 대한 AKM 제품군 선택기를 사용하여 OWE에 대한 지원을 광고합니다.

OWE 지원을 나타내는 AKM 제품군 유형 값 18(00-0F-AC:18)을 볼 수 있습니다.

OWE 비컨 프레임

OWE 비컨 프레임

RSN 기능 필드를 보면 AP가 MFP(Management Frame Protection) 기능과 MFP 필수 비트를 1로 설정한 것을 모두 광고하고 있음을 알 수 있습니다.

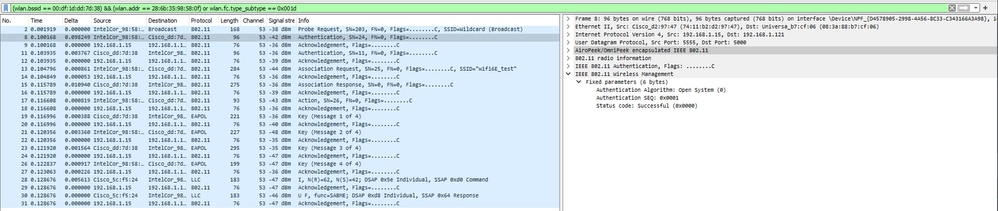

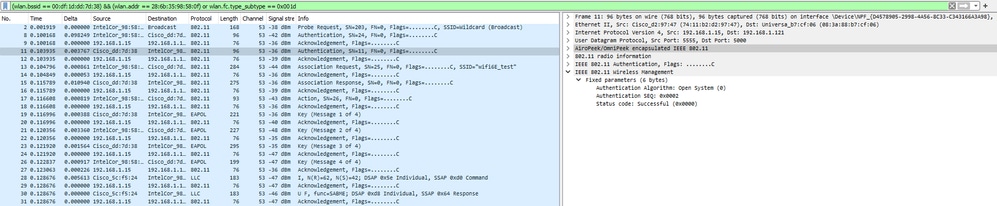

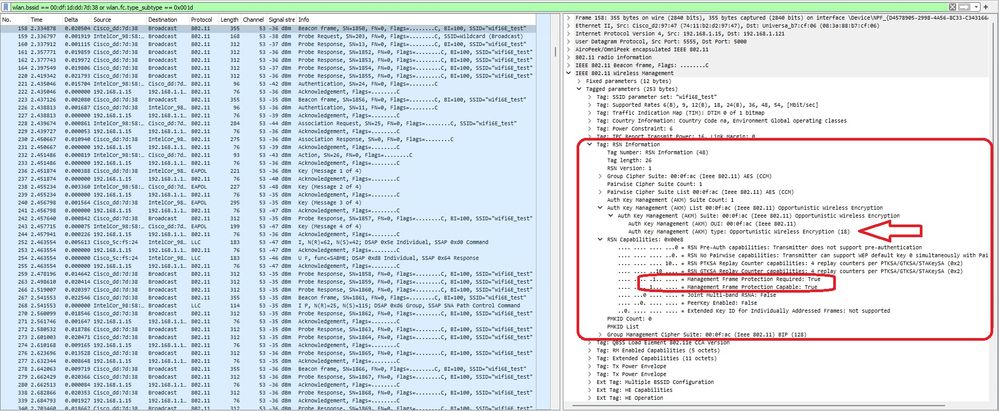

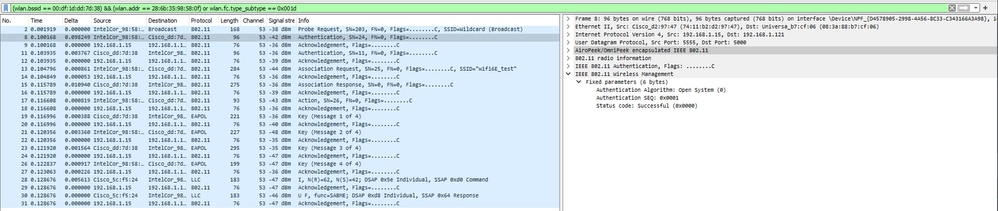

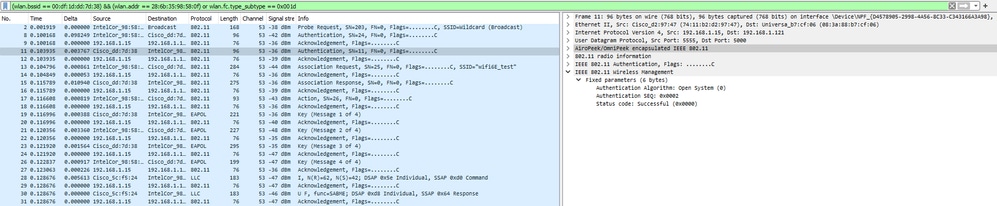

OWE 연결

브로드캐스트 모드로 전송된 UPR을 확인한 다음 연결 자체를 확인할 수 있습니다.

OWE는 OPEN 인증 요청 및 응답으로 시작합니다.

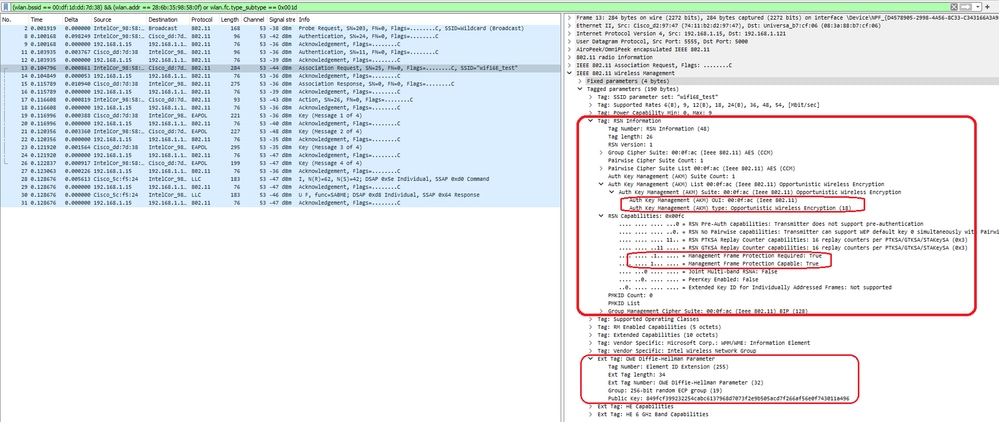

그런 다음, OWE를 수행하려는 클라이언트는 연결 요청 프레임의 RSN IE에 OWE AKM을 표시하고 DH(Diffie Helman) 매개변수 요소를 포함해야 합니다.

OWE 연결 응답

OWE 연결 응답

연결 응답 후 4방향 핸드셰이크와 클라이언트가 연결된 상태로 이동하는 것을 볼 수 있습니다.

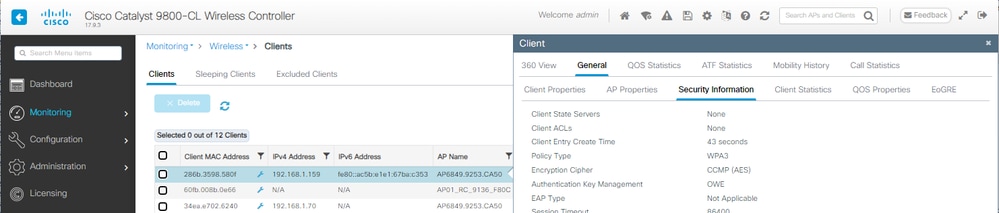

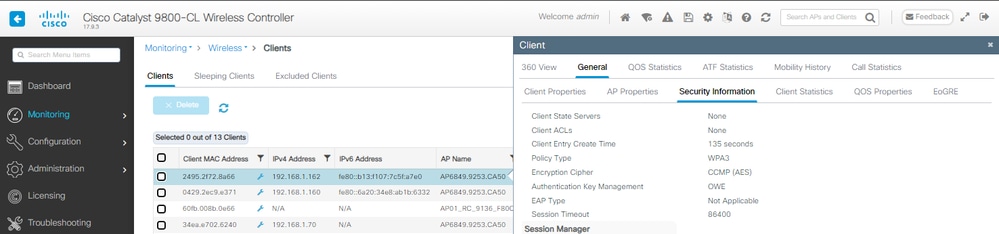

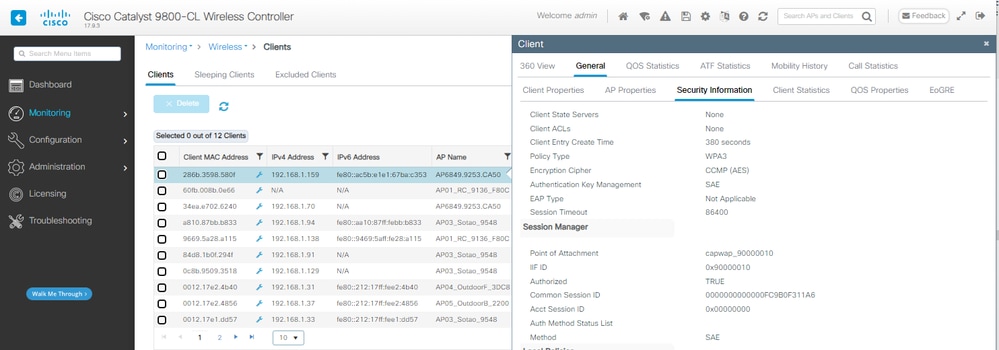

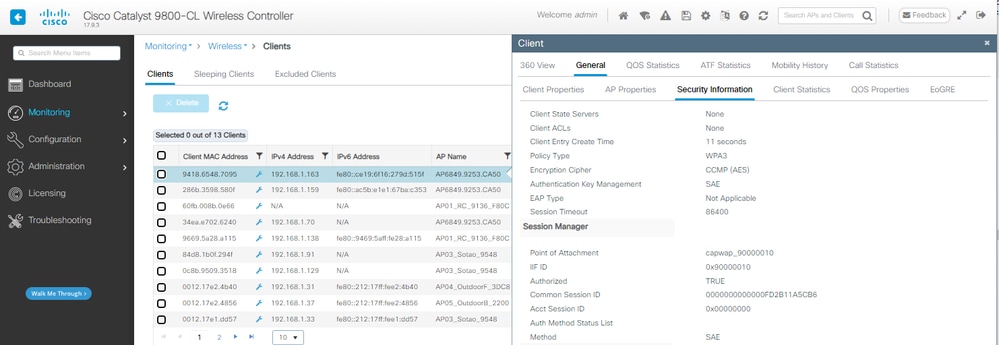

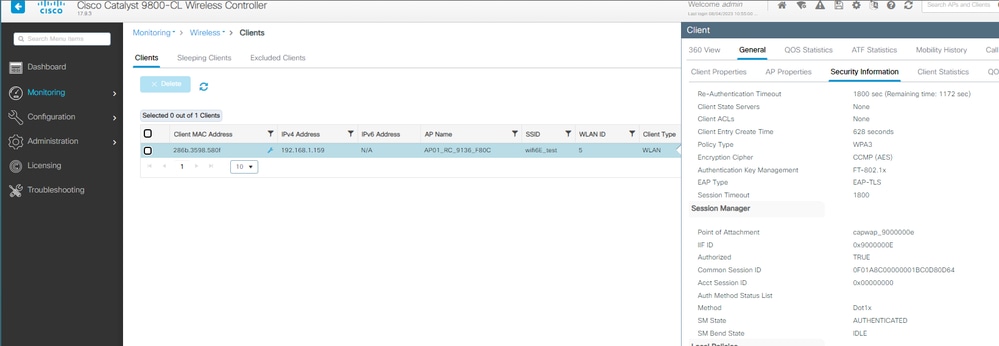

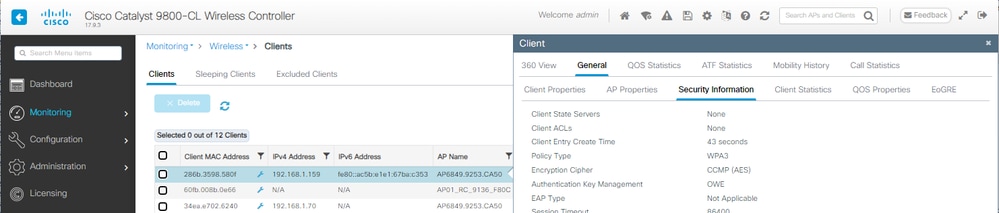

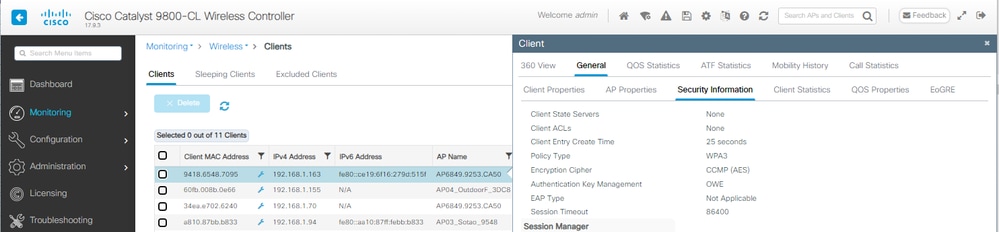

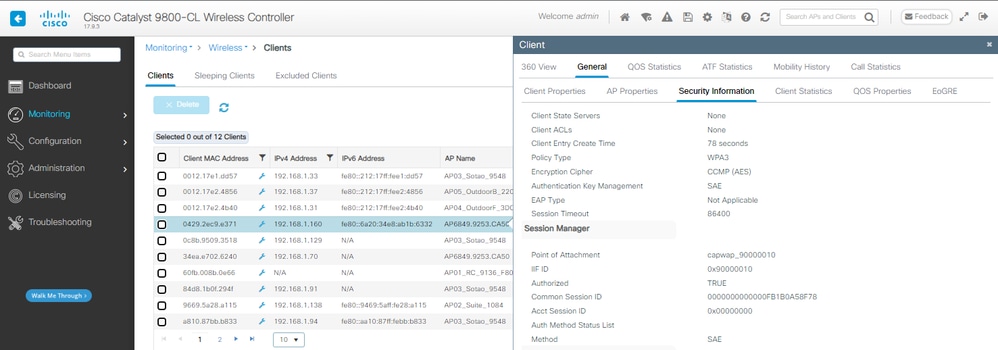

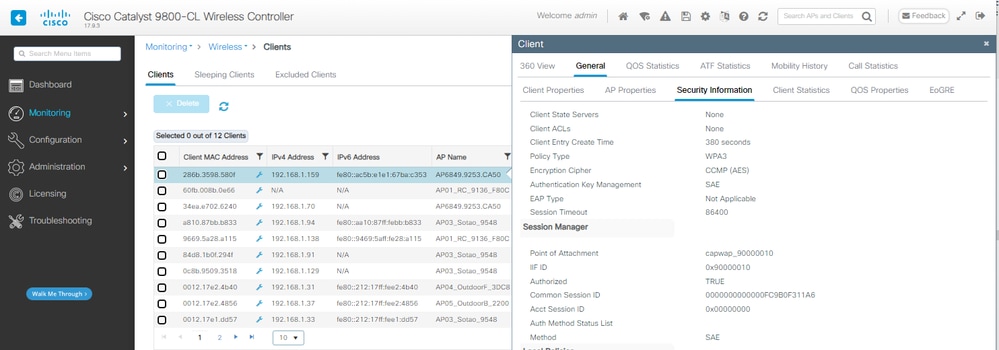

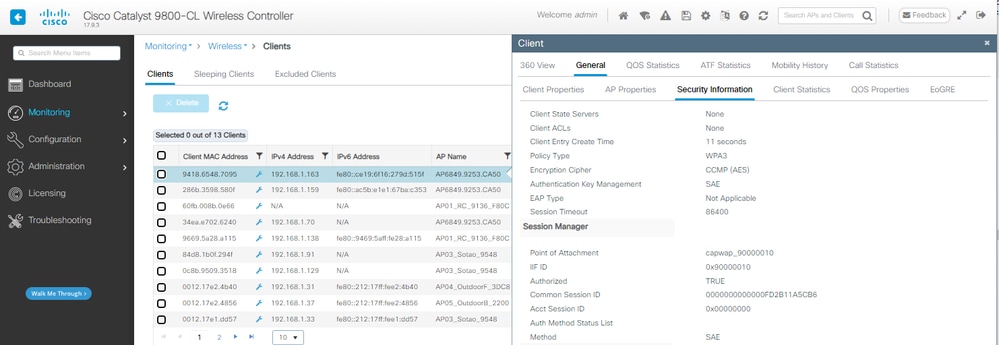

여기서 WLC GUI의 클라이언트 세부사항을 볼 수 있습니다.

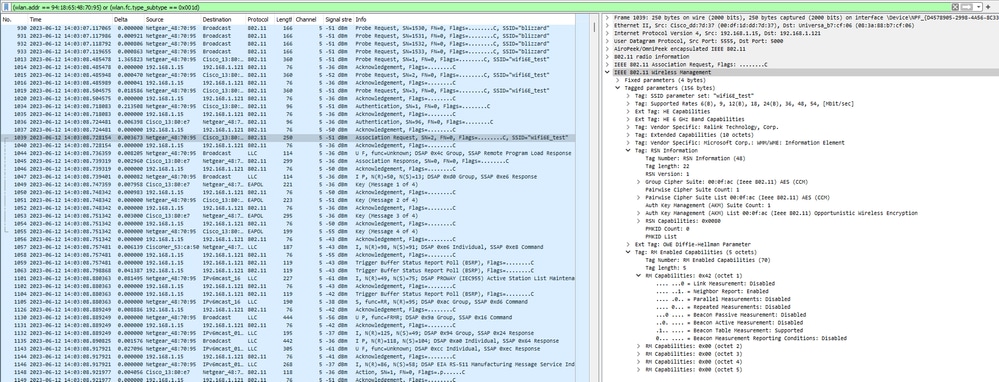

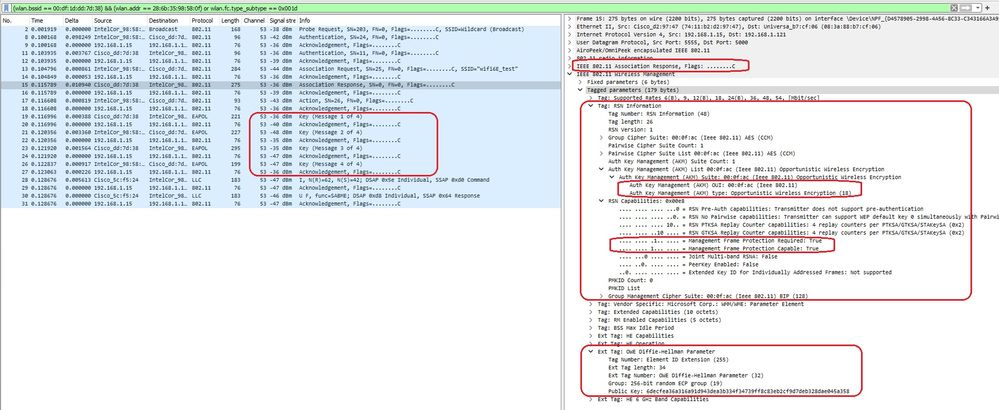

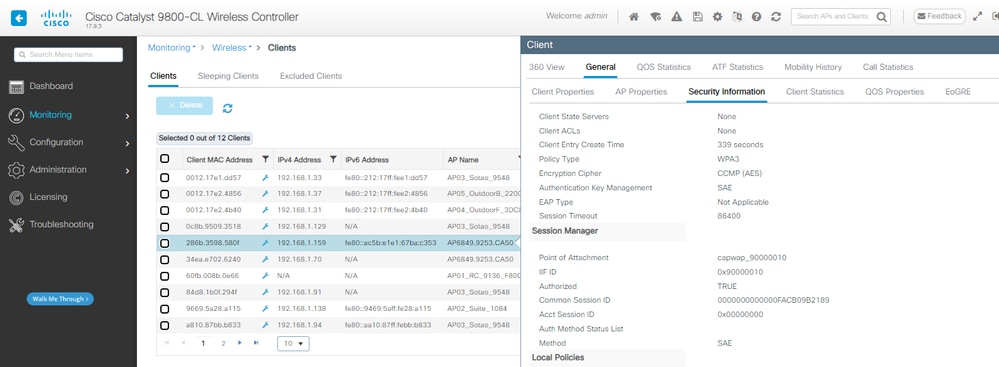

넷기어 A8000

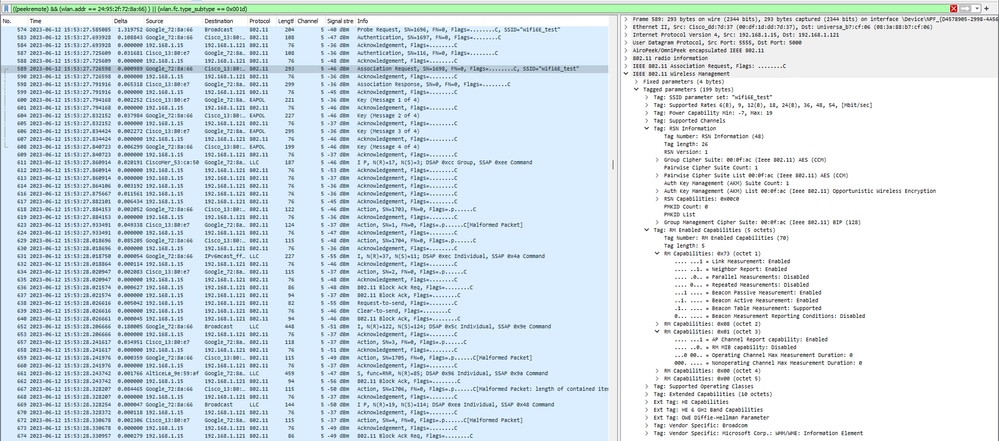

클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

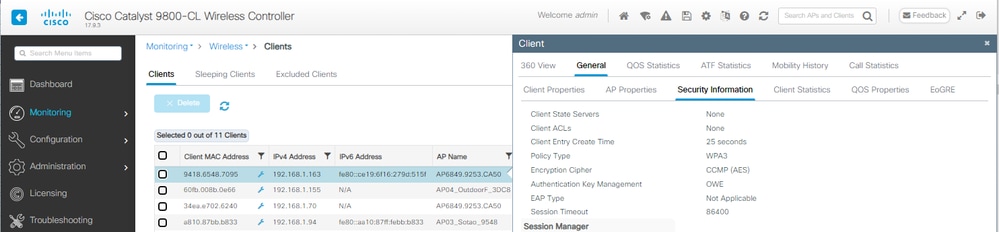

WLC의 클라이언트 세부사항:

픽셀 6a

클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

WLC의 클라이언트 세부사항:

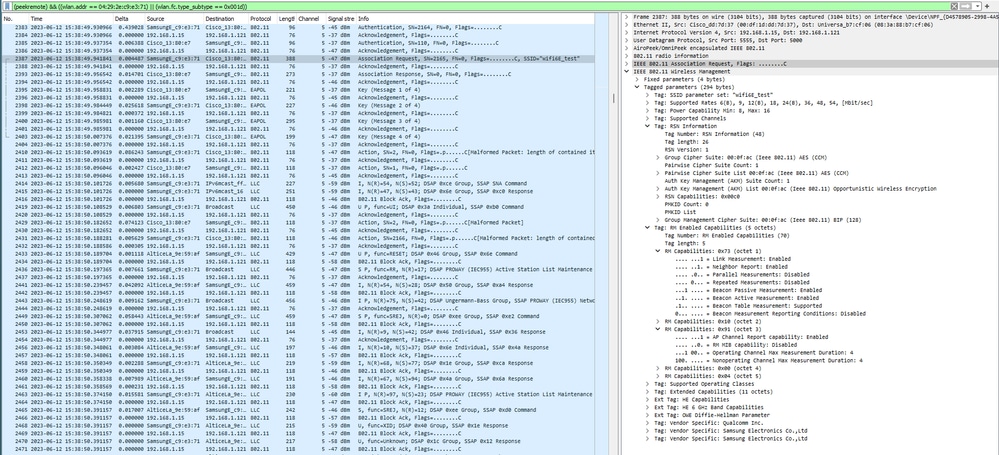

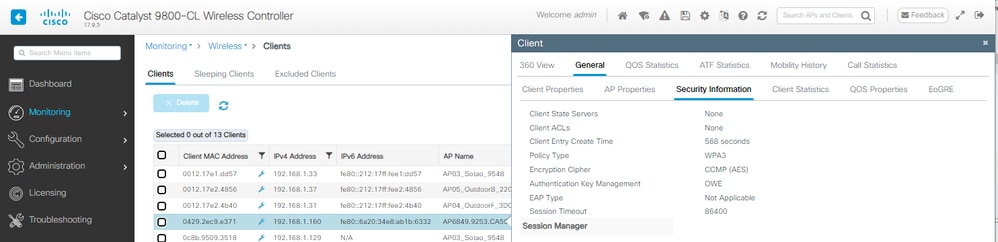

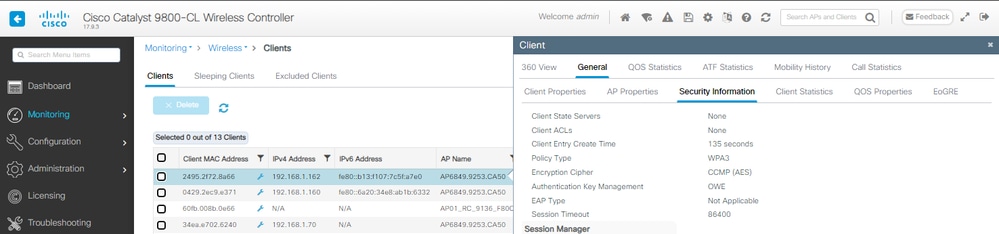

삼성 S23

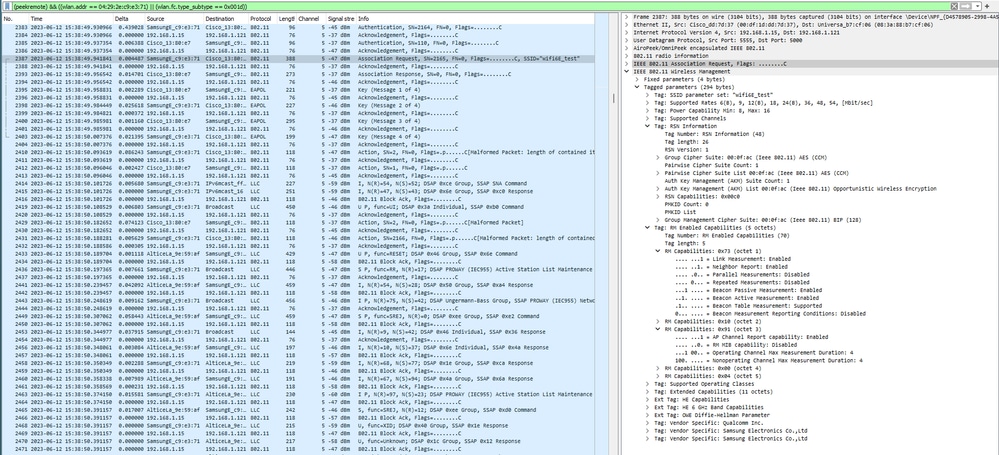

클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

WLC의 클라이언트 세부사항:

WPA3 - AES(CCMP128) + 전환 모드로 인한 부담

이 문서에서 제공되는 OWE 전환 모드의 자세한 구성 및 문제 해결: 전환 모드로 Enhanced Open SSID 구성 - OWE.

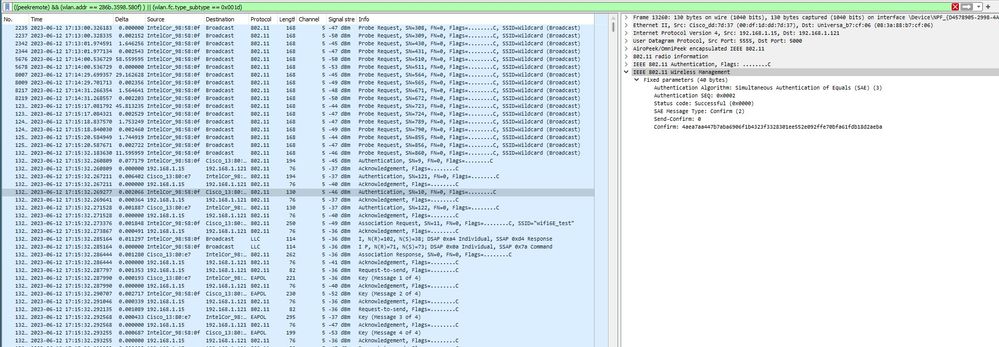

WPA3-개인 - AES(CCMP128) + SAE

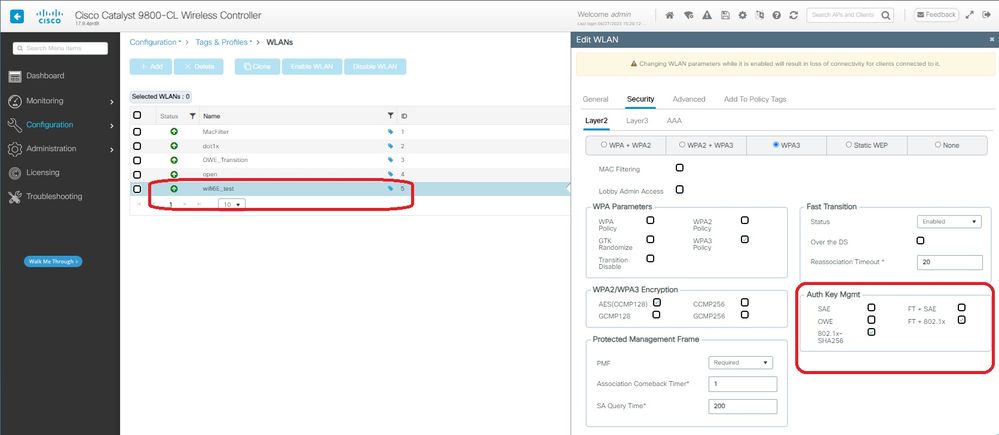

WLAN 보안 구성:

WPA3 SAE 컨피그레이션

WPA3 SAE 컨피그레이션

참고: 6GHz 무선 정책에서는 Hunting 및 Pecking이 허용되지 않음을 유의하십시오. 6GHz 전용 WLAN을 구성하는 경우 H2E SAE Password Element(H2E SAE 비밀번호 요소)를 선택해야 합니다.

WLAN Security(WLAN 보안) 설정의 WLC GUI에서 보기:

비콘 OTA 확인:

WPA3 SAE 비콘

WPA3 SAE 비콘

여기서는 Wi-Fi 6E 클라이언트가 다음과 연결된 것을 관찰할 수 있습니다.

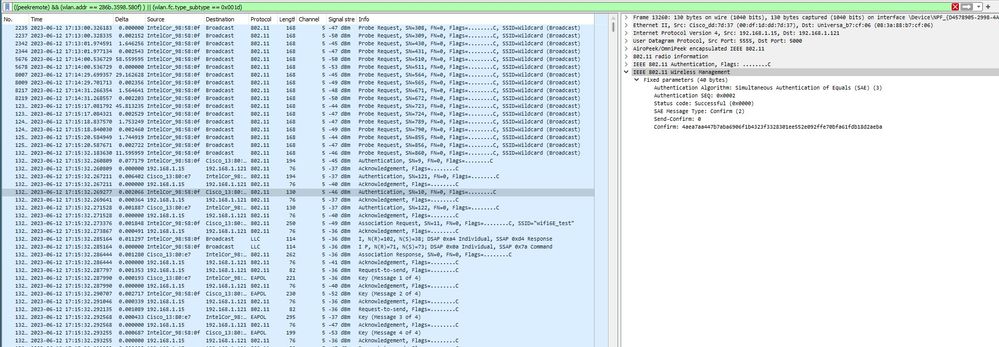

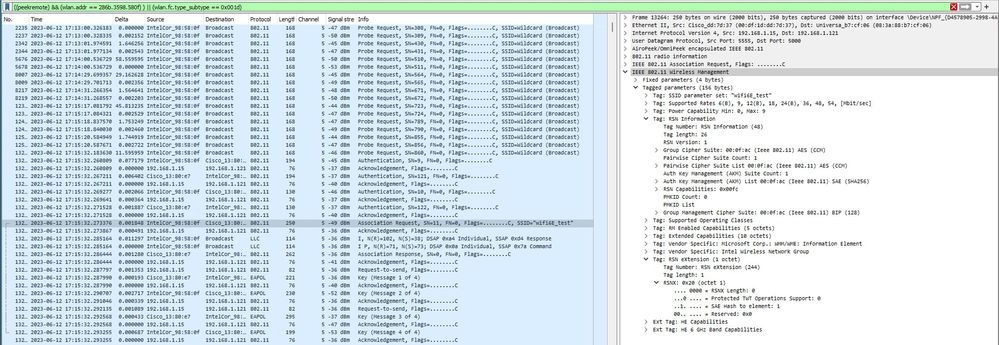

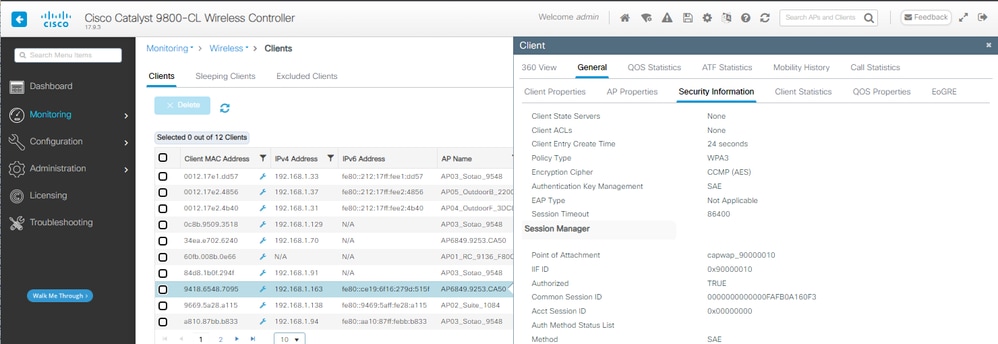

인텔 AX211

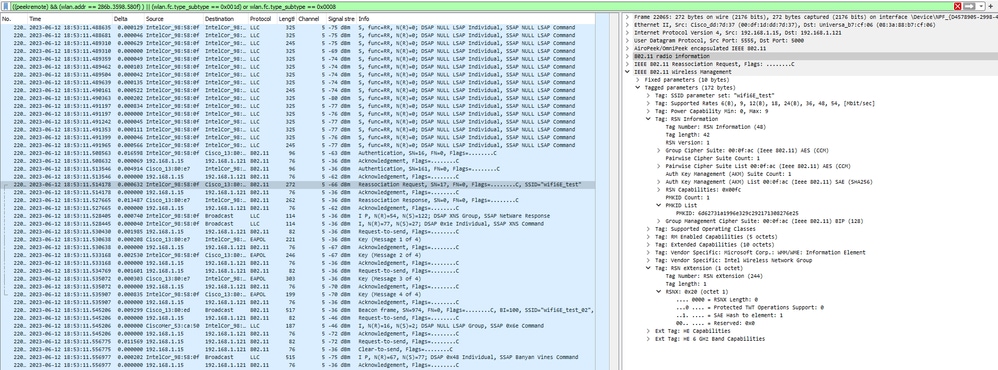

클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

WLC의 클라이언트 세부사항:

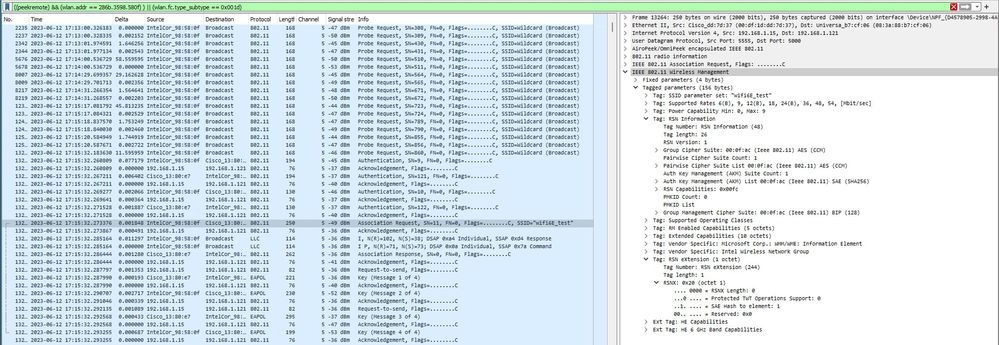

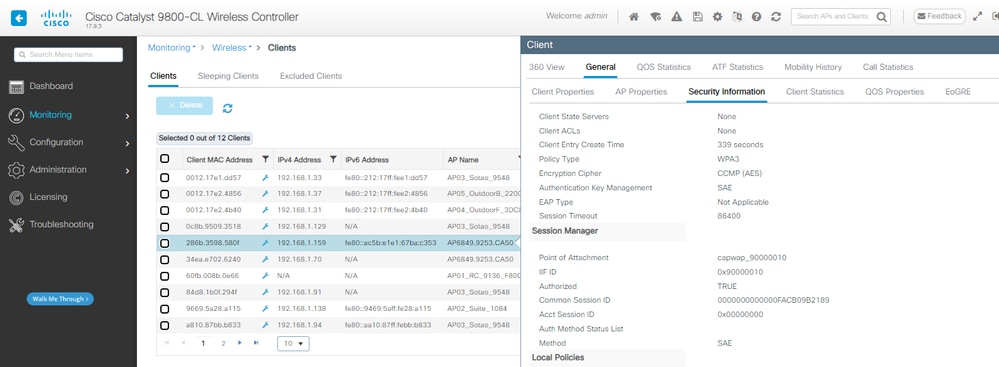

넷기어 A8000

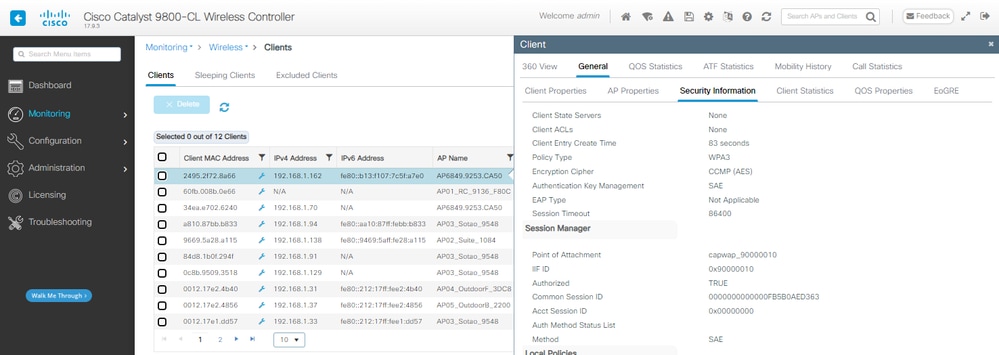

클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

WLC의 클라이언트 세부사항:

픽셀 6a

클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

WLC의 클라이언트 세부사항:

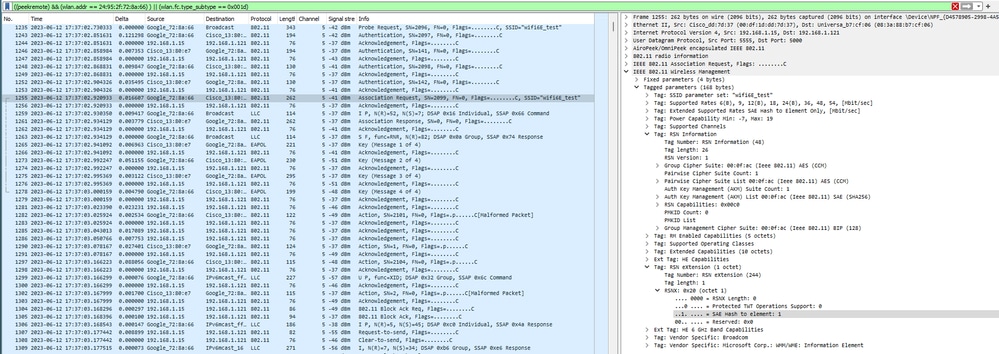

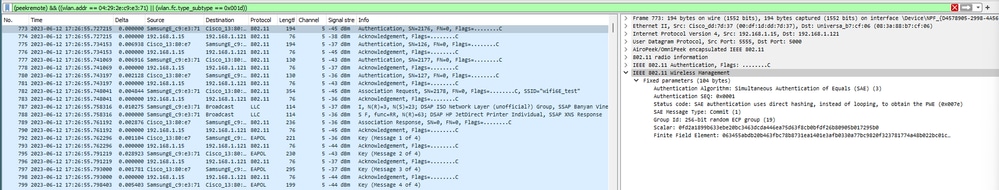

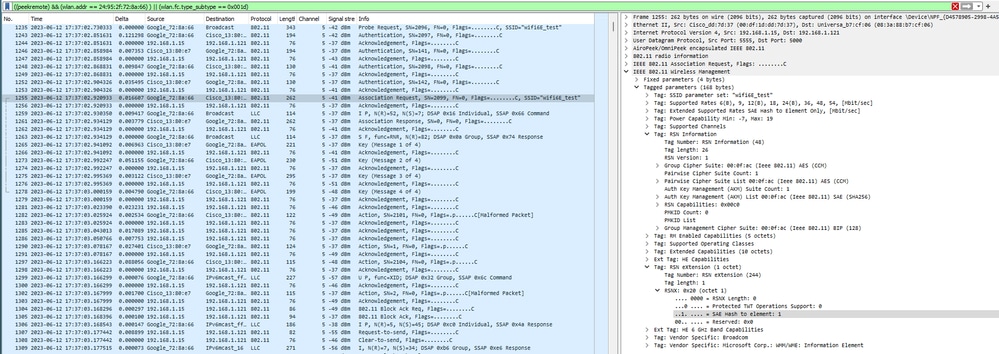

삼성 S23

클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

WLC의 클라이언트 세부사항:

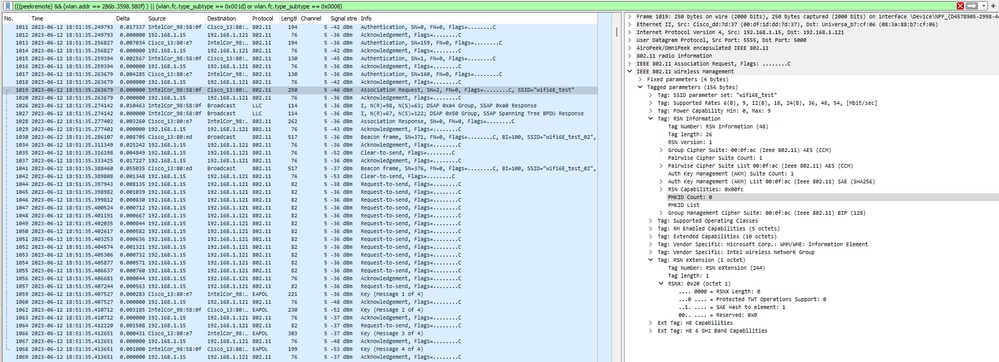

WPA3-개인 - AES(CCMP128) + SAE + FT

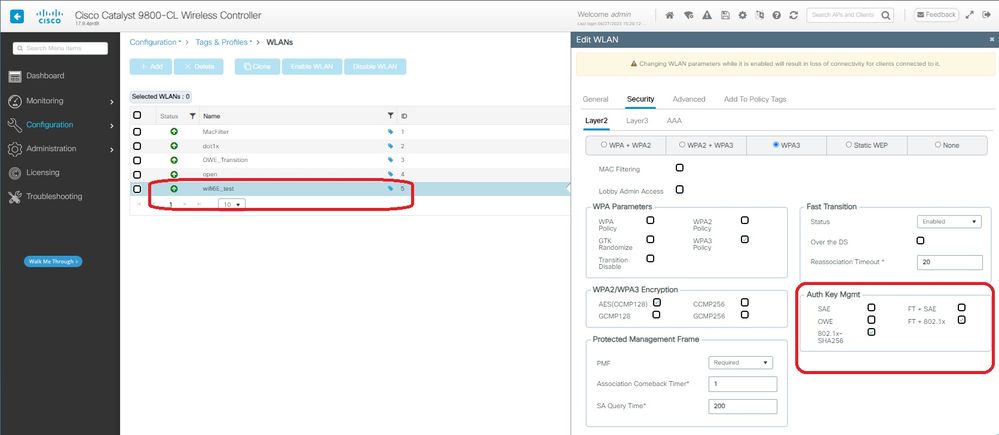

WLAN 보안 구성:

주의: 인증 키 관리에서 WLC는 SAE를 활성화하지 않고 FT+SAE를 선택할 수 있지만 클라이언트가 연결할 수 없는 것으로 관찰되었습니다. 빠른 전환과 함께 SAE를 사용하려는 경우 항상 SAE 및 FT+SAE 확인란을 모두 활성화합니다.

WLAN Security(WLAN 보안) 설정의 WLC GUI에서 보기:

비콘 OTA 확인:

WPA3 SAE + FT 비컨

WPA3 SAE + FT 비컨

여기서는 Wi-Fi 6E 클라이언트가 다음과 연결된 것을 관찰할 수 있습니다.

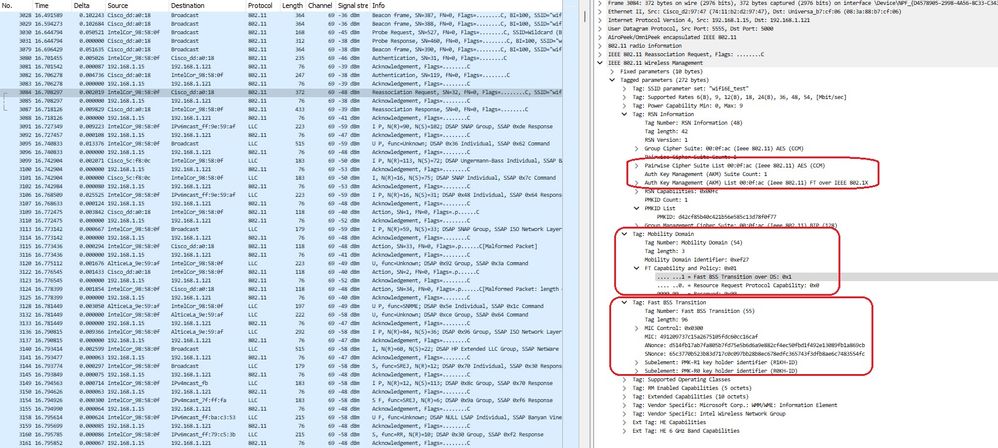

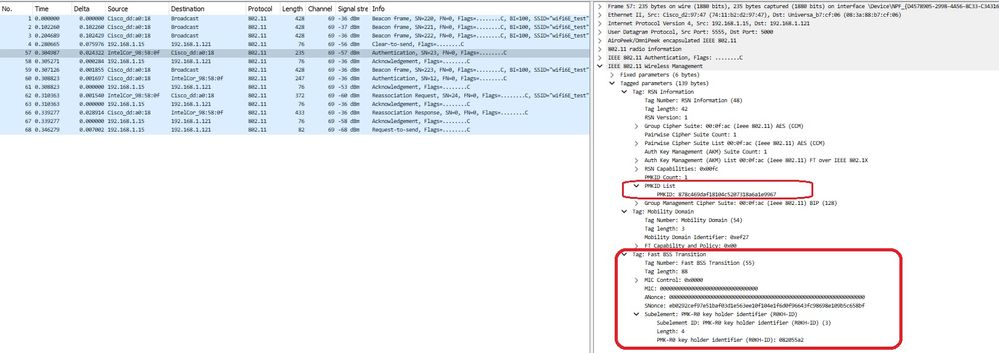

인텔 AX211

클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

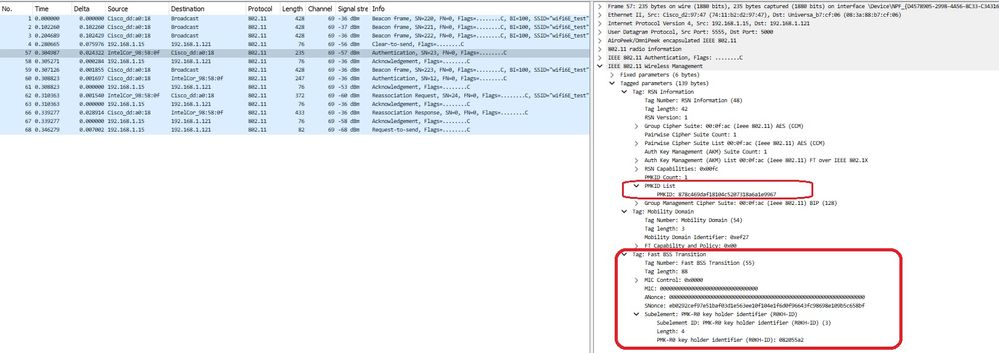

PMKID를 볼 수 있는 로밍 이벤트:

WPA3 SAE + FT 재연결 요청

WPA3 SAE + FT 재연결 요청

WLC의 클라이언트 세부사항:

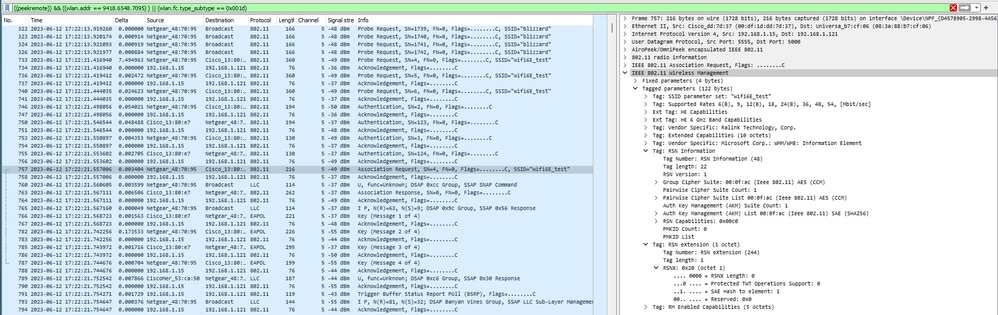

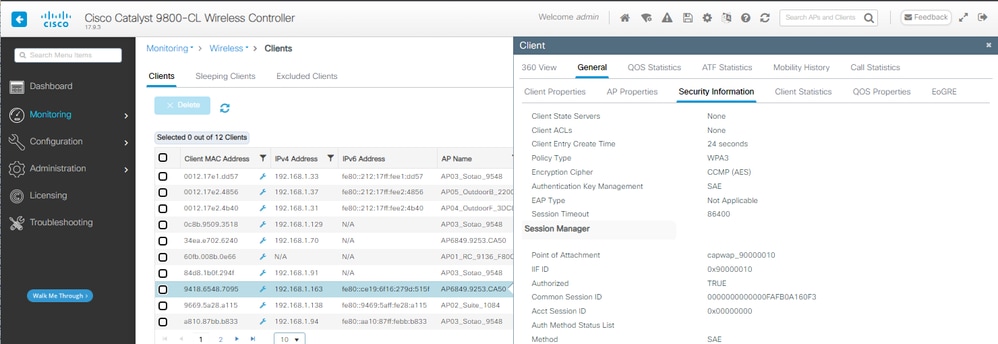

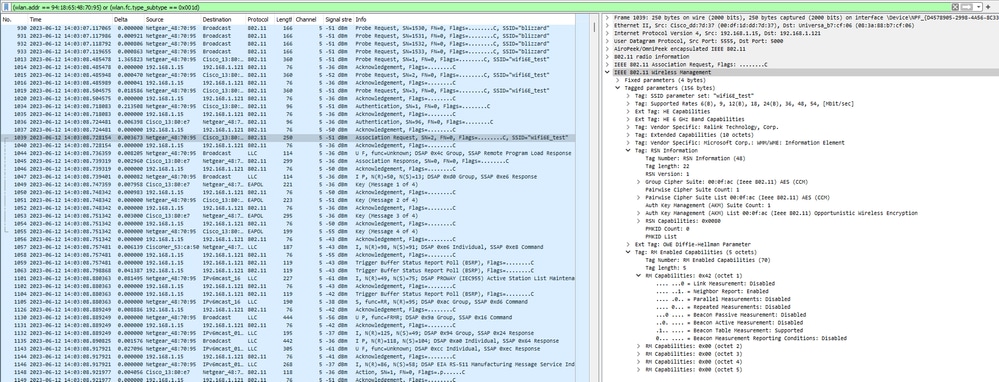

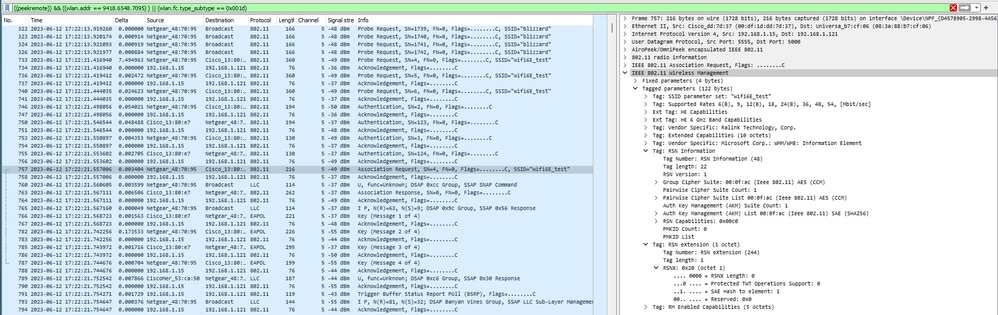

넷기어 A8000

클라이언트의 RSN 정보에 초점을 맞추어 OTA를 연결합니다. 초기 연결:

ssss

ssss

WLC의 클라이언트 세부사항:

픽셀 6a

FT가 사용하도록 설정된 경우 디바이스에서 로밍할 수 없습니다.

삼성 S23

FT가 사용하도록 설정된 경우 디바이스에서 로밍할 수 없습니다.

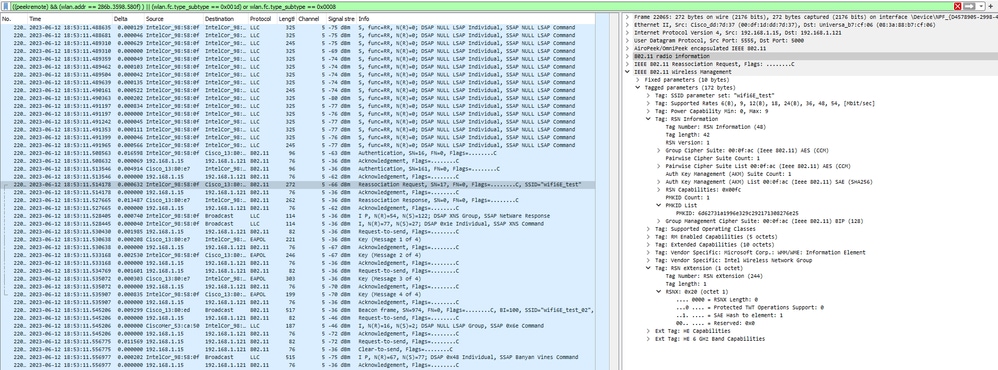

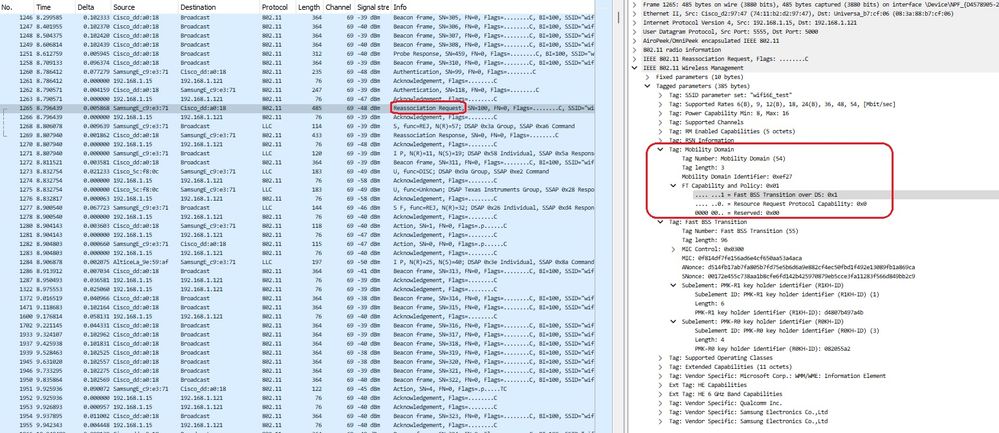

WPA3-엔터프라이즈 + AES(CCMP128) + 802.1x-SHA256 + FT

WLAN 보안 구성:

WPA3 Enterprise 802.1x-SHA256 + FTWLAN 보안 구성

WPA3 Enterprise 802.1x-SHA256 + FTWLAN 보안 구성

WLAN Security(WLAN 보안) 설정의 WLC GUI에서 보기:

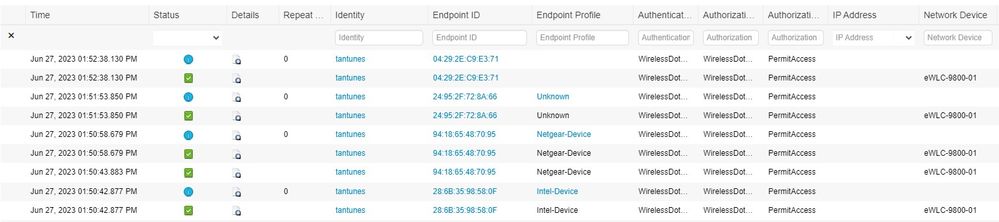

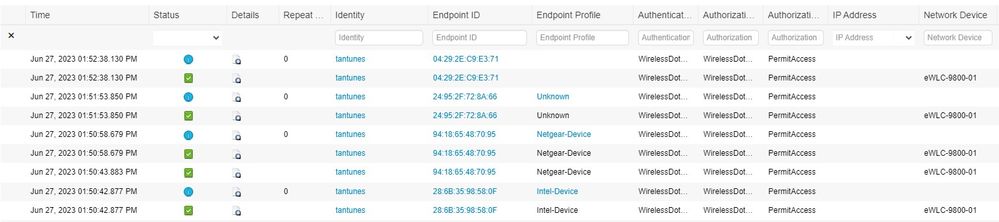

여기서는 각 디바이스에서 오는 인증을 보여주는 ISE 라이브 로그를 확인할 수 있습니다.

ISE 라이브 로그

ISE 라이브 로그

Beacon OTA는 다음과 같습니다.

WPA3 Enterprise 802.1x +FT 비컨

WPA3 Enterprise 802.1x +FT 비컨

여기서는 Wi-Fi 6E 클라이언트가 다음과 연결된 것을 관찰할 수 있습니다.

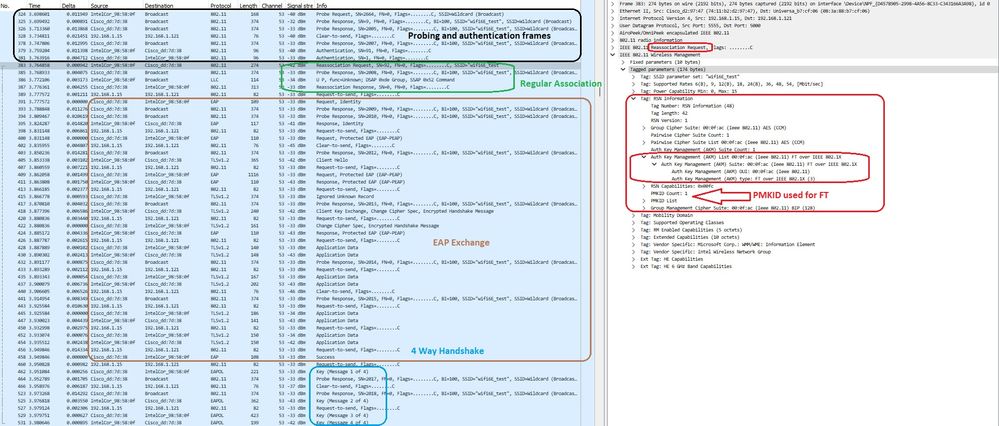

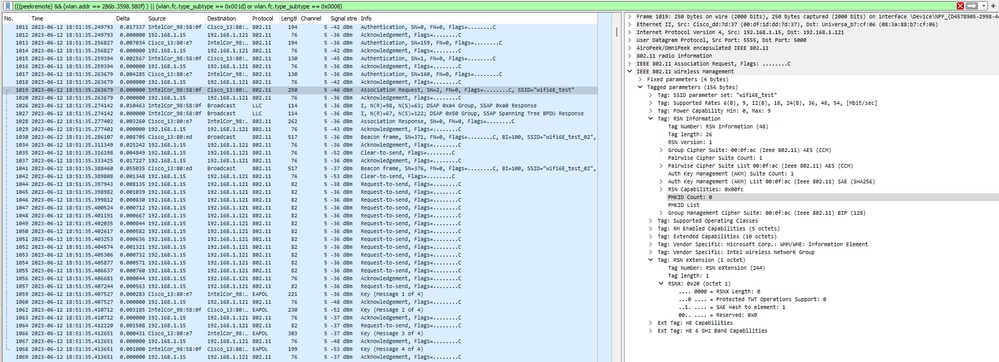

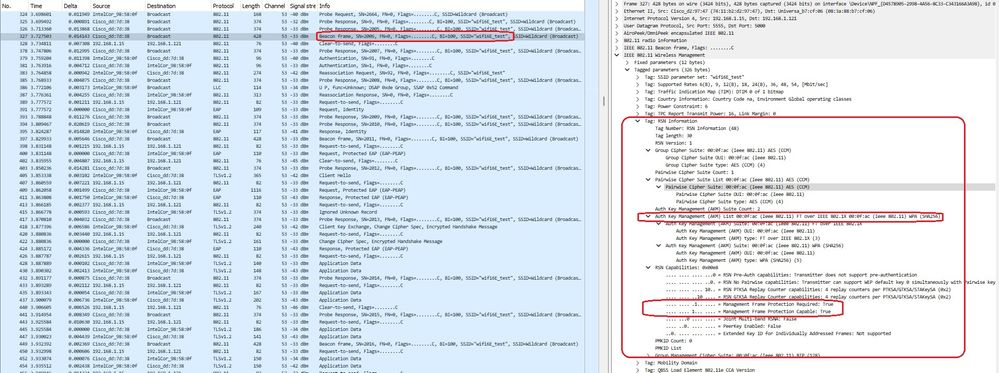

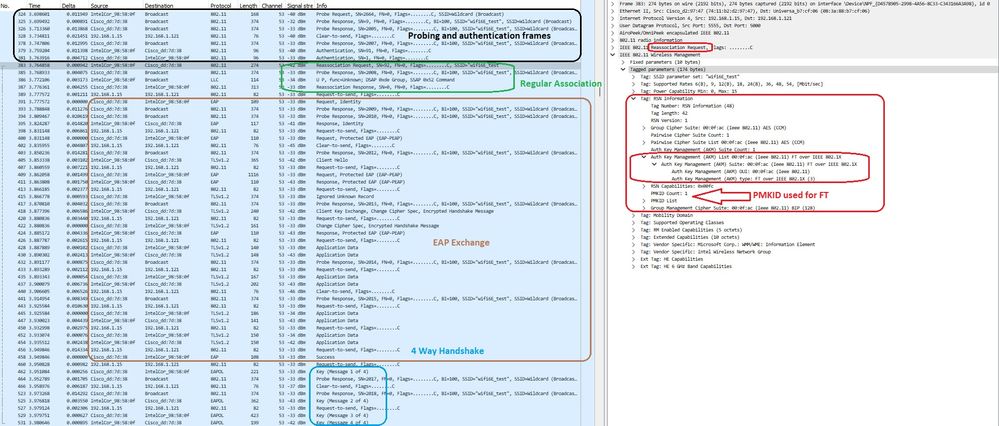

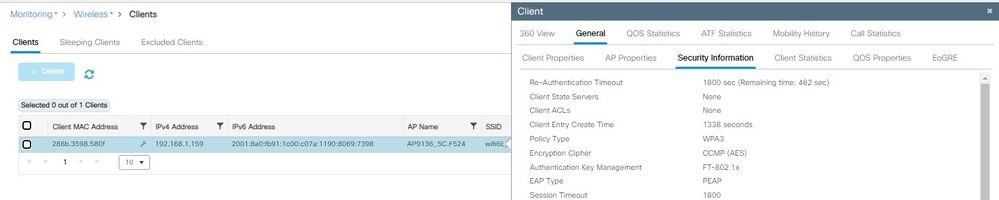

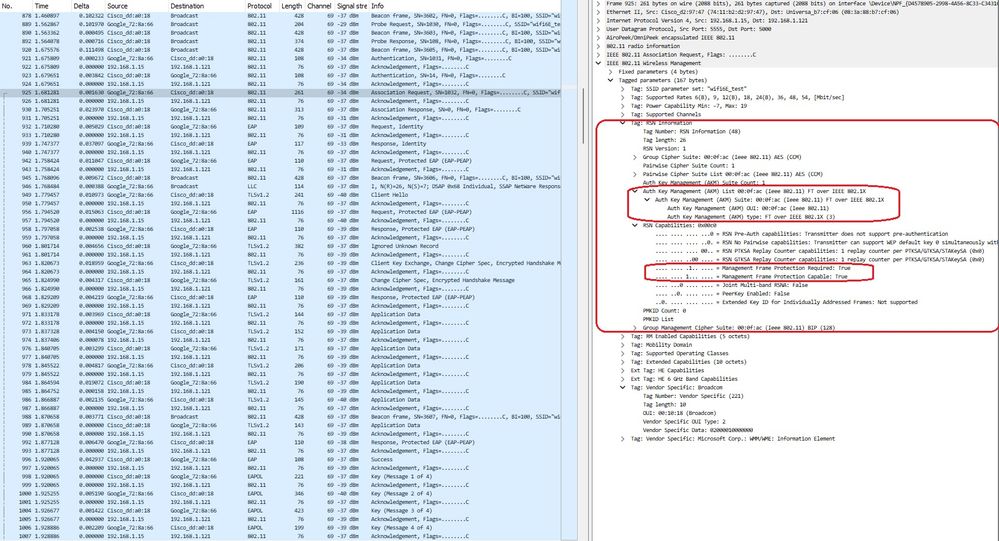

인텔 AX211

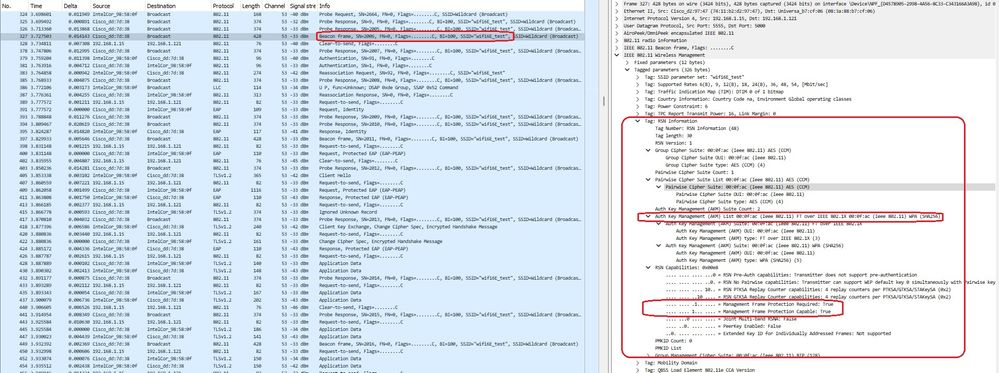

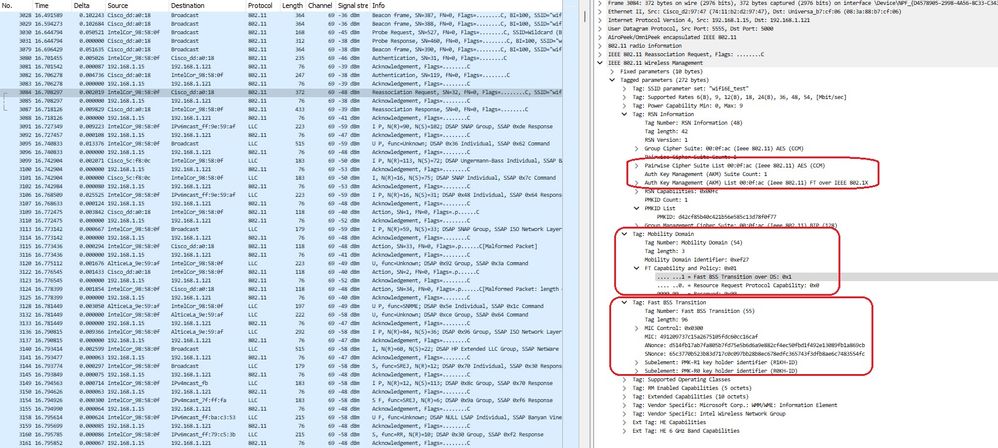

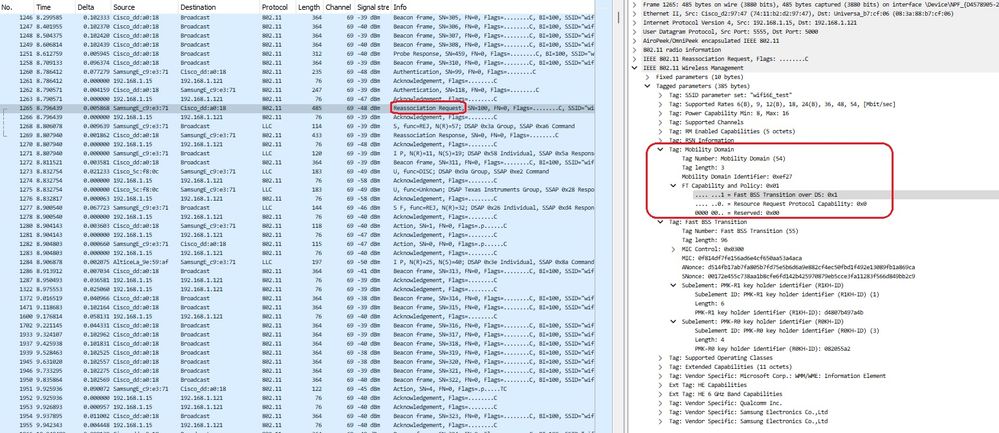

로밍 이벤트에 대한 클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

WPA3 Enterprise 802.1x + FT 로밍 이벤트

WPA3 Enterprise 802.1x + FT 로밍 이벤트

WLAN에서(예: WLC GUI에서) 클라이언트를 수동으로 삭제하면 흥미로운 동작이 발생합니다. 클라이언트는 연결 해제 프레임을 수신하지만 동일한 AP에 다시 연결하려고 시도하며 재연결 프레임을 사용하고 클라이언트 세부사항이 AP/WLC에서 삭제되었기 때문에 완전한 EAP 교환이 이루어집니다.

이는 기본적으로 새로운 Association(연결) 프로세스와 동일한 프레임 교환입니다. 여기에서 프레임 교환을 볼 수 있습니다.

WPA3 Enterprise 802.1x + FT Ax211 연결 흐름

WPA3 Enterprise 802.1x + FT Ax211 연결 흐름

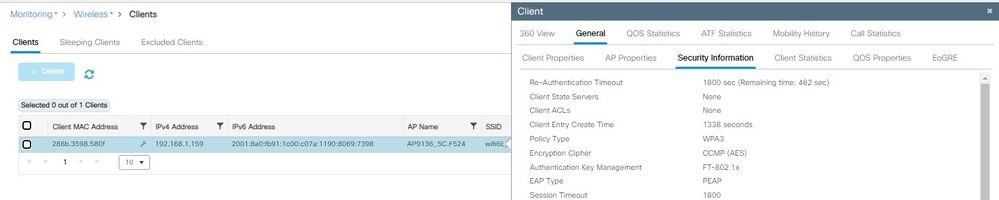

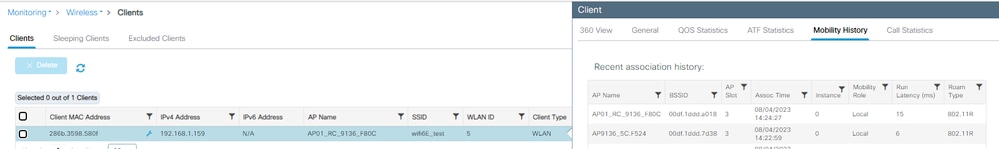

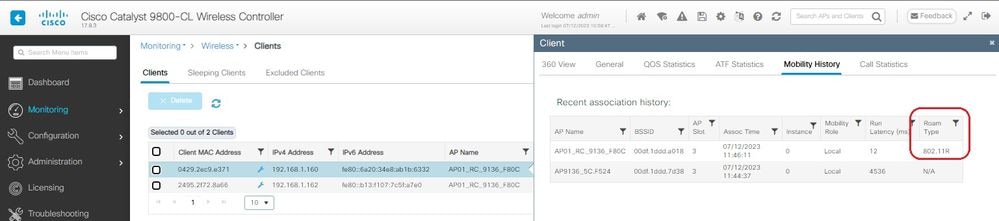

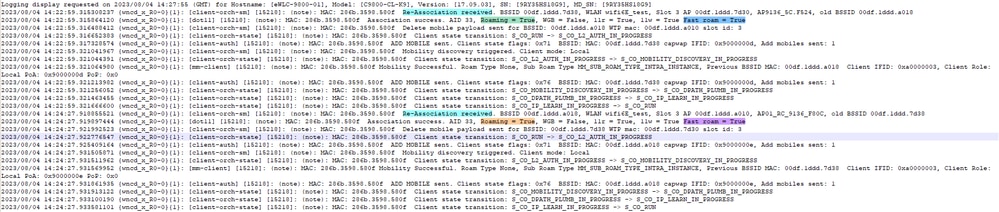

WLC의 클라이언트 세부사항:

WPA3 Enterprise 802.1x + FT 클라이언트 세부사항

WPA3 Enterprise 802.1x + FT 클라이언트 세부사항

이 클라이언트는 DS를 통해 FT를 사용하여 테스트되었으며 802.11r을 사용하여 로밍할 수 있었습니다.

AX211 로밍(FT over DS)

AX211 로밍(FT over DS)

FT 로밍 이벤트도 볼 수 있습니다.

WPA3 Enterprise(FT 포함)

WPA3 Enterprise(FT 포함)

그리고 wlc의 클라이언트 ra 추적:

넷기어 A8000

이 클라이언트에서는 WPA3-Enterprise가 지원되지 않습니다.

픽셀 6a

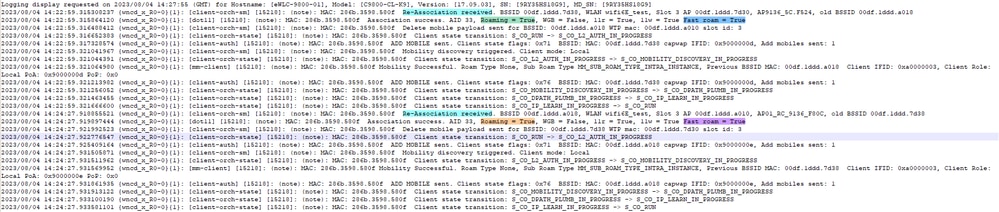

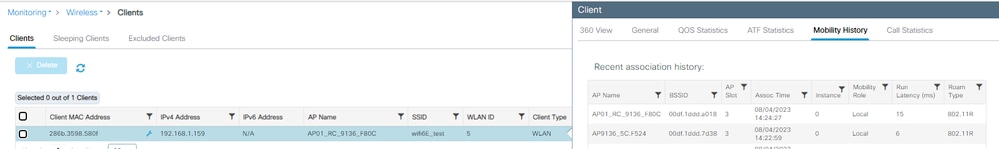

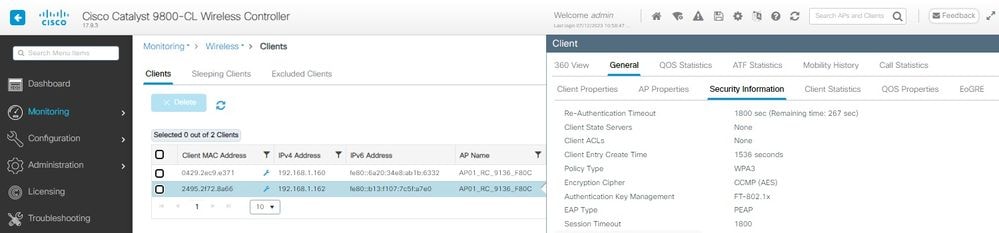

클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

WPA3 Enterprise 802.1x + FT Pixel6a 연결

WPA3 Enterprise 802.1x + FT Pixel6a 연결

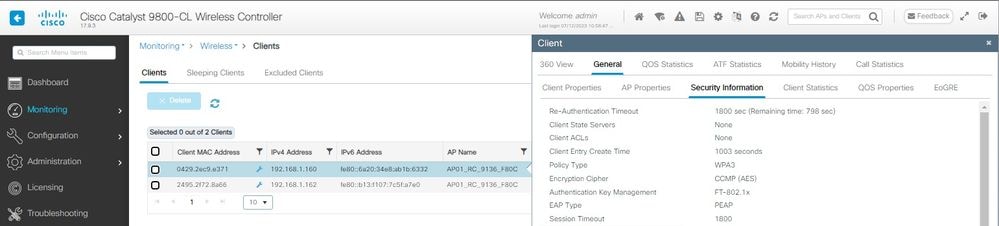

WLC의 클라이언트 세부사항:

WPA3 Enterprise 802.1x + FT Pixel6a Client 상세 정보

WPA3 Enterprise 802.1x + FT Pixel6a Client 상세 정보

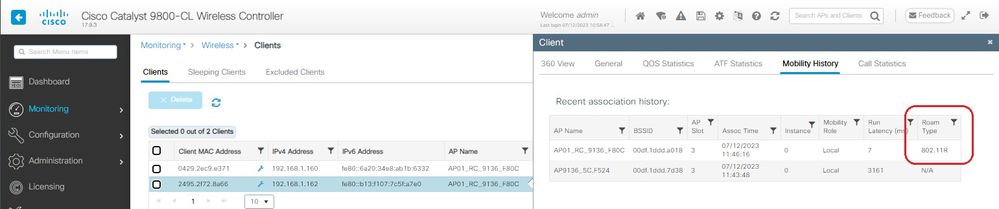

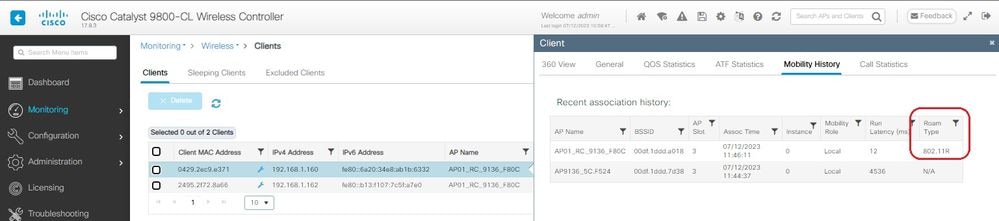

roam type 802.11R을 확인할 수 있는 Over the Air에 roam 유형을 집중 조명합니다.

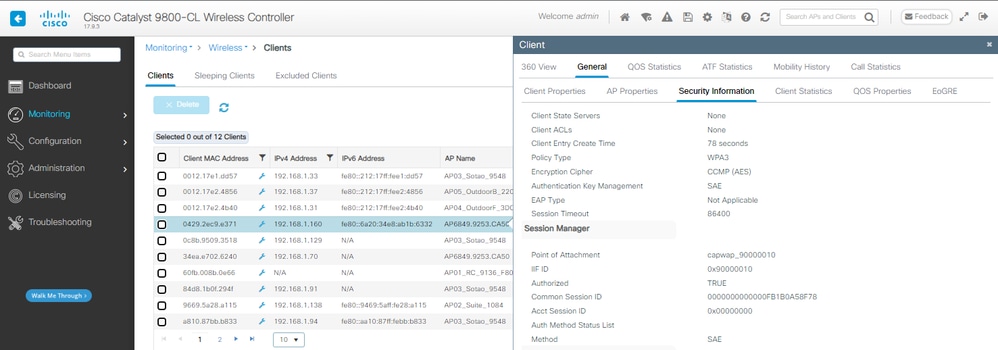

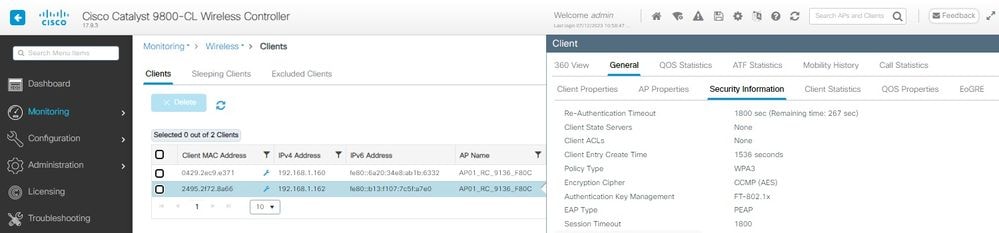

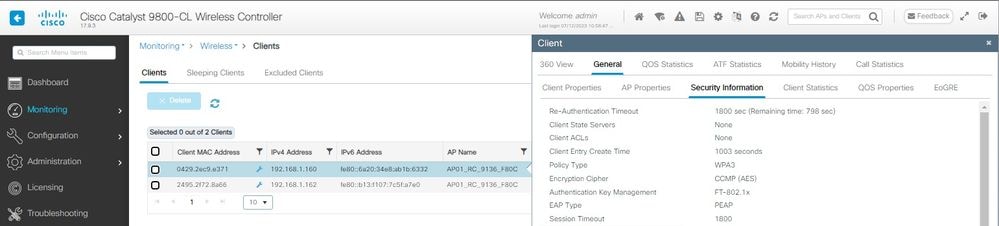

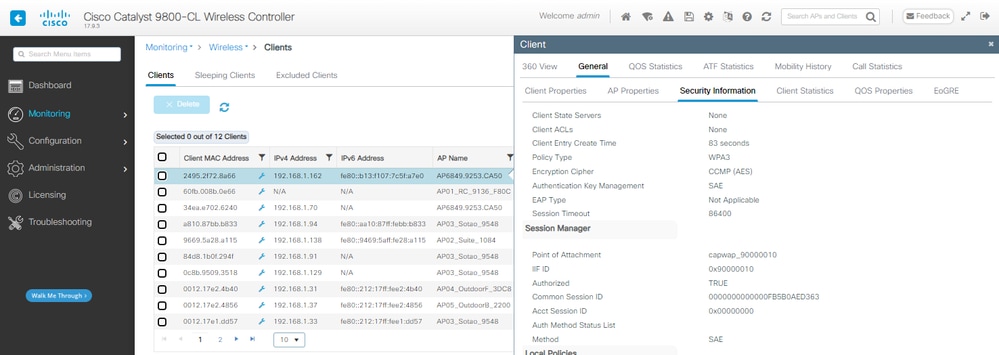

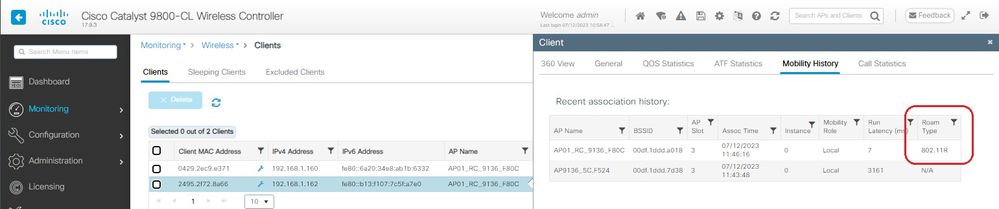

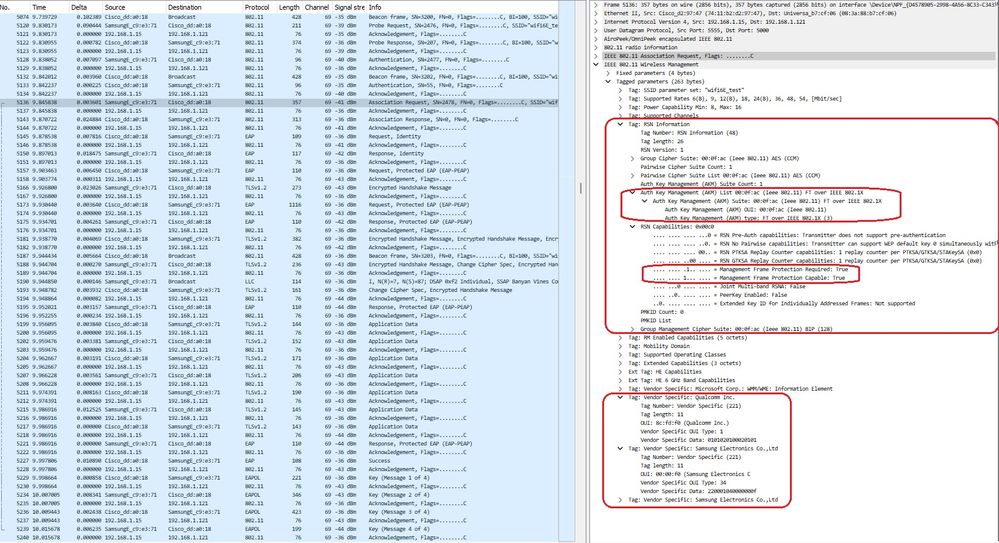

삼성 S23

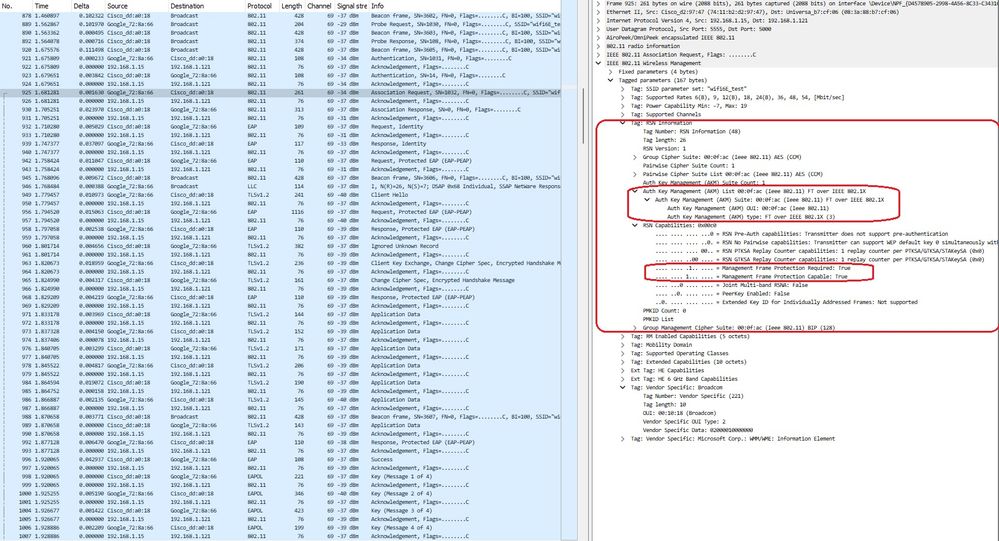

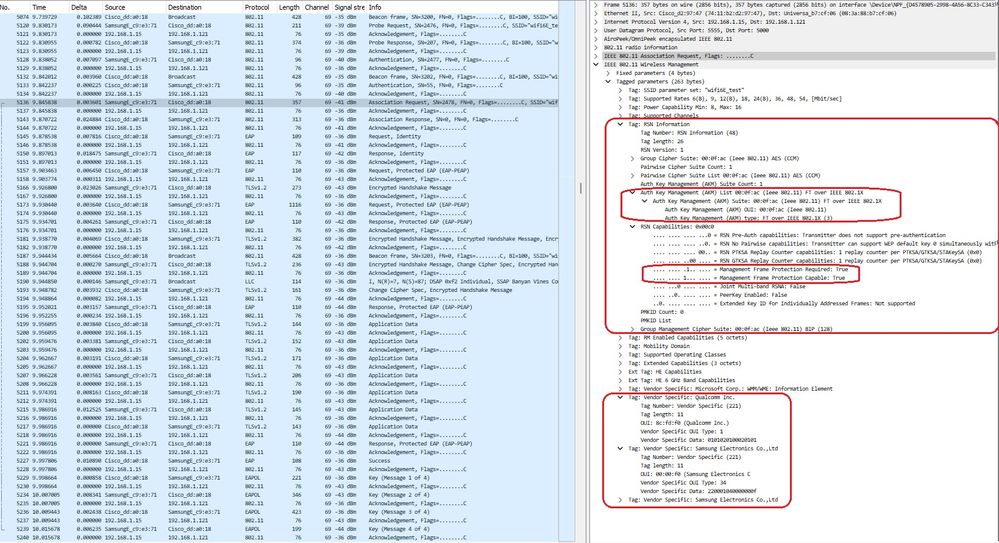

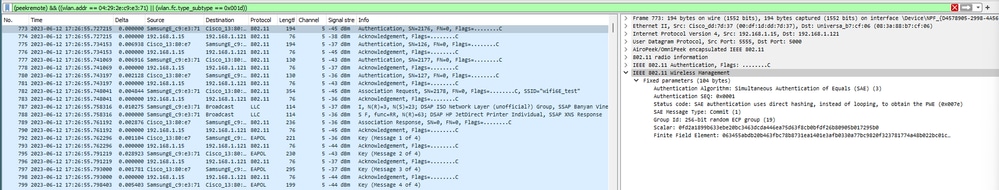

클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

S23 FToTA 로밍 이벤트

S23 FToTA 로밍 이벤트

WLC의 클라이언트 세부사항:

S23 클라이언트 속성

S23 클라이언트 속성

roam type 802.11R을 확인할 수 있는 Over the Air에 roam 유형을 집중 조명합니다.

S23 로밍 유형 802.11R

S23 로밍 유형 802.11R

이 클라이언트는 DS를 통해 FT를 사용하여 테스트되었으며 802.11r을 사용하여 로밍할 수 있었습니다.

S23 로밍 FToDS 패킷

S23 로밍 FToDS 패킷

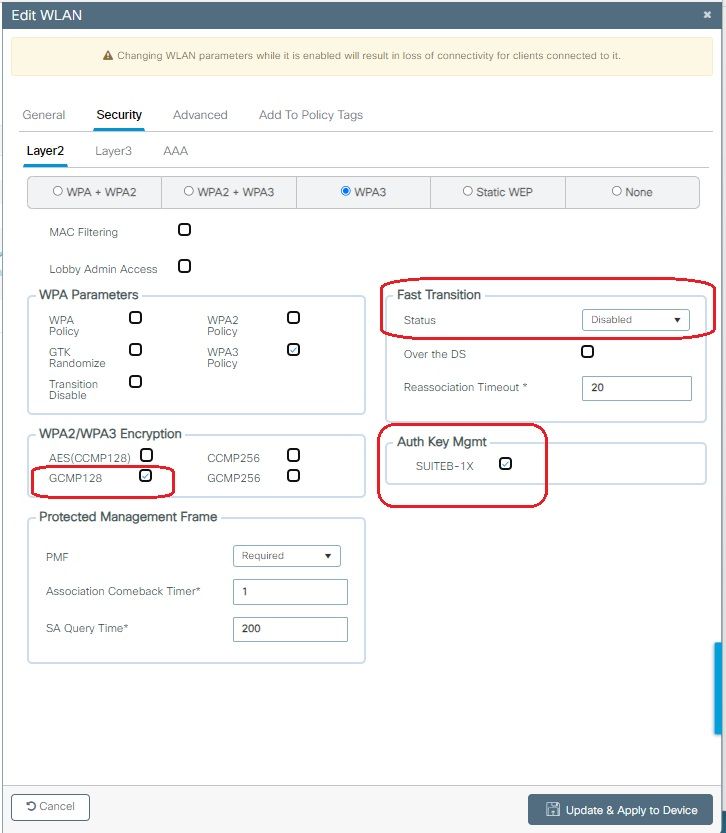

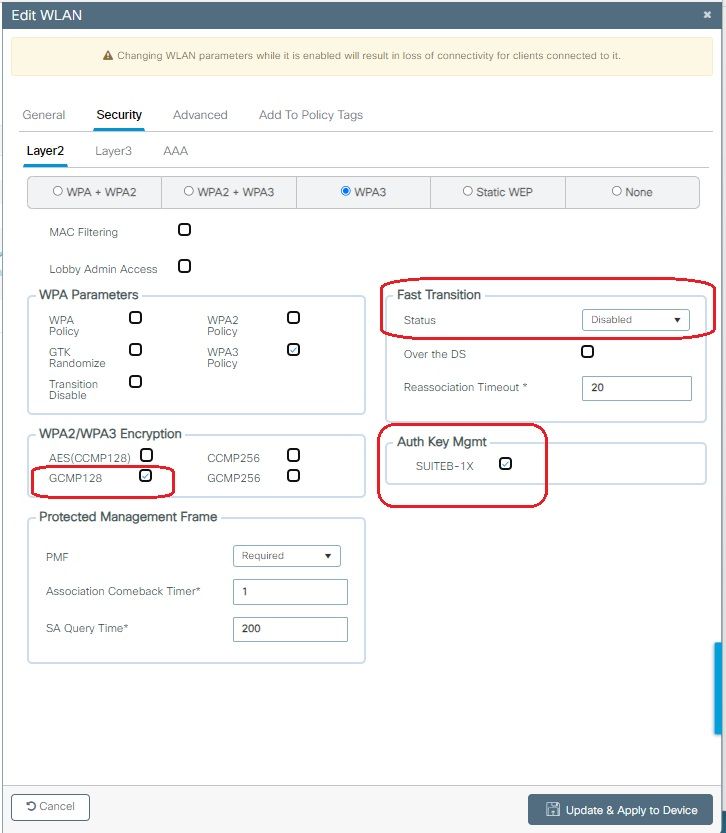

WPA3-엔터프라이즈 + GCMP128 암호 + SUITEB-1X

WLAN 보안 구성:

WPA3 Enterprise SuiteB-1X 보안 구성

WPA3 Enterprise SuiteB-1X 보안 구성

참고: FT는 SUITEB-1X에서 지원되지 않음

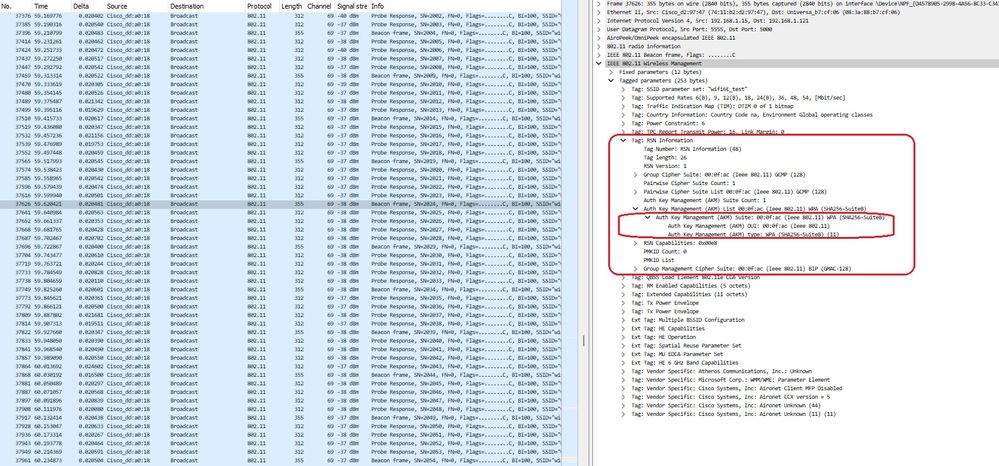

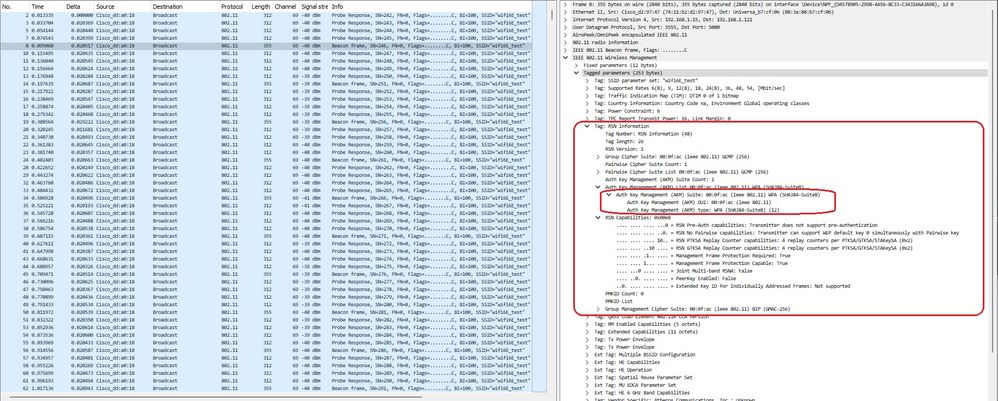

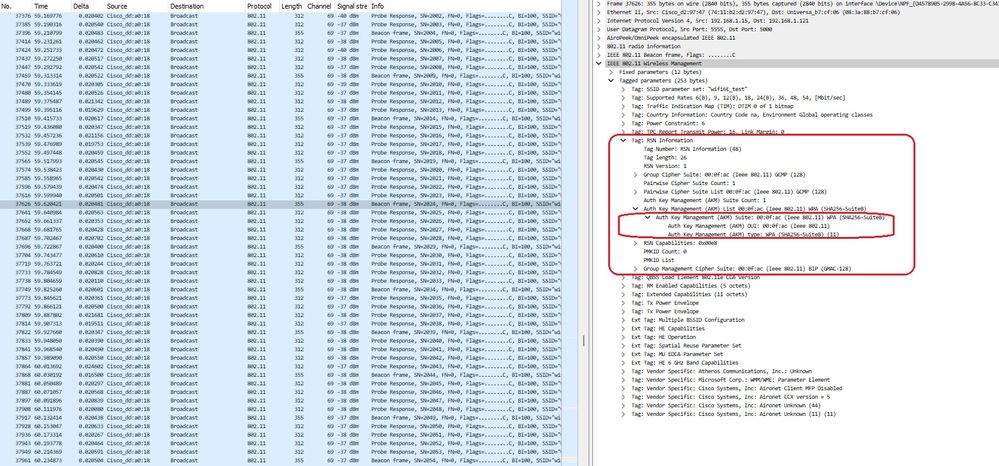

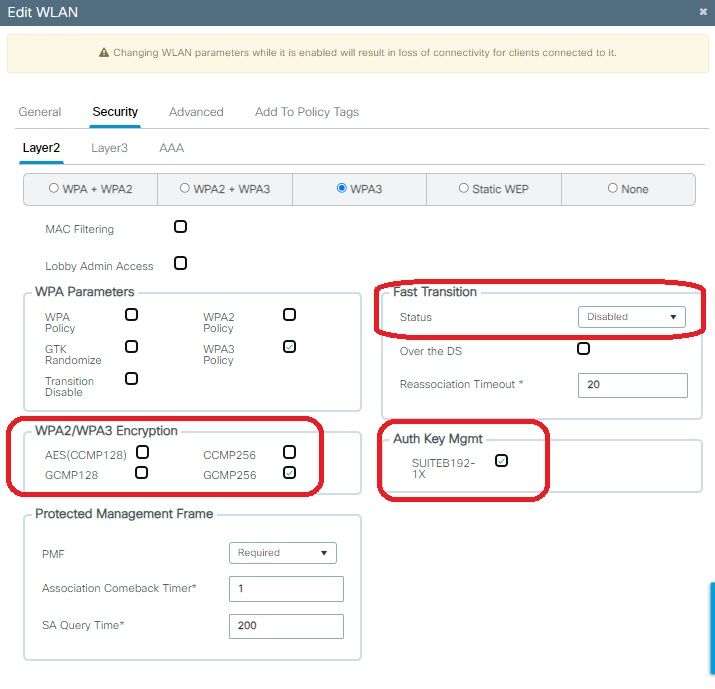

WLAN Security(WLAN 보안) 설정의 WLC GUI에서 보기:

비콘 OTA 확인:

WPA3 Enterprise SuiteB-1X 비컨

WPA3 Enterprise SuiteB-1X 비컨

테스트한 클라이언트 중 SuiteB-1X를 사용하여 WLAN에 연결할 수 있는 클라이언트가 없었으므로 이 보안 방법을 지원하는 클라이언트가 없었습니다.

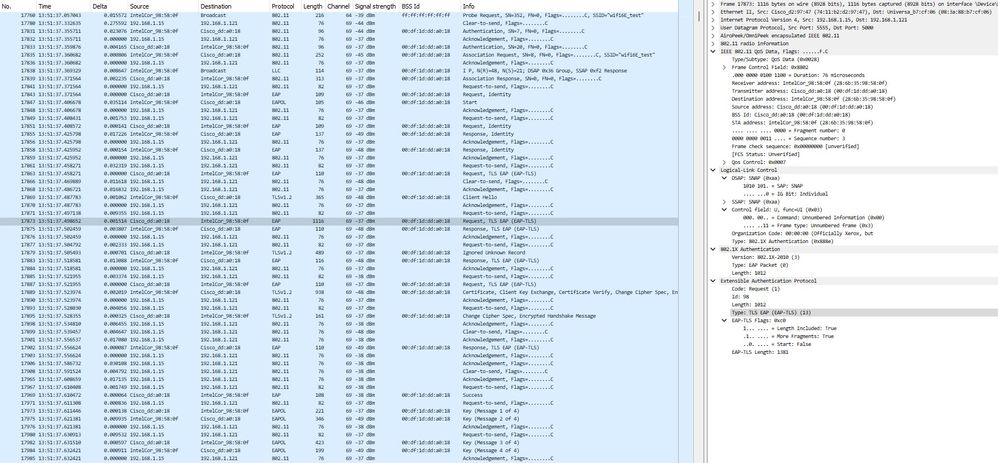

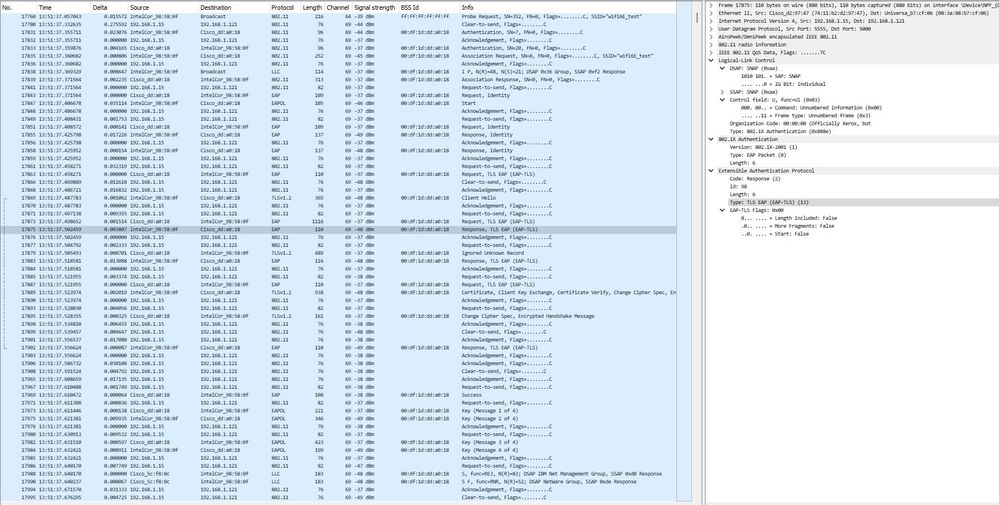

WPA3-엔터프라이즈 + GCMP256 암호 + SUITEB192-1X

WLAN 보안 구성:

WPA3 Enterprise SUITE192-1x 보안 설정

WPA3 Enterprise SUITE192-1x 보안 설정

참고: FT는 GCMP256+SUITEB192-1X에서 지원되지 않습니다.

WLC GUI WLAN 목록의 WLAN:

테스트에 사용되는 WLAN

테스트에 사용되는 WLAN

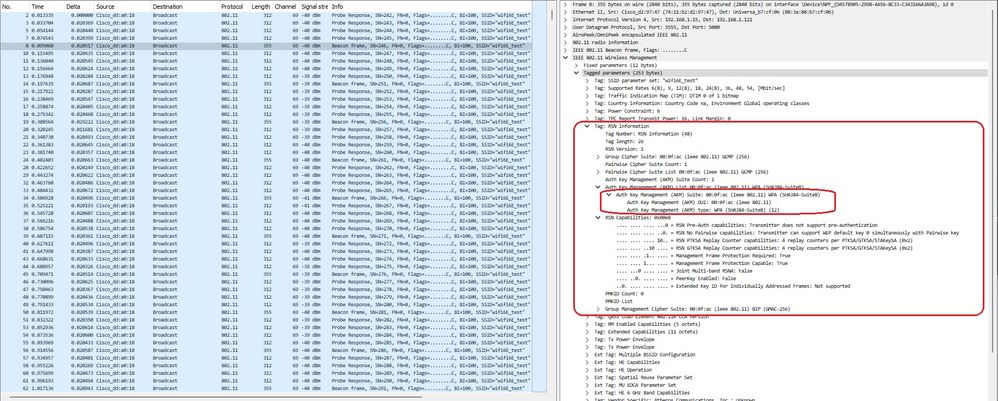

비콘 OTA 확인:

WPA3 Enterprise SUITE192-1x 비컨

WPA3 Enterprise SUITE192-1x 비컨

여기서는 Wi-Fi 6E 클라이언트가 다음과 연결된 것을 관찰할 수 있습니다.

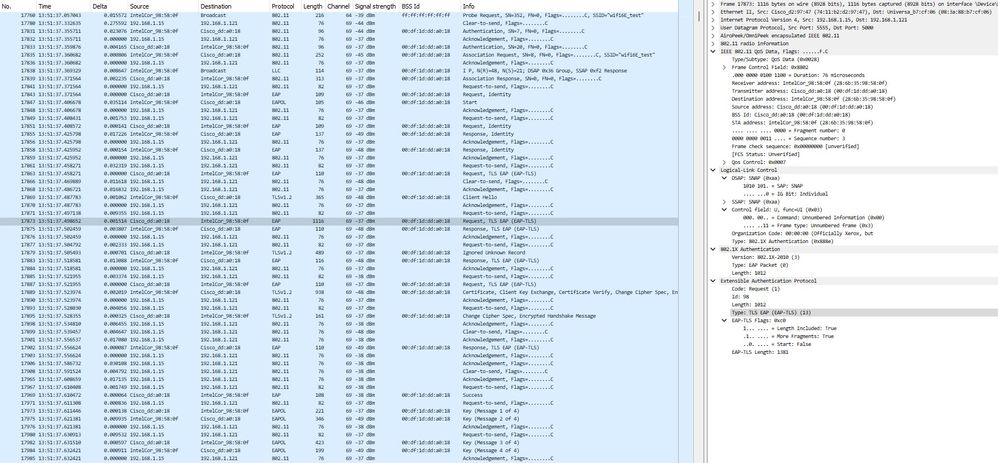

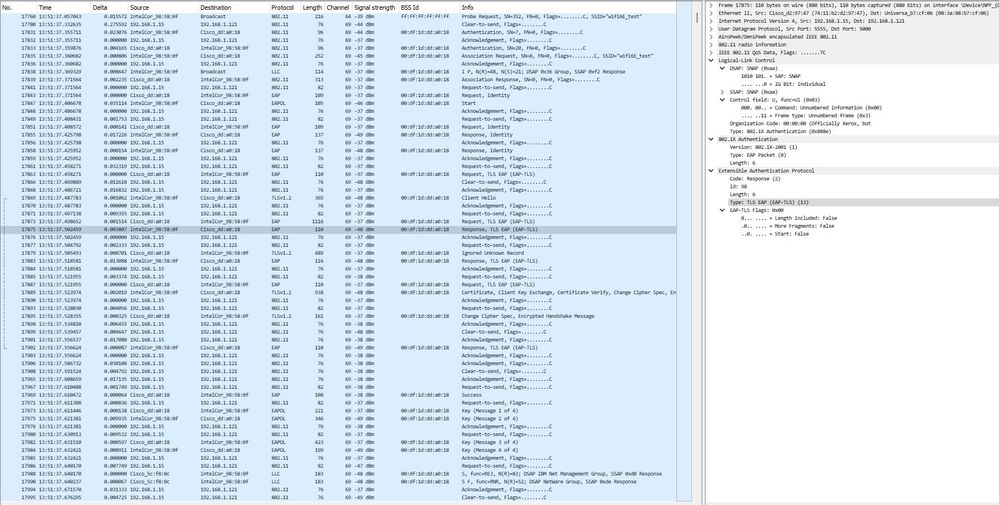

인텔 AX211

클라이언트의 RSN 정보에 중점을 둔 연결 OTA:

인텔 AX211 클라이언트 및 RSN 정보와 EAP-TLS가 연결된 WPA3 엔터프라이즈

인텔 AX211 클라이언트 및 RSN 정보와 EAP-TLS가 연결된 WPA3 엔터프라이즈

EAP-TLS 교환:

인텔 AX211 클라이언트 및 EAP-TLS 주안점과 EAP-TLS가 연결된 WPA3 엔터프라이즈

인텔 AX211 클라이언트 및 EAP-TLS 주안점과 EAP-TLS가 연결된 WPA3 엔터프라이즈

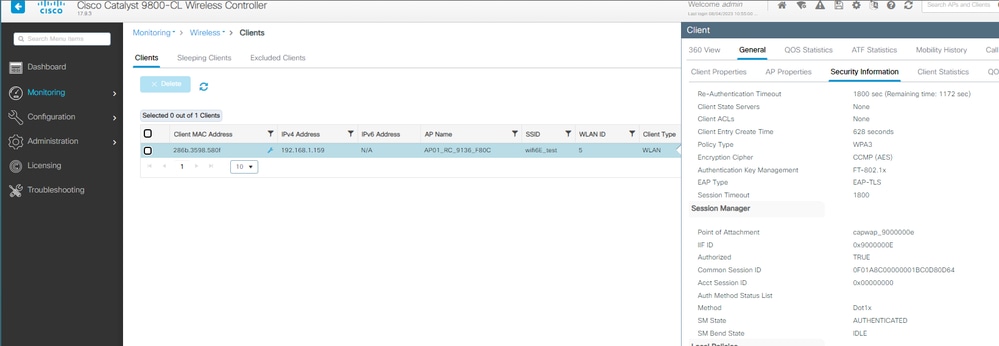

WLC의 클라이언트 세부사항:

EAP-TLS 클라이언트 세부 정보가 있는 WPA3 Enterprise

EAP-TLS 클라이언트 세부 정보가 있는 WPA3 Enterprise

넷기어 A8000

이 클라이언트에서는 WPA3-Enterprise가 지원되지 않습니다.

픽셀 6a

이 문서를 작성한 날짜에는 이 클라이언트가 EAP-TLS를 사용하여 WPA3 Enterprise에 연결할 수 없습니다.

이 문제는 현재 작업 중인 고객 측 문제였으며, 해결되는 대로 이 문서를 업데이트해야 합니다.

삼성 S23

이 문서를 작성한 날짜에는 이 클라이언트가 EAP-TLS를 사용하여 WPA3 Enterprise에 연결할 수 없습니다.

이 문제는 현재 작업 중인 고객 측 문제였으며, 해결되는 대로 이 문서를 업데이트해야 합니다.

보안 결론

이전의 모든 테스트 결과, 다음과 같은 결론이 도출되었습니다.

|

프로토콜

|

암호화

|

AKM

|

AKM 암호

|

EAP 방법

|

FT-오버타

|

FT-OverDS

|

인텔 AX211

|

삼성/구글 안드로이드

|

넷기어 A8000

|

|

빌린 돈

|

AES-CCMP128

|

빌린 돈

|

나.

|

나.

|

해당 없음

|

해당 없음

|

지원

|

지원

|

지원

|

|

새우

|

AES-CCMP128

|

SAE(H2E만 해당)

|

SHA256

|

나.

|

지원

|

지원

|

지원: H2E 전용 및 FT-oTA

|

지원: H2E 전용.

FT 실패. FT-oDS에 실패했습니다.

|

지원:

H2E 전용 및 FT-oTA

FT-oDS에 실패했습니다.

|

|

엔터프라이즈

|

AES-CCMP128

|

802.1x-SHA256

|

SHA256

|

PEAP/FAST/TLS

|

지원

|

지원

|

지원: SHA256 및 FT-oTA/oDS

지원되지 않음: EAP-FAST

|

지원: SHA256 및 FT-oTA, FT-oDS(S23)

지원되지 않음: EAP-FAST, FT-oDS(Pixel6a)

|

지원: SHA256 및 FT-oTA

지원되지 않음: EAP-FAST, FT-oDS.

|

|

엔터프라이즈

|

GCMP128

|

제품군B-1x

|

SHA256-SuiteB

|

PEAP/FAST/TLS

|

지원되지 않음

|

지원되지 않음

|

지원되지 않음

|

지원되지 않음

|

지원되지 않음

|

|

엔터프라이즈

|

GCMP256

|

스위트B-192

|

SHA384-SuiteB

|

TLS

|

지원되지 않음

|

지원되지 않음

|

해당 없음/미정

|

해당 없음/미정

|

지원되지 않음

|

문제 해결

이 문서에서 사용된 문제 해결은 온라인 문서를 기반으로 합니다.

COS AP 문제 해결

트러블슈팅에 대한 일반적인 지침은 클라이언트가 임의 MAC 주소가 아닌 장치 MAC을 사용하여 연결하는지 확인하기 위해 클라이언트 MAC 주소를 사용하여 WLC에서 디버그 모드에서 RA 추적을 수집하는 것입니다.

무선 문제 해결의 경우 클라이언트 서비스 AP의 채널에서 트래픽을 캡처하는 스니퍼 모드에서 AP를 사용하는 것이 좋습니다.

관련 정보

Wi-Fi 6E란?

Wi-Fi 6과 Wi-Fi 6E의 비교

Wi-Fi 6E 한눈에 보기

Wi-Fi 6E Wi-Fi 백서의 다음 장

Cisco Live - Catalyst Wi-Fi 6E 액세스 포인트를 사용한 차세대 무선 네트워크 아키텍처

Cisco Catalyst 9800 Series Wireless Controller 소프트웨어 컨피그레이션 가이드 17.9.x

WPA3 구축 가이드

피드백

피드백