소개

이 문서에서는 Cisco ASA의 RSA에서 PSK로 클라우드 제공 방화벽 터널의 인증 메커니즘을 재구성하는 단계에 대해 설명합니다.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서의 정보는 Cisco Umbrella를 기반으로 합니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

1단계: RSA 인증을 사용하여 기존 터널 확인

RSA 인증을 사용하는 기존 터널이 있고 ASA의 터널 상태가 이 인증 유형으로 연결됨으로 표시되는지 확인합니다.

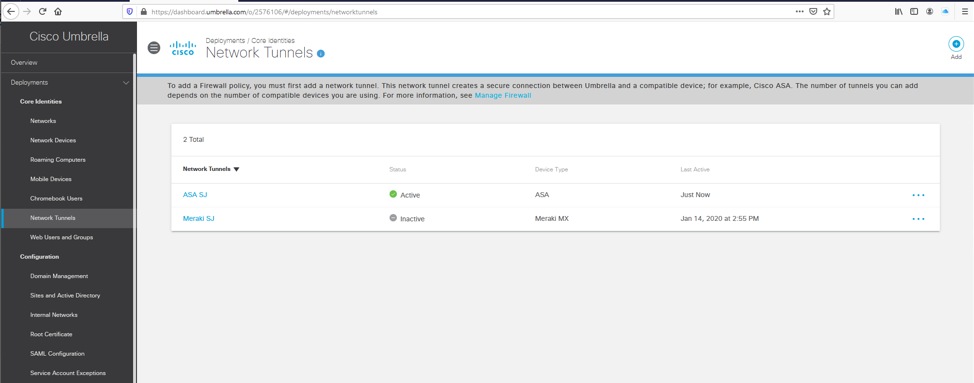

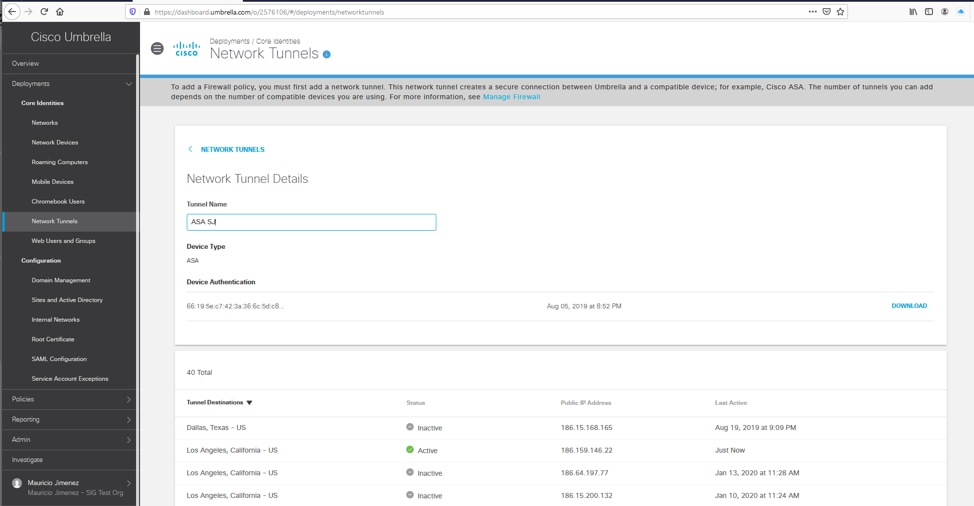

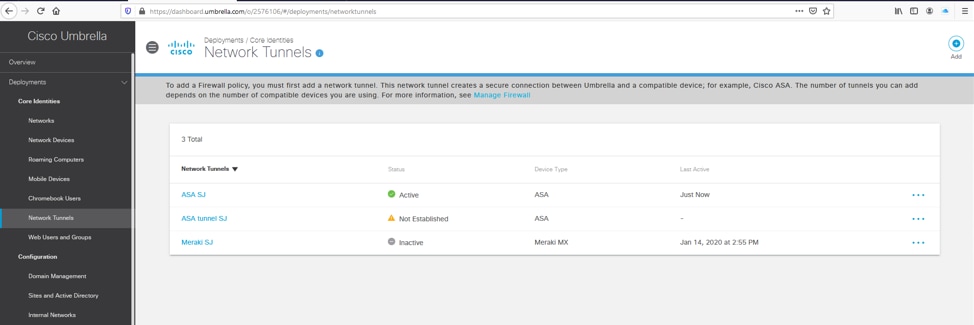

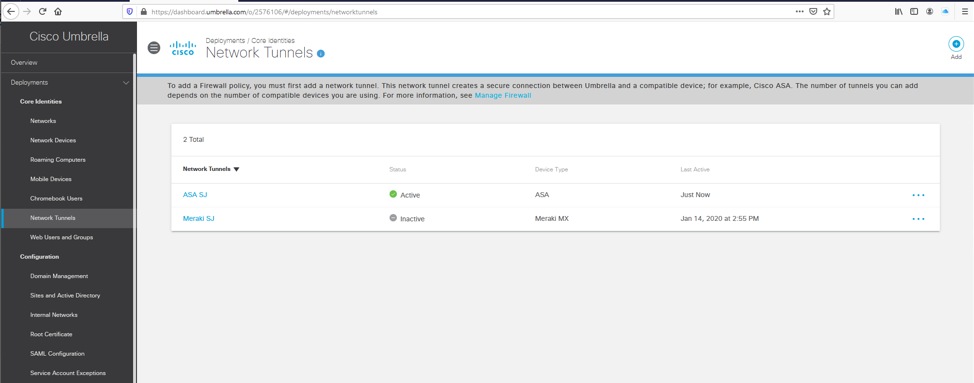

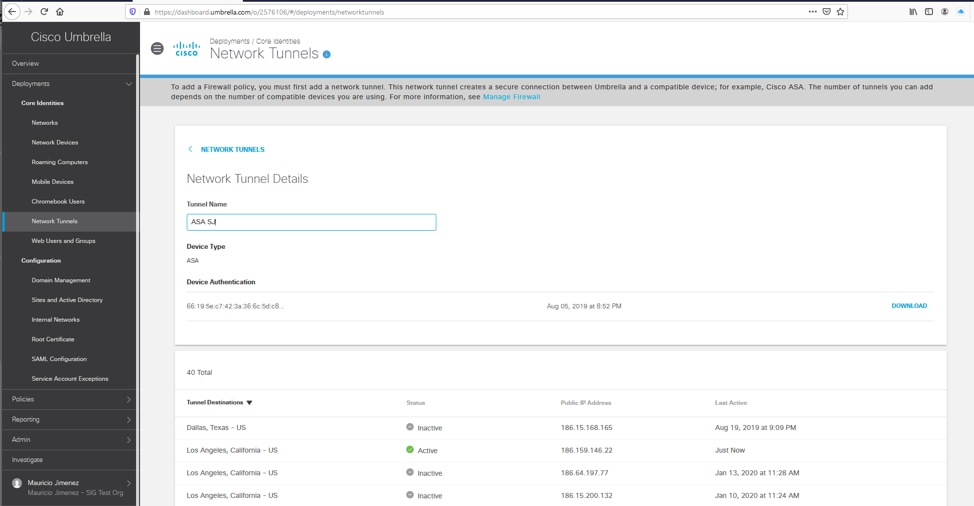

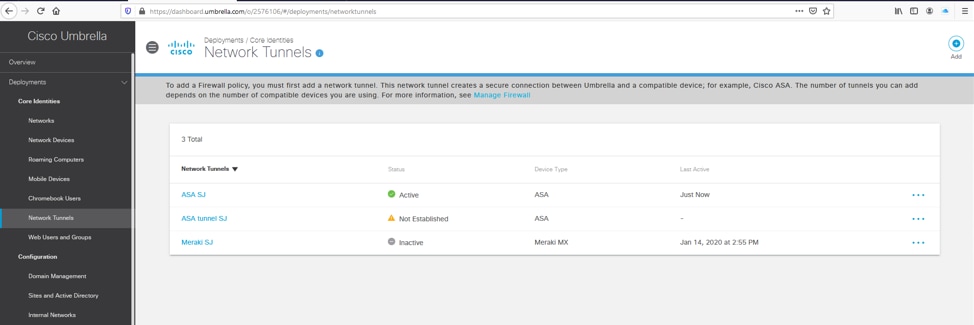

1. Umbrella 대시보드에서 ASA에 디바이스 인증 핑거프린트가 표시된 네트워크 터널을 찾습니다.

Picture1.png

Picture1.png

Picture2.png

Picture2.png

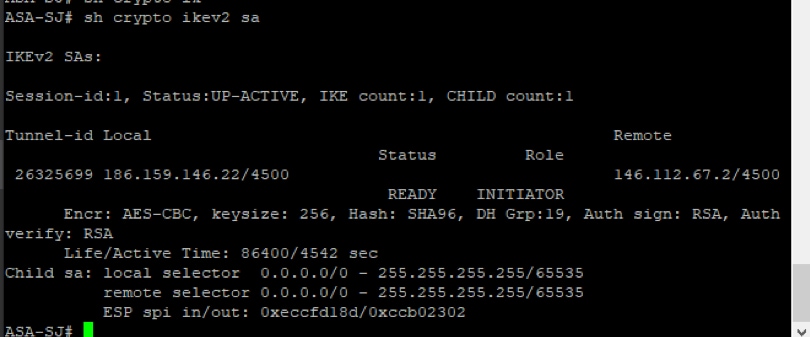

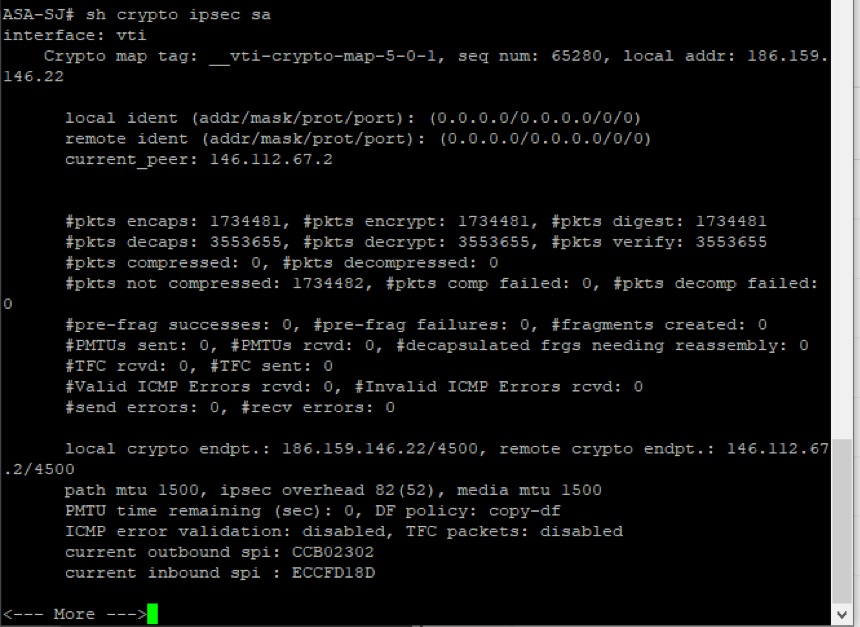

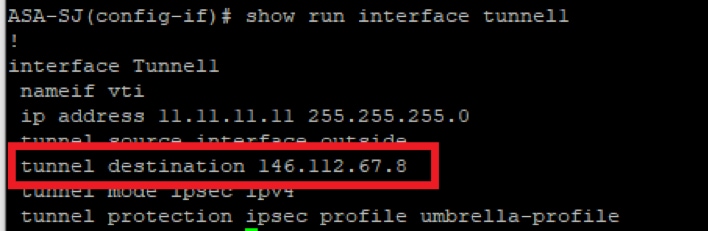

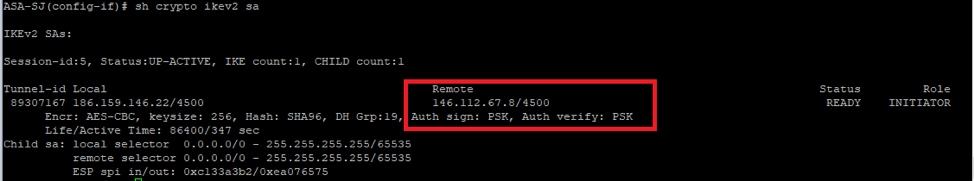

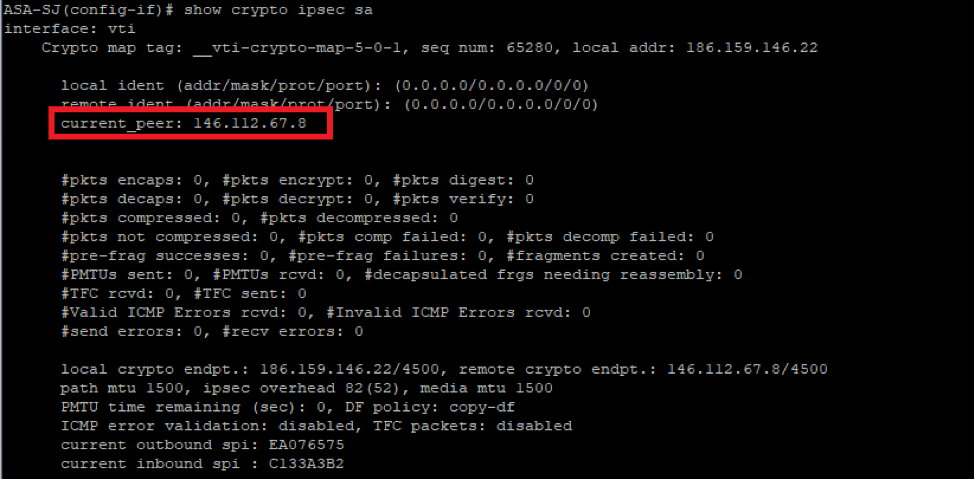

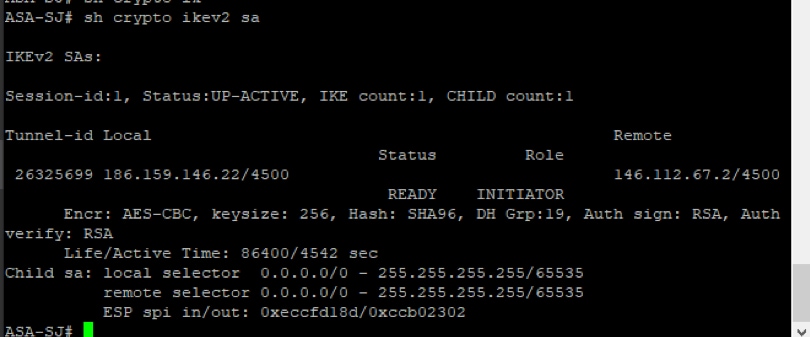

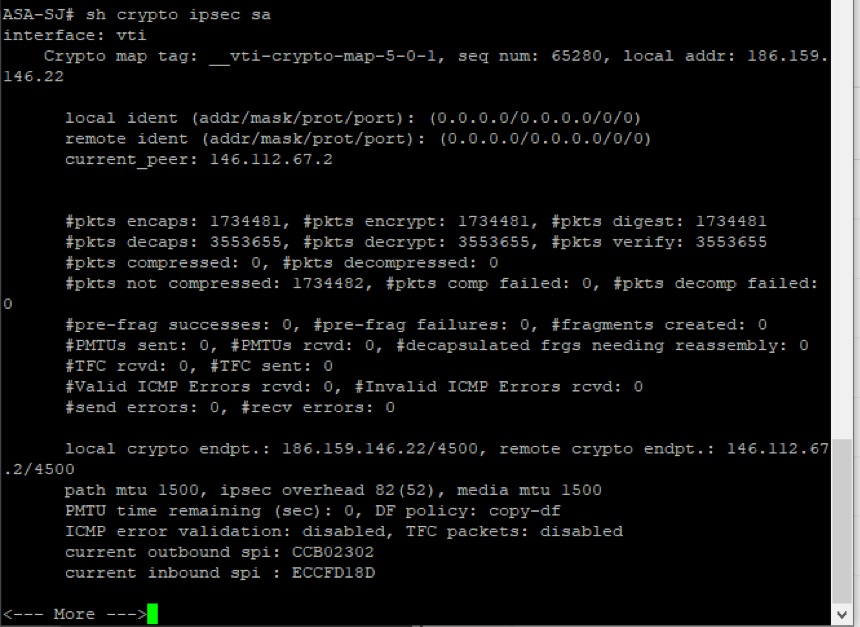

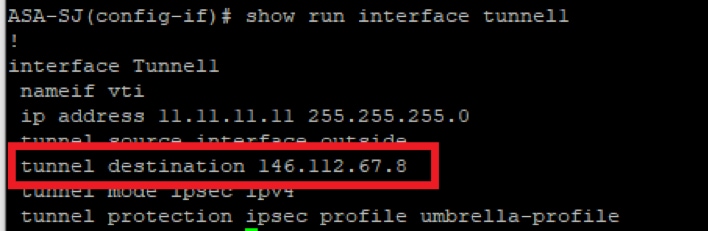

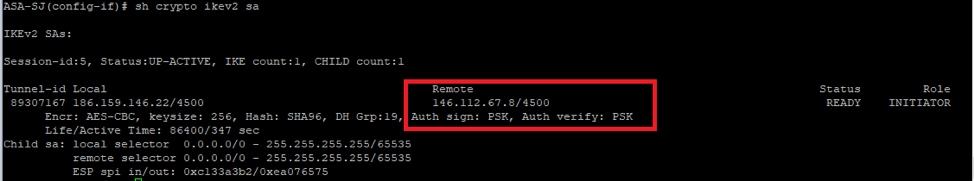

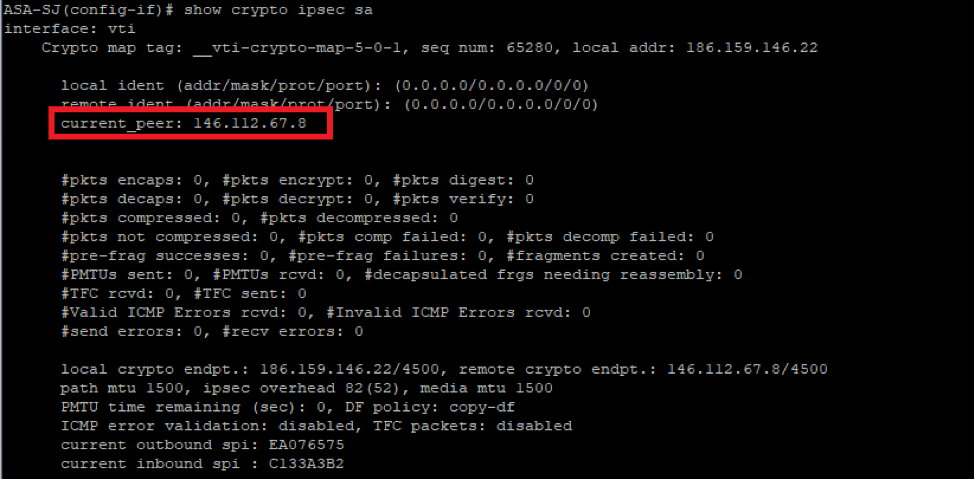

2. Cisco ASA에서 이러한 명령을 실행하여 터널에 사용 중인 인증 유형 및 헤드엔드 IP를 확인할 수 있습니다.

show crypto ikev2 sa

및

show crypto ipsec sa

Picture3.png

Picture3.png

Picture4.png

Picture4.png

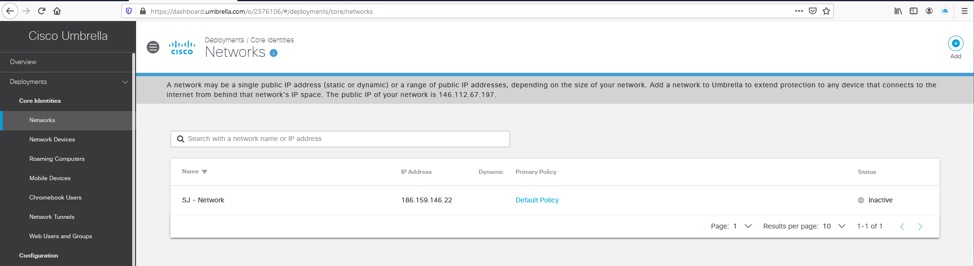

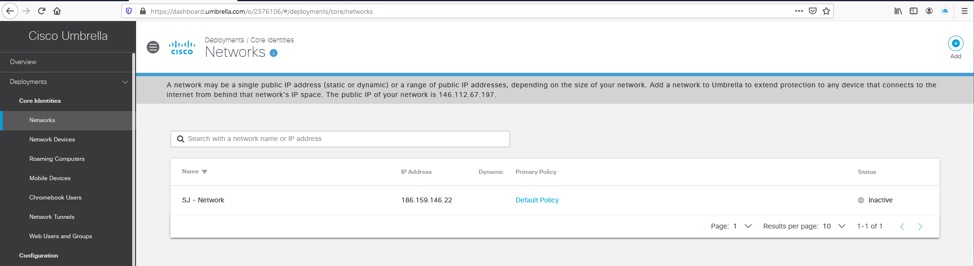

2단계: ASA의 공용 IP 등록

1. Umbrella 대시보드에서 네트워크로 등록된 ASA 외부 인터페이스에서 사용하는 공용 IP가 있는지 확인합니다.

2. 네트워크가 없는 경우 계속해서 네트워크를 추가하고 ASA 인터페이스에서 사용하는 공용 IP를 확인합니다. 이 터널에 사용되는 네트워크 개체는 /32 서브넷 마스크로 정의되어야 합니다.

Picture5.png

Picture5.png

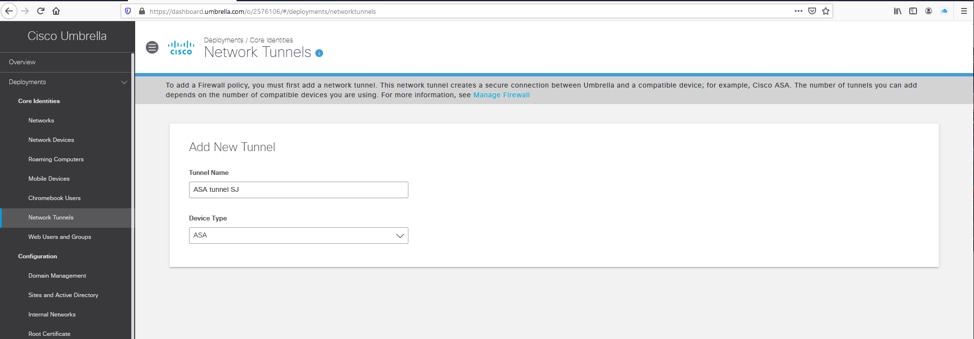

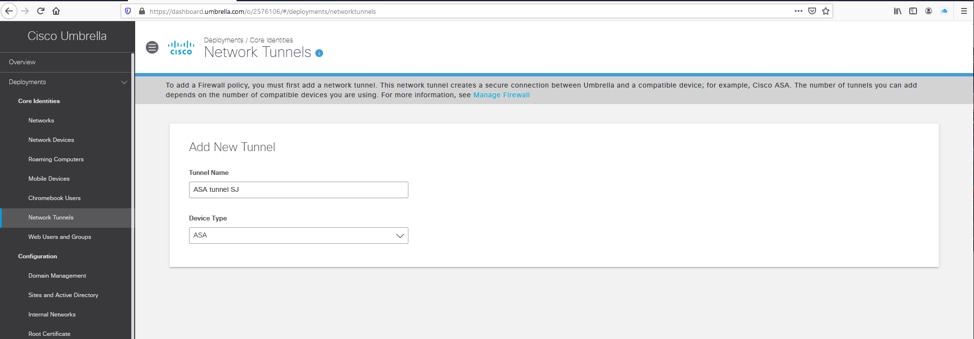

3단계: 새 ASA 터널 생성

1. Deployments/Network Tunnels(구축/네트워크 터널) 아래의 Umbrella 대시보드에서 Add(추가) 옵션을 선택하여 새 터널을 생성합니다.

Picture6.png

Picture6.png

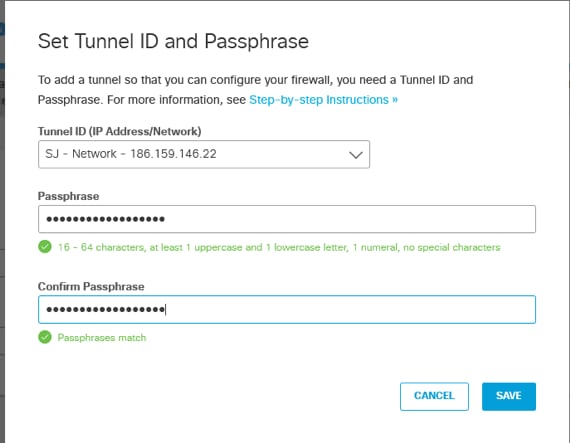

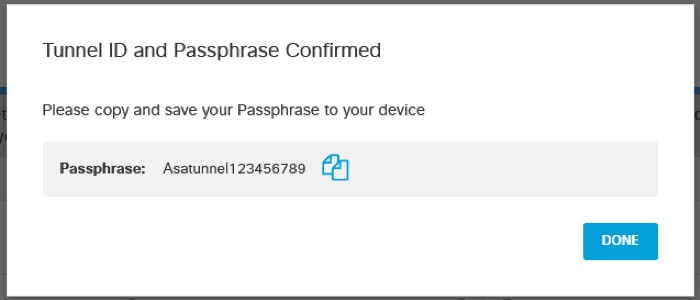

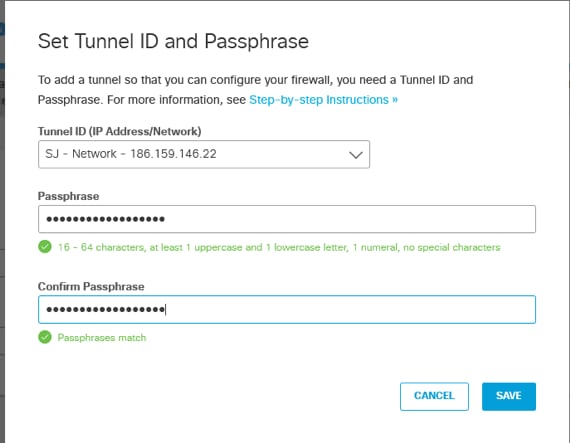

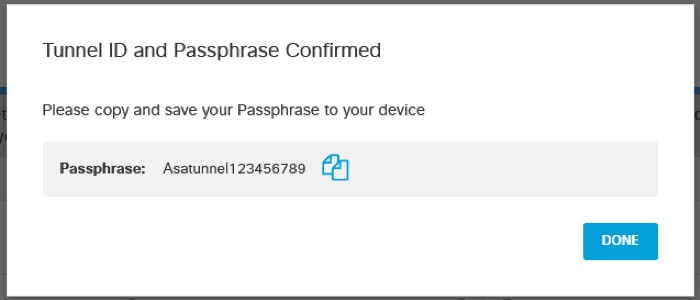

2. ASA 외부 인터페이스의 공용 IP와 일치하는 네트워크를 기반으로 터널 ID를 선택하고 PSK 인증을 위한 암호를 설정합니다.

Picture7.png

Picture7.png

Picture8.png

Picture8.png

Picture9.png

Picture9.png

4단계: 새 터널 그룹 생성

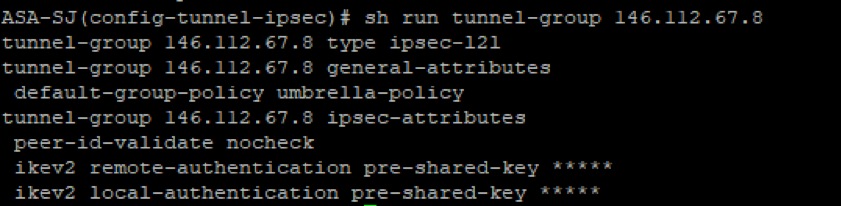

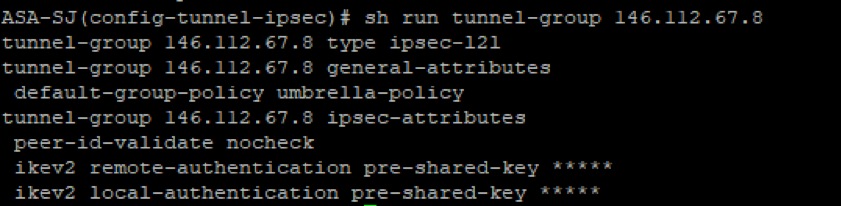

1. ASA에서 Umbrella에 대한 새 헤드엔드 IP를 사용하여 새 터널 그룹을 만들고 Umbrella 대시보드에서 PSK 인증을 위해 정의한 암호를 지정합니다.

2. 업데이트된 Umbrella 데이터 센터 및 헤드엔드의 IP 목록은 Umbrella 문서에서 확인할 수 있습니다.

tunnel-group <UMB DC IP address .8> type ipsec-l2l

tunnel-group <UMB DC IP address .8> general-attributes

default-group-policy umbrella-policy

tunnel-group <UMB DC IP address .8> ipsec-attributes

peer-id-validate nocheck

ikev2 local-authentication pre-shared-key 0 <passphrase>

ikev2 remote-authentication pre-shared-key 0 <passphrase>

그림10.png

그림10.png

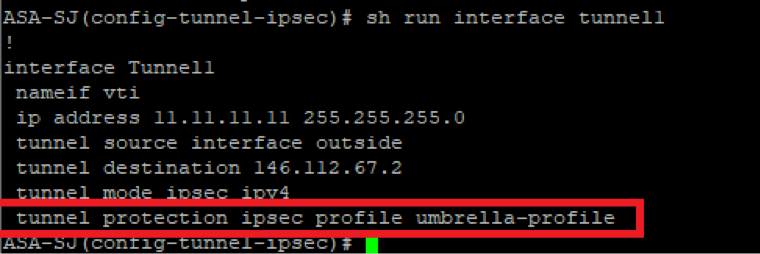

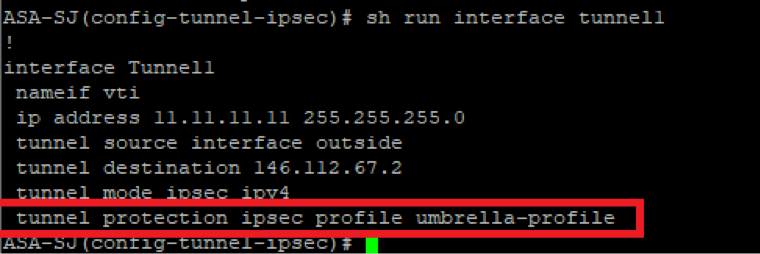

5단계: 터널 인터페이스에 사용되는 IPSec 프로파일을 찾습니다

1. Umbrella 헤드엔드에 대한 경로 기반 컨피그레이션에 대해 터널 인터페이스에서 사용 중인 "crypto ipsec profile"을 검색합니다(#은 Umbrella에 대한 터널 인터페이스에 사용되는 ID로 교체됩니다).

show run interface tunnel#

Picture11.png

Picture11.png

2. 터널 ID에 대해 잘 모르는 경우 이 명령을 사용하여 기존 터널 인터페이스를 확인하고 Umbrella 터널 기반 컨피그레이션에 사용되는 인터페이스를 확인할 수 있습니다.

show run interface tunnel

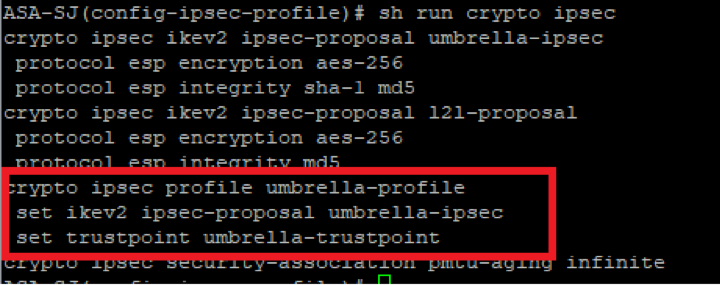

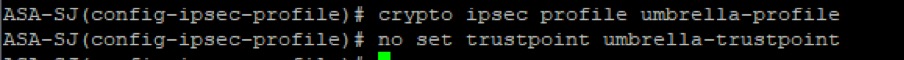

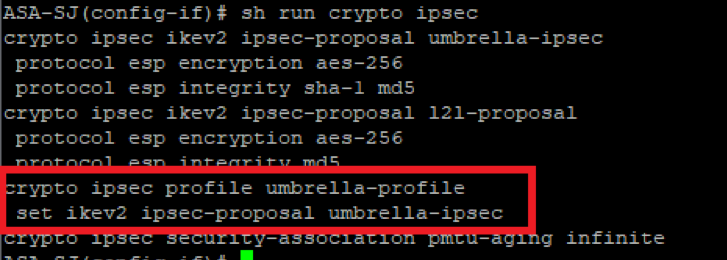

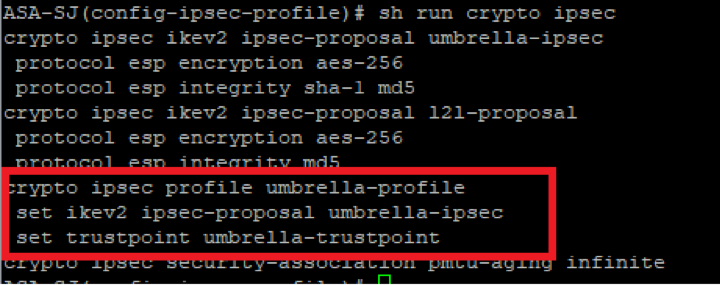

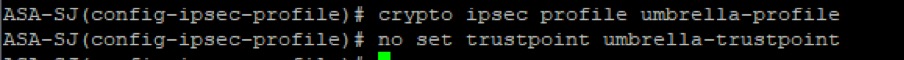

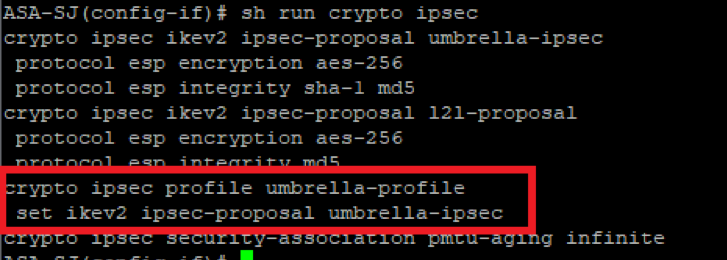

6단계: IPSec 프로파일에서 이전 신뢰 지점 제거

1. 터널에 대한 RSA 인증을 참조하는 IPSec 프로필에서 신뢰 지점을 제거합니다. 다음 명령을 사용하여 컨피그레이션을 확인할 수 있습니다.

show crypto ipsec

Picture12.png

Picture12.png

2. 다음 명령으로 신뢰 지점을 제거합니다.

crypto ipsec profile <profile name>

no set trustpoint umbrella-trustpoint

Picture13.png

Picture13.png

3. 신뢰 지점이 암호화 ipsec 프로필에서 제거되었는지 확인합니다.

Picture14.png

Picture14.png

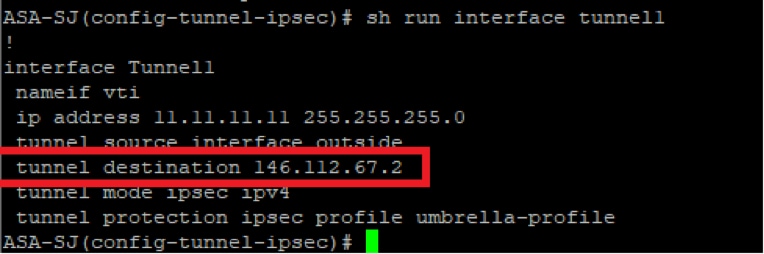

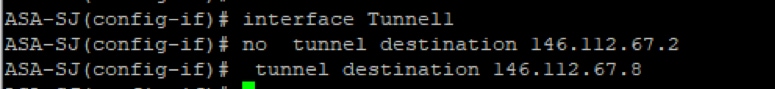

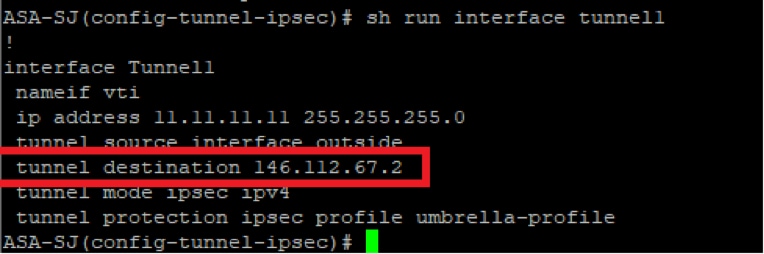

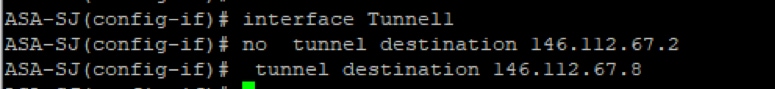

7단계: 새 Umbrella Headend IP로 터널 인터페이스 업데이트

1. 터널 인터페이스의 목적지를 .8에서 종료되는 새 Umbrella 헤드엔드 IP 주소로 교체합니다.

show run interface tunnel

Picture15.png

Picture15.png

Interface tunnel#

No tunnel destination <UMBRELLA DC IP address.2>

Tunnel destination <UMBRELLA DC IP address .8>

Picture16.png

Picture16.png

2. 다음 명령을 사용하여 변경 사항을 확인합니다.

show run interface tunnel#

Picture17.png

Picture17.png

8단계: 새 터널 컨피그레이션이 성공적으로 설정되었는지 확인

1. Umbrella에 대한 터널 연결이 업데이트된 헤드엔드 IP를 사용하여 올바르게 다시 설정되었는지 확인하고 이 명령으로 PSK 인증을 사용합니다.

show crypto ikev2 sa

Picture18.png

Picture18.png

show crypto ipsec sa

Picture19.png

Picture19.png

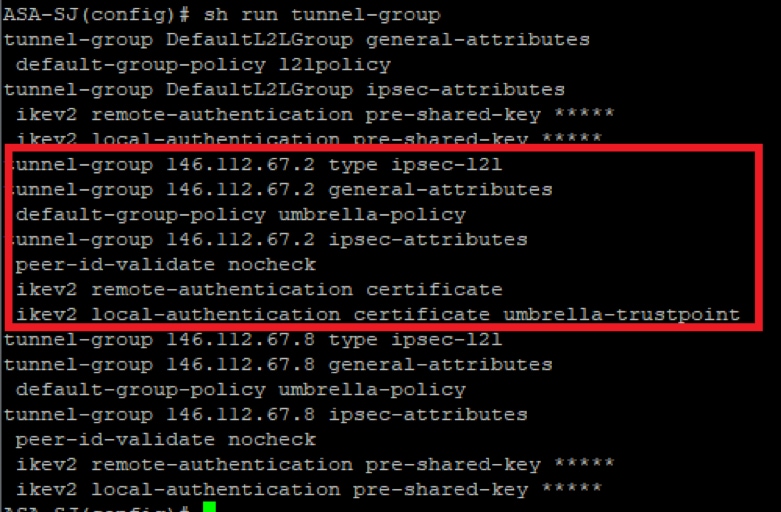

9단계(선택 사항): 기존 터널 그룹 제거

1. 이전 Umbrella 헤드엔드 IP 범위 .2를 가리키는 기존 터널 그룹을 제거합니다.

이 명령을 사용하여 컨피그레이션을 제거하기 전에 올바른 터널을 식별할 수 있습니다.

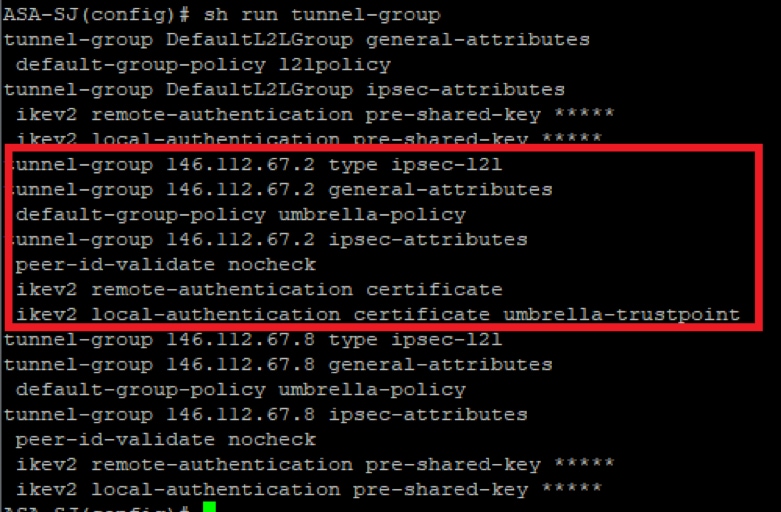

show run tunnel-group

Picture20.png

Picture20.png

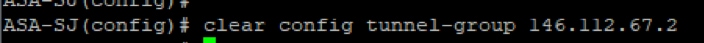

2. 다음 명령을 사용하여 이전 터널 그룹에 대한 참조를 제거합니다.

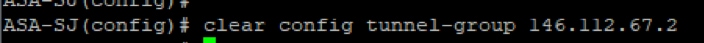

clear config tunnel-group <UMB DC IP address .2>

Picture21.png

Picture21.png

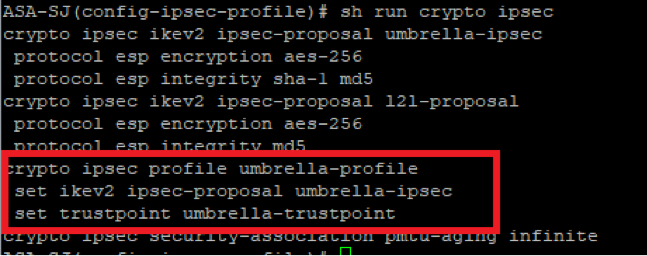

10단계(선택 사항): 이전 신뢰 지점 제거

1. 이 명령을 사용하여 Umbrella 터널 기반 컨피그레이션에서 이전에 사용된 신뢰 지점에 대한 참조를 제거합니다.

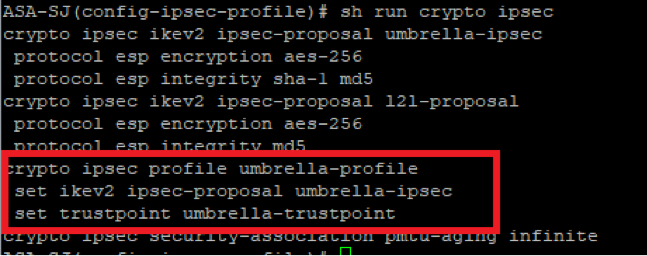

sh run crypto ipsec

신뢰 지점에 사용되는 친숙한 이름은 "crypto ipsec profile"을 검토할 때 찾을 수 있습니다.

Picture22.png

Picture22.png

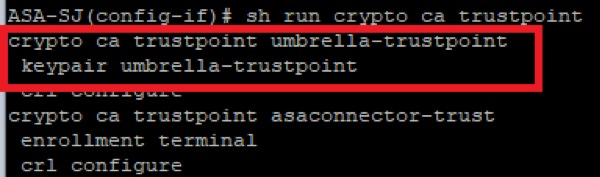

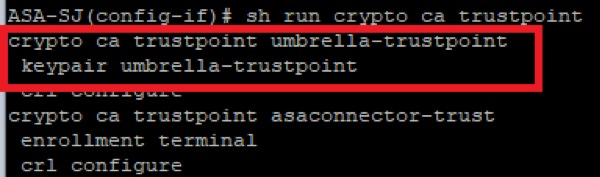

2. 이 명령을 실행하여 신뢰 지점 컨피그레이션을 확인할 수 있습니다. 식별 이름이 crypto ipsec profile 명령에 사용된 컨피그레이션과 일치하는지 확인합니다.

sh run crypto ca trustpoint

Picture23.png

Picture23.png

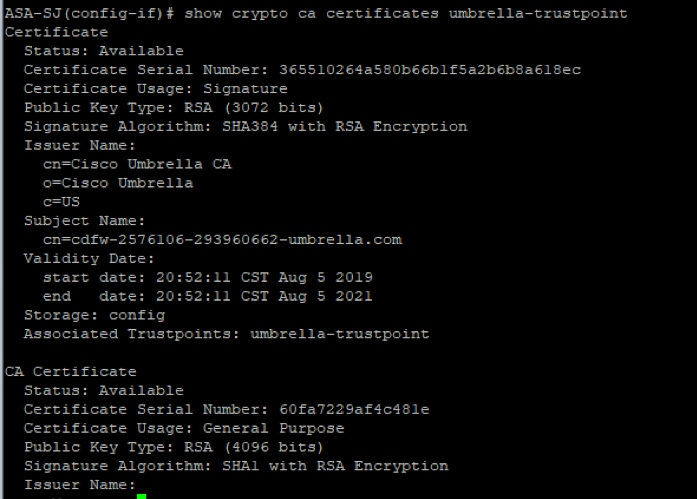

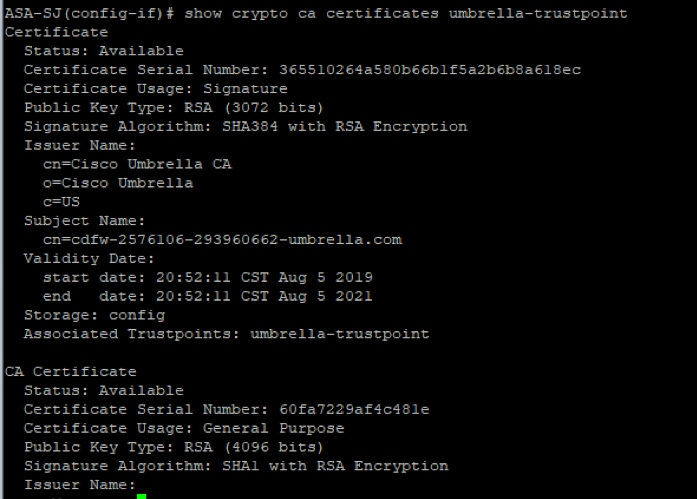

3. 인증서에 대한 자세한 내용을 보려면 다음 명령을 사용하십시오.

show crypto ca certificate <trustpoint-name>

Picture24.png

Picture24.png

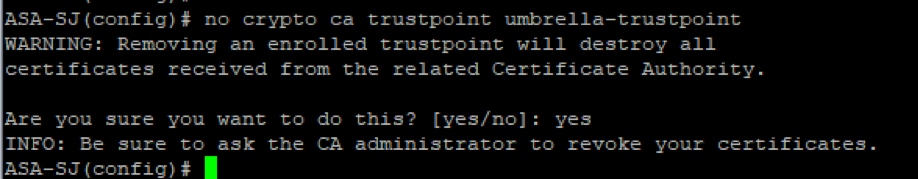

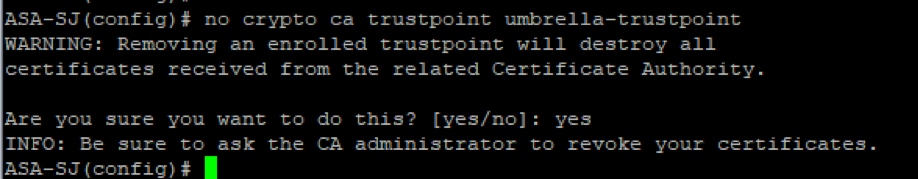

4. 다음 명령을 사용하여 신뢰 지점을 제거합니다.

no crypto ca trustpoint <trustpoint-name>

Picture25.png

Picture25.png

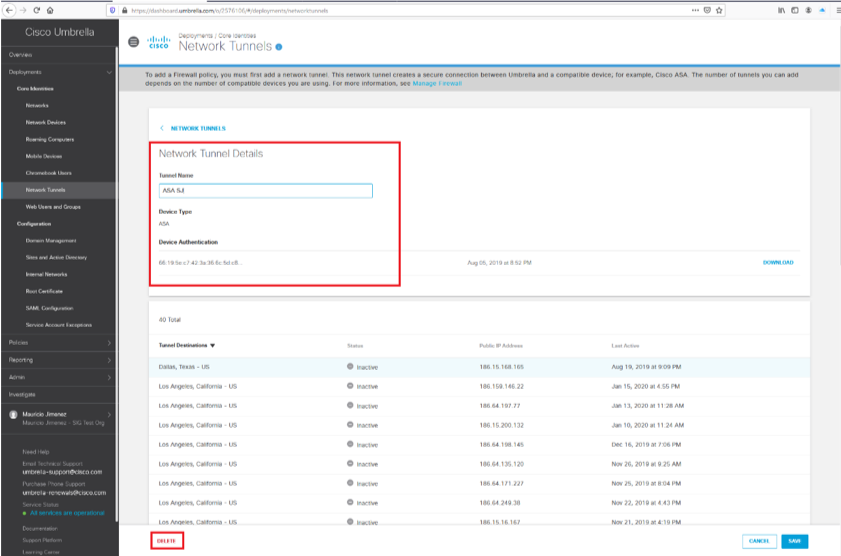

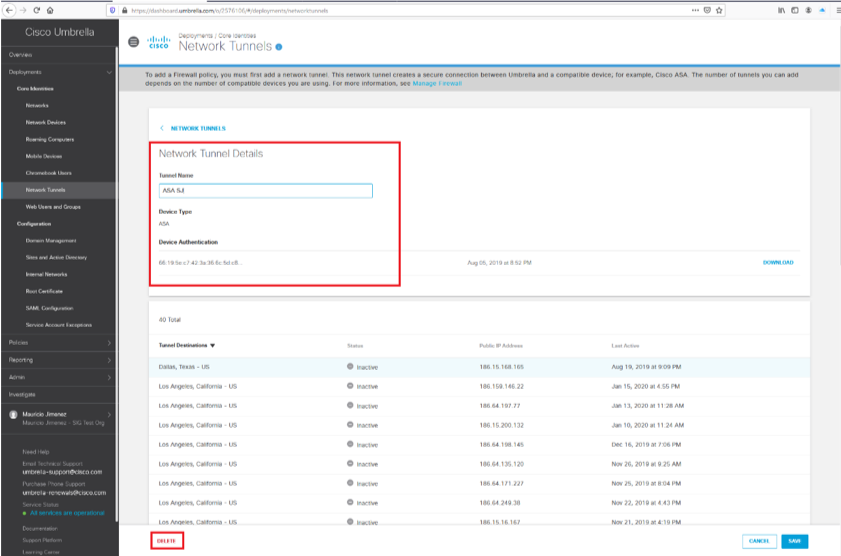

11단계(선택 사항): 이전 네트워크 터널 삭제

1. Umbrella 대시보드에서 Network Tunnel Details(네트워크 터널 세부사항)로 이동하고 Delete(삭제)를 선택하여 기존 네트워크 터널을 삭제합니다.

Picture26.png

Picture26.png

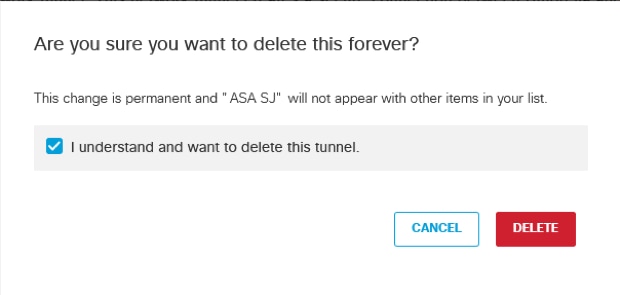

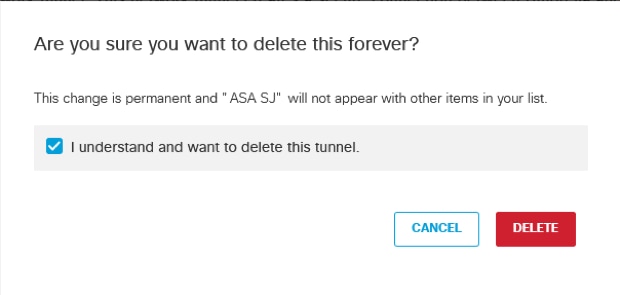

2. 팝업에서 이 터널을 이해하고 삭제하려는 옵션을 선택하여 삭제를 확인한 다음 삭제를 선택합니다.

Picture27.png

Picture27.png

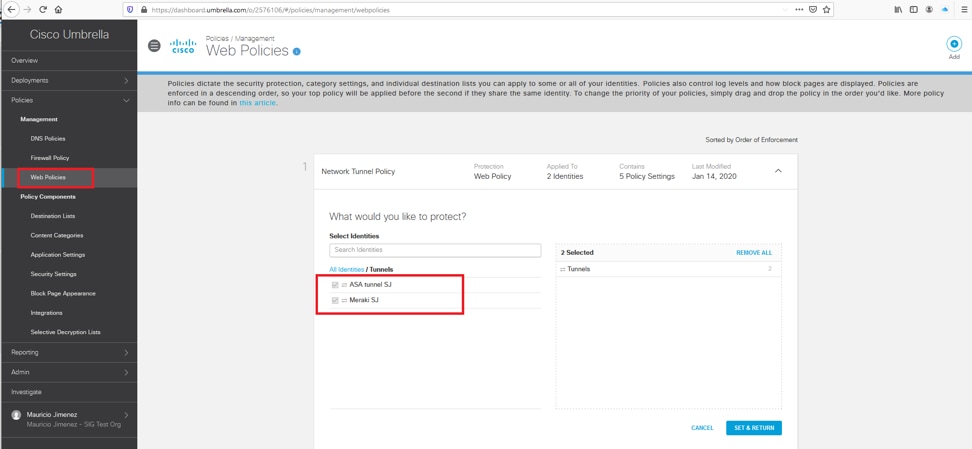

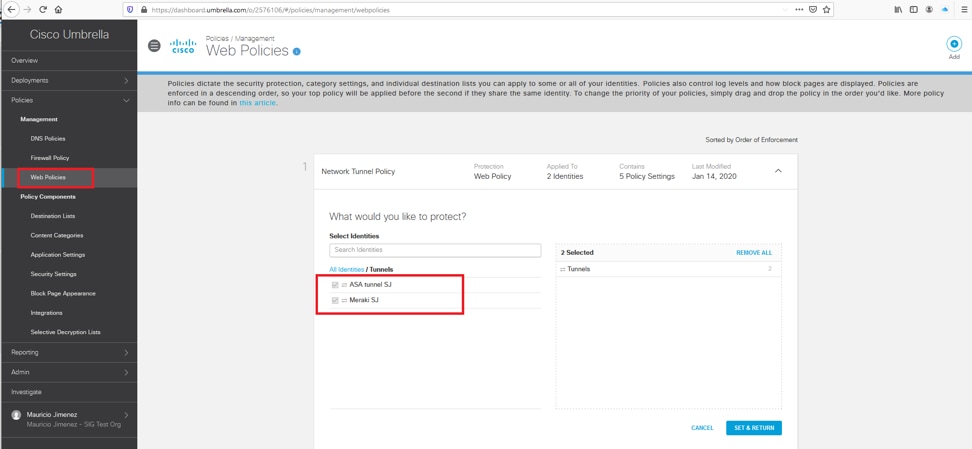

12단계: 새 터널 ID로 웹 정책 업데이트

웹 정책에 새 네트워크 터널로 업데이트된 ID가 있는지 확인합니다.

1. Umbrella 대시보드에서 Policies(정책) > Management(관리) > Web Policies(웹 정책)로 이동합니다.

2. [터널] 섹션을 검토하고 웹 정책에 새 네트워크 터널과 업데이트된 ID가 있는지 확인합니다.

Picture28.png

Picture28.png

피드백

피드백