소개

이 문서에서는 Windows 엔드포인트에서 악의적인 연결을 탐지하고 Cisco Secure Endpoint의 호스트 방화벽을 사용하여 이를 차단하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

- 호스트 방화벽은 Secure Endpoint Advantage 및 Premier 패키지와 함께 사용할 수 있습니다.

- 지원되는 커넥터 버전

- Windows(x64): 보안 엔드포인트 Windows 커넥터 8.4.2 이상

- Windows(ARM): 보안 엔드포인트 Windows 커넥터 8.4.4 이상

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 한정되지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

문제 해결 가이드

이 문서에서는 Cisco Secure Endpoint Host Firewall을 사용하여 악의적인 연결을 차단하는 방법을 설명합니다. 테스트하려면 테스트 페이지 malware.wicar.org(208.94.116.246)을 사용하여 문제 해결 가이드를 만듭니다.

악성 연결을 식별하고 차단하는 단계

- 먼저 검토하고 차단할 URL 또는 IP 주소를 식별해야 합니다. 이 시나리오의 경우 consider malware.wicar.org을 참조하십시오.

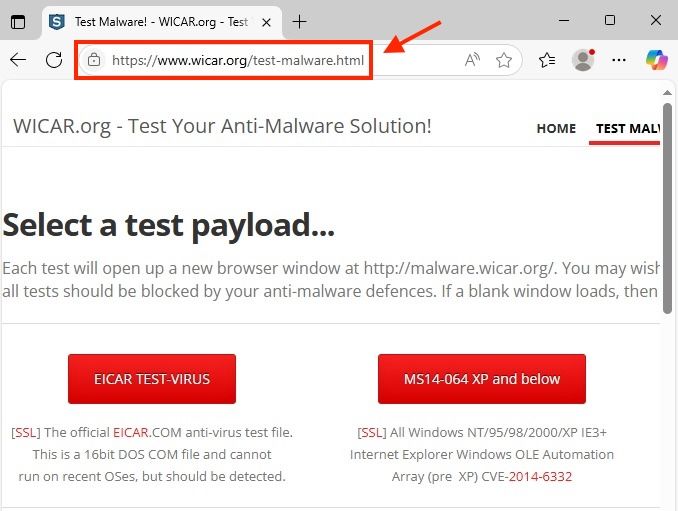

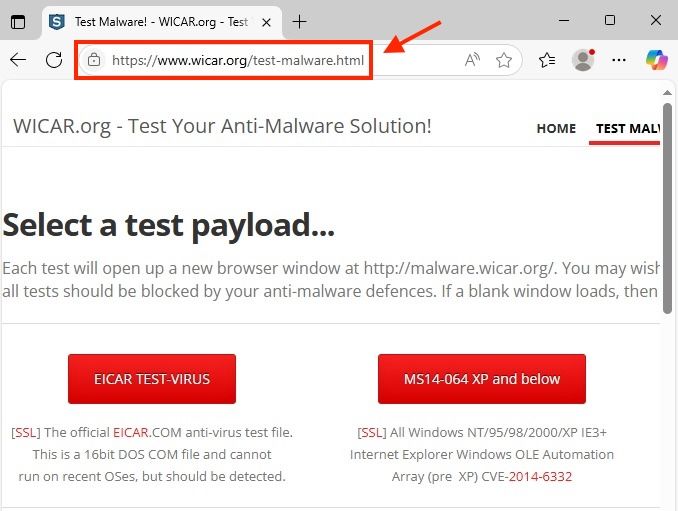

- 이미지에 표시된 대로 URL에 대한 액세스가 successful. malware.wicar.org인지 확인하고 다른 URL로 리디렉션합니다.

브라우저 악성 URL

브라우저 악성 URL

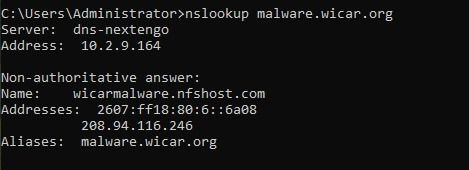

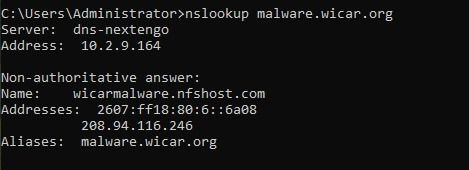

3. nslookup 명령을 사용하여 URL malware.wicar.org과 연결된 IP 주소를 검색합니다.

nslookup 출력

nslookup 출력

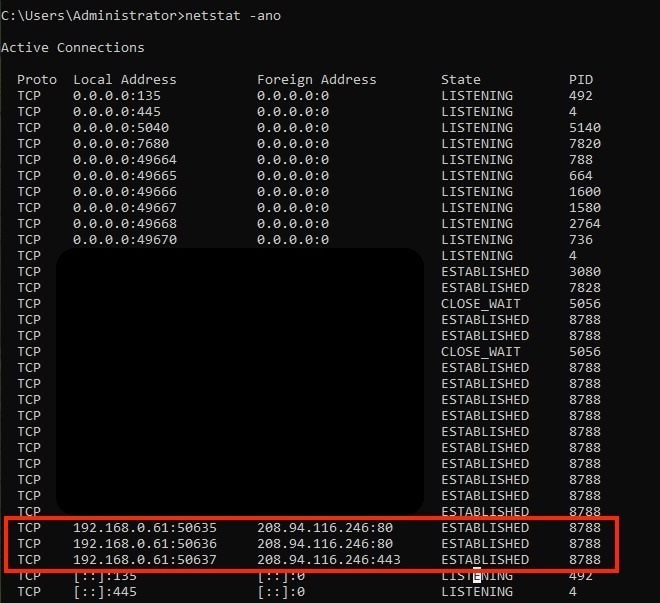

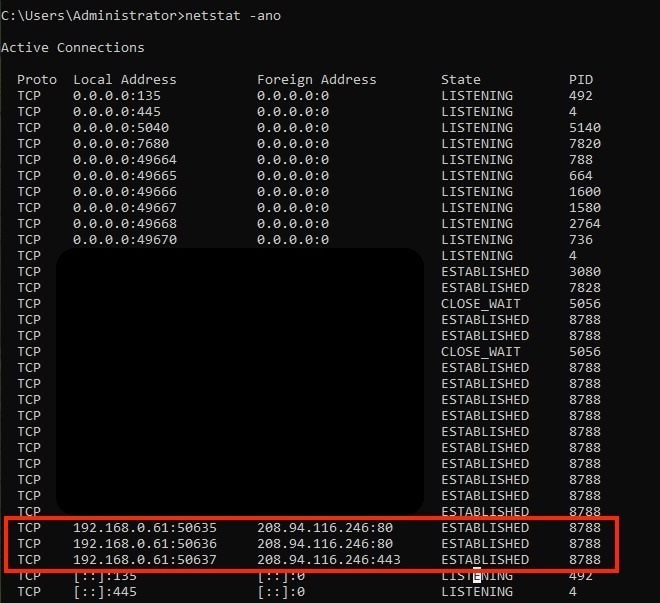

4. 악의적인 IP 주소를 얻은 후에는 netstat -ano 명령을 사용하여 엔드포인트의 활성 연결을 확인합니다.

모든 연결에 대한 netstat

모든 연결에 대한 netstat

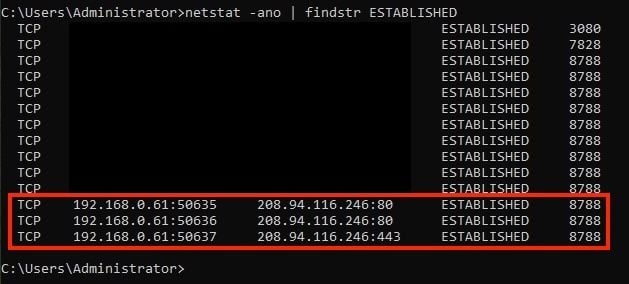

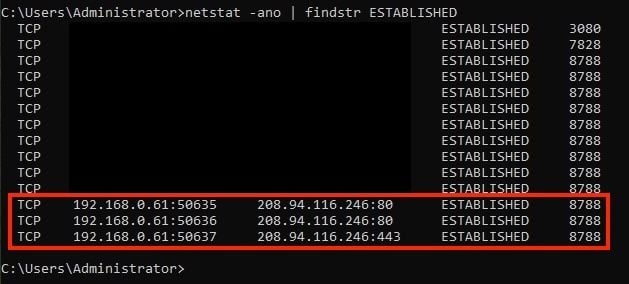

5. 활성 연결을 격리하려면 필터를 적용하여 설정된 연결만 표시합니다.

설정된 연결에 대한 netstat

설정된 연결에 대한 netstat

6. 이전 출력의 slookupcommand에서 얻은 IP 주소를 확인합니다. 소스 IP, 목적지 IP, 소스 포트 및 목적지 포트를 식별합니다.

- 로컬 IP: 192.168.0.61

- 원격 IP: 208.94.116.246

- 로컬 포트: 해당 없음

- 대상 포트 80 및 443

7. 이 정보가 있으면 Cisco Secure Endpoint Portal(Cisco Secure Endpoint 포털)로 이동하여 호스트 방화벽 컨피그레이션을 생성합니다.

호스트 방화벽 컨피그레이션 및 규칙 생성

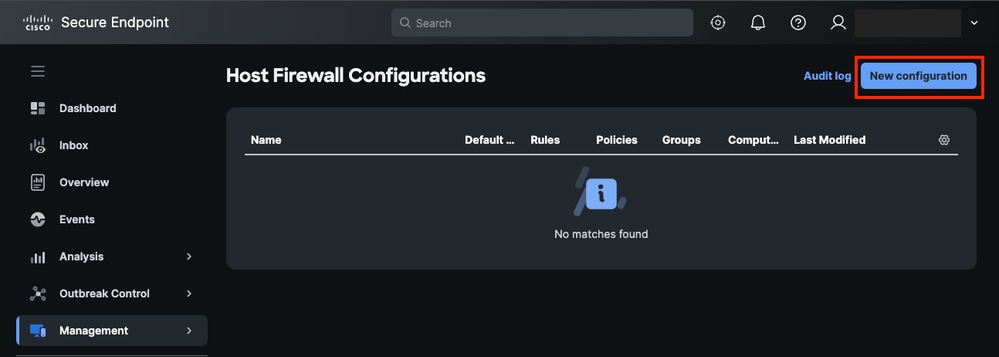

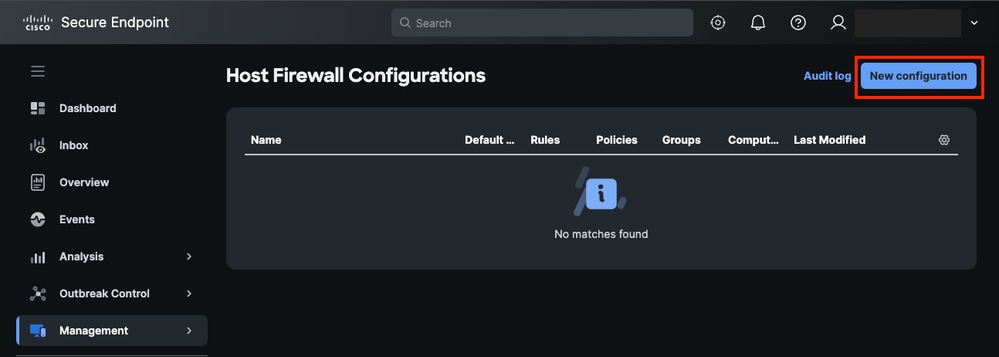

- Management(관리) > Host Firewall(호스트 방화벽)로 이동하고 New Configuration(새 컨피그레이션)을 클릭합니다.

호스트 방화벽 새 컨피그레이션

호스트 방화벽 새 컨피그레이션

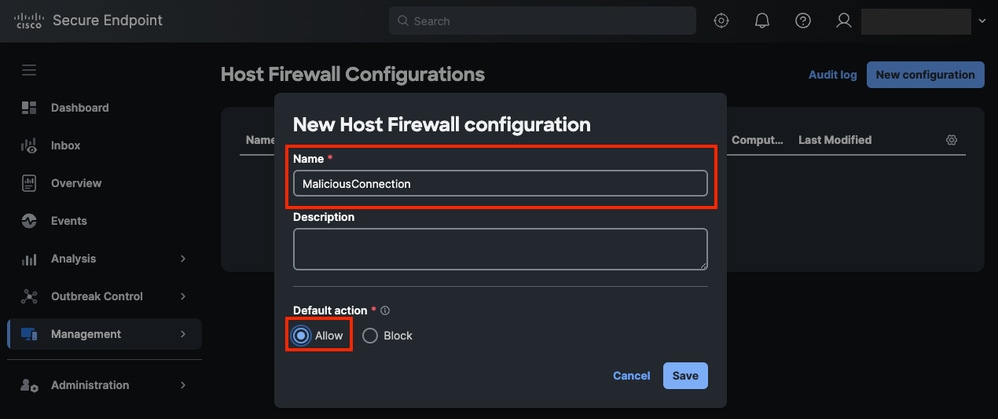

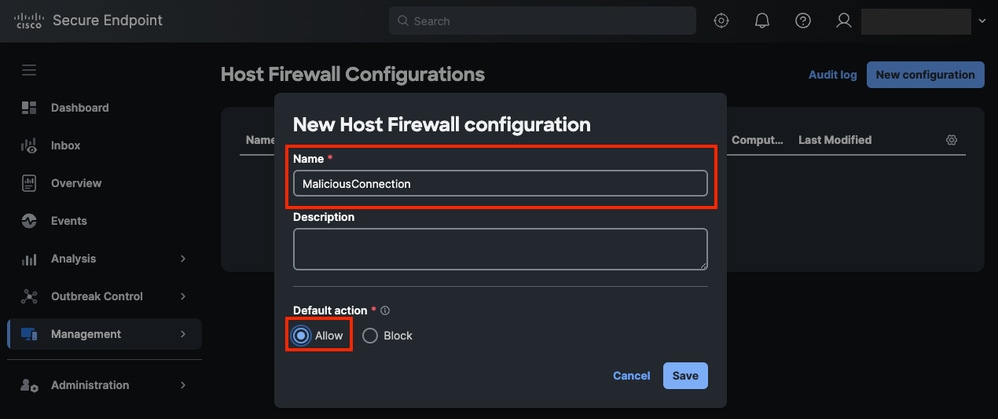

- 이름과 기본 작업을 선택합니다. 이 경우 Allow(허용)를 선택합니다.

호스트 방화벽 컨피그레이션 이름 및 기본 작업

호스트 방화벽 컨피그레이션 이름 및 기본 작업

참고: 차단 규칙을 생성하지만 다른 트래픽이 합법적인 연결에 영향을 미치지 않도록 허용해야 합니다.

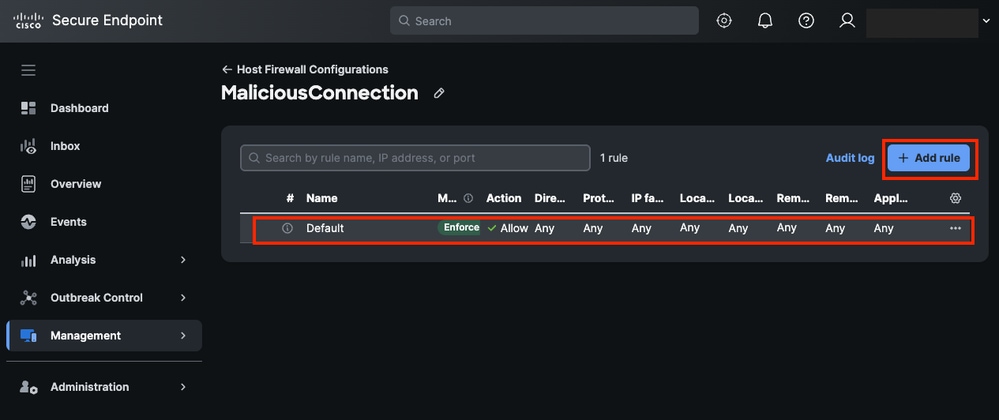

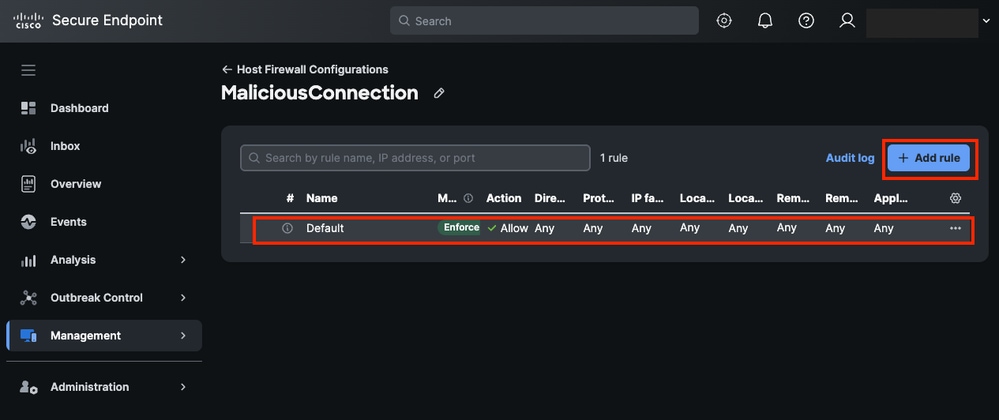

- 기본 규칙이 생성되었는지 확인하고 Add Rule을 클릭합니다.

호스트 방화벽에 규칙 추가

호스트 방화벽에 규칙 추가

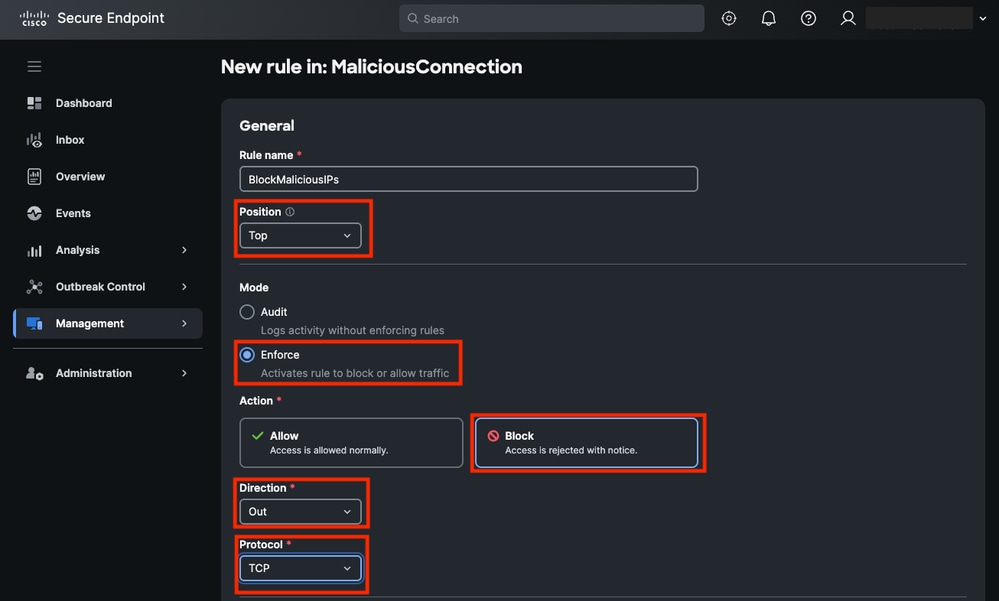

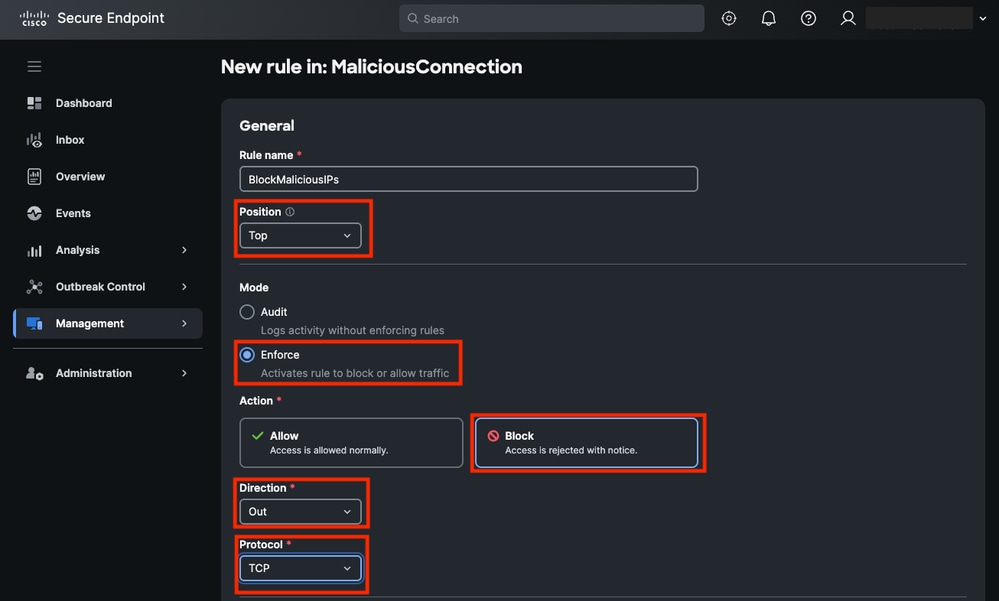

- 이름을 지정하고 다음 매개변수를 설정합니다.

- 직무: 상단

- 모드로 들어갑니다: 시행

- 작업: 차단

- 방향: 발신

- 프로토콜: TCP

규칙 일반 매개변수

규칙 일반 매개변수

참고: 내부 엔드포인트에서 외부 대상, 일반적으로 인터넷으로의 악성 연결을 처리하는 경우 방향은 항상 Out일 수 있습니다.

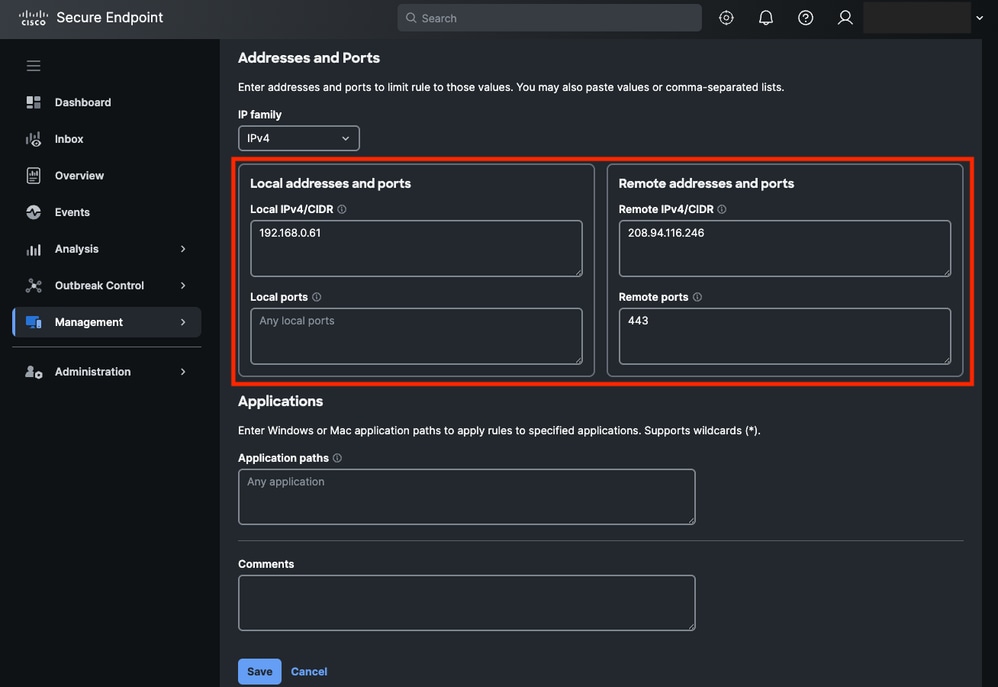

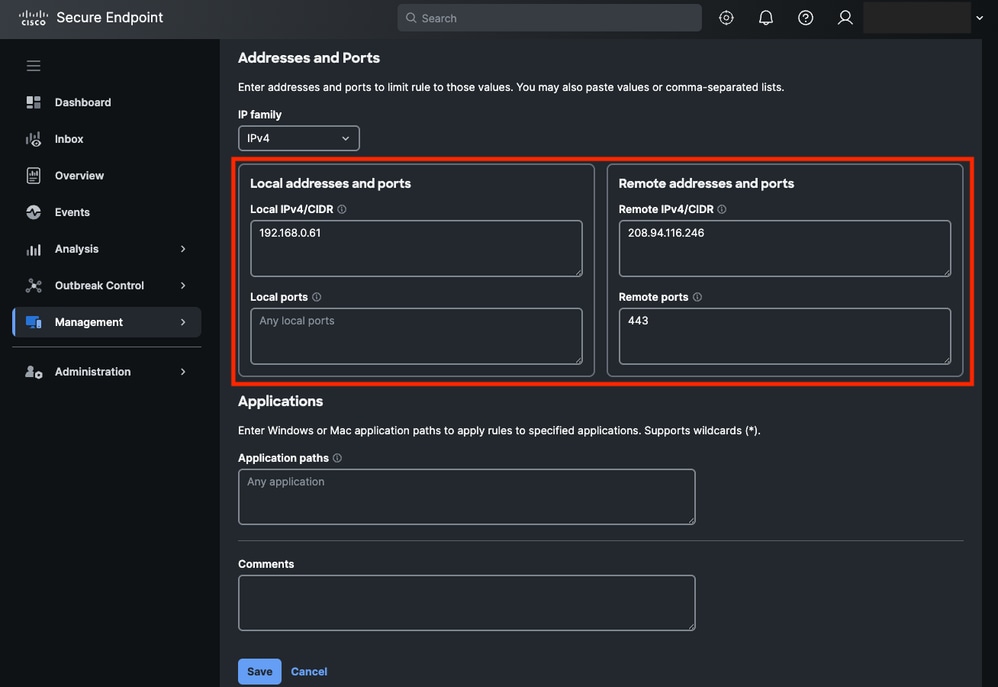

- 로컬 및 대상 IP를 지정합니다.

- 로컬 IP: 192.168.0.61

- 원격 IP: 208.94.116.246

- Local Portfield는 비워둡니다.

- 대상 포트를 80 및 443으로 설정합니다. 이는 HTTP 및 HTTPS에 해당합니다.

규칙 주소 및 포트

규칙 주소 및 포트

6. 마지막으로 저장을 클릭합니다.

정책에서 호스트 방화벽 활성화 및 새 컨피그레이션 할당

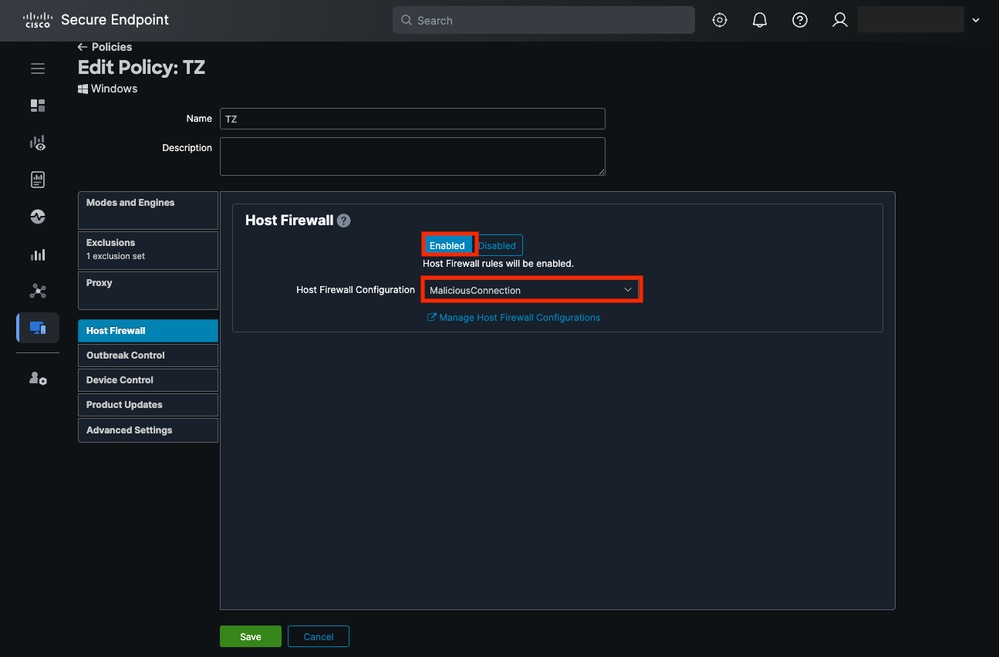

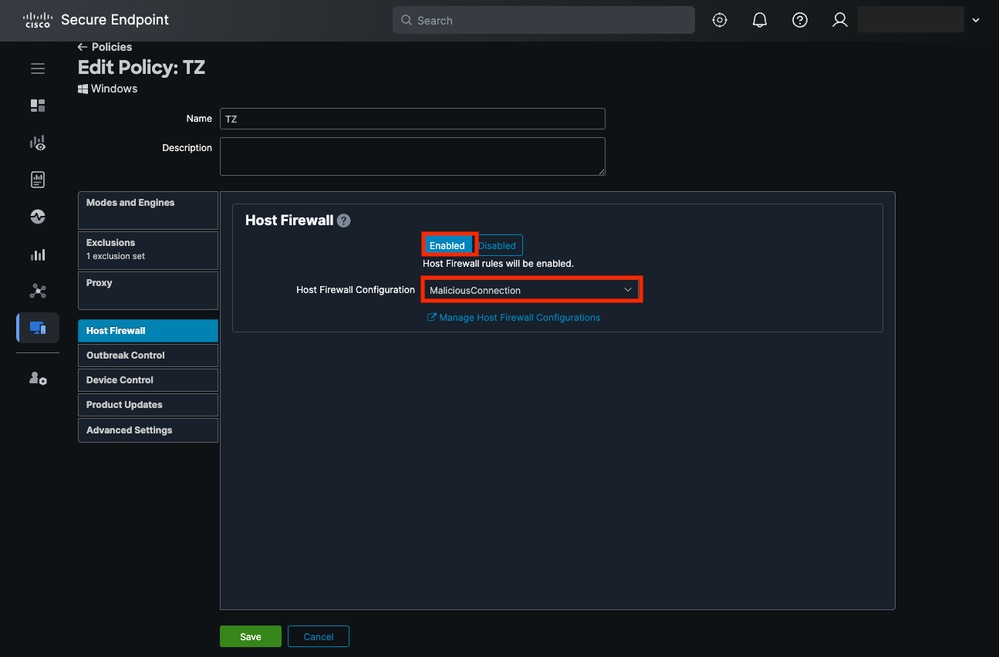

- Secure Endpoint Portal(보안 엔드포인트 포털)에서 Management(관리) > Policies(정책)로 이동하고 악의적인 활동을 차단하려는 엔드포인트와 연결된 정책을 선택합니다.

- 편집을 클릭하고 호스트 방화벽 탭으로 이동합니다.

- 호스트 방화벽 기능을 활성화하고 최근 컨피그레이션(이 경우 MaliciousConnection)을 선택합니다.

보안 엔드포인트 정책에서 활성화된 호스트 방화벽

보안 엔드포인트 정책에서 활성화된 호스트 방화벽

- 저장을 클릭합니다.

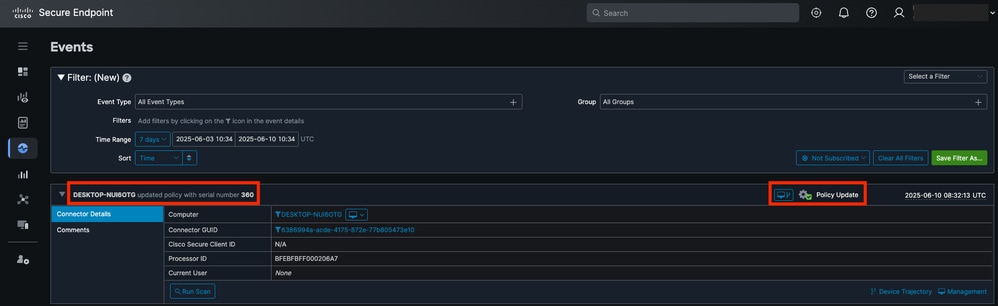

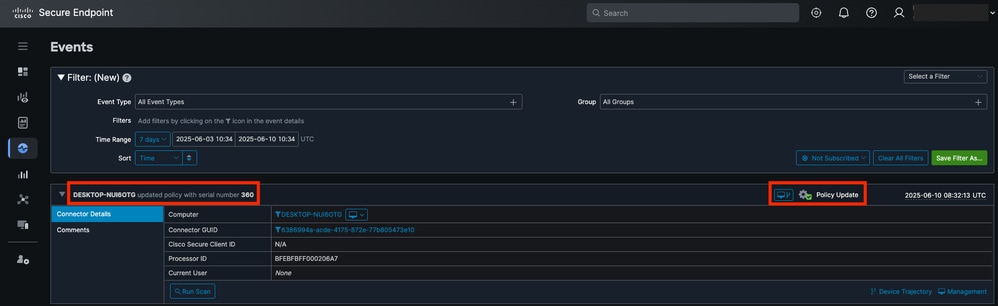

- 마지막으로 엔드포인트가 정책 변경 사항을 적용했는지 확인합니다.

정책 업데이트 이벤트

정책 업데이트 이벤트

로컬에서 컨피그레이션 검증

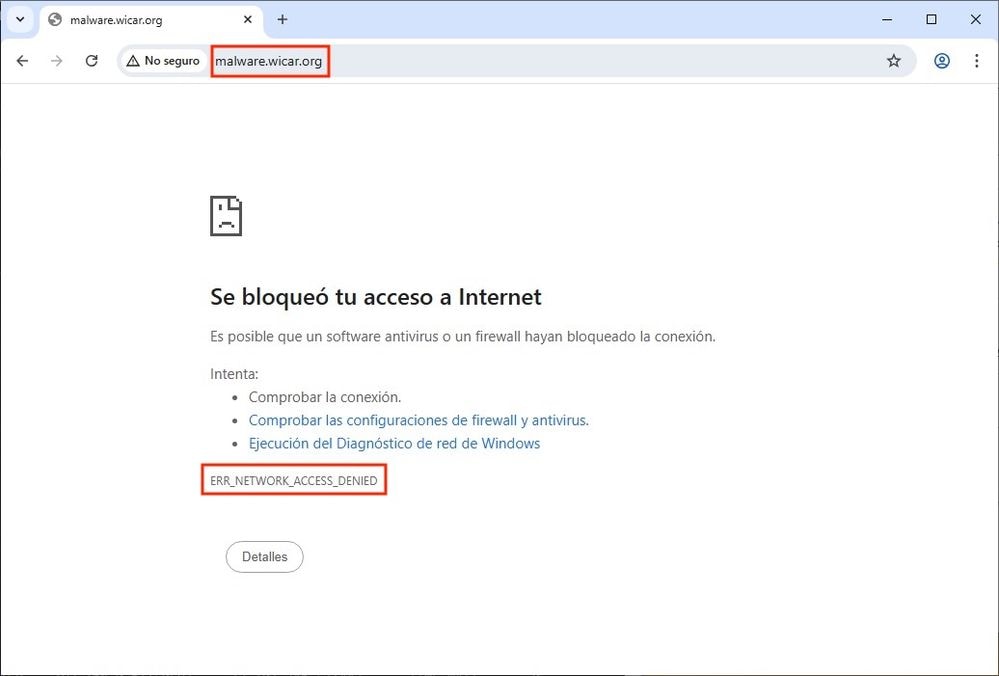

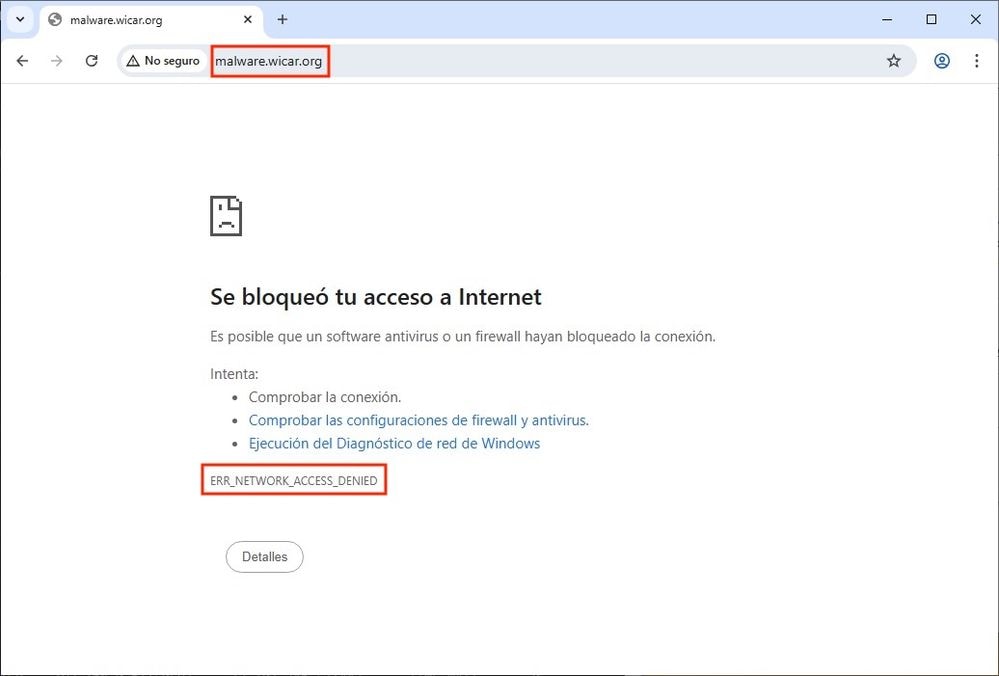

- 브라우저에서 URL malware.eicar.org를 사용하여 차단되었음을 확인합니다.

브라우저에서 네트워크 액세스가 거부되었습니다. 오류

브라우저에서 네트워크 액세스가 거부되었습니다. 오류

- 차단을 확인한 후 연결이 설정되지 않았는지 확인합니다. netstat -ano 명령을 사용합니다 | 악성 URL(208.94.116.246)과 연결된 IP가 표시되지 않도록 findstr이 설정되었습니다.

로그 검토

1. 엔드포인트에서 폴더로 이동합니다.

C:\Program Files\Cisco\AMP\<커넥터 버전>\FirewallLog.csv

참고: 로그 파일은 <install directory>\Cisco\AMP\<Connector version>\FirewallLog.csv 폴더에 있습니다.

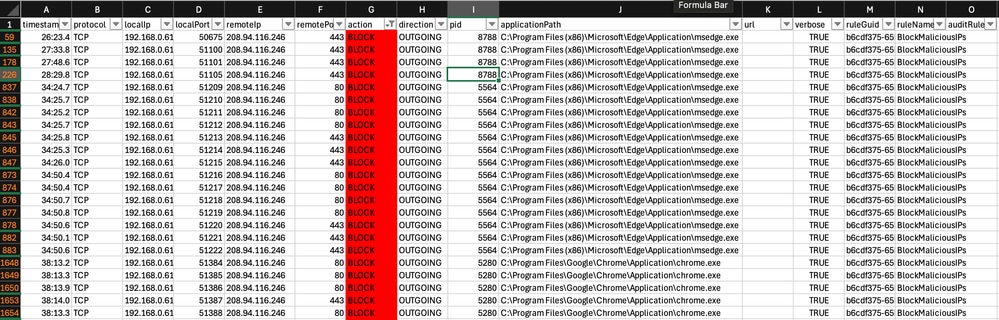

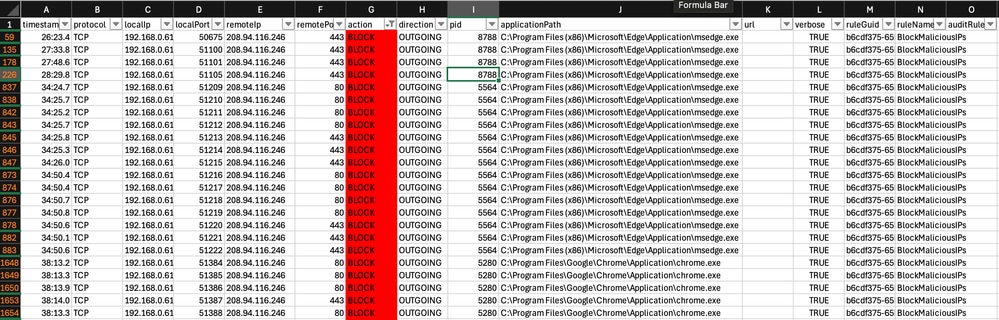

2. CSV 파일을 열어 차단 조치 규칙에 대한 일치를 검증합니다. 필터를 사용하여 허용 연결과 차단 연결을 구별합니다. CSV 파일의 방화벽 로그

CSV 파일의 방화벽 로그

오비탈을 사용하여 방화벽 로그 검색

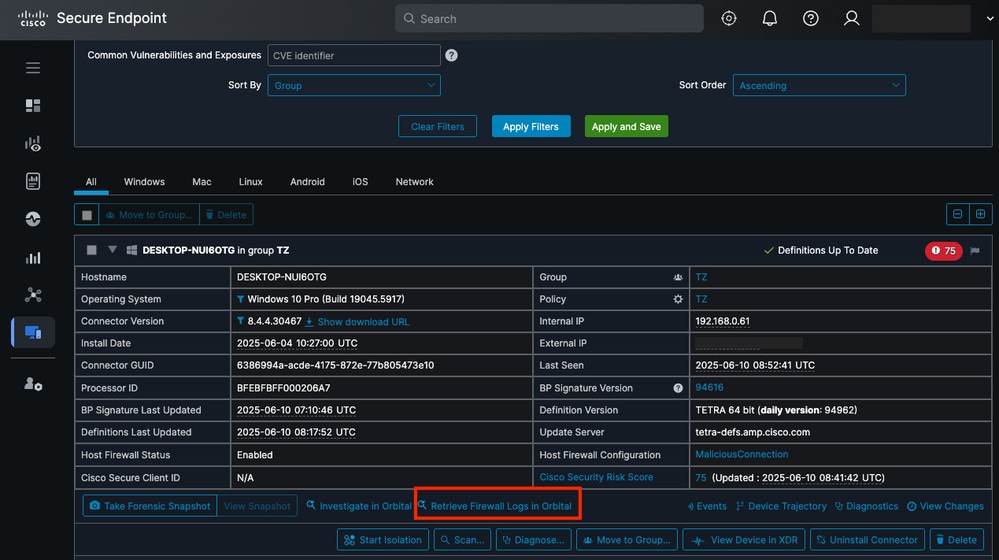

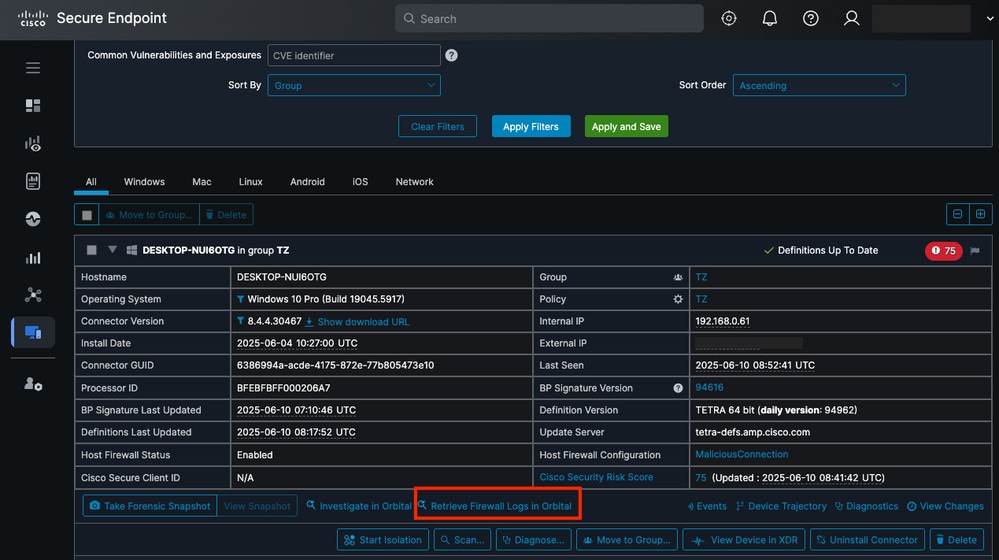

- Secure Endpoint Portal(보안 엔드포인트 포털)에서 Management(관리) > Computers(컴퓨터)로 이동하고 엔드포인트를 찾은 다음 Retrieve Firewall Logs in Orbital(오비탈에서 방화벽 로그 검색)을 클릭합니다. 이 작업은 궤도 포털로 리디렉션됩니다.

Orbital에서 방화벽 로그를 검색하는 버튼

Orbital에서 방화벽 로그를 검색하는 버튼

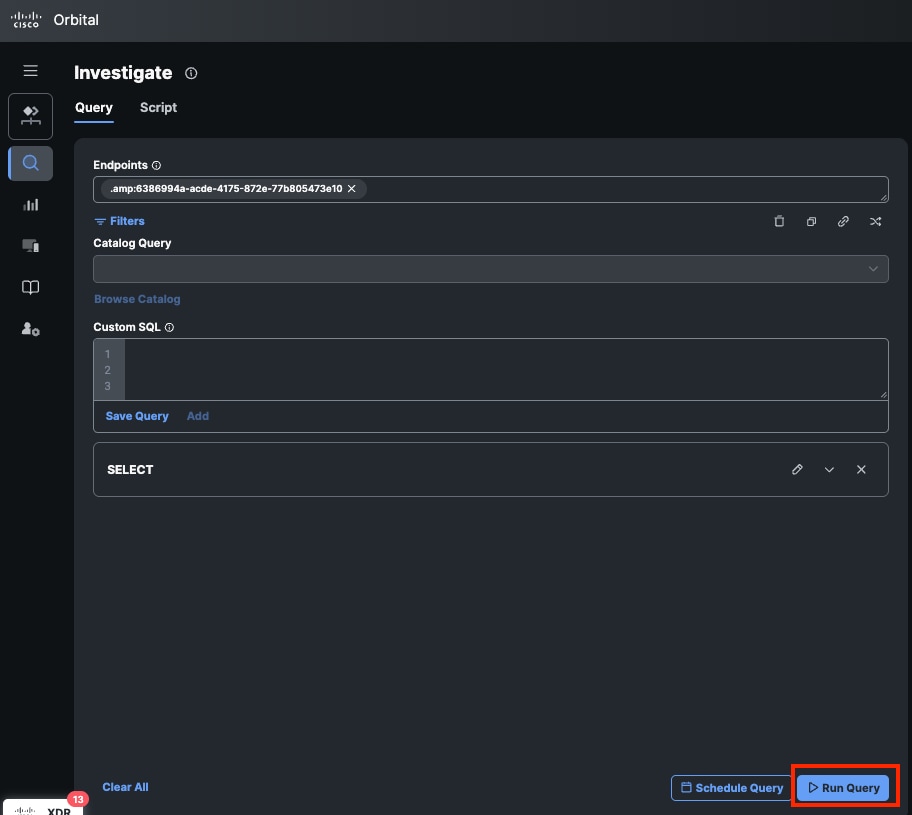

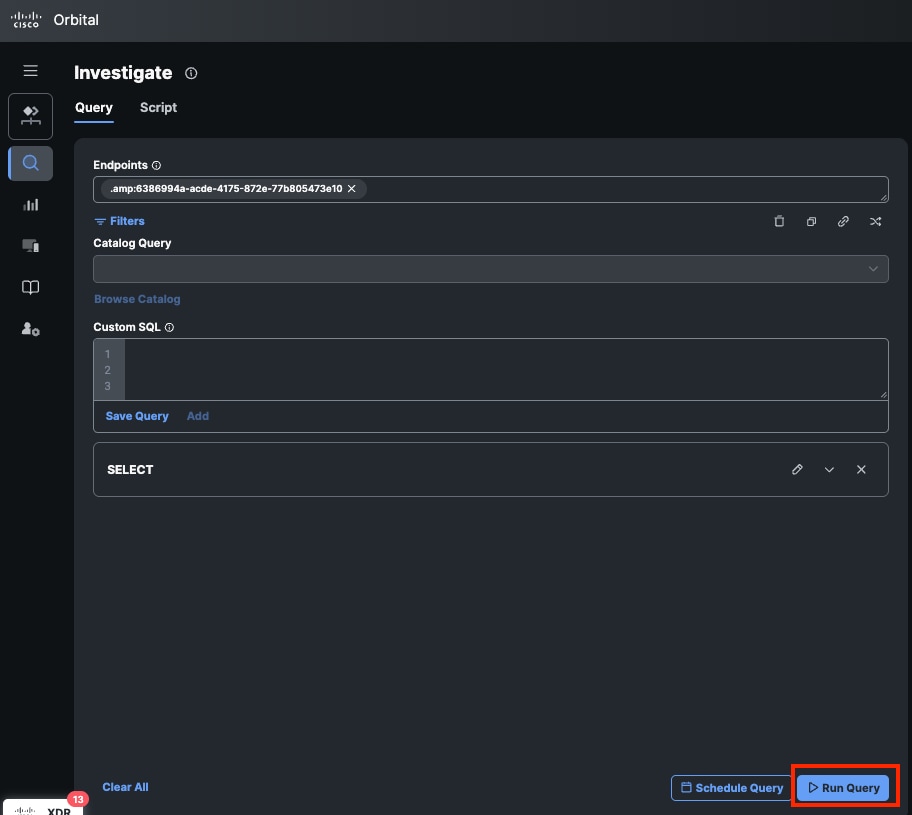

- Orbital Portal(궤도 포털)에서 Run Query(쿼리 실행)를 클릭합니다. 이 작업은 호스트 방화벽의 엔드포인트에 기록된 모든 로그를 표시합니다.

Orbital에서 쿼리 실행

Orbital에서 쿼리 실행

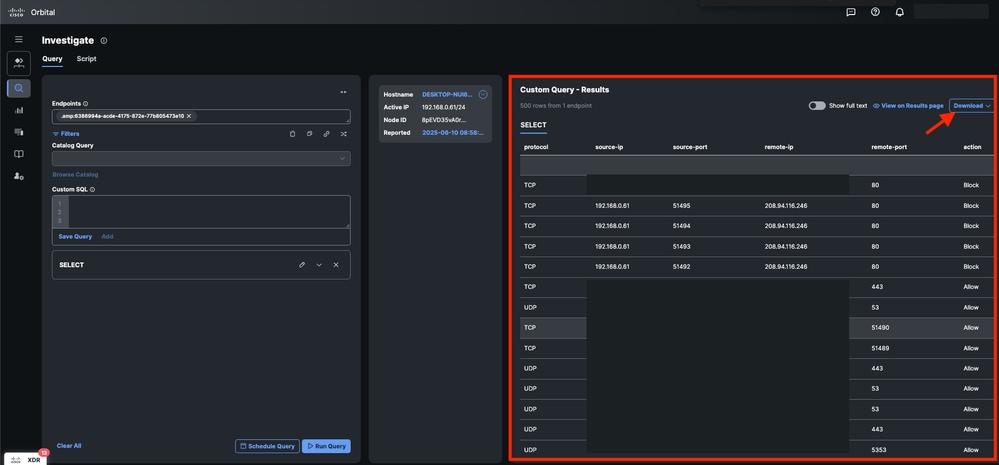

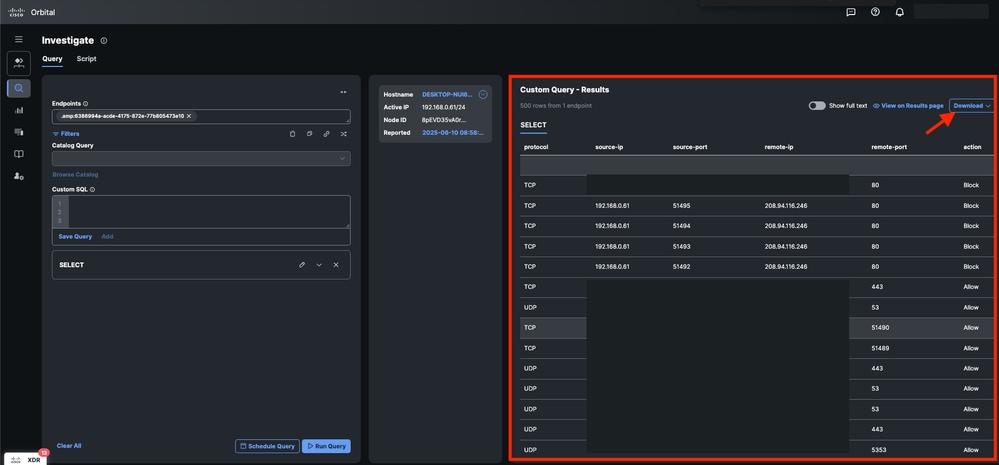

- 정보는 결과 탭에 표시되거나 다운로드할 수 있습니다.

Orbital의 쿼리 결과

Orbital의 쿼리 결과

피드백

피드백