외부 CA를 사용하여 ISE 3.3을 WSA와 통합

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 pxGrid 연결을 사용하여 ISE 3.3을 Cisco WSA(Secure Web Appliance)와 통합하는 절차에 대해 설명합니다.

사전 요구 사항

요구 사항

Cisco에서는 다음 항목에 대한 지식을 권장합니다.

- ISE(Identity Services Engine)

- Cisco WSA(Secure Web Appliance)

- 플랫폼 교환 그리드(pxGrid)

- TLS/SSL 인증서

- Windows Server 2016의 PKI

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- ISE(Identity Services Engine) 버전 3.3 패치 4

- Cisco Secure Web Appliance 버전 15.2.0-116

- 외부 CA(Certificate Authority) 서버로서의 Windows Server 2016.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

섹션 A: Cisco Identity Services Engine 3.3 인증서 구성

1단계: ISEServer pxGrid 인증서 생성

ISE 서버 pxGrid 인증서에 대한 CSR을 생성합니다.

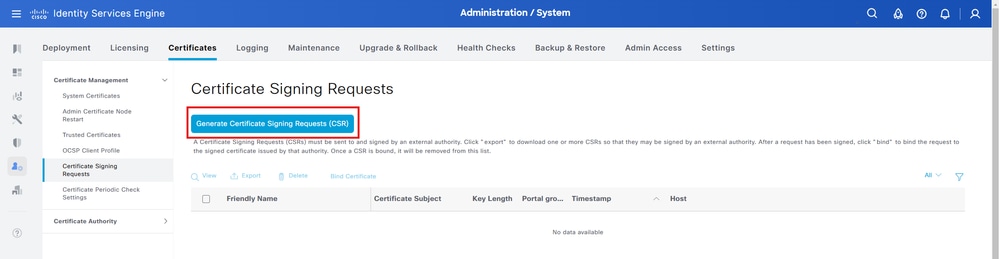

1. Cisco ISE(Identity Services Engine) GUI에 로그인합니다.

2.Administration(관리) > System(시스템) > Certificates(인증서) > Certificate Management(인증서 관리) > Certificate Signing Requests(인증서 서명 요청)로 이동합니다.

3. CSR(Certificate Signing Request) 생성을 선택합니다.

4. 인증서는 필드에 사용됨을 선택합니다.

5. 인증서가 생성되는 ISE 노드를 선택합니다.

6. 그 밖에 필요한 증명서의 내용을 적는 행위

7. 생성을 클릭합니다.

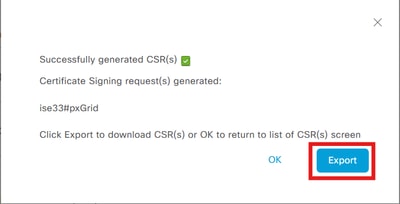

8. 내보내기를 누르고 파일을 로컬에 저장합니다.

2단계: 외부 CA를 사용하여 ISE 서버 pxGrid 인증서 생성

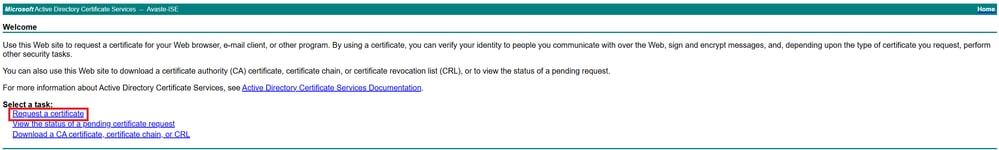

1.MS Active Directory Certificate Service(MS Active Directory 인증서 서비스) https://server/certsrv/으로 이동합니다. 여기서 server는 MS 서버의 IP 또는 DNS입니다.

2. 인증서 요청을 클릭합니다.

3. 고급 인증서 요청을 실행하도록 선택합니다.

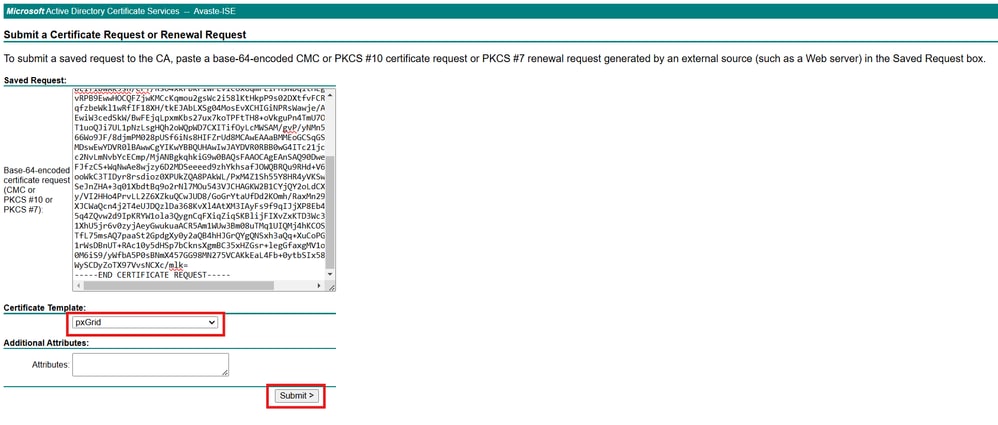

4.이전 섹션에서 생성된 CSR의 내용을 Saved Request(저장된 요청) 필드에 복사합니다.

5. 인증서 템플릿에서 pxGridas를 선택한 다음 제출을 클릭합니다.

참고: 사용된 인증서 템플릿 pxGrid에는 Enhanced Key Usage(고급 키 사용) 필드에 클라이언트 인증과 서버 인증이 모두 필요합니다.

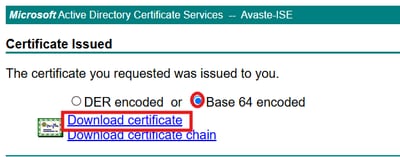

6.생성된 인증서를 Base-64 형식으로 다운로드하고 ISE_pxGrid.cer로 저장합니다.

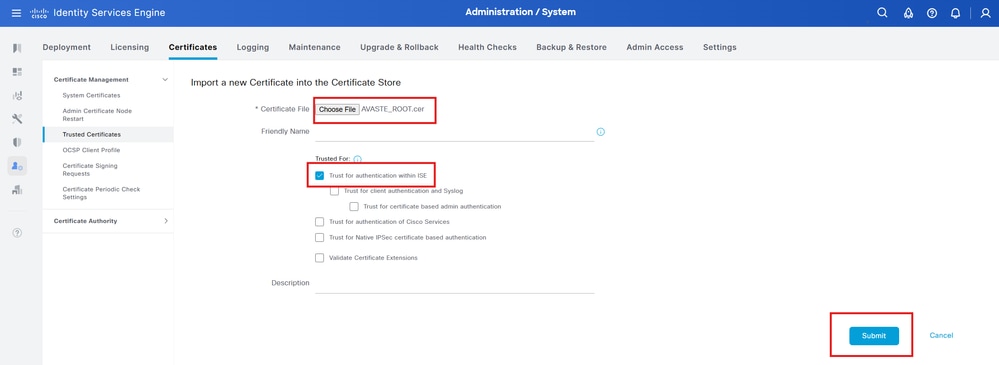

3단계: CA 루트 인증서를 ISE 트러스트 저장소로 가져옵니다.

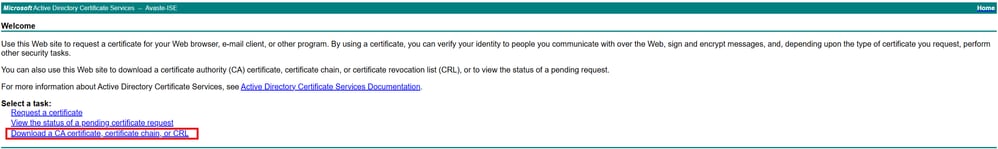

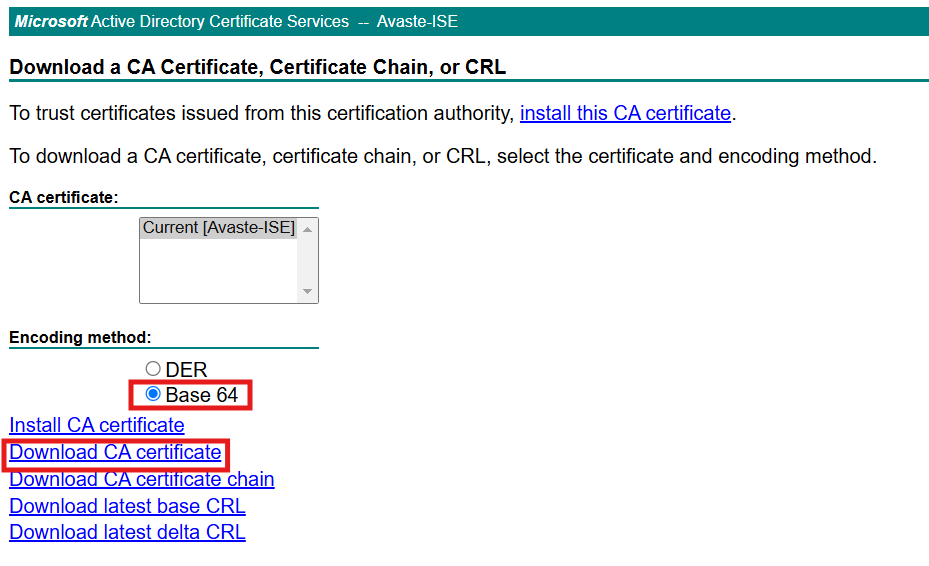

1.MS Active Directory Certificate Services(MS Active Directory 인증서 서비스) 홈 페이지로 이동하고 CA 인증서, 인증서 체인 또는 CRL 다운로드를 선택합니다.

2. Base-64 형식을 선택한 다음 DownloadCA certificate를 클릭합니다.

3.인증서를 CA_Root.cer로 저장합니다.

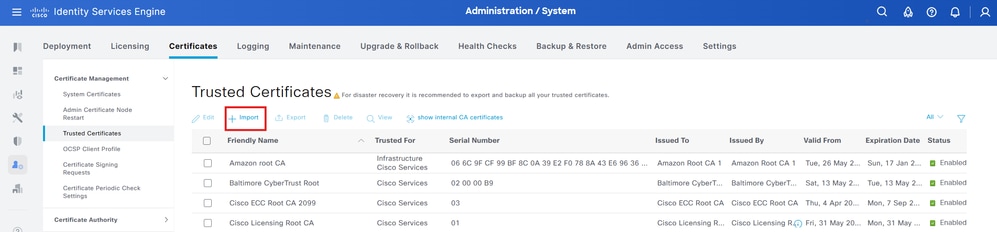

4.Cisco ISE(Identity Services Engine) GUI에 로그인합니다.

5. 관리 > 시스템 > 인증서 > 인증서 관리 > 신뢰할 수 있는 인증서를 선택합니다.

6. 가져오기 > 인증서 파일 및 루트 인증서 가져오기를 선택합니다.

7. ISE에서 인증 신뢰 확인란이 선택되었는지 확인합니다.

8. 제출을 클릭합니다.

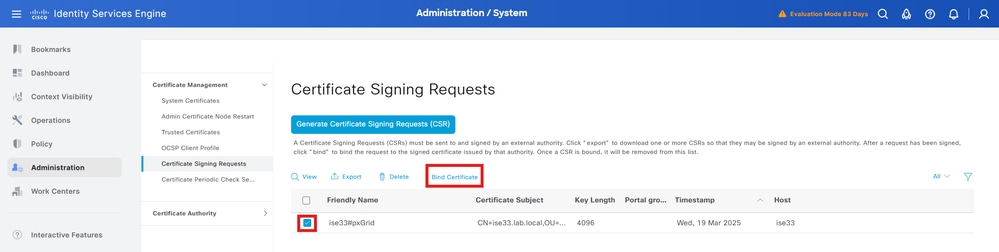

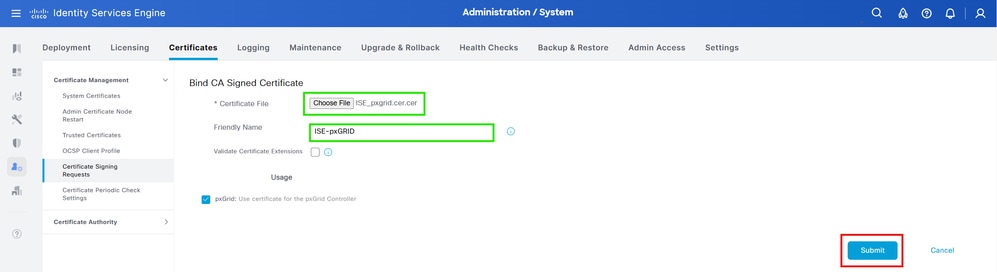

4단계: ISE 인증서를 CSR(Certificate Signing Request)에 바인딩합니다.

1. Cisco ISE(Identity Services Engine) GUI에 로그인합니다.

2. 관리 > 시스템 > 인증서 > 인증서 관리 >인증서 서명 요청을 선택합니다.

3. 이전 섹션에서 생성된 CSR을 선택한 다음 인증서 바인딩을 누릅니다.

4. Bind CA Signed Certificate(CA 서명 인증서 바인딩) 양식에서 이전에 생성한 ISE_pxGrid.cer 인증서를 선택합니다.

5. 인증서에 이름을 지정한 다음 제출을 클릭합니다.

7. 시스템에서 인증서를 바꾸도록 요청하면 Yesi를 클릭합니다.

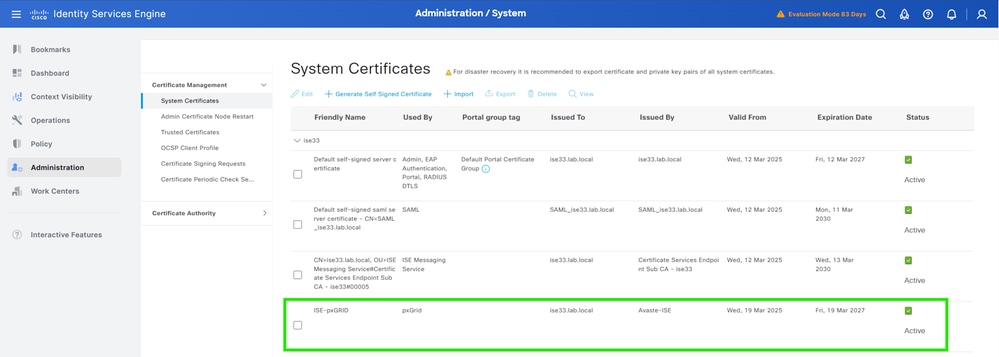

8. 관리 > 시스템 > 인증서 > 시스템 인증서를 선택합니다.

9. 생성된 pxGrid 인증서가 외부 CA에 의해 서명된 것을 목록에서 확인할 수 있습니다.

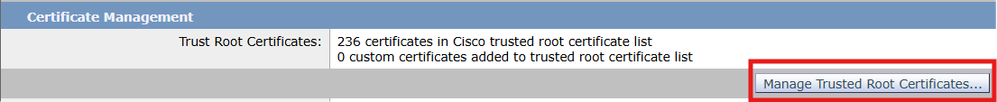

섹션 B: CA 루트 인증서를 WSA 인증서 신뢰 저장소에 추가

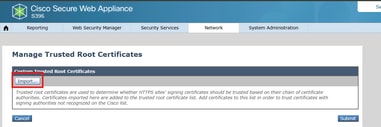

CA 루트 인증서를 WSA 트러스트된 저장소에 추가:

1.WSA(Web Security Appliance) GUI에 로그인합니다.

2. Network(네트워크) > Certificate Management(인증서 관리) > Manage Trusted Root Certificates(신뢰할 수 있는 루트 인증서 관리)로 이동합니다.

3. CA 루트 인증서를 가져오고 업로드한 다음 Submit(제출)을 클릭합니다.

4. 변경사항 커밋을 눌러 변경사항을 적용합니다.

이제 인증서가 구축되었으며 통합을 진행합니다.

통합

통합을 진행하기 전에 다음을 확인하십시오.

Cisco ISE의 경우 Administration(관리) > pxGrid Services(pxGrid 서비스) > Settings(설정) 및 Check(자동 승인 및 저장)에서 클라이언트 요청에 대한 새 인증서 기반 계정을 자동으로 승인합니다.

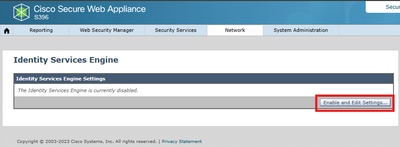

섹션 A: ISE 통합을 위해 WSA를 활성화하고 WSA 클라이언트 인증서를 위한 CSR을 생성합니다.

1.WSA(Web Security Appliance) GUI에 로그인합니다.

2. Network(네트워크) > Identification Services(식별 서비스) > Identification Service Engine(식별 서비스 엔진)으로 이동합니다.

3.[설정 사용 및 편집]을 클릭합니다.

4.기본 ISE pxGrid 노드 IP 주소 또는 FQDN을 입력합니다.

5. 주 pxGrid 노드에 대한 CA 루트 인증서를 업로드합니다.

6.보조 ISE pxGrid 노드 IP 주소 또는 FQDN을 입력합니다(선택 사항).

7.보조 pxGrid 노드에 대한 CA 루트 인증서를 업로드합니다. (선택 사항)

참고: ISE 구축당 pxGrid 노드는 2개만 있을 수 있습니다. 이는 pxGrid 액티브-스탠바이 컨피그레이션의 역할을 합니다. 한 번에 하나의 ISE+pxGrid 노드만 활성화할 수 있습니다. pxGrid 액티브-스탠바이 컨피그레이션에서는 모든 정보가 PAN을 통해 전달되며, 여기서 두 번째 ISE+pxGrid 노드는 비활성 상태를 유지합니다.

8. Web Appliance Client Certificate(웹 어플라이언스 클라이언트 인증서) 섹션으로 스크롤한 다음 Generate New Certificate and Key(새 인증서 및 키 생성)를 클릭합니다.

9. 필요한 경우 인증서 세부사항을 입력하고 생성을 클릭합니다.

참고: 인증서의 기간은 24개월에서 60개월 사이의 정수여야 하며 국가는 ISO 2자 국가 코드여야 합니다(대문자만).

10. Download Certificate Signing Request를 클릭합니다.

11. 제출을 클릭합니다.

12. 변경사항 커밋을 눌러 변경사항을 적용합니다.

경고: 언급된 변경 사항을 제출 및 커밋하지 않고 서명된 인증서를 직접 업로드하고 커밋을 수행할 경우 통합 과정에서 문제가 발생할 수 있습니다.

섹션 B: 외부 CA를 사용하여 WSA 클라이언트 CSR 서명

1.MS Active Directory Certificate Service(MS Active Directory 인증서 서비스)https://server/certsrv/으로 이동합니다. 여기서 server는 MS 서버의 IP 또는 DNS입니다.

2. 인증서 요청을 클릭합니다.

3. 고급 인증서 요청을 실행하도록 선택합니다.

4.이전 섹션에서 생성된 CSR의 내용을 Saved Request(저장된 요청) 필드에 복사합니다.

5. 인증서 템플릿에서 pxGridas를 선택한 다음 제출을 클릭합니다.

참고: 참고: 사용된 인증서 템플릿 pxGrid에는 Enhanced Key Usage(고급 키 사용) 필드에 클라이언트 인증과 서버 인증이 모두 필요합니다.

6.생성된 인증서를 Base-64 형식으로 다운로드하고 WSA-Client.cer로 저장합니다.

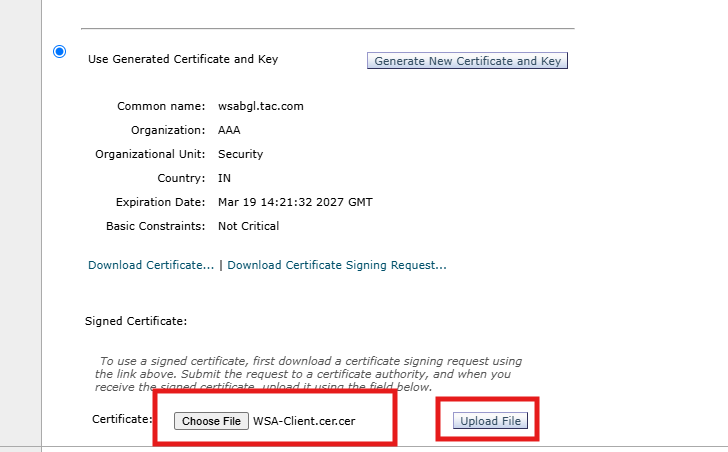

섹션 C: WSA 클라이언트 인증서를 CSR(Certificate Signing Request)에 바인딩하고 통합합니다.

1.WSA(Web Security Appliance) GUI로 이동합니다.

2. Network(네트워크) > Identification Services(식별 서비스) > Identification Service Engine(식별 서비스 엔진)으로 이동합니다.

3.설정 편집을 클릭합니다.

4.Web Appliance Client Certificate(웹 어플라이언스 클라이언트 인증서) 섹션으로 이동합니다.

5. signed certificate(서명된 인증서) 섹션에서 서명된 인증서 WSA-Client.cer을 업로드합니다

6. 제출을 클릭합니다.

7. Commit Changes(변경 사항 커밋)를 클릭하여 변경 사항을 적용합니다.

8.설정 편집을 클릭합니다.

9.Test Communication with ISE Nodes(ISE 노드와의 통신 테스트)로 스크롤하고 Start Test(테스트 시작)를 클릭합니다. 다음 결과가 나타날 수 있습니다.

- ISE 노드와의 통신 테스트

- ISE 노드와의 통신 테스트

Checking DNS resolution of ISE pxGrid Node hostname(s) ...

Success: Resolved '10.127.197.128' address: 10.127.197.128

Validating WSA client certificate ...

Success: Certificate validation successful

Validating ISE pxGrid Node certificate(s) ...

Success: Certificate validation successful

Checking connection to ISE pxGrid Node(s) ...

Trying primary PxGrid server...

SXP not enabled.

ERS not enabled.

Preparing TLS connection...

Completed TLS handshake with PxGrid successfully.

Trying download user-session from (https://ise33.lab.local:8910)...

Failure: Failed to download user-sessions.

Trying download SGT from (https://ise33.lab.local:8910)...

Able to Download 17 SGTs.

Skipping all SXP related service requests as SXP is not configured.

Success: Connection to ISE pxGrid Node was successful.

Test completed successfully.

다음을 확인합니다.

Cisco ISE에서 Administration(관리) > pxGrid Services(pxGrid 서비스) > Client Management(클라이언트 관리) > Clients(클라이언트)로 이동합니다.

그러면 WSA가 statusEnabled의 pxgrid 클라이언트로 생성됩니다.

Cisco ISE에서 항목 등록을 확인하려면 Administration(관리) >pxGrid Services(pxGrid 서비스) > Diagnostics(진단) > Websocket(웹소켓) > Clients(클라이언트)로 이동합니다.

Cisco ISE Pxgrid-server.log TRACE level.reference.

{"timestamp":1742395398803,"level":"INFO","type":"WS_SERVER_CONNECTED","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"WebSocket connected. session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-8][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Drop. exclude=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authenticating null

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Certs up to date. user=~ise-pubsub-ise33

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- preAuthenticatedPrincipal = ~ise-pubsub-ise33, trying to authenticate

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- X.509 client authentication certificate subject:CN=ise33.lab.local, OU=AAA, O=Cisco, L=Bangalore, ST=KA, C=IN, issuer:CN=Avaste-ISE, DC=avaste, DC=local

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authentication success: PreAuthenticatedAuthenticationToken [Principal=org.springframework.security.core.userdetails.User [Username=~ise-pubsub-ise33, Password=[PROTECTED], Enabled=true, AccountNonExpired=true, credentialsNonExpired=true, AccountNonLocked=true, Granted Authorities=[ROLE_USER]], Credentials=[PROTECTED], Authenticated=true, Details=WebAuthenticationDetails [RemoteIpAddress=10.127.197.128, SessionId=null], Granted Authorities=[ROLE_USER]]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.data.AuthzDaoImpl -::::::- requestNodeName=wsabgl.lab.local_ised serviceName=com.cisco.ise.pubsub operation=subscribe /topic/com.cisco.ise.session

DEBUG [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Adding subscription=[id=my-id,topic=/topic/com.cisco.ise.session]

INFO [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Pubsub subscribe. subscription=[id=my-id,topic=/topic/com.cisco.ise.session] session=[id=4,client=wsabgl.lab.local_ised,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395] content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395], content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

TRACE [sub-sender-0][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log] from=null to=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570] content=MESSAGE

TRACE [Grizzly(1)][[]] cpm.pxgridwebapp.ws.distributed.FanoutDistributor -::::::- DownstreamHandler sent frame for upstream. frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570]

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570], content=MESSAGE

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/distributed문제 해결

문제

알 수 없는 CA 문제, WSA에서 ISE 연결 테스트가 오류로 인해 실패합니다. 실패: ISE PxGrid 서버에 대한 연결 시간이 초과되었습니다.

Cisco ISE Pxgrid-server.log TRACE level.reference.

ERROR [Thread-8][[]] cisco.cpm.pxgrid.cert.LoggingTrustManagerWrapper -::::::- checkClientTrusted exception.message=PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle=CN=wsabgl.lab.local, OU=Security, O=AAA, C=IN

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338] content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338], content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37180],content-len=338]

DEBUG [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=513, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=513] content=MESSAGE

실패 이유는 패킷 캡처,

솔루션

1. 웹 어플라이언스 서명 인증서가 WSA에서 성공적으로 바인딩되었고 변경 사항이 커밋되었는지 확인합니다.

2. 발급자 또는 WSA 클라이언트 인증서의 루트 CA 인증서가 Cisco ISE의 신뢰할 수 있는 저장소에 속하는지 확인합니다.

알려진 결함

| Cisco 버그 ID | 설명 |

| Cisco 버그 ID 23986 | Pxgrid getUserGroups API 요청이 빈 응답을 반환합니다. |

| Cisco 버그 ID 77321 | WSA는 ISE에서 AD 그룹 대신 SID를 수신합니다. |

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

26-Mar-2025

|

최초 릴리스 |

피드백

피드백