기본 NAT 연결 확인 및 문제 해결

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 NAT 환경에서 IP 연결성 문제를 해결하는 방법을 설명합니다.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 한정되지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참조하십시오.

문제

이 문서에서는 다음 두 가지 예를 검토하여 NAT 환경에서 IP 연결 문제를 해결하는 방법에 대해 설명합니다.

- 한 라우터는 ping하지만 다른 라우터는 ping하지 않음

- 외부 네트워크 디바이스가 내부 라우터와 통신할 수 없음

다음 기본 단계는 NAT 작업에 문제가 있는지 확인하는 데 도움이 됩니다.

1. 컨피그레이션을 확인하고 NAT가 달성해야 할 목표를 명확하게 정의합니다. 검토를 기반으로 컨피그레이션에 문제가 있는지 확인할 수 있습니다. NAT 컨피그레이션에 대한 자세한 내용은 Configure Network Address Translation을 참조하십시오.

2. 환산 테이블에 올바른 환산이 있는지 확인합니다.

3. show 및 debug 명령을 사용하여 변환이 발생하는지 확인합니다.

4. 패킷에 발생한 상황을 자세히 검토하고 라우터에 패킷을 전달할 올바른 라우팅 정보가 있는지 확인합니다.

한 라우터는 ping하지만 다른 라우터는 ping하지 않음

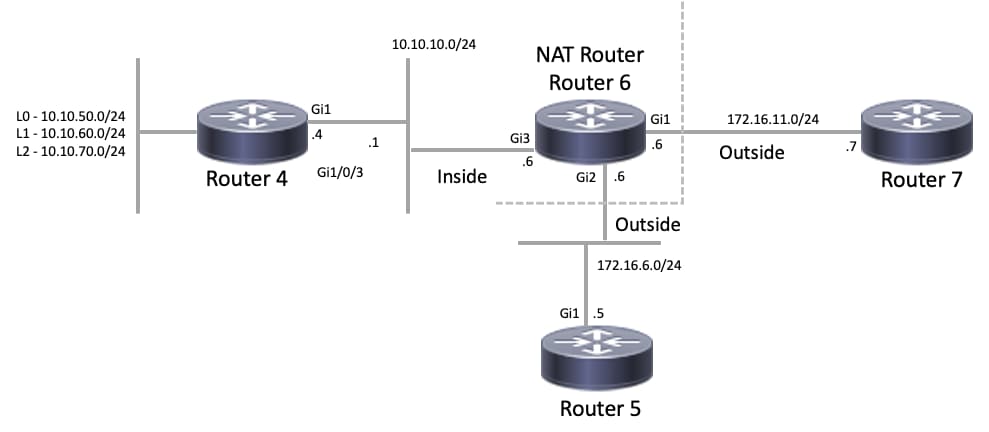

이 첫 번째 시나리오에서 라우터 4는 라우터 5(172.16.6.5)를 ping할 수 있지만 라우터 7(172.16.11.7)은 ping할 수 없습니다.

NAT 토폴로지

NAT 토폴로지

Router4#ping 172.16.6.5

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.6.5, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/2 ms

Router4#ping 172.16.11.7

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Router4#이 시나리오에 대한 중요 고려 사항:

- 라우터에 구성된 동적 라우팅 프로토콜은 없으며 고정 경로만 사용됩니다.

- 라우터 4의 기본 게이트웨이는 라우터 6입니다.

- 라우터 6은 NAT로 구성됩니다.

interface GigabitEthernet1

ip address 172.16.11.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet2

ip address 172.16.6.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet3

ip address 10.10.10.6 255.255.255.0

ip nat inside

negotiation auto

no mop enabled

no mop sysid

!

!

ip nat pool test 172.16.11.70 172.16.11.71 prefix-length 24

ip nat inside source static 10.10.10.4 172.16.6.14

ip nat inside source list 7 pool test

!

ip access-list standard 7

10 permit 10.10.50.4

20 permit 10.10.60.4

30 permit 10.10.70.4문제 해결

1. 먼저 NAT가 올바르게 작동하는지 확인해야 합니다. 이전 컨피그레이션에서 라우터 4 IP 주소 10.10.10.4가 172.16.6.14로 정적으로 변환되었는지 확인할 수 있습니다. 라우터 6에서 show ip nat translation 명령을 사용하여 변환 테이블에 변환이 있는지 확인할 수 있습니다.

NAT-Router#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.16.6.14 10.10.10.4 --- ---

Total number of translations: 1

NAT-Router#2. 라우터 4가 IP 트래픽을 소싱할 때 이 변환이 발생하는지 확인합니다. 이 작업은 라우터 6에서 두 가지 방법으로 수행할 수 있습니다. NAT 디버그를 실행하거나 show ip nat statistics 명령을 사용하여 NAT 통계를 모니터링합니다. debug 명령은 최후의 수단이므로 show 명령으로 시작합니다.

3. 라우터 4에서 트래픽을 수신할 때 증가하도록 카운터를 모니터링합니다. 변환 테이블이 주소를 변환하는 데 사용될 때마다 카운터가 증가합니다.

4. 통계를 지우고 통계를 표시한 다음 라우터 4에서 라우터 7을 ping한 다음 통계를 다시 표시합니다.

NAT-Router#clear ip nat statistics

NAT-Router#

NAT-Router#show ip nat statistics

Total active translations: 1 (1 static, 0 dynamic; 0 extended)

Outside interfaces:

GigabitEthernet1, GigabitEthernet2

Inside interfaces:

GigabitEthernet3

Hits: 0 Misses: 0

Expired translations: 0

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 7 pool test refcount 0

pool test: id 1, netmask 255.255.255.0

start 172.16.11.70 end 172.16.11.71

type generic, total addresses 2, allocated 0 (0%), misses 0

nat-limit statistics:

max entry: max allowed 0, used 0, missed 0

In-to-out drops: 0 Out-to-in drops: 0

Pool stats drop: 0 Mapping stats drop: 0

Port block alloc fail: 0

IP alias add fail: 0

Limit entry add fail: 0

NAT-Router#라우터 4에서 ping 172.16.11.7 명령을 사용하면 라우터 6의 NAT 통계는 다음과 같습니다.

Router4#ping 172.16.11.7

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Router4#

NAT-Router#show ip nat statistics

Total active translations: 2 (1 static, 1 dynamic; 1 extended)

Outside interfaces:

GigabitEthernet1, GigabitEthernet2

Inside interfaces:

GigabitEthernet3

Hits: 4 Misses: 1

Expired translations: 0

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 7 pool test refcount 0

pool test: id 1, netmask 255.255.255.0

start 172.16.11.70 end 172.16.11.71

type generic, total addresses 2, allocated 0 (0%), misses 0

nat-limit statistics:

max entry: max allowed 0, used 0, missed 0

In-to-out drops: 0 Out-to-in drops: 0

Pool stats drop: 0 Mapping stats drop: 0

Port block alloc fail: 0

IP alias add fail: 0

Limit entry add fail: 0

NAT-Router# show 명령을 통해 증가되는 적중 수를 확인할 수 있습니다. Cisco 라우터에서 성공적으로 ping을 수행하면 적중 횟수가 10회 증가합니다. 소스 라우터(라우터 4)가 전송한 ICMP(Internet Control Message Protocol) 에코가 변환되며, 총 10개의 히트를 위해 대상 라우터(라우터 7)의 에코 응답 패킷도 변환해야 합니다. 에코 응답이 변환되지 않거나 라우터 7에서 전송되지 않으므로 5개의 적중 횟수가 손실됩니다.

다음으로, 라우터 7이 에코 응답 패킷을 라우터 4로 전송하지 않는 이유를 찾을 수 있는지 확인합니다. 현재 다음 단계가 진행되었습니다.

- 라우터 4는 소스 주소가 10.10.10.4이고 목적지 주소가 172.16.11.7인 ICMP 에코 패킷을 전송합니다.

- NAT가 발생한 후 라우터 7에서 수신하는 패킷의 소스 주소는 172.16.6.14이고 목적지 주소는 172.16.11.7입니다.

- 라우터 7은 172.16.6.14에 응답해야 하며, 172.16.6.14는 라우터 7에 직접 연결되어 있지 않으므로 응답하려면 이 네트워크에 대한 경로가 필요합니다.

참고: 패킷이 대상 라우터에 도달하는지 확인하는 또 다른 옵션은 EPC(Embedded Packet Capture)를 사용하거나 ACL(Access List)과 함께 디버그 ip icmp/debug ip 패킷을 사용하는 것입니다.

이제 라우터 7의 라우팅 테이블을 확인하여 172.16.6.14에 대한 경로가 있는지 확인해야 합니다.

Router7#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.16.11.0/24 is directly connected, GigabitEthernet1

L 172.16.11.7/32 is directly connected, GigabitEthernet1

Router7#이전 출력에서 라우터 7의 라우팅 테이블에 172.16.6.14 서브넷에 대한 경로가 없음을 확인할 수 있습니다. 이 문제를 해결하고 경로에 컨피그레이션을 추가하면 ping이 작동합니다. show ip nat statistics 명령을 사용하여 NAT 통계를 모니터링하는 것이 유용합니다. 그러나 여러 변환이 있는 좀 더 복잡한 NAT 환경에서는 이 show 명령이 더 이상 유용하지 않으며 라우터에서 디버그를 사용해야 합니다.

Router7#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router7(config)#ip route 172.16.6.0 255.255.255.0 172.16.11.6 Router7(config)#end Router7#Router4#ping 172.16.11.7 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/8 ms Router4#NAT-Router#show ip nat statistics Total active translations: 2 (1 static, 1 dynamic; 1 extended) Outside interfaces: GigabitEthernet1, GigabitEthernet2 Inside interfaces: GigabitEthernet3 Hits: 9 Misses: 1 Expired translations: 0 Dynamic mappings: -- Inside Source [Id: 1] access-list 7 pool test refcount 0 pool test: id 1, netmask 255.255.255.0 start 172.16.11.70 end 172.16.11.71 type generic, total addresses 2, allocated 0 (0%), misses 0 nat-limit statistics: max entry: max allowed 0, used 0, missed 0 In-to-out drops: 0 Out-to-in drops: 0 Pool stats drop: 0 Mapping stats drop: 0 Port block alloc fail: 0 IP alias add fail: 0 Limit entry add fail: 0 NAT-Router#

외부 네트워크 디바이스가 내부 라우터와 통신할 수 없음

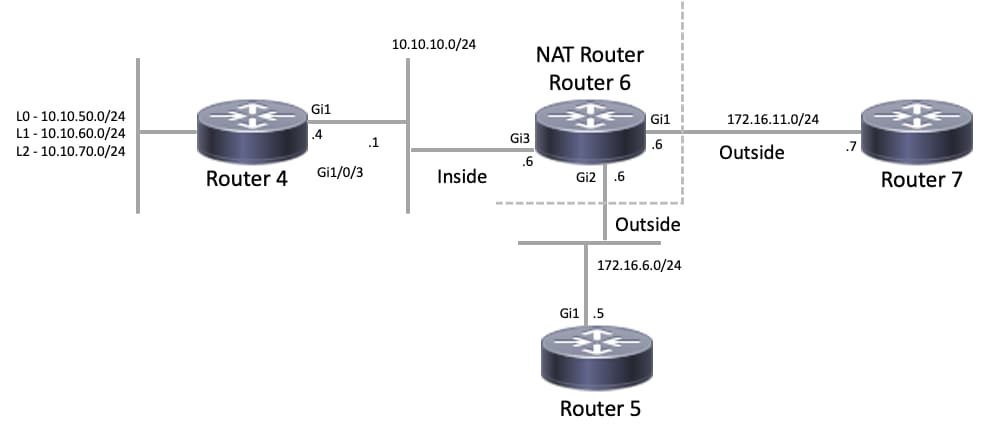

이 문제는 라우터 4에서 라우터 5와 라우터 7을 모두 ping할 수 있지만 10.10.50.0 네트워크의 디바이스는 라우터 5나 라우터 7과 통신할 수 없습니다.

Router4#ping 172.16.11.7 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

.....

Success rate is 0 percent (0/5)

Router4#ping 172.16.6.5 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.6.5, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

.....

Success rate is 0 percent (0/5)

Router4#이 문제에 대한 네트워크 다이어그램은 동일하게 유지됩니다.

NAT 토폴로지

NAT 토폴로지

interface GigabitEthernet1

ip address 172.16.11.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet2

ip address 172.16.6.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet3

ip address 10.10.10.6 255.255.255.0

ip nat inside

negotiation auto

no mop enabled

no mop sysid

!

!

ip nat pool test 172.16.11.70 172.16.11.71 prefix-length 24

ip nat inside source static 10.10.10.4 172.16.6.14

ip nat inside source list 7 pool test

!

ip access-list standard 7

10 permit 10.10.50.4

20 permit 10.10.60.4

30 permit 10.10.70.4 문제 해결

라우터 6의 컨피그레이션에서 NAT는 10.10.50.4를 test라는 NAT 풀의 첫 번째 사용 가능한 주소로 동적으로 변환해야 함을 확인할 수 있습니다. 풀은 주소 172.16.11.70과 172.16.11.71로 구성됩니다. 이 문제에서 라우터 5와 7이 수신하는 패킷의 소스 주소는 172.16.11.70 또는 172.16.11.71입니다. 이러한 주소는 라우터 7과 동일한 서브넷에 있으므로 라우터 7은 이 서브넷에 직접 연결된 경로를 가져야 하지만 아직 경로가 없는 경우 라우터 5는 서브넷에 대한 경로가 필요합니다.

show ip route 명령을 사용하여 라우터 5 라우팅 테이블에 172.16.11.0이 나열되는지 확인할 수 있습니다.

Router5#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 3 subnets, 2 masks

C 172.16.6.0/24 is directly connected, GigabitEthernet1

L 172.16.6.5/32 is directly connected, GigabitEthernet1

S 172.16.11.0/24 [1/0] via 172.16.6.6show ip route 명령을 사용하여 라우터 7 라우팅 테이블에 직접 연결된 서브넷으로 172.16.11.0이 나열되는지 확인할 수 있습니다.

Router7#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 3 subnets, 2 masks

S 172.16.6.0/24 [1/0] via 172.16.11.6

C 172.16.11.0/24 is directly connected, GigabitEthernet1

L 172.16.11.7/32 is directly connected, GigabitEthernet1NAT 변환 테이블을 확인하고 필요한 변환이 존재하는지 확인합니다. 원하는 변환이 동적으로 생성되므로 먼저 적절한 주소에서 소싱된 IP 트래픽을 전송해야 합니다. 10.10.50.4에서 소싱되고 172.16.11.7로 전달되는 ping이 전송된 후 라우터 6(NAT 라우터)의 변환 테이블에 다음 출력이 표시됩니다.

NAT-Router#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.16.6.14 10.10.10.4 --- ---

--- 172.16.11.70 10.10.50.4 --- ---

Total number of translations: 2예상 변환은 변환 테이블에 있으므로 ICMP 에코 패킷이 적절하게 변환된다는 것을 알 수 있습니다. 한 가지 옵션은 NAT 통계를 모니터링할 수 있지만 복잡한 환경에서는 유용하지 않다는 것입니다. 또 다른 옵션은 NAT 라우터(라우터 6)에서 NAT 디버깅을 실행하는 것입니다. 10.10.50.4에서 172.16.11.7로 향하는 ping을 보내는 동안 디버그 ip nat를 실행할 수 있습니다. 디버그 결과는 다음 코드 예에 나와 있습니다.

참고: 라우터에서 debug 명령을 사용하는 경우 라우터를 오버로드하여 해당 라우터가 작동 불가능하게 될 수 있습니다. 항상 극도로 주의해야 하며 가능한 경우 중요한 생산 라우터에서 디버그를 실행하기 전에 Cisco TAC의 지원을 확인하십시오.

NAT-Router#show logging Syslog logging: enabled (0 messages dropped, 0 flushes, 0 overruns) Console logging: level debugging, 39 messages logged Monitor logging: level debugging, 0 messages logged Buffer logging: level debugging, 39 messages logged Trap logging: level informational, 33 message lines logged Log Buffer (4096 bytes): 05:32:23: NAT: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [70] 05:32:23: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [70] 05:32:25: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [71] 05:32:25: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [71] 05:32:27: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [72] 05:32:27: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [72] 05:32:29: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [73] 05:32:29: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [73] 05:32:31: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [74] 05:32:31: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [74]

Router7#show monitor capture cap buffer brief

----------------------------------------------------------------------------

# size timestamp source destination dscp protocol

----------------------------------------------------------------------------

0 114 0.000000 172.16.11.70 -> 172.16.11.7 0 BE ICMP

1 114 2.000000 172.16.11.70 -> 172.16.11.7 0 BE ICMP

2 114 4.000000 172.16.11.70 -> 172.16.11.7 0 BE ICMP

3 114 6.001999 172.16.11.70 -> 172.16.11.7 0 BE ICMP

4 114 8.001999 172.16.11.70 -> 172.16.11.7 0 BE ICMP이전 디버그 출력에서 볼 수 있듯이 첫 번째 행은 172.16.11.70으로 변환된 소스 주소 10.10.50.4를 보여 줍니다. 두 번째 행은 172.16.11.70이 10.10.50.4로 다시 변환된 대상 주소를 보여 줍니다. 이 패턴은 나머지 디버그 전체에서 반복됩니다. 이는 NAT 라우터가 패킷을 양방향으로 변환함을 의미합니다. 또한 패킷 캡처를 통해 라우터 7이 소스 172.16.11.70 및 목적지 172.16.11.7의 ICMP 패킷을 실제로 받고 있음을 알 수 있습니다.

후속 단계는 이 문제의 현재 상태를 다시 요약하는 것입니다.

1. 라우터 4는 172.16.11.7(또는 수행된 테스트에 따라 172.16.6.5)로 향하는 10.10.50.4에서 소싱된 패킷을 전송합니다.

2. NAT 라우터는 패킷에 대해 NAT 변환을 수행한 후 소스 172.16.11.70 및 목적지 172.16.11.7로 패킷을 전달합니다.

3. 라우터 7은 172.16.11.7의 소스와 172.16.11.70의 대상으로 응답을 보냅니다.

4. NAT 라우터(라우터 6)는 패킷에 대해 NAT를 수행하여 소스 주소 172.16.11.7 및 목적지 주소 10.10.50.4의 패킷이 됩니다.

5. NAT 라우터(라우터 6)는 라우팅 테이블의 정보를 기준으로 패킷을 10.10.50.4로 라우팅합니다.

이때 show ip route 및 show ip cef 명령을 사용하여 NAT 라우터(라우터 6)가 라우팅 테이블에 필요한 경로를 가지고 있는지 확인해야 합니다.

NAT-Router#show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route H - NHRP, G - NHRP registered, g - NHRP registration summary o - ODR, P - periodic downloaded static route, l - LISP a - application route + - replicated route, % - next hop override, p - overrides from PfR & - replicated local route overrides by connected Gateway of last resort is not set 10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks C 10.10.10.0/24 is directly connected, GigabitEthernet3 L 10.10.10.6/32 is directly connected, GigabitEthernet3 172.16.0.0/16 is variably subnetted, 6 subnets, 2 masks C 172.16.6.0/24 is directly connected, GigabitEthernet2 L 172.16.6.6/32 is directly connected, GigabitEthernet2 L 172.16.6.14/32 is directly connected, GigabitEthernet2 C 172.16.11.0/24 is directly connected, GigabitEthernet1 L 172.16.11.6/32 is directly connected, GigabitEthernet1 L 172.16.11.70/32 is directly connected, GigabitEthernet1NAT-Router#show ip route 10.10.50.4 % Subnet not in table NAT-Router#show ip cef 10.10.50.4 0.0.0.0/0 no route NAT-Router#

NAT 라우터에 누락된 경로를 추가한 후 이제 ping이 성공했습니다.

NAT-Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

NAT-Router(config)#ip route 10.10.50.4 255.255.255.255 10.10.10.4

NAT-Router(config)#end

NAT-Router#

Router4#ping 172.16.11.7 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms

Router4#ping 172.16.6.5 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.6.5, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms

Router4# 일반적인 문제에 대한 체크리스트

이 체크리스트를 사용하여 일반적인 문제를 트러블슈팅합니다.

번역 테이블에 번역이 설치되지 않음

변환 테이블에 알맞은 변환이 설치되지 않은 경우 다음을 확인합니다.

- 구성이 정확합니다. NAT를 통해 원하는 것을 가끔 얻기가 어렵습니다. 일부 컨피그레이션 도움말은 Network Address Translation 구성을 참조하십시오.

- NAT 라우터의 패킷 입력을 거부하는 인바운드 액세스 목록이 없습니다.

- 패킷이 내부에서 외부로 이동하는 경우 NAT 라우터는 라우팅 테이블에 적절한 경로를 갖습니다. 자세한 내용은 NAT 작동 순서를 참조하십시오.

- NAT 명령에서 참조하는 액세스 목록은 필요한 모든 네트워크를 허용합니다.

- NAT 풀에는 충분한 주소가 있습니다. 이는 NAT가 혼잡에 대해 구성되지 않은 경우에만 문제가 될 수 있습니다.

- 라우터 인터페이스가 NAT inside 또는 NAT outside로 적절하게 정의되었는지 확인합니다.

- DNS(Domain Name System) 패킷의 페이로드 변환의 경우, 패킷의 IP 헤더에 있는 주소에서 변환이 발생하는지 확인합니다. 이러한 상황이 발생하지 않으면 NAT는 패킷의 페이로드를 검사하지 않습니다.

올바른 변환 항목을 사용하고 있지 않습니다.

올바른 변환 항목이 변환 테이블에 설치되어 있지만 사용되지 않는 경우 다음을 확인합니다.

- NAT 라우터의 패킷 입력을 거부하는 인바운드 액세스 목록이 없는지 확인합니다.

- 내부에서 외부로 이동하는 패킷의 경우 변환 전에 이 확인란을 선택하면 목적지까지의 경로가 있는지 확인합니다. 자세한 내용은 NAT 작동 순서를 참조하십시오.

NAT가 올바르게 작동하지만 연결 문제가 있습니다.

연결 문제 해결:

- 레이어 2 연결을 확인합니다.

- 레이어 3 라우팅 정보를 확인합니다.

- 문제를 일으키는 패킷 필터를 검색합니다.

"%NAT 시스템 사용 중 - 나중에 시도"

try later 오류 메시지는 NAT와 관련된 show 명령 또는 show running-config 또는 write memory 명령이 실행될 때 나타납니다. 이는 NAT 테이블의 크기 증가로 인해 발생합니다. NAT 테이블의 크기가 커지면 라우터의 메모리가 부족합니다.

- 이 문제를 해결하려면 라우터를 다시 로드합니다.

- 이 오류는 일반적으로 레거시 플랫폼에서 나타납니다. 장치 소프트웨어를 계속 업데이트하는 것이 좋습니다.

큰 변환 테이블이 CPU 증가

호스트는 수백 개의 변환을 전송할 수 있으며, 이는 높은 CPU 사용량을 초래합니다. 즉, 테이블을 너무 크게 만들어서 CPU가 100%로 실행되도록 할 수 있습니다. ip nat translation max-entries 300 명령은 호스트당 300개 제한 또는 라우터의 총 변환 양을 생성합니다. 해결 방법은 ip nat translation max-entries all-hosts 300 명령을 사용하는 것입니다.

ARP 테이블의 항목 없음

이는 NAT 항목에 대한 no-alias 옵션의 결과입니다. 이 no-alias 옵션은 라우터가 주소에 응답하지 않으며 ARP 항목을 설치하지 않음을 의미합니다. 다른 라우터가 NAT 풀을 연결된 서브넷의 주소로 구성된 내부 전역 풀로 사용하는 경우 라우터가 해당 주소에 대한 ARP(Address Resolution Protocol) 요청에 응답할 수 있도록 해당 주소에 대한 별칭이 생성됩니다. 그러면 라우터에 위조된 주소에 대한 ARP 항목이 생성됩니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

2.0 |

10-Sep-2024

|

대체 텍스트 및 서식을 업데이트했습니다. |

1.0 |

27-Dec-2023

|

최초 릴리스 |

피드백

피드백