SSO를 활성화하도록 Cisco Identity Service용 ID 제공자 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 SSO(Single Sign On)를 활성화하기 위한 Cisco Id(Identity Service)용 IdP(Identity Provider)의 컨피그레이션에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco UCCX(Unified Contact Center Express) 릴리스 11.5 또는 Cisco Unified Contact Center Enterprise 릴리스 11.5 또는 PCCE(Packaged Contact Center Enterprise) 릴리스 11.5(해당되는 경우)

- Microsoft Active Directory - Windows 서버에 설치된 AD

- ADFS(Active Directory Federation Service) 버전 2.0/3.0

참고: 이 문서에서는 화면 캡처 및 예에서 UCCX를 참조하지만, Cisco Id(UCCX/UCCE/PCCE) 및 IdP와 관련해서는 컨피그레이션이 유사합니다.

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 한정되지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

Cisco Id 구축 모델

| 제품 |

구축 |

| UCCX |

공동 거주자 |

| PCCE |

CUIC(Cisco Unified Intelligence Center) 및 LD(Live Data)와 공동 상주 |

| UCCE |

2k 구축을 위해 CUIC 및 LD와 공동 상주 4k 및 12k 구축을 위한 독립형 |

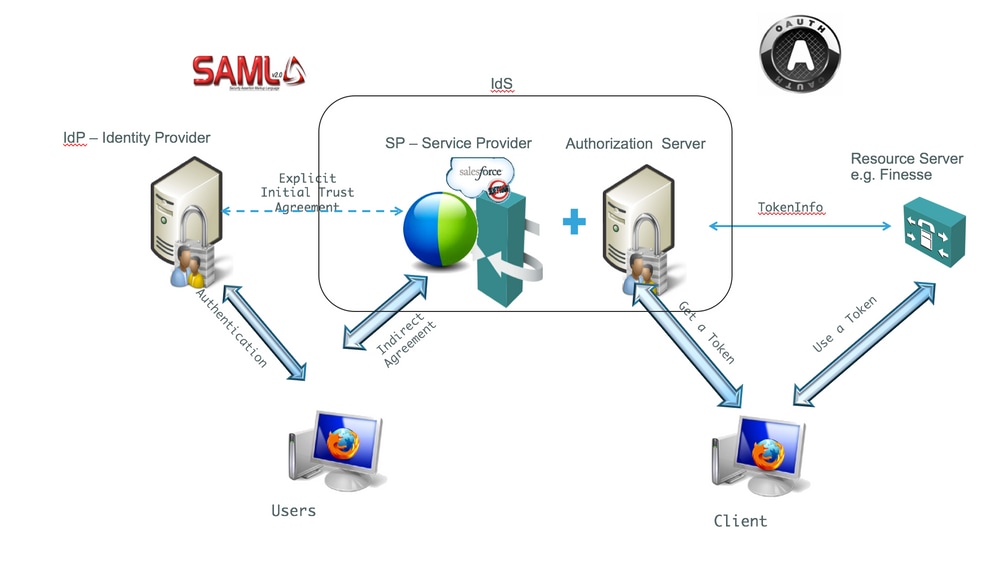

SSO 개요

Cisco는 다양한 형태로 많은 서비스를 제공하며 최종 사용자는 모든 Cisco 서비스에 액세스하기 위해 한 번만 로그인해야 합니다. Cisco 애플리케이션 및 디바이스에서 연락처를 찾아 관리하려면 가능한 모든 소스(Corporate Directory, Outlook, Mobile 연락처, Facebook, LinkedIn, History)를 활용하고, 가용성을 확인하고 연락하는 데 가장 적합한 방법을 알려주는 표준적이고 일관된 방식으로 연락처를 렌더링해야 합니다.

SAML(Security Assertion Markup Language)을 사용하는 SSO는 이 요구 사항을 대상으로 합니다. SAML/SSO는 사용자가 IdP라는 공통 계정 및 권한 부여 ID를 통해 여러 디바이스 및 서비스에 로그인할 수 있는 기능을 제공합니다. SSO 기능은 UCCX/UCCE/PCCE 11.5 이상에서 사용할 수 있습니다.

구성 개요

구성

인증 유형

Cisco Id는 IdP의 양식 기반 인증만 지원합니다.

AD FS에서 양식 인증을 활성화하는 방법을 알아보려면 다음 MSDN 문서를 참조하십시오.

- AD FS 2.0의 경우 이 Microsoft TechNet 문서,

http://social.technet.microsoft.com/wiki/contents/articles/1600.ad-fs-2-0-how-to-change-the-local-authentication-type.aspx - AD FS 3.0의 경우 이 Microsoft TechNet 문서,

https://learn.microsoft.com/en-us/archive/blogs/josrod/enabled-forms-based-authentication-in-adfs-3-0

참고: Cisco Id 11.6 이상에서는 양식 기반 인증과 Kerberos 인증을 모두 지원합니다. Kerberos 인증이 작동하려면 양식 기반 인증을 비활성화해야 합니다.

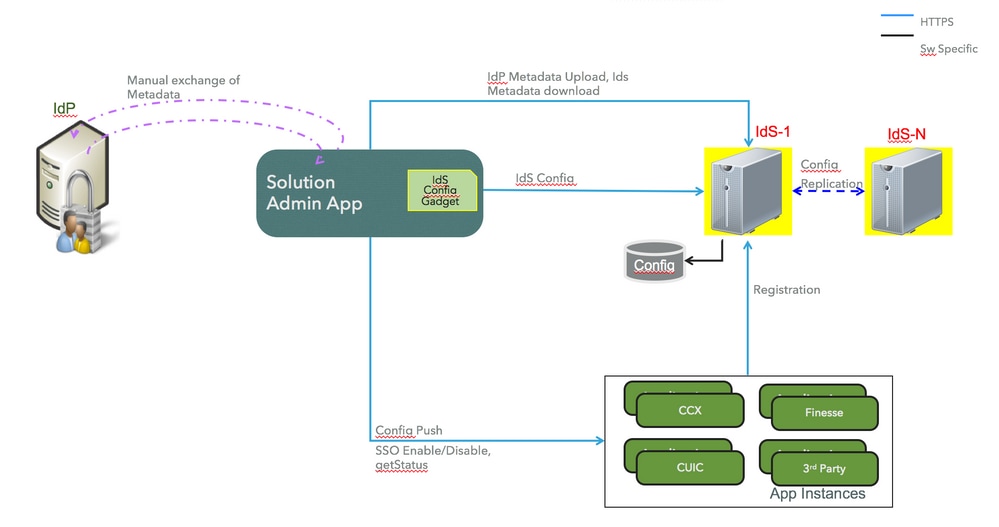

신뢰 관계 설정

온보딩의 경우 및 애플리케이션이 SSO에 Cisco Id를 사용할 수 있도록 하려면 Id와 IdP 간에 메타데이터 교환을 수행합니다.

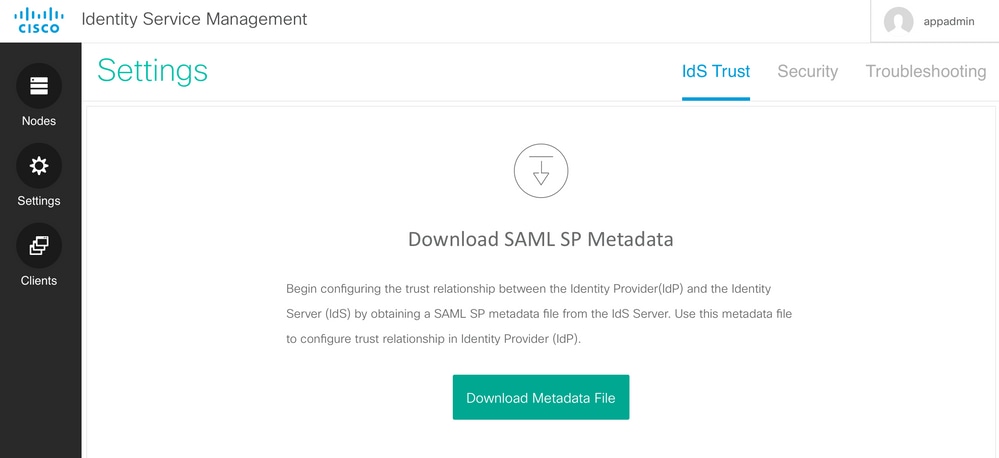

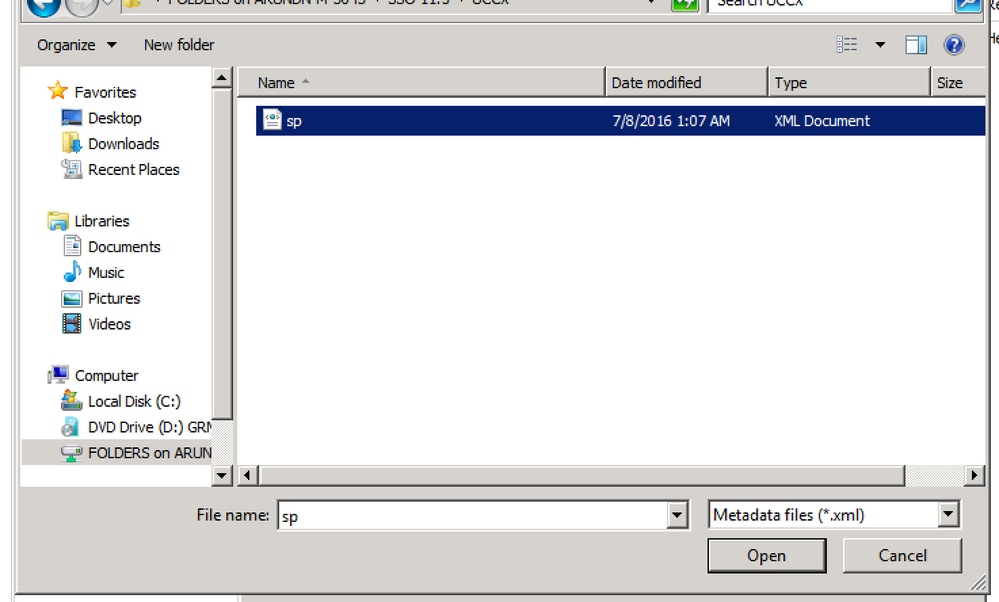

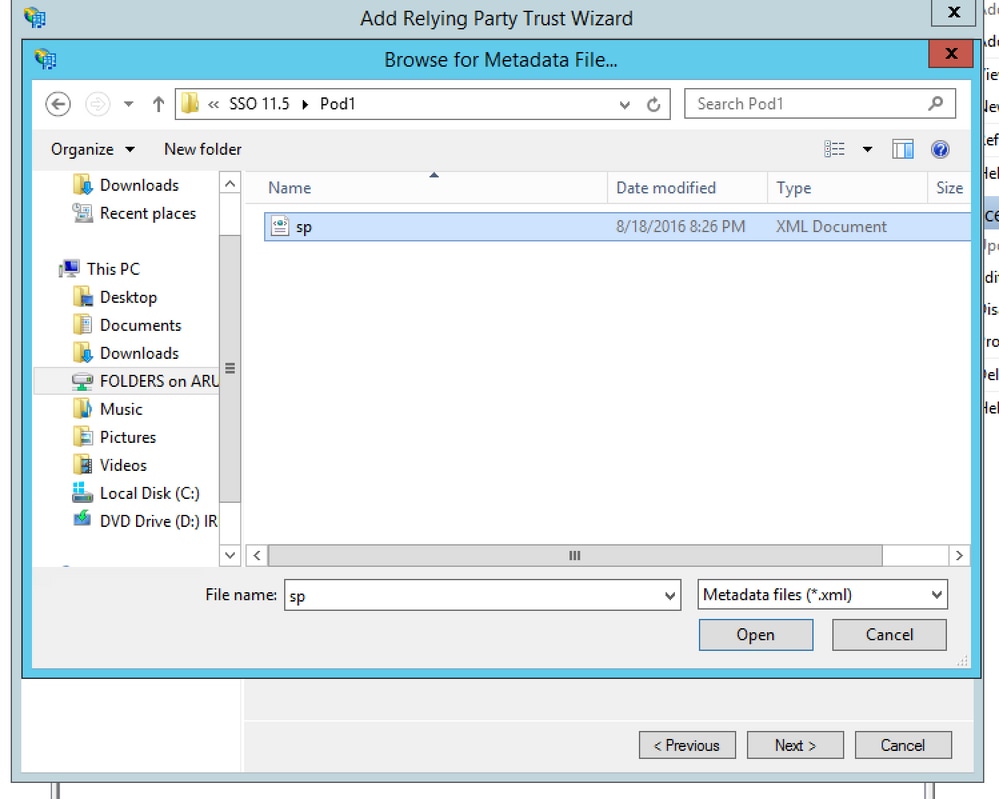

- SAML SP 메타데이터 파일 다운로드

sp.xml. - 발신

Settings, 다음으로 이동IdS Trust탭을 클릭합니다.

- URL의 IdP에서 IdP 메타데이터 파일을 다운로드합니다.

https://<ADFSServer>/federationmetadata/2007-06/federationmetadata.xml

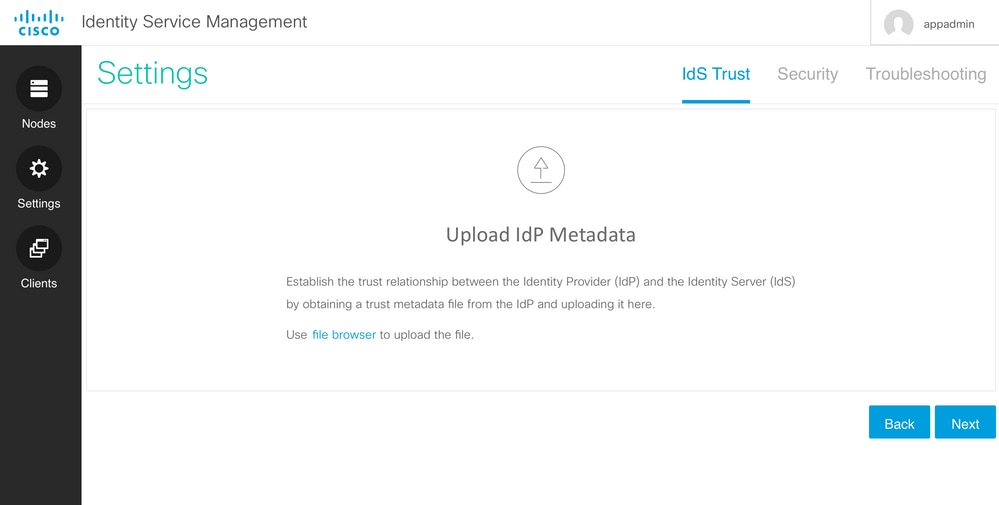

- IdS Management 페이지에서 이전 단계에서 다운로드한 IdP 메타데이터 파일을 업로드합니다.

Id 메타데이터를 업로드하고 클레임 규칙을 추가하는 절차입니다. 이는 AD FS 2.0 및 3.0에 대해 간략하게 설명되어 있습니다.

AD FS 2.0

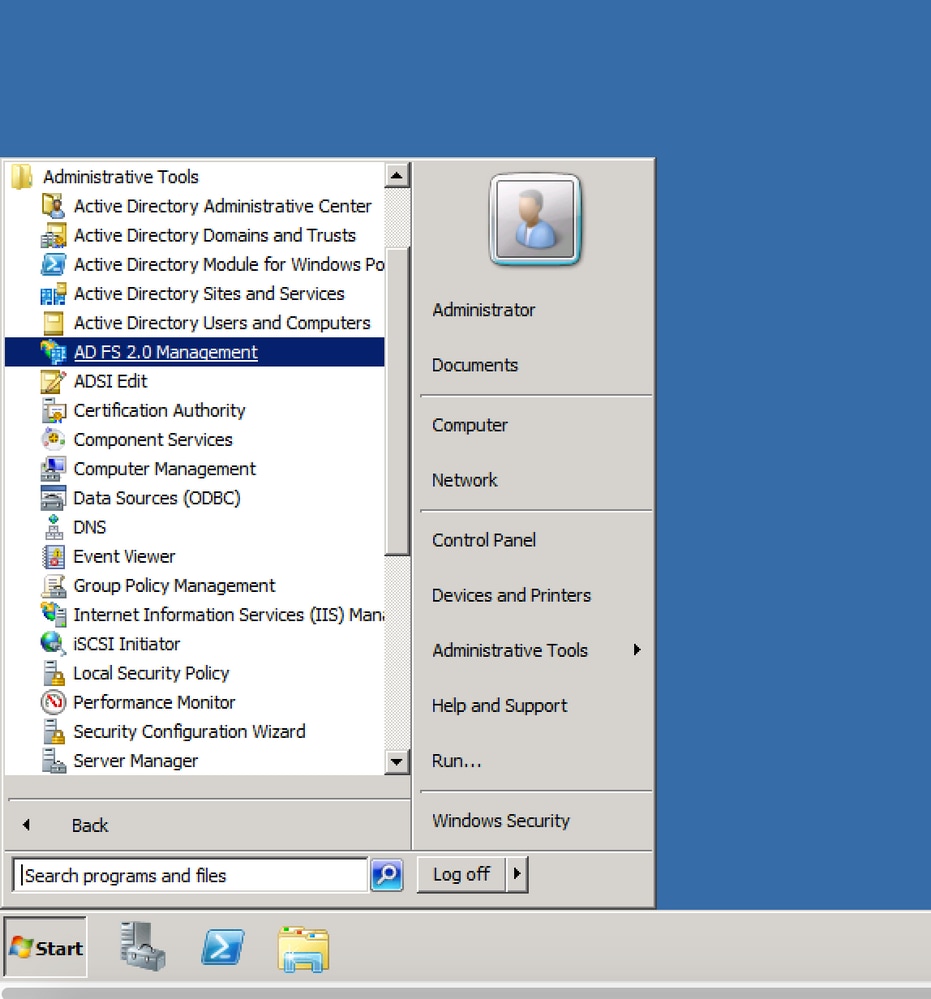

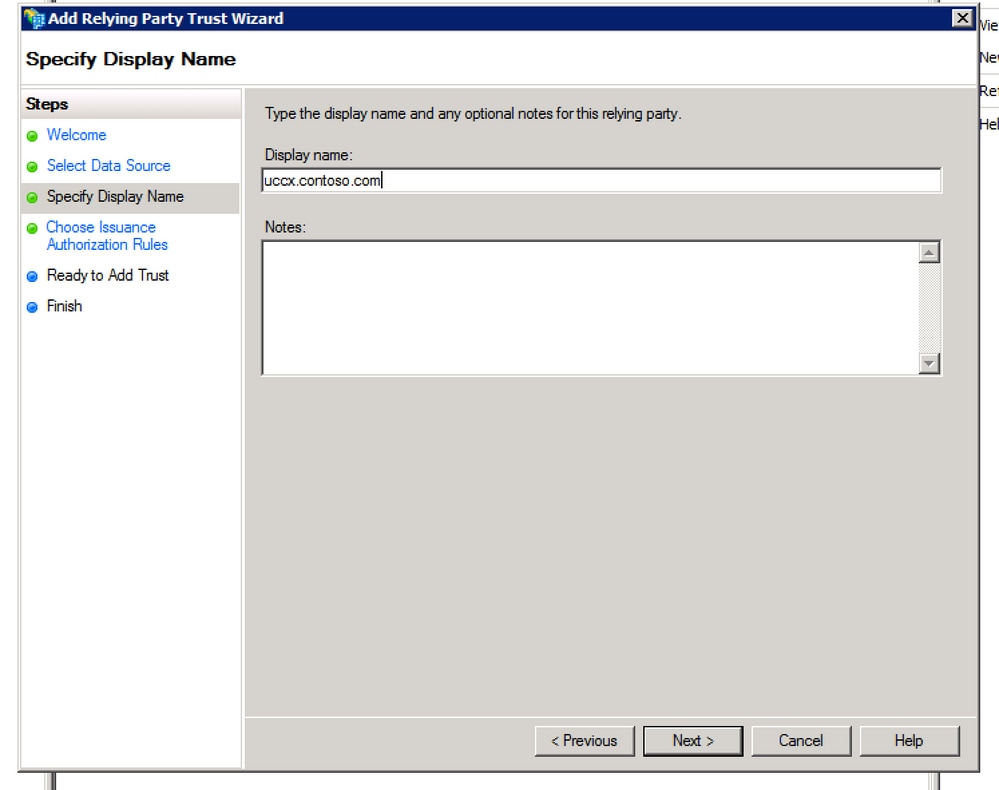

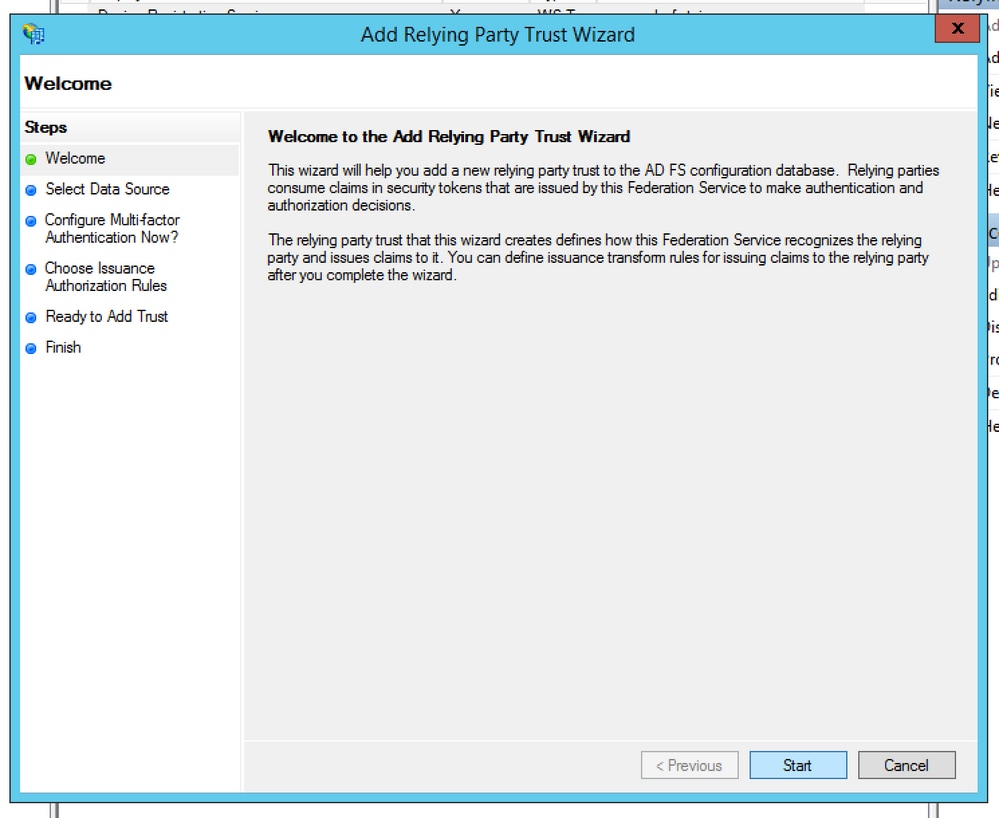

1단계. AD FS 서버에서 Start > All Programs > Administrative Tools > ADFS 2.0 Management, 이미지에 표시된 대로

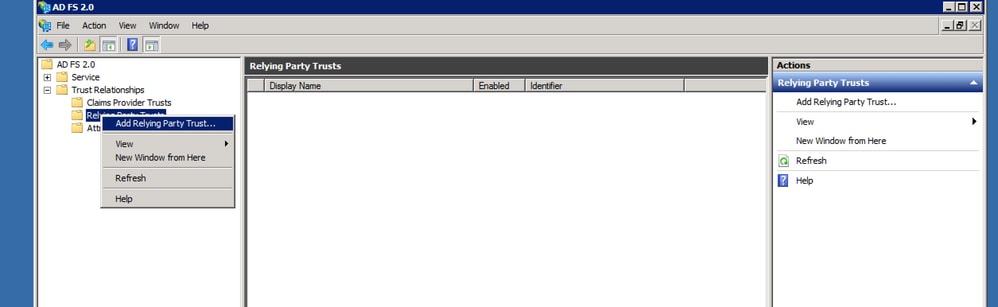

2단계. 탐색 Add ADFS 2.0 > Trust Relationship > Relying Party Trust, 이미지에 표시된 대로

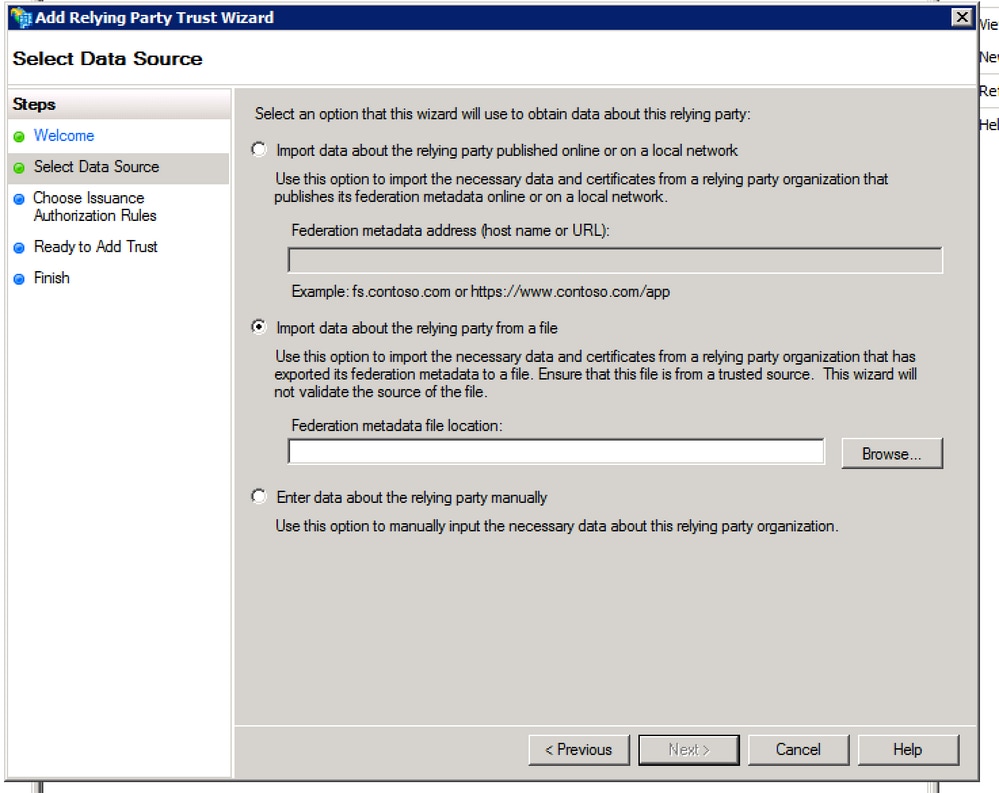

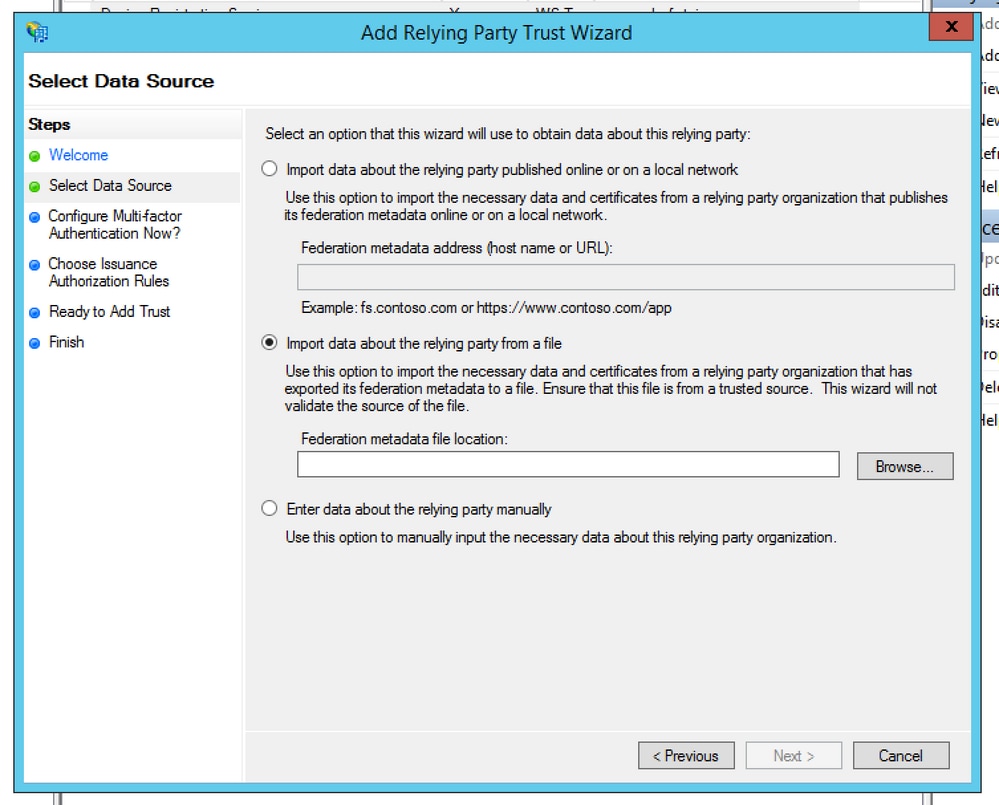

3단계. 이미지에 표시된 대로 옵션을 선택합니다 Import data about the relying party from a file.

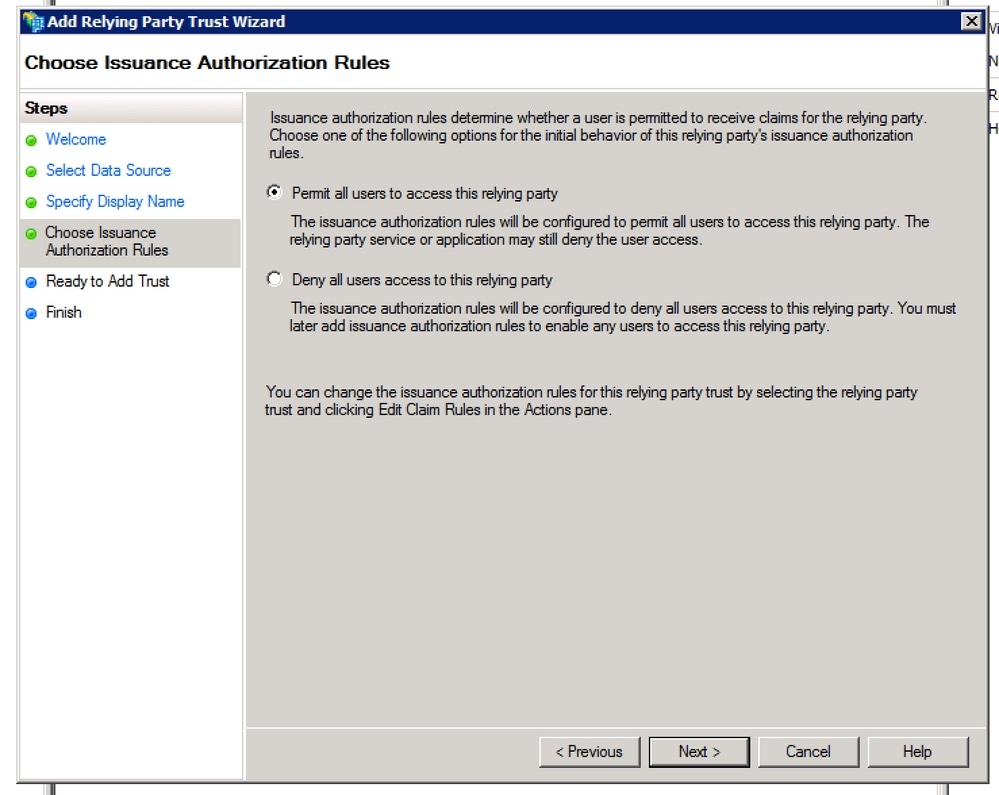

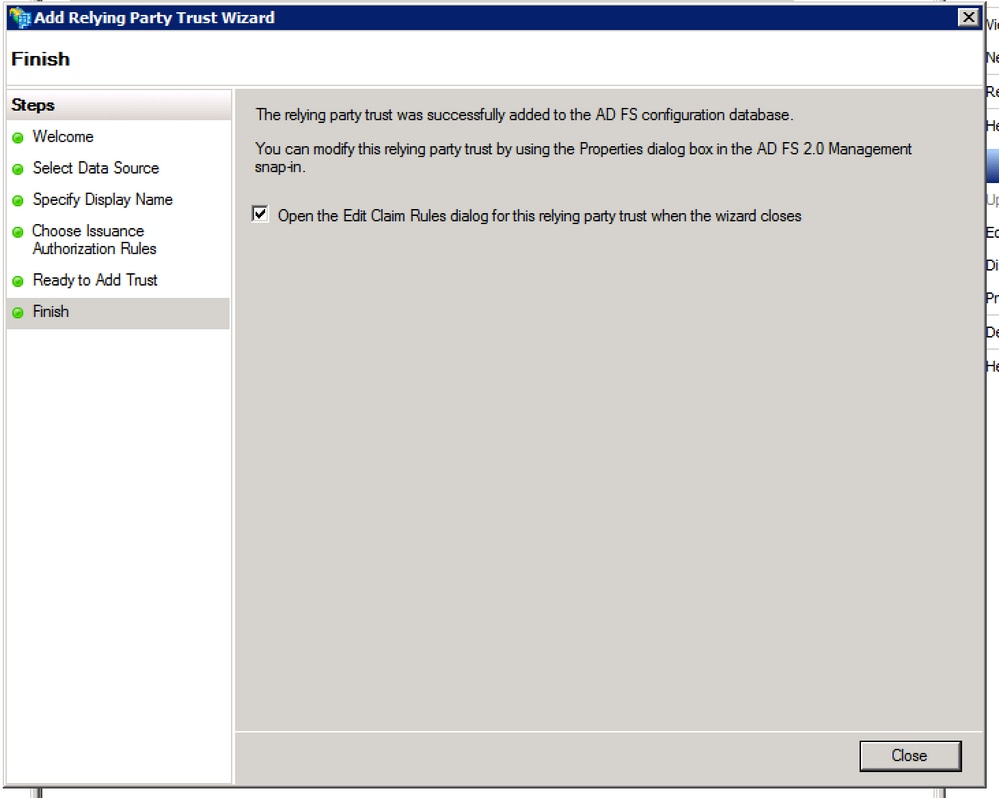

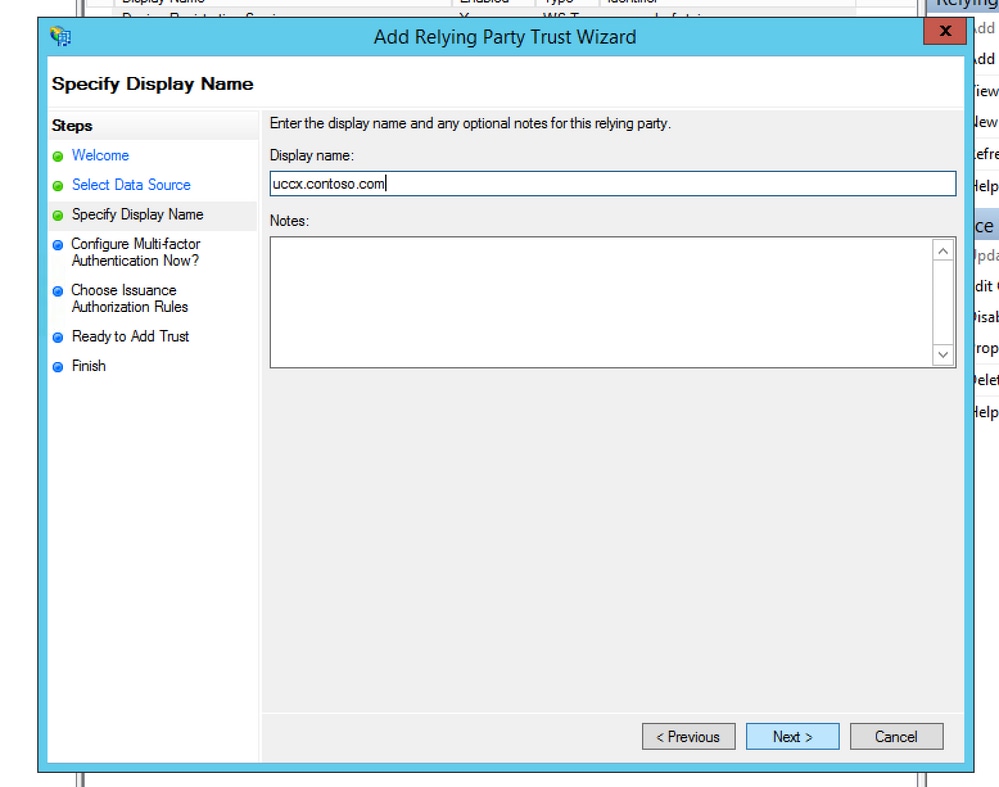

4단계. 당사자 Trust 설정을 완료합니다.

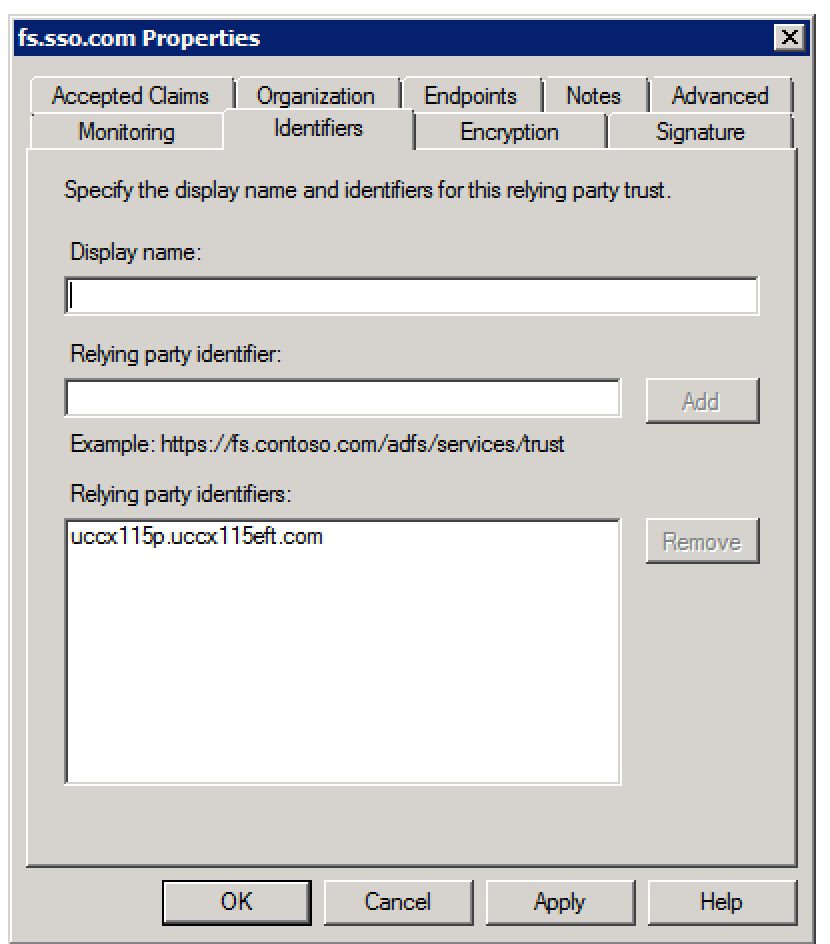

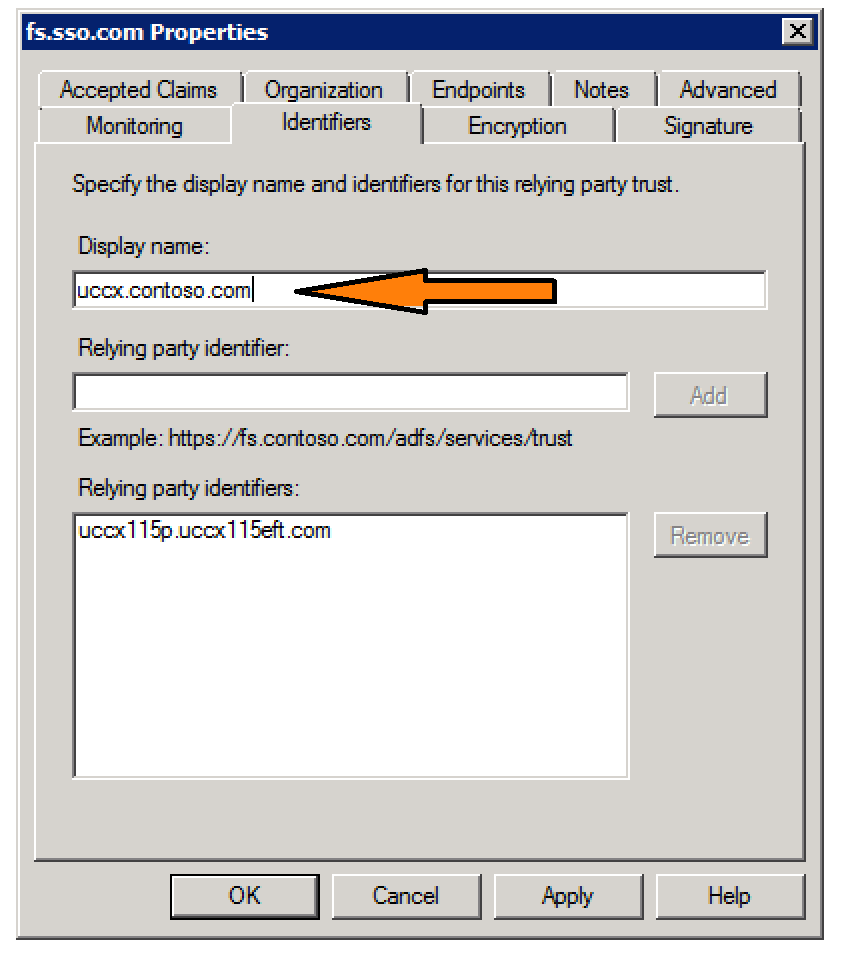

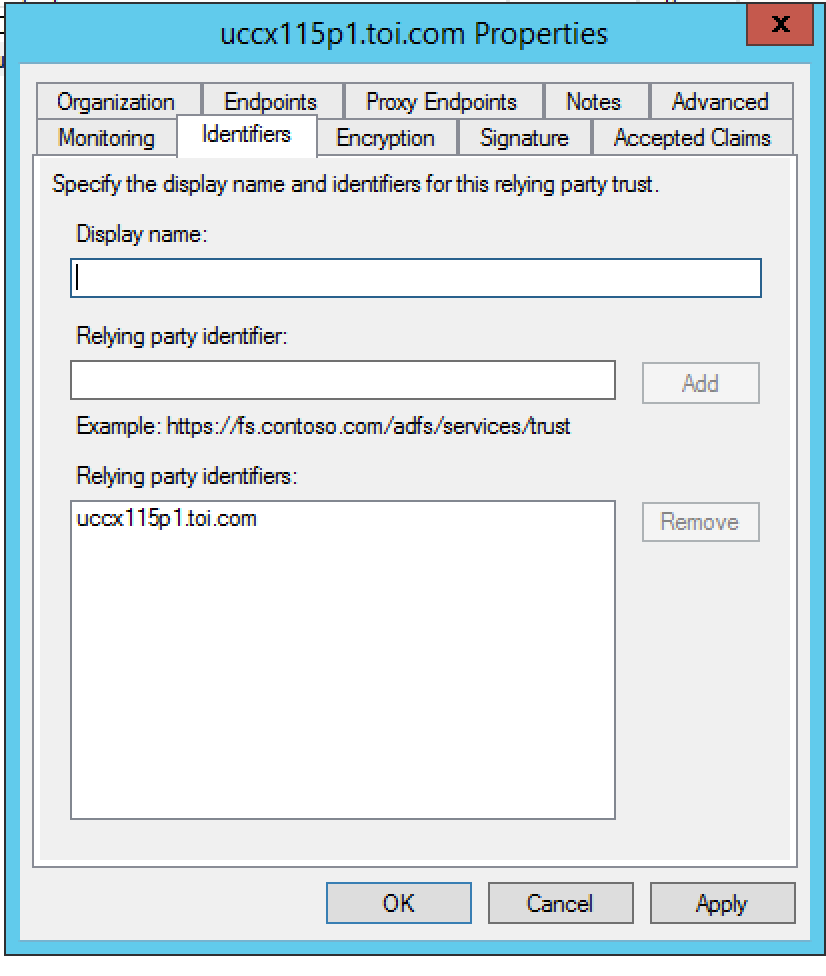

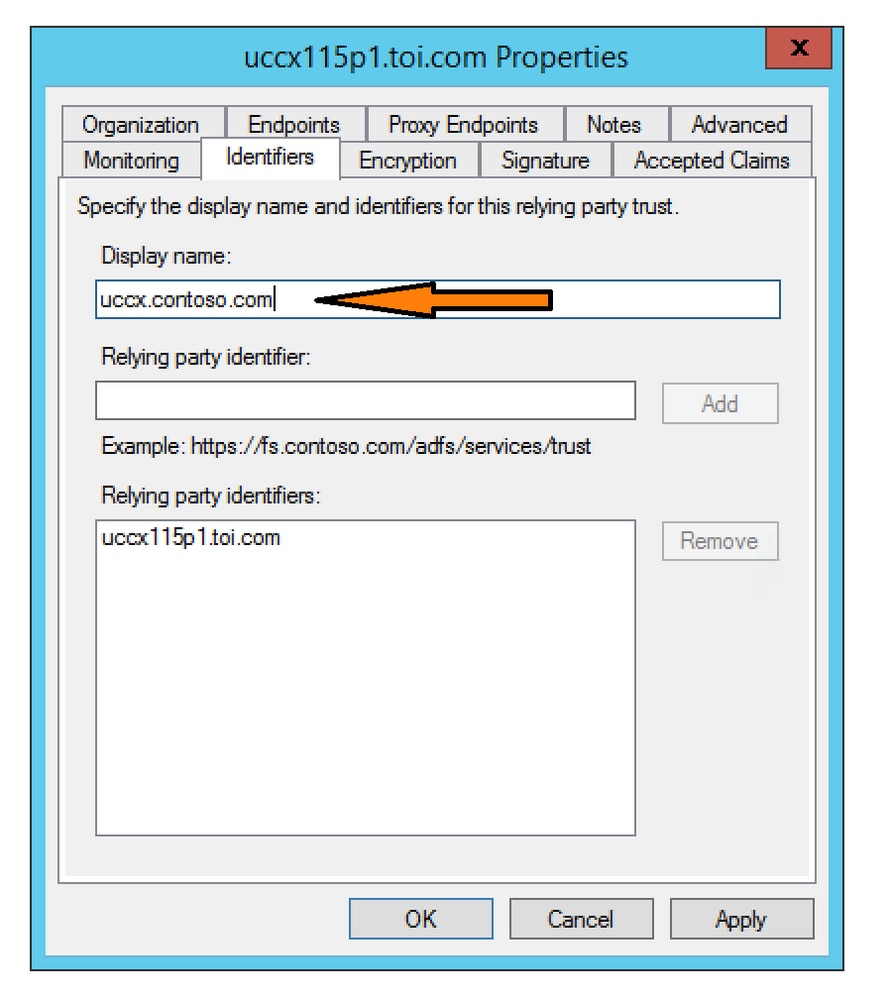

5단계. 당사자 Trust의 속성에서 Identifier 탭을 클릭합니다.

6단계. 식별자를 Cisco Identity Server의 FQDN(Fully Qualified Hostname) sp.xml 다운로드됩니다.

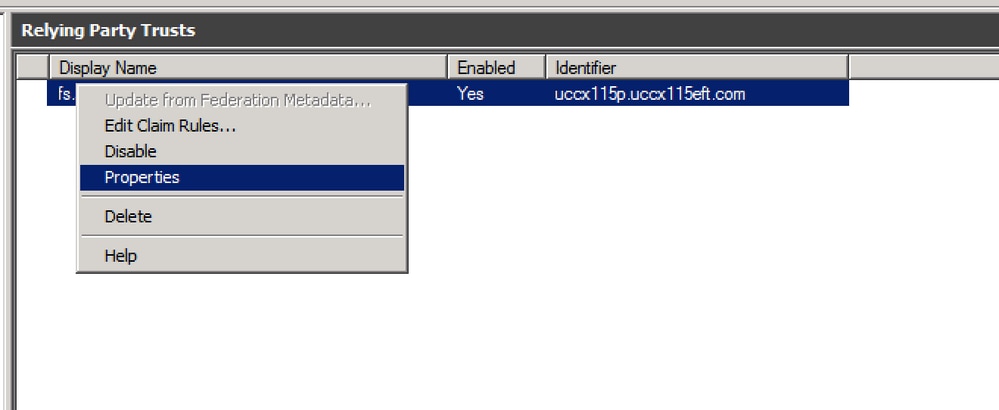

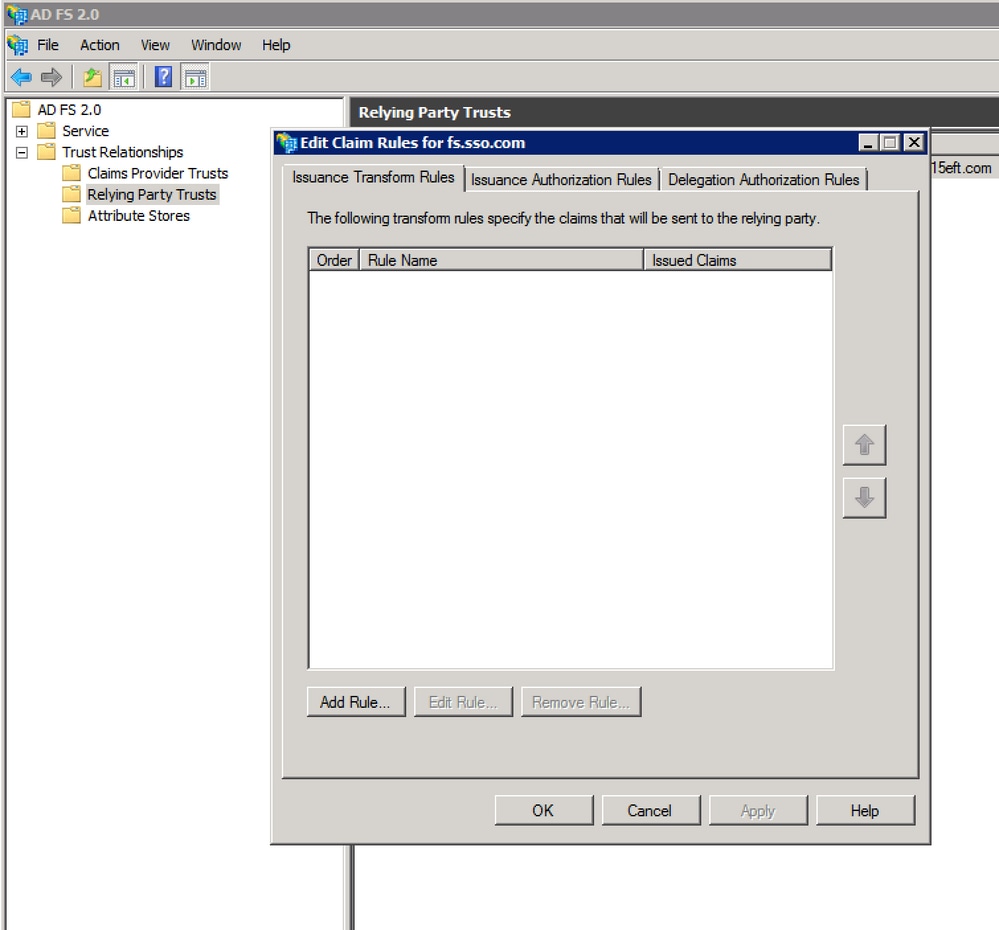

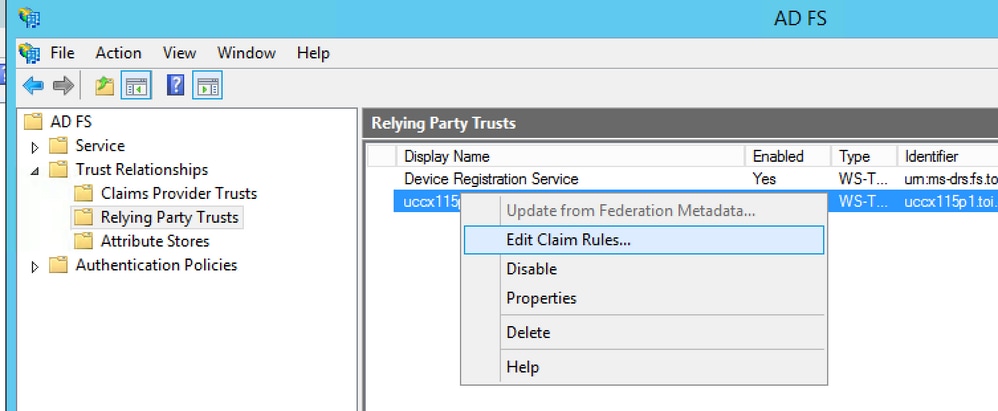

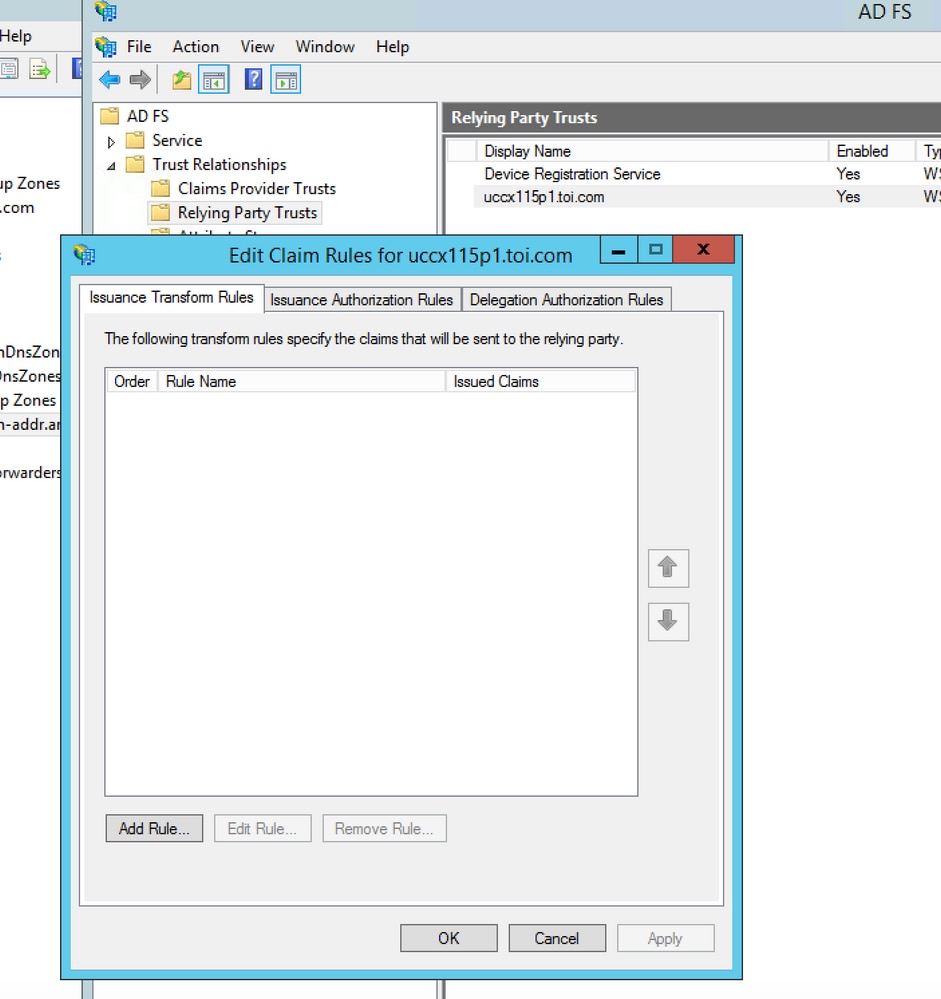

7단계. Relying Party Trust(당사자 Trust)를 마우스 오른쪽 버튼으로 클릭한 다음 Edit Claim Rules.

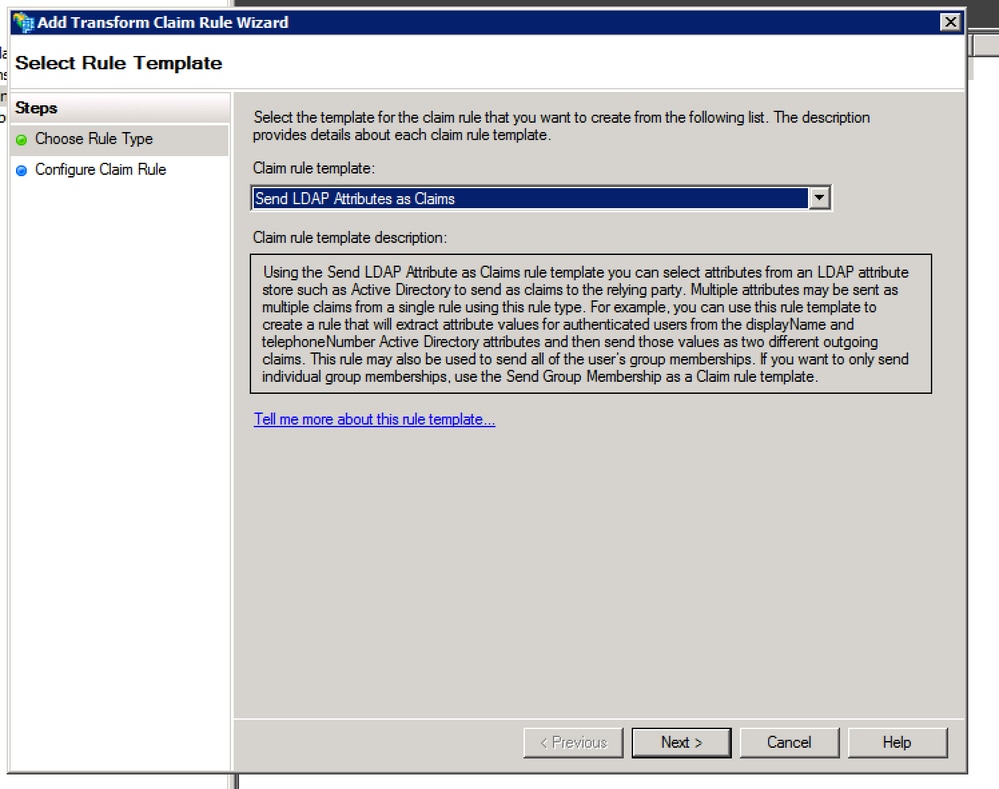

두 개의 클레임 규칙을 추가해야 합니다. 하나는 LDAP(Lightweight Directory Access Protocol) 특성이 일치하는 경우이고, 다른 하나는 사용자 지정 클레임 규칙을 거치는 경우입니다.

uid - 이 특성은 인증된 사용자를 식별하기 위해 애플리케이션에 필요합니다.

user_principal - 이 특성은 인증된 사용자의 영역을 식별하기 위해 Cisco Id에 필요합니다.

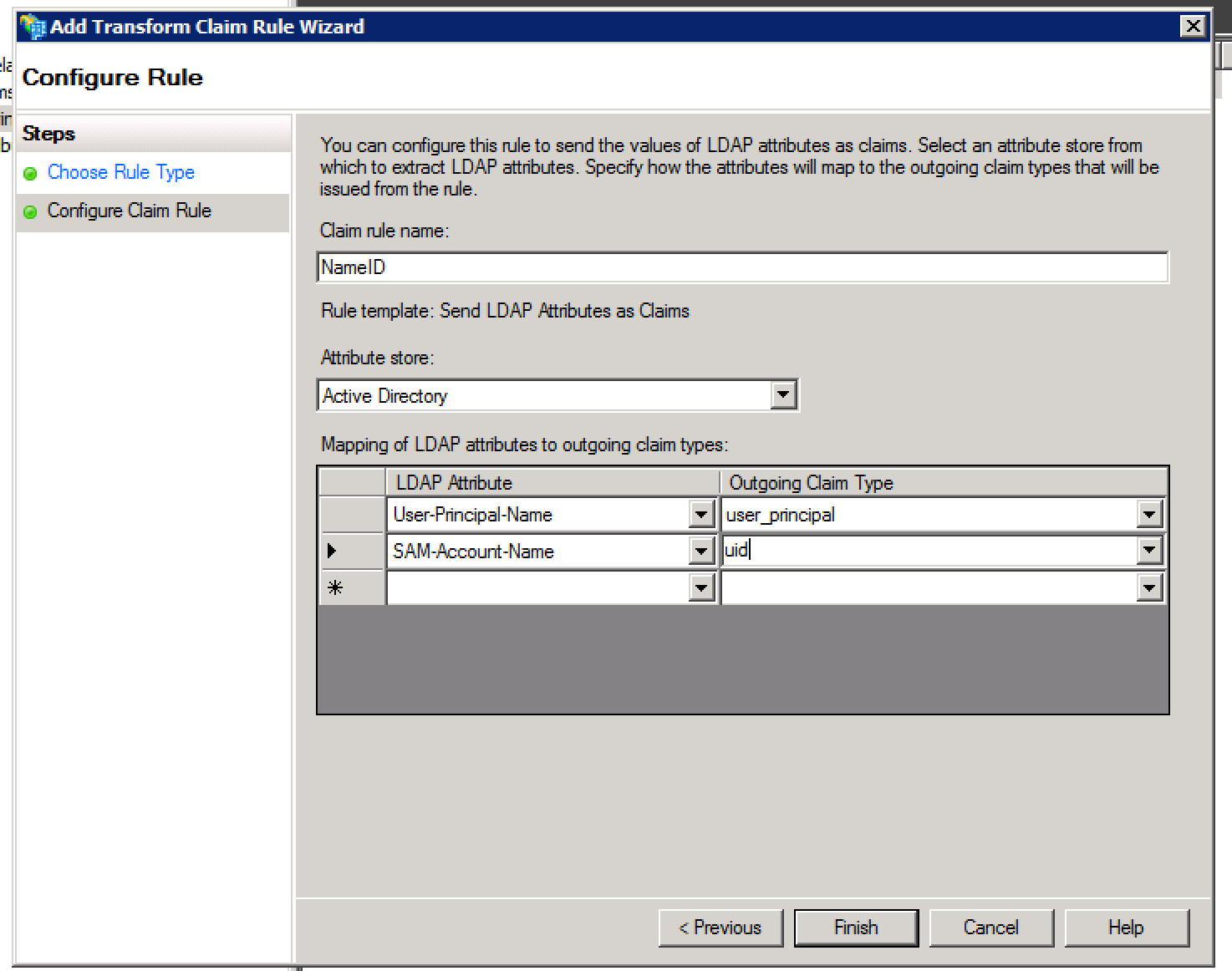

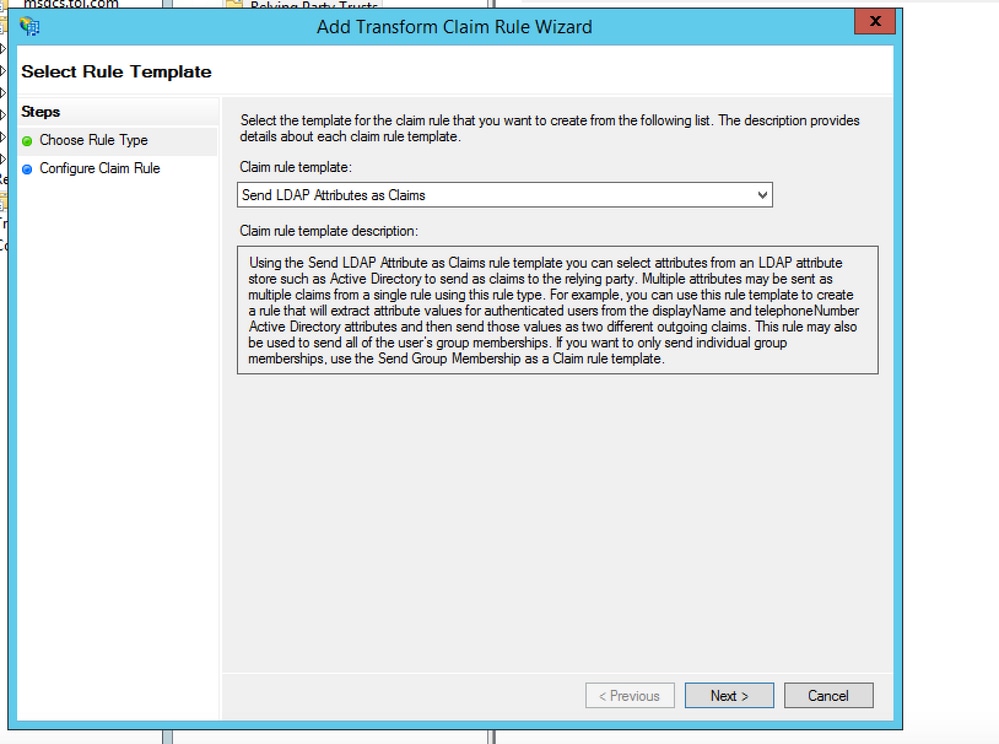

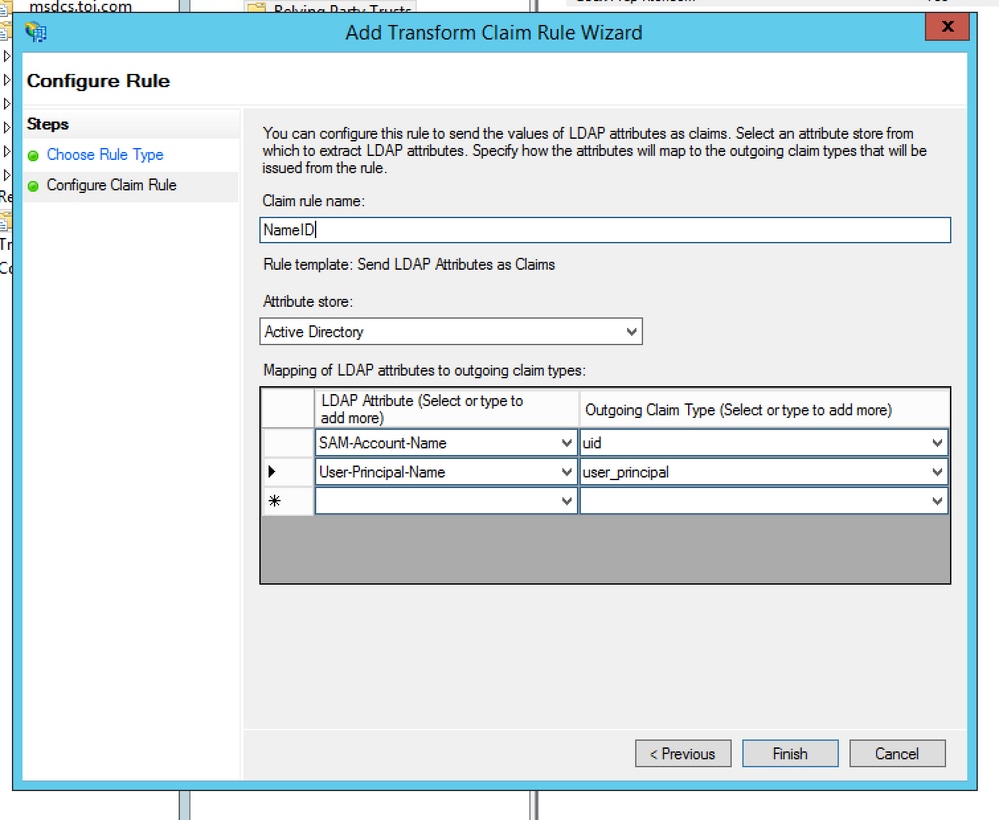

클레임 규칙 1:

이름으로 규칙 추가 NameID 유형(LDAP 특성의 값을 클레임으로 전송):

- Active Directory로 속성 저장을 선택 합니다

- LDAP 특성 매핑

User-Principal-Name수신user_principal(소문자) - 다음으로 사용해야 하는 LDAP 특성을 선택합니다.

userId애플리케이션 사용자가 로그인하여uid(소문자)

다음과 같은 경우 컨피그레이션의 예 SamAccountName 사용자 ID로 사용:

- LDAP 특성 매핑

SamAccountName수신uid. - LDAP 특성 매핑

User-Principal-Name수신user_principal.

다음과 같은 경우 컨피그레이션 예 UPN 사용자 ID로 사용해야 합니다.

- LDAP 특성 매핑

User-Principal-Name수신uid. - LDAP 특성 매핑

User-Principal-Name수신user_principal.

다음과 같은 경우 컨피그레이션의 예 PhoneNumber 사용자 ID로 사용해야 합니다.

- LDAP 특성 telephoneNumber를 다음에 매핑합니다

uid. - LDAP 특성 매핑

User-Principal-Name수신user_principal.

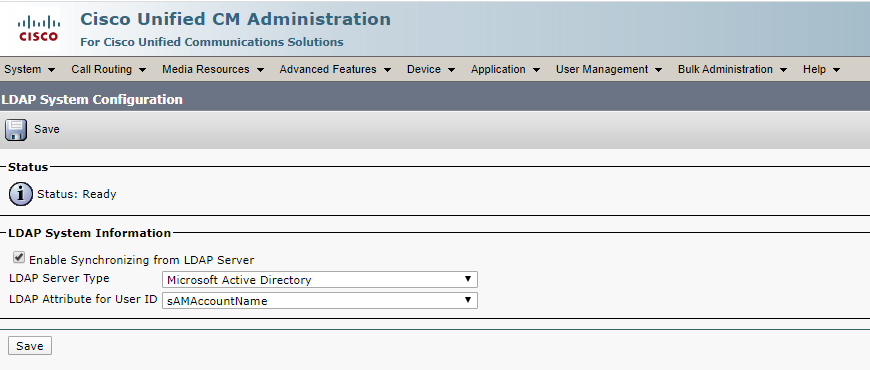

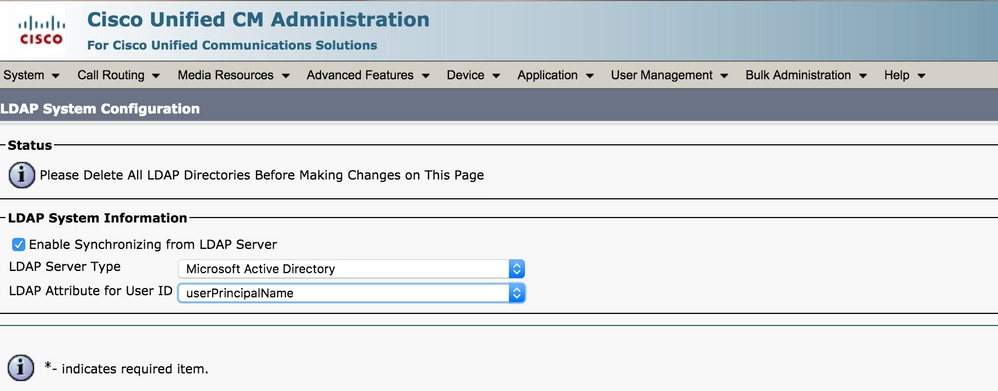

참고: CUCM LDAP 동기화에서 사용자 ID에 대해 구성된 LDAP 특성이 LDAP 특성으로 구성된 것과 일치하는지 확인해야 합니다 uid AD FS 클레임 규칙 NameID. 이는 CUIC 및 Finesse 로그인의 적절한 기능을 위한 것입니다.

참고: 이 문서에서는 클레임 규칙 이름에 대한 제약 조건을 참조하고 NameID, UCCX의 FQDN(정규화된 도메인 이름) 등의 이름을 표시합니다. 사용자 정의 필드 및 이름은 다양한 섹션에서 적용할 수 있지만, 일관성을 유지하고 명명 규칙의 모범 사례를 위해 클레임 규칙 이름 및 표시 이름은 전체적으로 표준으로 유지됩니다.

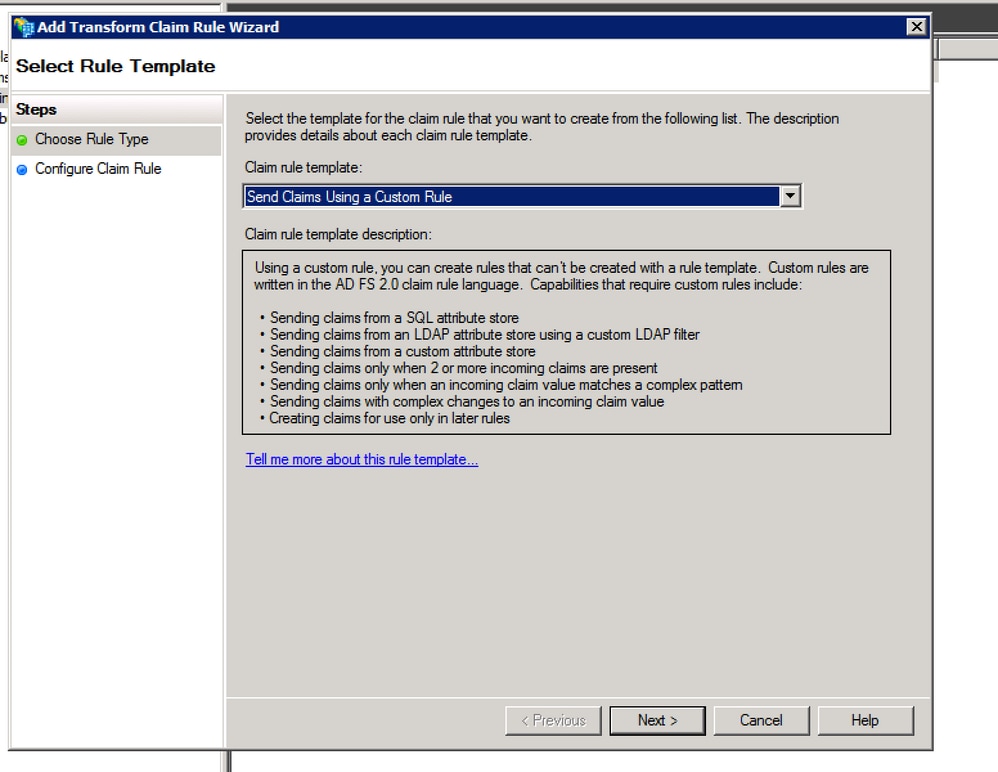

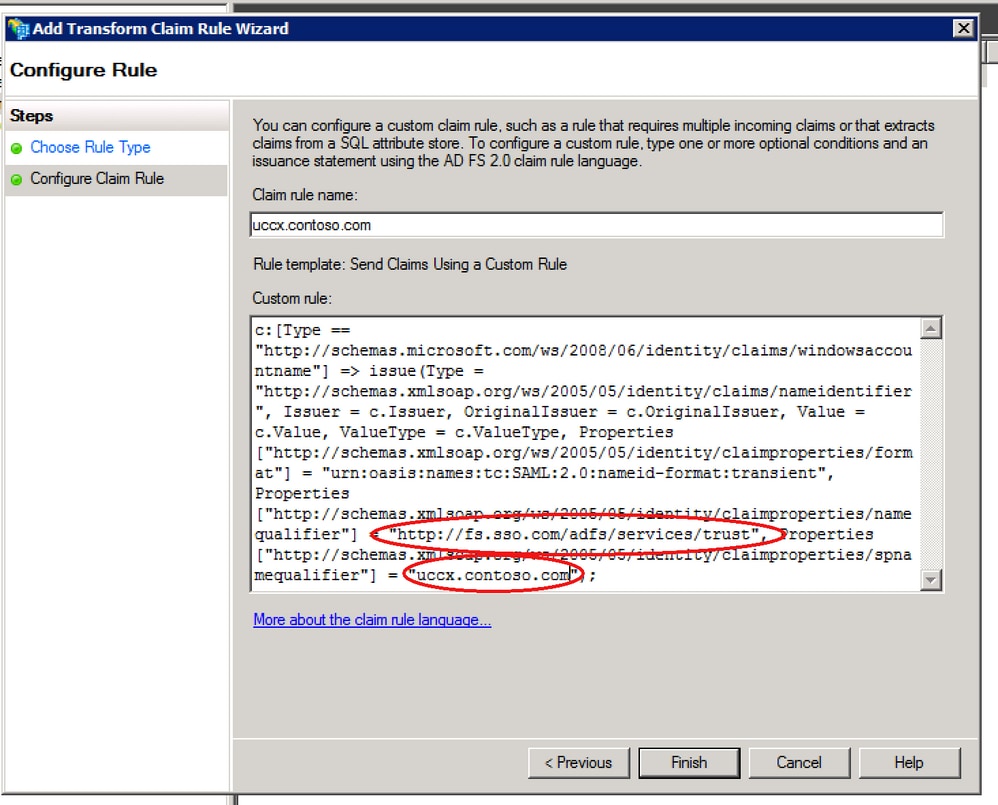

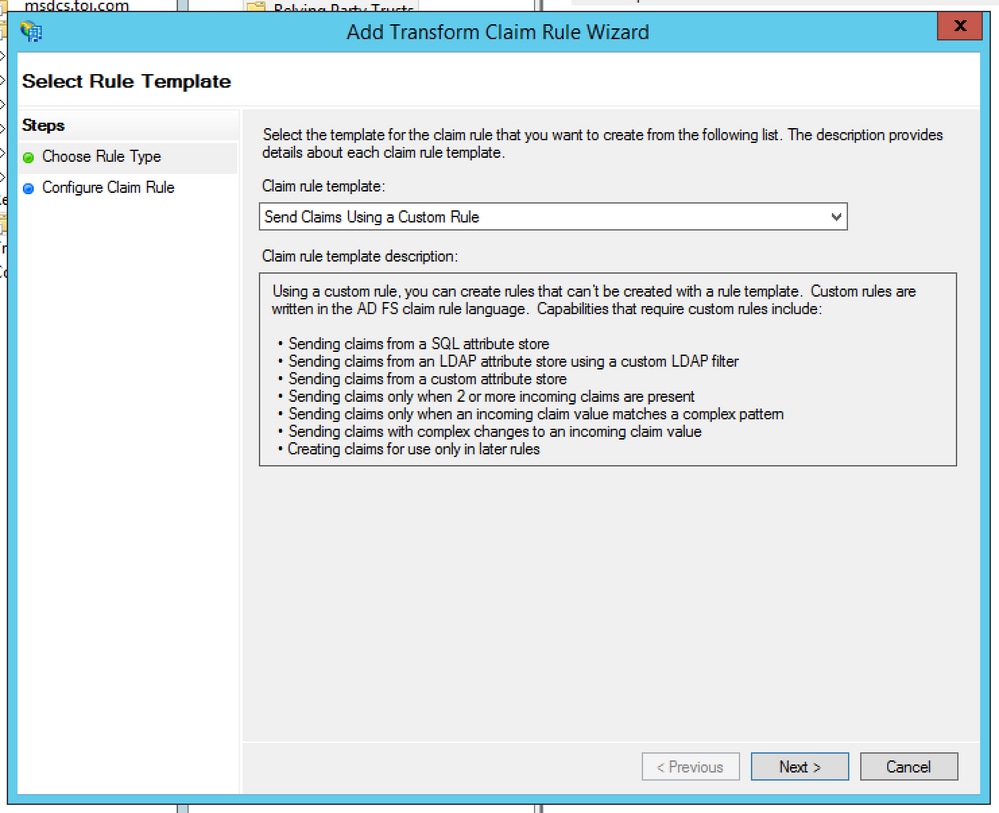

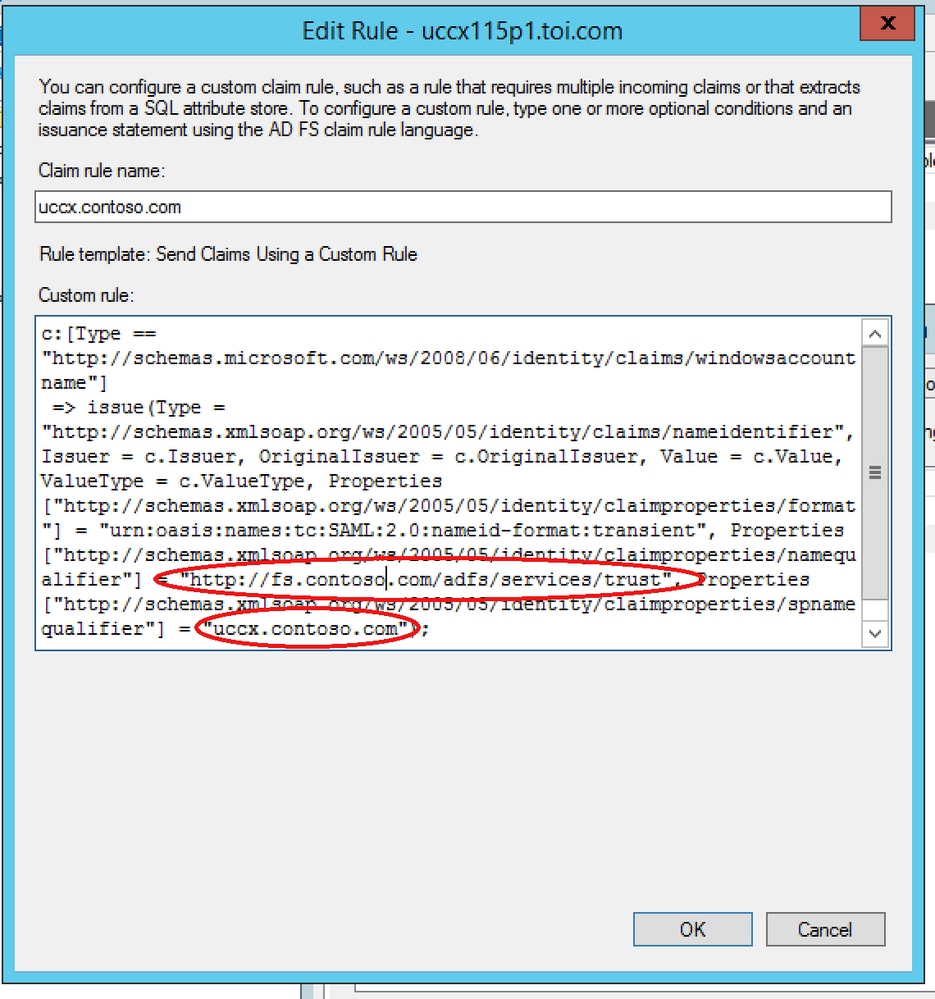

클레임 규칙 2:

- 이름이 Cisco Identity Server의 정규화된 호스트 이름인 맞춤형 클레임 규칙 유형의 다른 규칙을 추가하고 이 규칙 텍스트를 추가합니다.

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<ADFS Server FQDN>/ADFS/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<fully qualified hostname of IdS/UCCX>");

- Cisco Identity Server 클러스터에서 모든 정규화된 호스트 이름은 Cisco Identity Server 기본 또는 게시자 노드의 이름입니다.

- <Cisco Identity Server의 정규화된 호스트 이름>은 대/소문자를 구분하므로 Cisco Identity Server FQDN과 정확히 일치(대/소문자 구분)합니다.

- <ADFS 서버 FQDN>은 대/소문자를 구분하므로 ADFS FQDN과 정확히 일치(대/소문자 구분)합니다.

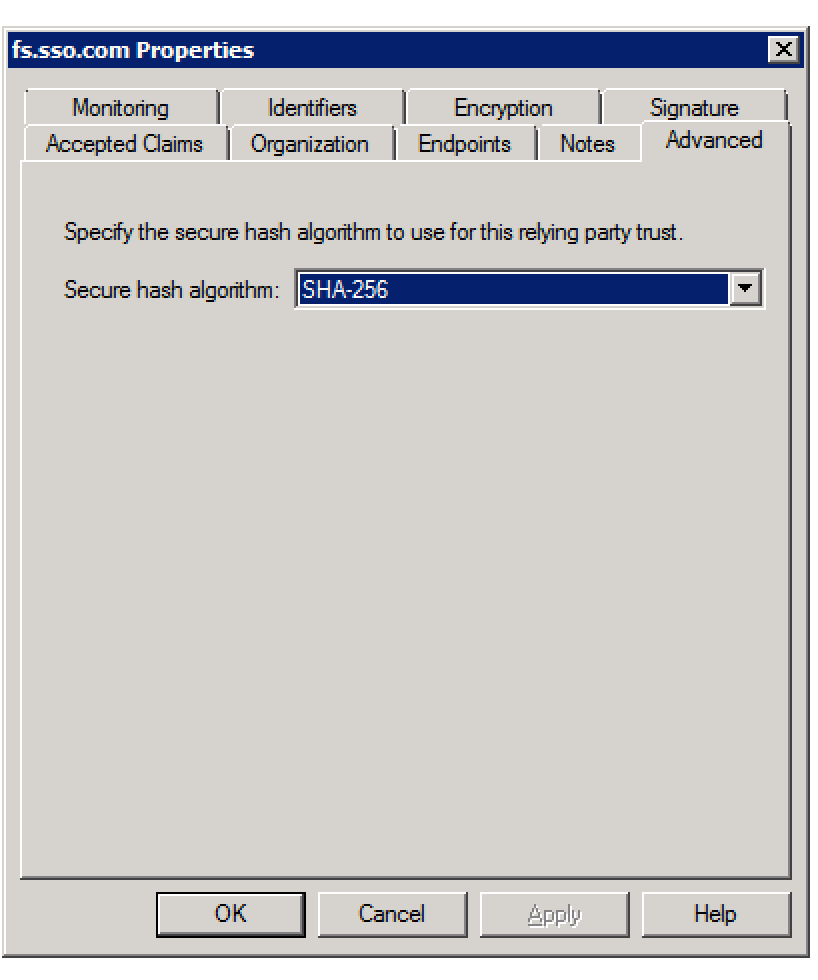

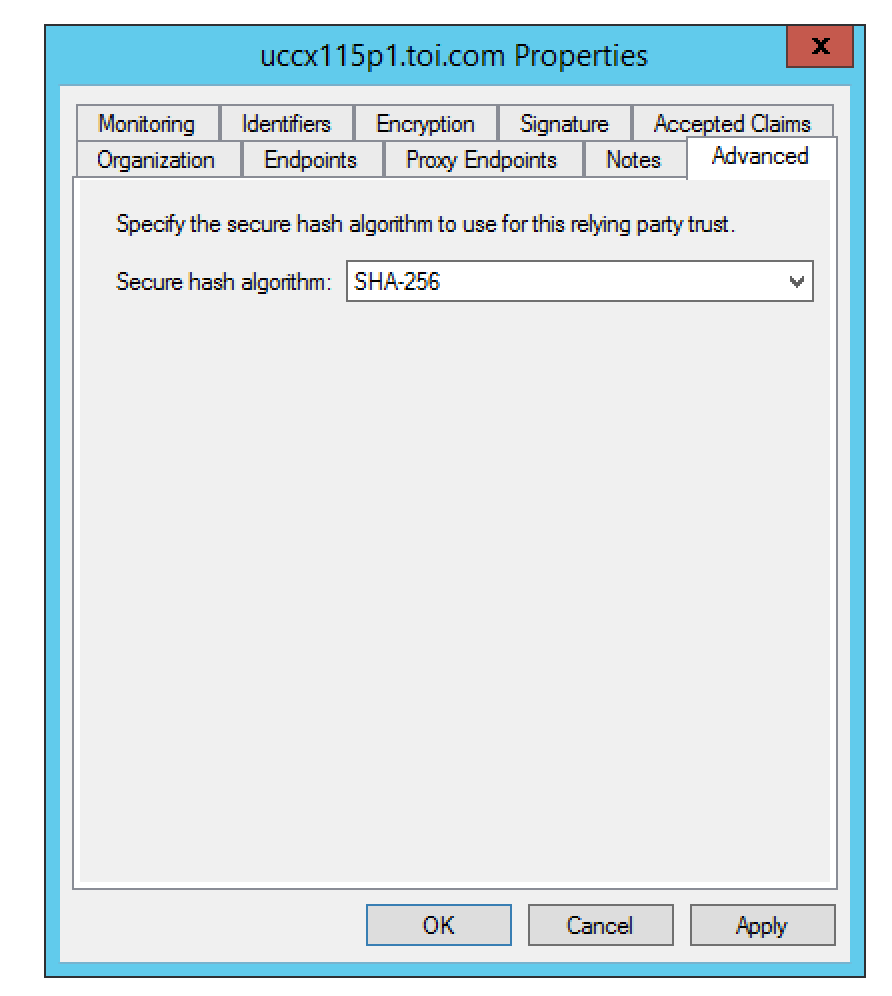

8단계. Relying Party Trust(당사자 Trust)를 마우스 오른쪽 버튼으로 클릭한 다음 Properties 이미지에 표시된 대로 advanced(고급) 탭을 선택합니다.

9단계. 이미지에 표시된 대로 SHA-256으로 SHA(Secure Hash Algorithm)를 선택합니다.

10단계. 클릭 OK.

AD FS 3.0

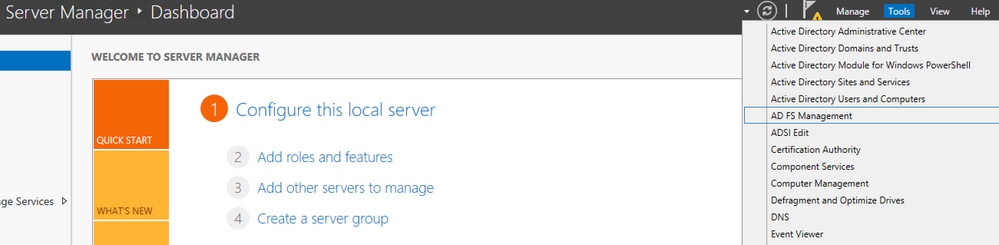

1단계. AD FS 서버에서 Server Manager > Tools > ADFS Management.

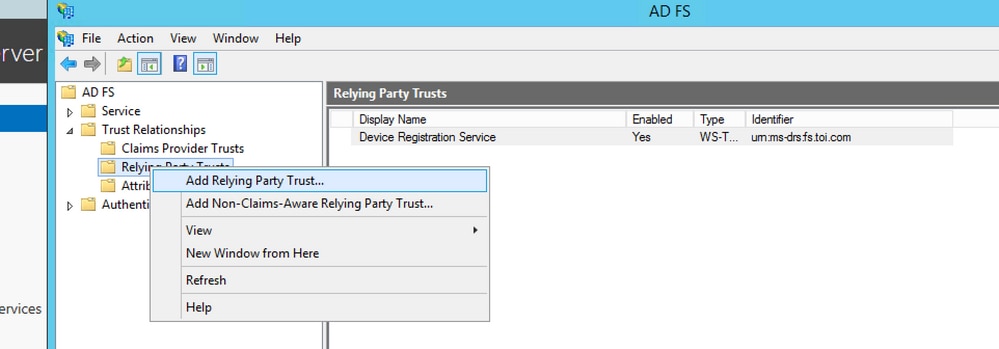

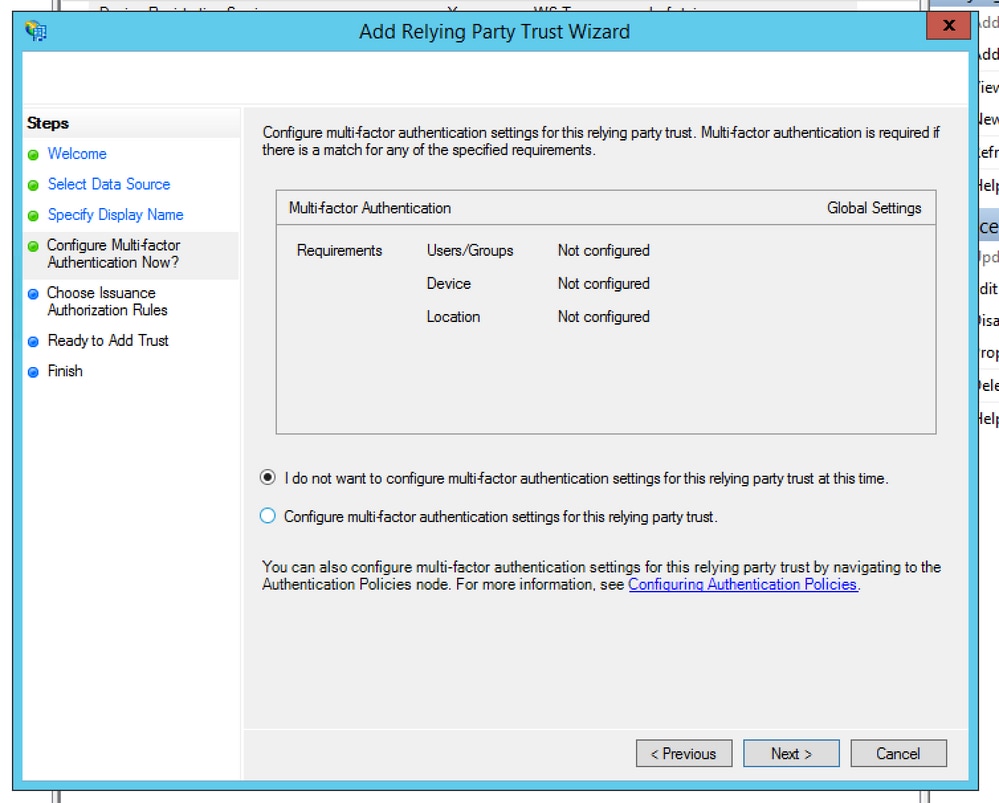

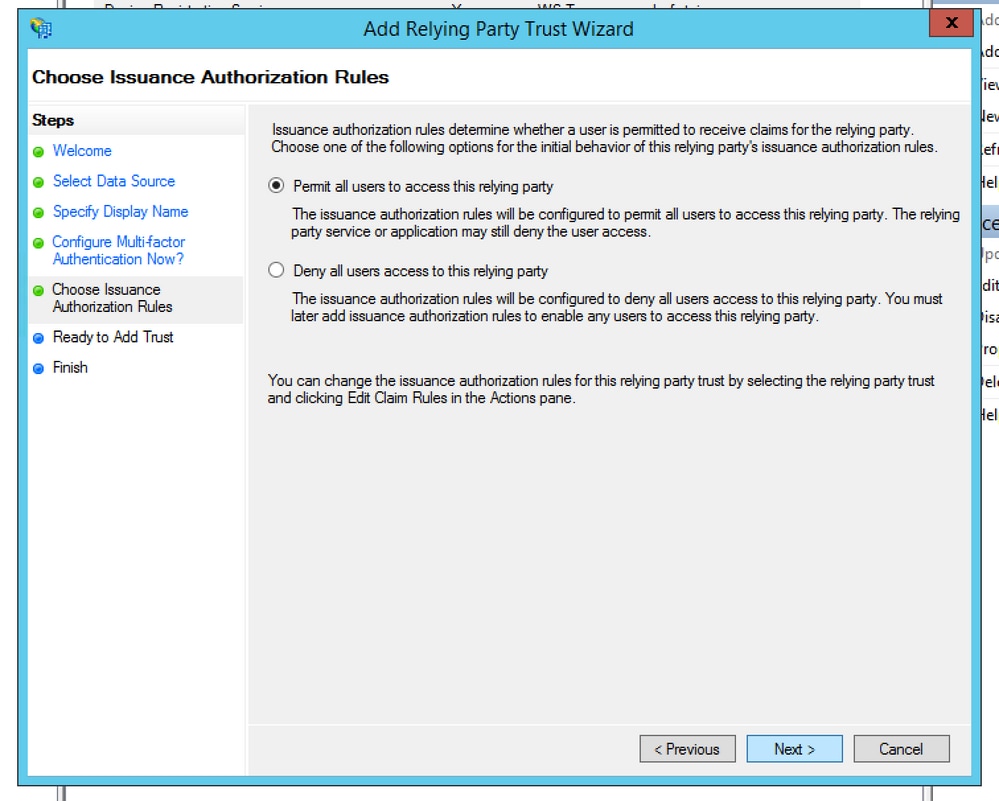

2단계. 탐색 ADFS > Trust Relationship > Relying Party Trust.

3단계. 옵션 선택 Import data about the relying party from a file.

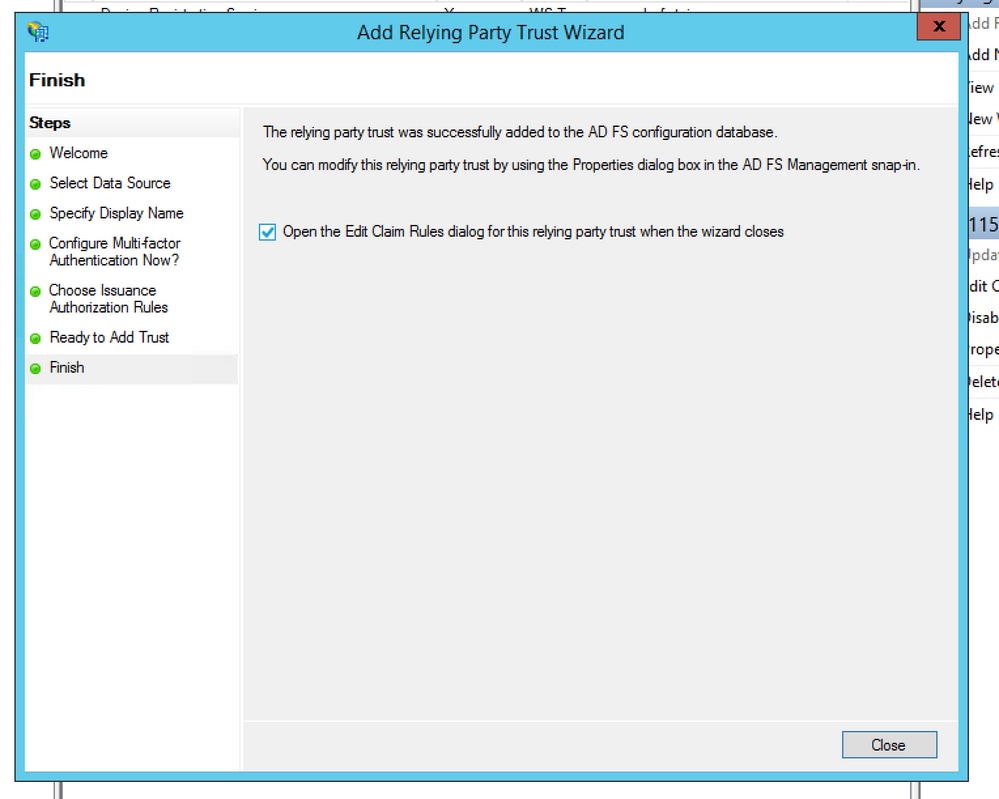

4단계. 당사자 Trust 설정을 완료합니다.

5단계. 당사자 Trust의 속성에서 Identifier 탭을 클릭합니다.

6단계. 식별자를 Cisco Identity Server의 FQDN(Fully Qualified Hostname) sp.xml 다운로드됩니다.

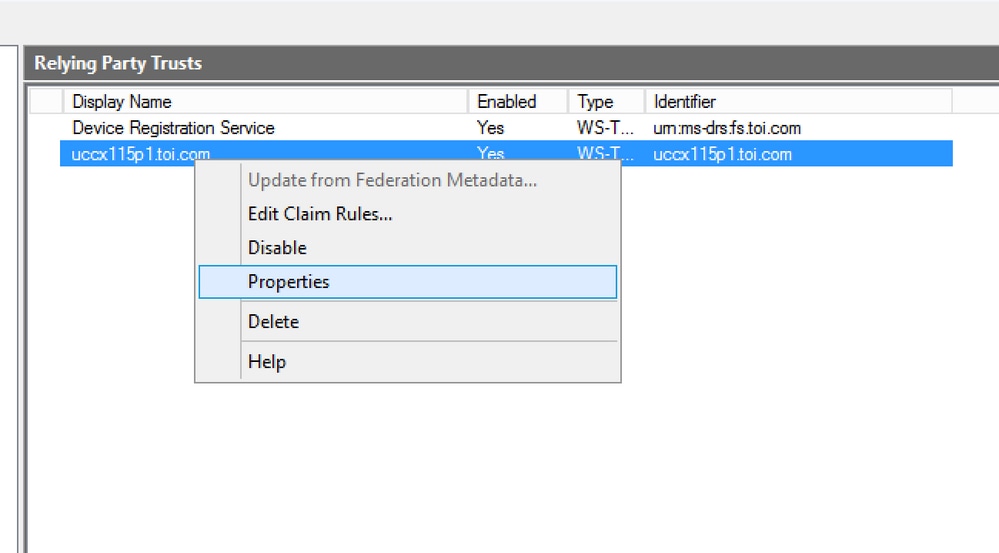

7단계. Relying Party Trust(당사자 Trust)를 마우스 오른쪽 버튼으로 클릭한 다음 Edit Claim Rules.

두 개의 클레임 규칙을 추가해야 합니다. 하나는 LDAP 특성이 일치할 때이고, 다른 하나는 사용자 지정 클레임 규칙을 통과할 때입니다.

uid - 애플리케이션이 인증된 사용자를 식별하는 데 필요한 특성입니다.

user_principal - 이 특성은 인증된 사용자의 영역을 식별하기 위해 Cisco Id에 필요합니다.

클레임 규칙 1:

이름으로 규칙 추가 NameID 유형(LDAP 특성의 값을 클레임으로 전송):

- Active Directory로 속성 저장을 선택 합니다

- LDAP 특성 매핑

User-Principal-Name수신user_principal(소문자) - 다음으로 사용해야 하는 LDAP 특성을 선택합니다.

userId애플리케이션 사용자가 로그인하여uid(소문자)

다음과 같은 경우 컨피그레이션 예 SamAccountName 사용자 ID로 사용:

- LDAP 특성 매핑

SamAccountName수신uid. - LDAP 특성 매핑

User-Principal-Name수신user_principal.

UPN을 사용자 ID로 사용해야 하는 경우의 컨피그레이션 예:

- LDAP 특성 매핑

User-Principal-Name수신uid. - LDAP 특성 매핑

User-Principal-Name수신user_principal.

다음과 같은 경우 컨피그레이션 예 PhoneNumber 사용자 ID로 사용해야 합니다.

- LDAP 특성 매핑

telephoneNumber수신uid. - LDAP 특성 매핑

User-Principal-Name수신user_principal.

참고: CUCM LDAP 동기화에서 사용자 ID에 대해 구성된 LDAP 특성이 LDAP 특성으로 구성된 것과 일치하는지 확인해야 합니다 uid AD FS 클레임 규칙 NameID에 있습니다. 이는 CUIC 및 Finesse 로그인의 적절한 기능을 위한 것입니다.

참고: 이 문서에서는 클레임 규칙 이름에 대한 제약 조건과 NameID, UCCX의 FQDN 등의 표시 이름을 참조합니다. 사용자 정의 필드 및 이름은 다양한 섹션에서 적용할 수 있지만 일관성을 유지하고 명명 규칙의 모범 사례를 위해 클레임 규칙 이름 및 표시 이름은 전체적으로 표준으로 유지됩니다.

클레임 규칙 2:

- 이름이 Cisco Identity Server의 정규화된 호스트 이름인 맞춤형 클레임 규칙 유형의 다른 규칙을 추가하고 이 규칙 텍스트를 추가합니다.

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<ADFS Server FQDN>/ADFS/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<fully qualified hostname of IdS/UCCX>");

- Cisco Identity Server 클러스터에서 모든 정규화된 호스트 이름은 Cisco Identity Server 기본 또는 게시자 노드의 이름입니다.

- <Cisco Identity Server의 정규화된 호스트 이름>은 대/소문자를 구분하므로 Cisco Identity Server FQDN과 정확히 일치(대/소문자 구분)합니다.

- <ADFS 서버 FQDN>은 대/소문자를 구분하므로 ADFS FQDN과 정확히 일치(대/소문자 구분)합니다.

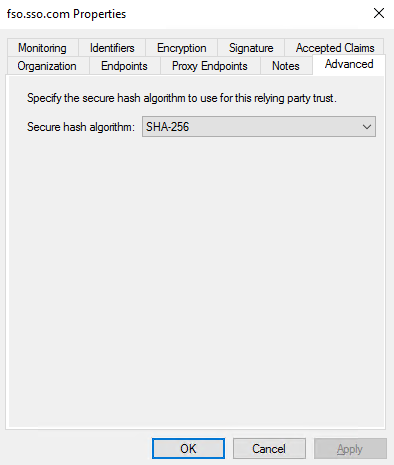

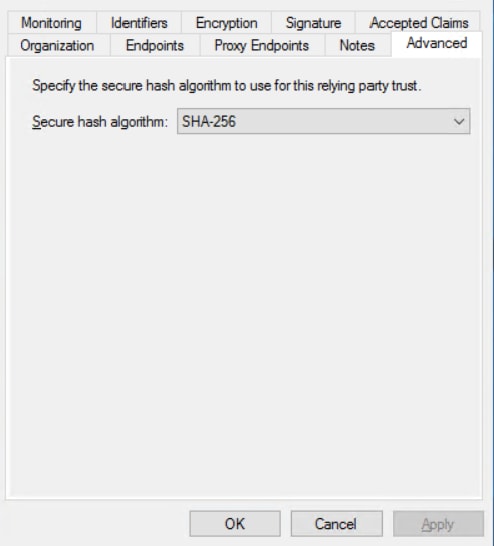

8단계. Relying Party Trust(당사자 Trust)를 마우스 오른쪽 버튼으로 클릭한 다음 Properties Firepower Threat Defense advanced 탭을 클릭합니다.

9단계. 이미지에 표시된 대로 SHA를 SHA-256으로 선택합니다.

10단계. 클릭 OK.

이러한 단계는 10단계 이후에 반드시 수행해야 합니다.

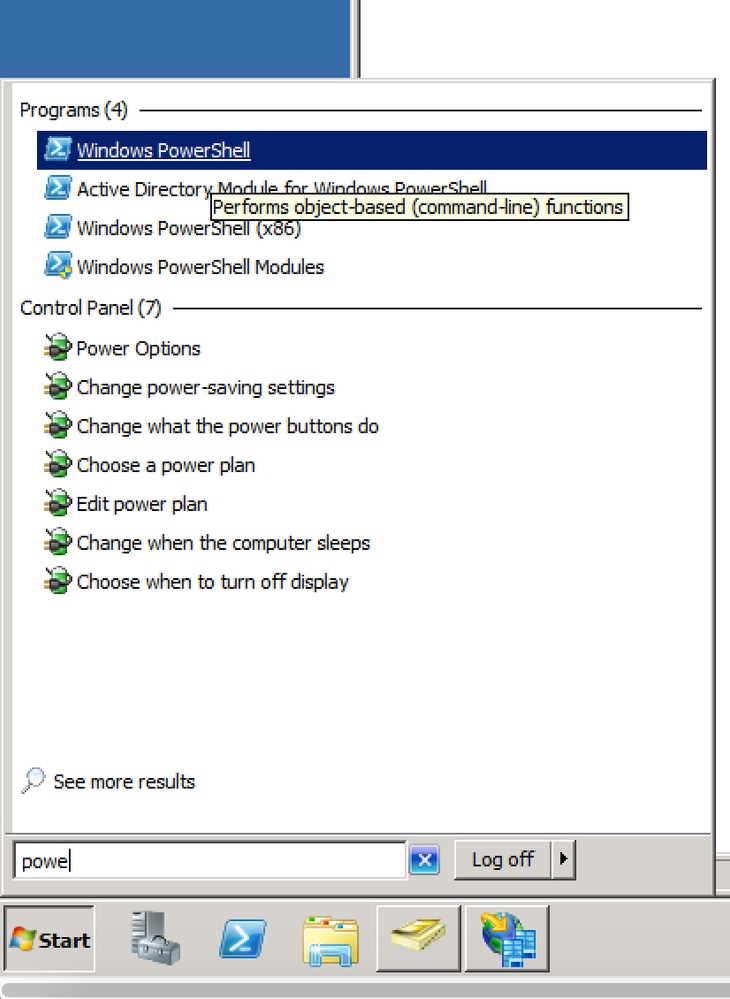

당사자 Trust(Cisco Id)에 대해 서명된 SAML 어설션 활성화

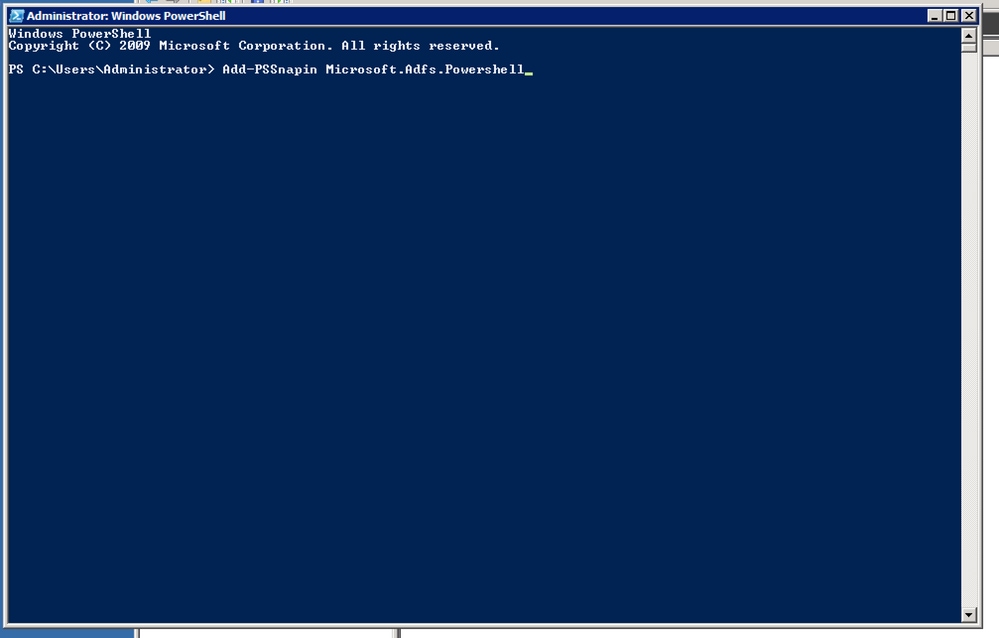

1단계. 클릭 Start windows powershell을 열려면 PowerShell을 입력합니다.

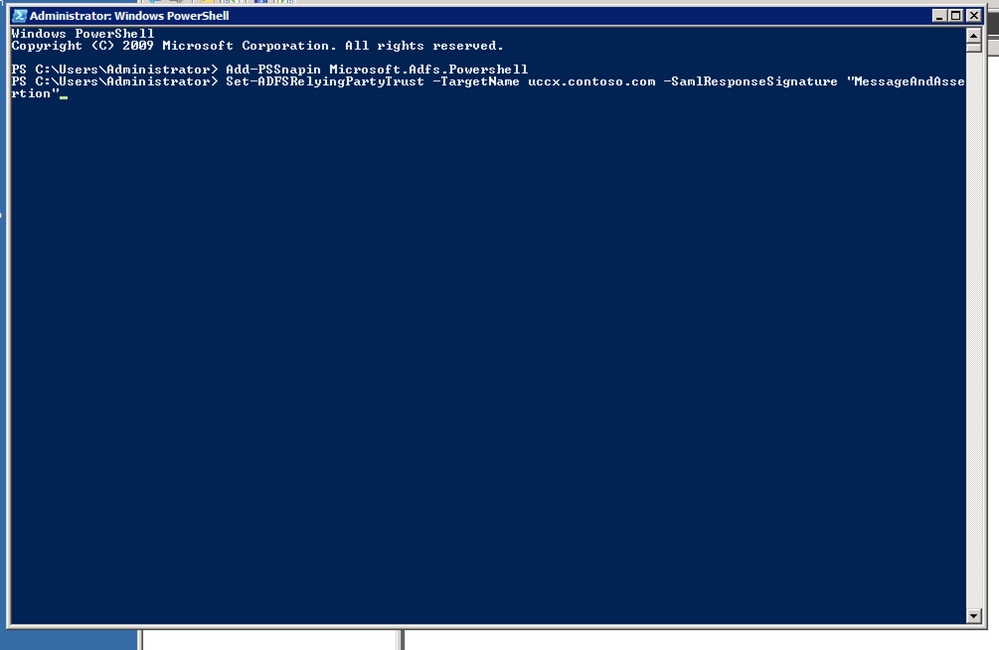

2단계. 명령을 사용하여 PowerShell에 ADFS CmdLet 추가 Add-PSSnapin Microsoft.Adfs.Powershell.

3단계. 명령을 실행하고 Set-ADFSRelyingPartyTrust -TargetName

.

참고: AD FS 3.0을 사용하는 경우 역할 및 기능 추가에 CmdLet이 이미 설치되어 있으므로 2단계는 필요하지 않습니다.

참고:

은 대/소문자를 구분하므로 신뢰 당사자 Trust 속성의 Identifier 탭에 설정된 것과 일치(대/소문자 구분)합니다.

참고: UCCX 버전 12.0에서 Cisco Id는 SHA-256을 지원합니다. 신뢰 당사자 트러스트는 SHA-256을 사용하여 SAML 요청에 서명하며 AD FS에서 동일한 응답을 기대합니다.

페더레이션 AD FS에 대한 다중 도메인 컨피그레이션의 경우

특정 도메인의 AD FS가 다른 구성된 도메인의 사용자를 위해 페더레이션 SAML 인증을 제공하는 AD FS의 페더레이션의 경우 추가 컨피그레이션이 필요합니다.

이 섹션에서 기본 AD FS라는 용어는 Id에서 사용해야 하는 AD FS를 나타냅니다. Federated AD FS라는 용어는 사용자가 Id를 통해 로그인할 수 있으므로 기본 AD FS인 AD FS를 나타냅니다.

페더레이션 AD FS 구성

각 페더레이션 AD FS에서 이전 섹션에서 설명한 대로 구성된 기본 AD FS 및 클레임 규칙에 대해 당사자 Trust를 만들어야 합니다.

기본 AD FS 컨피그레이션

기본 AD FS의 경우 ID에 대한 당사자 트러스트 외에도 이 추가 컨피그레이션이 필요합니다.

추가 Claim Provider Trust AD FS를 사용하여 페더레이션을 설정해야 합니다.

클레임 공급자 트러스트에서 Pass through or Filter an Incoming Claim 규칙은 통과 모든 클레임 값을 옵션으로 사용하여 구성됩니다.

- 이름 ID

- Name ID(이름 ID)를

Incoming Claim Type드롭 박스 - 선택

Transient수신 NameID 형식에 대한 옵션으로 - uid: 사용자 지정 클레임입니다. uid 값을 입력합니다.

Incoming Claim Type드롭 박스 - user_principal: 사용자 지정 클레임입니다. user_principal 값을

Incoming Claim Type드롭 박스

Id에 대한 신뢰 당사자 Trust에서 다음을 추가합니다 Pass though or Filter an Incoming Claim pass-through 모든 클레임 값을 옵션으로 사용하는 규칙

- 이름IDFrom하위 도메인

- 이름 ID 선택

Incoming Claim Type드롭 박스 - 선택

Transient수신 NameID 형식에 대한 옵션으로 - uid: 사용자 지정 클레임입니다. uid 값을

Incoming Claim Type드롭 박스 - user_principal: 사용자 지정 클레임입니다. user_principal 값을

Incoming Claim Type드롭 박스

ADFS 자동 인증서 롤오버

UCCX 11.6.1 이상에서는 자동 인증서 롤오버가 지원됩니다. (UCCX 11.6에서 Fedlet 라이브러리를 버전 14.0으로 업그레이드하여 이 문제를 해결했습니다.)

Kerberos 인증(통합 Windows 인증)

IWA(Integrated Windows Authentication)는 사용자 인증을 위한 메커니즘을 제공하지만 자격 증명을 네트워크를 통해 전송할 수는 없습니다. 통합 Windows 인증을 활성화하면 에서는 티켓의 기반으로 작동하여 노드가 비보안 네트워크를 통해 통신할 수 있도록 함으로써 안전한 방식으로 서로의 ID를 증명할 수 있습니다. 사용자가 Windows 시스템에 로그인한 후 도메인에 로그인할 수 있습니다.

참고: Kerberos 인증은 11.6 이상에서만 지원됩니다.

이미 DC(도메인 컨트롤러)에 로그인한 도메인 사용자는 자격 증명을 다시 입력할 필요 없이 SSO 클라이언트에 원활하게 로그인됩니다. 도메인이 아닌 사용자의 경우 IWA가 NTLM(New Technology Local Area Network Manager)으로 폴백되고 로그인 대화 상자가 나타납니다. IWA 인증을 사용하는 ID의 자격은 AD FS 3.0에 대해 Kerberos를 사용하여 수행됩니다.

1단계. Windows 명령 프롬프트를 열고 Admin 사용자로 실행하여에 HTTP 서비스를 등록합니다 setspn 명령을 사용합니다 setspn -s http/

.

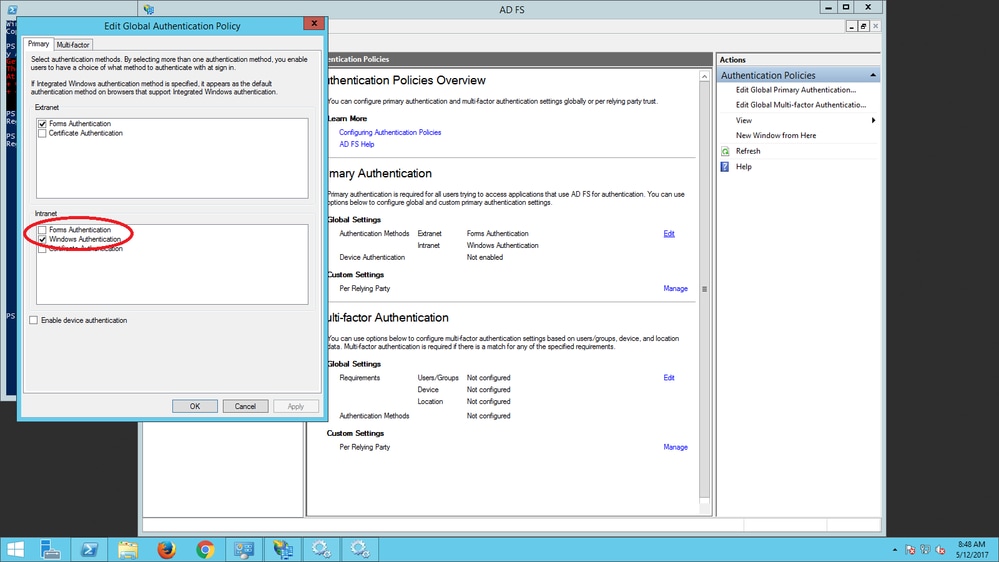

2단계. 양식 인증을 사용하지 않도록 설정하고 인트라넷 사이트에 대해 Windows 인증을 사용하도록 설정합니다. 탐색 ADFS Management > Authentication Policies > Primary Authentication > Global Settings > Edit. Intranet(인트라넷)에서 Windows 인증만 선택되어 있는지 확인합니다(양식 인증 선택 취소).

IWA 지원을 위한 Microsoft Internet Explorer 구성

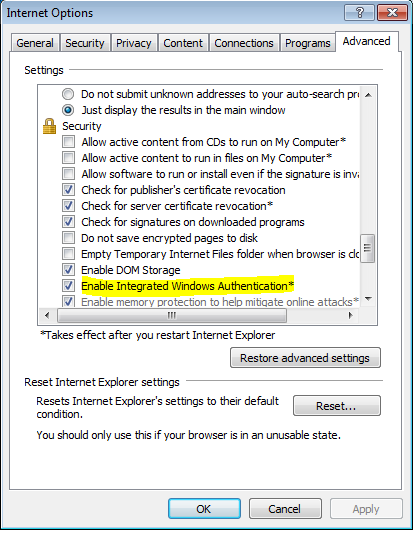

1단계. 다음을 확인합니다. Internet Explorer > Advanced > Enable Integrated Windows Authentication 이(가) 선택되어 있습니다.

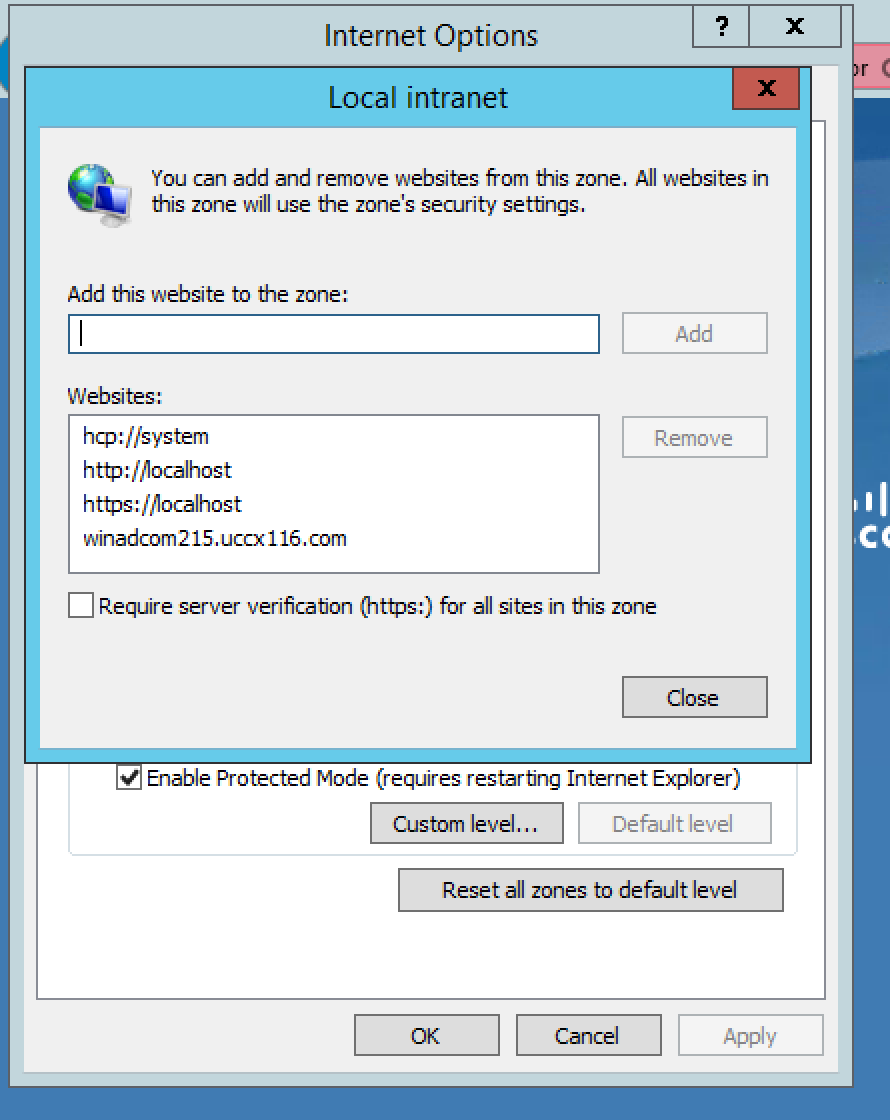

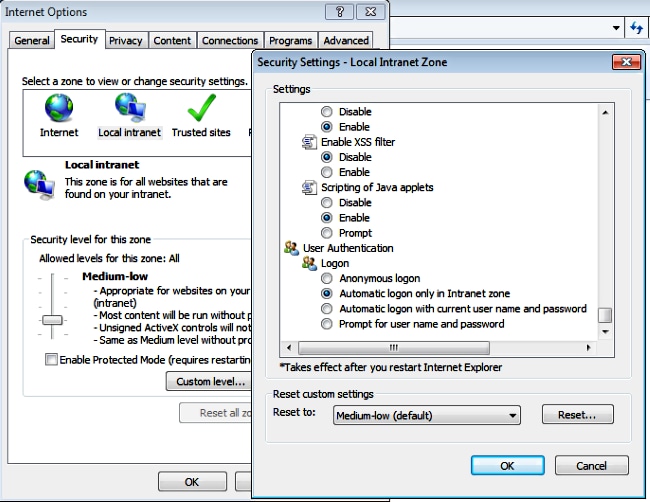

2단계. AD FS URL을 Security > Intranet zones > Sites (winadcom215.uccx116.com 는 AD FS URL입니다.)

3단계. 다음을 확인합니다.Internet Explorer > Security > Local Intranet > Security Settings > User Authentication - Logon 인트라넷 사이트에 로그인된 자격 증명을 사용하도록 구성되어 있습니다.

IWA 지원을 위한 Mozilla Firefox에 필요한 구성

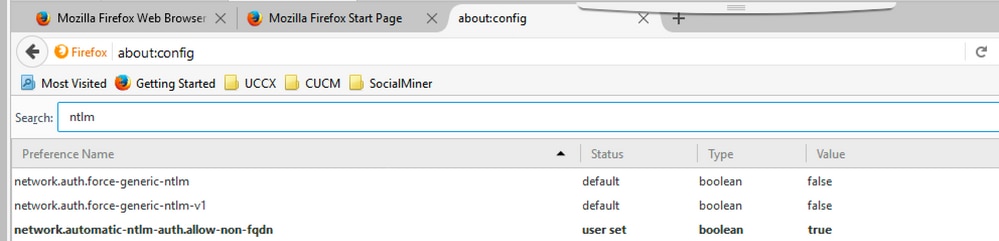

1단계. Firefox의 컨피그레이션 모드로 들어갑니다. Firefox를 열고 about:config URL에 있습니다. 위험 설명 수락

2단계. 검색 대상 ntlm Cisco의 network.automatic-ntlm-auth.allow-non-fqdn true로 설정합니다.

3단계. 설정 network.automatic-ntlm-auth.trusted-uris 또는 AD FS URL을 명시적으로 지정합니다.

IWA 지원을 위해 Google Chrome에 필요한 구성

Windows의 Google Chrome은 Internet Explorer 설정을 사용하므로 Internet Explorer에서 구성합니다 Tools > Internet Options 대화 상자 또는 Internet Options 하위 범주 내 Network and Internet.

SSO에 대한 추가 컨피그레이션

이 문서에서는 Cisco Id와 통합하기 위한 SSO에 대한 IdP 측면의 컨피그레이션에 대해 설명합니다. 자세한 내용은 개별 제품 컨피그레이션 가이드를 참조하십시오.

다음을 확인합니다.

이 절차는 Cisco Id와 IDP 간에 당사자 Trust가 올바르게 설정되었는지 확인하는 데 사용됩니다.

- https:// 브라우저에서 URL <ADFS_FQDN>/adfs/ls/IdpInitiatedSignOn.aspx?loginToRp=<IDS_FQDN>을 입력합니다.

- AD FS는 로그인 양식을 제공합니다. 이는 언급된 컨피그레이션이 올바르면 사용할 수 있습니다.

- 인증에 성공하면 브라우저가 https:// <IDS_FQDN>:8553/ids/saml/response로 리디렉션해야 하며 검사 목록 페이지가 나타납니다.

참고: 확인 프로세스의 일부로 나타나는 체크리스트 페이지는 오류가 아니라 신뢰가 제대로 설정되었다는 확인입니다.

문제 해결

트러블슈팅에 대한 내용은 https://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/200662-ADFS-IdS-Troubleshooting-and-Common-Prob.html을 참조하십시오.

UCCX SSO 우회/복구 URL

- Cisco Unified CCX 관리

- Cisco Unified CCX 서비스 기능

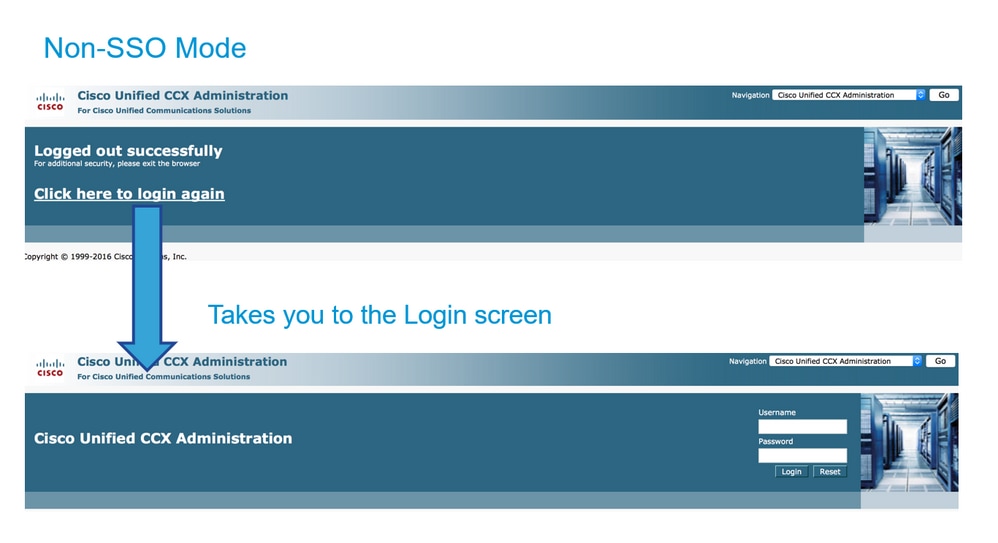

SSO 비활성화

- GUI: 탐색

CCX Administration > Single Sign-On (SSO) > Disable. - CLI:

set authmode non_sso(이 명령은 HA(High Availability) 클러스터의 경우 UCCX 노드에서 실행할 수 있는 Pub 및 Sub 모두에 대해 SSO를 비활성화해야 합니다.)

화면 캡처

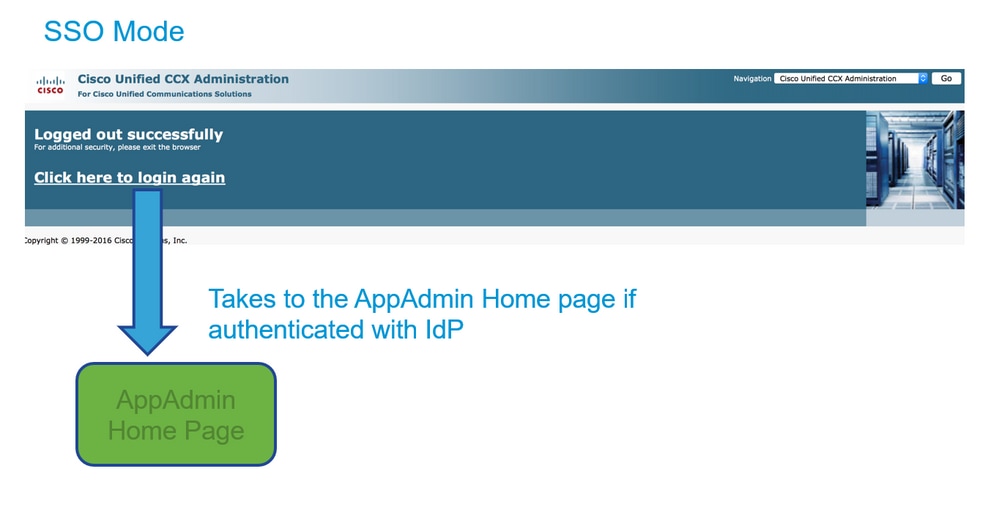

CCX 관리 - Non_SSO

CCX 관리 - SSO 사용

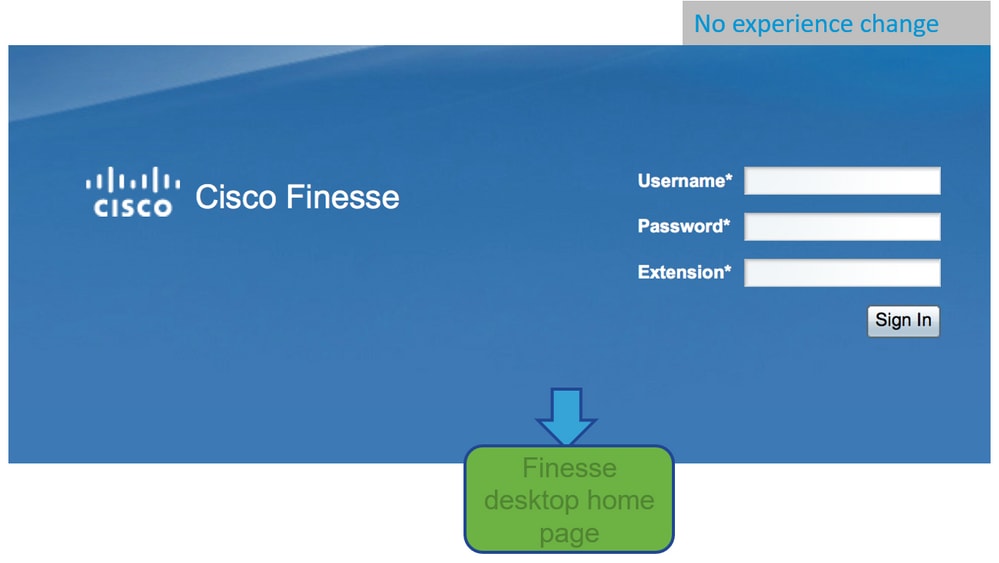

Finesse 로그인 - 비 SSO

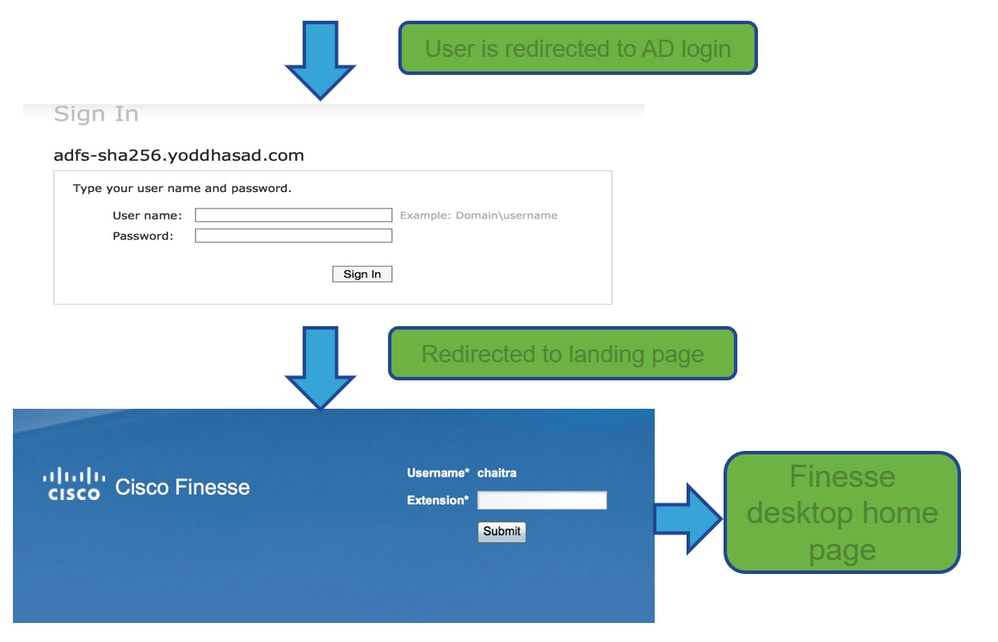

Finesse 로그인 - SSO 사용

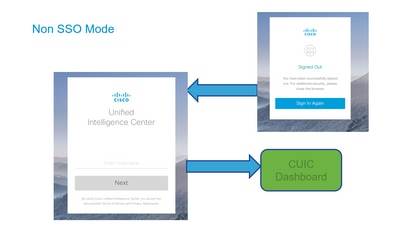

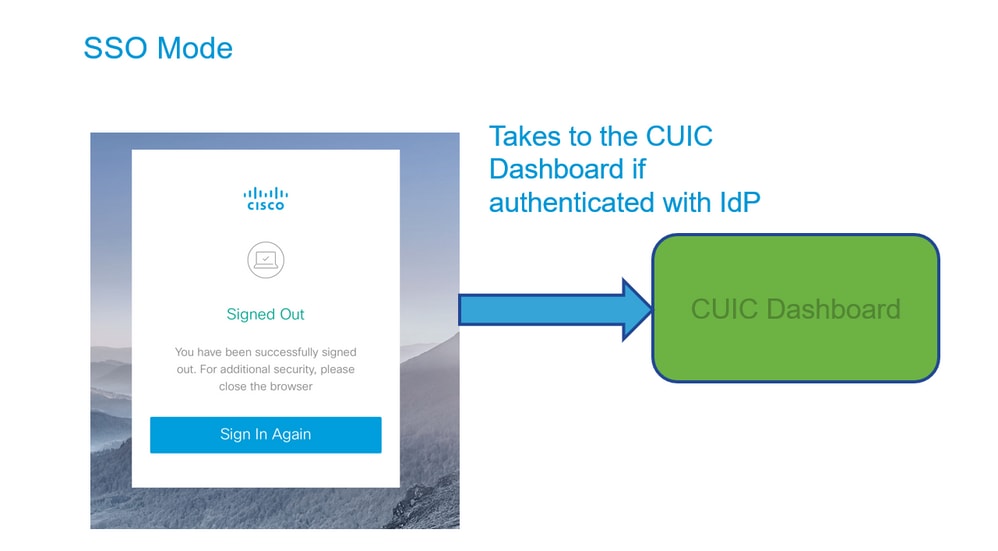

CUIC - Non_SSO

CUIC - SSO 사용

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

24-Aug-2021 |

최초 릴리스 |

Cisco 엔지니어가 작성

- Arundeep NagarajCisco TAC 엔지니어

- Venkatesh VedurumudiCisco 엔지니어링

- Joshua RajaCisco TAC 엔지니어

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백