소개

이 문서에서는 Control Hub에서 Webex 사용자에 대해 Exchange를 사용하여 하이브리드 달력으로 예약을 활성화하는 동안 오류를 확인하고 복구하는 방법을 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Webex 조직.

- Webex 하이브리드 달력

- Microsoft Exchange 관리 콘솔.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Webex Control Hub 빌드 20240919-84b27c9

- Microsoft Exchange 15.2(빌드 529.5)

- Chrome 브라우저 129.0.6668.58 (공식 빌드) (arm64)

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경

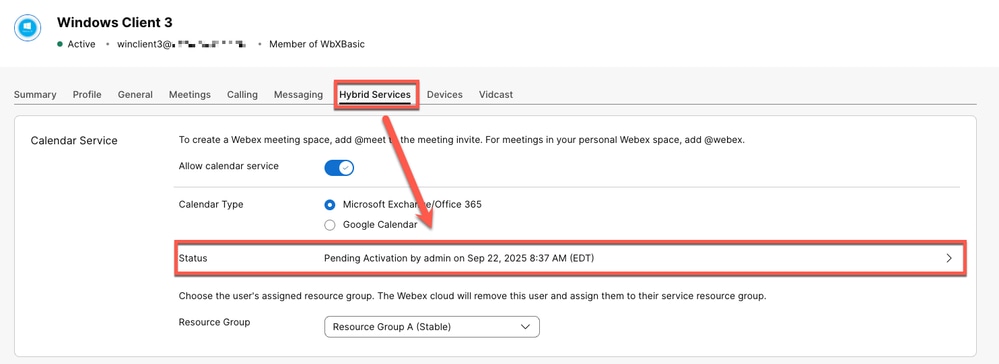

Control Hub에서 Webex 사용자에 대해 Exchange와 함께 하이브리드 달력을 활성화할 경우 상태가 Activated(활성화됨)로 변경되지 않고 오류가 발생합니다. "관리자에 의한 활성화 보류 중..."

제어 허브 오류

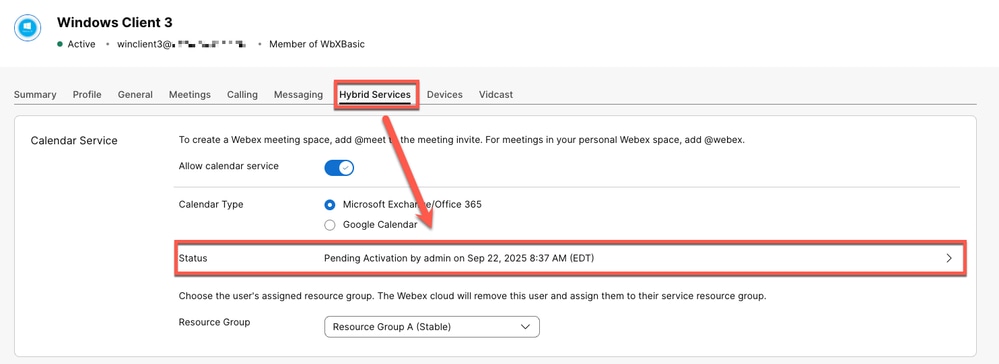

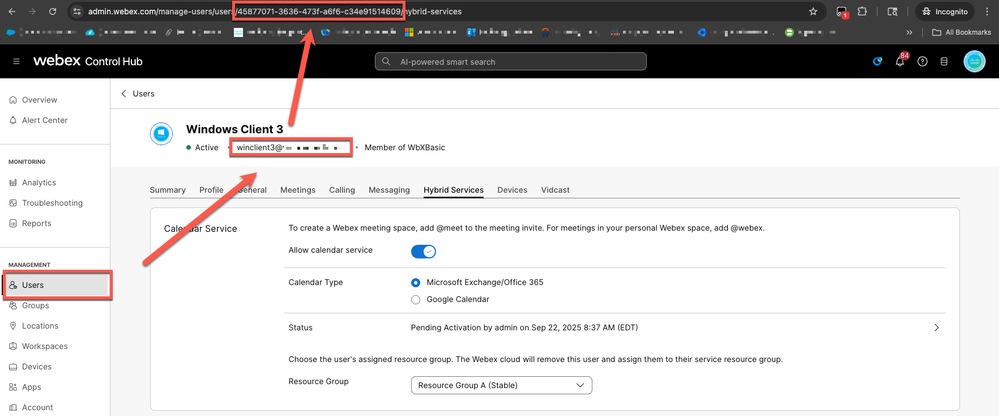

Control Hub > Management > Users > User affected > Hybrid Services > Calendar Service에서 상태는 "Pending Activation by admin ..."에 머물러 있습니다.

제어 허브 오류

제어 허브 오류

로그를 수집하는 중

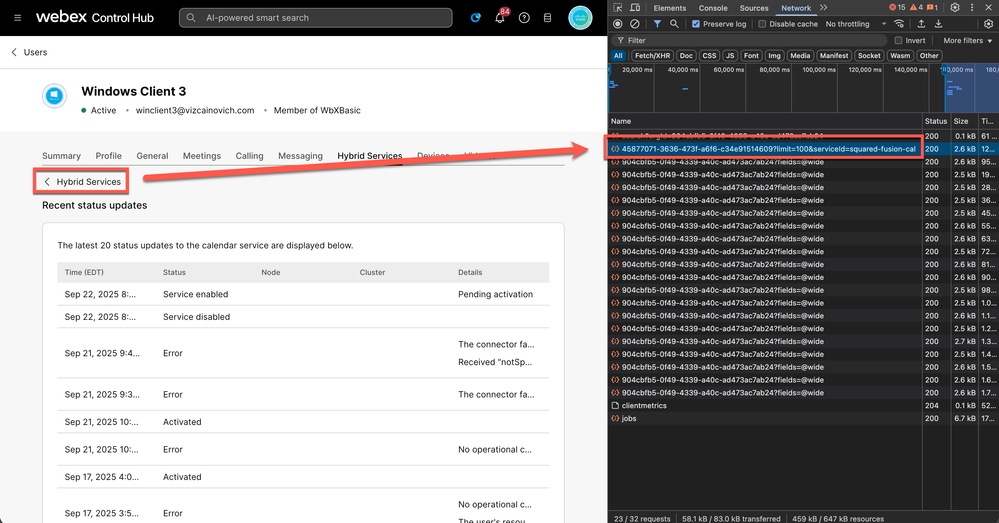

컨트롤 허브

브라우저에서(가급적 익명 모드로):

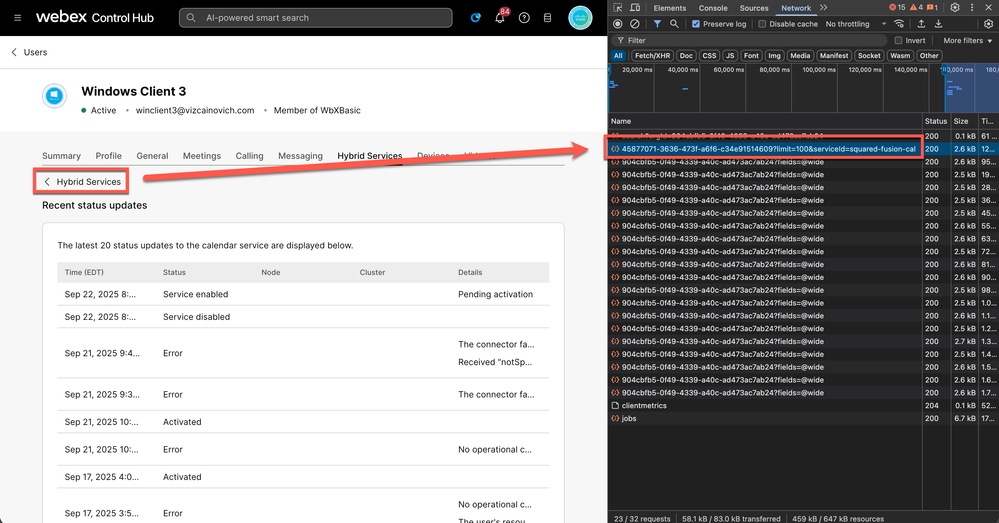

크롬: DevTools > Network를 엽니다.

FireFox: Web Developer Tools > Network를 엽니다.

admin.webex.com > Management > Users > User affected > Hybrid Services > Calendar Service로 이동합니다.

Status(상태)를 클릭하고 &serviceId=squared-fusion-cal로 끝나는 요청 URL을 찾습니다.

요청 URL

요청 URL

요청 URL

https://uss-a.wbx2.com/uss/api/v1/orgs/904cbfb5-0f49-4339-a40c-ad473ac7ab24/userJournal/45877071-3636-473f-a6f6-c34e91514609?limit=100&serviceId=squared-fusion-cal

userId는 /userJournal/ 및 ?limit 매개 변수 앞에 나타납니다. 이 식별자는 Expressway 로그 내부를 조회하는 데 필요합니다.

45877071-3636-473f-a6f6-c34e91514609

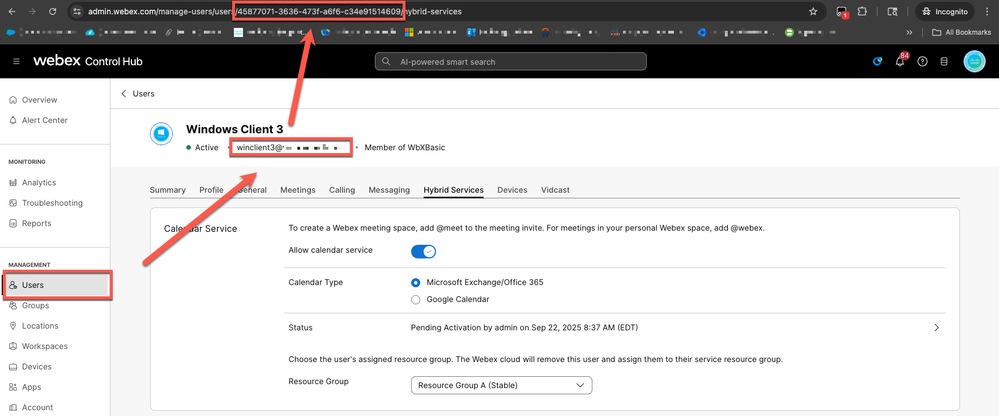

팁: 가장 빠른 방법은 주소 표시줄의 URL을 확인하는 것입니다.

주소 표시줄

주소 표시줄

고속 연결 장치

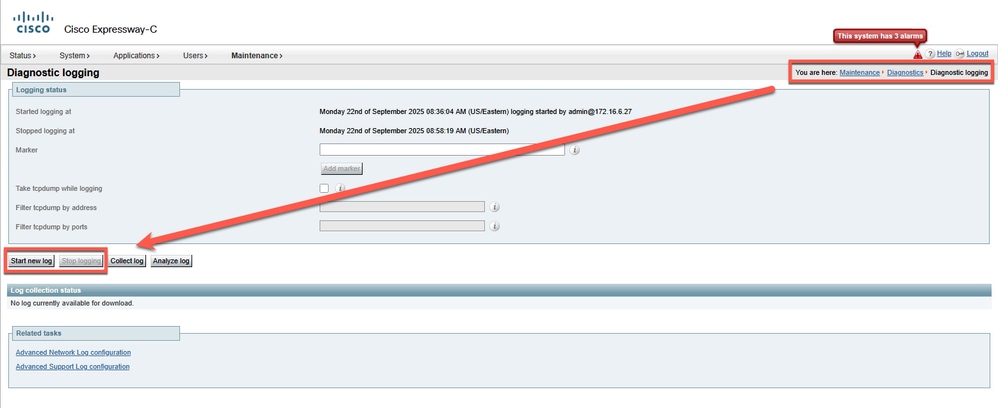

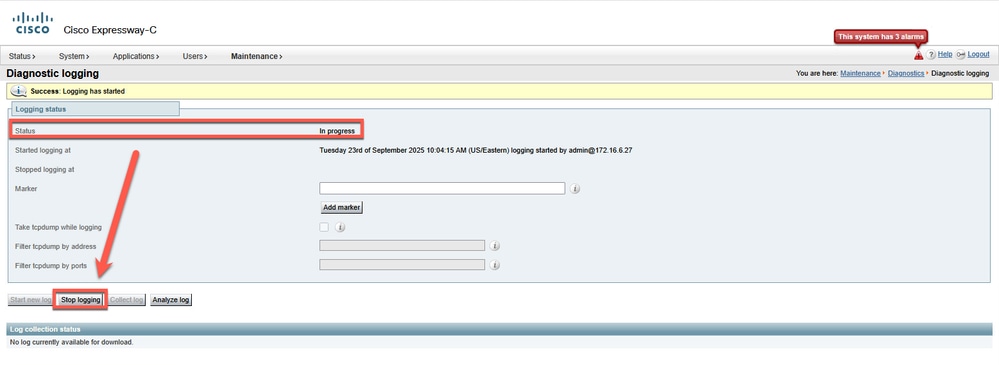

Control Hub의 userId를 사용하여 Diagnostic Logging(진단 로깅)을 활성화하고 사용자를 비활성화 및 다시 활성화하고 약 5분 정도 기다린 다음 로그를 수집합니다.

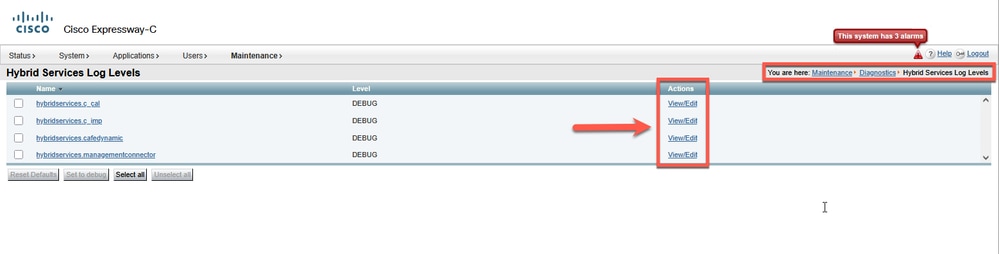

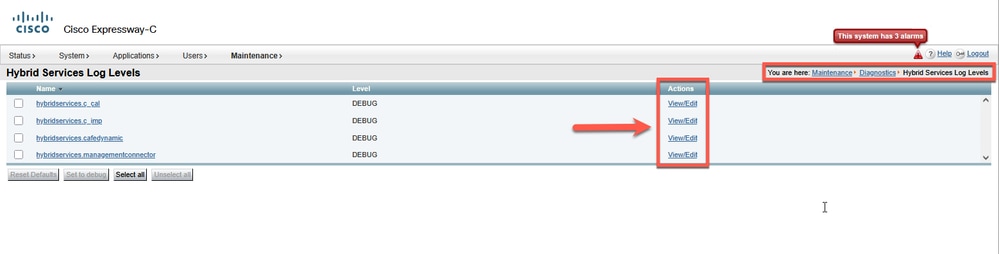

주의: 필요한 로그를 트랩하려면 로그 수준을 DEBUG 또는 WARNING으로 설정하십시오. 유지 관리 > 진단 > 하이브리드 서비스 로그 수준으로 이동하십시오.

하이브리드 서비스 로그 레벨

하이브리드 서비스 로그 레벨

로깅 레벨 이해

| 디버그 |

문제 진단을 위한 세부 정보 |

| 정보 |

일반적인 운영 메시지 |

| 경고 |

잠재적으로 해로운 상황 |

| 오류 |

앱이 계속 실행되도록 허용하는 오류 이벤트 |

| 치명 |

앱 종료를 초래하는 매우 심각한 오류 이벤트 |

| 추적 |

심층적인 트러블슈팅을 위한 가장 상세한 진단을 제공하는 가장 자세한 레벨 |

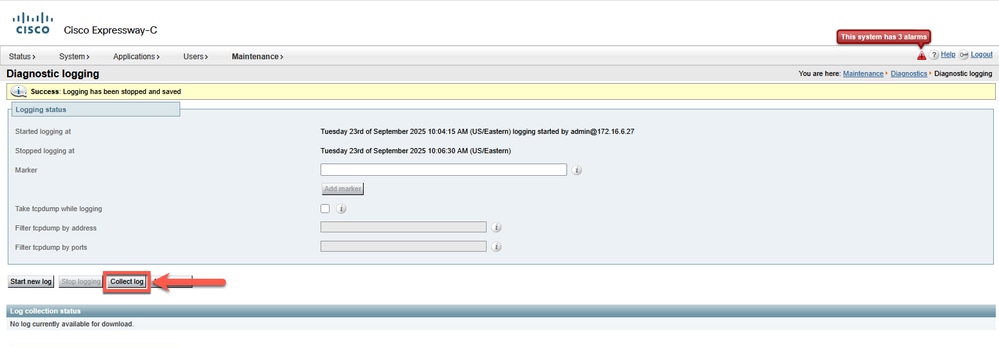

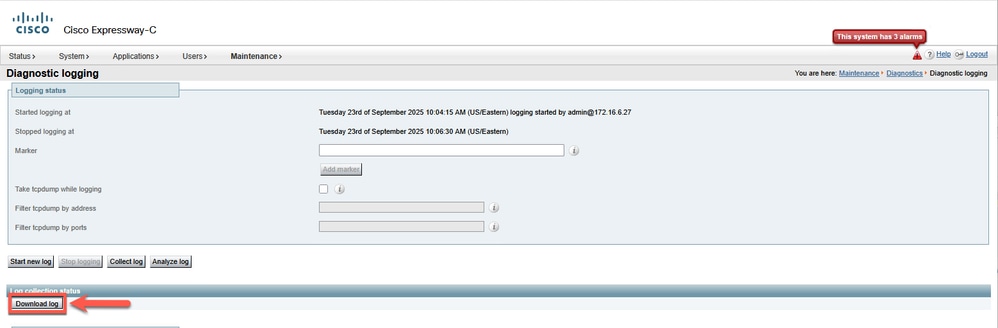

Collect log(로그 수집)를 클릭하여 진단 정보를 다운로드 가능한 아카이브로 수집 및 컴파일하는 프로세스를 시작합니다.

Expressway Connector 로그 분석

Control Hub에서 수집한 영향을 받는 사용자의 userId를 사용하여 다음을 수행합니다.

Expressway 로그를 로컬로 추출하고 loggingsnapshot_<Expressway-HostName>_<Date>.txt 파일을 찾아서 엽니다.

diagnostic_log_ccnp-expressway-hybrid1_2025-09-22_12/58/19 > loggingsnapshot_ccnp-expressway-hybrid1_2025-09-22_12/58/19.txt

userId를 필터링하고 userId가 포함된 discover 이벤트 직후 EWSServices.bindToCalendar 요청을 찾습니다.

2025-09-22T08:38:08.654-04:00 localhost UTCTime="2025-09-22 12:38:08,654" Module="hybridservices.c_cal" Level="ERROR" Thread="pool-4474-thread-1" TrackingId="" Detail="EWSServices.bindToCalendar(00000000-0000-0000-0000-000000000000, https://srv-xchge.vizcainovich.com/ews/exchange.asmx) threw ServiceRequest exception.The request failed. microsoft.exchange.webservices.data.ServiceResponseException: The account does not have permission to impersonate the requested user."

2025-09-22T08:38:08.657-04:00 localhost UTCTime="2025-09-22 12:38:08,656" Module="hybridservices.c_cal" Level="DEBUG" Thread="DiscoveryExecutor-1" TrackingId="ATLAS_91cf6741-7fb2-4687-8fcb-f5d07def961d_t:b2efac54_82" Detail="Sending 14 discover events for e34d8673-d937-4d0a-b5f3-ea5b83c7600bDiscoverEvent{userId=fd7a4d33-baae-4051-9f6e-afafa06460f8, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=313b303a-607e-41cb-bdd5-a8142b5e304a, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=b2d5da40-9457-4a05-8cfc-b0659df7cce2, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c71fb15e-e1dd-4de1-8217-0747afeb7484, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=45877071-3636-473f-a6f6-c34e91514609, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=005cc3e4-2c55-466a-8350-8a9dba37effb, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=7235db5d-102b-4e77-b0a8-8b6dc0a6d554, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=9df909c1-e737-49f6-ba75-f6c5e2e6e668, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=fc74df95-8a56-45b2-83b7-c4bb0b561ec9, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=6e0ae1de-463c-44fa-97cf-02ec70888d0c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c6df9679-ef9f-49b2-8ca9-19167b4ef2e0, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=34b0ebf5-000c-48ee-944f-e0c04318c8c3, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=63e5774b-8c8e-4232-bba2-c2ca67f7575c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=022f9f11-6590-4f43-83ab-5789bc62d11b, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}"

로그 코드 조각에는 usedId 45877071-3636-473f-a6f6-c34e를 비롯한 여러 시도가 표시되며91514609 이 오류를 표시하는 Expressway Connector와 Exchange 서버 간의 통신에 사용되는 가장 계정을 가리킵니다.

The account does not have permission to impersonate the requested user.

검증

Exchange 서버

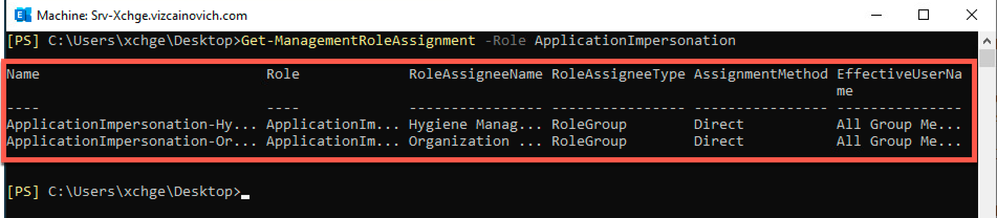

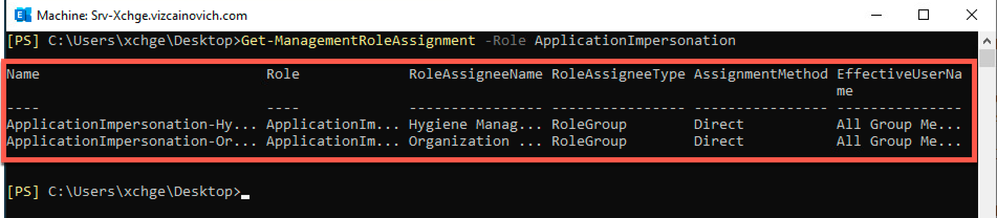

모든 ApplicationImpersonation 역할 할당을 나열하려면 이 Exchange Server PowerShell 명령을 실행하는 Exchange 서버의 가장 계정을 검증하십시오.

Get -ManagementRoleAssignment -Role ApplicationImpersonation

관리 역할 할당

관리 역할 할당

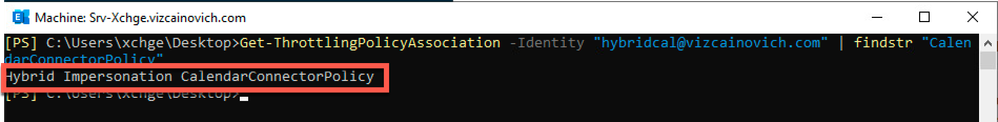

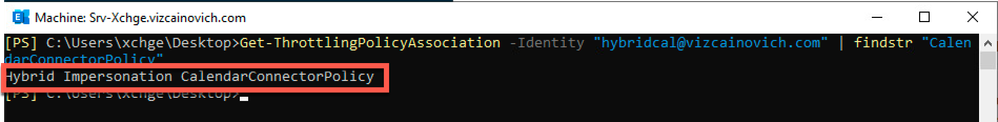

가장 사서함에서 이 Exchange Server PowerShell 명령을 실행하는 Exchange 서버의 하이브리드 캘린더에 대한 제한 정책을 사용하고 있는지 확인합니다.

Get -ThrottlingPolicyAssociation -Identity "impersonation account" | findstr "ThrottlingPolicy"

제한 정책 연결

제한 정책 연결

처음 설정하는 동안 가장 계정에 지정된 RoleAssignment를 식별하기 위해 하이브리드 달력 배포 레코드를 조회합니다. 이 시나리오에서 역할 할당은 다음과 같습니다.

CalendarConnectorAcct

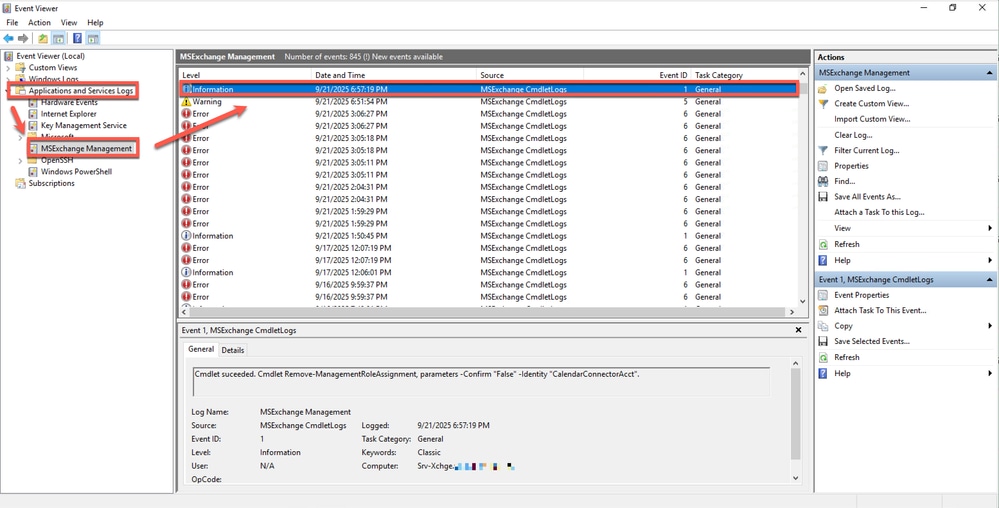

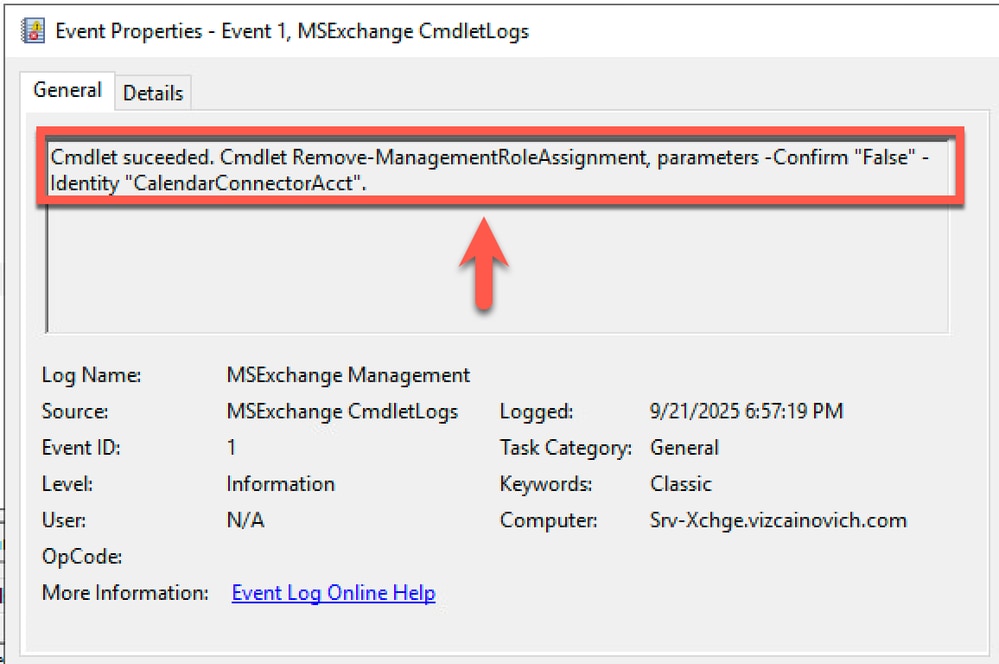

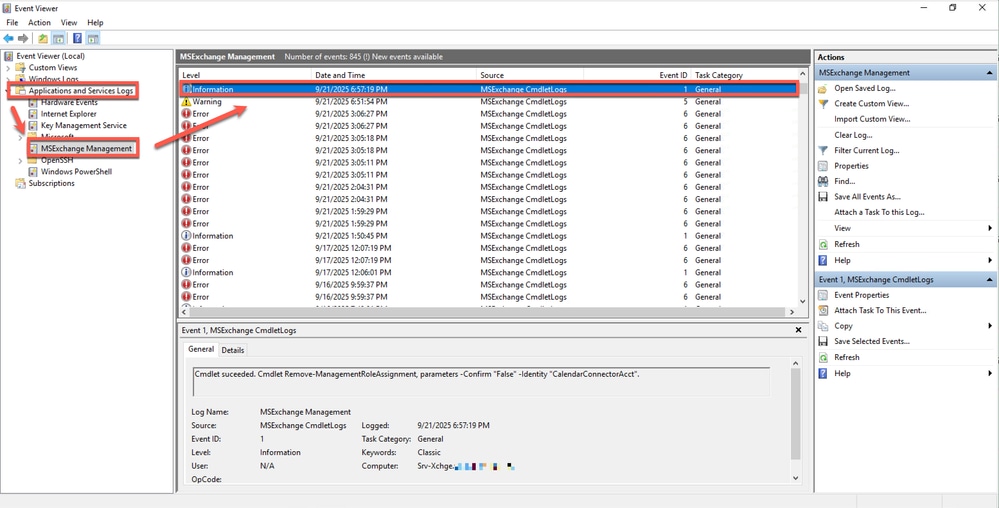

MSExchange 이벤트 뷰어 로그

Exchange Server에서 Event Viewer(이벤트 뷰어) > Applications and Services Logs(애플리케이션 및 서비스 로그) > MSExchange Management(MSExchange 관리)로 이동하여 "CmdletLogs" 및/또는 RoleAssignment "CalendarConnectorAcct(있는 경우)의 이름이 포함된 정보 수준 이벤트를 필터링합니다.

이벤트 뷰어 로그

이벤트 뷰어 로그

이벤트를 두 번 클릭하여 해당 속성을 엽니다.

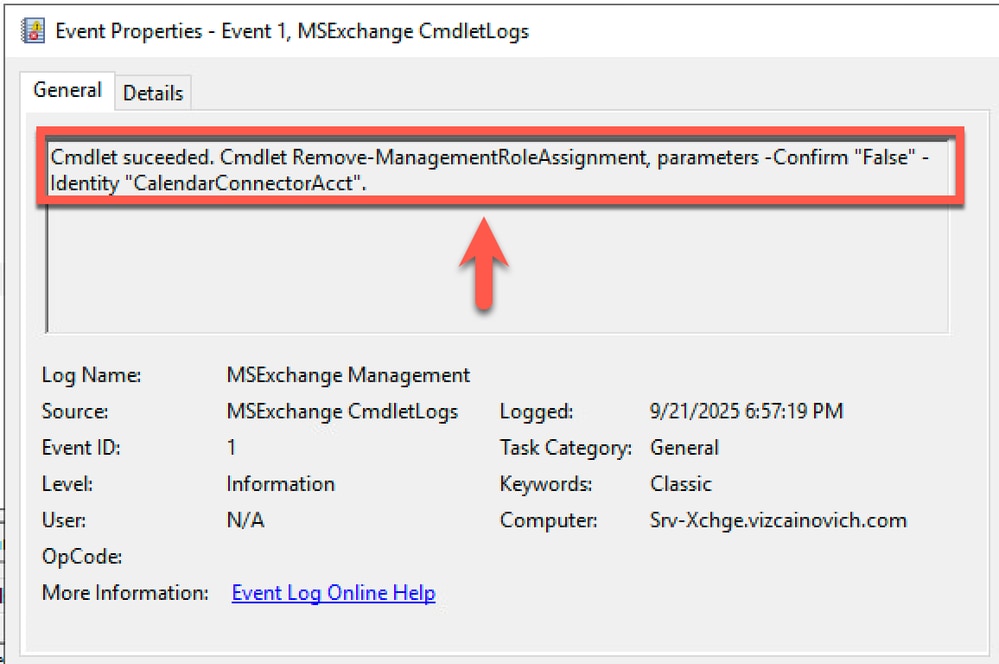

이벤트 속성

이벤트 속성

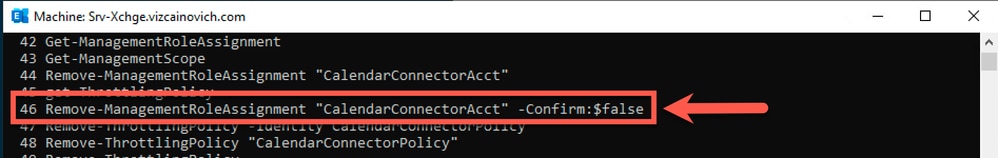

Exchange 관리 셸

Exchange Server PowerShell의 내장 세션 기록을 사용하여 현재 세션에서 사용되는 명령을 추적할 수 있습니다.

기록은 다른 세션에서 사용할 수 없으며 세션이 종료되면 삭제됩니다.

PSReadLine 기록을 사용하면 모든 PowerShell 세션에서 사용되는 명령을 추적할 수 있습니다.

기록은 호스트당 중앙 파일에 기록됩니다. 기록 파일은 모든 세션에서 사용할 수 있으며 모든 과거 기록을 포함합니다. 기록이 세션 종료 시 삭제되지 않습니다.

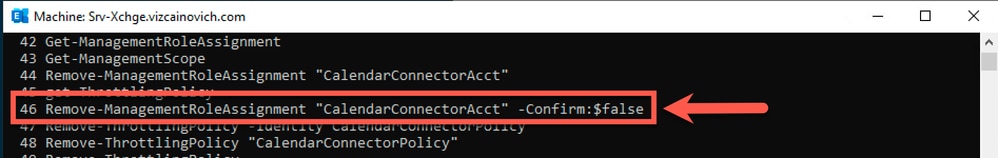

이 시나리오에서 내장 세션은 다음 명령을 실행한 후 이 출력을 표시합니다.

Get-History

가져오기 기록

가져오기 기록

근본 원인

Exchange 관리자가 다음 Exchange Server PowerShell 명령을 사용하여 가장 계정에 대한 RoleAssignment를 삭제했습니다.

Remove-ManagementRoleAssignment "CalendarConnectorAcct" -Confirm:$false

이 작업을 수행하면 가장 계정 역할이 Exchange 서버에서 사용자를 구독할 수 없게 되고 사용자 및 작업 영역 활성화가 실패합니다.

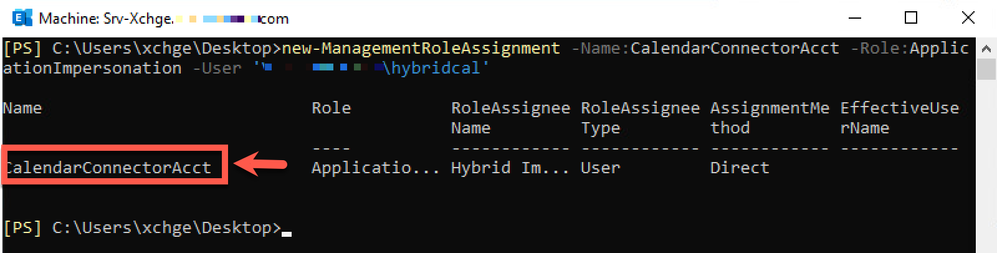

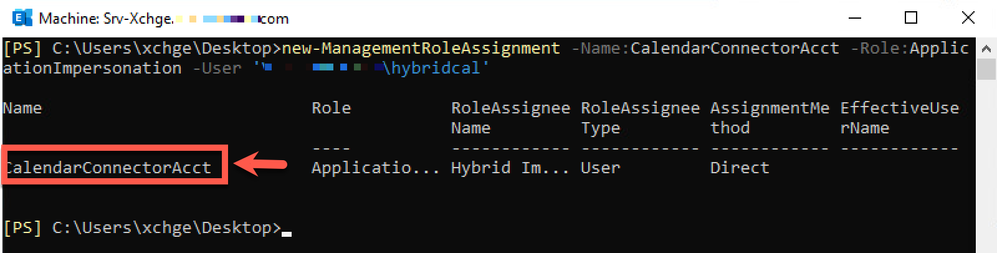

솔루션

Exchange Server PowerShell에서 이 명령을 실행하여 이름이 "CalendarConnectorAcct"인 새 ManagementRomeAssignment를 만들고 가장 계정 하이브리드칼에 할당합니다.

new-ManagementRoleAssignment -Name:CalendarConnectorAcct -Role:ApplicationImpersonation -User 'VIZCAINOVICH\hybridcal'

새 관리역할할당

새 관리역할할당

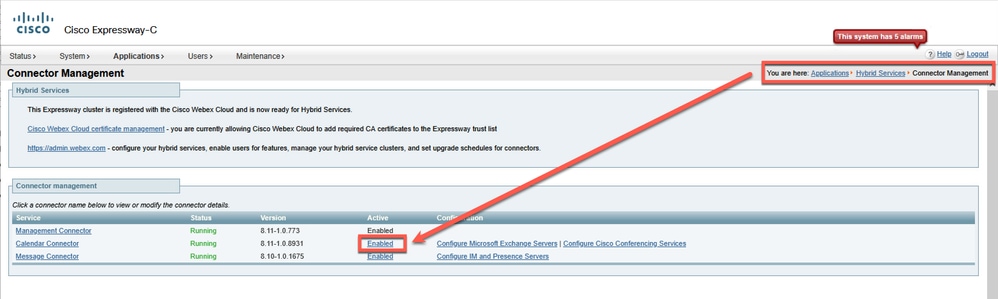

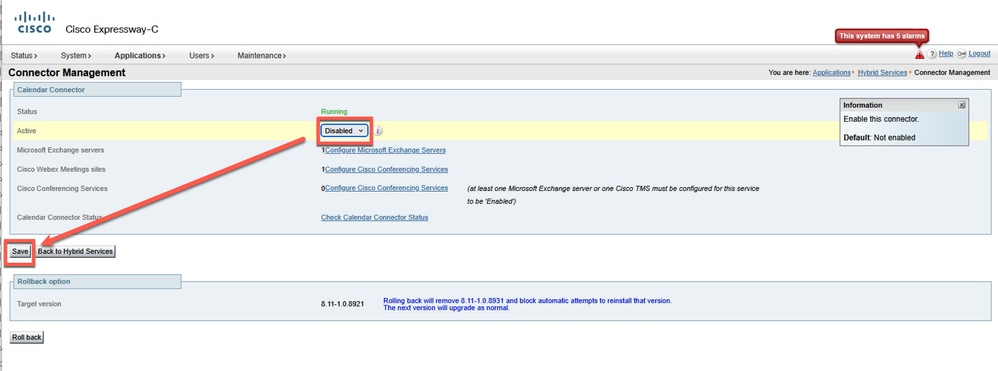

Expressway 서버에서 달력 커넥터를 다시 시작하여 영향을 받는 사용자 및/또는 작업 영역에 대한 활성화 프로세스를 가속화합니다.

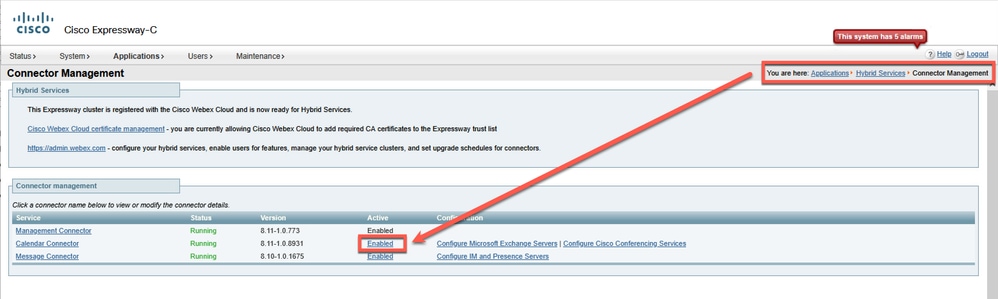

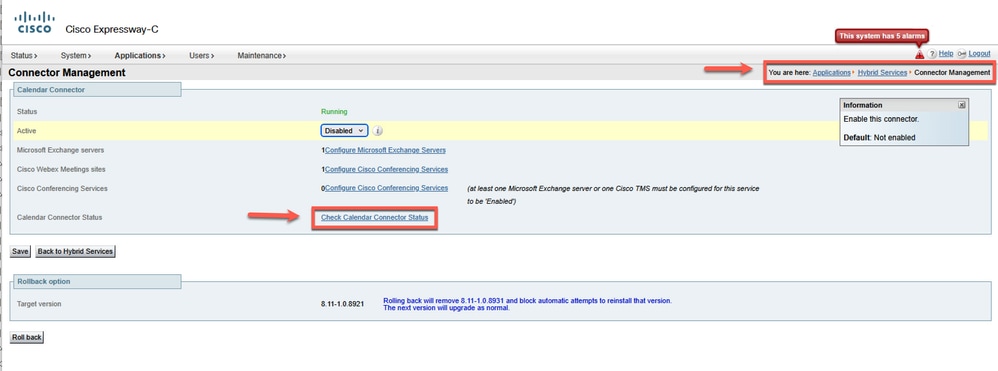

Applications(애플리케이션) > Hybrid Services(하이브리드 서비스) > Connector Management(커넥터 관리) > Calendar Connector(일정 커넥터) > Enabled(활성화됨) 하이퍼링크로 이동합니다.

커넥터 관리

커넥터 관리

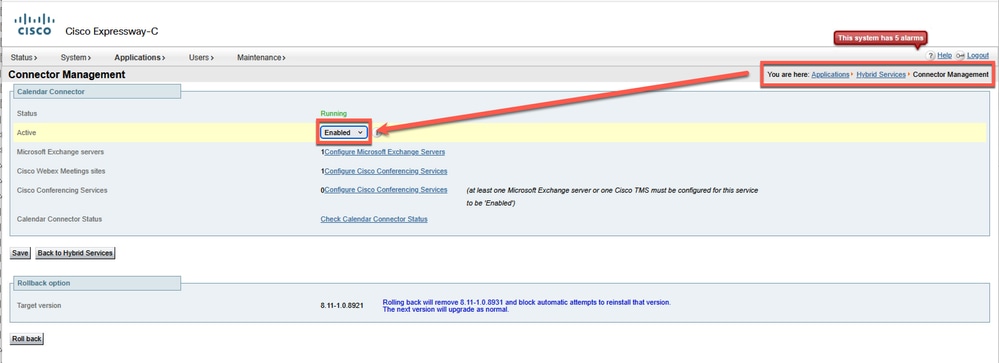

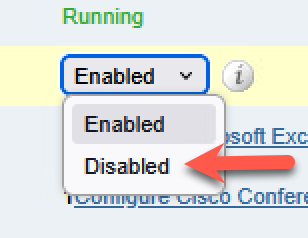

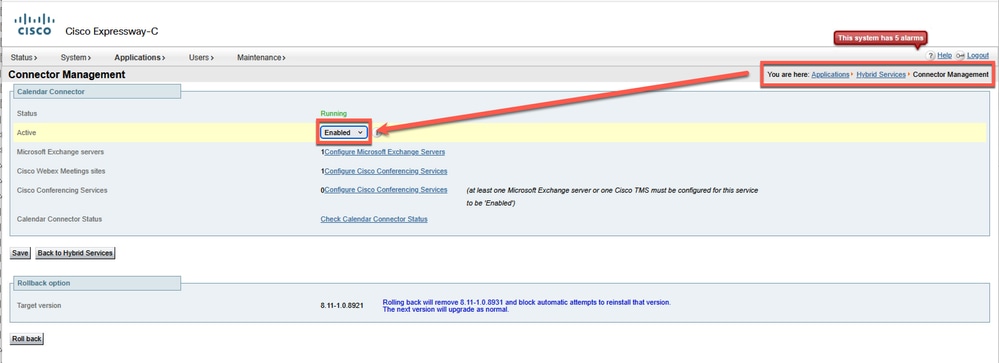

Calendar Connector 내에서 Enable(활성화)을 클릭하여 드롭다운 메뉴를 엽니다.

Enabled(활성화) 버튼

Enabled(활성화) 버튼

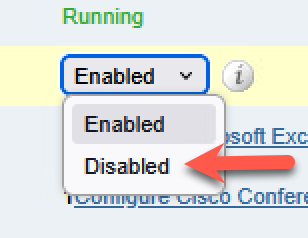

드롭다운 메뉴에서 Disabled를 선택합니다.

드롭다운 메뉴

드롭다운 메뉴

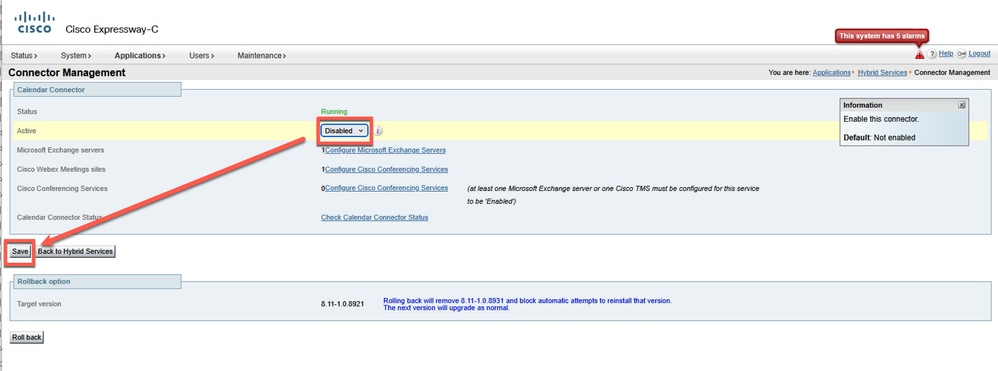

Calendar Connector에서 변경 사항을 적용하려면 Save(저장) 버튼을 클릭합니다.

저장

저장

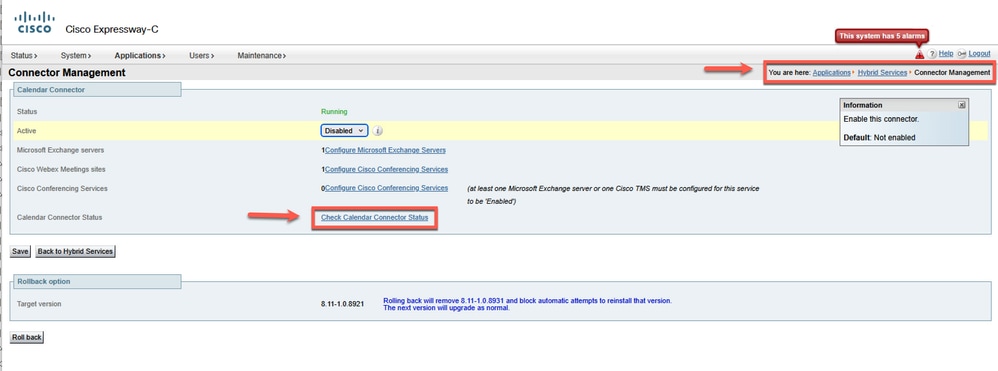

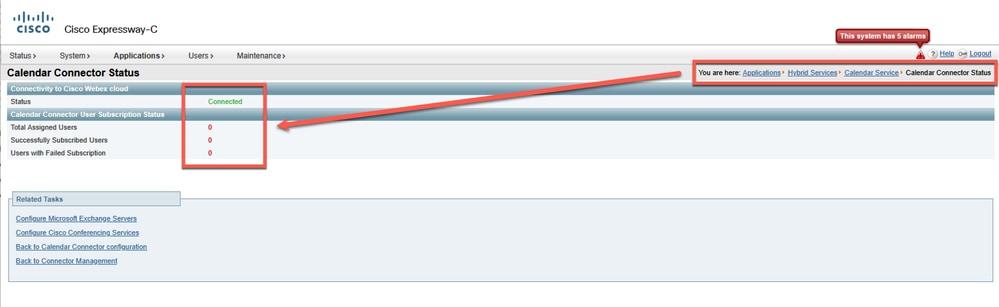

변경 사항이 저장되면 Connector Management로 들어갑니다. Calendar Connector 서비스 하단에서 Check Calendar Connector Status(달력 커넥터 상태 확인)를 클릭합니다.

일정 커넥터 상태

일정 커넥터 상태

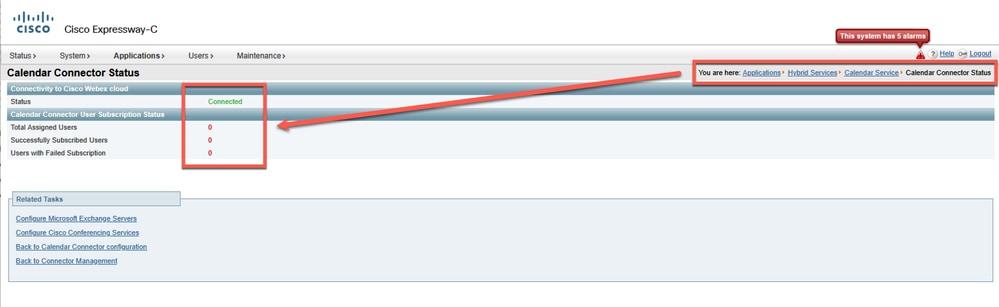

Calendar Connector가 초기화될 때까지 몇 분 정도 기다립니다.

재시작됨

재시작됨

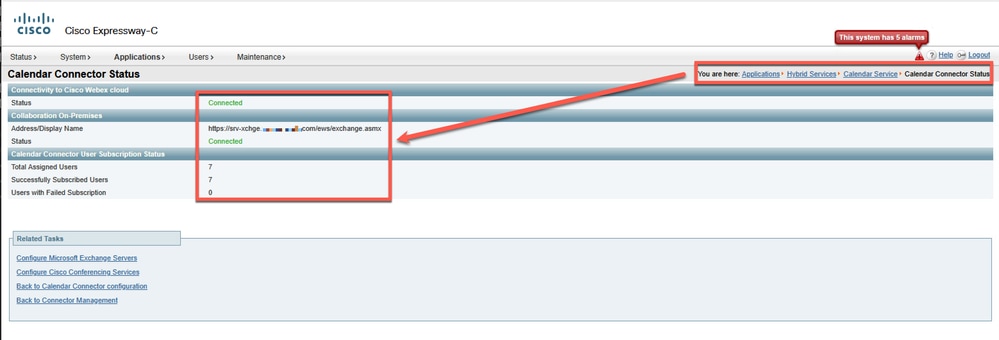

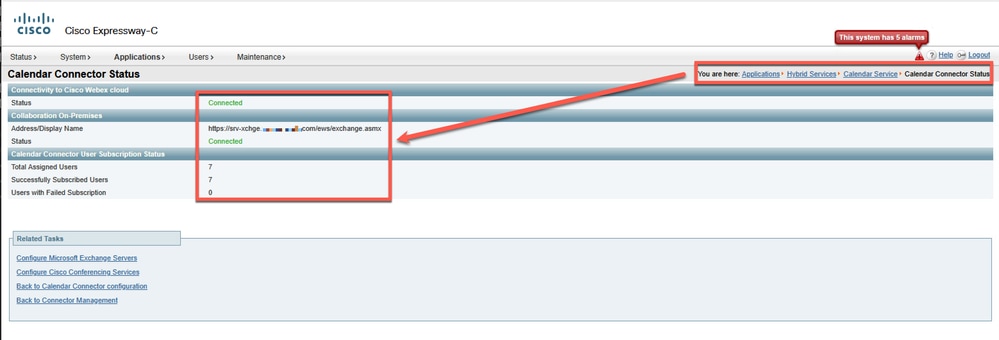

Calendar Connector가 초기화되면 Expressway 연결에서 Exchange 주소와 사용자가 성공적으로 가입되었음을 표시합니다.

연결됨

연결됨

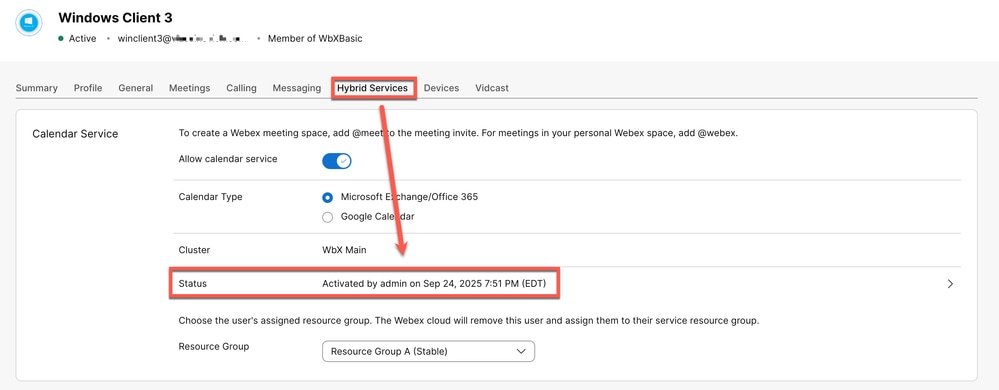

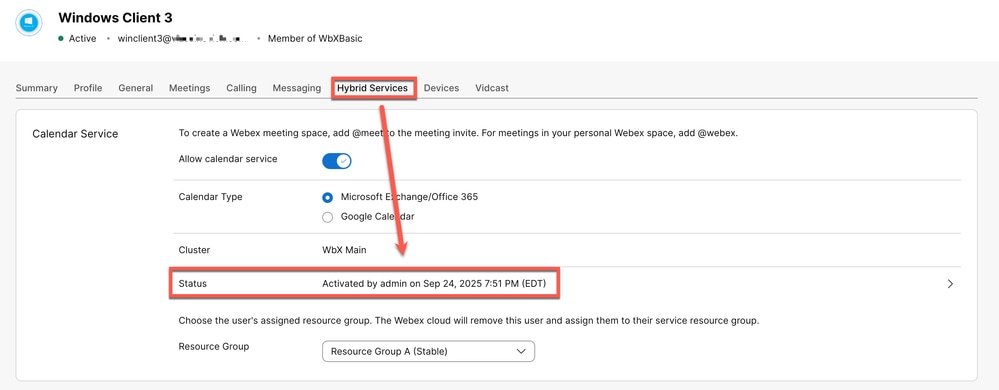

Control Hub(제어 허브) > Management(관리) > Users(사용자) > Affected user shows Calendar service(영향받는 사용자)로 돌아가 Calendar 서비스가 완전히 활성화되었습니다.

활성화됨

활성화됨

영향을 받는 사용자 ID 45877071-3636-473f-a6f6-c34e91514609가 Exchange 서버에서 유효한 서브스크립션을 가져오는 Expressway 로그:

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Creating subscription for user 45877071-3636-473f-a6f6-c34e91514609 in group com.cisco.wx2.calendar.connector.ews.EWSServices$EWSSubscriptionConnection@4fce863b"

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Binding user 45877071-3636-473f-a6f6-c34e91514609"

2025-09-24T20:03:56.049-04:00 localhost UTCTime="2025-09-25 00:03:56,049" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="DAS.core: activateUser: 45877071-3636-473f-a6f6-c34e91514609"

참고: '계정에 요청한 사용자를 가장할 수 있는 권한이 없습니다.'라는 알림에는 여러 가지 원인이 있을 수 있습니다. 그러나 모두 가장 계정 컨피그레이션 또는 Exchange 서버와 관련이 있습니다.

관련 정보

피드백

피드백