시스코, AI 시대를 위한 AI 네트워킹 공개

AI를 강화하는 네트워크 인텔리전스

함께 사용했을 때 최고의 성능을 발휘하는 소프트웨어와 하드웨어로 사용자 만족도를 유지하고 비즈니스를 원활하게 운영할 수 있습니다. 자동화, 애널리틱스, 보안이 자동으로 실행되므로 사용자가 직접 관리하지 않아도 됩니다.

온보딩 및 프로비저닝 간소화

자동화된 워크플로우를 사용하여 네트워크 정책에 따라 네트워크에서 새 디바이스를 신속하게 설정하고 프로비저닝할 수 있습니다.

손쉬운 액세스 관리

인공 지능과 머신 러닝(AI/ML)을 사용하여 엔드포인트를 식별 및 분류하고, 보안 정책을 구현하고, 조치를 취해야 할 가장 중요한 알림을 표시할 수 있습니다.

네트워크 상태 유지 관리

텔레메트리 데이터와 간단한 관리 툴을 사용하여 클라이언트, 네트워크, 애플리케이션 상태 인사이트를 표시할 수 있습니다.

수요에 맞게 네트워크 확장

유연한 라우터-포트 설정으로 확장성을 간소화하여 수요를 동적으로 충족할 수 있습니다. 그리고 Cisco Smart Licensing을 활용하면 언제 어디서든 필요할 때 포트를 쉽게 활성화할 수 있습니다.

원하는 내용 찾기

스위칭용 액세스 소프트웨어

최신 스위칭 및 관리 혁신 기술이 출시되는 즉시 해당 기술의 이점을 활용할 수 있습니다..

스위치

지속적으로 학습하고, 적응하고, 보안을 강화하는 멀티기가비트 스위치를 활용해 네트워크를 구축할 수 있습니다..

무선용 액세스 소프트웨어

구독을 통해 제공되는 지속적인 혁신 기능을 사용할 수 있습니다..

무선

안전하고 빠르고 안정적인 제품을 통해 몰입감 넘치는 Wi-Fi 6/6E 경험을 제공할 수 있습니다..

라우터

WAN 아키텍처를 간소화하고 구축, 관리, 운영이 더 용이하도록 만들어 보세요.

엣지 플랫폼

클라우드, 데이터 센터, WAN 엣지 전반의 멀티 클라우드 애플리케이션 경험을 개선할 수 있습니다..

데이터 센터 및 클라우드 소프트웨어

복잡한 관리 작업을 추가로 수행하지 않고도 하이브리드 클라우드 운영 범위를 확대할 수 있습니다..

데이터 센터 스위치 및 인프라

뛰어난 확장성, 업계 최고 수준의 자동화, 프로그래밍 기능, 실시간 가시성을 위해 구축됩니다.

통신 사업자 소프트웨어

서비스 엣지를 위한 자동화, 구독자 관리, 통신사 클라우드 솔루션을 사용할 수 있습니다..

통신 사업자 라우터, 무선, 인프라

오픈 시스템을 위해 설계된 인프라로 독점 모바일 기술에서 해방되어 보세요.

산업용 소프트웨어

Cisco DNA Software 구독으로 산업용 인프라의 완전한 가치를 실현할 수 있습니다..

산업용 스위칭

산업용 네트워크를 위해 특수 용도로 제작된 산업용(Rugged) 스위치로 운영을 디지털화할 수 있습니다..

산업용 무선

미션 크리티컬, 저지연, 저전력 사물 인터넷(IoT) 디바이스를 위한 신뢰할 수 있고 안전한 연결성을 마음껏 활용할 수 있습니다..

산업 라우터

산업용 엣지를 외부 사용자와 애플리케이션에 안전하게 대규모로 연결할 수 있습니다..

산업용 보안

OT 가시성을 확보하고, 제로 트러스트 보안을 확장하고, 통합된 IT/OT 보안 전략을 개발할 수 있습니다..

실리콘

고성능 라우팅 및 스위칭 네트워크를 통합하는 업계 최고의 실리콘을 구축할 수 있습니다..

옵틱스

네트워크 연결을 위한 광학 트랜시버로 용량, 범위, 속도를 높여 보세요.

네트워크를 제어하기 위한 플랫폼

Cisco Crosswork Network Automation

통신 사업자를 위한 고급 자동화를 통해 서비스 관리 및 운영을 간소화할 수 있습니다..

Cisco Catalyst 센터

무선 및 스위칭 액세스 네트워크를 자동화하고, 보호하고, 최적화할 수 있습니다..

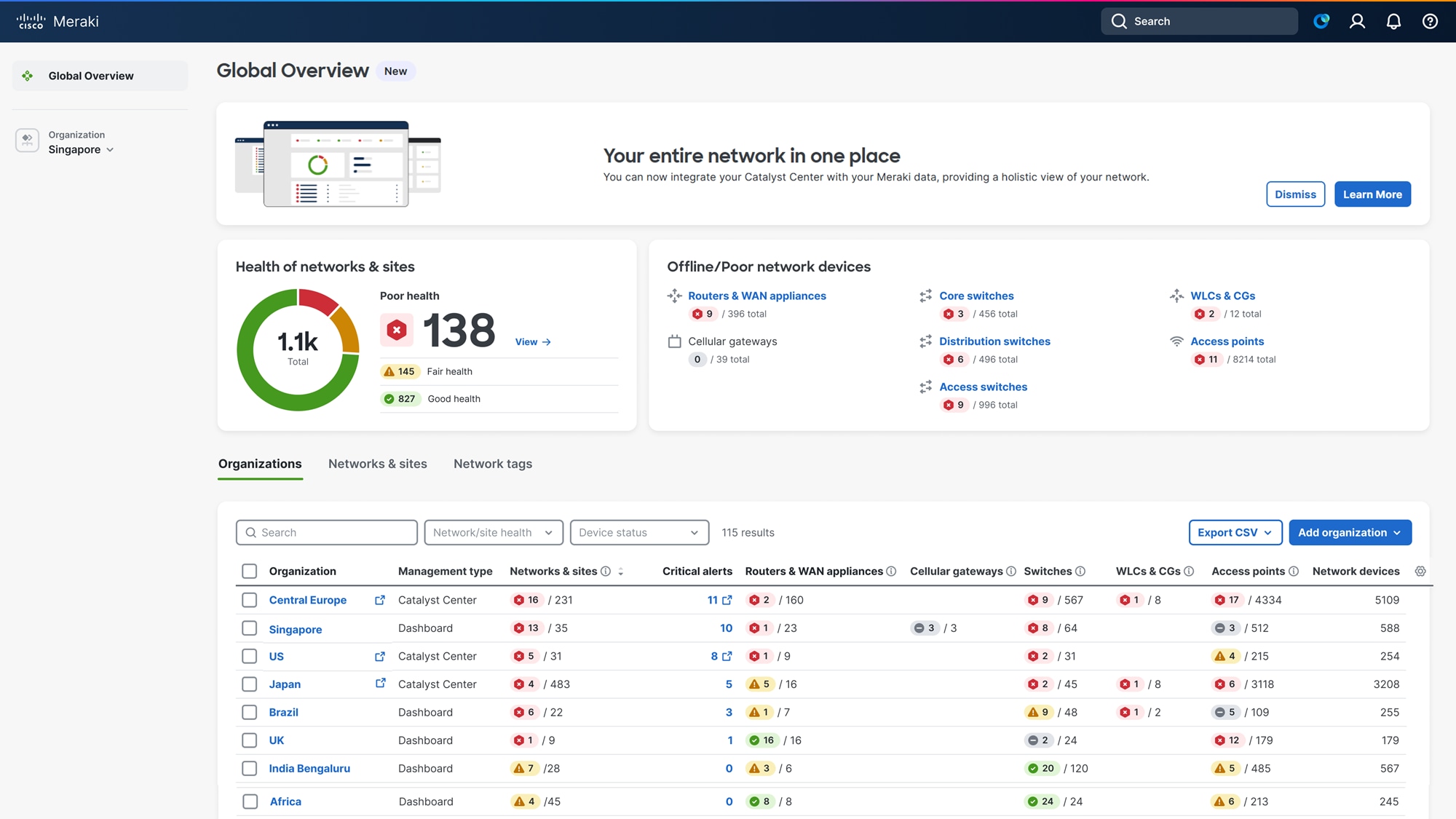

Cisco Meraki 플랫폼

Meraki 클라우드 네트워킹 플랫폼을 통해 네트워크 전체를 확장하고 보호할 수 있습니다..

Cisco Catalyst SD-WAN 관리자

최적화된 보안, 애플리케이션 경험, 클라우드 연결성을 위해 SD-WAN을 중앙에서 관리할 수 있습니다..

Cisco Nexus Dashboard

데이터 센터와 퍼블릭 클라우드에 걸쳐 모든 것을 한 곳에서 설정, 운영, 분석할 수 있습니다..

IoT Control Center

업계 최고의 사물 인터넷(IoT) 셀룰러 연결 플랫폼으로 대규모 혁신을 제공할 수 있습니다..

네트워크 지원 비즈니스 성과

서비스 및 지원

Business Critical Services

보다 원활한 비즈니스 운영

탄력적이고, 적응성이 뛰어나며, 혁신적인 IT를 위한 Advisory Services를 통해 최신 IT 환경을 구축하고 민첩성을 강화할 수 있습니다..

시스코 서비스

최적화된 네트워크를 통한 성과 달성

구축을 가속화하고 네트워크 운영을 지원하며 보안 및 가시성을 향상할 수 있습니다..