メッシュ ネットワークへのメッシュ アクセス ポイントの追加

この項では、コントローラがネットワーク内でアクティブで、レイヤ 3 モードで動作していることを前提としています。

(注) |

メッシュ アクセス ポイントが接続するコントローラ ポートは、タグなしでなければなりません。 |

メッシュ アクセス ポイントをネットワークに追加する前に、次の手順を実行します。

手順

| ステップ 1 |

メッシュ アクセス ポイントの MAC アドレスを、コントローラの MAC フィルタに追加します。「MAC フィルタへのメッシュ アクセス ポイントの MAC アドレスの追加」の項を参照してください。 |

| ステップ 2 |

メッシュ アクセス ポイントのロール(RAP または MAP)を定義します。「メッシュ アクセス ポイントのロールの定義」の項を参照してください。 |

| ステップ 3 |

コントローラでレイヤ 3 が設定されていることを確認します。「レイヤ 3 の設定の確認」の項を参照してください。 |

| ステップ 4 |

各メッシュ アクセス ポイントに、プライマリ、セカンダリ、およびターシャリのコントローラを設定します。「DHCP 43 および DHCP 60 を使用した複数のコントローラの設定」の項を参照してください。 バックアップ コントローラを設定します。「バックアップ コントローラの設定」を参照してください。 |

| ステップ 5 |

外部 RADIUS サーバを使用して、MAC アドレスの外部認証を設定します。「RADIUS サーバを使用した外部認証および許可の設定」を参照してください。 |

| ステップ 6 |

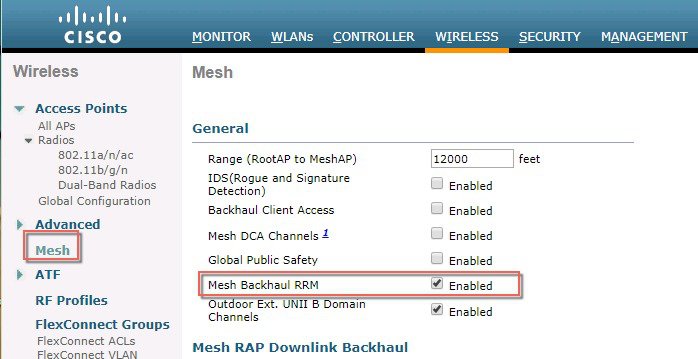

グローバル メッシュ パラメータを設定します。「グローバル メッシュ パラメータの設定」の項を参照してください。 |

| ステップ 7 |

バックホール クライアント アクセスを設定します。「拡張機能の設定」の項を参照してください。 |

| ステップ 8 |

ローカル メッシュ パラメータを設定します。「ローカル メッシュ パラメータの設定」を参照してください。 |

| ステップ 9 |

アンテナ パラメータを設定します。「アンテナ利得の設定」の項を参照してください。 |

| ステップ 10 |

シリアル バックホールのチャネルを設定します。この手順は、シリアル バックホール アクセス ポイントにのみ適用できます。「シリアル バックホール アクセス ポイントでのバックホール チャネル選択解除」の項を参照してください。 |

| ステップ 11 |

メッシュ アクセス ポイントの DCA チャネルを設定します。「動的チャネル割り当ての設定」の項を参照してください。 |

| ステップ 12 |

(必要に応じて)モビリティ グループを設定し、コントローラを割り当てます。『Cisco Wireless LAN Controller Configuration Guide』の「Configuring Mobility Groups」の章を参照してください。 |

| ステップ 13 |

(必要に応じて)イーサネット ブリッジングを設定します。「イーサネット ブリッジングの設定」の項を参照してください。 |

| ステップ 14 |

イーサネット VLAN タギング ネットワーク、ビデオ、音声などの拡張機能を設定します。「拡張機能の設定」の項を参照してください。 |

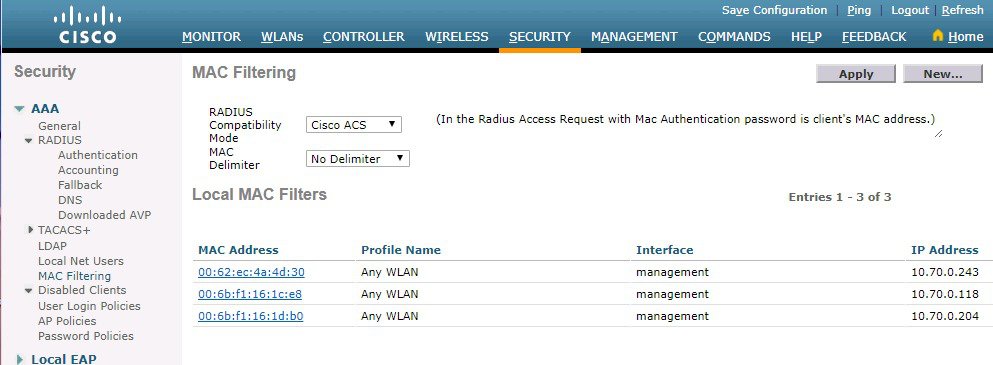

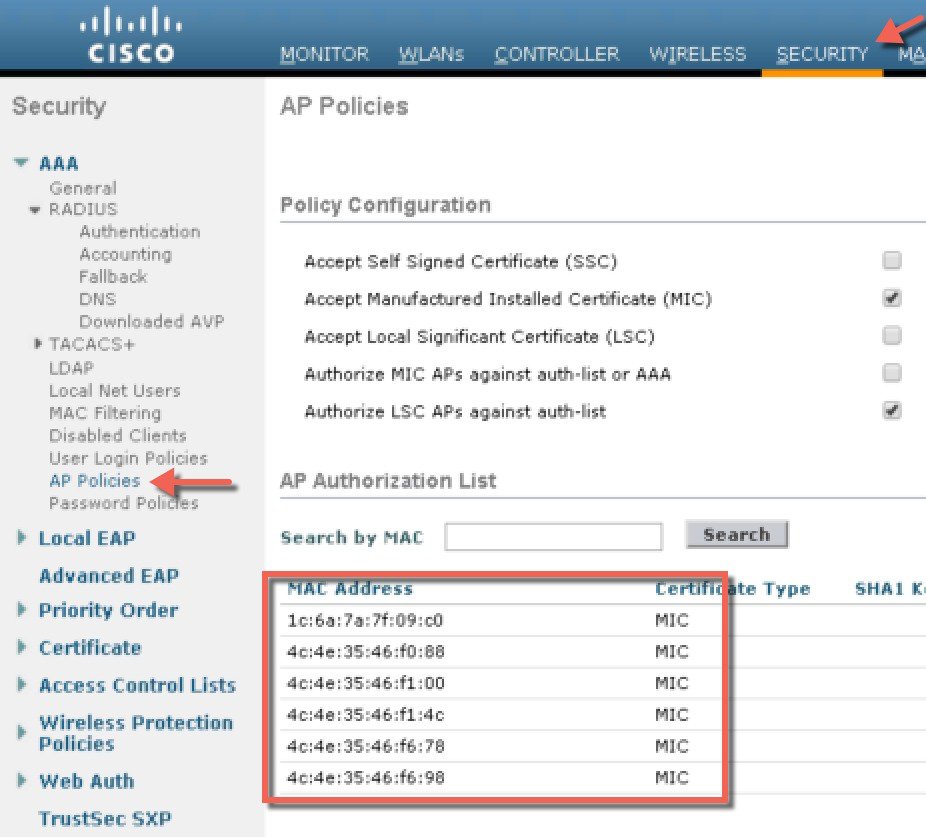

MAC フィルタへのメッシュ アクセス ポイントの MAC アドレスの追加

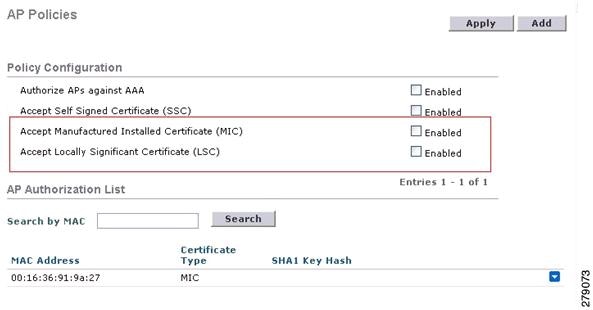

メッシュ ネットワーク内で使用するすべてのメッシュ アクセス ポイントのために、radio の MAC アドレスを適切なコントローラに入力する必要があります。コントローラは、許可リストに含まれる屋外無線からの discovery request にだけ応答します。コントローラでは、MAC フィルタリングがデフォルトで有効になっているため、MAC アドレスだけを設定する必要があります。アクセス ポイントが SSC を持ち、AP 認可リストに追加された場合は、AP の MAC アドレスを MAC フィルタリング リストに追加する必要はありません。

GUI と CLI のどちらを使用しても、メッシュ アクセス ポイントを追加できます。

(注) |

メッシュ アクセス ポイントの MAC アドレスのリストをダウンロードして、Cisco Prime Infrastructure を使用してコントローラにプッシュすることもできます。 |

コントローラ フィルタ リストへのメッシュ アクセス ポイントの MAC アドレスの追加(GUI)

コントローラの GUI を使用してコントローラにメッシュ アクセス ポイントの MAC フィルタ エントリを追加する手順は、次のとおりです。

手順

| ステップ 1 |

[Security] > [AAA] > [MAC Filtering] を選択します。[MAC Filtering] ページが表示されます。  |

||

| ステップ 2 |

[New] をクリックします。[MAC Filters > New] ページが表示されます。 |

||

| ステップ 3 |

メッシュ アクセス ポイントの radio MAC アドレスを入力します。

|

||

| ステップ 4 |

[Profile Name] ドロップダウン リストから、[Any WLAN] を選択します。 |

||

| ステップ 5 |

[Description] フィールドで、メッシュ アクセス ポイントの説明を指定します。入力するテキストによって、コントローラでメッシュ アクセス ポイントが識別されます。

|

||

| ステップ 6 |

[Interface Name] ドロップダウン リストから、メッシュ アクセス ポイントを接続するコントローラ インターフェイスを選択します。 |

||

| ステップ 7 |

[Apply] をクリックして、変更を確定します。この時点で、メッシュ アクセス ポイントが [MAC Filtering] ページの MAC フィルタのリストに表示されます。 |

||

| ステップ 8 |

[Save Configuration] をクリックして、変更を保存します。 |

||

| ステップ 9 |

この手順を繰り返して、追加のメッシュ アクセス ポイントの MAC アドレスを、リストに追加します。 |

コントローラ フィルタ リストへのメッシュ アクセス ポイントの MAC アドレスの追加(CLI)

コントローラの CLI を使用してコントローラにメッシュ アクセス ポイントの MAC フィルタ エントリを追加する手順は、次のとおりです。

手順

| ステップ 1 |

メッシュ アクセス ポイントの MAC アドレスをコントローラ フィルタ リストに追加するには、次のコマンドを入力します。 config macfilter add ap_mac wlan_id interface [description] wlan_id パラメータの値をゼロ(0)にすると任意の WLAN を指定し、interface パラメータの値をゼロ(0)にするとなしを指定します。オプションの description パラメータには、最大 32 文字の英数字を入力できます。 |

| ステップ 2 |

変更を保存するには、次のコマンドを入力します。 save config |

メッシュ アクセス ポイントのロール定義

デフォルトでは、AP1500 は MAP に設定された radio のロールで出荷されます。RAP として動作させるには、メッシュ アクセス ポイントを再設定する必要があります。

MAP および RAP のコントローラへの接続に関する一般的な注意事項

一般的な注意事項は次のとおりです。

-

MAP は常にイーサネット ポートをプライマリ バックホールとして設定し(イーサネット ポートが UP している場合)、802.11a/n/ac radio をセカンダリとして設定します。これによって、最初に、ネットワーク管理者がメッシュ アクセス ポイントを RAP として再設定する時間を取ることができます。ネットワークの高速コンバージェンスのために、メッシュ ネットワークに参加するまではイーサネット デバイスを MAP に接続しないことをお勧めします。

-

UP しているイーサネット ポートでコントローラへの接続に失敗した MAP は、802.11a/n/ac radio をプライマリ バックホールとして設定します。MAP がネイバーを見つけられなかった場合、またはネイバーを介してコントローラに接続できなかった場合、イーサネット ポートは再びプライマリ バックホールとして設定されます。

-

イーサネット ポートを介してコントローラに接続されている MAP は、(RAP とは違って)メッシュ トポロジを構築しません。

-

RAP は、常にイーサネット ポートをプライマリ バックホールとして設定します。

-

イーサネット ポートが RAP で DOWN している場合、または RAP が UP しているイーサネット ポートでコントローラに接続できない場合は、802.11a/n/ac radio が 15 分間プライマリ バックホールとして設定されます。ネイバーを見つけられなかった場合、または 802.11a/n/ac radio 上でネイバーを介してコントローラに接続できない場合は、プライマリ バックホールがスキャン状態になります。プライマリ バックホールは、イーサネット ポートでスキャンを開始します。

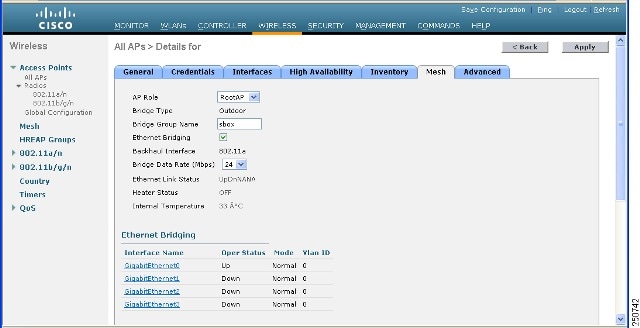

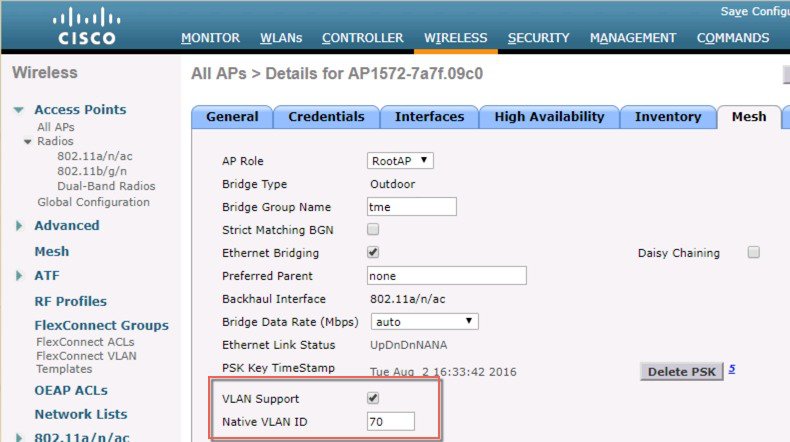

AP ロールの設定(GUI)

GUI を使用してメッシュ アクセス ポイントのロールを設定する手順は、次のとおりです。

手順

| ステップ 1 |

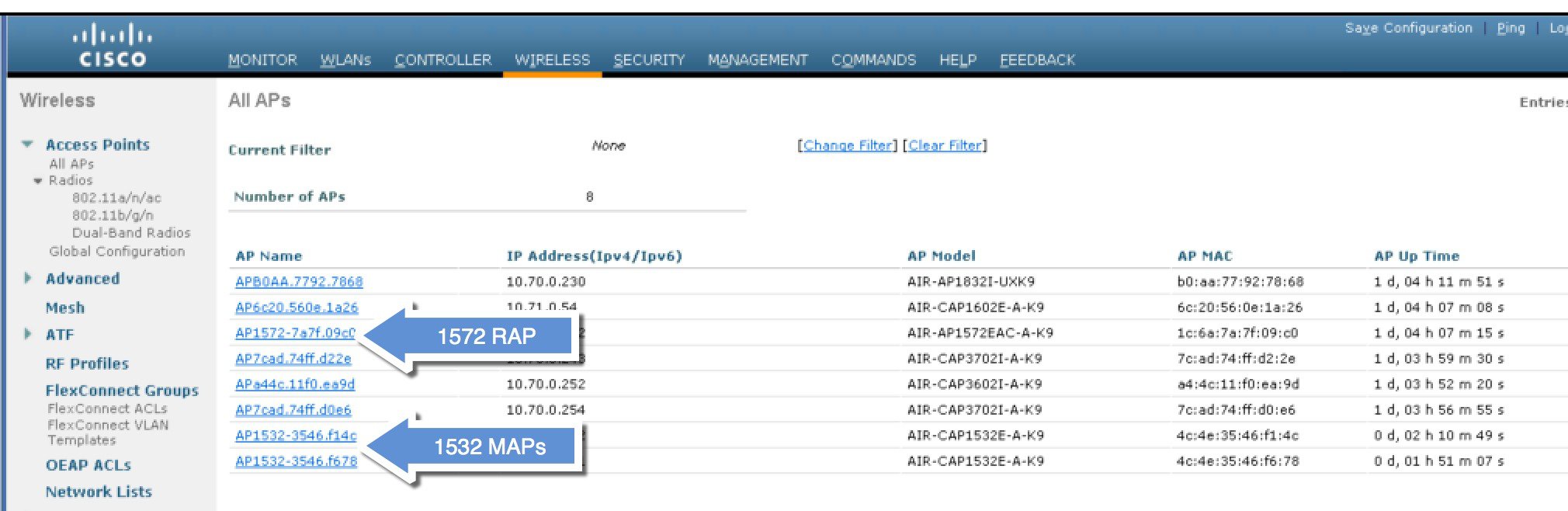

[Wireless] をクリックして、[All APs] ページを開きます。 |

| ステップ 2 |

アクセス ポイントの名前をクリックします。[All APs > Details]([General])ページが表示されます。 |

| ステップ 3 |

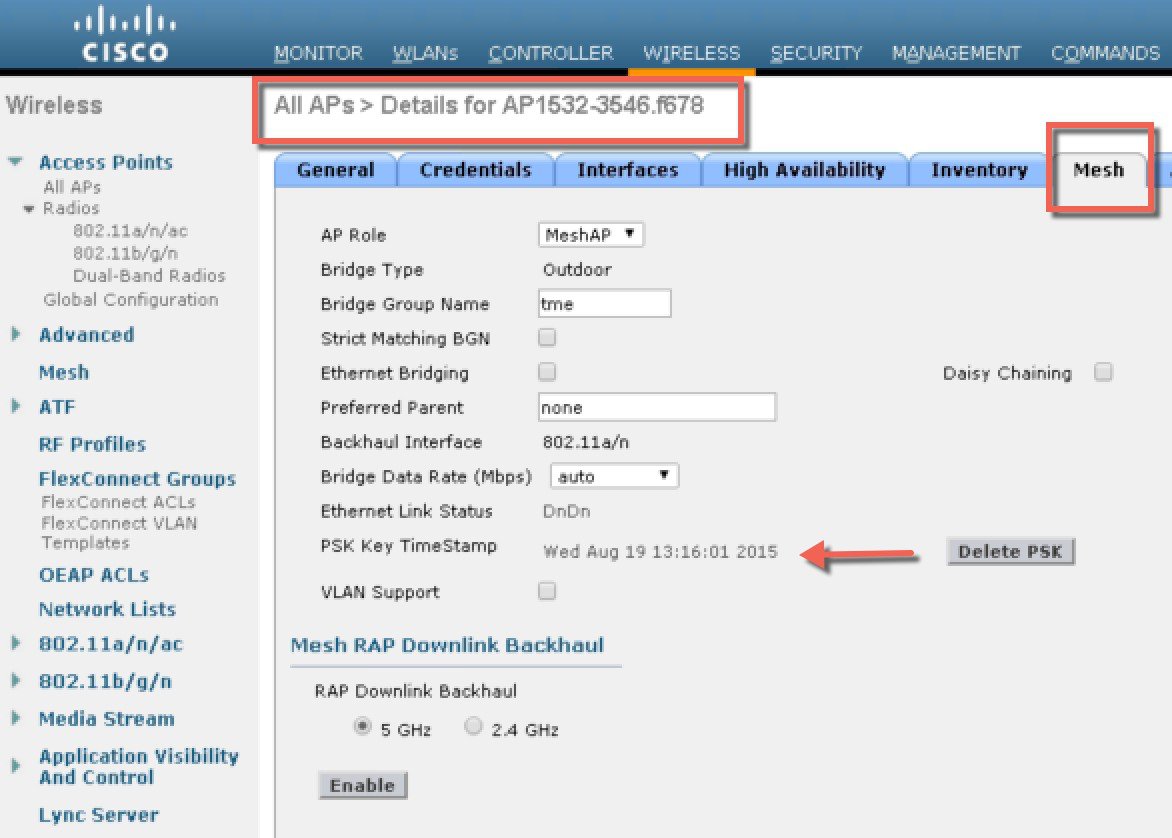

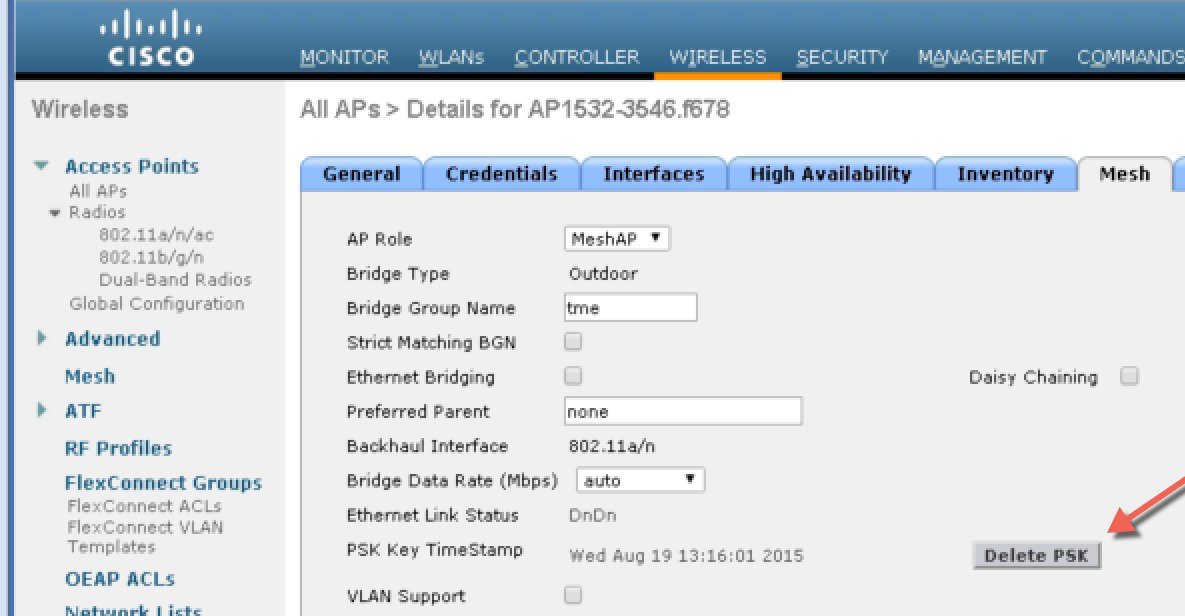

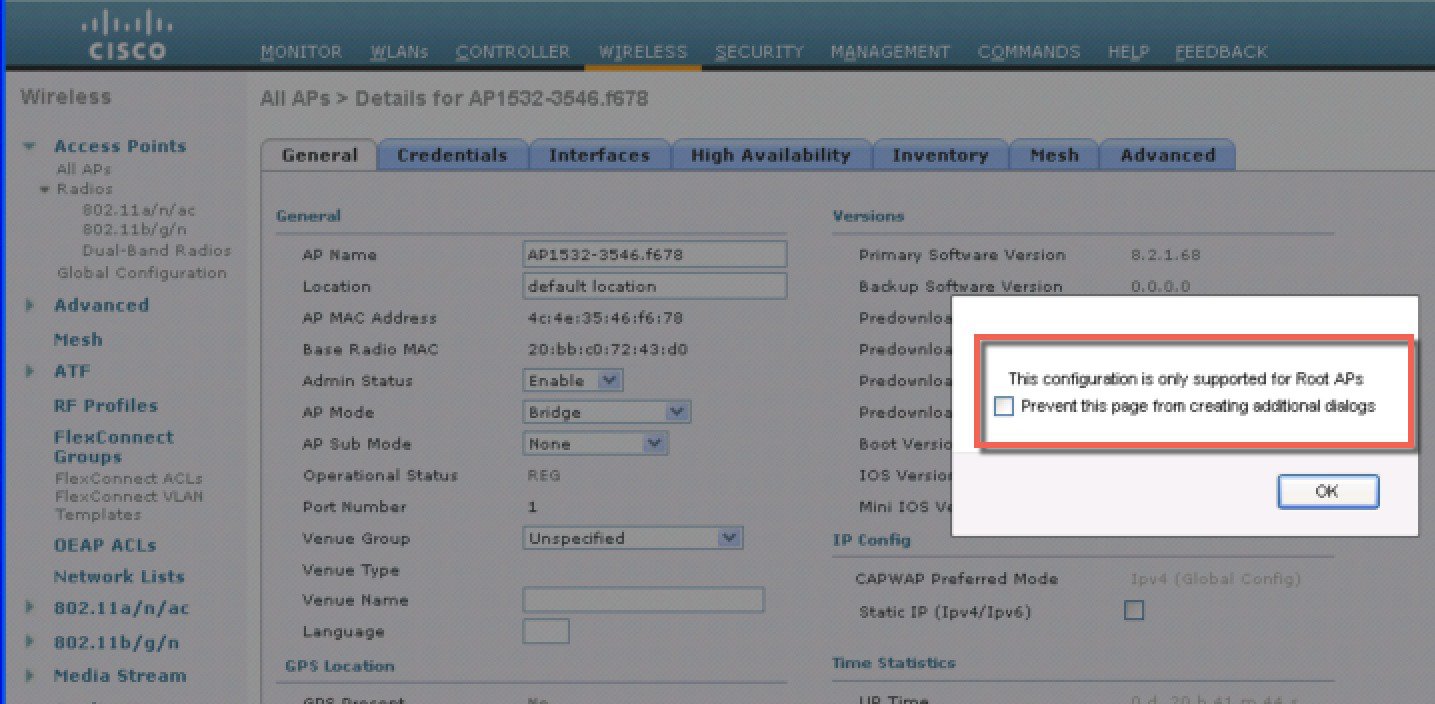

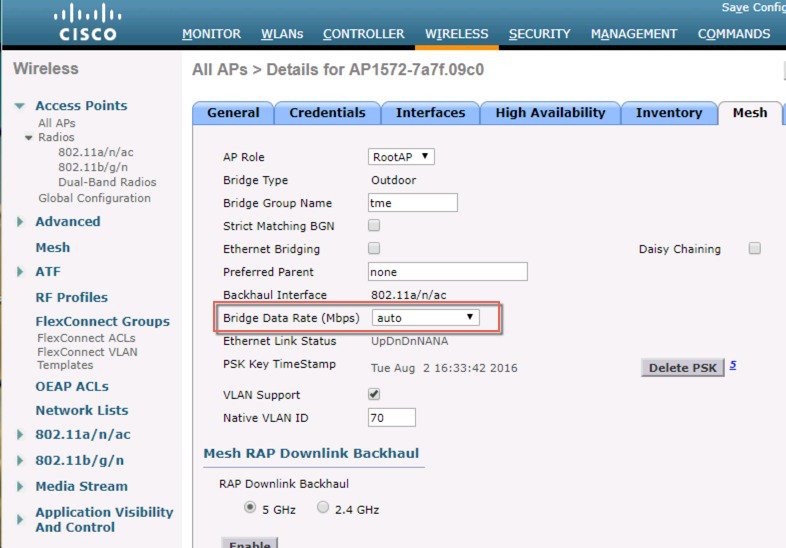

[Mesh] タブをクリックします。

|

| ステップ 4 |

[AP Role] ドロップダウン リストから [RootAP] または [MeshAP] を選択します。 |

| ステップ 5 |

[Apply] をクリックして変更を適用し、アクセス ポイントをリブートします。 |

AP ロールの設定(CLI)

CLI を使用してメッシュ アクセス ポイントのロールを設定するには、次のコマンドを入力します。

config ap role {rootAP | meshAP } Cisco_AP

DHCP 43 および DHCP 60 を使用した複数のコントローラの設定

組み込みの Cisco IOS DHCP サーバを使用して、メッシュ アクセス ポイント用に DHCP オプション 43 および 60 を設定する手順は、次のとおりです。

手順

| ステップ 1 |

Cisco IOS の CLI でコンフィギュレーション モードに切り替えます。 |

| ステップ 2 |

DHCP プール(デフォルトのルータやネーム サーバなどの必要なパラメータを含む)を作成します。DHCP プールの作成に使用するコマンドは次のとおりです。 値は次のとおりです。 |

| ステップ 3 |

次の構文を使用してオプション 60 の行を追加します。 VCI 文字列の場合は、次のいずれかの値を使用します。引用符は必ず含める必要があります。 |

| ステップ 4 |

次の構文に従って、オプション 43 の行を追加します。 16 進文字列には、次の TLV 値を組み合わせて指定します。 Type(型) + Length(長さ) + Value(値) Type は、常に f1(16 進数)です。Length は、コントローラ管理 IP アドレスの個数の 4 倍の値を 16 進数で表したものです。Value は、一覧表示されるコントローラの IP アドレスを順番に 16 進数で表したものです。 たとえば、管理インターフェイスの IP アドレス 10.126.126.2 および 10.127.127.2 を持った 2 台のコントローラがあるとします。Type は、f1(16 進数)です。Length は、2 X 4 = 8 = 08(16 進数)です。IP アドレスは、0a7e7e02 および 0a7f7f02 に変換されます。文字列を組み合わせると f1080a7e7e020a7f7f02 になります。 DHCP スコープに追加された結果の Cisco IOS コマンドは、次のとおりです。 |

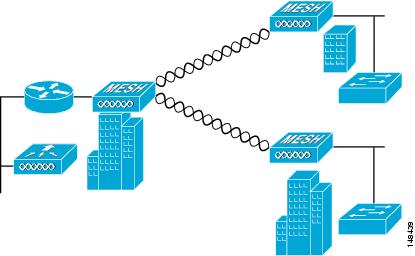

バックアップ コントローラ

中央の場所にあるコントローラは、ローカル地方にあるプライマリ コントローラとメッシュ アクセス ポイントとの接続が失われたときに、バックアップ コントローラとして機能できます。中央および地方のコントローラは、同じモビリティ グループに存在する必要はありません。コントローラの GUI または CLI を使用してバックアップ コントローラの IP アドレスを指定できるため、メッシュ アクセス ポイントは Mobility Group の外部にあるコントローラに対してフェール オーバーすることができます。

コントローラに接続しているすべてのアクセス ポイントに対してプライマリとセカンダリのバックアップ コントローラ(プライマリ、セカンダリ、ターシャリのコントローラが指定されていないか応答がない場合に使用される)や、ハートビート タイマーやディスカバリ要求タイマーなどの各種タイマーを設定することもできます。

(注) |

ファスト ハートビート タイマーはブリッジ モードのアクセス ポイントではサポートされていません。ファスト ハートビート タイマーは、ローカルおよび FlexConnect モードのアクセス ポイントでのみ設定されます。 |

メッシュ アクセス ポイントは、バックアップ コントローラのリストを保持し、定期的に primary discovery request をリストの各エントリに対して送信します。メッシュ アクセス ポイントがコントローラから新規の discovery response を受信すると、バックアップ コントローラのリストが更新されます。primary discovery request に 2 回連続で応答できなかったコントローラはすべて、リストから削除されます。メッシュ アクセス ポイントのローカル コントローラが応答しない場合は、バックアップ コントローラのリストから使用可能なコントローラが選択されます。選択される順序は、プライマリ コントローラ、セカンダリ コントローラ、ターシャリ コントローラ、プライマリ バックアップ、そしてセカンダリ バックアップです。メッシュ アクセス ポイントは、バックアップ コントローラのリストで最初に使用可能なコントローラからの discovery response を待ち、プライマリ ディスカバリ要求タイマーに設定された時間内に discovery response を受信した場合はそのコントローラに join します。タイマーの制限に達すると、メッシュ アクセス ポイントは、コントローラに join できなかったと見なし、バックアップ コントローラのリストで次に使用可能なコントローラからの discovery response を待ちます。

(注) |

メッシュ アクセス ポイントのプライマリ コントローラが復帰すると、メッシュ アクセス ポイントはバックアップ コントローラとの接続を解除し、プライマリ コントローラに再接続します。メッシュ アクセス ポイントは、設定されているセカンダリ コントローラではなく、プライマリ コントローラにフォール バックします。たとえばプライマリ、セカンダリ、およびターシャリのコントローラが設定されているメッシュ アクセス ポイントの場合、プライマリとセカンダリのコントローラが応答しなくなると、ターシャリ コントローラにフェール オーバーします。その後、プライマリ コントローラが復帰するまで待って、プライマリ コントローラにフォール バックします。セカンダリ コントローラが復帰しても、メッシュ アクセス ポイントはターシャリ コントローラからセカンダリ コントローラにフォール バックせず、プライマリ コントローラが復帰するまでターシャリ コントローラに接続したままになります。 |

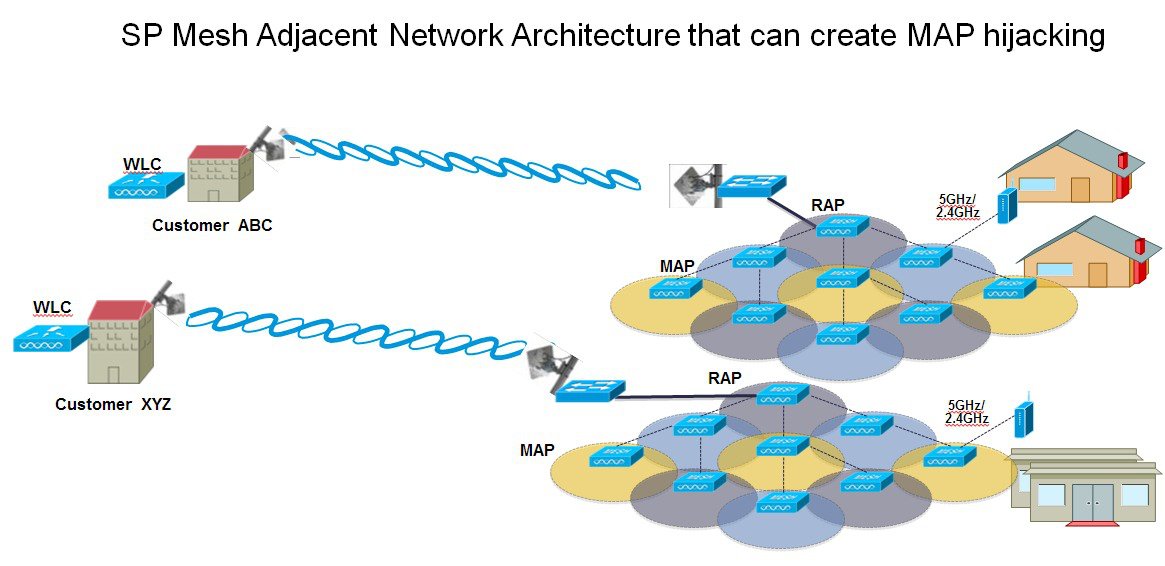

RADIUS サーバを使用した外部認証および認可の設定

リリース 7.0 以降では、Cisco ACS(4.1 以降)や ISE などの RADIUS サーバを使用した、メッシュ アクセス ポイントの外部認証および認可がサポートされています。RADIUS サーバは、クライアント認証タイプとして、証明書を使用する EAP-FAST をサポートする必要があります。

メッシュ ネットワーク内で外部認証を使用する前に、次の変更を行う必要があります。

-

AAA サーバとして使用する RADIUS サーバをコントローラに設定する必要があります。

-

コントローラも、RADIUS サーバで設定する必要があります。

-

外部認証および認可用に設定されたメッシュ アクセス ポイントを RADIUS サーバのユーザ リストに追加します。

-

詳細については、「RADIUS サーバへのユーザ名の追加」の項を参照してください。

-

-

RADIUS サーバで EAP-FAST を設定し、証明書をインストールします。802.11a インターフェイスを使用してメッシュ アクセス ポイントをコントローラに接続する場合には、EAP-FAST 認証が必要です。外部 RADIUS サーバは、Cisco Root CA 2048 を信頼する必要があります。CA 証明書のインストールと信頼については、「RADIUS サーバの設定」の項を参照してください。

(注)

ファスト イーサネットまたはギガビット イーサネット インターフェイスを使用してメッシュ アクセス ポイントをコントローラ接続する場合は、MAC 認可だけが必要です。

(注)

また、この機能は、コントローラ上のローカル EAP および PSK 認証をサポートしています。

RADIUS サーバの設定

RADIUS サーバに CA 証明書をインストールして信頼するように設定する手順は、次のとおりです。

手順

| ステップ 1 |

次の場所から Cisco Root CA 2048 の CA 証明書をダウンロードします。 |

| ステップ 2 |

次のように証明書をインストールします。

|

| ステップ 3 |

次のように外部 RADIUS サーバを設定して、CA 証明書を信頼するようにします。

|

Cisco ACS サーバに関する追加の設定詳細については、次のドキュメントを参照してください。

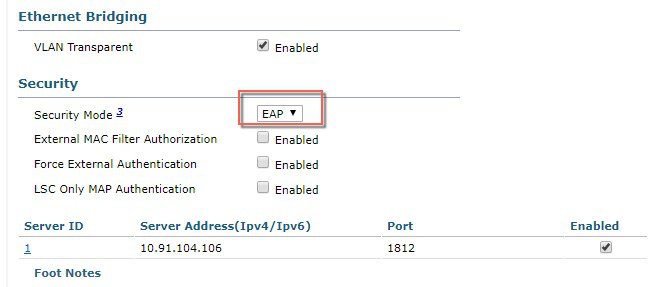

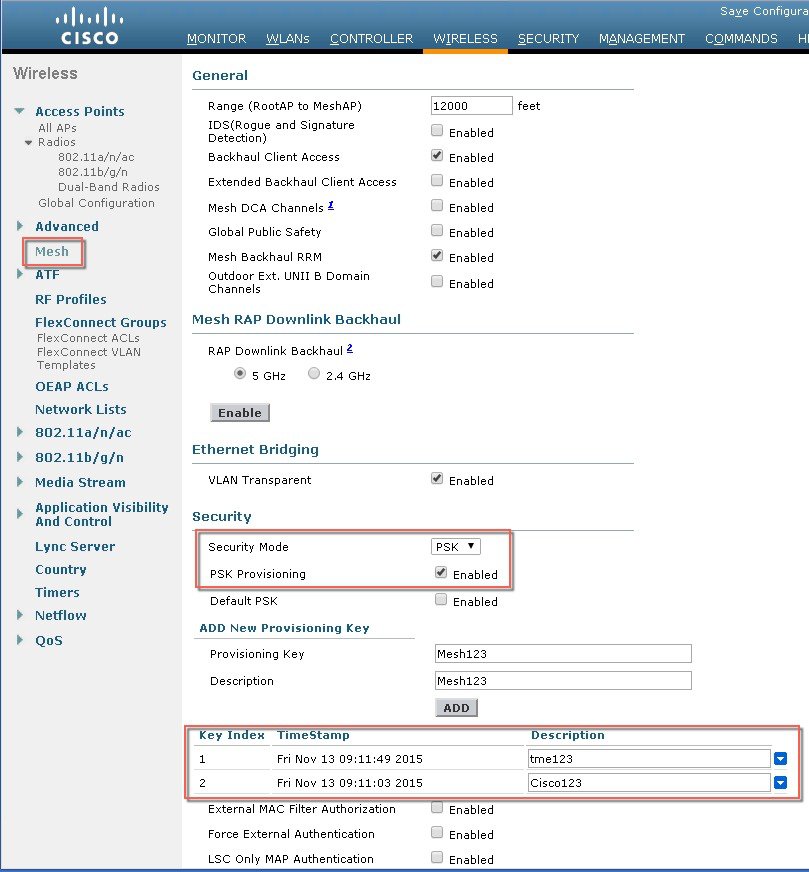

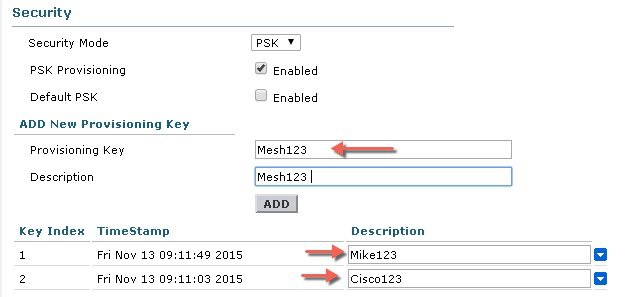

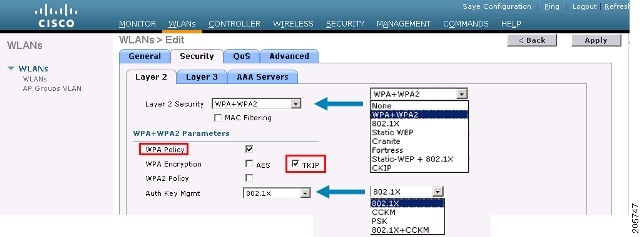

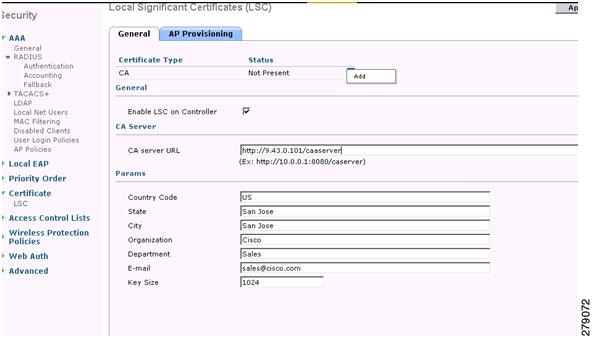

メッシュ アクセス ポイントの外部認証の有効化(GUI)

GUI を使用してメッシュ アクセス ポイントの外部認証を有効にする手順は、次のとおりです。

手順

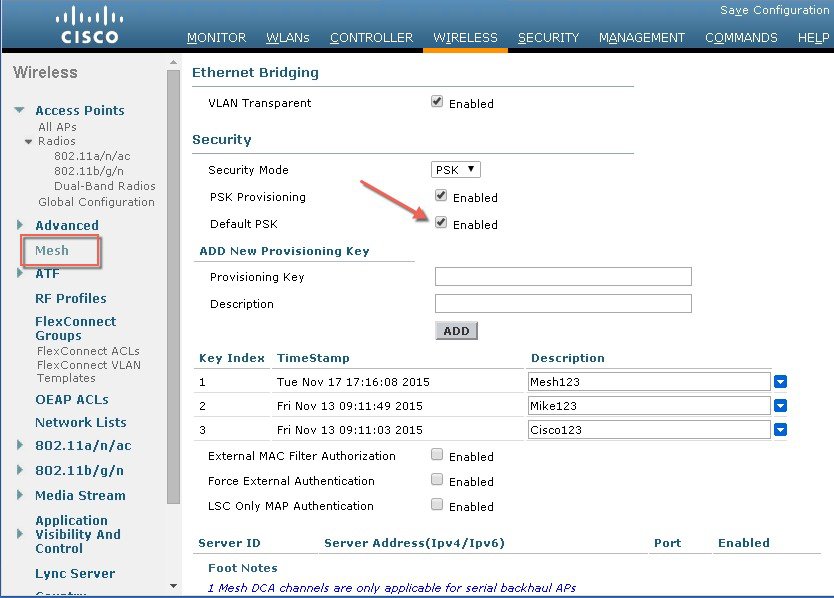

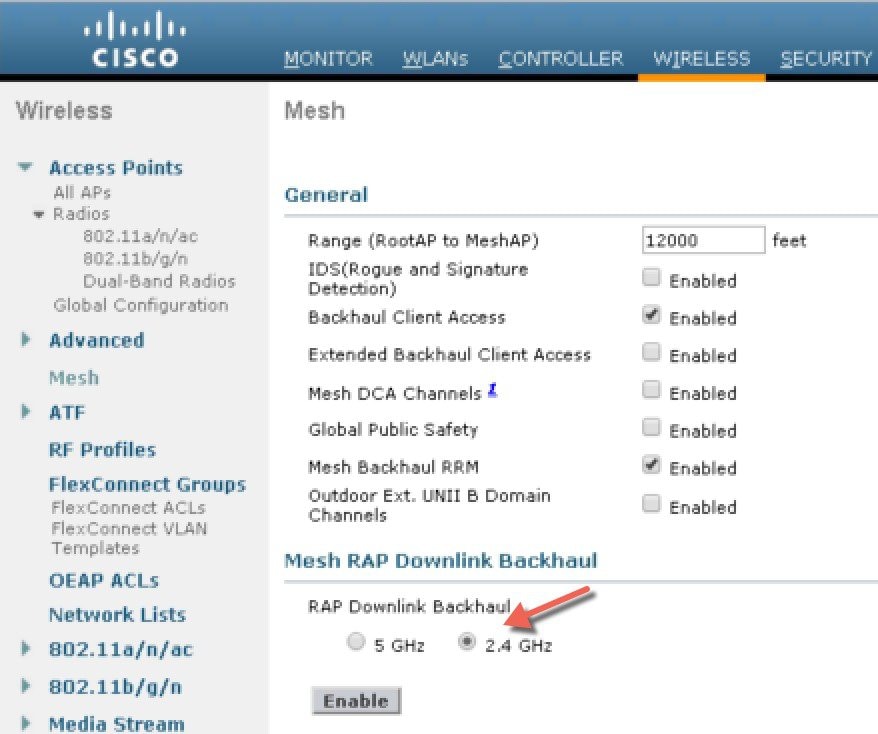

| ステップ 1 |

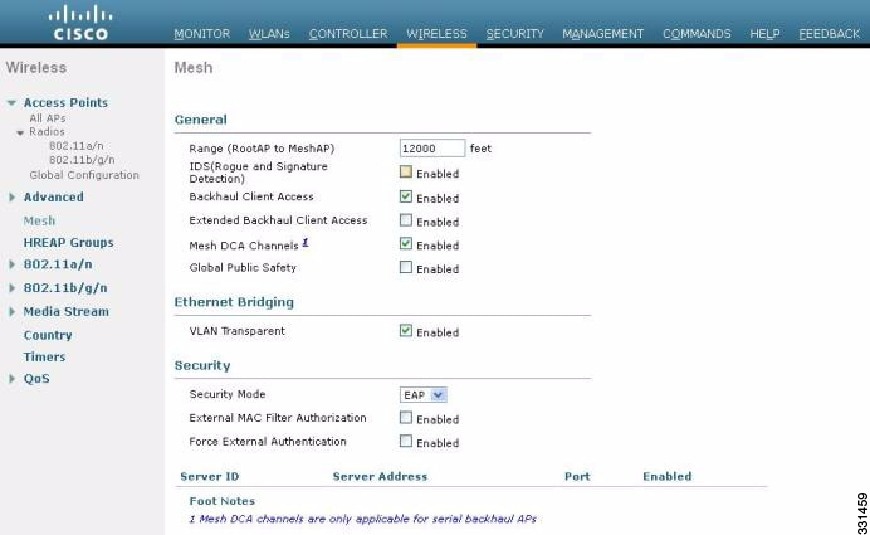

[Wireless] > [Mesh] を選択します。[Mesh] ページが表示されます(図 1 を参照)。  |

| ステップ 2 |

セキュリティ セクションで、[Security Mode] ドロップダウン リストから [EAP] オプションを選択します。 |

| ステップ 3 |

[External MAC Filter Authorization] オプションと [Force External Authentication] オプションの [Enabled] チェックボックスを選択します。 |

| ステップ 4 |

[Apply] をクリックします。 |

| ステップ 5 |

[Save Configuration] をクリックします。 |

RADIUS サーバへのユーザ名の追加

メッシュ アクセス ポイントの RADIUS 認証を有効にする前に、外部 RADIUS サーバによって認可および認証されるメッシュ アクセス ポイントの MAC アドレスをサーバのユーザ リストに追加します。

リモート認可および認証の場合、EAP-FAST は製造元の証明書(CERT)を使用して、子メッシュ アクセス ポイントを認証します。また、この製造元証明書に基づく ID は、ユーザの確認においてメッシュ アクセス ポイントのユーザ名として機能します。

Cisco IOS ベースのメッシュ アクセス ポイントの場合は、MAC アドレスをユーザ リストに追加するだけでなく、platform_name_string–MAC_address 文字列をユーザ リストに入力する必要があります(たとえば、c1240-001122334455)。コントローラは最初に MAC アドレスをユーザ名として送信します。この初回の試行が失敗すると、コントローラは platform_name_string–MAC_address 文字列をユーザ名として送信します。

(注) |

認証 MAC アドレスは屋内と屋外の AP で異なります。屋内 AP が AP のギガビット イーサネット MAC アドレスを使用するのに対して、屋外 AP は、AP の BVI MAC アドレスを使用します。 |

RADIUS サーバのユーザ名エントリ

-

platform_name_string-MAC_address

ユーザ:c1570-aabbccddeeff

パスワード:cisco

-

ハイフンで区切られた MAC アドレス

ユーザ:aa-bb-cc-dd-ee-ff

パスワード:aa-bb-cc-dd-ee-ff

(注) |

AP1552 プラットフォームは c1550 のプラットフォーム名を使用します。AP1572 は c1570 のプラットフォーム名を使用します。 |

メッシュ アクセス ポイントの外部認証の有効化(CLI)

CLI を使用してメッシュ アクセス ポイントの外部認証を有効にするには、次のコマンドを入力します。

手順

| ステップ 1 |

config mesh security eap |

| ステップ 2 |

config macfilter mac-delimiter colon |

| ステップ 3 |

config mesh security rad-mac-filter enable |

| ステップ 4 |

config mesh radius-server index enable |

| ステップ 5 |

config mesh security force-ext-auth enable (任意) |

セキュリティ統計情報の表示(CLI)

CLI を使用してメッシュ アクセス ポイントのセキュリティ統計を表示するには、次のコマンドを入力します。

show mesh security-stats Cisco_AP

このコマンドを使用すると、指定のアクセス ポイントとその子アクセス ポイントのパケット エラー統計、エラー数、タイムアウト数、アソシエーションと認証の成功数、再アソシエーション数、および再認証数が表示されます。

フィードバック

フィードバック