GLBP の制限事項

拡張オブジェクト トラッキング(EOT)はステートフル スイッチオーバー(SSO)を認識しないため、SSO モードで GLBP と併用することはできません。

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

拡張オブジェクト トラッキング(EOT)はステートフル スイッチオーバー(SSO)を認識しないため、SSO モードで GLBP と併用することはできません。

GLBP を設定する前に、デバイスが物理インターフェイス上の複数の MAC アドレスをサポートできることを確認してください。設定している GLBP フォワーダごとに、追加の MAC アドレスが使用されます。

GLBP は、IEEE 802.3 LAN 上でデフォルト ゲートウェイを 1 つだけ指定して設定された IP ホストの自動デバイス バックアップを行います。LAN 上の複数のファーストホップ デバイスを連結し、IP パケットの転送負荷を共有しながら単一の仮想ファーストホップ IP デバイスを提供します。LAN 上にあるその他のデバイスは、冗長化された GLBP デバイスとして動作できます。このデバイスは、既存のフォワーディング デバイスが機能しなくなった場合にアクティブになります。

GLBP は、ユーザーに対しては HSRP や VRRP と同様の機能を実行します。HSRP および VRRP は、仮想 IP アドレスを指定して設定された仮想デバイス グループに、複数のデバイスを参加させます。グループの仮想 IP アドレスに送信されたパケットを転送するアクティブ デバイスとして、1 つのメンバが選択されます。グループ内の他のデバイスは、アクティブ デバイスで障害が発生するまでは冗長デバイスです。これらのスタンバイ デバイスには、プロトコルによって使用されていない未使用帯域幅があります。同じデバイス セットに対して複数の仮想デバイス グループを設定できますが、ホストは異なるデフォルト ゲートウェイに対して設定する必要があります。その結果、管理上の負担が大きくなります。GLBP には、単一の仮想 IP アドレスと複数の仮想 MAC アドレスを使用して、複数のデバイス(ゲートウェイ)上でのロード バランシングを提供するというメリットがあります。転送負荷は、GLBP グループ内のすべてのデバイス間に分散されるため、単一のデバイスだけが処理して残りのデバイスがアイドルのままになるようなことはありません。各ホストは、同じ仮想 IP アドレスで設定され、仮想デバイス グループ内のすべてのデバイスが参加してパケットの転送を行います。GLBP メンバは、Hello メッセージを使用して相互に通信します。このメッセージは 3 秒ごとにマルチキャスト アドレス 224.0.0.102、UDP ポート 3222(送信元と宛先)に送信されます。

GLBP は実行に 3 つの異なるパケット タイプを使用します。そのパケット タイプは、Hello、要求、および応答です。Hello パケットはプロトコル情報をアドバタイズするために使用されます。Hello パケットはマルチキャストで、仮想ゲートウェイまたはバーチャル フォワーダが Speak、Standby、Active のいずれかの状態のときに送信されます。要求パケットと応答パケットは、仮想 MAC アドレスの割り当てに使用されます。これらはどちらもアクティブ仮想ゲートウェイ(AVG)間のユニキャスト メッセージです。

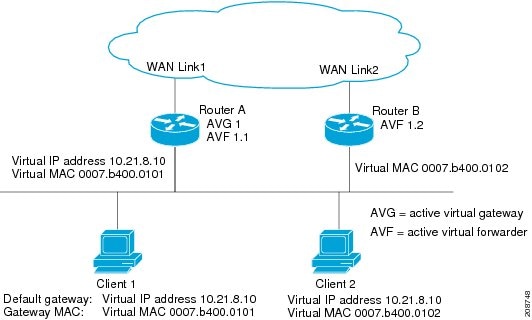

GLBP グループのメンバは、1 つのゲートウェイをそのグループのアクティブ仮想ゲートウェイ(AVG)として選択します。他のグループ メンバは、AVG が使用できなくなった場合のバックアップとなります。AVG は GLBP グループの各メンバに仮想 MAC アドレスを割り当てます。各ゲートウェイは、AVG によって割り当てられている仮想 MAC アドレスに送信されたパケットを転送する役割を引き継ぎます。これらのゲートウェイは、仮想 MAC アドレスのアクティブ仮想フォワーダ(AVF)と呼ばれます。

AVG は、仮想 IP アドレスのアドレス解決プロトコル(ARP)要求への応答も行います。ロード シェアリングは、AVG が異なる仮想 MAC で ARP 要求に応答することによって行われます。

no glbp load-balancing コマンドが設定されているときに、AVG が AVF を備えていない場合、先頭の仮想フォワーダ(VF)の MAC アドレスで ARP 要求に応答します。そのため、その VF が現在の AVG に戻るまでは、トラフィックが別のゲートウェイ経由でルーティングされる可能性があります。

下の図では、ルータ A(またはデバイス A)は GLBP グループの AVG で、仮想 IP アドレス 10.21.8.10 に関する処理を行います。ルータ A は、仮想 MAC アドレス 0007.b400.0101 の AVF でもあります。ルータ B(またはデバイス B)は同じ GLBP グループのメンバであり、仮想 MAC アドレス 0007.b400.0102 の AVF として指定されています。クライアント 1 のデフォルト ゲートウェイ IP アドレスは 10.21.8.10、ゲートウェイ MAC アドレスは 0007.b400.0101 です。クライアント 2 は、同じデフォルト ゲートウェイ IP アドレスを共有しますが、ルータ B がルータ A とトラフィック負荷を分担するため、ゲートウェイ MAC アドレス 0007.b400.0102 が与えられます。

ルータ A が使用できなくなった場合でも、クライアント 1 は WAN にアクセスできます。これは、ルータ B がルータ A の仮想 MAC アドレスに送信されたパケットの転送を引き継ぎ、ルータ B 自身の仮想 MAC アドレスに送信されたパケットに応答するからです。ルータ B は、GLBP グループ全体の AVG の役割も引き継ぎます。GLBP グループ内のデバイスで障害が発生しても、GLBP メンバの通信は継続されます。

GLBP グループごとに最大 4 つの仮想 MAC アドレスを設定できます。AVG は、仮想 MAC アドレスをグループの各メンバに割り当てます。他のグループ メンバは、hello メッセージを通じて AVG を検出したあとで仮想 MAC アドレスを要求します。ゲートウェイには、シーケンスにおける次の MAC アドレスが割り当てられます。AVG によって仮想 MAC アドレスが割り当てられた仮想フォワーダは、プライマリ仮想フォワーダと呼ばれます。GLBP グループの他のメンバは、hello メッセージから仮想 MAC アドレスを学習します。仮想 MAC アドレスを学習した仮想フォワーダは、セカンダリ仮想フォワーダと呼ばれます。

GLBP では、HSRP と同じ方法で仮想ゲートウェイの冗長性が実現されます。1 つのゲートウェイが AVG として選択され、もう 1 つのゲートウェイがスタンバイ仮想ゲートウェイとして選択されます。残りのゲートウェイはリッスン状態になります。

AVG の機能が停止すると、スタンバイ仮想ゲートウェイが該当する仮想 IP アドレスの処理を担当します。その後、リッスン状態のゲートウェイから新しいスタンバイ仮想ゲートウェイが選択されます。

仮想フォワーダの冗長化は、AVF で使用する仮想ゲートウェイの冗長化に類似しています。AVF で障害が発生すると、リッスン状態のセカンダリ仮想フォワーダの 1 つが仮想 MAC アドレスの役割を引き継ぎます。

新しい AVF は、別のフォワーダ番号のプライマリ仮想フォワーダでもあります。GLBP は、ゲートウェイがアクティブ仮想フォワーダ状態に変わるとすぐに始動する 2 つのタイマーを使用して、古いフォワーダ番号からホストを移行します。GLBP は hello メッセージを使用してタイマーの現在の状態を通信します。

リダイレクト時間は、AVG がホストを古い仮想フォワーダ MAC アドレスにリダイレクトし続ける時間です。リダイレクト時間が経過すると、仮想フォワーダが、古い仮想フォワーダ MAC アドレスに送信されたパケットを転送し続けても、AVG は、ARP 応答で古い仮想フォワーダ MAC アドレスの使用を停止します。

仮想フォワーダが有効である時間は、セカンダリ ホールド時間になります。セカンダリ ホールド時間が経過すると、GLBP グループのすべてのゲートウェイから仮想フォワーダが削除されます。期限切れになった仮想フォワーダ番号は、AVG による再割り当てが可能になります。

各 GLBP ゲートウェイが果たすロールと、AVG の機能が停止したときにどのようなことが発生するかについては、GLBP ゲートウェイ プライオリティによって決まります。

また、GLBP デバイスがバックアップ仮想ゲートウェイとして機能するかどうか、および現在の AVG で障害が発生した場合に AVG になる順番も決まります。各バックアップ仮想ゲートウェイの優先順位には、glbp priority コマンドを使用して 1 ~ 255 の値を設定できます。

「GLBP トポロジ」の図では、LAN トポロジ内の AVG であるルータ A(またはデバイス A)で障害が発生すると、選択プロセスが実行され、処理を引き継ぐバックアップ仮想ゲートウェイが決定されます。この例では、ルータ B(またはデバイス B)がグループ内の唯一の他のメンバであるため、ルータ B(またはデバイス B)が自動的に新しい AVG になります。同じ GLBP グループ内にプライオリティの高い別のデバイスが存在していた場合は、そのプライオリティの高いデバイスが選択されます。両方のデバイスのプライオリティが同じである場合は、IP アドレスが大きい方のバックアップ仮想ゲートウェイが選択され、アクティブ仮想ゲートウェイになります。

デフォルトでは、GLBP 仮想ゲートウェイのプリエンプティブ方式はディセーブルになっています。バックアップ仮想ゲートウェイが AVG になるのは、仮想ゲートウェイに割り当てられているプライオリティにかかわらず、現在の AVG で障害が発生した場合だけです。glbp preempt コマンドを使用すると、GLBP 仮想ゲートウェイのプリエンプティブスキームを有効にすることができます。プリエンプションを使用すると、バックアップ仮想ゲートウェイに現在の AVG よりも高いプライオリティが割り当てられている場合に、そのバックアップ仮想ゲートウェイを AVG にすることができます。

GLBP では、重み付けによって GLBP グループ内の各デバイスの転送容量を決定します。GLBP グループ内のデバイスに割り当てられた重み付けを使用して、そのルータがパケットを転送するかどうか、転送する場合はパケットを転送する LAN 内のホストの比率を決定できます。しきい値は、GLBP の重み付けが一定の値を下回ったときに転送を無効化し、別のしきい値を上回ったときには自動的に転送を再度有効化にするように設定できます。

GLBP グループの重み付けは、デバイス内のインターフェイス状態のトラッキングによって自動的に調整できます。追跡対象のインターフェイスがダウンした場合、GLBP グループの重み付けは指定された値だけ小さくなります。GLBP の重み付けの減少値は、追跡対象のインターフェイスごとに変えることができます。

デフォルトでは、GLBP 仮想フォワーダのプリエンプティブ方式はイネーブルになっており、遅延は 30 秒です。現在の AVF の重み付けが下限しきい値を下回り、その状態で 30 秒経過すると、バックアップ仮想フォワーダが AVF になります。no glbp forwarder preempt コマンドを使用して GLBP フォワーダのプリエンプティブスキームを無効化するか、glbp forwarder preempt delay minimum コマンドを使用して遅延を変更することができます。

GLBP MD5 認証は、信頼性とセキュリティを向上させるために業界標準の MD5 アルゴリズムを採用しています。MD5 認証を使用すると、別のプレーン テキスト認証方式よりもセキュリティを強化でき、スプーフィング ソフトウェアから保護できます。

MD5 認証では、各 GLBP グループ メンバが秘密キーを使用して、発信パケットに含まれるキー付き MD5 ハッシュを生成できます。着信パケットのキー付きハッシュが生成され、着信パケット内のハッシュが生成されたハッシュに一致しない場合、そのパケットは無視されます。

MD5 ハッシュのキーは、キー ストリングを使用して設定で直接指定するか、またはキー チェーンを使用して間接的に指定できます。キー ストリングは、100 文字の長さを超えることはできません。

デバイスは、GLBP グループに対する認証設定と異なる設定を持つデバイスからの着信 GLBP パケットを無視します。GLBP には、次の 3 つの認証方式があります。

認証なし

プレーン テキスト認証

MD5 認証

GLBP パケットは、次のいずれかの場合に拒否されます。

認証方式がデバイスと着信パケットの間で異なっている。

MD5 ダイジェストがデバイスと着信パケットで異なる。

テキスト認証文字列がデバイスと着信パケットで異なる。

GLBP は In Service Software Upgrade(ISSU)をサポートします。ISSU を使用すると、アクティブおよびスタンバイのルート プロセッサ(RP)またはライン カード上で異なるバージョンの Cisco IOS ソフトウェアが実行されている場合でも、ハイアベイラビリティ(HA)システムをステートフル スイッチオーバー(SSO)モードで実行できるようになります。

ISSU は、サポートされる Cisco IOS Release から別のリリースへアップグレードまたはダウングレードする機能を提供します。この場合、パケット転送は継続して行われ、セッションは維持されるため、予定されるシステムの停止時間を短くすることができます。アップグレードまたはダウングレードする機能は、アクティブ RP およびスタンバイ RP 上で異なるバージョンのソフトウェアを実行することで実現します。これにより、RP 間でステート情報を維持する時間が短くなります。この機能により、システムをアップグレード対象(またはダウングレード対象)のソフトウェアを実行するセカンダリ RP に切り替えることができ、セッションを切断することなく、またパケットの損失も最小限に抑えながら、継続してパケットを転送できます。この機能は、デフォルトでイネーブルにされています。

GLBP SSO 機能が導入されたため、GLBP はステートフル スイッチオーバー(SSO)を認識するようになりました。GLBP は、デバイスがセカンダリ ルータ プロセッサ(RP)にフェールオーバーしたことを検出し、グループの現在の状態を継続することができます。

SSO は、デュアル RP をサポートするネットワーキング デバイス(通常はエッジ デバイス)で機能します。1 台の RP をアクティブ プロセッサとして設定し、他の RP をスタンバイ プロセッサとして設定することで、RP 冗長化を実現します。また、RP 間の重要なステート情報を同期するため、ネットワーク ステート情報は RP 間でダイナミックに維持されます。

SSO を認識せずに RP が冗長化されたデバイスに GLBP を展開した場合、アクティブ RP とスタンバイ RP 間のロールがスイッチオーバーされると、デバイスの GLBP グループ メンバとしてのアクティビティは破棄され、デバイスはリロードされた場合と同様にグループに再び参加することになります。GLBP SSO 機能により、スイッチオーバーが行われても、GLBP は継続してグループ メンバとしてのアクティビティを継続できます。冗長化された RP 間の GLBP ステート情報は維持されるため、スタンバイ RP はスイッチオーバーの実行中も実行後も GLBP 内で引き続きデバイスのアクティビティを実行できます。

この機能は、デフォルトでイネーブルにされています。この機能を無効化するには、グローバル コンフィギュレーション モードで no glbp sso コマンドを使用します。

LAN クライアントからのトラフィックを複数のデバイスで共有するように GLBP を設定できるため、利用可能なデバイス間でより公平にトラフィックの負荷を共有できます。

GLBP では、デバイスの各物理インターフェイス上に最大 1024 台の仮想デバイス(GLBP グループ)とグループごとに最大 4 つの仮想フォワーダがサポートされます。

GLBP の冗長性スキームにより、使用可能になっているプライオリティの高いバックアップ仮想ゲートウェイをアクティブ仮想ゲートウェイ(AVG)にすることができます。フォワーダ プリエンプションも同じように機能しますが、フォワーダ プリエンプションはプライオリティの代わりに重み付けを使用し、デフォルトでイネーブルになっている点が異なります。

GLBP は、信頼性やセキュリティを向上させて GLBP スプーフィング ソフトウェアからの保護を強化するための業界標準のメッセージ ダイジェスト 5(MD5)アルゴリズムをサポートしています。GLBP グループ内のデバイスの認証文字列が他のデバイスとは異なる場合、そのデバイスは他のグループ メンバによって無視されます。GLBP グループ メンバ間で簡単なテキスト パスワード認証方式を使用して、設定エラーを検出することもできます。

GLBP 動作のカスタマイズは任意です。GLBP グループをイネーブルにすると、そのグループはすぐに動作します。GLBP グループをイネーブルにしてから GLBP をカスタマイズすると、機能のカスタマイズを完了する前にデバイスがグループの制御を引き継ぎ、AVG になる可能性があります。したがって、GLBP をカスタマイズする場合は、GLBP をイネーブルにする前に行うことを推奨します。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

|

ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

||

|

ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

||

|

ステップ 3 |

interface type number 例: |

インターフェイスのタイプおよび番号を指定し、インターフェイス コンフィギュレーション モードを開始します。 |

||

|

ステップ 4 |

ip address ip-address mask [secondary] 例: |

インターフェイスのプライマリ IP アドレスまたはセカンダリ IP アドレスを指定します。 |

||

|

ステップ 5 |

glbp group timers [msec] hellotime [msec] holdtime 例: |

GLBP グループ内の AVG によって連続的に送信される hello パケットの間隔を設定します。

|

||

|

ステップ 6 |

glbp group timers redirect redirect timeout 例: |

AVG がクライアントを AVF にリダイレクトし続ける時間を設定します。デフォルトは 600 秒(10 分)です。

|

||

|

ステップ 7 |

glbp group load-balancing [host-dependent | round-robin | weighted] 例: |

GLBP AVG で使用するロード バランシングの方式を指定します。 |

||

|

ステップ 8 |

glbp group priority level 例: |

GLBP グループ内のゲートウェイのプライオリティ レベルを設定します。

|

||

|

ステップ 9 |

glbp group preempt [delay minimum seconds] 例: |

デバイスのプライオリティが現在の AVG よりも高い場合に、GLBP グループの AVG として処理を引き継ぐようにルータを設定します。

|

||

|

ステップ 10 |

glbp group client-cache maximum number [ timeout minutes] 例: |

(任意)GLBP クライアント キャッシュをイネーブルにします。

|

||

|

ステップ 11 |

glbp group name redundancy-name 例: |

GLBP グループに名前を割り当てることによって、IP 冗長性をイネーブルにします。

|

||

|

ステップ 12 |

exit 例: |

インターフェイス コンフィギュレーション モードを終了し、デバイスをグローバル コンフィギュレーション モードに戻します。 |

||

|

ステップ 13 |

no glbp sso 例: |

(任意)SSO の GLBP サポートをディセーブルにします。 |

| コマンドまたはアクション | 目的 | |

|---|---|---|

|

ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

|

ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

|

ステップ 3 |

interface type number 例: |

インターフェイス タイプを設定し、インターフェイス コンフィギュレーション モードを開始します。 |

|

ステップ 4 |

ip address ip-address mask [secondary] 例: |

インターフェイスのプライマリ IP アドレスまたはセカンダリ IP アドレスを指定します。 |

|

ステップ 5 |

glbp group-number authentication md5 key-string [ 0 | 7] key 例: |

GLBP MD5 認証の認証キーを設定します。

|

|

ステップ 6 |

glbp group-number ip [ip-address [secondary]] 例: |

インターフェイス上で GLBP を設定し、仮想ゲートウェイのプライマリ IP アドレスを指定します。 |

|

ステップ 7 |

通信する各デバイスに対してステップ 1 ~ 6 を繰り返します。 |

— |

|

ステップ 8 |

end 例: |

特権 EXEC モードに戻ります。 |

|

ステップ 9 |

show glbp 例: |

(任意)GLBP の情報を表示します。

|

キー チェーンを使用した GLBP MD5 認証を設定するには、次の作業を実行します。キー チェーンを使用すると、キー チェーン設定に従って異なる時点で異なるキー ストリングを使用できます。GLBP は、適切なキー チェーンを照会して、指定されたキー チェーンの現在アクティブなキーとキー ID を取得します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

|

ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

|

ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

|

ステップ 3 |

key chain name-of-chain 例: |

ルーティング プロトコルの認証をイネーブルにし、認証キーのグループを識別し、キー チェーン キー コンフィギュレーション モードを開始します。 |

|

ステップ 4 |

key key-id 例: |

キー チェーンの認証キーを識別します。

|

|

ステップ 5 |

key-string string 例: |

キーの認証文字列を指定し、キー チェーン キー コンフィギュレーション モードを開始します。

|

|

ステップ 6 |

exit 例: |

キー チェーン キー コンフィギュレーション モードに戻ります。 |

|

ステップ 7 |

exit 例: |

グローバル コンフィギュレーション モードに戻ります。 |

|

ステップ 8 |

interface type number 例: |

インターフェイス タイプを設定し、インターフェイス コンフィギュレーション モードを開始します。 |

|

ステップ 9 |

ip address ip-address mask [secondary] 例: |

インターフェイスのプライマリ IP アドレスまたはセカンダリ IP アドレスを指定します。 |

|

ステップ 10 |

glbp group-number authentication md5 key-chain name-of-chain 例: |

GLBP MD5 認証の認証 MD5 キー チェーンを設定します。

|

|

ステップ 11 |

glbp group-number ip [ip-address [secondary]] 例: |

インターフェイス上で GLBP を設定し、仮想ゲートウェイのプライマリ IP アドレスを指定します。 |

|

ステップ 12 |

通信する各デバイスに対してステップ 1 ~ 10 を繰り返します。 |

— |

|

ステップ 13 |

end 例: |

特権 EXEC モードに戻ります。 |

|

ステップ 14 |

show glbp 例: |

(任意)GLBP の情報を表示します。

|

|

ステップ 15 |

show key chain 例: |

(任意)認証キー情報を表示します。 |

テキスト認証は最小限のセキュリティを提供します。セキュリティが必須の場合は、MD5 認証を使用してください。

| コマンドまたはアクション | 目的 | |

|---|---|---|

|

ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

|

ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

|

ステップ 3 |

interface type number 例: |

インターフェイス タイプを設定し、インターフェイス コンフィギュレーション モードを開始します。 |

|

ステップ 4 |

ip address ip-address mask [secondary] 例: |

インターフェイスのプライマリ IP アドレスまたはセカンダリ IP アドレスを指定します。 |

|

ステップ 5 |

glbp group-number authentication text string 例: |

グループ内の他のデバイスから受信した GLBP パケットを認証します。

|

|

ステップ 6 |

glbp group-number ip [ip-address [secondary]] 例: |

インターフェイス上で GLBP を設定し、仮想ゲートウェイのプライマリ IP アドレスを指定します。 |

|

ステップ 7 |

通信する各デバイスに対してステップ 1 ~ 6 を繰り返します。 |

— |

|

ステップ 8 |

end 例: |

特権 EXEC モードに戻ります。 |

|

ステップ 9 |

show glbp 例: |

(任意)GLBP の情報を表示します。

|

GLBP 重み付けにより、GLBP グループが仮想フォワーダとして動作できるかどうかが決定されます。重み付けの初期値を設定したり、オプションのしきい値を指定したりできます。インターフェイスの状態を追跡し、インターフェイスがダウンした場合に重み付けの値を減らすための減少値を設定できます。GLBP グループの重み付けが指定の値を下回ると、グループはアクティブ仮想フォワーダでなくなります。重み付けが指定の値を上回ると、グループは再びアクティブ仮想フォワーダとしてのロールを実行できるようになります。

| コマンドまたはアクション | 目的 | |

|---|---|---|

|

ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

|

ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

|

ステップ 3 |

track object-number interface type number {line-protocol |{ip | ipv6} routing} 例: |

GLBP ゲートウェイの重み付けに影響する状態変化を追跡するインターフェイスを設定し、トラッキング コンフィギュレーション モードを開始します。

|

|

ステップ 4 |

exit 例: |

グローバル コンフィギュレーション モードに戻ります。 |

|

ステップ 5 |

interface type number 例: |

インターフェイス コンフィギュレーション モードを開始します。 |

|

ステップ 6 |

glbp group weighting maximum [ lower lower] [ upper upper] 例: |

GLBP ゲートウェイの重み付けの初期値、上限しきい値、および下限しきい値を指定します。 |

|

ステップ 7 |

glbp group weighting track object-number [ decrement value] 例: |

GLBP ゲートウェイの重み付けに影響する、追跡対象のオブジェクトを指定します。

|

|

ステップ 8 |

glbp group forwarder preempt [delay minimum seconds] 例: |

GLBP グループの現在の AVF の値が重みしきい値よりも低くなった場合に、GLBP グループの AVF としてのロールを引き継ぐデバイスを設定します。

|

|

ステップ 9 |

exit 例: |

特権 EXEC モードに戻ります。 |

|

ステップ 10 |

show track [object-number | brief] [interface [brief] | ip route [ brief] | resolution | timers] 例: |

トラッキング情報を表示します。 |

GLBP には、GLBP 動作に関する各種イベントに関連する診断出力を可視化する 5 つの特権 EXEC モード コマンドが導入されています。debug condition glbp 、debug glbp errors 、debug glbp events 、 debug glbp packets 、debug glbp terse コマンドは、使用時にソフトウェアが生成する出力の量によってデバイスの性能が著しく低下するため、トラブルシューティング専用となります。debug glbp コマンドを使用した場合の影響を最小限に抑えるには、次の作業を実行します。

この手順により、コンソールポートが文字ごとにプロセッサ割り込みを行わなくなるため、debug condition glbp コマンドまたは debug glbp コマンドを使用することでデバイスにかかる負荷が最小限に抑えられます。直接コンソールに接続できない場合は、ターミナル サーバーを介してこの手順を実行できます。ただし、Telnet 接続を切断しなければならない場合は、デバッグ出力の生成でプロセッサに負荷がかかりデバイスが応答できないことに起因して、再接続できないことがあります。

この作業では、コンソールに直接接続された GLBP を実行しているデバイスが必要です。

| コマンドまたはアクション | 目的 | |

|---|---|---|

|

ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

|

ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

|

ステップ 3 |

no logging console 例: |

コンソール端末へのすべてのロギングをディセーブルにします。

|

|

ステップ 4 |

Telnet を使用してデバイス ポートにアクセスし、ステップ 1 と 2 を繰り返します。 |

再帰 Telnet セッションでグローバル コンフィギュレーション モードを開始します。これにより、出力をコンソール ポートからリダイレクトできます。 |

|

ステップ 5 |

end 例: |

特権 EXEC モードに戻ります。 |

|

ステップ 6 |

terminal monitor 例: |

仮想端末でのロギング出力をイネーブルにします。 |

|

ステップ 7 |

debug condition glbp interface-type interface-number group [forwarder] 例: |

GLBP 状態に関するデバッグ メッセージを表示します。

|

|

ステップ 8 |

terminal no monitor 例: |

仮想端末でのロギングをディセーブルにします。 |

Device(config)# interface GigabitEthernet 1/0/1

Device(config-if)# ip address 10.21.8.32 255.255.255.0

Device(config-if)# glbp 10 timers 5 18

Device(config-if)# glbp 10 timers redirect 1800 28800

Device(config-if)# glbp 10 load-balancing host-dependent

Device(config-if)# glbp 10 priority 254

Device(config-if)# glbp 10 preempt delay minimum 60

Device(config-if)# glbp 10 client-cache maximum 1200 timeout 245

次に、キー ストリングを使用して GLBP MD5 認証を設定する例を示します。

Device(config)# interface GigabitEthernet 1/0/1

Device(config-if)# ip address 10.0.0.1 255.255.255.0

Device(config-if)# glbp 2 authentication md5 key-string ThisStringIsTheSecretKey

Device(config-if)# glbp 2 ip 10.0.0.10

次に、GLBP がキー チェーン「AuthenticateGLBP」を照会して、指定されたキー チェーンの現在アクティブなキーとキー ID を取得する例を示します。

Device(config)# key chain AuthenticateGLBP

Device(config-keychain)# key 1

Device(config-keychain-key)# key-string ThisIsASecretKey

Device(config-keychain-key)# exit

Device(config-keychain)# exit

Device(config)# interface GigabitEthernet 1/0/1

Device(config-if)# ip address 10.0.0.1 255.255.255.0

Device(config-if)# glbp 2 authentication md5 key-chain AuthenticateGLBP

Device(config-if)# glbp 2 ip 10.0.0.10

Device(config)# interface GigabitEthernet 0/0/0

Device(config-if)# ip address 10.21.8.32 255.255.255.0

Device(config-if)# glbp 10 authentication text stringxyz

Device(config-if)# glbp 10 ip 10.21.8.10

次に、デバイスを POS インターフェイス 5/0/0 と 6/0/0 の IP ルーティング状態を追跡するように設定し、GLBP の重み付けの初期値、上限しきい値、下限しきい値、および重み付けの減少値 10 を設定する例を示します。POS インターフェイス 5/0/0 と 6/0/0 がダウンすると、デバイスの重み付けの値が小さくなります。

Device(config)# track 1 interface GigabitEthernet 1/0/1 line-protocol

Device(config)# track 2 interface GigabitEthernet 1/0/3 line-protocol

Device(config)# interface TenGigabitEthernet 0/0/1

Device(config-if)# ip address 10.21.8.32 255.255.255.0

Device(config-if)# glbp 10 weighting 110 lower 95 upper 105

Device(config-if)# glbp 10 weighting track 1 decrement 10

Device(config-if)# glbp 10 weighting track 2 decrement 10

次の例では、デバイスは GLBP をイネーブルにするように設定されています。GLBP グループ 10 には、仮想 IP アドレス 10.21.8.10 が指定されています。

Device(config)# interface GigabitEthernet 0/0/0

Device(config-if)# ip address 10.21.8.32 255.255.255.0

Device(config-if)# glbp 10 ip 10.21.8.10

| 関連項目 | マニュアル タイトル |

|---|---|

|

この章で使用するコマンドの完全な構文および使用方法の詳細。 |

の「IP マルチキャスト ルーティングのコマンド」の項を参照してください。Command Reference (Catalyst 9300 Series Switches) |

次の表に、このモジュールで説明する機能のリリースおよび関連情報を示します。

これらの機能は、特に明記されていない限り、導入されたリリース以降のすべてのリリースで使用できます。

|

リリース |

機能 |

機能情報 |

|---|---|---|

|

Cisco IOS XE Gibraltar 16.12.1 |

Gateway Load Balancing Protocol |

GLBP は、冗長化されたルータ グループ間でパケットのロード シェアリングを行う一方、機能を停止したルータや回路(HSRP や VRRP など)からのデータ トラフィックを保護します。 |

|

GLBP MD5 認証 |

MD5 認証を使用すると、別のプレーン テキスト認証方式よりもセキュリティを強化できます。MD5 認証では、各 GLBP グループ メンバが秘密キーを使用して、発信パケットに含まれるキー付き MD5 ハッシュを生成できます。着信パケットのキー付きハッシュが生成され、着信パケット内のハッシュが生成されたハッシュに一致しない場合、そのパケットは無視されます。 |

|

|

SSO:GLBP |

GLBP が SSO を認識するようになりました。GLBP は、ルータがセカンダリ RP にフェールオーバーしたことを検出し、GLBP グループの現在の状態を継続することができます。 別の RP がインストールされ、プライマリ RP が機能を停止した場合にはその処理を引き継ぐように設定されても、SSO を認識する前であるときは GLBP はこれを認識できません。プライマリが機能を停止すると、GLBP デバイスは GLBP グループに参加しなくなります。また、そのロールに応じて、グループ内の他のルータにアクティブ ルータとしてのロールが引き継がれます。このように機能が強化され、GLBP がセカンダリ RP に対するフェールオーバーを検出できるようになったため、GLBP グループに何ら変化は生じません。セカンダリ RP が機能を停止した場合、プライマリ RP が以前として利用できない状態であると、GLBP グループはこの状態を検出して新たなアクティブ GLBP ルータを再度選定します。 |

Cisco Feature Navigator を使用すると、プラットフォームおよびソフトウェアイメージのサポート情報を検索できます。Cisco Feature Navigator には、http://www.cisco.com/go/cfn [英語] からアクセスします。