- はじめに

- コマンドライン インターフェイスの使用

- Web グラフィカル ユーザ インターフェイスの使用

-

- 不正アクセスの防止

- パスワードおよび権限レベルによるスイッチ アクセスの制御

- 「Configuring TACACS+」

- RADIUS の設定

- Kerberos の設定

- ローカル認証および許可の設定

- セキュア シェル(SSH)の設定

- Secure Socket Layer HTTP の設定

- IPv4 ACL の設定

- IPv6 ACL の設定

- DHCP の設定

- IP ソース ガードの設定

- ダイナミック ARP インスペクションの設定

- IEEE 802.1x ポートベースの認証の設定

- MACsec の暗号化設定

- Web ベース認証の設定

- ポート単位のトラフィック制御の設定

- IPv6 ファースト ホップ セキュリティの設定

- Cisco TrustSec の設定

- ワイヤレス ゲスト アクセスの設定

- 不正なデバイスの管理

- 不正なアクセス ポイントの分類

- wIPS の設定

- 侵入検知システムの設定

-

- システムの管理

- スイッチのセットアップ設定の実行

- Right-To-Use ライセンスの設定

- 管理者のユーザ名とパスワードの設定

- 802.11 パラメータおよび帯域選択の設定

- アグレッシブ ロード バランシングの設定

- クライアント ローミングの設定

- Application Visibility and Control の設定

- 音声パラメータとビデオ パラメータの設定

- RFID タグ追跡の設定

- ロケーションの設定

- フロー制御のモニタリング

- SDM テンプレートの設定

- システム メッセージ ログの設定

- オンライン診断の設定

- コンフィギュレーション ファイルの管理

- コンフィギュレーションの置換とロールバック

- フラッシュ ファイル システムの操作

- Cisco IOS XE ソフトウェア バンドルの操作

- ソフトウェア設定のトラブルシューティング

- Index

Consolidated Platform コンフィギュレーション ガイド、Cisco IOS XE 3.7E 以降 (Catalyst 3850 スイッチ)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2018年1月23日

章のタイトル: 「Configuring TACACS+」

「Configuring TACACS+」

機能情報の確認

ご使用のソフトウェア リリースでは、このモジュールで説明されるすべての機能がサポートされているとは限りません。最新の機能情報および警告については、使用するプラットフォームおよびソフトウェア リリースの Bug Search Tool およびリリース ノートを参照してください。このモジュールに記載されている機能の詳細を検索し、各機能がサポートされているリリースのリストを確認する場合は、このモジュールの最後にある機能情報の表を参照してください。

プラットフォームのサポートおよびシスコ ソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator には、http://www.cisco.com/go/cfn からアクセスします。Cisco.com のアカウントは必要ありません。

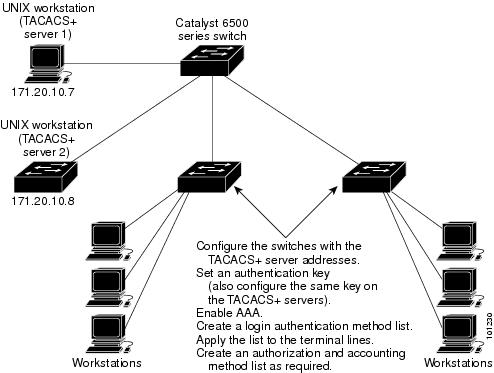

TACACS+ の前提条件

TACACS+ によるスイッチ アクセスのセット アップと設定の前提条件は、次のとおりです(示されている順序で実行する必要があります)。

-

スイッチに TACACS+ サーバ アドレスとスイッチを設定します。

-

認証キーを設定します。

-

TACACS+ サーバでステップ 2 からキーを設定します。

-

認証、許可、アカウンティング(AAA)をイネーブルにする。

-

ログイン認証方式リストを作成します。

-

端末回線にリストを適用します。

-

認証およびアカウンティング方式のリストを作成します。

TACACS+ によるスイッチ アクセスの制御の前提条件は、次のとおりです。

-

スイッチ上で TACACS+ 機能を設定するには、設定済みの TACACS+ サーバにアクセスする必要があります。また、通常 LINUX または Windows ワークステーション上で稼働する TACACS+ デーモンのデータベースで管理されている TACACS+ サービスにもアクセスする必要があります。

-

スイッチ スタックと TACACS+ サーバとの間に冗長接続を設定することを推奨します。これによって、接続済みのスタック メンバの 1 つがスイッチ スタックから削除された場合でも、TACACS+ サーバにアクセスできます。

-

スイッチで TACACS+ を使用するには、TACACS+ デーモン ソフトウェアが稼働するシステムが必要です。

-

TACACS+ を使用するには、それをイネーブルにする必要があります。

-

許可は、使用するスイッチでイネーブルにする必要があります。

-

ユーザは TACACS+ 許可に進む前に、まず TACACS+ 認証を正常に完了する必要があります。

-

この項または他の項で示す AAA コマンドを使用するには、まず aaa new-model コマンドを使用して AAA をイネーブルにする必要があります。

-

最低限、TACACS+ デーモンを維持するホスト(1 つまたは複数)を特定し、TACACS+ 認証の方式リストを定義する必要があります。また、任意で TACACS+ 許可およびアカウンティングの方式リストを定義できます。

-

方式リストは実行される認証のタイプと実行順序を定義します。このリストを特定のポートに適用してから、定義済み認証方式を実行する必要があります。唯一の例外はデフォルトの方式リスト(偶然に default と名前が付けられている)です。デフォルトの方式リストは、名前付き方式リストを明示的に定義されたインターフェイスを除いて、自動的にすべてのポートに適用されます。定義済みの方式リストは、デフォルトの方式リストに優先します。

-

TACACS+ を使用して認証を行った場合は、TACACS+ を使用して特権 EXEC アクセスを許可します。

-

認証に TACACS+ を使用しなかった場合は、ローカル データベースを使用します。

TACACS+ の概要

TACACS+ およびスイッチ アクセス

ここでは、TACACS+ について説明します。TACACS+ は詳細なアカウンティング情報を提供し、認証と許可のプロセスを柔軟に管理します。TACACS+ は、認証、許可、アカウンティング(AAA)機能により拡張されており、TACACS+ をイネーブルにするには AAA コマンドを使用する必要があります。

TACACS+ の概要

TACACS+ は、スイッチにアクセスしようとするユーザの検証を集中的に行うセキュリティ アプリケーションです。

TACACS+ では、独立したモジュラ型の認証、許可、アカウンティング機能が提供されます。TACACS+ では、単一のアクセス コントロール サーバ(TACACS+ デーモン)が各サービス(認証、許可、およびアカウンティング)を別個に提供します。各サービスを固有のデータベースに結合し、デーモンの機能に応じてそのサーバまたはネットワークで使用できる他のサービスを使用できます。

TACACS+ の目的は、1 つの管理サービスから複数のネットワーク アクセス ポイントを管理する方式を提供することです。スイッチは、他の Cisco ルータやアクセス サーバとともにネットワーク アクセス サーバにできます。

TACACS+ は、AAA セキュリティ サービスによって管理され、次のようなサービスを提供します。

-

認証:ログインおよびパスワード ダイアログ、チャレンジおよび応答、メッセージ サポートによって認証の完全制御を行います。

認証機能は、ユーザとの対話を実行できます(たとえば、ユーザ名とパスワードが入力された後、自宅の住所、母親の旧姓、サービス タイプ、社会保険番号などのいくつかの質問をすることによりユーザを試します)。TACACS+ 認証サービスは、ユーザ画面にメッセージを送信することもできます。たとえば、会社のパスワード有効期間ポリシーに従い、パスワードの変更の必要があることをユーザに通知することもできます。

-

許可:autocommand、アクセス コントロール、セッション期間、プロトコル サポートの設定といった、ユーザ セッション時のユーザ機能についてきめ細かく制御します。また、TACACS+ 許可機能によって、ユーザが実行できるコマンドを制限することもできます。

-

アカウンティング:課金、監査、およびレポートに使用する情報を収集して TACACS+ デーモンに送信します。ネットワークの管理者は、アカウンティング機能を使用して、セキュリティ監査のためにユーザの活動状況をトラッキングしたり、ユーザ課金用の情報を提供したりできます。アカウンティング レコードには、ユーザ ID、開始時刻および終了時刻、実行されたコマンド(PPP など)、パケット数、およびバイト数が含まれます。

TACACS+ プロトコルは、スイッチと TACACS+ デーモン間の認証を行い、スイッチと TACACS+ デーモン間のプロトコル交換をすべて暗号化することによって機密保持を実現します。

TACACS+ の動作

ユーザが、TACACS+ を使用しているスイッチに対して簡易 ASCII ログインを試行し、認証が必要になると、次のプロセスが発生します。

-

接続が確立されると、スイッチは TACACS+ デーモンに接続してユーザ名プロンプトを取得し、これをユーザに表示します。ユーザがユーザ名を入力すると、スイッチは TACACS+ デーモンに接続してパスワード プロンプトを取得します。スイッチによってパスワード プロンプトが表示され、ユーザがパスワードを入力すると、そのパスワードが TACACS+ デーモンに送信されます。

TACACS+ によって、デーモンとユーザとの間の対話が可能になり、デーモンはユーザを認証できるだけの情報を取得できるようになります。デーモンは、ユーザ名とパスワードの組み合わせを入力するよう求めますが、ユーザの母親の旧姓など、その他の項目を含めることもできます。

-

スイッチは、最終的に TACACS+ デーモンから次のいずれかの応答を得ます。

-

ACCEPT:ユーザが認証され、サービスを開始できます。許可を必要とするようにスイッチが設定されている場合は、この時点で許可処理が開始されます。

-

REJECT:ユーザは認証されません。TACACS+ デーモンに応じて、ユーザはアクセスを拒否されるか、ログイン シーケンスを再試行するように求められます。

-

ERROR:デーモンによる認証サービスのある時点で、またはデーモンとスイッチの間のネットワーク接続においてエラーが発生しました。ERROR 応答が表示された場合は、スイッチは、通常別の方法でユーザを認証しようとします。

-

CONTINUE:ユーザは、さらに認証情報の入力を求められます。

認証後、スイッチで許可がイネーブルになっている場合、ユーザは追加の許可フェーズに入ります。ユーザは TACACS+ 許可に進む前に、まず TACACS+ 認証を正常に完了する必要があります。

-

-

TACACS+ 許可が必要な場合は、再び TACACS+ デーモンに接続し、デーモンが ACCEPT または REJECT の許可応答を返します。ACCEPT 応答が返された場合は、その応答に、そのユーザおよびそのユーザがアクセスできるサービスの、EXEC または NETWORK セッション宛ての属性の形式でデータが含まれています。

方式リスト

方式リストによって、ユーザの認証、許可、またはアカウント維持のための順序と方式を定義します。方式リストを使用して、使用するセキュリティ プロトコルを 1 つまたは複数指定できるので、最初の方式が失敗した場合のバックアップ システムが確保されます。ソフトウェアは、リスト内の最初の方式を使用してユーザの認証、許可、アカウントの維持を行います。その方式で応答が得られなかった場合、ソフトウェアはそのリストから次の方式を選択します。このプロセスは、リスト内の方式による通信が成功するか、方式リストの方式をすべて試し終わるまで続きます。

TACACS+ 設定オプション

認証用に 1 つのサーバを使用することも、また、既存のサーバ ホストをグループ化するために AAA サーバ グループを使用するように設定することもできます。サーバをグループ化して設定済みサーバ ホストのサブセットを選択し、特定のサービスにそのサーバを使用できます。サーバ グループは、グローバル サーバ ホスト リストとともに使用され、選択されたサーバ ホストの IP アドレスのリストが含まれています。

TACACS+ ログイン認証

方式リストは、ユーザ認証のためクエリ送信を行う手順と認証方式を記述したものです。認証に使用する 1 つまたは複数のセキュリティ プロトコルを指定できるので、最初の方式が失敗した場合のバックアップ システムが確保されます。ソフトウェアは、リスト内の最初の方式を使用してユーザを認証します。その方式で応答が得られなかった場合、ソフトウェアはそのリストから次の認証方式を選択します。このプロセスは、リスト内の認証方式による通信が成功するか、定義された方式をすべて試し終わるまで繰り返されます。この処理のある時点で認証が失敗した場合(つまり、セキュリティ サーバまたはローカルのユーザ名データベースがユーザ アクセスを拒否すると応答した場合)、認証プロセスは停止し、それ以上認証方式が試行されることはありません。

特権 EXEC アクセスおよびネットワーク サービス用の TACACS+ 許可

AAA 許可によってユーザが使用できるサービスが制限されます。AAA 許可がイネーブルに設定されていると、スイッチはユーザのプロファイルから取得した情報を使用します。このプロファイルは、ローカルのユーザ データベースまたはセキュリティ サーバ上にあり、ユーザのセッションを設定します。ユーザは、ユーザ プロファイル内の情報で認められている場合に限り、要求したサービスのアクセスが認可されます。

TACACS+ Accounting

AAA アカウンティング機能は、ユーザがアクセスしたサービスと、消費したネットワーク リソース量をトラッキングします。AAA アカウンティングをイネーブルにすると、スイッチはユーザの活動状況をアカウンティング レコードの形式で TACACS+ セキュリティ サーバに報告します。各アカウンティング レコードにはアカウンティングの Attribute-Value(AV)ペアが含まれ、レコードはセキュリティ サーバに格納されます。このデータを、ネットワーク管理、クライアント請求、または監査のために分析できます。

TACACS+ のデフォルト設定

TACACS+ および AAA は、デフォルトではディセーブルに設定されています。

セキュリティの失効を防止するため、ネットワーク管理アプリケーションを使用して TACACS+ を設定することはできません。TACACS+ をイネーブルに設定した場合、CLI を通じてスイッチにアクセスするユーザを認証できます。

(注) | TACACS+ の設定は CLI を使用して行いますが、TACACS+ サーバは権限レベル 15 に設定された HTTP 接続を許可します。 |

TACACS+ とスイッチ アクセスを設定する方法

ここでは、TACACS+ をサポートするようにスイッチを設定する方法について説明します。

- TACACS+ サーバ ホストの指定および認証キーの設定

- TACACS+ ログイン認証の設定

- 特権 EXEC アクセスおよびネットワーク サービス用の TACACS+ 許可の設定

- TACACS+ アカウンティングの起動

- AAA サーバが到達不能な場合のルータとのセッションの確立

TACACS+ サーバ ホストの指定および認証キーの設定

TACACS+ サーバ ホストを特定し、認証キーを設定するには、次の手順を実行します。

1.

enable

3.

tacacs-server host hostname

4.

aaa new-model

5.

aaa group server tacacs+ group-name

6.

server ip-address

9.

copy running-config

startup-config

手順の詳細

TACACS+ ログイン認証の設定

TACACS+ ログイン認証を設定するには、次の手順を実行します。

AAA 認証を設定するには、認証方式の名前付きリストを作成してから、各種ポートにそのリストを適用します。

(注) | AAA 方式を使用して HTTP アクセスに対しスイッチのセキュリティを確保するには、ip http authentication aaa グローバル コンフィギュレーション コマンドでスイッチを設定する必要があります。AAA 認証を設定しても、AAA 方式を使用した HTTP アクセスに対しスイッチのセキュリティは確保しません。 |

ip http authentication コマンドの詳細については、『Cisco IOS Security Command Reference, Release 12.4』を参照してください。

1.

enable

3.

aaa new-model

4.

aaa authentication

login {default | list-name} method1 [method2...]

5.

line [console | tty | vty] line-number [ending-line-number]

6.

login authentication {default | list-name}

7.

end

9.

copy running-config

startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | enable 例:

Switch> enable

|

特権 EXEC モードをイネーブルにします。パスワードを入力します(要求された場合)。 |

| ステップ 2 | configureterminal 例: Switch# configure terminal | |

| ステップ 3 | aaa new-model 例:

Switch(config)# aaa new-model

|

AAA をイネーブルにします。 |

| ステップ 4 | aaa authentication

login {default | list-name} method1 [method2...] 例:

Switch(config)# aaa authentication login default tacacs+ local

|

ログイン認証方式リストを作成します。

次のいずれかの方式を選択します。

|

| ステップ 5 | line [console | tty | vty] line-number [ending-line-number] 例:

Switch(config)# line 2 4

|

ライン コンフィギュレーション モードを開始し、認証リストを適用する回線を設定します。 |

| ステップ 6 | login authentication {default | list-name} 例:

Switch(config-line)# login authentication default

|

1 つの回線または複数回線に認証リストを適用します。 |

| ステップ 7 | end 例:

Switch(config-line)# end

|

特権 EXEC モードに戻ります。 |

| ステップ 8 | show running-config 例: Switch# show running-config | |

| ステップ 9 | copy running-config

startup-config 例:

Switch# copy running-config startup-config

|

(任意)コンフィギュレーション ファイルに設定を保存します。 |

特権 EXEC アクセスおよびネットワーク サービス用の TACACS+ 許可の設定

aaa authorization グローバル コンフィギュレーション コマンドと tacacs+ キーワードを使用すると、ユーザのネットワーク アクセスを特権 EXEC モードに制限するパラメータを設定できます。

(注) | 許可が設定されていても、CLI を使用してログインし、認証されたユーザに対しては、許可は省略されます。 |

特権 EXEC アクセスおよびネットワーク サービスに関する TACACS+ 許可を指定するには、次の手順を実行します。

1.

enable

3.

aaa authorization network tacacs+

4.

aaa authorization exec tacacs+

7.

copy running-config

startup-config

手順の詳細

TACACS+ アカウンティングの起動

TACACS+ アカウンティングを開始するには、次の手順を実行します。

1.

enable

3.

aaa accounting network start-stop tacacs+

4.

aaa accounting exec start-stop tacacs+

7.

copy running-config

startup-config

手順の詳細

AAA サーバが到達不能の場合に、ルータとのセッションを確立するには、aaa accounting system guarantee-first コマンドを使用します。これは、最初のレコードとしてシステム アカウンティングを保証します(これがデフォルトの条件です)。場合によっては、システムがリロードされるまでコンソールまたは端末接続でセッションを開始できない場合があります。システムのリロードにかかる時間は 3 分を超えることがあります。

ルータのリロード時に AAA サーバが到達不能な場合、ルータとのコンソールまたは Telnet セッションを確立するには、no aaa accounting system guarantee-first コマンドを使用します。

AAA サーバが到達不能な場合のルータとのセッションの確立

AAA サーバが到達不能の場合に、ルータとのセッションを確立するには、aaa accounting system guarantee-first コマンドを使用します。これは、最初のレコードとしてシステム アカウンティングを保証します(これがデフォルトの条件です)。場合によっては、システムがリロードされるまでコンソールまたは端末接続でセッションを開始できない場合があります。システムのリロードにかかる時間は 3 分を超えることがあります。

ルータのリロード時に AAA サーバが到達不能な場合、ルータとのコンソールまたは Telnet セッションを確立するには、no aaa accounting system guarantee-first コマンドを使用します。

TACACS+ のモニタリング

| コマンド | 目的 |

|---|---|

セキュア シェルの設定に関するその他の参考資料

関連資料

| 関連項目 | マニュアル タイトル |

|---|---|

|

セッション アウェアなネットワーキングに対するアイデンティティ コントロール ポリシーおよびアイデンティティ サービス テンプレートの設定。 |

『Session Aware Networking Configuration Guide, Cisco IOS XE Release 3SE (Catalyst 3850 Switches)』 |

| RADIUS、TACACS+、Secure Shell、802.1x および AAA の設定。 |

エラー メッセージ デコーダ

| 説明 | リンク |

|---|---|

|

このリリースのシステム エラー メッセージを調査し解決するために、エラー メッセージ デコーダ ツールを使用します。 |

https://www.cisco.com/cgi-bin/Support/Errordecoder/index.cgi |

標準および RFC

| 標準/RFC | タイトル |

|---|---|

|

なし |

MIB

| MIB | MIB のリンク |

|---|---|

|

本リリースでサポートするすべての MIB |

選択したプラットフォーム、Cisco IOS リリース、およびフィーチャ セットに関する MIB を探してダウンロードするには、次の URL にある Cisco MIB Locator を使用します。 |

シスコのテクニカル サポート

| 説明 | リンク |

|---|---|

|

シスコのサポート Web サイトでは、シスコの製品やテクノロジーに関するトラブルシューティングにお役立ていただけるように、マニュアルやツールをはじめとする豊富なオンライン リソースを提供しています。 お使いの製品のセキュリティ情報や技術情報を入手するために、Cisco Notification Service(Field Notice からアクセス)、Cisco Technical Services Newsletter、Really Simple Syndication(RSS)フィードなどの各種サービスに加入できます。 シスコのサポート Web サイトのツールにアクセスする際は、Cisco.com のユーザ ID およびパスワードが必要です。 |

フィードバック

フィードバック