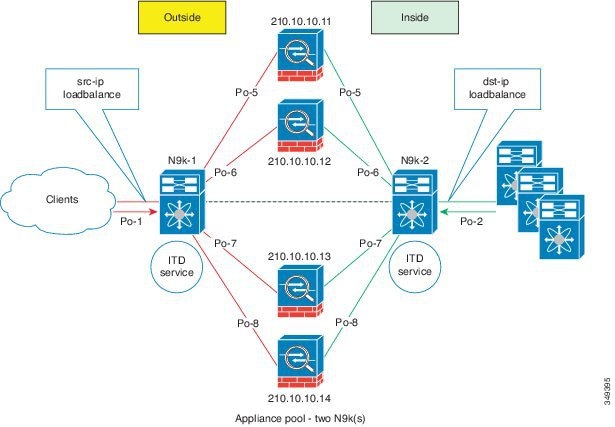

以下に、ITD デバイス グループを設定する例を示します。

switch(config)# feature itd

switch(config)# itd device-group dg

switch(config-device-group)# node ip 210.10.10.11

switch(config-dg-node)# weight 6

switch(config-dg-node)# exit

switch(config-device-group)# node ip 210.10.10.12

switch(config-dg-node)# weight 6

switch(config-dg-node)# exit

switch(config-device-group)# node ip 210.10.10.13

switch(config-dg-node)# weight 2

switch(config-dg-node)# exit

switch(config-device-group)# node ip 210.10.10.14

switch(config-dg-node)# weight 2

switch(config-dg-node)# exit

switch(config-device-group)# probe icmp

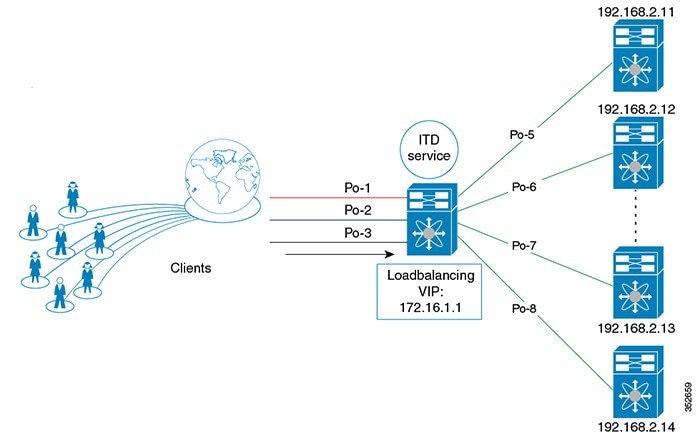

この例は、複数の ITD デバイス グループ(http_servers および telnet_servers)を構成する方法を示しています。仮想 IP アドレスはデバイス グループごとに構成され、負荷分散バケットは仮想 IP アドレスごとにあります。

switch(config)# itd device-group http_servers

probe icmp

node ip 10.10.10.9

node ip 10.10.10.10

switch(config)# itd device-group telnet_servers

probe icmp

node ip 1.1.1.1

node ip 1.1.1.2

switch(config)# itd test

virtual ip 40.1.1.100 255.255.255.255 tcp 23 device-group telnet_servers

virtual ip 30.1.1.100 255.255.255.255 tcp 80 device-group http_servers

ingress interface Eth3/1

no shut

この例は、IPv4 のホットスタンバイ ノードを構成する方法を示しています。switch(config)# feature itd

switch(config)# itd device-group dg4-101

switch(config-device-group)# probe tcp port 8001 frequency 1 timeout 1

switch(config-device-group)# node ip 197.1.1.17

switch(config-dg-node)# node ip 197.1.1.18

switch(config-dg-node)# node ip 197.1.1.47

switch(config-dg-node)# mode hot-standby

switch(config-dg-node)# node ip 197.1.1.48

switch(config-dg-node)# mode hot-standby

この例は、IPv6 のホットスタンバイ ノードを構成する方法を示しています。switch(config)# feature itd

switch(config)# itd device-group dg6-101

switch(config-device-group)# probe tcp port 8001 frequency 1 timeout 1

switch(config-device-group)# node ipv6 2001::197:1:1:11

switch(config-dg-node)# node ipv6 2001::197:1:1:12

switch(config-dg-node)# node ipv6 2001::197:1:1:2f

switch(config-dg-node)# mode hot-standby

switch(config-dg-node)# node ipv6 2001::197:1:1:30

switch(config-dg-node)# mode hot-standby

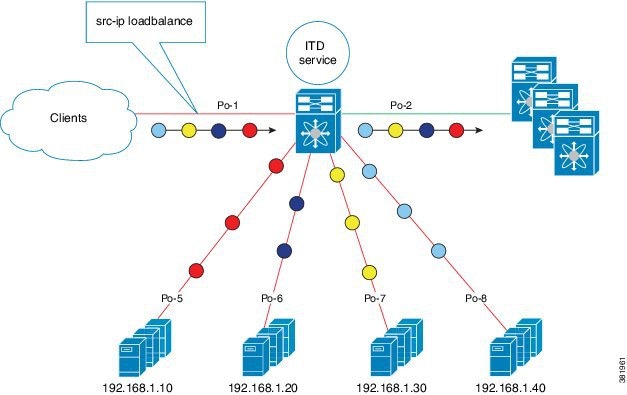

この例は、(デバイス グループ レベルのプローブではなく)ノード レベルのプローブを構成する方法を示しています。ノード レベルのプローブを行う場合、それぞれのノードは自身のプローブで構成可能なため、ノードごとにさらにカスタマイズすることができます。

switch(config)# feature itd

switch(config)# itd device-group Servers

switch(config-device-group)# node ip 192.168.1.10

switch(config-dg-node)# probe icmp frequency 10 retry-down-count 5

switch(config-device-group)# node ip 192.168.1.20

switch(config-dg-node)# probe icmp frequency 5 retry-down-count 5

switch(config-device-group)# node ip 192.168.1.30

switch(config-dg-node)# probe icmp frequency 20 retry-down-count 3

以下に、仮想 IPv4 アドレスを構成する例を示します。

switch(config)# feature itd

switch(config)# itd s4-101

switch(config-itd)# device-group dg_v4

switch(config-device-group)# ingress interface Vlan913

switch(config-device-group)# virtual ip 100.100.100.100 255.255.255.255 udp 443 advertise enable active

以下に、仮想 IPv6 アドレスを構成する例を示します。

switch(config)# feature itd

switch(config)# itd s6-101

switch(config-itd)# device-group dg_v6

switch(config-device-group)# ingress interface Vlan913

switch(config-device-group)# virtual ipv6 100::100 128 tcp 443

この例は、トラフィックを比例的に分散するように加重ロード バランシングを構成する方法を示しています。この例では、ノード 1 と 2 は、ノード 3 と 4 の 3 倍のトラフィックを受け取ります。

switch(config)# feature itd

switch(config)# itd device-group dg

switch(config-device-group)# probe icmp

switch(config-device-group)# node ip 210.10.10.11

switch(config-dg-node)# weight 3

switch(config-device-group)# node ip 210.10.10.12

switch(config-dg-node)# weight 3

switch(config-device-group)# node ip 210.10.10.13

switch(config-device-group)# node ip 210.10.10.14

この例は、除外 ACL を構成して、ITD が ITD ロードバランサから除外するトラフィックを指定する方法を示しています。たとえば、ファイアウォール インスペクションを必要としない開発者 VLAN およびテスト ベッド VLAN は、ITD

をバイパスできます。

switch(config)# feature itd

switch(config)# itd Service_Test

switch(config-itd)# device-group test-group

switch(config-itd)# ingress interface vlan10

switch(config-itd)# exclude access-list ITDExclude

switch(config-itd)# no shutdown

switch(config)# ip access-list ITDExclude

switch(config-acl)# 10 permit ip 5.5.5.0/24 any

switch(config-acl)# 20 permit ip 192.168.100.0/24 192.168.200.0/24

この例は、acl1 を作成して ITD サービスに割り当てる方法を示しています。show コマンドは、生成された IP アクセス リストとルートマップを表示します。

switch(config)# ip access-list acl1

switch(config-acl)# 2460 permit tcp 100.1.1.0/24 any

switch(config-acl)# exit

switch(config)# itd test

switch(config-itd)# device-group dg1

switch(config-itd)# ingress interface Eth3/1

switch(config-itd)# load-balance method src ip

switch(config-itd)# access-list acl1

switch(config-itd)# show itd test

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test src-ip ACTIVE 4

Exclude ACL

-------------------------------

Device Group Probe Port

-------------------------------------------------- ----- ------

dg1 ICMP

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

test_itd_pool Eth3/1 UP 1

ACL Name/SeqNo IP/Netmask/Prefix Protocol Port

-------------------------------- ---------------------------- -------- ----

acl1/2460 100.1.1.0/24 TCP 0

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- -------------- --- --- -------

1 1.1.1.1 Active 1 ICMP OK 2 10002

Bucket List

--------------------------------------------------------------------------

test_itd_ace_1_bucket_1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- -------------- --- --- -------

2 1.1.1.2 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_ace_1_bucket_2

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- -------------- --- --- -------

3 10.10.10.9 Active 1 ICMP OK 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_ace_1_bucket_3

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- -------------- --- --- -------

4 10.10.10.10 Active 1 ICMP OK 5 10005

Bucket List

--------------------------------------------------------------------------

test_itd_ace_1_bucket_4

Cisco NX-OS リリース 7.0(3)I7(3) 以降、ITD は IPv6 をサポートします。この例は、acl を作成し、ITDv4 および ITDv6 サービスに割り当てる方法を示しています。show コマンドは、生成された IP アクセス リストとルートマップを表示します。switch(config)# IPv6 access list acl6-101

switch(config-acl)# 10 permit udp 2405:200:1412:2000::/96 any

switch(config-acl)# exit

switch(config)# IP access list acl4-101

switch(config)# 10 permit tcp 10.0.0.0/10 any

switch(config-acl)# exit

switch(config-itd)# device-group dg6-101

switch(config-itd)# ingress interface Vlan913

switch(config-itd)# failaction node reassign

switch(config-itd)# load-balance method src ip

switch(config-itd)# access-list ipv6 acl6-101

switch(config-itd)# no shut

switch(config-itd)# device-group dg4-101

switch(config-itd)# ingress interface Vlan913

switch(config-itd)# failaction node reassign

switch(config-itd)# load-balance method src ip

switch(config-itd)# access-list acl4-101

switch(config-itd)# no shut

この例では、ノード障害後に、障害が発生したノード バケットを、バケットの数が最も少ないアクティブ ノードに割り当てるように ITD サービスを構成する方法を示します。

switch(config-itd)# show run services

!Command: show running-config services

!Time: Thu Sep 22 22:22:01 2016

version 7.0(3)I5(1)

feature itd

itd session device-group dg

itd device-group dg

probe icmp

node ip 1.1.1.1

node ip 2.2.2.2

node ip 3.3.3.3

itd test

device-group dg

ingress interface Eth1/1

failaction node least-bucket

no shut

switch(config-itd)#

switch(config-itd)# show itd

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test src-ip ACTIVE 4

Exclude ACL

-------------------------------

Device Group Probe Port

-------------------------------------------------- ----- ------

dg ICMP

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

test_itd_pool Eth1/1 UP 1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

1 1.1.1.1 Active 1 ICMP OK 2 10002

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_1, 4

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

2 2.2.2.2 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_2

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

3 3.3.3.3 Active 1 ICMP OK 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_3

switch(config-itd)#

# Brought down Node 3, and the failed node buckets are send to Node 2.

switch# show itd

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test src-ip ACTIVE 4

Exclude ACL

-------------------------------

Device Group Probe Port

-------------------------------------------------- ----- ------

dg ICMP

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

test_itd_pool Eth1/1 UP 1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

1 1.1.1.1 Active 1 ICMP OK 2 10002

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_1, 4

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

2 2.2.2.2 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_2

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

3 3.3.3.3 Active 1 ICMP PF 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_3

switch#

switch# conf t

Enter configuration commands, one per line. End with CNTL/Z.

switch(config)# end

switch#

この例では、ノード障害後に(1 つのアクティブ ノードだけにではなく)使用可能なすべてのノードにトラフィックを均等に分散するように ITD サービスを構成する方法を示しています。

switch# show run services

!Command: show running-config services

!Time: Thu Sep 22 22:30:21 2016

version 7.0(3)I5(1)

feature itd

itd session device-group dg

itd device-group dg

probe icmp

node ip 1.1.1.1

node ip 2.2.2.2

node ip 3.3.3.3

itd test

device-group dg

ingress interface Eth1/1

failaction bucket distribute

no shut

switch#

switch# show itd

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test src-ip ACTIVE 4

Exclude ACL

-------------------------------

Device Group Probe Port

-------------------------------------------------- ----- ------

dg ICMP

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

test_itd_pool Eth1/1 UP 1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

1 1.1.1.1 Active 1 ICMP OK 2 10002

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_1, 4

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

2 2.2.2.2 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_2

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

3 3.3.3.3 Active 1 ICMP PF 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_3

switch#

次の例は、ITD セッションを作成して、dg1 デバイス グループにノードを無停止で追加する方法を示しています。

switch(config)# feature itd

switch(config)# itd device-group dg1

switch(config-device-group)# probe icmp

switch(config-device-group)# node ip 1.1.1.1

switch(config-dg-node)# node ip 2.1.1.1

switch(config-dg-node)# node ip 3.1.1.1

switch(config-dg-node)#

switch(config-dg-node)# itd test

switch(config-itd)# device-group dg1

switch(config-itd)# ingress interface Eth1/11

switch(config-itd)# load-balance method dst ip

Note: Configure buckets equal or more than the total number of nodes.

switch(config-itd)# access-list acl1

switch(config-itd)# no shut

switch(config-itd)# show itd test

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test dst-ip ACTIVE 4

Exclude ACL

-------------------------------

Device Group Probe Port

-------------------------------------------------- ----- ------

dg1 ICMP

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

test_itd_pool Eth1/11 UP 2

ACL Name

------------------------------

acl1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

1 1.1.1.1 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_1, 4

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

2 2.1.1.1 Active 1 ICMP OK 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_2

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

3 3.1.1.1 Active 1 ICMP OK 5 10005

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_3

switch(config-itd)# show run service

!Command: show running-config services

!Time: Tue Sep 20 20:36:04 2016

version 7.0(3)I5(1)

feature itd

itd device-group dg1

probe icmp

node ip 1.1.1.1

node ip 2.1.1.1

node ip 3.1.1.1

itd test

device-group dg1

ingress interface Eth1/11

load-balance method dst ip

access-list acl1

no shut

switch(config-itd)# itd session device-group dg1

switch(config-session-device-group)# node ip 4.1.1.1

switch(config-session-dg-node)# commit

switch(config)# show itd test

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test dst-ip ACTIVE 4

Exclude ACL

-------------------------------

Device Group Probe Port

-------------------------------------------------- ----- ------

dg1 ICMP

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

test_itd_pool Eth1/11 UP 2

ACL Name

------------------------------

acl1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

1 1.1.1.1 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

2 2.1.1.1 Active 1 ICMP OK 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_2

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

3 3.1.1.1 Active 1 ICMP OK 5 10005

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_3

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

4 4.1.1.1 Active 1 ICMP OK 6 10006

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_4

switch(config)# show run service

!Command: show running-config services

!Time: Tue Sep 20 20:37:14 2016

version 7.0(3)I5(1)

feature itd

itd device-group dg1

probe icmp

node ip 1.1.1.1

node ip 2.1.1.1

node ip 3.1.1.1

node ip 4.1.1.1

itd test

device-group dg1

ingress interface Eth1/11

load-balance method dst ip

access-list acl1

no shut

次の例は、ITD セッションを作成して、dg1 デバイス グループにノードを無停止で削除する方法を示しています。

switch(config)# feature itd

switch(config)#

switch(config)# itd device-group dg1

switch(config-device-group)# probe icmp

switch(config-device-group)# node ip 1.1.1.1

switch(config-dg-node)# node ip 2.1.1.1

switch(config-dg-node)# node ip 3.1.1.1

switch(config-dg-node)# node ip 4.1.1.1

switch(config-dg-node)#

switch(config-dg-node)# itd test

switch(config-itd)# device-group dg1

switch(config-itd)# ingress interface Eth1/11

switch(config-itd)# load-balance method dst ip

Note: Configure buckets equal or more than the total number of nodes.

switch(config-itd)# access-list acl1

switch(config-itd)# no shut

switch(config-itd)# show itd test

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test dst-ip ACTIVE 4

Exclude ACL

-------------------------------

Device Group Probe Port

-------------------------------------------------- ----- ------

dg1 ICMP

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

test_itd_pool Eth1/11 UP 2

ACL Name

------------------------------

acl1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

1 1.1.1.1 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

2 2.1.1.1 Active 1 ICMP OK 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_2

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

3 3.1.1.1 Active 1 ICMP OK 5 10005

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_3

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

4 4.1.1.1 Active 1 ICMP OK 6 10006

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_4

switch(config-itd)# sh run service

!Command: show running-config services

!Time: Tue Sep 20 20:39:55 2016

version 7.0(3)I5(1)

feature itd

itd device-group dg1

probe icmp

node ip 1.1.1.1

node ip 2.1.1.1

node ip 3.1.1.1

node ip 4.1.1.1

itd test

device-group dg1

ingress interface Eth1/11

load-balance method dst ip

access-list acl1

no shut

switch(config-itd)# itd session device-group dg1

switch(config-session-device-group)# no node ip 4.1.1.1

switch(config-session-device-group)# commit

switch(config)# show itd test

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test dst-ip ACTIVE 4

Exclude ACL

-------------------------------

Device Group Probe Port

-------------------------------------------------- ----- ------

dg1 ICMP

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

test_itd_pool Eth1/11 UP 2

ACL Name

------------------------------

acl1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

1 1.1.1.1 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

2 2.1.1.1 Active 1 ICMP OK 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_2

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

3 3.1.1.1 Active 1 ICMP OK 5 10005

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_3, 4

switch(config)# show run service

!Command: show running-config services

!Time: Tue Sep 20 20:41:07 2016

version 7.0(3)I5(1)

feature itd

itd device-group dg1

probe icmp

node ip 1.1.1.1

node ip 2.1.1.1

node ip 3.1.1.1

itd test

device-group dg1

ingress interface Eth1/11

load-balance method dst ip

access-list acl1

no shut

switch(config)# sh itd test

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test src-ip ACTIVE n/a

Source Interface

----------------

Device Group Probe Port

-------------------------------------------------- ----- ------

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

Eth1/3 UP 1

ACL Name Buckets

------------------------------------------------------------------------------

APP1 8

Device Group

----------------------------------------------------------------------------

dg1

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

1 1.1.1.3 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_2, 1

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

2 1.1.1.4 Active 1 ICMP OK 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_3, 6

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

3 1.1.1.5 Active 1 ICMP OK 5 10005

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_4, 5

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

4 1.1.1.2 Active 1 ICMP OK 2 10010

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_8, 7

ACL Name Buckets

------------------------------------------------------------------------------

APP2 8

Device Group

----------------------------------------------------------------------------

dg2

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

1 2.1.1.1 Active 1 ICMP OK 6 10006

Bucket List

--------------------------------------------------------------------------

test_itd_acl_1_bucket_1, 6

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

2 2.1.1.2 Active 1 ICMP OK 7 10007

Bucket List

--------------------------------------------------------------------------

test_itd_acl_1_bucket_2, 7

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

3 2.1.1.3 Active 1 ICMP OK 8 10008

Bucket List

--------------------------------------------------------------------------

test_itd_acl_1_bucket_3, 8

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

4 2.1.1.4 Active 1 ICMP OK 9 10009

Bucket List

--------------------------------------------------------------------------

test_itd_acl_1_bucket_4, 5

switch(config)# show run services

!Command: show running-config services

!Running configuration last done at: Sun Nov 15 12:09:30 2020

!Time: Sun Nov 15 12:15:10 2020

version 9.4(1) Bios:version N/A

feature itd

itd device-group dg1

probe icmp frequency 1 timeout 1

node ip 1.1.1.3

node ip 1.1.1.4

node ip 1.1.1.5

node ip 1.1.1.2

itd device-group dg2

probe icmp frequency 1 timeout 1

node ip 2.1.1.1

node ip 2.1.1.2

node ip 2.1.1.3

node ip 2.1.1.4

itd test

ingress interface Eth1/3

failaction node least-bucket

load-balance method src ip

access-list APP1 device-group dg1

access-list APP2 device-group dg2

no shut

switch(config)# itd session device-group dg1

switch(config-session-device-group)# node ip 1.1.1.5

switch(config-session-dg-node)# weight 2

switch(config-session-dg-node)# node ip 1.1.1.4

switch(config-session-dg-node)# weight 3

switch(config-session-dg-node)# node ip 1.1.1.6

switch(config-session-dg-node)# weight 2

switch(config-session-dg-node)# no node ip 1.1.1.2

switch(config-session-device-group)# commit

switch(config)# sh itd test

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test src-ip ACTIVE n/a

Source Interface

----------------

Device Group Probe Port

-------------------------------------------------- ----- ------

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

Eth1/3 UP 1

ACL Name Buckets

------------------------------------------------------------------------------

APP1 8

Device Group

----------------------------------------------------------------------------

dg1

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

1 1.1.1.3 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_2

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

2 1.1.1.4 Active 3 ICMP OK 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_3, 6, 7

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

3 1.1.1.5 Active 2 ICMP OK 5 10005

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_4, 5

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

4 1.1.1.6 Active 2 ICMP PF 10 10011

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_8, 1

ACL Name Buckets

------------------------------------------------------------------------------

APP2 8

Device Group

----------------------------------------------------------------------------

dg2

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

1 2.1.1.1 Active 1 ICMP OK 6 10006

Bucket List

--------------------------------------------------------------------------

test_itd_acl_1_bucket_1, 6

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

2 2.1.1.2 Active 1 ICMP OK 7 10007

Bucket List

--------------------------------------------------------------------------

test_itd_acl_1_bucket_2, 7

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

3 2.1.1.3 Active 1 ICMP OK 8 10008

Bucket List

--------------------------------------------------------------------------

test_itd_acl_1_bucket_3, 8

Node IP Cluster-id Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------------- ---------- ------- --- ---- ----- --------------- -- --- -------

4 2.1.1.4 Active 1 ICMP OK 9 10009

Bucket List

--------------------------------------------------------------------------

test_itd_acl_1_bucket_4, 5

switch(config)# sh run services

!Command: show running-config services

!Running configuration last done at: Sun Nov 15 12:17:19 2020

!Time: Sun Nov 15 12:18:16 2020

version 9.4(1) Bios:version N/A

feature itd

itd device-group dg1

probe icmp frequency 1 timeout 1

node ip 1.1.1.3

weight 1

node ip 1.1.1.4

weight 3

node ip 1.1.1.5

weight 2

node ip 1.1.1.6

weight 2

itd device-group dg2

probe icmp frequency 1 timeout 1

node ip 2.1.1.1

node ip 2.1.1.2

node ip 2.1.1.3

node ip 2.1.1.4

itd test

ingress interface Eth1/3

failaction node least-bucket

load-balance method src ip

access-list APP1 device-group dg1

access-list APP2 device-group dg2

no shut

次の例は、ACE をインクルード ACL に中断することなく追加する方法を示しています。

switch(config)#

switch(config-acl)# ip access-list acl1

switch(config-acl)# 1010 permit tcp any 10.220.0.0/16

switch(config-acl)# 1020 permit tcp any 20.1.1.0/24

switch(config)# show ip access-lists acl1

IP access list acl1

1010 permit tcp any 10.220.0.0/16

1020 permit tcp any 20.1.1.0/24

switch(config)# itd device-group dg1

switch(config-device-group)# probe icmp

switch(config-device-group)# node ip 1.1.1.1

switch(config-dg-node)# node ip 2.1.1.1

switch(config-dg-node)# node ip 3.1.1.1

switch(config-dg-node)# node ip 4.1.1.1

switch(config-dg-node)# itd test

switch(config-itd)# device-group dg1

switch(config-itd)# ingress interface Eth1/11

switch(config-itd)# load-balance method dst ip

Note: Configure buckets equal or more than the total number of nodes.

switch(config-itd)# access-list acl1

switch(config-itd)# no shut

switch(config)# show run service

!Command: show running-config services

!Time: Tue Sep 20 20:44:17 2016

version 7.0(3)I5(1)

feature itd

itd device-group dg1

probe icmp

node ip 1.1.1.1

node ip 2.1.1.1

node ip 3.1.1.1

node ip 4.1.1.1

itd test

device-group dg1

ingress interface Eth1/11

load-balance method dst ip

access-list acl1

no shut

switch(config-itd)# ip access-list acl1

switch(config-acl)# 1030 permit tcp any 30.1.1.0/24

switch(config-acl)# exit

switch(config)# itd session access-list acl1 refresh

switch(config)# sh ip access-lists | grep n 4 itd_

IP access list test_itd_bucket_1

1010 permit tcp any 10.220.0.0 0.0.63.255

1020 permit tcp any 20.1.1.0 0.0.0.63

1030 permit tcp any 30.1.1.0/26

IP access list test_itd_bucket_2

1010 permit tcp any 10.220.64.0 0.0.63.255

1020 permit tcp any 20.1.1.64 0.0.0.63

1030 permit tcp any 30.1.1.64/26

IP access list test_itd_bucket_3

1010 permit tcp any 10.220.128.0 0.0.63.255

1020 permit tcp any 20.1.1.128 0.0.0.63

1030 permit tcp any 30.1.1.128/26

IP access list test_itd_bucket_4

1010 permit tcp any 10.220.192.0 0.0.63.255

1020 permit tcp any 20.1.1.192 0.0.0.63

1030 permit tcp any 30.1.1.192/26

switch(config)# sh run rpm

interface Ethernet1/11

ip policy route-map test_itd_pool

この例では、アクセス リストが適切に生成され、予想される ip 一致条件があることを確認します。Cisco Nexus リリース 9.3(3)F 以降では、show ip access-list dynamic コマンドを使用してシステム内の ACL を検索できます。

Nexus# show ip access-lists CiscoService_itd_vip_1_bucket_1 dynamic

IP access list CiscoService_itd_vip_1_bucket_1

10 permit ip 1.1.1.0 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_2 dynamic

IP access list CiscoService_itd_vip_1_bucket_2

10 permit ip 1.1.1.32 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_3 dynamic

IP access list CiscoService_itd_vip_1_bucket_3

10 permit ip 1.1.1.64 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_4 dynamic

IP access list CiscoService_itd_vip_1_bucket_4

10 permit ip 1.1.1.96 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_5 dynamic

IP access list CiscoService_itd_vip_1_bucket_5

10 permit ip 1.1.1.128 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_6 dynamic

IP access list CiscoService_itd_vip_1_bucket_6

10 permit ip 1.1.1.160 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_7 dynamic

IP access list CiscoService_itd_vip_1_bucket_7

10 permit ip 1.1.1.192 255.255.255.31 192.168.255.1/32

513E-A-15-C9336C-FX-2-1# show ip access-lists CiscoService_itd_vip_1_bucket_8 dynamic

IP access list CiscoService_itd_vip_1_bucket_8

10 permit ip 1.1.1.224 255.255.255.31 192.168.255.1/32

次の例は、インクルード ACL から ACE を中断なく削除する方法を示しています。

switch(config)# feature itd

switch(config-acl)# ip access-list acl1

switch(config-acl)# 1010 permit tcp any 10.220.0.0/16

switch(config-acl)# 1020 permit tcp any 20.1.1.0/24

switch(config-acl)# 1030 permit tcp any 30.1.1.0/24

switch(config)# itd device-group dg1

switch(config-device-group)# probe icmp

switch(config-device-group)# node ip 1.1.1.1

switch(config-dg-node)# node ip 2.1.1.1

switch(config-dg-node)# node ip 3.1.1.1

switch(config-dg-node)# node ip 4.1.1.1

switch(config-dg-node)#

switch(config-dg-node)# itd test

switch(config-itd)# device-group dg1

switch(config-itd)# ingress interface Eth1/11

switch(config-itd)# load-balance method dst ip

Note: Configure buckets equal or more than the total number of nodes.

switch(config-itd)# access-list acl1

switch(config-itd)# no shut

switch(config-acl)# sh itd test

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test dst-ip ACTIVE 4

Exclude ACL

-------------------------------

Device Group Probe Port

-------------------------------------------------- ----- ------

dg1 ICMP

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

test_itd_pool Eth1/11 UP 2

ACL Name

------------------------------

acl1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

1 1.1.1.1 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

2 2.1.1.1 Active 1 ICMP OK 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_2

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

3 3.1.1.1 Active 1 ICMP OK 5 10005

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_3

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

4 4.1.1.1 Active 1 ICMP OK 6 10006

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_4

switch(config)# show itd test

Legend:

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Status Buckets

-------------- ---------- -------- -------

test dst-ip ACTIVE 4

Exclude ACL

-------------------------------

Device Group Probe Port

-------------------------------------------------- ----- ------

dg1 ICMP

Pool Interface Status Track_id

------------------------------ ------------ ------ ---------

test_itd_pool Eth1/11 UP 2

ACL Name

------------------------------

acl1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

1 1.1.1.1 Active 1 ICMP OK 3 10003

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_1

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

2 2.1.1.1 Active 1 ICMP OK 4 10004

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_2

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

3 3.1.1.1 Active 1 ICMP OK 5 10005

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_3

Node IP Cfg-S WGT Probe Port Probe-IP STS Trk# Sla_id

------------------- ------- --- ---- ----- --------------- -- --- -------

4 4.1.1.1 Active 1 ICMP OK 6 10006

Bucket List

--------------------------------------------------------------------------

test_itd_bucket_4

switch(config)# sh run rpm

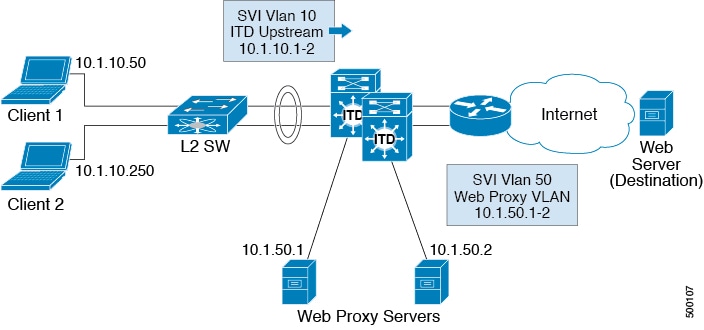

次の例は、バケット配布を使用して ITD ノード レベル スタンバイを構成する方法を示しています。

itd device-group dg

probe icmp

node ip 10.10.10.2

standby ip 13.13.13.2

node ip 11.11.11.2

standby ip 12.12.12.2

node ip 12.12.12.2

standby ip 11.11.11.2

node ip 13.13.13.2

standby ip 10.10.10.2

itd test

device-group dg

virtual ip 20.20.20.20.255.255.255.255 tcp 80 advertise enable

ingress interface Eth1/9

failaction bucket distribute

load-balance buckets 16

no shut

フィードバック

フィードバック