Cisco ACI ベーシック コンフィギュレーション ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月19日

章のタイトル: 基本ユーザ テナント設定

基本ユーザ テナント設定

この章の内容は、次のとおりです。

- テナント

- テナント内のルーティング

- テナント、VRF、およびブリッジ ドメインの作成

- アプリケーション ポリシーの展開

- 特定のポートへの EPG の静的な導入

- 特定のポートに EPG を導入するためのドメイン、接続エンティティ プロファイル、および VLAN の作成

テナント

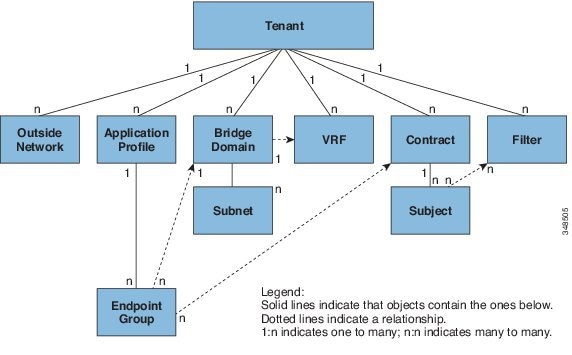

テナントは相互に分離することも、リソースを共有することもできます。テナントが含む主要な要素は、フィルタ、コントラクト、外部ネットワーク、ブリッジ ドメイン、コンテキスト、およびエンドポイント グループ(EPG)を含むアプリケーション プロファイルです。テナントのエンティティはそのポリシーを継承します。テナントには、1 つ以上の仮想ルーティングおよび転送(VRF)インスタンスまたはコンテキストを含めることができます。各コンテキストは、複数のブリッジ ドメインに関連付けることができます。

(注) | テナント ナビゲーション パス の下の APIC GUI では、コンテキスト(VRF)はプライベート ネットワークと呼ばれます。 |

テナントはアプリケーション ポリシーの論理コンテナです。ファブリックには複数のテナントを含めることができます。レイヤ 4 ~ 7 のサービスを展開する前に、テナントを設定する必要があります。ACI ファブリックは、テナント ネットワークに対して IPv4、IPv6、およびデュアル スタック構成をサポートします。

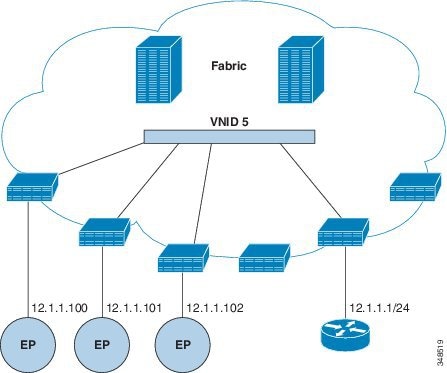

テナント内のルーティング

アプリケーション セントリック インフラストラクチャ(ACI)のファブリックでは、テナントのデフォルト ゲートウェイ機能が提供され、ファブリックの Virtual Extensible Local Area(VXLAN)ネットワーク間のルーティングが行えます。各テナントについて、APIC でサブネットが作成されるたびに、ファブリックは仮想デフォルト ゲートウェイまたはスイッチ仮想インターフェイス(SVI)を提供します。これは、そのテナント サブネットの接続エンドポイントがあるすべてのスイッチにわたります。各入力インターフェイスはデフォルトのゲートウェイ インターフェイスをサポートし、ファブリック全体のすべての入力インターフェイスは任意のテナント サブネットに対する同一のルータの IP アドレスと MAC アドレスを共有します。

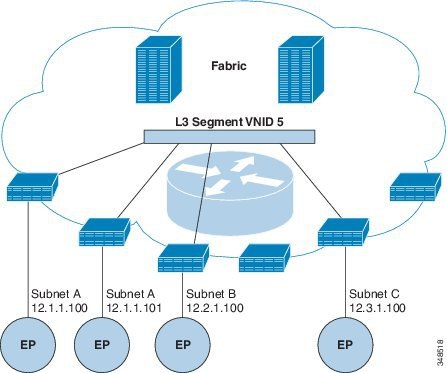

Intersubnet のテナント トラフィックを転送するために使用されるレイヤ 3 VNID

レイヤ 3 VNID は、APIC によって割り当てられます。ファブリックを経由するトラフィックは、レイヤ 3 セグメントの VNID を使用して転送されます。出力リーフ スイッチでは、パケットはレイヤ 3 セグメントの VNID から出力サブネットの VNID にルーティングされます。

ACI モデルでは、テナント内でルーティングされるトラフィックのファブリックで非常に効率的な転送が提供されます。たとえば、同じ物理ホストの同じテナントに属するがサブネットは異なる 2 つの仮想マシン(VM)間のトラフィックでは、(最小パス コストを使用して)正しい宛先にルーティングされる前の移動先は入力スイッチのみです。現在の VM 環境では、トラフィックは正しい宛先にルーティングされる前に、(異なる物理サーバ上にあると思われる)エッジ VM に伝送されます。

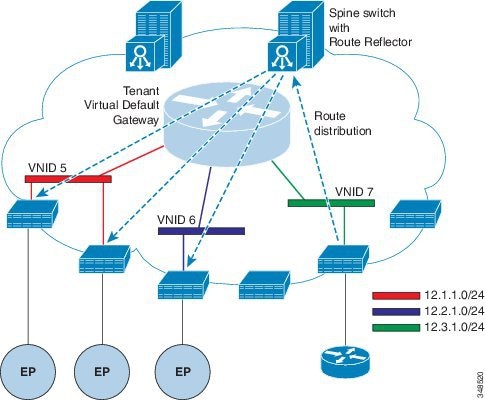

ルータ ピアリングおよびルート配布

ピアリングによって学習されるルートは、スパイン スイッチに送信されます。スパイン スイッチはルート リフレクタとして動作し、外部ルートを同じテナントに属するインターフェイスを持つすべてのリーフ スイッチに配布します。これらのルートは、最長プレフィクス照合(LPM)により集約されたアドレスで、外部ルータが接続されているリモートのリーフ スイッチの VTEP IP アドレスが含まれるリーフ スイッチの転送テーブルに配置されます。WAN ルートには転送プロキシはありません。WAN ルートがリーフ スイッチの転送テーブルに適合しない場合、トラフィックはドロップされます。外部ルータがデフォルト ゲートウェイではないため、テナントのエンドポイント(EP)からのパケットは ACI ファブリックのデフォルト ゲートウェイに送信されます。

外部ルータへのブリッジド インターフェイス

ACI ファブリックは、外部ルータの存在を認識せず、APIC はリーフ スイッチのインターフェイスを EPG に静的に割り当てます。

ルート リフレクタの設定

ACI ファブリックのルート リフレクタは、マルチプロトコル BGP(MP-BGP)を使用してファブリック内に外部ルートを配布します。ACI ファブリックでルート リフレクタをイネーブルにするには、ファブリックの管理者がルート リフレクタになるスパイン スイッチを選択して、自律システム(AS)番号を提供する必要があります。ルート リフレクタが ACI ファブリックでイネーブルになると、管理者は次の項で説明するように、外部ネットワークへの接続を設定できます。

ACI ファブリックに外部ルータを接続するには、ファブリック インフラストラクチャの管理者がボーダー ゲートウェイ プロトコル(BGP)のルート リフレクタとしてスパイン ノードを設定します。冗長性のために、複数のスパインがルータ リフレクタ ノードとして設定されます(1 台のプライマリ リフレクタと 1 台のセカンダリ リフレクタ)。

テナントが ACI ファブリックに WAN ルータを接続する必要がある場合は、インフラストラクチャの管理者が WAN ルータが WAN のトップ オブ ラック(ToR)として接続されるリーフ ノードを(以下の通りに)設定し、この WAN ToR を BGP ピアとしてルート リフレクタ ノードの 1 つと組み合わせます。ルート リフレクタが WAN ToR に設定されていると、ファブリックにテナント ルートをアドバタイズできます。

各リーフ ノードには最大 4000 のルートを保存できます。WAN ルータが 4000 を超えるルートをアドバタイズしなければならない場合、複数のリーフ ノードとピアリングする必要があります。インフラストラクチャの管理者は、ペアになったリーフ ノードそれぞれをアドバタイズできるルート(またはルート プレフィクス)で設定します。

インフラストラクチャの管理者は、次のようにファブリックに接続されている外部 WAN ルータを設定する必要があります。

テナントの外部接続の設定

スタティック ルートをアプリケーション セントリック インフラストラクチャ(ACI)ファブリック上の他のリーフ スイッチに配布する前に、マルチプロトコル BGP(MP-BGP)プロセスが最初に動作していて、スパイン スイッチが BGP ルート リフレクタとして設定されている必要があります。

ACI ファブリックを外部ルーテッド ネットワークに統合するために、管理テナントのレイヤ 3 接続に対し Open Shortest Path First(OSPF)を設定できます。

拡張 GUI を使用した MP-BGP ルート リフレクタの設定

(注) | このタスク例のビデオを視聴するには、Videos Webpage を参照してください。 |

拡張 GUI を使用した管理テナントの OSPF 外部ルーテッド ネットワークを作成する

-

ルータ ID と論理インターフェイス プロファイルの IP アドレスが異なっていて重複していないことを確認します。

-

次の手順は、管理テナントの OSPF 外部ルーテッド ネットワークを作成するためのものです。テナントの OSPF 外部ルーテッド ネットワークを作成するには、テナントを選択し、テナント用の VRF を作成する必要があります。

-

詳細については、トランジット ルーティングに関する KB 記事も参照してください。

(注) | このタスク例のビデオを視聴するには、Videos Webpage を参照してください。 |

| ステップ 1 | メニュー バーで、 を選択します。 |

| ステップ 2 | [Navigation] ペインで、 を展開します。 |

| ステップ 3 | [External Routed Networks] を右クリックし、[Create Routed Outside] をクリックします。 |

| ステップ 4 | [Create Routed Outside] ダイアログボックスで、次の操作を実行します。 |

| ステップ 5 | [Create Node Profile] ダイアログボックスで、次の操作を実行します。 |

| ステップ 6 | [Create Node Profile] ダイアログボックスで、[OSPF Interface Profiles] 領域の [+] アイコンをクリックします。 |

| ステップ 7 | [Create Interface Profile] ダイアログボックスで、次のタスクを実行します。 |

| ステップ 8 | [Create Node Profile] ダイアログボックスで、[OK] をクリックします。 |

| ステップ 9 | [Create Routed Outside] ダイアログボックスで、[Next] をクリックします。 [Step 2 External EPG Networks] 領域が表示されます。 |

| ステップ 10 | [External EPG Networks] 領域で、[+] アイコンをクリックします。 |

| ステップ 11 | [Create External Network] ダイアログボックスで、次の操作を実行します。 |

REST API を使用した MP-BGP ルート リフレクタの設定

| ステップ 1 | スパイン スイッチをルート リフレクタとしてマークします。 例: POST URL: https://apic-ip/api/policymgr/mo/uni/fabric.xml

<bgpInstPol name="default">

<bgpAsP asn="1" />

<bgpRRP>

<bgpRRNodePEp id=“<spine_id1>”/>

<bgpRRNodePEp id=“<spine_id2>”/>

</bgpRRP>

</bgpInstPol>

|

| ステップ 2 | 次のポストを使用してポッド セレクタをセットアップします。 例: FuncP セットアップの場合: POST URL:

https://APIC-IP/api/policymgr/mo/uni.xml

<fabricFuncP>

<fabricPodPGrp name="bgpRRPodGrp”>

<fabricRsPodPGrpBGPRRP tnBgpInstPolName="default" />

</fabricPodPGrp>

</fabricFuncP>

例: PodP セットアップの場合: POST URL:

https://APIC-IP/api/policymgr/mo/uni.xml

<fabricPodP name="default">

<fabricPodS name="default" type="ALL">

<fabricRsPodPGrp tDn="uni/fabric/funcprof/podpgrp-bgpRRPodGrp"/>

</fabricPodS>

</fabricPodP>

|

MP-BGP ルート リフレクタ設定の確認

テナント、VRF、およびブリッジ ドメインの作成

テナントの概要

-

テナントには、承認されたユーザのドメインベースのアクセス コントロールをイネーブルにするポリシーが含まれます。承認されたユーザは、テナント管理やネットワーキング管理などの権限にアクセスできます。

-

ユーザは、ドメイン内のポリシーにアクセスしたりポリシーを設定するには読み取り/書き込み権限が必要です。テナント ユーザは、1 つ以上のドメインに特定の権限を持つことができます。

-

マルチテナント環境では、リソースがそれぞれ分離されるように、テナントによりグループ ユーザのアクセス権限が提供されます(エンドポイント グループやネットワーキングなどのため)。これらの権限では、異なるユーザが異なるテナントを管理することもできます。

テナントの作成

テナントには、最初にテナントを作成した後に作成できるフィルタ、契約、ブリッジ ドメイン、およびアプリケーション プロファイルなどのプライマリ要素が含まれます。

VRF およびブリッジ ドメイン

テナントの VRF およびブリッジ ドメインを作成および指定できます。定義されたブリッジ ドメイン要素のサブネットは、対応するレイヤ 3 コンテキストを参照します。

IPv6 ネイバー探索の有効化の詳細については、関連 KB 記事、「KB: Creating a Tenant, VRF, and Bridge Domain with IPv6 Neighbor Discovery」を参照してください。

拡張 GUI を使用したテナント、VRF、およびブリッジ ドメインの作成

このタスク例のビデオを視聴するには、Videos Webpage を参照してください。

-

外部ルーテッドを設定するときにパブリック サブネットがある場合は、ブリッジ ドメインを外部設定と関連付ける必要があります。

1. メニュー バーで、 の順にクリックします。

2. [Create Tenant] ダイアログボックスで、次のタスクを実行します。

3. [Navigation] ペインで、 の順に展開し、[Work] ペインで、[VRF] アイコンをキャンバスにドラッグして [Create VRF] ダイアログボックスを開き、次のタスクを実行します。

4. [Networking] ペインで、[BD] アイコンを [VRF] アイコンにつなげながらキャンバスにドラッグします。[Create Bridge Domain] ダイアログボックスが表示されたら、次のタスクを実行します。

5. [Networks] ペインで、[L3] アイコンを [VRF] アイコンにつなげながらキャンバスにドラッグします。[Create Routed Outside] ダイアログボックスが表示されたら、次のタスクを実行します。

手順の詳細

| ステップ 1 | メニュー バーで、 の順にクリックします。 |

| ステップ 2 | [Create Tenant] ダイアログボックスで、次のタスクを実行します。 |

| ステップ 3 | [Navigation] ペインで、 の順に展開し、[Work] ペインで、[VRF] アイコンをキャンバスにドラッグして [Create VRF] ダイアログボックスを開き、次のタスクを実行します。 |

| ステップ 4 | [Networking] ペインで、[BD] アイコンを [VRF] アイコンにつなげながらキャンバスにドラッグします。[Create Bridge Domain] ダイアログボックスが表示されたら、次のタスクを実行します。 |

| ステップ 5 | [Networks] ペインで、[L3] アイコンを [VRF] アイコンにつなげながらキャンバスにドラッグします。[Create Routed Outside] ダイアログボックスが表示されたら、次のタスクを実行します。

|

アプリケーション ポリシーの展開

セキュリティ ポリシーの適用

トラフィックは前面パネルのインターフェイスからリーフ スイッチに入り、パケットは送信元 EPG の EPG でマーキングされます。リーフ スイッチはその後、テナント エリア内のパケットの宛先 IP アドレスでフォワーディング ルックアップを実行します。ヒットすると、次のシナリオのいずれかが発生する可能性があります。

-

ユニキャスト(/32)ヒットでは、宛先エンドポイントの EPG と宛先エンドポイントが存在するローカル インターフェイスまたはリモート リーフ スイッチの VTEP IP アドレスが提供されます。

-

サブネット プレフィクス(/32 以外)のユニキャスト ヒットでは、宛先サブネット プレフィクスの EPG と宛先サブネット プレフィクスが存在するローカル インターフェイスまたはリモート リーフ スイッチの VTEP IP アドレスが提供されます。

-

マルチキャスト ヒットでは、ファブリック全体の VXLAN カプセル化とマルチキャスト グループの EPG で使用するローカル レシーバのローカル インターフェイスと外側の宛先 IP アドレスが提供されます。

(注) | マルチキャストと外部ルータのサブネットは、入力リーフ スイッチでのヒットを常にもたらします。セキュリティ ポリシーの適用は、宛先 EPG が入力リーフ スイッチによって認識されるとすぐに発生します。 |

転送テーブルの誤りにより、パケットがスパイン スイッチの転送プロキシに送信されます。転送プロキシはその後、転送テーブル検索を実行します。これが誤りである場合、パケットはドロップされます。これがヒットの場合、パケットは宛先エンドポイントを含む出力リーフ スイッチに送信されます。出力リーフ スイッチが宛先の EPG を認識するため、セキュリティ ポリシーの適用が実行されます。出力リーフ スイッチは、パケット送信元の EPG を認識する必要があります。ファブリック ヘッダーは、入力リーフ スイッチから出力リーフ スイッチに EPG を伝送するため、このプロセスをイネーブルにします。スパイン スイッチは、転送プロキシ機能を実行するときに、パケット内の元の EPG を保存します。

出力リーフ スイッチでは、送信元 IP アドレス、送信元 VTEP、および送信元 EPG 情報は、学習によってローカルの転送テーブルに保存されます。ほとんどのフローが双方向であるため、応答パケットがフローの両側で転送テーブルに入力し、トラフィックが両方向で入力フィルタリングされます。

セキュリティ ポリシー仕様を含むコントラクト

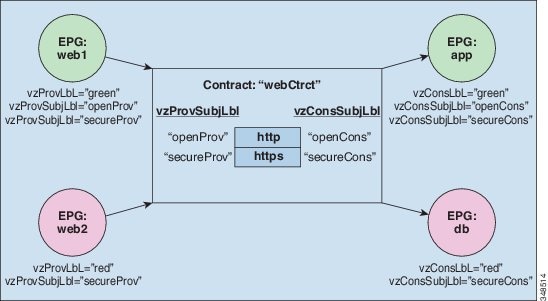

ACI セキュリティ モデルでは、コントラクトに EPG 間の通信を管理するポリシーが含まれます。コントラクトは通信内容を指定し、EPG は通信の送信元と宛先を指定します。コントラクトは次のように EPG をリンクします。

EPG 1 --------------- コントラクト --------------- EPG 2

コントラクトで許可されていれば、EPG 1 のエンドポイントは EPG 2 のエンドポイントと通信でき、またその逆も可能です。このポリシーの構造には非常に柔軟性があります。たとえば、EPG 1 と EPG 2 間には多くのコントラクトが存在でき、1 つのコントラクトを使用する EPG が 3 つ以上存在でき、コントラクトは複数の EPG のセットで再利用できます。

また EPG とコントラクトの関係には方向性があります。EPG はコントラクトを提供または消費できます。コントラクトを提供する EPG は通常、一連のクライアント デバイスにサービスを提供する一連のエンドポイントです。そのサービスによって使用されるプロトコルはコントラクトで定義されます。コントラクトを消費する EPG は通常、そのサービスのクライアントである一連のエンドポイントです。クライアント エンドポイント(コンシューマ)がサーバ エンドポイント(プロバイダー)に接続しようとすると、コントラクトはその接続が許可されるかどうかを確認します。特に指定のない限り、そのコントラクトは、サーバがクライアントへの接続を開始することを許可しません。ただし、EPG 間の別のコントラクトが、その方向の接続を簡単に許可する場合があります。

この提供/消費の関係は通常、EPG とコントラクト間を矢印を使って図で表されます。次に示す矢印の方向に注目してください。

EPG 1 <------- 消費 -------- コントラクト <------- 提供 -------- EPG 2

これらの同じ構造は、仮想マシンのハイパーバイザを管理するポリシーにも適用されます。EPG が Virtual Machine Manager(VMM)のドメイン内に配置されると、APIC は EPG に関連付けられたすべてのポリシーを VMM ドメインに接続するインターフェイスを持つリーフ スイッチにダウンロードします。VMM ドメインの完全な説明については、『ACI の基本』マニュアルの「Virtual Machine Manager のドメイン」の章を参照してください。このポリシーが作成されると、APIC は EPG のエンドポイントへの接続を可能にするスイッチを指定する VMM ドメインにそれをプッシュ(あらかじめ入力)します。VMM ドメインは、EPG 内のエンドポイントが接続できるスイッチとポートのセットを定義します。エンドポイントがオンラインになると、適切な EPG に関連付けられます。パケットが送信されると、送信元 EPG および宛先 EPG がパケットから取得され、対応するコントラクトで定義されたポリシーでパケットが許可されたかどうかが確認されます。許可された場合は、パケットが転送されます。許可されない場合は、パケットはドロップされます。

コントラクトは、許可や拒否よりも複雑なアクションも許可します。コントラクトは、所定のサブジェクトに一致するトラフィックをサービスにリダイレクトしたり、コピーしたり、その QoS レベルを変更したりできることを指定可能です。具象モデルでアクセス ポリシーをあらかじめ入力すると、APIC がオフラインまたはアクセスできない場合でも、エンドポイントは移動でき、新しいエンドポイントをオンラインにでき、通信を行うことができます。APIC は、ネットワークの単一の障害発生時点から除外されます。ACI ファブリックにパケットが入力されると同時に、セキュリティ ポリシーがスイッチで実行している具象モデルによって適用されます。

Three-Tier アプリケーションの展開

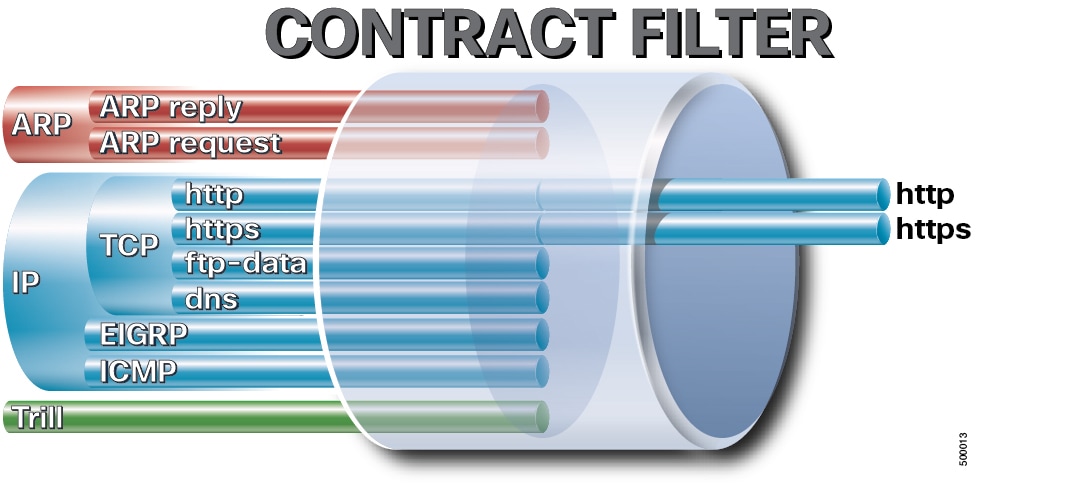

フィルタは、フィルタを含む契約により許可または拒否されるデータ プロトコルを指定します。契約には、複数のサブジェクトを含めることができます。サブジェクトは、単方向または双方向のフィルタを実現するために使用できます。単方向フィルタは、コンシューマからプロバイダー(IN)のフィルタまたはプロバイダーからコンシューマ(OUT)のフィルタのどちらか一方向に使用されるフィルタです。双方向フィルタは、両方の方向で使用される同一フィルタです。これは、再帰的ではありません。

契約は、エンドポイント グループ間(EPG 間)の通信をイネーブルにするポリシーです。これらのポリシーは、アプリケーション層間の通信を指定するルールです。契約が EPG に付属していない場合、EPG 間の通信はデフォルトでディセーブルになります。EPG 内の通信は常に許可されているので、EPG 内の通信には契約は必要ありません。

アプリケーション プロファイルでは、APIC がその後ネットワークおよびデータセンターのインフラストラクチャで自動的にレンダリングするアプリケーション要件をモデル化することができます。アプリケーション プロファイルでは、管理者がインフラストラクチャの構成要素ではなくアプリケーションの観点から、リソース プールにアプローチすることができます。アプリケーション プロファイルは、互いに論理的に関連する EPG を保持するコンテナです。EPG は同じアプリケーション プロファイル内の他の EPG および他のアプリケーション プロファイル内の EPG と通信できます。

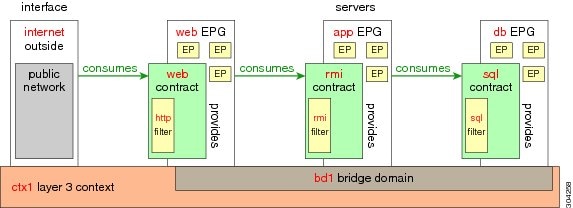

アプリケーション ポリシーを展開するには、必要なアプリケーション プロファイル、フィルタ、および契約を作成する必要があります。通常、APIC ファブリックは、テナント ネットワーク内の Three-Tier アプリケーションをホストします。この例では、アプリケーションは 3 台のサーバ(Web サーバ、アプリケーション サーバ、およびデータベース サーバ)を使用して実行されます。Three-Tier アプリケーションの例については、次の図を参照してください。

Web サーバには HTTP フィルタがあり、アプリケーション サーバには Remote Method Invocation(RMI)フィルタがあり、データベース サーバには Structured Query Language(SQL)フィルタがあります。アプリケーション サーバは、SQL 契約を消費してデータベース サーバと通信します。Web サーバは、RMI 契約を消費して、アプリケーション サーバと通信します。トラフィックは Web サーバから入り、アプリケーション サーバと通信します。アプリケーション サーバはその後、データベース サーバと通信し、トラフィックは外部に通信することもできます。

http 用のフィルタを作成するパラメータ

この例での http 用のフィルタを作成するパラメータは次のとおりです。

| パラメータ名 | http のフィルタ |

|---|---|

|

名前 |

http |

|

エントリの数 |

2 |

|

エントリ名 |

Dport-80 Dport-443 |

|

Ethertype |

IP |

|

プロトコル |

tcp tcp |

|

宛先ポート |

http https |

rmi および sql 用のフィルタを作成するパラメータ

この例での rmi および sql 用のフィルタを作成するパラメータは次のとおりです。

| パラメータ名 | rmi のフィルタ | sql のフィルタ |

|---|---|---|

|

名前 |

rmi |

sql |

|

エントリの数 |

1 |

1 |

|

エントリ名 |

Dport-1099 |

Dport-1521 |

|

Ethertype |

IP |

IP |

|

プロトコル |

tcp |

tcp |

|

宛先ポート |

1099 |

1521 |

アプリケーション プロファイル データベースの例

この例のアプリケーション プロファイル データベースは次のとおりです。

| EPG | 提供される契約 | 消費される契約 |

|---|---|---|

|

Web |

Web |

rmi |

|

app |

rmi |

sql |

|

db |

sql |

-- |

GUI を使用したアプリケーション ポリシーの展開

GUI を使用したフィルタの作成

3 つの個別のフィルタを作成します。この例では、HTTP、RMI、SQL です。このタスクでは、HTTP フィルタを作成する方法を示します。このタスクは、他のフィルタを作成するタスクと同じです。

テナント、ネットワーク、およびブリッジ ドメインが作成されていることを確認します。

1. メニュー バーで、[TENANTS] を選択します。[Navigation] ペインで、 を展開し、[Filters] を右クリックして、[Create Filter] をクリックします。

2. [Create Filter] ダイアログボックスで、次の操作を実行します。

3. [Name] フィールドの [Entries] を展開します。同じプロセスを実行して、別のエントリを宛先ポートとして HTTPS で追加し、[Update] をクリックします。

4. さらに 2 つのフィルタ(rmi および sql)を作成し、rmi および sql 用のフィルタを作成するパラメータに示すパラメータを使用するには、上記手順の同じプロセスを実行します。

手順の詳細

| ステップ 1 | メニュー バーで、[TENANTS] を選択します。[Navigation] ペインで、 を展開し、[Filters] を右クリックして、[Create Filter] をクリックします。

| ||

| ステップ 2 | [Create Filter] ダイアログボックスで、次の操作を実行します。 | ||

| ステップ 3 | [Name] フィールドの [Entries] を展開します。同じプロセスを実行して、別のエントリを宛先ポートとして HTTPS で追加し、[Update] をクリックします。 この新しいフィルタ ルールが追加されます。 | ||

| ステップ 4 | さらに 2 つのフィルタ(rmi および sql)を作成し、rmi および sql 用のフィルタを作成するパラメータに示すパラメータを使用するには、上記手順の同じプロセスを実行します。 |

GUI を使用した契約の作成

1. メニュー バーで、[TENANTS] と実行するテナント名を選択します。[Navigation] ペインで、 を展開します。

2. を右クリックします。

3. [Create Contract] ダイアログボックスで、次のタスクを実行します。

4. [Create Contract Subject] ダイアログボックスで、[OK] をクリックします。

5. この手順と同じステップに従って、rmi と sql 用の契約をさらに 2 つ作成します。rmi 契約の場合は rmi サブジェクトを選択し、sql の場合は sql サブジェクトを選択します。

手順の詳細

GUI を使用したアプリケーション プロファイルの作成

1. メニュー バーで、[TENANTS] を選択します。[Navigation] ペインで、テナントを展開し、[Application Profiles] を右クリックし、[Create Application Profile] をクリックします。

2. [Create Application Profile] ダイアログボックスで、[Name] フィールドに、アプリケーション プロファイル名(OnlineStore)を追加します。

手順の詳細

GUI を使用した EPG の作成

EPG が使用するポートは、VM マネージャ(VMM)ドメインまたは EPG に関連付けられた物理ドメインのいずれか 1 つに属している必要があります。

1. [EPGs] を展開します。[Create Application EPG] ダイアログボックスで、次の操作を実行します。

2. [Create Application Profile] ダイアログボックスで、EPG をさらに 2 つ作成します。3 つの EPG は、同じブリッジ ドメインおよびデータセンター内の db、app、および web である必要があります。

手順の詳細

GUI を使用した契約の消費と提供

EPG 間のポリシー関係を作成するために、前に作成した契約を関連付けることができます。

提供するコントラクトと使用するコントラクトに名前を付けるときは、提供するコントラクトと使用するコントラクトの両方に同じ名前を付けてください。

1.

APIC GUI ウィンドウをクリックして db EPG から app EPG にドラッグします。

2. [Name] フィールドで、ドロップダウン リストから、sql 契約を選択します。[OK] をクリックします。

3.

APIC GUI 画面 をクリックして、app ePG から web EPG にドラッグします。

4. [Name] フィールドで、ドロップダウン リストから、rmi 契約を選択します。[OK] をクリックします。

5. web EPG のアイコンをクリックし、[Provided Contracts] 領域の [+] 記号をクリックします。

6. [Name] フィールドで、ドロップダウン リストから、web 契約を選択します。[OK] をクリックします。[Submit] をクリックします。

7. 確認するには、[Navigation] ペインで、[Application Profiles] 下の [OnlineStore] に移動してクリックします。

8. [Work] ペインで、 を選択します。

手順の詳細

| ステップ 1 |

[Add Consumed Contract] ダイアログボックスが表示されます。 | ||

| ステップ 2 | [Name] フィールドで、ドロップダウン リストから、sql 契約を選択します。[OK] をクリックします。 この手順により、db EPG は sql 契約を提供でき、app EPG は sql 契約を消費することができます。 | ||

| ステップ 3 | APIC GUI 画面 をクリックして、app ePG から web EPG にドラッグします。 [Add Consumed Contract] ダイアログボックスが表示されます。 | ||

| ステップ 4 | [Name] フィールドで、ドロップダウン リストから、rmi 契約を選択します。[OK] をクリックします。 この手順により、app EPG は rmi 契約を提供でき、web EPG は rmi 契約を消費することができます。 | ||

| ステップ 5 | web EPG のアイコンをクリックし、[Provided Contracts] 領域の [+] 記号をクリックします。 [Add Provided Contract] ダイアログボックスが表示されます。 | ||

| ステップ 6 | [Name] フィールドで、ドロップダウン リストから、web 契約を選択します。[OK] をクリックします。[Submit] をクリックします。 OnlineStore と呼ばれる 3 層アプリケーション プロファイルが作成されました。 | ||

| ステップ 7 | 確認するには、[Navigation] ペインで、[Application Profiles] 下の [OnlineStore] に移動してクリックします。 [Work] ペインで、3 つの EPG app、db および web が表示されていることを確認できます。 | ||

| ステップ 8 | [Work] ペインで、 を選択します。 消費/提供される順番で表示された EPG と契約を確認できます。 |

特定のポートへの EPG の静的な導入

このトピックでは、Cisco APIC を使用しているときに特定のポートに EPG を静的に導入する方法の典型的な例を示します。

- GUI を使用した APIC の特定のポートへの EPG の導入

- REST API を使用した APIC の特定のポートへの EPG の導入

- CLI を使用した APIC の特定のポートへの EPG の導入

GUI を使用した APIC の特定のポートへの EPG の導入

EPG を導入するテナントがすでに作成されていること。

| ステップ 1 | メニュー バーで、[TENANTS] をクリックします。 |

| ステップ 2 | [with APIC] ペインで、 の順に適切に展開します。 |

| ステップ 3 | [Application Profiles] を右クリックし、[Create Application Profile] をクリックします。 |

| ステップ 4 | [Create Application Profile] ダイアログボックスで、次の操作を実行します。 |

| ステップ 5 | [Navigation] ペインで、[Application Profiles] を展開して、新しいアプリケーション プロファイルを表示します。 |

| ステップ 6 | [Application EPGs] を展開して、新しい EPG を表示します。 |

| ステップ 7 | EPG を展開して [Static Bindings (Paths)] をクリックし、[Work] ペインで、確立されたスタティック バインディング パスの詳細を表示します。 |

REST API を使用した APIC の特定のポートへの EPG の導入

EPG を導入するテナントが作成されていること。

例: <fvTenant name="<tenant_name>" dn="uni/tn-test1" >

<fvCtx name="<network_name>" pcEnfPref="enforced" knwMcastAct="permit"/>

<fvBD name="<bridge_domain_name>" unkMcastAct="flood" >

<fvRsCtx tnFvCtxName="<network_name>"/>

</fvBD>

<fvAp name="<application_profile>" >

<fvAEPg name="<epg_name>" >

<fvRsPathAtt tDn="topology/pod-1/paths-1017/pathep-[eth1/13]" mode="regular" instrImedcy="immediate" encap="vlan-20"/>

</fvAEPg>

</fvAp>

</fvTenant>

|

CLI を使用した APIC の特定のポートへの EPG の導入

| ステップ 1 | CLI で、ディレクトリを /aci に変更します。 例: admin@apic1:~> cd /aci |

| ステップ 2 | テナントを作成します。 例: # tenant admin@apic1:~> cd '/aci/tenants' admin@apic1:tenants> mocreate 'test1' admin@apic1:tenants> moconfig commit |

| ステップ 3 | ブリッジ ドメインを作成します。 例: # bridge-domain admin@apic1:tenants> cd '/aci/tenants/test1/networking/bridge-domains' admin@apic1:bridge-domains> mocreate 'bd1' admin@apic1:bridge-domains> cd 'bd1' admin@apic1:bd1> moset network 'ctx1' admin@apic1:bd1> moconfig commit |

| ステップ 4 | プライベート ネットワークを作成します。 例: # private-network admin@apic1:bd1> cd '/aci/tenants/test1/networking/private-networks' admin@apic1:private-networks> mocreate 'ctx1' admin@apic1:private-networks> moconfig commit |

| ステップ 5 | アプリケーション プロファイルを作成します。 例: # application-profile admin@apic1:private-networks> cd '/aci/tenants/test1/application-profiles' admin@apic1:application-profiles> mocreate 'AP1' admin@apic1:application-profiles> moconfig commit |

| ステップ 6 | アプリケーション EPG を作成します。 例: # application-epg admin@apic1:application-profiles> cd '/aci/tenants/test1/application-profiles/AP1/application-epgs' admin@apic1:application-epgs> mocreate 'EPG1' admin@apic1:application-epgs> moconfig commit |

| ステップ 7 | EPG を特定のポートに関連付けます。 例: # fv-rspathatt admin@apic1:application-epgs> cd '/aci/tenants/test1/application-profiles/AP1/application-epgs/EPG1/static-bindings-paths' admin@apic1:static-bindings-paths> mocreate 'topology/pod-1/paths-1017/pathep-[eth1/13]' admin@apic1:static-bindings-paths> cd '[topology--pod-1--paths-1017--pathep-[eth1--13]]' admin@apic1:[topology--pod-1--paths-1017--pathep-[eth1--13]]> moset encap 'vlan-20' admin@apic1:[topology--pod-1--paths-1017--pathep-[eth1--13]]> moset deployment-immediacy 'immediate' admin@apic1:[topology--pod-1--paths-1017--pathep-[eth1--13]]> moconfig commit |

特定のポートに EPG を導入するためのドメイン、接続エンティティ プロファイル、および VLAN の作成

このトピックでは、特定のポートに EPG を導入する場合に必須である物理ドメイン、接続エンティティ プロファイル(AEP)、および VLAN を作成する方法の典型的な例を示します。

(注) | すべてのエンドポイント グループ(EPG)にドメインが必要です。また、インターフェイス ポリシー グループを接続エンティティ プロファイル(AEP)に関連付ける必要があり、AEP と EPG が同じドメインに存在する必要がある場合は、AEP をドメインに関連付ける必要があります。EPG とドメイン、およびインターフェイス ポリシー グループとドメインの関連付けに基づいて、EPG が使用するポートと VLAN が検証されます。以下のドメイン タイプが EPG に関連付けられます。

|

- GUI を使用した、EPG を特定のポートに導入するためのドメインおよび VLAN の作成

- REST API を使用した、EPG を特定のポートに導入するための AEP、ドメイン、および VLAN の作成

- CLI を使用した、EPG を特定のポートに導入するための AEP、ドメイン、および VLAN の作成

GUI を使用した、EPG を特定のポートに導入するためのドメインおよび VLAN の作成

| ステップ 1 | メニュー バーで、 をクリックします。 |

| ステップ 2 | [Navigation] ペインで、[Quick Start] をクリックします。 |

| ステップ 3 | [Work] ペインで、[Configure an interface, PC, and vPC] をクリックします。 |

| ステップ 4 | [Configure Interface, PC, and vPC] ダイアログボックスで、[+] アイコンをクリックしてスイッチを選択し、次の操作を実行します。 |

| ステップ 5 | メニュー バーで、[TENANTS] をクリックします。[Navigation] ペインで、 の順に適切に展開し、次の操作を実行します。 スイッチ プロファイルとインターフェイス プロファイルが作成されます。インターフェイス プロファイルのポート ブロックにポリシー グループが作成されます。AEP が自動的に作成され、ポート ブロックおよびドメインに関連付けられます。ドメインは VLAN プールに関連付けられ、テナントはドメインに関連付けられます。 |

REST API を使用した、EPG を特定のポートに導入するための AEP、ドメイン、および VLAN の作成

| ステップ 1 | インターフェイス プロファイル、スイッチ プロファイル、および接続エンティティ プロファイル(AEP)を作成します。 例: <infraInfra>

<infraNodeP name="<switch_profile_name>" dn="uni/infra/nprof-<switch_profile_name>" >

<infraLeafS name="SwitchSeletor" descr="" type="range">

<infraNodeBlk name="nodeBlk1" descr="" to_="1019" from_="1019"/>

</infraLeafS>

<infraRsAccPortP tDn="uni/infra/accportprof-<interface_profile_name>"/>

</infraNodeP>

<infraAccPortP name="<interface_profile_name>" dn="uni/infra/accportprof-<interface_profile_name>" >

<infraHPortS name="portSelector" type="range">

<infraRsAccBaseGrp tDn="uni/infra/funcprof/accportgrp-<port_group_name>" fexId="101"/>

<infraPortBlk name="block2" toPort="13" toCard="1" fromPort="11" fromCard="1"/>

</infraHPortS>

</infraAccPortP>

<infraAccPortGrp name="<port_group_name>" dn="uni/infra/funcprof/accportgrp-<port_group_name>" >

<infraRsAttEntP tDn="uni/infra/attentp-<attach_entity_profile_name>"/>

<infraRsHIfPol tnFabricHIfPolName="1GHifPol"/>

</infraAccPortGrp>

<infraAttEntityP name="<attach_entity_profile_name>" dn="uni/infra/attentp-<attach_entity_profile_name>" >

<infraRsDomP tDn="uni/phys-<physical_domain_name>"/>

</infraAttEntityP>

<infraInfra>

|

| ステップ 2 | ドメインを作成する。 例: <physDomP name="<physical_domain_name>" dn="uni/phys-<physical_domain_name>">

<infraRsVlanNs tDn="uni/infra/vlanns-[<vlan_pool_name>]-static"/>

</physDomP>

|

| ステップ 3 | VLAN 範囲を作成します。 例: <fvnsVlanInstP name="<vlan_pool_name>" dn="uni/infra/vlanns-[<vlan_pool_name>]-static" allocMode="static">

<fvnsEncapBlk name="" descr="" to="vlan-25" from="vlan-10"/>

</fvnsVlanInstP>

|

| ステップ 4 | ドメインに EPG を関連付けます。 例: <fvTenant name="<tenant_name>" dn="uni/tn-" >

<fvAEPg prio="unspecified" name="<epg_name>" matchT="AtleastOne" dn="uni/tn-test1/ap-AP1/epg-<epg_name>" descr="">

<fvRsDomAtt tDn="uni/phys-<physical_domain_name>" instrImedcy="immediate" resImedcy="immediate"/>

</fvAEPg>

</fvTenant>

|

CLI を使用した、EPG を特定のポートに導入するための AEP、ドメイン、および VLAN の作成

| ステップ 1 | CLI で、ディレクトリを /aci に変更します。 例: admin@apic1:~> cd /aci |

| ステップ 2 | インターフェイス プロファイルを作成します。 例: # interface-profile admin@apic1:~> cd '/aci/fabric/access-policies/interface-policies/profiles/interfaces' admin@apic1:interfaces> mocreate 'InterfaceProfile1' admin@apic1:interfaces> moconfig commit # access-port-selector admin@apic1:interfaces> cd '/aci/fabric/access-policies/interface-policies/profiles/interfaces/InterfaceProfile1' admin@apic1:InterfaceProfile1> mocreate 'portSelector' 'range' admin@apic1:InterfaceProfile1> cd 'portSelector-range' admin@apic1:portSelector-range> moset policy-group 'fabric/access-policies/interface-policies/policy-groups/interface/PortGroup' admin@apic1:portSelector-range> moconfig commit # access-port-block admin@apic1:portSelector-range> cd '/aci/fabric/access-policies/interface-policies/profiles/interfaces/InterfaceProfile1/portSelector-range' admin@apic1:portSelector-range> mocreate 'block2' admin@apic1:portSelector-range> cd 'block2' admin@apic1:block2> moset from-port '11' admin@apic1:block2> moset to-port '13' admin@apic1:block2> moconfig commit # access-port-policy-group admin@apic1:block2> cd '/aci/fabric/access-policies/interface-policies/policy-groups/interface' admin@apic1:interface> mocreate 'PortGroup' admin@apic1:PortGroup> cd 'PortGroup' admin@apic1:PortGroup> moset link-level-policy '1GHifPol' admin@apic1:PortGroup> moset attached-entity-profile 'fabric/access-policies/global-policies/attachable-entity-profile/IntfAttEntityP' admin@apic1:PortGroup> moconfig commit |

| ステップ 3 | スイッチ プロファイルを作成します。 例: # switch-profile admin@apic1:PortGroup> cd '/aci/fabric/access-policies/switch-policies/profiles' admin@apic1:profiles> mocreate 'SwitchProfile-1019' admin@apic1:profiles> moconfig commit # infra-rsaccportp admin@apic1:profiles> cd '/aci/fabric/access-policies/switch-policies/profiles/SwitchProfile-1019/associated-interface-selector-profiles' admin@apic1:associated-interface-selector-profiles> mocreate 'fabric/access-policies/interface-policies/profiles/interfaces/InterfaceProfile1' admin@apic1:associated-interface-selector-profiles> moconfig commit # leaf-selector admin@apic1:associated-interface-selector-profiles> cd '/aci/fabric/access-policies/switch-policies/profiles/SwitchProfile-1019/switch-selectors' admin@apic1:switch-selectors> mocreate 'SwitchSeletor' 'range' admin@apic1:switch-selectors> moconfig commit # node-block admin@apic1:switch-selectors> cd '/aci/fabric/access-policies/switch-policies/profiles/SwitchProfile-1019/switch-selectors/SwitchSeletor-range' admin@apic1:SwitchSeletor-range> mocreate 'eeac466a56b66898' admin@apic1:SwitchSeletor-range> cd 'eeac466a56b66898' admin@apic1:eeac466a56b66898> moset from '1019' admin@apic1:eeac466a56b66898> moset to '1019' admin@apic1:eeac466a56b66898> moconfig commit |

| ステップ 4 | 接続エンティティ プロファイル(AEP)を作成します。 例: # attachable-access-entity-profile admin@apic1:~> cd '/aci/fabric/access-policies/global-policies/attachable-entity-profile' admin@apic1:attachable-entity-profile> mocreate 'IntfAttEntityP' admin@apic1:attachable-entity-profile> moconfig commit # infra-rsdomp admin@apic1:attachable-entity-profile> cd '/aci/fabric/access-policies/global-policies/attachable-entity-profile/IntfAttEntityP/domains-associated-to-interfaces' admin@apic1:domains-associated-to-interfaces> mocreate 'fabric/access-policies/physical-and-external-domains/physical-domains/domP' admin@apic1:domains-associated-to-interfaces> moconfig commit |

| ステップ 5 | ドメインを作成します。 例: # physical-domain admin@apic1:~> cd '/aci/fabric/access-policies/physical-and-external-domains/physical-domains' admin@apic1:physical-domains> mocreate 'domP' admin@apic1:physical-domains> cd 'domP' admin@apic1:domP> moset vlan-pools 'fabric/access-policies/pools/vlan/vlanPool1-static-allocation' admin@apic1:domP> moconfig commit |

| ステップ 6 | VLAN プールを作成します。 例: # vlan-pool admin@apic1:~> cd '/aci/fabric/access-policies/pools/vlan' admin@apic1:vlan> mocreate 'vlanPool1' 'static-allocation' admin@apic1:vlan> moconfig commit # fvns-encapblk admin@apic1:vlan> cd '/aci/fabric/access-policies/pools/vlan/vlanPool1-static-allocation/encap-blocks' admin@apic1:encap-blocks> mocreate 'vlan-10' 'vlan-25' admin@apic1:encap-blocks> moconfig commit |

| ステップ 7 | ドメインに EPG を関連付けます。 例: admin@apic1:~> cd '/aci/tenants/test1/application-profiles/AP1/application-epgs/EPG1/domains-vms-and-bare-metals' admin@apic1:domains-vms-and-bare-metals> mocreate 'fabric/access-policies/physical-and-external-domains/physical-domains/domP' admin@apic1:domains-vms-and-bare-metals> cd '[fabric--access-policies--physical-and-external-domains--physical-domains--domP]' admin@apic1:[fabric--access-policies--physical-and-external-domains--physical-domains--domP]> moset deployment-immediacy 'immediate' admin@apic1:[fabric--access-policies--physical-and-external-domains--physical-domains--domP]> moset resolution-immediacy 'immediate' admin@apic1:[fabric--access-policies--physical-and-external-domains--physical-domains--domP]> moset name 'domP' admin@apic1:[fabric--access-policies--physical-and-external-domains--physical-domains--domP]> moconfig commit |

フィードバック

フィードバック