Cisco ACI ベーシック コンフィギュレーション ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月19日

章のタイトル: 管理

管理

この章の内容は、次のとおりです。

- 管理アクセスの追加

- テクニカル サポート、統計情報、およびコア ファイルのエクスポート

- 概要

- コントローラ コンフィギュレーションのバックアップ、復元、およびロールバック

- Syslog の使用

- アトミック カウンタの使用

- SNMP の使用

- SPAN の使用

- トレースルートの使用

管理アクセスの追加

APIC コントローラには、管理ネットワークに到達するルートが 2 つあります。1 つはインバンド管理インターフェイスを使用し、もう 1 つはアウトオブバンド管理インターフェイスを使用します。

-

インバンド管理アクセス:APIC および ACI ファブリックへのインバンド管理接続を設定できます。APIC がリーフ スイッチと通信するときに APIC によって使用される VLAN を最初に設定し、次に VMM サーバがリーフ スイッチとの通信に使用する VLAN を設定します。

-

アウトオブバンド管理アクセス:APIC および ACI ファブリックへのアウトオブバンド管理接続を設定できます。アウトオブバンド エンドポイント グループ(EPG)に関連付けられるアウトオブバンド契約を設定し、外部ネットワーク プロファイルにその契約を接続します。

(注)

APIC アウトオブバンド管理接続のリンクは、1 Gbps である必要があります。

APIC コントローラは、インバンド管理インターフェイスが設定されている場合は、アウトオブバンド管理インターフェイスを通してインバンド管理インターフェイスを常に選択します。アウトオブバンド管理インターフェイスは、インバンド管理インターフェイスが設定されていない場合、または宛先アドレスが APIC のアウトオブバンド管理サブネットと同じサブネットにある場合にのみ使用されます。この動作は、変更または再設定できません。

APIC 管理インターフェイスは IPv6 アドレスをサポートしないため、このインターフェイスを介して外部 IPv6 サーバに接続することはできません。

インバンドまたはアウトオブバンドの管理テナントで外部管理インスタンス プロファイルを設定しても、ファブリック全体の通信ポリシーで設定されているプロトコルには影響しません。外部管理インスタンス プロファイルで指定されているサブネットおよびコントラクトは、HTTP/HTTPS または SSH/Telnet には影響しません。

- インバンドおよびアウトオブバンド管理アクセス

- 拡張 GUI を使用したインバンド管理アクセスの設定

- CLI を使用したインバンド管理アクセスの設定

- REST API を使用したインバンド管理アクセスの設定

- 拡張 GUI を使用したアウトオブバンド管理アクセスの設定

- CLI を使用したアウトオブバンド管理アクセスの設定

- REST API を使用したアウトオブバンド管理アクセスの設定

インバンドおよびアウトオブバンド管理アクセス

管理テナントでは、ファブリック管理機能へのアクセスを設定するための便利な方法が提供されます。APIC を介してファブリック管理機能にアクセスできると同時に、インバンドおよびアウトオブバンドのネットワーク ポリシー経由で直接アクセスすることもできます。

拡張 GUI を使用したインバンド管理アクセスの設定

(注) |

|

1. メニュー バーで、 を選択します。[Navigation] ペインで、[Interface Policies] を展開します。

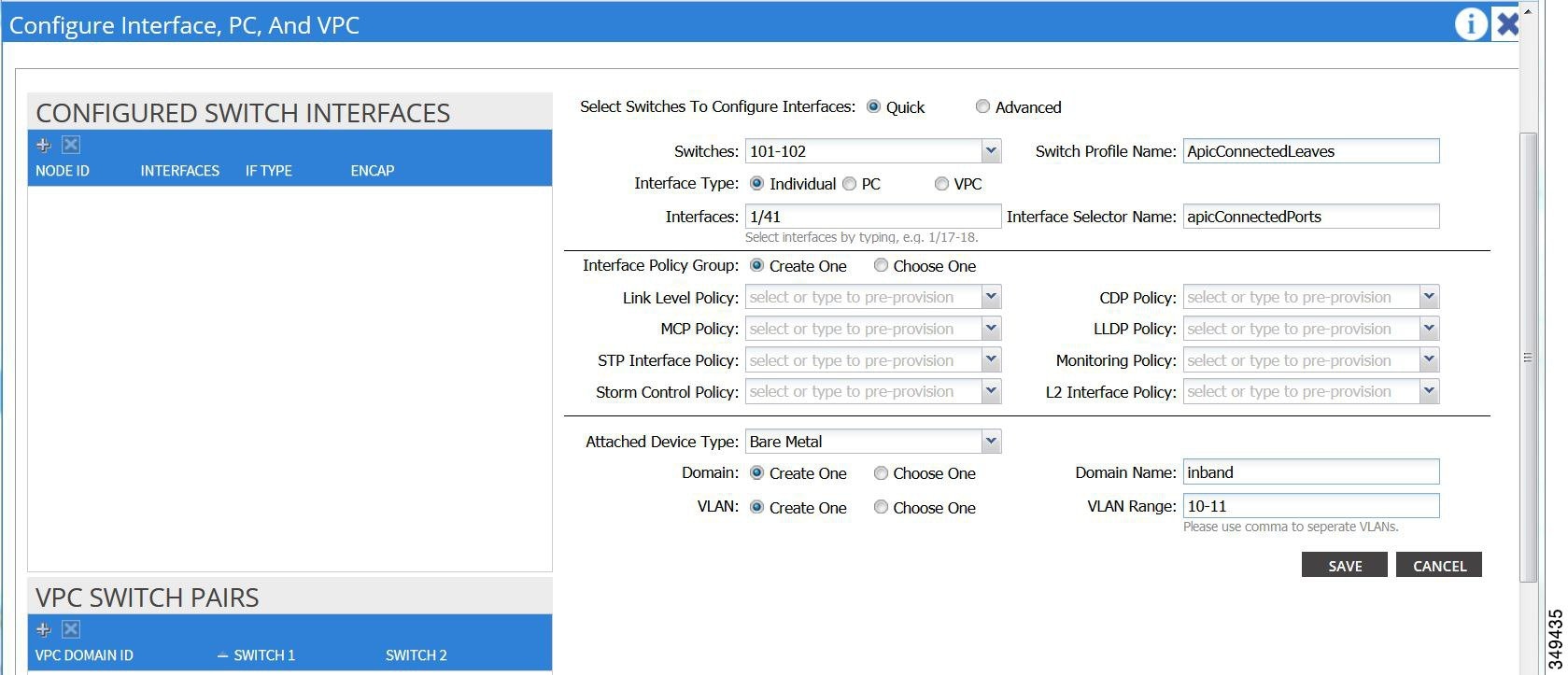

2. [Navigation] ペインで、[Switch Policies] を右クリックし、[Configure Interface, PC and VPC] を選択します。

3. [Configure Interface, PC, and VPC] ダイアログボックスで、APIC に接続されているスイッチ ポートを設定し、次の操作を実行します。

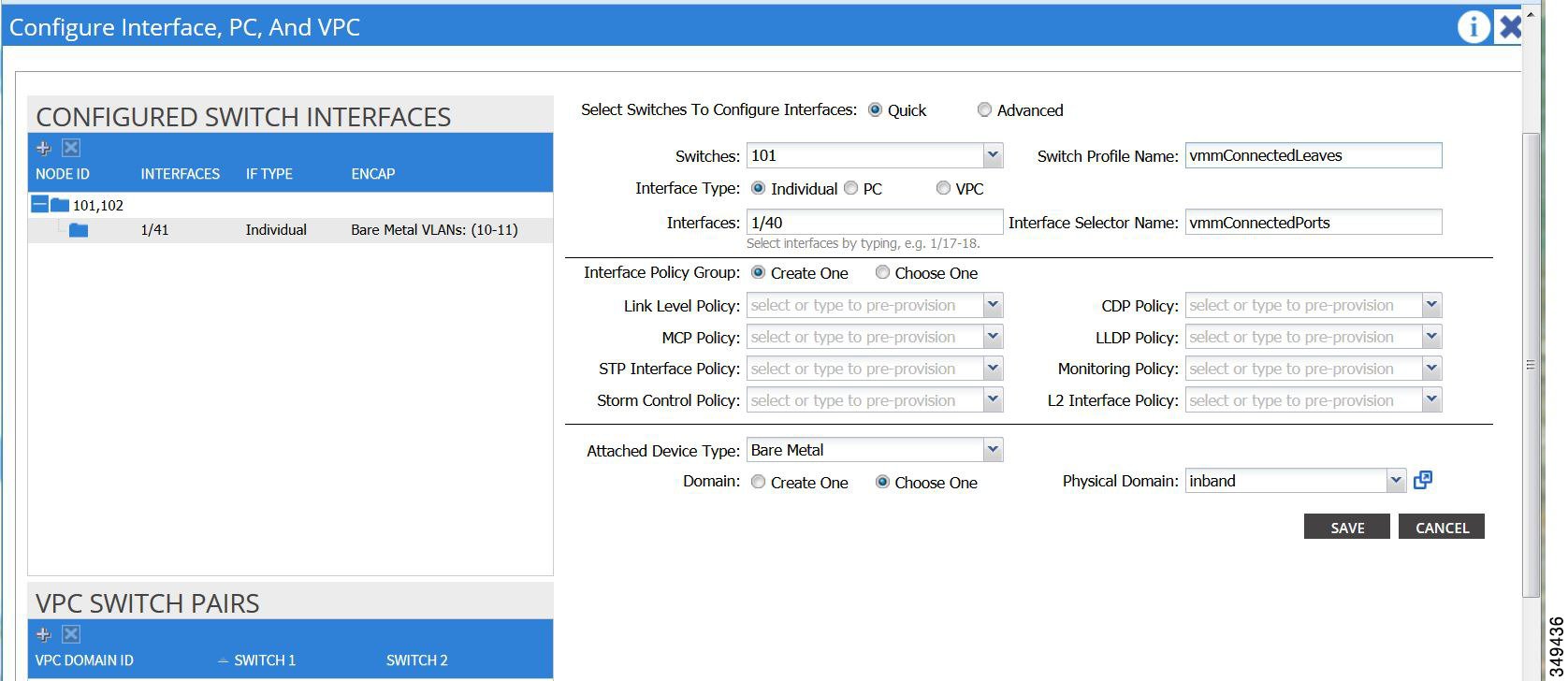

4. [Navigation] ペインで、[Switch Policies] を右クリックし、[Configure Interface, PC and VPC] を選択します。

5. [Configure Interface, PC, and VPC] ダイアログ ボックスで、次のアクションを実行します。

6. [Configure Interface, PC, and VPC] ダイアログボックスで、[Submit] をクリックします。

7. メニュー バーで、 をクリックします。[Navigation] ペインで、 を展開し、インバンド接続のブリッジ ドメインを設定します。

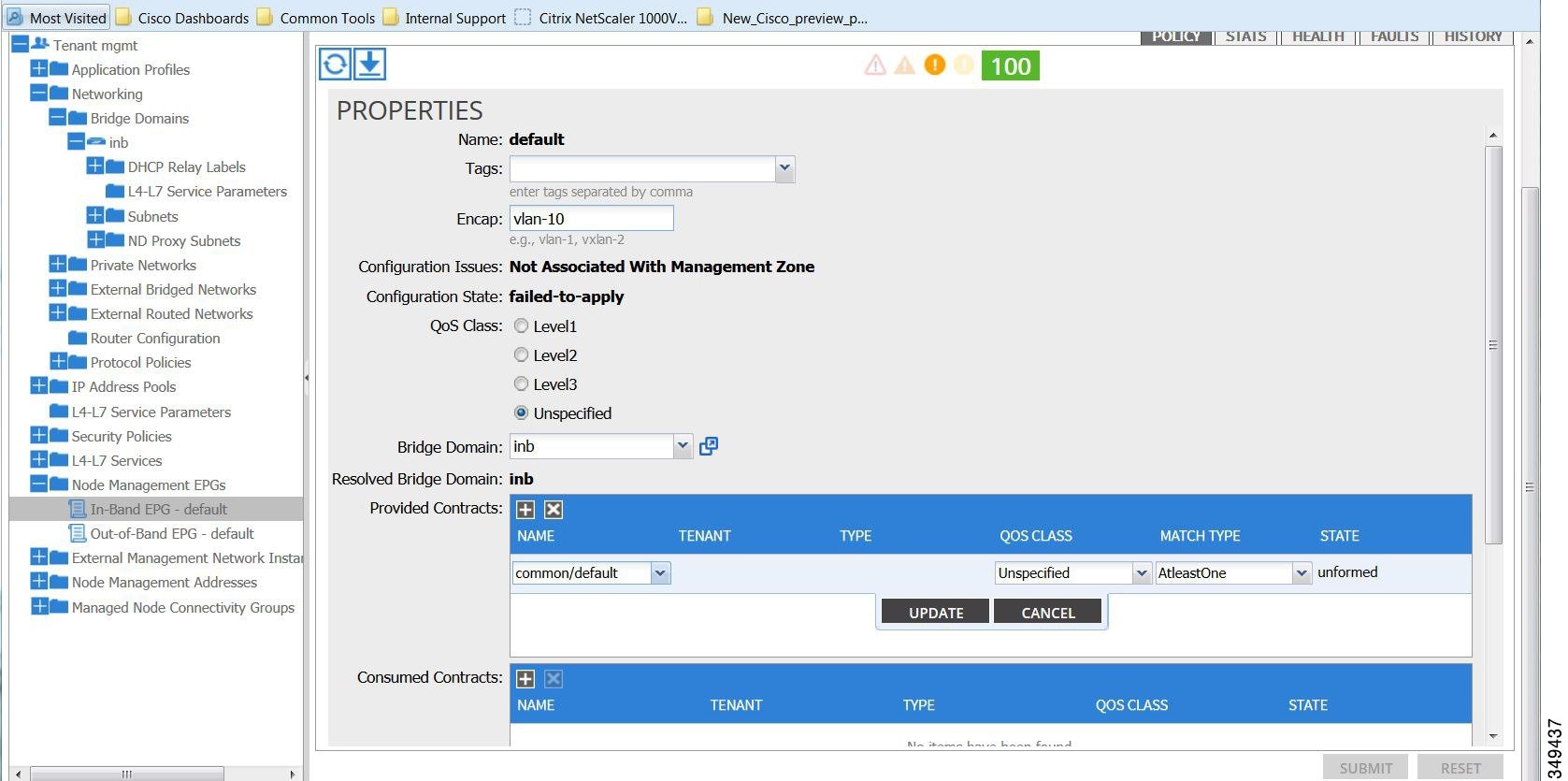

8. インバンド ブリッジ ドメイン(inb)を展開します。[Subnets] を右クリックします。[Create Subnets] をクリックし、次の操作を実行してインバンド ゲートウェイを設定します。

9. [Navigation] ペインで、 の順に展開します。[Node Management EPGs] を右クリックし、[Create In-Band Management EPG] を選択します。APIC と通信するために使用するインバンド EPG の VLAN を設定するには、次の操作を実行します。

10. [Navigation] ペインで、[Node Management Addresses] を右クリックし、[Create Node Management Addresses] をクリックし、次の操作を実行してファブリック内の APIC コントローラに割り当てる IP アドレスを設定します。

11. [Navigation] ペインで、[Node Management Addresses] を右クリックします。[Create Node Management Addresses] をクリックし、次の操作を実行して、ファブリック内のリーフ スイッチおよびスパイン スイッチの IP アドレスを設定します。

12. [Navigation] ペインの [Node Management Addresses] 下で、APIC ポリシー名(apicInb)をクリックして設定を確認します。[Work] ペインに、さまざまなノードに割り当てられた IP アドレスが表示されます。

13. [Navigation] ペインの [Node Management Addresses] 下で、スイッチ ポリシー名(switchInb)をクリックします。[Work] ペインに、スイッチに割り当てられている IP アドレスと使用しているゲートウェイ アドレスが表示されます。

手順の詳細

CLI を使用したインバンド管理アクセスの設定

1. 管理トラフィック用の VLAN ネームスペースを作成します。

2. 管理トラフィック用の物理ドメインを作成します。

3. インバンド トラフィック用のリーフ セレクタを作成します。

4. インバンド ブリッジ ドメインとエンドポイント グループ(EPG)を設定します。

5. 管理アドレス プールを作成します。

6. ノード管理グループを作成します。

手順の詳細

REST API を使用したインバンド管理アクセスの設定

インバンド管理アクセスでは、IPv4 アドレスと IPv6 アドレスがサポートされます。スタティック設定を使用した IPv6 設定がサポートされます(インバンドとアウトバンドの両方)。IPv4 および IPv6 のインバンドおよびアウトオブバンドのデュアル設定は、スタティック設定を使用する場合にのみサポートされます。詳細については、「Configuring Static Management Access in Cisco APIC」の KB 記事を参照してください。

1. VLAN ネームスペースを作成します。

2. 物理ドメインを作成します。

3. インバンド管理用のセレクタを作成します。

4. インバンド ブリッジ ドメインとエンドポイント グループ(EPG)を設定します。

5. アドレス プールを作成します。

6. 管理グループを作成します。

手順の詳細

拡張 GUI を使用したアウトオブバンド管理アクセスの設定

(注) |

|

APIC アウトオブバンド管理接続のリンクは、1 Gbps である必要があります。

1. メニュー バーで、 を選択します。[Navigation] ペインで、[Tenant mgmt] を展開します。

2. [Node Management Addresses] を右クリックし、[Create Node Management Addresses] をクリックします。

3. [Create Node Management Addresses] ダイアログボックスで、次の操作を実行します。

4. [Navigation] ペインで、[Node Management Addresses] を展開し、作成したポリシーをクリックします。

5. [Navigation] ペインで、 を展開します。

6. [Out-of-Band Contracts] を右クリックし、[Create Out-of-Band Contract] をクリックします。

7. [Create Out-of-Band Contract] ダイアログボックスで、次のタスクを実行します。

8. [Navigation] ペインで、 を展開します。

9. [Work] ペインで、[Provided Out-of-Band Contracts] を展開します。

10. [OOB Contract] カラムで、ドロップダウン リストから、作成したアウトオブバンド契約(oob-default)を選択します。[Update] をクリックし、[Submit] をクリックします。

11. [Navigation] ペインで、[External Network Instance Profile] を右クリックし、[Create External Management Entity Instance] をクリックします。

12. [Create External Management Entity Instance] ダイアログボックスで、次の操作を実行します。

手順の詳細

| ステップ 1 | メニュー バーで、 を選択します。[Navigation] ペインで、[Tenant mgmt] を展開します。 |

| ステップ 2 | [Node Management Addresses] を右クリックし、[Create Node Management Addresses] をクリックします。 |

| ステップ 3 | [Create Node Management Addresses] ダイアログボックスで、次の操作を実行します。 |

| ステップ 4 | [Navigation] ペインで、[Node Management Addresses] を展開し、作成したポリシーをクリックします。 [Work] ペインに、スイッチに対するアウトオブバンド管理アドレスが表示されます。 |

| ステップ 5 | [Navigation] ペインで、 を展開します。 |

| ステップ 6 | [Out-of-Band Contracts] を右クリックし、[Create Out-of-Band Contract] をクリックします。 |

| ステップ 7 | [Create Out-of-Band Contract] ダイアログボックスで、次のタスクを実行します。 アウトオブバンド EPG に適用できるアウトオブバンド契約が作成されます。 |

| ステップ 8 | [Navigation] ペインで、 を展開します。 |

| ステップ 9 | [Work] ペインで、[Provided Out-of-Band Contracts] を展開します。 |

| ステップ 10 | [OOB Contract] カラムで、ドロップダウン リストから、作成したアウトオブバンド契約(oob-default)を選択します。[Update] をクリックし、[Submit] をクリックします。 契約がノード管理 EPG に関連付けられます。 |

| ステップ 11 | [Navigation] ペインで、[External Network Instance Profile] を右クリックし、[Create External Management Entity Instance] をクリックします。 |

| ステップ 12 | [Create External Management Entity Instance] ダイアログボックスで、次の操作を実行します。 |

CLI を使用したアウトオブバンド管理アクセスの設定

APIC アウトオブバンド管理接続のリンクは、1 Gbps である必要があります。

1. アウトオブバンド契約を作成します。

2. アウトオブバンド契約をアウトオブバンド EPG に関連付けます。

3. アウトオブバンド契約を外部管理 EPG に関連付けます。

4. 管理アドレス プールを作成します。

5. ノード管理グループを作成します。

手順の詳細

| ステップ 1 | アウトオブバンド契約を作成します。 例: admin@apic1:~> cd /aci/tenants/mgmt/security-policies admin@apic1:security-policies> cd out-of-band-contracts admin@apic1:out-of-band-contracts> moconfig commit Committing mo 'tenants/mgmt/security-policies/out-of-band-contracts/oob-default' All mos committed successfully. admin@apic1:out-of-band-contracts> cd oob-default admin@apic1:oob-default> cd subjects admin@apic1:subjects> mocreate oob-default admin@apic1:subjects> moconfig commit Committing mo 'tenants/mgmt/security-policies/out-of-band-contracts/oob-default/subjects/oob-default' All mos committed successfully. admin@apic1:subjects> cd oob-default admin@apic1:oob-default> cd filters admin@apic1:filters> mocreate default admin@apic1:filters> moconfig commit Committing mo 'tenants/mgmt/security-policies/out-of-band-contracts/oob-default/subjects/oob-default/filters/default' All mos committed successfully. |

| ステップ 2 | アウトオブバンド契約をアウトオブバンド EPG に関連付けます。 例: admin@apic1:~> cd /aci/tenants/mgmt/node-management-epgs/default admin@apic1:default> cd out-of-band admin@apic1:out-of-band> cd default admin@apic1:default> cd provided-out-of-band-contracts admin@apic1:provided-out-of-band-contracts> mocreate oob-default admin@apic1:provided-out-of-band-contracts> moconfig commit Committing mo 'tenants/mgmt/node-management-epgs/default/out-of-band/default/provided-out-of-band-contracts/oob-default' All mos committed successfully. |

| ステップ 3 | アウトオブバンド契約を外部管理 EPG に関連付けます。 例: admin@apic1:~> cd /aci/tenants/mgmt admin@apic1:mgmt> cd external-network-instance-profiles admin@apic1:external-network-instance-profiles> cd external-entities-default admin@apic1:external-entities-default> cd external-management-entity-instances admin@apic1:external-management-entity-instances> mocreate default Committing mo 'tenants/mgmt/external-network-instance-profiles/external-entities-default/external-management-entity-instances/default' All mos committed successfully. admin@apic1:external-management-entity-instances> cd default admin@apic1:default> cd consumed-out-of-band-contracts admin@apic1:consumed-out-of-band-contracts> mocreate oob-default admin@apic1:consumed-out-of-band-contracts> moconfig commit Committing mo 'tenants/mgmt/external-network-instance-profiles/external-entities-default/external-management-entity-instances/default /consumed-out-of-band-contracts/oob-default' All mos committed successfully. admin@apic1:consumed-out-of-band-contracts> cd .. admin@apic1:default> cd subnets admin@apic1:subnets> mocreate 10.0.0.0/8 admin@apic1:subnets> moconfig commit Committing mo 'tenants/mgmt/external-network-instance-profiles/external-entities-default/external-management-entity-instances /default/subnets/10.0.0.0:8' All mos committed successfully. |

| ステップ 4 | 管理アドレス プールを作成します。 例: admin@apic1:~> cd /aci/tenants/mgmt admin@apic1:mgmt> cd node-management-addresses admin@apic1:node-management-addresses> cd address-pools admin@apic1:address-pools> mocreate switchOoboobaddr admin@apic1:address-pools> cd switchOoboobaddr admin@apic1:switchOoboobaddr> moset gateway-address 172.23.48.1/21 admin@apic1:switchOoboobaddr> moconfig commit Committing mo 'tenants/mgmt/node-management-addresses/address-pools/switchOoboobaddr' All mos committed successfully. admin@apic1:switchOoboobaddr> cd address-blocks admin@apic1:address-blocks> mocreate 172.23.49.240 172.23.49.244 admin@apic1:address-blocks> moconfig commit Committing mo 'tenants/mgmt/node-management-addresses/address-pools/switchOoboobaddr/address-blocks/172.23.49.240-172.23.49.244' All mos committed successfully. |

| ステップ 5 | ノード管理グループを作成します。 例: admin@apic1:~> cd /aci/tenants/mgmt admin@apic1:mgmt> cd node-management-addresses admin@apic1:node-management-addresses> cd node-groups admin@apic1:node-groups> mocreate switchOob admin@apic1:node-groups> cd switchOob admin@apic1:switchOob> moset type range admin@apic1:switchOob> moconfig commit Committing mo 'tenants/mgmt/node-management-addresses/node-groups/switchOob' All mos committed successfully. admin@apic1:switchOob> mocreate connectivity-group uni/infra/funcprof/grp-switchOob admin@apic1:switchOob> moconfig commit Committing mo 'tenants/mgmt/node-management-addresses/node-groups/switchOob/connectivity-group-[uni/infra/funcprof/grp-switchOob]' All mos committed successfully. admin@apic1:switchOob> cd node-blocks admin@apic1:node-blocks> mocreate default admin@apic1:node-blocks> cd default admin@apic1:default> moset from 101 admin@apic1:default> moset to 103 admin@apic1:default> moconfig commit Committing mo 'tenants/mgmt/node-management-addresses/node-groups/switchOob/node-blocks/default' All mos committed successfully. |

REST API を使用したアウトオブバンド管理アクセスの設定

アウトオブバンド管理アクセスでは、IPv4 アドレスと IPv6 アドレスがサポートされます。

APIC アウトオブバンド管理接続のリンクは、1 Gbps である必要があります。

1. アウトオブバンド契約を作成します。

2. アウトオブバンド契約をアウトオブバンド EPG に関連付けます。

3. アウトオブバンド契約を外部管理 EPG に関連付けます。

4. 管理アドレス プールを作成します。

5. ノード管理グループを作成します。

手順の詳細

| ステップ 1 | アウトオブバンド契約を作成します。 例: POST

https://APIC-IP/api/mo/uni.xml

<polUni>

<fvTenant name="mgmt">

<!-- Contract -->

<vzOOBBrCP name="oob-default">

<vzSubj name="oob-default">

<vzRsSubjFiltAtt tnVzFilterName="default" />

</vzSubj>

</vzOOBBrCP>

</fvTenant>

</polUni>

|

| ステップ 2 | アウトオブバンド契約をアウトオブバンド EPG に関連付けます。 例: POST

https://APIC-IP/api/mo/uni.xml

<polUni>

<fvTenant name="mgmt">

<mgmtMgmtP name="default">

<mgmtOoB name="default">

<mgmtRsOoBProv tnVzOOBBrCPName="oob-default" />

</mgmtOoB>

</mgmtMgmtP>

</fvTenant>

</polUni>

|

| ステップ 3 | アウトオブバンド契約を外部管理 EPG に関連付けます。 例: POST

https://APIC-IP/api/mo/uni.xml

<polUni>

<fvTenant name="mgmt">

<mgmtExtMgmtEntity name="default">

<mgmtInstP name="oob-mgmt-ext">

<mgmtRsOoBCons tnVzOOBBrCPName="oob-default" />

<!-- SUBNET from where switches are managed -->

<mgmtSubnet ip="10.0.0.0/8" />

</mgmtInstP>

</mgmtExtMgmtEntity>

</fvTenant>

</polUni>

|

| ステップ 4 | 管理アドレス プールを作成します。 例: POST

https://APIC-IP/api/mo/uni.xml

<polUni>

<fvTenant name="mgmt">

<fvnsAddrInst name="switchOoboobaddr" addr="172.23.48.1/21">

<fvnsUcastAddrBlk from="172.23.49.240" to="172.23.49.244"/>

</fvnsAddrInst>

</fvTenant>

</polUni>

|

| ステップ 5 | ノード管理グループを作成します。 例: POST

https://APIC-IP/api/mo/uni.xml

<polUni>

<infraInfra>

<infraFuncP>

<mgmtGrp name="switchOob">

<mgmtOoBZone name="default">

<mgmtRsAddrInst tDn="uni/tn-mgmt/addrinst-switchOoboobaddr" />

<mgmtRsOobEpg tDn="uni/tn-mgmt/mgmtp-default/oob-default" />

</mgmtOoBZone>

</mgmtGrp>

</infraFuncP>

<mgmtNodeGrp name="switchOob">

<mgmtRsGrp tDn="uni/infra/funcprof/grp-switchOob" />

<infraNodeBlk name="default" from_="101" to_="103" />

</mgmtNodeGrp>

</infraInfra>

</polUni>

|

テクニカル サポート、統計情報、およびコア ファイルのエクスポート

ファイルのエクスポートについて

管理者は、APIC 内で、コア ファイルとデバッグ データを処理するために、統計情報、テクニカル サポートの収集、障害およびイベントをファブリック(APIC およびスイッチ)から外部ホストにエクスポートするようエクスポート ポリシーを設定できます。エクスポートは XML、JSON、Web ソケット、Secure Copy Protocol(SCP)、HTTP などのさまざまな形式にできます。ストリーミング、定期的、またはオンデマンドの各形式でエクスポートを登録できます。

管理者は、転送プロトコル、圧縮アルゴリズム、転送の頻度などポリシーの詳細を設定できます。ポリシーは、AAA を使用して認証されたユーザによって設定できます。実際の転送のセキュリティ メカニズムは、ユーザ名とパスワードに基づいています。内部的に、ポリシー要素はデータのトリガーを処理します。

ファイルのエクスポートに関するガイドラインと制約事項

(注) | 特に、APIC、または帯域幅と計算用リソースが不足している外部サーバにエクスポートする場合は、5 つを超えるノードから同時にテクニカル サポートをトリガーしないでください。 ファブリック内のすべてのノードから定期的にテクニカル サポートを収集するには、複数のポリシーを作成する必要があります。各ポリシーは、ノードのサブセットをカバーする必要があり、時間をずらしてトリガーされるようにスケジュールします(少なくとも 30 分離す)。 |

ファイル エクスポート用のリモート ロケーションの作成

この手順では、エクスポートされたファイルを受け取るリモート ホストのホスト情報とファイル転送セッティングを設定します。

| ステップ 1 | メニュー バーで、[Admin] をクリックします。 |

| ステップ 2 | サブメニュー バーで、[Import/Export] をクリックします。 |

| ステップ 3 | [Navigation] ペインで、[Export Policies] を展開します。 |

| ステップ 4 | [Remote Locations] を右クリックし、[Create Remote Path of a File] を選択します。 |

| ステップ 5 | [Create Remote Path of a File] ダイアログボックスで、次の操作を実行します。

|

オンデマンド テクニカルサポート ファイルの送信

概要

このトピックでは、次の情報を提供します。

ユーザ設定のスケジュール バックアップとオンデマンド バックアップの両方を行うことができます。設定の状態を回復すると(「ロールバック」とも呼ばれます)、以前良好であった既知の状態に戻ることができます。そのためのオプションは、アトミック置換と呼ばれます。設定インポート ポリシー(configImportP)は、アトミック + 置換(importMode=atomic、importType=replace)をサポートします。これらの値に設定すると、インポートされる設定が既存の設定を上書きし、インポートされるファイルに存在しない既存の設定があれば削除されます。定期的な設定のバックアップとエクスポートを行うか、または既知の良好な設定のエクスポートを明示的にトリガーする限り、後で以下の CLI、REST API、および GUI 用の手順を使用してこの設定を復元することができます。

Cisco APIC を使用した設定状態の回復に関する詳細な概念情報については、『Cisco Application Centric Infrastructure Fundamentals Guide』を参照してください。

次の項では、設定ファイルのセキュア プロパティの暗号化に関する概念情報を提供します。

- 設定ファイルの暗号化

- GUI を使用したリモート ロケーションの作成

- GUI を使用したエクスポート ポリシーの設定

- GUI を使用したインポート ポリシーの設定

- CLI を使用したエクスポート ポリシーの設定

- CLI を使用したインポート ポリシーの設定

- REST API を使用したエクスポート ポリシーの設定

- REST API を使用したインポート ポリシーの設定

- GUI を使用した設定ファイルの暗号化

- CLI を使用した設定ファイルの暗号化

- REST API を使用した設定ファイルの暗号化

設定ファイルの暗号化

リリース 1.1(2) 以降、AES-256 暗号化を有効にすることにより APIC 設定ファイルを暗号化できます。AES 暗号化はグローバル設定オプションです。すべてのセキュア プロパティは AES 構成設定に従っています。テナント設定などの ACI ファブリック設定のサブセットを AES 暗号化を使用してエクスポートするが、ファブリック設定の残りの部分は暗号化しないということはできません。セキュア プロパティのリストについては、『Cisco Application Centric Infrastructure Fundamentals』の「Appendix K: Secure Properties」を参照してください。

APIC は、16 ~ 32 文字のパスフレーズを使用して AES-256 キーを生成します。APIC GUI では、AES パスフレーズのハッシュを表示します。このハッシュを使用して、2 つの ACI ファブリックで同じパスフレーズが使用されているかどうかを確認できます。このハッシュをクライアント コンピュータにコピーして、別の ACI ファブリックのパスフレーズ ハッシュと比較できます。これにより、それらのハッシュが同じパスフレーズを使用して生成されたかどうかを確認できます。ハッシュを使用して、元のパスフレーズまたは AES-256 キーを再構築することはできません。

暗号化された設定ファイルを使用する際は、次のガイドラインに従ってください。

-

AES 暗号化設定オプションを使用しているファブリックに古い ACI 設定をインポートするための後方互換性がサポートされています。

(注)

逆の互換性はサポートされていません。AES 暗号化が有効になっている ACI ファブリックからエクスポートされた設定を古いバージョンの APIC ソフトウェアにインポートすることはできません。

-

ファブリック バックアップ設定のエクスポートを実行するときは、必ず AES 暗号化を有効にします。これにより、ファブリックを復元するときに、設定のすべてのセキュア プロパティが正常にインポートされるようになります。

(注)

AES 暗号化を有効にせずにファブリック バックアップ設定がエクスポートされると、どのセキュア プロパティもエクスポートに含まれません。そのような暗号化されていないバックアップにはセキュア プロパティは何も含まれていないため、そのようなファイルをインポートしてシステムを復元すると、ファブリックの管理者およびすべてのユーザがシステムからロックアウトされてしまう可能性があります。

-

暗号化キーを生成する AES パスフレーズは、ACI 管理者やその他のユーザが復元したり読み取ったりすることはできません。AES パスフレーズは保存されません。APIC は、AES パスフレーズを使用して AES キーを生成した後でそのパスフレーズを廃棄します。AES キーはエクスポートされません。AES キーは、エクスポートされず、REST API を使用して取得できないため、復元できません。

-

同じ AES-256 パスフレーズは、常に同じ AES-256 キーを生成します。設定のエクスポート ファイルは、同じ AES パスフレーズを使用する他の ACI ファブリックにインポートできます。

-

トラブルシューティングを目的として、セキュア プロパティの暗号化データが含まれていない設定ファイルをエクスポートします。設定のエクスポートを実行する前に一時的に暗号化をオフにすると、エクスポートされた設定からすべてのセキュア プロパティ値が削除されます。すべてのセキュア プロパティが削除されたそのような設定ファイルをインポートするには、インポート マージ モードを使用します。インポート置換モードは使用しません。インポート マージ モードを使用すると、ACI ファブリック内の既存セキュア プロパティが保持されます。

-

デフォルトでは、APIC は復号できないフィールドが含まれているファイルの設定のインポートを拒否します。この設定をオフにするときは注意してください。このデフォルト設定がオフになっているときに設定のインポートが適切に実行されないと、ファブリックの AES 暗号化設定に一致しない設定ファイルのインポート時に ACI ファブリックのすべてのパスワードが削除される可能性があります。

(注)

このガイドラインに従わないと、ファブリック管理者を含むすべてのユーザがシステムからロックアウトされる可能性があります。

GUI を使用したリモート ロケーションの作成

この手順では、APIC GUI を使用してリモート ロケーションを作成する方法について説明します。

| ステップ 1 | メニュー バーで、[ADMIN] タブをクリックします。 |

| ステップ 2 | [IMPORT/EXPORT] を選択します。 |

| ステップ 3 | [Import/Export] の下で、[Remote Locations] をクリックします。 [CREATE REMOTE LOCATION] ウィンドウが表示されます。 |

| ステップ 4 | [Description] フィールドに、説明を入力します(この手順は任意です)。 |

| ステップ 5 | [Host Name (or IP Address)] フィールドに、IP アドレスまたはホスト名を入力します。 |

| ステップ 6 | [scp]、[ftp]、または [sftp] のボタンを選択して、プロトコルを指定します。 |

| ステップ 7 | [Remote Path] フィールドで、パスを指定します。 |

| ステップ 8 | [Username] フィールドに、ユーザ名を入力します。 |

| ステップ 9 | [Password] フィールドにパスワードを入力し、[Confirm Password] フィールドで確認します。 |

| ステップ 10 | [Management EPG] フィールドでは、インバンド オプションまたはアウトオブバンド オプションを指定することも、空白のままにしておくこともできます。 |

| ステップ 11 | [Submit] をクリックします。 これで、データをバックアップするためのリモート ロケーションが作成されました。 |

GUI を使用したエクスポート ポリシーの設定

この手順では、APIC GUI を使用してエクスポート ポリシーを設定する方法について説明します。データのバックアップをトリガーするには、次の手順に従います。

| ステップ 1 | メニュー バーで、[Admin] タブをクリックします。 |

| ステップ 2 | [IMPORT/EXPORT] を選択します。 |

| ステップ 3 | [Export Policies] の下で、[Configuration] を選択します。 |

| ステップ 4 | [Create Configuration Export Policy] を選択します。 [CREATE CONFIGURATION EXPORT POLICY] ウィンドウが表示されます。 |

| ステップ 5 | [Name] フィールドにエクスポート ポリシーの名前を入力します。 |

| ステップ 6 | [Description] フィールドに、説明を入力します(この手順は任意です)。 |

| ステップ 7 | [Format] の横で、JSON 形式または XML 形式のいずれかに対するボタンを選択します。 |

| ステップ 8 | [Start Now] の横で、[No] または [Yes] のボタンを選択し、今すぐトリガーするかスケジュールに基づいてトリガーするかを示します(最も簡単な方法は、ただちにトリガーすることを選択することです)。 |

| ステップ 9 | 設定全体のバックアップではなく部分バックアップを行う場合は、[Target DN] フィールドに名前を入力します。たとえば、1 つの特定テナントのみをバックアップする場合は、そのテナントの識別名(DN)を入力します。空白のままにすると、すべてがバックアップされます(デフォルト)。 |

| ステップ 10 | [Scheduler] フィールドで、事前プロビジョニングを選択または入力します。 |

| ステップ 11 | [Export Destination] フィールドで、データのバックアップ先のリモート ロケーションを指定します。 |

| ステップ 12 | [Submit] をクリックします。 これで、バックアップが作成されました。[Configuration] タブでこれを確認できます(右側の [Configuration] ペインにバックアップ ファイルが表示されます)。[Operational] タブがあり、そこで、実行中、成功、または失敗のどれであるかを確認できます。まだトリガーしていない場合は、空になっています。バックアップを作成した場合、ファイルが作成され、作成したバックアップ ファイルの操作ビューに表示されます。そのデータをインポートする場合は、インポート ポリシーを作成する必要があります。 |

GUI を使用したインポート ポリシーの設定

この手順では、APIC GUI を使用してインポート ポリシーを設定する方法について説明します。バックアップ データをインポートするには、次の手順に従います。

| ステップ 1 | メニュー バーで、[ADMIN] タブをクリックします。 |

| ステップ 2 | [IMPORT/EXPORT] を選択します。 |

| ステップ 3 | [Import Policies] の下で、[Configuration] を選択します。 |

| ステップ 4 | [Configuration] の下で、[Create Configuration Import Policy] を選択します。 [CREATE CONFIGURATION IMPORT POLICY] ウィンドウが表示されます。 |

| ステップ 5 | [Name] フィールドでは、ファイル名は、バックアップされたファイル名と一致する必要があり、かなり固有の形式です。ファイル名は、バックアップを行った担当者が知っています。 |

| ステップ 6 | 次の 2 つのオプションは、設定の状態の回復に関連しています(「ロールバック」とも呼ばれる)。これらのオプションは、[Input Type] と [Input Mode] です。設定の状態を回復する場合、以前良好であった既知の状態にロールバックします。そのためのオプションは [Atomic Replace] です。 [Replace]、[Merge]、[Best Effort]、[Atomic] などの入力タイプやモードの詳細については、『Cisco Application Centric Infrastructure Fundamentals Guide』を参照してください。 |

| ステップ 7 | [Import Source] フィールドで、作成済みのリモート ロケーションと同じ値を指定します。 |

| ステップ 8 | 設定が完了したら、[Start Now] をクリックします。 |

| ステップ 9 | [Submit] をクリックします。 |

CLI を使用したエクスポート ポリシーの設定

cd /aci/admin/import-export/export-policies/configuration admin@trunk13-ifc1:configuration> mocreate myExport admin@trunk13-ifc1:configuration> cd myExport admin@trunk13-ifc1:myExport> moset export-destination myServer admin@trunk13-ifc1:myExport> moconfig commit Committing mo 'admin/import-export/export-policies/configuration/myExport' All mos committed successfully.

CLI を使用したインポート ポリシーの設定

cd /aci/admin/import-export/import-policies admin@trunk13-ifc1:import-policies> mocreate myImport admin@trunk13-ifc1:import-policies> cd myImport admin@trunk13-ifc1:myImport> moset file-name ce_export-2014-07-03T21-59-14.tar.gz admin@trunk13-ifc1:myImport> moconfig commit Committing mo 'admin/import-export/import-policies/myImport' All mos committed successfully

REST API を使用したエクスポート ポリシーの設定

REST API を使用してエクスポート ポリシーを設定するには、次の手順に従います。

POST https://<ip-of-apic>/api/mo/uni/fabric.xml <fabricInst dn="uni/fabric"> <configExportP name="export" format="xml" adminSt="triggered"> <configRsExportDestination tnFileRemotePathName="backup" /> </configExportP> <fileRemotePath name="backup" host="10.10.10.1" protocol="scp" remotePath="/home/user" userName="user" userPasswd="pass" /> </fabricInst>

REST API を使用したインポート ポリシーの設定

REST API を使用してインポート ポリシーを設定するには、次の手順に従います。

POST https://<ip-of-apic>/api/mo/uni/fabric.xml <fabricInst dn="uni/fabric"> <configImportP name="imp" fileName="aa.tar.gz" adminSt="triggered" importType="replace" importMode="best-effort"> <configRsImportSource tnFileRemotePathName="backup" /> </configImportP> <fileRemotePath name="backup" host="10.10.10.1" protocol="scp" remotePath="/home/user" userName="user" userPasswd="pass" /> </fabricInst>

GUI を使用した設定ファイルの暗号化

APIC GUI を使用して設定ファイルを暗号化するには、次の手順に従います。

| ステップ 1 | メニュー バーで、[ADMIN] タブを選択します。 | ||||||||||||

| ステップ 2 | [ADMIN] タブの下で [AAA] タブを選択します。 | ||||||||||||

| ステップ 3 | 左側のナビゲーション ペインで、[AES Encryption Passphrase and Keys for Config Export (and Import)] を選択します。 右側のペインに、[Global AES Encryption Settings for all Configurations Import and Export] ウィンドウが表示されます。 | ||||||||||||

| ステップ 4 | パスフレーズを作成します(16 ~ 32 文字の長さ)。使用される文字のタイプに制限はありません。 | ||||||||||||

| ステップ 5 | [Submit] をクリックします。

| ||||||||||||

| ステップ 6 | パスフレーズを設定して確認したら、[Enable Encryption] の横にあるチェックボックスをクリックして、AES 暗号化機能をオンまたはオフにします。

| ||||||||||||

| ステップ 7 | [ADMIN] タブの下で [IMPORT/EXPORT] を選択します。 | ||||||||||||

| ステップ 8 | 左側のナビゲーション ペインで [Import Policies] を選択します。 | ||||||||||||

| ステップ 9 | [Import Policies] の下で [Configuration] を選択します。 前に [Enable Encryption] をオンにした場合、左側のナビゲーション ペインの [Configuration] の下に設定インポート ポリシー(またはポリシーのリスト)が表示され、そのプロパティを設定できます。 | ||||||||||||

| ステップ 10 | [Fail Import if secure fields cannot be decrypted] の横にあるチェックボックスがオンになっている(デフォルトの選択)ことを確認します。

| ||||||||||||

| ステップ 11 | 左側のナビゲーション ペインの [Export Policies] タブの下の [Configuration] タブで、設定ファイルをエクスポートするためのプロパティを設定することもできます。 前に説明した設定インポート ポリシーのプロパティの設定と同じ手順に従います。

| ||||||||||||

| ステップ 12 | 次の表で、設定インポートの動作と関連する結果のリストに注意してください。

|

CLI を使用した設定ファイルの暗号化

エディタでオブジェクトを開き、passphrase と strongEncryption:yes を設定します。

admin@ifav74-ifc1:exportcryptkey> vi /mit/uni/exportcryptkey/mo # AES Encryption Passphrase and Keys for Config Export (and Import) # Configurable Properties: clearEncryptionKey : no descr : Object was created during upgrade name : ownerKey : ownerTag : passphrase : abcdefghijklmnopqrstuvwxyz passphraseKeyDerivationVersion : v1 strongEncryptionEnabled : yes Save file and admin@ifav74-ifc1:exportcryptkey> moconfig commit Committing mo 'uni/exportcryptkey' All mos committed successfully. admin@ifav74-ifc1:exportcryptkey>

REST API を使用した設定ファイルの暗号化

REST API を使用して設定ファイルを暗号化するには、次のように入力します。

POST https://<ip-of-apic>/api/mo/uni/fabric.xml <pkiExportEncryptionKey passphrase="abcdefghijklmnopqrstuvwxyz" strongEncryptionEnabled="true"/>

コントローラ コンフィギュレーションのバックアップ、復元、およびロールバック

ここでは、コントローラ コンフィギュレーションのバックアップ(スナップショットの作成)、復元、およびロールバックのための一連の機能について説明します。

ワークフロー

この項では、設定ファイルのバックアップ、復元、およびロールバックのワークフローについて説明します。本書で説明されている機能はすべて同じワークフロー パターンに従います。対応するポリシーを設定すると、ジョブをトリガーするために admintSt を triggered に設定する必要があります。

トリガーされると、タイプ configJob(その実行を表す)のオブジェクトがタイプ configJobCont(名前付けプロパティ値をポリシー DN に設定)のコンテナ オブジェクトに作成されます。コンテナの lastJobName フィールドを使用して、そのポリシーに対してトリガーされた最後のジョブを確認することができます。

(注) | 同時に最大 5 つの configJob オブジェクトが単一ジョブ コンテナに保持され、それぞれの新規ジョブがトリガーされます。そのために、最も古いジョブは削除されます。 |

configJob オブジェクトには、次の情報が含まれています。

Remote Path

fileRemotePath オブジェクトは、以下のリモート ロケーション パスのパラメータを保持しています。

設定例

以下に設定サンプルを示します。

fabricInst(uni/fabric)の下に、次のように入力します。

<fileRemotePath name="path-name" host="host name or ip" protocol="scp" remotePath="path/to/some/folder" userName="user-name" userpasswd="password" />

コントローラへの設定のエクスポート

設定のエクスポートでは、クラスタ内の 32 個のシャードすべてからユーザ設定可能な管理対象オブジェクト(MO)のツリーを抽出して別々のファイルに書き込み、tar gzip に圧縮します。次に、tar gzip を、事前設定されているリモート ロケーション(fileRemotePath オブジェクトを指す configRsRemotePath を使用して設定)にアップロードするか、またはコントローラ上のスナップショットとして保存します。

(注) | 詳細については、「スナップショット」の項を参照してください。 |

configExportP ポリシーは次のように設定されます。

-

name:ポリシー名

-

format:エクスポートされたアーカイブ内にデータを保存する形式(xml または json)

-

targetDn:エクスポートする特定のオブジェクトのドメイン名(DN)(空はすべてを意味します)

-

snapshot:true の場合、ファイルはコントローラ上に保存され、リモート ロケーションの設定は不要です。

-

includeSecureFields:デフォルトで true に設定され、暗号化されたフィールド(パスワードなど)をエクスポートのアーカイブに含めるかどうかを示します。

(注) | このスナップショットに関する情報を保持する configSnapshot オブジェクトが作成されます(「スナップショット」の項を参照)。 |

エクスポートのスケジューリング

エクスポート ポリシーは、事前設定されたスケジュールに基づいて自動的にエクスポートをトリガーするスケジューラーにリンクできます。これは、ポリシーから trigSchedP オブジェクトへの configRsExportScheduler 関係によって行われます(後の「設定例」の項を参照)。

(注) | スケジューラーはオプションです。ポリシーは、adminSt を triggered に設定することにより、いつでもトリガーできます。 |

トラブルシューティング

生成されたアーカイブをリモート ロケーションにアップロードできないことを示すエラー メッセージが表示された場合は、接続の問題に関する項を参照してください。

NX-OS スタイルの CLI を使用した設定例

以下に、NX-OS スタイルの CLI を使用した設定例を示します。

apic1(config)# snapshot download Configuration snapshot download setup mode export Configuration export setup mode import Configuration import setup mode rollback Configuration rollback setup mode upload Configuration snapshot upload setup mode apic1(config)# snapshot export policy-name apic1(config-export)# format Snapshot format: xml or json no Negate a command or set its defaults remote Set the remote path configuration will get exported to schedule Schedule snapshot export target Snapshot target bash bash shell for unix commands end Exit to the exec mode exit Exit from current mode fabric show fabric related information show Show running system information where show the current mode apic1(config-export)# format xml apic1(config-export)# no remote path [If no remote path is specified, the file is exported locally to a folder in the controller] apic1(config-export)# target [Assigns the target of the export, which can be fabric, infra, a specific tenant, or none. If no target is specified, all configuration information is exported.] WORD infra, fabric or tenant-x apic1(config-export)# apic1# trigger snapshot export policy-name [Executes the snapshot export task]

GUI を使用した設定例

以下に、GUI を使用した設定例を示します。

- メニュー バーで、[ADMIN] タブをクリックします。

- [IMPORT/EXPORT] を選択します。

- [Export Policies] の下で、[Configuration] を選択します。

- [Configuration] の下で、ロールバック先の設定をクリックします。たとえば、デフォルトである [defaultOneTime] をクリックできます。

- [Format] の横で、JSON 形式または XML 形式のいずれかに対するボタンを選択します。

- [Start Now] の横で、[No] または [Yes] のボタンを選択し、今すぐトリガーするかスケジュールに基づいてトリガーするかを示します(最も簡単な方法は、ただちにトリガーすることを選択することです)。

- [Target DN] フィールドに、エクスポートするテナント設定の名前を入力します。

- 設定をコントローラ自体に保存する場合は、[Snapshot] オプションをオンにします。リモート ロケーションを設定する場合は、このオプションをオフにします。

- [Scheduler] フィールドでは、オプションで、設定をエクスポートする時間と方法を指示するスケジューラを作成できます。

-

[Encryption] フィールドでは、オプションで、設定ファイルの暗号化を

有効または無効にすることができます。 - 設定が完了したら、[Start Now] をクリックします。

- [SUBMIT] をクリックして、設定のエクスポートをトリガーします。

REST API を使用した設定例

以下に、REST API を使用した設定例を示します。

<configExportP name="policy-name" format="xml" targetDn="/some/dn or empty which means everything" snapshot="false" adminSt="triggered"> <configRsRemotePath tnFileRemotePathName="some remote path name" /> <configRsExportScheduler tnTrigSchedPName="some scheduler name" /> </configExportP>

(注) | リモート ロケーションを指定するときに、スナップショットを True に設定すると、バックアップはリモート パスを無視し、ファイルをコントローラに保存します。 |

コントローラへの設定のインポート

設定のインポートでは、指定されている以前にエクスポートされたアーカイブのダウンロード、抽出、解析、分析、および適用を、一度に 1 つのシャードずつ行います(infra、fabric、tn-common、その他すべて、の順)。fileRemotePath 設定は、エクスポートの場合と同様に実行されます(configRsRemotePath を使用)。スナップショットのインポートもサポートされます。

configImportP ポリシーは次のように設定されます。

-

name:ポリシー名

-

fileName:インポートするアーカイブ ファイルの名前(パス ファイルではない)

-

importMode

-

importType

-

snapshot:true の場合、ファイルはコントローラから取得され、リモート ロケーションの設定は不要です。

-

failOnDecryptErrors:(デフォルトで true)現在システムに設定されているキーとは異なるキーでアーカイブが暗号化されている場合、ファイルはインポートされません。

トラブルシューティング

以下のシナリオでは、トラブルシューティングが必要な可能性があります。

NX-OS スタイルの CLI を使用した設定例

以下に、NX-OS スタイルの CLI を使用した設定例を示します。

ifav101-apic1# configure ifav101-apic1(config)# snapshot download Configuration snapshot download setup mode export Configuration export setup mode import Configuration import setup mode rollback Configuration rollback setup mode upload Configuration snapshot upload setup mode ifav101-apic1(config)# snapshot import WORD Import configuration name default rest-user ifav101-apic1(config)# snapshot import policy-name ifav101-apic1(config-import)# action Snapshot import action merge|replace file Snapshot file name mode Snapshot import mode atomic|best-effort no Negate a command or set its defaults remote Set the remote path configuration will get imported from bash bash shell for unix commands end Exit to the exec mode exit Exit from current mode fabric show fabric related information show Show running system information where show the current mode ifav101-apic1(config-import)# file < from "show snapshot files" > ifav101-apic1(config-import)# no remote path ifav101-apic1(config-import)# ifav101-apic1# trigger snapshot import policy-name [Executes the snapshot import task]

GUI を使用した設定例

以下に、GUI を使用した設定例を示します。

- メニュー バーで、[ADMIN] タブをクリックします。

- [IMPORT/EXPORT] を選択します。

- [Import Policies] の下で、[Configuration] を選択します。

- [Configuration] の下で、[Create Configuration Import Policy] を選択します。[CREATE CONFIGURATION IMPORT POLICY] ウィンドウが表示されます。

- [Name] フィールドでは、ファイル名は、バックアップされたファイル名と一致する必要があり、かなり固有の形式です。ファイル名は、バックアップを行った担当者が知っています。

- 次の 2 つのオプションは、設定の状態の回復に関連しています(「ロールバック」とも呼ばれる)。これらのオプションは、[Input Type] と [Input Mode] です。設定の状態を回復する場合、以前良好であった既知の状態にロールバックします。そのためのオプションは [Atomic Replace] です。[Replace]、[Merge]、[Best Effort]、[Atomic] などの入力タイプやモードの詳細については、『Cisco Application Centric Infrastructure Fundamentals Guide』を参照してください。

- 設定をコントローラ自体に保存する場合は、[Snapshot] オプションをオンにします。リモート ロケーションを設定する場合は、このオプションをオフにします。

- [Import Source] フィールドで、作成済みのリモート ロケーションと同じ値を指定します。

-

[Encryption] フィールドでは、オプションで、設定ファイルの暗号化を

有効または無効にすることができます。 - [SUBMIT] をクリックして、設定のインポートをトリガーします。

REST API を使用した設定例

以下に、REST API を使用した設定例を示します。

<configImportP name="policy-name" fileName="someexportfile.tgz" importMode="atomic" importType="replace" snapshot="false" adminSt="triggered"> <configRsRemotePath tnFileRemotePathName="some remote path name" /> </configImportP>

スナップショット

スナップショットは設定のバックアップのアーカイブであり、コントローラで管理されているフォルダに保存(および複製)されます。スナップショットを作成するには、snapshot プロパティを true に設定してエクスポートを実行します。この場合、リモート パスの設定は不要です。スナップショットをユーザに公開するために、configSnapshot タイプのオブジェクトが作成されます。

configSnapshot オブジェクトは以下を提供します。

-

ファイル名

-

ファイルサイズ

-

作成日

-

何のスナップショットであるかを示すルート DN(ファブリック、インフラ、特定のテナントなど)

-

スナップショットを削除する機能(retire フィールドを true に設定)

スナップショットをインポートするには、インポート ポリシーの snapshot プロパティを true に設定し、スナップショット ファイルの名前を指定します(configSnapshot から)。

スナップショット マネージャ ポリシー

configSnapshotManagerP ポリシーを使用すると、リモートで保存したエクスポート アーカイブのスナップショットを作成することができます。ポリシーにリモート パスを付加し、ファイル名(configImportP と同じ)を指定し、モードをダウンロードに設定し、トリガーすることができます。マネージャは、ファイルをダウンロードし、そのファイルを分析してアーカイブが有効であることを確認し、そのファイルをコントローラに保存し、対応する configSnapshot オブジェクトを作成します。スナップショット マネージャを使用すると、リモート ロケーションにスナップショット アーカイブをアップロードすることもできます。この場合、モードをアップロードに設定する必要があります。

トラブルシューティング

トラブルシューティングについては、接続の問題に関する項を参照してください。

NX-OS CLI を使用した、コントローラからリモート パスへのスナップショットのアップロード

apic1(config)# snapshot upload policy-name apic1(config-upload)# file Snapshot file name no Negate a command or set its defaults remote Set the remote path configuration will get uploaded to bash bash shell for unix commands end Exit to the exec mode exit Exit from current mode fabric show fabric related information show Show running system information where show the current mode apic1(config-upload)# file <file name from "show snapshot files"> apic1(config-upload)# remote path remote-path-name apic1# trigger snapshot upload policy-name [Executes the snapshot upload task]

NX-OS CLI を使用した、コントローラからリモート パスへのスナップショットのダウンロード

apic1(config)# snapshot download policy-name apic1(config-download)# file Snapshot file name no Negate a command or set its defaults remote Set the remote path configuration will get downloaded from bash bash shell for unix commands end Exit to the exec mode exit Exit from current mode fabric show fabric related information show Show running system information where show the current mode apic1(config-download)# file < file from remote path> apic1(config-download)# remote path remote-path-name apic1# trigger snapshot download policy-name [Executes the snapshot download task]

GUI を使用したスナップショットのアップロードとダウンロード

スナップショット ファイルをリモート ロケーションにアップロードするには、次の手順に従います。

-

[Config Rollbacks] ペインにリストされているスナップショットを右クリックし、[Upload to Remote Location option] を選択します。[Upload snapshot to remote location] ボックスが表示されます。

-

[Submit] をクリックします。

リモート ロケーションからスナップショット ファイルをダウンロードするには、次の手順に従います。

REST API を使用したスナップショットのアップロードとダウンロード

<configSnapshotManagerP name="policy-name" fileName="someexportfile.tgz" mode="upload|download" adminSt="triggered"> <configRsRemotePath tnFileRemotePathName="some remote path name" /> </configSnapshotManagerP>

ロールバック

configRollbackP ポリシーは、2 つのスナップショット間で行われた変更を元に戻すために使用されます。オブジェクトは、次のように処理されます。

(注) | ロールバック機能はスナップショットに対してのみ動作します。リモート アーカイブはサポートされません。リモート アーカイブを使用するには、スナップショット マネージャを使用してそこからロールバック用のスナップショットを作成することができます。ポリシーでは、リモート パス設定は不要です。指定されていても、無視されます。 |

ロールバックのワークフロー

ポリシーの snapshotOneDN フィールドと snapshotTwoDn フィールドを設定する必要があり、最初のスナップショット(S1)がスナップショット 2(S2)より前である必要があります。トリガーされると、スナップショットが抽出および分析され、それらの間の違いが計算され、適用されます。

MO の場所:

-

S1 に存在するが、S2 には存在しない:これらの MO は削除され、ロールバックにより再作成されます

-

S1 には存在しないが、S2 には存在する:これらの MO は S1 後に作成されており、以下に該当する場合はロールバックにより削除されます。

-

S1 と S2 の両方に存在するが、プロパティ値は異なる:S2 取得後にプロパティが別の値に変更されていない限り、これらの MO プロパティは S1 に戻されます。この場合、現状どおりになります。

ロールバック機能では、これらの計算の結果として生成された設定が含まれている diff ファイルも生成されます。この設定の適用は、ロールバック プロセスの最後のステップです。このファイルの内容は、readiff と呼ばれる特殊な REST API を使用して取得できます。apichost/mqapi2/snapshots.readiff.xml?jobdn=SNAPSHOT_JOB_DN

ロールバック(予測は困難)にはプレビュー モード(preview を true に設定)もあり、ロールバックにより実際の変更が行われないようにします。diff ファイルを計算して生成し、ロールバックを実際に実行したときに何が発生するかを正確にプレビューできます。

Diff ツール

2 つのスナップショット間の diff 機能を提供する別の特殊な REST API を使用できます。apichost/mqapi2/snapshots.diff.xml?s1dn=SNAPSHOT_ONE_DN&s2dn=SNAPSHOT_TWO_DN

NX-OS スタイルの CLI を使用した設定例

この例では、NX-OS スタイルの CLI を使用してロールバックを設定および実行する方法を示します。

apic1# show snapshot files File : ce2_DailyAutoBackup-2015-11-21T01-00-17.tar.gz Created : 2015-11-21T01:00:21.167+00:00 Root : Size : 22926 File : ce2_DailyAutoBackup-2015-11-21T09-00-21.tar.gz Created : 2015-11-21T09:00:24.025+00:00 Root : Size : 23588 apic1# configure apic1(config)# snapshot rollback myRollbackPolicy apic1(config-rollback)# first-file ce2_DailyAutoBackup-2015-11-21T01-00-17.tar.gz apic1(config-rollback)# second-file ce2_DailyAutoBackup-2015-11-21T09-00-21.tar.gz apic1(config-rollback)# preview apic1(config-rollback)# end apic1# trigger snapshot rollback myRollbackPolicy

GUI を使用した設定例

この例では、GUI を使用してロールバックを設定および実行する方法を示します。

- メニュー バーで、[Admin] タブをクリックします。

-

[Admin] タブにある [Config Rollbacks] をクリックします。

-

[Config Rollbacks] リスト(左側のペイン)で最初の設定ファイルを選択します。

- [Configuration for selected snapshot] ペイン(右側のペイン)で 2 番目の設定ファイルを選択します。

- [Compare with previous snapshot] ドロップダウン メニュー(右側のペインの下部)をクリックし、リストから 2 番目の設定ファイルを選択します。その後、2 つのスナップショット間の違いを比較できるように diff ファイルが生成されます。

(注)

ファイルが生成された後、これらの変更を元に戻すことができます。

REST API を使用した設定例

この例では、REST API を使用してロールバックを設定および実行する方法を示します。

<configRollbackP name="policy-name" snapshotOneDn="dn/of/snapshot/one" snapshotOneDn="dn/of/snapshot/two" preview="false" adminSt="triggered" />

Syslog の使用

Syslog について

(注) | APIC およびファブリック ノードが生成できる syslog メッセージのリストについては、http://www.cisco.com/c/en/us/td/docs/switches/datacenter/aci/apic/sw/1-x/syslog/guide/aci_syslog/ACI_SysMsg.html を参照してください。 |

多くのシステム ログ メッセージは、ユーザが実行している処理、あるいはユーザが設定または管理しているオブジェクトに固有のものです。これらのメッセージには次のようなものがあります。

-

情報メッセージ。実行している処理のヘルプおよびヒントを提供します。

-

警告メッセージ。ユーザが設定または管理しているオブジェクト(ユーザ アカウントやサービス プロファイルなど)に関連するシステム エラーの情報を提供します。

システム ログ メッセージを受信してモニタするためには、syslog 宛先(コンソール、ローカル ファイル、または syslog サーバを実行している 1 つ以上のリモート ホスト)を指定する必要があります。また、コンソールに表示されるか、ファイルまたはホストによってキャプチャされるメッセージの重大度の最小値を指定できます。syslog メッセージを受信するローカル ファイルは /var/log/external/messages です。

Syslog 送信元は、オブジェクト モニタリング ポリシーを適用できる任意のオブジェクトにすることができます。送信されるメッセージの重大度の最小値、syslog メッセージに含める項目、および syslog の宛先を指定できます。

これらのシステム メッセージを生成する障害またはイベントの詳細については、『Cisco APIC Faults, Events, and System Messages Management Guide』で説明されており、システム ログ メッセージは『Cisco ACI System Messages Reference Guide』にリストされています。

(注) | システム ログ メッセージは、必ずしもシステムに問題があることを示しているとは限りません。単に情報を通知するだけのメッセージもありますし、通信回線、内部ハードウェア、またはシステム ソフトウェアに関する問題点の診断に役立つメッセージもあります。 |

Syslog の宛先および宛先グループの作成

この手順では、ロギングおよび評価用の syslog データの宛先を設定します。syslog データは、コンソール、ローカル ファイル、または宛先グループ内の 1 つまたは複数の syslog サーバにエクスポートできます。

| ステップ 1 | メニュー バーで、[Admin] をクリックします。 |

| ステップ 2 | サブメニュー バーで、[External Data Collectors] をクリックします。 |

| ステップ 3 | [Navigation] ペインで、[Monitoring Destinations] を展開します。 |

| ステップ 4 | [Syslog] を右クリックし、[Create Syslog Monitoring Destination Group] を選択します。 |

| ステップ 5 | [Create Syslog Monitoring Destination Group] ダイアログボックスで、次の操作を実行します。 |

| ステップ 6 | [Create Syslog Remote Destination] ダイアログボックスで、次の操作を実行します。 |

| ステップ 7 | (任意)リモート宛先グループにリモート宛先を追加するには、もう一度 [+] をクリックし、[Create Syslog Remote Destination] ダイアログボックスの手順を繰り返します。 |

| ステップ 8 | [Finish] をクリックします。 |

Syslog 送信元の作成

Syslog 送信元は、オブジェクト モニタリング ポリシーを適用できる任意のオブジェクトにすることができます。

syslog モニタリング宛先グループを作成します。

| ステップ 1 | メニュー バーおよびナビゲーション フレームから、関心領域の [Monitoring Policies] メニューに移動します。

テナント、ファブリック、およびアクセスのモニタリング ポリシーを設定できます。 |

| ステップ 2 | [Monitoring Policies] を展開し、モニタリング ポリシーを選択して展開します。

[Fabric] > [Fabric Policies] > [Monitoring Policies] > [Common Policy] の下に、基本モニタリング ポリシーがあります。このポリシーは、すべての障害とイベントに適用され、ファブリック内のすべてのノードとコントローラに自動的に導入されます。または、スコープが限定された既存のポリシーを指定することもできます。 |

| ステップ 3 | モニタリング ポリシーの下で、[Callhome/SNMP/Syslog] をクリックします。 |

| ステップ 4 | [Work] ペインで、[Source Type] ドロップダウン リストから [Syslog] を選択します。 |

| ステップ 5 | [Monitoring Object] リストから、モニタ対象の管理対象オブジェクトを選択します。

目的のオブジェクトがリストに表示されない場合は、次の手順に従います。 |

| ステップ 6 | テナント モニタリング ポリシーでは、[All] ではなく特定のオブジェクトを選択すると、[Scope] 選択が表示されます。

[Scope] フィールドで、オプション ボタンを選択して、このオブジェクトに関して送信するシステム ログ メッセージを指定します。 |

| ステップ 7 | [+] をクリックして syslog 送信元を作成します。 |

| ステップ 8 | [Create Syslog Source] ダイアログボックスで、次の操作を実行します。 |

| ステップ 9 | (任意)syslog 送信元を追加するには、もう一度 [+] をクリックし、[Create Syslog Source] ダイアログボックスの手順を繰り返します。 |

アウトオブバンド DNS 接続

(注) | テクニカル サポートや Cisco Call Home ホームなどのアプリケーションでは、ホスト名を正しく解決するためにリーフ スイッチでインバンドとアウトオブバンドの DNS 接続が必要です。 |

アトミック カウンタの使用

アトミック カウンタについて

アトミック カウンタは、フロー間のトラフィックに関する統計情報を収集できます。アトミック カウンタを使用すると、ファブリック内のドロップとルーティングミスを検出し、アプリケーション接続に関する問題の迅速なデバッグと分離が可能になります。たとえば、管理者はすべてのリーフ スイッチでアトミック カウンタを有効にして、エンドポイント 1 からエンドポイント 2 のパケットをトレースすることができます。送信元と宛先のリーフ スイッチ以外のリーフ スイッチにゼロ以外のカウンタがある場合、管理者はそれらのリーフにドリル ダウンできます。

従来の設定では、ベア メタル NIC から特定の IP アドレス(エンドポイント)または任意の IP アドレスへのトラフィックの量をモニタすることはほぼ不可能です。アトミック カウンタでは、データ パスに干渉することなく、管理者がベア メタル エンドポイントから受信されたパケットの数を数えることができます。さらに、アトミック カウンタはエンドポイントまたはアプリケーション グループで送受信されるプロトコルごとのトラフィックをモニタリングできます。

リーフ間(TEP 間)のアトミック カウンタは次を提供できます。

-

送信パケット、受信パケット、ドロップ パケット、および超過パケットのカウント

-

最後の 30 秒などの短期間のデータ収集、5 分、15 分、またはそれ以上の長期間のデータ収集

-

スパイン トラフィックごとの詳細

-

継続的なモニタリング

(注) | リーフ間(TEP間)アトミック カウンタは累積であり、クリアできません。ただし、30 秒のアトミック カウンタは 30 秒間隔でリセットされるため、断続的な問題や、再発する問題の分離に使用できます。アトミック カウンタには、アクティブなファブリック ネットワーク タイム プロトコル(NTP)ポリシーが必要です。 |

テナントのアトミック カウンタは次を提供できます:

-

送信、受信、ドロップ、および超過パケットを含む、ファブリック全体のトラフィックのアプリケーション固有カウンタ

-

モードは次を含みます。

-

EPtoEP(エンドポイント間)

-

EPGtoEPG(エンドポイント グループ間)

(注)

EPGtoEPG の場合、オプションには ipv4 のみ、ipv6 のみ、ipv4、ipv6 が含まれます。ipv6 オプションがある場合は必ず TCAM エントリを 2 回使用します。これは、スケール数が、純粋な ipv4 ポリシーの場合に予期される数より小さい可能性があることを意味します。

-

EPGtoEP(エンドポイント グループ/エンドポイント間)

-

EPtoAny(エンドポイント ツー エニー)

-

AnytoEP(エニー ツー エンドポイント)

-

EPGtoIP(エンドポイント グループ/IP 間、外部 IP アドレスの場合にのみ使用)

-

EPtoExternalIP(エンドポイント/外部 IP アドレス間)

-

アトミック カウンタに関する注意事項および制約事項

-

アトミック カウンタの使用は、エンドポイントが異なるテナントまたは同じテナント内の異なるコンテキスト(VRF)にある場合はサポートされません。

-

IP アドレスが学習されない純粋なレイヤ 2 設定(IP アドレスは 0.0.0.0)では、エンドポイント/EPG 間および EPG/エンドポイント間のアトミック カウンタ ポリシーはサポートされません。この場合、エンドポイント間および EPG 間のポリシーはサポートされます。外部ポリシーは学習された IP アドレスが必要な Virtual Routing and Forwarding(VRF)ベースであり、サポートされます。

-

アトミック カウンタの送信元または宛先がエンドポイントである場合、そのエンドポイントはスタティックではなくダイナミックである必要があります。ダイナミック エンドポイント(fv:CEp)とは異なり、スタティック エンドポイント(fv:StCEp)にはアトミック カウンタに必要な子オブジェクト(fv:RsCEpToPathEp)がありません。

-

中継トポロジでは、リーフ スイッチはすべてのスパイン スイッチを使用したフル メッシュにはなく、リーフ間(TEP 間)のカウンタは予期どおりに動作しません。

-

リーフ間(TEP 間)アトミック カウンタの場合、トンネル数がハードウェア制限を上回ると、システムはモードをトレール モードからパス モードに変更し、ユーザにはスパインごとのトラフィックは表示されなくなります。

-

アトミック カウンタはスパイン プロキシ トラフィックはカウントしません。

-

ファブリックに入る前、またはリーフ ポートに転送される前にドロップされたパケット、アトミック カウンタによって無視されます。

-

ハイパーバイザで切り替えられるパケット(同じポート グループとホスト)はカウントされません。

-

アトミック カウンタには、アクティブなファブリック ネットワーク タイム プロトコル(NTP)ポリシーが必要です。

-

送信元または宛先として fvCEp を使用して設定されたアトミック カウンタ ポリシーでは、fvCEp 管理対象オブジェクト(MO)に存在する MAC アドレスおよび IP アドレスからの、または両者へのトラフィックのみがカウントされます。fvCEp MO の IP アドレス フィールドが空である場合、その MAC アドレスへの/からのすべてのトラフィックが IP アドレスに関係なくカウントされます。APIC が fvCEp について複数の IP アドレスを学習している場合、前述のように、fvCEp MO 自体にある 1 つの IP アドレスのみがカウントされます。特定の IP アドレスへの/からのアトミック カウンタ ポリシーを設定するには、送信元または宛先として fvIp MO を使用します。

-

fvCEp の背後に fvIp が存在する場合は、fvCEp ベースのポリシーではなく fvIP ベースのポリシーを追加する必要があります。

アトミック カウンタの構成

| ステップ 1 | メニュー バーで、[Tenants] をクリックします。 |

| ステップ 2 | サブメニュー バーで、必要なテナントをクリックします。 |

| ステップ 3 | [Navigation] ペインでテナントを拡張し、[Troubleshoot Policies] を拡張します。 |

| ステップ 4 | [Troubleshoot Policies] の下で [Atomic Counter Policy] を展開し、トラフィック トポロジを選択します。 エンドポイントの組み合わせ、エンドポイント グループ、外部インターフェイスおよび IP アドレス間のトラフィックを測定できます。 |

| ステップ 5 | 必要なトポロジを右クリックして、[AddtopologyPolicy] を選択し、[Add Policy] ダイアログボックスを開きます。 |

| ステップ 6 | [Add Policy] ダイアログボックスで、次の操作を実行します。 |

| ステップ 7 | [Navigation] ペインで、選択したトポロジの下の新しいアトミック カウンタ ポリシーを選択します。 ポリシー設定が [Work] ペインに表示されます。 |

| ステップ 8 | [Work] ペインで [Operational] タブをクリックし、[Traffic] サブタブをクリックして、アトミック カウンタの統計情報を表示します。 |

SNMP の使用

SNMP の概要

Cisco Application Centric Infrastructure (ACI)は、管理情報ベース(MIB)と通知(トラップ)を含む広範な SNMPv1、v2、および v3 のサポートを提供します。SNMP 標準では、ACI ファブリックを管理しモニタするさまざまな MIB をサポートするサードパーティ製アプリケーションを使用できます。

SNMPv3 はさらに広範なセキュリティ機能を提供します。各 SNMPv3 デバイスで SNMP サービスを有効または無効にするように選択できます。また、各デバイスで SNMP v1 および v2 要求の処理方法を設定できます。

SNMP の使用方法の詳細については、『Cisco ACI MIB Quick Reference』を参照してください。

ACI での SNMP アクセスのサポート

ACI での SNMP のサポートは次のとおりです。

-

SNMP 読み取りクエリー(Get、Next、Bulk、Walk)は、リーフおよびスパイン スイッチと APIC によってサポートされます。

-

SNMP 書き込みコマンド(Set)は、リーフおよびスパイン スイッチまたは APIC によってサポートされません。

-

SNMP トラップ(v1、v2c、および v3)は、リーフおよびスパイン スイッチと APIC によってサポートされます。

(注)

ACI は最大 10 個のトラップ レシーバをサポートします。

-

SNMPv3 は、リーフおよびスパイン スイッチと APIC によってサポートされます。

|

リリース |

説明 |

|---|---|

|

1.2(2) |

SNMP トラップの宛先として IPv6 サポートを追加。 |

|

1.2(1) |

APIC コントローラの SNMP サポートを追加。以前のリリースでは、リーフおよびスパイン スイッチについてのみ SNMP がサポートされています。 |

ACI でサポートされる MIB の完全なリストについては、http://www.cisco.com/c/en/us/td/docs/switches/datacenter/aci/apic/sw/1-x/mib/list/mib-support.html を参照してください。

SNMP の設定

GUI による SNMP ポリシーの設定

この手順では、ACI スイッチの SNMP ポリシーを設定し、有効にします。

SNMP 通信を有効にするには、以下の設定が必要です。

| ステップ 1 | メニュー バーで、[Fabric] をクリックします。 |

| ステップ 2 | サブメニュー バーで、[Fabric Policies] をクリックします。 |

| ステップ 3 | [Navigation] ペインで、[Pod Policies] を展開します。 |

| ステップ 4 | [Pod Policies] の下で [Policies] を展開します。 |

| ステップ 5 | [SNMP] を右クリックし、[Create SNMP Policy] を選択します。

新しい SNMP ポリシーを作成する代わりに、次の手順で示されるものと同じ方法で [default] ポリシー フィールドを編集できます。 |

| ステップ 6 | SNMP ポリシーのダイアログボックスで、次の操作を実行します。 |

| ステップ 7 | 許可された SNMP 管理ステーションを設定するには、SNMP ポリシーのダイアログボックスで、次の操作を実行します。

|

| ステップ 8 | [OK] をクリックします。 |

| ステップ 9 | [Submit] をクリックします。 |

| ステップ 10 | [Pod Policies] の下で [Policy Groups] を展開して、ポリシー グループを選択するか、または [Policy Groups] を右クリックし、[Create POD Policy Group] を選択します。

新しいポッド ポリシー グループを作成することも、既存のグループを使用することもできます。ポッド ポリシー グループには、SNMP ポリシーに加えて他のポッド ポリシーを含めることができます。 |

| ステップ 11 | ポッド ポリシー グループのダイアログボックスで、次の操作を実行します。 |

| ステップ 12 | [Pod Policies] の下で [Profiles] を展開し、[default] をクリックします。 |

| ステップ 13 | [Work] ペインで、[Fabric Policy Group] ドロップダウン リストから、作成したポッド ポリシー グループを選択します。 |

| ステップ 14 | [Submit] をクリックします。 |

| ステップ 15 | [OK] をクリックします。 |

GUI による SNMP トラップ通知先の設定

この手順では、SNMP トラップ通知を受信する SNMP マネージャのホスト情報を設定します。

(注) | ACI は最大 10 個のトラップ レシーバをサポートします。10 個より多く設定すると、一部では通知が受信されません。 |

| ステップ 1 | メニュー バーで、[Admin] をクリックします。 |

| ステップ 2 | サブメニュー バーで、[External Data Collectors] をクリックします。 |

| ステップ 3 | [Navigation] ペインで、[Monitoring Destinations] を展開します。 |

| ステップ 4 | [SNMP] を右クリックし、[Create SNMP Trap Destination Group] [Create SNMP Monitoring Destination Group]を選択します。 |

| ステップ 5 | [Create SNMP Trap Destination Group] [Create SNMP Monitoring Destination Group]ダイアログボックスで、次の操作を実行します。 |

GUI による SNMP トラップ ソースの設定

この手順では、ファブリック内のソース オブジェクトを選択して有効にし、SNMP トラップ通知を生成します。

| ステップ 1 | メニュー バーで、[Fabric] をクリックします。 |

| ステップ 2 | サブメニュー バーで、[Fabric Policies] をクリックします。 |

| ステップ 3 | [Navigation] ペインで、[Monitoring Policies] を展開します。 共通ポリシー、デフォルト ポリシーで SNMP ソースを作成することも、または新しいモニタリング ポリシーを作成することもできます。 |

| ステップ 4 | 必要なモニタリング ポリシーを展開し、[Callhome/SNMP/Syslog] を選択します。 [Common Policy] を選択する場合は、[Common Policy] を右クリックして、[Create SNMP Source] を選択し、そのダイアログボックスで次の手順に従ってください。 |

| ステップ 5 | [Work] ペインで、[Monitoring Object] ドロップダウン リストから [ALL] を選択します。 |

| ステップ 6 | [Source Type] ドロップダウン リストから、[SNMP] を選択します。 |

| ステップ 7 | テーブルで + アイコンをクリックし、[Create SNMP Source] ダイアログボックスを開きます。 |

| ステップ 8 | [Create SNMP Source] ダイアログボックスで、次の操作を実行します。 |

SNMP を使用したシステムのモニタリング

個々のホスト(APIC またはその他のホスト)をリモートでモニタし、特定のノードの状態を確認できます。

SNMP を使用してシステムの CPU とメモリの使用状況をチェックし、CPU のスパイクが発生しているかどうかを確認できます。SNMP(ネットワーク管理システム)は、SNMP クライアントを使用して APIC の情報にアクセスし、情報を取得します。

リモートでシステムにアクセスして、情報がネットワーク管理システムのコンテキストに属するものかどうかを確認し、CPU またはメモリの使用量が多すぎないか、またはシステムやパフォーマンスの問題が発生しているかどうかを調べることができます。問題の原因がわかると、システムの正常性をチェックし、メモリまたは CPU の使用量多すぎないかどうかを確認できます。

詳細については、『Cisco ACI MIB Quick Reference Manual』を参照してください。

SPAN の使用

SPAN の概要

スイッチド ポート アナライザ(SPAN)ユーティリティを使って、詳細なトラブルシューティングの実行または特定のアプリケーション ホストからトラフィックのサンプルを取得し、プロアクティブなモニタリングと分析を行うことができます。

SPAN は 1 つ以上のポート、VLAN、またはエンドポイント グループ(EPG)からのトラフィックをコピーし、ネットワーク アナライザによる分析のためにコピーしたトラフィックを 1 つ以上の送信先に送信します。このプロセスはどの接続デバイスも中断せず、ハードウェア内で実施されるので不要な CPU 負荷を防ぎます。

SPANセッションはソースが受信したトラフィック(入力トラフィック)、ソースから送信したトラフィック(出力トラフィック)、またはその両方をモニタリングするように設定できます。デフォルトでは、SPAN はすべてのトラフィックをモニタリングしますが、選択したトラフィックだけをモニタリングするようにフィルタを設定できます。

マルチノード SPAN

APIC トラフィックのモニタリング ポリシーは、各アプリケーション グループのメンバーとそれが接続する場所を追跡するために、適切な場所でポリシーを SPAN することが可能です。いずれかのメンバーが移動した場合、APIC は新しいリーフ スイッチに自動的にポリシーをプッシュします。たとえば、エンドポイントが新しいリーフ スイッチに VMotion すると、SPAN 設定が自動的に調整されます。

SPAN の注意事項と制約事項

-

SPAN はトラブルシューティングのために使用します。SPAN トラフィックはスイッチ リソースのユーザ トラフィックと競合します。負荷を最小限にするには、分析対象の特定のトラフィックだけをコピーするように SPAN を設定します。

-

SPAN 送信元として l3extLIfP のレイヤ 3 サブインターフェイスを指定することはできません。外部ソースからのトラフィックをモニタリングするためにはポート全体を使用します。

-

テナントおよびアクセス SPAN は カプセル化リモート拡張 SPAN(ERSPAN)タイプ I を使用し、ファブリック SPAN は ERSPAN タイプ II を使用します。ERSPAN ヘッダーについては、IETF の Internet Draft(https://tools.ietf.org/html/draft-foschiano-erspan-00)を参照してください。

-

アクティブな SPAN セッションの最大数など、SPAN 関連の制限については、『『Verified Scalability Guide for Cisco ACI』』という資料 を参照してください。

SPAN セッションの設定

この手順では、リモート トラフィック アナライザにレプリケートされたソース パケットを転送するようにポリシーを設定する方法を示します。

| ステップ 1 | メニュー バーで、[Tenants] をクリックします。 |

| ステップ 2 | サブメニュー バーで、送信元エンドポイントを含むテナントをクリックします。 |

| ステップ 3 | [Navigation] ペインでテナントを拡張し、[Troubleshooting Policies] を拡張して、[SPAN] を拡張します。 |

| ステップ 4 | [SPAN] の下で [SPAN Destination Groups] を右クリックし、[Create SPAN Destination Group] を選択します。 |

| ステップ 5 | [Create SPAN Destination Group] ダイアログボックスで、次の操作を実行します。

|

| ステップ 6 | [SPAN] の下で [SPAN Source Groups] を右クリックし、[Create SPAN Source Group] を選択します。 |

| ステップ 7 | [Create SPAN Source Group] ダイアログボックスで、次の操作を実行します。

|

次の作業

SPAN 送信先のトラフィック アナライザを使用して、SPAN 送信元 EPGからのデータ パケットを観察し、パケット形式、アドレス、プロトコルおよびその他の情報を確認できます。

トレースルートの使用

トレースルートの概要

トレースルート ツールは、パケットが送信先に移動するときに実際に通るルートを検出するために使用されます。トレースルートでは、ホップごとに使用されるパスが識別され、双方向で各ホップにタイムスタンプが付けられます。トレースルートを使用すると、発信元のデバイスと送信先に最も近いデバイスの間のパスに沿ってポート接続をテストできます。送信先に到達できない場合は、パス検出によってパスが障害ポイントまで追跡されます。

テナントのエンドポイントから開始された traceroute は、入力リーフのスイッチに表示される中間ホップとしてデフォルト ゲートウェイを示します。

traceroute は、エンドポイント間やリーフ間(トンネル エンドポイント、または TEP 間)など、さまざまなモードをサポートしています。トレースルートはファブリック全体のすべてのパスを検出し、外部エンドポイントの出口を検出します。パスが妨げられているかどうかを発見するのに役立ちます。

traceroute の注意事項および制約事項

エンドポイント 間での traceroute の実行

| ステップ 1 | メニュー バーで、[Tenants] をクリックします。 | ||||

| ステップ 2 | サブメニュー バーで、送信元エンドポイントを含むテナントをクリックします。 | ||||

| ステップ 3 | [Navigation] ペインでテナントを拡張し、[Troubleshoot Policies] を拡張します。 | ||||

| ステップ 4 | [Troubleshoot Policies] の下で、[Endpoint-to-Endpoint Traceroute Policies] を右クリックし、[Create Endpoint-to-Endpoint Traceroute Policy] を選択します。 | ||||

| ステップ 5 | [Create Endpoint-to-Endpoint Traceroute Policy] ダイアログボックスで、次の操作を実行します。

| ||||

| ステップ 6 | [Navigation] ペインまたは [Traceroute Policies] テーブルで、トレースルート ポリシーをクリックします。 トレースルート ポリシーが [Work] ペインに表示されます。 | ||||

| ステップ 7 | [Work] ペインで [Operational] タブをクリックし、[Source End Points] タブをクリックして、[Results] タブをクリックします。 | ||||

| ステップ 8 | [Traceroute Results] テーブルで、追跡に使用された単数または複数のパスを確認します。

|

フィードバック

フィードバック