Cisco Nexus 9000 シリーズ NX-OS セキュリティ コンフィギュレーション ガイド リリース 6.x

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月26日

章のタイトル: LDAP の設定

目次

- LDAP の設定

- LDAP について

- LDAP 認証および許可

- ユーザ ログインにおける LDAP の動作

- LDAP サーバのモニタリング

- LDAP のベンダー固有属性

- LDAP 用の Cisco VSA 形式

- LDAP のバーチャライゼーション サポート

- LDAP のライセンス要件

- LDAP の前提条件

- LDAP の注意事項と制約事項

- LDAP のデフォルト設定

- LDAP の設定

- LDAP サーバの設定プロセス

- LDAP のイネーブル化/ディセーブル化

- LDAP サーバ ホストの設定

- LDAP サーバの rootDN の設定

- LDAP サーバ グループの設定

- グローバルな LDAP タイムアウト間隔の設定

- LDAP サーバのタイムアウト間隔の設定

- TCP ポートの設定

- LDAP 検索マップの設定

- LDAP サーバの定期的モニタリングの設定

- LDAP デッド タイム間隔の設定

- LDAP サーバでの AAA 許可の設定

- LDAP サーバのモニタリング

- LDAP サーバ統計情報のクリア

- LDAP 設定の確認

- LDAP の設定例

- 次の作業

- LDAP に関する追加情報

この章では、Cisco NX-OS デバイス上で Lightweight Directory Access Protocol(LDAP)を設定する方法について説明します。

この章は、次の内容で構成されています。

- LDAP について

- LDAP のライセンス要件

- LDAP の前提条件

- LDAP の注意事項と制約事項

- LDAP のデフォルト設定

- LDAP の設定

- LDAP サーバのモニタリング

- LDAP サーバ統計情報のクリア

- LDAP 設定の確認

- LDAP の設定例

- 次の作業

- LDAP に関する追加情報

LDAP について

Lightweight Directory Access Protocol(LDAP)は、Cisco NX-OS デバイスにアクセスしようとするユーザの検証を集中的に行います。 LDAP サービスは、通常 UNIX または Windows NT ワークステーション上で稼働する LDAP デーモンのデータベースで管理されます。 Cisco NX-OS デバイスに設定した LDAP 機能を使用可能にするには、LDAP サーバにアクセスして設定しておく必要があります。

LDAP では、認証と認可のファシリティが別々に提供されます。 LDAP では、1 台のアクセス コントロール サーバ(LDAP デーモン)で各サービス認証と認可を個別に提供できます。 各サービスを固有のデータベースに結合し、デーモンの機能に応じてそのサーバまたはネットワークで使用できる他のサービスを使用できます。

LDAP クライアント/サーバ プロトコルでは、トランスポート要件を満たすために、TCP(ポート 389)を使用します。 Cisco NX-OS デバイスは、LDAP プロトコルを使用して集中型の認証を行います。

LDAP 認証および許可

クライアントは、簡易バインド(ユーザ名とパスワード)を使用して LDAP サーバとの TCP 接続および認証セッションを確立します。 許可プロセスの一環として、LDAP サーバはそのデータベースを検索し、ユーザ プロファイルやその他の情報を取得します。

バインドしてから検索する(認証を行ってから許可する)か、または検索してからバインドするように、バインド操作を設定できます。 デフォルトでは、検索してからバインドする方式が使用されます。

検索してからバインドする方式の利点は、baseDN の前にユーザ名(cn 属性)を追加することで認定者名(DN)を形成するのではなく、検索結果で受け取った DN をバインディング時にユーザ DN として使用できることです。 この方式は、ユーザ DN がユーザ名と baseDN の組み合わせとは異なる場合に特に役立ちます。 ユーザ バインドのために、bindDN が baseDN + append-with-baseDN として構成されます。ここで、append-with-baseDN は cn=$userid のデフォルト値です。

(注) |

バインド方式の代わりに、比較方式を使用して LDAP 認証を確立することもできます。比較方式では、サーバでユーザ入力の属性値を比較します。 たとえば、ユーザ パスワード属性を比較して認証を行うことができます。 デフォルトのパスワード属性タイプは userPassword です。 |

ユーザ ログインにおける LDAP の動作

- Cisco NX-OS デバイスは接続が確立されると、ユーザ名とパスワードを取得するために LDAP デーモンに接続します。

- Cisco NX-OS デバイスは、最終的に LDAP デーモンから次のいずれかの応答を得ます。 認証が終了し、Cisco NX-OS デバイスで許可がイネーブルになっていれば、続いてユーザの許可フェーズに入ります。 LDAP 許可に進むには、まず LDAP 認証を正常に終了する必要があります。

- LDAP 許可が必要な場合、Cisco NX-OS デバイスは再び LDAP デーモンに接続し、デーモンから ACCEPT または REJECT 応答が返されます。 ACCEPT 応答には、ユーザに対する EXEC または NETWORK セッションの送信に使用される属性が含まれます。また ACCEPT 応答により、ユーザがアクセス可能なサービスが決まります。 この場合のサービスは次のとおりです。

(注) |

LDAP では、デーモンがユーザを認証するために十分な情報を得られるまで、デーモンとユーザとの自由な対話を許可します。 通常、デーモンはユーザ名とパスワードの組み合わせを入力するよう求めますが、他の項目を求めることもできます。 |

(注) |

LDAP では、認証の前に許可を行うことができます。 |

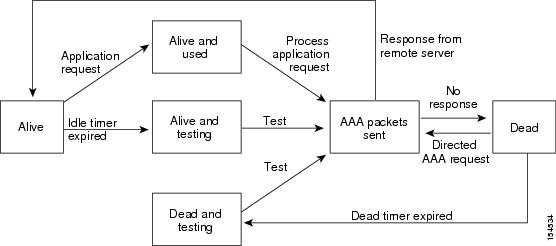

LDAP サーバのモニタリング

応答を返さない LDAP サーバがあると、AAA 要求の処理に遅延が発生することがあります。 AAA 要求の処理時間を短縮するために、LDAP サーバを定期的にモニタして LDAP サーバが応答している(アライブ)かどうかを調べることができます。 Cisco NX-OS デバイスは、応答の遅い LDAP サーバをデッド(dead)としてマークし、デッド LDAP サーバには AAA 要求を送信しません。 Cisco NX-OS デバイスはデッド LDAP サーバを定期的にモニタし、応答があればアライブ状態に戻します。 このモニタリング プロセスでは、実際の AAA 要求が送信される前に、LDAP サーバが稼動状態であることを確認します。 LDAP サーバがデッドまたはアライブの状態に変わると、簡易ネットワーク管理プロトコル(SNMP)トラップが生成され、Cisco NX-OS デバイスは、パフォーマンスに影響が出る前に、障害が発生していることをエラー メッセージで表示します。 次の図に、LDAP サーバ モニタリングのサーバの状態を示します。

(注) |

稼働中のサーバと停止中のサーバのモニタリング間隔はそれぞれ別で、ユーザが設定できます。 LDAP サーバ モニタリングを実行するには、テスト認証要求を LDAP サーバに送信します。 |

LDAP のベンダー固有属性

Internet Engineering Task Force(IETF; インターネット技術特別調査委員会)ドラフト標準には、ネットワーク アクセス サーバと LDAP サーバ間での Vendor-Specific Attribute(VSA; ベンダー固有属性)の通信方法が規定されています。 IETF は、属性 26 を使用します。 VSA を使用するとベンダーは、一般的な用途には適合しない独自の拡張属性をサポートできます。

LDAP 用の Cisco VSA 形式

シスコの LDAP 実装では、IETF 仕様で推奨される形式を使用したベンダー固有オプションを 1 つサポートしています。 シスコのベンダー ID は 9、サポートされるオプションのベンダー タイプは 1(名前付き cisco-av-pair)です。 値は、次の形式のストリングです。

protocol : attribute separator value *

protocol は、特定の許可タイプを表すシスコの属性です。separator は、必須属性の場合は =(等号)、オプションの属性の場合は *(アスタリスク)です。 Cisco NX-OS デバイス上の認証に LDAP サーバを使用した場合、LDAP では LDAP サーバに対して、認証結果とともに権限付与情報などのユーザ属性を返すように指示します。 この許可情報は、VSA で指定されます。 Cisco NX-OS ソフトウェアでは、次の VSA プロトコル オプションをサポートしています。

Cisco NX-OS ソフトウェアは、次の属性をサポートしています。

LDAP のバーチャライゼーション サポート

Cisco NX-OS デバイスは、仮想ルーティング/転送(VRF)インスタンスを使用して LDAP サーバにアクセスします。 VRF の詳細情報については、『Cisco Nexus 9000 Series NX-OS Unicast Routing Configuration Guide』を参照してください。

LDAP のライセンス要件

次の表に、この機能のライセンス要件を示します。

| 製品 |

ライセンス要件 |

|---|---|

| Cisco NX-OS |

LDAP にはライセンスは必要ありません。 ライセンス パッケージに含まれていない機能は nx-os イメージにバンドルされており、無料で提供されます。 Cisco NX-OS ライセンス方式の詳細については、『Cisco NX-OS Licensing Guide』を参照してください。 |

LDAP の前提条件

LDAP の前提条件は次のとおりです。

LDAP の注意事項と制約事項

LDAP に関する注意事項と制約事項は次のとおりです。

- Cisco NX-OS デバイス上には最大 64 の LDAP サーバを設定できます。

- Cisco NX-OS は LDAP バージョン 3 だけをサポートします。

- Cisco NX-OS は次の LDAP サーバだけをサポートします。

- Secure Sockets Layer(SSL)上の LDAP は、SSL バージョン 3 および Transport Layer Security(TLS)バージョン 1 だけをサポートします。

- ローカルの Cisco NX-OS デバイス上に設定されているユーザ アカウントが、AAA サーバ上のリモート ユーザ アカウントと同じ名前の場合、Cisco NX-OS ソフトウェアは、AAA サーバ上に設定されているユーザ ロールではなく、ローカル ユーザ アカウントのユーザ ロールをリモート ユーザに適用します。

LDAP のデフォルト設定

次の表に、LDAP パラメータのデフォルト設定を示します。

| パラメータ |

デフォルト |

|---|---|

| LDAP |

ディセーブル |

| LDAP 認証方式 |

検索してからバインド |

| LDAP 認証メカニズム |

プレーン |

| デッドタイム間隔 |

0 分 |

| タイムアウト間隔 |

5 秒 |

| アイドル タイマー間隔 |

60 分 |

| サーバの定期的モニタリングのユーザ名 |

test |

| サーバの定期的モニタリングのパスワード |

Cisco |

LDAP の設定

ここでは、Cisco NX-OS デバイスで LDAP を設定する手順を説明します。

- LDAP サーバの設定プロセス

- LDAP のイネーブル化/ディセーブル化

- LDAP サーバ ホストの設定

- LDAP サーバの rootDN の設定

- LDAP サーバ グループの設定

- グローバルな LDAP タイムアウト間隔の設定

- LDAP サーバのタイムアウト間隔の設定

- TCP ポートの設定

- LDAP 検索マップの設定

- LDAP サーバの定期的モニタリングの設定

- LDAP デッド タイム間隔の設定

- LDAP サーバでの AAA 許可の設定

LDAP サーバの設定プロセス

次の設定プロセスに従って、LDAP サーバを設定できます。

LDAP のイネーブル化/ディセーブル化

デフォルトでは、Cisco NX-OS デバイスの LDAP 機能はディセーブルになっています。 認証に関するコンフィギュレーション コマンドと検証コマンドを使用するには、LDAP 機能を明示的にイネーブルにする必要があります。

1. configure terminal

2. [no] feature ldap

3. (任意) copy running-config startup-config

手順の詳細

LDAP サーバ ホストの設定

リモートの LDAP サーバにアクセスするには、Cisco NX-OS デバイス上でその LDAP サーバの IP アドレスまたはホスト名を設定する必要があります。 最大 64 の LDAP サーバを設定できます。

(注) |

デフォルトでは、LDAP サーバの IP アドレスまたはホスト名を Cisco NX-OS デバイスで設定すると、LDAP サーバがデフォルトの LDAP サーバ グループに追加されます。 LDAP サーバを別の LDAP サーバ グループに追加することもできます。 |

LDAP をイネーブルにします。

リモートの LDAP サーバの IPv4 または IPv6 アドレスまたはホスト名を取得します。

Secure Sockets Layer(SSL)プロトコルをイネーブルにする予定の場合は、Cisco NX-OS デバイスで LDAP サーバ証明書を手動で設定します。

1. configure terminal

2. [no] ldap-server host {ipv4-address | ipv6-address | host-name} [enable-ssl]

3. (任意) show ldap-server

4. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | [no] ldap-server host {ipv4-address | ipv6-address | host-name} [enable-ssl] 例: switch(config)# ldap-server host 10.10.2.2 enable-ssl |

LDAP サーバの IPv4 または IPv6 アドレス、あるいはホスト名を指定します。 enable-ssl キーワードは、LDAP クライアントに SSL セッションを確立させてからバインドまたは検索の要求を送信することにより、転送されたデータの整合性と機密保持を保証します。 |

| ステップ 3 | show ldap-server 例: switch(config)# show ldap-server |

(任意) LDAP サーバの設定を表示します。 |

| ステップ 4 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

LDAP サーバの rootDN の設定

LDAP サーバ データベースのルート指定名(DN)を設定できます。 rootDN は、LDAP サーバにバインドしてそのサーバの状態を確認するために使用します。

LDAP をイネーブルにします。

リモートの LDAP サーバの IPv4 または IPv6 アドレスまたはホスト名を取得します。

1. configure terminal

2. [no] ldap-server host {ipv4-address | ipv6-address | hostname} rootDN root-name [password password [port tcp-port [timeout seconds] | timeout seconds]]

3. (任意) show ldap-server

4. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | [no] ldap-server host {ipv4-address | ipv6-address | hostname} rootDN root-name [password password [port tcp-port [timeout seconds] | timeout seconds]] 例: switch(config)# ldap-server host 10.10.1.1 rootDN cn=manager,dc=acme,dc=com password Ur2Gd2BH timeout 60 |

LDAP サーバ データベースの rootDN を指定し、ルートのパスワードをバインドします。 任意で、サーバに送る LDAP メッセージに使用する TCP ポートを指定します。 有効な範囲は 1 ~ 65535 です。デフォルトの TCP ポートはグローバル値です(グローバル値が設定されていない場合は 389)。 また、サーバのタイムアウト間隔も指定します。 値の範囲は 1 ~ 60 秒です。デフォルトのタイムアウト値はグローバル値です(グローバル値が設定されていない場合は 5 秒)。 |

| ステップ 3 | show ldap-server 例: switch(config)# show ldap-server |

(任意) LDAP サーバの設定を表示します。 |

| ステップ 4 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

LDAP サーバ グループの設定

サーバ グループを使用して、1 台または複数台のリモート AAA サーバによるユーザ認証を指定することができます。 グループのメンバはすべて、LDAP を使用するように設定する必要があります。 設定した順序に従ってサーバが試行されます。

これらのサーバ グループはいつでも設定できますが、設定したグループを有効にするには、AAA サービスに適用する必要があります。

LDAP をイネーブルにします。

1. configure terminal

2. [no] aaa group server ldap group-name

3. [no] server {ipv4-address | ipv6-address | host-name}

4. (任意) [no] authentication {bind-first [append-with-baseDN DNstring] | compare [password-attribute password]}

5. (任意) [no] enable user-server-group

6. (任意) [no] enable Cert-DN-match

7. (任意) [no] use-vrf vrf-name

8. exit

9. (任意) show ldap-server groups

10. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | [no] aaa group server ldap group-name 例: switch(config)# aaa group server ldap LDAPServer1 switch(config-ldap)# |

LDAP サーバ グループを作成し、そのグループの LDAP サーバ グループ コンフィギュレーション モードを開始します。 |

| ステップ 3 | [no] server {ipv4-address | ipv6-address | host-name} 例: switch(config-ldap)# server 10.10.2.2 |

LDAP サーバを、LDAP サーバ グループのメンバとして設定します。 指定した LDAP サーバが見つからない場合は、ldap-server host コマンドを使用してサーバを設定し、このコマンドをもう一度実行します。 |

| ステップ 4 | [no] authentication {bind-first [append-with-baseDN DNstring] | compare [password-attribute password]} 例: switch(config-ldap)# authentication compare password-attribute TyuL8r |

(任意) バインド方式または比較方式を使用して LDAP 認証を実行します。 デフォルトの LDAP 認証方式は、検索してからバインドするバインド方式です。 |

| ステップ 5 | [no] enable user-server-group 例: switch(config-ldap)# enable user-server-group |

(任意) グループ検証をイネーブルにします。 LDAP サーバでグループ名を設定する必要があります。 ユーザは、ユーザ名が LDAP サーバで設定されたこのグループのメンバとして示されている場合にだけ、公開キー認証を通じてログインできます。 |

| ステップ 6 | [no] enable Cert-DN-match 例: switch(config-ldap)# enable Cert-DN-match |

(任意) ユーザ プロファイルでユーザ証明書のサブジェクト DN がログイン可能と示されている場合にだけユーザがログインできるようにします。 |

| ステップ 7 | [no] use-vrf vrf-name 例: switch(config-ldap)# use-vrf vrf1 |

(任意) サーバ グループ内のサーバとの接続に使用する VRF を指定します。 |

| ステップ 8 | exit 例: switch(config-ldap)# exit switch(config)# |

LDAP サーバ グループ コンフィギュレーション モードを終了します。 |

| ステップ 9 | show ldap-server groups 例: switch(config)# show ldap-server groups |

(任意) LDAP サーバ グループの設定を表示します。 |

| ステップ 10 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

グローバルな LDAP タイムアウト間隔の設定

Cisco NX-OS デバイスがすべての LDAP サーバからの応答を待つ時間を決定するグローバル タイムアウト間隔を設定できます。これを過ぎるとタイムアウト エラーになります。

LDAP をイネーブルにします。

1. configure terminal

2. [no] ldap-server timeout seconds

3. (任意) show ldap-server

4. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | [no] ldap-server timeout seconds 例: switch(config)# ldap-server timeout 10 |

LDAP サーバのタイムアウト間隔を指定します。 デフォルトのタイムアウト間隔は 5 秒です。 有効な範囲は 1 ~ 60 秒です。 |

| ステップ 3 | show ldap-server 例: switch(config)# show ldap-server |

(任意) LDAP サーバの設定を表示します。 |

| ステップ 4 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

LDAP サーバのタイムアウト間隔の設定

Cisco NX-OS デバイスが LDAP サーバからの応答を待つ時間を決定するタイムアウト間隔を設定できます。これを過ぎるとタイムアウト エラーになります。

LDAP をイネーブルにします。

1. configure terminal

2. [no] ldap-server host {ipv4-address | ipv6-address | hostname} timeout seconds

3. (任意) show ldap-server

4. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | [no] ldap-server host {ipv4-address | ipv6-address | hostname} timeout seconds 例: switch(config)# ldap-server host server1 timeout 10 |

特定のサーバのタイムアウト間隔を指定します。 デフォルトはグローバル値です。

|

||

| ステップ 3 | show ldap-server 例: switch(config)# show ldap-server |

(任意) LDAP サーバの設定を表示します。 |

||

| ステップ 4 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

TCP ポートの設定

別のアプリケーションとポート番号が競合している場合は、LDAP サーバ用に別の TCP ポートを設定できます。 デフォルトでは、Cisco NX-OS デバイスはすべての LDAP 要求に対しポート 389 を使用します。

LDAP をイネーブルにします。

1. configure terminal

2. [no] ldap-server host {ipv4-address | ipv6-address | hostname} port tcp-port [timeout seconds]

3. (任意) show ldap-server

4. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | [no] ldap-server host {ipv4-address | ipv6-address | hostname} port tcp-port [timeout seconds] 例: switch(config)# ldap-server host 10.10.1.1 port 200 timeout 5 |

サーバに送る LDAP メッセージに使用する TCP ポートを指定します。 デフォルトの TCP ポートは 389 です。 指定できる範囲は 1 ~ 65535 です。 任意でサーバのタイムアウト間隔を指定します。 値の範囲は 1 ~ 60 秒です。デフォルトのタイムアウト値はグローバル値です(グローバル値が設定されていない場合は 5 秒)。

|

||

| ステップ 3 | show ldap-server 例: switch(config)# show ldap-server |

(任意) LDAP サーバの設定を表示します。 |

||

| ステップ 4 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

LDAP 検索マップの設定

検索クエリーを LDAP サーバに送信するように LDAP 検索マップを設定できます。 サーバはそのデータベースで、検索マップで指定された基準を満たすデータを検索します。

LDAP をイネーブルにします。

1. configure terminal

2. ldap search-map map-name

3. (任意) [userprofile | trustedCert | CRLLookup | user-certdn-match | user-pubkey-match | user-switch-bind] attribute-name attribute-name search-filter filter base-DN base-DN-name

4. (任意) exit

5. (任意) show ldap-search-map

6. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | ldap search-map map-name 例: switch(config)# ldap search-map map1 switch(config-ldap-search-map)# |

LDAP 検索マップを設定します。 |

| ステップ 3 | [userprofile | trustedCert | CRLLookup | user-certdn-match | user-pubkey-match | user-switch-bind] attribute-name attribute-name search-filter filter base-DN base-DN-name 例: switch(config-ldap-search-map)# userprofile attribute-name att-name search-filter (&(objectClass=inetOrgPerson)(cn=$userid)) base-DN dc=acme,dc=com |

(任意) ユーザ プロファイル、信頼できる証明書、CRL、証明書 DN 一致、公開キー一致、または user-switchgroup ルックアップ検索操作の属性名、検索フィルタ、およびベース DN を設定します。 これらの値は、検索クエリーを LDAP サーバに送信するために使用されます。 attribute-name 引数は Nexus ロール定義を含む LDAP サーバ属性の名前です。 |

| ステップ 4 | exit 例: switch(config-ldap-search-map)# exit switch(config)# |

(任意) LDAP 検索マップ コンフィギュレーション モードを終了します。 |

| ステップ 5 | show ldap-search-map 例: switch(config)# show ldap-search-map |

(任意) 設定された LDAP 検索マップを表示します。 |

| ステップ 6 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

LDAP サーバの定期的モニタリングの設定

LDAP サーバの可用性をモニタリングできます。 設定パラメータには、サーバに対して使用するユーザ名とパスワード、サーバにバインドして状態を確認するための rootDN、およびアイドル タイマーがあります。 アイドル タイマーには、LDAP サーバで何の要求も受信されない状態の時間を指定します。これを過ぎると Cisco NX-OS デバイスはテスト パケットを送信します。 このオプションを設定して定期的にサーバをテストしたり、1 回だけテストを実行したりできます。

(注) |

ネットワークのセキュリティを保護するために、LDAP データベースの既存のユーザ名と同じものを使用しないことを推奨します。 |

LDAP をイネーブルにします。

1. configure terminal

2. [no] ldap-server host {ipv4-address | ipv6-address | hostname} test rootDN root-name [idle-time minutes | password password [idle-time minutes] | username name [password password [idle-time minutes]]]

3. [no] ldap-server deadtime minutes

4. (任意) show ldap-server

5. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | [no] ldap-server host {ipv4-address | ipv6-address | hostname} test rootDN root-name [idle-time minutes | password password [idle-time minutes] | username name [password password [idle-time minutes]]] 例: switch(config)# ldap-server host 10.10.1.1 test rootDN root1 username user1 password Ur2Gd2BH idle-time 3 |

サーバ モニタリング用のパラメータを指定します。 デフォルトのユーザ名は test、デフォルトのパスワードは Cisco です。 アイドル タイマーのデフォルト値は 60 分です。有効な範囲は 1 ~ 1,440 分です。

|

||

| ステップ 3 | [no] ldap-server deadtime minutes 例: switch(config)# ldap-server deadtime 5 |

以前に応答の遅かった LDAP サーバを Cisco NX-OS デバイスがチェックを始めるまでの分数を指定します。 デフォルト値は 0 分です。有効な範囲は 0 ~ 60 分です。 |

||

| ステップ 4 | show ldap-server 例: switch(config)# show ldap-server |

(任意) LDAP サーバの設定を表示します。 |

||

| ステップ 5 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

LDAP デッド タイム間隔の設定

すべての LDAP サーバのデッド タイム間隔を設定できます。 デッド タイム間隔では、Cisco NX-OS デバイスが LDAP サーバをデッドであると宣言した後、そのサーバがアライブになったかどうかを確認するためにテスト パケットを送信するまでの時間を指定します。

(注) |

デッド タイム間隔に 0 分を設定すると、LDAP サーバは、応答を返さない場合でも、デッドとしてマークされません。 デッド タイム間隔はグループ単位で設定できます。 |

LDAP をイネーブルにします。

1. configure terminal

2. [no] ldap-server deadtime minutes

3. (任意) show ldap-server

4. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | [no] ldap-server deadtime minutes 例: switch(config)# ldap-server deadtime 5 |

グローバルなデッド タイム間隔を設定します。 デフォルト値は 0 分です。 有効な範囲は 1 ~ 60 分です。 |

| ステップ 3 | show ldap-server 例: switch(config)# show ldap-server |

(任意) LDAP サーバの設定を表示します。 |

| ステップ 4 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

LDAP サーバでの AAA 許可の設定

LDAP サーバのデフォルトの AAA 許可方式を設定できます。

LDAP をイネーブルにします。

1. configure terminal

2. aaa authorization {ssh-certificate | ssh-publickey} default {group group-list | local}

3. (任意) show aaa authorization [all]

4. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | aaa authorization {ssh-certificate | ssh-publickey} default {group group-list | local} 例: switch(config)# aaa authorization ssh-certificate default group LDAPServer1 LDAPServer2 |

LDAP サーバのデフォルトの AAA 許可方式を設定します。 ssh-certificate キーワードは、証明書認証を使用した LDAP 認可またはローカル認可を設定し、 ssh-publickey キーワードは、SSH 公開キーを使用した LDAP 認可またはローカル認可を設定します。 デフォルトの許可は、ユーザに割り当てたロールに対して許可されたコマンドのリストであるローカル許可です。 group-list 引数には、LDAP サーバ グループ名をスペースで区切ったリストを指定します。 このグループに属するサーバに対して、AAA 許可のためのアクセスが行われます。 local 方式では、許可にローカル データベースが使用されます。 |

| ステップ 3 | show aaa authorization [all] 例: switch(config)# show aaa authorization |

(任意) AAA 認可設定を表示します。 all キーワードは、デフォルト値を表示します。 |

| ステップ 4 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

LDAP サーバのモニタリング

Cisco NX-OS デバイスが保持している LDAP サーバのアクティビティに関する統計情報をモニタリングできます。

Cisco NX-OS デバイスに LDAP サーバを設定します。

1. show ldap-server statistics {hostname | ipv4-address | ipv6-address}

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | show ldap-server statistics {hostname | ipv4-address | ipv6-address} 例: switch# show ldap-server statistics 10.10.1.1 |

LDAP サーバの統計情報を表示します。 |

LDAP サーバ統計情報のクリア

Cisco NX-OS デバイスが保持している LDAP サーバのアクティビティに関する統計情報を表示します。

Cisco NX-OS デバイスに LDAP サーバを設定します。

1. (任意) show ldap-server statistics {hostname | ipv4-address | ipv6-address}

2. clear ldap-server statistics {hostname | ipv4-address | ipv6-address}

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | show ldap-server statistics {hostname | ipv4-address | ipv6-address} 例: switch# show ldap-server statistics 10.10.1.1 |

(任意) LDAP サーバの統計情報を表示します。 |

| ステップ 2 | clear ldap-server statistics {hostname | ipv4-address | ipv6-address} 例: switch# clear ldap-server statistics 10.10.1.1 |

LDAP サーバ統計情報をクリアします。 |

LDAP 設定の確認

LDAP 設定情報を表示するには、次の作業のいずれかを行います。

| コマンド |

目的 |

|---|---|

| show running-config ldap [all] |

実行コンフィギュレーションの LDAP 設定を表示します。 |

| show startup-config ldap |

スタートアップ コンフィギュレーションの LDAP 設定を表示します。 |

| show ldap-server |

LDAP 設定情報を表示します。 |

| show ldap-server groups |

LDAP サーバ グループの設定情報を表示します。 |

| show ldap-server statistics {hostname | ipv4-address | ipv6-address} |

LDAP 統計情報を表示します。 |

| show ldap-search-map |

設定されている LDAP 属性マップに関する情報を表示します。 |

LDAP の設定例

次に、LDAP サーバ ホストおよびサーバ グループを設定する例を示します。

feature ldap ldap-server host 10.10.2.2 enable-ssl aaa group server ldap LdapServer server 10.10.2.2 exit show ldap-server show ldap-server groups

次に、LDAP 検索マップを設定する例を示します。

ldap search-map s0 userprofile attribute-name description search-filter (&(objectClass=inetOrgPerson)(cn=$userid)) base-DN dc=acme,dc=com exit show ldap-search-map

次に、LDAP サーバに対する証明書認証を使用して AAA 許可を設定する例を示します。

aaa authorization ssh-certificate default group LDAPServer1 LDAPServer2 exit show aaa authorization

次の作業

これで、サーバ グループも含めて AAA 認証方式を設定できるようになります。

LDAP に関する追加情報

関連資料

| 関連項目 |

マニュアル タイトル |

|---|---|

| Cisco NX-OS のライセンス |

『Cisco NX-OS Licensing Guide』 |

| VRF コンフィギュレーション |

『Cisco Nexus 9000 Series NX-OS Unicast Routing Configuration Guide』 |

標準

| 標準 |

タイトル |

|---|---|

| この機能でサポートされる新規の標準または変更された標準はありません。また、既存の標準のサポートは変更されていません。 |

— |

MIB

| MIB |

MIB のリンク |

|---|---|

| LDAP に関連する MIB |

サポートされている MIB を検索およびダウンロードするには、次の URL にアクセスしてください。 ftp://ftp.cisco.com/pub/mibs/supportlists/nexus9000/Nexus9000MIBSupportList.html |