Cisco Nexus 9000 シリーズ NX-OS セキュリティ コンフィギュレーション ガイド リリース 6.x

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月26日

章のタイトル: AAA の設定

目次

- AAA の設定

- AAA について

- AAA セキュリティ サービス

- AAA を使用する利点

- リモート AAA サービス

- AAA サーバ グループ

- AAA サービス設定オプション

- ユーザ ログインのための認証および許可プロセス

- AES パスワード暗号化およびマスター暗号キー

- AAA のライセンス要件

- AAA の前提条件

- AAA の注意事項と制約事項

- AAA のデフォルト設定

- AAA の設定

- AAA の設定プロセス

- コンソール ログイン認証方式の設定

- デフォルトのログイン認証方式の設定

- ローカル認証へのフォールバックのディセーブル化

- AAA 認証のデフォルト ユーザ ロールのイネーブル化

- ログイン認証失敗メッセージのイネーブル化

- CHAP 認証のイネーブル化

- MSCHAP または MSCHAP V2 認証のイネーブル化

- AAA アカウンティングのデフォルト方式の設定

- Cisco NX-OS デバイスによる AAA サーバの VSA の使用

- VSA について

- VSA の形式

- AAA サーバ上での Cisco NX-OS のユーザ ロールおよび SNMPv3 パラメータの指定

- ローカル AAA アカウンティング ログのモニタリングとクリア

- AAA 設定の確認

- AAA の設定例

- AAA に関する追加情報

この章では、Cisco NX-OS デバイスで Authentication, Authorization, and Accounting(AAA; 認証、許可、アカウンティング)を設定する手順について説明します。

この章は、次の項で構成されています。

- AAA について

- AAA のライセンス要件

- AAA の前提条件

- AAA の注意事項と制約事項

- AAA のデフォルト設定

- AAA の設定

- ローカル AAA アカウンティング ログのモニタリングとクリア

- AAA 設定の確認

- AAA の設定例

- AAA に関する追加情報

AAA について

ここでは、Cisco NX-OS デバイスの AAA について説明します。

- AAA セキュリティ サービス

- AAA を使用する利点

- リモート AAA サービス

- AAA サーバ グループ

- AAA サービス設定オプション

- ユーザ ログインのための認証および許可プロセス

- AES パスワード暗号化およびマスター暗号キー

AAA セキュリティ サービス

AAA 機能を使用すると、Cisco NX-OS デバイスを管理するユーザの ID を確認し、ユーザにアクセスを許可し、ユーザの実行するアクションを追跡できます。 Cisco NX-OS デバイスは、Remote Access Dial-In User Service(RADIUS)プロトコルまたは Terminal Access Controller Access Control System Plus(TACACS+)プロトコルをサポートします。

Cisco NX-OS は入力されたユーザ ID およびパスワードの組み合わせに基づいて、ローカル データベースによるローカル認証または許可、あるいは 1 つまたは複数の AAA サーバによるリモート認証または許可を実行します。 Cisco NX-OS デバイスと AAA サーバの間の通信は、事前共有秘密キーによって保護されます。 すべての AAA サーバ用または特定の AAA サーバ専用に共通秘密キーを設定できます。

AAA セキュリティは、次のサービスを実行します。

- 認証

-

ログインとパスワードのダイアログ、チャレンジとレスポンス、メッセージング サポート、および選択したセキュリティ プロトコルに応じた暗号化などを使用してユーザを識別します。

認証は、デバイスにアクセスする人物またはデバイスの ID を確認するプロセスです。この ID の確認は、Cisco NX-OS デバイスにアクセスするエンティティから提供されるユーザ ID とパスワードの組み合わせに基づいて行われます。 Cisco NX-OS デバイスでは、ローカル認証(ローカル ルックアップ データベースを使用)またはリモート認証(1 台または複数の RADIUS サーバまたは TACACS+ サーバを使用)を実行できます。

- 認可

- アクセス コントロールを提供します。AAA 許可は、ユーザが何を実行する権限を与えられるかを表す一連の属性を組み立てるプロセスです。 Cisco NX-OS ソフトウェアでは、AAA サーバからダウンロードされる属性を使用して権限付与が行われます。 RADIUS や TACACS+ などのリモート セキュリティ サーバは、適切なユーザで該当する権利を定義した属性値(AV)のペアをアソシエートすることによって、ユーザに特定の権限を付与します。

- アカウンティング

-

情報を収集する、情報をローカルのログに記録する、情報を AAA サーバに送信して課金、監査、レポート作成などを行う方法を提供します。

アカウンティング機能では、Cisco NX-OS デバイスへのアクセスに使用されるすべての管理セッションを追跡し、ログに記録して管理します。 この情報を使用して、トラブルシューティングや監査のためのレポートを生成できます。 アカウンティング ログは、ローカルに保存することもできれば、リモート AAA サーバに送信することもできます。

(注) |

Cisco NX-OS ソフトウェアでは、認証、許可、およびアカウンティングを個別にサポートしています。 たとえば、アカウンティングは設定せずに、認証と許可を設定したりできます。 |

AAA を使用する利点

AAA は、次のような利点を提供します。

リモート AAA サービス

RADIUS プロトコルおよび TACACS+ プロトコルを介して提供されるリモート AAA サービスには、ローカル AAA サービスと比べて次のような利点があります。

AAA サーバ グループ

認証、許可、アカウンティングのためのリモート AAA サーバは、サーバ グループを使用して指定できます。 サーバ グループとは、同じ AAA プロトコルを実装した一連のリモート AAA サーバです。 サーバ グループの目的は、リモート AAA サーバが応答できなくなったときにフェールオーバー サーバを提供することです。 グループ内の最初のリモート サーバが応答しなかった場合、いずれかのサーバが応答を送信するまで、グループ内の次のリモート サーバで試行が行われます。 サーバ グループ内のすべての AAA サーバが応答しなかった場合、そのサーバ グループ オプションは障害が発生しているものと見なされます。 必要に応じて、複数のサーバ グループを指定できます。 Cisco NX-OS デバイスは、最初のグループ内のサーバからエラーを受け取った場合、次のサーバ グループ内のサーバで試行します。

AAA サービス設定オプション

Cisco NX-OS デバイスの AAA 設定は、サービス ベースです。次のサービスごとに異なった AAA 設定を作成できます。

| AAA サービス コンフィギュレーション オプション |

関連コマンド |

|---|---|

| Telnet または SSH ログイン |

aaa authentication login default |

| コンソール ログイン |

aaa authentication login console |

| ユーザ セッション アカウンティング |

aaa accounting default |

AAA サービスには、次の認証方式を指定できます。

- すべての RADIUS サーバ

-

RADIUS サーバのグローバル プールを使用して認証を行います。

- 指定サーバ グループ

-

設定した特定の RADIUS、TACACS+、または LDAP サーバ グループを使用して認証を行います。

- ローカル

-

ローカルのユーザ名またはパスワード データベースを使用して認証を行います。

- なし

-

AAA 認証が使用されないように指定します。

(注) |

「指定サーバ グループ」方式でなく、「すべての RADIUS サーバ」方式を指定した場合、Cisco NX-OS デバイスは、設定された RADIUS サーバのグローバル プールから設定の順に RADIUS サーバを選択します。 このグローバル プールからのサーバは、Cisco NX-OS デバイス上の RADIUS サーバ グループ内で選択的に設定できるサーバです。 |

| AAA サービス |

AAA の方式 |

|---|---|

| コンソール ログイン認証 |

サーバ グループ、ローカル、なし |

| ユーザ ログイン認証 |

サーバ グループ、ローカル、なし |

| ユーザ管理セッション アカウンティング |

サーバ グループ、ローカル |

(注) |

コンソール ログイン認証、ユーザ ログイン認証、およびユーザ管理セッション アカウンティングについて、Cisco NX-OS デバイスは各オプションを指定された順序で試行します。 その他の設定済みオプションが失敗した場合、ローカル オプションがデフォルト方式です。 no aaa authentication login {console | default} fallback error local コマンドを使用すると、コンソール ログインまたはデフォルト ログインの local オプションをディセーブルにできます。 |

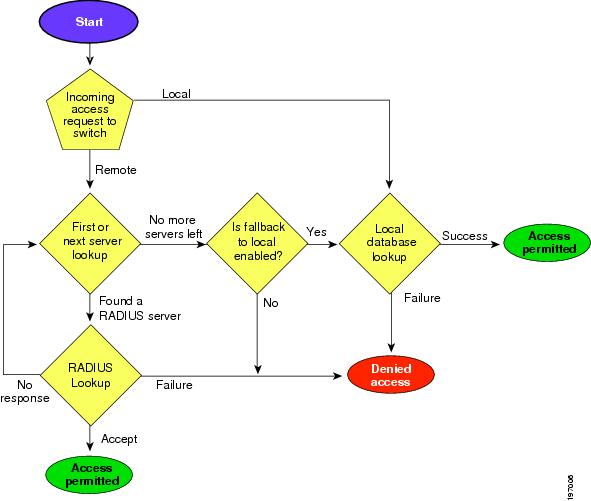

ユーザ ログインのための認証および許可プロセス

次に、このプロセスについて順番に説明します。

- Cisco NX-OS デバイスへのログイン時に、Telnet、SSH、またはコンソール ログインのオプションを使用できます。

- サーバ グループ認証方式を使用して AAA サーバ グループを設定している場合は、Cisco NX-OS デバイスが次のように、グループ内の最初の AAA サーバに認証要求を送信します。

- Cisco NX-OS デバイスがリモート AAA サーバ経由で正常に認証を実行した場合は、次の可能性があります。

- ユーザ名とパスワードがローカルで正常に認証された場合は、Cisco NX-OS デバイスにログインでき、ローカル データベース内で設定されているロールが割り当てられます。

(注) |

「残りのサーバ グループなし」とは、すべてのサーバ グループのいずれのサーバからも応答がないということです。 「残りのサーバなし」とは、現在のサーバ グループ内のいずれのサーバからも応答がないということです。 |

AES パスワード暗号化およびマスター暗号キー

強力で、反転可能な 128 ビットの高度暗号化規格(AES)パスワード暗号化(タイプ 6 暗号化ともいう)をイネーブルにすることができます。 タイプ 6 暗号化の使用を開始するには、AES パスワード暗号化機能をイネーブルにし、パスワード暗号化および復号化に使用されるマスター暗号キーを設定する必要があります。

AES パスワード暗号化をイネーブルにしてマスター キーを設定すると、タイプ 6 パスワード暗号化をディセーブルにしない限り、サポートされているアプリケーション(現在は RADIUS と TACACS+)の既存および新規作成されたクリア テキスト パスワードがすべて、タイプ 6 暗号化の形式で保存されます。 また、既存の弱いすべての暗号化パスワードをタイプ 6 暗号化パスワードに変換するように Cisco NX-OS を設定することもできます。

AAA のライセンス要件

次の表に、この機能のライセンス要件を示します。

| 製品 |

ライセンス要件 |

|---|---|

| Cisco NX-OS |

AAA にはライセンスは必要ありません。 ライセンス パッケージに含まれていない機能は nx-os イメージにバンドルされており、無料で提供されます。 Cisco NX-OS ライセンス方式の詳細については、『Cisco NX-OS Licensing Guide』を参照してください。 |

AAA の前提条件

リモート AAA サーバには、次の前提条件があります。

AAA の注意事項と制約事項

AAA に関する注意事項と制約事項は次のとおりです。

AAA のデフォルト設定

| パラメータ |

デフォルト |

|---|---|

| コンソール認証方式 |

ローカル |

| デフォルト認証方式 |

ローカル |

| ログイン認証失敗メッセージ |

ディセーブル |

| CHAP 認証 |

ディセーブル |

| MSCHAP 認証 |

ディセーブル |

| デフォルト アカウンティング方式 |

ローカル |

| アカウンティング ログの表示サイズ |

250 KB |

AAA の設定

ここでは、Cisco NX-OS デバイスで AAA 機能を設定する手順について説明します。

(注) |

Cisco IOS の CLI に慣れている場合、この機能に対応する Cisco NX-OS コマンドは通常使用する Cisco IOS コマンドと異なる場合があるので注意してください。 |

- AAA の設定プロセス

- コンソール ログイン認証方式の設定

- デフォルトのログイン認証方式の設定

- ローカル認証へのフォールバックのディセーブル化

- AAA 認証のデフォルト ユーザ ロールのイネーブル化

- ログイン認証失敗メッセージのイネーブル化

- CHAP 認証のイネーブル化

- MSCHAP または MSCHAP V2 認証のイネーブル化

- AAA アカウンティングのデフォルト方式の設定

- Cisco NX-OS デバイスによる AAA サーバの VSA の使用

AAA の設定プロセス

AAA 認証およびアカウンティングを設定するには、次の作業を行います。

コンソール ログイン認証方式の設定

ここでは、コンソール ログインの認証方式を設定する方法を説明します。

認証方式には、次のものがあります。

デフォルトの方式はローカルですが、ディセーブルにするオプションがあります。

(注) |

aaa authentication コマンドの group radius および group server-name 形式は、以前に定義された RADIUS サーバのセットを参照します。 ホスト サーバを設定するには、radius server-host コマンドを使用します。 サーバの名前付きグループを作成するには、aaa group server radius コマンドを使用します。 |

(注) |

リモート認証がイネーブルになっているときにパスワード回復を実行すると、パスワード回復の実行後すぐにコンソール ログインのローカル認証がイネーブルになります。 そのため、新しいパスワードを使用して、コンソール ポート経由で Cisco NX-OS デバイスにログインできます。 ログイン後は、引き続きローカル認証を使用するか、または AAA サーバで設定された管理者パスワードのリセット後にリモート認証をイネーブルにすることができます。 パスワード回復プロセスに関する詳細情報については、『Cisco Nexus 9000 Series NX-OS Troubleshooting Guide』を参照してください。 |

必要に応じて RADIUS、TACACS+、または LDAP サーバ グループを設定します。

1. configure terminal

2. aaa authentication login console {group group-list [none] | local | none}

3. exit

4. (任意) show aaa authentication

5. (任意) copy running-config startup-config

手順の詳細

デフォルトのログイン認証方式の設定

認証方式には、次のものがあります。

デフォルトの方式はローカルですが、ディセーブルにするオプションがあります。

必要に応じて RADIUS、TACACS+、または LDAP サーバ グループを設定します。

1. configure terminal

2. aaa authentication login default {group group-list [none] | local | none}

3. exit

4. (任意) show aaa authentication

5. (任意) copy running-config startup-config

手順の詳細

ローカル認証へのフォールバックのディセーブル化

デフォルトでは、コンソール ログインまたはデフォルト ログインのリモート認証が設定されている場合、どの AAA サーバにも到達不能なときに(認証エラーになります)、ユーザが Cisco NX-OS デバイスからロックアウトされないように、ローカル認証にフォールバックされます。 ただし、セキュリティを向上させるために、ローカル認証へのフォールバックをディセーブルにできます。

注意 |

ローカル認証へのフォールバックをディセーブルにすると、Cisco NX-OS デバイスがロックされ、パスワード回復を実行しないとアクセスできなくなることがあります。 デバイスからロックアウトされないようにするために、ローカル認証へのフォールバックをディセーブルにする対象は、デフォルト ログインとコンソール ログインの両方ではなく、いずれかだけにすることを推奨します。 |

コンソール ログインまたはデフォルト ログインのリモート認証を設定します。

1. configure terminal

2. no aaa authentication login {console | default} fallback error local

3. (任意) exit

4. (任意) show aaa authentication

5. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | no aaa authentication login {console | default} fallback error local 例: switch(config)# no aaa authentication login console fallback error local |

コンソール ログインまたはデフォルト ログインについて、リモート認証が設定されている場合にどの AAA サーバにも到達不能なときに実行されるローカル認証へのフォールバックをディセーブルにします。 ローカル認証へのフォールバックをディセーブルにすると、次のメッセージが表示されます。 "WARNING!!! Disabling fallback can lock your switch." |

| ステップ 3 | exit 例: switch(config)# exit switch# |

(任意) コンフィギュレーション モードを終了します。 |

| ステップ 4 | show aaa authentication 例: switch# show aaa authentication |

(任意) コンソール ログインおよびデフォルト ログイン認証方式の設定を表示します。 |

| ステップ 5 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

AAA 認証のデフォルト ユーザ ロールのイネーブル化

ユーザ ロールを持たないリモート ユーザに、デフォルトのユーザ ロールを使用して、RADIUS または TACACS+ リモート認証による Cisco NX-OS デバイスへのログインを許可できます。 AAA のデフォルトのユーザ ロール機能をディセーブルにすると、ユーザ ロールを持たないリモート ユーザはデバイスにログインできなくなります。

1. configure terminal

2. aaa user default-role

3. exit

4. (任意) show aaa user default-role

5. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | aaa user default-role 例: switch(config)# aaa user default-role |

AAA 認証のためのデフォルト ユーザ ロールをイネーブルにします。 デフォルトはイネーブルです。 デフォルト ユーザ ロールの機能をディセーブルにするには、このコマンドの no の形式を使用します。 |

| ステップ 3 | exit 例: switch(config)# exit switch# |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | show aaa user default-role 例: switch# show aaa user default-role |

(任意) AAA デフォルト ユーザ ロールの設定を表示します。 |

| ステップ 5 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

ログイン認証失敗メッセージのイネーブル化

ログイン時にリモート AAA サーバが応答しない場合、そのログインは、ローカル ユーザ データベースにロール オーバーして処理されます。 このような場合に、ログイン失敗メッセージがイネーブルになっていると、次のメッセージがユーザの端末に表示されます。

Remote AAA servers unreachable; local authentication done.

Remote AAA servers unreachable; local authentication failed.

1. configure terminal

2. aaa authentication login error-enable

3. exit

4. (任意) show aaa authentication

5. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | aaa authentication login error-enable 例: switch(config)# aaa authentication login error-enable |

ログイン認証失敗メッセージをイネーブルにします。 デフォルトはディセーブルです。 |

| ステップ 3 | exit 例: switch(config)# exit switch# |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | show aaa authentication 例: switch# show aaa authentication |

(任意) ログイン失敗メッセージの設定を表示します。 |

| ステップ 5 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

CHAP 認証のイネーブル化

Cisco NX-OS ソフトウェアは、チャレンジ ハンドシェーク認証プロトコル(CHAP)をサポートしています。このプロトコルは、業界標準の Message Digest(MD5)ハッシュ方式を使用して応答を暗号化する、チャレンジ レスポンス認証方式のプロトコルです。 リモート認証サーバ(RADIUS または TACACS+)を通じて、Cisco NX-OS デバイスへのユーザ ログインに CHAP を使用できます。

デフォルトでは、Cisco NX-OS デバイスは、Cisco NX-OS デバイスとリモート サーバの間でパスワード認証プロトコル(PAP)認証を使用します。 CHAP がイネーブルの場合は、CHAP Vendor-Specific Attribute(VSA; ベンダー固有属性)を認識するように RADIUS サーバまたは TACACS+ サーバを設定する必要があります。

| ベンダー ID 番号 |

ベンダー タイプ番号 |

VSA |

説明 |

|---|---|---|---|

| 311 |

11 |

CHAP-Challenge |

AAA サーバから CHAP ユーザに送信されるチャレンジを保持します。 これは、Access-Request パケットと Access-Challenge パケットの両方で使用できます。 |

| 211 |

11 |

CHAP-Response |

チャレンジに対する応答として CHAP ユーザが入力した値を保持します。 Access-Request パケットだけで使用します。 |

ログイン用の AAA ASCII 認証をディセーブルにします。

1. configure terminal

2. no aaa authentication login ascii-authentication

3. aaa authentication login chap enable

4. (任意) exit

5. (任意) show aaa authentication login chap

6. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | no aaa authentication login ascii-authentication 例: switch(config)# no aaa authentication login ascii-authentication |

ASCII 認証をディセーブルにします。 |

||

| ステップ 3 | aaa authentication login chap enable 例: switch(config)# aaa authentication login chap enable |

CHAP 認証をイネーブルにします。 デフォルトはディセーブルです。

|

||

| ステップ 4 | exit 例: switch(config)# exit switch# |

(任意) コンフィギュレーション モードを終了します。 |

||

| ステップ 5 | show aaa authentication login chap 例: switch# show aaa authentication login chap |

(任意) CHAP の設定を表示します。 |

||

| ステップ 6 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

MSCHAP または MSCHAP V2 認証のイネーブル化

Microsoft Challenge Handshake Authentication Protocol(MSCHAP; マイクロソフト チャレンジ ハンドシェーク認証プロトコル)は、マイクロソフト版の CHAP です。 Cisco NX-OS ソフトウェアは、MSCHAP Version 2(MSCHAP V2)にも対応しています。 リモート認証サーバ(RADIUS または TACACS+)を通じて、Cisco NX-OS スイッチへのユーザ ログインに MSCHAP を使用できます。 MSCHAP V2 では、リモート認証 RADIUS サーバを介した Cisco NX-OS デバイスへのユーザ ログインだけがサポートされます。 MSCHAP V2 の場合に TACACS+ グループを設定すると、デフォルトの AAA ログイン認証では、次に設定されている方式が使用されます。他のサーバ グループが設定されていない場合は、ローカル方式が使用されます。

(注) |

Cisco NX-OS ソフトウェアは、次のメッセージを表示する場合があります。 「Warning: MSCHAP V2 is supported only with Radius.」 この警告メッセージは単なる情報メッセージであり、RADIUS での MSCHAP V2 の動作には影響しません。 |

デフォルトでは、Cisco NX-OS デバイスは、Cisco NX-OS デバイスとリモート サーバの間でパスワード認証プロトコル(PAP)認証を使用します。 MSCHAP または MSCHAP V2 をイネーブルにする場合は、MSCHAP および MSCHAP V2 Vendor-Specific Attribute(VSA; ベンダー固有属性)を認識するように RADIUS サーバを設定する必要があります。

| ベンダー ID 番号 |

ベンダー タイプ番号 |

VSA |

説明 |

|---|---|---|---|

| 311 |

11 |

MSCHAP-Challenge |

AAA サーバから MSCHAP または MSCHAP V2 ユーザに送信されるチャレンジを保持します。 これは、Access-Request パケットと Access-Challenge パケットの両方で使用できます。 |

| 211 |

11 |

MSCHAP-Response |

チャレンジに対する応答として MSCHAP または MSCHAP V2 ユーザが入力した値を保持します。 Access-Request パケットでしか使用されません。 |

ログイン用の AAA ASCII 認証をディセーブルにします。

1. configure terminal

2. no aaa authentication login ascii-authentication

3. aaa authentication login {mschap | mschapv2} enable

4. exit

5. (任意) show aaa authentication login {mschap | mschapv2}

6. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | no aaa authentication login ascii-authentication 例: switch(config)# no aaa authentication login ascii-authentication |

ASCII 認証をディセーブルにします。 |

||

| ステップ 3 | aaa authentication login {mschap | mschapv2} enable 例: switch(config)# aaa authentication login mschap enable |

MSCHAP または MSCHAP V2 認証をイネーブルにします。 デフォルトはディセーブルです。

|

||

| ステップ 4 | exit 例: switch(config)# exit switch# |

コンフィギュレーション モードを終了します。 |

||

| ステップ 5 | show aaa authentication login {mschap | mschapv2} 例: switch# show aaa authentication login mschap |

(任意) MSCHAP または MSCHAP V2 の設定を表示します。 |

||

| ステップ 6 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

AAA アカウンティングのデフォルト方式の設定

Cisco NX-OS ソフトウェアは、アカウンティングに TACACS+ 方式と RADIUS 方式をサポートします。 Cisco NX-OS デバイスは、ユーザ アクティビティをアカウンティング レコードの形で TACACS+ セキュリティ サーバまたは RADIUS セキュリティ サーバに報告します。 各アカウンティング レコードに、アカウンティング属性値(AV)のペアが入っており、それが AAA サーバに格納されます。

AAA アカウンティングをアクティブにすると、Cisco NX-OS デバイスは、これらの属性をアカウンティング レコードとして報告します。そのアカウンティング レコードは、セキュリティ サーバ上のアカウンティング ログに格納されます。

特定のアカウンティング方式を定義するデフォルト方式リストを作成できます。次の方式を含めることができます。

- RADIUS サーバ グループ

- RADIUS サーバのグローバル プールを使用してアカウンティングを行います。

- 指定されたサーバ グループ

- 指定された RADIUS または TACACS+ サーバ グループを使用してアカウンティングを行います。

- ローカル

- ローカルのユーザ名またはパスワード データベースを使用してアカウンティングを行います。

(注) |

サーバ グループが設定されていて、そのサーバ グループが応答しない場合、デフォルトではローカル データベースが認証に使用されます。 |

必要に応じて RADIUS または TACACS+ サーバ グループを設定します。

1. configure terminal

2. aaa accounting default {group group-list | local}

3. exit

4. (任意) show aaa accounting

5. (任意) copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | aaa accounting default {group group-list | local} 例: switch(config)# aaa accounting default group radius |

デフォルトのアカウンティング方式を設定します。 group-list 引数には、グループ名をスペースで区切ったリストを指定します。 グループ名は、次のように指定します。

local 方式では、アカウンティングにローカル データベースが使用されます。 デフォルトの方式は、local です。これはサーバ グループが何も設定されていない場合、または設定されたすべてのサーバ グループから応答が得られなかった場合に使用されます。 |

| ステップ 3 | exit 例: switch(config)# exit switch# |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | show aaa accounting 例: switch# show aaa accounting |

(任意) デフォルトの AAA アカウンティング方式の設定を表示します。 |

| ステップ 5 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

Cisco NX-OS デバイスによる AAA サーバの VSA の使用

ベンダー固有属性(VSA)を使用して、AAA サーバ上での Cisco NX-OS ユーザ ロールおよび SNMPv3 パラメータを指定できます。

VSA について

Internet Engineering Task Force(IETF; インターネット技術特別調査委員会)が、ネットワーク アクセス サーバと RADIUS サーバの間での VSA の通信のための方式を規定する標準を作成しています。 IETF は、属性 26 を使用します。 VSA を使用するとベンダーは、一般的な用途には適合しない独自の拡張属性をサポートできます。 シスコの RADIUS 実装は、この仕様で推奨される形式を使用して、1 つのベンダー固有オプションをサポートしています。 シスコのベンダー ID は 9、サポートされるオプションのベンダー タイプは 1(名前付き cisco-av-pair)です。 値は、次の形式のストリングです。

protocol : attribute separator value *

protocol は、特定の許可タイプを表すシスコの属性です。separator は、必須属性の場合に =(等号)、オプションの属性の場合に *(アスタリスク)です。

Cisco NX-OS デバイスでの認証に RADIUS サーバを使用する場合は、許可情報などのユーザ属性を認証結果とともに返すように、RADIUS サーバに RADIUS プロトコルで指示します。 この許可情報は、VSA で指定されます。

VSA の形式

次の VSA プロトコル オプションが、Cisco NX-OS ソフトウェアでサポートされています。

- Shell

- ユーザ プロファイル情報を提供する access-accept パケットで使用されるプロトコル。

- Accounting

- accounting-request パケットで使用されるプロトコル。 値にスペースが含まれている場合は、二重引用符で囲んでください。

次の属性が、Cisco NX-OS ソフトウェアでサポートされています。

- roles

-

ユーザに割り当てられたすべてのロールの一覧です。 値フィールドは、グループ名を空白で区切ったリストの入ったストリングです。 たとえば、ユーザが network-operator および network-admin のロールに属している場合、値フィールドは network-operator network-admin となります。 このサブ属性は Access-Accept フレームの VSA 部分に格納され、RADIUS サーバから送信されます。この属性は shell プロトコル値とだけ併用できます。 次に、ロール属性を使用する例を示します。

shell:roles=network-operator network-admin

shell:roles*network-operator network-admin

次に、FreeRADIUS でサポートされるロール属性の例を示します。

Cisco-AVPair = shell:roles=\network-operator network-admin\

Cisco-AVPair = shell:roles*\network-operator network-admin\

(注)

VSA を、shell:roles*"network-operator network-admin" または "shell:roles*\"network-operator network-admin\"" として指定した場合、この VSA はオプション属性としてフラグ設定され、他のシスコ デバイスはこの属性を無視します。

- accountinginfo

- 標準の RADIUS アカウンティング プロトコルに含まれる属性とともにアカウンティング情報を格納します。 この属性が送信されるのは、スイッチ上の RADIUS クライアントからの Account-Request フレームの VSA 部分内だけです。この属性は、アカウンティング プロトコル関連の PDU でしか使用できません。

AAA サーバ上での Cisco NX-OS のユーザ ロールおよび SNMPv3 パラメータの指定

AAA サーバで VSA cisco-av-pair を使用して、次の形式で、Cisco NX-OS デバイスのユーザ ロール マッピングを指定できます。

shell:roles="roleA roleB …"

cisco-av-pair 属性にロール オプションを指定しなかった場合のデフォルトのユーザ ロールは、network-operator です。

次のように SNMPv3 認証とプライバシー プロトコル属性を指定することもできます。

shell:roles="roleA roleB..." snmpv3:auth=SHA priv=AES-128

SNMPv3 認証プロトコルに指定できるオプションは、SHA と MD5 です。 プライバシー プロトコルに指定できるオプションは、AES-128 と DES です。 cisco-av-pair 属性にこれらのオプションを指定しなかった場合のデフォルトの認証プロトコルは、MD5 と DES です。

ローカル AAA アカウンティング ログのモニタリングとクリア

Cisco NX-OS デバイスは、AAA アカウンティング アクティビティのローカル ログを保持しています。 このログはモニタリングしたりクリアしたりできます。

1. show accounting log [size | last-index | start-seqnum number | start-time year month day hh:mm:ss]

2. (任意) clear accounting log [logflash]

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | show accounting log [size | last-index | start-seqnum number | start-time year month day hh:mm:ss] 例: switch# show accounting log |

アカウンティング ログを表示します。 このコマンド出力には、デフォルトで最大 250,000 バイトのアカウンティング ログが表示されます。 コマンドの出力を制限する場合は、size 引数を使用します。 指定できる範囲は 0 ~ 250000 バイトです。 また、ログ出力の開始シーケンス番号または開始時間を指定できます。開始インデックスの範囲は、1 ~ 1000000 です。 アカウンティング ログ ファイルにある最後のインデックス番号の値を表示するには、last-index キーワードを使用します。 |

| ステップ 2 | clear accounting log [logflash] 例: switch# clear aaa accounting log |

(任意) アカウンティング ログの内容をクリアします。 logflash キーワードはログ フラッシュに保存されているアカウンティング ログをクリアします。 |

AAA 設定の確認

AAA の設定情報を表示するには、次のいずれかの作業を行います。

| コマンド |

目的 |

|---|---|

| show aaa accounting |

AAA アカウンティングの設定を表示します。 |

| show aaa authentication [login {ascii-authentication | chap | error-enable | mschap | mschapv2}] |

AAA 認証ログイン設定情報を表示します。 |

| show aaa groups |

AAA サーバ グループの設定を表示します。 |

| show running-config aaa [all] |

実行コンフィギュレーションの AAA 設定を表示します。 |

| show startup-config aaa |

スタートアップ コンフィギュレーションの AAA 設定を表示します。 |

AAA の設定例

次に、AAA を設定する例を示します。

aaa authentication login default group radius aaa authentication login console group radius aaa accounting default group radius

AAA に関する追加情報

ここでは、AAA の実装に関する追加情報について説明します。

関連資料

| 関連項目 |

参照先 |

|---|---|

| Cisco NX-OS のライセンス |

『Cisco NX-OS Licensing Guide』 |

標準

| 標準 |

タイトル |

|---|---|

| この機能では、新規の標準がサポートされることも、一部変更された標準がサポートされることもありません。また、既存の標準に対するサポートが変更されることもありません。 |

— |

MIB

| MIB |

MIB のリンク |

|---|---|

| AAA に関連する MIB |

サポートされている MIB を検索およびダウンロードするには、次の URL にアクセスしてください。 ftp://ftp.cisco.com/pub/mibs/supportlists/nexus9000/Nexus9000MIBSupportList.html |