Cisco Nexus 3548 スイッチ NX-OS リリース 5.0(3)A1(2) セキュリティ コンフィギュレーション ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月21日

章のタイトル: TACACS+ の設定

目次

- TACACS+ の設定

- TACACS+ の設定について

- TACACS+ について

- TACACS+ の利点

- TACACS+ を使用したユーザ ログイン

- デフォルトの TACACS+ サーバ暗号化タイプと事前共有キー

- TACACS+ サーバのコマンド許可サポート

- TACACS+ サーバのモニタリング

- TACACS+ の前提条件

- TACACS+ の注意事項と制約事項

- TACACS+ の設定

- TACACS+ サーバの設定プロセス

- TACACS+ のイネーブル化

- TACACS+ サーバ ホストの設定

- TACACS+ のグローバルな事前共有キーの設定

- TACACS+ サーバの事前共有キーの設定

- TACACS+ サーバ グループの設定

- TACACS+ サーバ グループのためのグローバル発信元インターフェイスの設定

- ログイン時の TACACS+ サーバの指定

- TACACS+ サーバでの AAA 許可の設定

- TACACS+ サーバでのコマンド許可の設定

- TACACS+ サーバでのコマンド許可のテスト

- コマンド許可検証のイネーブル化とディセーブル化

- TACACS+ サーバでの許可に使用する特権レベルのサポートの設定

- 権限ロールのユーザ コマンドの許可または拒否

- グローバルな TACACS+ タイムアウト間隔の設定

- サーバのタイムアウト間隔の設定

- TCP ポートの設定

- TACACS+ サーバの定期的モニタリングの設定

- デッド タイム間隔の設定

- TACACS+ サーバまたはサーバ グループの手動モニタリング

- TACACS+ のディセーブル化

- TACACS+ 統計情報の表示

- TACACS+ の設定の確認

- TACACS+ の設定例

- TACACS+ のデフォルト設定

この章の内容は、次のとおりです。

TACACS+ について

Terminal Access Controller Access Control System Plus(TACACS+)セキュリティ プロトコルは、Cisco Nexus デバイスにアクセスしようとするユーザの検証を集中的に行います。 TACACS+ サービスは、通常 UNIX または Windows NT ワークステーション上で稼働する TACACS+ デーモンのデータベースで管理されます。 設定済みの TACACS+ 機能をCisco Nexus デバイス上で使用するには、TACACS+ サーバへのアクセス権を持ち、このサーバを設定する必要があります。

TACACS+ では、認証、許可、アカウンティングの各ファシリティを個別に提供します。 TACACS+を使用すると、単一のアクセス コントロール サーバ(TACACS+ デーモン)で、各サービス(認証、許可、アカウンティング)を個別に提供できます。 各サービスは固有のデータベースにアソシエートされており、デーモンの機能に応じて、そのサーバまたはネットワーク上で使用可能な他のサービスを利用できます。

TACACS+ クライアント/サーバ プロトコルでは、トランスポート要件を満たすため TCP(TCP ポート 49)を使用します。 Cisco Nexus デバイスは、TACACS+ プロトコルを使用して集中型の認証を行います。

- TACACS+ の利点

- TACACS+ を使用したユーザ ログイン

- デフォルトの TACACS+ サーバ暗号化タイプと事前共有キー

- TACACS+ サーバのコマンド許可サポート

- TACACS+ サーバのモニタリング

TACACS+ の利点

TACACS+ には、RADIUS 認証にはない次の利点があります。

TACACS+ を使用したユーザ ログイン

ユーザが TACACS+ を使用して、Cisco Nexus デバイスに対し Password Authentication Protocol(PAP; パスワード認証プロトコル)によるログインを試行すると、次のプロセスが実行されます。

-

Cisco Nexus デバイスが接続を確立すると、TACACS+ デーモンにアクセスして、ユーザ名とパスワードを取得します。

(注)

TACACS+ では、デーモンがユーザを認証するために十分な情報を得られるまで、デーモンとユーザとの自由な対話を許可します。 この動作では通常、ユーザ名とパスワードの組み合わせの入力が要求されますが、ユーザの母親の旧姓など、その他の項目の入力が要求することもできます。

-

Cisco Nexus デバイスが、TACACS+ デーモンから次のいずれかの応答を受信します。

- ACCEPT:ユーザの認証に成功したので、サービスを開始します。 Cisco Nexus デバイスがユーザの許可を要求している場合は、許可が開始されます。

- REJECT:ユーザの認証に失敗しました。 TACACS+ デーモンは、ユーザに対してそれ以上のアクセスを拒否するか、ログイン シーケンスを再試行するよう要求します。

- ERROR:認証中に、デーモン内、またはデーモンとCisco Nexus デバイス間のネットワーク接続でエラーが発生しました。 Cisco Nexus デバイスが ERROR 応答を受信した場合、スイッチは代わりのユーザ認証方式の使用を試します。

- TACACS+ 許可が必要な場合、Cisco Nexus デバイスは、再度、TACACS+ デーモンにアクセスします。デーモンは ACCEPT または REJECT 許可応答を返します。 ACCEPT 応答には、ユーザに対する EXEC または NETWORK セッションの送信に使用される属性が含まれます。また ACCEPT 応答により、ユーザがアクセス可能なサービスが決まります。

この場合のサービスは次のとおりです。

デフォルトの TACACS+ サーバ暗号化タイプと事前共有キー

TACACS+ サーバに対してスイッチを認証するには、TACACS+ 事前共有キーを設定する必要があります。 事前共有キーとは、Cisco Nexus デバイスと TACACS+ サーバ ホスト間の共有秘密テキスト ストリングです。 キーの長さは 63 文字で、出力可能な任意の ASCII 文字を含めることができます(スペースは使用できません)。 Cisco Nexus デバイス上のすべての TACACS+ サーバ設定で使用されるグローバルな事前共有秘密キーを設定できます。

このグローバル事前共有キーの割り当ては、個別の TACACS+ サーバの設定時に key オプションを使用することによって上書きできます。

TACACS+ サーバのコマンド許可サポート

デフォルトでは、認証されたユーザがコマンドライン インターフェイス(CLI)でコマンドを入力したときに、Cisco NX-OS ソフトウェアのローカル データベースに対してコマンド許可が行われます。 また、TACACS+ を使用して、認証されたユーザに対して許可されたコマンドを確認することもできます。

TACACS+ サーバのモニタリング

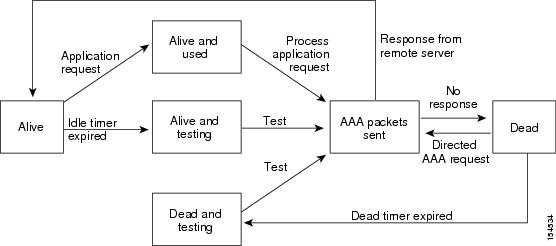

応答を返さない TACACS+ サーバがあると、AAA 要求の処理に遅延が発生する可能性があります。 AAA 要求の処理時間を節約するため、Cisco Nexus デバイスは定期的に TACACS+ サーバをモニタリングし、TACACS+ サーバが応答を返す(アライブ)かどうかを調べることができます。 Cisco Nexus デバイスは、応答を返さない TACACS+ サーバをデッド(dead)としてマークし、デッド TACACS+ サーバには AAA 要求を送信しません。 Cisco Nexus デバイスは、定期的にデッド TACACS+ サーバをモニタリングし、それらが応答を返したらアライブ状態に戻します。 このプロセスでは、実際の AAA 要求がサーバに送信される前に、TACACS+ サーバが稼働状態であることを確認します。 TACACS+ サーバの状態がデッドまたはアライブに変わると、簡易ネットワーク管理プロトコル(SNMP)トラップが生成され、Cisco Nexus デバイスによって、パフォーマンスに影響が出る前に、障害が発生していることを知らせるエラー メッセージが表示されます。

次の図は、さまざまな TACACS+ サーバの状態を示します。

(注) |

アライブ サーバとデッド サーバのモニタリング間隔は異なります。これらはユーザが設定できます。 TACACS+ サーバ モニタリングを実行するには、テスト認証要求を TACACS+ サーバに送信します。 |

TACACS+ の前提条件

TACACS+ には、次の前提条件があります。

TACACS+ の注意事項と制約事項

TACACS+ 設定時の注意事項と制限事項は次のとおりです。

TACACS+ サーバの設定プロセス

この項では、TACACS+ サーバを設定する方法について説明します。

TACACS+ のイネーブル化

デフォルトでは、Cisco Nexus デバイスで TACACS+ 機能はディセーブルに設定されています。 次の作業を実行して TACACS+ 機能をイネーブルにして、認証に関するコンフィギュレーション コマンドと確認コマンドにアクセスできます。

TACACS+ サーバ ホストの設定

リモートの TACACS+ サーバにアクセスするには、Cisco Nexus デバイス上に、TACACS+ サーバの IP アドレス(IPv4)またはホスト名を設定する必要があります。 すべての TACACS+ サーバ ホストは、デフォルトの TACACS+ サーバ グループに追加されます。最大 64 の TACACS+ サーバを設定できます。

設定済みの TACACS+ サーバに事前共有キーが設定されておらず、グローバル キーも設定されていない場合は、警告メッセージが表示されます。 TACACS+ サーバ キーが設定されていない場合は、グローバル キー(設定されている場合)が該当サーバで使用されます。

TACACS+ サーバ ホストを設定する前に、次の点を確認してください。

サーバ グループから TACACS+ サーバ ホストを削除できます。

TACACS+ のグローバルな事前共有キーの設定

Cisco Nexus デバイスで使用するすべてのサーバについて、グローバル レベルで事前共有キーを設定できます。 事前共有キーとは、Cisco Nexus デバイスと TACACS+ サーバ ホスト間の共有秘密テキスト ストリングです。

事前共有キーを設定する前に、次の点を確認してください。

次に、グローバルな事前共有キーを設定する例を示します。

switch# configure terminal switch(config)# tacacs-server key 0 QsEfThUkO switch(config)# exit switch# show tacacs-server switch# copy running-config startup-config

TACACS+ サーバの事前共有キーの設定

TACACS+ サーバの事前共有キーを設定できます。 事前共有キーとは、Cisco Nexus デバイスと TACACS+ サーバ ホスト間の共有秘密テキスト ストリングです。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | switch# configure terminal |

コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | switch(config)# tacacs-server host {ipv4-address | host-name} key [0 | 7] key-value |

特定の TACACS+ サーバの事前共有キーを指定します。 クリア テキスト形式(0)または暗号化形式(7)の事前共有キーを指定できます。 デフォルトの形式はクリア テキストです。 最大で 63 文字の長さまで指定可能です。 この事前共有キーがグローバル事前共有キーの代わりに使用されます。 |

||

| ステップ 3 | switch(config)# exit |

コンフィギュレーション モードを終了します。 |

||

| ステップ 4 | switch# show tacacs-server |

(任意) TACACS+ サーバの設定を表示します。

|

||

| ステップ 5 | switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

次に、TACACS+ 事前共有キーを設定する例を示します。

switch# configure terminal switch(config)# tacacs-server host 10.10.1.1 key 0 PlIjUhYg switch(config)# exit switch# show tacacs-server switch# copy running-config startup-config

TACACS+ サーバ グループの設定

サーバ グループを使用して、1 台または複数台のリモート AAA サーバによるユーザ認証を指定することができます。 グループのメンバーはすべて、TACACS+ プロトコルに属している必要があります。 設定した順序に従ってサーバが試行されます。

これらのサーバ グループはいつでも設定できますが、設定したグループを有効にするには、AAA サービスに適用する必要があります。

TACACS+ を設定する前に、feature tacacs+ コマンドを使用して TACACS+ をイネーブルにする必要があります。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | switch# configure terminal |

コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | switch(config)# aaa group server tacacs+ group-name |

TACACS+ サーバ グループを作成し、そのグループの TACACS+ サーバ グループ コンフィギュレーション モードを開始します。 |

||

| ステップ 3 | switch(config)# tacacs-server host {ipv4-address | host-name} key [0 | 7] key-value |

特定の TACACS+ サーバの事前共有キーを指定します。 クリア テキスト形式(0)または暗号化形式(7)の事前共有キーを指定できます。 デフォルトの形式はクリア テキストです。 最大で 63 文字の長さまで指定可能です。 この事前共有キーがグローバル事前共有キーの代わりに使用されます。 |

||

| ステップ 4 | switch(config-tacacs+)# deadtime minutes |

(任意) モニタリング デッド タイムを設定します。 デフォルト値は 0 分です。 指定できる範囲は 0 ~ 1440 です。

|

||

| ステップ 5 | switch(config-tacacs+)# source-interface interface 例: switch(config-tacacs+)# source-interface mgmt 0 |

(任意) 特定の TACACS+ サーバ グループに発信元インターフェイスを割り当てます。 サポートされているインターフェイスのタイプは、管理および VLAN です。

|

||

| ステップ 6 | switch(config-tacacs+)# exit |

コンフィギュレーション モードを終了します。 |

||

| ステップ 7 | switch(config)# show tacacs-server groups |

(任意) TACACS+ サーバ グループの設定を表示します。 |

||

| ステップ 8 | switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

次に、TACACS+ サーバ グループを設定する例を示します。

switch# configure terminal

switch(config)# aaa group server tacacs+ TacServer

switch(config-tacacs+)# server 10.10.2.2

switch(config-tacacs+)# deadtime 30

switch(config-tacacs+)# exit

switch(config)# show tacacs-server groups

switch(config)# copy running-config startup-config

TACACS+ サーバ グループのためのグローバル発信元インターフェイスの設定

TACACS+ サーバ グループにアクセスする際に使用する、TACACS+ サーバ グループ用のグローバル発信元インターフェイスを設定できます。 また、特定の TACACS+ サーバ グループ用に異なる発信元インターフェイスを設定することもできます。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config) |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | ip tacacs source-interface interface 例: switch(config)# ip tacacs source-interface mgmt 0 |

このデバイスで設定されているすべての TACACS+ サーバ グループ用のグローバル発信元インターフェイスを設定します。 発信元インターフェイスには、管理または VLAN インターフェイスを指定できます。 |

| ステップ 3 | exit 例: switch(config)# exit switch# |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | show tacacs-server 例: switch# show tacacs-server |

(任意) TACACS+ サーバの設定情報を表示します。 |

| ステップ 5 | copy running-config startup config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

ログイン時の TACACS+ サーバの指定

認証要求の送信先 TACACS+ サーバをユーザが指定できるようにスイッチを設定するには、directed-request オプションをイネーブルにします。 デフォルトでは、Cisco Nexus デバイスは、デフォルトの AAA 認証方式に基づいて認証要求を転送します。 このオプションをイネーブルにすると、ユーザは username@hostname としてログインできます。ここで、hostname は設定済みの RADIUS サーバの名前です。

(注) |

ユーザ指定のログインは、Telnet セッションでのみサポートされます。 |

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# configure terminal |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | switch(config)# tacacs-server directed-request |

ログイン時に、ユーザが認証要求の送信先となる TACACS+ サーバを指定できるようにします。 デフォルトはディセーブルです。 |

| ステップ 3 | switch(config)# exit |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | switch# show tacacs-server directed-request |

(任意) TACACS+ の directed request の設定を表示します。 |

| ステップ 5 | switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

TACACS+ サーバでの AAA 許可の設定

TACACS+ サーバのデフォルトの AAA 許可方式を設定できます。

TACACS+ をイネーブルにします。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | aaa authorization ssh-certificate default {group group-list [none] | local | none} 例: switch(config)# aaa authorization ssh-certificate default group TACACSServer1 TACACSServer2 |

TACACS+ サーバのデフォルトの AAA 許可方式を設定します。 ssh-certificate キーワードは、証明書認証を使用した TACACS+ 許可またはローカル許可を設定します。 デフォルトの許可は、ユーザに割り当てたロールに対して許可されたコマンドのリストであるローカル許可です。 group-list 引数には、TACACS+ サーバ グループの名前をスペースで区切ったリストを指定します。 このグループに属するサーバに対して、AAA 許可のためのアクセスが行われます。 local 方式では、ローカル データベースを認証に使用します。none 方式では、AAA 認証が使用されないように指定します。 |

| ステップ 3 | exit 例: switch(config)# exit switch# |

グローバル コンフィギュレーション モードを終了します。 |

| ステップ 4 | show aaa authorization [all] 例: switch# show aaa authorization |

(任意) AAA 認可設定を表示します。 all キーワードは、デフォルト値を表示します。 |

| ステップ 5 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

TACACS+ サーバでのコマンド許可の設定

TACACS+ サーバでコマンド許可を設定できます。 コマンド許可では、デフォルト ロールを含むユーザの Role-Based Authorization Control(RBAC; ロールベース許可コントロール)がディセーブルになります。

(注) |

状況依存ヘルプとコマンド タブ補完では、デフォルトで、割り当てられているロールによって定義されているユーザをサポートするコマンドだけが表示されます。 コマンド許可をイネーブルにすると、Cisco NX-OS ソフトウェアでは、ユーザに割り当てられているロールに関係なく、状況依存ヘルプおよびタブ補完にすべてのコマンドが表示されるようになります。 |

TACACS+ をイネーブルにします。

AAA コマンドの許可を設定する前に TACACS ホストおよびサーバ グループを設定します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | aaa authorization {commands | config-commands} default [group group-list [local] | local] 例: switch(config)# aaa authorization commands default group TacGroup |

すべてのロールに対するデフォルトのコマンド許可方式を設定します。 commands キーワードは、すべての EXEC コマンドの許可ソースを設定し、config-commands キーワードは、すべてのコンフィギュレーション コマンドの許可ソースを設定します。 すべてのコマンドのデフォルトの許可は、ユーザに割り当てたロールに対して許可されたコマンドのリストであるローカル許可です。 group-list 引数には、TACACS+ サーバ グループの名前をスペースで区切ったリストを指定します。 このグループに属しているサーバに対して、コマンド許可のためのアクセスが行われます。 local 方式では、許可にローカル ロールベース データベースを使用します。 設定済みのすべてのサーバ グループで応答に失敗し、フォールバック方式として local を設定済みの場合、local 方式だけが使用されます。 デフォルトの方式は、local です。 TACACS+ サーバ グループの方式のあとにフォールバック方式を設定していないと、すべてのサーバ グループから応答が得られなかった場合は許可に失敗します。 |

| ステップ 3 | exit 例: switch(config)# exit switch# |

グローバル コンフィギュレーション モードを終了します。 |

| ステップ 4 | show aaa authorization [all] 例: switch(config)# show aaa authorization |

(任意) AAA 認可設定を表示します。 all キーワードは、デフォルト値を表示します。 |

| ステップ 5 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

TACACS+ サーバでのコマンド許可のテスト

TACACS+ サーバで、ユーザに対するコマンド許可をテストできます。

(注) |

許可の正しいコマンドを送信しないと、結果の信頼性が低くなる可能性があります。 |

TACACS+ をイネーブルにします。

TACACS+ サーバにコマンド許可が設定されていることを確認します。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | test aaa authorization command-type {commands | config-commands} user username command command-string 例: switch# test aaa authorization command-type commands user TestUser command reload |

TACACS+ サーバで、コマンドに対するユーザの許可をテストします。 commands キーワードは、EXEC コマンドだけを指定し、config-commands キーワードはコンフィギュレーション コマンドだけを指定します。

|

コマンド許可検証のイネーブル化とディセーブル化

デフォルトのユーザ セッションまたは別のユーザ名に対して、コマンドライン インターフェイス(CLI)でコマンド許可検証をイネーブルにしたり、ディセーブルにしたりできます。

(注) |

許可検証をイネーブルにした場合は、コマンドは実行されません。 |

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | terminal verify-only [username username] 例: switch# terminal verify-only |

コマンド許可検証をイネーブルにします。 このコマンドを入力すると、入力したコマンドが許可されているかどうかが Cisco NX-OS ソフトウェアによって示されます。 |

| ステップ 2 | terminal no verify-only [username username] 例: switch# terminal no verify-only |

コマンド許可検証をディセーブルにします。 |

TACACS+ サーバでの許可に使用する特権レベルのサポートの設定

TACACS+ サーバでの許可に使用する特権レベルのサポートを設定できます。

許可の決定に特権レベルを使用する Cisco IOS デバイスとは異なり、Cisco NX-OS デバイスでは、Role-Based Access Control(RBAC; ロールベース アクセス コントロール)を使用します。 両方のタイプのデバイスを同じ TACACS+ サーバで管理できるようにするには、TACACS+ サーバで設定した特権レベルを、Cisco NX-OS デバイスで設定したユーザ ロールにマッピングします。

TACACS+ サーバでのユーザの認証時には、特権レベルが取得され、それを使用して「priv-n」という形式(n が特権レベル)のローカル ユーザ ロール名が生成されます。 このローカル ロールの権限がユーザに割り当てられます。 特権レベルは 16 あり、対応するユーザ ロールに直接マッピングされます。 次の表に、各特権レベルに対応するユーザ ロール権限を示します。

| 特権レベル | ユーザ ロール権限 |

|---|---|

| 15 | network-admin 権限 |

| 13 ~ 1 | |

| 0 | show コマンドや exec コマンド(ping、trace、ssh など)を実行するための権限。 |

(注) |

feature privilege コマンドをイネーブルにすると、権限ロールは低いレベルの権限ロールの権限を継承します。 |

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | [no] feature privilege 例: switch(config)# feature privilege |

ロールの累積権限をイネーブルまたはディセーブルにします。 enable コマンドは、この機能をイネーブルにした場合しか表示されません。 デフォルトはディセーブルです。 |

||

| ステップ 3 | [no] enable secret [0 | 5] password [priv-lvl priv-lvl | all] 例: switch(config)# enable secret 5 def456 priv-lvl 15 |

特定の特権レベルのシークレット パスワードをイネーブルまたはディセーブルにします。 特権レベルが上がるたびに、正しいパスワードを入力するようにユーザに要求します。 デフォルトはディセーブルです。 パスワードの形式としてクリア テキストを指定する場合は 0 を入力し、暗号化された形式を指定する場合は 5 を入力します。 password 引数に指定できる文字数は、最大 64 文字です。 priv-lvl 引数は、1 ~ 15 です。

|

||

| ステップ 4 | [no] username username priv-lvl n 例: switch(config)# username user2 priv-lvl 15 |

ユーザの許可に対する特権レベルの使用をイネーブルまたはディセーブルにします。 デフォルトはディセーブルです。 priv-lvl キーワードはユーザに割り当てる権限レベルを指定します。 デフォルトの特権レベルはありません。 特権レベル 0 ~ 15(priv-lvl 0 ~ priv-lvl 15)は、ユーザ ロール priv-0 ~ priv-15 にマッピングされます。 |

||

| ステップ 5 | show privilege 例: switch(config)# show privilege |

(任意) ユーザ名、現在の特権レベル、および累積権限のサポートのステータスを表示します。 |

||

| ステップ 6 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

||

| ステップ 7 | exit 例: switch(config)# exit switch# |

グローバル コンフィギュレーション モードを終了します。 |

||

| ステップ 8 | enable level 例: switch# enable 15 |

上位の特権レベルへのユーザの昇格をイネーブルにします。 このコマンドの実行時にはシークレット パスワードが要求されます。 level 引数はユーザのアクセスを許可する特権レベルを指定します。 指定できるレベルは 15 だけです。 |

権限ロールのユーザ コマンドの許可または拒否

ネットワーク管理者は、権限ロールを変更して、ユーザが特定のコマンドを実行できるようにしたり実行できなくしたりすることができます。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | [no] role name priv-n 例: switch(config)# role name priv-5 switch(config-role)# |

権限ロールをイネーブルまたはディセーブルにして、ロール コンフィギュレーション モードを開始します。 n 引数には、特権レベルを 0 ~ 13 の数値で指定します。 |

||

| ステップ 3 | rule number {deny | permit} command command-string 例: switch(config-role)# rule 2 permit command pwd |

権限ロールのユーザ コマンド ルールを設定します。 これらのルールで、ユーザによる特定のコマンドの実行を許可または拒否します。 ロールごとに最大 256 のルールを設定できます。 ルール番号によって、ルールが適用される順序が決まります。 ルールは降順で適用されます。 たとえば、1 つのロールが 3 つの規則を持っている場合、規則 3 が規則 2 よりも前に適用され、規則 2 は規則 1 よりも前に適用されます。 command-string 引数には、空白スペースを含めることができます。

|

||

| ステップ 4 | exit 例: switch(config-role)# exit switch(config)# |

ロール コンフィギュレーション モードを終了します。 |

||

| ステップ 5 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

グローバルな TACACS+ タイムアウト間隔の設定

Cisco Nexus デバイスが、タイムアウト エラーを宣言する前に、すべての TACACS+ サーバからの応答を待機するグローバルなタイムアウト間隔も設定できます。 タイムアウト間隔は、スイッチがタイムアウト エラーを宣言する前に、TACACS+ サーバからの応答を待機する時間を決定します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# configure terminal |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | switch(config)# tacacs-server timeout seconds |

TACACS+ サーバのタイムアウト間隔を指定します。 デフォルトのタイムアウト間隔は 5 秒で、範囲は 1 ~ 60 秒です。 |

| ステップ 3 | switch(config)# exit |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | switch# show tacacs-server |

(任意) TACACS+ サーバの設定を表示します。 |

| ステップ 5 | switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

サーバのタイムアウト間隔の設定

Cisco Nexus デバイスが、タイムアウト エラーを宣言する前に、TACACS+ サーバからの応答を待機するタイムアウト間隔を設定できます。 タイムアウト間隔は、スイッチがタイムアウト エラーを宣言する前に、TACACS+ サーバからの応答を待機する時間を決定します。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | switch# configure terminal |

コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | switch(config)# switch(config)# tacacs-server host {ipv4-address | host-name} timeout seconds |

特定のサーバのタイムアウト間隔を指定します。 デフォルトはグローバル値です。

|

||

| ステップ 3 | switch(config)# exit |

コンフィギュレーション モードを終了します。 |

||

| ステップ 4 | switch# show tacacs-server |

(任意) TACACS+ サーバの設定を表示します。 |

||

| ステップ 5 | switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

TCP ポートの設定

別のアプリケーションとポート番号が競合している場合は、TACACS+ サーバ用に別の TCP ポートを設定できます。 デフォルトでは、Cisco Nexus デバイスは、すべての TACACS+ 要求にポート 49 を使用します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# configure terminal |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | switch(config)# tacacs-server host {ipv4-address | host-name} port tcp-port |

TACACS+ アカウンティング メッセージ用の UDP ポートを指定します。デフォルトの TCP ポートは 49 です。 有効な範囲は 1 ~ 65535 です。 |

| ステップ 3 | switch(config)# exit |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | switch# show tacacs-server |

(任意) TACACS+ サーバの設定を表示します。 |

| ステップ 5 | switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

次に、TCP ポートを設定する例を示します。

switch# configure terminal switch(config)# tacacs-server host 10.10.1.1 port 2 switch(config)# exit switch# show tacacs-server switch# copy running-config startup-config

TACACS+ サーバの定期的モニタリングの設定

TACACS+ サーバの可用性をモニタリングできます。 パラメータとして、サーバに使用するユーザ名とパスワード、およびアイドル タイマーがあります。 アイドル タイマーには、TACACS+ サーバがどのくらいの期間要求を受信しなかった場合に、Cisco Nexus デバイスがテスト パケットを送信するかを指定します。このオプションを設定して、サーバを定期的にテストしたり、1 回だけテストを実行できます。

(注) |

ネットワークのセキュリティ保護のため、TACACS+ データベース内の既存のユーザ名と同じユーザ名を使用しないことを推奨します。 |

テスト アイドル タイマーには、TACACS+ サーバがどのくらいの期間要求を受信しなかった場合に、Cisco Nexus デバイスがテスト パケットを送信するかを指定します。

(注) |

デフォルトのアイドル タイマー値は 0 分です。 アイドル時間間隔が 0 分の場合、TACACS+ サーバの定期モニタリングは実行されません。 |

TACACS+ サーバの定期的なモニタリングを設定する手順は、次のとおりです。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | switch# configure terminal |

コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | switch(config)# tacacs-server host {ipv4-address | host-name} test {idle-time minutes | password password [idle-time minutes] | username name [password password [idle-time minutes]]} |

サーバ モニタリング用のパラメータを指定します。 デフォルトのユーザ名は test、デフォルトのパスワードは test です。 アイドル タイマーのデフォルト値は 0 分です。有効な範囲は 0 ~ 1440 分です。

|

||

| ステップ 3 | switch(config)# tacacs-server dead-time minutes |

Cisco Nexus デバイスが、前回応答しなかった TACACS+ サーバをチェックするまでの時間(分)を指定します。 デフォルト値は 0 分、指定できる範囲は 0 ~ 1440 分です。 |

||

| ステップ 4 | switch(config)# exit |

コンフィギュレーション モードを終了します。 |

||

| ステップ 5 | switch# show tacacs-server |

(任意) TACACS+ サーバの設定を表示します。 |

||

| ステップ 6 | switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

次に、TACACS+ サーバの定期的モニタリングを設定する例を示します。

switch# configure terminal switch(config)# tacacs-server host 10.10.1.1 test username user1 password Ur2Gd2BH idle-time 3 switch(config)# tacacs-server dead-time 5 switch(config)# exit switch# show tacacs-server switch# copy running-config startup-config

デッド タイム間隔の設定

すべての TACACS+ サーバのデッド タイム間隔を設定できます。 デッド タイム間隔には、Cisco Nexus デバイスが TACACS+ サーバをデッド状態であると宣言した後、そのサーバがアライブ状態に戻ったかどうかを判断するためにテスト パケットを送信するまでの間隔を指定します。

(注) |

デッドタイム間隔が 0 分の場合、TACACS+ サーバは、応答を返さない場合でも、デッドとしてマークされません。 デッド タイム間隔はグループ単位で設定できます。 |

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# configure terminal |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | switch(config)# tacacs-server deadtime minutes |

グローバルなデッド タイム間隔を設定します。 デフォルト値は 0 分です。 有効な範囲は 1 ~ 1440 分です。 |

| ステップ 3 | switch(config)# exit |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | switch# show tacacs-server |

(任意) TACACS+ サーバの設定を表示します。 |

| ステップ 5 | switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

TACACS+ サーバまたはサーバ グループの手動モニタリング

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# test aaa server tacacs+ {ipv4-address | host-name} [vrf vrf-name] username password |

TACACS+ サーバにテスト メッセージを送信して可用性を確認します。 |

| ステップ 2 | switch# test aaa group group-name username password |

TACACS+ サーバ グループにテスト メッセージを送信して可用性を確認します。 |

次に、手動でテスト メッセージを送信する例を示します。

switch# test aaa server tacacs+ 10.10.1.1 user1 Ur2Gd2BH switch# test aaa group TacGroup user2 As3He3CI

TACACS+ のディセーブル化

TACACS+ をディセーブルにできます。

注意 |

TACACS+ をディセーブルにすると、関連するすべての設定が自動的に廃棄されます。 |

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# configure terminal |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | switch(config)# no feature tacacs+ |

TACACS+ をディセーブルにします。 |

| ステップ 3 | switch(config)# exit |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

TACACS+ 統計情報の表示

スイッチが TACACS+ のアクティビティについて保持している統計情報を表示するには、次の作業を行います。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# show tacacs-server statistics {hostname | ipv4-address} |

TACACS+ 統計情報を表示します。 |

このコマンドの出力に表示される各フィールドの詳細については、Nexus スイッチのコマンド リファレンスを参照してください。

TACACS+ の設定の確認

TACACS+ の設定情報を表示するには、次のいずれかの作業を行います。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# show tacacs+ {status | pending | pending-diff} |

Cisco Fabric Services の TACACS+ 設定の配布状況と他の詳細事項を表示します。 |

| ステップ 2 | switch# show running-config tacacs [all] |

実行コンフィギュレーションの TACACS+ 設定を表示します。 |

| ステップ 3 | switch# show startup-config tacacs |

スタートアップ コンフィギュレーションの TACACS+ 設定を表示します。 |

| ステップ 4 | switch# show tacacs-serve [host-name | ipv4-address] [directed-request | groups | sorted | statistics] |

設定済みのすべての TACACS+ サーバのパラメータを表示します。 |

TACACS+ の設定例

次に、TACACS+ を設定する例を示します。

switch# configure terminal switch(config)# feature tacacs+ switch(config)# tacacs-server key 7 "ToIkLhPpG" switch(config)# tacacs-server host 10.10.2.2 key 7 "ShMoMhTl" switch(config)# aaa group server tacacs+ TacServer switch(config-tacacs+)# server 10.10.2.2 switch(config-tacacs+)# use-vrf management

次に、TACACS+ をイネーブルにする方法およびサーバ グループ TacServer1 を認証するためにリモート AAA サーバを指定するように TACACS+ サーバの事前共有キーを設定する例を示します。

switch# config t switch(config)# feature tacacs+ switch(config)# tacacs-server key 7 "ikvhw10" switch(config)# tacacs-server host 1.1.1.1 switch(config)# tacacs-server host 1.1.1.2 switch(config)# aaa group server tacacs+ TacServer1 switch(config-tacacs+)# server 1.1.1.1 switch(config-tacacs+)# server 1.1.1.2

TACACS+ のデフォルト設定

次の表に、TACACS+ パラメータのデフォルト設定を示します。

| パラメータ |

デフォルト |

|---|---|

| TACACS+ |

ディセーブル |

| デッドタイム間隔 |

0 分 |

| タイムアウト間隔 |

5 秒 |

| アイドル タイマー間隔 |

0 分 |

| サーバの定期的モニタリングのユーザ名 |

test |

| サーバの定期的モニタリングのパスワード |

test |