Cisco Nexus 3548 スイッチ NX-OS リリース 5.0(3)A1(2) セキュリティ コンフィギュレーション ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月21日

章のタイトル: スタティック NAT の設定

目次

- スタティック NAT の設定

- スタティック NAT に関する情報

- スタティック NAT のライセンス要件

- スタティック NAT の注意事項および制約事項

- スタティック NAT の設定

- スタティック NAT のイネーブル化

- インターフェイスでのスタティック NAT の設定

- 内部送信元アドレスのスタティック NAT のイネーブル化

- 外部送信元アドレスのスタティック NAT のイネーブル化

- 内部送信元アドレスのスタティック PAT の設定

- 外部送信元アドレスのスタティック PAT の設定

- スタティック NAT の設定の確認

- スタティック NAT および PAT の設定例

この章の内容は、次のとおりです。

- スタティック NAT に関する情報

- スタティック NAT のライセンス要件

- スタティック NAT の注意事項および制約事項

- スタティック NAT の設定

- スタティック NAT の設定の確認

- スタティック NAT および PAT の設定例

スタティック NAT に関する情報

スタティック ネットワーク アドレス変換(NAT)を使用すると、ユーザは内部ローカル アドレスから外部グローバル アドレスへの 1 対 1 変換を設定することができます。 これにより、内部から外部トラフィックおよび外部から内部トラフィックへの IP アドレスとポート番号の両方の変換が可能になります。 Cisco Nexus デバイスはヒットレス NAT をサポートします。これは、既存の NAT トラフィック フローに影響を与えずに NAT 設定で NAT 変換を追加または削除できることを意味します。

スタティック NAT では、プライベート アドレスからパブリック アドレスへの固定変換が作成されます。 スタティック NAT では 1 対 1 ベースでアドレスが割り当てられるため、プライベート アドレスと同じ数のパブリック アドレスが必要です。 スタティック NAT では、パブリック アドレスは連続する各接続で同じであり、永続的な変換規則が存在するため、宛先ネットワークのホストは変換済みのホストへのトラフィックを開始できます(そのトラフィックを許可するアクセス リストがある場合)。

ダイナミック NAT およびポート アドレス変換(PAT)では、各ホストは後続する変換ごとに異なるアドレスまたはポートを使用します。 ダイナミック NAT とスタティック NAT の主な違いは、スタティック NAT ではリモート ホストが変換済みのホストへの接続を開始でき(それを許可するアクセス リストがある場合)、ダイナミック NAT では開始できないという点です。

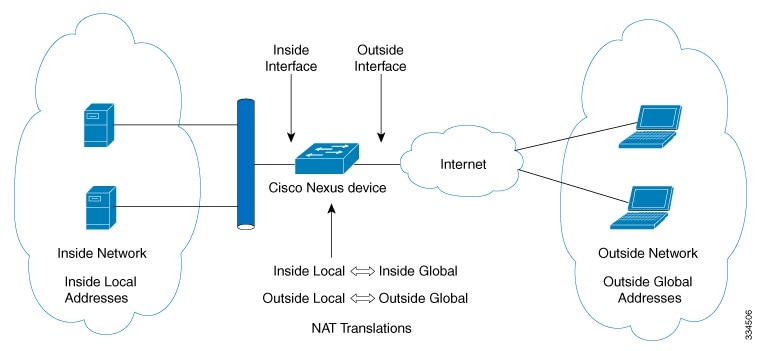

次の図に、一般的なスタティック NAT のシナリオを示します。 変換は常にアクティブであるため、変換対象ホストとリモート ホストの両方で接続を生成でき、マップ アドレスは static コマンドによって静的に割り当てられます。

- NAT の内部インターフェイス:プライベート ネットワークに面するレイヤ 3 インターフェイス。

- NAT の外部インターフェイス:パブリック ネットワークに面するレイヤ 3 インターフェイス。

- ローカル アドレス:ネットワークの内部(プライベート)部分に表示される任意のアドレス。

- グローバル アドレス:ネットワークの外部(パブリック)部分に表示される任意のアドレス。

- 正規の IP アドレス:Network Information Center(NIC)やサービス プロバイダーにより割り当てられたアドレス。

- 内部ローカルアドレス:内部ネットワーク上のホストに割り当てられた IP アドレス。 このアドレスは正規の IP アドレスである必要はありません。

- 外部ローカル アドレス:内部ネットワークから見た外部ホストの IP アドレス。 これは、内部ネットワークのルーティング可能なアドレス空間から割り当てられるため、正規のアドレスである必要はありません。

- 内部グローバルアドレス:1 つ以上の内部ローカル IP アドレスを外部に対して表すために使用できる正規の IP アドレス。

- 外部グローバルアドレス:ホスト所有者が外部ネットワーク上のホストに割り当てた IP アドレス。 このアドレスは、ルート可能なアドレスまたはネットワーク空間から割り当てられた正規のアドレスです。

スタティック NAT のライセンス要件

次の表に、スタティック NAT のライセンス要件を示します。

| 製品 |

ライセンス要件 |

||

|---|---|---|---|

| Cisco NX-OS |

スタティック NAT には、LAN Base ライセンスおよび Algo Boost ライセンスが必要です。 Cisco NX-OS ライセンス方式の詳細と、ライセンスの取得および適用の方法については、『Cisco NX-OS Licensing Guide』を参照してください。

|

スタティック NAT の注意事項および制約事項

スタティック NAT 設定時の注意事項および制約事項は、次のとおりです。

- スタティック NAT では、最大 1000 の変換をサポートします。

- Cisco Nexus デバイスは、次のインターフェイス タイプ上の NAT をサポートします。

- NAT はデフォルトの仮想ルーティングおよびフォワーディング(VRF)テーブルのみでサポートされます。

- NAT は、IPv4 ユニキャストだけでサポートされています。

- Cisco Nexus デバイスは、次をサポートしません。

- 出力 ACL は元のパケットに適用され、NAT 変換済みパケットには適用されません。

- デフォルトでは、NAT は 256 TCAM エントリで最大 127 の変換まで実行できます。 より多くの NAT 変換が必要な場合は、他のエリア内の TCAM リージョン割り当てを減らしてから、hardware profile tcam region nat コマンドを使用して NAT TCAM リージョンを増やす必要があります。

- HSRP および VRRP は NAT インターフェイスではサポートされません。

- ワープ モード遅延パフォーマンスは、外部から内部ドメインに着信するパケットではサポートされません。

- IP アドレスがスタティック NAT 変換または PAT 変換に使用される場合、他の目的には使用できません。 たとえば、インターフェイスに割り当てることはできません。

- スタティック NAT の場合は、外部グローバル IP アドレスが外部インターフェイス IP アドレスと異なる必要があります。

- Twice NAT はサポートされていません。 (Twice NAT は、データグラムがアドレスのドメインを(内部から外部または外部から内部に)通過するときに送信元アドレスと宛先アドレスの両方が NAT によって変更される NAT のバリエーションです)。

- NAT 統計情報は利用できません。

- (100 を超える)多数の変換を設定する場合、変換を設定してから NAT インターフェイスを設定する方が迅速に設定できます。

スタティック NAT のイネーブル化

インターフェイスでのスタティック NAT の設定

次に、スタティック NAT を使用して内部のインターフェイスを設定する例を示します。

switch# configure terminal switch(config)# interface ethernet 1/4 switch(config-if)# ip nat inside

内部送信元アドレスのスタティック NAT のイネーブル化

内部送信元変換の場合、トラフィックは内部インターフェイスから外部インターフェイスに流れます。 NAT は、内部ローカル IP アドレスを内部グローバル IP アドレスに変換します。 リターン トラフィックでは、宛先の内部グローバル IP アドレスが内部ローカル IP アドレスに変換されて戻されます。

(注) |

Cisco Nexus デバイスが、内部送信元 IP アドレス(Src:ip1)を外部送信元 IP アドレス(newSrc:ip2)に変換するように設定されている場合、Cisco Nexus デバイスは内部宛先 IP アドレス(newDst: ip1)への外部宛先 IP アドレス(Dst: ip2)の変換を暗黙的に追加します。 |

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# configure terminal | グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | switch(config)# ip nat inside source static local-ip-address global-ip-address | 内部グローバル アドレスを内部ローカル アドレスに、またはその逆に(内部ローカル トラフィックを内部グローバル トラフィックに)変換するようにスタティック NAT を設定します。 |

| ステップ 3 | switch(config)# copy running-config startup-config | (任意) リブートおよびリスタート時に実行コンフィギュレーションをスタートアップ コンフィギュレーションにコピーして、変更を継続的に保存します。 |

次に、内部送信元アドレスのスタティック NAT を設定する例を示します。

switch# configure terminal switch(config)# ip nat inside source static 1.1.1.1 5.5.5.5 switch(config)# copy running-config startup-config

外部送信元アドレスのスタティック NAT のイネーブル化

外部送信元変換の場合、トラフィックは外部インターフェイスから内部インターフェイスに流れます。 NAT は、外部グローバル IP アドレスを外部ローカル IP アドレスに変換します。 リターン トラフィックでは、宛先の外部ローカル IP アドレスが外部グローバル IP アドレスに変換されて戻されます。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# configure terminal | グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | switch(config)# ip nat outside source static global-ip-address local-ip-address [add-route] | 外部グローバル アドレスを外部ローカル アドレスに、またはその逆に(外部ローカル トラフィックを外部グローバル トラフィックに)変換するようにスタティック NAT を設定します。 |

| ステップ 3 | switch(config)# copy running-config startup-config | (任意) リブートおよびリスタート時に実行コンフィギュレーションをスタートアップ コンフィギュレーションにコピーして、変更を継続的に保存します。 |

次に、外部送信元アドレスのスタティック NAT を設定する例を示します。

switch# configure terminal switch(config)# ip nat outside source static 2.2.2.2 6.6.6.6 switch(config)# copy running-config startup-config

内部送信元アドレスのスタティック PAT の設定

ポート アドレス変換(PAT)を使用して、特定の内部ホストにサービスをマッピングできます。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# configure terminal | グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | switch(config)# ip nat inside source static {inside-local-address outside-local-address | {tcp| udp} inside-local-address {local-tcp-port | local-udp-port} inside-global-address {global-tcp-port | global-udp-port}} | スタティック NAT を内部ローカル ポート、内部グローバル ポートにマッピングします。 |

| ステップ 3 | switch(config)# copy running-config startup-config | (任意) リブートおよびリスタート時に実行コンフィギュレーションをスタートアップ コンフィギュレーションにコピーして、変更を継続的に保存します。 |

次に、UDP サービスを特定の内部送信元アドレスおよび UDP ポートにマッピングする例を示します。

switch# configure terminal switch(config)# ip nat inside source static udp 20.1.9.2 63 35.48.35.48 130 switch(config)# copy running-config startup-config

外部送信元アドレスのスタティック PAT の設定

ポート アドレス変換(PAT)を使用して、サービスを特定の外部ホストにマッピングできます。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# configure terminal | グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | switch(config)# ip nat outside source static {outside-global-address outside-local-address | {tcp | udp} outside-global-address {global-tcp-port | global-udp-port} outside-local-address {global-tcp-port | global-udp-port}} | スタティック NAT を、外部グローバル ポート、外部ローカル ポートにマッピングします。 |

| ステップ 3 | switch(config)# copy running-config startup-config | (任意) リブートおよびリスタート時に実行コンフィギュレーションをスタートアップ コンフィギュレーションにコピーして、変更を継続的に保存します。 |

次に、TCP サービスを特定の外部送信元アドレスおよび TCP ポートにマッピングする例を示します。

switch# configure terminal switch(config)# ip nat outside source static tcp 20.1.9.2 63 35.48.35.48 130 switch(config)# copy running-config startup-config

スタティック NAT の設定の確認

スタティック NAT の設定を表示するには、次の作業を行います。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | switch# show ip nat translations | 内部グローバル、内部ローカル、外部ローカル、および外部グローバルの各 IP アドレスを示します。 |

次に、スタティック NAT の設定を表示する例を示します。

switch# sh ip nat translations

Pro Inside global Inside local Outside local Outside global

--- --- --- 51.3.1.1 104.1.1.1

--- --- --- 95.4.1.1 95.3.1.1

--- --- --- 96.4.1.1 96.3.1.1

--- --- --- 51.40.1.1 140.1.1.1

--- --- --- 51.42.1.1 142.1.2.1

--- --- --- 51.1.2.1 102.1.2.1

--- 11.1.1.1 101.1.1.1 --- ---

--- 11.3.1.1 103.1.1.1 --- ---

--- 11.39.1.1 139.1.1.1 --- ---

--- 11.41.1.1 141.1.1.1 --- ---

--- 95.1.1.1 149.1.1.1 --- ---

--- 96.1.1.1 149.2.1.1 --- ---

130.1.1.1:590 30.1.1.100:5000 --- ---

130.2.1.1:590 30.2.1.100:5000 --- ---

130.3.1.1:590 30.3.1.100:5000 --- ---

130.4.1.1:590 30.4.1.100:5000 --- ---

130.1.1.1:591 30.1.1.101:5000 --- ---

スタティック NAT および PAT の設定例

次に、スタティック NAT の設定例を示します。

ip nat inside source static 103.1.1.1 11.3.1.1 ip nat inside source static 139.1.1.1 11.39.1.1 ip nat inside source static 141.1.1.1 11.41.1.1 ip nat inside source static 149.1.1.1 95.1.1.1 ip nat inside source static 149.2.1.1 96.1.1.1 ip nat outside source static 95.3.1.1 95.4.1.1 ip nat outside source static 96.3.1.1 96.4.1.1 ip nat outside source static 102.1.2.1 51.1.2.1 ip nat outside source static 104.1.1.1 51.3.1.1 ip nat outside source static 140.1.1.1 51.40.1.1

ip nat inside source static tcp 10.11.1.1 1 210.11.1.1 101 ip nat inside source static tcp 10.11.1.1 2 210.11.1.1 201 ip nat inside source static tcp 10.11.1.1 3 210.11.1.1 301 ip nat inside source static tcp 10.11.1.1 4 210.11.1.1 401 ip nat inside source static tcp 10.11.1.1 5 210.11.1.1 501 ip nat inside source static tcp 10.11.1.1 6 210.11.1.1 601 ip nat inside source static tcp 10.11.1.1 7 210.11.1.1 701 ip nat inside source static tcp 10.11.1.1 8 210.11.1.1 801 ip nat inside source static tcp 10.11.1.1 9 210.11.1.1 901 ip nat inside source static tcp 10.11.1.1 10 210.11.1.1 1001 ip nat inside source static tcp 10.11.1.1 11 210.11.1.1 1101 ip nat inside source static tcp 10.11.1.1 12 210.11.1.1 1201