Cisco Secure Firewall Management Center を使用したモバイルデバイスでのアプリケーションベースのリモートアクセス VPN(Per App VPN)の設定

Per App VPN について

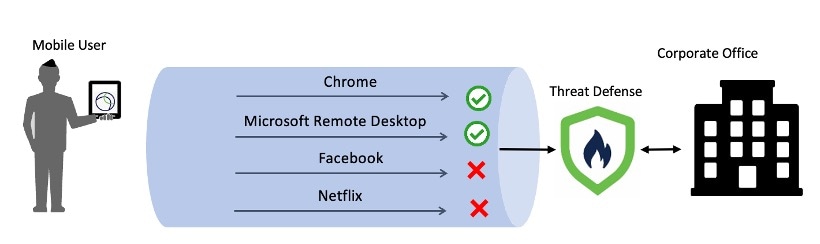

Secure Client を使用してリモートユーザーがモバイルデバイスから VPN 接続を確立すると、個人アプリケーションからのトラフィックを含むすべてのトラフィックが VPN 経由でルーティングされます。

Android または iOS で実行されるモバイルデバイスの場合、VPN トンネルを通過するアプリケーションを制限できます。このアプリケーションベースのリモートアクセス VPN は、Per App VPN と呼ばれます。

Per App VPN を使用するには、次のアクションを実行する必要があります。

-

サードパーティの Mobile Device Manager(MDM)サーバーをインストールして設定します。

-

MDM サーバーで、VPN トンネルを通過できる承認済みアプリケーションのリストを定義します。

-

MDM サーバーからモバイルデバイスに Per App 設定を展開します。

-

管理対象ヘッドエンド Threat Defense で、Per App VPN を設定します。

MDM の管理対象のモバイルデバイスが Secure Client を使用して VPN に接続すると、クライアントはトラフィックをトンネリングする前にアプリケーションを検証します。Threat Defense で設定された Per App ポリシーによりこの検証が実行されます。

次の図は、Threat Defense を使用した Per App VPN の例を示しています。

メリット

-

企業のネットワーク上の VPN トラフィックを制限し、VPN ヘッドエンドのリソースを解放することができます。次の対象を防ぐことができます。

-

VPN を介した Netflix、Facebook、YouTube などのアプリケーション。

-

VPN を介した Outlook や Webex などの信頼されたクラウドアプリケーション。

-

-

トラフィックを最適化できます。

-

遅延を最小限に抑えることができます。

-

モバイルデバイス上の未承認の悪意のあるアプリケーションから、企業の VPN トンネルを保護することができます。

対象読者

この使用例は、Management Center を使用して、リモートアクセス VPN で組織のネットワークに接続するリモートワーカー向けに Per App VPN を設定する、ネットワーク管理者を対象としています。

バージョン 6.4 ~ 6.7 では、FlexConfig を使用して FTD でアプリごとに VPN を有効にできます。詳細については、「Configure Application-Based (Per App) Remote Access VPN on Mobile Devices」を参照してください。バージョン 7.0 以降では、Management Center の UI を使用して Threat Defense で Per App VPN を有効にできます。

システム要件

次の表に、この機能でサポートされるプラットフォームを示します。

|

製品 |

バージョン |

このドキュメントで使用されるバージョン |

|---|---|---|

|

Cisco Secure Firewall Threat Defense(旧称 Firepower Threat Defense/FTD) |

7.0 以降 |

7.3 |

|

Cisco Secure Firewall Management Center(旧称 Firepower Management Center/FMC) |

7.0 以降 |

7.3 |

|

Cisco Secure Client(旧称 AnyConnect) |

4.0 以降 |

5.0 |

|

Android デバイス |

Android 5.0 以降 |

- |

|

Apple iOS デバイス |

Apple iOS 8.3 以降 |

- |

Per App VPN トンネルの設定の前提条件

次の条件が満たされていることを確認します。

-

Management Center でリモートアクセス VPN ポリシーを設定した。

-

MDM サーバーをセットアップし、各モバイルデバイスを MDM サーバーに登録した。

詳細については、MDM のマニュアルを参照してください。

MDM サーバーで VPN トンネルを通過できるアプリケーションを設定することを推奨します。この設定により、ヘッドエンドの設定が簡素化されます。

-

シスコのソフトウェア ダウンロード センターから Cisco AnyConnect 企業アプリケーションセレクタをローカルホストにダウンロードして、インストールします。

このツールは、Per App VPN ポリシーを定義するために必要です。

ライセンス:

-

次のいずれかの Secure Client ライセンスが必要です。

Secure Client Premier または Secure Client Advantage。

-

Management Center Essentials ライセンスでは、輸出規制対象機能を許可する必要があります。

Management Center でこの機能を確認するには、 の順に選択します。

Management Center を使用した Per App VPN の設定方法

|

手順 |

操作内容 |

詳細 |

|---|---|---|

|

1 |

前提条件を満たしていることを確認する |

|

|

2 |

トンネル内でどのアプリケーションを許可するかを決定します。 |

- |

|

3 |

モバイルアプリケーションのアプリケーション ID を決定します。 |

|

|

4 |

Android および Apple iOS デバイスの Per App VPN ポリシーを定義します。 |

|

|

5 |

Management Center で Per App VPN ポリシーをリモートアクセス VPN に割り当てます。 |

|

|

6 |

設定を Threat Defense に展開します。 |

Management Center メニューバーで、[展開(Deploy)] をクリックしてから、[展開(Deployment)] を選択します。 |

モバイルアプリケーションのアプリケーション ID の決定

ヘッドエンドで許可されているアプリケーションのリストを設定することにした場合は、エンドポイントのタイプごとに各アプリケーションのアプリケーション ID を決定する必要があります。

(注) |

MDM サーバーで Per App ポリシーを設定することを推奨します。この設定により、ヘッドエンドの設定が簡素化されます。 |

アプリケーション ID(または、iOS ではバンドル ID)は、逆引き DNS 名です。ワイルドカードとしてアスタリスクを使用できます。たとえば、*. * はすべてのアプリケーションを示し、com.cisco. * はすべてのシスコアプリケーションを示します。

アプリケーション ID を決定するには、次の手順を実行します。

-

Android

-

Web ブラウザで、Google Play(https://play.google.com/store/)に移動します。

-

[アプリ(Apps)] タブをクリックします。

-

VPN トンネルで許可するアプリケーションをクリックします。

アプリケーション ID は URL の一部です。

-

‘id=’ パラメータの後の文字列をコピーします。

Microsoft リモートデスクトップの場合、URL は次のとおりです。

https://play.google.com/store/apps/details?id=com.microsoft.rdc.androidx。アプリケーション ID は com.microsoft.rdc.androidx です。

Google Play で入手できないアプリケーションの場合は、パッケージ名ビューアアプリケーションをダウンロードして、アプリケーション ID を抽出します。

-

-

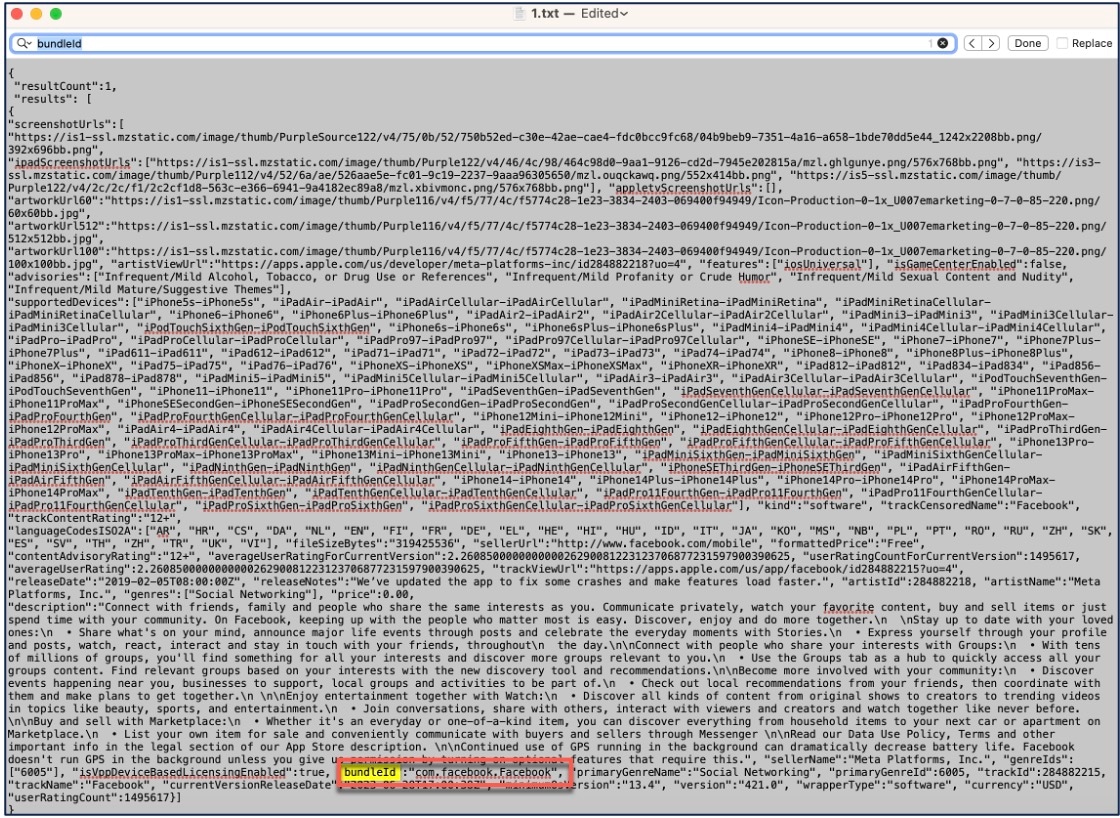

iOS

-

Web ブラウザで、Apple App Store(https://www.apple.com/in/app-store/)に移動します。

-

検索結果で、アプリケーションを検索します。

アプリケーション ID は URL の一部です。

-

‘id’ 文字列の後の数値をコピーします。

Facebook の場合、URL は次のとおりです。

https://apps.apple.com/in/app/facebook/id284882215。アプリケーション ID は 284882215 です。

-

新しいブラウザウィンドウを開き、次の URL の末尾に数値を追加します。https://itunes.apple.com/lookup?id=

Facebook の場合、URL は https://itunes.apple.com/lookup?id=284882215 です。

-

テキストファイル(通常は 1.txt という名前)をダウンロードします。

-

テキストエディタでファイルを開き、‘bundleId’ を検索します。Facebook の場合、‘bundleId’ は "com.facebook.Facebook" です。このバンドル ID をアプリケーション ID として使用します。

-

アプリケーション ID のリストを取得したら、以下の手順で説明するように、モバイルデバイスのポリシーを定義できます。

Android および Apple iOS デバイスの Per App VPN ポリシーの定義

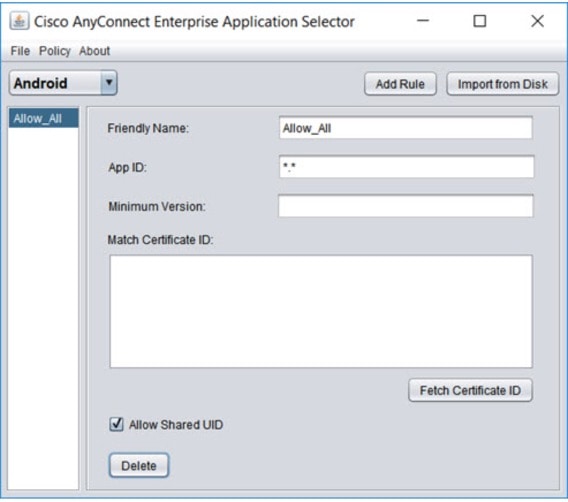

Cisco AnyConnect 企業アプリケーションセレクタを使用して、Per App VPN ポリシーを定義します。

単純な「すべて許可」のポリシーを作成し、MDM で許可するアプリケーションを定義することを推奨します。ただし、アプリケーションのリストを指定して、ヘッドエンドからリストを許可および制御できます。特定のアプリケーションを含める場合は、一意の名前とアプリケーションのアプリケーション ID を使用して、アプリケーションごとに個別のルールを作成します。

AnyConnect 企業アプリケーションセレクタを使用して Android と iOS の両方のプラットフォームをサポートするすべて許可のポリシー(ワイルドカードポリシー)を作成するには、次の手順を実行します。

-

プラットフォームタイプとして、ドロップダウンリストから [Android] または [iOS] を選択します。

-

次のオプションを設定します。

-

[フレンドリ名(Friendly Name)]:ポリシーの名前を入力します。たとえば、Allow_All とします。

-

[アプリケーションID(App ID)]:*.* と入力して、使用可能なすべてのアプリケーションと一致させます。

-

他のオプションはそのままにします。

-

-

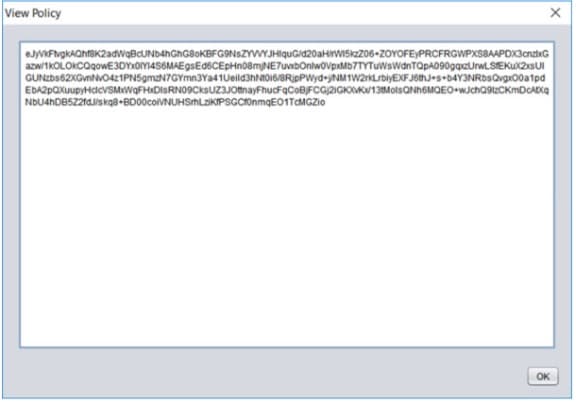

を選択して、ポリシーの base64 でエンコードされた文字列を取得します。この文字列には、Threat Defense がポリシーを確認できるようにする、暗号化された XML ファイルが含まれています。この値をコピーします。この文字列は、次のステップで Threat Defense で Per App VPN を設定するときに必要になります。

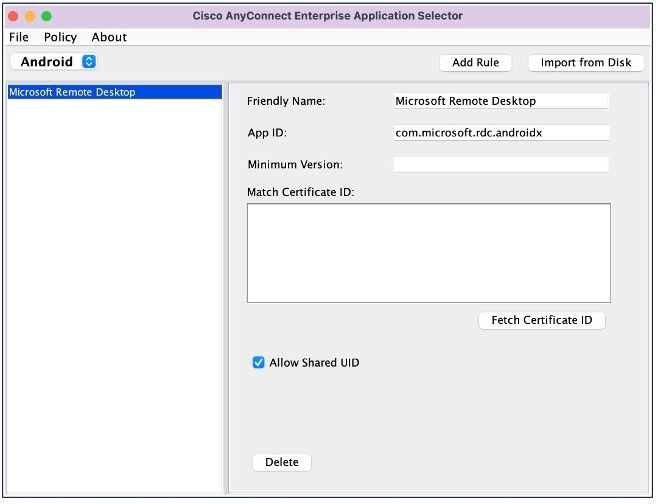

AnyConnect 企業アプリケーションセレクタを使用して Microsoft リモート デスクトップ アプリケーションのポリシーを作成するには、次の手順を実行します。

-

プラットフォームタイプとして、ドロップダウンリストから [Android] を選択します。

-

次のオプションを設定します。

-

[フレンドリ名(Friendly Name)]:ポリシー名を入力します。

-

[アプリケーションID(App ID)]:Android の場合は、com.microsoft.rdc.androidx と入力します。

-

他のオプションはそのままにします。

-

-

を選択して、ポリシーの base64 でエンコードされた文字列を取得します。

Management Center でのリモートアクセス VPN への Per App VPN ポリシーの割り当て

手順

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

リモートアクセス VPN ポリシーを選択し、[編集(Edit)] をクリックします。 |

|

ステップ 3 |

接続プロファイルを選択し、[編集(Edit)] をクリックします。 |

|

ステップ 4 |

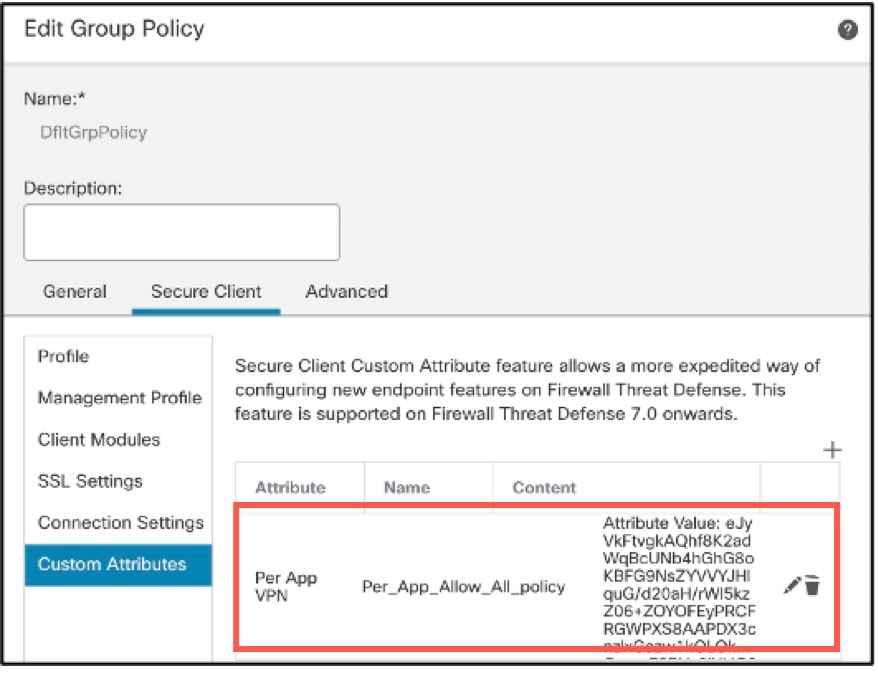

[グループポリシーの編集(Edit Group Policy)] をクリックします。 |

|

ステップ 5 |

[Secure Client] タブをクリックします。 |

|

ステップ 6 |

[カスタム属性(Custom Attributes)] をクリックし、[+] をクリックします。 |

|

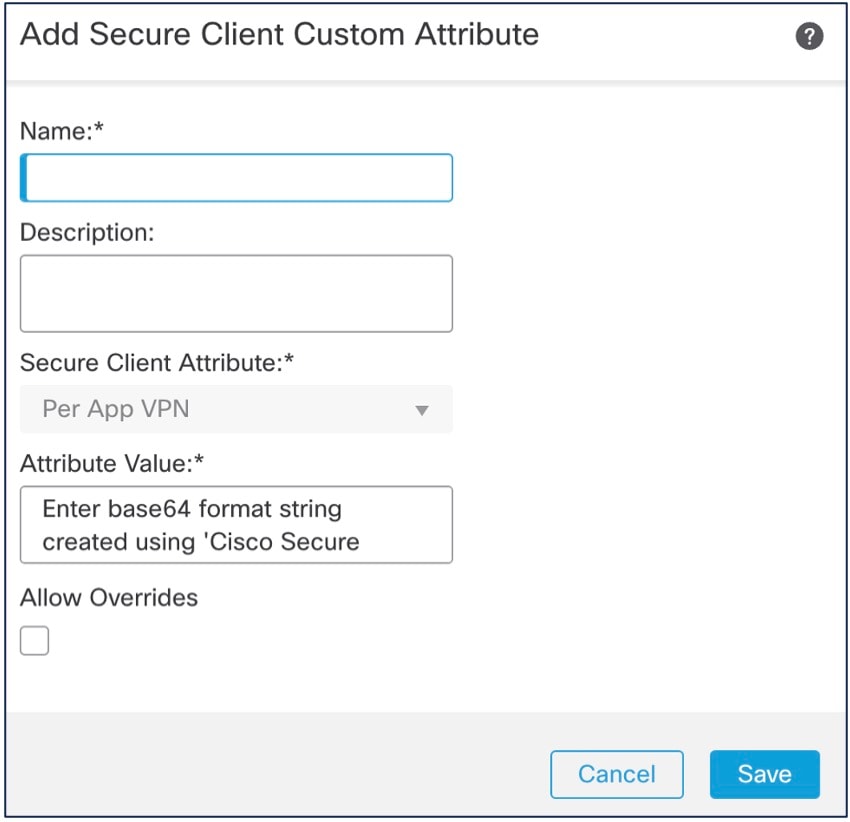

ステップ 7 |

[Secure Client属性(Secure Client Attribute)] ドロップダウンリストから [Per App VPN] を選択します。 |

|

ステップ 8 |

[カスタム属性オブジェクト(Custom Attribute Object)] ドロップダウンリストからオブジェクトを選択するか、[+] をクリックしてオブジェクトを追加します。 Per App VPN の新しいカスタム属性オブジェクトを追加する場合は、次の手順を実行します。

|

|

ステップ 9 |

[保存(Save)] をクリックし、[追加(Add)] をクリックします。

|

|

ステップ 10 |

[保存(Save)] をクリックします。 |

次のタスク

-

設定を Threat Defense に展開します。

-

Secure Client を使用して、Threat Defense への VPN 接続を確立します。

Per App VPN の設定の確認

Threat Defense で

Threat Defense で次のコマンドを使用して、Per App 設定を確認します。

|

コマンド |

説明 |

|---|---|

|

show run webvpn |

Secure Client 設定の詳細を表示します。 |

|

show run group-policy <group_policy_name> |

Secure Client のリモートアクセス VPN グループポリシーの詳細を表示します。 |

|

show vpn-sessiondb anyconnect |

アクティブな Secure Client VPN セッションの詳細を表示します。 |

|

show run anyconnect-custom-data |

Per App 設定の詳細を表示します。 |

sh run webvpn の出力例を次に示します。

firepower# sh run webvpn

webvpn

enable inside

anyconnect-custom-attr perapp description Per-App Allow

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

x-content-type-options

x-xss-protection

content-security-policy

anyconnect image disk0:/csm/cisco-secure-client-win-5.0.03076-webdeploy-k9 1 regex "Windows"

anyconnect enable

tunnel-group-list enable

cache

no disable

error-recovery disable

sh run anyconnect-custom-data の出力例を次に示します。

firepower# sh run anyconnect-custom-data

anyconnect-custom-data perapp PerAppPolicy

eJw9kFtvgkAQhf8K2ae2GC+rqPFNgYjgBcUL2PRhCyuuZVlkuRv/

sh running-config group-policy の出力例を次に示します。

firepower# sh running-config group-policy

group-policy DfltGrpPolicy attributes

vpn-tunnel-protocol ikev2 ssl-client

user-authentication-idle-timeout none

anyconnect-custom perapp value PerAppPolicy

webvpn

anyconnect keep-installer none

anyconnect modules value none

anyconnect ask none default anyconnect

http-comp none

activex-relay disable

file-entry disable

file-browsing disable

url-entry disable

deny-message none

エンドポイントで

エンドポイントが Threat Defense との VPN 接続を確立したら、Secure Client の [統計(Statistics)] アイコンをクリックします。

-

[トンネルモード(Tunnel Mode)] は、[すべてのトラフィックをトンネリング(Tunnel All Traffic)] ではなく [アプリケーショントンネル(Application Tunnel)] になります。

-

[トンネリングされたアプリケーション(Tunneled Apps)] には、MDM でトンネリングを有効にしたアプリケーションがリストされます。

フィードバック

フィードバック