Cisco Cisco Secure Firewall Threat Defense と Security Cloud Control の簡単導入ガイド

このドキュメントでは、クラウド提供型 Firewall Management Center を使用しているお客様向けに、ゼロタッチプロビジョニング を使用して Threat Defense デバイスを簡単に導入する方法を紹介します。

(注) |

オンプレミス Management Center ゼロタッチプロビジョニング については、お使いのモデルのスタートアップガイドを参照してください。 |

このドキュメントは、次のデバイスモデルを対象としています。

|

モデル |

バージョン |

||

|---|---|---|---|

|

Firepower 1000 |

7.2 以降 |

||

|

Cisco Secure Firewall 1210/1220 |

7.6 以降 |

||

|

Firepower 2100 |

7.2、7.3、7.4 |

||

|

Cisco Secure Firewall 3100

|

7.2 以降 |

Branch Manager:新しい 脅威防御 デバイスの準備とネットワークへの接続

ゼロ タッチ プロビジョニングを使用すると、新しい 脅威に対する防御 デバイスをネットワークに接続できるようになるため、IT 部門はデバイスを クラウド提供型 Firewall Management Center にオンボードしてリモートで設定できます。

デバイスが未設定または新規セットアップであることを確認します。ゼロ タッチ プロビジョニングは新しいデバイスのみを対象としています。事前設定されている場合、設定に基づいてゼロタッチプロビジョニングが阻止される場合があります。

デバイスのイメージを再作成する必要がある場合

デバイスでバージョン 7.2 以降が実行されていない場合は、 ゼロタッチプロビジョニングに対応するようにデバイスのイメージを再作成できます。お使いのデバイスモデルのスタートアップガイドを参照してください。

新しい Threat Defense をネットワークに接続する

分散拠点でデバイスを受け取ってネットワーク、![]() に接続することが目的の場合は、このビデオをご覧ください。

に接続することが目的の場合は、このビデオをご覧ください。

ビデオでは、デバイスとデバイスのステータスを示すデバイス上の LED シーケンスについて説明しています。IT 部門と一緒に LED を見るだけでデバイスのステータスを確認できます。ビデオで説明されている手順は次のとおりです。

-

デバイスが入っていた配送用の箱を確認してください。デバイスにインストールされているソフトウェアを識別する無地の白いステッカーが貼られているはずです。ソフトウェアパッケージ番号は、次の表のようになります。

ゼロ タッチ プロビジョニングをサポートするモデル番号 サポートされるソフトウェアのバージョン ソフトウェア パッケージ Firepower 1000 シリーズ デバイスモデル:1010、1120、1140、1150 7.2 以降 SF-F1K-TDx.x-K9

例:SF-F1K-TD7.2-K9

Cisco Secure Firewall 1210/1220 7.6 以降 SF-F1200-TDx.x-K9

例:SF-F1200-TD7.6-K9

Firepower 2100 シリーズ デバイスモデル:2110、2120、2130、2140 7.2、7.3、7.4 SF-F2K-TDx.x-K9

例:SF-F2K-TD7.2-K9

Cisco Secure Firewall 3100 シリーズ デバイスモデル:3110、3120、3130、3140 7.2 以降 SF-F3K-TDx.x-K9

例:SF-F3K-TD7.2-K9

Cisco Secure Firewall 3100 シリーズ デバイスモデル:3105 7.3 以降 SF-F3K-TDx.x-K9

例:SF-F3K-TD7.3-K9

-

デバイスをラックに収納するか、配送用の箱を処分する前に、デバイスのシリアル番号を記録して IT 部門に送信してください。シリアル番号はデバイス管理に必要です。デバイスのシリアル番号は、デバイスが入っていた配送用の箱と、デバイス自体に貼られたラベルに記載されています。詳細については、デバイスのシリアル番号の確認を参照してください。

-

箱を開梱し、中身を取り出します。デバイスを設置してネットワークに接続し、デバイスが Cisco Cloud に正常に登録されるまで、配送用の箱を保管してください。

-

デバイスを電源に接続します。

-

イーサネット 1/1 インターフェイスから WAN モデムにネットワークケーブルを接続します。WAN モデムは、支社からインターネットへの接続であり、デバイスからインターネットへのルートにもなります。

(注)

デバイスの Management インターフェイスから WAN にはネットワークケーブルを接続しないでください。

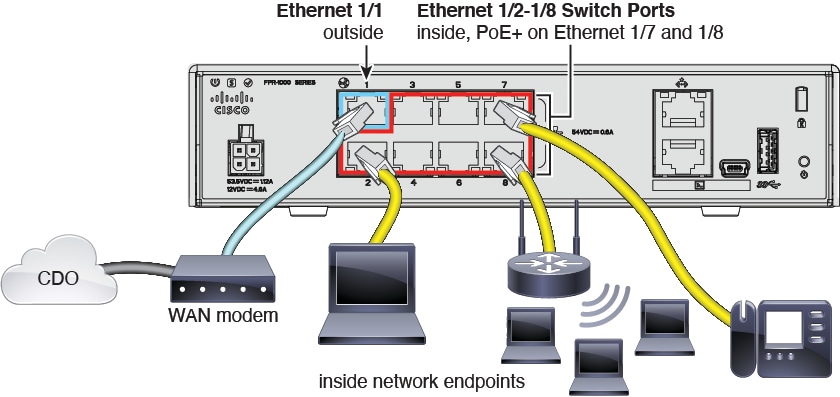

図 1. Firepower 1010 のケーブル配線

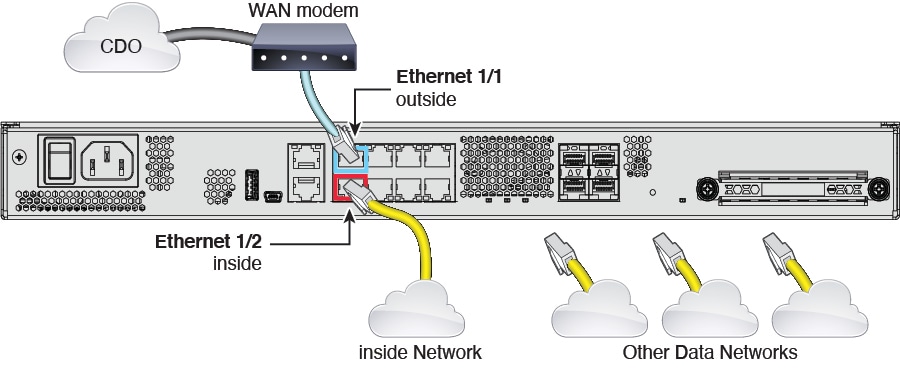

図 2. Firepower 1100 のケーブル配線

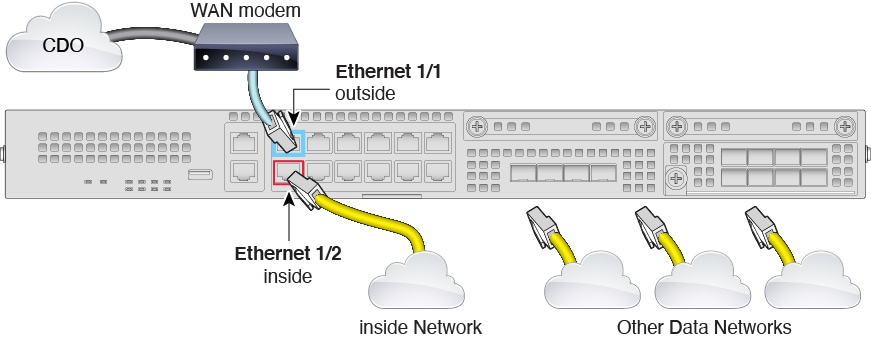

図 3. Cisco Secure Firewall 1210/1220 のケーブル配線

図 4. Firepower 2100 のケーブル配線

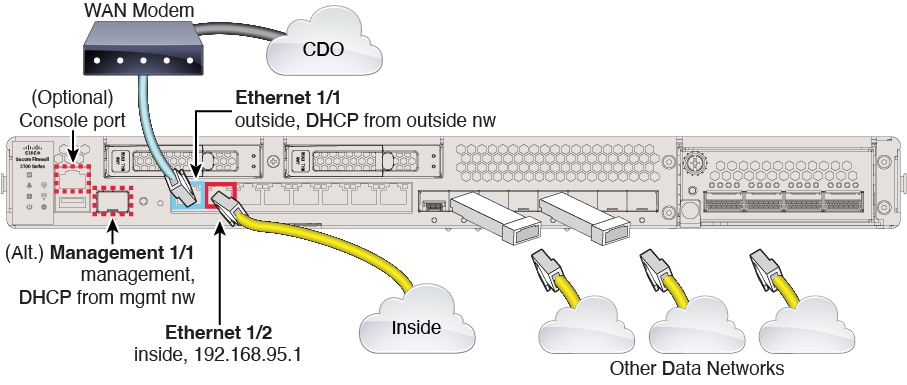

図 5. Cisco Secure Firewall 3100 のケーブル配線

-

モデルに応じて S(システム)LED、SYS LED、M(管理対象)LED を観察して、デバイスが Cisco Cloud に到達したかどうかを判断します。次の表は、LED ステータスと、イーサネットケーブルを接続してから到達までのおおよその時間を示しています。ネットワークの状態や使用しているファイアウォールモデルによっては、ファイアウォールが Cisco Cloud に到達するまでに、もう少し時間がかかる場合があります。

LED ステータス 説明 デバイスの電源を入れた後の時間(分 : 秒) 緑色で高速点滅 SYS:Firepower 2100

S:他のすべてのモデル

デバイスは正しく起動しています。 01:00 オレンジ色で高速点滅 SYS:Firepower 2100

S:他のすべてのモデル

デバイスが正しく起動しませんでした。 01:00 緑色に点灯 SYS:Firepower 2100

S:他のすべてのモデル

アプリケーションがデバイスにロードされました。 10:00 オレンジに点灯 SYS:Firepower 2100

S:他のすべてのモデル

アプリケーションがデバイスに正しく読み込まれませんでした。 10:00 緑色で低速点滅 SYS:Firepower 2100

S:Firepower 1000

M:Cisco Secure Firewall 3100 および Cisco Secure Firewall 1210/1220

デバイスが Cisco Cloud に接続されました。 15:00 グリーンとオレンジに交互に点滅 SYS:Firepower 2100

S:Firepower 1000

M:Cisco Secure Firewall 3100 および Cisco Secure Firewall 1210/1220

デバイスが Cisco Cloud に接続できませんでした。 15:00

このタスクを完了したら、デバイスのシリアル番号を見つけて IT 管理者に提供します。IT 管理者は、ファイアウォールをリモートで設定します。

デバイスのシリアル番号の確認

IT 部門では、デバイスに接続してリモートで管理するために、デバイスのシリアル番号が必要になります。シリアル番号は 3 ヵ所で確認できます。

製品の梱包箱上のラベル

シリアル番号は、デバイスの梱包箱のラベルに印刷されています。例を次に示します。

シャーシのラベル

Firepower 1010:シリアル番号は、デバイスの底面のラベルに記載されています。

Firepower 1100:シリアル番号は、デバイスの背面または底面のラベルに記載されています。

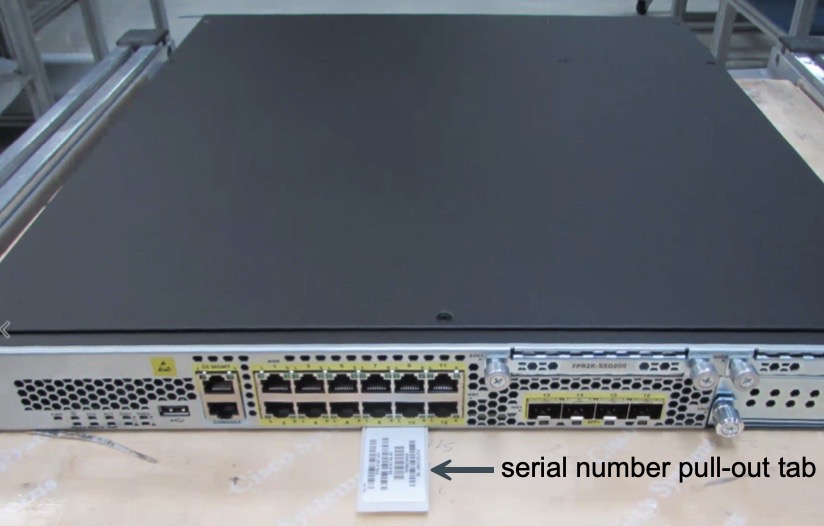

Firepower 2100:シリアル番号は、デバイス前面の引き出しタブのラベルに記載されています。

Cisco Secure Firewall 3100:シリアル番号は、デバイス前面の引き出しタブのラベルに記載されています。

コンソールケーブルを使用したデバイスコンソールへの接続

ラップトップなどのデバイスからファイアウォールにコンソールケーブルを接続し、ターミナルウィンドウを開いてコマンドをいくつか入力すると、デバイスのシリアル番号を表示できます。

(注) |

この手順では、コンソールケーブルを使用してコンピュータをファイアウォールに接続し、デバイスのシリアル番号を取得します。コマンド ライン インターフェイスを使用したり、ラップトップにソフトウェアドライバをインストールしたりすることに慣れている上級ユーザー向けです。 |

-

コンソールケーブルを使用してラップトップをデバイスに接続する方法については、お使いのデバイスモデルに対応したハードウェア設置ガイドを参照してください。

詳細については、お使いのモデルのスタートアップガイドを参照してください。

-

admin ユーザーとしてデバイスにログインします。初めてログインする際、デフォルトのパスワード(Admin123)を入力する必要があります。次にパスワードを変更するよう求められます。

-

firepower#プロンプトで、show chassis detailsと入力します。1010 シリーズ デバイスの出力例を次に示します。デバイスのモデル番号が [シリアル番号(SN)(Serial Number (SN))] フィールドに表示されます。firepower# show chassis detail Chassis: Chassis: 1 Overall Status: Operable Oper qualifier: N/A Operability: Operable Product Name: Cisco Firepower 1010 Security Appliance PID: FPR-1010 VID: V01 Vendor: Cisco Systems, Inc Serial (SN): JMX2405X0R9 HW Revision: 0.6 PCB Serial Number: JAD24040S6L Power State: Ok Thermal Status: Ok Boot Status: OK Current Task: firepower#出力には、2 つのシリアル番号が表示されます。オンボーディングプロセスを完了するには、[シリアル番号(SN)(Serial Number (SN))] フィールドの値を IT 部門に報告する必要があります。

-

デバイスをオンボーディングする際、すでにパスワードが設定されているため、[パスワードのリセット(Password Reset)] エリアで必ず [いいえ(No)] を選択してください。

ゼロ タッチ プロビジョニング を使用した クラウド提供型 Firewall Management Center へのデバイスのオンボード

分散拠点でデバイスをネットワークに接続しているユーザーがいる場合、クラウド提供型 Firewall Management Center 管理者はこの項で説明されている ゼロタッチプロビジョニング の方法に従ってください。

(注) |

設定が完了している新しいデバイスをオンボードする場合は、 CLI 登録キーによる方法でデバイスをオンボードします。詳細については、「Onboard a 脅威防御 to the Cloud-delivered Firewall Management クラウド提供型 Firewall Management Center Using Serial Number」[英語] を参照してください。 |

手順

|

ステップ 1 |

Security Cloud Control にログインします。 |

|

ステップ 2 |

左側のペインで をクリックします。 |

|

ステップ 3 |

[FTD] タイルをクリックします。 |

|

ステップ 4 |

[管理モード(Management Mode)] で、[FTD] が選択されていることを確認します。 |

|

ステップ 5 |

[シリアル番号を使用(Use Serial Number)] タイルをクリックします。 |

|

ステップ 6 |

[FMCの選択(Select FMC)] ドロップダウンリストから、[クラウド提供型FMC(Cloud-Delivered FMC)] を選択し、[次へ(Next)] をクリックします。 |

|

ステップ 7 |

[接続(Connection)] エリアで、[デバイスのシリアル番号(Device Serial Number)] と [デバイス名(Device Name)] を入力します。[次へ(Next)] を選択します。 |

|

ステップ 8 |

[パスワードのリセット(Password Reset)] エリアで、デバイスがログインされパスワードが変更されたかどうかに応じてオプションを選択します。

|

|

ステップ 9 |

[Next] をクリックします。 |

|

ステップ 10 |

[ポリシーの割り当て(Policy Assignment)] ステップで、ドロップダウンメニューを使用して、デバイスのオンボーディング後に展開するアクセス コントロール ポリシーを選択します。ポリシーが設定されていない場合は、[デフォルトのアクセスコントロールポリシー] を選択します。 |

|

ステップ 11 |

デバイスに適用するサブスクリプション ライセンスを選択します。[次へ(Next)] をクリックします。 |

|

ステップ 12 |

[完了(Done )] エリアで、[セキュリティデバイスに移動(Go to )] をクリックします。 |

次のタスク

-

まだ作成していない場合、カスタム アクセス コントロール ポリシーを作成して、環境のセキュリティをカスタマイズします。詳細については、『Managing Firewall Threat Defense with Cloud-Delivered Firewall Management Center in Cisco Security Cloud Control』 の「Access Control Overview」を参照してください。

-

Cisco Security Analytics and Logging(SAL)を有効にして、Security Cloud Control ダッシュボードでイベントを表示します。またはセキュリティ分析のためにデバイスを Secure Firewall Management Center に登録します。詳細については、『Managing Firewall Threat Defense with Cloud-Delivered Firewall Management Center in Cisco Security Cloud Control』の「Cisco Security Analytics and Logging」を参照してください。

フィードバック

フィードバック