インストール計画

計画決定に影響を与える情報の確認

- 仮想 E メール セキュリティ アプライアンスを設定する場合は、この章に進む前に『Cisco Content Security Virtual Appliance Installation Guide』を参照してください。

- M シリーズ Cisco コンテンツ セキュリティ管理アプライアンスを設定する場合は、Cisco コンテンツ(M シリーズ)セキュリティ管理アプライアンスの集中型サービスを参照してください。

- インフラストラクチャへのアプライアンスの配置に影響する可能性のある一部の機能について、設置前に電子メール パイプラインについてを参照することを推奨します。

ネットワーク境界に E メール セキュリティ アプライアンスを配置する

お使いの E メール セキュリティ アプライアンスが、Mail Exchange(MX)とも呼ばれる SMTP ゲートウェイとして機能するように設計されています。最適な結果を得るために、機能によっては、アプライアンスが電子メールを送受信するためにインターネットに直接アクセスできる IP アドレス(つまり、外部 IP アドレス)を割り当てられた最初のマシンである必要があります。

受信者ごとのレピュテーション フィルタリング、スパム対策、ウイルス対策、およびウイルス アウトブレイク フィルタの機能(SenderBase Network Participation、IronPort スパム対策フィルタリング、Sophos アンチウイルス フィルタリング、およびアウトブレイク フィルタを参照)は、インターネットからおよび内部ネットワークからのメッセージの直接のフローを扱うことを目的としています。企業が送受信するすべての電子メール トラフィックに対するポリシー施行(接続を許可するホストの定義の概要)のためにアプライアンスを設定できます。

E メール セキュリティ アプライアンスは、パブリック インターネットを介してアクセス可能なことと、電子メール インフラストラクチャの「第 1 ホップ」であることの両方を満たすことを確認します。別の MTA をネットワーク境界に配置してすべての外部接続を処理させると、E メール セキュリティ アプライアンスで送信者の IP アドレスを判別できなくなります。送信者の IP アドレスは、メール フロー モニタで送信元を識別および区別したり、SenderBase レピュテーション サービスに送信者の SenderBase レピュテーション スコア(SBRS)を問い合わせたり、Anti-Spam 機能やアウトブレイク フィルタ機能の有効性を高めたりするために必要です。

(注) |

インターネットから電子メールを受信する最初のマシンとしてアプライアンスを設定できない場合でも、アプライアンスで使用可能なセキュリティ サービスの一部は利用できます。詳細については、着信リレー構成における送信者の IP アドレスの決定を参照してください。 |

E メール セキュリティ アプライアンスを SMTP ゲートウェイとして使用することにより、次の機能が実現されます。

- メール フロー モニタ機能(電子メール セキュリティ モニタの使用方法を参照)により、内部および外部の両方の送信者から企業に着信するすべての電子メール トラフィックを把握できます。

- ルーティング、エイリアシング、およびマスカレードを対象とする LDAP クエリー(LDAP クエリを参照)では、ディレクトリ インフラストラクチャを統合でき、更新を単純化できます。

- エイリアス テーブル(エイリアス テーブルの作成を参照)、ドメイン ベースのルーティング(ドメイン マップ機能を参照)、およびマスカレード(マスカレードの構成を参照)などの一般的なツールによって、オープンソースの MTA からの移行が簡単になります。

DNS への E メール セキュリティ アプライアンスの登録

不正な電子メール送信者は、次の攻撃対象を探してパブリック DNS レコードを積極的に検索します。Anti-Spam、アウトブレイク フィルタ、McAfee Antivirus および Sophos Anti-Virus のすべての機能を利用するために、E メール セキュリティ アプライアンスが DNS に登録されていることを確認します。

アプライアンスを DNS に登録するには、アプライアンスのホスト名を IP アドレスにマッピングする A レコードおよびパブリック ドメインをアプライアンスのホスト名にマッピングする MX レコードを作成します。ドメインのプライマリ MTA またはバックアップ MTA のいずれかとして E メール セキュリティ アプライアンスをアドバタイズするように MX レコードのプライオリティを指定する必要があります。

次の例では、MX レコードに大きいプライオリティ値(20)が指定されているため、E メール セキュリティ アプライアンス(ironPort.example.com)は、ドメイン example.com のバックアップ MTA です。言い換えると、数値が大きいほど、MTA のプライオリティは低くなります。

|

|

|

E メール セキュリティ アプライアンスを DNS に登録するということは、MX レコードのプライオリティに設定する値に関係なく、スパム攻撃にさらされることを意味します。ただし、ウイルス攻撃でバックアップ MTA がターゲットになることはまれです。したがって、ウイルス対策エンジンの性能を徹底的に評価するには、E メール セキュリティ アプライアンスの MX レコードのプライオリティに、他の MTA のプライオリティ以上の値を設定します。

インストールのシナリオ

E メール セキュリティ アプライアンスを既存のネットワーク インフラストラクチャに設置する方法は複数あります。

大部分のお客様のネットワーク コンフィギュレーションは、以降のシナリオで表現されています。ネットワーク コンフィギュレーションが大幅に異なっており、設置計画の支援を必要とする場合は、シスコ カスタマー サポートにお問い合わせください(シスコ カスタマー サポートを参照)。

設定の概要

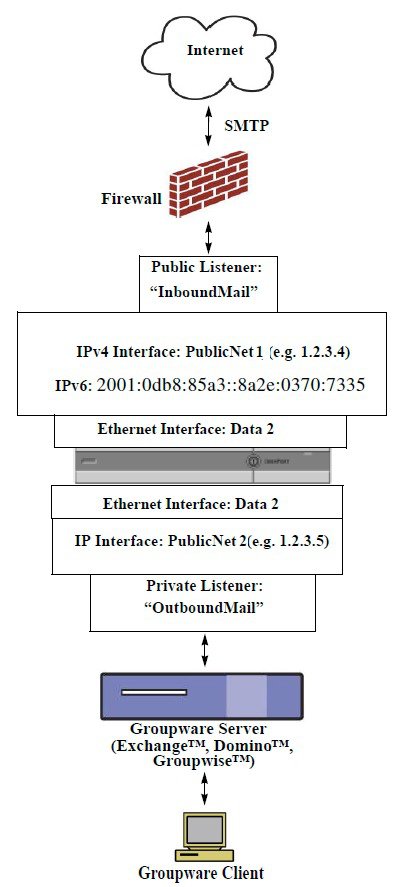

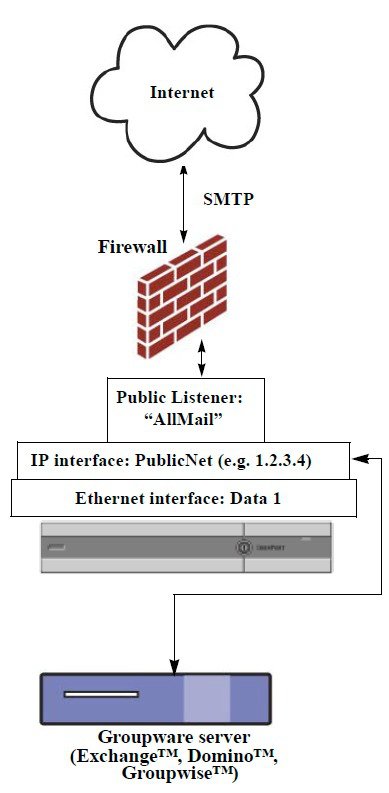

次の図は、エンタープライズ ネットワーク環境における E メール セキュリティ アプライアンスの一般的な設置方法を示します。

いくつかのシナリオでは、E メール セキュリティ アプライアンスはネットワークの「DMZ」内に配置されます。その場合は、E メール セキュリティ アプライアンスとグループウェア サーバの間にさらにファイアウォールを設置しています。

次のネットワーク シナリオを説明します。

- ファイアウォールの内側:リスナー 2 個の設定(図「ファイアウォールの内側のシナリオ:リスナー 2 個の設定」)

実際のインフラストラクチャと最も一致する設定を選択してください。その後、システム セットアップの準備に進んでください。

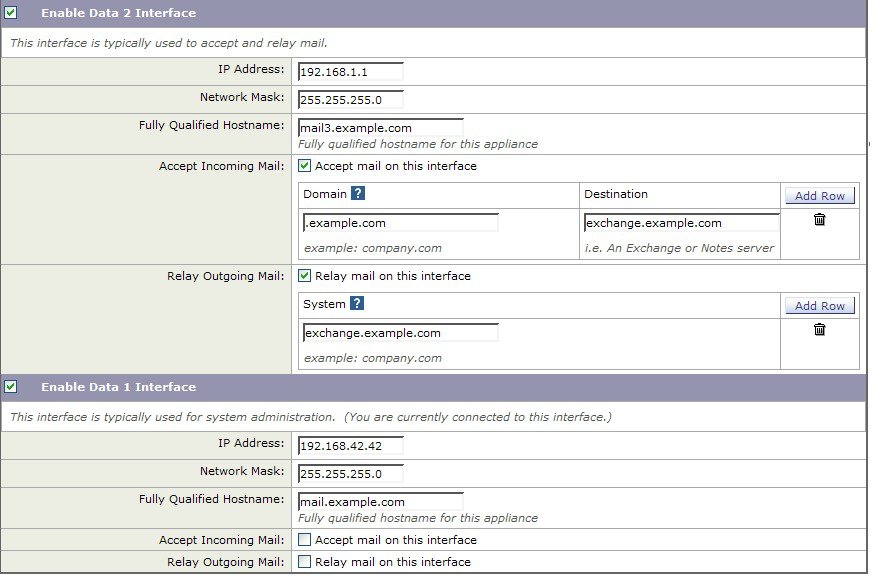

着信(Incoming)

- 指定したローカル ドメイン宛ての着信メールは受け入れられます

- その他のドメインはすべて拒否されます。

- 外部システムは、ローカル ドメイン宛て電子メールを転送するために E メール セキュリティ アプライアンスに直接接続し、E メール セキュリティ アプライアンスは、SMTP ルートを介して、そのメールを適切なグループウェア サーバ(Exchange™、Groupwise™、Domino™ など)にリレーします(ローカル ドメインの電子メールのルーティング を参照)。

発信(Outgoing)

- 内部ユーザが送信した発信メールは、グループウェア サーバによって E メール セキュリティ アプライアンスにルーティングされます。

- E メール セキュリティ アプライアンスでは、プライベート リスナーのホスト アクセス テーブルの設定値に基づいて発信電子メールを受け入れます(詳細については、リスナーの使用を参照してください)。

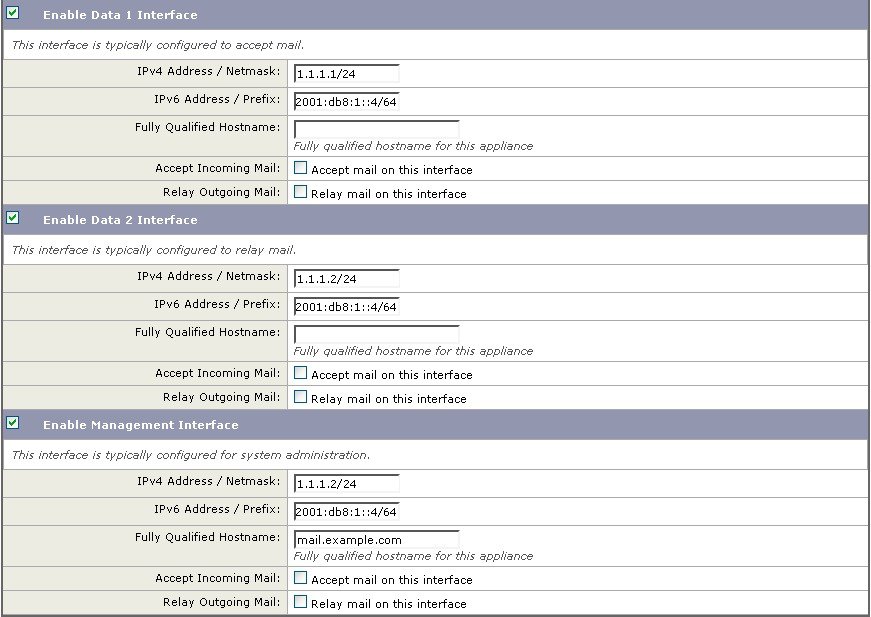

イーサネット インターフェイス

これらの設定では、E メール セキュリティ アプライアンスにある使用可能なイーサネット インターフェイスのうち 1 つだけを必要とします。ただし、イーサネット インターフェイスを 2 つ設定すると、内部ネットワークを外部インターネット ネットワーク接続と分離できます。

使用可能なインターフェイスに対する複数 IP アドレスの割り当ての詳細については、Virtual Gateway™ テクノロジーを使用してすべてのホストされたドメインでの構成のメール ゲートウェイおよびネットワークと IP アドレスの割り当てを参照してください。

ハードウェアのポート

ハードウェア アプライアンスのポートの数とタイプはモデルによって異なります。

|

ポート |

タイプ(Type) |

C170 |

C370 |

C670 |

X1070 |

C380 |

C680 |

C190 |

C390 |

C690 |

|---|---|---|---|---|---|---|---|---|---|---|

|

管理 |

Ethernet |

[0] |

1 |

1 |

1 |

1 |

1 |

[0] |

1 |

1 |

|

データ |

Ethernet |

2* |

3 |

3 |

3 |

3 |

3 |

2* |

5 |

5 |

|

コンソール |

シリアル |

9 ピン |

9 ピン |

9 ピン |

9 ピン |

RJ-45 |

RJ-45 |

RJ-45 |

RJ-45 |

RJ-45 |

|

リモート電源管理(RPC) |

Ethernet |

N |

N |

N |

N |

Y |

Y |

Y |

Y |

Y |

* 専用管理ポートのないアプライアンスでは、Data1 ポートを管理用に使用します。

ポートの詳細については、お使いのアプライアンス モデルの『Hardware Installation Guide』を参照してください。

拡張設定

「ファイアウォールの内側のシナリオ:リスナー 2 個の設定」、および「リスナー 1 個の設定」の図に示す設定に加えて、次も設定できます。

- 中央管理機能を使用する複数の E メール セキュリティ アプライアンス。参照先: クラスタを使用した中央集中型管理

- E メール セキュリティ アプライアンスの 2 つのイーサネット インターフェイスを NIC ペアリング機能によって「チーム化」することによるネットワーク インターフェイス カード レベルでの冗長性。参照先: 高度なネットワーク構成

ファイアウォール設定値(NAT、ポート)

SMTP サービスおよび DNS サービスでは、インターネットにアクセスできる必要があります。他のサービスも場合によってはファイアウォール ポートを開く必要があります。詳細は、ファイアウォール情報を参照してください。

フィードバック

フィードバック