Cisco Secure Firewall ASDM 7.20(x) リリースノート

このドキュメントには、 Cisco Secure Firewall ASA 対応の ASDM バージョン 7.20(x) のリリース情報が記載されています。

(注) |

ASA 9.20(1) は、Cisco Secure Firewall 4200 でのみサポートされます。以降のリリースは、他のモデルでサポートされます。 |

特記事項

-

9.20(4) におけるスマートライセンスのデフォルト転送の変更:9.20(4) において、スマートライセンスのデフォルトの転送が Smart Call Home から Smart Transport に変更されました。必要な場合は、transport type callhome コマンドを使用して Smart Call Home を使用するように ASA を設定できます。9.20(4) にアップグレードすると、転送が自動的に Smart Transport に変更されます。ダウングレードすると、転送は Smart Call Home に戻ります。Smart Transport を使用する場合は、transport type smart を指定する必要があります。また、Smart Transport のライセンスの URL は(tools.cisco.com ではなく)https://smartreceiver.cisco.com であるため、アップストリームルータでその URL を許可するようにしてください。

-

ASA 9.20(2) は、現在のすべてのモデルをサポートします。

-

プレフィックスリストと一致するルートマップを指定する OSPFv3 redistribute コマンドは、9.20(2) で削除されます。9.20(2) にアップグレードすると、指定された route-map が match ip address prefix-list を使用する OSPFv3 redistribute コマンドが設定から削除されます。プレフィックスリストはサポートされていませんが、パーサーでは引き続きこのコマンドを使用できます。アップグレードする前に、match ip address コマンドで ACL を指定するルートマップを使用するように OSPFv3 を再設定する必要があります。

メモ

OSPFv2 の IPv4 プレフィックスリストを使用したルートマップの再配布はサポートされていません。

-

ASA バージョン 9.20(1) は、Cisco Secure Firewall 4200 のみをサポートします。ASDM 7.20(1) は、9.20(1) 上の Cisco Secure Firewall 4200 をサポートしますが、他のプラットフォーム上の以前のリリースとも下位互換性があります。

-

ASDM の自己署名証明書は、ASA との日時の不一致により無効になります。ASDM は自己署名 SSL 証明書を検証し、ASA の日付が証明書の [発行日(Issued On)] と [有効期限(Expires On)] の日付の範囲内にない場合は起動しません。詳細については、ASDM の互換性に関する注意事項を参照してください。

システム要件

ASDM には、4 コア以上の CPU を搭載したコンピュータが必要です。コア数が少ないと、メモリ使用量が高くなる可能性があります。

ASDM Java の要件

ASDM は、Oracle JRE 8.0(asdm-version.bin)または OpenJRE 1.8.x(asdm-openjre-version.bin)を使用してインストールできます。

ASDM の Oracle バージョンが ASA パッケージに含まれています。OpenJRE バージョンを使用する場合は、それを ASA にコピーし、そのバージョンの ASDM を使用するように ASA を構成する必要があります。

(注) |

ASDM は Linux ではサポートされていません。 |

|

オペレーティング システム |

ブラウザ |

Oracle JRE |

OpenJRE |

||||||

|---|---|---|---|---|---|---|---|---|---|

|

Firefox |

Safari |

Chrome |

|||||||

|

Microsoft Windows(英語および日本語):

|

対応 |

サポートなし |

対応 |

8.0 バージョン 8u261 以降 |

1.8

|

||||

|

Apple OS X 10.4 以降 |

対応 |

対応 |

対応(64 ビット バージョンのみ) |

8.0 バージョン 8u261 以降 |

1.8 |

||||

ASDM の互換性に関する注意事項

次の表に、ASDM の互換性に関する警告を示します。

|

条件 |

注意 |

||

|---|---|---|---|

|

ASDM Launcher と ASDM バージョンの互換性 |

「デバイスマネージャを起動できません(Unable to Launch Device Manager)」というエラーメッセージが表示されます。 新しい ASDM バージョンにアップグレードしてからこのエラーが発生した場合は、最新の Launcher を再インストールする必要があります。

|

||

|

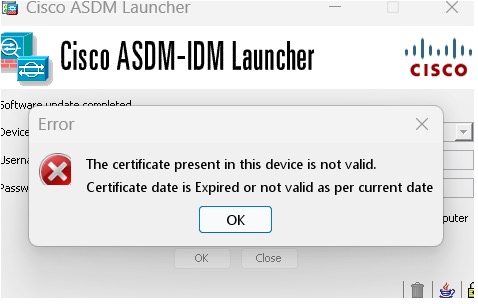

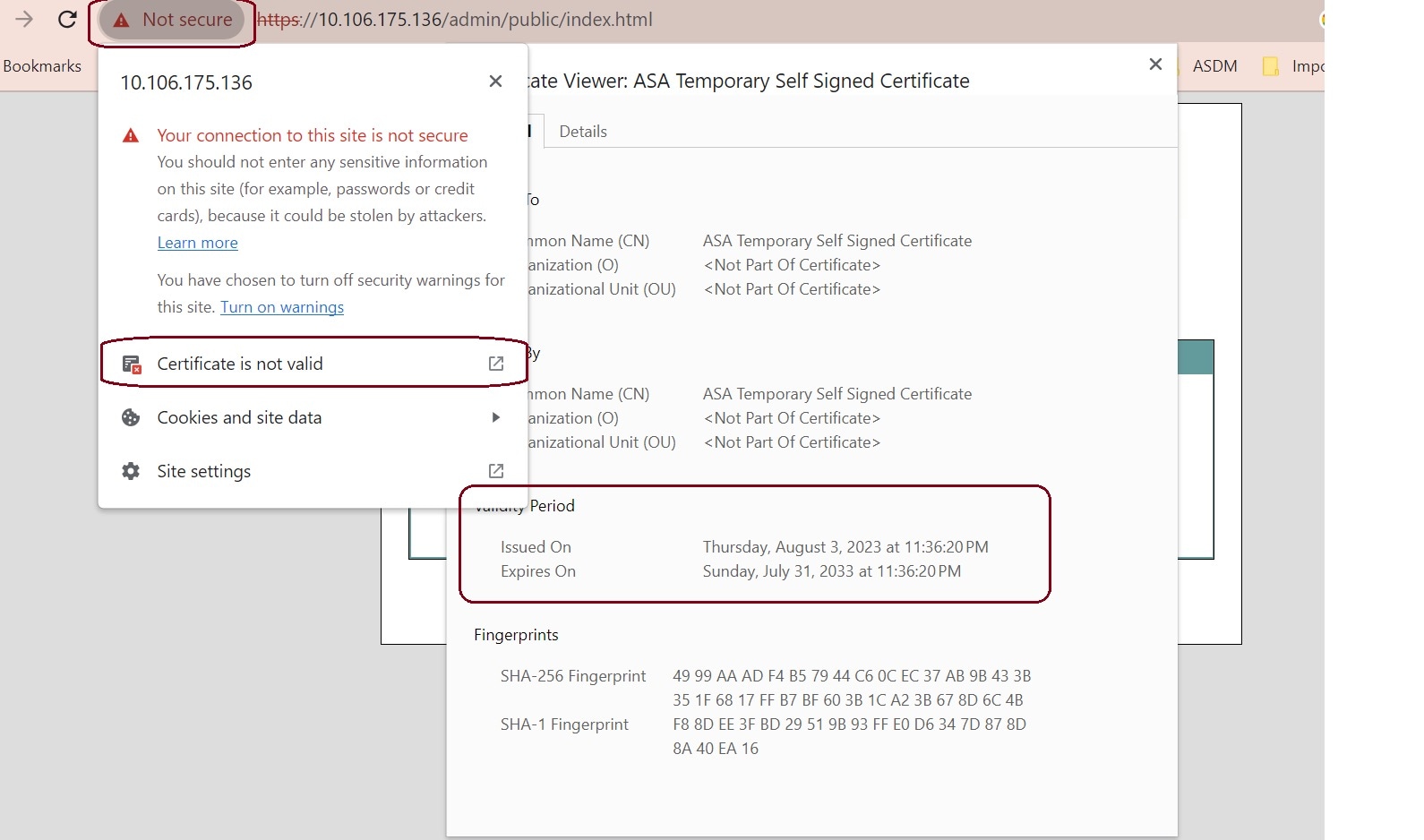

ASA との日時の不一致により、自己署名証明書が無効になります |

ASDM は自己署名 SSL 証明書を検証し、ASA の日付が証明書の [発行日(Issued On)] と [有効期限(Expires On)] の日付の範囲内にない場合は起動しません。日時が一致しない場合は、次のエラーが表示されます。

この問題を解決するには、ASA で正しい時刻を設定し、リロードします。 証明書の日付を確認するには、次の手順を実行します(例は Chrome)。

|

||

|

Windows Active Directory ディレクトリアクセス |

場合によっては、Windows ユーザーの Active Directory 設定によって、Windows で ASDM を正常に起動するために必要なプログラムファイルの場所へのアクセスが制限されることがあります。次のディレクトリへのアクセスが必要です。

Active Directory がディレクトリアクセスを制限している場合は、Active Directory 管理者にアクセスを要求する必要があります。 |

||

|

Windows 10 |

「This app can't run on your PC」エラー メッセージ。 ASDM ランチャをインストールすると、Windows 10 によって ASDM ショートカットターゲットが Windows Scripting Host パスに置き換えられて、このエラーが発生することがあります。ショートカットターゲットを修正するには、次の手順を実行します。

|

||

|

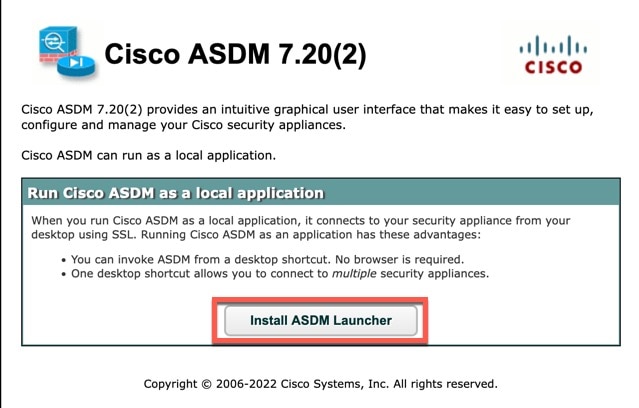

OS X |

OS X では、ASDM の初回実行時に、Java のインストールを要求される場合があります。必要に応じて、プロンプトに従います。インストールの完了後に ASDM が起動します。 |

||

|

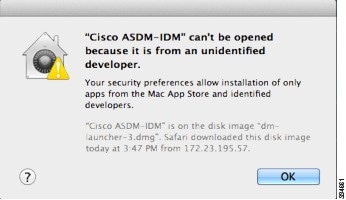

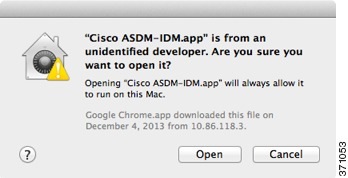

OS X 10.8 以降 |

ASDM は Apple Developer ID で署名されていないため、実行できるようにする必要があります。セキュリティの設定を変更しないと、エラー画面が表示されます。

|

||

|

(ASA 5500 および ISA 3000)ASA では強力な暗号化ライセンス(3DES/AES)が必要

|

ASDM では、ASA に SSL 接続する必要があります。シスコが提供している 3DES PAK ライセンスを要求できます。

|

||

|

ASA が自己署名証明書または信頼できない証明書を使用する場合、Firefox と Safari では、IPv6 を介した HTTPS を使用して参照する場合にはセキュリティ例外を追加することはできません。https://bugzilla.mozilla.org/show_bug.cgi?id=633001 を参照してください。この警告は、Firefox または Safari から ASA に発信されるすべての SSL 接続に影響します(ASDM 接続を含む)。この警告を回避するには、信頼できる認証局が ASA に対して発行した適切な証明書を設定します。 |

||

|

RC4-MD5 および RC4-SHA1 アルゴリズム(これらのアルゴリズムはデフォルトで有効)の両方を除外するために ASA の SSL 暗号化を変更した場合、Chrome の「SSL false start」機能のために Chrome は ASDM を起動できません。これらのアルゴリズムのいずれかを再度有効にすることを推奨します( ペインを参照)。または、Run Chromium with flags に従って --disable-ssl-false-start フラグを使用して Chrome の SSL false start を無効にできます。 |

ASDM のアイデンティティ証明書のインストール

Java 7 Update 51 以降を使用する場合、ASDM ランチャには信頼できる証明書が必要です。証明書の要件は、自己署名付きの ID 証明書をインストールすることによって簡単に満たすことができます。

ASDM と一緒に使用するために ASA に自己署名アイデンティティ証明書をインストールしたり、証明書を Java に登録したりするには、『Install an Identity Certificate for ASDM』[英語] を参照してください。

ASDM コンフィギュレーションメモリの増大

ASDM でサポートされる最大設定サイズは 512 KB です。このサイズを超えると、パフォーマンスの問題が生じることがあります。たとえば、コンフィギュレーションのロード時には、完了したコンフィギュレーションの割合がステータス ダイアログボックスに表示されます。このとき、サイズの大きいコンフィギュレーションでは、ASDM によってまだコンフィギュレーションの処理が行われていても、完了した割合の増分が停止し、操作が中断されているように見えます。このような状況が発生した場合は、ASDM システム ヒープ メモリの増大を検討することを推奨します。メモリが枯渇していることを確認するには、Java コンソールで「java.lang.OutOfMemoryError」メッセージをモニターします。

さらに、可能であれば、未使用のオブジェクトを削除するなどして、構成サイズを減らすことをお勧めします。

Windows での ASDM コンフィギュレーションメモリの増大

ASDM ヒープメモリサイズを増大するには、次の手順を実行して run.bat ファイルを編集します。

手順

|

ステップ 1 |

ASDM インストールディレクトリ(たとえば、C:\Program Files (x86)\Cisco Systems\ASDM)に移動します。 |

|

ステップ 2 |

任意のテキストエディタを使用して run.bat ファイルを編集します。 |

|

ステップ 3 |

「start javaw.exe」で始まる行で、「-Xmx」のプレフィックスが付いた引数を変更し、目的のヒープサイズを指定します。たとえば、768 MB の場合は -Xmx768M に変更し、1 GB の場合は -Xmx1G に変更します。 非常に大規模な構成では、最大 2 GB のヒープサイズを指定する必要がある場合があります。 |

|

ステップ 4 |

run.bat ファイルを保存します。 |

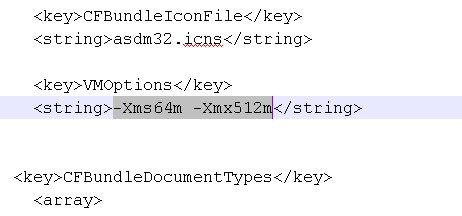

Mac OS での ASDM コンフィギュレーションメモリの増大

ASDM ヒープメモリサイズを増大するには、次の手順を実行して Info.plist ファイルを編集します。

手順

|

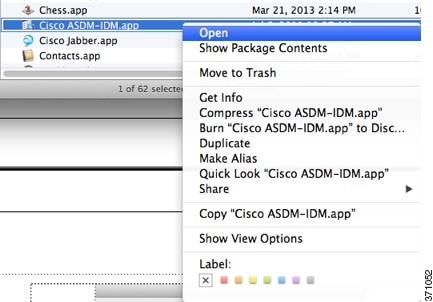

ステップ 1 |

[Cisco ASDM-IDM] アイコンを右クリックし、[Show Package Contents] を選択します。 |

|

ステップ 2 |

[Contents] フォルダで、Info.plist ファイルをダブルクリックします。開発者ツールをインストールしている場合は、プロパティリストエディタで開きます。そうでない場合は、TextEdit で開きます。 |

|

ステップ 3 |

で、「-Xmx」のプレフィックスが付いた文字列を変更し、必要なヒープサイズを指定します。たとえば、768 MB の場合は -Xmx768M に変更し、1 GB の場合は -Xmx1G に変更します。  非常に大規模な構成では、最大 2 GB のヒープサイズを指定する必要がある場合があります。 |

|

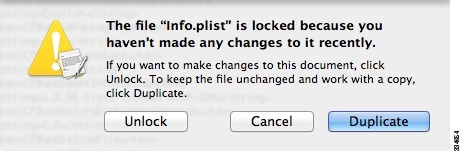

ステップ 4 |

このファイルがロックされると、次のようなエラーが表示されます。  |

|

ステップ 5 |

[Unlock] をクリックし、ファイルを保存します。 [Unlock] ダイアログボックスが表示されない場合は、エディタを終了します。[Cisco ASDM-IDM] アイコンを右クリックし、[Copy Cisco ASDM-IDM] を選択して、書き込み権限がある場所(デスクトップなど)に貼り付けます。その後、このコピーからヒープサイズを変更します。 |

ASA と ASDM の互換性

ASA/ASDM ソフトウェアおよびハードウェアの要件およびモジュールの互換性を含む互換性の詳細については、『Cisco Secure Firewall ASA Compatibility』を参照してください。

VPN の互換性

VPN の互換性については、『Supported VPN Platforms, Cisco ASA 5500 Series 』を参照してください。

新機能

このセクションでは、各リリースの新機能を示します。

(注) |

syslog メッセージガイドに、新規、変更済み、および廃止された syslog メッセージを記載しています。 |

ASA 9.20(4)/ASDM 7.20(4) の新機能

リリース:2025 年 7 月 2 日

|

機能 |

説明 |

||||

|---|---|---|---|---|---|

|

ライセンス機能 |

|||||

|

Smart Transport はスマートライセンスのデフォルトの転送です |

スマートライセンスでは現在、デフォルトの転送として Smart Transport を使用しています。必要に応じて、旧タイプの Smart Call Home を任意で有効にできます。 新規/変更された画面:。 9.22(1) でも同様です。 |

||||

|

管理、モニタリング、およびトラブルシューティングの機能 |

|||||

|

SSH X.509 証明書認証 |

X.509v3 証明書を使用して SSH のユーザーを認証できるようになりました(RFC 6187)。

新しい/変更された画面: |

||||

|

AES-256-GCM SSH 暗号 |

ASA は、SSH の AES-256-GCM 暗号をサポートしています。デフォルトでは、暗号化レベル [すべて(all)] と [高(high)] で有効になっています。 新規/変更された画面: |

||||

ASA 9.20(3) の新機能

リリース日:2024 年 7 月 31 日

|

機能 |

説明 |

|---|---|

|

プラットフォーム機能 |

|

|

ASA 仮想 AWS IMDSv2 のサポート |

AWS Instance Metadata Service バージョン 2(IMDSv2)の API が ASA 仮想でサポートされるようになりました。これにより、インスタンスメタデータを取得して検証できます。IMDSv2 は、インスタンス メタデータ サービスをターゲットにした脆弱性に対して追加のセキュリティを提供します。ASA 仮想 を AWS に展開するときに、ASA 仮想 のメタデータバージョンを次のように設定できるようになりました。

既存の ASA 仮想 展開がある場合は、9.20(3) 以降にアップグレードした後で「IMDSv2 必須」モードに移行できます。AWS のドキュメント(https://docs.aws.amazon.com/ja_jp/AWSEC2/latest/UserGuide/configuring-instance-metadata-options.html)を参照してください 詳細については、『Cisco Secure Firewall ASA Virtual Getting Started Guide, 9.20』を参照してください。 |

|

ファイアウォール機能 |

|

|

VPN サービスの脅威検出 |

VPN サービスの脅威検出を設定して、IPv4 アドレスからの次のタイプの VPN 攻撃に対して保護できます。

アクセスに失敗したとしても、これらの攻撃によってコンピューティングリソースを消費し、場合によってはサービス拒否(DoS)を引き起こす可能性があります。 clear threat-detection service 、show threat-detection service 、shun 、threat-detection service の各コマンドが導入または変更されました。 |

|

VPN 機能 |

|

|

webvpn コンフィギュレーションおよび tunnel-group 内の複数の IdP 証明書 |

webvpn コンフィギュレーションで、トンネルグループ固有の IdP 証明書および複数の IdP 証明書を設定できるようになりました。この機能を使用すると、新しい証明書だけでなく古い証明書も信頼できるようになるため、新しい証明書への移行が容易になります。 新規/変更されたコマンド:saml idp-trustpoint 、trustpoint idp ASDM サポートはありません |

|

事前認証済み SSL 接続のレート制限 |

ASA 仮想 は、事前認証された SSL 接続のレートを制限できます。この制限は、デバイスの VPN 接続制限の 3 倍として計算されます。この制限を超えると、新しい SSL 接続は許可されません。デバイスは、事前認証された SSL 接続数がゼロになった後にのみ、新しい SSL 接続を許可します。ただし、この制限は管理接続には適用されません。 新規/変更されたコマンド: show counters ASDM サポートはありません |

ASA 9.20(2)/ASDM 7.20(2) の新機能

リリース日:2023 年 12 月 13 日

|

機能 |

説明 |

|---|---|

|

プラットフォーム機能 |

|

|

Cisco Secure Firewall 3100 における 100GB ネットワークモジュールのサポート |

Cisco Secure Firewall 3100 で 100GB のネットワークモジュールを使用できるようになりました。このモジュールは、Cisco Secure Firewall 4200 でもサポートされています。 |

|

Cisco Secure Firewall 4200 の接続制限の引き上げ |

最大接続数が引き上げられました。

|

|

OCI 上の ASAv:追加のインスタンス |

OCI 上の ASA 仮想インスタンスは、最高のパフォーマンスとスループットレベルを達成するために追加のシェイプをサポートするようになりました。 |

|

高可用性とスケーラビリティの各機能 |

|

|

Azure 上の ASAv:ゲートウェイ ロード バランシングによるクラスタリング |

Azure Resource Manager(ARM)テンプレートを使用した Azure での ASA 仮想クラスタリングの展開がサポートされるようになり、ネットワークトラフィックのロードバランシングにゲートウェイロードバランサ(GWLB)を使用するように

ASAv クラスタが設定されています。

新しい/変更された画面: |

|

AWS 上の ASAv:ゲートウェイ ロード バランシングによるクラスタリングの復元力 |

AWS のターゲットグループサービスでターゲット フェールオーバー オプションを設定できます。これにより、仮想インスタンスのフェールオーバーが発生した場合に GWLB が既存のフローを正常なターゲットに転送できます。ASAv クラスタリングでは、各インスタンスがターゲットグループに関連付けられ、ターゲット フェールオーバー オプションが有効になっています。これは、GWLB が異常なターゲットを識別して、ターゲットグループ内のターゲットノードとして識別または登録されている正常なインスタンスにネットワークトラフィックをリダイレクトまたは転送するのに役立ちます。 |

|

シャーシハートビート障害後にクラスタに再参加するための設定可能な遅延(Firepower 4100/9300) |

デフォルトでは、シャーシハートビート障害から回復すると、ノードはすぐにクラスタに再参加します。ただし、health-check chassis-heartbeat-delay-rejoin コマンドを設定すると、health-check system auto-rejoin コマンドの設定に従って再参加します。 新規/変更された画面: |

|

show failover statistics にクライアント統計情報を追加 |

フェールオーバー クライアントのパケット統計情報が拡張され、デバッグ機能が向上しました。show failover statistics コマンドは、np-clients (データパスクライアント)および cp-clients (コントロールプレーン クライアント)の情報を表示するように拡張されています。 変更されたコマンド:show failover statistics cp-clients 、show failover statistics np-clients 9.18(4) でも同様です。 |

|

show failover statistics events に新しいイベントを追加 |

show failover statistics events コマンドが拡張され、アプリケーション エージェントによって通知されるローカル障害(フェールオーバーリンクの稼働時間、スーパーバイザハートビート障害、およびディスクフルの問題)を表示するようになりました。 変更されたコマンド: show failover statistics events 9.18(4) でも同様です。 |

ASA 9.20(1)/ASDM 7.20(1) の新機能

リリース:2023 年 9 月 7 日

(注) |

このリリースは、Cisco Secure Firewall 4200 でのみサポートされます。 |

|

機能 |

説明 |

|---|---|

|

プラットフォーム機能 |

|

|

Cisco Secure Firewall 4200 |

Cisco Secure Firewall 4215、4225、および 4245 向けの ASA を導入しました。Cisco Secure Firewall 4200 は、スパンド EtherChannel クラスタリングで最大 8 ユニットをサポートします。ファイアウォールの電源が入っているときに、再起動することなく、同じタイプのネットワークモジュールをホットスワップできます。他のモジュールの変更を行う場合には、再起動が必要です。Cisco Secure Firewall 4200 の 25 Gbps 以上のインターフェイスは、Forward Error Correction と、インストールされている SFP に基づく速度検出をサポートします。SSD は自己暗号化ドライブ(SED)です。SSD が 2 つある場合、ソフトウェア RAID を形成します。管理インターフェイスが 2 つあります。 |

|

ファイアウォール機能 |

|

|

sysopt connection tcp-max-unprocessed-seg コマンドの ASDM サポート |

TCP 未処理セグメントの最大数を 6 ~ 24 に設定できます。デフォルト値は 6 です。SIP 電話機が Call Manager に接続していないことを確認したら、未処理の TCP セグメントの最大数を増やすことができます。 新規/変更された画面: |

|

データプレーンにオフロードされた ASP ルールエンジンのコンパイル。 |

デフォルトでは、ルールベースのポリシー(ACL、NAT、VPN など)に 100 を超えるルール更新がある場合、ASP ルールエンジンのコンパイルはコントロールプレーンではなくデータプレーンにオフロードされます。このオフロードにより、コントロールプレーンで他のタスクを実行する時間が長くなります。 次のコマンドが追加または変更されました。asp rule-engine compile-offload 、show asp rule-engine 。 |

|

ハイ アベイラビリティとスケーラビリティの各機能 |

|

|

ASA の高可用性のための偽フェールオーバーの削減 |

ASA 高可用性のデータプレーンに追加のハートビートモジュールが導入されました。このハートビートモジュールは、コントロールプレーンのトラフィックの輻輳や CPU の過負荷が原因で発生する可能性のある、偽フェールオーバーやスプリットブレインシナリオを回避するのに役立ちます。 9.18(4) でも同様です。 |

|

フローステータスの設定可能なクラスタキープアライブ間隔 |

フローオーナーは、キープアライブ(clu_keepalive メッセージ)と更新(clu_update メッセージ)をディレクタおよびバックアップオーナーに送信して、フローの状態を更新します。キープアライブ間隔を設定できるようになりました。デフォルトは 15 秒で、15 ~ 55 秒の範囲で間隔を設定できます。クラスタ制御リンクのトラフィック量を減らすために長い間隔を設定できます。 新規/変更された画面: |

|

ルーティング機能 |

|

|

EIGRPv6 |

EIGRP for IPv6 を設定し、それらを個別に管理できるようになりました。各インターフェイスで EIGRP を設定するときは、IPv6 を明示的に有効にする必要があります。 新規/変更された画面:、[セットアップ(Setup)]、[フィルタルール(Filter Rules)]、[インターフェイス(Interface)]、[パッシブインターフェイス(Passive Interface)]、[再配布(Redistribution)]、および [スタティックネイバー(Static Neighbor)] タブ。 |

|

HTTP クライアントによるパスモニタリング |

PBR は、特定の宛先 IP のメトリックではなく、アプリケーションドメインの HTTP クライアントを介したパスモニタリングによって収集されたパフォーマンスメトリック(RTT、ジッター、パケット損失、および MOS)を使用できるようになりました。インターフェイスの HTTP ベースのアプリケーション モニタリング オプションは、デフォルトで有効になっています。HTTP ベースのパスモニタリングは、ネットワーク サービス グループのオブジェクトを使用してインターフェイスで設定できます。モニタリング対象のアプリケーションが搭載され、パスを決定するためのインターフェイスの順序付けを行う一致 ACL を使用して、PBR ポリシーを設定できます。 新規/変更された画面: |

|

インターフェイス機能 |

|

|

VXLAN VTEP IPv6 のサポート |

VXLAN VTEP インターフェイスに IPv6 アドレスを指定できるようになりました。IPv6 では、ASA 仮想 クラスタ制御リンクまたは Geneve カプセル化がサポートされていません。 新しい/変更された画面: |

|

DNS、HTTP、ICMP、IPsec フローオフロードのループバック インターフェイスのサポート |

ループバック インターフェイスを追加して、以下に使用できるようになりました。

|

|

ライセンス機能 |

|

|

スマートライセンスや Smart Call Home といったクラウドサービスの IPv6 |

ASA は、スマートライセンスや Smart Call Home などのクラウドサービスの IPv6 をサポートするようになりました。 |

|

証明書の機能 |

|

|

OCSP および CRL の IPv6 PKI |

ASA で、IPv4 と IPv6 両方の OCSP および CRL URL をサポートするようになりました。URL で IPv6 を使用する場合は、角カッコで囲む必要があります。

新規/変更された画面: |

|

管理、モニタリング、およびトラブルシューティングの機能 |

|

|

SNMP syslog のレート制限 |

システム全体のレート制限を設定しない場合、SNMP サーバーに送信される syslog に対して個別にレート制限を設定できるようになりました。 新規/変更されたコマンド: logging history rate-limit |

|

スイッチのパケットキャプチャ |

スイッチの出力および入力トラフィックパケットをキャプチャするように設定できるようになりました。このオプションは、Secure Firewall 4200 モデルデバイスに対してのみ使用できます。 新規/変更された画面: および |

|

VPN 機能 |

|

|

暗号デバッグの機能拡張 |

暗号デバッグの機能拡張は次のとおりです。

|

|

IKEv2 の複数のキー交換 |

ASA は、量子コンピュータ攻撃から IPsec 通信を保護するために、IKEv2 で複数のキー交換をサポートします。 |

|

SAML を使用した セキュアクライアント 接続認証 |

DNS ロードバランシングクラスタでは、SAML 認証を ASA で設定するときに、設定が適用されるデバイスに一意に解決されるローカルベース URL を指定できます。

新規/変更された画面: [設定(Configuration)] > [リモートアクセスVPN(Remote Access VPN)] > [ネットワーク(クライアント)アクセス(Network (Client) Access)] > [安全なクライアント接続プロファイル(Secure Client Connection Profiles)] > [追加/編集(Add/Edit)] > [ベーシック(Basic)] > [SAMLアイデンティティ プロバイダー(SAML Identity Provider)] > [管理(Manage)] > [追加/編集(Add/Edit)] |

|

ASDM 機能 |

|

|

Windows 11 のサポート |

ASDM は Windows 11 で動作することが確認されています。 |

ソフトウェアのアップグレード

このセクションには、アップグレードを完了するためのアップグレードパス情報とリンクが記載されています。

アップグレードリンク

アップグレードを完了するには、ASA アップグレードガイドを参照してください。

アップグレードパス:ASA アプライアンス

シスコサポート & ダウンロードサイトでは、推奨リリースに金色の星が付いています。次に例を示します。

現在のバージョンの表示

現在のバージョンとモデルを表示するには、次のいずれかの方法を使用します。

-

ASDM: の順に選択します。

-

CLI:show version コマンドを使用します。

アップグレードのガイドライン

開始バージョンと終了バージョンの間で、各リリースのアップグレードガイドラインを必ず確認してください。場合によっては、アップグレードする前に構成を変更する必要があります。そうしないと、停止が発生する可能性があります。

ASA のセキュリティの問題と、各問題に対する修正を含むリリースについては、ASA Security Advisories を参照してください。

アップグレードパス

次の表に、ASA のアップグレードパスを示します。

(注) |

ASA 9.18 は Firepower 4110、4120、4140、4150、および Firepower 9300 のセキュリティモジュール SM-24、SM-36、SM-44 の最終バージョンです。 ASA 9.16 は ASA 5506-X、5508-X、および 5516-X の最終バージョンです。 ASA 9.14 は ASA 5525-X、5545-X、および 5555-X の最終バージョンです。 ASA 9.12 は ASA 5512-X、5515-X、5585-X、および ASASM 用の最終バージョン、 ASA 9.2 は ASA 5505 の最終バージョンです。 ASA 9.1 は ASA 5510、5520、5540、5550、および 5580 の最終バージョンです。 |

|

現在のバージョン |

暫定アップグレードバージョン |

ターゲットバージョン |

|---|---|---|

|

9.19 |

— |

次のいずれかになります。 → 9.20 |

|

9.18 |

— |

次のいずれかになります。 → 9.20 → 9.19 |

|

9.17 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 |

|

9.16 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 |

|

9.15 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 |

|

9.14 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 |

|

9.13 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 |

|

9.12 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 |

|

9.10 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 → 9.12 |

|

9.9 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 → 9.12 |

|

9.8 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 → 9.12 |

|

9.7 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 → 9.12 |

|

9.6 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 → 9.12 |

|

9.5 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 → 9.12 |

|

9.4 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 → 9.12 |

|

9.3 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 → 9.12 |

|

9.2 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 → 9.12 |

|

9.1(2)、9.1(3)、9.1(4)、9.1(5)、9.1(6)、または 9.1(7.4) |

— |

次のいずれかになります。 → 9.12 |

|

9.0(2)、9.0(3)、または 9.0(4) |

— |

次のいずれかになります。 → 9.12 |

アップグレードパス:Firepower 2100 の ASA(プラットフォームモード)

現在のバージョンとモデルを表示するには、次のいずれかの方法を使用します。

-

ASDM: の順に選択します。

-

CLI:show version コマンドを使用します。

次の表に、Firepower 2100 上のプラットフォームモードの ASA に対応するアップグレードパスを示します。バージョンによっては、新しいバージョンにアップグレードする前に、中間アップグレードが必要になります。推奨バージョンは太字で示されています。

開始バージョンと終了バージョンの間で、各リリースのアップグレードガイドラインを必ず確認してください。場合によっては、アップグレードする前に構成を変更する必要があります。そうしないと、停止が発生する可能性があります。

ASA のセキュリティの問題と、各問題に対する修正を含むリリースについては、ASA Security Advisories を参照してください。

|

現在のバージョン |

暫定アップグレードバージョン |

ターゲットバージョン |

|---|---|---|

|

9.19 |

— |

次のいずれかになります。 → 9.20 |

|

9.18 |

— |

次のいずれかになります。 → 9.20 → 9.19 |

|

9.17 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 |

|

9.16 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 |

|

9.15 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 |

|

9.14 |

— |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 → 9.17 → 9.16 → 9.15 |

|

9.13 |

→ 9.18 |

次のいずれかになります。 → 9.20 → 9.19 |

|

9.13 |

— |

次のいずれかになります。 → 9.18 → 9.17 → 9.16 → 9.15 → 9.14 |

|

9.12 |

→ 9.18 |

次のいずれかになります。 → 9.20 → 9.19 |

|

9.12 |

— |

次のいずれかになります。 → 9.18 → 9.17 → 9.16 → 9.15 → 9.14 |

|

9.10 |

→ 9.17 |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 |

|

9.10 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.15 → 9.14 → 9.12 |

|

9.9 |

→ 9.17 |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 |

|

9.9 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.15 → 9.14 → 9.12 |

|

9.8 |

→ 9.17 |

次のいずれかになります。 → 9.20 → 9.19 → 9.18 |

|

9.8 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.15 → 9.14 → 9.12 |

アップグレードパス:Firepower 4100/9300 用の ASA 論理デバイス

-

FXOS:FXOS 2.2.2 以降では、上位バージョンに直接アップグレードできます。(FXOS 2.0.1 ~ 2.2.1 は 2.8.1 までアップグレードできます。2.0.1 より前のバージョンについては、各中間バージョンにアップグレードする必要があります。)現在の論理デバイスバージョンをサポートしていないバージョンに FXOS をアップグレードすることはできないことに注意してください。次の手順でアップグレードを行う必要があります。現在の論理デバイスをサポートする最新のバージョンに FXOS をアップグレードします。次に、論理デバイスをその FXOS バージョンでサポートされている最新のバージョンにアップグレードします。たとえば、FXOS 2.2/ASA 9.8 から FXOS 2.13/ASA 9.19 にアップグレードする場合は、次のアップグレードを実行する必要があります。

-

FXOS 2.2 → FXOS 2.11(9.8 をサポートする最新バージョン)

-

ASA 9.8 → ASA 9.17(2.11 でサポートされている最新バージョン)

-

FXOS 2.11 → FXOS 2.13

-

ASA 9.17 → ASA 9.19

-

-

Firewall Threat Defense:上記の FXOS 要件に加えて、Firewall Threat Defense に対して中間アップグレードが必要になる場合があります。正確なアップグレードパスについては、ご使用のバージョンのFirewall Management Center アップグレードガイドを参照してください。

-

Cisco ASA:Cisco ASA では、上記の FXOS 要件に注意して、現在のバージョンから任意の上位バージョンに直接アップグレードできます。

|

FXOS のバージョン |

モデル |

ASA のバージョン |

Firewall Threat Defense バージョン |

||||

|---|---|---|---|---|---|---|---|

|

2.16 |

Firepower 4112 |

9.20 9.19 9.18 9.17 |

7.6(推奨) 7.4 7.3 7.2 7.1 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.20 9.19 9.18 9.17 |

7.6(推奨) 7.4 7.3 7.2 7.1 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

2.14(1) |

Firepower 4112 |

9.20(推奨) 9.19 9.18 9.17 9.16 9.14 |

7.4(推奨) 7.3 7.2 7.1 7.0 6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.20(推奨) 9.19 9.18 9.17 9.16 9.14 |

7.4(推奨) 7.3 7.2 7.1 7.0 6.6 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

2.13 |

Firepower 4112 |

9.19(推奨) 9.18 9.17 9.16 9.14 |

7.3(推奨) 7.2 7.1 7.0 6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.19(推奨) 9.18 9.17 9.16 9.14 |

7.3(推奨) 7.2 7.1 7.0 6.6 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

2.12 |

Firepower 4112 |

9.18(推奨) 9.17 9.16 9.14 |

7.2(推奨) 7.1 7.0 6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.18(推奨) 9.17 9.16 9.14 9.12 |

7.2(推奨) 7.1 7.0 6.6 6.4 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.18(推奨) 9.17 9.16 9.14 9.12 |

7.2(推奨) 7.1 7.0 6.6 6.4 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.11 |

Firepower 4112 |

9.17(推奨) 9.16 9.14 |

7.1(推奨) 7.0 6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.17(推奨) 9.16 9.14 9.12 |

7.1(推奨) 7.0 6.6 6.4 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.17(推奨) 9.16 9.14 9.12 9.8 |

7.1(推奨) 7.0 6.6 6.4 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.10

|

Firepower 4112 |

9.16(推奨) 9.14 |

7.0(推奨) 6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.16(推奨) 9.14 9.12 |

7.0(推奨) 6.6 6.4 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.16(推奨) 9.14 9.12 9.8 |

7.0(推奨) 6.6 6.4 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.9 |

Firepower 4112 |

9.14 |

6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.14 9.12 |

6.6 6.4 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.14 9.12 9.8 |

6.6 6.4 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.8 |

Firepower 4112 |

9.14 |

6.6

|

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.14(推奨) 9.12

|

6.6(推奨)

6.4 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.14(推奨) 9.12 9.8 |

6.6(推奨)

6.4 6.2.3 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.6(1.157)

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.12

|

6.4 |

||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.12(推奨) 9.8 |

6.4(推奨) 6.2.3 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.6(1.131) |

Firepower 9300 SM-48 Firepower 9300 SM-40 |

9.12 |

サポート対象外 |

||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.12(推奨) 9.8 |

||||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.3(1.73) |

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.8

|

6.2.3(推奨)

|

||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.3(1.66) 2.3(1.58) |

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.8

|

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.2 |

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.8 |

Firewall Threat Defense バージョンはサポートが終了しています |

||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

ダウングレードについての注記

FXOS イメージのダウングレードは公式にはサポートされていません。シスコがサポートする唯一の FXOS のイメージバージョンのダウングレード方法は、デバイスの完全な再イメージ化を実行することです。

未解決のバグおよび解決されたバグ

このリリースで未解決のバグおよび解決済みのバグには、Cisco Bug Search Tool を使用してアクセスできます。この Web ベースツールから、この製品やその他のシスコハードウェアおよびソフトウェア製品でのバグと脆弱性に関する情報を保守するシスコ バグ トラッキング システムにアクセスできます。

(注) |

Cisco Bug Search Tool にログインしてこのツールを使用するには、Cisco.com アカウントが必要です。アカウントがない場合は、アカウントを登録できます。シスコサポート契約がない場合は、ID でのみバグを探すことができます。検索は実行できません。 |

Cisco Bug Search Tool の詳細については、Bug Search Tool Help & FAQ [英語] を参照してください。

未解決のバグ

このセクションでは、各バージョンの未解決のバグを一覧表で示します。

バージョン 7.20(4) で未解決のバグ

このリリースに未解決のバグはありません。

バージョン 7.20(2) で未解決のバグ

次の表に、このリリースノートの発行時点で未解決のバグを示します。

|

ID |

見出し |

|---|---|

|

ASDM のバックアップ復元時に、カスタムの policy-map がデフォルトのクラス インスペクション オプションに置き換えられる |

|

|

MAC アドレスの自動生成を有効にするチェックボックスが正しく機能しない |

|

|

ASDM を介して object-group を編集するときに、「any」キーワードをオブジェクトとして使用できない |

バージョン 7.20(1) で未解決のバグ

このリリースに未解決のバグはありません。

解決済みのバグ

このセクションでは、リリースごとに解決済みのバグを一覧表で示します。

バージョン 7.20(4) で解決済みのバグ

このリリースでは解決済みのバグはありません。

バージョン 7.20(2) で解決済みのバグ

このリリースでは解決済みのバグはありません。

バージョン 7.20(1) で解決済みのバグ

次の表に、このリリースノートの発行時点で解決済みのバグを示します。

|

ID |

見出し |

|---|---|

|

/api/monitoring/authusers の GET 結果に AnyConnect 認証ユーザーが表示されない |

|

|

ASDM - SSL 証明書検証の脆弱性 |

|

|

ASDM からホストスキャンファイルを更新できない。ホストスキャンイメージをインストールすると、DAP を編集できない |

|

|

ACL オブジェクトがすでに使用されている場合は編集できず、例外が発生する。 |

|

|

ポスト量子キー検証を適切に処理する必要がある。 |

|

|

ASDM で設定済みオブジェクト/オブジェクトグループが失われる |

シスコの一般規約

シスコのソフトウェア使用時には、シスコの一般規約(その他の関連規約を含む)が適用されます。以下の住所宛てに物理コピーをリクエストできます。Cisco Systems, Inc., P.O. Box 641387, San Jose, CA 95164-1387。シスコから購入したシスコ以外のソフトウェアでは、該当するベンダーのライセンス条項に従う必要があります。関連項目:https://cisco.com/go/generalterms

関連資料

ASA の詳細については、『Navigating the Cisco Secure Firewall ASA Series Documentation』を参照してください。

フィードバック

フィードバック