Cisco ASDM 7.17(x) リリースノート

このドキュメントには、Cisco ASA シリーズ対応 Cisco ASDM バージョン 7.17(x) のリリース情報が記載されています。

特記事項

-

9.17(1.13)/7.18(1.152) 以降で ASDM 署名付きイメージをサポート:ASA は、ASDM イメージがシスコのデジタル署名付きイメージであるかどうかを検証するようになりました。この修正を適用した ASA バージョンで古い ASDM イメージを実行しようとすると、ASDM がブロックされ、「%ERROR: Signature not valid for file disk0:/<filename>」というメッセージが ASA CLI に表示されます。ASDM リリース 7.18(1.152) 以降は、この修正が適用されていないものも含め、すべての ASA バージョンと下位互換性があります。(CSCwb05291、CSCwb05264)

-

9.17(1) 以降では ASA 5506-X、5506H-X、5506W-X、ASA 5508-X、および ASA 5516-X はサポートされていません。ASA 9.16(x) が最後にサポートされたバージョンです。ASA 5508-X および 5516-X の ASA FirePOWER モジュールの場合、最後にサポートされる組み合わせは 9.16/7.0 です。

-

9.17(1) 以降の ISA 3000 での ASA FirePOWER モジュールはサポートされていません。ISA 3000 は ASA 9.17 以降で引き続きサポートされます。ただし、ASAFire POWER モジュールでサポートされる最後の組み合わせは 9.16/7.0 です。

-

9.17(1) 以降でのクライアントレス SSL VPN はサポートされていません。クライアントレス SSL VPN はサポートされなくなりました。

-

webvpn:次のサブコマンドが削除されています。

-

apcf

-

java-trustpoint

-

onscreen-keyboard

-

port-forward

-

portal-access-rule

-

rewrite

-

smart-tunnel

-

-

group-policy webvpn:次のサブコマンドが削除されています。

-

port-forward

-

smart-tunnel

-

ssl-clientless

-

-

-

ASDM アップグレードウィザード:2022 年 3 月以降の内部変更により、アップグレードウィザードは ASDM 7.17(1.152) より前のバージョンでは機能しなくなります。ウィザードを使用するには、手動で 7.17(1.152) にアップグレードする必要があります。

-

ASDM 7.18 で Java Web Launch のサポートが終了:ASDM 7.18 以降、Oracle による JRE 8 および Java Network Launching Protocol(JNLP)のサポートが終了したため、ASDM は Java Web Start をサポートしません。ASDM を起動するには、ASDM Launcher をインストールする必要があります。

システム要件

ASDM には、4 コア以上の CPU を搭載したコンピュータが必要です。コア数が少ないと、メモリ使用量が高くなる可能性があります。

ASDM Java の要件

ASDM は、Oracle JRE 8.0(asdm-version.bin)または OpenJRE 1.8.x(asdm-openjre-version.bin)を使用してインストールできます。

ASDM の Oracle バージョンが ASA パッケージに含まれています。OpenJRE バージョンを使用する場合は、それを ASA にコピーし、そのバージョンの ASDM を使用するように ASA を構成する必要があります。

(注) |

ASDM は Linux ではサポートされていません。 |

|

オペレーティング システム |

ブラウザ |

Oracle JRE |

OpenJRE |

||||||

|---|---|---|---|---|---|---|---|---|---|

|

Firefox |

Safari |

Chrome |

|||||||

|

Microsoft Windows(英語および日本語):

|

対応 |

サポートなし |

対応 |

8.0 バージョン 8u261 以降 |

1.8

|

||||

|

Apple OS X 10.4 以降 |

対応 |

対応 |

対応(64 ビット バージョンのみ) |

8.0 バージョン 8u261 以降 |

1.8 |

||||

ASDM の互換性に関する注意事項

次の表に、ASDM の互換性に関する警告を示します。

|

条件 |

注意 |

||

|---|---|---|---|

|

ASDM Launcher と ASDM バージョンの互換性 |

「デバイスマネージャを起動できません(Unable to Launch Device Manager)」というエラーメッセージが表示されます。 新しい ASDM バージョンにアップグレードしてからこのエラーが発生した場合は、最新の Launcher を再インストールする必要があります。

|

||

|

Windows |

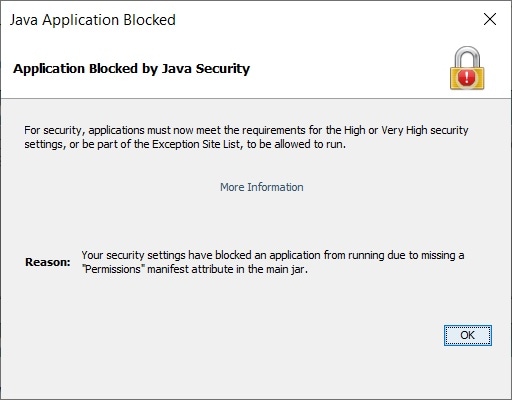

「Java アプリケーションがブロックされました(Java Application blocked)」というエラー メッセージ。 ASDM Web ランチャーを起動すると、Oracle によってアプリケーションの実行がブロックされ、アプリケーションのセキュリティレベルを設定するように求められる場合があります。ポップアップ通知には Java の Web ページへのリンクが記載されており、このページに回避手順が示されています。  |

||

|

Windows Active Directory ディレクトリアクセス |

場合によっては、Windows ユーザーの Active Directory 設定によって、Windows で ASDM を正常に起動するために必要なプログラムファイルの場所へのアクセスが制限されることがあります。次のディレクトリへのアクセスが必要です。

Active Directory がディレクトリアクセスを制限している場合は、Active Directory 管理者にアクセスを要求する必要があります。 |

||

|

Windows 10 |

「This app can't run on your PC」エラー メッセージ。 ASDM ランチャをインストールすると、Windows 10 によって ASDM ショートカットターゲットが Windows Scripting Host パスに置き換えられて、このエラーが発生することがあります。ショートカットターゲットを修正するには、次の手順を実行します。

|

||

|

OS X |

OS X では、ASDM の初回実行時に、Java のインストールを要求される場合があります。必要に応じて、プロンプトに従います。インストールの完了後に ASDM が起動します。 |

||

|

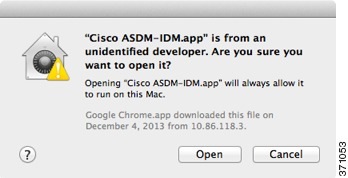

OS X 10.8 以降 |

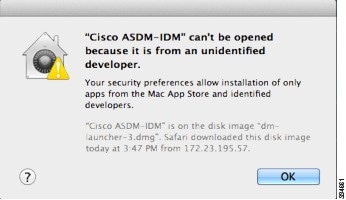

ASDM は Apple Developer ID で署名されていないため、実行できるようにする必要があります。セキュリティの設定を変更しないと、エラー画面が表示されます。

|

||

|

(ASA 5500 および ISA 3000)ASA では強力な暗号化ライセンス(3DES/AES)が必要

|

ASDM では、ASA に SSL 接続する必要があります。シスコが提供している 3DES PAK ライセンスを要求できます。

|

||

|

ASA が自己署名証明書または信頼できない証明書を使用する場合、Firefox と Safari では、IPv6 を介した HTTPS を使用して参照する場合にはセキュリティ例外を追加することはできません。https://bugzilla.mozilla.org/show_bug.cgi?id=633001 を参照してください。この警告は、Firefox または Safari から ASA に発信されるすべての SSL 接続に影響します(ASDM 接続を含む)。この警告を回避するには、信頼できる認証局が ASA に対して発行した適切な証明書を設定します。 |

||

|

RC4-MD5 および RC4-SHA1 アルゴリズム(これらのアルゴリズムはデフォルトでイネーブル)の両方を除外するために ASA の SSL 暗号化を変更した場合、Chrome の「SSL false start」機能のために Chrome は ASDM を起動できません。これらのアルゴリズムのいずれかを再度有効にすることを推奨します( ペインを参照)。または、「Run Chromium with flags」に従って --disable-ssl-false-start フラグを使用して Chrome の SSL false start を無効にできます。 |

ASDM のアイデンティティ証明書のインストール

Java 7 Update 51 以降を使用する場合、ASDM ランチャには信頼できる証明書が必要です。証明書の要件は、自己署名付きの ID 証明書をインストールすることによって簡単に満たすことができます。

ASDM と一緒に使用するために ASA に自己署名アイデンティティ証明書をインストールしたり、証明書を Java に登録したりするには、『Install an Identity Certificate for ASDM』[英語] を参照してください。

ASDM コンフィギュレーションメモリの増大

ASDM でサポートされる最大設定サイズは 512 KB です。このサイズを超えると、パフォーマンスの問題が生じることがあります。たとえば、コンフィギュレーションのロード時には、完了したコンフィギュレーションの割合がステータス ダイアログボックスに表示されます。このとき、サイズの大きいコンフィギュレーションでは、ASDM によってまだコンフィギュレーションの処理が行われていても、完了した割合の増分が停止し、操作が中断されているように見えます。このような状況が発生した場合は、ASDM システム ヒープ メモリの増大を検討することを推奨します。メモリが枯渇していることを確認するには、Java コンソールで「java.lang.OutOfMemoryError」メッセージをモニターします。

さらに、可能であれば、未使用のオブジェクトを削除するなどして、構成サイズを減らすことをお勧めします。

Windows での ASDM コンフィギュレーションメモリの増大

ASDM ヒープメモリサイズを増大するには、次の手順を実行して run.bat ファイルを編集します。

手順

|

ステップ 1 |

ASDM インストールディレクトリ(たとえば、C:\Program Files (x86)\Cisco Systems\ASDM)に移動します。 |

|

ステップ 2 |

任意のテキストエディタを使用して run.bat ファイルを編集します。 |

|

ステップ 3 |

「start javaw.exe」で始まる行で、「-Xmx」のプレフィックスが付いた引数を変更し、目的のヒープサイズを指定します。たとえば、768 MB の場合は -Xmx768M に変更し、1 GB の場合は -Xmx1G に変更します。 非常に大規模な構成では、最大 2 GB のヒープサイズを指定する必要がある場合があります。 |

|

ステップ 4 |

run.bat ファイルを保存します。 |

Mac OS での ASDM コンフィギュレーションメモリの増大

ASDM ヒープメモリサイズを増大するには、次の手順を実行して Info.plist ファイルを編集します。

手順

|

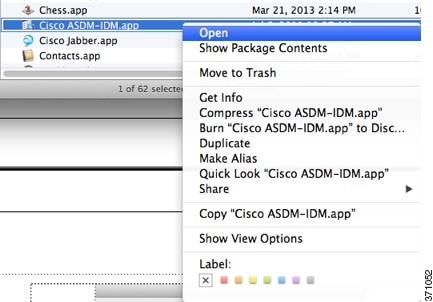

ステップ 1 |

[Cisco ASDM-IDM] アイコンを右クリックし、[Show Package Contents] を選択します。 |

|

ステップ 2 |

[Contents] フォルダで、Info.plist ファイルをダブルクリックします。開発者ツールをインストールしている場合は、プロパティリストエディタで開きます。そうでない場合は、TextEdit で開きます。 |

|

ステップ 3 |

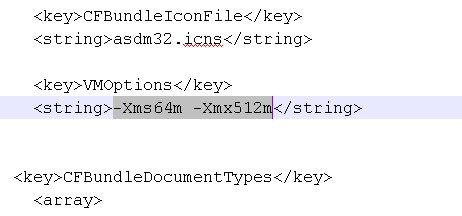

で、「-Xmx」のプレフィックスが付いた文字列を変更し、必要なヒープサイズを指定します。たとえば、768 MB の場合は -Xmx768M に変更し、1 GB の場合は -Xmx1G に変更します。  非常に大規模な構成では、最大 2 GB のヒープサイズを指定する必要がある場合があります。 |

|

ステップ 4 |

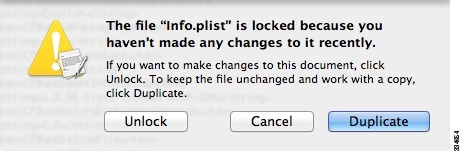

このファイルがロックされると、次のようなエラーが表示されます。  |

|

ステップ 5 |

[Unlock] をクリックし、ファイルを保存します。 [Unlock] ダイアログボックスが表示されない場合は、エディタを終了します。[Cisco ASDM-IDM] アイコンを右クリックし、[Copy Cisco ASDM-IDM] を選択して、書き込み権限がある場所(デスクトップなど)に貼り付けます。その後、このコピーからヒープサイズを変更します。 |

ASA と ASDM の互換性

ASA/ASDM ソフトウェアおよびハードウェアの要件およびモジュールの互換性を含む互換性の詳細については、『Cisco ASA Compatibility』を参照してください。

VPN の互換性

VPN の互換性については、『Supported VPN Platforms, Cisco ASA 5500 Series 』を参照してください。

新機能

このセクションでは、各リリースの新機能を示します。

(注) |

syslog メッセージガイドに、新規、変更済み、および廃止された syslog メッセージを記載しています。 |

ASDM 7.17(1.155) の新機能

リリース日:2022 年 6 月 28 日

このリリースに新機能はありません。

ASDM 7.17(1.152) の新機能

リリース日:2022 年 2 月 8 日

このリリースに新機能はありません。

ASA 9.17(1)/ASDM 7.17(1) の新機能

リリース日:2021 年 12 月 1 日

|

機能 |

説明 |

|---|---|

|

プラットフォーム機能 |

|

|

Cisco Secure Firewall 3100 |

Cisco Secure Firewall 3110、3120、3130、および 3140 の ASA が導入されました。Cisco Secure Firewall 3100 は、スパンド EtherChannel クラスタリングで最大 8 ユニットをサポートします。ファイアウォールの電源が入っているときに、再起動することなく、同じタイプのネットワークモジュールをホットスワップできます。他のモジュールの変更を行う場合には、再起動が必要です。Secure Firewall 3100 25 Gbps インターフェイスは、Forward Error Correction と、インストールされている SFP に基づく速度検出をサポートします。SSD は自己暗号化ドライブ(SED)です。SSD が 2 つある場合、ソフトウェア RAID を形成します。 新規/変更されたコマンド: fec, lacp rate, netmod, speed sfp-detect, raid, show raid, show ssd 新しい/変更された画面: |

|

自動スケールに対する ASAv のサポート |

ASAv は、次のパブリッククラウドサービスの自動スケールをサポートするようになりました。

自動スケーリングは、キャパシティの要件に基づいて ASAv アプリケーションのインスタンス数を増減します。 |

|

AWS の ASAv での拡張インスタンスのサポート |

AWS パブリッククラウド上の ASAv は、異なる Nitro インスタンスファミリから AWS Nitro システムインスタンスをサポートするようになりました。 AWS 用 ASAvにより、次のインスタンスのサポートが追加されています。

サポートされているインスタンスの詳細なリストについては、『Cisco Adaptive Security Virtual Appliance (ASAv) Data Sheet』を参照してください。 |

|

Azure の ASAv 拡張インスタンスのサポート |

Azure パブリッククラウド上の ASAv は、次のインスタンスをサポートするようになりました。

サポートされているインスタンスの詳細なリストについては、『Cisco Adaptive Security Virtual Appliance (ASAv) Data Sheet』を参照してください。 |

|

ASAv の Intel® QuickAssist テクノロジー(QAT) |

ASAv は、 Intel QuickAssist(QAT)8970 PCI アダプタを使用する ASAv 展開にハードウェア暗号化アクセラレーションを提供します。ASAv を使用した ASAv のハードウェア暗号化アクセラレーションは、VMware ESXi および KVM でのみサポートされます。 |

|

OCI 上の ASAv に対する Single Root I/O Virtualization(SR-IOV)のサポート。 |

OCI 上の ASAv に Single Root Input/Output Virtualization(SR-IOV)を実装できるようになりました。SR-IOV により、ASAv のパフォーマンスを向上させることができます。SR-IOV モードでの vNIC としての Mellanox 5 はサポートされていません。 |

|

ファイアウォール機能 |

|

|

変換後(マップ後)の宛先としての完全修飾ドメイン名(FQDN)オブジェクトの Twice NAT サポート |

www.example.com を指定する FQDN ネットワークオブジェクトを、Twice NAT ルールの変換後(マップ後)の宛先アドレスとして使用できます。システムでは、DNS サーバーから返された IP アドレスに基づいてルールが設定されます。 |

|

ネットワークサービス オブジェクトと、ポリシーベースのルーティングおよびアクセス制御におけるネットワークサービス オブジェクトの使用 |

ネットワークサービス オブジェクトを設定し、それらを拡張アクセス コントロール リストで使用して、ポリシーベース ルーティング ルート マップおよびアクセス コントロール グループで使用できます。ネットワークサービス オブジェクトには、IP サブネットまたは DNS ドメイン名の仕様が含まれ、オプションでプロトコルとポートの仕様が含まれます。これらは、基本的にネットワークオブジェクトとサービスオブジェクトを結合します。この機能には、信頼できる DNS サーバーを定義して、DNS ドメイン名解決が信頼できる送信元から IP アドレスを確実に取得できるようにする機能も含まれています。 次の画面が追加または変更されました。

|

|

ハイ アベイラビリティとスケーラビリティの各機能 |

|

|

VMware および KVM 用の ASAv30、ASAv50、および ASAv 100 クラスタリング |

ASAv クラスタリングを使用すると、最大 16 の ASAv を単一の論理デバイスとしてグループ化できます。クラスタは、単一デバイスのすべての利便性(管理、ネットワークへの統合)を備える一方で、複数デバイスによって高いスループットおよび冗長性を達成します。ASAv クラスタリングは、ルーテッド ファイアウォール モードの個別インターフェイスモードをサポートします。 スパンドEtherChannelはサポートされていません。ASAv は、クラスタ制御リンクに VXLAN 仮想インターフェイス(VNI)を使用します。 新しい/変更された画面: |

|

ハイ アベイラビリティ グループまたはクラスタ内のルートのクリア |

以前のリリースでは、clear route コマンドはユニットのルーティングテーブルのみをクリアしました。現在、ハイアベイラビリティ グループまたはクラスタで動作している場合、コマンドはアクティブユニットまたはコントロールユニットでのみ使用でき、グループまたはクラスタ内のすべてのユニットのルーティングテーブルをクリアします。 clear route コマンドが変更されました。 |

|

インターフェイス機能 |

|

|

ASAv の Geneve インターフェイスサポート |

AWS ゲートウェイロードバランサのシングルアームプロキシをサポートするために、ASAv30、ASAv50、および ASAv100 の Geneve カプセル化サポートが追加されました。 新しい/変更された画面: |

|

Secure Firewall 3100 の自動ネゴシエーションは、1 ギガビット以上のインターフェイスで有効または無効にすることができます。 |

Secure Firewall 3100 の自動ネゴシエーションは、1 ギガビット以上のインターフェイスで有効または無効にすることができます。他のモデルの SFP ポートの場合、no speed nonegotiate オプションは速度を 1000 Mbps に設定します。新しいコマンドは、自動ネゴシエーションと速度を個別に設定できることを意味します。 新規/変更された画面:

|

|

管理およびトラブルシューティングの機能 |

|

|

起動時間と tmatch コンパイルステータス。 |

show version コマンドには、システムの起動(ブート)にかかった時間に関する情報が含まれるようになりました。設定が大きいほど、システムの起動に時間がかかることに注意してください。 新しい show asp rule-engine コマンドは、tmatch コンパイルのステータスを表示します。Tmatch コンパイルは、アクセスグループ、NAT テーブル、およびその他のいくつかの項目として使用されるアクセスリストに使用されます。これは、非常に大きな ACL と NAT テーブルがある場合には、CPU リソースを消費し、進行中のパフォーマンスに影響を与える可能性がある内部プロセスです。コンパイル時間は、アクセスリスト、NAT テーブルなどのサイズによって異なります。 |

|

show access-list element-count 出力の拡張と show tech-support コンテンツの強化 |

show access-list element-count の出力は、次のように拡張されています。

さらに、show tech-support 出力には show access-list element-count と show asp rule-engine の出力が含まれます。 |

|

CiscoSSH スタック |

ASA は、SSH 接続に独自の SSH スタックを使用します。代わりに、OpenSSH に基づく CiscoSSH スタックを使用するように選択できるようになりました。デフォルトスタックは引き続き ASA スタックです。Cisco SSH は次をサポートします。

CiscoSSH スタックは次をサポートしないことに注意してください。

これらの機能が必要な場合は、引き続き ASA SSH スタックを使用する必要があります。 CiscoSSH スタックでは、SCP 機能に若干の変更があります。ASA copy コマンドを使用して SCP サーバとの間でファイルをコピーするには、ASA で SCP サーバサブネット/ホストの SSH アクセスを有効にする必要があります。 新しい/変更された画面:

|

|

パケットトレーサでの PCAP サポート |

パケットトレーサツールで PCAP ファイルを再生し、トレース結果を取得できます。pcap および force は、パケットトレーサでの PCAP の使用をサポートするための 2 つの新しいキーワードです。 新規/変更されたコマンド:packet-tracer input およびshow packet-tracer |

|

より強力なローカルユーザーと有効なパスワード要件 |

ローカルユーザーと有効なパスワードについて、次のパスワード要件が追加されました。

新規/変更された画面: |

|

ローカルユーザーのロックアウトの変更 |

設定可能な回数のログイン試行に失敗すると、ASA はローカルユーザーをロックアウトする場合があります。この機能は、特権レベル 15 のユーザーには適用されませんでした。また、管理者がアカウントのロックを解除するまで、ユーザーは無期限にロックアウトされます。管理者がその前に clear aaa local user lockout コマンドを使用しない限り、ユーザーは 10 分後にロック解除されるようになりました。特権レベル 15 のユーザーも、ロックアウト設定が適用されるようになりました。 新規/変更されたコマンド:aaa local authentication attempts max-fail 、show aaa local user |

|

SSH および Telnet パスワード変更プロンプト |

ローカルユーザーが SSH または Telnet を使用して ASA に初めてログインすると、パスワードを変更するように求められます。また、管理者がパスワードを変更した後、最初のログインに対してもプロンプトが表示されます。ただし、ASA がリロードすると、最初のログインであっても、ユーザーにプロンプトは表示されません。 VPN などのローカル ユーザー データベースを使用するサービスは、SSH または Telnet ログイン中に変更された場合、新しいパスワードも使用する必要があることに注意してください。 新規/変更されたコマンド: show aaa local user |

|

DNS エントリ TTL 動作の変更 |

以前は、構成値は各エントリの既存の TTL に追加されていました(デフォルトは 1 分でした)。現在は、有効期限タイマーがエントリの TTL よりも長い場合、TTL は有効期限エントリ時間値まで増加します。TTL が有効期限タイマーよりも長い場合、有効期限エントリ時間値は無視されます。この場合、TTL に時間は追加されません。 新規/変更された画面: |

|

モニタリング機能 |

|

|

SNMP は、ネットワークオブジェクトの形式で複数のホストをグループ化するときに IPv6 をサポートするようになりました |

snmp-server コマンドの host-group コマンドは、IPv6 ホスト、範囲、およびサブネットオブジェクトをサポートするようになりました。 |

|

VPN 機能 |

|

|

IKEv2 のローカルトンネル ID のサポート |

IKEv2 のローカルトンネルID設定のサポートが追加されました。 新規/変更されたコマンド: set ikev2 local-identity |

|

DAP 制約による SAML 属性のサポート |

DAP ポリシーの選択に使用できる SAML アサーション属性のサポートが追加されました。また、cisco_group_policy 属性でグループポリシーを指定する機能も導入されています。 |

|

IDP 設定の複数の SAML トラストポイント |

この機能は、同じエンティティ ID の複数のアプリケーションをサポートするアプリケーションの SAML IDP 設定ごとに、複数の IDP トラストポイントの追加をサポートします。 新規/変更されたコマンド: saml idp-trustpoint <trustpoint-name> |

|

AnyConnect クライアント VPN SAML 外部ブラウザ |

VPN SAML 外部ブラウザを設定して、パスワードなしの認証、WebAuthN、FIDO2、SSO、U2F、Cookie の永続性による SAML エクスペリエンスの向上など、追加の認証の選択肢を有効にできるようになりました。リモートアクセス VPN 接続プロファイルのプライマリ認証方式として SAML を使用する場合は、AnyConnect クライアント クライアントが AnyConnect クライアント 組み込みブラウザではなく、クライアントのローカルブラウザを使用して Web 認証を実行するように選択できます。このオプションは、VPN 認証と他の企業ログインの間のシングルサインオン(SSO)を有効にします。また、生体認証や Yubikeys など、埋め込みブラウザでは実行できない Web 認証方法をサポートする場合は、このオプションを選択します。 新規/変更された画面: |

|

SAML を使用した VPN ロードバランシング |

ASA は、SAML 認証を使用した VPN ロードバランシングをサポートするようになりました。 |

ソフトウェアのアップグレード

このセクションには、アップグレードを完了するためのアップグレードパス情報とリンクが記載されています。

アップグレードリンク

アップグレードを完了するには、『ASA アップグレード ガイド』を参照してください。

アップグレードパス:ASA アプライアンス

シスコサポート & ダウンロードサイトでは、推奨リリースに金色の星が付いています。次に例を示します。

現在のバージョンの表示

現在のバージョンとモデルを表示するには、次のいずれかの方法を使用します。

-

ASDM: の順に選択します。

-

CLI:show version コマンドを使用します。

アップグレードのガイドライン

開始バージョンと終了バージョンの間で、各リリースのアップグレードガイドラインを必ず確認してください。場合によっては、アップグレードする前に構成を変更する必要があります。そうしないと、停止が発生する可能性があります。

ASA のセキュリティの問題と、各問題に対する修正を含むリリースについては、ASA Security Advisories を参照してください。

アップグレードパス

次の表に、ASA のアップグレードパスを示します。

(注) |

ASA 9.16 は ASA 5506-X、5508-X、および 5516-X の最終バージョンです。 ASA 9.14 は ASA 5525-X、5545-X、および 5555-X の最終バージョンです。 ASA 9.12 は ASA 5512-X、5515-X、5585-X、および ASASM 用の最終バージョン、 ASA 9.2 は ASA 5505 の最終バージョンです。 ASA 9.1 は ASA 5510、5520、5540、5550、および 5580 の最終バージョンです。 |

|

現在のバージョン |

暫定アップグレードバージョン |

ターゲットバージョン |

|---|---|---|

|

9.16 |

— |

次のいずれかになります。 → 9.17 |

|

9.15 |

— |

次のいずれかになります。 → 9.17 → 9.16 |

|

9.14 |

— |

次のいずれかになります。 → 9.17 → 9.16 |

|

9.13 |

— |

次のいずれかになります。 → 9.17 → 9.16 |

|

9.12 |

— |

次のいずれかになります。 → 9.17 → 9.16 |

|

9.10 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.12 |

|

9.9 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.12 |

|

9.8 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.12 |

|

9.7 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.12 |

|

9.6 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.12 |

|

9.5 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.12 |

|

9.4 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.12 |

|

9.3 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.12 |

|

9.2 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.12 |

|

9.1(2)、9.1(3)、9.1(4)、9.1(5)、9.1(6)、または 9.1(7.4) |

— |

次のいずれかになります。 → 9.12 |

|

9.0(2)、9.0(3)、または 9.0(4) |

— |

次のいずれかになります。 → 9.12 |

アップグレードパス:Firepower 2100 の ASA(プラットフォームモード)

現在のバージョンとモデルを表示するには、次のいずれかの方法を使用します。

-

ASDM: の順に選択します。

-

CLI:show version コマンドを使用します。

次の表に、Firepower 2100 上のプラットフォームモードの ASA に対応するアップグレードパスを示します。バージョンによっては、新しいバージョンにアップグレードする前に、中間アップグレードが必要になります。推奨バージョンは太字で示されています。

開始バージョンと終了バージョンの間で、各リリースのアップグレードガイドラインを必ず確認してください。場合によっては、アップグレードする前に構成を変更する必要があります。そうしないと、停止が発生する可能性があります。

ASA のセキュリティの問題と、各問題に対する修正を含むリリースについては、ASA Security Advisories を参照してください。

|

現在のバージョン |

暫定アップグレードバージョン |

ターゲットバージョン |

|---|---|---|

|

9.16 |

— |

次のいずれかになります。 → 9.17 |

|

9.15 |

— |

次のいずれかになります。 → 9.17 → 9.16 |

|

9.14 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.15 |

|

9.13 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.15 → 9.14 |

|

9.12 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.15 → 9.14 |

|

9.10 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.15 → 9.14 → 9.12 |

|

9.9 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.15 → 9.14 → 9.12 |

|

9.8 |

— |

次のいずれかになります。 → 9.17 → 9.16 → 9.15 → 9.14 → 9.12 |

アップグレードパス:Firepower 4100/9300 用の ASA 論理デバイス

-

FXOS:FXOS 2.2.2 以降では、上位バージョンに直接アップグレードできます。(FXOS 2.0.1 ~ 2.2.1 は 2.8.1 までアップグレードできます。2.0.1 より前のバージョンについては、各中間バージョンにアップグレードする必要があります。)現在の論理デバイスバージョンをサポートしていないバージョンに FXOS をアップグレードすることはできないことに注意してください。次の手順でアップグレードを行う必要があります。現在の論理デバイスをサポートする最新のバージョンに FXOS をアップグレードします。次に、論理デバイスをその FXOS バージョンでサポートされている最新のバージョンにアップグレードします。たとえば、FXOS 2.2/ASA 9.8 から FXOS 2.13/ASA 9.19 にアップグレードする場合は、次のアップグレードを実行する必要があります。

-

FXOS 2.2 → FXOS 2.11(9.8 をサポートする最新バージョン)

-

ASA 9.8 → ASA 9.17(2.11 でサポートされている最新バージョン)

-

FXOS 2.11 → FXOS 2.13

-

ASA 9.17 → ASA 9.19

-

-

FTD:上記の FXOS 要件に加えて、FTD に対して中間アップグレードが必要になる場合があります。正確なアップグレードパスについては、ご使用のバージョンのFMC アップグレードガイドを参照してください。

-

Cisco ASA:Cisco ASA では、上記の FXOS 要件に注意して、現在のバージョンから任意の上位バージョンに直接アップグレードできます。

|

FXOS のバージョン |

モデル |

ASA のバージョン |

FTD バージョン |

||||

|---|---|---|---|---|---|---|---|

|

2.16 |

Firepower 4112 |

9.17 |

7.6(推奨) 7.4 7.3 7.2 7.1 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.17 |

7.6(推奨) 7.4 7.3 7.2 7.1 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

2.14(1) |

Firepower 4112 |

9.17 9.16 9.14 |

7.4(推奨) 7.3 7.2 7.1 7.0 6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.17 9.16 9.14 |

7.4(推奨) 7.3 7.2 7.1 7.0 6.6 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

2.13 |

Firepower 4112 |

9.17 9.16 9.14 |

7.3(推奨) 7.2 7.1 7.0 6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.17 9.16 9.14 |

7.3(推奨) 7.2 7.1 7.0 6.6 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

2.12 |

Firepower 4112 |

9.17 9.16 9.14 |

7.2(推奨) 7.1 7.0 6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.17 9.16 9.14 9.12 |

7.2(推奨) 7.1 7.0 6.6 6.4 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.17 9.16 9.14 9.12 |

7.2(推奨) 7.1 7.0 6.6 6.4 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.11 |

Firepower 4112 |

9.17(推奨) 9.16 9.14 |

7.1(推奨) 7.0 6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.17(推奨) 9.16 9.14 9.12 |

7.1(推奨) 7.0 6.6 6.4 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.17(推奨) 9.16 9.14 9.12 9.8 |

7.1(推奨) 7.0 6.6 6.4 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.10

|

Firepower 4112 |

9.16(推奨) 9.14 |

7.0(推奨) 6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.16(推奨) 9.14 9.12 |

7.0(推奨) 6.6 6.4 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.16(推奨) 9.14 9.12 9.8 |

7.0(推奨) 6.6 6.4 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.9 |

Firepower 4112 |

9.14 |

6.6 |

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.14 9.12 |

6.6 6.4 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.14 9.12 9.8 |

6.6 6.4 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.8 |

Firepower 4112 |

9.14 |

6.6

|

||||

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.14(推奨) 9.12

|

6.6(推奨)

6.4 |

|||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.14(推奨) 9.12 9.8 |

6.6(推奨)

6.4 6.2.3 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.6(1.157)

|

Firepower 4145 Firepower 4125 Firepower 4115 |

9.12

|

6.4 |

||||

|

Firepower 9300 SM-56 Firepower 9300 SM-48 Firepower 9300 SM-40 |

|||||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.12(推奨) 9.8 |

6.4(推奨) 6.2.3 |

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.6(1.131) |

Firepower 9300 SM-48 Firepower 9300 SM-40 |

9.12 |

サポート対象外 |

||||

|

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.12(推奨) 9.8 |

||||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.3(1.73) |

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.8

|

6.2.3(推奨)

|

||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.3(1.66) 2.3(1.58) |

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.8

|

|||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

|||||||

|

2.2 |

Firepower 4150 Firepower 4140 Firepower 4120 Firepower 4110 |

9.8 |

FTD バージョンはサポートが終了しています |

||||

|

Firepower 9300 SM-44 Firepower 9300 SM-36 Firepower 9300 SM-24 |

ダウングレードについての注記

FXOS イメージのダウングレードは公式にはサポートされていません。シスコがサポートする唯一の FXOS のイメージバージョンのダウングレード方法は、デバイスの完全な再イメージ化を実行することです。

未解決のバグおよび解決されたバグ

このリリースで未解決のバグおよび解決済みのバグには、Cisco Bug Search Tool を使用してアクセスできます。この Web ベースツールから、この製品やその他のシスコハードウェアおよびソフトウェア製品でのバグと脆弱性に関する情報を保守するシスコ バグ トラッキング システムにアクセスできます。

(注) |

Cisco Bug Search Tool にログインしてこのツールを使用するには、Cisco.com アカウントが必要です。アカウントがない場合は、アカウントを登録できます。シスコサポート契約がない場合は、ID でのみバグを探すことができます。検索は実行できません。 |

Cisco Bug Search Tool の詳細については、Bug Search Tool Help & FAQ [英語] を参照してください。

未解決のバグ

このセクションでは、各バージョンの未解決のバグを一覧表で示します。

バージョン 7.17(1.155) で未解決のバグ

次の表に、このリリースノートの発行時点で未解決のバグを示します。

|

ID |

見出し |

|---|---|

|

アプライアンスモード:CCO から ASA イメージをダウンロードしている間にチェックサムが一致しない問題 |

|

|

同時接続 prempt で遅延のなくトンネルの削除を無効にするためのチェックボックスが使用できない |

|

|

9161/7161 CLI に従って VPN ウィザードで暗号を変更する必要がある |

バージョン 7.17(1.152) で未解決のバグ

次の表に、このリリースノートの発行時点で未解決のバグを示します。

|

ID |

見出し |

|---|---|

|

アプライアンスモード:CCO から ASA イメージをダウンロードしている間にチェックサムが一致しない問題 |

|

|

同時接続 prempt で遅延のなくトンネルの削除を無効にするためのチェックボックスが使用できない |

|

|

9161/7161 CLI に従って VPN ウィザードで暗号を変更する必要がある |

バージョン 7.17(1) で未解決のバグ

次の表に、このリリースノートの発行時点で未解決のバグを示します。

|

不具合 ID 番号 |

説明 |

|---|---|

|

アプライアンスモード:CCO から ASA イメージをダウンロードしている間にチェックサムが一致しない問題 |

|

|

ASDM:Launcher 1.9.1 での MAC のサポートが必要 |

|

|

同時接続 prempt で遅延のなくトンネルの削除を無効にするためのチェックボックスが使用できない |

|

|

9161/7161 CLI に従って VPN ウィザードで暗号を変更する必要がある |

解決済みのバグ

このセクションでは、リリースごとに解決済みのバグを一覧表で示します。

バージョン 7.17(1.155) で解決済みのバグ

次の表に、このリリースノートの発行時点で解決済みのバグを示します。

|

ID |

見出し |

|---|---|

|

ASA:Java Web Launch で ASDM を使用して ASA に接続できない |

バージョン 7.17(1.152) で解決済みのバグ

次の表に、このリリースノートの発行時点で解決済みのバグを示します。

|

ID |

見出し |

|---|---|

|

ASDM:Launcher 1.9.1 での MAC のサポートが必要 |

|

|

ASA #CSCvz89126 の ASDM 側の変更 |

バージョン 7.17(1) で解決済みのバグ

次の表に、このリリースノートの発行時点で解決済みのバグを示します。

|

不具合 ID 番号 |

説明 |

|---|---|

|

誤った値を設定すると、NSF 待機間隔警告ポップアップが表示されない |

|

|

メモリステータスの [Context Usage] タブの [Peak Usage (KB)] に ASDM から「該当なし」と表示される |

|

|

マスターとスレーブで同じイベントを表示する ASA クラスタ ASDM リアルタイムログビューア |

|

|

異なる管理者やコンテキスト間で切り替えると、ASDM セッションが突然終了する |

|

|

SDM に HS4.10.x がある場合、Hostscan 4.3.x から 4.6.x への移行手順は表示されない。 |

|

|

ASDM がパーサーエラーごとに SCTP ポートを認識しない |

|

|

「ロードバランシング」項目は ASDM には表示されない。 |

|

|

ASDM:複数の AC モジュールを有効にするには、変換ファイル名を「_」の下線で始める必要がある |

|

|

ASA:マルチコンテキストモード:別のコンテキストに切り替えると、ASDM ロギングが停止します |

シスコの一般規約

シスコのソフトウェア使用時には、シスコの一般規約(その他の関連規約を含む)が適用されます。以下の住所宛てに物理コピーをリクエストできます。Cisco Systems, Inc., P.O. Box 641387, San Jose, CA 95164-1387。シスコから購入したシスコ以外のソフトウェアでは、該当するベンダーのライセンス条項に従う必要があります。関連項目:https://cisco.com/go/generalterms

関連資料

ASA の詳細については、『Navigating the Cisco ASA Series Documentation』を参照してください。

フィードバック

フィードバック