ネットワーク アクセスの制御

アクセス ルールは、ASA の通過を許可するトラフィックを定義したものです。複数の異なるレイヤのルールを組み合わせてアクセス コントロール ポリシーを実装できます。

-

インターフェイスに割り当てられる拡張アクセス ルール(レイヤ 3 以上のトラフィック):着信方向と発信方向のそれぞれで異なるルール セット(ACL)を適用できます。拡張アクセス ルールでは、送信元と宛先のトラフィックの基準に基づいてトラフィックが許可または拒否されます。

-

グローバルに割り当てられる拡張アクセス ルール:デフォルトのアクセス コントロールとして使用する単一のグローバル ルール セットを作成できます。グローバル ルールはインターフェイス ルールの後に適用されます。

-

管理アクセス ルール(レイヤ 3 以上のトラフィック):インターフェイスに対するトラフィック(通常は管理トラフィック)を制御する単一のルール セットを適用できます。これらのルールは、CLI の「コントロール プレーン」アクセス グループに相当します。デバイスに対する ICMP トラフィックについては、代わりに ICMP ルールを設定できます。

-

インターフェイスに割り当てられる EtherType ルール(レイヤ 2 のトラフィック)(ブリッジ グループ メンバーのインターフェイスのみ):着信方向と発信方向のそれぞれで異なるルール セットを適用できます。EtherType ルールは、IP 以外のトラフィックのネットワーク アクセスを制御するルールです。EtherType ルールでは、EtherType に基づいてトラフィックが許可または拒否されます。また、ブリッジ グループ メンバーのインターフェイスに拡張アクセス ルールを適用して、レイヤ 3 以上のトラフィックを制御できます。

ルールに関する一般情報

次のトピックでは、アクセス ルールおよび EtherType ルールに関する一般的な情報を提供します。

インターフェイス アクセス ルールとグローバル アクセス ルール

アクセス ルールを特定のインターフェイスに適用するか、またはアクセス ルールをすべてのインターフェイスにグローバルに適用できます。インターフェイス アクセス ルールと一緒にグローバル アクセス ルールを設定できます。この場合、特定の着信インターフェイス アクセス ルールが常に汎用のグローバル アクセス ルールよりも先に処理されます。グローバル アクセス ルールは、着信トラフィックにだけ適用されます。

インバウンド ルールとアウトバウンド ルール

トラフィックの方向に基づいてアクセス ルールを設定できます。

-

インバウンド:インバウンド アクセス ルールは、インターフェイスに入ってくるトラフィックに適用されます。グローバル アクセス ルールおよび管理アクセス ルールは常にインバウンド ルールになります。

-

アウトバウンド:アウトバウンド ルールは、インターフェイスから送信されるトラフィックに適用されます。

(注) |

「インバウンド」および「アウトバウンド」は、インターフェイスにおける ACL の適用対象を表したもので、前者は、インターフェイスにおいて ASA により受信されるトラフィックに ACL が適用されることを表し、後者はインターフェイスにおいて ASA から送信されるトラフィックに ACL が適用されることを表しています。これらの用語は、一般に着信と呼ばれる、セキュリティの低いインターフェイスから高いインターフェイスへのトラフィックの移動や、一般に発信と呼ばれる、セキュリティの高いインターフェイスから低いインターフェイスへのトラフィックの移動を意味しません。 |

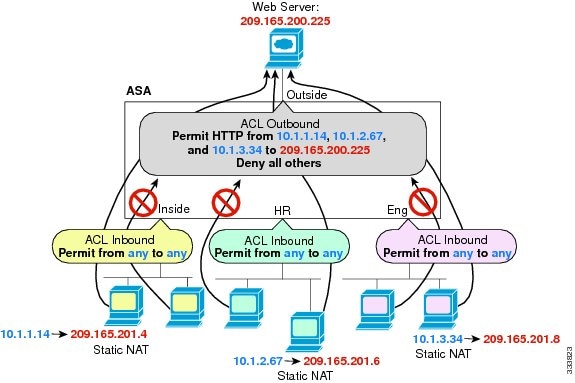

たとえば、内部ネットワーク上の特定のホストに限って、外部ネットワーク上の Web サーバにアクセスできるようにする場合などには、アウトバウンド ACL が有用です。複数のインバウンド ACL を作成してアクセスを制限することもできますが、指定したホストだけアクセスを許可するアウトバウンド ACL を 1 つだけ作成する方が効率的です(次の図を参照してください)。他のすべてのホストは、アウトバウンド ACL により外部ネットワークから遮断されます。

ルールの順序

ルールの順序が重要です。ASA において、パケットを転送するかドロップするかの判断が行われる場合、ASA では、パケットと各ルールとの照合が、適用される ACL におけるそれらのルールの並び順に従って行われます。いずれかのルールに合致した場合、それ以降のルールはチェックされません。たとえば、先頭に作成したアクセス ルールが、インターフェイスに対してすべてのトラフィックを明示的に許可するものであれば、それ以降のルールはチェックされません。

暗黙的な許可

ルーテッド モードの場合、デフォルトでは次のタイプのトラフィックが許可されます。

-

高セキュリティ インターフェイスから低セキュリティ インターフェイスへの IPv4 および IPv6 のユニキャスト トラフィック。

トランスペアレント モードの場合、デフォルトでは次のタイプのトラフィックが許可されます。

-

高セキュリティ インターフェイスから低セキュリティ インターフェイスへの IPv4 および IPv6 のユニキャスト トラフィック。

-

双方向の ARP。ARP トラフィックの制御には ARP インスペクションを使用します。アクセス ルールでは制御できません。

-

双方向の BPDU。

他のトラフィックには、拡張アクセス ルール(IPv4 および IPv6)、または EtherType ルール(非 IP)のいずれかを使用する必要があります。

暗黙的な拒否

ACL の最後で暗黙的な拒否が設定されるため、明示的に許可しない限り、トラフィックは通過できません。たとえば、特定のアドレスを除くすべてのユーザに、ASA 経由でのネットワークにアクセスすることを許可する場合、特定のアドレスを拒否したうえで、他のすべてのユーザを許可します。

管理(コントロール プレーン)の ACL は to-the-box トラフィックを管理していますが、インターフェイスの一連の管理ルールの末尾には暗黙の deny がありません。その代わりに、管理アクセス ルールに一致しない接続は通常のアクセス制御ルールで評価されます。

EtherType ACL の場合、ACL の末尾にある暗黙的な拒否は、IP トラフィックや ARP には影響しません。たとえば、EtherType 8037 を許可する場合、ACL の末尾にある暗黙的な拒否によって、拡張 ACL で以前許可(または高位のセキュリティ インターフェイスから低位のセキュリティ インターフェイスへ暗黙的に許可)した IP トラフィックがブロックされることはありません。ただし、EtherType ルールですべてのトラフィックを明示的に拒否した場合は、IP と ARP のトラフィックが拒否され、物理的なプロトコルのトラフィック(自動ネゴシエーションなど)だけが許可されます。

グローバル アクセス ルールを設定すると、暗黙的な拒否はグローバル ルールが処理された後になります。次の動作の順序を参照してください。

-

インターフェイス アクセス ルール。

-

グローバル アクセス ルール。

-

暗黙的な拒否。

NAT とアクセス ルール

アクセス ルールは、NAT を設定している場合でも、アクセス ルールの一致を決定する際に常に実際の IP アドレスを使用します。たとえば、内部サーバ 10.1.1.5 用の NAT を設定して、パブリックにルーティング可能な外部の IP アドレス 209.165.201.5 をこのサーバに付与する場合は、この内部サーバへのアクセスを外部トラフィックに許可するアクセス ルールの中で、サーバのマッピング アドレス(209.165.201.5)ではなく実際のアドレス(10.1.1.5)を参照する必要があります。

拡張アクセス ルール

この項では、拡張アクセス ルールについて説明します。

リターン トラフィックに対する拡張アクセス ルール

ルーテッド モードとトランスペアレント モードの両方に対する TCP 接続および UDP 接続については、リターン トラフィックを許可するためのアクセス ルールは必要ありません。ASA は、確立された双方向接続のリターン トラフィックをすべて許可します。

ただし、ICMP などのコネクションレス型プロトコルについては、ASA は単方向セッションを確立します。したがって、(ACL を送信元インターフェイスと宛先インターフェイスに適用することで)アクセス ルールで双方向の ICMP を許可するか、ICMP インスペクション エンジンをイネーブルにする必要があります。ICMP インスペクション エンジンは、ICMP セッションを双方向接続として扱います。たとえば、ping を制御するには、echo-reply(0)(ASA からホストへ)または echo(8)(ホストから ASA へ)を指定します。

ブロードキャストとマルチキャスト トラフィックの許可

ルーテッド ファイアウォール モードでは、ブロードキャストとマルチキャスト トラフィックは、アクセス ルールで許可されている場合でもブロックされます。これには、サポートされていないダイナミック ルーティング プロトコルおよび DHCP が含まれます。ダイナミック ルーティング プロトコルまたは DHCP リレーを、このトラフィックを許可するように設定する必要があります。

トランスペアレント ファイアウォール モードで同じブリッジ グループのメンバーであるインターフェイスでは、アクセス ルールを使用して IP トラフィックを許可することができます。

(注) |

これらの特殊なタイプのトラフィックはコネクションレス型であるため、アクセス ルールを着信および発信の両方のインターフェイスに適用して、リターン トラフィックの通過を許可する必要があります。 |

次の表に、同じブリッジ グループのメンバーであるインターフェイス間のアクセス ルールを使用して、ユーザが許可できる一般的なトラフィック タイプを示します。

|

トラフィック タイプ |

プロトコルまたはポート |

注 |

|---|---|---|

|

DHCP |

UDP ポート 67 および 68 |

DHCP サーバがイネーブルの場合、ASA は DHCP パケットの通過を拒否します。 |

|

EIGRP |

プロトコル 88 |

— |

|

OSPF |

プロトコル 89 |

— |

|

マルチキャスト ストリーム |

UDP ポートは、アプリケーションによって異なります。 |

マルチキャスト ストリームは、常に Class D アドレス(224.0.0.0 to 239.x.x.x)に送信されます。 |

|

RIP(v1 または v2) |

UDP ポート 520 |

— |

管理アクセス ルール

ASA 宛ての管理トラフィックを制御するアクセス ルールを設定できます。to-the-box 管理トラフィック(インターフェイスへの HTTP、Telnet、SSH などによる接続)に対するアクセス制御ルールは、される管理アクセス ルールよりも優先されます。したがって、このような許可された管理トラフィックは、to-the-box ACL で明示的に拒否されている場合でも着信が許可されます。

通常のアクセス ルールとは異なり、インターフェイスの一連の管理ルールの末尾には暗黙の deny がありません。その代わりに、管理アクセス ルールに一致しない接続は通常のアクセス制御ルールで評価されます。

また、デバイスへの ICMP トラフィックは、ICMP ルールを使用して制御できます。デバイスを通過する ICMP トラフィックの制御には、通常の拡張アクセス ルールを使用します。

EtherType ルール

この項では、EtherType ルールについて説明します。

サポートされている EtherType およびその他のトラフィック

EtherType ルールは次を制御します。

-

一般的なタイプの IPX および MPLS ユニキャストまたはマルチキャストを含む、16 ビットの 16 進数値で示された EtherType。

-

イーサネット V2 フレーム。

-

デフォルトで許可される BPDU。BPDU は、SNAP でカプセル化されており、ASA は特別に BPDU を処理するように設計されています。

-

トランク ポート(シスコ専用)BPDU。トランク BPDU のペイロードには VLAN 情報が含まれるため、BPDU を許可すると、ASA により、発信 VLAN を使用してペイロードが修正されます。

-

Intermediate System to Intermediate System(IS-IS)。

-

IEEE 802.2 論理リンク制御パケット。宛先サービス アクセス ポイントのアドレスに基づいてアクセスを制御できます。

次のタイプのトラフィックはサポートされていません。

-

802.3 形式フレーム:type フィールドではなく length フィールドが使用されるため、ルールでは処理されません。

リターン トラフィックに対する EtherType ルール

EtherType はコネクションレス型であるため、トラフィックを両方向に通過させる必要がある場合は、両方のインターフェイスにルールを適用する必要があります。

MPLS の許可

MPLS を許可する場合は、Label Distribution Protocol および Tag Distribution Protocol の TCP 接続が ASA を経由して確立されるようにしてください。これには、ASA インターフェイス上の IP アドレスを LDP セッションまたは TDP セッションの router-id として使用するように、ASA に接続されている両方の MPLS ルータを設定します(LDP および TDP を使用することにより、MPLS ルータは、転送するパケットに使用するラベル(アドレス)をネゴシエートできるようになります)。

Cisco IOS ルータで、使用プロトコル(LDP または TDP)に適したコマンドを入力します。interface は、ASA に接続されているインターフェイスです。

mpls ldp router-id interface force

または

tag-switching tdp router-id interface force

フィードバック

フィードバック