AWS クラウドへの ASAv の導入

Amazon Web Sources(AWS)クラウドに ASAv を導入できます。

- AWS クラウドへの ASAv の導入について

- ASAv と AWS の前提条件

- ASAv および AWS のガイドラインと制限事項

- AWS 上の ASAv のネットワーク トポロジの例

- AWS への ASAv の導入

AWS クラウドへの ASAv の導入について

AWS は、プライベート Xen ハイパーバイザを使用するパブリック クラウド環境です。ASAv は Xen ハイパーバイザの AWS 環境内でゲストとして実行されます。AWS 上の ASAv は、次のインスタンス タイプをサポートします。

注:ASAv10 と ASAv30 はどちらも c3.large でサポートされていますが、リソースがアンダープロビジョニングされるため、c3.large での ASAv30 の使用は推奨しません。

注:ASAv30 のみが c3.xlarge でサポートされます。

注: ASAv は AWS 環境外部の Xen ハイパーバイザをサポートしていません。

AWS にアカウントを作成し、AWS ウィザードを使用して ASAv をセットアップして、Amazon Machine Image(AMI)を選択します。AMI はインスタンスを起動するために必要なソフトウェア構成を含むテンプレートです。

ASAv と AWS の前提条件

- aws.amazon.com でアカウントを作成します。

- ASAv にライセンスを付与します。ASAv にライセンスを付与するまでは、100 の接続と 100 Kbps のスループットのみが許可される縮退モードで実行されます。「 Smart Software Licensing for the ASAv(ASAv の Smart Software Licensing) 」を参照してください。

- インターフェイスの要件:

–![]() 管理インターフェイス:ASDM に ASAv を接続するために使用され、トラフィックの通過には使用できません。

管理インターフェイス:ASDM に ASAv を接続するために使用され、トラフィックの通過には使用できません。

–![]() 内部インターフェイス(必須):内部ホストに ASAv を接続するために使用されます。

内部インターフェイス(必須):内部ホストに ASAv を接続するために使用されます。

–![]() 外部インターフェイス(必須):ASAv をパブリック ネットワークに接続するために使用されます。

外部インターフェイス(必須):ASAv をパブリック ネットワークに接続するために使用されます。

–![]() DMZ インターフェイス(任意):c3.xlarge インターフェイスを使用する場合に、DMZ ネットワークに ASAv を接続するために使用されます。

DMZ インターフェイス(任意):c3.xlarge インターフェイスを使用する場合に、DMZ ネットワークに ASAv を接続するために使用されます。

- ASAv のシステム要件については、『 Cisco ASA Compatibility 』を参照してください。

ASAv および AWS のガイドラインと制限事項

- 仮想プライベート クラウド(VPC)への導入

- 拡張ネットワーク(SR-IOV)(使用可能な場合)

- Amazon マーケットプレイスからの導入

- インスタンスあたり最大 4 つの vCPU

- L3 ネットワークのユーザ導入

- ルーテッド モード(デフォルト)

- コンソール アクセス(管理は、ネットワーク インターフェイスを介して SSH または ASDM を使用して実行される)

- IPv6

- VLAN

- 無差別モード(スニファなし、またはトランスペアレント モードのファイアウォールのサポート)

- マルチ コンテキスト モード

- クラスタ

- ASAv のネイティブ HA

- EtherChannel は、ダイレクト物理インターフェイスのみでサポートされる

- VM のインポート/エクスポート

- Amazon Cloudwatch

- ハイパーバイザに非依存のパッケージ

- VMware ESXi

- ブロードキャスト/マルチキャスト メッセージ

これらのメッセージは AWS 内で伝播されないため、ブロードキャスト/マルチキャストを必要とするルーティング プロトコルは AWS で予期どおりに機能しません。VXLAN はスタティック ピアでのみ動作できます。

これらの ARPS は AWS 内では受け入れられないため、Gratuitous ARP または非要請 ARP を必要とする NAT 設定は期待どおりに機能しません。

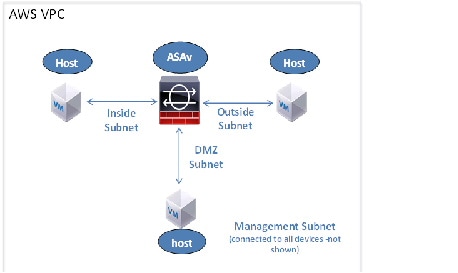

AWS 上の ASAv のネットワーク トポロジの例

図 1は、ASAv 用に AWS 内で設定された 4 つのサブネット(管理、内部、外部、および DMZ)を備えるルーテッド ファイアウォール モードの ASAv の推奨トポロジを示しています。

AWS への ASAv の導入

次の手順は、ASAv で AWS をセットアップする手順の概略を示しています。セットアップの詳細な手順については、「AWS の使用開始ドキュメント」を参照してください。

1.![]() aws.amazon.com にログインし、地域を選択します。

aws.amazon.com にログインし、地域を選択します。

AWS は互いに分離された複数の地域に分割されます。地域は、画面の右上隅に表示されます。ある地域内のリソースは、別の地域には表示されません。定期的に、目的の地域内に存在していることを確認してください。

2.![]() [Networking] の下で [My Account] > [AWS Management Console] をクリックし、[VPC] > [Start VPC Wizard] をクリックして、単一のパブリック サブネットを選択して VPC を作成し、次をセットアップします(特記のないかぎり、デフォルト設定を使用できます)。

[Networking] の下で [My Account] > [AWS Management Console] をクリックし、[VPC] > [Start VPC Wizard] をクリックして、単一のパブリック サブネットを選択して VPC を作成し、次をセットアップします(特記のないかぎり、デフォルト設定を使用できます)。

–![]() 内部および外部のサブネット:VPC およびサブネットの名前を入力します。

内部および外部のサブネット:VPC およびサブネットの名前を入力します。

–![]() インターネット ゲートウェイ:インターネット経由の直接接続を有効にします(インターネット ゲートウェイの名前を入力します)。

インターネット ゲートウェイ:インターネット経由の直接接続を有効にします(インターネット ゲートウェイの名前を入力します)。

–![]() 外部テーブル:インターネットへの発信トラフィックを有効にするためのエントリを追加します(インターネット ゲートウェイに 0.0.0.0/0 を追加します)。

外部テーブル:インターネットへの発信トラフィックを有効にするためのエントリを追加します(インターネット ゲートウェイに 0.0.0.0/0 を追加します)。

3.![]() [My Account] > [AWS Management Console] > [EC2] をクリックし、さらに、[Create an Instance] をクリックします。

[My Account] > [AWS Management Console] > [EC2] をクリックし、さらに、[Create an Instance] をクリックします。

–![]() AMI(たとえば、Ubuntu Server 14.04 LTS)を選択します。

AMI(たとえば、Ubuntu Server 14.04 LTS)を選択します。

–![]() ASAv(たとえば、c3.large)によってサポートされるインスタンス タイプを選択します。

ASAv(たとえば、c3.large)によってサポートされるインスタンス タイプを選択します。

–![]() [Advanced Details] で、必要に応じて第 0 日用構成を追加します。第 0 日構成にスマート ライセンスなどの詳細情報を設定する方法の詳細については、第 0 日のコンフィギュレーション ファイルの準備を参照してください。

[Advanced Details] で、必要に応じて第 0 日用構成を追加します。第 0 日構成にスマート ライセンスなどの詳細情報を設定する方法の詳細については、第 0 日のコンフィギュレーション ファイルの準備を参照してください。

–![]() タグ インスタンス:デバイスを分類するため、多数のタグを作成できます。タグを容易に見つけるために使用できる名前を付けます。

タグ インスタンス:デバイスを分類するため、多数のタグを作成できます。タグを容易に見つけるために使用できる名前を付けます。

–![]() セキュリティ グループ:セキュリティ グループを作成して名前を付けます。セキュリティ グループは、着信および発信トラフィックを制御するためのインスタンスの仮想ファイアウォールです。

セキュリティ グループ:セキュリティ グループを作成して名前を付けます。セキュリティ グループは、着信および発信トラフィックを制御するためのインスタンスの仮想ファイアウォールです。

デフォルトでは、セキュリティ グループはすべてのアドレスに対して開かれています。ASAv にアクセスするために使用するアドレスからの SSH 接続だけを許可するように、ルールを変更します。

キー ペアにわかりやすい名前を付け、キーを安全な場所にダウンロードします。再度、ダウンロードすることはできません。キー ペアを失った場合は、インスタンスを破棄し、それらを再度導入する必要があります。

5.![]() [Launch Instance] をクリックして、ASAv を導入します。

[Launch Instance] をクリックして、ASAv を導入します。

6.![]() [My Account] > [AWS Management Console] > [EC2] > [Launch an Instance] > [My AMIs] をクリックします。

[My Account] > [AWS Management Console] > [EC2] > [Launch an Instance] > [My AMIs] をクリックします。

7.![]() ASAv のインターフェイスごとに [Source/Destination Check] が無効になっていることを確認します。

ASAv のインターフェイスごとに [Source/Destination Check] が無効になっていることを確認します。

AWS のデフォルト設定では、インスタンスは、その IP アドレス宛てのトラフィックの受信のみが許可され、さらに、自身の IP アドレスからのトラフィックの送信のみが許可されます。ASAv のルーテッド ホップとしての動作を有効にするには、ASAv の各トラフィック インターフェイス(内部、外部、および DMZ)の [Source/Destination Check] を無効にする必要があります。

フィードバック

フィードバック